IDP ポリシー

ジュニパーネットワークスのJunosソフトウェアに含まれるIDPポリシーは、ネットワークリソースへの不正アクセスを検知して防止するように設計されています。ポリシーは、定義済みおよびカスタムの攻撃オブジェクトを使用して、潜在的な脅威を特定します。IDPポリシーを設定することで、ネットワーク管理者は悪意のあるアクティビティを監視、記録、ブロックし、ネットワークインフラストラクチャのセキュリティと整合性を強化することができます。

Junos OS の IDP ポリシーを使用すると、IDP 対応デバイスを通過するネットワーク トラフィックに対して、さまざまな攻撃検出および防御技術を選択的に適用できます。ゾーン、ネットワーク、アプリケーションに基づいて、トラフィックの一部を一致させるポリシールールを定義できます。そのトラフィックに対して、能動的または受動的な予防措置が取られます。

IDP ポリシーの理解

IDP ポリシーは、デバイスがネットワーク トラフィックを処理する方法を定義します。これにより、ネットワークを通過するトラフィックにさまざまな攻撃検出および防御技術を適用できます。

ポリシーは rule basesで構成され、各ルール ベースには一連の rulesが含まれています。トラフィックの一致条件、アクション、ロギング要件などのルールパラメータを定義し、そのルールをルールベースに追加します。1 つ以上のルール ベースにルールを追加して IDP ポリシーを作成した後、そのポリシーをデバイスのアクティブなポリシーとして選択できます。

Junos OSでは、複数のIDPポリシーを設定して適用できます。設定の検証は、アクティブなポリシーとして設定されたIDPポリシーに対して行われます。複数のデバイスに同じIDPポリシーをインストールすることも、ネットワーク内の各デバイスに一意のIDPポリシーをインストールすることもできます。1 つのポリシーに、任意のタイプのルール ベースのインスタンスを 1 つだけ含めることができます。

IDP 機能はデフォルトで有効になっています。ライセンスは必要ありません。IDP ポリシーのカスタム攻撃およびカスタム攻撃グループは、有効なライセンスと署名データベースがデバイスにインストールされていない場合でも、設定およびインストールできます。新しい脆弱性への対応として、ジュニパーネットワークスは、ジュニパーのWebサイトで攻撃データベースの更新を含むファイルを定期的に提供しています。このファイルをダウンロードして、新しい脅威からネットワークを保護できます。ジュニパーの署名データベースを取得して最新の状態に保つには、別途ライセンスが必要です。

新しいIDPポリシーがロードされると、既存のセッションは新しくロードされたポリシーを使用して検査され、既存のセッションはIDP処理で無視されません。

表 1 は、新しいポリシーがロードされた後の既存のセッションを示しています。

| 項目 | 説明 |

|---|---|

| パケットベースの署名 | 新しいIDPポリシーでは、パケットベースの攻撃に対するIDP検査が継続されます。 |

| ストリームベースの署名 | IDP インスペクションは、終了オフセット番号がそのフローに渡されたバイト数よりも小さい新しい IDP ポリシーからのストリームベース攻撃について続行されます。 |

| コンテキストベースの署名 | IDP インスペクションは、新しいディテクターで読み込まれた新しいポリシーを除き、新しい IDP ポリシーがロードされた後も、ディテクターによって作成されたコンテキストベース攻撃に対して続行されます。 |

次のIDPポリシーがサポートされています。

DMZ_Services

DNS_Services

File_Server

Getting_Started

IDP_Default

推奨

Web_Server

IDP ポリシーを管理するには、次のタスクを実行できます。

新しいIDPポリシーを最初から作成します。 例:IDP IPS RuleBase のルールの定義を参照してください。

ジュニパーネットワークスが提供する定義済みテンプレートの1つから始めて、IDPポリシーを作成します( 「事前定義されたIDPポリシーテンプレートについて」を参照)。

ルール ベース内のルールを追加または削除します。以下の IDP オブジェクトのいずれかを使用して、ルールを作成できます。

ゾーン

from-zone が any の場合は source-address と source-except アドレスを設定し、to-zone が any の場合は destination-address と destination-except アドレスを持つように設定できます。

ベースシステムで利用可能なネットワークオブジェクト

ジュニパーネットワークスが提供する事前定義されたサービスオブジェクト

カスタムアプリケーションオブジェクト

ジュニパーネットワークスが提供する事前定義された攻撃オブジェクト

カスタム攻撃オブジェクトを作成します( IDPシグネチャベース攻撃の設定を参照)。

ジュニパーネットワークスが提供するシグネチャデータベースを更新します。このデータベースには、すべての定義済みオブジェクトが含まれています。

複数のIDPポリシーを維持します。任意のポリシーをデバイスに適用できます。

各ユーザー論理システムの IDP ポリシーはまとめてコンパイルされ、データ プレーン メモリに保存されます。構成に十分なデータ プレーン メモリを見積もるには、次の 2 つの要素を考慮してください。

各ユーザー論理システムに適用される IDP ポリシーは、各ユーザー論理システムの ID とゾーンが異なるため、一意のインスタンスと見なされます。見積もりでは、すべてのユーザー論理システムの合計メモリ要件を考慮する必要があります。

アプリケーション データベースが増加すると、コンパイル済みポリシーでより多くのメモリが必要になります。メモリ使用量は、データベースを増やすために、使用可能なデータ プレーン メモリを下回る状態に保つ必要があります。

参照

統合ポリシーに対するIDPポリシーサポート

統合セキュリティポリシー内でのIDPポリシーのサポート:

-

IDP ポリシーは、

set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy <idp-policy-name>コマンドを使用してアクティブ化されます。 -

IDP ポリシーが統合セキュリティ ポリシー内で使用可能になると、明示的な送信元、宛先、またはアプリケーション(従来のポリシー)が定義されていない限り、すべての IDP 一致は統合ポリシー内で処理されます。

-

さらにIDPで一致条件を設定して、検査の粒度を高めることができます。

-

一致はセキュリティ ポリシー自体で発生するため、統一ポリシーでは、送信元または宛先アドレス、送信元と宛先を除く、送信元と宛先ゾーン、またはアプリケーションを構成する必要はありません。

-

レイヤー 7 アプリケーションは、セッションの有効期間中に変更される可能性があり、このアプリケーションの変更により、セッションの IDP サービスが無効になる可能性があります。

-

セキュリティポリシーの最初の一致により、単一または複数のポリシーが一致する場合があります。セッションインタレストチェックの一環として、一致したルールのいずれかにIDPポリシーが存在する場合、IDPが有効になります。

従来のセキュリティ ポリシー(5 タプルの一致条件または dynamic-application を none に設定)と統合ポリシー(6 タプルの一致条件)を設定した場合、従来のセキュリティ ポリシーは、統合ポリシーの前にトラフィックを最初に照合します。

一致条件の 1 つとして動的アプリケーションを含む統合ポリシーを設定すると、IDP ポリシーの設定に関連する追加の手順が不要になります。すべてのIDPデバイスからも削除されます 統合セキュリティポリシー内で処理され、特定のセッションに対する攻撃や侵入を検出するIDPポリシーを設定するタスクが簡素化されます。

統合ポリシー向けの複数のIDPポリシー

セキュリティ デバイスが統合ポリシーで設定されている場合、複数の IDP ポリシーを設定し、それらのポリシーの 1 つをデフォルトの IDP ポリシーとして設定できます。セッションに複数のIDPポリシーが設定されており、ポリシーの競合が発生すると、デバイスはそのセッションのデフォルトのIDPポリシーを適用するため、ポリシーの競合が解決されます。

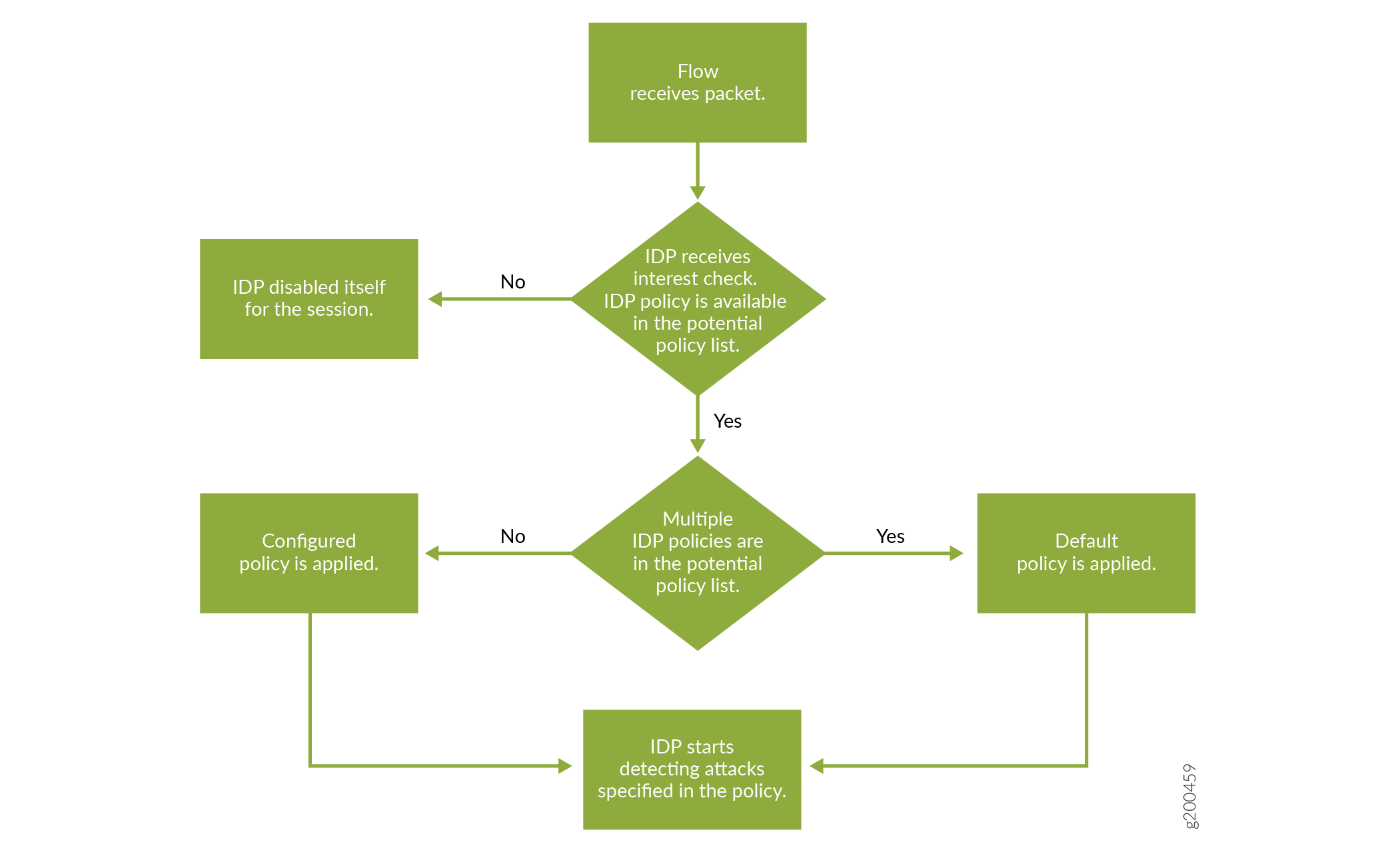

動的アプリケーションが識別される前に行われる最初のセキュリティ ポリシー検索フェーズでは、複数のポリシーが一致する可能性があります。一致したセキュリティポリシーの少なくとも1つにIDPポリシーが設定されている場合、IDPはセッションで有効になります。潜在ポリシーリストにIDPポリシーが1つだけ設定されている場合、そのIDPポリシーがセッションに適用されます。潜在ポリシーリスト内のセッションに複数のIDPポリシーが設定されている場合、デバイスはデフォルトのIDPポリシーとして設定されているIDPポリシーを適用します。

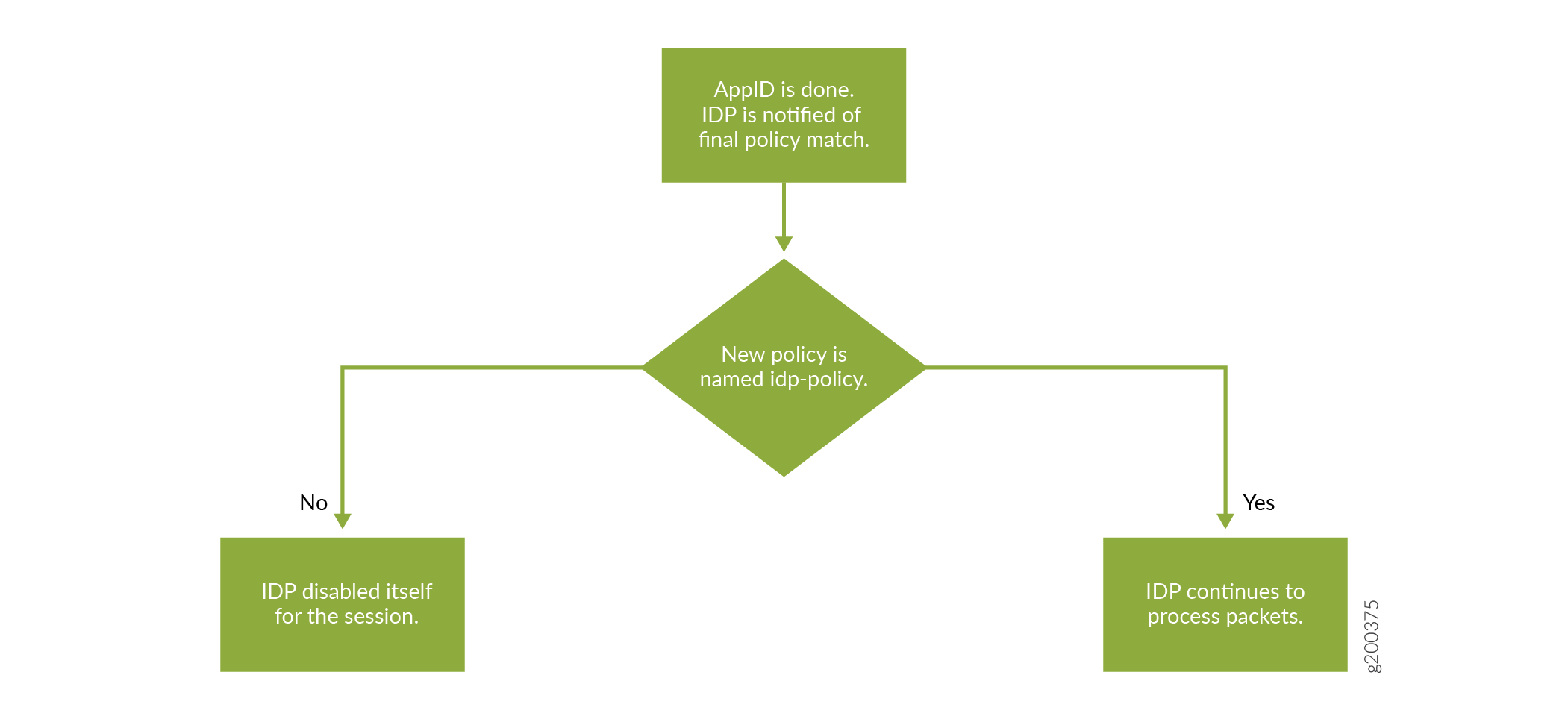

セッションの動的アプリケーションが識別された後、最終的に一致したポリシーにデフォルトのIDPポリシーと異なるIDPポリシーが設定されている場合、ポリシーの再ルックアップが実行され、最終的に一致したポリシーに設定されたIDPポリシーが適用されます。最終的に一致したセキュリティポリシーに、最初のセキュリティポリシー検索時に設定されたものと同じIDPポリシーがある場合、そのIDPポリシーがセッションに適用されます。最終的に一致したセキュリティ ポリシーに IDP ポリシーが設定されていない場合、セッションの IDP 処理は無効になります。

統合セキュリティ ポリシーで 2 つ以上の IDP ポリシーを設定している場合は、デフォルトの IDP ポリシーを設定する必要があります。

IDP ポリシーをデフォルト ポリシーとして設定するには、 set security idp default-policy policy-name コマンドを使用します。

複数のIDPポリシーと統合ポリシーのデフォルトのIDPポリシー設定の利点

複数のIDPポリシーを維持して使用する柔軟性を提供します。

デフォルトの IDP ポリシー設定を使用して、ポリシーの競合を処理します。

統合ポリシーのIDPポリシー選択

単一の IDP ポリシーを使用した IDP ポリシーの選択

セッションのセキュリティポリシーが処理されると、セキュリティポリシーが最初に一致した結果、単一または複数のポリシーが一致することがあります。アプリケーション キャッシュが存在する場合、ポリシーの一致は 1 つのポリシーの一致になります。

セッションインタレストチェックの一環として、一致したルールのいずれかにIDPポリシーが含まれている場合、システムはIDPを有効にします。

動的アプリケーション識別が実行されると、セキュリティポリシーによってポリシー再ルックアップが実行されます。レイヤー7アプリケーションサービス(IDP)は、最終的に一致したポリシーでIDPが設定されていない場合、自身を無効にするように通知されます。IDPポリシーは統合セキュリティポリシー内で使用可能になると、明示的な送信元、宛先、またはアプリケーションが定義されていない限り(従来のポリシー)、すべてのIDP一致は統合ポリシー内で処理されます。一致はセキュリティポリシー自体で発生するため、統一ポリシーでは、送信元または宛先アドレス、送信元と宛先を除く、送信元と宛先ゾーン、またはアプリケーションを設定する必要はありません。 表 2 は、セキュリティ ポリシー内での IDP ポリシー選択の例を示しています。

| セキュリティポリシー | 送信元ゾーン | 送信元アドレス | ゾーンと宛先 | アドレス | 動的アプリケーション | アプリケーション サービス | ポリシー |

|---|---|---|---|---|---|---|---|

| P1の |

で |

10.1.1.1 |

アウト |

任意 |

HTTP |

IDP |

推奨 |

| P2の |

で |

10.1.1.1 |

アウト |

任意 |

メール |

UTM |

utm_policy_1 |

図 1 と 図 2 は、統合ポリシーの単一および複数の IDP ポリシー選択のワークフローの詳細を示しています。

におけるIDP処理

におけるIDP処理

後のIDP処理

後のIDP処理

複数のIDPポリシーによるIDPポリシーの選択

異なるIDPポリシーを持つ複数のポリシーが潜在的なポリシーリストに存在する場合、デバイスはデフォルトのIDPポリシーとして設定されているIDPポリシーを適用します。

動的アプリケーションが識別された後、最終的に一致したポリシーにデフォルトのIDPポリシーと異なるIDPポリシーが設定されている場合、ポリシーの再ルックアップが実行され、最終的に一致したポリシーに設定されたIDPポリシーが適用されます。

最終的に一致したセキュリティ ポリシーに IDP ポリシーが設定されていない場合、セッションの IDP 処理は無効になります。

| ポリシー | 送信元ゾーン | 送信元アドレス | ゾーンと宛先 | アドレス | 動的アプリケーション | アプリケーション サービス | ポリシー |

|---|---|---|---|---|---|---|---|

| P1の |

で |

10.1.1.1 |

アウト |

任意 |

HTTP |

IDP |

推奨 |

| P2の |

で |

10.1.1.1 |

アウト |

任意 |

メール |

UTM |

utm_policy_1 |

| P3の |

で |

任意 |

アウト |

任意 |

メール |

IDP |

IDPエンジン |

セッションに設定されたセキュリティポリシーの例を考えてみましょう。

-

If security policy P1 and policy P3 match for a session

IDP ポリシーの競合が観察されます。そのため、この場合、デフォルトのIDPポリシーとして設定されているIDPポリシーが適用されます。

セキュリティポリシーが最終的に一致した後、一致したIDPポリシーに基づいてIDPポリシーの再ルックアップが実行されます。最終的に一致したセキュリティ ポリシーがポリシー P1 の場合、recommended という名前の IDP ポリシーがセッションに適用されます。

-

If security policy P1 and policy P2 match for a session

一致したセキュリティ ポリシーには IDP ポリシーが 1 つしか設定されていないため、recommended という名前の IDP ポリシーがセッションに適用されます。

最終的に一致したセキュリティポリシーがポリシーP1の場合、セッションインスペクションはrecommendedという名前のIDPポリシーを引き続き適用します。最終的に一致するセキュリティ ポリシーがポリシー P2 の場合、IDP は無効になり、セッションを無視します。

例:統合型セキュリティ ポリシーの複数の IDP ポリシーとデフォルトの IDP ポリシーの設定

トランジットトラフィックがIDPインスペクションを通過するには、セキュリティポリシーを設定し、インスペクションするすべてのトラフィックでIDPアプリケーションサービスを有効にします。

この例では、セキュリティポリシーを設定して、デバイス上を流れるトラフィックで初めてIDPサービスを有効にする方法を示しています。

必要条件

開始する前に、IDP 機能ライセンスをインストールまたは確認します。

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

SRXシリーズファイアウォール。

Junos OS リリース 18.3R1 以降。

この設定例は、Junos OS リリース 18.3R1を実行するSRX1500デバイスを使用してテストされました。ただし、最新リリースのJunos OSを使用しているSRX300シリーズのデバイス、SRX2300、SRX4100、SRX4120、SRX4200、SRX5000シリーズデバイスでは、同じ設定を使用できます。

概要

この例では、2つのセキュリティポリシーを設定して、SRX1500デバイス上のIDPサービスがtrustゾーンからuntrustゾーンへのすべてのトラフィックを検査できるようにします。

最初のステップとして、ジュニパーネットワークスの Web サイトから署名データベースをダウンロードしてインストールする必要があります。次に、事前定義されたIDPポリシーテンプレートをダウンロードしてインストールし、事前定義されたポリシー「推奨」をアクティブなポリシーとしてアクティブ化します。

その代わり、設定スタイルでは、統合ポリシーと同じものを従来型ポリシーに使用し、IDPポリシーを参照することで、セキュリティポリシー set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy idp-policy-name コマンドで処理します。

次に、trustゾーンからuntrustゾーンへの2つのセキュリティポリシーを作成し、ポリシーで指定された条件に一致するトラフィックに対して実行するアクションを指定する必要があります。

構成

プロシージャ

CLIクイック構成

設定中に手動による介入が必要なため、この例ではCLI簡易設定は使用できません。

手順

trustゾーンからuntrustゾーンへのトラフィックに対して、2つのセキュリティポリシーを作成します。

-

SRXシリーズファイアウォール上のセキュリティポリシーの順序は重要です。Junos OSはリストの先頭からポリシー検索を実行し、受信したトラフィックに一致するものを見つけるとポリシー検索を停止するためです。

-

SRXシリーズファイアウォールでは、デバイス全体でIDPインスペクションを有効にする代わりに、ルールごとにセキュリティポリシーに基づいてIDP処理を有効にすることができます。

セキュリティ ポリシーは、IDP エンジンに送信されるトラフィックを識別し、IDP エンジンはそのトラフィックの内容に基づいて検査を適用します。IDP が有効になっていないセキュリティ ポリシーに一致するトラフィックは、IDP 処理を完全にバイパスします。IDP 処理用にマークされたセキュリティ ポリシーに一致するトラフィックは、その特定のセキュリティ ポリシーで設定された IDP ポリシーを有効にします。

動的アプリケーションを一致条件として、セキュリティポリシーP1を作成します。

[edit security policies] user@host# set from-zone trust to-zone untrust policy P1 match source-address any user@host# set from-zone trust to-zone untrust policy P1 match destination-address any user@host# set from-zone trust to-zone untrust policy P1 match application junos-defaults user@host# set from-zone trust to-zone untrust policy P1 match dynamic-application junos:HTTP

動的アプリケーションを一致条件として、セキュリティポリシーP2を作成します。

[edit security policies] user@host# set from-zone trust to-zone untrust policy P2 match source-address any user@host# set from-zone trust to-zone untrust policy P2 match destination-address any user@host# set from-zone trust to-zone untrust policy P2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy P2 match dynamic-application junos:GMAIL

-

セキュリティ ポリシーで設定する IDP ポリシーを定義します。

[edit] user@host# set security idp idp-policy recommended user@host# set security idp idp-policy idpengine

「IDPポリシールール」および「IDPルールベース」の手順に従ってIDPポリシーを設定し、IDPポリシー(推奨)の1つをデフォルトのIDPポリシーとして設定します。

[edit]user@host# set security idp default-policy recommendedデバイスで構成されているデフォルトポリシーを確認します。

[edit]user@host# show security idp default-policydefault-policy recommended;

セキュリティポリシーで指定された条件に一致するトラフィックに対して実行するアクションを指定します。セキュリティ ポリシー アクションは、フローを許可する必要があります。

[edit security policies] user@host# set from-zone trust to-zone untrust policy P1 then permit application-services idp-policy recommended user@host# set from-zone trust to-zone untrust policy P2 then permit application-services idp-policy idpengine

セキュリティポリシーは異なるIDPポリシーを使用し、各セキュリティポリシーに対して一意のIDPルール処理を可能にします。セキュリティ ポリシーで複数の IDP ルールを使用する場合は、IDP デフォルト ポリシーを設定する必要があります。

業績

設定モードから、 show security policies コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy P1 {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

idp-policy recommended;

}

}

}

}

}

from-zone trust to-zone untrust {

policy P2 {

match {

source-address any;

destination-address any;

application junos : GMAIL;

}

then {

permit {

application-services {

idp-policy idpengine;

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

IDP 設定の確認

目的

IDP 設定が正常に機能していることを確認します。

アクション

動作モードから、 show security idp status コマンドを入力します。

user@host> show security idp status detail

PIC : FPC 0 PIC 0:

State of IDP: Default, Up since: 2013-01-22 02:51:15 GMT-8 (2w0d 20:30 ago)

Packets/second: 0 Peak: 0 @ 2013-02-05 23:06:20 GMT-8

KBits/second : 0 Peak: 0 @ 2013-02-05 23:06:20 GMT-8

Latency (microseconds): [min: 0] [max: 0] [avg: 0]

Packet Statistics:

[ICMP: 0] [TCP: 0] [UDP: 0] [Other: 0]

Flow Statistics:

ICMP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

TCP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

UDP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

Other: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

Session Statistics:

[ICMP: 0] [TCP: 0] [UDP: 0] [Other: 0]

ID Name Sessions Memory Detector

0 Recommended 0 2233 12.6.160121210

意味

サンプル出力では、アクティブなポリシーとして推奨される事前定義されたIDPポリシーが示されています。

例:従来のセキュリティポリシーでの IDP の有効化

set security idp active-policyを介してすべてのファイアウォールルールに1つのアクティブなIDPポリシー名のみを使用する従来のポリシースタイルは非推奨になりました。

その代わり、設定スタイルでは、統合ポリシーと同じものを従来のポリシーに使用し、IDPポリシーを参照することで、セキュリティポリシー set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy idp-policy-name コマンドで処理します。

この例では、2 つのセキュリティ ポリシーを設定して、セキュリティ デバイス上で双方向に流れるすべての HTTP および HTTPS トラフィックで IDP サービスを有効にする方法を示します。このタイプの構成は、機密通信のセキュリティ対策として、内部ネットワークのセキュリティ領域との間のトラフィックを監視するために使用できます。

この例では、 Zone2 は内部ネットワークの一部です。

必要条件

開始する前に、以下を実行します。

ネットワークインターフェイスを設定します。

セキュリティゾーンを作成します。 例: セキュリティ ゾーンの作成を参照してください。

アプリケーションを構成します。 「例:IDP アプリケーションとサービスの設定」を参照してください。

IDP ポリシーの設定。 「IDP ポリシー ルール」と「IDP ルール ベース」を参照してください。

概要

トランジットトラフィックがIDPインスペクションを通過するには、セキュリティポリシーを設定し、インスペクションするすべてのトラフィックでIDPアプリケーションサービスを有効にします。セキュリティ ポリシーには、ネットワーク上で許可されるトラフィックの種類と、ネットワーク内でのトラフィックの処理方法を定義するルールが含まれています。セキュリティ ポリシーで IDP を有効化すると、指定された基準に一致するトラフィックが IDP ルールベースに照らしてチェックされます。

IDP はデフォルトで有効になっています。ライセンスは必要ありません。IDP ポリシーのカスタム攻撃およびカスタム攻撃グループは、有効なライセンスと署名データベースがデバイスにインストールされていない場合でも、設定およびインストールできます。新しい脆弱性への対応として、ジュニパーネットワークスは、ジュニパーのWebサイトで攻撃データベースの更新を含むファイルを定期的に提供しています。このファイルをダウンロードして、新しい脅威からネットワークを保護できます。ジュニパーの署名データベースを取得して最新の状態に保つには、別途ライセンスが必要です。

トランジットトラフィックが IDP インスペクションなしで通過できるようにするには、IDP アプリケーションサービスを有効にせずに、ルールの permit アクションを指定します。このルールの条件に一致するトラフィックは、IDPインスペクションなしでデバイスを通過します。

この例では、idp-app-policy-1 と idp-app-policy-2 の 2 つのポリシーを設定し、デバイス上で両方向に流れるすべての HTTP および HTTPS トラフィックで IDP サービスを有効にする方法を示します。idp-app-policy-1 ポリシーは、以前に設定されたゾーン 1 からゾーン 2 に流れるすべての HTTP および HTTPS トラフィックを IDP ルールベースに照らしてチェックするように指示します。idp-app-policy-2 ポリシーは、ゾーン 2 からゾーン 1 に流れるすべての HTTP および HTTPS トラフィックを IDP ルールベースに照らしてチェックするように指示します。

セキュリティ ポリシー アクションで設定されたアクションは permitである必要があります。デバイスが拒否または拒否するトラフィックに対して IDP を有効にすることはできません。

従来のセキュリティ ポリシー(5 タプルの一致条件または動的アプリケーションの一致条件なし)と統合ポリシー(6 タプルの一致条件)を設定した場合、従来のセキュリティ ポリシーは、統合ポリシーの前にトラフィックを最初に照合します。

照合条件の 1 つとして動的アプリケーションを使用して統合ポリシーを構成すると、構成により、送信元と宛先アドレス、送信元ゾーンと宛先ゾーンを除く送信元宛先、またはアプリケーションを構成するという追加の手順が不要になります。すべてのIDPデバイスからも削除されます 統合セキュリティポリシー内で処理され、特定のセッションに対する攻撃や侵入を検出するIDPポリシーを設定するタスクが簡素化されます。一致はセキュリティ ポリシー自体で発生するため、統一ポリシーでは、送信元または宛先アドレス、送信元と宛先を除く、送信元と宛先ゾーン、またはアプリケーションを構成する必要はありません。

構成

プロシージャ

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-http set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-https set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match source-address any set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match destination-address any set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-http set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-https set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 then permit application-services idp

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの 設定モードにおけるCLIエディターの使用を参照してください。

デバイス上で双方向に流れるすべてのHTTPおよびHTTPSトラフィックでIDPサービスを有効にするには:

ゾーン1からゾーン2に流れる、junos-httpまたはjunos-httpsアプリケーショントラフィックとして識別されたトラフィックに対するセキュリティポリシーを作成します。

user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-http user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-https

ポリシーで指定された条件に一致するゾーン1からゾーン2のトラフィックに対して実行するアクションを指定します。

user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp

junos-httpまたはjunos-httpsアプリケーショントラフィックとして識別された、反対方向に流れるトラフィックに対して、別のセキュリティポリシーを作成します。

user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match source-address any user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match destination-address any user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-http user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-https

このポリシーで指定された条件に一致するトラフィックに対して実行するアクションを指定します。

user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 then permit application-services idp

アクティブポリシーを設定します。

user@host# set security idp active-policy recommended

業績

設定モードから、 show security policies コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security policies

from-zone Zone1 to-zone Zone2 {

policy idp-app-policy-1 {

match {

source-address any;

destination-address any;

application [junos-http junos-https];

}

then {

permit {

application-services {

idp;

}

}

}

}

}

from-zone Zone2 to-zone Zone1 {

policy idp-app-policy-2 {

match {

source-address any;

destination-address any;

application [junos-http junos-https];

}

then {

permit {

application-services {

idp;

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

IDPポリシーのコンパイルとロードステータスの確認

目的

IDP ログ ファイルを表示して、IDP ポリシーの読み込みとコンパイル ステータスを確認します。IDP ポリシーをアクティブ化するときに、IDP ログを表示し、ポリシーが正常に読み込まれ、コンパイルされているかどうかを確認できます。

アクション

IDPポリシーのロードとコンパイルの進行状況を追跡するには、CLIで次のいずれかまたは両方を設定します。

-

/var/log/にあるログ ファイルを設定し、トレース オプション フラグを設定して、これらの操作を記録できます。user@host# set security idp traceoptions file idpd user@host# set security idp traceoptions flag all

-

システムログメッセージを

/var/logディレクトリ内のファイルに記録するようにデバイスを設定できます。user@host# set system syslog file messages any any

CLIで設定をコミットした後、UNIXレベルシェルのシェルプロンプトから次のコマンドのいずれかを入力します。

サンプル出力

user@host> start shell user@host% tail -f /var/log/idpd Aug 3 15:46:42 chiron clear-log[2655]: logfile cleared Aug 3 15:47:12 idpd_config_read: called: check: 0 Aug 3 15:47:12 idpd commit in progres ... Aug 3 15:47:13 Entering enable processing. Aug 3 15:47:13 Enable value (default) Aug 3 15:47:13 IDP processing default. Aug 3 15:47:13 idp config knob set to (2) Aug 3 15:47:13 Warning: active policy configured but no application package installed, attack may not be detected! Aug 3 15:47:13 idpd_need_policy_compile:480 Active policy path /var/db/idpd/sets/idpengine.set Aug 3 15:47:13 Active Policy (idpengine) rule base configuration is changed so need to recompile active policy Aug 3 15:47:13 Compiling policy idpengine.... Aug 3 15:47:13 Apply policy configuration, policy ops bitmask = 41 Aug 3 15:47:13 Starting policy(idpengine) compile with compress dfa... Aug 3 15:47:35 policy compilation memory estimate: 82040 Aug 3 15:47:35 ...Passed Aug 3 15:47:35 Starting policy package... Aug 3 15:47:36 ...Policy Packaging Passed Aug 3 15:47:36 [get_secupdate_cb_status] state = 0x1 Aug 3 15:47:36 idpd_policy_apply_config idpd_policy_set_config() Aug 3 15:47:36 Reading sensor config... Aug 3 15:47:36 sensor/idp node does not exist, apply defaults Aug 3 15:47:36 sensor conf saved Aug 3 15:47:36 idpd_dev_add_ipc_connection called... Aug 3 15:47:36 idpd_dev_add_ipc_connection: done. Aug 3 15:47:36 idpd_policy_apply_config: IDP state (2) being set Aug 3 15:47:36 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:36 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:36 Apply policy configuration, policy ops bitmask = 4 Aug 3 15:47:36 Starting policy load... Aug 3 15:47:36 Loading policy(/var/db/idpd/bins/idpengine.bin.gz.v + /var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v + /var/db/idpd/bins/compressed_ai.bin)... Aug 3 15:47:36 idpd_dev_add_ipc_connection called... Aug 3 15:47:36 idpd_dev_add_ipc_connection: done. Aug 3 15:47:37 idpd_policy_load: creating temp tar directory '/var/db/idpd//bins/52b58e5' Aug 3 15:47:37 sc_policy_unpack_tgz: running addver cmd '/usr/bin/addver -r /var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v /var/db/idpd//bins/52b58e5/__temp.tgz > /var/log/idpd.addver' Aug 3 15:47:38 sc_policy_unpack_tgz: running tar cmd '/usr/bin/tar -C /var/db/idpd//bins/52b58e5 -xzf /var/db/idpd//bins/52b58e5/__temp.tgz' Aug 3 15:47:40 idpd_policy_load: running cp cmd 'cp /var/db/idpd//bins/52b58e5/detector4.so /var/db/idpd//bins/detector.so' Aug 3 15:47:43 idpd_policy_load: running chmod cmd 'chmod 755 /var/db/idpd//bins/detector.so' Aug 3 15:47:44 idpd_policy_load: running rm cmd 'rm -fr /var/db/idpd//bins/52b58e5' Aug 3 15:47:45 idpd_policy_load: detector version: 10.3.160100209 Aug 3 15:47:45 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:45 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:45 idp_policy_loader_command: sc_klibs_subs_policy_pre_compile() returned 0 (EOK) Aug 3 15:47:45 idpd_policy_load: IDP_LOADER_POLICY_PRE_COMPILE returned EAGAIN, retrying... after (5) secs Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idp_policy_loader_command: sc_klibs_subs_policy_pre_compile() returned 0 (EOK) Aug 3 15:47:50 idpd_policy_load: idp policy parser pre compile succeeded, after (1) retries Aug 3 15:47:50 idpd_policy_load: policy parser compile subs s0 name /var/db/idpd/bins/idpengine.bin.gz.v.1 buf 0x0 size 0zones 0xee34c7 z_size 136 detector /var/db/idpd//bins/detector.so ai_buf 0x0 ai_size 0 ai /var/db/idpd/bins/compressed_ai.bin Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy parser compile succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy pre-install succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy install succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy post-install succeeded Aug 3 15:47:51 IDP policy[/var/db/idpd/bins/idpengine.bin.gz.v] and detector[/var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v] loaded successfully. Aug 3 15:47:51 Applying sensor configuration Aug 3 15:47:51 idpd_dev_add_ipc_connection called... Aug 3 15:47:51 idpd_dev_add_ipc_connection: done. Aug 3 15:47:51 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:51 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:51 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:51 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:51 ...idpd commit end Aug 3 15:47:51 Returning from commit mode, status = 0. Aug 3 15:47:51 [get_secupdate_cb_status] state = 0x1 Aug 3 15:47:51 Got signal SIGCHLD....

user@host> start shell user@host% tail -f /var/log/messages Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: no commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: no transient commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: finished loading commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: exporting juniper.conf ..... Aug 3 15:47:51 chiron idpd[2678]: IDP_POLICY_LOAD_SUCCEEDED: IDP policy[/var/db/idpd/bins/idpengine.bin.gz.v] and detector[/var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v] loaded successfully(Regular load). Aug 3 15:47:51 chiron idpd[2678]: IDP_COMMIT_COMPLETED: IDP policy commit is complete. ...... Aug 3 15:47:51 chiron chiron sc_set_flow_max_sessions: max sessions set 16384

意味

set security idp active-policy コマンドをコミットした後にバックグラウンドで実行されるプロシージャを示すログ メッセージを表示します。このサンプル出力は、ポリシーのコンパイル、センサーの設定、およびポリシーの読み込みが成功したことを示しています。