マルチノード高可用性における非対称トラフィックフローのサポート

概要

ステートフル サービスやディープパケットインスペクションを実行するためには、ファイアウォールが各フロー セッションの両方向を見る必要があります。非対称トラフィックフローは、パケットフローが送信元ネットワークから宛先ネットワークに(ノード1を経由して)1つのパスを使用して通過し、(ノード2を使用して)異なるリターンパスを取る場合に発生します。この非対称フローは、トラフィックがレイヤー3ルーティングネットワークを通過するときに発生する可能性があります。

一般的な高可用性の導入では、ネットワークの両側に複数のルーターとスイッチがあります。ルーターは、ネクストホップパスを使用して各パケットフローを転送します。しかし、ルーターはリターントラフィックに同じパスを使用しない場合があります。マルチノード高可用性設定では、ルーターは現在のルーティングパスに基づいてパケットをファイアウォールに送信するため、トラフィックフローが非対称になる可能性があります

このようにトラフィック方向の処理が異なると、一部のパケットが一方または両方の高可用性ノードによって破棄される可能性があります。これは、どちらのノードもトラフィックフロー全体をキャプチャできず、不整合やパケットのドロップにつながる可能性があるためです。

非対称トラフィックフローを処理するには、マルチノード高可用性には、ICD(シャーシ間データパス)と呼ばれる追加のリンクが必要です。ICD は、2 つのノード間のトラフィックをルーティングできます。ICDにより、ノードは、非対称トラフィックフローを、フローに対するステートフルサービスの提供を最初に担当するピアノードにリダイレクトできます。

この機能により、非対称トラフィックフローと従来の(必須の)対称フローに対して、セキュリティチェック(3ウェイハンドシェイクやウィンドウスケールファクターを使用したシーケンスチェックなど)を確実に実行できるようになります。

マルチノード高可用性が非対称トラフィックフローをサポートする仕組み

非対称トラフィックフローをサポートなし

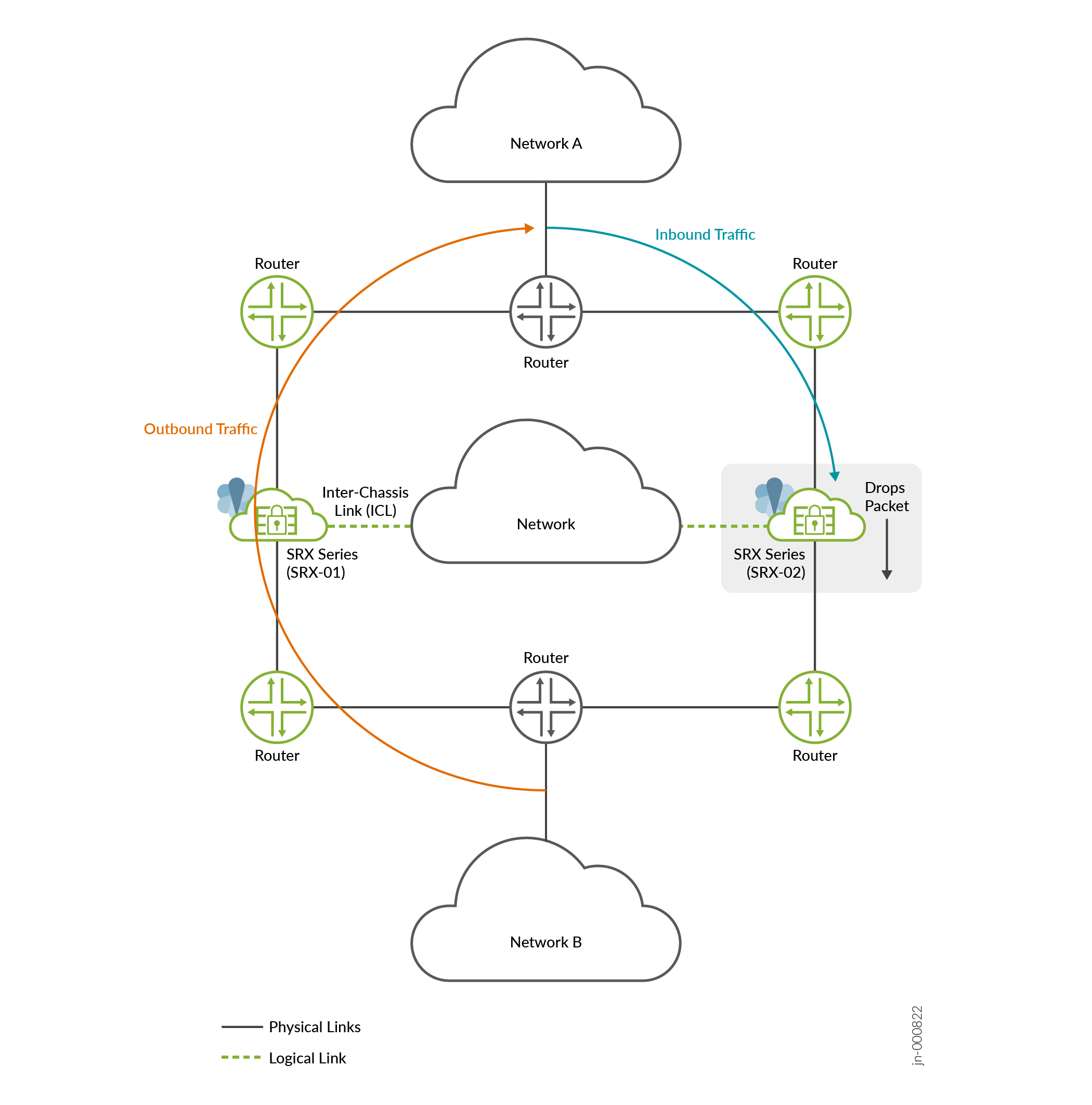

同じフローの双方向パケットは、図 1 に示すように、隣接するルーターまたはスイッチによって、マルチノード高可用性セットアップの異なるSRXシリーズデバイスに配信されます

ネットワーク B からネットワーク A へのアウトバウンド トラフィックはノード 1(SRX-01)を通過し、リターン トラフィック(インバウンド トラフィック)はネットワーク A からノード 2(SRX-02)を経由してネットワーク B にフローします。

この非対称トラフィックフローの場合、同じフローの双方向トラフィックに関する完全な状態情報がないため、SRXシリーズファイアウォール(この例ではSRX-02)はパケットを破棄します。

非対称トラフィックフローをサポート

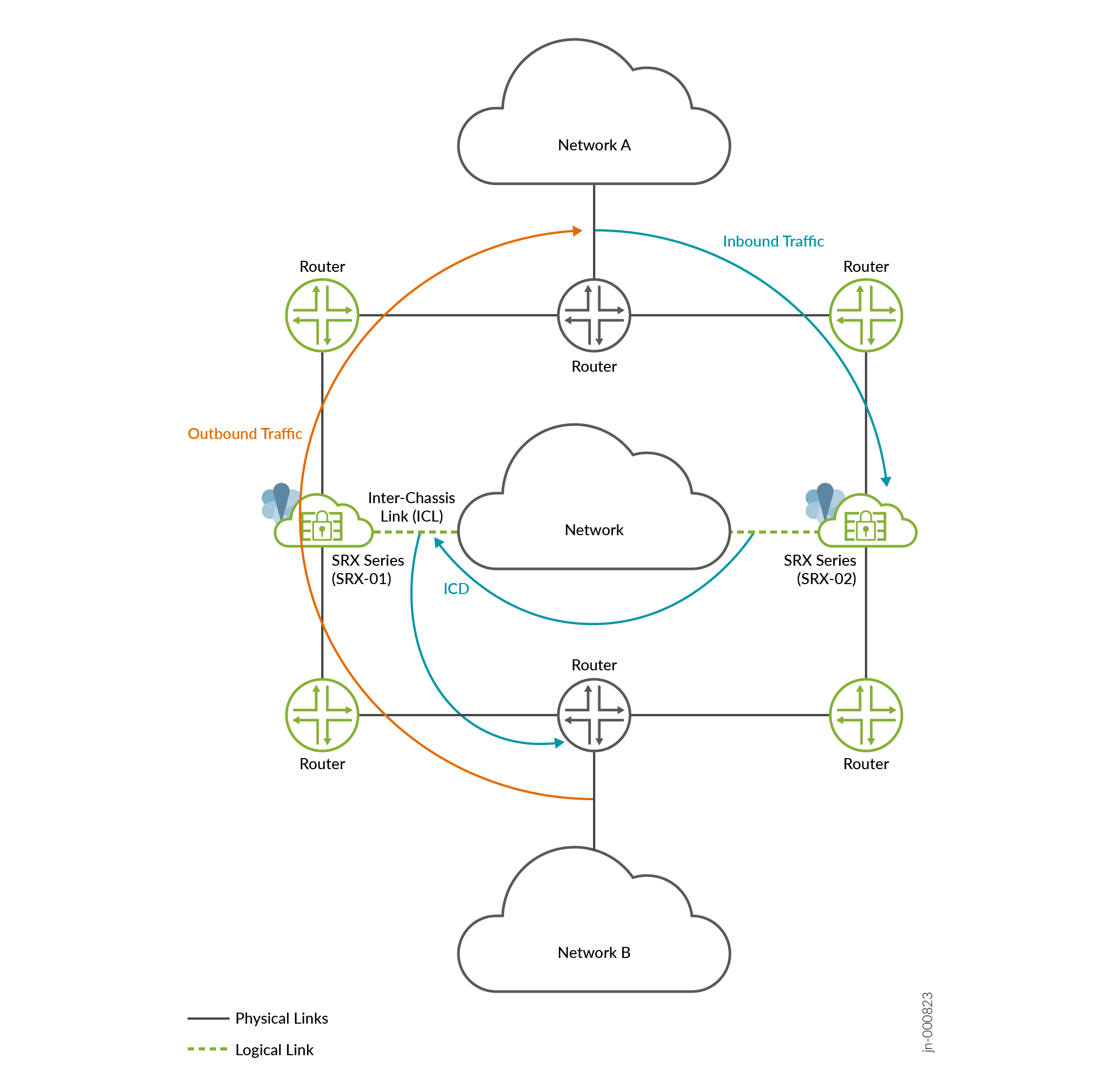

非対称トラフィックフローをサポートするために、マルチノード高可用性はICD(シャーシ間データパス)を使用します。ICDは、高可用性設定の2台のSRXシリーズデバイス間で、非対称トラフィックフローのパケットを転送します。

この場合、マルチノード高可用性システムは、ノード間に新しいルーティング可能なリンクを作成します。このルーティング可能なリンクにより、ノードは、フローのセキュリティ検査を実行できる元のノードに非対称フローを転送できます。つまり、ノード2(SRX-02)は、インバウンドトラフィックをネクストホップルーターではなく、ノード1(SRX-01)に転送します。SRXシリーズファイアウォールは、双方向フローのパケットのセキュリティ検査を行います。

シャーシ間データパス(ICD)の仕組み

マルチノード高可用性 ICD はデータ トラフィックを伝送し、データ フローをピア ノードに転送します。このリンクは、シャーシ間リンク(ICL)パケットを転送しません。

ワークフローには、次の手順が含まれます。

- マルチノード高可用性ノードがデータパケットを受信すると、ノード上で実行されているセキュリティサービスが、パケットをピアノードに転送するか、ローカルで処理するかを決定します。パケットを転送するかどうかは、次の条件によって異なります。

- パケットのフロー セッション状態またはサービス タイプ

- パケットのフローに関連付けられた SRG の状態

- ピア ノードが ICD を介して到達可能な場合、ノード上のセキュリティ サービスはノード間でパケットを送受信できます。

- ピアノードは、ICD を介して転送されたデータ パケットを受信すると、設定されたポリシーに基づいてセキュリティ インスペクションを実行します。

ノード間のパケット転送に ICD を使用するには、次のことを行う必要があります。

- ICD をループバック インターフェイスに割り当て、もう一方のノードへのルーティング可能なパスを指定します。

- ICD に複数の物理インターフェイスを割り当てることにより、ICD のパス ダイバーシティを確保し、最高の信頼性を実現します。

ICL および ICD のインタフェースの計画

マルチノード高可用性構成では、非対称トラフィックフローに対応するために、ICLおよびICD物理インターフェイスがアクティブで動作している必要があります。ICLおよびICDインターフェイスは、高可用性セットアップのノード間の通信を容易にし、そのステータスはパケット処理に影響を与えます。どちらかのインターフェイスが機能していない場合、非対称トラフィックフローのサポートに影響します。したがって、最適なネットワークパフォーマンスを得るには、これらのインターフェイスが適切に機能することを確認することが重要です。

ICL に複数の物理インターフェイスが接続されていて、パケットの処理にアクティブに使用されているこれらのインターフェイスの 1 つに障害が発生した場合、データ フローは ICL に関連付けられている別の使用可能な物理インターフェイスを使用するように切り替わります。ICLに関連するすべての物理インターフェイスがダウンすると、SRXシリーズファイアウォールはICL接続を失います。この場合、SRXシリーズノードはRTOメッセージを交換できず、非対称トラフィックフローをサポートすることもできません。

マルチノード高可用性セットアップの ICL と ICD で、異なるループバック インターフェイスを使用します。

ノードは、静的または動的ルーティングプロトコル(例:BGP)を介して、ピアノードのICDのIPアドレスに到達するためのルートを学習します。マルチノード高可用性セットアップでは、各SRXシリーズファイアウォールの既存のルーティング機能を活用してパケットをルーティングします。

非対称トラフィックに影響する ICL と ICD の状態

表 1 は、ノード間の BFD の状態が、ICL と ICD の両方に割り当てられた物理インターフェイスにどのように依存するかを示しています。

| ICLの | ICD(除度回路) | 非対称トラフィックフローのサービス | ||

| 物理インターフェイス | BFD 状態 | 物理インターフェイス | BFD 状態 | |

| 上 | 上 | 上 | 上 | 上 |

| 上 | 上 | 下 | 下 | 下 |

| 下 | 下 | 上 | 上 | 下 |

| 上 | 下 | 上 | 下 | 下 |

| 下 | 下 | 下 | 下 | 下 |

マルチノード高可用性における非対称トラフィックフローサポートの設定

このトピックでは、マルチノード高可用性ソリューションに導入されたSRXシリーズファイアウォールの非対称トラフィックフローサポートを設定する方法を理解できます。この例では、SRXシリーズファイアウォールが両側のルーターに接続されている場合(レイヤー3導入)のアクティブ/バックアップモードでの設定について説明します。

Junos OS リリース 23.4R1 では、非対称トラフィック フローをサポートする新機能が導入されています。非対称ルーティングとは、一方向のパケットのパスが送信元パスと異なるシナリオのことです。

一般的な高可用性の導入では、ネットワークの両側に複数のルーターとスイッチがあります。ルーターは、ネクストホップパスを使用して各パケットフローを転送します。しかし、ルーターはリターントラフィックに同じパスを使用しない場合があります。マルチノード高可用性設定では、ルーターは現在のルーティングパスに基づいてパケットをファイアウォールに送信するため、トラフィックフローが非対称になる可能性があります

非対称トラフィックフローを処理するために、マルチノード高可用性インフラストラクチャは、シャーシ間データパス(ICD)と呼ばれる新しいリンクを採用しています。ICD には、2 つのノード間でトラフィックを転送する機能があります。これにより、ノードは、非対称トラフィックフローを、これらのフローに対するステートフルサービスの提供を最初に担当するピアノードにリダイレクトできます。

この設定例に従って、マルチノード高可用性を設定し、非対称ルーティングをサポートし、デバイスの設定を検証します。

| 読書の時間 |

15分未満です。 |

| 設定時間 |

1時間もかかりません。 |

前提条件の例

表 3 は、構成をサポートするハードウェアおよびソフトウェア コンポーネントの一覧です。

| サポートされているハードウェア |

|

| サポートされているソフトウェア |

Junos OS リリース 23.4R1 |

| ライセンス要件 |

マルチノード高可用性を設定するのに別途ライセンスは必要ありません。ライセンスは各SRXシリーズに固有であり、マルチノード高可用性セットアップのノード間で共有することはできません。そのため、両方のノードで同一のライセンスを使用する必要があります。 |

この例では、Junos OS リリース 23.4R1 でサポートされている 2 つの SRXシリーズ ファイアウォールと、アップストリームとダウンストリーム ルーターとして 2 つの Juniper Networks(R) MX960 ユニバーサルルーティングプラットフォームを使用しました。

始める前に

| 利点 |

マルチノード高可用性のSRXシリーズファイアウォールは、非対称にルーティングされたパケットを効率的に処理します。このプロセスにより、これらのパケットのステートフルサービスの処理の信頼性と一貫性が保証され、全体的なパフォーマンスが向上し、パケット損失とネットワーク内の不整合が最小限に抑えられます。 |

| もっと知る |

機能の概要

表 4 は、この例で展開される構成コンポーネントの簡単な概要を示しています。

| 使用技術 |

|

| 主な検証タスク |

|

トポロジー図

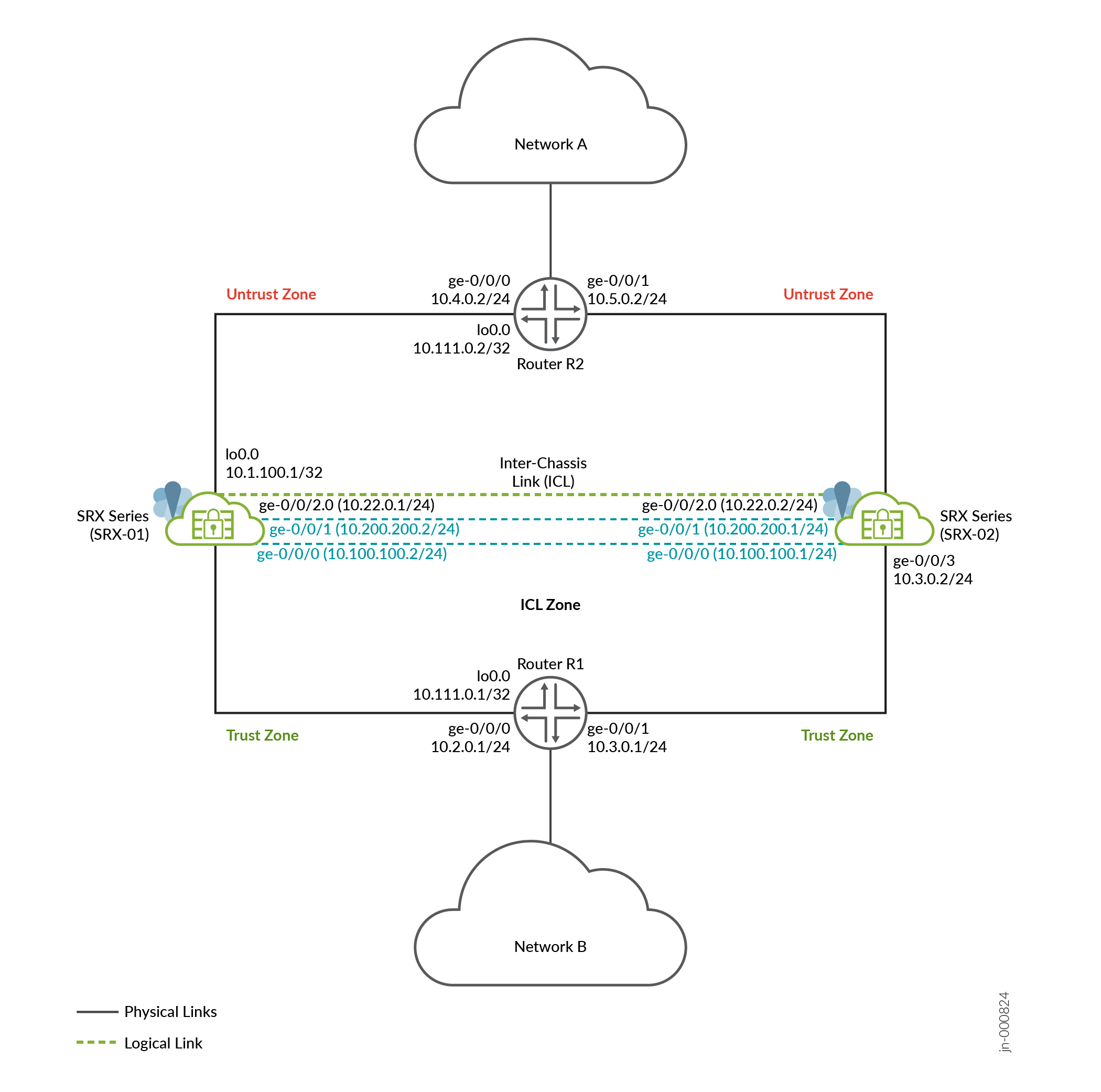

図 3 は、この例で使用されているトポロジーを示しています。

によるレイヤー3ネットワークにおけるマルチノードの高可用性

によるレイヤー3ネットワークにおけるマルチノードの高可用性

トポロジーに示すように、2つのSRXシリーズファイアウォールは、信頼側と信頼できない側で隣接するルーターに接続され、BGPネイバーシップを形成しています。

暗号化された論理シャーシ間リンク(ICL)は、ルーティングされたネットワークを介してノードを接続します。ノードは、ネットワーク経由でルーティング可能な IP アドレス (フローティング IP アドレス) を使用して相互に通信します。一般に、ICL接続を設定するには、SRXシリーズファイアウォールで集合型イーサネット(AE)または収益イーサネットポートを使用できます。この例では、ICL に GE ポートを使用しています。また、最大限のセグメンテーションを確保するために、ICLパスのルーティング インスタンスを設定しました。

2つの物理リンク(ICD)が2台のSRXシリーズファイアウォールを接続します。両方のノードの物理インターフェイスが MNHA ICD 接続を形成しています。この例では、2 つの専用収益インターフェイスを使用して ICD を設定します。

ループバック インターフェイスは、SRXシリーズとルーターで IP アドレスをホストするために使用されます。

一般的な高可用性の導入では、ネットワークのノースバウンド側とサウスバウンド側に複数のルーターとスイッチがあります。この例では、SRXシリーズファイアウォールの両側に2台のルーターを使用しています。

トポロジーの概要

この例では、SRXシリーズファイアウォール間の高可用性を確立し、非対称ルーティングサポートを処理するためのサポートを提供するためのICD(シャーシ間データパス)を確立します。

一般的な高可用性の導入では、ネットワークのノースバウンド側とサウスバウンド側に複数のルーターとスイッチがあります。この例では、SRXシリーズファイアウォールの両側に2台のルーターを使用しています。

表 5 と 表 6 は、この例で使用されるインターフェイス設定の詳細を示しています。

| デバイス | インターフェイス | ゾーン | IP アドレス | 構成対象 |

|---|---|---|---|---|

| SRX-01 | lo0 | 信託 | 10.1.100.1/32 | ICDリンクを介してデータパケットを転送するために使用されるローカル転送アドレス。 |

| ge-0/0/2 | ICLゾーン | 10.22.0.1/24 | ICL(シャーシ間リンク) | |

| ge-0/0/1 と ge-0/0/0 | 信託 |

|

2台のSRXシリーズファイアウォールを接続するシャーシ間データリンク | |

| ge-0/0/4 | 信頼できない | 10.4.0.1/24 | R2 ルーターに接続 | |

| ge-0/0/3 | 信託 | 10.2.0.2/24 | R1 ルーターに接続 | |

| SRX-02 | lo0 | 信託 | 10.1.200.1/32 | ICDリンクを介してデータパケットを転送するために使用されるローカル転送アドレス。 |

| ge-0/0/2 | ICLゾーン | 10.22.0.2/24 | ICL(シャーシ間リンク) | |

|

信託 |

|

シャーシ間データ リンク(ICD) | |

| ge-0/0/3 | 信託 | 10.3.0.2/24 | R1 ルーターに接続 | |

| ge-0/0/4 | 信頼できない | 10.5.0.1/24 | R2 ルーターに接続 |

ルーティング デバイスでのインターフェイスと IP アドレスの構成

| デバイス | インターフェイス | IP アドレス | 用に設定 |

|---|---|---|---|

| R2の | lo0 | 10.111.0.2/32 | R2のループバックインターフェイスアドレス |

| ge-0/0/0 | 10.4.0.2/24 | SRX-02 に接続 | |

| ge-0/0/1 | 10.5.0.2/24 | SRX-01 に接続 | |

| ge-0/0/2 | 10.6.0.1/24 | 外部ネットワークへの接続 | |

| R1 | lo0 | 10.111.0.1/32 | R1のループバックインターフェイスアドレス |

| ge-0/0/0 | 10.2.0.1/24 | SRX-01 に接続 | |

| ge-0/0/1 | 10.3.0.1/24 | SRX-02 に接続 | |

| ge-0/0/2 | 10.1.0.1/24 | 内部ネットワークへの接続 |

構成

Junos IKEパッケージは、マルチノード高可用性構成用のSRXシリーズファイアウォールに必要です。このパッケージは、SRXシリーズファイアウォールのデフォルトパッケージまたはオプションパッケージとして利用できます。詳細については 、Junos IKEパッケージのサポート を参照してください。

パッケージがSRXシリーズファイアウォールにデフォルトでインストールされていない場合は、 request system software add optional://junos-ike.tgz を使用してインストールします。ICL 暗号化には、この手順が必要です。

検証

次の表示コマンドを使用して、この例の機能を確認します。

| コマンド | 検証タスク |

|---|---|

| show chassis high availability information(シャーシの高可用性に関する情報を示す) | マルチノード高可用性の詳細(ステータスを含む)を表示します。 |

| show chassis high-availability data-plane statistics |

ICD データパケット統計情報を表示します。 |

マルチノード高可用性の詳細を確認する

目的

セキュリティデバイスで構成されているマルチノード高可用性設定の詳細を表示および確認します。

アクション

動作モードから、次のコマンドを実行します。

SRX-01

user@srx-01> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 1

Local-IP: 10.22.0.1

Local Forwarding IP: 10.1.100.1

HA Peer Information:

Peer Id: 2 IP address: 10.22.0.2 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Configured BFD Detection Time: 5 * 400ms

Cold Sync Status: COMPLETE

Peer Forwarding IP: 10.1.200.1 Interface: lo0.0

Peer ICD Conn State: UP

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 2

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: INELIGIBLE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: N/A

System Integrity Check: COMPLETE

Failure Events: [ IP ]

Peer Information:

Peer Id: 2

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

SRX-02

user@srx-02> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

Local Forwarding IP: 10.1.200.1

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Configured BFD Detection Time: 5 * 400ms

Cold Sync Status: COMPLETE

Peer Forwarding IP: 10.1.100.1 Interface: lo0.0

Peer ICD Conn State: UP

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: ACTIVE

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : INELIGIBLE

Health Status: UNHEALTHY

Failover Readiness: NOT READY

意味

コマンド出力から次の詳細を確認します。

-

IPアドレスやIDなどのローカルノードとピアノードの詳細。

-

フィールド

Peer ICD Conn State: UPは、ICDリンクが確立され、動作可能であることを示します。

ICDデータパケット統計の確認

目的

ICDが動作しており、ノード間のデータパケットの転送を容易にしているかどうかを確認します。

アクション

動作モードから、次のコマンドを実行します。

user@srx-01> show chassis high-availability data-plane statistics

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 0 0

DS-LITE create 0 0

Session create 0 0

IPv6 session create 0 0

IPv4/6 session RTO ACK 0 0

Session close 0 0

IPv6 session close 0 0

Session change 0 0

IPv6 session change 0 0

ALG Support Library 0 0

Gate create 0 0

Session ageout refresh requests 0 0

IPv6 session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPv6 session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

JSF PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0

GPRS GTP 0 0

GPRS SCTP 0 0

GPRS FRAMEWORK 0 0

JSF RTSP ALG 0 0

JSF SUNRPC MAP 0 0

JSF MSRPC MAP 0 0

DS-LITE delete 0 0

JSF SLB 0 0

APPID 0 0

JSF MGCP MAP 0 0

JSF H323 ALG 0 0

JSF RAS ALG 0 0

JSF SCCP MAP 0 0

JSF SIP MAP 0 0

PST_NAT_CREATE 0 0

PST_NAT_CLOSE 0 0

PST_NAT_UPDATE 0 0

JSF TCP STACK 0 0

JSF IKE ALG 0 0

Packet stats Pkts sent Pkts received

ICD Data 1035 1286

意味

フィールド ICD Data は、ICDがマルチノード高可用性セットアップで非対称トラフィックフローをルーティングしていることを示しています。

すべてのデバイスでコマンドを設定

すべてのデバイスでコマンド出力を設定します。

SRX-01(ノード1)

set chassis high-availability local-id 1 set chassis high-availability local-id local-ip 10.22.0.1 set chassis high-availability local-id local-forwarding-ip 10.1.100.1 set chassis high-availability peer-id 2 peer-ip 10.22.0.2 set chassis high-availability peer-id 2 interface ge-0/0/2.0 set chassis high-availability peer-id 2 vpn-profile IPSEC_VPN_ICL set chassis high-availability peer-id 2 peer-forwarding-ip 10.1.200.1 set chassis high-availability peer-id 2 peer-forwarding-ip interface lo0.0 set chassis high-availability peer-id 2 peer-forwarding-ip liveness-detection minimum-interval 1000 set chassis high-availability peer-id 2 peer-forwarding-ip liveness-detection multiplier 5 set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 set chassis high-availability peer-id 2 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 0 peer-id 2 set chassis high-availability services-redundancy-group 1 deployment-type routing set chassis high-availability services-redundancy-group 1 peer-id 2 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip 10.111.0.1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip src-ip 10.11.0.1 set chassis high-availability services-redundancy-group 1 monitor ip 10.10.10.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 src-ip 10.4.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 session-type singlehop set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 interface ge-0/0/4.0 set chassis high-availability services-redundancy-group 1 monitor interface ge-0/0/1 set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 200 set security pki ca-profile Root-CA ca-identity Root-CA set security pki ca-profile Root-CA enrollment url http://10.157.69.204/certsrv/mscep/mscep.dll set security pki ca-profile Root-CA revocation-check disable set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys set security ike proposal MNHA_IKE_PROP dh-group group14 set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL set security ike gateway MNHA_IKE_GW version v2-only set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel set security ipsec proposal MNHA_IPSEC_PROP protocol esp set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL set security policies default-policy permit-all set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic protocols bfd set security zones security-zone untrust host-inbound-traffic protocols bgp set security zones security-zone untrust interfaces ge-0/0/4.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3.0 set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust interfaces lo0.0 set security zones security-zone icl-zone host-inbound-traffic system-services ike set security zones security-zone icl-zone host-inbound-traffic system-services ping set security zones security-zone icl-zone host-inbound-traffic system-services high-availability set security zones security-zone icl-zone host-inbound-traffic system-services ssh set security zones security-zone icl-zone host-inbound-traffic protocols bfd set security zones security-zone icl-zone host-inbound-traffic protocols bgp set security zones security-zone icl-zone interfaces ge-0/0/2.0 set interfaces ge-0/0/0 description icd-1 set interfaces ge-0/0/0 unit 0 family inet address 10.100.100.2/24 set interfaces ge-0/0/1 description icd-2 set interfaces ge-0/0/1 unit 0 family inet address 10.200.200.2/24 set interfaces ge-0/0/2 description interchassis_link set interfaces ge-0/0/2 unit 0 family inet address 10.22.0.1/24 set interfaces ge-0/0/3 description trust set interfaces ge-0/0/3 unit 0 family inet address 10.2.0.2/24 set interfaces ge-0/0/4 description untrust set interfaces ge-0/0/4 unit 0 family inet address 10.4.0.1/24 set interfaces lo0 description trust set interfaces lo0 unit 0 family inet address 10.1.100.1/32 set policy-options policy-statement mnha-route-policy term 1 from protocol static set policy-options policy-statement mnha-route-policy term 1 from protocol direct set policy-options policy-statement mnha-route-policy term 1 from condition active_route_exists set policy-options policy-statement mnha-route-policy term 1 then metric 10 set policy-options policy-statement mnha-route-policy term 1 then accept set policy-options policy-statement mnha-route-policy term 2 from protocol static set policy-options policy-statement mnha-route-policy term 2 from protocol direct set policy-options policy-statement mnha-route-policy term 2 from condition backup_route_exists set policy-options policy-statement mnha-route-policy term 2 then metric 20 set policy-options policy-statement mnha-route-policy term 2 then accept set policy-options policy-statement mnha-route-policy term 3 from protocol static set policy-options policy-statement mnha-route-policy term 3 from protocol direct set policy-options policy-statement mnha-route-policy term 3 then metric 30 set policy-options policy-statement mnha-route-policy term 3 then accept set policy-options policy-statement mnha-route-policy term default then reject set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1/32 set policy-options condition active_route_exists if-route-exists address-family inet table inet.0 set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2/32 set policy-options condition backup_route_exists if-route-exists address-family inet table inet.0 set protocols bgp group trust type internal set protocols bgp group trust local-address 10.2.0.2 set protocols bgp group trust export mnha-route-policy set protocols bgp group trust local-as 65000 set protocols bgp group trust bfd-liveness-detection minimum-interval 500 set protocols bgp group trust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group trust bfd-liveness-detection multiplier 3 set protocols bgp group trust neighbor 10.2.0.1 set protocols bgp group untrust type internal set protocols bgp group untrust local-address 10.4.0.1 set protocols bgp group untrust export mnha-route-policy set protocols bgp group untrust local-as 65000 set protocols bgp group untrust bfd-liveness-detection minimum-interval 500 set protocols bgp group untrust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group untrust bfd-liveness-detection multiplier 3 set protocols bgp group untrust neighbor 10.4.0.2 set routing-options autonomous-system 65000 set routing-options static route 10.1.0.0/24 next-hop 10.2.0.1 set routing-options static route 10.6.0.0/24 next-hop 10.4.0.2 set routing-options static route 10.111.0.1/32 next-hop 10.2.0.1 set routing-options static route 10.111.0.2/32 next-hop 10.4.0.2 set routing-options static route 10.1.200.1/32 next-hop 10.200.200.1 set routing-options static route 10.1.200.1/32 next-hop 10.100.100.1

SRX-02(ノード2)

set chassis high-availability local-id 2 set chassis high-availability local-id local-ip 10.22.0.2 set chassis high-availability local-id local-forwarding-ip 200.1.1.1 set chassis high-availability peer-id 1 peer-ip 10.22.0.1 set chassis high-availability peer-id 1 interface ge-0/0/2.0 set chassis high-availability peer-id 1 vpn-profile IPSEC_VPN_ICL set chassis high-availability peer-id 1 peer-forwarding-ip 100.1.1.1 set chassis high-availability peer-id 1 peer-forwarding-ip interface lo0.0 set chassis high-availability peer-id 1 peer-forwarding-ip liveness-detection minimum-interval 1000 set chassis high-availability peer-id 1 peer-forwarding-ip liveness-detection multiplier 5 set chassis high-availability peer-id 1 liveness-detection minimum-interval 400 set chassis high-availability peer-id 1 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 0 peer-id 1 set chassis high-availability services-redundancy-group 1 deployment-type routing set chassis high-availability services-redundancy-group 1 peer-id 1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip 10.111.0.1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip src-ip 10.11.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 src-ip 10.5.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 session-type singlehop set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 interface ge-0/0/4.0 set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 set chassis high-availability services-redundancy-group 1 activeness-priority 1 set security pki ca-profile Root-CA ca-identity Root-CA set security pki ca-profile Root-CA enrollment url http://10.157.69.204/certsrv/mscep/mscep.dll set security pki ca-profile Root-CA revocation-check disable set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys set security ike proposal MNHA_IKE_PROP dh-group group14 set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL set security ike gateway MNHA_IKE_GW version v2-only set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel set security ipsec proposal MNHA_IPSEC_PROP protocol esp set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL set security policies default-policy permit-all set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic protocols bfd set security zones security-zone untrust host-inbound-traffic protocols bgp set security zones security-zone untrust interfaces ge-0/0/4.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3.0 set security zones security-zone trust interfaces lo0.0 set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone icl-zone host-inbound-traffic system-services ike set security zones security-zone icl-zone host-inbound-traffic system-services ping set security zones security-zone icl-zone host-inbound-traffic system-services high-availability set security zones security-zone icl-zone host-inbound-traffic system-services ssh set security zones security-zone icl-zone host-inbound-traffic protocols bfd set security zones security-zone icl-zone host-inbound-traffic protocols bgp set security zones security-zone icl-zone interfaces ge-0/0/2.0 set interfaces ge-0/0/0 description icd-1 set interfaces ge-0/0/0 unit 0 family inet address 10.100.100.1/24 set interfaces ge-0/0/1 description icd-2 set interfaces ge-0/0/1 unit 0 family inet address 10.200.200.1/24 set interfaces ge-0/0/2 description interchassis_link set interfaces ge-0/0/2 unit 0 family inet address 10.22.0.2/24 set interfaces ge-0/0/3 description trust set interfaces ge-0/0/3 unit 0 family inet address 10.3.0.2/24 set interfaces ge-0/0/4 description untrust set interfaces ge-0/0/4 unit 0 family inet address 10.5.0.1/24 set interfaces lo0 description trust set interfaces lo0 unit 0 family inet address 10.1.200.1/32 set policy-options route-filter-list ipsec 10.6.0.0/16 orlonger set policy-options route-filter-list loopback 10.11.0.0/24 orlonger set policy-options policy-statement mnha-route-policy term 1 from protocol static set policy-options policy-statement mnha-route-policy term 1 from protocol direct set policy-options policy-statement mnha-route-policy term 1 from condition active_route_exists set policy-options policy-statement mnha-route-policy term 1 then metric 10 set policy-options policy-statement mnha-route-policy term 1 then accept set policy-options policy-statement mnha-route-policy term 2 from protocol static set policy-options policy-statement mnha-route-policy term 2 from protocol direct set policy-options policy-statement mnha-route-policy term 2 from condition backup_route_exists set policy-options policy-statement mnha-route-policy term 2 then metric 20 set policy-options policy-statement mnha-route-policy term 2 then accept set policy-options policy-statement mnha-route-policy term 3 from protocol static set policy-options policy-statement mnha-route-policy term 3 from protocol direct set policy-options policy-statement mnha-route-policy term 3 then metric 35 set policy-options policy-statement mnha-route-policy term 3 then accept set policy-options policy-statement mnha-route-policy term default then reject set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1/32 set policy-options condition active_route_exists if-route-exists address-family inet table inet.0 set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2/32 set policy-options condition backup_route_exists if-route-exists address-family inet table inet.0 set protocols bgp group trust type internal set protocols bgp group trust local-address 10.3.0.2 set protocols bgp group trust export mnha-route-policy set protocols bgp group trust local-as 65000 set protocols bgp group trust bfd-liveness-detection minimum-interval 500 set protocols bgp group trust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group trust bfd-liveness-detection multiplier 3 set protocols bgp group trust neighbor 10.3.0.1 set protocols bgp group untrust type internal set protocols bgp group untrust local-address 10.5.0.1 set protocols bgp group untrust export mnha-route-policy set protocols bgp group untrust local-as 65000 set protocols bgp group untrust bfd-liveness-detection minimum-interval 500 set protocols bgp group untrust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group untrust bfd-liveness-detection multiplier 3 set protocols bgp group untrust neighbor 10.5.0.2 set routing-options autonomous-system 65000 set routing-options static route 10.1.0.0/24 next-hop 10.3.0.1 set routing-options static route 10.6.0.0/24 next-hop 10.5.0.2 set routing-options static route 10.111.0.1/32 next-hop 10.3.0.1 set routing-options static route 10.111.0.2/32 next-hop 10.5.0.2 set routing-options static route 10.1.100.1/32 next-hop 10.200.200.2 set routing-options static route 10.1.100.1/32 next-hop 10.100.100.2

ルーター-1

set interfaces ge-0/0/0 description ha set interfaces ge-0/0/0 unit 0 family inet address 10.2.0.1/24 set interfaces ge-0/0/1 description ha set interfaces ge-0/0/1 unit 0 family inet address 10.3.0.1/24 set interfaces ge-0/0/2 description lan set interfaces ge-0/0/2 unit 0 family inet address 10.1.0.1/24 set interfaces lo0 description loopback set interfaces lo0 unit 0 family inet address 10.111.0.1/32 primary set interfaces lo0 unit 0 family inet address 10.111.0.1/32 preferred set routing-options autonomous-system 65000 set protocols bgp group mnha_r0 type internal set protocols bgp group mnha_r0 local-address 10.2.0.1 set protocols bgp group mnha_r0 local-as 65000 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0 neighbor 10.2.0.2 set protocols bgp group mnha_r0_b type internal set protocols bgp group mnha_r0_b local-address 10.3.0.1 set protocols bgp group mnha_r0_b local-as 65000 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0_b neighbor 10.3.0.2

ルーター-2

set interfaces ge-0/0/0 description HA set interfaces ge-0/0/0 unit 0 family inet address 10.4.0.2/24 set interfaces ge-0/0/1 description HA set interfaces ge-0/0/1 unit 0 family inet address 10.5.0.2/24 set interfaces ge-0/0/2 description trust set interfaces ge-0/0/2 unit 0 family inet address 10.6.0.1/24 set interfaces lo0 description loopback set interfaces lo0 unit 0 family inet address 10.111.0.2/32 primary set interfaces lo0 unit 0 family inet address 10.111.0.2/32 preferred set routing-options autonomous-system 65000 set protocols bgp group mnha_r0 type internal set protocols bgp group mnha_r0 local-address 10.4.0.2 set protocols bgp group mnha_r0 local-as 65000 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0 neighbor 10.4.0.1 set protocols bgp group mnha_r0_b type internal set protocols bgp group mnha_r0_b local-address 10.5.0.2 set protocols bgp group mnha_r0_b local-as 65000 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0_b neighbor 10.5.0.1

show configuration 出力

設定モードから、 show high availability、、 show security zones、 show interfacesを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

SRX-01(ノード1)

user@srx-01# show chassis high-availability

local-id {

1;

local-ip 10.22.0.1;

local-forwarding-ip 100.1.1.1;

}

peer-id 2 {

peer-ip 10.22.0.2;

interface ge-0/0/2.0;

vpn-profile IPSEC_VPN_ICL;

peer-forwarding-ip {

200.1.1.1;

interface lo0.0;

liveness-detection {

minimum-interval 1000;

multiplier 5;

}

}

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 0 {

peer-id {

2;

}

}

services-redundancy-group 1 {

deployment-type routing;

peer-id {

2;

}

activeness-probe {

dest-ip {

10.111.0.1;

src-ip 10.11.0.1;

}

}

monitor {

ip 10.10.10.1;

bfd-liveliness 10.4.0.2 {

src-ip 10.4.0.1;

session-type singlehop;

interface ge-0/0/4.0;

}

interface {

ge-0/0/1;

}

}

active-signal-route {

10.39.1.1;

}

backup-signal-route {

10.39.1.2;

}

preemption;

activeness-priority 200;

}

user@srx-01# show interfaces

ge-0/0/0 {

description icd-1;

unit 0 {

family inet {

address 10.100.100.2/24;

}

}

}

ge-0/0/1 {

description icd-2;

unit 0 {

family inet {

address 10.200.200.2/24;

}

}

}

ge-0/0/2 {

description interchassis_link;

unit 0 {

family inet {

address 10.22.0.1/24;

}

}

}

ge-0/0/3 {

description trust;

unit 0 {

family inet {

address 10.2.0.2/24;

}

}

}

ge-0/0/4 {

description untrust;

unit 0 {

family inet {

address 10.4.0.1/24;

}

}

}

lo0 {

description trust;

unit 0 {

family inet {

address 10.1.100.1/32;

}

}

}

user@srx-01# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/4.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

ge-0/0/1.0;

ge-0/0/0.0;

lo0.0;

}

}

security-zone icl-zone {

host-inbound-traffic {

system-services {

ike;

ping;

high-availability;

ssh;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/2.0;

}

}

user@srx-01# show policy-options

policy-statement mnha-route-policy {

term 1 {

from {

protocol [ static direct ];

condition active_route_exists;

}

then {

metric 10;

accept;

}

}

term 2 {

from {

protocol [ static direct ];

condition backup_route_exists;

}

then {

metric 20;

accept;

}

}

term 3 {

from protocol [ static direct ];

then {

metric 30;

accept;

}

}

term default {

then reject;

}

}

condition active_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.1/32;

table inet.0;

}

}

}

}

condition backup_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.2/32;

table inet.0;

}

}

}

}

user@srx-01# show routing-options

autonomous-system 65000;

static {

route 10.1.0.0/24 next-hop 10.2.0.1;

route 10.6.0.0/24 next-hop 10.4.0.2;

route 10.111.0.1/32 next-hop 10.2.0.1;

route 10.111.0.2/32 next-hop 10.4.0.2;

route 10.1.200.1/32 next-hop [ 10.200.200.1 10.100.100.1 ];

}

SRX-02(ノード2)

user@srx-02# show chassis high-availability

local-id {

2;

local-ip 10.22.0.2;

local-forwarding-ip 200.1.1.1;

}

peer-id 1 {

peer-ip 10.22.0.1;

interface ge-0/0/2.0;

vpn-profile IPSEC_VPN_ICL;

peer-forwarding-ip {

100.1.1.1;

interface lo0.0;

liveness-detection {

minimum-interval 1000;

multiplier 5;

}

}

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 0 {

peer-id {

1;

}

}

services-redundancy-group 1 {

deployment-type routing;

peer-id {

1;

}

activeness-probe {

dest-ip {

10.111.0.1;

src-ip 10.11.0.1;

}

}

monitor {

bfd-liveliness 10.5.0.2 {

src-ip 10.5.0.1;

session-type singlehop;

interface ge-0/0/4.0;

}

}

active-signal-route {

10.39.1.1;

}

backup-signal-route {

10.39.1.2;

}

activeness-priority 1;

}

user@srx-02# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/4.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

lo0.0;

ge-0/0/1.0;

ge-0/0/0.0;

}

}

security-zone icl-zone {

host-inbound-traffic {

system-services {

ike;

ping;

high-availability;

ssh;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/2.0;

}

}

user@srx-02# show interfaces

ge-0/0/0 {

description icd-1;

unit 0 {

family inet {

address 10.100.100.1/24;

}

}

}

ge-0/0/1 {

description icd-2;

unit 0 {

family inet {

address 10.200.200.1/24;

}

}

}

ge-0/0/2 {

description interchassis_link;

unit 0 {

family inet {

address 10.22.0.2/24;

}

}

}

ge-0/0/3 {

description trust;

unit 0 {

family inet {

address 10.3.0.2/24;

}

}

}

ge-0/0/4 {

description untrust;

unit 0 {

family inet {

address 10.5.0.1/24;

}

}

}

lo0 {

description trust;

unit 0 {

family inet {

address 10.1.200.1/32;

}

}

}

user@srx-02# show policy-options

route-filter-list ipsec {

10.6.0.0/16 orlonger;

}

route-filter-list loopback {

10.11.0.0/24 orlonger;

}

policy-statement mnha-route-policy {

term 1 {

from {

protocol [ static direct ];

condition active_route_exists;

}

then {

metric 10;

accept;

}

}

term 2 {

from {

protocol [ static direct ];

condition backup_route_exists;

}

then {

metric 20;

accept;

}

}

term 3 {

from protocol [ static direct ];

then {

metric 35;

accept;

}

}

term default {

then reject;

}

}

condition active_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.1/32;

table inet.0;

}

}

}

}

condition backup_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.2/32;

table inet.0;

}

}

}

}

user@srx-02# show routing-options

autonomous-system 65000;

static {

route 10.1.0.0/24 next-hop 10.3.0.1;

route 10.6.0.0/24 next-hop 10.5.0.2;

route 10.111.0.1/32 next-hop 10.3.0.1;

route 10.111.0.2/32 next-hop 10.5.0.2;

route 10.1.100.1/32 next-hop [ 10.200.200.2 10.100.100.2 ];

}

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer を使用します。