SRXシリーズデバイスによるEVPN-VXLANのトンネル検査

このトピックでは、EVPN-VXLANのトンネルインスペクションを実行して組み込みセキュリティを提供するようにセキュリティデバイスを設定する方法を理解できます。

概要

(イーサネットVPN)EVPN(仮想拡張LAN)VXLANは、キャンパスネットワークとデータセンターネットワークを管理するための共通フレームワークを企業に提供します。

モバイルデバイスやIoTデバイスの利用急増に伴い、ネットワークには膨大な数のエンドポイントが追加されています。最新のエンタープライズネットワークは、デバイスへの即時アクセスを提供し、これらのエンドポイントのセキュリティと制御を拡張するために、迅速に拡張する必要があります。

EVPN-VXLANは、エンドポイントに柔軟性を提供するために、アンダーレイネットワーク(物理トポロジー)をオーバーレイネットワーク(仮想トポロジー)から切り離します。オーバーレイを使用することで、アンダーレイアーキテクチャの一貫性を維持しながら、キャンパスやデータセンターのエンドポイント間でレイヤー2/レイヤー3接続を柔軟に提供できます。

EVPN-VXLANソリューションでSRXシリーズファイアウォールを使用して、組み込みセキュリティを提供しながら、キャンパス、データセンター、ブランチ、パブリッククラウド環境のエンドポイントを接続できます。

Junos OSリリース21.1R1以降、SRXシリーズファイアウォールは、EVPN-VXLANトンネルトラフィックに以下のレイヤー4/レイヤー7セキュリティサービスも適用できます。

これらのセキュリティサービスは、EVPN-VXLANトラフィックを包括的に保護します。

- アプリケーション識別—ポート、プロトコル、暗号化に関係なく、ネットワークを通過するアプリケーションを識別します。

- IDP—侵入検出および防止機能を提供し、既知および未知の脅威から保護します

- ジュニパー ATPクラウド—クラウドベースの高度な脅威検出と、マルウェアやその他の巧妙な脅威からの保護を提供します

- コンテンツセキュリティ—Webフィルタリング、アンチウィルス、アンチスパム機能を提供し、コンテンツベースの脅威から保護します

EVPN-VXLANトラフィックのトンネルインスペクションを設定し、関連するセキュリティサービスを適用するために必要な主な手順:

- セキュリティゾーンを定義し、インターフェイスを割り当てます。

- VXLANトンネルエンドポイント(VTEP)とVLANサブネットのアドレス帳エントリを作成します。

- トンネル検査プロファイルを使用して、VXLANトラフィック検査を許可するセキュリティポリシーを設定します。

- 特定のVNIおよびポリシーセットを使用して、VXLANのトンネル検査プロファイル(TP-1)を定義します。

- VXLANネットワーク識別子(VNI)を検査プロファイルに関連付けます。

- トラフィックがポリシールールに一致する場合、セキュリティポリシー許可アクションでセキュリティサービスを指定して、トンネル検査ポリシー内のセキュリティサービスを参照します。

[edit] user@host# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services idp-policy IDP-POLICY-NAME user@host# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services ssl-proxy profile-name SSL-PROFILE-NAME user@host# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services utm-policy UTM-POLICY-NAME user@host# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services security-intelligence-policy SECINTEL-POLICY-NAME user@host# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services advanced-anti-malware-policy AAMW-POLICY-NAME

これらのセキュリティサービスの設定に関する詳細については、以下のドキュメントを参照してください。

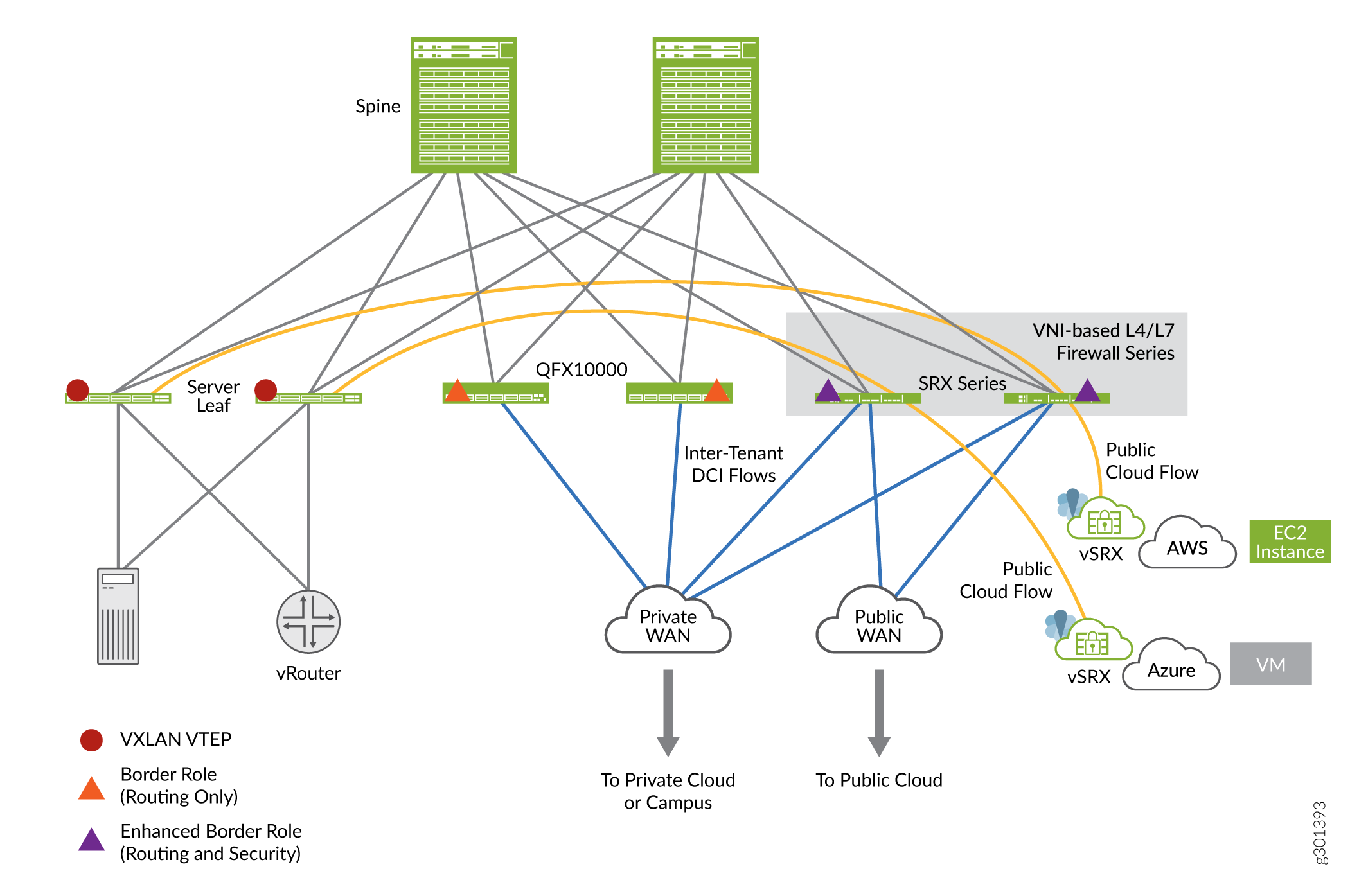

図1は、エッジルーテッドブリッジング(ERB)に基づくEVPN-VXLANファブリックの典型的な導入シナリオを示しており、拡張ボーダーリーフ(EBL)の役割で機能するSRXシリーズファイアウォールを備えています。EBLは、VXLANトンネル内のトラフィックの検査を実行する機能によって、ボーダーリーフの従来の役割を強化します。

図では、リーフ1デバイスから発信されたVXLANトラフィックは、EBLとして機能するSRXシリーズファイアウォールを通過します。このユースケースでは、SRXシリーズファイアウォールをキャンパスまたはデータセンターの境界、つまり出入口に配置され、そこを通過するVXLANカプセル化されたパケットにステートフルインスペクションを提供します。

アーキテクチャ図では、SRXシリーズファイアウォールが2つのVTEPデバイス(ネットワークトラフィックのVXLANカプセル化とカプセル化解除を実行するデバイス)の間に配置されていることがわかります。SRXシリーズファイアウォールは、適切なセキュリティポリシーでトンネル検査機能を有効にすると、ステートフルインスペクションを実行します。

利点

EVPN VXLANにSRXシリーズファイアウォールを追加すると、以下が得られます。

- EVPN-VXLANオーバーレイのエンタープライズグレードファイアウォールの機能を使用してセキュリティを追加。

- レイヤー4/レイヤー7セキュリティサービスにより、VXLANカプセル化トラフィックのトンネル検査を強化。

例 - EVPN-VXLANトンネル検査用のセキュリティポリシーの設定

この例を使用して、SRXシリーズファイアウォール上のEVPN EVPN-VXLANトンネルトラフィックの検査を有効にするセキュリティポリシーを設定します。

必要条件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

- SRXシリーズファイアウォールまたはvSRX仮想ファイアウォール

- Junos OSリリース20.4R1

この例では、EVPN-VXLANベースのネットワークがすでにあり、SRXシリーズファイアウォールでトンネル検査を有効にすることを前提としています。

始める前に

- SRXシリーズファイアウォールに有効なアプリケーション識別機能ライセンスがあり、デバイスにアプリケーションシグネチャパックがインストールされていることを確認します。

- EVPNとVXLANの仕組みを必ず理解してください。 EVPN-VXLAN の詳細については、EVPN-VXLAN キャンパス アーキテクチャ を参照してください。

-

この例では、EVPN-VXLANベースのネットワークファブリックがすでにあり、SRXシリーズファイアウォールでトンネル検査を有効にすることを前提としています。この例で使用されているリーフおよびスパインデバイスの設定例は、 完全なデバイスの設定で確認できます。

概要

この例では、それぞれIPファブリックを備えた2つのDCロケーションで構成される、稼働中のEVPN-VXLANネットワークの一部であるSRXシリーズファイアウォールの設定に焦点を当てます。SRXシリーズファイアウォールは、2つのDC間でデータセンターの相互接続(DCI)の役割に配置されます。この設定では、トンネル検査を有効にすると、SRXシリーズファイアウォールがDC間を流れるVXLANカプセル化トラフィックのステートフルインスペクションを実行します。

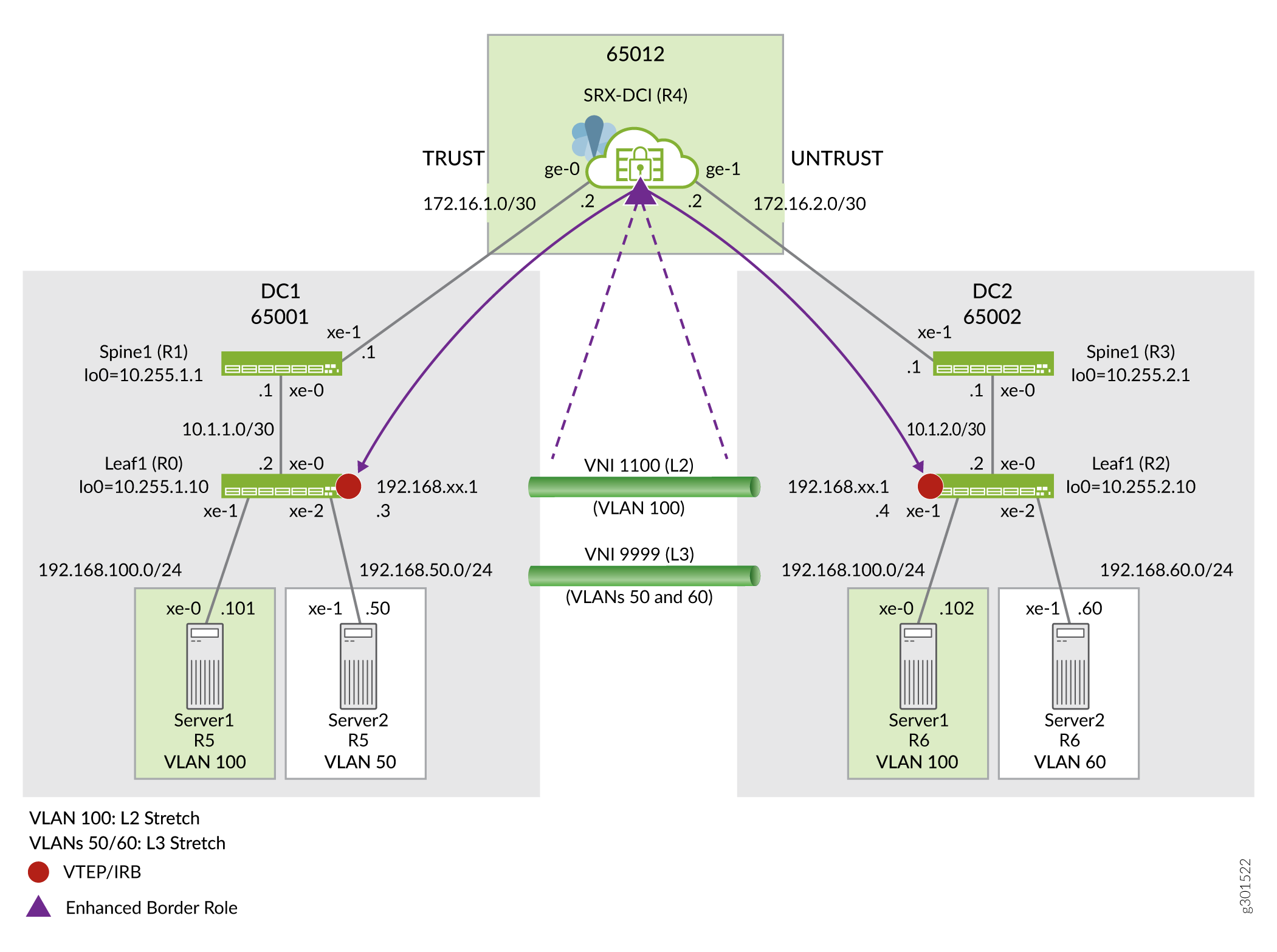

この例では、 図2 に示すトポロジーを使用しています。

のトポロジー

のトポロジー

トポロジーに示されているように、SRXシリーズファイアウォールは、DC-1とDC-2の両方のデータセンターのリーフ上のVXLANトンネルエンドポイント(VTEP)からのトランジットVLANカプセル化トラフィックを検査しています。レイヤー2またはレイヤー3のVXLANゲートウェイとして機能するすべてのジュニパーネットワークスデバイス(物理および仮想)は、VTEPデバイスとして機能し、カプセル化とカプセル化解除を実行できます。

サーバー1からレイヤー2またはレイヤー3のデータパケットを受信すると、リーフ1 VTEPは適切なVXLANヘッダーを追加し、次にパケットをIPv4外部ヘッダーでカプセル化することで、IPv4アンダーレイネットワークを介したパケットのトンネリングを容易にします。次に、リーフ2のリモートVTEPがトラフィックのカプセル化を解除し、元のパケットを宛先ホストに転送します。Junosソフトウェアリリース20.4では、SRXシリーズファイアウォールは、それを通過するVXLANカプセル化オーバーレイトラフィックのトンネル検査を実行できます。

この例では、VXLAN トンネルにカプセル化されたトラフィックの検査を有効にするセキュリティ ポリシーを作成します。この例では、 表1に 示したパラメーターを使用しています。

| パラメータの | 説明 | パラメータ名 |

|---|---|---|

| セキュリティポリシー | VXLAN オーバーレイ トラフィックによってトリガーされるフロー セッションを作成するポリシー。このポリシーは、外部IPの送信元と宛先アドレスを参照します。つまり、送信元VTEPと宛先VTEPのIPアドレスです。この例では、これがリーフのループバックアドレスです。 | P1 |

| ポリシーセット | 内部トラフィックの検査に関するポリシー。このポリシーは、一致する VXLAN トンネル トラフィックのコンテンツに基づいて動作します。 | PSET-1 |

| トンネル検査プロファイル | VXLANトンネルのセキュリティ検査のパラメーターを指定します。 | TP-1 |

| VXLAN ネットワーク識別子(VNI)リストまたは範囲の名前 | VXLAN トンネル ID のリストまたは範囲を一意に識別するために使用されます。 | VLAN-100 |

| VXLAN トンネル識別子名。 | トンネル検査プロファイル内のVXLANトンネルに記号的な名前を付けるために使用します。 | VNI-1100 |

SRXシリーズファイアウォールでトンネル検査セキュリティポリシーを設定すると、パケットがセキュリティポリシーに一致すると、パケットのカプセル化が解除され、内部ヘッダーにアクセスします。次に、トンネル検査プロファイルを適用して、内部トラフィックが許可されているかどうかを判断します。セキュリティデバイスは、内部パケットのコンテンツと適用されたトンネル検査プロファイルパラメーターを使用してポリシー検索を実行し、内部セッションのステートフルインスペクションを実行します。

VNIの設定を変更せずに問題を解決するには、次の手順に従います。

- イングレスVRF IDとエグレスVRF IDの両方を同じVRFグループIDに配置します。

- セキュリティポリシーで、送信元および宛先VRFグループIDを一致基準として使用します。

構成

この例では、SRXシリーズファイアウォールで次の機能を設定します。

- 信頼できるゾーンと信頼できないゾーンを定義して、すべてのホストトラフィックを許可します。これにより、スパインデバイスへのBGPセッションがサポートされ、いずれかのゾーン(DC)からSSHなどを許可できます。

- 192.168.100.0/24サブネット内のすべてのホストについて、VNI 1100(VLAN 100用に拡張されたレイヤー2)でDC1からDC2に流れるトラフィックを検査します。ポリシーでは、ping は許可しますが、それ以外のトラフィックはすべて拒否する必要があります。

- トンネル検査なしで、DC2 から DC1 へのすべてのリターン トラフィックを許可します。

- DC1 から DC2 への VXLAN トンネル検査なしで、他のすべてのアンダーレイ トラフィックとオーバーレイ トラフィックを許可します。

VXLAN-EVPN環境でセキュリティデバイスのトンネル検査を有効にするには、次の手順に従います。

この例で使用するすべてのデバイスの完全な機能構成は、読者がこの例をテストするのに役立つ完全な デバイス構成を提供します 。

この例では、VXLAN トンネル検査機能を有効にして検証するために必要な設定手順に焦点を当てています。SRXシリーズファイアウォールは、DCIの役割をサポートするインターフェイスアドレッシング、BGPピアリング、ポリシーで設定されていると想定されます。

CLIクイックコンフィグレーション

SRXシリーズファイアウォールでこの例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、[edit]階層レベルのCLIにコマンドをコピー&ペーストします。

SRXシリーズデバイス上の設定

set system host-name r4-dci-ebr set security address-book global address vtep-untrust 10.255.2.0/24 set security address-book global address vtep-trust 10.255.1.0/24 set security address-book global address vlan100 192.168.100.0/24 set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1 set security policies from-zone untrust to-zone trust policy accept-all-dc2 match source-address any set security policies from-zone untrust to-zone trust policy accept-all-dc2 match destination-address any set security policies from-zone untrust to-zone trust policy accept-all-dc2 match application any set security policies from-zone untrust to-zone trust policy accept-all-dc2 then permit set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match application junos-icmp-all set security policies policy-set PSET-1 policy PSET-1-P1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 set security tunnel-inspection vni VLAN-100 vni-id 1100 set interfaces ge-0/0/0 description "Link to DC1 Spine 1" set interfaces ge-0/0/0 mtu 9000 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces ge-0/0/1 description "Link to DC2 Spine 1" set interfaces ge-0/0/1 mtu 9000 set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30

手順

- セキュリティゾーン、インターフェイス、アドレス帳を設定します。

[edit] user@@r4-dci-ebr# set security zones security-zone trust user@@r4-dci-ebr# set security zones security-zone untrust user@@r4-dci-ebr# set interfaces ge-0/0/0 description "Link to DC1 Spine 1" user@@r4-dci-ebr# set interfaces ge-0/0/0 mtu 9000 user@@r4-dci-ebr# set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 user@@r4-dci-ebr# set interfaces ge-0/0/1 description "Link to DC2 Spine 1" user@@r4-dci-ebr# set interfaces ge-0/0/1 mtu 9000 user@@r4-dci-ebr# set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30 user@@r4-dci-ebr# set security zones security-zone trust host-inbound-traffic system-services all user@@r4-dci-ebr# set security zones security-zone trust host-inbound-traffic protocols all user@@r4-dci-ebr# set security zones security-zone trust interfaces ge-0/0/0.0 user@@r4-dci-ebr# set security zones security-zone untrust host-inbound-traffic system-services all user@@r4-dci-ebr# set security zones security-zone untrust host-inbound-traffic protocols all user@@r4-dci-ebr# set security zones security-zone untrust interfaces ge-0/0/1.0 user@@r4-dci-ebr# set security address-book global address vtep-untrust 10.255.2.0/24 user@@r4-dci-ebr# set security address-book global address vtep-trust 10.255.1.0/24 user@@r4-dci-ebr# set security address-book global address vlan100 192.168.100.0/24

-

トンネル検査プロファイルを定義します。検査する必要があるVNIの範囲またはリストを指定できます。

[edit] user@@r4-dci-ebr# set security tunnel-inspection vni VLAN-100 vni-id 1100 user@@r4-dci-ebr# set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 user@@r4-dci-ebr# set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1

この例では、VNIは1つだけ必要なため、

トンネル検査プロファイルは、VNIリスト/範囲と、VNIが一致するVXLANトンネルに適用する必要がある関連ポリシーの両方にリンクします。vni-rangeオプションではなくvni-idキーワードが使用されます。 - 外部セッションで一致するセキュリティポリシーを作成します。

[edit] user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1

TP-1トンネル検査プロファイルに送信されます。この例では、DC1 を起点とし、DC2 を終点とする VXLAN トンネルを検査することを目標としています。その結果、リターントラフィック時に一致する2つ目のポリシー(送信元VTEPであるDC2リーフ1)は必要ありません。 -

内部セッションのポリシーセットを作成します。

[edit] user@@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 user@@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 user@@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match application junos-icmp-all user@@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit

このポリシーは、一致する VXLAN トラフィックのペイロードに対してセキュリティ検査を実行します。この例では、これはDC1のVLAN 100上のサーバー1からDC2のサーバー1に送信されたトラフィックです。

junos-icmp-all一致条件を指定することで、ping 要求と応答の両方がサーバー 1 イオン DC1 から DC2 のサーバー 1 に渡すことができます。junos-icmp-pingを指定すると、DC1 から発信された ping のみが許可されます。この例では、結果の機能のテストを容易にするために ping のみが許可されていることを思い出してください。

application anyで一致させてすべてのトラフィックを許可したり、特定のセキュリティニーズに合わせて一致基準を変更したりできます。 -

トンネル検査を行わずにデータセンター間の他のすべてのトラフィックを受け入れるために必要なポリシーを定義します。

[edit] user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy accept-rest match source-address any user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy accept-rest match destination-address any user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy accept-rest match application any user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy accept-rest then permit user@@r4-dci-ebr# set security policies from-zone untrust to-zone trust policy accept-all-dc2 match source-address any user@@r4-dci-ebr# set security policies from-zone untrust to-zone trust policy accept-all-dc2 match destination-address any user@@r4-dci-ebr# set security policies from-zone untrust to-zone trust policy accept-all-dc2 match application any user@@r4-dci-ebr# set security policies from-zone untrust to-zone trust policy accept-all-dc2 then permit

業績

設定モードから、 show security コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security

address-book {

global {

address vtep-untrust 10.255.2.0/24;

address vtep-trust 10.255.1.0/24;

address vlan100 192.168.100.0/24;

}

}

policies {

from-zone trust to-zone untrust {

policy P1 {

match {

source-address vtep-trust;

destination-address vtep-untrust;

application junos-vxlan;

}

then {

permit {

tunnel-inspection {

TP-1;

}

}

}

}

policy accept-rest {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy accept-all-dc2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

policy-set PSET-1 {

policy PSET-1-P1 {

match {

source-address vlan100;

destination-address vlan100;

application junos-icmp-all;

}

then {

permit;

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

tunnel-inspection {

inspection-profile TP-1 {

vxlan VNI-1100 {

policy-set PSET-1;

vni VLAN-100;

}

}

vni VLAN-100 {

vni-id 1100;

}

}

デバイスで機能の設定が完了したら、設定モードから commit を入力します。

検証

この時点で、DC1 のサーバー 1 から DC2 のサーバー 1 の間で ping トラフィックを生成する必要があります。pingは成功するはずです。検証タスクを完了する間、このテストトラフィックをバックグラウンドで実行します。

r5-dc1_server1> ping 192.168.100.102 PING 192.168.100.102 (192.168.100.102): 56 data bytes 64 bytes from 192.168.100.102: icmp_seq=0 ttl=64 time=565.451 ms 64 bytes from 192.168.100.102: icmp_seq=1 ttl=64 time=541.035 ms 64 bytes from 192.168.100.102: icmp_seq=2 ttl=64 time=651.420 ms 64 bytes from 192.168.100.102: icmp_seq=3 ttl=64 time=303.533 ms . . .

内部ポリシーの詳細の検証

Purpose

内部セッションに適用されたポリシーの詳細を確認します。

Action

動作モードから、 show security policies policy-set PSET-1 コマンドを入力します。

From zone: PSET-1, To zone: PSET-1

Policy: PSET-1-P1, State: enabled, Index: 7, Scope Policy: 0, Sequence number: 1, Log Profile ID: 0

From zones: any

To zones: any

Source vrf group: any

Destination vrf group: any

Source addresses: vlan100

Destination addresses: vlan100

Applications: junos-icmp-all

Source identity feeds: any

Destination identity feeds: any

Action: permit

トンネル検査トラフィックの確認

Purpose

トンネル検査トラフィックの詳細を表示します。

Action

動作モードから、 show security flow tunnel-inspection statistics コマンドを入力します。

Flow Tunnel-inspection statistics:

Tunnel-inspection type VXLAN:

overlay session active: 4

overlay session create: 289

overlay session close: 285

underlay session active: 3

underlay session create: 31

underlay session close: 28

input packets: 607

input bytes: 171835

output packets: 418

output bytes: 75627

bypass packets: 0

bypass bytes: 0

トンネル検査プロファイルとVNIを確認する

Purpose

トンネル検査プロファイルとVNIの詳細を表示します。

Action

動作モードから、 show security tunnel-inspection profiles コマンドを入力します。

Logical system: root-logical-system

Profile count: 1

Profile: TP-1

Type: VXLAN

Vxlan count: 1

Vxlan name: VXT-1

VNI count: 1

VNI:VNI-1

Policy set: PSET-1

Inspection level: 1

動作モードから、 show security tunnel-inspection vnis コマンドを入力します。

Logical system: root-logical-system

VNI count: 2

VNI name: VLAN-100

VNI id count: 1

[1100 - 1100]

VNI name: VNI-1

VNI id count: 1

[1100 - 1100]

セキュリティフローの確認

Purpose

SRX に VXLAN セキュリティ フロー情報を表示して、VXLAN トンネル検査が機能していることを確認します。

Action

動作モードから、 show security flow session vxlan-vni 1100 コマンドを入力します。

Session ID: 3811, Policy name: PSET-1-P1/7, State: Stand-alone, Timeout: 2, Valid In: 192.168.100.101/47883 --> 192.168.100.102/82;icmp, Conn Tag: 0xfcd, If: ge-0/0/0.0, Pkts: 1, Bytes: 84, Type: VXLAN, VNI: 1100, Tunnel Session ID: 2193 Out: 192.168.100.102/82 --> 192.168.100.101/47883;icmp, Conn Tag: 0xfcd, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Type: VXLAN, VNI: 0, Tunnel Session ID: 0 Session ID: 3812, Policy name: PSET-1-P1/7, State: Stand-alone, Timeout: 2, Valid In: 192.168.100.101/47883 --> 192.168.100.102/83;icmp, Conn Tag: 0xfcd, If: ge-0/0/0.0, Pkts: 1, Bytes: 84, Type: VXLAN, VNI: 1100, Tunnel Session ID: 2193 Out: 192.168.100.102/83 --> 192.168.100.101/47883;icmp, Conn Tag: 0xfcd, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Type: VXLAN, VNI: 0, Tunnel Session ID: 0 . . .

SSHがブロックされていることを確認する

Purpose

DC1 のサーバー 1 と DC2 のサーバー 2 の間に SSH セッションを確立してみます。ping トラフィックのみを許可するポリシーに基づいて、このセッションは SRX でブロックする必要があります。

Action

動作モードから、 show security flow session vxlan-vni 1100 コマンドを入力します。

r5-dc1_server1> ssh 192.168.100.102 ssh: connect to host 192.168.100.102 port 22: Operation timed out r5_dc1_server1>

トンネル検査用のゾーンレベル検査、IDP、コンテンツセキュリティ、高度なマルウェア対策の設定

ゾーンレベルの検査を設定し、IDP、ジュニパー ATP、コンテンツセキュリティ、高度なアンチマルウェアなどのレイヤー7サービスをトンネルトラフィックに適用する場合、このステップを使用します。この機能は、Junos OSリリース21.1R1以降でサポートされています。

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

- SRXシリーズファイアウォールまたはvSRX仮想ファイアウォール

- Junos OSリリース21.1R1

アドレス帳、セキュリティゾーン、インターフェイス、トンネル検査プロファイル、セキュリティポリシーの設定で作成したものと同じ設定を外部セッションに使用しています

この手順では、SRXシリーズファイアウォールをジュニパーATPに登録していることを前提としています。SRXシリーズファイアウォールを登録する方法の詳細については、「 ジュニパーATPクラウドウェブポータルを使用してSRXシリーズファイアウォールを登録する」を参照してください。

この設定では、内部セッションのポリシーセットを作成し、IDP、コンテンツセキュリティ、高度なマルウェア対策をトンネルトラフィックに適用します。

CLIクイックコンフィグレーション

SRXシリーズファイアウォールでこの例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、[edit]階層レベルのCLIにコマンドをコピー&ペーストします。

SRXシリーズデバイス上の設定

set system host-name r4-dci-ebr set security address-book global address vtep-untrust 10.255.2.0/24 set security address-book global address vtep-trust 10.255.1.0/24 set security address-book global address vlan100 192.168.100.0/24 set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1 set security policies from-zone untrust to-zone trust policy accept-all-dc2 match source-address any set security policies from-zone untrust to-zone trust policy accept-all-dc2 match destination-address any set security policies from-zone untrust to-zone trust policy accept-all-dc2 match application any set security policies from-zone untrust to-zone trust policy accept-all-dc2 then permit set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match application junos-icmp-all set security policies policy-set PSET-1 policy PSET-1-P1 match dynamic-application any set security policies policy-set PSET-1 policy PSET-1-P1 match url-category any set security policies policy-set PSET-1 policy PSET-1-P1 match from-zone trust set security policies policy-set PSET-1 policy PSET-1-P1 match to-zone untrust set security policies policy-set PSET-1 policy PSET-1-P1 then permit set security policies policy-set PSET-1 policy PSET-1-P1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 set security tunnel-inspection vni VLAN-100 vni-id 1100 set interfaces ge-0/0/0 description "Link to DC1 Spine 1" set interfaces ge-0/0/0 mtu 9000 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces ge-0/0/1 description "Link to DC2 Spine 1" set interfaces ge-0/0/1 mtu 9000 set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30

トンネル検査用のゾーンレベル検査を作成する

内部トラフィックのEVPN-VXLANトンネル検査用にゾーンレベルのポリシー制御を追加できます。このポリシーは、一致する VXLAN トラフィックのペイロードに対してセキュリティ検査を実行します。次の手順では、トラフィックにfrom-zoneとto-zoneを指定します。

-

[edit] user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match application any user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match dynamic-application any user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match url-category any user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match from-zone trust user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match to-zone untrust user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit

トンネル検査用のIDP、コンテンツセキュリティ、高度なマルウェア対策を作成する

内部トラフィックのEVPN-VXLANトンネル検査用のIDP、高度なマルウェア対策、コンテンツセキュリティ、SSLプロキシなどのセキュリティサービスを追加できます。このポリシーは、一致する VXLAN トラフィックのペイロードに対してセキュリティ検査を実行します。

次のステップでは、トラフィックがポリシールールに一致する場合に、セキュリティポリシー許可アクションで指定して、IDP、コンテンツセキュリティ、SSLプロキシ、セキュリティインテリジェンス、高度なマルウェア対策サービスなどのサービスを有効にします。

-

[edit] user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match application any user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services ssl-proxy profile-name ssl-inspect-profile-1 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services security-intelligence-policy secintel1 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services advanced-anti-malware-policy P3 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services idp-policy idp123 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services utm-policy P1

次の手順では、コンテンツセキュリティ、IDP、高度なマルウェア対策ポリシーの設定スニペットを一目で確認できます。

-

高度なマルウェア対策ポリシーを設定します。

[edit] user@r4-dci-ebr# set services advanced-anti-malware policy P3 http inspection-profile scripts user@r4-dci-ebr# set services advanced-anti-malware policy P3 http action block user@r4-dci-ebr# set services advanced-anti-malware policy P3 http notification log user@r4-dci-ebr# set services advanced-anti-malware policy P3 http client-notify message "AAMW Blocked!" user@r4-dci-ebr# set services advanced-anti-malware policy P3 verdict-threshold recommended user@r4-dci-ebr# set services advanced-anti-malware policy P3 fallback-options action permit user@r4-dci-ebr# set services advanced-anti-malware policy P3 fallback-options notification log

-

セキュリティインテリジェンスプロファイルを設定します。

[edit] user@r4-dci-ebr# set services security-intelligence url https://cloudfeeds.argonqa.junipersecurity.net/api/manifest.xml user@r4-dci-ebr# set services security-intelligence authentication tls-profile aamw-ssl user@r4-dci-ebr# set services security-intelligence profile cc_profile category CC user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 1 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 2 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 4 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 5 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 6 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 7 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 8 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 9 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 10 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule then action block close user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule then log user@r4-dci-ebr# set services security-intelligence profile ih_profile category Infected-Hosts user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule match threat-level 7 user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule match threat-level 8 user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule match threat-level 9 user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule match threat-level 10 user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule then action block close http message "Blocked!" user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule then log user@r4-dci-ebr# set services security-intelligence policy secintel1 CC cc_profile user@r4-dci-ebr# set services security-intelligence policy secintel1 Infected-Hosts ih_profile

-

IDPポリシーを設定します。

[edit] user@r4-dci-ebr# set security idp idp-policy idp123 rulebase-ips rule rule1 match application junos-icmp-all user@r4-dci-ebr# set security idp idp-policy idp123 rulebase-ips rule rule1 then action no-action

-

コンテンツセキュリティポリシーを設定します。

[edit] user@r4-dci-ebr# set security utm default-configuration anti-virus type sophos-engine user@r4-dci-ebr## set security utm utm-policy P1 anti-virus http-profile junos-sophos-av-defaults

-

SSLプロファイルを設定します。

[edit] user@r4-dci-ebr# set services ssl initiation profile aamw-ssl user@r4-dci-ebr# set services ssl proxy profile ssl-inspect-profile-1 root-ca VJSA

業績

設定モードから、 show security コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security

address-book {

global {

address vtep-untrust 10.255.2.0/24;

address vtep-trust 10.255.1.0/24;

address vlan100 192.168.100.0/24;

}

}

policies {

from-zone trust to-zone untrust {

policy P1 {

match {

source-address vtep-trust;

destination-address vtep-untrust;

application junos-vxlan;

}

then {

permit {

tunnel-inspection {

TP-1;

}

}

}

}

policy accept-rest {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy accept-all-dc2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

policy-set PSET-1 {

policy PSET-1-P1 {

match {

source-address vlan100;

destination-address vlan100;

application junos-icmp-all;

dynamic-application any;

url-category any;

from-zone trust;

to-zone untrust;

}

then {

permit {

application-services {

idp-policy idp123;

ssl-proxy {

profile-name ssl-inspect-profile-1;

}

utm-policy P1;

security-intelligence-policy secintel1;

advanced-anti-malware-policy P3;

}

}

}

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

tunnel-inspection {

inspection-profile TP-1 {

vxlan VNI-1100 {

policy-set PSET-1;

vni VLAN-100;

}

}

vni VLAN-100 {

vni-id 1100;

}

}

[edit]

user@host# show services

application-identification;

ssl {

initiation {

profile aamw-ssl;

}

proxy {

profile ssl-inspect-profile-1 {

root-ca VJSA;

}

}

}

advanced-anti-malware {

policy P3 {

http {

inspection-profile scripts;

action block;

client-notify {

message "AAMW Blocked!";

}

notification {

log;

}

}

verdict-threshold recommended;

fallback-options {

action permit;

notification {

log;

}

}

}

}

security-intelligence {

url https://cloudfeeds.argonqa.junipersecurity.net/api/manifest.xml;

authentication {

tls-profile aamw-ssl;

}

profile cc_profile {

category CC;

rule cc_rule {

match {

threat-level [ 1 2 4 5 6 7 8 9 10 ];

}

then {

action {

block {

close;

}

}

log;

}

}

}

profile ih_profile {

category Infected-Hosts;

rule ih_rule {

match {

threat-level [ 7 8 9 10 ];

}

then {

action {

block {

close {

http {

message "Blocked!";

}

}

}

}

log;

}

}

}

policy secintel1 {

CC {

cc_profile;

}

Infected-Hosts {

ih_profile;

}

}

}

デバイスで機能の設定が完了したら、設定モードから commit を入力します。

完全なデバイス設定

これらの設定を参照して、この例のコンテキストをよりよく理解するか、再現してください。これには、DCファブリックを形成するQFXシリーズスイッチのERBベースのEVPN-VXLAN構成一式や、基本および高度のVXLANトンネル検査例の両方におけるSRXシリーズファイアウォールの終了状態も含まれています。

提供されている設定には、ユーザーログイン、システムログ、または管理関連の設定は表示されません。これは場所によって異なるため、VXLANトンネル検査機能とは関係ありません。

EVPN-VXLAN の設定の詳細と例については、 ERB を使用したキャンパス ネットワーク用の EVPN-VXLAN ファブリックの設定のネットワーク設定例を参照してください。

- リーフ1デバイスの設定

- スパイン1デバイスの設定

- リーフ2デバイスの設定

- スパイン2デバイス上の設定

- SRXシリーズデバイスでの基本的なトンネル検査設定

- レイヤー7セキュリティサービスを使用したSRXシリーズデバイスでのトンネル検査設定

リーフ1デバイスの設定

set system host-name r0_dc1_leaf1 set interfaces xe-0/0/0 mtu 9000 set interfaces xe-0/0/0 unit 0 family inet address 10.1.1.2/30 set interfaces xe-0/0/1 unit 0 family ethernet-switching vlan members v100 set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members v50 set interfaces irb unit 50 virtual-gateway-accept-data set interfaces irb unit 50 family inet address 192.168.50.3/24 preferred set interfaces irb unit 50 family inet address 192.168.50.3/24 virtual-gateway-address 192.168.50.1 set interfaces irb unit 100 virtual-gateway-accept-data set interfaces irb unit 100 family inet address 192.168.100.3/24 preferred set interfaces irb unit 100 family inet address 192.168.100.3/24 virtual-gateway-address 192.168.100.1 set interfaces lo0 unit 0 family inet address 10.255.1.10/32 set interfaces lo0 unit 1 family inet address 10.255.10.10/32 set forwarding-options vxlan-routing next-hop 32768 set forwarding-options vxlan-routing overlay-ecmp set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement FROM_Lo0 term 10 from interface lo0.0 set policy-options policy-statement FROM_Lo0 term 10 then accept set policy-options policy-statement FROM_Lo0 term 20 then reject set policy-options policy-statement OVERLAY_IMPORT term 5 from community comm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 5 then accept set policy-options policy-statement OVERLAY_IMPORT term 10 from community comm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 10 then accept set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_100_fm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_100_fm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 20 then accept set policy-options policy-statement T5_EXPORT term fm_direct from protocol direct set policy-options policy-statement T5_EXPORT term fm_direct then accept set policy-options policy-statement T5_EXPORT term fm_static from protocol static set policy-options policy-statement T5_EXPORT term fm_static then accept set policy-options policy-statement T5_EXPORT term fm_v4_host from protocol evpn set policy-options policy-statement T5_EXPORT term fm_v4_host from route-filter 0.0.0.0/0 prefix-length-range /32-/32 set policy-options policy-statement T5_EXPORT term fm_v4_host then accept set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then community add target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 from community target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 from community target_t5_pod2 set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 then accept set policy-options community comm_pod1 members target:65001:1 set policy-options community comm_pod2 members target:65002:2 set policy-options community shared_100_fm_pod1 members target:65001:100 set policy-options community shared_100_fm_pod2 members target:65002:100 set policy-options community target_t5_pod1 members target:65001:9999 set policy-options community target_t5_pod2 members target:65002:9999 set routing-instances TENANT_1_VRF routing-options multipath set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes vni 9999 set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes export T5_EXPORT set routing-instances TENANT_1_VRF instance-type vrf set routing-instances TENANT_1_VRF interface irb.50 set routing-instances TENANT_1_VRF interface irb.100 set routing-instances TENANT_1_VRF interface lo0.1 set routing-instances TENANT_1_VRF route-distinguisher 10.255.1.10:9999 set routing-instances TENANT_1_VRF vrf-import VRF1_T5_RT_IMPORT set routing-instances TENANT_1_VRF vrf-export VRF1_T5_RT_EXPORT set routing-instances TENANT_1_VRF vrf-table-label set routing-options router-id 10.255.1.10 set routing-options autonomous-system 65001 set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute set routing-options forwarding-table chained-composite-next-hop ingress evpn set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 10.255.1.10 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 10.255.1.1 set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY export FROM_Lo0 set protocols bgp group UNDERLAY local-as 65510 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 10.1.1.1 peer-as 65511 set protocols evpn encapsulation vxlan set protocols evpn default-gateway no-gateway-community set protocols evpn vni-options vni 150 vrf-target target:65001:150 set protocols evpn vni-options vni 1100 vrf-target target:65001:100 set protocols evpn extended-vni-list 1100 set protocols evpn extended-vni-list 150 set protocols lldp interface all set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.255.1.10:1 set switch-options vrf-import OVERLAY_IMPORT set switch-options vrf-target target:65001:1 set vlans v100 vlan-id 100 set vlans v100 l3-interface irb.100 set vlans v100 vxlan vni 1100 set vlans v50 vlan-id 50 set vlans v50 l3-interface irb.50 set vlans v50 vxlan vni 150

スパイン1デバイスの設定

set system host-name r1_dc1_spine11 set interfaces xe-0/0/0 mtu 9000 set interfaces xe-0/0/0 unit 0 family inet address 10.1.1.1/30 set interfaces xe-0/0/1 mtu 9000 set interfaces xe-0/0/1 unit 0 family inet address 172.16.1.1/30 set interfaces lo0 unit 0 family inet address 10.255.1.1/32 set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement FROM_Lo0 term 10 from interface lo0.0 set policy-options policy-statement FROM_Lo0 term 10 then accept set policy-options policy-statement FROM_Lo0 term 20 then reject set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.255.0.0/16 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.1.0.0/16 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-EXPORT term DEFAULT then reject set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.255.0.0/16 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.1.0.0/16 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-IMPORT term DEFAULT then reject set routing-options autonomous-system 65001 set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 10.255.1.1 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC cluster 10.255.1.1 set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 10.255.1.10 set protocols bgp group EVPN_FABRIC vpn-apply-export set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY import UNDERLAY-IMPORT set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY export UNDERLAY-EXPORT set protocols bgp group UNDERLAY local-as 65511 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 10.1.1.2 peer-as 65510 set protocols bgp group UNDERLAY neighbor 172.16.1.2 peer-as 65012 set protocols bgp group OVERLAY_INTERDC type external set protocols bgp group OVERLAY_INTERDC multihop no-nexthop-change set protocols bgp group OVERLAY_INTERDC local-address 10.255.1.1 set protocols bgp group OVERLAY_INTERDC family evpn signaling set protocols bgp group OVERLAY_INTERDC multipath multiple-as set protocols bgp group OVERLAY_INTERDC neighbor 10.255.2.1 peer-as 65002 set protocols lldp interface all

リーフ2デバイスの設定

set system host-name r2_dc2_leaf1 set interfaces xe-0/0/0 mtu 9000 set interfaces xe-0/0/0 unit 0 family inet address 10.1.2.2/30 set interfaces xe-0/0/1 unit 0 family ethernet-switching vlan members v100 set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members v60 set interfaces irb unit 60 virtual-gateway-accept-data set interfaces irb unit 60 family inet address 192.168.60.3/24 preferred set interfaces irb unit 60 family inet address 192.168.60.3/24 virtual-gateway-address 192.168.60.1 set interfaces irb unit 100 virtual-gateway-accept-data set interfaces irb unit 100 family inet address 192.168.100.4/24 preferred set interfaces irb unit 100 family inet address 192.168.100.4/24 virtual-gateway-address 192.168.100.1 set interfaces lo0 unit 0 family inet address 10.255.2.10/32 set interfaces lo0 unit 1 family inet address 10.255.20.10/32 set forwarding-options vxlan-routing next-hop 32768 set forwarding-options vxlan-routing overlay-ecmp set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement FROM_Lo0 term 10 from interface lo0.0 set policy-options policy-statement FROM_Lo0 term 10 then accept set policy-options policy-statement FROM_Lo0 term 20 then reject set policy-options policy-statement OVERLAY_IMPORT term 5 from community comm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 5 then accept set policy-options policy-statement OVERLAY_IMPORT term 10 from community comm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 10 then accept set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_100_fm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_100_fm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 20 then accept set policy-options policy-statement T5_EXPORT term fm_direct from protocol direct set policy-options policy-statement T5_EXPORT term fm_direct then accept set policy-options policy-statement T5_EXPORT term fm_static from protocol static set policy-options policy-statement T5_EXPORT term fm_static then accept set policy-options policy-statement T5_EXPORT term fm_v4_host from protocol evpn set policy-options policy-statement T5_EXPORT term fm_v4_host from route-filter 0.0.0.0/0 prefix-length-range /32-/32 set policy-options policy-statement T5_EXPORT term fm_v4_host then accept set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then community add target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 from community target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 from community target_t5_pod2 set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 then accept set policy-options community comm_pod1 members target:65001:1 set policy-options community comm_pod2 members target:65002:2 set policy-options community shared_100_fm_pod1 members target:65001:100 set policy-options community shared_100_fm_pod2 members target:65002:100 set policy-options community target_t5_pod1 members target:65001:9999 set policy-options community target_t5_pod2 members target:65002:9999 set routing-instances TENANT_1_VRF routing-options multipath set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes vni 9999 set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes export T5_EXPORT set routing-instances TENANT_1_VRF instance-type vrf set routing-instances TENANT_1_VRF interface irb.60 set routing-instances TENANT_1_VRF interface irb.100 set routing-instances TENANT_1_VRF interface lo0.1 set routing-instances TENANT_1_VRF route-distinguisher 10.255.1.2:9999 set routing-instances TENANT_1_VRF vrf-import VRF1_T5_RT_IMPORT set routing-instances TENANT_1_VRF vrf-export VRF1_T5_RT_EXPORT set routing-instances TENANT_1_VRF vrf-table-label set routing-options router-id 10.255.2.10 set routing-options autonomous-system 65002 set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute set routing-options forwarding-table chained-composite-next-hop ingress evpn set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 10.255.2.10 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 10.255.2.1 set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY export FROM_Lo0 set protocols bgp group UNDERLAY local-as 65522 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 10.1.2.1 peer-as 65523 set protocols evpn encapsulation vxlan set protocols evpn default-gateway no-gateway-community set protocols evpn vni-options vni 160 vrf-target target:65002:160 set protocols evpn vni-options vni 1100 vrf-target target:65002:100 set protocols evpn extended-vni-list 1100 set protocols evpn extended-vni-list 160 set protocols lldp interface all set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.255.2.10:1 set switch-options vrf-import OVERLAY_IMPORT set switch-options vrf-target target:65002:1 set vlans v100 vlan-id 100 set vlans v100 l3-interface irb.100 set vlans v100 vxlan vni 1100 set vlans v60 vlan-id 60 set vlans v60 l3-interface irb.60 set vlans v60 vxlan vni 160

スパイン2デバイス上の設定

set system host-name r3_dc2_spine1 set interfaces xe-0/0/0 mtu 9000 set interfaces xe-0/0/0 unit 0 family inet address 10.1.2.1/30 set interfaces xe-0/0/1 mtu 9000 set interfaces xe-0/0/1 unit 0 family inet address 172.16.2.1/30 set interfaces lo0 unit 0 family inet address 10.255.2.1/32 set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement FROM_Lo0 term 10 from interface lo0.0 set policy-options policy-statement FROM_Lo0 term 10 then accept set policy-options policy-statement FROM_Lo0 term 20 then reject set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.255.0.0/16 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.1.0.0/16 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-EXPORT term DEFAULT then reject set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.255.0.0/16 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.1.0.0/16 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-IMPORT term DEFAULT then reject set routing-options autonomous-system 65002 set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 10.255.2.1 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC cluster 10.255.2.1 set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 10.255.2.10 set protocols bgp group EVPN_FABRIC vpn-apply-export set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY import UNDERLAY-IMPORT set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY export UNDERLAY-EXPORT set protocols bgp group UNDERLAY local-as 65523 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 10.1.2.2 peer-as 65522 set protocols bgp group UNDERLAY neighbor 172.16.2.2 peer-as 65012 set protocols bgp group OVERLAY_INTERDC type external set protocols bgp group OVERLAY_INTERDC multihop no-nexthop-change set protocols bgp group OVERLAY_INTERDC local-address 10.255.2.1 set protocols bgp group OVERLAY_INTERDC family evpn signaling set protocols bgp group OVERLAY_INTERDC multipath multiple-as set protocols bgp group OVERLAY_INTERDC neighbor 10.255.1.1 peer-as 65001 set protocols lldp interface all

SRXシリーズデバイスでの基本的なトンネル検査設定

set system host-name r4-dci-ebr set security address-book global address vtep-untrust 10.255.2.0/24 set security address-book global address vtep-trust 10.255.1.0/24 set security address-book global address vlan100 192.168.100.0/24 set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1 set security policies from-zone trust to-zone untrust policy accept-rest match source-address any set security policies from-zone trust to-zone untrust policy accept-rest match destination-address any set security policies from-zone trust to-zone untrust policy accept-rest match application any set security policies from-zone trust to-zone untrust policy accept-rest then permit set security policies from-zone untrust to-zone trust policy accept-return match source-address any set security policies from-zone untrust to-zone trust policy accept-return match destination-address any set security policies from-zone untrust to-zone trust policy accept-return match application any set security policies from-zone untrust to-zone trust policy accept-return then permit set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match application junos-icmp-all set security policies policy-set PSET-1 policy PSET-1-P1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 set security tunnel-inspection vni VLAN-100 vni-id 1100 set interfaces ge-0/0/0 description "Link to DC2 Spine 1" set interfaces ge-0/0/0 mtu 9000 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces ge-0/0/1 mtu 9000 set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30 set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement dci term 1 from protocol direct set policy-options policy-statement dci term 1 then accept set protocols bgp group UNDERLAY export dci set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 172.16.1.1 peer-as 65511 set protocols bgp group UNDERLAY neighbor 172.16.2.1 peer-as 65523 set routing-options autonomous-system 65012 set routing-options forwarding-table export ECMP-POLICY

レイヤー7セキュリティサービスを使用したSRXシリーズデバイスでのトンネル検査設定

set system host-name r4-dci-ebrset services application-identification set services ssl initiation profile aamw-ssl set services ssl proxy profile ssl-inspect-profile-1 root-ca VJSA set services advanced-anti-malware policy P3 http inspection-profile scripts set services advanced-anti-malware policy P3 http action block set services advanced-anti-malware policy P3 http client-notify message "AAMW Blocked!" set services advanced-anti-malware policy P3 http notification log set services advanced-anti-malware policy P3 verdict-threshold recommended set services advanced-anti-malware policy P3 fallback-options action permit set services advanced-anti-malware policy P3 fallback-options notification log set services security-intelligence url https://cloudfeeds.argonqa.junipersecurity.net/api/manifest.xml set services security-intelligence authentication tls-profile aamw-ssl set services security-intelligence profile cc_profile category CC set services security-intelligence profile cc_profile rule cc_rule match threat-level 1 set services security-intelligence profile cc_profile rule cc_rule match threat-level 2 set services security-intelligence profile cc_profile rule cc_rule match threat-level 4 set services security-intelligence profile cc_profile rule cc_rule match threat-level 5 set services security-intelligence profile cc_profile rule cc_rule match threat-level 6 set services security-intelligence profile cc_profile rule cc_rule match threat-level 7 set services security-intelligence profile cc_profile rule cc_rule match threat-level 8 set services security-intelligence profile cc_profile rule cc_rule match threat-level 9 set services security-intelligence profile cc_profile rule cc_rule match threat-level 10 set services security-intelligence profile cc_profile rule cc_rule then action block close set services security-intelligence profile cc_profile rule cc_rule then log set services security-intelligence profile ih_profile category Infected-Hosts set services security-intelligence profile ih_profile rule ih_rule match threat-level 7 set services security-intelligence profile ih_profile rule ih_rule match threat-level 8 set services security-intelligence profile ih_profile rule ih_rule match threat-level 9 set services security-intelligence profile ih_profile rule ih_rule match threat-level 10 set services security-intelligence profile ih_profile rule ih_rule then action block close http message "Blocked!" set services security-intelligence profile ih_profile rule ih_rule then log set services security-intelligence policy secintel1 CC cc_profile set services security-intelligence policy secintel1 Infected-Hosts ih_profile set security pki ca-profile aamw-ca ca-identity deviceCA set security pki ca-profile aamw-ca enrollment url http://ca.junipersecurity.net:8080/ejbca/publicweb/apply/scep/SRX/pkiclient.exe set security pki ca-profile aamw-ca revocation-check disable set security pki ca-profile aamw-ca revocation-check crl url http://va.junipersecurity.net/ca/deviceCA.crl set security pki ca-profile aamw-secintel-ca ca-identity JUNIPER set security pki ca-profile aamw-secintel-ca revocation-check crl url http://va.junipersecurity.net/ca/current.crl set security pki ca-profile aamw-cloud-ca ca-identity JUNIPER_CLOUD set security pki ca-profile aamw-cloud-ca revocation-check crl url http://va.junipersecurity.net/ca/cloudCA.crl set security idp idp-policy idp123 rulebase-ips rule rule1 match application junos-icmp-all set security idp idp-policy idp123 rulebase-ips rule rule1 then action no-action set security address-book global address vtep-untrust 10.255.2.0/24 set security address-book global address vtep-trust 10.255.1.0/24 set security address-book global address vlan100 192.168.100.0/24 set security utm default-configuration anti-virus type sophos-engine set security utm utm-policy P1 anti-virus http-profile junos-sophos-av-defaults set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1 set security policies from-zone trust to-zone untrust policy accept-rest match source-address any set security policies from-zone trust to-zone untrust policy accept-rest match destination-address any set security policies from-zone trust to-zone untrust policy accept-rest match application any set security policies from-zone trust to-zone untrust policy accept-rest then permit set security policies from-zone untrust to-zone trust policy accept-return match source-address any set security policies from-zone untrust to-zone trust policy accept-return match destination-address any set security policies from-zone untrust to-zone trust policy accept-return match application any set security policies from-zone untrust to-zone trust policy accept-return then permit set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match application any set security policies policy-set PSET-1 policy PSET-1-P1 match dynamic-application any set security policies policy-set PSET-1 policy PSET-1-P1 match url-category any set security policies policy-set PSET-1 policy PSET-1-P1 match from-zone trust set security policies policy-set PSET-1 policy PSET-1-P1 match to-zone untrust set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services idp-policy idp123 set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services ssl-proxy profile-name ssl-inspect-profile-1 set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services utm-policy P1 set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services security-intelligence-policy secintel1 set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services advanced-anti-malware-policy P3 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 set security tunnel-inspection vni VLAN-100 vni-id 1100 set interfaces ge-0/0/0 description "Link to DC2 Spine 1" set interfaces ge-0/0/0 mtu 9000 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces ge-0/0/1 mtu 9000 set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30 set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement dci term 1 from protocol direct set policy-options policy-statement dci term 1 then accept set protocols bgp group UNDERLAY export dci set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 172.16.1.1 peer-as 65511 set protocols bgp group UNDERLAY neighbor 172.16.2.1 peer-as 65523 set routing-options autonomous-system 65012 set routing-options static route 0.0.0.0/0 next-hop 10.9.159.252 set routing-options forwarding-table export ECMP-POLICY