IPパケット保護

攻撃者の中には、IPオプションフィールドを悪用することもありますが、その本来の意図は特別なルーティング制御、診断ツール、セキュリティを提供することでした(そして今もそうです)。これらのオプションを誤って構成することにより、攻撃者はパケット内に不完全または不正な形式のフィールドを生成します。攻撃者はこれらの不正な形式のパケットを使用して、ネットワーク上のホストを侵害する可能性があります。 詳細については、次のトピックを参照してください。

IPパケットフラグメント保護について

パケットは異なるネットワークを通過するため、各ネットワークの最大送信単位(MTU)に基づいてパケットを小さな断片(フラグメント)に分割する必要がある場合があります。IP フラグメントには、特定の IP スタック実装のパケット再構成コードの脆弱性を悪用しようとする攻撃者の試みが含まれている可能性があります。被害者がこれらのパケットを受信すると、パケットの誤った処理からシステム全体のクラッシュまで、さまざまな結果が生じる可能性があります。 図1を参照してください。

Junos OSを有効にしてセキュリティゾーン上のIPフラグメントを拒否すると、そのゾーンにバインドされたインターフェイスで受信するすべてのIPパケットフラグメントがブロックされます。

Junos OSは、IPv4とIPv6の両方のパケットに対してIPフラグメント保護をサポートしています。

IPv6 パケットでは、フラグメント情報は IPv6 ヘッダーに存在しません。フラグメント情報は、IPv6 のフラグメント化と再構成を担当するフラグメント拡張ヘッダーに存在します。送信元ノードは、フラグメント化が必要な場合、IPv6 ヘッダーとペイロード ヘッダーの間にフラグメント拡張ヘッダーを挿入します。 図2を参照してください。

フラグメント拡張ヘッダーの一般的な形式を 図 3 に示します。

例:フラグメント化された IP パケットのドロップ

次に、フラグメント化された IP パケットをドロップする例を示します。

要件

始める前に、IPパケットフラグメント保護について理解してください。不 審パケットの属性の概要を参照してください。

概要

この機能を有効にすると、Junos OS はセキュリティ ゾーン上の IP フラグメントを拒否し、そのゾーンにバインドされたインターフェイスで受信されたすべての IP パケット フラグメントをブロックします。

この例では、ゾーン1セキュリティゾーンから発信されたフラグメントIPパケットをドロップするようにブロックフラグメント画面を設定します。

トポロジ

構成

手順

手順

フラグメント化された IP パケットをドロップするには:

画面を設定します。

[edit] user@host# set security screen ids-option block-frag ip block-frag

セキュリティ ゾーンを設定します。

[edit] user@host# set security zones security-zone zone1 screen block-frag

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

検証

設定が正常に機能していることを確認するには、 コマンドを入力します show security screen statistics zone zone-name 。

不正なIPオプション保護を理解する

IP 標準 RFC 791、 インターネット プロトコルでは、特別なルーティング制御、診断ツール、およびセキュリティを提供する 8 つのオプションのセットが指定されています。これらのオプションの元の意図された用途は価値のある目的を果たしましたが、人々はこれらのオプションをねじってあまり称賛に値しない目的を達成する方法を考え出しました。

意図的または偶発的に、攻撃者はIPオプションを誤って構成し、不完全なフィールドまたは不正な形式のフィールドを生成することがあります。パケットを作成した人の意図に関係なく、誤った形式は異常であり、意図した受信者に害を及ぼす可能性があります。 図4を参照してください。

不正IPオプション保護画面オプションを有効にすると、IPパケットヘッダーのIPオプションが正しくフォーマットされていない場合、Junos OSはパケットをブロックします。さらに、Junos OS は、このイベントをイベント ログに記録します。

Junos OSは、IPv4とIPv6の両方のパケットに対して不正なIPオプション保護をサポートしています。

例:不正な形式のオプションによる IP パケットのブロック

この例では、誤った形式のオプションを使用して大きな ICMP パケットをブロックする方法を示しています。

要件

開始する前に、不正なIPオプション保護について理解してください。不 審パケットの属性の概要を参照してください。

概要

不正IPオプション保護画面オプションを有効にすると、IPパケットヘッダーのIPオプションが正しくフォーマットされていない場合、Junos OSはパケットをブロックします。さらに、Junos OS は、このイベントをイベント ログに記録します。

この例では、ゾーン 1 セキュリティ ゾーンから発信される大きな ICMP パケットをブロックするように IP bad option 画面を設定します。

トポロジ

構成

手順

手順

誤った形式のIPオプションがあるIPパケットを検出してブロックするには:

画面を設定します。

[edit] user@host# set security screen ids-option ip-bad-option ip bad-option

メモ:現在、この画面オプションは IPv4 にのみ適用されます。

セキュリティ ゾーンを構成します。

[edit] user@host# set security zones security-zone zone1 screen ip-bad-option

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

検証

設定が正常に機能していることを確認するには、 コマンドを入力します show security screen statistics zone zone-name 。

不明なプロトコル保護について

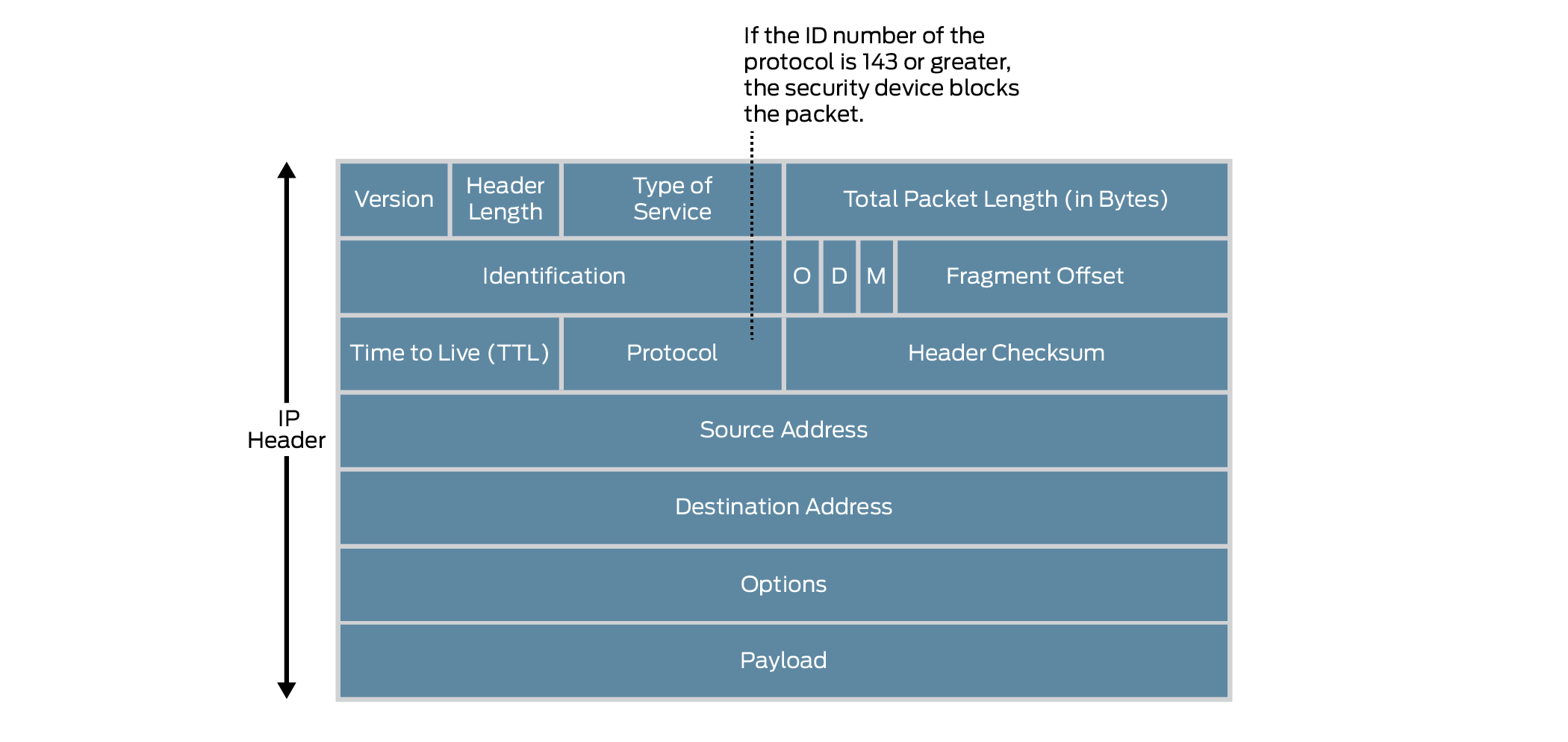

最新の IANA プロトコル番号のドキュメントに基づくと、ID 番号が 143 以上のプロトコル タイプは予約されており、現時点では未定義です。これらのプロトコルは未定義であるため、特定の未知のプロトコルが無害か悪意のあるかを事前に知る方法はありません。

ネットワークがID番号143以上の非標準プロトコルを使用しない限り、そのような未知の要素が保護されたネットワークに入るのをブロックするのは慎重なスタンスです。 図5を参照してください。

不明なプロトコル保護画面オプションを有効にすると、プロトコル フィールドにデフォルトで 143 以上のプロトコル ID 番号が含まれている場合、Junos OS はパケットを破棄します。

IPv6プロトコルの不明なプロトコル保護画面オプションを有効にすると、プロトコルフィールドにデフォルトで143以上のプロトコルID番号が含まれている場合、Junos OSはパケットを破棄します。

例:不明なプロトコルを使用したパケットのドロップ

この例では、不明なプロトコルを使用してパケットをドロップする方法を示しています。

要件

始める前に、 不明なプロトコル保護について理解してください。不 審パケットの属性の概要を参照してください。

概要

不明なプロトコル保護画面オプションを有効にすると、プロトコル フィールドにデフォルトで 137 以上のプロトコル ID 番号が含まれている場合、Junos OS はパケットを破棄します。

この例では、ゾーン 1 セキュリティ ゾーンから発信された不明プロトコルのパケットをブロックするように、不明プロトコル画面を構成します。

トポロジ

構成

手順

手順

不明なプロトコルを使用するパケットをドロップするには:

不明なプロトコル画面を設定します。

[edit] user@host# set security screen ids-option unknown-protocol ip unknown-protocol

セキュリティ ゾーンを構成します。

[edit] user@host# set security zones security-zone zone1 screen unknown-protocol

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

検証

設定が正常に機能していることを確認するには、 コマンドを入力します show security screen statistics zone zone-name 。

IPブロックフラグメント画面の許可リストについて

Junos OSには、IPブロックフラグメント画面で信頼できるIPアドレスの許可リストを設定する管理オプションが用意されています。ゾーンで IP ブロックのフラグメント化を有効にすると、Junos OS は IP フラグメントを拒否し、すべての IP パケット フラグメントをブロックします。フラグメント化された IP パケットはすべてドロップされます。これらのパケットがドロップしないようにし、代わりにこれらのパケットが IP ブロックのフラグメント化チェックをバイパスできるようにするには、IP ブロック フラグメントの許可リストを構成する必要があります。

IPブロックフラグメント画面で許可リストを設定すると、許可リストグループ内の送信元アドレスからのトラフィックはIPブロックフラグメント化チェックをバイパスします。IP ブロック フラグメントの許可リストは、IPv4 アドレスと IPv6 アドレスの両方をサポートしており、各許可リストには最大 32 個の IP アドレス プレフィックスを含めることができます。単一のアドレスまたはサブネットアドレスを設定できます。

IPブロックフラグメント許可リストのメリット

- IP ブロック フラグメント許可リストは、IP ブロック フラグメント化チェックをバイパスして、特定の送信元からのフラグメント化された IP パケットを許可します。