このページで

H.323 ALG

H.323アプリケーション層ゲートウェイ(ALG)は、H.225.0およびH.245プロトコルのスイートで構成されており、あらゆるネットワークでオーディオビジュアル通信セッションを提供します。H.323 ALG は、IP 電話やマルチメディア デバイスなどの端末ホスト間のセキュアな通信を提供します。

H.323 ALG について

H.323 規格は、国際電気通信連合(ITU-T)によって定義された従来の VoIP(Voice-over-IP)プロトコルです。H.323 は、VoIP のコール シグナリングとコール制御に使用されるプロトコル スイート(H.225.0 や H.245 など)で構成されています。

H.323 は ASN.1 コーディング形式を使用します。プロトコルQ.931(ポート番号1720)およびH.245に続いて、データ、ビデオ、オーディオストリームの動的リンクを設定します。H.323 には、主に 3 つのプロセスがあります。

ゲートキーパーディスカバリー—エンドポイントは、既知のIPと既知のUDPポート1719へのブロードキャストまたはユニキャストを介して、ゲートキーパーディスカバリープロセスを介してゲートキーパーを見つけます。Junos OS はユニキャスト検出のみをサポートします。

エンドポイントの登録、アドミッション、およびステータス —エンドポイントがゲートキーパーに登録され、その管理を求めます。コールを行う前に、エンドポイントはゲートキーパーにコールを行う許可を求めます。登録フェーズとアドミッションフェーズの両方で、RAS(登録、アドミッション、およびステータス)チャネルが使用されます。TSAP(Transport Service Access Point)は、検出または登録フェーズとIPアドレスから、既知のUDPポート(1719)または動的に割り当てられたポートのいずれかを利用できます。

通話制御と通話設定 — 1 つのゾーン内または 2 つのゾーン間で、あるいは複数のゾーン(マルチポイント会議)にまたがって通話を確立できます。コール設定と破棄は、TSAP が既知の TCP ポート(1720)であるコール シグナリング チャネルを介して実行されます。2つのエンドポイント間の開閉メディアチャネルを含む通話制御は、以前のコールシグナリングプロセスからTSAPが動的に割り当てられたコール制御チャネルを通じて実行されます。H.245メッセージは、コール制御チャネルで使用され、ASN.1を使用してエンコードされます。

メモ:H.323の詳細情報は、ITU-T Recommendation H.323で確認できます。

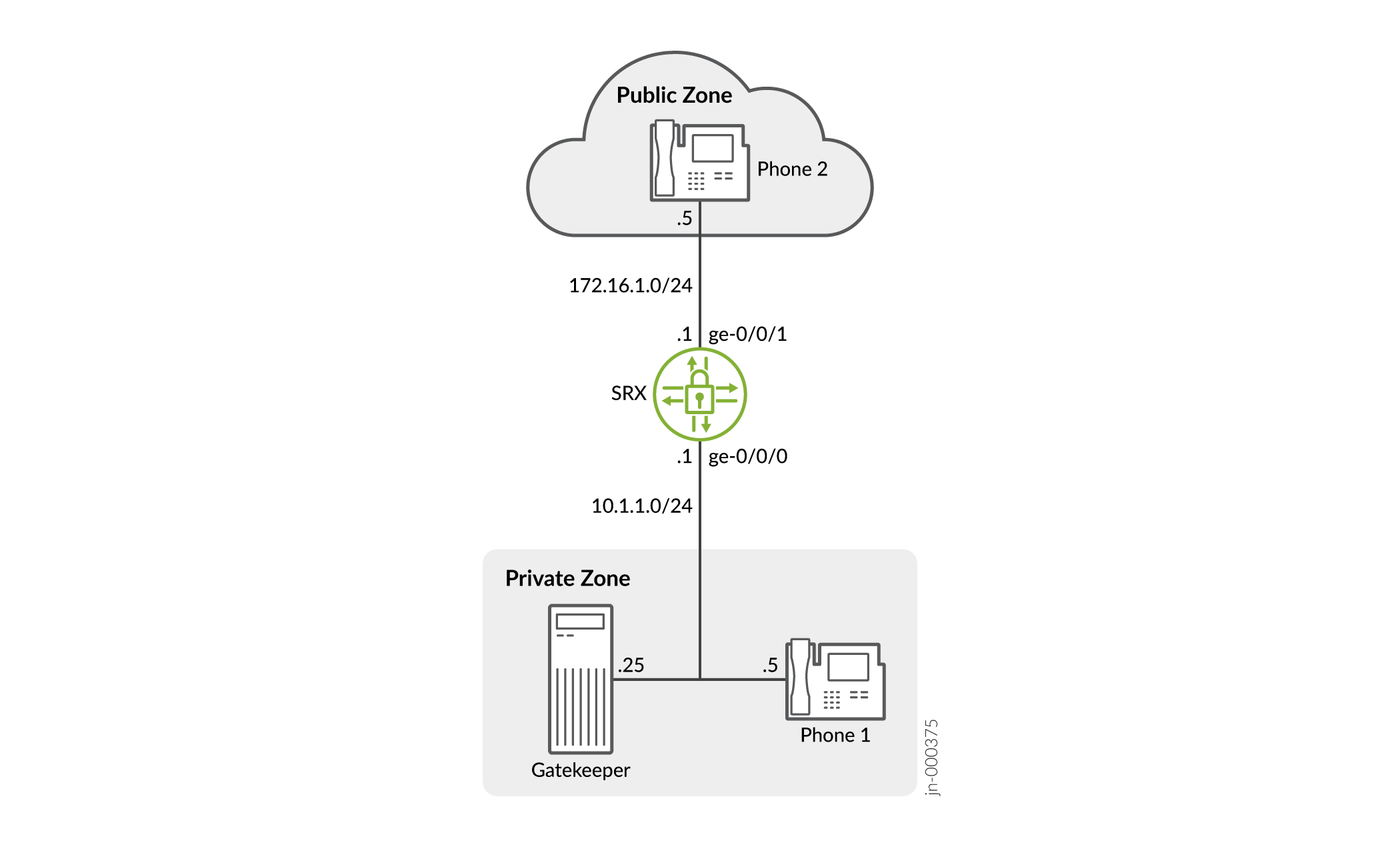

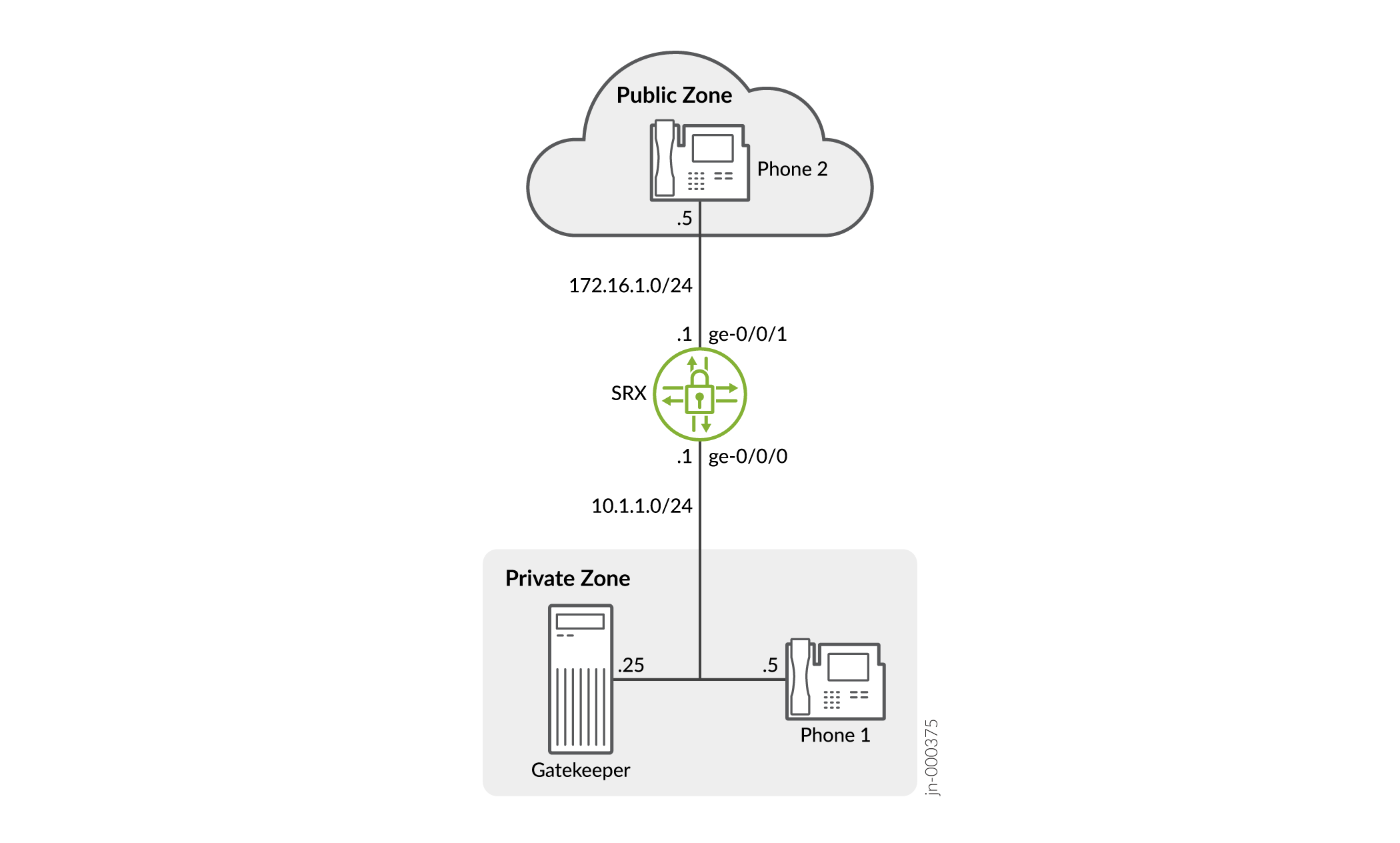

デバイスの H.323 ALG(アプリケーション レイヤー ゲートウェイ)により、IP 電話やマルチメディア デバイスなどの端末ホスト間の VoIP 通信を保護できます。このようなテレフォニーシステムでは、ゲートキーパーデバイスがVoIPコールのコール登録、アドミッション、およびコールステータスを管理します。ゲートキーパーは、2つの異なるゾーンまたは同じゾーンに常駐することができます。( 図 1 を参照)。

の H.323 ALG

の H.323 ALG

この図では、具体的な目的で IP 電話を使用していますが、VoIP を使用する他のホスト(Microsoft NetMeeting マルチメディア デバイスなど)を構成することも可能です。

Junos OS Release 17.4R1以降、ゲートウェイ間コール機能は、H.323 ALG(アプリケーション層ゲートウェイ)でサポートされています。この機能は、H.225 制御セッションと H.323 コールの間に 1 対多のマッピングを導入し、複数の H.323 コールが単一の制御セッションを通過するようにします。

Junos OSリリース17.4R1以降、H.323アプリケーション層ゲートウェイ(ALG)は、IPv6ネットワークでNAT64ルールをサポートしています。

H.323 ALG 構成の概要

デバイスでは、H.323 ALG(アプリケーション層ゲートウェイ)がデフォルトで有効になっています。これを有効にするアクションは必要ありません。ただし、以下の手順を使用して H.323 ALG 操作を微調整することもできます。

ネットワークアドレス変換(NAT)テーブルにエンドポイント登録エントリが残る時間を指定します。手順については、 例:H.323 ALGエンドポイント登録タイムアウトの設定を 参照してください。

狭いポートまたは幅広いポートでメディアトラフィックを有効にします。手順については、 例: H.323 ALG メディア ソース ポート範囲の設定を参照してください。

サービス拒否(DoS)フラッド攻撃からH.323ゲートキーパーを保護します。手順については、 例:H.323 ALG DoS攻撃防御の設定を参照してください。

セッションがNATモードおよびルートモードのときに、未知のメッセージが通過できるようにします。手順については、「 例: 未知の H.323 ALG メッセージ タイプを許可する」を参照してください。

Avaya H.323 ALG を理解する

H.323 規格は、国際電気通信連合(ITU-T)によって定義された従来の VoIP(Voice-over-IP)プロトコルです。H.323 は、VoIP のコール シグナリングとコール制御に使用されるプロトコル スイート(H.225.0 や H.245 など)で構成されています。H.323標準アプリケーション層ゲートウェイ(ALG)と独自のAvaya H.323 ALGを設定するプロセスは同じです。

しかし、Avaya H.323 ALG にはいくつかの特別な機能があります。ここに記載されているAvaya H.323固有の機能を理解し、設定するには、http://support.avaya.com のAvaya通信マネージャー、Avaya IPテレフォニー実装ガイド、およびAvayaアプリケーションソリューションIPテレフォニー導入ガイドの管理者ガイドを参照してください。

このトピックには、以下のセクションが含まれています。

Avaya H.323 ALG 固有の機能

Avaya H.323 固有の機能は次のとおりです。

H.323 高速接続

H.323 非対称メディア

通話待ち

コール転送

ボイスメール

コール識別

電話会議

Avaya H.323 ALG のコール フローの詳細

電話をネットワークに接続する — Avaya は、通話開始時ではなく、電話がネットワークに接続されている場合に Q.931 設定/接続ネゴシエーションを実行します。

通話の作成 — 通話が行われると、電話がネットワークに接続されている場合、PBX には各電話の機能がすでに格納されているため、通話を設定するために Q.931 および PBX ネゴシエーションは必要ありません。Q.931 セットアップと PBX とメッセージを交換しなくなりました。電話と PBX は H.323 ファシリティ メッセージを交換して、呼び出しを設定します。

CM に登録 — 通話が完了すると、Avaya H.323 は Avaya Communication Manager(CM)に登録します。登録プロセスは、一般的な H.323 標準登録プロセスと似ています。

メモ:ダイレクトモードとトンネルモードは、Avaya H.323 ALGによって定義されていません。

コールを機能させるには、CM を Avaya エンドポイントとともに導入する必要があります。通話中に、RAS および Q.931 メッセージが CM と Avaya エンドポイント間で交換されます。

メモ:ソースネットワークアドレス変換(NAT)プールを持つAvaya H.323の場合、登録プロセスではプール内のIPアドレスを1つだけ許可します。

RTP(リアルタイム トランスポート プロトコル)/RTCP(リアルタイム制御プロトコル)ポートの設定 — Q.931 設定、ファシリティ、および情報メッセージを使用して RTP/RTCP ポートを設定します。Avaya H.323 セッションの階層は、Q.931、RTP/RTCP、Parent、および Child です。

メモ:H.245 ポートは、Avaya コール フロー プロセスでは使用されません。

Avaya H.323 カウンターの使用 - コールおよびアクティブ コールのカウンターは、Avaya H.323 ALG には適用されません。通話の作成と破棄は、後でファシリティ メッセージによって行われます。1 つの呼び出しにリソースが割り振られると、呼び出しのすべてのカウンターとアクティブ・コールが増加します。リソースがコールに複数回割り当てられた場合、ファイアウォールに複数回渡される同じコールに属するメッセージは、カウンターの複数の増分をトリガーします。言い換えると、同じコールに属し、ファイアウォールに何度も渡されるメッセージは、コールのリソースを複数回割り当てる必要がある場合、カウンターの複数の増分をトリガーすることがあります。

たとえば、2 ゾーンの場合、設定と接続メッセージのペアは、1 つの呼び出しリソースを割り当てます。アクティブコールカウンターは1回上昇します。設定と接続メッセージのペアがファイアウォールに通過するたびに、固有のインターフェイスとNATを持つ別のコールリソースが割り当てられます。そのため、3 ゾーンシナリオではカウンターが 2 回増加します。

例:H.323 ALGトラフィックをプライベートゾーンのゲートキーパーに渡す

この例では、H.323トラフィックがプライベートゾーンのIP電話ホストとゲートキーパーと、パブリックゾーンのIP電話ホスト(2.2.2.5/32)の間を通過できるようにする2つのポリシーを設定する方法を示しています。

要件

開始する前に、以下を行います。

Avaya H.323 固有の機能を理解し、設定します。http://support.avaya.com の Avaya Communication Manager、 Avaya IPテレフォニー実装ガイド、および AvayaアプリケーションソリューションIPテレフォニー導入ガイドの管理者ガイド を参照 してください。

セキュリティ ゾーンを設定します。 セキュリティ ゾーンについてを参照してください。

概要

この例では、H.323トラフィックがプライベートゾーンのIP電話ホストとゲートキーパーと、パブリックゾーンのIP電話ホスト(2.2.2.5/32)の間を通過できるようにする2つのポリシーを設定する方法を示しています。デバイスへの接続は、NAT の有無を問いません。 図 2 を参照してください。

の H.323 ゲートキーパー

の H.323 ゲートキーパー

構成

手順

CLI クイックコンフィギュレーション

この例のセクションを迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更し、コマンドを 階層レベルの [edit] CLI にコピー アンド ペーストして、設定モードから を入力 commit します。

set security zones security-zone public address-book address ip_phone 2.2.2.5/32 set security zones security-zone private address-book address gateway 2.2.2.5/32 set security policies from-zone private to-zone public policy P1 match source-address any set security policies from-zone private to-zone public policy P1 match destination-address IP_Phone set security policies from-zone private to-zone public policy P1 match application junos-h323 set security policies from-zone private to-zone public policy P1 then permit set security policies from-zone public to-zone private policy P2 match source-address any set security policies from-zone public to-zone private policy P2 match destination-address gateway set security policies from-zone public to-zone private policy P2 match application junos-h323 set security policies from-zone public to-zone private policy P2 then permit

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。その方法の詳細については、 CLIユーザーガイドの設定モードでのCLIエディターの使用を参照してください。

H.323 ALGトラフィックをプライベートゾーンのゲートキーパーに渡すようにデバイスを設定するには:

2つのアドレスブックを設定します。

[edit] user@host# set security zones security-zone public address-book address ip_phone 2.2.2.5/32 set security zones security-zone private address-book address gateway 2.2.2.5/32

プライベートゾーンからパブリックゾーンへのポリシーP1を設定します。

[edit] user@host# set security policies from-zone private to-zone public policy P1 match source-address any user@host# set security policies from-zone private to-zone public policy P1 match destination-address IP_Phone user@host# set security policies from-zone private to-zone public policy P1 match application junos-h323 user@host# set security policies from-zone private to-zone public policy P1 then permit

パブリックゾーンからプライベートゾーンへのポリシーP2を設定します。

[edit] user@host# set security policies from-zone public to-zone private policy P2 match source-address any user@host# set security policies from-zone public to-zone private policy P2 match destination-address gateway user@host# set security policies from-zone public to-zone private policy P2 match application junos-h323 user@host# set security policies from-zone public to-zone private policy P2 then permit

結果

設定モードから、 コマンドを入力して設定を show security policies 確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

簡潔にするために、この show 出力には、この例に関連する設定のみが含まれています。システム上の他の設定はすべて省略記号(...)で置き換えられました。

[edit]

user@host# show security policies

...

from-zone trust to-zone trust {

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone untrust {

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy default-deny {

match {

source-address any;

destination-address any;

application any;

}

then {

deny;

}

}

}

from-zone private to-zone public {

policy P1 {

match {

source-address any;

destination-address IP_Phone;

application junos-h323;

}

then {

permit;

}

}

}

from-zone public to-zone private {

policy P2 {

match {

source-address any;

destination-address gateway;

application junos-h323;

}

then {

permit;

}

}

}

...

デバイスの設定が完了したら、設定モードから を入力します commit 。

検証

設定が正常に機能していることを確認するには、このタスクを実行します。

H.323 ALG構成の検証

目的

アクティブコールに関する情報を表示します。

この show security コマンドの出力におけるコールとアクティブコールのH.323カウンターは、H.323の独自のAvaya実装には適用されません。これは、Q.931 の設定および接続メッセージは、電話の電源が入った直後に交換され、通話の作成と破棄がファシリティ メッセージによって実行されるためです。

コールに割り当てられたリソースが増加すると、コールおよびアクティブ コールのカウンターが増加します。つまり、同じコールに属し、ファイアウォールを通過するメッセージはカウンターを複数回増加させます。これは、通話のリソースを複数回割り当てる必要がある場合に適用されます。例えば、2 ゾーンのシナリオでは、セットアップと接続メッセージのペアが 1 つの呼び出しリソースを割り当て、アクティブなコール カウンターが 1 つ増加します。しかし、3 ゾーンのシナリオでは、設定と接続メッセージのペアがファイアウォールを 2 回通過させ、そのたびに異なるコール リソースを割り当てることができます。この場合、カウンターはインクリメントされます。

アクション

J-Web インターフェイスから、 を選択します Monitor>ALGs>H323。または、CLI から コマンドを show security alg h323 counters 入力します。

また、H.245 トンネリングの場合、受信した H.245 メッセージのカウンターは正確ではありません。H.245 メッセージは Q.931 パケットでカプセル化されるため、H.245 メッセージがある場合でも、受信した H.245 メッセージのカウンターはゼロのままです。しかし、カウンターはこれらの Other H245 パケット送信を反映します。

[edit] user@host> show security alg h323 counters H.323 counters summary: Packets received : 0 Packets dropped : 0 RAS message received : 0 Q.931 message received : 0 H.245 message received : 0 Number of calls : 0 Number of active calls : 0 H.323 error counters: Decoding errors : 0 Message flood dropped : 0 NAT errors : 0 Resource manager errors : 0 H.323 message counters: RRQ : 0 RCF : 0 ARQ : 0 ACF : 0 URQ : 0 UCF : 0 DRQ : 0 DCF : 0 Oth RAS : 0 Setup : 0 Alert : 0 Connect : 0 CallProd : 0 Info : 0 RelCmpl : 0 Facility : 0 Empty : 0 OLC : 0 OLC-ACK : 0 Oth H245 : 0

例:H.323 ALGトラフィックを外部ゾーンのゲートキーパーに渡す

この例では、H.323トラフィックが内部ゾーンのIP電話ホストと、外部ゾーンのIPアドレス2.2.2.5/32(およびゲートキーパー)のIP電話の間を通過できるように、2つのポリシーを設定する方法を示しています。

要件

開始する前に、以下を行います。

Avaya H.323 固有の機能を理解し、設定します。http://support.avaya.com の Avaya Communication Manager、 Avaya IPテレフォニー実装ガイド、および AvayaアプリケーションソリューションIPテレフォニー導入ガイドの管理者ガイド を参照 してください。

セキュリティ ゾーンを設定します。 セキュリティ ゾーンについてを参照してください。

概要

ルートモードでは、どのような種類のアドレスマッピングも必要ないため、外部またはパブリックのゲートキーパーのデバイス設定は、通常、内部ゾーンまたはプライベートゾーンのゲートキーパーの設定と同じです。この例では、H.323トラフィックが内部ゾーンのIP電話ホストと、外部ゾーンのIPアドレス2.2.2.5/32(およびゲートキーパー)のIP電話の間を通過できるように、2つのポリシーを設定する方法を示しています。デバイスは透過モードまたはルート モードです。 図 3 を参照してください。

の H.323 ゲートキーパー

の H.323 ゲートキーパー

構成

手順

CLI クイックコンフィギュレーション

この例のセクションを迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更し、コマンドを 階層レベルの [edit] CLI にコピー アンド ペーストして、設定モードから を入力 commit します。

set security zones security-zone external address-book address IP_Phone 2.2.2.5/32 set security zones security-zone internal address-book address gatekeeper 2.2.2.10/32 set security policies from-zone internal to-zone external policy P1 match source-address any set security policies from-zone internal to-zone external policy P1 match destination-address IP_Phone set security policies from-zone internal to-zone external policy P1 match application junos-h323 set security policies from-zone internal to-zone external policy P1 then permit set security policies from-zone internal to-zone external policy P2 match source-address any set security policies from-zone internal to-zone external policy P2 match destination-address gatekeeper set security policies from-zone internal to-zone external policy P2 match application junos-h323 set security policies from-zone internal to-zone external policy P2 then permit set security policies from-zone external to-zone internal policy P3 match source-address IP_Phone set security policies from-zone external to-zone internal policy P3 match destination-address any set security policies from-zone external to-zone internal policy P3 match application junos-h323 set security policies from-zone external to-zone internal policy P3 then permit set security policies from-zone external to-zone internal policy P4 match source-address gatekeeper set security policies from-zone external to-zone internal policy P4 match destination-address any set security policies from-zone external to-zone internal policy P4 match application junos-h323 set security policies from-zone external to-zone internal policy P4 then permit

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。その方法の詳細については、 CLIユーザーガイドの設定モードでのCLIエディターの使用を参照してください。

H.323 ALGトラフィックを外部ゾーンのゲートキーパーに渡すようにデバイスを設定するには:

2つのアドレスブックを設定します。

[edit] user@host# set security zones security-zone external address-book address IP_Phone 2.2.2.5/32 user@host# set security zones security-zone internal address-book address gatekeeper 2.2.2.10/32

ポリシーP1を内部ゾーンから外部ゾーンに設定します。

[edit] user@host# set security policies from-zone internal to-zone external policy P1 match source-address any user@host# set security policies from-zone internal to-zone external policy P1 match destination-address IP_Phone user@host# set security policies from-zone internal to-zone external policy P1 match application junos-h323 user@host# set security policies from-zone internal to-zone external policy P1 then permit

ポリシーP2を設定して、外部ゾーンの内部ゾーンとゲートキーパー間のトラフィックを許可します。

[edit] user@host# set security policies from-zone internal to-zone external policy P2 match source-address any user@host# set security policies from-zone internal to-zone external policy P2 match destination-address gatekeeper user@host# set security policies from-zone internal to-zone external policy P2 match application junos-h323 user@host# set security policies from-zone internal to-zone external policy P2 then permit

ポリシーP3を設定して、内部ゾーンと外部ゾーン内の電話間のトラフィックを許可します。

[edit] user@host# set security policies from-zone external to-zone internal policy P3 match source-address IP_Phone user@host# set security policies from-zone external to-zone internal policy P3 match destination-address any user@host# set security policies from-zone external to-zone internal policy P3 match application junos-h323 user@host# set security policies from-zone external to-zone internal policy P3 then permit

内部ゾーンの電話と外部ゾーンのゲートキーパー間のトラフィックを許可するポリシーP4を設定します。

[edit] user@host# set security policies from-zone external to-zone internal policy P4 match source-address gatekeeper user@host# set security policies from-zone external to-zone internal policy P4 match destination-address any user@host# set security policies from-zone external to-zone internal policy P4 match application junos-h323 user@host# set security policies from-zone external to-zone internal policy P4 then permit

結果

設定モードから、 コマンドを入力して設定を show security policies 確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

簡潔にするために、この show 出力には、この例に関連する設定のみが含まれています。システム上の他の設定はすべて省略記号(...)で置き換えられました。

[edit]

user@host# show security policies

...

from-zone internal to-zone external {

policy P1 {

match {

source-address any;

destination-address IP_Phone;

application junos-h323;

}

then {

permit;

}

}

policy P2 {

match {

source-address any;

destination-address gatekeeper;

application junos-h323;

}

then {

permit;

}

}

}

from-zone external to-zone internal {

policy P3 {

match {

source-address IP_Phone;

destination-address any;

application junos-h323;

}

then {

permit;

}

}

policy P4 {

match {

source-address gatekeeper;

destination-address any;

application junos-h323;

}

then {

permit;

}

}

}

...

デバイスの設定が完了したら、設定モードから を入力します commit 。

検証

設定が正常に機能していることを確認するには、このタスクを実行します。

H.323 ALG構成の検証

目的

アクティブコールに関する情報を表示します。

この show security コマンドの出力におけるコールとアクティブコールのH.323カウンターは、H.323の独自のAvaya実装には適用されません。これは、Q.931 の設定および接続メッセージは、電話の電源が入った直後に交換され、通話の作成と破棄がファシリティ メッセージによって実行されるためです。

コールに割り当てられたリソースが増加すると、コールおよびアクティブ コールのカウンターが増加します。つまり、同じコールに属し、ファイアウォールを通過するメッセージはカウンターを複数回増加させます。これは、通話のリソースを複数回割り当てる必要がある場合に適用されます。例えば、2 ゾーンのシナリオでは、セットアップと接続メッセージのペアが 1 つの呼び出しリソースを割り当て、アクティブなコール カウンターが 1 つ増加します。しかし、3 ゾーンのシナリオでは、設定と接続メッセージのペアがファイアウォールを 2 回通過させ、そのたびに異なるコール リソースを割り当てることができます。この場合、カウンターはインクリメントされます。

アクション

J-Web インターフェイスから、 を選択します Monitor>ALGs>H323。または、CLI から コマンドを show security alg h323 counters 入力します。

また、H.245 トンネリングの場合、受信した H.245 メッセージのカウンターは正確ではありません。H.245 メッセージは Q.931 パケットでカプセル化されるため、H.245 メッセージがある場合でも、受信した H.245 メッセージのカウンターはゼロのままです。しかし、カウンターはこれらの Other H245 パケット送信を反映します。

[edit] user@host> show security alg h323 counters H.323 counters summary: Packets received : 0 Packets dropped : 0 RAS message received : 0 Q.931 message received : 0 H.245 message received : 0 Number of calls : 0 Number of active calls : 0 H.323 error counters: Decoding errors : 0 Message flood dropped : 0 NAT errors : 0 Resource manager errors : 0 H.323 message counters: RRQ : 0 RCF : 0 ARQ : 0 ACF : 0 URQ : 0 UCF : 0 DRQ : 0 DCF : 0 Oth RAS : 0 Setup : 0 Alert : 0 Connect : 0 CallProd : 0 Info : 0 RelCmpl : 0 Facility : 0 Empty : 0 OLC : 0 OLC-ACK : 0 Oth H245 : 0

例:NAT と H.323 ALG を使用して着信コールを有効にする

この例では、パブリックネットワークからプライベートネットワークへのコールを有効にするために、H.323 ALGでNATを設定する方法を示しています。

要件

開始する前に、H.323 ALG について理解してください。 H.323 ALG についてを参照してください。

概要

プライベート ゾーンにサーバーがある 2 ゾーンのシナリオでは、パブリック ゾーンへのインターフェイス上の NAT プールを設定することで、受信コールに NAT を使用できます。

この例( 図4を参照)では、IP-Phone1とゲートキーパーと呼ばれるサーバーがプライベートゾーンにあり、IP-Phone2はパブリックゾーンにあります。NATを実行するには、静的natルールセットとソースNATプールを設定します。また、プライベートからパブリック、パブリックとプライベートの2つのポリシーを作成して、プライベートゾーンとパブリックゾーンとの間でALG H.323トラフィックを許可します。

トポロジ

図 4 は、H.323 ALG 受信コールを使用した NAT を示しています。

この例では、ソース NAT を以下のように設定します。

-

ゲートキーパーと呼ばれる静的NATルールセットを、ゲートキーパーと呼ばれるルールで作成し、パブリックゾーンからのパケットを宛先アドレス172.16.1.25/32と一致させます。一致するパケットの場合、宛先 IP アドレスはプライベート アドレス 10.1.1.25/32 に変換されます。

-

h323-nat-poolと呼ばれるソースNATプールを定義し、172.16.1.30/32~172.16.1.150/32のIPアドレス範囲を含めます。

-

h323-natと呼ばれるソースNATルールセットを作成し、プライベートゾーンから送信元IPアドレス10.1.1.0/24を持つパブリックゾーンにパケットを一致させるルールh323-r1を使用します。一致するパケットの場合、送信元アドレスはh323-nat-pool内のIPアドレスに変換されます。

-

インターフェイスge-0/0/1.0でアドレス172.16.1.30/32~172.16.1.150/32のプロキシARPを設定します。これにより、システムは、これらのアドレスに対してインターフェイスで受信したARP要求に応答することができます。

構成

手順

CLI クイックコンフィギュレーション

この例のセクションを迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更し、コマンドを 階層レベルの [edit] CLI にコピー アンド ペーストして、設定モードから を入力 commit します。

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 set security zones security-zone private address-book address IP-Phone1 10.1.1.5/32 set security zones security-zone private address-book address gatekeeper 10.1.1.25/32 set security zones security-zone private interfaces ge-0/0/0.0 set security zones security-zone public address-book address IP-Phone2 172.16.1.5/32 set security zones security-zone public interfaces ge-0/0/1.0 set security nat source pool h323-nat-pool address 172.16.1.30/32 to 172.16.1.150/32 set security nat source address-persistent set security nat source rule-set h323-nat from zone private set security nat source rule-set h323-nat to zone public set security nat source rule-set h323-nat rule h323-r1 match source-address 10.1.1.0/24 set security nat source rule-set h323-nat rule h323-r1 then source-nat pool h323-nat-pool set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.30/32 to 172.16.1.150/32 set security policies from-zone private to-zone public policy private-to-public match source-address IP-Phone1 set security policies from-zone private to-zone public policy private-to-public match source-address gatekeeper set security policies from-zone private to-zone public policy private-to-public match destination-address IP-Phone2 set security policies from-zone private to-zone public policy private-to-public match application junos-h323 set security policies from-zone private to-zone public policy private-to-public then permit set security policies from-zone public to-zone private policy public-to-private match source-address IP-Phone2 set security policies from-zone public to-zone private policy public-to-private match destination-address IP-Phone1 set security policies from-zone public to-zone private policy public-to-private match destination-address gatekeeper set security policies from-zone public to-zone private policy public-to-private match application junos-h323 set security policies from-zone public to-zone private policy public-to-private then permit

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。その方法の詳細については、 CLIユーザーガイドの設定モードでのCLIエディターの使用を参照してください。

H.323 ALG を使用して NAT を設定し、パブリック ネットワークからプライベート ネットワークへのコールを有効にするには:

-

インターフェイスを設定します。

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24

-

ゾーンを設定し、アドレスを割り当てます。

[edit security zones] user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone private address-book address IP-Phone1 10.1.1.5/32 user@host# set security-zone private address-book address gatekeeper 10.1.1.25/32 user@host# set security-zone public interfaces ge-0/0/1.0 user@host# set security-zone public address-book address IP-Phone2 172.16.1.5/32

-

静的 NAT ルール セットを作成します。

[edit security nat static rule-set ip-phones] user@host# set from zone public user@host# set match destination-address 172.16.1.25/32 user@host# set then static-nat prefix 10.1.1.25/32

-

プロキシARPを設定します。

[edit security nat] user@host# set proxy-arp interface ge-0/0/1.0 address 172.16.1.25/32

-

ソース NAT ルール セットを設定します。

[edit security nat] set source pool h323-nat-pool address 172.16.1.30/32 to 172.16.1.150/32 set source address-persistent set source rule-set h323-nat from zone private set source rule-set h323-nat to zone public set source rule-set h323-nat rule h323-r1 match source-address 10.1.1.0/24 set source rule-set h323-nat rule h323-r1 then source-nat pool h323-nat-pool set proxy-arp interface ge-0/0/1.0 address 171.16.1.30/32 to 172.16.1.150/32

-

送信トラフィックのポリシーを設定します。

[edit security policies from-zone private to-zone public policy private-to-public] user@host# set match source-address IP-Phone1 user@host# set match source-address gatekeeper user@host# set match destination-address IP-Phone2 user@host# set match application junos-h323 user@host# set then permit

-

受信トラフィックのポリシーを設定します。

[edit security policies from-zone public to-zone private policy public-to-private] user@host# set match source-address IP-Phone2 user@host# set match destination-address IP-Phone1 user@host# set match destination-address gatekeeper user@host# set match application junos-h323 user@host# set then permit

結果

設定モードから、 、show security natshow security zonesおよび のコマンドをshow interfaces入力して設定をshow security policies確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show security zones

security-zone private {

address-book {

address IP-Phone1 10.1.1.5/32;

address gatekeeper 10.1.1.25/32;

}

interfaces {

ge-0/0/0.0;

}

}

security-zone public {

address-book {

address IP-Phone2 172.16.1.5/32;

}

interfaces {

ge-0/0/1.0;

}

}

[edit]

user@host# show security nat

source {

pool h323-nat-pool {

address {

172.16.1.30/32 to 172.16.1.150/32;

}

}

address-persistent;

rule-set h323-nat {

from zone private;

to zone public;

rule h323-r1 {

match {

source-address 10.1.1.0/24;

}

then {

source-nat {

pool {

h323-nat-pool;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.30/32 to 172.16.1.150/32;

}

}

}

static {

rule-set ip-phones {

from zone public;

rule gatekeeper {

match {

destination-address 172.16.1.25/32;

}

then {

static-nat prefix 10.1.1.25/32;

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.25/32;

}

}

}

[edit]

user@host# show security policies

from-zone private to-zone public {

policy private-to-public {

match {

source-address [IP-Phone1 gatekeeper];

destination-address IP-Phone2;

application junos-h323;

}

then {

permit;

}

}

}

from-zone public to-zone private {

policy public-to-private {

match {

source-address IP-Phone2;

destination-address [IP-Phone1 gatekeeper];

application junos-h323;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから を入力します commit 。

検証

設定が正常に機能していることを確認するには、次のタスクを実行します。

H.323 ALG ステータスの検証

目的

システムで H.323 ALG が有効になっていることを確認します。

アクション

動作モードから、 コマンドを show security alg status 入力します。

user@host> show security alg status ALG Status : DNS : Enabled FTP : Enabled H323 : Enabled MGCP : Enabled MSRPC : Enabled PPTP : Enabled RSH : Disabled RTSP : Enabled SCCP : Enabled SIP : Enabled SQL : Enabled SUNRPC : Enabled TALK : Enabled TFTP : Enabled IKE-ESP : Disabled

意味

出力は、H323 ALG ステータスを以下のように示しています。

-

有効—H323 ALGが有効であることを示しています。

-

無効—H323 ALGが無効であることを示しています。

セキュリティ ALG H.323 カウンターの検証

目的

ALG H323 のセキュリティ カウンターがあることを確認します。

アクション

動作モードから、 コマンドを show security alg h323 counters 入力します。

user@host> show security alg h323 counters

H.323 counters summary: Packets received :4060 Packets dropped :24 RAS message received :3690 Q.931 message received :202 H.245 message received :145 Number of calls :25 Number of active calls :0 H.323 Error Counters: Decoding errors :24 Message flood dropped :0 NAT errors :0 Resource manager errors :0 H.323 Message Counters: RRQ : 431 RCF : 49 ARQ : 60 ACF : 33 URQ : 34 UCF : 25 DRQ : 55 DCF : 44 oth RAS : 2942 Setup : 28 Alert : 9 Connect : 25 CallPrcd : 18 Info : 0 RelCmpl : 39 Facility : 14 Progress : 0 Empty : 65 OLC : 20 OLC-ACK : 20

意味

このサンプル出力では、ALG H323 用のセキュリティ カウンターがあることを表す ALG H.323 カウンターのランダウンが示されています。

ソース NAT ルールの使用の確認

目的

ソース NAT ルールに一致するトラフィックがあることを確認します。

アクション

動作モードから、 コマンドを show security nat source rule all 入力します。[翻訳がヒット] フィールドを表示して、ルールに一致するトラフィックを確認します。

user@host> show security nat source rule all

source NAT rule: h323-r1 Rule-set: h323-nat

Rule-Id : 1

Rule position : 1

From zone : private

To zone : public

Match

Source addresses : 0.0.0.0 - 255.255.255.255

Destination port : 0 - 0

Action : interface

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

意味

フィールドには Translation hits 、ソースNATルールに一致するトラフィックがないことを示しています。

例:H.323 ALG で NAT を使用して発信コールを有効にする

この例では、H.323 ALG で静的 NAT を設定し、プライベート からパブリック ネットワークへのコールを有効にする方法を示します。

要件

開始する前に、H.323 ALG とそのプロセスについて理解してください。 H.323 ALG についてを参照してください。

概要

この例( 図5を参照)では、IP-Phone 1とゲートキーパーと呼ばれるサーバーがプライベートゾーンにあり、IP-Phone2はパブリックゾーンにあります。静的NATを設定して、IP-Phone1とゲートキーパーがパブリックゾーンのIP-Phone2を呼び出すようにします。次に、パブリックゾーンからプライベートゾーンへのALG H.323トラフィックを許可する public-to-privateと呼ばれるポリシーと、プライベートゾーンからパブリックゾーンへのALG H.323トラフィックを許可するプライベートツーパブリックと呼ばれるポリシーを作成します。

トポロジ

図 5 は、H.323 ALG 発信コールを使用した NAT を示しています。

この例では、静的 NAT を次のように設定します。

-

宛先アドレス172.16.1.5/32を持つパブリックゾーンからのパケットを一致させるphone1と呼ばれるルールを使用して、ip-phoneと呼ばれる静的NATルールセットを作成します。一致するパケットの場合、宛先 IP アドレスはプライベート アドレス 10.1.1.5/32 に変換されます。

-

ゲートキーパーと呼ばれる2つ目のルールを定義して、宛先アドレス172.16.1.25/32とパブリックゾーンからのパケットを一致させます。一致するパケットの場合、宛先 IP アドレスはプライベート アドレス 10.1.1.25/32 に変換されます。

-

インターフェイスge-0/0/1でアドレス172.16.1.5/32および172.16.1.25/32のプロキシARPを作成します。これにより、システムは、これらのアドレスに対して指定されたインターフェイスで受信したARP要求に応答することができます。

構成

手順

CLI クイックコンフィギュレーション

この例のセクションを迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更し、コマンドを 階層レベルの [edit] CLI にコピー アンド ペーストして、設定モードから を入力 commit します。

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 set security zones security-zone private address-book address IP-Phone1 10.1.1.5/32 set security zones security-zone private address-book address gatekeeper 10.1.1.25/32 set security zones security-zone private interfaces ge-0/0/0.0 set security zones security-zone public address-book address IP-Phone2 172.16.1.5/32 set security zones security-zone public interfaces ge-0/0/1.0 set security nat static rule-set ip-phones from zone public set security nat static rule-set ip-phones rule phone1 match destination-address 172.16.1.5/32 set security nat static rule-set ip-phones rule phone1 then static-nat prefix 10.1.1.5/32 set security nat static rule-set ip-phones rule gatekeeper match destination-address 172.16.1.25/32 set security nat static rule-set ip-phones rule gatekeeper then static-nat prefix 10.1.1.25/32 set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.5/32 set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.25/32 set security policies from-zone public to-zone private policy public-to-private match source-address IP-Phone2 set security policies from-zone public to-zone private policy public-to-private match destination-address gatekeeper set security policies from-zone public to-zone private policy public-to-private match application junos-h323 set security policies from-zone public to-zone private policy public-to-private then permit set security policies from-zone private to-zone public policy private-to-public match source-address IP-Phone1 set security policies from-zone private to-zone public policy private-to-public match source-address gatekeeper set security policies from-zone private to-zone public policy private-to-public match destination-address IP-Phone2 set security policies from-zone private to-zone public policy private-to-public match application junos-h323 set security policies from-zone private to-zone public policy private-to-public then permit

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。その方法の詳細については、 CLIユーザーガイドの設定モードでのCLIエディターの使用を参照してください。

H.323 ALG で静的 NAT を設定し、プライベートからパブリック ネットワークへのコールを有効にするには:

-

インターフェイスを設定します。

user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24

-

ゾーンを作成し、アドレスを割り当てます。

[edit security zones] user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone public interfaces ge-0/0/1.0 user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone private address-book address IP-Phone1 10.1.1.5/32 user@host# set security-zone private address-book address gatekeeper 10.1.1.25/32 user@host# set security-zone public interfaces ge-0/0/1.0 user@host# set security-zone public address-book address IP-Phone2 172.16.1.5/32

-

ルールで静的 NAT ルール セットを設定します。

[edit security nat static rule-set ip-phones] user@host# set from zone public user@host# set rule phone1 match destination-address 172.16.1.5/32 user@host# set rule phone1 then static-nat prefix 10.1.1.5/32 user@host# set rule gatekeeper match destination-address 172.16.1.25/32 user@host# set rule gatekeeper then static-nat prefix 10.1.1.25/32

-

プロキシARPを設定します。

[edit security nat] user@host# set proxy-arp interface ge-0/0/1 address 172.16.1.5/32 user@host# set proxy-arp interface ge-0/0/1 address 172.16.1.25/32

-

受信トラフィックのセキュリティ ポリシーを設定します。

[edit security policies from-zone public to-zone private policy public-to-private] user@host# set match source-address IP-Phone2 user@host# set match destination-address gatekeeper user@host# set match application junos-h323 user@host# set then permit

-

送信トラフィックのセキュリティポリシーを設定します。

[edit security policies from-zone private to-zone public policy private-to-public] user@host# set match source-address IP-Phone1 user@host# set match source-address gatekeeper user@host# set match destination-address IP-Phone2 user@host# set match application junos-h323 user@host# set then permit

結果

設定モードから、 、show security natshow security zonesおよび のコマンドをshow interfaces入力して設定をshow security policies確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show security zones

security-zone private {

address-book {

address IP-Phone1 10.1.1.5/32;

address gatekeeper 10.1.1.25/32;

}

interfaces {

ge-0/0/0.0;

}

}

security-zone public {

address-book {

address IP-Phone2 172.16.1.5/32;

}

interfaces {

ge-0/0/1.0;

}

}

[edit]

user@host# show security nat

static {

rule-set ip-phones {

from zone public;

rule phone1 {

match {

destination-address 172.16.1.5/32;

}

then {

static-nat prefix 10.1.1.5/32;

}

}

rule gatekeeper {

match {

destination-address 172.16.1.25/32;

}

then {

static-nat prefix 10.1.1.25/32;

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.5/32;

172.16.1.25/32;

}

}

}

[edit]

user@host# show security policies

from-zone public to-zone private {

policy public-to-private {

match {

source-address IP-Phone2;

destination-address gatekeeper;

application junos-h323;

}

then {

permit;

}

}

}

from-zone private to-zone public {

policy private-to-public {

match {

source-address [ IP-Phone1 gatekeeper ];

destination-address IP-Phone2;

application junos-h323;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから を入力します commit 。

検証

設定が正常に機能していることを確認するには、次のタスクを実行します。

H.323 ALG ステータスの検証

目的

システムで H.323 ALG が有効になっていることを確認します。

アクション

動作モードから、 コマンドを show security alg status 入力します。

user@host> show security alg status ALG Status : DNS : Enabled FTP : Enabled H323 : Enabled MGCP : Enabled MSRPC : Enabled PPTP : Enabled RSH : Enabled RTSP : Enabled SCCP : Enabled SIP : Enabled SQL : Enabled SUNRPC : Enabled TALK : Enabled TFTP : Enabled IKE-ESP : Disabled

意味

出力は、H323 ALG ステータスを以下のように示しています。

-

有効—H323 ALGが有効であることを示しています。

-

無効—H323 ALGが無効であることを示しています。

セキュリティ ALG H.323 カウンターの検証

目的

ALG H323 のセキュリティ カウンターがあることを確認します。

アクション

動作モードから、 コマンドを show security alg h323 counters 入力します。

user@host> show security alg h323 counters

H.323 counters summary: Packets received :4060 Packets dropped :24 RAS message received :3690Q.931 message received :202 H.245 message received :145 Number of calls :25 Number of active calls :0 H.323 Error Counters: Decoding errors :24 Message flood dropped :0 NAT errors :0 Resource manager errors :0 H.323 Message Counters: RRQ : 431 RCF : 49 ARQ : 60 ACF : 33 URQ : 34 UCF : 25 DRQ : 55 DCF : 44 oth RAS : 2942 Setup : 28 Alert : 9 Connect : 25 CallPrcd : 18 Info : 0 RelCmpl : 39 Facility : 14 Progress : 0 Empty : 65 OLC : 20 OLC-ACK : 20

意味

このサンプル出力では、セキュリティ ALG H.323 カウンターの概要を示し、ALG H.323 用のセキュリティ カウンターがあることを表しています。

例:H.323 ALG エンドポイント登録タイムアウトの設定

この例では、エンドポイント登録タイムアウトを指定する方法を示しています。

要件

開始する前に、Avaya H.323 固有の機能を理解し、設定します。http://support.avaya.com のAvaya Communication Manager、Avaya IPテレフォニー実装ガイド、およびAvayaアプリケーションソリューションIPテレフォニー導入ガイドの管理者ガイドを参照してください。

概要

ネットワークアドレス変換(NAT)モードでは、ジュニパーネットワークスデバイスの背後にある保護されたネットワーク内のエンドポイントがH.323ゲートキーパーに登録されると、デバイスは、各エンドポイントのパブリックアドレスとプライベートアドレスのマッピングを含むNATテーブルにエントリを追加します。これらのエントリーにより、保護されたネットワーク内のエンドポイントが着信コールを受信できるようになります。

エンドポイント登録タイムアウトを設定して、エンドポイント登録エントリーがNATテーブルに残る時間を指定します。中断のない着信呼び出しサービスを保証するために、エンドポイント登録タイムアウトを、管理者がゲートキーパーで設定するキープアライブ値以上の値に設定します。範囲は10~50,000秒で、デフォルト値は3600秒です。

構成

手順

GUI クイックコンフィギュレーション

手順

H.323 ALG エンドポイント登録タイムアウトを指定するには:

を選択します

Configure>Security>ALG。タブを

H323選択します。[エンドポイントのタイムアウト] ボックスに、 を入力します

5000。をクリック

OKして設定を確認し、候補のコンフィギュレーションとして保存します。デバイスの設定が完了したら、 をクリックします

Commit Options>Commit。

手順

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

検証

設定が正常に機能していることを確認するには、 コマンドを show security alg h323 counters 入力します。

例:H.323 ALG メディア 送信元ポート範囲の設定

この例では、H.323 ALG メディア ソース ポート機能を有効にする方法を示します。

要件

開始する前に、Avaya H.323 固有の機能を理解し、設定します。http://support.avaya.com のAvaya Communication Manager、Avaya IPテレフォニー実装ガイド、およびAvayaアプリケーションソリューションIPテレフォニー導入ガイドの管理者ガイドを参照してください。

概要

メディアソースポート機能を使用すると、狭いポートまたは幅広いポートでメディアトラフィックを許可するようにデバイスを設定できます。デフォルトでは、デバイスは狭い範囲のポートでH.323トラフィックをリッスンします。エンドポイント機器で送信ポートとリスニングポートを指定できる場合、デバイスがメディアトラフィックを許可するポートの範囲を狭くすることができます。これにより、H.323 トラフィックのピンホールが小さくなり、セキュリティが強化されます。この例では、メディアソースポート機能を有効にすることで、メディアトラフィックのワイドゲートを開くようデバイスを設定する方法を示しています。

構成

手順

GUI クイックコンフィギュレーション

手順

H.323 ALG メディア ソース ポート機能を有効にするには:

を選択します

Configure>Security>ALG。タブを

H323選択します。このチェック ボックスを

Enable Permit media from any source portオンにします。をクリック

OKして設定を確認し、候補のコンフィギュレーションとして保存します。デバイスの設定が完了したら、 をクリックします

Commit Options>Commit。

手順

H.323 ALG メディア ソース ポート機能を有効にするには:

H.323 ALG のメディア ソース ポートを無効にして、メディア トラフィックの狭いゲートを設定します。

[edit] user@host# delete security alg h323 media-source-port-any

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

検証

設定が正常に機能していることを確認するには、 コマンドを show security alg h323 counters 入力します。

例:H.323 ALG DoS 攻撃防御の設定

この例では、H.323 ALG DoS攻撃防御機能を設定する方法を示しています。

要件

開始する前に、Avaya H.323 固有の機能を理解し、設定します。http://support.avaya.com のAvaya Communication Manager、Avaya IPテレフォニー実装ガイド、およびAvayaアプリケーションソリューションIPテレフォニー導入ガイドの管理者ガイドを参照してください。

概要

処理を試みる1秒あたりの登録、アドミッション、およびステータス(RAS)メッセージの数を制限することで、サービス拒否(DoS)フラッド攻撃からH.323ゲートキーパーを保護することができます。指定したしきい値を超える受信RAS要求メッセージは、H.323 ALG(アプリケーション層ゲートウェイ)によって破棄されます。1 秒あたり 2~50,000 メッセージ、デフォルト値は 1000 です。

構成

手順

GUI クイックコンフィギュレーション

手順

H.323 ALG DoS攻撃防御機能を設定するには:

を選択します

Configure>Security>ALG。タブを

H323選択します。メッセージフラッドゲートキーパーのしきい値ボックスに、 を入力します

5000。をクリック

OKして設定を確認し、候補のコンフィギュレーションとして保存します。デバイスの設定が完了したら、 をクリックします

Commit Options>Commit。

手順

H.323 ALG DoS攻撃防御機能を設定するには:

H.323 ALGのゲートキーパーを設定し、しきい値を設定します。

[edit] user@host# set security alg h323 application-screen message-flood gatekeeper threshold 5000

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

検証

設定が正常に機能していることを確認するには、 コマンドを show security alg h323 counters 入力します。

H.323 ALG の既知のメッセージ タイプについて

H.323 規格は、国際電気通信連合(ITU-T)によって定義された従来の VoIP(Voice-over-IP)プロトコルです。H.323 は、VoIP のコール シグナリングとコール制御に使用されるプロトコル スイート(H.225.0 や H.245 など)で構成されています。H.323 には、主に 3 つのプロセスがあります。

ゲートキーパーディスカバリー—エンドポイントは、ブロードキャストまたはユニキャスト(既知のIPと既知のUDPポート1719)を介して、ゲートキーパーディスカバリープロセスを通じてゲートキーパーを見つけます。

エンドポイントの登録、アドミッション、およびステータス —エンドポイントがゲートキーパーに登録され、その管理を求めます。コールを行う前に、エンドポイントはゲートキーパーにコールを行う許可を求めます。登録フェーズとアドミッションフェーズの両方で、RAS(登録、アドミッション、およびステータス)チャネルが使用されます。

通話制御と通話設定 — 1 つのゾーン内または 2 つのゾーン間で、あるいは複数のゾーン(マルチポイント会議)にまたがって通話を確立できます。コール設定と破棄は、TSAP が既知の TCP ポート(1720)であるコール シグナリング チャネルを介して実行されます。2つのエンドポイント間の開閉メディアチャネルを含む通話制御は、以前のコールシグナリングプロセスからTSAPが動的に割り当てられたコール制御チャネルを通じて実行されます。H.245メッセージは、コール制御チャネルで使用され、ASN.1を使用してエンコードされます。

H.225 RASシグナリング:ゲートキーパーとゲートウェイ

(ITU-T)H.323 規格に記載されている RAS(登録、アドミッション、およびステータス)は、ゲートウェイまたはエンドポイント間で使用されるシグナリング プロトコルです。ゲートキーパーは、アドレス解決とアドミッションコントロールサービスを提供します。

RASは、H.323ゲートウェイがゾーンゲートキーパーを検出するプロセスです。RAS 通信は、ポート 1718(マルチキャスト)と 1719(ユニキャスト)の UDP データグラムを介して実行されます。エンドポイントはRASプロトコルを使用してゲートキーパーと通信します。H.323エンドポイントがゲートキーパーを知らない場合、ゲートキーパーリクエスト(GRQ)メッセージを送信して、ゲートキーパーの応答を探すことができます。1つ以上のゲートキーパーは、ゲートキーパー確認(GCF)メッセージまたはゲートキーパーリジェクト(GRJ)メッセージのいずれかで要求に答えるかもしれません。拒否メッセージには、拒否の理由が含まれています。

表1 は、サポートされているRASゲートキーパーメッセージを示しています。

メッセージ |

説明 |

|---|---|

GRQ(Gatekeeper_Request) |

サービス提供を喜んでゲートキーパーを「検出」するために、エンドポイントからゲートキーパーに送信されたメッセージ。 |

GCF(Gatekeeper_Confirm) |

ゲートキーパーからエンドポイントへの返信で、ゲートキーパーのRASチャネルとの通信の受け入れを示します。 |

GRJ(Gatekeeper_Reject) |

ゲートキーパーからエンドポイント要求を拒否するエンドポイントへの返信。 |

RAS 登録と登録解除

登録とは、ゲートウェイ、ターミナル、およびMCU(マルチポイント制御ユニット)がゾーンに参加し、ゲートキーパーにIPアドレスとエイリアスアドレスを通知するプロセスです。すべてのゲートウェイは、1つのアクティブなゲートキーパーのみを登録できます。

登録は、エンドポイントが登録要求(RRQ)メッセージを送信することで、ゲートキーパーが通信を決定し、確認した後に行われます。その後、ゲートキーパーは登録確認(RCF)メッセージで応答し、これによりエンドポイントがネットワークに知らされます。

表 2 は、サポートされている RAS 登録と登録解除メッセージを示しています。

メッセージ |

説明 |

|---|---|

RRQ(Registration_Request) |

エンドポイントからゲートキーパーに送信されたメッセージ。登録要求は、システムの管理設定で事前に定義されています。 |

RCF(Registration_Confirm) |

RRQメッセージに応答してエンドポイントの登録を確認するゲートキーパーからの返信。 |

RRJ(Registration_Reject) |

エンドポイントの登録を拒否するゲートキーパーからの返信。 |

URQ(Unregister_Request) |

登録のキャンセルを要求するエンドポイントまたはゲートキーパーから送信されたメッセージ。 |

UCF(Unregister_Confirm) |

登録がキャンセルされたことを確認するために、エンドポイントまたはゲートキーパーから送信された返信。 |

URJ(Unregister_Reject) |

エンドポイントがゲートキーパーに事前登録されていないことを示すメッセージ。 |

RAS アドミッション

エンドポイントとゲートキーパー間のアドミッションメッセージは、コールアドミッションと帯域幅制御の基礎を提供します。次に、ゲートキーパーは、アドミッションリクエストの確認または拒否のいずれかでアドレスを解決します。

表 3 は、サポートされている RAS アドミッション メッセージを示しています。

メッセージ |

説明 |

|---|---|

ARQ(Admission_Request) |

エンドポイントによるコール開始の試み。 |

ACF(Admission_Confirm) |

エンドポイントにコールへの参加を許可するゲートキーパーからの肯定的な応答。 |

ARJ(Admission_Reject) |

コールを開始するARQメッセージを拒否するゲートキーパーから送信されたメッセージ。 |

RAS ロケーション

ロケーションリクエスト(LRQ)メッセージは、エンドポイントまたはゲートキーパーのいずれかによってインターゾーンゲートキーパーに送信され、異なるゾーンのエンドポイントのIPアドレスを取得します。

表 4 は、サポートされている RAS 位置要求メッセージを示しています。

メッセージ |

説明 |

|---|---|

LRQ(Location_Request) |

ゲートキーパーに1つ以上のアドレスの連絡先情報を要求するために送信されたメッセージ。 |

LCF(Location_Confirm) |

コールシグナリングチャネルまたはRASチャネルアドレスを含むゲートキーパーから送信された応答。 |

LRJ(Location_Reject) |

要求されたエンドポイントが登録されていない LRQ を受信したゲートキーパーから送信された応答。 |

RAS帯域幅制御

帯域幅制御が呼び出されてコールを設定し、最初はアドミッション メッセージ(ARQ/ACF/ARJ)シーケンスを通じて管理されます。

表 5 は、サポートされている RAS 帯域幅制御メッセージを示しています。

メッセージ |

説明 |

|---|---|

BRQ(Bandwidth_Request) |

エンドポイントからゲートキーパーにコール帯域幅の増減要求が送信されます。 |

BCF(Bandwidth_Confirm) |

帯域幅変更要求の受け入れを確認するためにゲートキーパーから送信された応答。 |

BRJ(Bandwidth_Reject) |

ゲートキーパーが帯域幅変更要求を拒否するために送信された応答。 |

RAS ステータス情報

ゲートキーパーは、IRQ(Information Request)メッセージを使用してエンドポイントのステータスを決定します。RASプロトコルは、エンドポイントがオンラインかオフラインかを判断するために使用されます。

表 6 は、サポートされている RAS ステータス情報メッセージを示しています。

メッセージ |

説明 |

|---|---|

IRQ(Information_Request) |

ゲートキーパーから、その受信者エンドポイントのステータス情報を要求するために送信されたメッセージ。 |

IRR(Information_Request_Response) |

IRQメッセージに応答して、エンドポイントからゲートキーパーに送信された応答。エンドポイントがオンラインかオフラインかを判断します。 |

IACK(Info_Request_Acknowledge) |

ゲートキーパーがエンドポイントからのIRRメッセージの受信を確認するために送信されたメッセージ。 |

INACK(Info_Request_Neg_Acknowledge) |

情報要求メッセージが理解されていない場合、ゲートキーパーにメッセージが送信されました。 |

RAS 切り離し情報

エンドポイントは、コールドロップが発生した場合、ゲートキーパーに切り離しリクエスト(DRQ)メッセージを送信します。

表7 は、サポートされているRAS切り離しメッセージを示しています。

メッセージ |

説明 |

|---|---|

DRQ(Disengage_Request) |

コールが終了すると、エンドポイントからゲートキーパーに送信されるステータスリクエスト。 |

DCF(Disengage_Confirm) |

ゲートキーパーがエンドポイントからD DRQメッセージを受信したことを確認するために送信されたメッセージ。 |

DRJ(Disengage_Reject) |

エンドポイントからの切り離し確認要求を拒否するゲートキーパーから送信されたメッセージ。 |

H.225 コール シグナリング(Q.931)

H.225は、H.323エンドポイント間の接続を設定するために使用されます。(ITU-T)H.225 の推奨事項では、Q.931 メッセージの使用とサポートが指定されています。

H.225 コール シグナリングは、以下のメッセージをサポートしています。

設定と設定の確認

通話手続き

接続

警告

ユーザー情報

リリース完了

施設

進行 状況

ステータスとステータスのお問い合わせ

通知

H.245 メディア制御およびトランスポート シグナリング

H.245 は、H.323 エンドポイント間のエンドツーエンドの制御メッセージを処理します。この制御チャネルプロトコルは、オーディオ、ビデオ、データ、および制御チャネル情報を伝送するための論理チャネルを確立します。

H.245は、以下のメッセージをサポートしています。

要求

応答

コマンド

表示

H.323 ALG の未知のメッセージ タイプについて

不明な H.323 メッセージ タイプ機能により、識別されていない H.323 メッセージをデバイスで処理する方法を指定できます。デフォルトでは、不明(サポートされていない)メッセージをドロップします。

処理を試みる1秒あたりの登録、アドミッション、およびステータス(RAS)メッセージの数を制限することで、サービス拒否(DoS)フラッド攻撃からH.323ゲートキーパーを保護することができます。指定したしきい値を超える受信RAS要求メッセージは、H.323 ALG(アプリケーション層ゲートウェイ)によって破棄されます。1 秒あたり 2~50,000 メッセージ、デフォルト値は 1000 です。

セキュリティを侵害する可能性があるため、未知のメッセージを許可することは推奨しません。ただし、セキュアなテスト環境や実稼働環境では、未知の H.323 メッセージ タイプ コマンドが、異なるベンダー機器との相互運用性の問題を解決するのに役立ちます。未知のH.323メッセージを許可することで、ネットワークを運用し、ボイスオーバーIP(VoIP)トラフィックを分析して、一部のメッセージがドロップされた理由を判断することができます。未知のH.323メッセージタイプ機能により、ネットワークアドレス変換(NAT)モードとルートモードの両方で、未知のメッセージタイプを含むH.323トラフィックを受け入れるデバイスを設定できます。

不明な H.323 メッセージ タイプ オプションは、サポートされている VoIP パケットとして識別された受信パケットにのみ適用されます。パケットを識別できない場合、常にドロップされます。パケットがサポートされているプロトコルとして識別され、不明なメッセージタイプを許可するようにデバイスを設定している場合、メッセージは処理されずに転送されます。

例:不明な H.323 ALG メッセージ タイプの許可

この例では、ルート モードと NAT モードの両方で、未知の H.323 メッセージ タイプを許可するようにデバイスを設定する方法を示します。

要件

開始する前に、Avaya H.323 固有の機能を理解し、設定します。http://support.avaya.com のAvaya Communication Manager、Avaya IPテレフォニー実装ガイド、およびAvayaアプリケーションソリューションIPテレフォニー導入ガイドの管理者ガイドを参照してください。

概要

この機能により、識別されていない H.323 メッセージをデバイスで処理する方法を指定できます。デフォルトでは、不明(サポートされていない)メッセージをドロップします。「許可NAT適用を有効にする」オプションと permit-nat-applied 設定ステートメントでは、セッションがNATモードの場合に、不明なメッセージの通過を許可することを指定します。Enable Permit routedオプションと permit-routed 設定ステートメントは、セッションがルートモードになっている場合に、不明なメッセージの通過を許可することを指定します。(透過モードのセッションはルート モードとして扱われます)。

構成

手順

GUI クイックコンフィギュレーション

手順

ルートモードとNATモードの両方で、未知のH.323メッセージタイプを許可するようにデバイスを設定するには:

を選択します

Configure>Security>ALG。タブを

H323選択します。このチェック ボックスを

Enable Permit NAT appliedオンにします。このチェック ボックスを

Enable Permit routedオンにします。をクリック

OKして設定を確認し、候補のコンフィギュレーションとして保存します。デバイスの設定が完了したら、 をクリックします

Commit Options>Commit。

手順

ルートモードとNATモードの両方で、未知のH.323メッセージタイプを許可するようにデバイスを設定するには:

セッションがNATモードの場合、不明なメッセージの受け渡しを許可することを指定します。

[edit] user@host# set security alg h323 application-screen unknown-message permit-nat-applied

セッションがルート モードである場合、未知のメッセージの受け渡しを許可することを指定します。

[edit] user@host# set security alg h323 application-screen unknown-message permit-routed

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

検証

設定が正常に機能していることを確認するには、 コマンドと コマンドをshow security alg h323show security alg h323 counters入力します。