デフォルトの支社/拠点接続の確認

まず、SRXのデフォルトのWANおよびLAN接続を確認します。

WAN接続の確認

WAN インターフェイスで DHCP クライアントを確認する

WANインターフェイスが、ISP(ISP)が提供するDHCPサービスからIPアドレスを受信したことを確認します。デフォルト設定では、ge-0/0/0インターフェイスはゾーンの untrust 一部であり、DHCPクライアントとして設定されています。

root@branch_SRX> show dhcp client binding IP address Hardware address Expires State Interface 172.16.1.10 78:4f:9b:26:21:f5 77215 BOUND ge-0/0/0.0

インターネット接続の確認

への ping が成功したインターネット アクセスを確認します www.juniper.net。

root@branch_SRX> ping www.juniper.net inet count 2 PING e1824.dscb.akamaiedge.net (104.100.54.237): 56 data bytes 64 bytes from 104.100.54.237: icmp_seq=0 ttl=47 time=7.268 ms 64 bytes from 104.100.54.237: icmp_seq=1 ttl=47 time=9.803 ms --- e1824.dscb.akamaiedge.net ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 7.268/8.536/9.803/1.267 ms

LAN接続の確認

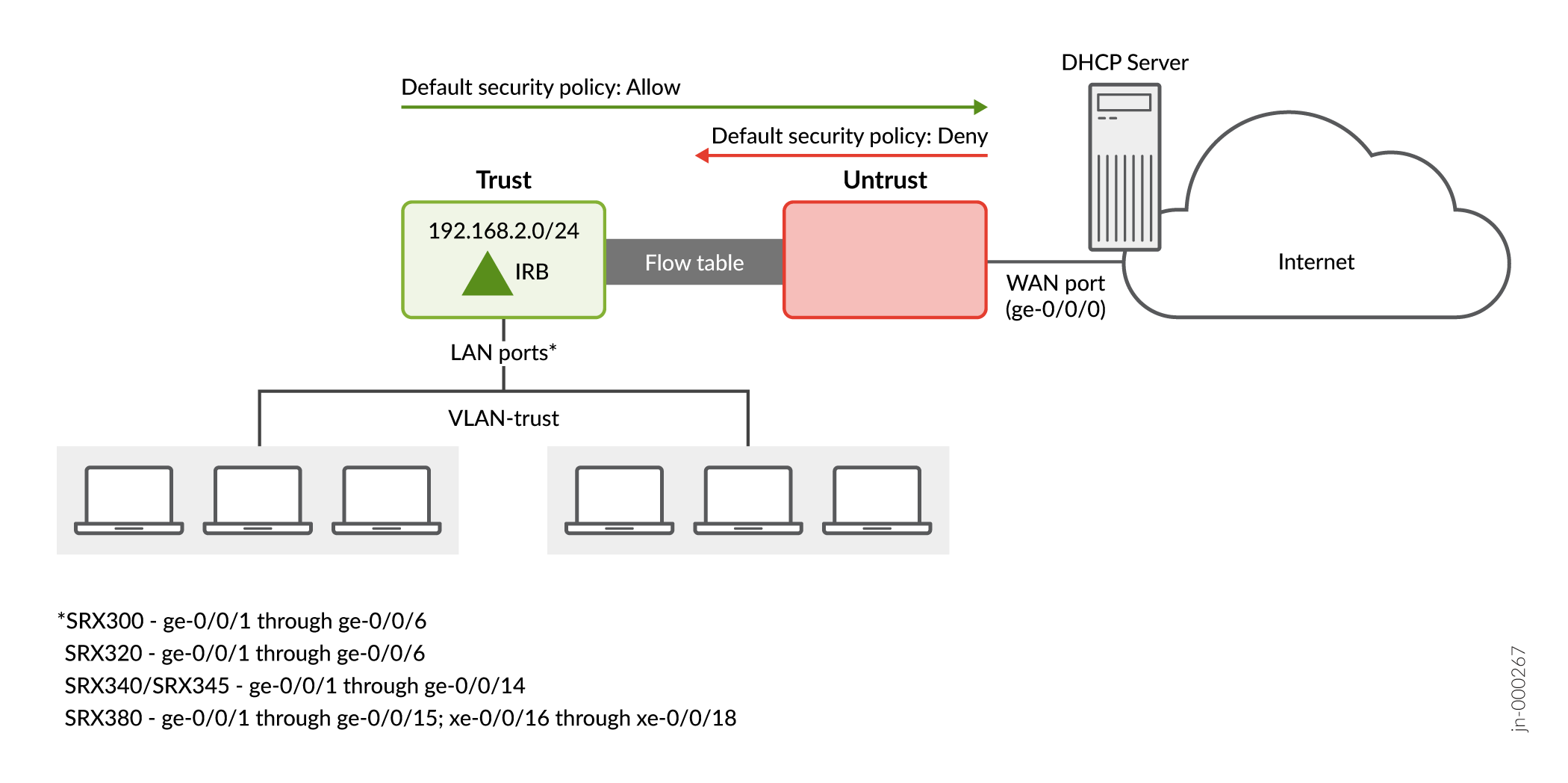

LAN接続を検証します。 SRX300シリーズデフォルトセキュリティポリシーは、 工場出荷時のデフォルトセキュリティゾーンとその動作をまとめたものです。さまざまなLANデバイスで使用される物理接続とMACアドレスの詳細については、 SRX300ラインデフォルト接続 を参照してください。

ポートのタイプと数は支社向けSRXモデル(SRX 300シリーズ)によって異なりますが、工場出荷時のデフォルト設定では、同じタイプの接続が得られます。

- すべてのLANポートには、ゾーン内の完全なレイヤー2接続がありますtrust

- ゾーン内で任意の LAN ポートから送信されるトラフィックが untrust 許可されます。

- ゾーンからのトラフィックをゾーンにuntrusttrust戻す許可

- ゾーンから untrust 発信されたトラフィックは、そのゾーンから trust ブロックされます。

デフォルト接続を引き続き検証する際は、これらのデフォルトに注意してください。

LAN DHCP サーバーの確認

SRX が LAN クライアントに IP アドレスを割り当てることを確認します。工場出荷時のデフォルト設定では、レイヤー3対応のIRB(統合型ルーティングおよびブリッジング)インターフェイスが、すべてのLANポートのDCHPサーバーとして機能していることを思い出してください。 図 1 を参照して、出力に示されている MAC アドレスを、支社で使用されているデバイスおよび SRX ポートにマッピングします。

root@branch_SRX> show dhcp server binding IP address Session Id Hardware address Expires State Interface 192.168.2.5 3530 08:81:f4:82:a4:5c 70025 BOUND irb.0 192.168.2.8 3529 08:81:f4:8a:eb:51 68662 BOUND irb.0 192.168.2.13 3534 20:4e:71:a6:a7:01 86366 BOUND irb.0 192.168.2.7 3535 d4:20:b0:00:c3:37 86126 BOUND irb.0

この出力は、SRX デバイスがデフォルトの 192.168.2.0/24 アドレス プールから LAN クライアントに IP アドレスを正しく割り当てることを確認します。

VLAN の表示

工場出荷時のデフォルト設定では、すべてのLANポートが同じVLAN(vlan-trust)内にあり、共有192.168.2.0/24 IPサブネットの完全な(フィルタリングされていない)レイヤー2接続を備えています。コマンドを show vlans 使用して、デバイス上のすべての VLAN を表示します。

root@branch_SRX> show vlans

Routing instance VLAN name Tag Interfaces

default-switch default 1

default-switch vlan-trust 3

ge-0/0/1.0*

ge-0/0/10.0

ge-0/0/11.0

ge-0/0/12.0

ge-0/0/13.0

ge-0/0/14.0

ge-0/0/15.0

ge-0/0/2.0*

ge-0/0/3.0*

ge-0/0/4.0

ge-0/0/5.0

ge-0/0/6.0

ge-0/0/7.0

ge-0/0/8.0

ge-0/0/9.0

xe-0/0/16.0

xe-0/0/17.0

xe-0/0/18.0

出力では、VLAN、割り当てられた VLAN default ID 1 vlan-trust 、VLAN、割り当てられた VLAN ID 3 の 2 つの VLAN が示されています。工場出荷時のデフォルト設定では、デフォルトVLANに関連付けられたインターフェイスはありません。すべての LAN ポートが VLAN に vlan-trust 関連付けられています。繰り返しになりますが、同じ VLAN に割り当てられたすべてのインターフェイスは、レイヤー 2 で完全な接続を持っています。

MAC アドレス学習の検証

コマンドを show ethernet-switching table 発行して、VLAN 内の MAC 学習を vlan-trust 検証します。

root@branch_SRX> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 6 entries, 6 learned

Routing instance : default-switch

Vlan MAC MAC Age Logical NH RTR

name address flags interface Index ID

vlan-trust 08:81:f4:82:a4:5c D - ge-0/0/3.0 0 0

vlan-trust 08:81:f4:8a:eb:51 D - ge-0/0/2.0 0 0

vlan-trust 20:4e:71:a6:a7:01 D - ge-0/0/1.0 0 0

出力は、VLAN内のLANクライアントに予想されるMACアドレス学習を vlan-trust 確認します。

VLANでは、デバイスがあらゆるタイプのトラフィックを送信するたびにMACアドレス学習が行われます。SRXは、送信元MACアドレスに基づいて学習します。この学習は、宛先 MAC アドレスに基づいて、トラフィックの転送に使用されるイーサネット スイッチング テーブルを構築します。ブロードキャスト、不明なユニキャスト、マルチキャスト(BUM)トラフィックは、VLAN 内のすべてのポートにフラッディングされます。この場合、DHCP を使用して IP アドレスを取得するだけで、示した MAC アドレス学習がトリガーされます。

TrustゾーンでのLAN接続の確認

ゾーン内の LAN 接続を trust 確認するには、LAN クライアント間で ping を送信するだけです。または、SRXから各LANクライアントにpingを送信することもできます。検証については、SRX ge-0/0/2インターフェイスに接続された従業員デバイスにログインし、SRXのIRBインターフェイスとSRXのge-0/0/1インターフェイスに接続されたLANデバイスとの両方への接続をテストします。前述のコマンド出力に示した MAC アドレスと IP アドレスを使用します。

まず、従業員のデバイス インターフェイス パラメーターを確認します。具体的には、MAC アドレスと IP アドレスは次のとおりです。

root@employee> show interfaces ge-1/0/1

Physical interface: ge-1/0/1, Enabled, Physical link is Up

Interface index: 153, SNMP ifIndex: 522

Link-level type: Ethernet, MTU: 1514, MRU: 1522, LAN-PHY mode, Speed: 1000mbps, BPDU Error: None, Loop Detect PDU Error: None,

. . .

Current address: 08:81:f4:8a:eb:51, Hardware address: 08:81:f4:8a:eb:51

. . .

Logical interface ge-1/0/1.0 (Index 338) (SNMP ifIndex 598)

Flags: Up SNMP-Traps 0x0 Encapsulation: ENET2

Input packets : 1338313

Output packets: 40277

Protocol inet, MTU: 1500

Max nh cache: 75000, New hold nh limit: 75000, Curr nh cnt: 1, Curr new hold cnt: 0, NH drop cnt: 0

Flags: Sendbcast-pkt-to-re

Addresses, Flags: Is-Preferred Is-Primary

Destination: 192.168.2/24, Local: 192.168.2.8, Broadcast: 192.168.2.255

Protocol multiservice, MTU: Unlimited

Flags: Is-Primary

次に、SRX の IRB インターフェイスと ge-0/0/1 インターフェイスに接続された LAN デバイスに ping を使用して、想定される LAN 接続をテストします。前述のように、ge-0/0/1のLANデバイスにはIPアドレス192.168.2.13が割り当てられます。

root@employee> ping 192.168.2.1 count 2 PING 192.168.2.1 (192.168.2.1): 56 data bytes 64 bytes from 192.168.2.1: icmp_seq=0 ttl=64 time=0.938 ms 64 bytes from 192.168.2.1: icmp_seq=1 ttl=64 time=0.893 ms --- 192.168.2.1 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.893/0.915/0.938/0.023 ms root@employee> ping 192.168.2.13 count 2 PING 192.168.2.13 (192.168.2.13): 56 data bytes 64 bytes from 192.168.2.13: icmp_seq=0 ttl=64 time=2.798 ms 64 bytes from 192.168.2.13: icmp_seq=1 ttl=64 time=1.818 ms --- 192.168.2.13 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.818/2.308/2.798/0.490 ms root@employee> traceroute 192.168.2.13 traceroute to 192.168.2.13 (192.168.2.13), 30 hops max, 40 byte packets 1 192.168.2.13 (192.168.2.13) 1.759 ms 1.991 ms 1.786 ms

pingは成功し、trust VLANポートに予想される接続を検証します。追加された traceroute 出力は、LAN ステーションの共有 IP サブネットとその結果の直接接続を確認します。この接続は、後で複数の VLAN と IP サブネットを導入してローカルブランチ接続を保護する場合に変更されます。

ソースNATによるLANからWANへの接続性の検証

LAN クライアントからインターネットの宛先に ping を送信します。必要に応じて、SRX の IRB インターフェイスから ping を送信して、同じパケット フローを実行できます。目標は、ゾーンで発信されたトラフィックがソースNATを trust 使用してゾーンに untrust フローすることを確認することです。これにより、LAN ステーションにインターネット接続が提供されます。

Web サイトに ping を送信して、SRX ge-0/0/2 インターフェイスに接続された LAN クライアントからのインターネット接続を juniper.net テストしてみましょう。

root@employee> ping www.juniper.net count 2 inet

PING e1824.dscb.akamaiedge.net (104.100.54.237): 56 data bytes

64 bytes from 104.100.54.237: icmp_seq=0 ttl=44 time=4.264 ms

64 bytes from 104.100.54.237: icmp_seq=1 ttl=44 time=4.693 ms

--- e1824.dscb.akamaiedge.net ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max/stddev = 4.264/4.479/4.693/0.214 ms

root@employee> show route 104.100.54.237

inet.0: 23 destinations, 23 routes (22 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Access-internal/12] 3w6d 01:45:40, metric 0

> to 192.168.2.1 via ge-1/0/1.0

ping が成功し、LAN から WAN への接続が確認されました。コマンドの show route 出力は、LANステーションがテストトラフィックをデフォルトゲートウェイとしてSRXに送信することを確認します。

重要なのは、LAN ステーションからインターネット宛先に ping を送信するには、ゾーンからゾーンへのパケット フローがtrust含まれることにuntrust注意してください。SRXはフローベースのデバイスです。ゾーン間のフローを許可するには、セキュリティポリシーが必要です。図 1 で示したように、工場出荷時のデフォルト ポリシーではパケット フローをuntrust許可trustしています。

フローセッションテーブルを表示して、LANクライアントとWANの間にアクティブなセッションがあることを確認します。

root@branch_SRX> show security flow session Session ID: 8590056439, Policy name: trust-to-untrust/5, State: Stand-alone, Timeout: 2, Valid In: 192.168.2.8/28282 --> 104.100.54.237/56711;icmp, Conn Tag: 0x0, If: irb.0, Pkts: 1, Bytes: 84, Out: 104.100.54.237/56711 --> 172.16.1.10/7273;icmp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1, Bytes: 84, . . .

この出力は、テスト トラフィックがフロー テーブル エントリを正常に作成したことを示しています。同じフローの 2 つ目のエントリーは、SRX が 104.100.54.237(www.juniper.net)で宛先に ping を送信する前に、トラフィックでソース NAT を実行したことを確認します(WAN インターフェイスから 172.16.1.10 を使用)。これにより、トラフィックがソースNATを使用してゾーンから trust ゾーンに流れるのが untrust 許可されていることを確認します。LAN ステーションからの ping が成功し、 www.juniper.net 工場出荷時のデフォルト LAN-WAN 接続が予想される状態を確認します。

次に、デフォルトの LAN 接続を変更して、要件に応じてローカル ブランチを保護する方法について説明します。