ベアメタル Linux サーバーを使用した cSRX コンテナ ファイアウォールについて

cSRXコンテナファイアウォールコンテナファイアウォールは、メモリフットプリントが低いSRXシリーズサービスゲートウェイのコンテナ化バージョンです。cSRXコンテナファイアウォールは、コンテナフォームファクターのコンテンツセキュリティ、AppSecure、コンテンツセキュリティなどの高度なセキュリティサービスを提供します。ベアメタルLinuxサーバーでDockerコンテナを使用することで、cSRXコンテナファイアウォールは、各コンテナがLinuxホストのOSカーネルを共有するため、オーバーヘッドを大幅に削減できます。Linux サーバーがホストするコンテナの数に関係なく、1 つの OS インスタンスのみが使用されます。また、コンテナの軽量品質により、サーバーは仮想マシン(VM)よりも多くのコンテナ インスタンスをホストでき、利用率が大幅に向上します。cSRXコンテナファイアウォールコンテナファイアウォールは、コンパクトなフットプリントとDockerをコンテナ管理システムとして備え、俊敏で高密度なセキュリティサービスの導入を可能にします。

このセクションには、以下のトピックが含まれています。

cSRXコンテナファイアウォールの概要

cSRXコンテナファイアウォールコンテナファイアウォールは、Linuxベアメタルサーバー上で単一のコンテナとして動作します。Docker コンテナ環境のホスティング プラットフォームとして Linux ベアメタル サーバーを使用します。cSRXコンテナファイアウォールコンテナは、依存するすべてのプロセス(デーモン)とライブラリをパッケージ化し、さまざまなLinuxホスト配信方法(Ubuntu、Red Hat Enterprise Linux、CentOS)をサポートします。cSRXコンテナファイアウォールコンテナを管理するには、標準的なDockerコマンドを使用します。cSRXコンテナファイアウォールは、Junosオペレーティングシステム(Junos OS)上に構築され、SRXシリーズのソフトウェアリリースで利用可能な機能と同様のネットワーク機能とセキュリティ機能を提供します。

cSRXコンテナファイアウォールコンテナを実行すると、Dockerコンテナ内には複数のデーモンがあり、cSRXコンテナファイアウォールがアクティブになると自動的に起動します。一部のデーモンはLinux機能をサポートし、Linuxホスト上で実行されている場合と同じサービスを提供します(例:sshd、rsyslogd、monitなど)。セキュリティ サービス(MGD、NSD、Content Security、IDP、AppID など)の設定および制御ジョブを実行するために、Junos OS からその他のデーモンをコンパイルして移植します。srxpfeは、cSRXコンテナファイアウォールコンテナの収益ポートからパケットを受信および送信するデータプレーンデーモンです。cSRXコンテナファイアウォールは、レイヤー2~3の転送機能(セキュアワイヤフォワーディングまたは静的ルーティング転送)およびレイヤー4~7のネットワークセキュリティサービスにsrxpfeを使用します。

cSRXコンテナファイアウォールコンテナファイアウォールは、マルチテナント仮想環境のネットワークエッジで高度なセキュリティを実現します。cSRXコンテナファイアウォールは、ファイアウォール、IPS、AppSecureなどのレイヤー4から7の高度なセキュリティ機能を提供します。cSRXコンテナファイアウォールコンテナは、cSRXコンテナファイアウォールを管理するための追加のインターフェイスも提供します。cSRX コンテナ ファイアウォールがレイヤー 2 セキュア ワイヤ モードで動作している場合、1 つのインターフェイスからの受信レイヤー 2 フレームは、設定された cSRX コンテナ ファイアウォール サービスに基づいてレイヤー 4 から 7 の処理を経ます。cSRXコンテナファイアウォールは、フレームを他のインターフェイスから送信します。

次のコマンドを使用して、セキュアワイヤモードでcSRXコンテナファイアウォールインスタンスを起動します。

root@csrx-ubuntu3:~/csrx# docker run -d --privileged --network=mgt_bridge -e CSRX_FORWARD_MODE="wire" --name=<csrx-container-name> <csrx-image-name>

Docker コンテナ構成の一環として、cSRX コンテナ ファイアウォール コンテナを 3 つの仮想ネットワークに接続する必要があります。1 つはアウトオブバンド管理セッション用の仮想ネットワーク、もう 2 つの仮想ネットワークはデータ トラフィックの送受信を行います。 ベアメタル Linux サーバーへの cSRX コンテナ ファイアウォールのインストールを参照してください。

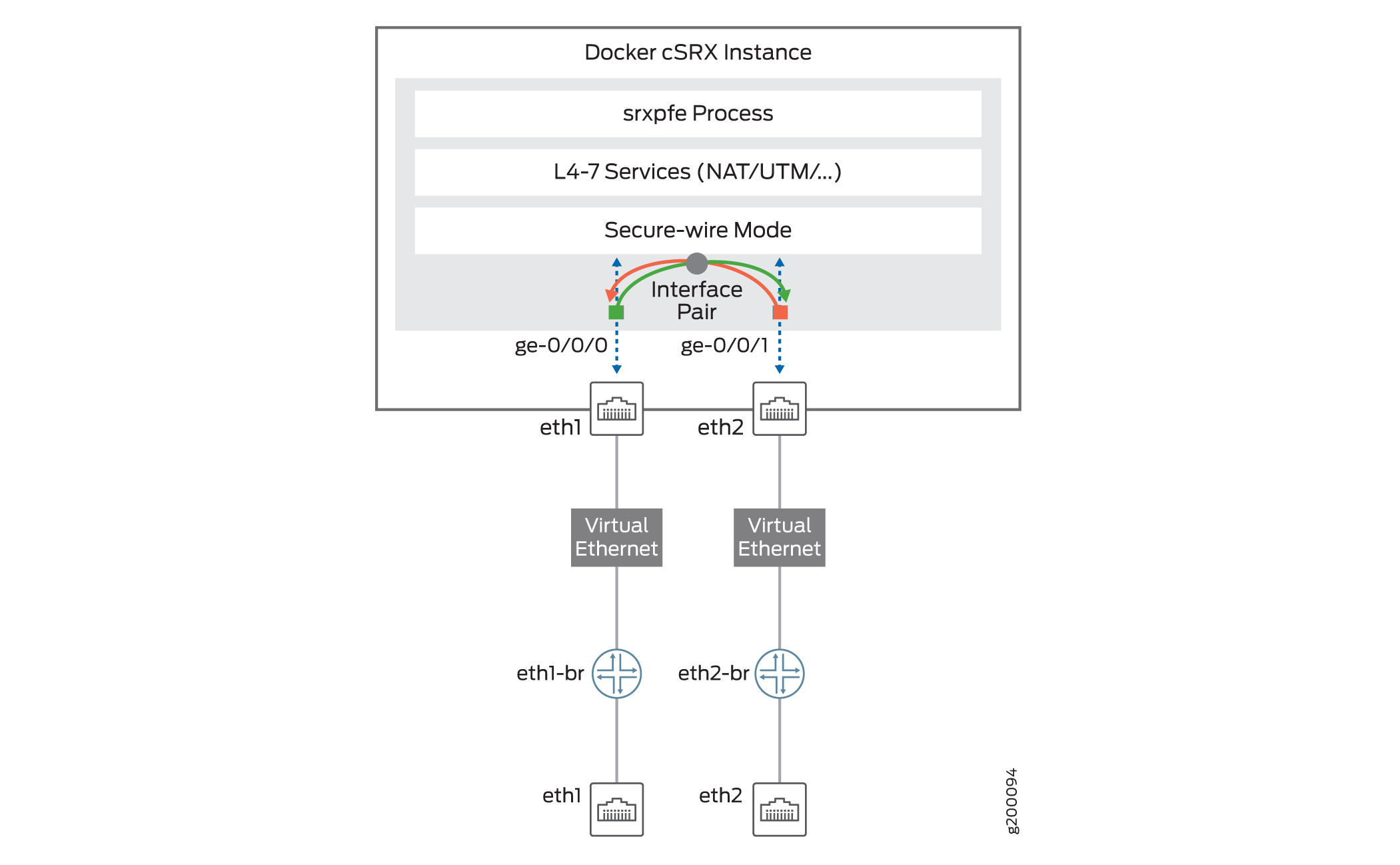

図 1 は、セキュア ワイヤ モードで動作する cSRX コンテナ ファイアウォールを示しています。これは、cSRXコンテナファイアウォールコンテナを外部ネットワークとブリッジする方法の例です。この図では、cSRX コンテナ ファイアウォール eth1 はホスト物理 NIC eth1 とブリッジされ、cSRX コンテナ ファイアウォール eth2 はホスト物理 NIC eth2 とブリッジされています。

の cSRX コンテナ ファイアウォール

の cSRX コンテナ ファイアウォール

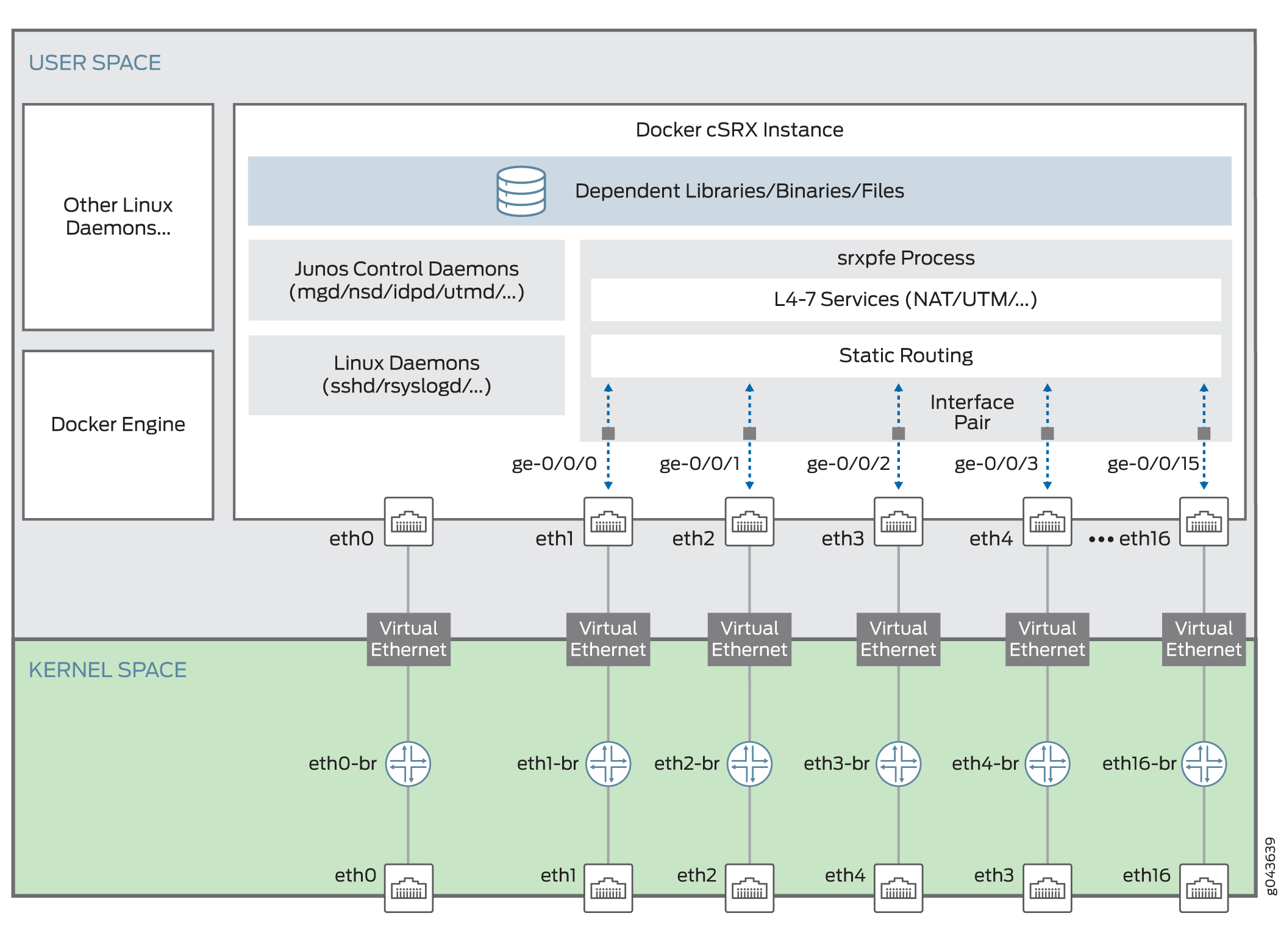

図 2 は、ルーティング モードで動作する cSRX コンテナ ファイアウォールを示しています。

での cSRX コンテナ ファイアウォール コンテナ

での cSRX コンテナ ファイアウォール コンテナ

Junos OS リリース 19.2R1 以降、ルーティング モードでは、サポートされるインターフェイスのデフォルト数は 3 個、最大 17 インターフェイス(管理インターフェイス 1 個とデータ インターフェイス 16 個)です。

Junos OS リリース 19.2R1 以前は、ルーティング モードでは eth0 はアウトオブバンド管理インターフェイス、eth1 は ge-0/0/1、eth2 は ge-0/0/0 としてマッピングされていました。

Junos OS リリース 19.2R1 以降、ルーティング モードでは、サポートされるインターフェイスの数がこの増加に伴い、ge インターフェイスのマッピングは次のように並べ替えられます。

eth0 - アウトオブバンド管理インターフェイス

eth1 - ge-0/0/0

eth2 - ge-0/0/1

eth3 - ge-0/0/2

eth4 - ge-0/0/3 など

cSRXコンテナファイアウォールのメリットと用途

cSRXコンテナファイアウォールコンテナファイアウォールを使用すると、新しいファイアウォールサービスを迅速に導入し、カスタマイズされたサービスを顧客に提供し、動的なニーズに基づいてセキュリティサービスを拡張できます。cSRXコンテナファイアウォールコンテナは、いくつかの重要な点でVMとは異なります。ゲストOSのオーバーヘッドなしで動作し、フットプリントは著しく小さく、移行やダウンロードが容易です。cSRXコンテナファイアウォールコンテナは、使用するメモリが少なく、スピンアップ時間は1秒未満で測定でき、より高い密度を低コストで実現します。VM ベースの環境では、ブート時間が数分から、cSRX コンテナ ファイアウォール コンテナの場合は数秒未満に短縮されます。cSRXコンテナファイアウォールは、パブリック、プライベート、ハイブリッドのクラウド環境に最適です。

コンテナ化されたプライベートクラウドまたはパブリッククラウドのマルチテナント環境におけるcSRXコンテナファイアウォールの主なメリットには、以下のものがあります。

テナント エッジでのステートフル ファイアウォール保護。

コンテナ化されたファイアウォール サービスを新しいサイトに迅速に導入。

cSRXコンテナファイアウォールは、フットプリントが少なく、リソース予約要件が最小限の場合でも、顧客のピーク需要に合わせて簡単に拡張できます。

VMベースのファイアウォールソリューションが提供するものよりも、ホストにリソース予約を必要とせずに、非常に高い密度を提供します。

ベアメタル Linux サーバーまたはジュニパーネットワークスの Contrail 上で実行できる柔軟性。

Contrail Networking クラウド プラットフォームでは、cSRX コンテナ ファイアウォールを使用して、サービス チェーンの一部として、複数のテナントに対して差別化されたレイヤー 4~7 セキュリティ サービスを提供できます。

Contrail オーケストレータを使用すると、cSRX コンテナ ファイアウォールを大規模なセキュリティ サービスとして導入できます。

アプリケーション セキュリティ機能(IPS と AppSecure を含む)。

コンテンツセキュリティのコンテンツセキュリティ機能(アンチスパム、Sophos Antivirus、Webフィルタリング、コンテンツフィルタリングを含む)。

認証および統合ユーザー ファイアウォール機能。

cSRXコンテナファイアウォールとvSRX仮想ファイアウォールの間のセキュリティサービス機能は似ていますが、各製品が環境に最適なオプションであるシナリオがあります。たとえば、cSRXコンテナファイアウォールは、ルーティングインスタンスとプロトコル、スイッチング機能、MPLS LSPとMPLSアプリケーション、シャーシクラスター、ソフトウェアアップグレード機能をサポートしていません。ルーティングやスイッチングが必要な環境では、vSRX仮想ファイアウォールVMが最適な機能セットを提供します。Docker コンテナ化導入でセキュリティ サービスを重視する環境では、cSRX コンテナ ファイアウォールの方が適しています。

cSRXコンテナファイアウォールでサポートされているJunos OS機能については、cSRXコンテナファイアウォールでサポートされている機能カテゴリーの概要と、cSRXコンテナファイアウォールでサポートされていない機能の概要については、 を参照してください。

以下のシナリオで、cSRXコンテナファイアウォールコンテナファイアウォールを導入できます。

クラウドCPE -サービスプロバイダ(SP)やマネージドセキュリティサービスプロバイダ(MSSP)の場合、支社や家庭の加入者数が多い加入者ベースです。MSPは、個々の加入者に差別化されたサービスを提供できます。

Contrailマイクロセグメンテーション – VMとコンテナが混在するワークロードを実行するContrail環境内で、cSRXコンテナファイアウォールは、Security Directorが管理するレイヤー4~7トラフィックのセキュリティを提供します。

プライベートクラウド – cSRXコンテナファイアウォールは、コンテナ化されたワークロードを実行するプライベートクラウドでセキュリティサービスを提供でき、Contrailとの統合も可能です。

Docker の概要

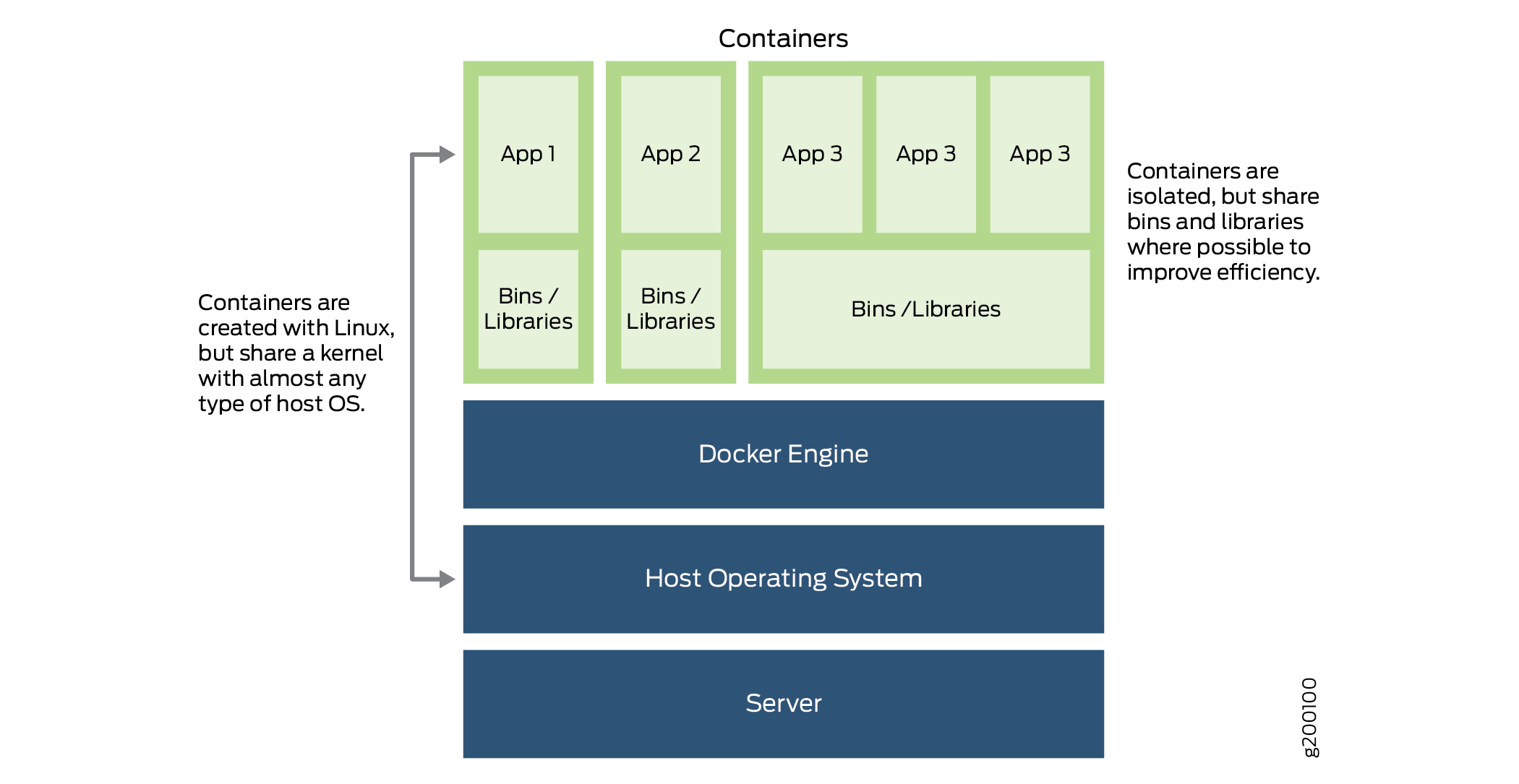

Docker は、あらゆる Linux サーバーで実行できる仮想コンテナの作成、管理、分解処理を簡素化するオープン ソース ソフトウェア プラットフォームです。Docker コンテナはオープン ソースのソフトウェア開発プラットフォームです。主なメリットは、アプリケーションを「コンテナ」にパッケージ化することで、Linux オペレーティング システム(OS)を実行するすべてのシステムに移植可能になることです。コンテナは、アプリケーションおよび関連する依存関係に OS レベルの仮想化アプローチを提供し、特定のプラットフォームでアプリケーションを実行できるようにします。コンテナは VM ではなく、専用の CPU、メモリ、I/O、ネットワークを備えた独立した仮想環境です。

コンテナ イメージは、コード、ランタイム、システム ツール、システム ライブラリ、設定など、ソフトウェアの実行に必要なすべての機能を含む、軽量でスタンドアロンの実行可能なパッケージです。コンテナにはアプリケーションのすべての依存関係が含まれているため、依存関係が矛盾する複数のコンテナを同じLinuxディストリビューション上で実行できます。コンテナは、グループや名前空間の分離などのホストOS Linuxカーネル機能を使用して、複数のコンテナを同じLinuxホストOS上で独立して実行できます。コンテナ内のアプリケーションは、LinuxホストのOSのカーネルを共有するため、VMに必要なゲストOSを必要としないため、メモリフットプリントが小さい場合があります。

コンテナのスピンアップ速度は高く、VMに比べて起動に要する時間が大幅に短縮されます。これにより、アプリケーションを迅速かつ効率的にインストール、実行、アップグレードできます。

図 3 は、一般的な Docker コンテナ環境の概要を示しています。

cSRXコンテナファイアウォールのスケールアップパフォーマンス

割り当てられた仮想メモリの量またはフロー セッション数を増やすことで、cSRX コンテナ ファイアウォール コンテナのパフォーマンスと容量を拡張できます。 表1 は、サポートされているサイズ(小規模、中規模、大規模)に基づいて、cSRXコンテナファイアウォールコンテナに適用されるcSRXコンテナファイアウォールのスケールアップパフォーマンスを示しています。cSRXコンテナファイアウォールコンテナのデフォルトサイズは大きいです。

コンテナサイズを変更してcSRXコンテナのパフォーマンスと容量を拡張する方法については、 cSRXコンテナのサイズを変更するを参照してください。

cSRXコンテナファイアウォールのサイズ |

物理メモリのオーバーヘッド |

フロー セッション数 |

リリースを導入 |

|---|---|---|---|

小さな |

2,560 万 |

8,000 万 |

Junos OS リリース 18.1R1 |

媒体 |

1G |

64,000 |

|

大きな |

4G |

512,000 |