ベアメタルLinuxサーバー内のcSRX

cSRXコンテナファイアウォールは、SRXシリーズファイアウォールのコンテナ化されたバージョンで、メモリフットプリントが小さいです。cSRXはJunos®オペレーティングシステム(Junos OS)上に構築されており、SRXシリーズのソフトウェアリリースで利用可能なものと同様のネットワーク機能とセキュリティ機能を提供します。cSRXは、コンテナフォームファクタで、コンテンツセキュリティ、AppSecure、コンテンツセキュリティなどの高度なセキュリティサービスを提供します。ベアメタルLinuxサーバーは、Dockerコンテナを使用して、cSRXコンテナファイアウォールでオーバーヘッドを大幅に削減できます。この効率性は、各コンテナーが Linux ホストの OS カーネルを共有するために発生します。Linux サーバーがホストするコンテナーの数に関係なく、使用できる OS インスタンスは 1 つだけです。また、コンテナが軽量であるため、サーバーは仮想マシン(VM)よりもはるかに多くのコンテナインスタンスをホストでき、使用率が大幅に向上します。cSRXは、設置面積が小さく、コンテナ管理システムとしてDockerであるため、俊敏で高密度なセキュリティサービスの導入が可能です。

cSRXを使用すると、新しいファイアウォールサービスを迅速に導入し、要件に応じてサービスをカスタマイズし、動的なニーズに基づいてセキュリティサービスを拡張できます。cSRXは、いくつかの点でVMとは異なります。cSRXは、動作するためにゲストOSを必要としません。メモリフットプリントが著しく小さく、移行やダウンロードも簡単です。cSRXは、動作するためにゲストOSを必要としません。メモリフットプリントが著しく小さく、移行やダウンロードも簡単です。起動時間が、VMベースの環境では数分かかっていたのが、cSRXコンテナでは数秒未満に短縮されます。cSRXは、パブリック、プライベート、ハイブリッドクラウド環境に最適です。

概要

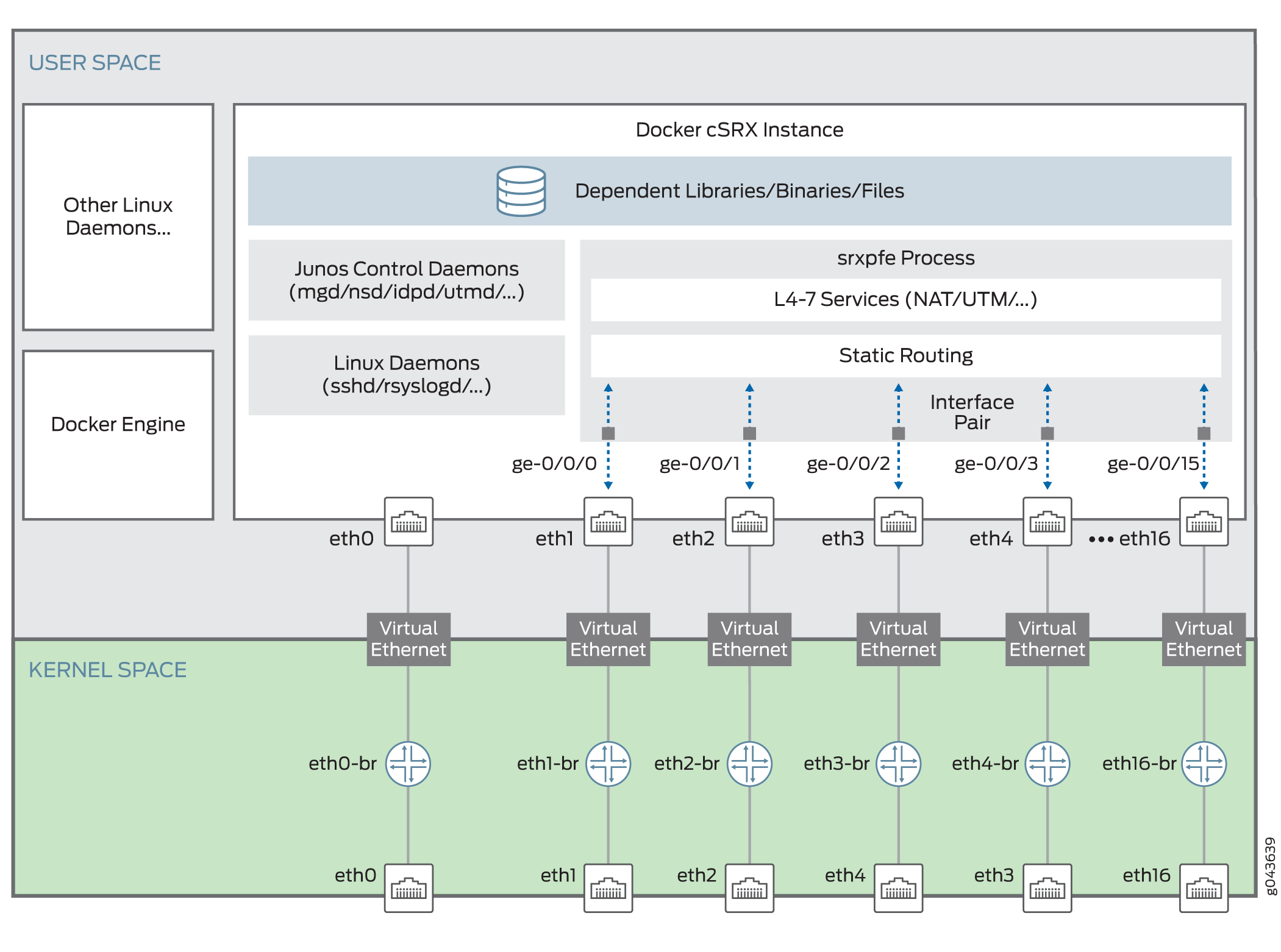

cSRXは、Dockerコンテナ環境のホスティングプラットフォームとして機能するLinuxベアメタルサーバー上で単一のコンテナとして実行されます。cSRXコンテナパッケージは、依存プロセス(デーモン)とライブラリすべてで構成されており、さまざまなLinuxホスト配信方法(Ubuntu、Red Hat Enterprise Linux、またはCentOS)をサポートします。標準のDockerコマンドを使用して、cSRXコンテナを管理できます。

cSRXがアクティブになると、Dockerコンテナ内のいくつかのデーモンが自動的に起動します。一部のデーモンは Linux の機能をサポートしており、Linux ホストで実行している場合と同じサービス(sshd、rsyslogd、monit など)を提供します。Junos OSから他のデーモンをコンパイルして移植し、セキュリティサービスの設定および制御ジョブ(例えば、など)を実行できます。SRX PFEは、cSRXコンテナの収益ポートからパケットを送受信するデータプレーンデーモンです。cSRXは、レイヤー2からレイヤー3への転送機能(セキュアワイヤー転送または静的ルーティング転送)と、レイヤー4からレイヤー7のネットワークセキュリティサービスにsrxpfeを使用します。

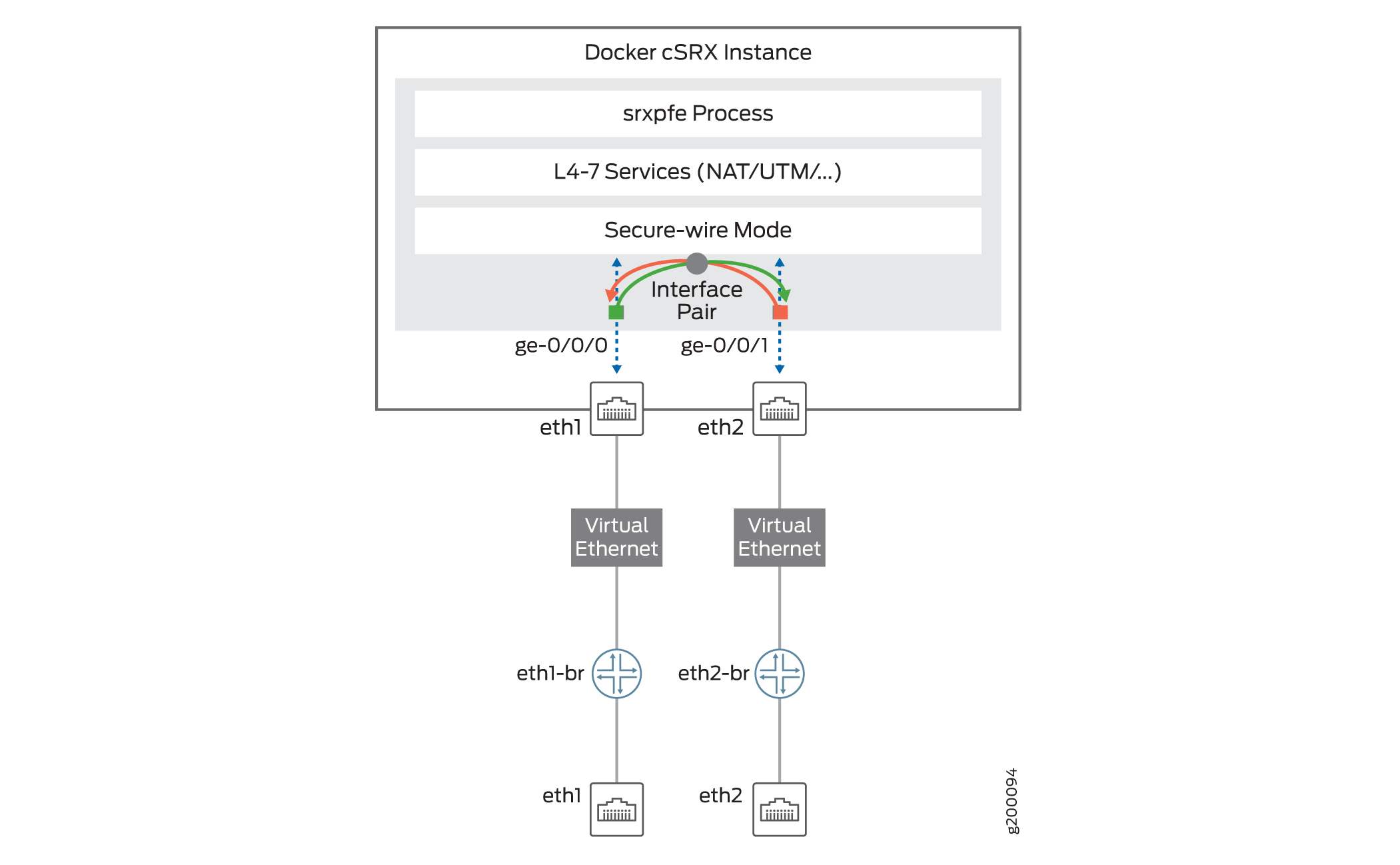

cSRXは、マルチテナント仮想化環境のネットワークエッジで高度なセキュリティを実現します。cSRXは、ファイアウォール、IPS、AppSecureなどのレイヤー4からレイヤー7の高度なセキュリティ機能を提供します。cSRXがレイヤー2セキュアワイヤモードの場合、1つのインターフェイスから受信するレイヤー2フレームは、設定されたcSRXサービスに基づいてレイヤー4からレイヤー7の処理を通過します。その後、cSRXは他のインターフェイスからフレームを送信します。

次のコマンドを使用して、cSRXインスタンスをセキュアワイヤモードで起動します。

root@csrx-ubuntu3:~/csrx# docker run -d --privileged --network=mgt_bridge -e CSRX_FORWARD_MODE="wire" --name=<csrx-container-name> <csrx-image-name>

Dockerコンテナ設定の一環として、cSRXコンテナを3つの仮想ネットワークに接続する必要があります。1つはアウトオブバンド管理セッション用の仮想ネットワーク、2つはデータトラフィックの送受信用です。 ベアメタルLinuxサーバへのcSRXのインストールを参照してください。

図1 は、セキュアワイヤモードでのcSRX動作を示しています。これは、cSRXコンテナが外部ネットワークとどのようにブリッジされるかを示す例です。この図では、cSRX eth1 がホスト物理NIC eth1 にブリッジされ、cSRX eth2 がホスト物理NIC eth2 にブリッジされています。

図2 は、ルーティングモードで動作するcSRXを示しています。

のcSRXコンテナファイアウォールコンテナ

のcSRXコンテナファイアウォールコンテナ

Junos OS リリース 19.2R1 以降、ルーティングモードでは、サポートされるインターフェイス数の増加に伴い、ge インターフェイスのマッピングは次のように並べ替えられます。

Junos OS リリース 19.2R1 より前のルーティング モードでは、eth0 はアウトオブバンド管理インターフェイスとしてマッピングされ、eth1 は ge-0/0/1 として、eth2 は ge-0/0/0 としてマッピングされていました。

Junos OS リリース 19.2R1 以降、ルーティングモードでは、サポートされるインターフェイスのデフォルト数は 3 で、サポートされるインターフェイスの最大数は 17(管理インターフェイス 1 とデータインターフェイス 16)です。このようにサポートされるインターフェイス数の増加に伴い、ge インターフェイスのマッピングは以下のように並べ替えられます。

eth0 - アウトオブバンド管理インターフェイス

eth1-ge-0/0/0

eth2-ge-0/0/1

eth3-ge-0/0/2

eth4:ge-0/0/3 など

cSRXコンテナファイアウォールのメリットと用途

コンテナ化されたプライベートクラウドまたはパブリッククラウドのマルチテナント環境におけるcSRXコンテナファイアウォールの主なメリットには、次のようなものがあります。

テナントエッジでのステートフルファイアウォール保護。

コンテナ化されたファイアウォールサービスの新規サイトへの導入の迅速化

cSRXは、設置面積が小さく、リソース予約要件が最小限であるため、顧客のピーク需要に合わせて簡単に拡張できます。

ホスト上でリソースの予約を必要とせず、VMベースのファイアウォールソリューションが提供するものよりも大幅に高い密度を提供します。

ベアメタルLinuxサーバーまたはジュニパーネットワークスContrailで実行できる柔軟性。

Contrail Networkingクラウドプラットフォームでは、cSRXを使用して、サービスチェーンの一部として複数のテナント向けに差別化されたレイヤー4から7のセキュリティサービスを提供できます。

Contrailオーケストレータを使用することで、cSRXを大規模なセキュリティサービスとして導入できます。

アプリケーション セキュリティ機能(IPS および AppSecure を含む)

コンテンツセキュリティ機能(アンチスパム、ソフォスアンチウィルス、Webフィルタリング、コンテンツフィルタリングを含む)

認証および統合されたユーザー ファイアウォール機能。

cSRXとvSRX仮想ファイアウォールのセキュリティサービス機能は似ていますが、それぞれの製品が環境に最適なオプションとなるシナリオがあります。たとえば、cSRXはルーティングインスタンスとプロトコル、スイッチング機能、MPLS LSPとMPLSアプリケーション、シャーシクラスタ、およびソフトウェアアップグレード機能をサポートしていません。ルーティングやスイッチングが必要な環境では、vSRX仮想ファイアウォール仮想マシンが最適な機能セットを提供します。Dockerコンテナ化された導入でセキュリティサービスに重点を置いた環境には、cSRXが適しています。

cSRXでサポートされている機能カテゴリの概要、およびcSRXでサポートされていない機能の概要については、 cSRXコンテナファイアウォールでサポートされているSRXシリーズファイアウォール 機能を参照してください。

cSRXは、以下のシナリオで導入できます。

Cloud CPE - 支社や自宅の加入者が多数存在するサービスプロバイダ(SP)やマネージドセキュリティサービスプロバイダ(MSSP)向けです。MSSPは、個々の加入者に差別化されたサービスを提供できます。

Contrailマイクロセグメンテーション:VMとコンテナのワークロードが混在するContrail環境において、cSRXはSecurity Directorによって管理されるレイヤー4から7のトラフィックにセキュリティを提供できます。

プライベートクラウド:cSRXは、コンテナ化されたワークロードを実行するプライベートクラウドでセキュリティサービスを提供し、Contrailとの統合を含めることができます。

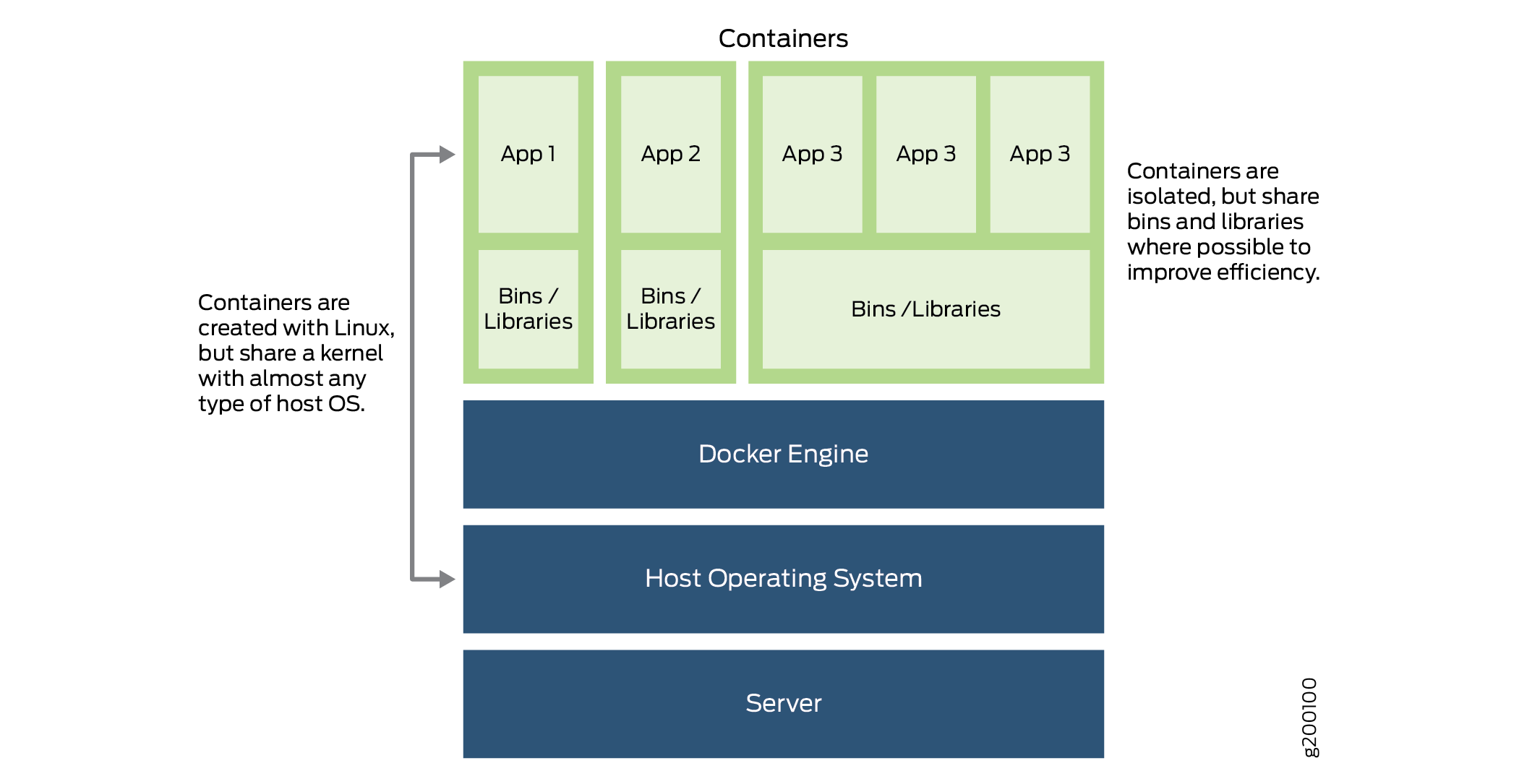

Docker の概要

Dockerは、任意のLinuxサーバーで実行できる仮想コンテナーの作成、管理、および破棄を簡素化するオープンソースのソフトウェアプラットフォームです。Dockerコンテナは、アプリケーションを「コンテナ」にパッケージ化し、Linux OSを実行しているシステム間でアプリケーションを移植できるようにします。

図 3 は、一般的な Docker コンテナー環境の概要を示しています。

cSRXコンテナファイアウォールのスケールアップパフォーマンス

仮想メモリの割り当て量やフローセッション数を増やすことで、cSRXコンテナファイアウォールコンテナのパフォーマンスと容量を拡張できます。 表1 は、サポートされているサイズに基づいてcSRXコンテナに適用されるcSRXスケールアップパフォーマンスを示しています。cSRXコンテナのデフォルトサイズは大きいです。

コンテナサイズを変更してcSRXコンテナのパフォーマンスと容量を拡張する方法については、 cSRXコンテナのサイズを変更する を参照してください。

| cSRXコンテナファイアウォールのサイズ |

仕様 |

Junos OS リリースの導入 |

|---|---|---|

| vCPU/メモリ | 2 vCPU / 4 GB RAM |

Junos OS リリース 23.2R1 |

| 4 vCPU / 8 GB RAM |

||

| 6 vCPU / 12 GB RAM |

||

| 8 vCPU / 16 GB RAM |

||

| 12 vCPU / 24 GB RAM |

||

| 16 vCPU / 32 GB RAM |

||

| 20 vCPU / 48 GB RAM |

||

| 32 vCPU / 64 GB RAM |