Junos OS を搭載したデバイスでの VPN の設定

このセクションでは、以下の IKE 認証方法を使用した Junos OS デバイス上の IPSec VPN の設定例について説明します。

IPSec VPN トンネルの設定方法の詳細については、次を参照してください: IPSec VPN 設定の概要。

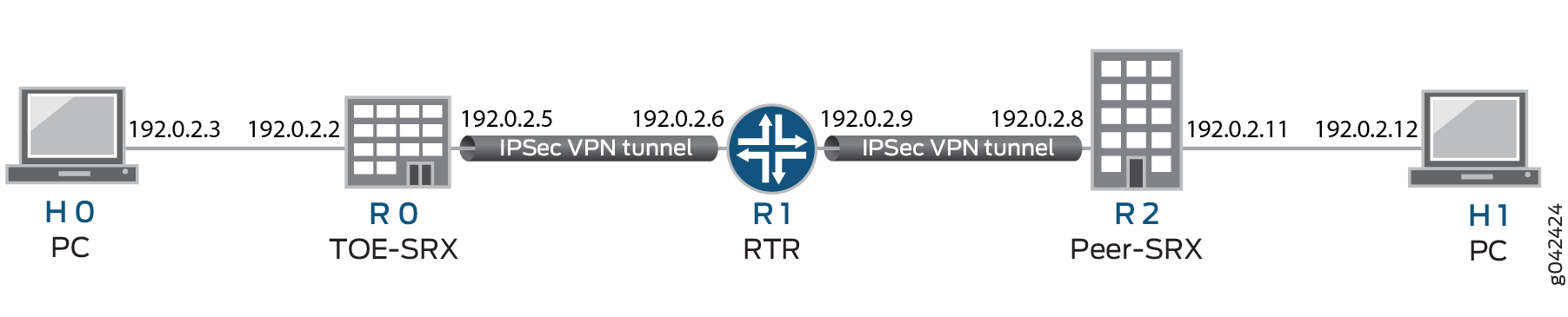

図 1 は、このセクションで説明するすべての例で使用される VPN トポロジーを示しています。ここで、H0 と H1 はホスト PC であり、R0 と R2 は IPSec VPN トンネルの 2 つのエンドポイントであり、R1 は 2 つの異なるネットワーク間でトラフィックをルーティングするためのルータです。

ルーターR1は、Linuxベースのルーター、ジュニパーネットワークスのデバイス、または他のベンダーのルーターにすることができます。

表 1 は、IKE プロトコル、トンネル モード、フェーズ 1 ネゴシエーション モード、認証方法またはアルゴリズム、暗号化アルゴリズム、IKE 認証と暗号化(フェーズ 1、IKE プロポーザル)、および IPsec 認証と暗号化(フェーズ 2、IPsec プロポーザル)でサポートされている DH グループの一覧を示しています。リストされているプロトコル、モード、およびアルゴリズムは、23.4R1共通基準でサポートされ、必須です。

| IKE プロトコル |

トンネルモード |

フェーズ1ネゴシエーションモード |

フェーズ1プロポーザル(P1、IKE) |

|||

|---|---|---|---|---|---|---|

| 認証方法 |

認証アルゴリズム |

DHグループ |

暗号化アルゴリズム |

|||

| メイン |

ルート |

事前共有キー |

SHA-256 |

グループ14 |

||

| IKEv2 |

RSA-シグネチャ-2048 |

SHA-384 |

グループ15 |

AES-128-CBC |

||

| ECDSA-シグネチャ-256 |

グループ16 |

AES-128-GCM |

||||

| ECDSA-シグネチャ-384 |

グループ19 |

AES-192-CBC |

||||

| グループ20 | AES-256-CBC |

|||||

| グループ21 | AES-256-GCM |

|||||

| グループ24 | ||||||

| IKE プロトコル |

トンネルモード |

フェーズ1ネゴシエーションモード |

フェーズ2プロポーザル(P2、IPsec) |

|||

|---|---|---|---|---|---|---|

| 認証アルゴリズム |

DHグループ(PFS) |

暗号化方式 |

暗号化アルゴリズム |

|||

| メイン |

ルート |

hmac-sha1-96 |

グループ14 |

ESP |

||

| IKEv2 |

hmac-sha-256-128 |

グループ15 |

AES-128-CBC |

|||

| HMAC-SHA-384 | グループ16 |

AES-128-GCM |

||||

| HMAC-SHA-512 | グループ19 |

AES-192-CBC |

||||

| グループ20 | AES-192-GCM |

|||||

| グループ21 | AES-256-CBC |

|||||

| グループ24 | AES-256-GCM |

|||||

IKE 認証用の RSA シグネチャによる IPSec VPN の設定

次のセクションでは、RSA シグネチャを IKE 認証方法として使用して IPSec VPN 用に Junos OS デバイスを設定する例を示します。一方、IKE/IPsec 認証/暗号化で使用されるアルゴリズムは次の表に示されています。このセクションでは、Junos OS を実行するデバイスを、IKE 認証方法として RSA 署名を使用して、IPSec VPN 用に設定します。IKE または IPsec 認証または暗号化に使用されるアルゴリズムを 表 3 に示します。

| IKE プロトコル |

トンネルモード |

フェーズ1ネゴシエーションモード |

フェーズ1プロポーザル(P1、IKE) |

|||

|---|---|---|---|---|---|---|

| 認証方法 |

認証アルゴリズム |

DHグループ |

暗号化アルゴリズム |

|||

| IKEv2 |

メイン |

ルート |

RSA-シグネチャ-2048 |

SHA-256 |

グループ19 |

AES-128-CBC |

| IKE プロトコル |

トンネルモード |

フェーズ1ネゴシエーションモード |

フェーズ2プロポーザル(P2、IPsec) |

|||

|---|---|---|---|---|---|---|

| 認証アルゴリズム |

DHグループ(PFS) |

暗号化方式 |

暗号化アルゴリズム |

|||

| IKEv2 |

メイン |

ルート |

HMAC-SHA-384 | グループ19 |

ESP |

AES-128-CBC |

イニシエーターまたはレスポンダーでのIKE認証としてのRSAシグネチャ付きIPSec VPNの設定

イニシエーターでRSA署名IKE認証を使用したIPSec VPNを設定するには、次の手順に従います。

-

PKI を設定します。 例:PKI の設定を参照してください。

-

RSA キー ペアを生成します。 「例: 公開鍵と秘密鍵のペアの生成」を参照してください。

-

CA 証明書を生成してロードします。 「例:CA 証明書とローカル証明書を手動でロードする」を参照してください。

-

CRL を読み込みます。 例:デバイスへの CRL の手動ロード を参照してください。

-

ローカル証明書を生成してロードします。 「例:CA 証明書とローカル証明書を手動でロードする」を参照してください。

-

IKE の提案を構成します。

[edit security ike] user@host# set proposal ike-proposal1 authentication-method rsa-signatures user@host# set proposal ike-proposal1 dh-group group19 user@host# set proposal ike-proposal1 authentication-algorithm sha-256 user@host# set proposal ike-proposal1 encryption-algorithm aes-128-cbc

手記:ここで、

ike-proposal1は権限のある管理者によって指定された名前です。 -

IKEポリシーを構成します。

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposals ike-proposal1 user@host# set policy ike-policy1 certificate local-certificate cert1

手記:ここでは、権限

ike-policy1与えられた管理者によって指定されたIKEポリシー名です。 -

IPsecプロポーザルを構成します。

[edit security ipsec] user@host# set proposal ipsec-proposal1 protocol esp user@host# set proposal ipsec-proposal1 authentication-algorithm hmac-sha-256-128 user@host# set proposal ipsec-proposal1 encryption-algorithm aes-128-cbc

手記:ここで、

ipsec-proposal1は権限のある管理者によって指定された名前です。 -

IPsecポリシーを構成します。

[edit security ipsec] user@host# set policy ipsec-policy1 perfect-forward-secrecy keys group19 user@host# set policy ipsec-policy1 proposals ipsec-proposal1

手記:ここで、

ipsec-policy1は権限のある管理者によって指定された名前です。 -

IKEを設定します。

[edit security ike] user@host# set gateway gw1 ike-policy ike-policy1 user@host# set gateway gw1 address 192.0.2.8 user@host# set gateway gw1 local-identity inet 192.0.2.5 user@host# set gateway gw1 external-interface fe-0/0/1

手記:ここで、

192.0.2.8はピア VPN エンドポイント IP、192.0.2.5はローカル VPN エンドポイント IP、fe-0/0/1は VPN エンドポイントとしてのローカル送信インターフェイスです。IKEv2 では、以下の設定も必要です。[edit security ike] user@host# set gateway gw1 version v2-only

-

VPN を構成します。

[edit security ipsec] user@host# set vpn vpn1 ike gateway gw1 user@host# set vpn vpn1 ike ipsec-policy ipsec-policy1 user@host# set vpn vpn1 bind-interface st0.0

手記:ここで、

vpn1は権限のある管理者によって指定された VPN トンネル名です。[edit] user@host# set routing-options static route 192.0.2.10/24 qualified-next-hop st0.0 preference 1

-

アウトバウンドフローポリシーを設定します。

[edit security policies] user@host# set from-zone trustZone to-zone untrustZone policy policy1 match source-address trustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match destination-address untrustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match application any user@host# set from-zone trustZone to-zone untrustZone policy policy1 then permit user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-init user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-close

手記:ここでは、

trustZoneとuntrustZoneは事前設定されたセキュリティゾーンであり、trustLanとuntrustLanは事前設定されたネットワークアドレスです。 -

インバウンドフローポリシーを設定します。

[edit security policies] user@host# set from-zone untrustZone to-zone trustZone policy policy1 match source-address untrustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match destination-address trustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match application any user@host# set from-zone untrustZone to-zone trustZone policy policy1 then permit user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-init user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-close

手記:ここでは、

trustZoneとuntrustZoneは事前設定されたセキュリティゾーンであり、trustLanとuntrustLanは事前設定されたネットワークアドレスです。 -

設定をコミットします。

[edit] user@host# commit

IKE 認証用の ECDSA シグネチャを使用した IPSec VPN の設定

このセクションでは、Junos OS を実行するデバイスを、IKE 認証方法として ECDSA シグネチャを使用して、IPSec VPN 用に設定します。 表 4 は、IKE または IPsec 認証または暗号化に使用されるアルゴリズムを示しています。

| IKE プロトコル |

トンネルモード |

フェーズ1ネゴシエーションモード |

フェーズ1プロポーザル(P1、IKE) |

|||

|---|---|---|---|---|---|---|

| 認証方法 |

認証アルゴリズム |

DHグループ |

暗号化アルゴリズム |

|||

| IKEv2 |

メイン |

ルート |

ECDSA-シグネチャ-256 |

SHA-384 |

グループ14 |

AES-256-CBC |

| IKE プロトコル |

トンネルモード |

フェーズ1ネゴシエーションモード |

フェーズ2プロポーザル(P2、IPsec) |

|||

|---|---|---|---|---|---|---|

| 認証アルゴリズム |

DHグループ(PFS) |

暗号化方式 |

暗号化アルゴリズム |

|||

| IKEv2 |

メイン |

ルート |

アルゴリズムなし |

グループ14 |

ESP |

AES-256-GCM |

ECDSAシグネチャを使用したIPSec VPNの設定 イニシエーターでのIKE認証

イニシエータでECDSA署名IKE認証を使用してIPSec VPNを設定するには、次の手順に従います。

-

PKI を設定します。 例:PKI の設定を参照してください。

-

ECDSA キー ペアを生成します。 「例: 公開鍵と秘密鍵のペアの生成」を参照してください。

-

CA 証明書を生成してロードします。 「例:CA 証明書とローカル証明書を手動でロードする」を参照してください。

-

CRL を読み込みます。 例:デバイスへの CRL の手動ロード を参照してください。

-

ローカル証明書を生成してロードします。 「例:CA 証明書とローカル証明書を手動でロードする」を参照してください。

-

IKE の提案を構成します。

[edit security ike] user@host# set proposal ike-proposal1 authentication-method ecdsa-signatures-256 user@host# set proposal ike-proposal1 dh-group group14 user@host# set proposal ike-proposal1 authentication-algorithm sha-384 user@host# set proposal ike-proposal1 encryption-algorithm aes-256-cbc

手記:ここで、

ike-proposal1は権限のある管理者によって指定されたIKE の提案名です。 -

IKEポリシーを構成します。

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposals ike-proposal1 user@host# set policy ike-policy1 certificate local-certificate cert1

-

IPsecプロポーザルを構成します。

[edit security ipsec] user@host# set proposal ipsec-proposal1 protocol esp user@host# set proposal ipsec-proposal1 encryption-algorithm aes-256-gcm

手記:ここで、

ipsec-proposal1は権限のある管理者によって指定されたIPsecプロポーザル名です。 -

IPsecポリシーを構成します。

[edit security ipsec] user@host# set policy ipsec-policy1 perfect-forward-secrecy keys group14 user@host# set policy ipsec-policy1 proposals ipsec-proposal1

手記:ここで、

ipsec-policy1は IPsec ポリシー名、ipsec-proposal1は権限のある管理者によって指定された IPsec プロポーザル名です。 -

IKEを設定します。

[edit security ike] user@host# set gateway gw1 ike-policy ike-policy1 user@host# set gateway gw1 address 192.0.2.8 user@host# set gateway gw1 local-identity inet 192.0.2.5 user@host# set gateway gw1 external-interface ge-0/0/2

手記:ここで、

gw1は IKE ゲートウェイ名、192.0.2.8はピア VPN エンドポイント IP、192.0.2.5はローカル VPN エンドポイント IP、ge-0/0/2は VPN エンドポイントとしてのローカル送信インターフェイスです。IKEv2 では、以下の設定も必要です。[edit security ike] user@host# set gateway gw1 version v2-only

-

VPN を構成します。

[edit] user@host# set security ipsec vpn vpn1 ike gateway gw1 user@host# set security ipsec vpn vpn1 ike ipsec-policy ipsec-policy1 user@host# set security ipsec vpn vpn1 bind-interface st0.0 user@host# set routing-options static route 192.0.2.10/24 qualified-next-hop st0.0 preference 1

手記:ここで、

vpn1は権限のある管理者によって指定された VPN トンネル名です。 -

アウトバウンドフローポリシーを設定します。

[edit security policies] user@host# set from-zone trustZone to-zone untrustZone policy policy1 match source-address trustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match destination-address untrustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match application any user@host# set from-zone trustZone to-zone untrustZone policy policy1 then permit user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-init user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-close

手記:ここでは、

trustZoneとuntrustZoneは事前設定されたセキュリティゾーンであり、trustLanとuntrustLanは事前設定されたネットワークアドレスです。 -

インバウンドフローポリシーを設定します。

[edit security policies] user@host# set from-zone untrustZone to-zone trustZone policy policy1 match source-address untrustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match destination-address trustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match application any user@host# set from-zone untrustZone to-zone trustZone policy policy1 then permit user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-init user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-close

手記:ここでは、

trustZoneとuntrustZoneは事前設定されたセキュリティゾーンであり、trustLanとuntrustLanは事前設定されたネットワークアドレスです。 -

設定をコミットします。

user@host# commit

ECDSA シグネチャを使用した IPSec VPN の設定 レスポンダでのIKE認証

レスポンダでECDSA署名IKE認証を使用してIPSec VPNを設定するには:

-

PKI を設定します。 例:PKI の設定を参照してください。

-

ECDSA キー ペアを生成します。 「例: 公開鍵と秘密鍵のペアの生成」を参照してください。

-

CA 証明書を生成してロードします。 「例:CA 証明書とローカル証明書を手動でロードする」を参照してください。

-

CRL を読み込みます。 例:デバイスへの CRL の手動ロード を参照してください。

-

IKE の提案を構成します。

[edit security ike] user@host# set proposal ike-proposal1 authentication-method ecdsa-signatures-256 user@host# set proposal ike-proposal1 dh-group group14 user@host# set proposal ike-proposal1 authentication-algorithm sha-384 user@host# set proposal ike-proposal1 encryption-algorithm aes-256-cbc

手記:ここで、

ike-proposal1は権限のある管理者によって指定されたIKE の提案名です。 -

IKEポリシーを構成します。

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposals ike-proposal1 user@host# set policy ike-policy1 certificate local-certificate cert1

-

IPsecプロポーザルを構成します。

[edit security ipsec] user@host# set proposal ipsec-proposal1 protocol esp user@host# set proposal ipsec-proposal1 encryption-algorithm aes-256-gcm

手記:ここで、

ipsec-proposal1は、権限のある管理者によって指定されたIPsecプロポーザル名です。 -

IPsecポリシーを構成します。

[edit security ipsec] user@host# set policy ipsec-policy1 perfect-forward-secrecy keys group14 user@host# set policy ipsec-policy1 proposals ipsec-proposal1

手記:ここで、

ipsec-policy1は IPsec ポリシー名、ipsec-proposal1は権限のある管理者によって指定された IPsec プロポーザル名です。 -

IKEを設定します。

[edit security ike] user@host# set gateway gw1 ike-policy ike-policy1 user@host# set gateway gw1 address 192.0.2.5 user@host# set gateway gw1 local-identity inet 192.0.2.8 user@host# set gateway gw1 external-interface ge-0/0/1

手記:ここで、

gw1は IKE ゲートウェイ名、192.0.2.5はピア VPN エンドポイント IP、192.0.2.8はローカル VPN エンドポイント IP、ge-0/0/1は VPN エンドポイントとしてのローカル送信インターフェイスです。IKEv2 では、以下の設定も必要です。[edit security ike] user@host# set gateway gw1 version v2-only

-

VPN を構成します。

[edit] user@host# set security ipsec vpn vpn1 ike gateway gw1 user@host# set security ipsec vpn vpn1 ike ipsec-policy ipsec-policy1 user@host# set security ipsec vpn vpn1 bind-interface st0.0 user@host# set routing-options static route 192.0.2.1/24 qualified-next-hop st0.0 preference 1

手記:ここで、

vpn1は権限のある管理者によって指定された VPN トンネル名です。 -

アウトバウンドフローポリシーを設定します。

[edit security policies] user@host# set from-zone trustZone to-zone untrustZone policy policy1 match source-address trustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match destination-address untrustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match application any user@host# set from-zone trustZone to-zone untrustZone policy policy1 then permit user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-init user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-close

手記:ここでは、

trustZoneとuntrustZoneが事前設定されたセキュリティゾーンであり、trustLanとuntrustLanが事前設定されたネットワークアドレスです。 -

インバウンドフローポリシーを設定します。

[edit security policies] user@host# set from-zone untrustZone to-zone trustZone policy policy1 match source-address untrustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match destination-address trustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match application any user@host# set from-zone untrustZone to-zone trustZone policy policy1 then permit user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-init user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-close

手記:ここでは、

trustZoneとuntrustZoneが事前設定されたセキュリティゾーンであり、trustLanとuntrustLanが事前設定されたネットワークアドレスです。 -

設定をコミットします。

user@host# commit

IPSec VPN 接続のトラブルシューティング方法の詳細については、「 ダウンしている VPN トンネルのトラブルシューティング」を参照してください。

SRXシリーズファイアウォールでNAT-Tを設定する方法について詳しくは、 NAT-Tを使用したルートベースおよびポリシーベースのVPNを参照してください。