このページの内容

許可リストとブロックリストの作成

これらのページには、またはからアクセスします。

これらのページでは、カスタムの信頼できるリストと信頼できないリストを設定できます。ハッシュファイルをアップロードすることもできます。

許可リストにある場所からダウンロードされたコンテンツは信頼できるものであり、マルウェアの検査を受ける必要はありません。ホストは、ブロックリストにある場所は信頼できないため、それらの場所からコンテンツをダウンロードすることはできません。

始める前に

-

「許可リストとブロックリストの概要」トピックをお読みください。

-

定義するアイテムのタイプを決定します。

-

URL

-

IP

-

ファイルハッシュ

-

電子メール送信者

-

AI-PTP

-

C&C

-

ETI

-

DNS

-

-

現在のリストエントリを確認して、追加するアイテムが存在しないことを確認します。

-

ハッシュファイルをアップロードする場合、ファイルはテキストファイル(TXT)内に含まれており、各ハッシュは独自の1行にある必要があります。

許可リストの作成

許可を選択します。

許可リストでサポートされているタイプに記載されているタイプのいずれかを選択します。

表1:許可リストでサポートされているタイプ タイプ

情報

アンチマルウェア

IPアドレス、URL、ファイルハッシュ、電子メール送信者、AI-PTP

SecIntel

C&C IPアドレスとドメイン

ETI

IPアドレスとホスト名

DNS

ドメイン

リバースシェル

宛先IPアドレスとドメイン

注:ドメインとは、完全修飾ドメイン名(FQDN)を指します。

必要な情報を入力します。

OKをクリックします。

ブロックリストの作成

を選択します。

ブロックリストでサポートされているタイプに記載されているタイプのいずれかを選択します。

表2:ブロックリストでサポートされているタイプ タイプ

情報

アンチマルウェア

IPアドレス、URL、ファイルハッシュ、電子メール送信者

SecIntel

C&C IPアドレスとドメイン

必要な情報を入力します。

OKをクリックします。

各タイプに必要なデータについては、以下の表を参照してください。

IP

IPリスト項目を作成するときは、リストのタイプで IPを選択する必要があります。必要な情報を入力する必要があります。次の表を参照してください。

| 設定 |

ガイドライン |

|---|---|

| IP |

IPv4またはIPv6 IPアドレスを入力します。例:1.2.3.4または0:0:0:0:0:ffff:0102:0304。CIDR表記とIPアドレス範囲も使用できます。 IPv4形式のいずれかが有効です:1.2.3.4、1.2.3.4/30、または1.2.3.4-1.2.3.6。 IPv6形式のいずれかが有効です:1111::1、1111::1-1111::9、または1111:1::0/64。

注:

アドレス範囲: /16 IPv4アドレスと/48 IPv6アドレスのブロックまでが受け入れられます。例えば、10.0.0.0-10.0.255.255は有効ですが、10.0.0.0-10.1.0.0は有効ではありません。 ビットマスク: IPv4のサブネットレコード内のビットマスクでカバーされるIPアドレスの最大数は16、IPv6の場合は48です。例えば、10.0.0.0.0/15や1234::/47は無効です。 |

|

注:

許可リストまたはブロックリストのIPエントリを編集するには、編集するエントリの横にあるチェックボックスを選択し、鉛筆アイコンをクリックして OKをクリックします。 |

|

URL

URLリスト項目を作成するときは、リストのタイプ: URLを選択する必要があります。必要な情報を入力します。次の表を参照してください。

| 設定 |

ガイドライン |

|---|---|

| URL |

次の形式を使用してURLを入力します:juniper.net。ワイルドカードとプロトコルは有効なエントリーではありません。システムがURLの先頭と末尾にワイルドカードを自動的に追加します。そのため、juniper.net は a.juniper.net、a.b.juniper.net、a.juniper.net/abc にも一致します。明示的に a.juniper.net を入力すると、b.a.juniper.net に一致しますが、c.juniper.net には一致しません。特定のパスを入力できます。juniper.net/abc と入力すると、x.juniper.net/abc に一致しますが、x.juniper.net/123 には一致しません。 許可リストまたはブロックリストのURLエントリを編集するには、編集するエントリの横にあるチェックボックスを選択し、鉛筆アイコンをクリックして OKをクリックします。 |

ファイルハッシュ

ハッシュファイルをアップロードするときは、TXTで、各ハッシュが独自の1行にある必要があります。実行中のハッシュファイルは1つだけです。追加または編集するには、次の表の手順を参照してください。

| フィールド |

ガイドライン |

|---|---|

| フィルタリング用にカスタムの許可リストとブロックリストのハッシュを追加できますが、これらのハッシュはTXTに各エントリーを1行に記載する必要があります。最大15,000のファイルハッシュを含むハッシュファイルは1つだけです。このファイルには「現在」のリストが含まれていますが、いつでも追加、編集、削除できます。 |

|

| SHA-256 ハッシュ項目 |

ハッシュエントリに追加するには、複数のTXTファイルをアップロードすると、これらのファイルが自動的に1つのファイルに結合されます。以下の「すべて」、「マージ」、「削除、置換」オプションを参照してください。 ダウンロード—TXTを表示または編集する場合、このボタンをクリックするとTXTがダウンロードされます。 「 ハッシュファイル項目のアップロードオプションの選択 」ドロップダウンリストから、以下のオプションのいずれかを選択できます。

すべて削除 または 選択項目を削除:場合によっては、現在のリストをダウンロードして編集するよりも削除する方が効率的である場合があります。このボタンをクリックすると、現在選択されているリスト、またはここで追加・蓄積されたすべてのリストが削除されます。 |

| ソース |

このフィールドは、許可リストまたはブロックリストのいずれかを示します。 |

| 追加された日付 |

ハッシュファイルが最後にアップロードまたは編集された月、日、年、時刻。 |

メール送信者

電子メール通信の送信者または受信者のいずれかに存在する場合は、許可リストまたはブロックリストに電子メールアドレスを追加します。 + アイコンを使用してアドレスを一度に1つずつ追加します。

| フィールド |

ガイドライン |

|---|---|

| 電子メールアドレス |

電子メールアドレスを name@domain.com の形式で入力します。ワイルドカードと部分一致はサポートされていませんが、ドメイン全体を含める場合は、次のようにドメインのみを入力できます。domain.com |

| メールがブロックリストに一致する場合、それは悪意のあるものとみなされ、悪意のある添付ファイルを含むメールと同じように処理されます。メールがブロックされ、代替メールが送信されます。メールが許可リストに一致する場合、そのメールはスキャンなしで許可されます。 隔離されたメールの概要を参照してください。 攻撃者はメールの「送信者」メールアドレスを簡単に偽造できるため、ブロックリストは悪意のあるメールを阻止する効果的ではありません。 |

|

AI-PTP

ジュニパーネットワークスのAI予測による脅威防止は、高度なマルウェア検出および防止ソリューションであり、ユーザーがさまざまな場所から企業リソースにアクセスし、多くの宛先にインターネットを閲覧することから生じる脅威からネットワークを保護するように設計されています。AI と ML を搭載したこのインテリジェントなセキュリティ ソリューションは、真の脅威をより迅速に予測して特定する能力を強化し、人間の専門家が戦略的なセキュリティ イニシアチブに集中できるようにします。

AI予測による脅威防止(AI-PTP)の詳細については、「 AI予測による脅威防止の概要」を参照してください。

AI-PTPタブを使用して、許可リスト内のAI-PTPシグネチャを追加、置換、マージ、または削除できます。誤検知として識別されたファイルシグネチャを許可リストに追加できます。このプロセスでは、SRXシリーズファイアウォールが実行するマルウェア検査から指定されたシグネチャが除外されます。

シグネチャのリストを追加または編集するには:

を選択します。

AI-PTPシグネチャページが表示されます。

シ グネチャファイルのアップロードオプション ドロップダウンリストから以下のオプションのいずれかを選択します。

現在のリストを置換—ファイルシグネチャのリストを含むテキストファイル(TXT)をアップロードするか、既存のリストを削除せずに変更します。ファイルをダウンロード、編集、再アップロードします。複数のTXTファイルをアップロードして、自動的に1つのファイルに結合できます。

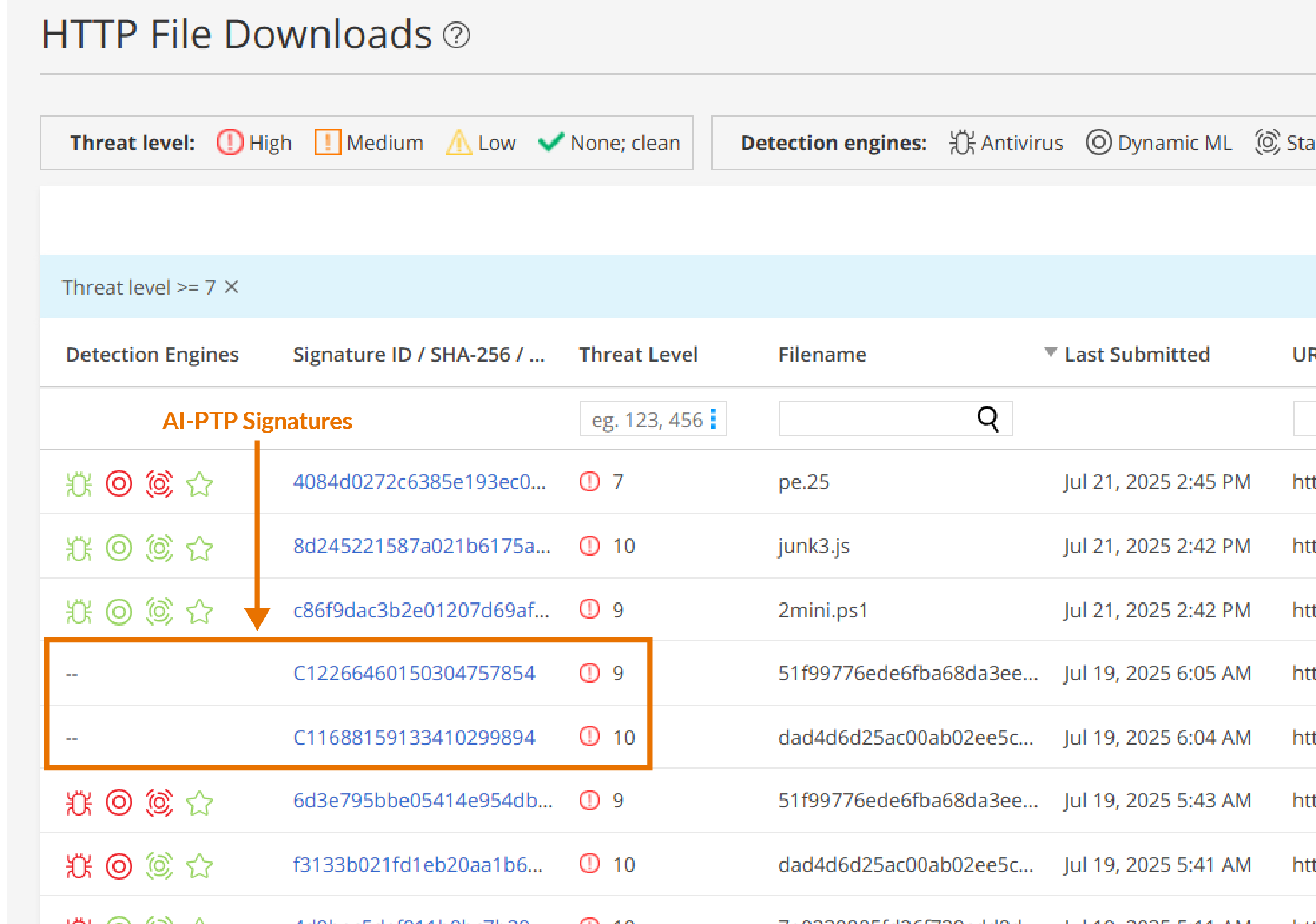

AI-PTPシグネチャは、以下のソースから入手できます。

HTTPファイルのダウンロード—

図1:AI-PTPシグネチャ

メール添付ファイル—

SMBファイルのダウンロード—

SRXシリーズファイアウォールのSyslog

現在のリストとマージ—新しいTXTを既存のファイルと結合し、すべてのシグネチャを含む単一のファイルを作成します。

現在のリストから削除—特定のシグネチャを削除します。削除するシグネチャを含むTXTを作成してアップロードすると、それらのシグネチャのみが削除されます。

ハッシュリストのアップロードウィンドウが表示されます。

コンピューターを参照し、TXTファイルを選択します。

OKをクリックします。

AI-PTPシグネチャが許可リストに追加されます。

表7は 、AI-PTPシグネチャフィールドについて説明しています。

表7:AI-PTPシグネチャフィールド フィールド

説明

署名

許可リストに追加されたファイルシグネチャの数

追加された日付

ファイルシグネチャリストが最後にアップロードまたは編集された日時

TXTを表示または編集したい場合は、 ダウンロード をクリックしてTXTをダウンロードします。

すべて削除をクリックして、許可リストに追加されているすべてのリストを削除します。

SRXシリーズファイアウォールの許可リストに追加された高度なマルウェア対策(AAMW)シグネチャのリストを表示するには、CLIコマンド show services advanced-anti-malware signature-exempt-listを使用します。

show services advance-anti-malware signature-exempt-list Advanced-anti-malware Signature Exempt List: J1994069136041805794 C5381964424818232941 J12111449344962437113 C4660909146742838820 Total exempt signatures: 4

SRXシリーズファイアウォールの許可リストに追加されたアンチウィルスシグネチャのリストを表示するには、CLIコマンド show services anti-virus signature-exempt-listを使用します。

Anti-virus Signature Exempt List: C1994069136041805794 J5381964424818232941 J12111449344962437113 J4660909146742838820 Total exempt signatures: 4

SRXシリーズファイアウォール上のファイル署名許可リストをクリアするには、 clear services anti-virus signature-exempt-listCLIコマンドを使用します。

また、SRXシリーズファイアウォールで以下のCLIコマンドを実行して、ファイルシグネチャを追加、削除、エクスポート、インポートすることもできます。

-

request services anti-virus signature-exempt-list add <signature-id>—SRXシリーズファイアウォールにファイルシグネチャIDを追加します。例えば、request services anti-virus signature-exempt-list add J4660909146742838820です。 -

request services anti-virus signature-exempt-list delete <signature-id>—SRXシリーズファイアウォール上のファイルシグネチャIDを削除します。例えば、request services anti-virus signature-exempt-list delete J4660909146742838820です。 -

request services anti-virus signature-exempt-list import <txt-file-with-signature-ids>—SRXシリーズファイアウォール上のシグネチャIDを含むTXTファイルをインポートします。例えば、request services anti-virus signature-exempt-list import /var/tmp/av-exempt-list.txtです。 -

request services anti-virus signature-exempt-list export <txt-file-with-signature-ids>—SRXシリーズファイアウォールからシグネチャIDを含むTXTファイルをエクスポートします。例えば、request services anti-virus signature-exempt-list export /var/tmp/av-exempt-list.txtです。

C&Cサーバー

C&Cサーバーを許可リストに登録すると、SRXシリーズファイアウォールはIPまたはホスト名を受け取ります。その後、ファイアウォールは、ジュニパーのグローバル脅威フィードやサードパーティフィードを含む、すべてのSecIntelブロックリストまたはC&Cフィードから除外します。サーバーは、C&C許可リスト管理ページにも表示されます。

C&Cサーバーのデータを手動で入力することも、サーバーのリストをアップロードすることもできます。このリストは、各IPまたはドメインを独自の1行に記載したTXTである必要があります。TXTには、すべてのIPまたはすべてのドメインを独自のファイルに含める必要があります。一度に1つのファイルをアップロードできます。

脅威インテリジェンスAPIを使用して、許可リストとブロックリストのエントリを管理することもできます。許可リスト/ブロックリストデータにエントリを追加すると、これらのエントリは脅威インテリジェンスAPIで「whitelist_domain」または「whitelist_ip」および「blacklist_domain」または「blacklist_ip」のフィード名で利用可能になります。APIを使用してカスタムフィードを管理する方法の詳細については、 ジュニパーATPクラウド脅威インテリジェンスオープンAPI設定ガイド を参照してください。

| フィールド |

ガイドライン |

|---|---|

| タイプ |

許可リストに追加するC&CサーバーのIPアドレスを入力するには、IPを選択します。ドメインを選択して、C&Cサーバーリストのドメイン全体を許可リストに登録します。 |

| IPまたはドメイン |

IPには、IPv4またはIPv6アドレスを入力します。IPには、IPアドレス、IP範囲、またはIPサブネットがあります。ドメインには、次の構文を使用します:juniper.net。ワイルドカードはサポートされていません。 |

| 説明 |

アイテムがリストに追加された理由を示す説明を入力します。 |

| C&C監視ページの詳細ビューから直接C&Cサーバーを許可リストに登録することもできます。コマンド およびコントロールサーバー:詳細情報を参照してください。

警告:

許可リストにC&Cサーバーを追加すると、修復プロセスが自動的にトリガーされ、このC&Cサーバーに接続した影響を受けるホスト(その組織内)が更新されます。この許可リストに登録されているサーバーに関連するすべてのC&Cイベントは、影響を受けるホストのイベントから削除され、ホストの脅威レベルが再計算されます。 この再計算中にホストスコアが変更された場合、再評価された理由を説明する新しいホストイベントが表示されます。例えば、「C&Cサーバー1.2.3.4がクリアされた後にホストの脅威レベルが更新されました」などです。また、サーバーはクリアされたため、C&Cサーバーのリストには表示されなくなります。 |

|

暗号化されたトラフィックのインサイト(ETI)

暗号化されたトラフィック分析から許可リストに登録したいIPアドレスまたはドメイン名を指定できます。このタブを使用して、暗号化トラフィック分析の許可リストを追加、変更、または削除できます。

| フィールド |

ガイドライン |

|---|---|

| タイプ |

許可リストにIPアドレスとドメイン名のどちらを指定するかを選択します。 |

| IPまたはドメイン |

許可リストのIPアドレスまたはドメイン名を入力します。 |

ドメインネームシステム(DNS)

DNSフィルタリングから許可リストに登録するドメインを指定できます。このタブを使用して、DNSフィルタリングの許可リストを追加、変更、または削除します。

| フィールド |

ガイドライン |

|---|---|

| URL |

許可リストにするドメインのURLを入力します。 |

| コメント |

ドメインがリストに追加された理由を示す説明を入力します。 |

リバースシェル

リバースシェル検出を許可リストに登録したいIPアドレスまたはドメインを指定できます。このタブを使用して、リバースシェル検出の許可リストを追加、変更、または削除できます。

| フィールド |

ガイドライン |

|---|---|

| IP |

許可リストのIPアドレスを入力します。 |

| URL |

許可リストにするドメインのURLを入力します。 |

ジュニパー ATP クラウドは、新しいコンテンツや更新されたコンテンツを定期的にポーリングし、SRXシリーズファイアウォールに自動的にダウンロードします。許可リストやブロックリストのファイルを手動でプッシュする必要はありません。