HTTP ファイルのダウンロードの詳細

このページにアクセスするには、[]に移動します。[シグニチャ ID(Signature ID)] リンクをクリックして、[ファイルダウンロードの詳細(File Download Details)] ページに移動します。

このページを使用して、ダウンロードしたファイルの概要、静的分析、動作分析、ネットワーク アクティビティ、およびマルウェアの動作の概要を表示します。このページは、いくつかのセクションに分かれています。

| ボタン/リンク |

目的 |

|---|---|

| 誤検知の報告 |

このボタンをクリックすると、新しい画面が開き、ジュニパーネットワークスにレポートを送信し、誤った位置または偽陰性をジュニパーに通知します。ジュニパーは報告書を調査しますが、この調査によって評決が変わることはありません。修正を行う(システムをクリーンとしてマークする)場合は、手動で行う必要があります。 |

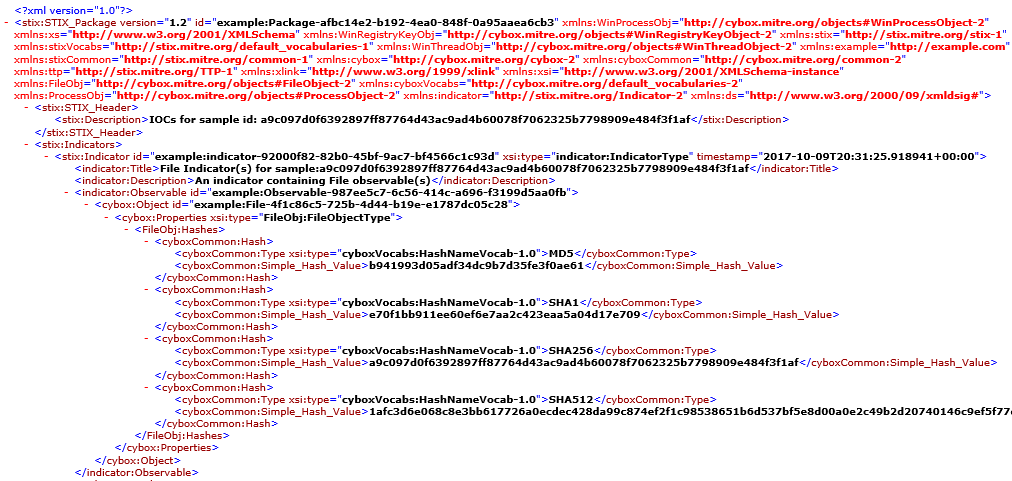

| STIXレポートのダウンロード |

利用可能なSTIXレポートがある場合は、このページにダウンロードリンクが表示されます。リンクをクリックすると、ブロックリストに登録されたファイル、アドレス、URLなど、収集されたオープンソースの脅威情報が表示されます。 STIX(Structured Threat Information eXpression)は、TAXII(Trusted Automated eXchange of Indicator Information)を使用して脅威情報を報告および共有するために使用される言語です。TAXIIは、当事者間の脅威情報をHTTPSで通信するためのプロトコルです。 STIX と TAXII は、脅威情報の自動交換を支援する、オープンなコミュニティ主導の仕様の取り組みです。これにより、脅威情報を標準化された形式で表現し、共有および利用することができます。Juniper ATP Cloudは、この情報だけでなく、他のソースも使用します。これは自動的に行われます。STIX に必要な管理者設定はありません。 STIX レポートは異なります。このページの下部にサンプルレポートが表示されます。

手記:

Juniper ATP Cloudでは、脅威インテリジェンスを共有することもできます。[脅威の共有] ページで、共有する脅威情報を制御できます。 脅威インテリジェンス共有の構成を参照してください。 |

| ZIP形式のファイルをダウンロード |

(利用可能な場合)このリンクをクリックすると、分析のために隔離されたマルウェアがダウンロードされます。このリンクを使用すると、マルウェアを含むパスワードで保護されたzipファイルをダウンロードできます。zip ファイルのパスワードは、問題のファイルの Juniper ATP Cloud UI の 全般 タブに表示されているマルウェア exe ファイルの SHA256 ハッシュ(長さ 64 文字、英数字の文字列)です。 |

| PDFレポートをダウンロード |

このリンクをクリックすると、問題のファイルの詳細レポートをダウンロードできます。レポートには、ファイルの脅威レベル、検出されたプロトコル、ファイルのカテゴリとサイズに関する詳細が表示されます。また、クライアントIPアドレス、ユーザー名、追加情報(利用可能な場合)も含まれます。このデータは、目次付きの含む書式設定されたPDFで提供されます。 |

ページの上部には、次の情報をすばやく表示できます(UI を右にスクロールすると、その他のボックスが表示されます)。

-

[脅威レベル(Threat Level)]:割り当てられた脅威レベル(0-10)で、このボックスにはファイル名と脅威カテゴリも表示されます。

-

[上位インジケータ(Top Indicators)]:このボックスには、マルウェア名、一致するシグネチャ、アンチウィルスの状態、およびファイルの送信元の IP アドレス/URL が表示されます。

-

蔓延—このボックスには、このマルウェアが検出された頻度、ファイルをダウンロードしたネットワーク上の個々のホストの数、および使用されたプロトコルに関する情報が表示されます。

ファイルサマリー

| 畑 |

定義 |

|---|---|

| 脅威レベル |

これは、割り当てられた脅威レベル 0 から 10 です。10 が最も悪質です。 |

| 世界的な普及率 |

このファイルがさまざまな顧客で表示される頻度。 |

| 最終スキャン |

不審なファイルを最後にスキャンして検出した日時 |

| ファイル名 |

不審なファイルの名前。例: unzipper-setup.exe、20160223158005.exe、wordmui.msi。 |

| カテゴリ |

ファイルの種類 例: PDF、実行可能ファイル、ドキュメント |

| 大きさ |

ダウンロードしたファイルのサイズ。 |

| プラットホーム |

ファイルのターゲット OS 例: Win32 |

| マルウェア名 |

可能な場合は、Juniper ATP Cloudがマルウェアの名前を特定します。 |

| 種類 |

可能な場合は、Juniper ATP Cloud が脅威のタイプを特定します。例:トロイの木馬、アプリケーション、アドウェア。 |

| 濾す |

可能な場合は、Juniper ATP Cloud が検知されたマルウェアの種類を判断します。例: Outbrowse.1198、Visicom.E、Flystudio |

| SHA256 と MD5 |

ファイルがマルウェアかどうかを判断する方法の 1 つは、ファイルのチェックサムを計算し、そのファイルが以前にマルウェアとして識別されたことがあるかどうかを照会することです。 |

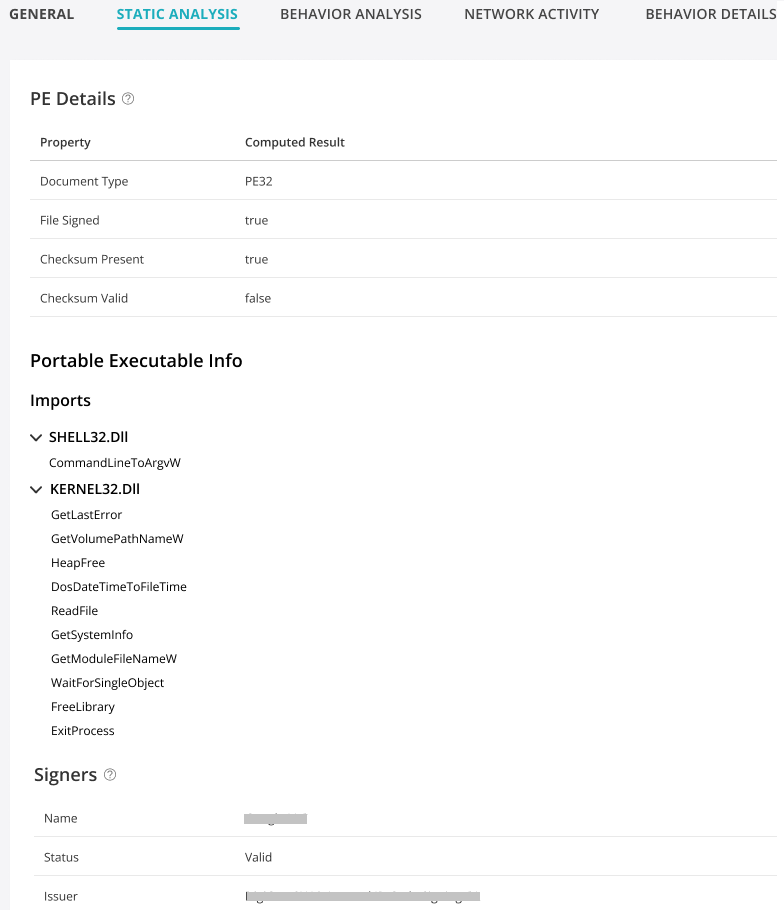

静解析

Juniper ATP Cloudは、潜在的なサンプル機能を説明するために、ドキュメントタイプ、証明書の詳細、署名者情報などの静的ファイル情報を提供します。

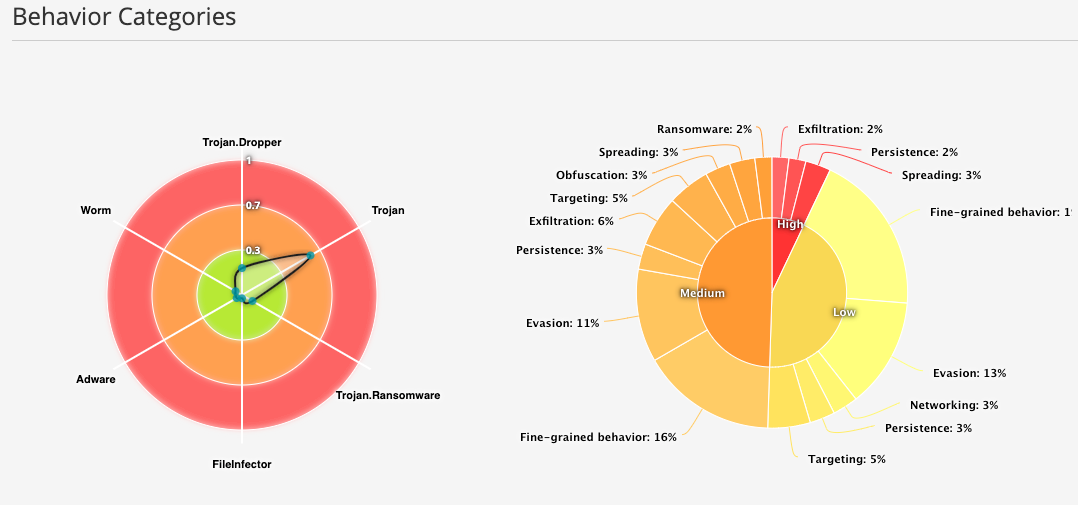

動作解析学

Juniper ATP Cloudは、ネットワーク動作分析と機械学習(ML)を提供し、暗号化または暗号化されていない接続が無害か悪意のあるものかを判定します。SSLプロキシは、検出のためにトラフィックを復号化するために必要であることに注意してください。

[動作分析] タブでは、ファイル実行の動作の傾向がレーダー チャートで表示され、各軸にマルウェアのカテゴリまたは動作が表示されます。このデータは、マルウェアのカテゴリをより適切に識別し、そのカテゴリを重大度にマッピングするのに役立ちます。

マルウェアの優先度は、低、中、高に分類されます。

図2の左側のレーダーチャートは、サンプルが前述のマルウェアタイプのいずれかに属している確率を示しています。この形状は、1 つの特定のマルウェアの種類 (この場合はトロイの木馬) を指しています。これは、サンプルのマルウェアの種類がトロイの木馬である可能性が高いことを示しています。このグラフ図2は、サンドボックス化後の悪意のあるサンプルには存在しない可能性があることに注意してください。グラフでは、緑はそのカテゴリでクリーンであることを示し、オレンジはそのカテゴリで疑わしいことを示し、赤はそのカテゴリの悪意のあるマルウェアを示します。

| 動作カテゴリ |

動作定義の例 |

|---|---|

| ターゲット |

ボリューム情報を確認 |

| きめ細かな動作 |

デバイス ドライバーと通信するためのコードが含まれています。 サービスを削除するコードが含まれています。 システム DLL 範囲に割り当てられたメモリ。 |

| 難読 化 |

既知のコード難読化手法を利用します。 |

| 忌避 |

VM を検出するためのコードが含まれています。 未使用のコード(難読化されたコードの可能性が高い)が大量に含まれています。 実行時に API 呼び出しを決定するコードが含まれています。 |

| 固執 |

起動時にアプリケーションを実行するようにレジストリ キーを変更します。 |

| ネットワーキング |

メモリまたはバイナリにインターネットアドレスが含まれています。 |

HTTPダウンロード

このセクションには、不審なファイルをダウンロードしたホストのリストが表示されます。 IPアドレス をクリックすると、このホストの「ホストの詳細」ページに移動します。 デバイスのシリアル番号 をクリックすると、[デバイス(Devices)] ページに移動します。そこから、プロファイル、許可リスト、ブロックリストのバージョンなど、Juniper ATP Cloud設定のデバイスのバージョンとバージョン番号を表示することができます。また、デバイスのマルウェア検出の接続タイプ(テレメトリ、送信、または C&C イベント)を表示することもできます。

ネットワーク アクティビティ

[ネットワーク アクティビティ(Network Activity)] セクションの情報は、次のタブで確認できます:

-

[Contacted Domains]:利用可能な場合は、Juniper ATP Cloudサンドボックスでファイルを実行しているときにコンタクトしたドメインがリストアップされます。

-

[Contacted IPs]:ファイルの実行中にコンタクトしたすべての IP が、宛先 IP の国、ASN、レピュテーションとともにリストされます。レピュテーションフィールドは、Juniper IPインテリジェンスデータ送信先に基づいています。

-

[DNS Activity]:このタブには、外部から接続されているサーバのドメイン名を検索するためのリバースルックアップなど、ファイル実行中のDNSアクティビティが一覧表示されます。このタブには、宛先サーバーの既知のレピュテーションも表示されます。

動作の詳細

「動作の詳細」タブには、疑わしいアクティビティに関する情報と、行動分析中にキャプチャされたプロセスの詳細が表示されます。たとえば、マルウェアが実行可能ファイルをドロップして新しいプロセスを開始した場合、これらの詳細は [動作の詳細] タブに表示されます。また、サンドボックス内で発生したマルウェア分析の振る舞い分析ウィンドウのスクリーンショットも表示されます。これは、ファイルがマルウェアかどうかを判断するのに役立ちます。分析されたファイルがランサムウェアである場合、スクリーンショットに分析中に身代金メッセージまたはその他の情報が表示される場合があります。

スクリーンショットは、新しく分析されたファイルでのみ使用できることに注意してください。

STIXレポートのサンプル

の例

の例