このページの目次

導入

この章には、次のトピックが含まれています。

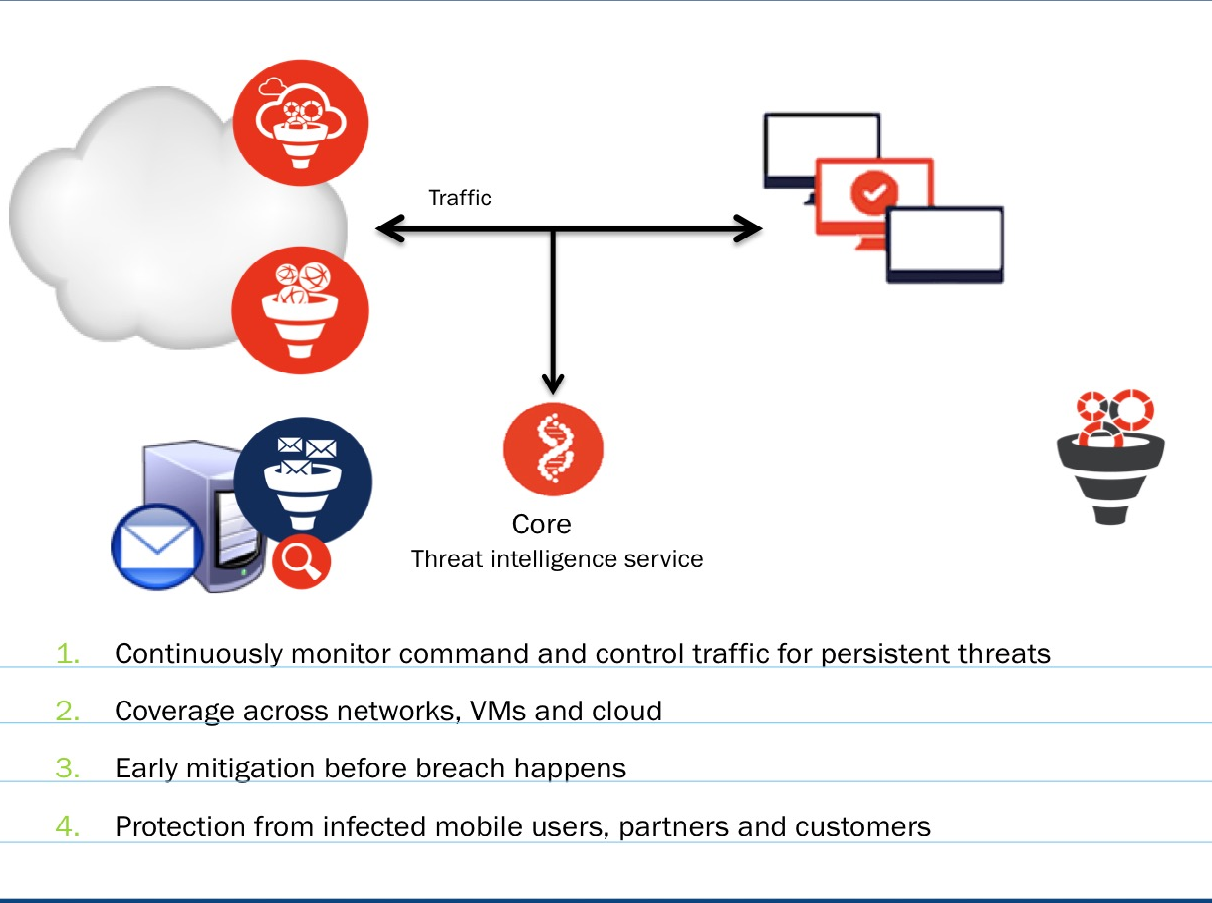

ジュニパーATP Applianceの適応型検出ファブリック:多層防御

セキュリティの専門家は、サイバー脅威ソリューションが新たな犯罪エコシステムに追いついていないことに同意しています。進化する脅威戦略では、ネットワークに侵入し、知的財産や専有データを盗むために、よりステルスで陰湿なメカニズムを採用しています。マルチプラットフォームエンタープライズ環境でクラウドコンピューティング、BYOD、ソーシャルメディアの使用が増加するということは、「多層防御」に対する業界全体の要件がますます深くなっていることを意味します。

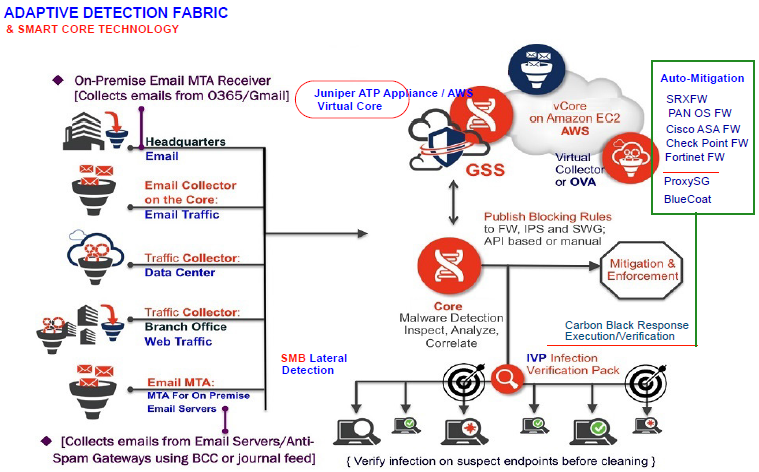

Juniper ATP Applianceの継続的なトラフィック監視とシームレスで拡張可能なマルチスレッド、マルチプラットフォームのマルウェアデトネーションエンジンコアは、真に実用的なコンテキスト認識型の検知とインテリジェンスを提供します。これがジュニパーATP Applianceの適応型検出ファブリックです。ジュニパーATP Appliance製品は、Smart Core Technologyである行動分析と機械学習を独自に組み合わせて、侵害の原因となる回避的な脅威を検知し、各企業のインシデント対応チームに優先順位を付けてアラートを提供し、過負荷を排除し、応答時間を大幅に短縮します。

Juniper ATP Applianceは、業界初の分散型脅威防御ソリューションで、広く深く展開され、コンテキスト認識型のマルチプラットフォームの高度な脅威検出および緩和システムを提供し、すべてのWebおよび電子メールのキルチェーンベクトルに沿って標的型攻撃やゼロデイ攻撃を阻止します。適応型の回避防止検出により、ジュニパーATP Applianceのインテリジェンスと分析情報は、高度な脅威とともに進化します。

Web-borne Threats:

ジュニパーATPアプライアンスWebトラフィックコレクターは、Web媒介の脅威から企業を保護します。Webトラフィックコレクタは、スイッチのミラー/監視ポート、ネットワークタップ、またはロードバランサーを介して、ネットワークトラフィックを継続的に監視および検査します。Juniper ATP Appliance Web Collectorは、ネットワークトラフィックと通信を分析し、パケットキャプチャを実行して、マルウェアの兆候を評価します。最初の検査と分析フェーズの後、Webコレクターは、Juniper ATP Appliance Core検知エンジン内でデトネーション用のすべてのネットワークオブジェクトを提供し、計装された仮想化およびエミュレーション技術を使用して、検知されたマルウェアの特性を特定およびテストします。トラフィック コレクターは、コアに送信されるエンベロープ情報と共にペイロードを抽出します。Webコレクターは、コマンドアンドコントロール(CnC)通信も検出します。

Email-borne Threats and Email Phishing Correlation:

Juniper ATP Applianceは、電子メールの攻撃ベクトルに対する保護も提供し、ホストを侵害したり、企業の機密データのCnC抽出を開始することを目的とした電子メールの添付ファイルやURLを介して高度なマルウェアがエンドポイントに感染するのを検知して防止することで、スピアフィッシング攻撃から防御します。メールトラフィックコレクターは、メール転送エージェント(MTA)Juniper ATP Appliance Receiver経由で、BCCまたはメールジャーナリング用に設定できます。

Core Windows & Mac OSX Threat Detonation Engines:

Juniper ATP Appliance Coreの一部であるマルチフェーズ、マルチOSデトネーションエンジンが、一般的なファイル形式、電子メールの添付ファイル、URLバイナリ、Webオブジェクトに埋め込まれた高度なマルウェア、ゼロデイ攻撃、標的型APT攻撃について、詳細なコンテキスト認識型のフォレンジック分析を実行します。コアとMac OSXセカンダリコアは、コールバック分析も実行して、高度なマルウェアと侵入を追跡します。

柔軟なアプライアンスベース、ソフトウェアのみ、Amazon Web Services(AWS)向けVCore、またはOVA VM分散展開

ジュニパーATPアプライアンスの導入、SaaSまたはVMのオプションを介したジュニパーATPアプライアンスの拡張性に優れた脅威防御システムは、既存のインフラストラクチャおよびネットワークセキュリティサービスと統合し、活用するように設計されています。Juniper ATP Appliance では、お客様のネットワーク環境に合わせてテクノロジーとコンポーネントをカスタマイズできます。

SMB Lateral Detection Support:

Juniper ATP Appliance Advancedライセンスにより、Juniper ATP Applianceが現在HTTPトラフィックを監視しているのと同様に、SMBプロトコルスタックの監視と分析には、クライアント間またはクライアントとサーバー間のファイル転送の抽出が含まれます。SMB 横方向検出では、マルウェアをダウンロードするエンドポイントがターゲット エンドポイントであり、マルウェアを提供するホストが脅威のソースです。このインシデントでは、これらの各ホストの IP アドレスが使用されます。この「東西」トラフィック監視は、確立されたイングレストラフィックとエグレストラフィックの「南北」監視に加えて、企業内の他のホストに広がるマルウェアを特定し、「患者ゼロ」からの経過を追跡するのに役立ちます。HTTP が組織内のエンドポイント間の通信に使用されることはめったにないため、SMB (「 SMB ラテラル検出」を参照) は、組織内およびファイル共有間でのマルウェア感染の実証済みの候補です。

Network and Endpoint Mitigation with Remediation Prioritization:

Juniper ATP Applianceは、実用的なインテリジェンスを生成し、特定された各脅威に対して緩和オプションを提供します。これは、ジュニパーATP Applianceの高度な防御システムの大部分を占めています。ネットワークパスおよびエンタープライズエンドポイントにおける緩和アクション、特に企業にとって最も重要な脅威に対する緩和アクションの優先順位は、Juniper ATP Appliance脅威メトリックと呼ばれる脅威インテリジェンス評価の組み合わせから導き出されます。

Threat Severity — 検知されたマルウェアの動作と目標

Threat Progression — 攻撃のキルチェーンの段階

Threat Relevance —マルウェアがVirusTotalなどの静的分析スキャナーによって認識またはブロックされたかどうか。ターゲットOSがターゲットエンドポイントで利用可能であったかどうか。ダウンロードの実行がエンドポイントで行われたかどうか。また、攻撃を受けたネットワークセグメントのカスタム設定されたアセット価値が、企業にとって重大なリスクとなるかどうかも考慮します

詳細については、このガイドの 『脅威メトリックの優先順位付けマッピング 』を参照してください。

Open API Platform Incident Tracking:

また、Juniper ATP Appliance Central Managerは、包括的でオープンプラットフォームのHTTPベースのAPIを提供し、すべての脅威へのアクセス、処理データ、デバイスとソフトウェアの設定を行います。 Juniper ATP Appliance HTTP APIを参照してください。

ジュニパーATPアプライアンスのアーキテクチャにより、より高速で正確な検出が可能になります。Juniper ATP Applianceシステムでは、マルウェア分析に4つの協調次元と相関機械学習が採用されています。

ネットワーク

静的

評判

動的 (動作)

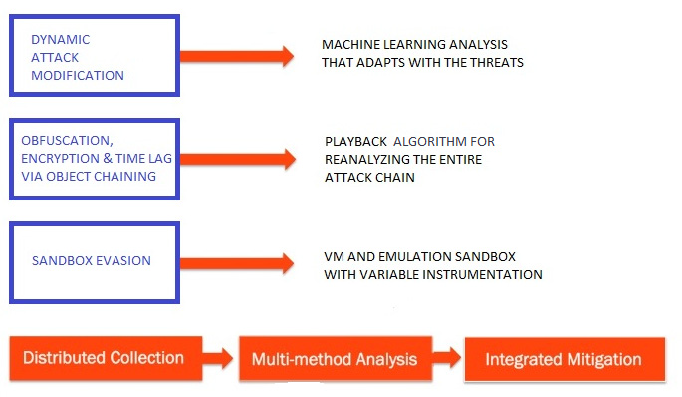

Juniper ATP Applianceの検出と分析は、コンテキストを認識しており、感染したエンドポイントを特定し、各感染に関する実用的なインテリジェンスを提供します。Juniper ATP Applianceは、ヒューリスティックなショートカットではなく実際の機械学習を使用して、より多くのファイルタイプとプラットフォームに対する装甲マルウェアやVM耐性マルウェアなどのゼロデイ脅威を、他のどのテクノロジーよりも多くの動作トレースでキャッチします。

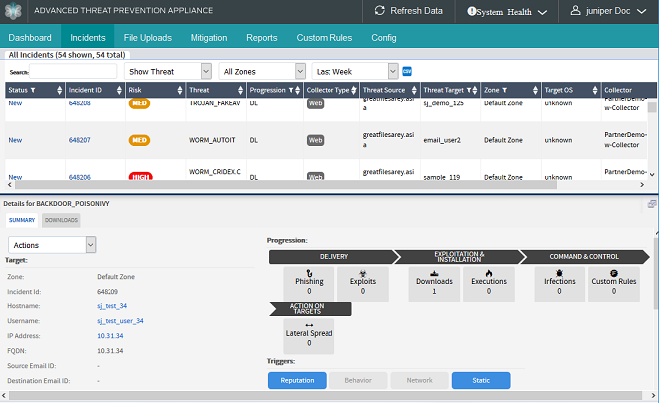

ジュニパーATP Appliance製品は、特定の攻撃ベクトルに対して検出された脅威インシデントの詳細を提供し、通知、レポート、ブロッキングの緩和およびセキュリティ分析ワークフローとのリアルタイム統合をサポートします。

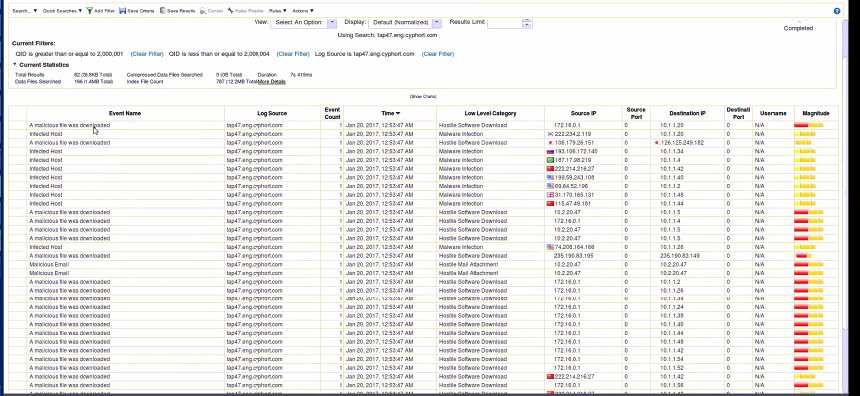

高度な脅威分析(ATA)

Juniper ATP Applianceの高度な脅威分析機能は、インシデント対応に不可欠であり、脅威アクティビティの包括的なビューを提供します。多くの組織がセキュリティ情報およびイベント管理(SIEM)プラットフォームを実装していますが、統一された脅威コンテキストがないため、脅威に対して情報に基づいた迅速な対応を可能にする運用インテリジェンスの有効性が制限されています。Juniper ATP Appliance ATAを使用すると、セキュリティチームは既存のセキュリティツールによってキャプチャされたインテリジェンスの価値を最大限に活用できます。これにより、アナリストはSIEMシステムからのデータを分析して対応する能力を最適化しながら、SIEMイベントに関連するインシデントコンテキストをより深く理解できます。

Juniper ATP Appliance ATA は、以下のような多様な情報源から得た脅威アクティビティの全体像です。

アクティブディレクトリ

エンドポイントアンチウイルス、

ファイアウォール

セキュアWebゲートウェイ

侵入検知システム

エンドポイント検出および応答ツール

従来のセキュリティデバイスは貴重な情報を収集しますが、デバイスは特に高度な脅威を探していないため、ほとんどは使用されません。Juniper ATP ApplianceのATAは、さまざまなソースからのデータを調べ、高度な悪意のある特性を識別し、イベントを関連付けることで、脅威のキルチェーンを完全に可視化します。これは、侵入防御システムなどのノイズの多いデバイスの場合に特に役立ちます。また、SIEMを使用していないお客様にも、ATAがネットワーク内の他のセキュリティデバイスから直接データを取り込んでサイバー攻撃から保護するというメリットがあります。

Juniper ATP Appliance ATAは、マルウェアインシデントのトリアージと調査に取り組むTier 1およびTier 2セキュリティアナリストの日々のワークフローに焦点を当てています。ホストとユーザーのタイムラインがセキュリティアナリストに提供され、ターゲットホストで発生した特定のイベントが明らかになります。検出の専門家ではない Tier 1 アナリストは、数分以内にインシデントに必要な一連のアクションを簡単に判断できます。ATA を使用すると、アナリストは、脅威の正確な性質と、それが緩和のために第 2 層チームへのエスカレーションを必要とする高度な脅威であるかどうかを判断するための包括的な情報を得ることができます。Tier 2 アナリストは、精査された高度な脅威に集中でき、ATA が提供するタイムライン ビューを使用してホストとユーザーの詳細な調査を実行できます。この包括的な情報ビューにより、対応チームに脅威コンテキスト、ホスト ID、エンド ユーザー ID を含む豊富なデータが提供されます。手動でのデータ集約や分析は必要ありません。

高度な持続的脅威(APT)の単一ペインビュー

Juniper ATP Applianceの可視性と相関性のあるインテリジェンスは、エンタープライズ境界とエンタープライズネットワーク内の両方からやってくる高度な脅威を一元的に確認できるため、次世代の脅威(他のソリューションを回避することが多い)を一意に識別し、管理者やインシデント対応チームが企業への脅威を迅速に軽減できます。

Juniper ATPアプライアンスサイバー脅威キルチェーンの進行

「キルチェーン」は、サイバー脅威を特徴付ける攻撃ベクトルと攻撃段階として定義されます。Juniper ATP Applianceは、サイバー脅威キルチェーン内のすべての拡張リンクを検出して分析します。キルチェーンに沿ったすべての関連ネットワークトラフィックとデータ、および関連する攻撃ベクトルを包括的かつ実用的な可視化を提供する、独自のサイバーセキュリティソリューションを提供します。

悪用 |

Xp |

ユーザーを悪意のあるオブジェクトにさらす可能性のあるアクティビティ。 |

ダウンロード |

DL |

悪意があると判定されたオブジェクトのダウンロード。 |

ユーザーアップロード |

UP |

エンドポイントで実行されるデータのアップロード。 |

実行 |

EX |

エンタープライズエンドポイントでの悪意のあるコードの実行 [カーボンブラック応答API統合によって特定] |

感染 症 |

IN |

感染の証拠を特定しました(CnC、IVP検証)。 |

横方向の広がり |

LS |

East-Westトラフィック内のエンタープライズホスト全体に分散して検出されました。 |

フィッシング |

PHS |

悪意のあるURLを含むメール(多くの場合、ダウンロードと関連付けられています) |

Juniper ATP Appliance キルチェーン検出指定

XP + UP + DL + EX + IN + LS + PHS

インタラクティブなキルチェーン、電子メール相関、横方向の広がりの表示については 、インシデントタブのキルチェーン、相関と横方向の広がり 、 およびキルチェーンの内訳 のセクションも参照してください。

ジュニパーATP Applianceのユニークな階層的推論および機械学習エンジンは、仮想化およびエミュレートされたオブジェクト分析をJuniper ATP Applianceの分散型ビッグデータ相関エンジンと組み合わせて採用し、ネットワークトラフィックにおける高度なマルウェアの脅威を正確かつ動的に検出し、特定の組織にとって重要な脅威に関する実用的なインテリジェンスを生成します。

Juniper ATP ApplianceのマルチOS検知エンジン(WindowsおよびMac OS X)は、マルウェアのデトネーションと、脅威キルチェーンに沿ったすべての攻撃段階のアクティビティの詳細な分析により、すべての攻撃ベクトルの詳細なコンテキスト認識カバレッジを提供します。また、ネットワークエンドポイントでのCarbon Black Responseの統合に加えて、パロアルトネットワークス(PAN)、ジュニパーSRXファイアウォール、Cisco ASA、チェック・ポイントのファイアウォール、フォーティネットのファイアウォール、ネットワークパスに沿ったBlueCoat Proxy SGの統合を介して、即時検証と自動緩和も提供されます。ジュニパーATPアプライアンスのオンデマンドエンドポイントIVP(感染検証パッケージ)は、ジュニパーATPアプライアンスの高度な脅威保護を一周して、企業のインフラストラクチャ全体を保護します。

Juniper ATP Applianceの分散型アーキテクチャは、脅威のキルチェーンを断ち切ると同時に、文字通りあらゆるエンタープライズネットワークアーキテクチャに適応するように設計されています。ジュニパーATPアプライアンスは、ジュニパーATPアプライアンス独自のオブジェクトベースのトラフィックコレクターテクノロジーを使用して、トラフィックデータおよびネットワークオブジェクトの継続的な検査を、脅威の検出および分析から分離します。分散型のジュニパーATP Applianceシステムは、既存の分析技術やデトネーション技術に比べて大きなメリットがあります。それは、実質的にコスト効率の高い方法でネットワーク全体にさまざまなトラフィックコレクターを配置でき、動的な動作分析サイクル中の遅延が少なく、幅広いエンタープライズネットワークとそのキルチェーンの脆弱性に対する可視性と範囲を拡大できるからです。

のキルチェーン進行マッピング

のキルチェーン進行マッピング

ジュニパーATPアプライアンスの脅威インテリジェンスは、ピンポイントでハイライトします。

キルチェーンの進行を構成する脅威の側面

「キルチェーン」における攻撃場所

マルウェアが意図したキルを達成し、キルの露出を投稿するのにどれだけ近いかに関するコンテキスト内のメトリック

コンテキストアウェア検出とジュニパーATPアプライアンスIntel

最近、高度な回避技術を使用する高度なペイロード配信メカニズムが著しく増加しています。これらの脅威は、進行中の攻撃中に動的に変化し、複数のプロトコル層での並列実行を通じてスタック可能になるため、従来のセキュリティソリューションでは検出が困難になるため、ネットワークセキュリティソリューションをバイパスするように密かに設計されています。また、ペイロードの配信は、ほとんどの場合、モバイルやWebなどの複数のプラットフォームに分散するか、長期間にわたって行われます。

現在のセキュリティソリューションでは、コンテキストの認識と完全な可視性が不足しているため、回避攻撃が成功しています。高度な回避脅威を早期に検知する際の課題は、セキュリティソリューションとアナリストが多数の低レベルのシグナルを見つけ、さまざまな脅威の適切な部分を相互に関連付ける必要があるという事実に結びついています。これにより、データが構造化信号と非構造化信号の組み合わせであり、異なるネットワークセグメントからのさまざまなレベルのメタデータと組み合わされるため、複雑さが生じます。ほとんどのエンタープライズインフラストラクチャの規模と複雑さを考慮すると、関連する脅威を検証、優先順位付け、および軽減するタスクには、Juniper ATP Applianceの分散型アーキテクチャカバレッジと、コンテキスト認識型のオブジェクト重視のインテリジェンスが必要です。

高度な脅威を検出するための前提条件は、分散型アーキテクチャと「長い」データ分析、およびエコシステム全体に対する脅威の影響の詳細な評価を組み合わせて、完全な可視性を確立することです。脅威のさまざまな側面が互いにどのように関連しているかを理解することは、断固とした敵を阻止するために必要です。

ジュニパーATP Appliance製品スイートは、Web/電子メールトラフィックコレクターのインテリジェンス技術とデトネーションエンジンを組み合わせて多層防御アーキテクチャを提供する独自のソリューションを提供します。このエンドツーエンドの相関関係により、エンタープライズネットワーク全体を保護し、高度なマルウェアを使用する攻撃に対する保護レイヤーとして機能します。

と関連付けています

と関連付けています

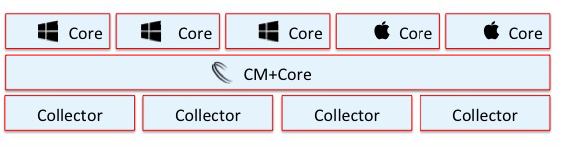

コンテキスト認識型のJuniper ATP Appliance製品スイートと連携して運用することで、エンタープライズアーキテクチャの他のレイヤーの有効性を補完しながら、既存のセキュリティインフラストラクチャをサポートします。次の図は、利用可能な各構成のアプライアンスと、収集と検出を一元管理するために導入したJuniper ATP Appliance Central Managerを使用した分散型エンタープライズ導入を示しています。

ジュニパーATP Appliance マルチプラットフォーム製品スイート

Juniper ATP ApplianceのマルチOS製品ソリューションは、あらゆる脅威ベクトルからの悪意のある攻撃から企業全体を監視し、防御するように設計されています。多くの脅威は、従来の保護を迂回するために、異なるチャネルと段階段階を使用します。ユーザーがURLをクリックすると、攻撃がネットワークに侵入し、脆弱性の検索中にブラウザを攻撃する一連のドライブバイダウンロードを引き起こす可能性があります。ジュニパーATP Appliance製品スイートのコンポーネントが連携して、このような複合的な脅威を検知して阻止します。

製品コンポーネント |

展開場所 |

モデル オプション |

Juniper ATP Appliance Core Engine(Windows) |

エンタープライズ ネットワーク内の任意の場所、クラスター化された環境、リモートにあるブランチ オフィスなど |

ジュニパーATP700アプライアンス |

Juniper ATP Appliance Virtual or Secondary Core Engine(Windows) |

エンタープライズネットワーク内の任意の場所や遠隔地の支社/拠点に配置されます。プライマリ コアに論理的に接続されます。 |

Juniper ATP Appliance、OVA VM、vCore for AWS、またはソフトウェアのみ |

Juniper ATP Appliance Central Manager |

[プライマリ]コアの一部としてエンタープライズネットワーク内の任意の場所を検索します。トラフィックコレクターオブジェクトとマルチプラットフォームのデトネーションエンジンの検出、分析、レポート(Web UI)を管理します。 |

コア エンジンにパッケージ化 [クラスタ展開の場合のプライマリ コア] |

ジュニパーATPアプライアンスWebトラフィックコレクター |

任意のネットワーク上の場所に配置します。最も一般的なのは、インターネット (またはネットワーク) エグレスです。Web プロキシが存在する場合は、次の章の「オプションの導入シナリオ」を参照してください。 |

ジュニパーATPアプライアンスWebコレクターアプライアンス、仮想、OVA、またはソフトウェアのみ |

ジュニパーATPアプライアンスメールトラフィックコレクター |

スパム対策ゲートウェイと、MS-Exchange などのネットワークの内部メール サーバーの間を見つけます。電子メール コレクターは、SPAN ポートからの電子メール メッセージを解析しません。展開では、POP または IMAP を使用して分析用の電子メールを取得するために、特別な電子メール アカウント (ジャーナリングまたは BCC) にログインするアカウントが必要です。 |

Juniper ATP Appliance CoreまたはAllin-Oneシステムのコンポーネント |

Juniper ATP Appliance Secondary Core(Mac OSX検知) |

エンタープライズネットワーク内の任意の場所や遠隔地の支社/拠点に配置されます。プライマリ コアに論理的に接続されます。 |

Mac Miniデバイス用ジュニパーATPアプライアンスソフトウェア |

ジュニパーATPアプライアンスオールインワン |

エンタープライズネットワーク内の任意の場所に配置されます。Mac OSX 検出カバレッジ用の Mac Mini セカンダリ コアを論理的に接続します。 (中央マネージャー |コア (ウィンドウズ) |コレクター) |

ジュニパーATP700アプライアンス |

グローバルセキュリティサービス(GSS) |

ジュニパーATPアプライアンスCM/コアアプライアンスまたはオールインワンアプライアンスのいずれかに対して設定されます。 |

サービス |

クラスター化または仮想 |

ソフトウェアとクラウドベースの導入:仮想コレクター、AWS 向け仮想コア、VCORE(OVA) |

多くのオプション。それぞれのJuniper ATP Applianceクイックスタートガイドを参照してください |

Juniper ATP Appliance コアおよびセカンダリ コア デトネーション エンジン

Juniper ATP Applianceのコアは、Windowsプラットフォームのマルウェア分析をMac OS Xの監視およびマルウェア検出と統合します。

Juniper ATP Appliance Windowsデトネーションエンジンは、コアに常駐します(オールインワン導入を実装するか、エンタープライズネットワークまたはAmazonクラウドにクラスター化、仮想または物理コア/CM導入を実装するかに関わらず)運用しているかどうかは問いません。

Juniper ATP Appliance MAC OS Xデトネーションチャンバー(セカンダリコア)は、Mac Mini(ジュニパー製ではありません)上で動作し、Webおよび電子メールトラフィックにおける既知および未知の脅威の両方を検出するためのものです。

Juniper ATP Appliance Core Central Managerは、Web UIディスプレイと脅威ビュー内のすべての検知データおよびインテリジェンスデータを、Juniper ATP ApplianceのGSS、グローバルセキュリティサービスと連携して調整します。

Juniper ATP Applianceデトネーションエンジンは、疑わしいトラフィックオブジェクト(コード、添付ファイル、ファイル、URL)を完全に実行します。Juniper ATP Appliance Collector自動化は、疑わしいトラフィックを、Juniper ATP Applianceの計装化された実行エンジン内および通過する際に、機械学習適応機能を備えた一連の既知のルール静的、レピュテーション、ネットワーク、および動作推論シーケンスを通過させます。

コアWindowsおよびMac OS Xでは、疑わしいマルウェアが仮想化環境で実行され、十分に調査されます。Juniper ATP ApplianceのコアWindowsおよびMac OS X環境では、実際のマルウェアがゼロデイ攻撃やエスカレーション、その他の次世代機能を引き起こすことができるため、Juniper ATP Applianceは脅威の可能性を完全に調べて評価することができます。

仮想化チャンバーでの爆発に続いて、マルウェアは次にエミュレーションを使用してそのペースを実行します。例えば、Juniper ATP Appliance Webアプライアンスの内部コアWindowsとMac OS Xは、実際のネットワークユーザーとWebサーバー間の疑わしいWebトランザクションのブラウザー(クライアント)側をエミュレートして、Webサーバーがブラウザーへの感染を試みているかどうかを判断します。疑わしいコードはエミュレーションエンジン内で再生および分析されるため、以前は見られなかった可能性のあるポリモーフィックまたはゼロデイマルウェアを検出できます。ジュニパーATP Applianceのマルウェア防御システムエンジンによって、企業に対する実際の脅威が特定されてトラックで阻止されます。マルウェア修復チームとフォレンジックチーム向けの中央マネージャーダッシュボード、[インシデント]タブ、[緩和]ページで詳細なレポートとして分析結果を確認できます。

ジュニパーATP Applianceデトネーションエンジンは、調査した脅威に関する詳細情報を蓄積します。マルウェア分析の結果から、マルウェアに関連するIPアドレス、採用されているネットワークプロトコル、ターゲットとなっている特定のポート、攻撃者がペイロードをクローク、通信、および配布する方法に関するインテリジェンスが得られます。Juniper ATP Applianceは、このデータを使用して、コールバックと、マルウェアとリモートコマンドアンドコントロール(CnC)センター間のすべてのデータ交換をキャプチャします。詳細なコンテキスト駆動型マルウェア分析と脅威メトリックレポートにより、管理者は中央マネージャーから利用可能なリアルタイム緩和オプションを選択できます。これには、ジュニパーATPアプライアンスの統合PAN OS、SRX、Cisco asa、Check Point、FortinetおよびBlueCoat ProxySG緩和、エンドポイント感染検証(Juniper ATP Appliance IVP)、およびリアルタイムのエンドポイント軽減を行うカーボンブラックレスポンスジュニパーATP Appliance-partner対応システムが含まれます。 エンタープライズネットワーク境界の外部だけでなく

Juniper ATP Applianceコアの詳細情報へのクイックリンク

Juniper ATP Appliance コアの初期インストールと設定については、お使いの製品の『Juniper ATP Applianceクイックスタートガイド』を参照してください。

Juniper ATPアプライアンスオールインワンシステムクイックスタートガイド

Juniper ATP Appliance Core/CMクイックスタートガイド

Juniper ATP Appliance Virtual Core for AWSクイックスタートガイド

ジュニパーATPアプライアンストラフィックコレクター

ジュニパーATPアプライアンストラフィックコレクターアプライアンスは、Webオブジェクトと電子メールをスキャンして分析し、悪意のある脅威を特定します。Webコレクターは、ネットワークコールバックを検査し、ユーザーセッションデータやリンクトレースバックなどのオブジェクト収集を実行します。電子メール コレクターは、電子メールの添付ファイルの収集と電子メールのメタデータ検査を実行します。

Juniper ATP Appliance Collectorは、物理アプライアンス、ソフトウェアのみのISO、またはVM OVAとして導入できます。コレクターは、ネットワーク スイッチの SPAN/TAP ポートに接続します。

マルチテナントMSSP(マルチテナントMSSP)の場合、ジュニパーATPアプライアンストラフィックコレクターをテナント固有のMSSPサイトに展開できます。詳細については、 『マルチテナント Web コレクタ ゾーン:マネージド セキュリティ サービス プロバイダ(MSSP)のサポート 』を参照してください。

Mac Mini用のポータブルスモールフォームファクタトラフィックコレクタOSIも利用できます。

マルチテナントWebコレクターゾーン: マネージドセキュリティサービスプロバイダー(MSSP)のサポート

Juniper ATP Applianceは、テナントサイトにおけるトラフィックコレクターの導入を統合します。テナントで構成された各コレクターは、MSSP サイトでホストされている Juniper ATP アプライアンス コア クラスターに接続されます。インシデントのすべての管理はMSSPによって実行されます。テナントはコアクラスターにアクセスできません。

構成されたゾーンは、Juniper ATP Appliance Central Manager Web UIで定義され、テナントごとのインシデントとイベントを識別して関連付けます。MSSPは、テナントごとにゾーンを定義し、テナントに関連するすべてのコレクターをテナント固有のゾーンにグループ化します。このゾーンは、Juniper ATP Appliance CM Web UIゾーン設定ページに追加されます。その後、すべてのイベント相関の進行は、発信元のゾーンごとにイベントを追跡し、同じゾーン内のイベントを関連付けます。このように、マルチテナントMSSPは、Juniper ATP Appliance Central Managerを使用して、ゾーン/テナントごとのインシデントを管理します。

トラフィックコレクタのパフォーマンス、信頼性、診断ディスプレイ

トラフィック コレクターのパフォーマンス メトリックは、新しい Central Manager Web UI コレクター ダッシュボード (Web および電子メール) で提供されます。

最上位のヘルス・インディケーター・サマリーは、コレクタ全体のヘルスを示すために色分けされています。例えば:

オフラインコレクターのインジケーターは赤です。

劣化コレクターのインジケータは黄色です。

すべての要素が公称値の場合、インジケーターは緑色です。

コレクタダッシュボードページのヘルスインジケータをクリックすると、システムダッシュボードが開きます。[システム正常性] ページには、すべてのシステム アラートの概要が表示されます。

ユーザーの構成や操作は必要ありません。

Web UIサイバーキルチェーンプログレッションマッピング

ログ・イベント拡張フォーマット (LEEF) は、IBM® セキュリティー QRadar® 用にカスタマイズされたイベント・フォーマットです。ジュニパーATPアプライアンスは、QRadar統合のために、マルウェアイベントに対するSIEM脅威アラートのLEEF形式での送信をサポートしています。

QRadar サーバーへの DSM-Juniper ATP Appliance 拡張プラグインのインストールが必要です。

設定情報については、 『SIEM 設定の構成 』および CEF、LEEF & Syslog Support for SIEM User's Guideを参照してください。

統合ネットワーク |エンドポイントの軽減

オブジェクトベースのエンドツーエンドのマルウェア防御は、検知と緩和の2つの部分で実行されます。Webベースの脅威をブロックするには、ネットワークIPS/次世代ファイアウォール、プロキシ、またはWebゲートウェイとの設定時にJuniper ATP Appliance Coreを統合する必要があります。さらに、Carbon Black ResponseとCrowdstrike Endpointの統合、およびJuniper ATP Appliance IVP、Infection Verificationパッケージにより、エンドポイントの保護が強化されています。Central Manager Web UIダッシュボードの[インシデント]ページおよび[緩和]ページにあるJuniper ATP Appliance脅威ビューでは、リアルタイムのインシデント対応が可能です。また、悪意のあるCnCコールバックも、これらの統合システムを導入すると、アウトバウンドでアクティブに検出およびブロックされます。

Juniper ATP Applianceは、詳細な脅威インテリジェンスを使用して、企業の既存のセキュリティインフラストラクチャ(既存のFW、SWG、IPSと統合された自動緩和)を使用して、防御アクションの詳細と優先順位付けを行います。このようにして、Juniper ATP Applianceは、例えば、パロアルトネットワークスファイアウォール、Cisco ASA、Check Point、FortinetまたはJuniper SRXファイアウォール機器の既存のブロックルールに、ホストIPアドレスごとの悪意のあるコンテンツをプッシュしたり、検出された脅威に関連するURLをPANファイアウォールまたはBlueCoat ProxySGにプッシュすることができます。

Juniper ATP Appliance エンドポイントの緩和オプション:

Juniper ATP Appliance Global Security Services(GSS)

自動および事前対応型の緩和オプションやURLブロックを含む、既存のセキュリティおよびブロックインフラストラクチャとの統合

Central Manager Web UIを使用した偽陽性(FP)および偽陰性(FN)の報告。

SIEM統合とCEFロギングのサポート

Carbon Black ResponseやCrowdstrikeなど、特定のネットワークおよびエンドポイントベンダー/パートナーによるJuniper ATP Applianceのブロックとポリシー適用のサポート。

ジュニパーATPアプライアンス感染検証パッケージ(IVP)

Crowdstrike Endpointの統合

Juniper ATP Applianceの「CrowdStrike Endpoint Integration」は、Juniper ATP Applianceの確立されたCarbon Black Response統合を補完し、エンドポイントの脅威の検知と緩和を実現します。具体的には、Crowdstrikeエンドポイント統合によって、ジュニパーATP Applianceがエンタープライズネットワーク上で検出したバイナリがエンドポイントで実行されるかどうかが判断されます。Juniper ATP Applianceのインシデントは、インシデント対応チームが対応を評価するのに役立つように、脅威のリスクが高いことを示すために「EX」とマークされます。

Juniper ATP Appliance Central Manager Web UIでCrowdStrike統合を設定するには、次のように入力する必要があります。

CrowdStrike Falcon API サーバーのホスト名

CrowdStrike Falcon APIユーザー

CrowdStrike Falcon APIキー

Juniper ATP Appliance Central Manager の Web UI インシデント ページでは、エンドポイントが検出されたマルウェアを実行した場合、エクスプロイト(EX)フラグが表示されます。Web UI は、エンドポイント ホストで特定のファイルが実行されると、エンドポイント エージェントからの情報を表示するように自己更新されます。

AD統合は、Crowdstrikeエンドポイント統合の前提条件として有効にする必要があります。

設定情報については、 『エンドポイント統合の設定:クラウドストライクとカーボンブラックレスポンス 』を参照してください。

SMB ラテラル検出

ジュニパーは、SMB ネットワーク ファイル共有プロトコル バージョン 2.1 の監視をサポートしています。これにより、Juniper ATP Applianceが現在HTTPトラフィックを監視しているのと同じように、クライアント間、またはクライアントとサーバー間のファイル転送を抽出できます。ジュニパーATP Applianceは、「南北」のイングレストラフィックとエグレストラフィックの監視に加えて、水平方向の「東西」のSMBトラフィックの監視と検出をサポートしており、感染したエンドポイントから組織内の他のホストに広がるマルウェアを特定するのに役立ちます。HTTPが組織内のエンドポイント間の通信に使用されることはめったにないため、SMBは企業内でのマルウェアの感染と感染の拡散にとって重要なベクトルです。

サポートには、Windows 7 Windows Server 2008 R2 Version 2.1 および Windows 7 Windows Server 2008 R2 Samba Server 2.1 が含まれます。つまり、クライアントまたはサーバーのいずれかが Windows 7 または Windows Server 2008 R2 を実行している必要があり、もう一方の端では、クライアントまたはサーバーのいずれかが Windows 7/Windows Server 2008 R2 以降を実行している必要があります。Linux プラットフォームでは、SMB ラテラル検出のために、一方の端で Samba Server バージョン 2.1 を実行し、もう一方の端で Windows 7/Windows Server 2008 R2 を実行します。

SMBサポートを有効にするには、アドバンスドライセンスキーをインストールする必要があります。

Central Manager Web UI から SMB 検出を表示するには、「インシデント タブのダウンロードの概要テーブルでの SMB ラテラル検出の表示」を参照してください。

ジュニパーATPアプライアンスは、SSHハニーポットの横方向検出もサポートしています。詳細については、次のセクションおよび ラテラル検出の強化: SSH ハニーポット を参照してください。

ラテラル検出の機能強化:SSHハニーポット

Juniper ATP Appliance Central Manager Web UI Incidentsタブに、SSHハニーポット機能の結果が表示されます。顧客のエンタープライズネットワーク内に導入されたハニーポットを使用して、ローカルエリアネットワーク内の他のマシンに感染または攻撃しようとするマルウェアによって生成されたネットワークアクティビティを検出できます。SSHログイン試行ハニーポットは、横方向の拡散の検出を補完するために使用されます。ハニーポットを顧客のトラフィックコレクターに展開し、そこからイベント情報をJuniper ATP Appliance Coreに送信して処理することができます。お客様は、任意のローカルネットワークにハニーポットを配置できます。

ブルートフォースSSH入力を実行しようとしたり、「root」アカウントへのターゲットSSHアクセスを実行しようとする悪意のあるアクターも、Juniper ATP Appliance SSHハニーポット機能によって検出されます。

のインシデントページ表示

のインシデントページ表示

SSHハニーポット検出の結果は、中央マネージャーの「Web UIインシデント」ページに表示され、生成されたレポートに含まれます。ハニーポット検出イベントのためにJuniper ATP Appliance GSSに送信されるデータには、「脅威ターゲット」とタイムスタンプを含むすべての試行された「SSHセッション」の詳細(ユーザー名とパスワードを含む)が含まれます。

SSHハニーポット横方向検出の設定には、ジュニパーATPアプライアンスアドバンスドライセンスが必要です。ハニーポットインターフェイスは常にeth3として列挙されます。

詳細はこちらをご覧ください:

SSHハニーポットの設定の詳細については、 Juniper ATP Appliance CLIコマンドリファレンスを参照してください。

SSHハニーポットの要件を参照してください。

新しいラテラル検出インシデントと詳細の表示については、『SSH ハニーポットのラテラル スプレッド インシデントの表示』を参照してください。

すべてのアウトバウンドコレクタトラフィックにeth3ポートを使用する方法については、 Juniper ATPアプライアンストラフィックコレクタークイックスタートガイドを参照してください。

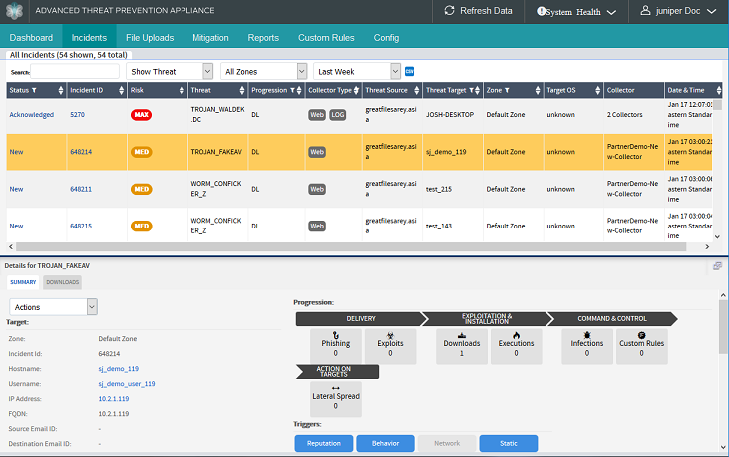

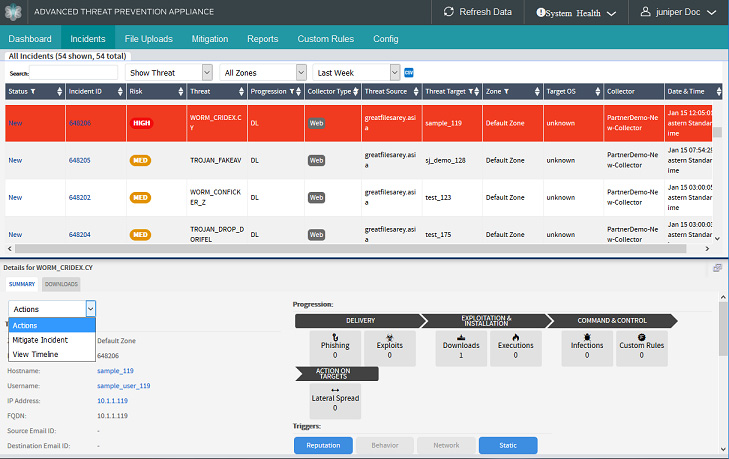

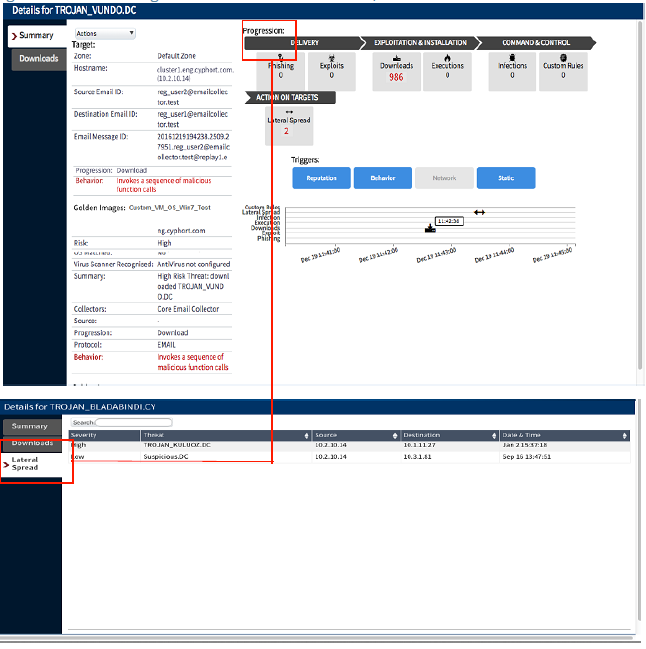

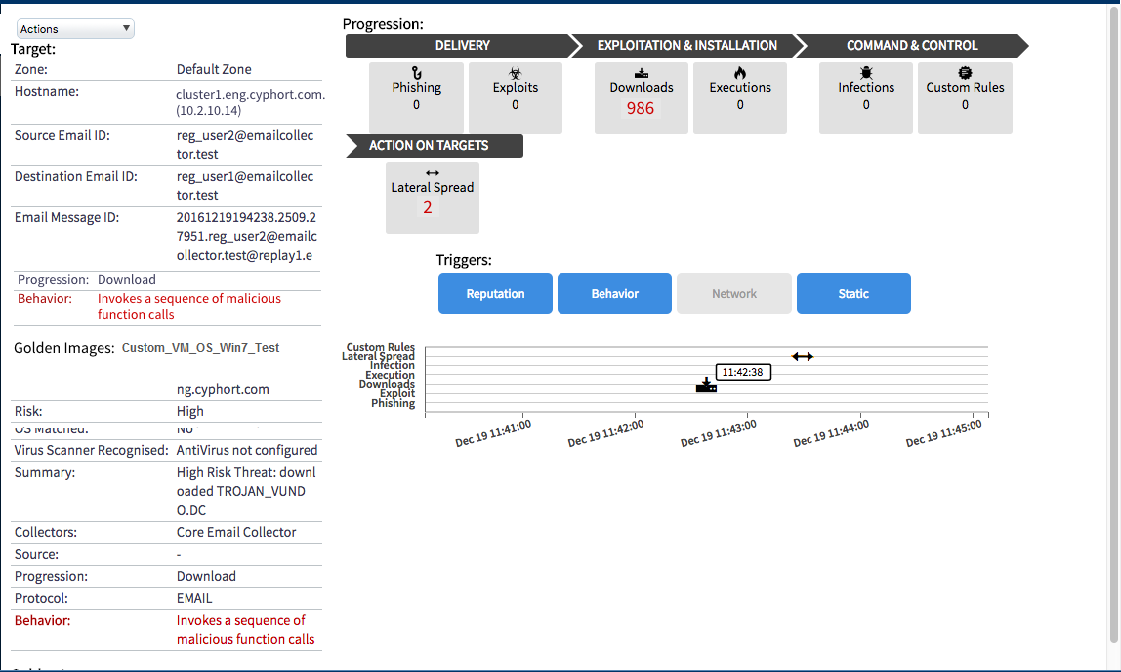

[インシデント] タブ Kill Chain, Correlation & Lateral Spreads

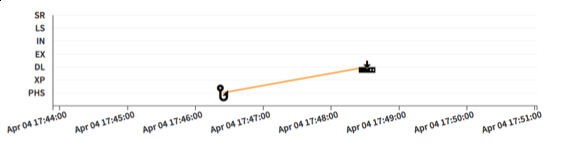

インシデント>詳細の概要ページのインタラクティブなキルチェーンは、エンタープライズネットワーク内のマルウェアのトラバーサルを視覚的に特定し、この情報を関連するキルチェーンステージとインシデントデータページにリンクします。

キルチェーンの進行カテゴリには次のものが含まれます。

エクスプロイト |ダウンロード |実行 |感染症 |横方向の広がり |フィッシング |カスタムルール

Juniper ATP Appliance のインタラクティブなグラフィカルなキルチェーンには、[インシデント] タブの [概要の詳細] ページに横方向のスプレッド表示が含まれています。

キルチェーンプログレッショングラフには、LS(ラテラルスプレッド)、IN(感染)、DL(ダウンロード)、XP(エクスプロイト)、ラテラルスプレッド(LS)、フィッシング(PHS)などの日付付きオカレンスマッピングが表示されます。キルチェーンアイコンを使用すると、管理者はキルチェーンのどの段階でどの時間にどのイベントが発生したかをすばやく判断できます。

キルチェーン進行ボタンをクリックすると、詳細情報の対応するページが開きます。たとえば、[感染] ボタンをクリックすると、[感染の詳細] ページが開きます。

このキルチェーンインシデントの検出トリガーは、進行状況グラフのすぐ上に表示されます。青色で表示されたトリガーは、監視および分析中にアクティブにトリガーされました。トリガーには次のものが含まれます: レピュテーション |行動 |ネットワーク |静的。

以下の例のように、キルチェーンの進行状況にラテラルスプレッドアクティビティが表示されている場合、キルチェーンのインタラクティブなラテラルスプレッドボタンアイコンをクリックして、ラテラルスプレッドの詳細ページを開くことができます。

を示しています

を示しています

ダウンロードイベントと水平方向のスプレッドイベントは、Juniper ATP Appliance Web UIインシデントページで類似しています。この違いは、ホスト IP がマルウェアの送信元か送信先かによって異なります。マルウェアのソースが、受信者をターゲットとした水平方向の拡散イベントである場合、つまり、マルウェアを受信するJuniper ATP Applianceホストである場合、ダウンロードと見なされます。

設定する必要はありません。詳細については、「 キルチェーンの内訳 」を参照してください。

エンドポイント ID 統合では、横方向のスプレッド グラフにエンドポイント ホスト名がノード名として表示されます (使用可能な場合)。それ以外の場合は、エンドポイント IP アドレスが提供されます。

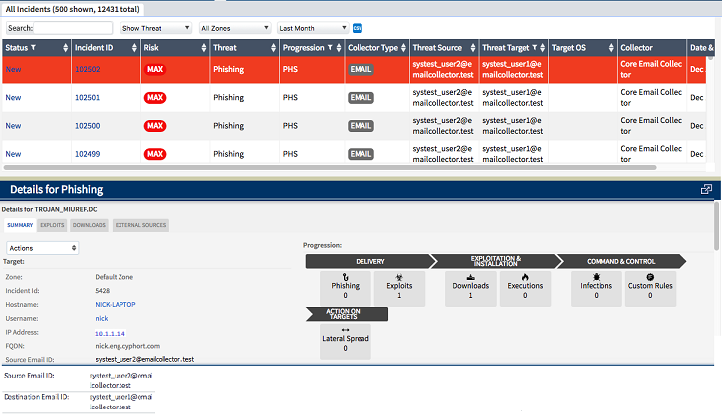

キルチェーンステージ

ジュニパーATP Applianceの中央マネージャーWeb UIインシデントページには、Gartnerのキルチェーンステージとのインシデント整合性を示すキルチェーン進行マッピングが含まれています。

を表示する

を表示する

さまざまなキルチェーンステージは次のとおりです。

偵察

武器化

配信 [Juniper ATP Appliance の進行は、キルチェーン配信の段階から始まります。]

搾取

インストール

コマンドとコントロール

ターゲットに対するアクション

ジュニパーATPアプライアンスの進行は、配信段階から始まります。Juniper ATP Appliance の進行状況は、以下のようにサイバーキルチェーンステージにマッピングされます。

Juniper ATP Appliance キルチェーンステージごとの進行状況マッピング

配信> |

フィッシング, エクスプロイト, ダウンロード |

搾取とインストール> |

実行 |

コマンド&コントロール> |

感染、カスタムルール |

ターゲットに対するアクション > |

横方向の広がり |

詳細については、『 脅威とインシデントについて 』を参照してください。

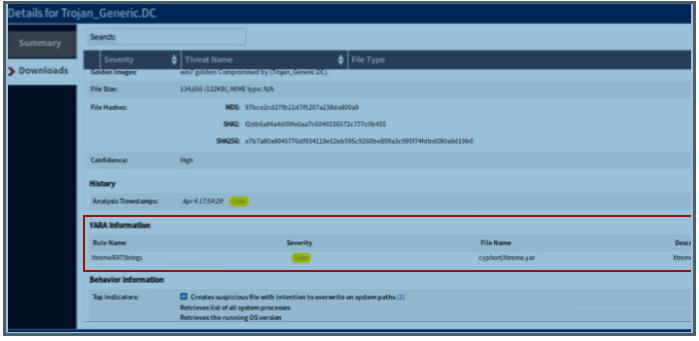

YARAルールとラテラルディテクション

リモート管理ツール(RAT)は、YARAルールを使用して検出できます。YARAルールをJuniper ATP Applianceデバイスにプッシュする機能を追加することで、Juniper ATP Applianceは、ネットワーク内のRAT(リモート管理ツール)の横方向への拡散を検出できます。

Juniper ATP Appliance YARAの各ルールには、以下の追加情報が含まれています。

ルール名

ルールの説明

重大度 (0 から 1)

ルールを適用するファイルの種類

Juniper ATP Applianceの分析エンジンは、各YARAルールに対して新しいダウンロードをテストし、YARAの結果は機械学習コンポーネントによって最終的な重大度スコアとマルウェア名の生成に使用されます。

YARAルールは常にインストールされ、ダウンロードに対して適用されます。

Juniper ATP Appliance YARAエンジンは、YARAバージョン3を使用します(バージョン2との下位互換性)。一致したYARAルールの詳細は、[インシデント]ページの[ダウンロード]タブに表示されます。

一致したすべてのYARAルールは、[インシデント]ページからダウンロードできます。

SMBを有効にするにはアドバンスドライセンスが必要ですが、SMBステータスに関係なくYARAルールは常にインストールされ、使用されます。

Juniper ATP Appliance HTTP API

Juniper ATP Appliance Central Managerは、すべての脅威やシステム処理データ、およびデバイスとソフトウェアの設定にアクセスするためのHTTP APIをサポートしています。中央マネージャー Web UI から使用できるすべての機能には、HTTP API を介してアクセスすることもできます。

すべての API 要求の一部として、エラーを含む API からのすべての応答で JSON が返されます。

ジュニパーATPアプライアンススマートコアプラットフォームは、既存のセキュリティインフラストラクチャとシームレスに連携するように特別に設計されており、ルールと緩和オプションを提供し、各エンタープライズ環境とその実施ポイントの完全なコンテキスト認識に貢献します。この統合により、脅威に優先順位を付け、脅威への対応時間(ブロックおよび状況認識型の緩和ルール)を数時間または数日から数分に短縮できます。

ジュニパーATPアプライアンスに組み込まれたAPIは、ファイアウォール、IPS/IDS(ブロッキング用)、またはAVを介した既存の適用ソリューションを活用して、緩和ルールを既存のインフラストラクチャにプッシュします。また、IVPとCarbon Black Responseを使用した感染検証により、Juniper ATP Applianceプラットフォームは、単なるセキュリティパッチポイントソリューションではなく、インフラストラクチャメッシュのより深い部分になります。

STIX API統合

構造化脅威情報表現(STIX™)は、サイバー脅威データと情報を交換、保存、分析できるように認定するために使用される言語です。Juniper ATP Applianceには、ユーザーがJuniper ATP Applianceに問い合わせて、標準的なSTIX形式の侵害インジケータ(IOC)を入手できるAPIが含まれています。

詳細と使用方法については、『Juniper ATP Appliance HTTP API Guide』を参照してください。

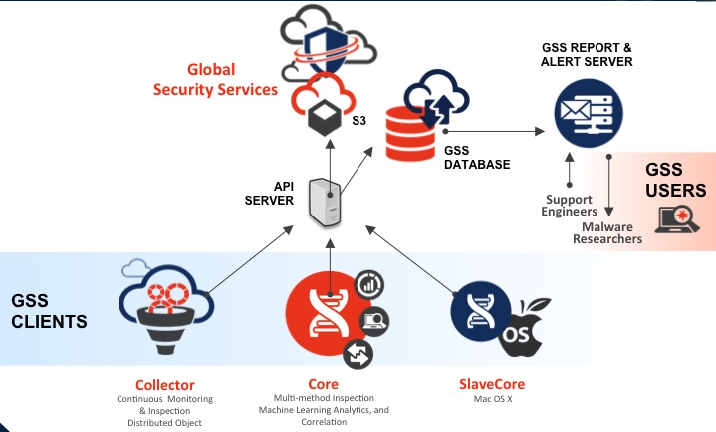

Juniper ATP Appliance Global Security Services(GSS)

Juniper ATP Applianceグローバルセキュリティサービス(GSS)は、Juniper ATP Applianceとそのお客様にクラウドサービスを提供します。Juniper ATP Applianceのグローバルセキュリティサービスは、クラウドベースのサブスクリプションサービスで、Juniper ATP Appliance Advanced Threat Defense Platformと連携して、脅威の検知と移行を強化します。Juniper ATP Applianceグローバルセキュリティサービスは、Juniper ATP Appliance Advanced Persistent Threat Platformのマルチメソッド検知エンジンのあらゆる側面を継続的に更新し、新しい脅威インテリジェンス、機械学習モデル、静的分析シグネチャを提供します。

GSSは以下を提供します。

システム監視およびレポートサービス

ソフトウェアとセキュリティコンテンツの自動更新

レポートとアラートの自動生成

コアは、毎日深夜にコアイメージのアップグレードをチェックします。また、新しいソフトウェアとコンテンツの更新 (有効な場合) も 30 分ごとにチェックされます。GSS更新を有効にするには、 GSS設定の構成を参照してください。

自動更新は、次の目的で実行されます。

機械学習モデルの更新

継続的な脅威インテリジェンス

静的分析の更新

機械学習モデルの更新

Juniper ATP Appliance は、機械学習分析を使用してマルウェアの動作を分析し、分析評価を行います。Juniper ATP Appliance Labsのチームは、悪意のあるコードと悪意のないコードの何百万もの新しいサンプルを使用して、機械学習エンジンを継続的にトレーニングしています。これにより、Juniper ATP Applianceは、検出の有効性を高めながら、既知の正常な物体の主要な特性を学習し、基準に準拠していない物体の動作にフラグを立てることができます。これらのアップデートは、GSSの一環として、お客様のJuniper ATP Appliance導入環境に提供されます。

静的分析シグネチャの更新

Juniper ATP Applianceは、顧客ベース全体に、新たに発見されたマルウェアの新しいシグネチャを継続的に追加しています。これらのシグニチャーは GSS によって更新されます。

脅威インテリジェンスの更新

Juniper ATP Appliance Labsチームは、クローラーネットワークやパブリックおよびプライベートインテリジェンスフィードなど、さまざまなソースからの脅威インテリジェンスを作成し、集約しています。最新の脅威インテリジェンスは、検出された脅威を深く理解するために不可欠です。GSS は、お客様に最新の脅威インテリジェンスを継続的に提供します。

ジュニパーは、セキュリティコンテンツのリリースの自動更新を提供します。

一般化されたビュー

一般化されたビュー

ジュニパーATPアプライアンスソフトウェア/セキュリティコンテンツの更新と、健全性および監視機能は、GSSに組み込まれています。将来のGSSクラウドサービスには、分散デトネーションと分析の処理、およびリモートデバッグが含まれます。

一方向と双方向のGSSサービスオプション

世界中のローカル分析エンジンによって収集されたリアルタイムのマルウェアインテリジェンスのメリットを共有するために、Juniper ATP Applianceは、高度なマルウェアに関する自動生成されたセキュリティインテリジェンスレポートを、あらゆる秘密のコールバックチャネルを含む世界中に配信するグローバルネットワークを構築しています。Juniper ATP Applianceは、悪意のあるオブジェクトのコードとトラフィックを分析する際に、確認されたすべてのマルウェアの動的フィンガープリントを作成します。これらのマルウェアフィンガープリントは、加入者とリアルタイムで共有されます。

個々のJuniper ATP Appliance Trafficデバイスが接続し、ローカルで生成されたマルウェアインテリジェンスを共有することで、ローカルマルウェアインテリジェンスのリアルタイム共有が実現します。これにより、エンタープライズネットワークに侵入するように設計された標的型脅威を、Juniper ATP Appliance導入全体で確実に保護できます。GSS が脅威情報を収集して配布すると、セキュリティ コンテンツの更新として共有されます。

セキュリティ コンテンツに含まれるすべての脅威データは、マルウェアと悪意のあるアクティビティにのみ固有です。

セキュリティ、コンテンツ共有、自動更新の一環として顧客固有のデータが転送されることはありません。

データは暗号化プロトコル(HTTPS)を介して転送されます。

Juniper ATP Appliance GSS は、以下の 2 つの方法(オプション)で提供されます。

Juniper ATP Appliance GSS two-way option

このオプションにより、お客様はJuniper ATP Appliance GSSのすべてのメリットを享受できるだけでなく、お客様の環境で検出された新しい脅威に関するメタデータをGSSに自動的に提供することで、サービスに貢献できます。メタデータに含まれるすべての脅威データは、マルウェアと悪意のあるアクティビティにのみ固有です。セキュリティコンテンツの更新の一環として、顧客固有のデータが転送されることはありません。

Juniper ATP Appliance GSS one-way option

このオプションを使用すると、お客様はマルウェア情報をサービスに提供することなく、GSS の更新を利用できます。

双方向共有の利点:

Juniper ATP Appliance Labsの脅威インテリジェンスを活用して、ライフサイクルの早い段階で脅威を特定して阻止

機械学習モデルを最新の状態に保ち、まだ目に見えない脅威を特定する

脅威の分類と優先順位付けを改善する

脅威の封じ込めと修復を迅速化

ジュニパーATPアプライアンスダッシュボード脅威ビュー

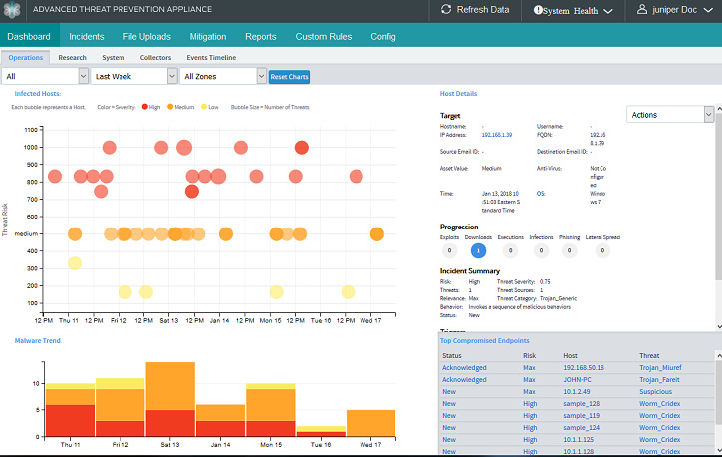

Juniper ATP Appliance Central Manager Web UIダッシュボードの[Operations Dashboard]ページに、以下に示す「脅威ビュー」パネルがあります。脅威ビューは、ユーザーがエンタープライズネットワーク内で最も重要な攻撃に優先順位を付け、集中できるように設計されています。バブルビューまたはバブル図として実装された脅威ビューバブルは、管理者が最も認識する必要がある脅威をグラフィカルに表します。

各バブルは、Juniper ATP Applianceの検出および分析エンジンにより不審なアクティビティが観察された個々のホストを表しています。各バブルがY軸に表示されるほど、潜在的な脅威はより深刻になります。ディスプレイ内のバブルが大きいほど、より多くの相関関係があるか、より多くの個々の脅威が観察され、そのホストで機能しています。この色は脅威の重大度を示す別の指標で、濃いオレンジ色が最大の脅威を表します。

利用可能なダッシュボード:

操作

研究

システム

コレクター

イベントタイムライン

- 運用ダッシュボード

- 研究ダッシュボード

- トラフィックコレクターダッシュボード

- イベントタイムラインダッシュボード

- 電子メール検出の機能強化

- メールの脅威の軽減: Gmail と Office 365 の検疫オプション

- メールURLレピュテーション検知

運用ダッシュボード

脅威ビューはネットワーク上のノイズを除外し、グラフの上のドロップダウンメニューで選択した期間に企業にとって最も重要な脅威を表示します。

脅威値の色は次のように変換されます。

重大、高(赤)、中(オレンジ)、低(黄)

この脅威の色分けスキームは、Juniper ATP Appliance Central Manager Web UI全体で一貫しています。

ダッシュボードの [感染したホスト] 領域には、分散システム全体によって検出されたすべてのホスト固有のインシデントのバブル グラフが表示されます。気泡のサイズは、ジュニパーATP Applianceが現在最も重症度の高い、またはそれほど重症度の低い感染を判断したことを表しています。

感染したホスト ダッシュボードとその脅威メトリックのレイアウトにより、軽減すべき最も重要な脅威にドリルダウンしたり、自動緩和(設定されている場合)を確認したりできます。

[チャートのリセット]ボタンをクリックして、元のすべての脅威ビューに戻ります。

バブルのホストの詳細を表示するには、バブルをクリックします。詳細は、バブル グラフの脅威ビューの右側にすぐに表示されます。

脅威ビューでバブルをダブルクリックすると、Central Manager Web UI の [インシデント] タブが開き、選択したホストに関連付けられているインシデントの概要と詳細が表示されます。つまり、ダッシュボード UI 全体がナビゲーションの焦点に従い、脅威のコンテキストと関連性を詳細に説明します。

詳細については、「ダッシュボードビューの使用」を参照してください。

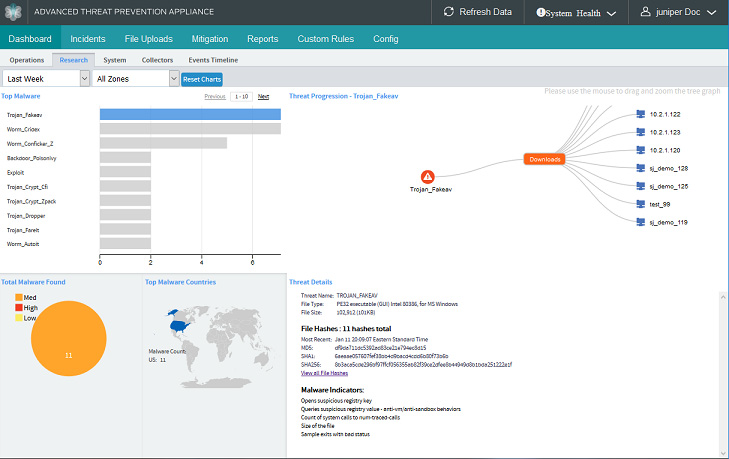

研究ダッシュボード

リサーチダッシュボードは、ダッシュボードタブから利用できる別のコンテキスト固有のアナリスト用ツールです。

上位のマルウェア グラフで最長の行が表示されるのは、通常、企業にとって最大の脅威を表します。上位マルウェア脅威ビューグラフでその(または任意の)単一行カウントをクリックすると、右側の脅威の進行配列に、選択したマルウェア脅威に関連付けられているホストが表示されます。

脅威の進行状況ビューで脅威名をドラッグして、アレイ表示を調整およびファンアウトします。

アレイ内のホストIPアドレスをクリックすると、アレイのすぐ下にホストの詳細が表示されます。ホストの円形の箇条書きは、選択すると配列内でオレンジ色に変わります。

表示されているすべてのIPアドレスを表示するために、アレイ全体を移動および再配置するか、拡大/縮小する場合に選択します。

要約すると、上位のマルウェアのグラフィカルリストでマルウェア名をクリックすると、脅威の進行状況ビューが調整され、その特定のマルウェアの標的となったすべてのホストが表示されます。

[上位のマルウェア] リストの [上位のマルウェア] 行をダブルクリックすると、Central Manager Web UI の [インシデント] タブが開き、そのマルウェアに関連付けられているインシデントの概要と詳細が表示されます。つまり、ダッシュボード UI 全体がナビゲーションの焦点に従い、脅威のコンテキストと関連性を詳細に説明します。

詳細については、「ダッシュボードビューの使用」を参照してください。

リサーチ&オペレーションダッシュボードには、南北(ingress-egress)HTTPトラフィック検知インシデントとイベント、および横方向のEast-Westインシデントとイベント(SMB監視により企業内で検知)が統合されます。Juniper ATP Appliance Central Manager Web UIダッシュボードは、管理者が感染したエンドポイントを特定し、ホストからホストへのエンタープライズネットワーク全体で悪意のあるオブジェクトのベクトルを追跡するのに役立ちます。さらに、水平方向に拡散したEast-Westマルウェアイベントは、関連するWebベースのインシデント(ダウンロード、感染、フィッシング、エクスプロイト)と慎重に相関しています。

運用および調査ダッシュボードにアクセスするための設定は必要ありませんが、SMB横方向の監視データをマッピングするにはAdvancedライセンスキーが必要です。再設計されたダッシュボードの使用の詳細については、「ダッシュボードビューの使用」を参照してください。SMB 横方向検出インシデントの詳細については、このガイドの「SMB 横方向検出の表示」タブを参照してください。

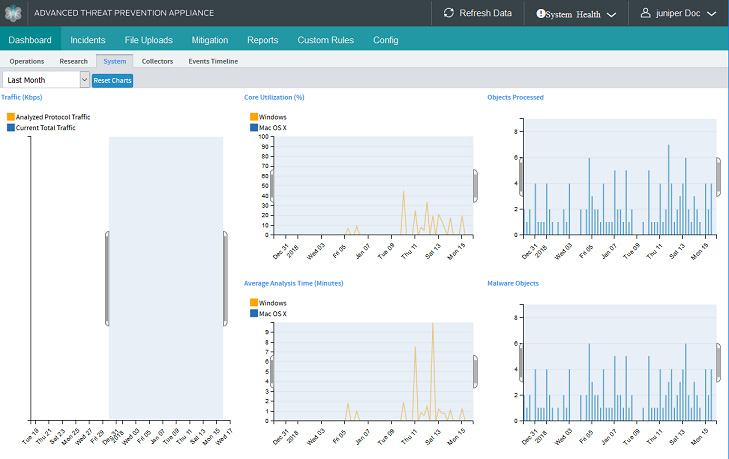

システムダッシュボード

システムダッシュボードは、[ダッシュボード]タブからも使用できます。

システムダッシュボードには、次のメトリックが含まれています。

トラフィック(Mbps)

総トラフィックとは、有線で見られるトラフィックを指します。

分析されたプロトコルトラフィックとは、分析に使用されるすべてのトラフィックを指します。

メモ:以前のリリースでは、トラフィックは「提供」と「検査済み」に分類されていました。[提供] は、現在の [総トラフィック] メトリックに対応します。ただし、検査対象は、分析されたプロトコル トラフィックと同じではありません。分析されたトラフィックには、オブジェクトを形成しないバイトを含むすべてのHTTPトラフィックが含まれます。したがって、この指標は過去に測定されたものよりも増加すると予想されます。

コア使用率(WindowsおよびMac OSX)

処理されたオブジェクト

平均分析時間 (分) (Windows および Mac OSX)

マルウェア オブジェクト

システムチャートは、次の場合に表示できます。

過去 24 時間 |先週 |先月 |過去3ヶ月 |昨年

詳細については、「ダッシュボードビューの使用」を参照してください。

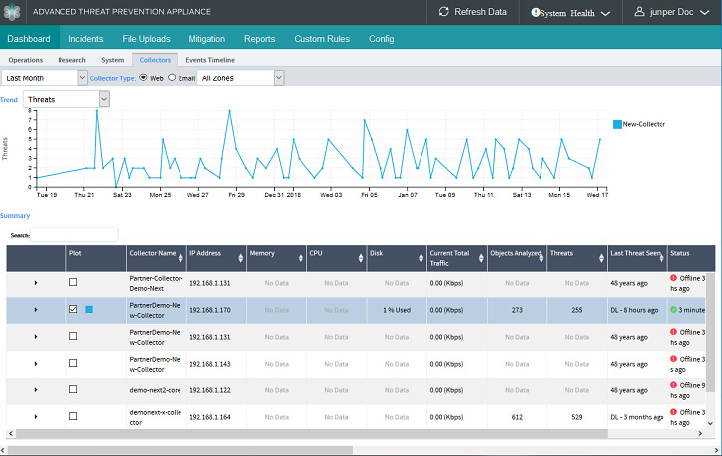

トラフィックコレクターダッシュボード

コレクターダッシュボードは、[ダッシュボード]タブから使用できる別のダッシュボードセットです。

Web ビューまたは E メール・コレクター・ビューを選択して、グラフィカルな傾向と詳細を表示します。

最大5つのWebまたは電子メールコレクターを選択して、同時に比較グラフトレンドプロットを行うことができます。

コレクターダッシュボードには、次のトレンド表示のメトリックが含まれています(オプションは[トレンド]ドロップダウンメニューから選択できます)。

現在の総トラフィック(Mbps)

CPU 使用率

メモリ使用量

分析されたリンク

分析対象

脅威

詳細にはコレクターサービスのセクションもあります。[コレクターダッシュボード]ページを下にスクロールして、[サービス]を表示します。このセクションには、コレクタがダウンしているサービスまたはコレクタの正常性に影響を与えているサービスに関するデータが含まれています。すべてのサービスが期待どおりに稼働している場合は、「OK」行が出力されます。

過去24時間のグラフィックデータチャートを表示できます |先週 |先月

概要列 |

説明 |

|---|---|

プロット |

クリックすると、上のグラフに比較用の[複数の]プロットが表示されます。選択した各グラフィカルプロットラインに色が表示されます |

コレクター名 |

インストールされているトラフィックコレクターの名前 |

IPアドレス |

コレクターの IP アドレス |

メモリ |

メモリ使用量の統計 |

Cpu |

CPU 使用率の統計 |

ディスク |

ディスク使用量 |

現在の総トラフィック量 |

KbpsまたはMbpsでスキャンされたトラフィックの合計 - 任意の瞬間にさまざまなコレクターから有線で見られるすべてのトラフィック(累積ではない) |

分析対象 |

分析対象 - 累積 |

分析されたリンク |

URLの抽出と分析 |

脅威 |

すべての種類の脅威(エクスプロイト、マルウェアのダウンロード、感染 - 累積)を説明するマルウェアオブジェクトが検出されました |

最終確認日時 |

最後に検出および分析されたマルウェアインシデント |

ステータス |

コレクターの最後のステータス チェック (例: "83 秒前") |

有効 |

緑のチェックマークは、コレクタが現在有効であることを示します。赤いXは、コレクタが無効またはオフラインであることを示します。 |

Juniper ATP Applianceダッシュボードと使用オプションの詳細については、 ダッシュボードビューとコンポーネントの操作およびCM Web UIのナビゲーション を参照してください。

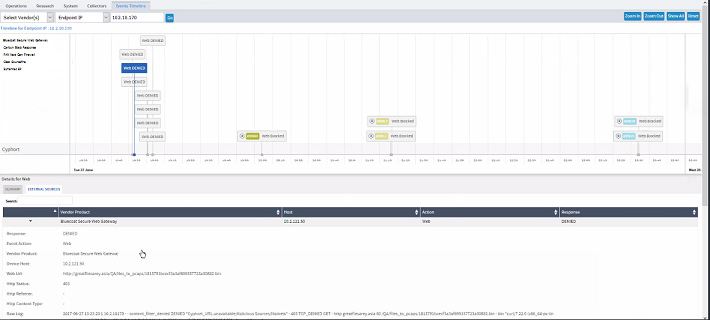

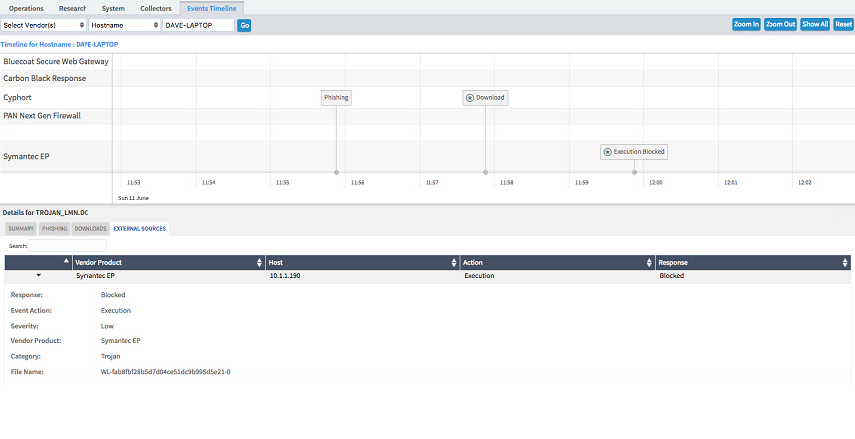

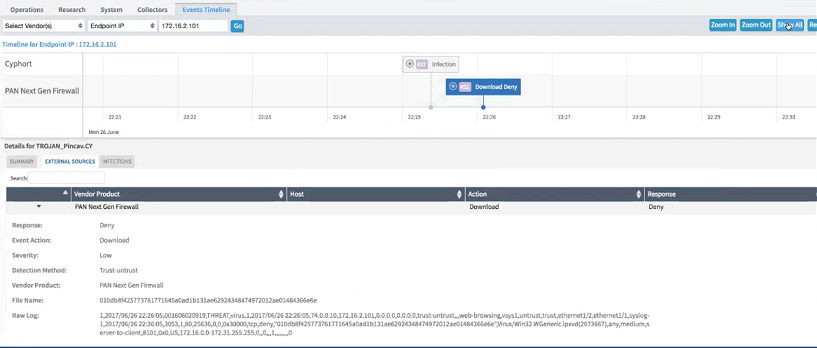

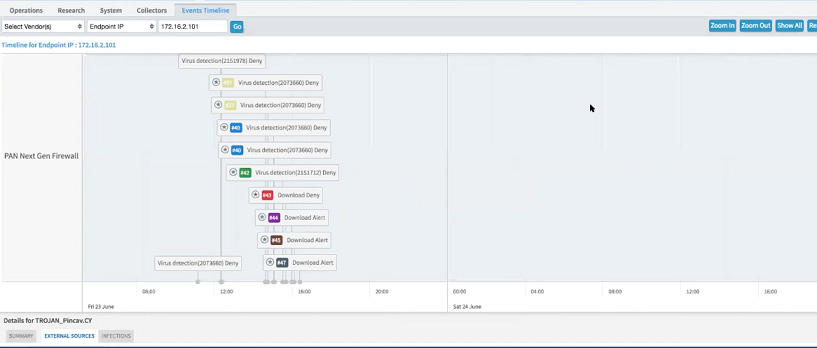

イベントタイムラインダッシュボード

イベントタイムラインダッシュボードは、[ダッシュボード]タブから利用できる製品ダッシュボードビューに最近追加されたものです。

イベントコレクターには、エンドポイントやホストを保護するために実行されたすべてのイベントとアクションが、統合ベンダーごとのタイムラインに沿って表示され、Juniper ATP Applianceの検出やアクションも表示されます。タイムライン ビューを展開すると、エンド ユーザーが悪意のあるダウンロードを実行した方法とタイミングを確認できます。

イベントタイムラインダッシュボードには、次のベンダーのイベントメトリックが含まれています(ホスト名|エンドポイントIP |ユーザー名 |ドロップダウンメニューから選択した[電子メール]オプションまたは[EMAIL]オプションを対応するフィールドで指定し、[GO]をクリックしてタイムラインビューに沿ってイベントを表示します)。

Bluecoat Secure Web Gateway

カーボンブラックの反応

PAN 次世代ファイアウォール

シマンテックEP

マカフィー ePO

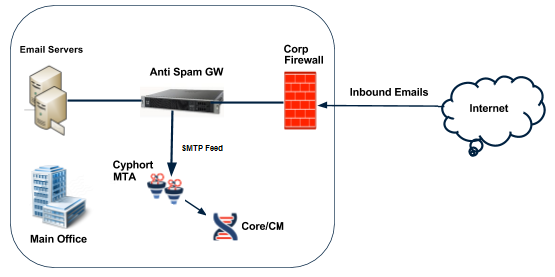

電子メール検出の機能強化

Juniper ATP Appliance-MTA-ReceiverとJuniper ATP Appliance-MTA-Cloud

Juniper ATP Appliance では、電子メールで媒介するマルウェアの検知と緩和がいくつか大幅に強化されています。このリリースでは、ジュニパーATPアプライアンスクラウド電子メール展開とオンプレミスジュニパーATPアプライアンス- MTA-Receiver電子メール展開の両方のシナリオがサポートされています。

すべてのメール検出設定には、ジュニパーATPアプライアンスアドバンスドライセンスが必要です。

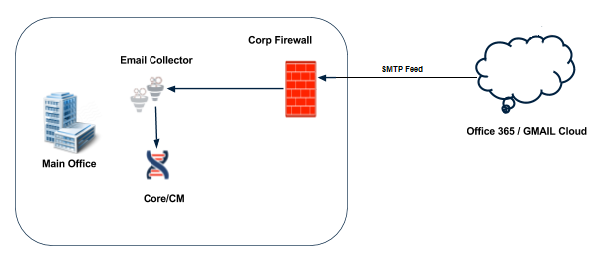

On-Premise Juniper ATP Appliance-MTA-Receiver Deployments

Juniper ATP Appliance MTA Receiverは、Office 365、Gmail、MS Exchangeなどのさまざまなサーバーからのメール受信をサポートしています。また、Juniper ATP Appliance MTA Receiverに送信するためのSMTPレシーバーの追加をサポートする他のメールサーバー/アンチスパムゲートウェイもサポートしています(元のメールを添付ファイルにするためのSMTPエンベロープヘッダーを追加する必要はありません)。

管理者は、MTA Receiverに設定された電子メールアドレス(例:CustomerX@MTA-IPやCustomerX@DomainName)を使用して、Juniper ATP Appliance MTAレシーバーにメールストリームを送信するように、サポートされているサーバーを設定する必要があります。ドメイン名を使用する場合、MX レコードはサーバーによって解決可能である必要があります)。いずれの場合も、ジュニパーATPアプライアンスのオンプレミスMTAレシーバーがオブジェクト/URLリンクを抽出し、分析のためにジュニパーATPアプライアンスコアに送信します。

繰り返しますが、このリリースでは、1)クラウドメール用のオンプレミスMTA、および2)Microsoft Exchange用のオンプレミスMTAなどがサポートされています。オンプレミスの電子メール展開の場合、サポートされているメールソリューションは次のとおりです。

Office 365

Gmail

MSエクスチェンジ

SMTP を使用してジャーナリング出力を提供するメール ソリューション

管理者は、お客様のサイトにオンプレミスで導入されているJuniper ATPアプライアンスMTAコレクター(例:CustomerX@Collector-IPやCustomerX@Collector-hostname)にジャーナリングストリームを送信するようにメールソリューションを設定する必要があります。ジュニパーATPアプライアンスのオンプレミスMTAコレクターは、受信した電子メールから分析用のオブジェクト/URLリンクを抽出し、処理のために電子メールストリームをJuniper ATP Appliance Coreにリダイレクトします。

メールの脅威の軽減: Gmail と Office 365 の検疫オプション

Juniper ATP Appliance では、Office 365 API または Gmail API を使用して、悪意があると検出されたメールを検疫できます。

Juniper ATP Applianceメールクラウド上のすべてのコンテンツは暗号化されています。電子メール検疫オプションでは、ユーザーが指定した軽減キーを使用して、ディスクに保存された電子メールの添付ファイルを暗号化する必要があります。Juniper ATP Appliance Central Managerには、必要な緩和策の暗号化キーをユーザーが入力するためのフォームが含まれています。

電子メール検出の詳細設定には、Juniper ATP Appliance Advancedライセンスが必要です。

詳細については、以下を参照してください。

Gmail JSON キー ファイルの設定と新しい Azure キー資格情報の生成の詳細については、「電子メールの軽減設定の構成」を参照してください。

メールURLレピュテーション検知

さらに、分析のために悪意のあるURLをJuniper ATP Applianceレピュテーションサーバーに送信することで、脅威の検出と緩和がサポートされます。メールにURLリンクが含まれている場合、Juniper ATP Applianceはそのリンクをレピュテーションサーバーに送信し、レピュテーション検索を実行します。このようにして、Juniper ATP Applianceは、実際のダウンロードや悪用を待つことなく、悪意のあるURLまたは脅威となるURLを事前に識別することができます。Juniper ATP Appliance Central Manager Web UI インシデント ページでは、疑わしい URL または悪意のある URL が「Juniper ATP Appliance ATA によって検出された悪意のある URL」というラベルで表されます。

URLレピュテーションの結果は次のように分類されます。

Malware: URL が悪意のあるペイロードをホストしていることがわかっています。

Benign: URL がクリーンであることがわかっているか、URL が不明です。

設定する必要はありません。詳細については、『プロアクティブな電子メール URL レピュテーション検査』を参照してください。

脅威メトリックの優先順位付けマッピング

「マルウェアの重大度」だけでは、必ずしも詳細なコンテキストと実用的な脅威との関連性が明らかになるわけではないため、ATP Applianceは、脅威の重大度と他の関連性の要素を組み合わせた「脅威メトリック」を提供し、脅威が特定の企業環境に固有のリスクをもたらすかどうかの優先順位付けと特定を支援します。これらの要因は次のとおりです。

Asset Value:カスタマイズ可能な値により、管理者はIPアドレス範囲に基づいて企業内のアセットの価値に優先順位を付けることができます。これにより、アセットの多いネットワークセグメントで検出されたマルウェアを即座に認識して修復できます。

OS Relevance — ターゲットエンドポイントのオペレーティングシステムを危険にさらす可能性が脅威に含まれているかどうかの理解に基づいた脅威メトリック。たとえば、Mac OSX ホストにダウンロードされた Windows ウイルスであるため、重大度の低い重大な脅威がダッシュボードの脅威ビューで報告される場合があります。OS の不一致により、重大度が調整されます。

Virus Scanner Relevance — 設定されたウイルススキャナが、ダウンロード時に識別された脅威を認識するかどうかを決定します。

Execution Relevance — 双方向のカーボンブラックレスポンス統合は、悪意のあるオブジェクトがターゲットエンドポイントで実際に実行されたかどうかを特定するのに役立ちます。

Progression — キルチェーンのどのトリガーが特定されたかを表示する脅威メトリック:XP+UP+DL+EX+IN

New Severity Range— 以前のリリースでは、重大度の範囲は 1 から 4 までの正の整数値でした。範囲は 0 から 1 までの値 (小数を含む) です。

最終的な脅威メトリックを決定するには、すべての要素が使用されます。脅威の値は、Juniper ATP Appliance Central Manager Web UIで、重大、高(赤)、中(オレンジ)、低(黄)、クリーン(緑)に変換されます。

インシデントとイベントのコンテキストの詳細化とレポート

Juniper ATP Applianceは、技術開発プロセスの早い段階で「イベント」ベースのモデルから「インシデント」モデルに移行しました。つまり、攻撃プロセスをより厳密に表現するために、Juniper ATP Applianceは複数の関連イベントを1つのインシデントにまとめるようになりました。

Juniper ATP Applianceは、「インシデント」を、同じエンドポイントを共有するイベントのグループと定義しています。つまり、インシデントには、Juniper ATP Appliance脅威検知システムが同じ攻撃の一部である可能性が高いと判断したイベントが含まれています。現在、インシデントへのイベントのグループ化は、主に時間の尺度です。イベントは、5 分以内に同じエンドポイントで発生したか、同じエンドポイントから発生しました。

以前は、Juniper ATP Applianceは各ダウンロードを個別の脅威の広告申込情報として表していましたが、今回のリリースおよびそれ以降、Juniper ATP Applianceは関連する項目を1つのインシデントに統合し、関連するイベントを現実的に表現するようになりました。この変更により、大量のダウンロード、CnCアクティビティ、またはイベントを生成する可能性のある攻撃を表示する際のコンテキストが大きくなります。

を含む)

を含む)

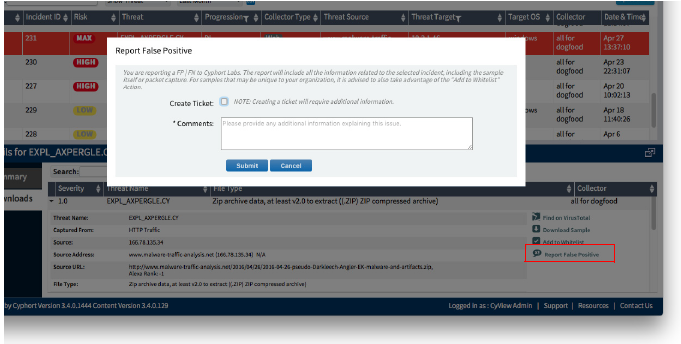

偽陰性 |[インシデント] タブの誤検知レポート

Juniper ATP Appliance Central Manager Web UIのFPおよびFN(誤検知)のレポートは、[インシデント]タブから利用できます。この機能は、製品のWeb UIからFPとFNの顧客レポートを容易にし、Juniper ATP Applianceテクニカルサポートチームによる分析に必要となる、イベントに関するすべての関連詳細を自動的に添付します。

誤検知を報告するオプションは、[インシデント] ページから使用できます。無害なインシデントの場合、レポート リンク オプションに [偽陰性のレポート] が表示されます。

設定する必要はありません。詳細については、『誤検知または偽陰性インシデントの報告』を参照してください。

既存のセキュリティインフラストラクチャによる自動緩和

脅威インテリジェンスは、企業の既存のセキュリティインフラストラクチャを使用して、リアルタイムで防御に変換されます。自動軽減策を使用すると、管理者はマルウェア分析応答の一部として、次の統合された自動軽減策を構成できます。

パロアルトPANファイアウォールの統合:悪意のあるオブジェクトが含まれていると判断されたホストのIPアドレスは、パロアルトネットワークスアプライアンスに配信され、そこでIPをブロックできます。パロアルトネットワークスのファイアウォールへのURLに基づくブロックも可能です。URL ベースのブロックにより、より正確なブロック制御が可能になります。

Juniper SRXファイアウォールの統合 — 感染が確認されたホストのIPアドレスをJuniper SRXアプライアンスに配信し、そこでIPをブロックすることができます。

Cisco ASA ファイアウォールの統合 — ジュニパー ATP アプライアンスの確立されたファイアウォール統合サポートに加えて、Cisco ASA ファイアウォールのサポートも利用できます。現在、ASA ファイアウォールを使用している企業は、マルウェアをブロックするために IP アドレスを Cisco ASA ファイアウォール プラットフォームにプッシュできます。Juniper ATP Appliance は、REST インターフェイスを使用して ASA ファイアウォールと通信します。

フォーティネットファイアウォールの統合 — フォーティネットファイアウォールと管理プラットフォームもサポートされています。この統合には、必要に応じてIPアドレスやURLなど、フォーティネットの管理APIを使用したブロック情報の送信が含まれます。

Crowdstrikeの統合 — Juniper ATP Applianceの「CrowdStrike Endpoint Integration」は、Juniper ATP Applianceの確立されたCarbon Black Response統合を補完し、エンドポイントの脅威の検知と緩和を行います。

チェック・ポイント・ファイアウォールの統合 —チェック・ポイント・ファイアウォールの統合も利用できます。Juniper ATP Applianceは、Juniper ATP Appliance管理者が特定の脅威を緩和するか、以前に伝播された緩和策を削除することを選択するたびに、構成されたCheck Pointアプライアンスと通信します。通信はSSHインターフェイスを介して行われ、チェック・ポイントのユーザーはチェックポイントデバイスのCLIにもアクセスできます。

ブロック情報は、チェックポイントAPIを使用して送信されます。このリリースでは、統合されたチェックポイントアプライアンスへの悪意のあるIPアドレスのプッシュがサポートされています。ジュニパーATPアプライアンスの確立されたPANとジュニパーの統合サポートと同様に、管理者はファイアウォールまたはセキュアWebゲートウェイで脅威を特定し、選択したオブジェクトをCentral Manager Web UIから構成済みのチェックポイントファイアウォールに送信します。

チェック・ポイント・ファイアウォールの統合には、チェック・ポイントGAiAオペレーティングシステムリリースR76、R77以降が必要です。GAiAの前身であるチェック・ポイントIPSOおよびセキュアプラットフォーム(SPLAT)はサポートされていません。

BlueCoat ProxySGの統合 — 脅威に関連する悪意のあるURLをBlueCoatのProxySG機器に送信し、ユーザーが望ましいアクション(ブロックを含む)を実行できるようにすることができます。

ブロックは、自動軽減操作の一部である必要はありません。

統合要件

電子メール コレクターには Microsoft Exchange 2010+ が必要です。

ジュニパーファイアウォール用Junosバージョン12.1-X47.x

パロアルト用パロアルトファイアウォールバージョンx

- PANファイアウォールの統合

- パロアルトネットワークスのファイアウォール統合におけるURLブロッキングのサポート

- PANファイアウォールデバイスのパノラマを一元的に統合

- SRXシリーズのファイアウォール統合

- Cisco ASA ファイアウォールの統合

- チェック・ポイント・ファイアウォール

- ブルーコートプロキシSG統合

PANファイアウォールの統合

自動緩和のためのPAN統合の設定は、2段階のプロセスです。

まず、ベンダーの機器でジュニパーATPアプライアンス認識を設定します。

次に、Juniper ATP Appliance Central Manager(CM)の Web UI Configタブから自動緩和を設定します。

このガイドの「 ファイアウォールの自動緩和の設定 」の手順全文を参照してください。

パロアルトネットワークスのファイアウォール統合におけるURLブロッキングのサポート

パロアルトネットワークス(PAN)ファイアウォールとの統合により、マルウェアのブロックにIPアドレスを使用するだけでなく、パロアルトネットワークスのファイアウォールへのURLに基づいてブロックを提供します。URL ベースのブロックもサポートされており、より正確なブロック制御が可能です。さらに、Juniper ATP ApplianceとPalo Alto NetworkのPANORAMA統合により、一元化されたPAN FW緩和管理もサポートされます。

設定情報については、以下を参照してください。

PANファイアウォールデバイスのパノラマを一元的に統合

ジュニパーATPアプライアンスプラットフォームは、悪意のあるIPアドレスやマルウェアにリンクするURLを監視して検出します。以前のリリースでは、ジュニパーATPアプライアンスがパロアルトネットワークス(PAN)ファイアウォールと統合されていたため、悪意のあるURLやIPを個々のPAN FWデバイスにプッシュすることで、これらのIPアドレスやIPをブロックできました。しかし、企業によってはさまざまな場所に導入された一連のPANファイアウォールを利用しているため、各PAN FWとJuniper ATP Applianceの統合が煩雑になる可能性があります。そのため、Juniper ATP Applianceは、PANファイアウォールの分散ネットワークを一元的に制御するネットワークセキュリティ管理デバイスであるパロアルトネットワークのパノラマとの統合を提供しています。Juniper ATP Applianceでは、個々のPAN-OS FWとの統合を通常通り設定することも、Juniper ATP ApplianceのファイアウォールおよびSecure Gatewayの自動緩和オプションの一部として集中型のパノラマデバイスとの統合を設定することもできます。

『 集中型PAN FW緩和管理のためのパノラマデバイスの設定』を参照してください。

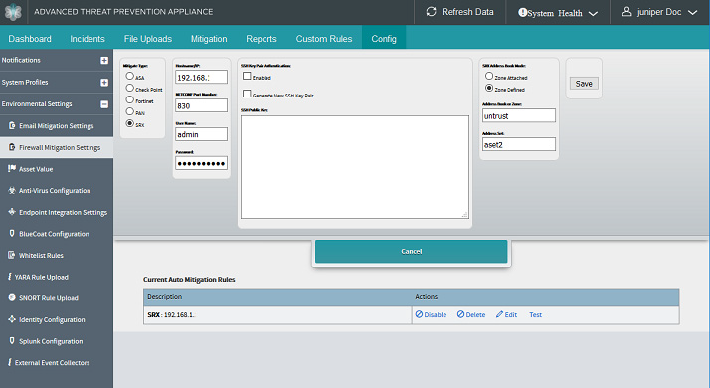

SRXシリーズのファイアウォール統合

自動緩和のためのJuniper SRXファイアウォール統合の構成は、2段階のプロセスです。

まず、Juniper SRXファイアウォールを設定します。 Juniper ATP Appliance Central Manager(CM)によってプッシュされるすべての緩和されたIPアドレスを含むアドレスセットを作成します。次に、NETCONFプロトコルを介してリモート設定を有効にします。また、Juniper ATP Appliance CM が SRX の設定に使用する適切なユーザー資格情報を収集します。SRX CLIから、セキュリティポリシーのアドレス帳とアドレスセットを設定します。

アドレスセットとゾーン定義またはゾーンアタッチポリシーについては、このガイドの設定セクションと、Juniper Junos SRXドキュメントで説明しています。

次に、Juniper ATP Appliance Central Manager(CM)Web UIの[構成]>環境設定>ファイアウォールの[緩和設定]タブから自動緩和を設定します。

Cisco ASA ファイアウォールの統合

統合された Cisco ASA ファイアウォール サポートにより、ASA ファイアウォールを導入している企業は、マルウェアをブロックするために、ジュニパー ATP アプライアンス製品から Cisco ASA ファイアウォール プラットフォームに IP アドレスをプッシュできます。Juniper ATP Appliance は、REST インターフェイスを使用して ASA ファイアウォールと通信します。

『Cisco ASA ファイアウォールの設定』を参照してください。

チェック・ポイント・ファイアウォール

構成されたチェック・ポイント・ファイアウォールの統合により、ジュニパーATPアプライアンス製品は、チェック・ポイントのファイアウォールと連携して通信し、脅威の緩和を実行することができます。Juniper ATP Appliance管理者は、特定の脅威をブロックするか、チェック・ポイント・ファイアウォールの統合を介して以前に伝播された緩和策を削除するかを選択できます。

通信はSSHインターフェイスを介して行われ、チェック・ポイントのユーザーはチェックポイントデバイスのCLIにもアクセスできます。

ブロック情報は、チェックポイントAPIを使用して送信されます。管理者は、ジュニパーATPアプライアンスの確立されたPANとジュニパーの統合サポートと同様に、悪意のあるIPアドレスを統合チェックポイントアプライアンスにプッシュすることにより、ファイアウォールまたはセキュアWebゲートウェイで脅威を特定し、選択したオブジェクトを中央マネージャーWeb UIから構成済みのチェックポイントファイアウォールに送信します。

ジュニパーATPアプライアンスのファイアウォールブロッキングは、以下のチェック・ポイントCLI SAMコマンドに対応します。

fw sam -J any <blocked_address> # Drop and close fw sam -C -i any <blocked_address> fw sam -C -j any <blocked_address> fw sam -s <sam_server> -S <SIC_name> -f <fw_host> -[ i | j | I |J] any <blocked_address> fw_host can be All, localhost, Gateways, or a group or object name fw sam -s <sam_server> -S <SIC_name> -f <fw_host> -C -i any <blocked_address> fw sam -s <sam_server> -S <SIC_name> -f <fw_host> -C -j any <blocked_address>

チェックポイントの「FW SAM CLI リファレンス」ガイドはオンラインで入手できます。

チェック・ポイント・サーバーを構成した後、Central Managerの構成>環境設定>ファイアウォールの緩和策の設定」ページから、ジュニパーATPアプライアンス製品との統合を設定します。

チェック・ポイント・ファイアウォールの設定を参照してください。

ブルーコートプロキシSG統合

BlueCoat ProxySG 統合のために、Juniper ATP Appliance は、BlueCoat デバイスが送信先の URL のリストを含む「ウェブページ」を公開します。ProxySG は、悪意のある URL リストを定期的にポーリングして、ブロックの詳細を収集します。

BlueCoatは、必要に応じて、ブロックを含むさまざまなルールをJuniper ATP Applianceリストに適用するように設定できます。

BlueCoat ProxySG 統合の設定を参照してください。

カーボンブラック対応によるエンドポイントの緩和

ジュニパーATP Applianceは、Carbon Black Responseパートナーサービスを介して、脅威分析およびデトネーションサービスとエンタープライズエンドポイント間の包括的なクローズドループ統合を提供します。

Juniper ATP ApplianceとCarbon Black Responseの統合は、Juniper ATP Applianceのネットワークベースの脅威防御とCarbon Black Responseの次世代エンドポイントおよびサーバーセキュリティサービスを組み合わせて、双方向の可視性と緩和サポートを提供します。

Juniper ATP Applianceがネットワーク上のマルウェアを検知する一方で、Carbon Black Responseは、検知したマルウェアがどこに到達したか、実行されたかどうか、影響を受けた企業内のホストマシンの数を評価します。このリアルタイムの可視化により、セキュリティアナリストは、実行不可能なイベントを除外し、影響の大きいアラートに迅速に優先順位を付け、潜在的な侵入への対応時間を短縮できます。

Juniper ATP Applianceは、脅威の場所、範囲、重大度を確認すると同時に、Carbon Black Responseに問い合わせて、悪意のあるファイルがエンドポイントで実行されたかどうかを判断します。このようにして、Juniper ATP Appliance Platformは、攻撃がキルチェーンのどこにあるのか、ダウンロードが感染に進んだかどうかを効率的に正確に判断し、標的を絞った企業の修復を迅速化します。

さらに、モバイルユーザーが組織の境界外で潜在的なマルウェアオブジェクトをダウンロードした場合、エンドポイントで実行されているCarbon Black Responseソフトウェアは、そのブロックリストを使用してファイルを開くことを許可または拒否できます。ただし、ゼロデイ脅威の場合、ブロックリストエントリは存在しません。このような場合、Carbon Black Responseソリューションは、ファイルをJuniper ATP Appliance Coreに送信し、ファイルの実行を許可する前に判定を得ることで、モバイルユーザーを保護できます。

また、新しいファイルがエンドポイントやサーバーに届くと、Carbon Black Responseが、ジュニパーATPアプライアンスによる分析のために、オンデマンドまたは自動でそのファイルを送信します。ファイルが悪意のあるものであるとジュニパーATPアプライアンスが判断した場合、Carbon Black Responseはその実行を停止し、企業のユーザーベース全体でこのファイルの実行をブロックすることができます。その結果、同じマルウェアオブジェクトをダウンロードする追加のユーザーは、マルウェア感染から自動的に保護されます。

ジュニパーATP ApplianceとCarbon Black Responseの統合により、脅威防御に大きなメリットがもたらされます。

各コンピュータで何が起こっているかを継続的にリアルタイムで可視化

シグネチャに依存しないリアルタイムの脅威検知

あらゆる攻撃の完全な「キルチェーン」を確認することによる即時対応

事前対応型でカスタマイズ可能な予防

詳細については、『 エンドポイント統合の設定:CrowdstrikeとCarbon Black Response 』、および『Juniper ATP Appliance/Carbon Black Responseの統合ガイド』を参照してください。

SIEM に対する CEF、QRadar LEEF ロギングのサポート

ジュニパーATPアプライアンスが悪意のあるイベントを検出すると、インシデントやアラートの詳細が生成され、CEFおよびQRadar LEEF形式で接続されたSIEMプラットフォームに送信できます。

Juniper ATP Appliance Central Manager WebUI Config>システム設定>SIEM 設定)には、rSYSLOG、LEEF、または CEF ベースの SIEM サーバーのイベント、インシデント、アラート通知を構成するオプションがあります。サーバーは、CEF または LEEF 形式のジュニパー ATP アプライアンス通知を受信するように設定する必要があります。

QRadar サーバーへの DSM-Juniper ATP Appliance 拡張プラグインのインストールが必要です。

ID 情報は SIEM の一部として送信され、SIEM イベントは、ダウンロード+フィッシング (DL + PHS)、ダウンロード (DL)、フィッシング (PHS) の電子メール検出に対して送信されます。

設定情報については、 SIEM設定の構成を参照してください。およびJuniper ATP ApplianceCEF、LEEF & Syslog Support for SIEM User's Guideを参照してください。また、Juniper ATP Appliance CEF、LEEF & Syslog Support for SIEMも参照してください。

仮想コレクターと仮想コア [OVA] の展開

Juniper ATP Appliance Core-CMおよびトラフィックコレクター製品は、シックまたはシンプロビジョニングを介して、VMWare vSphereを使用して仮想マシンの仮想コア(vCore)および/または仮想コレクター(vCollector)として導入できます。この機能により、ジュニパーATP Appliance製品のフットプリントが拡張され、仮想環境での導入が可能になります。

仮想デプロイメントは、.簡単な導入のためのOVA、または.カスタムデプロイの場合は ISO、Amazon EC2 AWS(アマゾン ウェブ サービス)の場合は vCore です。

vCenterは、仮想コレクター導入の要件ではなくなりました。ジュニパーは引き続きvCenterを使用するお客様に.ovaを提供していますが、さらに、ジュニパーはビルドごとに.ovfファイルと.vmdkファイルも生成します。.ovf と .vmdk は、ダウンロードして展開する .tar ファイルにバンドルされています。

仮想コレクターの展開に vCenter を使用しない場合:.tar ファイルをダウンロードし、OVF と VMDK の両方を同じディレクトリに展開します。次に、vSphere クライアントから、[ファイル] -> [OVF テンプレートのデプロイ] をクリックします。.ovf ファイルを選択し、ovf ウィザードの展開を完了します。コンフィギュレーションウィザードは、IPアドレス、ホスト名、デバイスキーなどのコレクター/コアプロパティの入力を求めます。CLI にログインし、各設定を行います。

OVA 仮想コア展開には、完全な展開パッケージ(デトネーション エンジンを含む)が含まれています。

お客様は、仮想コアと仮想コレクターを別々に展開します。

仮想コアのパフォーマンスは、同等に装備された物理アプライアンス(通常は同じCPU、メモリなど)に匹敵します。ただし、物理アプライアンスとは異なり、ジュニパーATP Applianceは、マイクロソフトのライセンス制限により、仮想コア用のMS Windowsライセンスを提供することができません。お客様は、仮想コアの Windows ライセンスを提供する必要があります。

インストールおよび構成手順については、以下を参照してください。

Juniper ATP Appliance Core-CMクイックスタートガイド

Juniper ATPアプライアンストラフィックコレクター用クイックスタートガイド

クラスター化されたコアの展開

クラスター化されたコア機能により、複数のコア検出エンジンを連携させてより大規模なネットワークをサポートでき、Juniper ATP Appliance Coreの拡張性が大幅に向上します。クラスタリングは、複数のコアが同時にマルウェア分析を実行できるようにすることで、スケーラビリティを向上させます。Juniper ATP Appliance は、(旧リリースおよび最新リリースで既に利用可能な Mac-Mini セカンダリ コアに加えて)Windows ベースのセカンダリ コアをサポートしています。

複数のコアを展開する場合、必要なライセンスは 1 つだけです。そのライセンスは、プライマリコアにのみ展開する必要があります。

クラスタリングを使用すると、複数のアプライアンスを分析コアとして構成して、分析ワークロードを増やすことができます。このプロセスは、物理アプライアンスと仮想アプライアンスの両方で機能します。実際、仮想アプライアンスのクローンを作成して再起動することで、容量を即座に向上させることができます。

中央マネージャー Web UI ダッシュボードは、クラスターでより多くのコアが必要な場合を示します。

クラスタリングのインストール手順は、クラスタ化されていないデバイスの場合と同じインストール手順です。

最初のコア インストール (おそらく現在展開されている既存のデバイス) はプライマリとして自動的に登録され、別のセカンダリ コアのインストールが行われるたびに中央マネージャーが駆動されます。

2番目の(または追加の)セカンダリコアまたはMac OSXセカンダリコアをインストールすると、自動的に(他の)セカンダリコアになります。

インストールと設定の手順については、 Juniper ATP Appliance Core-CMクイックスタートガイドをご覧ください。 コア/中央マネージャークイックスタートガイドを参照してください。

省スペース仮想トラフィックコレクター

ジュニパーATPアプライアンスは、バーチャル導入向けに省スペースのトラフィックコレクターを提供します。標準の仮想コレクタ OVA の展開には、512 GB のハード ディスク ドライブ領域に加えて、4 つの最小コアと 16 GB の RAM が必要です。低リソースコレクタは、16 GB HDD、1コア、4 GBのRAMのみを必要とするVMコレクタインスタンスを提供し、25Mpbsのトラフィックをサポートします。

構成はお客様が要求します。詳細については、『Juniper ATP Appliance Traffic Collectorクイックスタートガイド』を参照してください。Cisco ASA ファイアウォールの設定も参照してください。

この小型で非常に手頃な価格のポータブルフォームファクタのトラフィックコレクターは、ジュニパーATPアプライアンスパートナーや中小企業のリモートオフィスや支店に最適です。また、このスモールフォームファクタのコレクターは、小売業者やコンサルティングビジネス、金融サービス組織など、帯域幅の要件が比較的小さい(~150Mbpsのトラフィックデータ収集)中小企業にも適しています。

Mac Miniのコレクターの構成はお客様が行う必要があります。パブリックドメイン(AWS)またはプライベートマネージドセキュリティサービスプロバイダ(MSSP)データセンタークラウドでホストされているJuniper ATP Appliance Coreを指すようにスモールフォームファクターコレクターを設定します。コアは、AWS コア(Juniper ATP Appliance AMIから起動)または仮想コア(たとえば、VMWare vSphereプラットフォーム上で動作)のいずれかです。

スモールフォームファクターのMac Mini Collector ISOのインストールには、DVIモニターケーブルが必要です。

詳細については、『Juniper ATP Appliance Traffic Collectorクイックスタートガイド』を参照してください。管理

管理トラフィック プロキシのサポート

多くのお客様は、エンドポイントに基本的なセキュリティを提供するために、依然としてプロキシとゲートウェイに依存しています。このような環境では、CM/Core は、プロキシされていない環境と同様に機能し、外部サービスと通信できる必要があります。この通信には、GSS のアップロードとダウンロード、ソフトウェア、セキュリティ コンテンツと署名の更新、およびその他の必要なすべての通信が含まれます。HTTPまたはHTTPSプロキシ環境に導入されたJuniper ATP Applianceコアは、Juniper ATP Appliance GSSおよびその他のインターネットサービスと機能し、通信するように設定することができます。

詳細については、Web UI設定の場合は 管理ネットワークのプロキシ設定の構成 を、サーバーモードからのCLIベースの設定についてはJuniper ATP Appliance CLIコマンドリファレンスを参照してください。

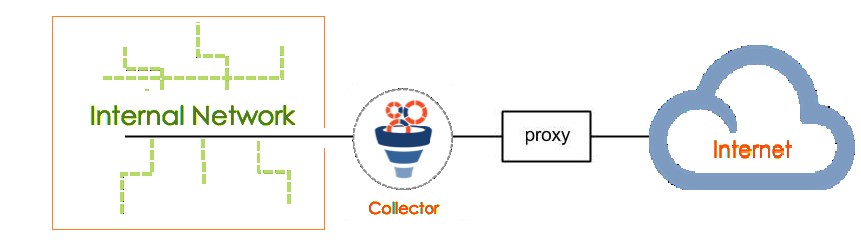

スパントラフィックプロキシデータパスのサポート

Juniper ATP Applianceにより、監視インターフェイスが(1)プロキシがXFF(X-Forwarded-For)をサポートするお客様の環境向けにプロキシとエグレスネットワークの間に配置される場所、または(2)[より一般的な導入シナリオ]で、FQDN(利用可能な場合)を使用してプロキシと内部ネットワークの間にコレクターを配置し、あらゆる種類のインシデントの脅威ソースを特定する場所へのトラフィックコレクターの導入が容易になりました。

現在、ジュニパーATPアプライアンストラフィックコレクターは、データが許す限り、すべてのトラフィックを監視し、キルチェーン内の各リンクの送信元ホストと宛先ホストを正しく識別できます。HTTP 要求で "X-Forwarded-For" ヘッダーが指定されている場合、検出ではプロキシの外部に展開されたときに脅威ターゲットが識別されます (お客様は、必要に応じてプロキシ設定で XFF 機能を無効にすることを選択できます)。

内部にプロキシを設定する

WebプロキシがインターネットとJuniper ATP Applianceトラフィックコレクタ監視インターフェイスの間にある場合、プロキシIPアドレスの追加/削除には、CLI コマンド collector>set proxy inside を使用します。次の図は、この展開シナリオを示しています。

の「内部」にあります

の「内部」にあります

次に、内部データ パス プロキシを設定する例を示します。

Juniper ATP Appliance (collector)# set proxy inside add 10.1.1.1 8080

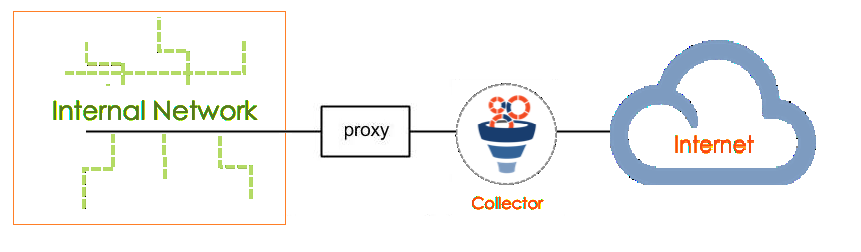

プロキシを外部に設定

または、プロキシが内部ネットワークとJuniper ATP Applianceトラフィックコレクタ監視インターフェイスの間にある場合は、CLI コマンド collector>set proxy outside を使用してプロキシIPアドレスを追加/削除します。次の図は、この展開シナリオを示しています。

の「外部」にある

の「外部」にある

次に、外部データ パス プロキシを設定する例を示します。

Juniper ATP Appliance (collector)# set proxy outside add 10.2.1.1

シングル サインオン SAML 認証

SAML (セキュリティ アサーション マークアップ言語) は、セキュリティ アサーション情報の受信、送信、および共有に関連する機能を標準化します。Juniper ATP Applianceは、Webブラウザのシングルサインオン(SSO)操作でSAML認証をサポートしています。SAML の詳細については、 https://en.wikipedia.org/wiki/ SAML_2.0 を参照してください。

YARAルールのサポート

ジュニパーATPアプライアンスは、マルウェア分析でのYARAルールの使用をサポートしています。セキュリティアナリストは、オープンソースの静的分析ツールであるYARAを使用して、バイトレベルのルールを定義し、多数のオブジェクトファイルとトラフィックファイルを迅速に分析して関連する一致を探すことができます。バイトパターンの一致が特定された場合、アナリストはそのバイトパターンをYARAルールとして指定し、Juniper ATP Applianceの中央マネージャーにアップロードして、Juniper ATP Applianceマルウェアのデトネーションと分析のサイクル中に関連する悪意のあるファイルの検出に使用できます。

識別されたファミリーのサンプルから取得したテキストまたはバイナリパターンに基づいて、YARAルールをマルウェアファミリーとして定義することを選択できます。ルールの説明は、一連の文字列と、ルールのロジックを確立するブール式で構成されます。さらに、YARA統合結果は、オブジェクトが悪意のあるものとして分類できるかどうかを示します。YARAルールは、マルウェアサンプルの分類にも使用されます。

YARAルールファイルは、Juniper ATP Appliance Central Manager Web UIのConfig>環境設定>YARAルールのアップロードページからアップロードして有効にします。このページでは、利用可能なさまざまなYARAファイル形式が使用され、統合されています。設定情報については、 YARAルールの設定を参照してください。

顧客ネットワーク内の横方向の拡散を検出するためのYARAルール

リモート管理ツール (RAT) を使用すると、物理アクセスが確立されているかのようにエンタープライズ システムをリモート制御できます。RATの合法的な適用は確かにありますが、このソフトウェアは、ターゲットの認識なしにインストールされたソフトウェアを介して犯罪または悪意のある活動に関連付けられていることがよくあります。リモート管理ツールは、YARAルールを使用して検出できます。Juniper ATP Applianceは、YARAルールをJuniper ATP Applianceデバイスにプッシュして、お客様のネットワーク内でのRATの横方向の拡散を検出する機能を提供します。これらの水平方向のスプレッドルールは、ジュニパーATPアプライアンス製品にパッケージされています。一致したYARAルールの詳細は、Juniper ATP Appliance Central Manager Web UIの[インシデント]タブに表示されます。一致したYARAルールは、Web UIからもダウンロードできます。

SMBラテラルモニタリングを有効にするにはアドバンスドライセンスが必要ですが、SMBの使用に関係なくYARAルールをインストールして適用できます。

横方向検出の YARA ルールの詳細については、『 YARA ルールと横方向検出』を参照してください。

カスタム SNORT ルールのサポート

お客様は、ジュニパーATPアプライアンスコレクターによって監視されるネットワークトラフィックと照合され、一致結果がJuniper ATP Appliance Central Manager Web UIに表示されるSnortルールをアップロードするためのサポートを提供しています。さらに、Juniper ATP Appliance は、トリガーされたルールと、トリガーされた時点でアクティブだったインシデントを関連付けます。トリガーされたすべての SNORT ルールは、メインの Web UI の [カスタム ルール] タブに表示されます

詳細については、 『カスタム SNORT ルールの設定 』を参照してください。

電子メールの関連付けと軽減

悪意のある電子メールの関連付け機能は、電子メールの添付ファイル (以前のリリースで利用可能) を分析するだけでなく、エンタープライズ電子メール内の悪意のある URL を分析することによってフィッシングを検出するために実装されています。HTTP/SMB インシデントと電子メール イベントの関連付けは、受信電子メールで URL が最初に識別され、その後エンドポイントによってもアクセスされたときに実行されます。電子メール アラートは、フィッシング イベントの軽減のために生成されます。

電子メールの関連付けには、Active Directory の構成が必要です。

詳細については、メールフィッシングの関連付けを参照してください。

リバースSSHトンネリングによる顧客テクニカルサポートの最適化

ジュニパーATPアプライアンスでは、リバースSSHトンネリング機能を提供しており、お客様のネットワークで稼働しているコア/CMインストールを、リモートのジュニパーATPアプライアンステクニカルサポートチームが直接デバッグすることができます。Core/CM から、テクニカル サポートは、同じサブネット内のコンポーネントのセカンダリ コアと Web コレクターに SSH 接続できます。

設定が必要です。お客様は、この機能を有効/無効にし、リバースSSHトンネル操作の期間を指定します。詳しくは、 GSS設定の構成を参照してください。

MCM(Central Managers)仮想デバイスまたはハードウェアデバイスのマネージャー

Juniper ATP Appliance Manager of Central Managers(MCM)は、マルチテナントMSSPサイトを含むさまざまな場所に複数のコア/セントラルマネージャー(CM)を展開するJuniper ATP Applianceのお客様に、一元化されたWeb UIを提供するデバイスです。MCM を使用すると、分散型企業のお客様は、中央 MCM に登録されている複数の CM で発生した検出されたマルウェアインシデントの表示を統合できます。

MCM プラットフォームのデバイスタイプは、Juniper ATP Appliance CLI では「mcm」と表されます。MCM は、複数のセカンダリ中央マネージャー(CM)アプライアンスからインシデント データを受信し、そのデータをプライマリ MCM Web UI に表示します。

MCM Web UI は、より大きな Juniper ATP Appliance Central Manager Web UI のサブセットであり、デバイスの [更新] タブと [ログアウト] タブのオプションに加えて、システム プロファイル構成の [インシデント] タブと [構成] タブのみが含まれています。

[CM 名] 列には、各インシデントの元の中央マネージャーの名前の詳細が表示されます。

『Juniper ATP Appliance Manager of Central Managers(MCM)ユーザーズガイド』および『Juniper ATP Appliance CLIコマンドリファレンス』を参照してください。

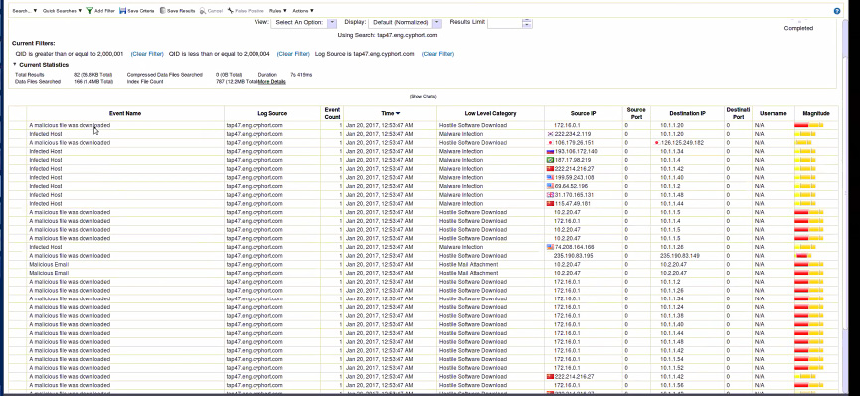

Advanced Threat Analytics (ATA): External Event Collectors and New Events Timeline Dashboard

ATA は、セキュリティ チームによる分析作業を促進します。セキュリティ チームは多数のアラートを分類して、重要なイベント、関連する脅威、インシデント対応 (IR) チームによる即時対応に値するインシデントを判断する必要があります。Juniper ATP Appliance Advanced Threat Analyticsは、ネットワーク内の他のセキュリティインフラストラクチャソースからの関連イベントすべてを自動的にフィルタリングしてリンクし、感染したユーザーを特定し、セキュリティ機器全体の統合タイムラインビューを表示することで、この問題を解決します。これにより、セキュリティチームはインシデント対応を加速し、より意味のあるセキュリティインシデントを毎日処理することができます。

各外部イベントコレクターは、ジュニパーATPアプライアンスコアへのsyslogの直接取り込み、またはSplunkの取り込み用に設定できます。

未加工のログはフィルタリングされてJuniper ATP ApplianceインシデントWeb UIページに表示され、詳細なホストビューはJuniper ATP Applianceイベントのタイムラインダッシュボードから利用できます。

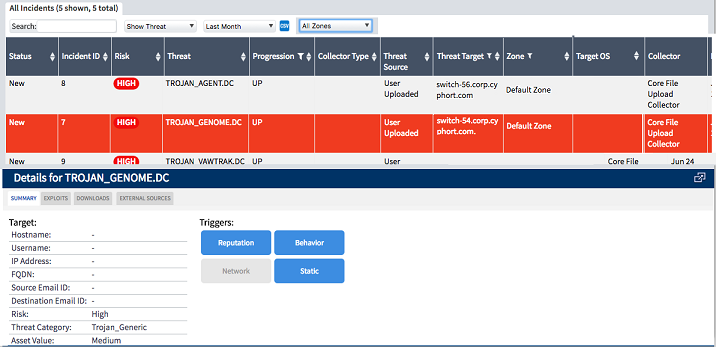

例えば、以下のインシデントページの例は、Juniper ATP Applianceイベントと外部ソースイベントとの関連付けを示しています。

を示すPANインジェスト

を示すPANインジェスト

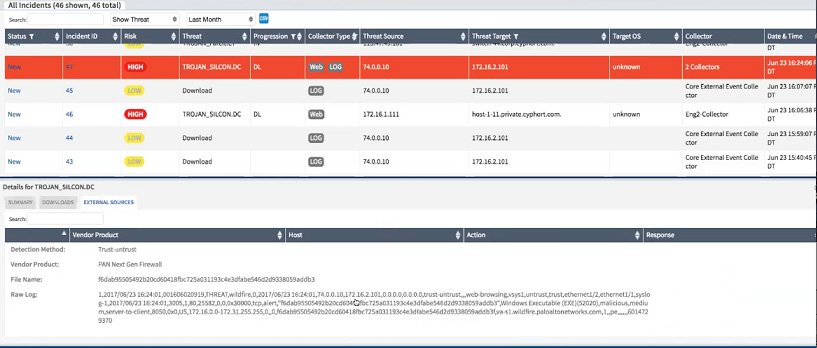

例えば、次の「インシデント」ページでは、Juniper ATP Applianceがダウンロードや外部ソースログ収集にもエンドポイントに関連する悪意のあるイベントがあることを検出したことが示されています。

別のケースでは、イベントタイムラインダッシュボードで、Juniper ATP Applianceがコマンドアンドコントロールサーバーへの感染を検出し、PANが拒否アクションを実行したことに注意してください。

を示すイベントタイムラインダッシュボード

を示すイベントタイムラインダッシュボード

タイムラインビューを展開すると、すべてのイベントの詳細が表示され、エンドユーザーがいつどのように悪意のあるダウンロードを実行したかを確認できます。

すべてのサードパーティベンダーに固有の設定情報については、 外部イベントコレクタの統合を参照してください。

ATP Applianceのイベントログとイベントデータ管理のためのSplunk統合。

ジュニパーATPアプライアンス側の設定

Splunk 側の設定

設定情報については、 ATPアプライアンスSplunkインジェストの設定を参照してください。

Splunk インジェストによるカーボンブラック応答とアクティブディレクトリの ID 構成オプション

ID構成オプションにより、Splunk経由でJuniper ATP Applianceに送信されたすべてのカーボンブラックレスポンスログと、Splunk経由ですべてのADユーザーのアクセス詳細をインポートして、さらに詳細なエンドポイントイベントレポートを作成できます。この機能は、Carbon Black ResponseからJuniper ATP Appliance Coreへの直接ログ取り込みに対するJuniper ATP Applianceの既存のサポートを補完するものであり、ログとイベントの処理にSplunkデプロイメントを使用する企業向けのSplunk転送オプションを追加します。

いくつかの構成が必要です。

いくつかの構成を実行する必要があります。

Juniper ATP Appliance Web UI Juniper ATP Appliance Config>環境設定>Splunk 統合から Splunk を設定します。

Juniper ATP Appliance Config>環境設定>外部イベントコレクターから、Carbon Black Responseを設定します。

Juniper ATP Appliance Config>環境設定>Identity ConfigurationからADとSplunkのIDを設定します。

マルウェアの動作の表現の改善

脅威とマルウェアの意図に関する評価と判断を改善するために、動作分析の改善により、マルウェアインジケーターは、それらが示す悪意のある特性に基づいてグループに分類されます。