項目一覧

はじめ

始める前に

Juniper ATP Appliance製品を設置する前に、以下の設置、設定、安全性、設置場所の要件を満たしていることを確認してください。

現在のリリースについては、Juniper ATP Applianceリリースノートをお読みください。

お使いの製品に固有のJuniper ATPアプライアンスクイックスタートガイドをお読みになり、アプライアンス、AWS、SaaS、またはVM OVAについてよく理解してください。

Juniper ATP Appliance Network Informationに記載されている以下の項目を含む情報と機器を収集します。

Juniper ATP Appliance情報

ネットワーク情報

クライアント情報。

に記載されているガイドラインに従ってください Juniper ATP Applianceデバイスインターフェイスへのアクセス

Juniper ATP Applianceのネットワーク情報

ハードウェアの仕様とセットアップ手順については、 JATP700 Appliance Hardware Guideを参照してください。

アプライアンスを接続して設定する前に、以下の表 2-1 に示すネットワークに関する情報を収集します。

ネットワーク項目 |

必要な情報 |

|---|---|

Juniper ATP Appliance |

|

DNS(ドメインネームサービス)サービス(オプション) |

1 つ以上の DNS サーバーの IP アドレス |

NTP(Network Time Protocol)サービス(オプション) |

1つ以上のNTPサーバーのIPアドレス |

リモート管理(オプション) |

Juniper ATP Appliance CLIにリモートでアクセスする場合、リモートシステムに以下のいずれかが必要です。

手記:

Putty を SSH クライアントとして使用する場合は、SSH 操作に常に最新バージョンの Putty を使用してください。 |

CM(中央マネージャー) |

|

管理ネットワーク

以下の表は、Juniper ATP ApplianceとCM接続用のすべてのポートとプロトコルの設定をまとめたものです。すべてのアプライアンスの管理インターフェイスはデフォルトで eth0 であることに注意してください。GSS のすべての自動更新は、コア/CM またはオールインワンシステムによって排他的に処理されます。

通信ポートとプロトコルは、内部と外部の両方のサーバーとサービスのインストール中に開く必要があります。

重要:プライマリコア/CMおよびセカンダリコア/Macコアは同じネットワーク上にあり、ポートアドレス(PAT)またはネットワークアドレス変換(NAT)なしですべてのポートを許可する必要があります。

表 2 は、すべての内部および外部ポートとプロトコルを示しています。

内部サーバー

形容 |

議定書 |

源 |

行き先 |

港 |

|---|---|---|---|---|

CLI管理 |

TCPの |

管理ワークステーション |

コア/コレクター/セカンダリコア管理インターフェイス |

22 |

CM Web UI管理 |

TCPの |

管理ワークステーション |

CM 管理インターフェイス |

443 |

DNS クエリ |

TCP/UDP |

コア/コレクター/セカンダリコア管理インターフェイス |

内部 DNS サーバー |

53 |

NTP |

UDP |

アプライアンス管理インターフェイス |

NTPサーバ |

123 |

syslog |

UDP |

アプライアンス管理インターフェイス |

SIEM/Syslog CEF サーバー |

514 |

CM接続 |

TCPの |

コレクターおよびセカンダリコアの管理インターフェイス |

CM 管理インターフェイス |

443 |

管理ポート eth0

管理ポートのeth0インターフェイスを使用して、分散したJuniper ATP Appliancesを管理および使用します。これは、Juniper ATP Applianceがセキュリティコンテンツを交換し、CMとの統合を管理するポートです。管理インターフェイスは、以下のポートを介したJuniper ATP Appliance IP/ホスト名アクセスでネットワークルーティング可能である必要があります。

DNS(UDP/53)

HTTPS (TCP/443)

SSL/TLSポート443は、トラフィック検査とマルウェア動作分析のために、コレクターとコア/CMの間で開いている必要があります。

Putty を SSH クライアントとして使用する場合は、SSH 操作に常に最新バージョンの Putty を使用してください。

管理インターフェイスの IP アドレスと DNS を設定するには、(eth0 ではなく)名前管理インターフェイスを使用します。

監視ポート eth1

ネットワークタップを使用して、ネットワークトラフィックのコピーをネットワークセグメントからJuniper ATP Appliance Collectorのeth1ネットワーク監視ポートに送信します。蛇口はトラフィックに干渉せず、シャットダウンしてもトラフィックは妨げられることなく通過できます。詳細については、 と を参照してください。

eth1 は、トラフィック監視でサポートされている唯一のポートです。

分析エンジン排気ポート eth2

オプションを使用すると、検出デトネーションプロセス中の分析エンジン、トラフィック、排気、および CnC 通信を、管理ネットワーク eth0 から別のインターフェイス eth2 に移動する代替インターフェイスを構成できます。

eth2 インターフェイスは、プライマリ Core+CM、All-in-One Core、および Mac Mini セカンダリ コア用に構成できます。Mac Miniで代替インターフェイスを設定するには、USB-to-NICアダプタが必要です。

ポートスキャン検出器とSSHハニーポットポートeth3

また、すべてのアウトバウンドコレクタトラフィックに対してeth3ポートを設定するオプションもあります。

SSHハニーポット水平検知の設定には、Juniper ATP Appliance Advancedライセンスが必要です。ハニーポット インターフェイスは、常に eth3 として列挙されます。

外部サーバー

表3は、Juniper ATP Applianceシステムが発信接続を必要とするポートとプロトコルを外部サーバーごとに示しています。詳細については、以下の警告と注意事項を参照してください。

ATP Appliance リリース 5.0.7 より、GSS サービス ドメインが *.cloud.cyphort.com から *.gss.junipersecurity.net に変更されました。新しい *.gss.junipersecurity.net ドメインへの送信トラフィックを許可するには、既存のファイアウォール ルールを変更する必要があります。どちらのドメインも、新しいドメインへの移行中も有効です。*.cloud.cyphort.com は将来的に廃止される予定です。できるだけ早く新しいドメインに移行することをお勧めします。

ファイアウォールがドメインのワイルドカードをサポートしていない場合は、ポート 443 を次のサービスに対して開く必要があります。

gss.gss.junipersecurity.net

filestore.gss.junipersecurity.net

rep.gss.junipersecurity.net

update.gss.junipersecurity.net

rs.gss.junipersecurity.net

ファイアウォールを開いて新しいドメイン (*.gss.junipersecurity.net) にアクセスした後、ATP アプライアンス コアが新しいドメインに接続できるように、ATP アプライアンスの UI で [サービスの再起動 ] をクリックして、すべてのサービスを再起動する必要があります。ATP Applianceサービスの再起動を回避するには、新しいリリースにアップグレードする前に、古いドメインと新しいドメインの両方に対してファイアウォールを開いてください。また、アップグレードが成功したら、古いドメイン(*.cloud.cyphort.com)へのファイアウォールを閉じることができます。アップグレード中に新しいドメインにアクセスできなくなった場合、古いドメイン (*.cloud.cyphort.com) へのファイアウォールを閉じた後、ATP アプライアンス コアが新しいドメイン (*.gss.junipersecurity.net) に接続できるように、ATP アプライアンスの UI で サービスの再起動 をクリックして、すべてのサービスを再起動する必要があります。

アップグレード後に *.gss.junipersecurity.net に到達できない場合、ATP Appliance コアは古いドメイン (*.cloud.cyphort.com) に自動的にフォールバックします。これは、新しいドメインへの移行を容易にするために行われます。

ATP アプライアンスコアが*.gss.junipersecurity.net ドメインに到達できない場合、ATP アプライアンスは 12 時間ごとにヘルス通知アラートを送信します(システムヘルスアラート通知を設定している場合)。これらのアラートを停止するには、ファイアウォールを開いて、ATP Appliance Coreから新しいドメイン(*.gss.junipersecurity.net)への443を許可する必要があります。

Juniper ATP Applianceコアまたは仮想コアに関連する外部サーバーの説明 |

源 |

宛先ホスト名/IP アドレス |

宛先ポート |

議定書 |

|---|---|---|---|---|

SIEM/Syslogサーバー |

|

SIEM/SyslogサーバーのIPアドレス |

514 |

UDP |

DNS サーバー |

|

お客様のDNS サーバーIPアドレス |

53 |

TCP/UDP |

Pingテスト |

|

8.8.8.8 |

ICMP |

|

Juniper ATP Applianceソフトウェアとコンテンツ |

|

gss.gss.junipersecurity.net update.gss.junipersecurity.net |

443 |

TCPの |

Juniper ATP Appliance GSSレポートサーバー |

|

gss.gss.junipersecurity.net filestore.gss.junipersecurity.net |

443 |

TCPの |

レピュテーションサーバーJuniper ATP Appliance |

|

rep.gss.junipersecurity.net |

443 |

TCPの |

Juniper SRXファイアウォール

手記:

SRXファイアウォールによる緩和 |

|

お客様が設定したSRXアプライアンスとセキュリティポリシー |

443 |

TCPの |

Palo Alto Networks PANアプライアンスまたはPanorama、Cisco ASA、Checkpoint、Fortinet、またはFortiManager

手記:

統合ファイアウォールによる緩和 |

|

お客様が設定したPANアプライアンス |

830 |

TCPの |

Crowdstrikeおよび/またはCarbon Black Response Server

手記:

カーボンブラック対応による緩和/検証 |

|

お客様が設定した Carbon Black サーバー |

443 |

TCPの |

ブルーコートProxySG

手記:

Blue-Coat Proxy経由の緩和 |

|

お客様が設定したBlueCoatプロキシ |

443 |

TCPの |

要約すると、コア/CMの発信インターネット接続を次のように設定してください。

Juniper ATP Appliance 管理インターフェイス eth0 からエンタープライズ SMTP サーバー、DNS サーバー、ロギング/SIEM サーバーへの発信アクセスを構成します。

コアエンジンは、TCPポート 22 を使用して別の Mac Mini OSX またはその他のセカンダリコアに接続します。分散型 Mac OS X エンジンをインストールするときは、必ずこのポートを開いてください。すべての通信は eth0 で行われます。このリリースでは、他のポートが予約されています( 分析エンジン排気ポート eth2 および 代替分析エンジン インターフェイスの設定も参照)。

Juniper ATP Appliance Email Collectorを設定する場合は、メールサーバーへのアクセスに使用するポートも開く必要があります。すべての通信は、eth0を介してJuniper ATP Appliance管理ネットワークを介して行われます。このリリースでは、他のポートが予約されています( 分析エンジン排気ポート eth2 および 代替分析エンジン インターフェイスの設定を参照してください)。

プライマリ コア/CM およびセカンダリ コア/Mac コアは、同じネットワーク上にあり、ポート アドレス(PAT)またはネットワークアドレス変換(NAT)なしで、すべてのポートを許可する必要があります。

管理インターフェイス eth0 には、静的 IP アドレスまたは予約済みの DHCP アドレスとネットマスクが必要です。ただし、これが CM に接続されたアプライアンスの場合は、静的 IP アドレスとネットマスクのみを使用します。Central Manager(CM)の通信に関する追加情報については、以下を参照してください。

プライマリインターフェイスで ZeroConf を使用しないでください。

Putty を SSH クライアントとして使用する場合は、SSH 操作に常に最新バージョンの Putty を使用してください。

Juniper ATP Appliance Web UIのサポート

Juniper ATP Appliance Web UIがサポートするブラウザーは、以下の通りです。

Windows Users

Internet Explorer 11.0以上

FireFox® 31以上

Google Chrome 36 以上

Mac Users

サファリ7.0.2

Google Chrome 36 以上

FireFox® 31以上

画面解像度のサポート

Juniper ATP Appliance Web UIは、以下の画面解像度の使用をサポートしています。

|

|

|

|

|

|

|

|

|

|

|

Juniper ATP Applianceデバイスインターフェイスへのアクセス

以下のインターフェイスを使用して、情報収集および Juniper ATP Appliances との対話を行うことができます。

コマンドラインインターフェイス(CLI)

Juniper ATP Appliance Central Manager Web UI

CLIおよびCLIコマンドの構文と使用法の詳細については、Juniper ATP Appliance CLIコマンドリファレンスを参照してください。

構成ウィザードの起動

設定ウィザードを起動するには、CLI コマンド ウィザードを入力します。

JATP# wizard

CLI プロンプトで、ユーザ名とパスワードを入力します。デフォルトでは、admin ユーザー名は admin で、パスワードは 1JATP234 です。

初期設定後、管理者アカウントのデフォルトのパスワードを必ず変更してください。パスワードは 8 文字以上でなければなりません。

プロンプトが表示されたら yes と入力して構成ウィザードを使用し、以下のように応答します。

構成ウィザード

構成ウィザードのプロンプト |

からの顧客の反応 All-in-One |

Coreからの顧客の反応Mac Mini |

からの顧客の反応 Collector |

|---|---|---|---|

DHCPを使用して、管理インターフェイスのIPアドレスとDNS サーバーアドレスを取得します(はい/いいえ)か?

手記:

DHCP応答が「いいえ」の場合のみ、プロンプトが表示されたら次の情報を入力します。

管理インターフェイスを再起動しますか(はい/いいえ)。 |

DHCPアドレッシングは動的に変化するため、その使用は強くお勧めしません。静的 IP アドレスが推奨されます。 推奨: 「いいえ」で応答します。

yes を入力して、新しい構成設定を適用した状態で再起動します。 |

DHCPアドレッシングは動的に変化するため、その使用は強くお勧めしません。静的 IP アドレスが推奨されます。 推奨: 「いいえ」で応答します。

yes を入力して、新しい構成設定を適用した状態で再起動します。 |

DHCPアドレッシングは動的に変化するため、その使用は強くお勧めしません。静的 IP アドレスが推奨されます。 推奨: 「いいえ」で応答します。

yesを入力して、新しい構成設定を適用して再起動します。 |

有効なホスト名を入力します(一意の名前を入力してください) |

プロンプトが表示されたらホスト名を入力します。ドメインは含めないでください。例えば: juniperatp1 |

プロンプトが表示されたらホスト名を入力します。ドメインは含めないでください。例えば: juniperatp1 |

プロンプトが表示されたらホスト名を入力します。ドメインは含めないでください。例えば: juniperatp1 |

[オプション] システムが eth2 ポートを持つセカンダリ コアを検出すると、代替の CnC 排気オプションが表示されます。 分析エンジンの排気トラフィックに代替排気を使用しますか(はい/いいえ)。 代替排気(eth2)インターフェースの IP アドレスを入力します。 代替排気(eth2)インターフェイスのネットマスクを入力します(例:255.255.0.0) 代替排気(eth2)インターフェイスのゲートウェイ IP アドレスを入力します:(例:10.6.0.1) 代替排気(eth2)インターフェイスのプライマリ DNS サーバー IP アドレスを入力します(例:8.8.8.8)。 代替排気(eth2)インターフェイス用のセカンダリ DNS サーバーはありますか? alternateexhaust(eth2)インターフェイスの検索ドメインを入力しますか?

手記:

ネットワーク インターフェイスの完全な再起動には、60 秒以上かかる場合があります |

詳細は、『 代替分析エンジン インターフェイスの設定 』を参照してください。 yes と入力して、代替 eth2 インターフェイスを設定します。 eth2 インターフェースの IP アドレスを入力します。 eth2 ネットマスクを入力します。 ゲートウェイの IP アドレスを入力します。 代替排気(eth2)インターフェイスのプライマリ DNS サーバー IP アドレスを入力します。 yes または no を入力して、eth2 セカンダリ DNS サーバーを確認または拒否します。 yes または no を入力して、検索ドメインを入力するかどうかを指定します。 |

詳細は、『 代替分析エンジン インターフェイスの設定 』を参照してください。 yes と入力して、代替 eth2 インターフェイスを設定します。 eth2 インターフェースの IP アドレスを入力します。 eth2 ネットマスクを入力します。 ゲートウェイの IP アドレスを入力します。 代替排気(eth2)インターフェイスのプライマリ DNS サーバー IP アドレスを入力します。 yes または no を入力して、eth2 セカンダリ DNS サーバーを確認または拒否します。 yes または no を入力して、検索ドメインを入力するかどうかを指定します。 |

[トラフィックコレクターは、コア分析エンジンのCNCネットワークトラフィックを送受信しないため、eth2インターフェイスは必要ありません。 |

SSL自己署名証明書を再生成しますか(はい/いいえ)。 |

「 yes 」と入力して、Juniper ATP Appliance Server Web UI 用の新しいSSL 証明を作成します。 noを入力して自己署名証明書を拒否する場合は、認証局 (CA) 証明書をインストールする準備をしてください。 |

「 yes 」と入力して、Juniper ATP Appliance Server Web UI 用の新しいSSL 証明を作成します。 noを入力して自己署名証明書を拒否する場合は、認証局 (CA) 証明書をインストールする準備をしてください。 |

Collector には適用されません。 |

次のサーバ属性を入力します。 これは Central Manager デバイスですか。 デバイス名:(一意である必要があります) デバイスの説明 デバイス キー パスフレーズ

手記:

このパスフレーズを覚えて、すべての分散デバイスで使用してください。 |

「Yes」と入力します。システムは、IP 127.0.0.1 をオールインワン IP アドレスとして自動設定します。 Juniper ATP Appliance Collector のホスト名を入力します。これにより、Web UIでコレクターが識別されます。 デバイスの説明を入力してください Central Manager に対してコアを認証するために使用するユーザ定義のパスフレーズを入力します。 |

「Yes」と入力します。システムは、IP 127.0.0.1 をオールインワン IP アドレスとして自動設定します。 Juniper ATP ApplianceのMac MiniまたはCore/CMのホスト名を入力します。これにより、Web UI で Mac OS X または Core Engine が識別されます。 デバイスの説明を入力してください Central Manager に対して Core または Mac Mini の認証に使用したものと同じパスフレーズを入力します。 |

「No」と入力します。ここで、CM の IP アドレスを入力するように要求されます。 Juniper ATP Appliance Collector のホスト名を入力します。これにより、Web UIでコレクターが識別されます。 デバイスの説明を入力してください Central Manager に対してコレクタの認証に使用するのと同じパスフレーズを入力します。 |

[オプション] システムが eth2 ポートを持つセカンダリ コアを検出すると、代替の CnC 排気オプションが表示されます。 分析エンジンの排気トラフィックに代替排気を使用しますか(はい/いいえ)。 代替排気(eth2)インターフェースの IP アドレスを入力します。 代替排気(eth2)インターフェイスのネットマスクを入力します(例:255.255.0.0) 代替排気(eth2)インターフェイスのゲートウェイ IP アドレスを入力します:(例:10.6.0.1) 代替排気(eth2)インターフェイスのプライマリ DNS サーバー IP アドレスを入力します(例:8.8.8.8)。 代替排気(eth2)インターフェイス用のセカンダリ DNS サーバーはありますか? alternateexhaust(eth2)インターフェイスの検索ドメインを入力しますか?

手記:

注: ネットワーク インターフェイスの完全な再起動には、60 秒以上かかる場合があります ...代替排気(eth2)インターフェイスの再起動 ...ネットワーク インターフェイスの完全な再起動には、60 秒以上かかる場合があります ...インターフェイスos_engine_eth2再起動 os_engine_eth2の準備が整うのを待っています (MAXWAIT は 32 秒)。 |

詳細は、『 代替分析エンジン インターフェイスの設定 』を参照してください。 yes と入力して、代替 eth2 インターフェイスを設定します。 eth2 インターフェースの IP アドレスを入力します。 eth2 ネットマスクを入力します。 ゲートウェイの IP アドレスを入力します。 代替排気(eth2)インターフェイスのプライマリ DNS サーバー IP アドレスを入力します。 yes または no を入力して、eth2 セカンダリ DNS サーバーを確認または拒否します。 「 yes 」または「 no 」と入力して、検索ドメインを入力するかどうかを指定します。 |

詳細は、『 代替分析エンジン インターフェイスの設定 』を参照してください。 yes と入力して、代替 eth2 インターフェイスを設定します。 eth2 インターフェースの IP アドレスを入力します。 eth2 ネットマスクを入力します。 ゲートウェイの IP アドレスを入力します。 代替排気(eth2)インターフェイスのプライマリ DNS サーバー IP アドレスを入力します。 yes または no を入力して、eth2 セカンダリDNS サーバーを確認または拒否します。 「 yes 」または「 no 」を入力して、検索ドメインを入力するかどうかを指定します。 |

トラフィックコレクターは、コア分析エンジンのCNCネットワークトラフィックを送受信しません。 |

すべての質問に回答すると、ウィザードによって回答が要約されます。回答を変更するには、ステップ番号を入力します。変更を保存して終了するには、<Enter>を押します。

設定ウィザードに戻って設定を変更するには、次のCLIコマンドを使用します。

JATP# wizard

CLIパラメータでは、必ず特殊文字を使用した二重引用符を使用してください。

コマンドの構文と使用方法については、『Juniper ATP Appliance CLI Command Reference』を参照してください。

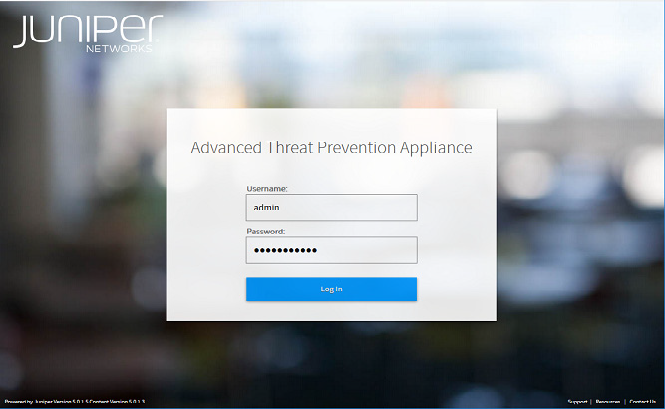

Juniper ATP Appliance Web UIアクセス

Juniper ATP Appliance Web UIは、セキュアなWebベースの防御システム構成とマルウェア分析管理インターフェイスです。HTTPSを使用してアプライアンスの設定されたIPアドレスをWebブラウザにポイントすることでアクセスできます。たとえば、アプライアンスの設定された IP アドレスが 10.8.20.2 の場合、ブラウザを https://10.8.20.2 にポイントすることでアプライアンスの GUI にアクセスします。

次の図に示すログイン画面で、デフォルトのユーザー名とパスワードを入力します。

デフォルトのユーザー名はadmin、パスワードはjuniperです。このデフォルトのパスワードは、初回ログイン後に必ずリセットしてください。

CM Web UIは、最大32文字、および少なくとも8文字のパスワードをサポートします。パスワードには、文字(大文字/小文字)、数字、特殊文字を使用できますが、二重引用符(")、スペース、バックスラッシュ文字(\)は例外です。

Juniper ATP Appliance Web UIのログインユーザー名とパスワードは、CLI管理者のユーザー名とパスワードとは異なります。

SAML認証を使用したJuniper ATP Applianceへのログイン

SAMLが設定されている場合、SAML認証が割り当てられているユーザーがJuniper ATP Applianceにアクセスしようとすると、企業のIdPログインページに自動的にリダイレクトされます。SAML認証の詳細については、「 SAML設定の構成 」および 「ユーザーアカウントの構成」を参照してください。

Juniper ATP Appliance Central Manager Web UIの詳細については、「 Juniper ATP Appliance Web UIの操作」を参照してください。

AD認証を使用したJuniper ATP Appliance Systemへのログイン

AD認証が設定されている場合、ユーザーは、お客様のネットワークでRADIUSプロトコルを使用してActive Directory(AD)サーバーを介して認証されます。

AD認証の詳細については、『 RADIUSサーバーの設定 』および 『Active Directoryの設定』を参照してください。

Juniper ATP Appliance Web UIの操作

このセクションでは、アプライアンスの Web UI のナビゲーション方法とそのタブについて説明します。

CM Web UIのナビゲーション

タブの概要

Juniper ATP Appliance Web UIのタブの概要

The Juniper ATP Appliance Central Manager Web UI

各 Web UI タブの目的は次のとおりです。

Dashboard—アプライアンスのステータス情報と、検出された脅威およびインシデントの傾向を表示します。コンテキスト固有の 運用ダッシュボードと調査ダッシュボードの脅威ビューは、構成に応じて、企業に最も影響を与える脅威に優先順位を付けます。システムダッシュボードとコレクターダッシュボード(Webおよび電子メール)は、システムとコレクターのヘルスステータスとトレンドに関する情報を提供します。イベントタイムラインダッシュボードには、特定のベンダーとエンドポイントのIP、ホスト名、ユーザー名、または電子メールのイベントごとのAdvanced Threat Analytics(ATA)データが表示されます。

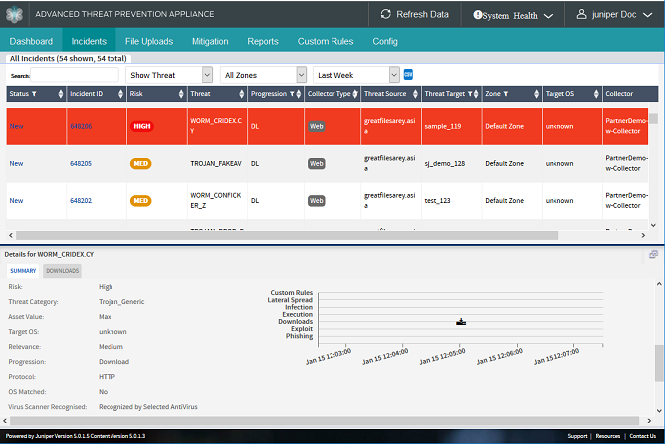

Incidents—ネットワーク内のさまざまなキルチェーン段階における、悪意のある、または疑わしいダウンロードまたは感染に関する詳細情報のレベルを表示します。詳細は 、「インシデントページのナビゲーション 」も参照してください。

File Uploads- 悪意のあるものか無害なものかにかかわらず、すべてのファイル アップロード マルウェア分析結果に関する詳細情報が 1 つの Web UI ロケーションに表示されます。Central Manager Web UI のファイル アップロード処理機能には、新しい [ファイルのアップロード(File Uploads)] タブからのアップロードが含まれます。拡張ファイル アップロード API は、インシデントとのシームレスな統合を提供するために、Carbon Black Response などのサードパーティ統合の追加メタデータを受け入れます。詳細については、 分析のためのマルウェア ファイルの送信を参照してください。

Mitigation—自動緩和、ゲートウェイや IPS/次世代ファイアウォールからのコールバックのブロック、Juniper ATP Appliance Infection Verification Package(IVP)や Carbon Black Response 統合の導入など、検知された特定の脅威に対する緩和オプションを提供し、ターゲットエンドポイントでの感染を確認します。詳細については、「 ファイアウォールの自動緩和の設定」を参照してください。

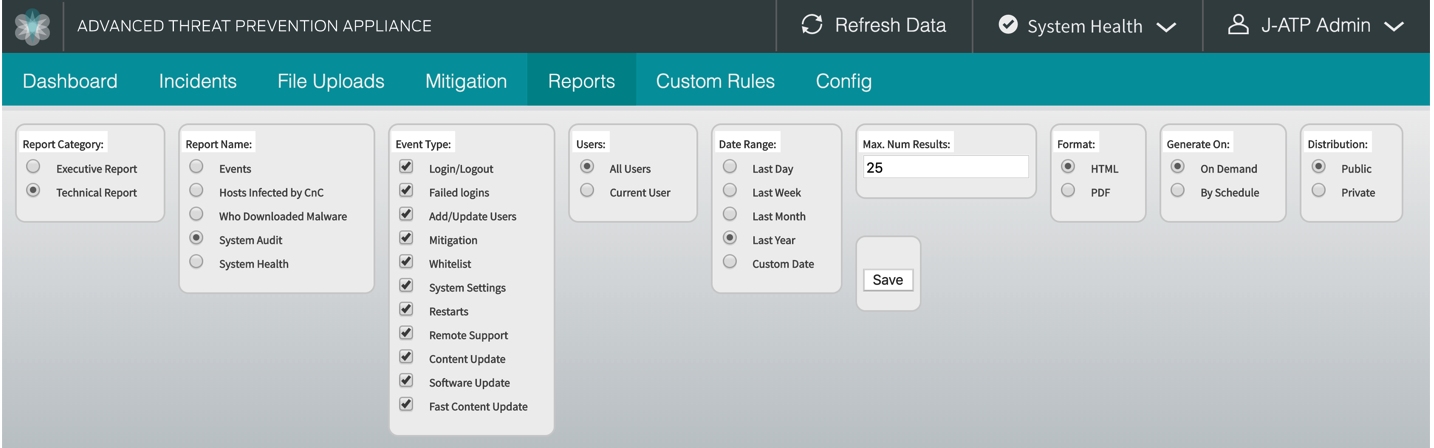

Reports- 統合および詳細なエグゼクティブ サマリー レポート、またはシステム監査レポートを生成またはスケジュールできます。詳細は、レポートの生成を参照してください。

Custom Rules—Juniper ATP Appliance Central Manager の Web UI の [Custom Rules] タブに、一致するカスタムの Snort ルールを表示します。相関 Snort ルールの一致は [インシデント(Incidents)] タブで確認できます。 システムへのルールの追加については、『 カスタム SNORT ルールの設定 』を参照してください。

Config—アプライアンスとソフトウェアのシステム設定、および分析、通知、緩和設定を行うことができます。

[更新(Refresh)]:CM ブラウザの表示の更新を実行します。更新は、ソフトウェアまたはセキュリティ コンテンツの更新後に必ず実行してください。

System Health—Juniper ATP Applianceの静的および動的デトネーションエンジンと分析システムのヘルスインジケータチェックを表示します。すべてのインジケータに、システムが良好な状態であることを示す緑色のチェックマークが表示されます。赤色のインジケータが表示された場合は、トラブルシューティングのアクションが必要です。

ビヘイビアエンジン |

|

コア・デトネーション・エンジン |

静的エンジン |

|

静解析 |

相関 |

|

イベント相関エンジン |

Web コレクター |

|

有効な Web コレクタの接続ステータス |

二次コア |

|

設定済みセカンダリコアの接続状態(Mac OSX) |

Log Out- 現在の Central Manager Web UI ユーザのログアウトを実行します。

分散型Juniper ATP Applianceシステムの導入

Juniper ATP Appliance Advanced Threat Protectionシステムの導入は、以下のセクションで説明されています。

Juniper ATP Applianceの導入の検証については、Juniper ATP ApplianceのCLIコマンドリファレンスを参照してください。

- 導入シナリオ

- 企業の本社におけるJuniper ATP Applianceの防御

- 分散型エンタープライズ環境におけるJuniper ATP Appliance Defense

- Juniper ATP Appliance分散型SaaS/OVA導入

導入シナリオ

このセクションでは、Juniper ATP ApplianceのAdvanced Threat Protectionの3つの導入シナリオについて説明します。

企業の本社におけるJuniper ATP Applianceの導入

分散型および/またはクラスター化されたエンタープライズ環境におけるJuniper ATP Appliance Defense

Juniper ATP Appliance分散型SaaS/OVAまたは仮想導入

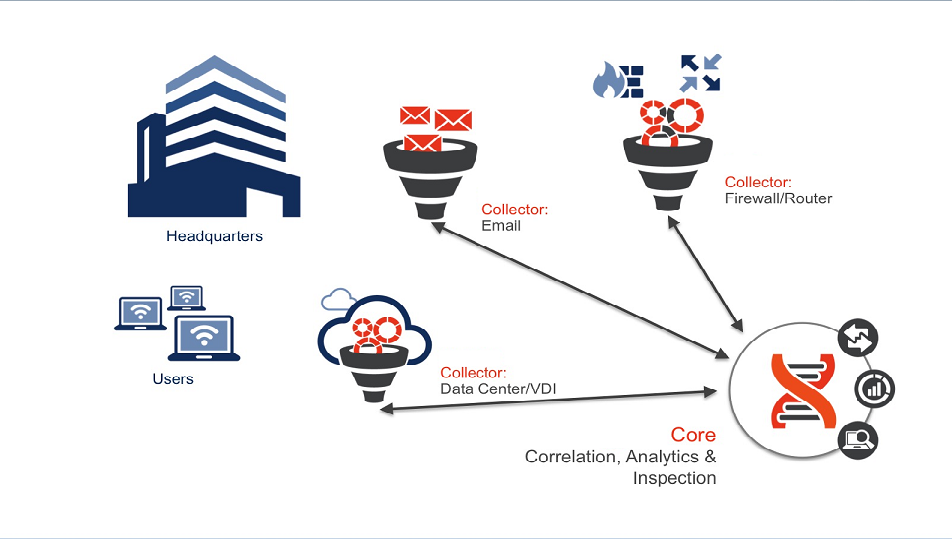

企業の本社におけるJuniper ATP Applianceの防御

このシナリオ (下の図 5 を参照) では、コア|CMシステムは、企業の本社に設置され、幅広いトラフィックカバレッジとサービス統合のために3台の物理トラフィックコレクターが展開されます。

データセンターカバレッジ用に配置されたコレクター1

Webトラフィックカバレッジ用に配置されたコレクター2

カバレッジと緩和/ブロックのためにファイアウォールに配置されたコレクター3

この導入シナリオでは、トラフィックコレクターがネットワークカバレッジを提供し、既存のインフラストラクチャと統合します。CMは、Webおよび電子メールのインシデント検出を提供すると同時に、ファイアウォールでリスク認識の軽減とブロックを実行します。

におけるJuniper ATP Applianceの防御

におけるJuniper ATP Applianceの防御

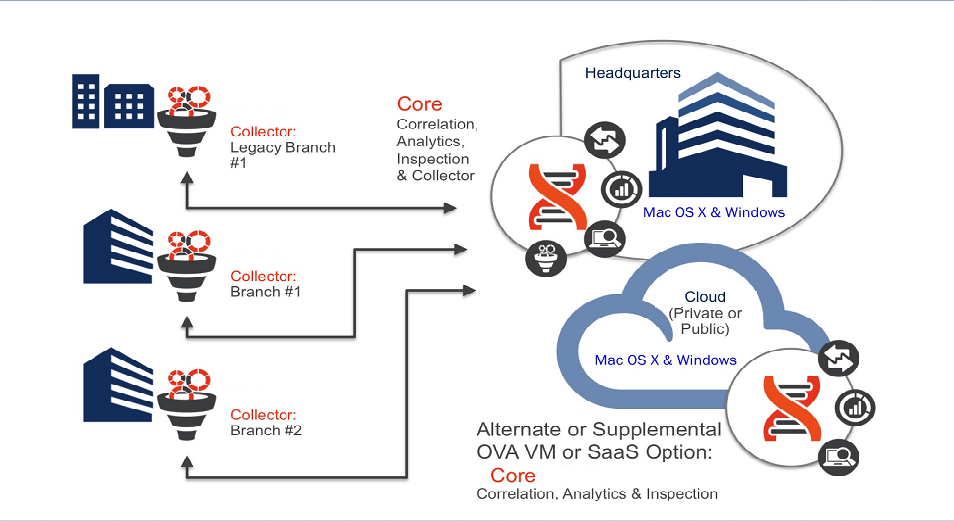

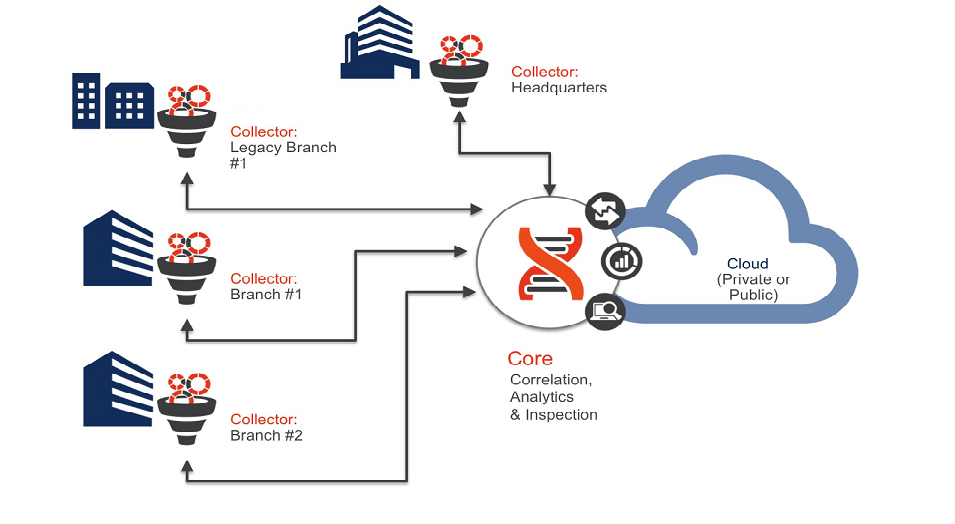

分散型エンタープライズ環境におけるJuniper ATP Appliance Defense

分散型企業には、分散型脅威防御シナリオが必要です(下記の図を参照)。このシナリオでは、継続的な検査とネットワークの可視性の拡大のために、さまざまな物理および仮想コレクターがブランチオフィスにリモートで展開されます。

トラフィック分析は分散されたコレクターで行われ、オブジェクトはコア|CMは企業の本社に配備され、最終的な脅威評価と緩和のために、ネットワークオブジェクトがマルチOSデトネーションチャンバーの実行を受けます。

あるいは、コア|この分散展開の CM は、OVA VM または SaaS 展開として構成することもできます。さらに、補足的なJuniper ATP Appliance Coreをパブリックまたはプライベートエンタープライズクラウドに展開することもできます。

Juniper ATP Appliance分散型SaaS/OVA導入

分散型SaaS/OVA導入環境では、トラフィックコレクターは、Core|本社のCMとクラウドのVM OVAとしてインストールされたコレクターで、すべてのコンテンツを検査および分析し、PANやSRXファイアウォールなど、設定済みの適用サーバーで緩和アクションをトリガーします。

Juniper ATP Appliance Coreは、パブリッククラウド、ハイブリッドクラウド、プライベートクラウドに導入できます。

導入ガイドライン

次のセクションでは、分散コアを正常にデプロイするために確認する必要がある詳細の概要を説明します。CM またはオールインワンの Juniper ATP Appliance システム。デバイスや仮想(ソフトウェアのみまたは OVA)デバイスを展開する前に、これらのガイドラインを確認して、展開後のトラブルシューティングの問題を回避します。

Juniper ATP Appliance Advanced Threat Protectionソリューションの最適なサイジングのために、平均/ピーク情報を含む推定帯域幅トラフィックを取得します。帯域幅は、ネットワークパスのアップストリームルーターまたはファイアウォールから取得できます。エンタープライズネットワークの帯域幅およびトポロジー要件について、Juniper ATP Applianceカスタマーサポートにご相談ください。

Web Traffic Collectorは、任意の本社または遠隔地に導入できます。

スイッチミラー(SPAN)またはTAPポートを備えたネットワークスイッチが、トラフィックコレクターに接続できる必要があります。SPAN/TAP フィードは、ライブ HTTP および非 HTTP エンドユーザ ネットワーク トラフィックを伝送する必要があります。

発信元 IP アドレスを不明瞭にする NAT(ネットワークアドレス変換)または Web プロキシが環境で使用されている場合、トラフィックコレクターは NAT またはプロキシトラフィックの内部を確認できる必要があります。

Juniper ATP Appliance CoreまたはAll-in-Oneは、エンタープライズネットワーク内の任意の場所に導入できますが、多くの場合、管理VLANに導入されます。

Juniper ATP ApplianceのトラフィックコレクターおよびコアまたはオールインワンシステムへのリモートCLIアクセスのために、リモート管理システム上にSSHクライアントを準備します。

手記:Putty を SSH クライアントとして使用する場合は、SSH 操作に常に最新バージョンの Putty を使用してください。

Juniper ATP Appliance Coreとリモート管理システム間の管理パスにネットワークプロキシがないか確認し、プロキシを適切に設定します。Juniper ATP Appliance Web UI からのプロキシ設定の構成と管理については 管理 ネットワークのプロキシ設定 の構成を、Juniper ATP Appliance CLI からのプロキシの構成については Juniper ATP Appliance CLI コマンド リファレンスを参照してください。

手記:マルウェアはさまざまな方法で拡散する可能性があり、ボットネットのコマンド&コントロール(C)チャネルは事実上あらゆるポートを使用する可能性があるため、Juniper ATP Applianceデバイスに供給されるトラフィックに特別な制限やACLはありません。

Juniper ATP Appliance Email Collector のメールジャーナリングまたは Gmail の BCC 処理を必ず設定してください。

手記:ご使用の製品の Juniper ATP Appliance Quick Start Guide で、導入の前提条件をすべて確認します。

2 つのディスクが設定された仮想コア (AMI または OVA) の最初の起動では、アプライアンスは使用する 2 番目のディスクを設定するのに時間がかかります。このプロセス中、システムはまだ使用する準備ができていません。このプロセスには最大 10 分かかる場合があります。

Juniper ATP Applianceは、ファイアウォール、セキュアWebゲートウェイ、およびその他の多くのセキュリティデバイスとの統合を提供します。分散防御の大きなメリットは、Juniper ATP Applianceが、緩和と監視に既存のセキュリティインフラストラクチャを活用できることです。次の統合要件に注意してください。

E メールコレクターには Microsoft Exchange 2010+ が必要

ジュニパーファイアウォール向けJunosバージョン12.1-X47.x

パロアルト用パロアルトファイアウォールバージョンx

Cisco ASA ファイアウォール:REST API が特定の ASA ハードウェア プラットフォームでサポートされているかどうかを確認するには、「Cisco ASA の互換性」ドキュメントの「ASA REST API の互換性」セクションを確認してください。

Check Point Firewall の統合には、Check Point GAiA オペレーティング システム リリース R76、R77 以降が必要です。GAiAの前身であるCheck Point IPSOとSecure Platform(SPLAT)には対応していません。

フォーティネットファイアウォールの統合 - 最新リリース。

Carbon Black Response - 最新リリース

McAfee ePO と Symantec - 最新リリース

ネットワーク盗聴

タップとは、トラフィックの流れを妨げないようにすると同時に、全二重リンクからすべてのトラフィックをコピーし、その情報を Juniper ATP Appliance Collector に送信してオブジェクトを分析するデバイスのことです。タップモードでは、外部ファイバータップ(GBICポートの場合)または内蔵の内部タップ(10/100/1000モニタリングポートの場合)を使用します。タップモードでは、Juniper ATP Appliance Collectorは、パケットが全二重ネットワークセグメントを通過する際にパケット情報を監視します。SPAN モードと同様に、タップ モードはパッシブです。

ネットワークタップを使用して、ネットワークセグメントからJuniper ATP Appliance Collectorのeth1ネットワーク監視ポートにネットワークトラフィックのコピーを送信します。蛇口はトラフィックに干渉せず、シャットダウンしてもトラフィックは妨げられることなく通過できます。

SPAN ポート ミラーリング

スイッチの SPAN(スイッチ ポート アナライザ)ポートは、セキュリティ監視用に設計されています。これにより、接続されたJuniper ATP Applianceは、スイッチを通過するすべての着信および発信トラフィックからすべてのパケットのコピーを受信できます。これはポートフォワーディングまたはポートミラーリングです。パッシブで非侵入型の入力します方法。

ポートミラーリング機能を持つスイッチを設定して、選択したポート間を通過する着信トラフィックと発信トラフィックのコピーをスイッチのSPANポートに転送します。次に、SPAN ポートを Juniper ATP Appliance(eth1 とラベル付け)に接続します。

Juniper ATP Appliance を SPAN モードで設定するには、ポートミラーリング機能を持つスイッチを設定し、選択したポート間を通過する着信トラフィックと発信トラフィックのコピーをスイッチの SPAN ポートに転送します。次に、SPAN ポートを Collector(ポート eth1)に接続します。

Web プロキシを使用する環境のガイドライン

次の追加のガイドラインは、Web プロキシを使用する環境に適用されます。

Juniper ATP Appliance Web UI からの管理ネットワークプロキシ設定の構成については 管理 ネットワークのプロキシ設定 の構成を、Juniper ATP Appliance CLI からのプロキシの構成については Juniper ATP Appliance CLI コマンドリファレンスを参照してください。

SPAN-Traffic プロキシ設定の詳細については、『Span-Traffic プロキシ データ パスのサポート』を参照してください。

送信元IPアドレスを不明瞭にするWebプロキシやその他のNATデバイスが環境に含まれている場合、Juniper ATP Applianceは、プロキシの内部(またはLAN)側からのWebトラフィックを確認するように導入する必要があります。設定が誤ると、アプライアンスは悪意のあるサイトをプロキシの LAN IP として報告します。エンドポイントのLAN IPアドレスがJuniper ATP Applianceから見えない場合、設定ミスによって侵害されたエンドポイントが不明瞭になることもあります。WebプロキシがX-Forwarded-For(XFF)ヘッダーをサポートしている場合、Juniper ATP Appliance Collectorをプロキシの前面または背面に配置できます。コレクターでCLIを介してX-Forwarded-Forサポートが有効になっていることを確認する必要があります。X-Forwarded-For ヘッダーのサポートは、デフォルトで有効になっています。

アプライアンスは、Web(HTTP)トラフィックと他のネットワークプロトコルのトラフィックを表示できる必要があります。

ボットネットのリモートコマンドおよびコントロールトラフィック、および一部のタイプのエクスプロイトは、HTTP以外のプロトコルを使用する可能性があるため、Web以外のトラフィックを可視化することが不可欠です。このタイプのプロキシのサポートは保留中です。

Juniper ATP Appliance Collector は SOCKS トンネルトラフィックを復号できないため、環境で SOCKS プロキシを使用する場合、Juniper ATP Appliance Traffic Collector は SOCKS プロキシの外部にあるネットワーク セグメントを SPAN して、非 HTTP トラフィックを監視する必要があります。

コレクターの電子メールジャーナリングの設定

Juniper ATP Appliance CoreまたはAll-in-Oneシステム(どちらもコアコンポーネントにEmail Traffic Collectorを含む)をインストールした後、コレクターがポーリングするExchangeサーバージャーナルアカウントを設定し、デフォルトの転送メカニズムとしてすべてのメールトラフィックのGmail BCC(ブラインドカーボンコピー)をコレクターに転送するようにPostfixを設定する必要があります。

E メール・コレクターのジャーナリングの構成

- メールジャーナリング

- Exchange サーバーでのジャーナリング メールボックスの作成

- メールボックス データベースの構成

- Microsoft Exchange Server 2013 ジャーナリングの構成

- Web UI からの Exchange Server ジャーナル ポーリングの設定

- Office 365 ジャーナリングの構成

- Gmail ジャーナリングの設定

- Gmail の脅威の緩和を設定する

- ドメイン全体の権限を Gmail サービス アカウントに委任する

メールジャーナリング

Juniper ATP Applianceトラフィックコレクターは、すべてのネットワークトラフィックにマルウェアオブジェクトがないか継続的に監視および検査します。オブジェクトを抽出してコアに送信し、WindowsまたはMac検出エンジンに配布します。

Windows トラフィックの場合、Microsoft Exchange Server ジャーナリングは、エンタープライズ電子メール メッセージのコピー (ジャーナル) を記録し、Exchange Server のジャーナル メールボックスに定期的に送信するように構成できます。

Traffic Collector には、電子メールまたは電子メール データは保存されません。Juniper ATP Appliance Coreでは、抽出されたオブジェクトと一部のメタデータ(送信元と送信先のメールアドレス、タイムスタンプデータなど)が保存され、Juniper ATP Applianceは電子メールのヘッダー情報をログファイルに記録します。電子メールのテキストは保持されません(マルウェアのデトネーションと分析用の添付ファイルを除く)

Exchange Server 2010 は、エンベロープ ジャーナリングのみをサポートするように構成できます。これは、各電子メール メッセージ本文とそのトランスポート情報のコピーが作成されることを意味します。トランスポート情報は、基本的に、電子メールの送信者とすべての受信者を含むエンベロープです。

Juniper ATP Appliance 電子メール コレクターは、Exchange Server にジャーナル エントリがないかポーリングし、スケジュールどおりに、ジャーナル アカウント内のすべての電子メールを Exchange サーバーからコレクターにプルします。E メールコレクターは、初期トラフィック分析と電子メールの添付ファイルの監視/検査にジャーナリングを使用します。すべての電子メールトラフィック(および電子メールの添付ファイル)は、WindowsまたはMac OS X検出エンジンでデトネーションするために、EメールコレクターからJuniper ATP Appliance Coreに送信されます。

電子メールベースのマルウェアまたは悪意のある電子メールの添付ファイルが検出されると、ジャーナルエントリはJuniper ATP Appliance Central Managerによって分析結果に組み込まれ、Juniper ATP Appliance管理者に通知として送信され、Central Manager Web UIで詳細が説明される対応する緩和および/または感染検証アクションとともに送信されます。

Juniper ATP Applianceは、Exchange 2010以降のジャーナリングをサポートしています。

E メール・コレクター・ジャーナリングを設定するには、以下の手順に従います。

Exchange サーバーでのジャーナリング メールボックスの作成

「Microsoft Exchange Server 2013 ジャーナリングの構成」も参照してください。

Microsoft Exchange 管理コンソールを起動します。

[受信者の構成] ノードを展開し、[メールボックス] ノードをクリックします。[新しいメールボックス] を選択します。[操作] ウィンドウから。

[新しいメールボックス] を選択します。[操作] ウィンドウから。

「ユーザーメールボックス」オプションを選択し、「次へ」をクリックします。

「新規ユーザー」オプションを選択し、「次へ」をクリックします。

新しいユーザー メールボックスの詳細

新しいジャーナリング メールボックスを割り当てるコレクターの [ユーザー情報] の詳細を入力し、[次へ] をクリックします。

ジャーナリング メールボックスの [エイリアス] を入力し、[次へ] をクリックします。

もう一度 [次へ] をクリックし、作成する新しいメールボックスの新しいメールボックスの概要を確認して、[新規] をクリックします。

ジャーナリング メールボックスが作成されたので、メールボックス データベースを構成して標準ジャーナリングを構成します。

メールボックス データベースの構成

Microsoft Exchange 管理コンソール>サーバーの構成で、[メールボックス データベース] をクリックします。

[選択したメールボックス データベースのツールボックス アクション] で、[プロパティ] をクリックします。

[メールボックス データベースのプロパティ] ページで、[全般] タブに移動し、[ジャーナル受信者] チェック ボックスをオンにしますが、チェック ボックスをオンにする前に、まず [参照] をクリックし、メールボックス データベースからすべてのメッセージを取得するメールボックスを選択します。[ジャーナル受信者]をオンにしたら、[OK]をクリックして終了します。

Microsoft Exchange Server 2013 ジャーナリングの構成

次の MS Exchange Server 管理センターにログインします。 https://exchnageserverip/ecp/

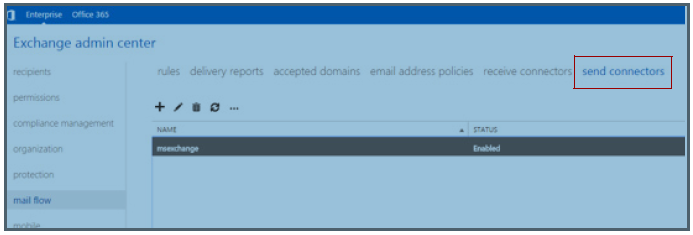

[送信コネクタ] タブを選択します。

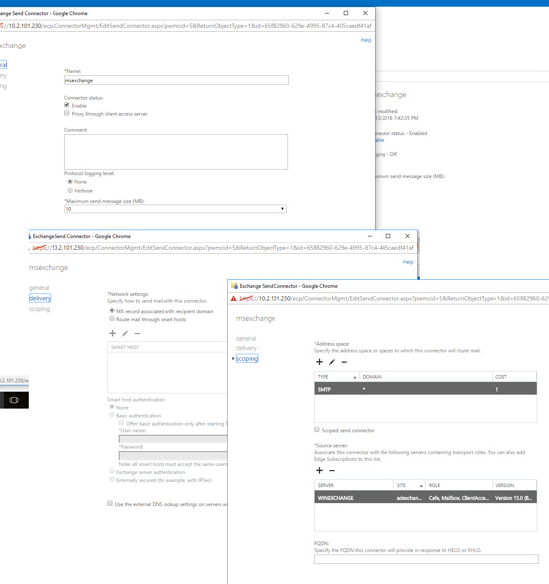

図 6: Exchange 管理センターのメール フロー>>送信コネクタに移動し、送信コネクタの設定を入力します。

図 7: 送信コネクタの設定

コネクタの設定を保存します。

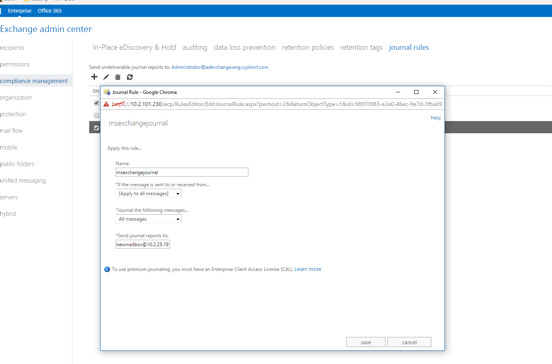

[コンプライアンス管理>>ジャーナル ルール] に移動して、ジャーナル ルールを構成します。

メールボックス名と IP アドレスを [ジャーナル レポートの送信先] フィールドに入力します。

手記:これは、Juniper ATP Appliance の [Email Collector Config>System Profiles] > Email Collector Web UI ページで設定されたメールボックス名と一致する必要があります。

図 8: ジャーナル ルールの設定

E メールコレクタの設定については、「 E メールコレクタの設定 」を参照してください。

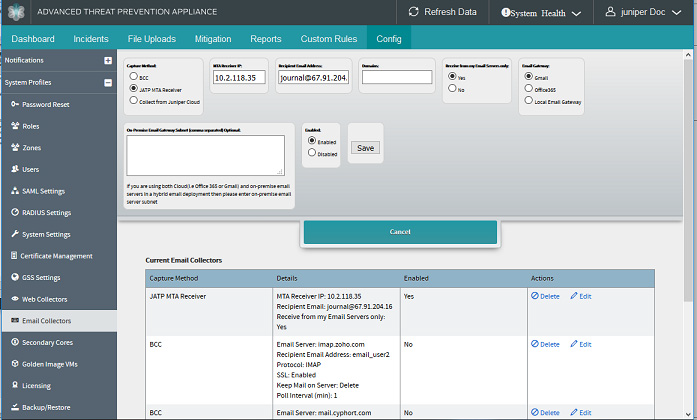

Web UI からの Exchange Server ジャーナル ポーリングの設定

Juniper ATP Appliance Central Manager の設定>電子メールコンプライアンス管理>>ジャーナル ルール コレクタ ページに移動し、[新しい E メール コレクタの追加(Add New E E Collector)] ボタンをクリックするか、[現在のメール コレクタ(Current Email Collectors)] テーブルにリストされている既存のコレクタの [編集(Edit)] をクリックします。

表示された構成フィールドに電子メールジャーナリング設定を入力して選択します:電子メールサーバー[IP]、プロトコル、SSL、メールボックス名、パスワード、ポーリング間隔(分)、[サーバーにメールを保持する]、および[有効]。[次の図を参照してください]。

Office 365 ジャーナリングの構成

Juniper ATP Appliance の電子メールの軽減のために Office 365 ジャーナリングを設定するには:

Microsoft Office 365 管理センターにログインします。

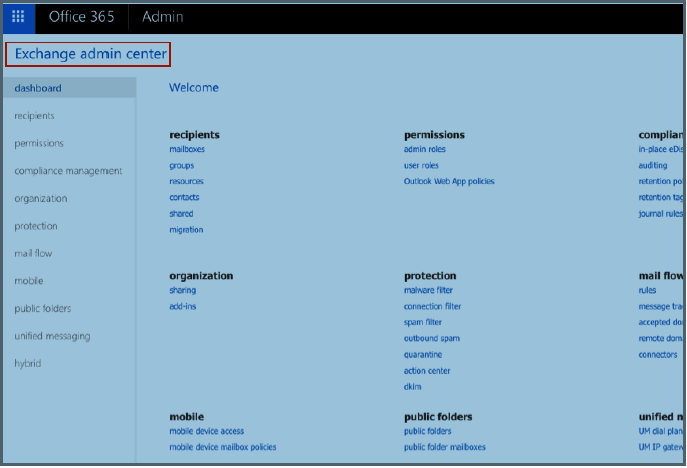

Office 365 管理センターで、[管理センター> Exchange] を選択します。

図 9: Microsoft Office 365 管理センターへの移動

図 10: Microsoft Office 365 管理センターの[コンプライアンス管理] > [ジャーナル ルール] を選択します。

[+] 記号をクリックして、新しいジャーナル ルールを追加します。

新しいジャーナル ルール フォームのフィールドに入力します。

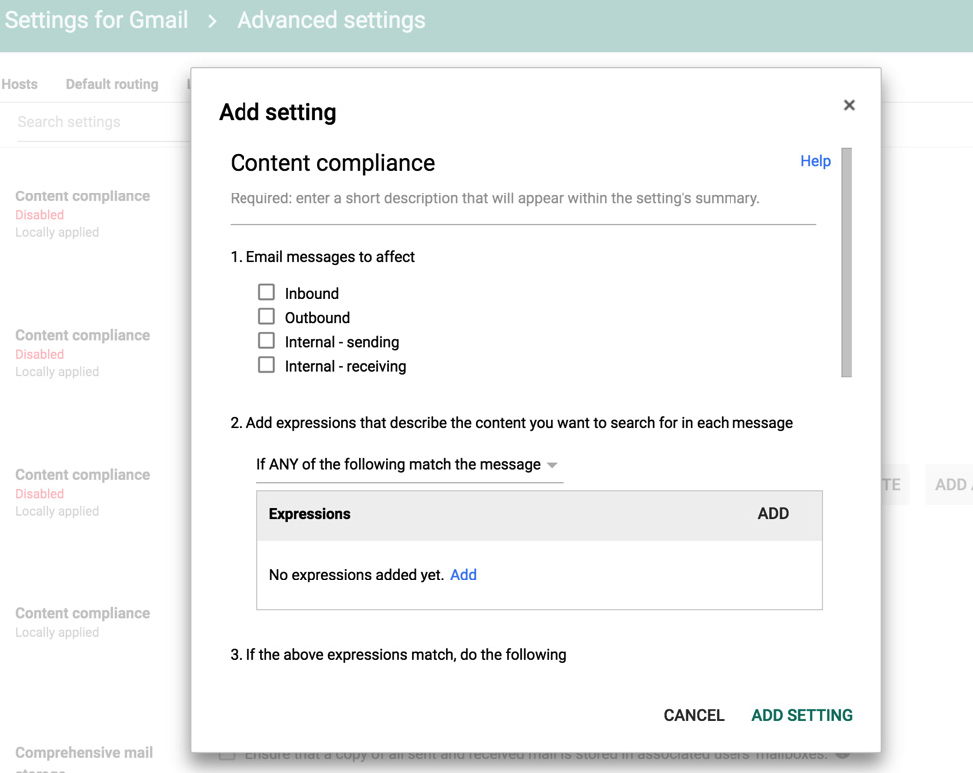

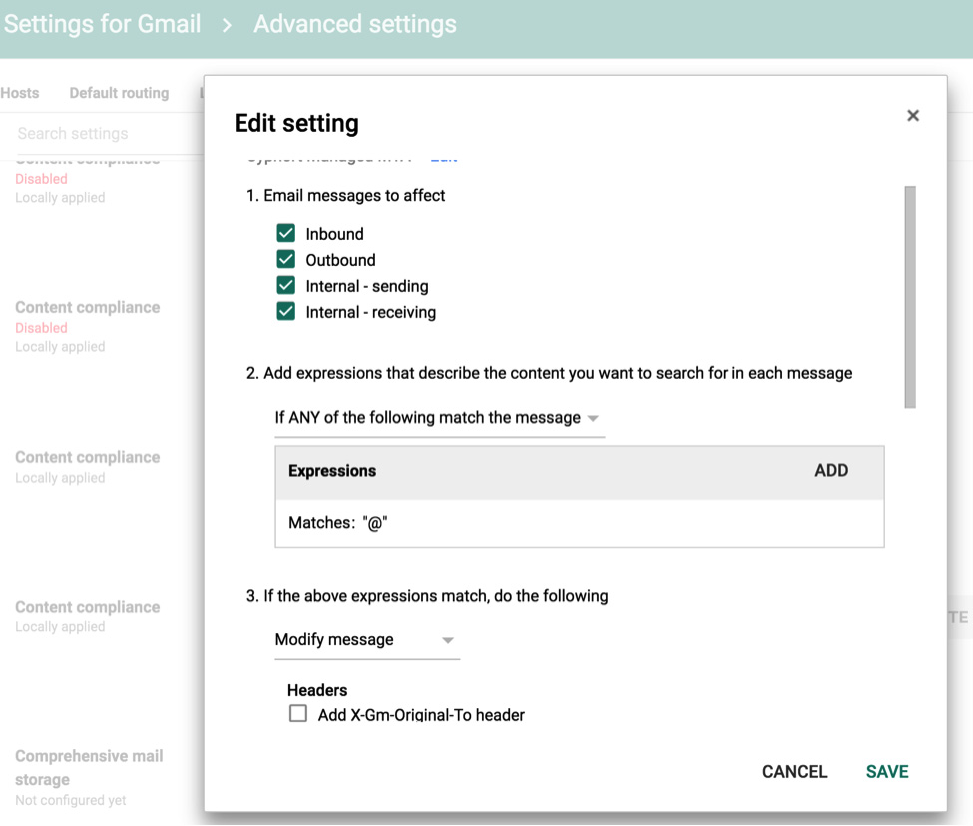

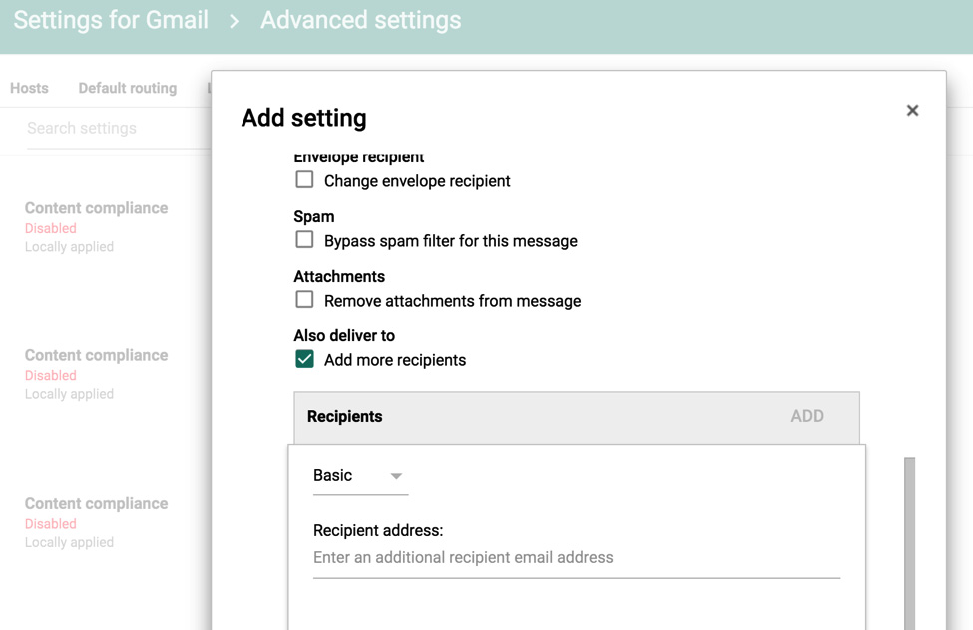

Gmail ジャーナリングの設定

Gmail のメール ジャーナリングを設定する手順は次のとおりです。

https://admin.google.com/AdminHome の Google 管理コンソール ホーム サイトに移動します。

Google 管理コンソールのダッシュボードから、[アプリ]-[>G Suite]-[>Gmail->詳細設定] に移動します。

手記:[詳細設定] を表示するには、Gmail ページの一番下までスクロールします。

[コンプライアンス]セクションに移動し、[別のコンプライアンスルールを追加]をクリックして、Juniper ATP Appliance MTAへの配信を設定します。

図11:Google Gmail管理画面のホームジャーナリング設定

以下のサンプルスクリーンショットに表示されているオプションを選択します(設定1と2)。

図12:Juniper ATP ApplianceのMTA に必要なジャーナリング基準

に必要なジャーナリング基準

受信者情報を必ず追加してください(これはJuniper ATP Appliance MTです)。たとえば、JATP_mta@FQDN や JATP_mta@ip などです。

図13:Juniper ATP Appliance MTAをGmail受信者として設定する:JATP_mta@FQDN

電子メール検出の緩和策の設定

Gmail や Office 365 を Juniper ATP Appliance メール脅威イベントの緩和用に設定できます。軽減キーを使用すると、Gmail API または Office 365 API を使用して悪意のあるものとして検出されたメールを検疫できます。

Gmail の脅威の緩和機能の設定(次のセクション)

Gmail の脅威の緩和を設定する

Google Apps ドメインを使用するエンタープライズ環境では、Google Apps ドメインの管理者は、Google Apps ドメイン内のユーザーに代わって、アプリケーションがユーザー データにアクセスすることを承認できます。ドメイン内のユーザーに代わってサービスアカウントにデータへのアクセスを許可することは、サービスアカウントへの「ドメイン全体の権限の委任」と呼ばれることもあります。

ドメイン全体の権限を Gmail サービス アカウントに委任する

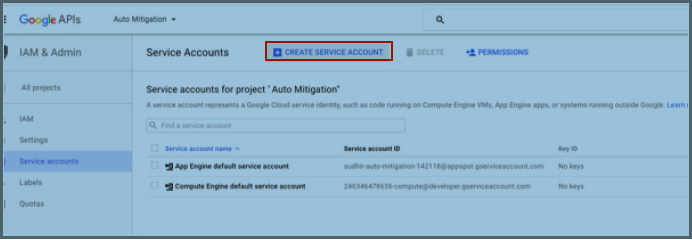

ドメイン全体の権限を Gmail API サービス アカウントに委任するには、まず Google API の [サービス アカウント] ページで既存のサービス アカウントのドメイン全体の委任を有効にするか、ドメイン全体の委任を有効にして新しいサービス アカウントを作成します。

新しい Gmail サービス アカウントを作成するには:

[Google API サービス アカウント] ページに移動します。

既存のプロジェクトを選択するか、左上隅の [プロジェクト] ドロップダウン メニューから新しいプロジェクトを作成します。

図 14: [Google API] サービス アカウント ページに移動します図 15: 新しい Google API サービス アカウントの作成

次に、Google Apps ドメインの管理コンソールに移動します。

コントロールの一覧から [セキュリティ] を選択します。[セキュリティ] が表示されない場合は、ページ下部の灰色のバーから [その他のコントロール] を選択し、そのコントロールの一覧から [セキュリティ] を選択します。コントロールを使用できない場合は、ドメインの管理者としてサインインしていることを確認してください。

[さらに表示]を選択し、オプションのリストから[詳細設定]を選択します。

[認証] セクションで [API クライアント アクセスの管理] を選択します。

「クライアント名」フィールドに、サービスアカウントのクライアントIDを入力します。サービスアカウントのクライアントIDは、「サービスアカウント」ページで確認できます。

[1 つ以上の API スコープ] フィールドに、アプリケーションにアクセス権を付与するスコープのリストを入力します。たとえば、アプリケーションで GMAIL API へのドメイン全体のアクセスが必要な場合は、「 https:// mail.google.com/」と入力します。

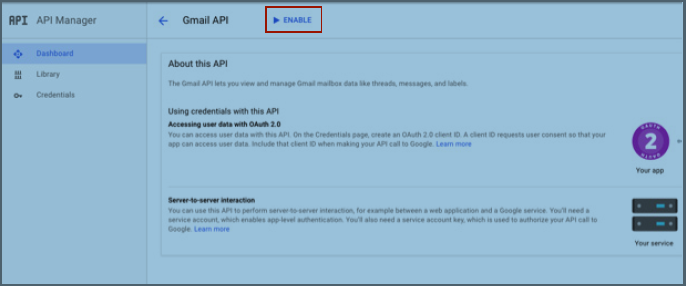

図 16: Google API ダッシュボードへのアクセス

[承認] をクリックします。

手記:GMAIL API を有効にするには、Admin Console に移動し、関連するプロジェクトの [API Manager] の下にあるダッシュボードで [ENABLE API] をクリックします。[GMAIL API] を選択し、[有効にする] をクリックします。

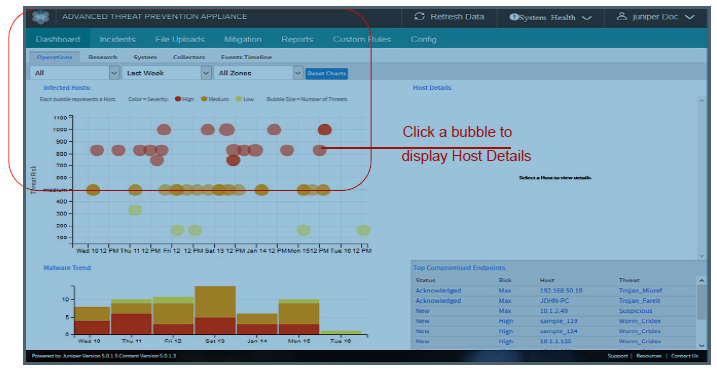

ダッシュボードビューの使用

[Dashboard] タブには、4 つのインタラクティブでグラフィカルなサブタブ [Dashboards] があります。

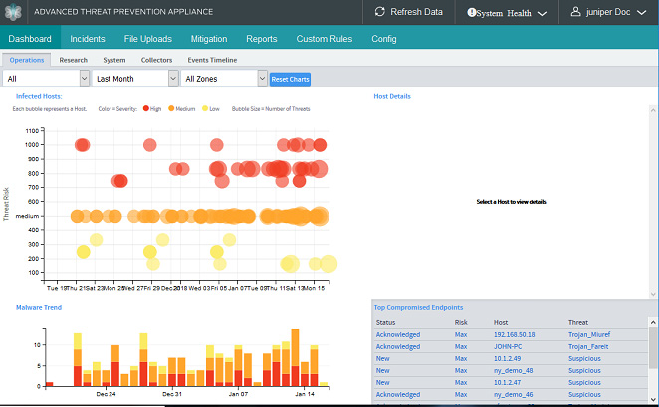

運用ダッシュボードには、感染したホストのマルウェア統計(バブルチャートの脅威ビュー)と傾向(ホストの詳細トリガー、ゴールデンイメージ侵害(存在する場合)、侵害された上位のエンドポイントなど)が表示されます。

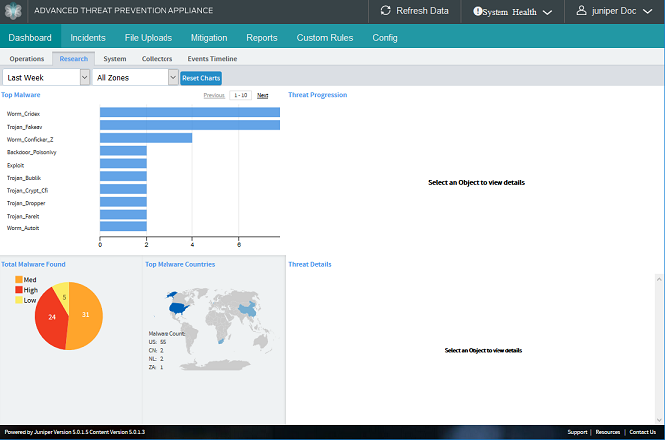

調査ダッシュボードには、検出されたマルウェアの名前と総数別のトップマルウェア、企業全体の感染とダウンロード(HTTP「南北」とSMB「東西」横方向の両方)のマルウェアの進行と、ホストIPアドレスごとの完全な脅威の詳細が表示されます。

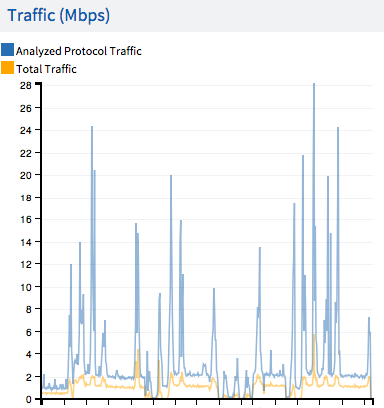

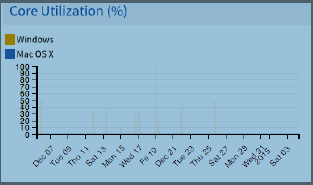

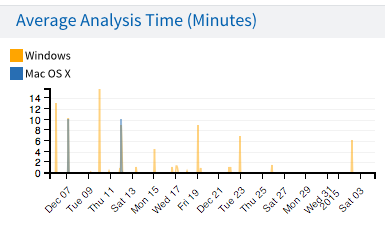

システム ダッシュボードには、分析されたプロトコル トラフィック、現在の総トラフィック、コア使用率、処理されたオブジェクト、平均分析時間、マルウェア オブジェクトの統計情報などのトラフィックとパフォーマンス情報が表示されます。

Webおよび電子メールコレクターダッシュボードには、現在の総トラフィック、CPU使用率の指標として、Juniper ATP ApplianceのWebおよび電子メールトラフィックコレクターの傾向が表示されます。メモリ使用量、分析されたオブジェクト、全体的な脅威。また、コレクター名、IPアドレス、メモリ、CPU、ディスク統計、現在のトラフィックの合計、分析されたオブジェクト、脅威、最後に確認された脅威、ステータス(オンライン/オフライン)、有効/無効かどうかなど、コレクターごとの統計プロットもグラフィカルに表示されます。

イベント タイムライン ダッシュボードには、マルウェア インシデントのトリアージと調査に取り組むティア 1 およびティア 2 セキュリティ アナリストの日々のワークフローに焦点を当てた Advanced Threat Analytics (ATA) データが表示されます。ホストとユーザーのタイムラインには、ホストまたはユーザーで発生したイベントの詳細とコンテキストが表示されます。検出の専門家ではないTier 1アナリストは、数分以内にインシデントに必要な一連のアクションを簡単に決定できます。ATA を使用すると、アナリストは脅威の正確な性質と、軽減のために第 2 層チームへのエスカレーションが必要な高度な脅威かどうかを判断するための包括的な情報を得ることができます。レベル 2 アナリストは、吟味された高度な脅威に集中し、ATA が提供するタイムライン ビューを使用してホストとユーザーに関する詳細な調査を実行できます。このような情報を包括的に把握することで、脅威のコンテキスト、ホストID、エンドユーザーIDなどの豊富なデータを対応チームにプロビジョニングすることができ、手動でデータを集約したり分析したりする必要がありません。

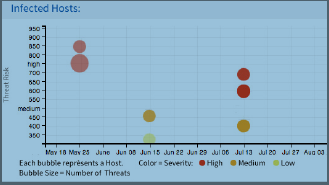

運用ダッシュボードには、脅威イベントの統計的描写、メトリック、傾向、重大度スコアリングが含まれる、コンテキスト固有のグラフィカルな脅威ビューが用意されています。[感染したホスト(Infected Hosts)] セクションは、各バブルが脅威を表し、バブル サイズが脅威の数を示すバブル グラフとして選択された期間に監視対象ネットワークで観察された感染ホストの合計数とインシデントの総数を報告します。

運用ダッシュボードの [ゾーン] ドロップダウンは、少なくとも 1 つのゾーンが作成されている場合にのみ表示されます。すべてのコレクタは最初に「デフォルトゾーン」に指定されていますが、Central Manager Web UIの設定>システムプロファイル>Webコレクタページを介して正式に割り当てる必要があります。

運用ダッシュボードの脅威ビューのインタラクティビティを使用して、選択したホストまたはマルウェアインシデントの統計情報をドリルダウンします。

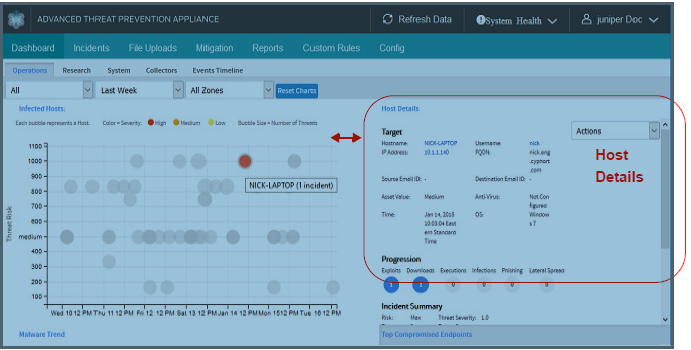

バブルをクリックすると、バブル グラフの右側のセクションに [ホストの詳細(Host Details)] が表示されます。

バブル [ホスト] をダブルクリックすると、選択したホストにフォーカスした [インシデント] タブが開きます。

分析のためにマルウェア ファイルを送信するには、[インシデント(Incidents)] ページの [ファイルをアップロードする(Upload File)] オプションを使用します。

詳細については、以下も参照してください。

リスクの重大度を理解する

SMB 水平方向検出の表示

ダッシュボードのビューおよびコンポーネントの操作

このセクションでは、[Dashboard] タブの [Dashboard] コンポーネントである [Operations]、[Research]、[System]、および [Collectors] ダッシュボード タブについて説明し、さまざまなビューと調整可能な統計情報と表示を操作する方法について説明します。

Operations Filter |

ドロップダウンメニューから使用可能なフィルターの1つを選択して、脅威ビューの結果をフィルタリングします:すべて|新規のみ |Ack'd & In Progress |完成 |

ドロップダウンメニューから選択します。 |

Time Period (運用ダッシュボード、調査ダッシュボード、システムダッシュボードコレクターズダッシュボード、イベントタイムライン) |

すべてのダッシュボードグラフは、テーブル上部のドロップダウンメニューから選択した期間ごとに同期されます。期間オプションには、次のものが含まれます。 過去 24 時間 先週 先月の 過去 3 か月間 去年 |

ドロップダウンメニューから選択します。 |

Reset Charts (マルウェアダッシュボードとシステムダッシュボードの両方) |

ダッシュボード上のすべてのグラフを、選択した期間の元の状態にリセットします。 |

マウスクリック |

Infected Hosts (運用ダッシュボード) |

このバブルチャートは脅威ビューの中心であり、特定の期間に感染したすべてのホストを表します。1 つのバブルは 1 つの感染したホストを表します。 グラフの x 軸は期間を表します。 y軸は、決定された感染の重症度を表します。 バブルの色は、次のスペクトルに沿って、ホストで検出されたマルウェアの段階的な重大度を表します。 高(赤)、中(オレンジ)、低(黄) バブルのサイズは、ホストで検出されたマルウェアの総数を表します。  |

バブル「ホスト」の上にマウスを置きます

「IP/名前(X 脅威)」 バブル「ホスト」をマウスでクリック

|

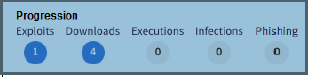

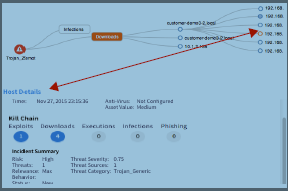

Host Details (運用ダッシュボード) |

脅威ビューのバブル グラフで個々のバブルを選択すると、マルウェアのターゲット、キル チェーン ステージの進行状況、インシデントの概要、トリガーのデータなど、そのホストのホストの詳細データが表示されます。 キルチェーンの進行には、よりインタラクティブなデータが含まれています。 |

マウスクリック:

キルチェーンの進行状況バブルをクリックすると、[インシデント]ページが開き、特定のエクスプロイト、ダウンロード、実行、感染、フィッシングのデータが表示されます。 |

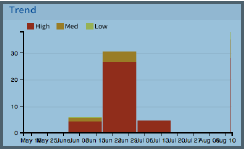

Malware Trend (運用ダッシュボード) |

特定の時間枠で特定のマルウェアのマルウェアの傾向を示します。  |

[脅威ビュー(Threat View)] バブル グラフでバブルを選択して、マルウェアのトレンド タイムラインを調整します。 |

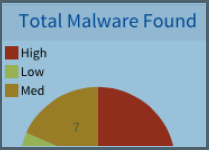

Total Malware Found (調査ダッシュボード) |

マルウェアの重大度の割合を高 (赤)、中 (オレンジ)、低 (黄) で示す円グラフ  |

インタラクティビティなし |

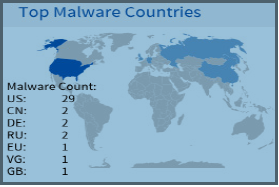

Top Malware Countries (調査ダッシュボード) |

世界中で現在検出されているマルウェアの発生率を表示する地理的グラフ。  |

インシデントの詳細ページを開きます |

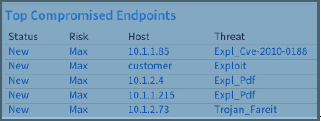

Top Compromised Endpoints (運用ダッシュボード) |

侵害されたエンドポイントごとのステータス、リスク、ホスト、脅威を表示します。  |

インタラクティビティなし |

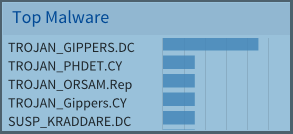

Top Malware (調査ダッシュボード) |

選択した期間のマルウェアインシデントの上位セットをマルウェア名別に一覧表示します。 x軸は感染数を表します。Y軸はマルウェア名です。  |

マウスクリック: [上位のマルウェア(Top Malware)] グラフでマルウェア名を強調表示すると、エンドポイント ホストごとのそのマルウェアの [脅威の進行(Threat Progression)] が表示されます。脅威の進行には以下が含まれます。

|

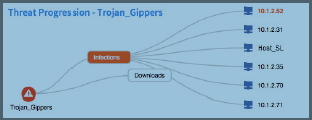

Threat Progression (調査ダッシュボード) |

選択したマルウェアごとの感染数とダウンロード数のインタラクティブ マップを表示します。  企業全体の連続したホストへのダウンロードを以下の例に示します。 |

マウスクリック:

|

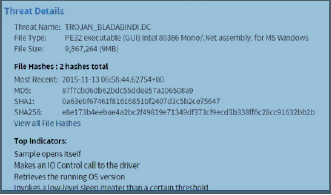

Threat Details (調査ダッシュボード) |

現在選択されているマルウェアの脅威の詳細を一般化して表示します。ただし、[脅威の進行(Threat Progression)] マップからエンドポイントを選択すると、表示が調整されて [ホストの詳細(Host Details)] が表示されます。  |

マウスクリック: エンドポイントの IP アドレスをクリックすると、そのエンドポイントの [ホストの詳細(Host Details)] が表示されます。クリックすると、選択した端点の丸い箇条書きがオレンジ色に変わります。  |

Traffic (システムダッシュボード) |

選択した期間内に処理された分析済みプロトコル トラフィックに対するネットワーク トラフィックの合計を Kbps 単位で表示します。 x 軸は期間を月単位で表します。y 軸は Kbps を示します。  |

マウスホバー: チャートの任意の部分にマウスカーソルを合わせます。マウスポインタが十字線に変わります:チャート内でマウスをドラッグして、3つのコンポーネントのそれぞれの間隔(X軸)を変更します。 |

Core Utilization (%) (システムダッシュボード) |

|

マウスホバー: チャートの任意の部分にマウスカーソルを合わせます。マウスポインタが十字線に変わります:チャート内でマウスをドラッグして、3つのコンポーネントのそれぞれの間隔(X軸)を変更します。 |

Average Analysis Time (分)(システムダッシュボード) |

|

マウスホバー: チャートの任意の部分にマウスカーソルを合わせます。マウスポインタが十字線に変わります:チャート内でマウスをドラッグして、3つのコンポーネントのそれぞれの間隔(X軸)を変更します。 |

Objects Processed (システムダッシュボード) |

選択した期間内に処理されたネットワーク オブジェクトを表示します。 x 軸は期間を月単位で表します。Y 軸はオブジェクトの数を示します。  |

マウスホバー: チャートの任意の部分にマウスカーソルを合わせます。マウスポインタが十字線に変わります:チャート内でマウスをドラッグして、3つのコンポーネントのそれぞれの間隔(X軸)を変更します。 |

Malware Objects (システムダッシュボード) |

選択した期間内に処理されたマルウェア オブジェクトを表示します。 x 軸は期間を月単位で表します。Y 軸はオブジェクトの数を示します。  |

マウスホバー: チャートの任意の部分にマウスカーソルを合わせます。マウスポインタが十字線に変わります:チャート内でマウスをドラッグして、3つのコンポーネントのそれぞれの間隔(X軸)を変更します。 |

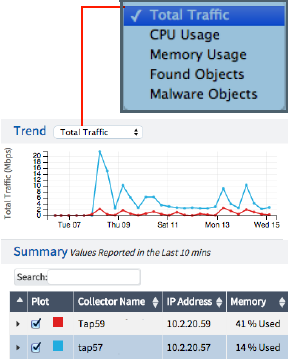

Trend (コレクターズダッシュボード) |

コレクターのアクティビティとトレンドの統計を表示します。 表示オプションは [トレンド(Trend)] ドロップダウン メニューから選択され、合計トラフィック(Total Traffic)、[CPU 使用量(CPU Usage)]、[メモリ使用量(Memory Usage)]、[検出されたオブジェクト(Found Objects)]、および [マルウェア オブジェクト(Malware Objects)] が含まれます  |

プロットの下の[Summary]テーブルから追跡するコレクターを選択します。 値は、コレクターごとに 10 分ごとに更新されます。 Plot column(s)チェックボックスをクリックして、選択したコレクターのグラフィック情報をプロットします。 |

Vendor (イベントタイムラインダッシュボード) |

セキュリティインフラストラクチャからベンダーを選択し、指定されたエンドポイントIP、ホスト名、ユーザー名、または電子メールのすべての相関イベントを表示します。 |

|

脅威ビューのリセット

[Reset Charts] をクリックして、ダッシュボードを元の all-hosts, all-threats 状態にリセットします。

分析のためのマルウェア ファイルの送信

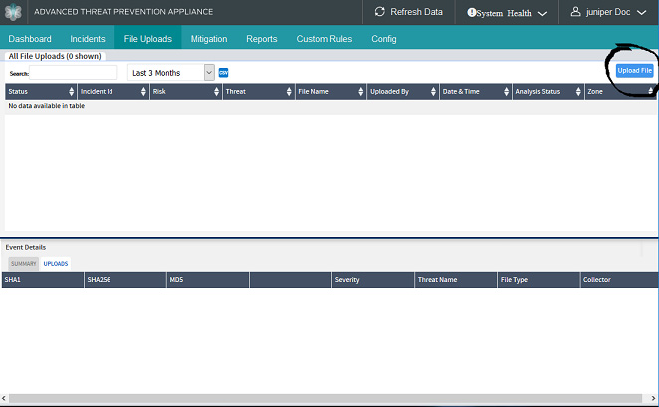

[ファイルのアップロード(File Uploads)] タブは、分析のためにマルウェア ファイルをアップロードするためのメカニズムを提供します。マルウェア分析の結果が生成されて [Details Uploads] テーブルに表示して返されます。このテーブルには、Juniper ATP Appliance API を介してマルウェア分析のためにアップロードされたすべてのファイルの結果も含まれています。

「ファイルのアップロード」タブには、アップロードされたすべてのファイルと分析結果(悪意および無害)が表示されます。

拡張ファイル アップロード API は、インシデントとのシームレスな統合を提供するために、Carbon Black などのサードパーティ統合のための追加のメタデータを受け入れます。

ファイルアップロードAPIの詳細については、Juniper ATP Appliance HTTP APIガイドを参照してください。

メタデータが使用可能になり、分析するファイル(ターゲットIP アドレス、ターゲットOS、ソースアドレスなどのデータポイント)とともにアップロードされると、このメタデータを分析プロファイルで使用して、実際のインシデントを作成できます。この場合、このようなファイル送信は、トラフィック コレクターがダウンロードを直接検査した場合に利用可能なすべての情報を含む、ダウンロードの種類のインシデントをインスタンス化できます。

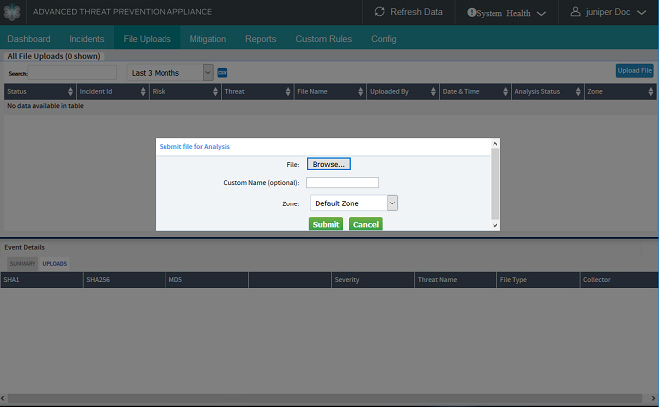

分析用にファイルをアップロードするには

「ファイルのアップロード」タブをクリックし、「分析のためにファイルを送信」ウィンドウで、分析のためにアップロードするファイルを選択し、「ファイルの送信」ボタンをクリックします。

手記:分析用にアップロードできる最大ファイル サイズは 32 MB です。

図 20: [Incidents] タブからのマルウェア分析用のファイルの送信

ファイルを送信すると、SHA1 が表示されます。

ファイルをアップロードする機能は「file_submit」APIを呼び出し、分析に続いて、APIから返された結果をCentral ManagerのWeb UIファイルアップロードタブに表示します。結果は、インシデントのsha1sumとファイル名とともに、Kill Chain Progressionの指定であるUPとともに、[インシデント]ページテーブルにも表示されます。

また、Juniper ATP Appliance HTTP APIを直接使用して、分析用のファイルを送信し、API JSON出力を介して結果とインシデントの詳細を取得することもできます。詳細については、『Juniper ATP Appliance HTTP API Guide』を参照してください。

マルウェア分析のためにファイルが HTTP API から送信されるか、Central Manager の [ファイルのアップロード(File Uploads)] ページを介して送信されるかに関係なく、分析結果は常に [ファイルのアップロード(File Uploads)] ページに表示されます。

Juniper ATP Appliance を統合導入用に設定する

Juniper ATP Applianceは、既存のエンタープライズセキュリティインフラストラクチャと統合して活用できるように設計されています。Juniper ATP Applianceの設定をファイアウォール、プロキシ、セキュアWebゲートウェイ、およびその他のサービスおよびデバイスと統合するには、Central ManagerのWeb UIの[Config]タブのオプションを使用するだけでなく、他のデバイスまたはサービスのWeb UIまたはCLIにアクセスして統合を完了する必要があります。

Juniper ATP Appliance側のWeb UIベースのすべての設定手順については、分散防御の設定の章を参照してください。

エンタープライズネットワークセグメントをJuniper ATP Applianceのマルウェア分析および防御技術と統合するには、 ファイアウォールの自動緩和の設定を参照してください。

Anti-Virus 静的分析の統合については、 Anti-Virus 統合の設定を参照してください。

データ盗難のカスタムルールを設定するには、 アンチウイルス統合の設定を参照してください。

PAN ファイアウォールの自動緩和の統合については、「 ファイアウォールの自動緩和の設定」を参照してください。

ジュニパーSRXファイアウォールの統合については、 Juniper ATPアプライアンスWeb UIでのゾーン定義SRX設定の定義を参照してください。

Cisco ASA ファイアウォールの自動緩和の統合については、『ファイアウォールの自動緩和の設定』を参照してください。

Check Point ファイアウォールの自動緩和の統合については、「 ファイアウォールの自動緩和の設定」を参照してください。

プロキシ統合については、BlueCoat ProxySG統合の設定を参照してください。

Carbon Black エンドポイント軽減の統合については、「 Carbon Black Response エンドポイント統合の構成」を参照してください。

Crowdstrike エンドポイントの統合については、「 Crowdstrike エンドポイント統合の設定」を参照してください。

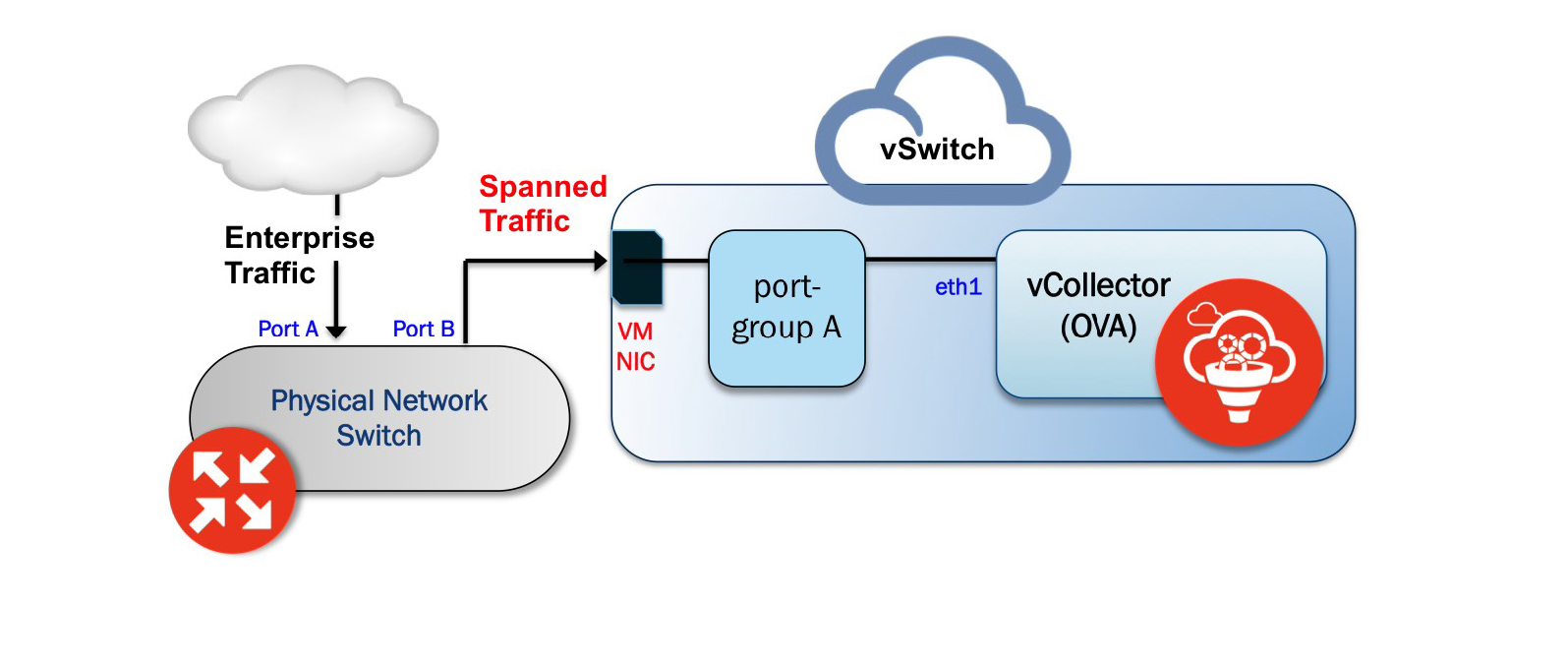

Juniper ATP Appliance SaaS仮想コレクターの導入

Juniper ATP Applianceの拡張可能な導入オプションには、vCollector(仮想コレクター)製品、つまり仮想マシンで実行されるオープンなバーチャルアプライアンス(OVA)が含まれます。具体的には、Juniper ATP Appliance OVAパッケージ化されたイメージを、シンプロビジョニングを介してVMware Hypervisor for vSphereで利用できます。これには、50 Mbps、100 Mbps、500 Mbps、1.0 Gbps、2.5 Gbpsの仮想コレクターモデルからJuniper ATP Appliance製品サポートおよびサービスまでが含まれます。

OVF パッケージは、Juniper ATP Appliance 仮想マシンのテンプレートとパッケージを記述した OVF 記述子ファイル(OVF パッケージのメタデータと Juniper ATP Appliance ソフトウェア イメージ)を含む、単一のディレクトリに含まれる複数のファイルで構成されています。このディレクトリは、OVA パッケージ (OVF ディレクトリが内部にある tar アーカイブ ファイル) として配布されます。

推奨事項:最良の収集結果を得るために、ジュニパーではvCollectorに割り当てられた専用の物理NICの使用を推奨します。

仮想コレクタの導入オプション

ネットワークスイッチSPAN/TAPでは、次の2種類のvCollector導入がサポートされています。

物理スイッチから vCollector にスパンされるトラフィック。この場合、トラフィックはportAからportBにスパンされます。Juniper ATP Appliance vCollector OVA を含む ESXi が portB に接続されています。この展開シナリオを上の図に示します。

vCollector と同じ vSwitch 上にある仮想マシンからのトラフィック。この導入シナリオでは、vCollectorを含むvSwitchが無作為検出モードであるため、デフォルトでは、作成されるすべてのポートグループも無作為検出モードになります。したがって、無差別モードのポートグループA(vCollector)がvCollectorに関連付けられ、ポートグループB(vTraffic)が無差別モードではないトラフィックを表す2つのポートグループを推奨します。

手記:vCollector と同じ vSwitch 上にない仮想マシンからのトラフィックはサポートされていません。また、vCollectorの導入には dedicated NIC adapter が必要です。(すべてのトラフィックを収集するため)無作為検出モードでNICを仮想スイッチに接続します。vSwitch が無作為検出モードの場合、デフォルトではすべてのポートグループが無作為検出モードになるため、他の通常の仮想マシンも不要なトラフィックを受信します。これを回避するには、他のVM用に異なるポートグループを作成し、無作為検出モードを使用せずに設定します。

先端:仮想コレクタ(通常のコレクタとスモールフォームファクタコレクタ)の展開には2つのオプションがあります:(1)vCenterを使用してOVAインストール方法を使用します。(2) ESXiに直接インストールして、vCenterなしでOVF + VMDKを使用します。2 番目の方法を使用して vCollector を展開するためのウィザードはありません。CLIからコレクターを設定します。仮想コア インストールでは、OVA/vCenter 方式のみを使用できます。

プロビジョニング要件

次の表に、OVA vCollector の展開に必要なリソースとハードウェアのプロビジョニングの詳細を示します。

VM vCenter バージョンのサポート |

推奨されるvCollector ESXiハードウェア |

vCollector CPU |

vCollector メモリ |

|---|---|---|---|

VM vCenter Server バージョン: 5.5.0 vSphere Client バージョン:5.5.0 ESXi バージョン:5.5.0 および 5.5.1 |

プロセッサ速度 2.3- 3.3 GHz 仮想CPUと同じ数の物理コア ハイパースレッディング:有効または無効 |

CPU 予約: デフォルト CPU制限:無制限 ハイパースレッディング コア共有モード:なし(ESXi でハイパースレッディングが有効になっている場合) |

メモリ予約:デフォルト メモリ制限:無制限 |

VDS と DVS は、このリリースではサポートされていません。

OVA vCollector のサイズ設定オプション

vCollector の導入で使用できるサイジング オプションを以下に示します。

モデル |

パフォーマンス |

vCPUの数 |

記憶 |

ディスク・ストレージ |

|---|---|---|---|---|

VC-v50M |

50Mbps |

1 |

1.5GB |

16GB |

VC-v100M |

100Mbps |

2 |

4GB |

16GB |

VC-v500M |

500Mbps |

4 |

16GB |

512GB |

vC-v1G |

1Gbps |

8 |

32GB |

512GB |

vC-v2.5G |

2.5Gbps |

24 |

64GB |

512GB |

仮想展開のために CPU とメモリを予約することが重要です。

『Juniper ATP Appliance Traffic Collector Quick Start Guide for OVA Deployment vSwitch Setup』の手順と、VMへのJuniper ATP Appliance OVAのインストールに関する情報を参照してください。

OVA vCollector をインストールした後、クイック スタート ガイドの指示に従って、Juniper ATP Appliance CLI および設定ウィザードを使用して Web または Email vCollector を設定します。

2 つのディスクが設定された仮想コア (AMI または OVA) の最初の起動では、アプライアンスは使用する 2 番目のディスクを設定するのに時間がかかります。このプロセス中、システムはまだ使用する準備ができていません。このプロセスには最大 10 分かかる場合があります。

一部の構成プロセスはオプションであり、仮想マシン vSwitch の OVA デプロイ中にいくつかの設定が対処されるため、スキップできます。

SaaS仮想コアをOVAとして導入

Juniper ATP Applianceの拡張可能な導入オプションに、仮想マシンで実行されるオープンなバーチャルアプライアンス(OVA)として、仮想コア(仮想コア)検出エンジン製品が含まれるようになりました。具体的には、Juniper ATP Appliance OVAパッケージイメージは、シンプロビジョニングを介してVMware Hypervisor for vSphere 5.1および5.5で利用できます。このリリースでは、Juniper ATP Appliance製品サポートおよびサービス向けに、500 Mbpsおよび1.0 Gbps仮想コアモデルをサポートしています。

OVF パッケージは、Juniper ATP Appliance 仮想マシンのテンプレートとパッケージを記述した OVF 記述子ファイル(OVF パッケージのメタデータと Juniper ATP Appliance ソフトウェア イメージ)を含む、単一のディレクトリに含まれる複数のファイルで構成されています。このディレクトリは、OVA パッケージ (OVF ディレクトリが内部にある tar アーカイブ ファイル) として配布されます。

仮想展開のために CPU とメモリを予約することが重要です。OVA を初めて展開する場合、デフォルトでは小さいサイズの OVA が設定されます。サイジングガイドを使用して、必要に応じてCPU、メモリなどをより大きなサイズに増やします。サイズ設定の情報は、前のページに記載されています。

省スペースの仮想コレクターオプションについては、『Juniper ATP Appliance Traffic Collectorクイックスタートガイド』を参照してください。

Juniper ATP Appliance OVA を VM にインストールするには

Juniper ATP Appliance OVAファイルを、ジュニパーサポート担当者が指定した場所から、VMware vCenterにアクセスできるデスクトップシステムにダウンロードします。必要に応じて vCenter の使用を回避するには、このセクションの最後にある TIP を参照してください。

vCenter に接続し、[File]>[Deploy OVF Template] をクリックします。

[Downloads] ディレクトリを参照して OVA ファイルを選択し、[Next] をクリックして [OVF Template Details] ページを表示します。

[次へ(Next)] をクリックして、[エンド ユーザ ライセンス契約(End User License Agreement)] ページを表示して確認します。

EULA に同意し、[次へ] をクリックして [名前と場所] ページを表示します。

仮想コアのデフォルト名は「Juniper ATP Appliance Virtual Core Appliance」です。必要に応じて、仮想コアの新しい名前を入力します。

仮想コアを導入するデータセンターを選択し、[次へ] をクリックして [ホスト/クラスタ] ページを表示します。

仮想コアを配置するホスト/クラスターを選択し、 [次へ] をクリックして [ストレージ] ページを表示します。

仮想コア仮想マシン ファイルの宛先ファイル ストレージを選択し、 [次へ] をクリックして [ディスク フォーマット] ページを表示します。デフォルトは THIN PROVISION LAZY ZEROED で、ストレージデバイスに 512 GB の空き領域が必要です。シン ディスク プロビジョニングを使用して、ディスク領域を最初に節約することもサポートされています。

「次へ」をクリックして、「ネットワーク・マッピング」ページを表示します。

仮想コア インターフェイスを設定します。

管理(管理):このインターフェイスは、管理用であり、Juniper ATP Applianceトラフィックコレクターとの通信に使用されます。CM 管理ネットワークIPアドレスに接続できるポート グループに宛先ネットワークを割り当てます。

次へ をクリックして、Juniper ATP アプライアンスのプロパティ ページを表示します。

IP割り当てポリシーは、DHCPまたは静的アドレス指定用に設定できます。-ジュニパーでは、静的アドレス指定の使用を推奨しています。DHCPの手順については、ステップ12に進みます。[IP Allocation Policy as Static] で、次の割り当てを実行します。

IP アドレス: 仮想コアの管理ネットワーク ネットワークIP アドレスを割り当てます。

ネットマスク: 仮想コアのネットマスクを割り当てます。

ゲートウェイ: 仮想コアのゲートウェイを割り当てます。

DNS アドレス 1: 仮想コアのプライマリ DNS アドレスを割り当てます。

DNS アドレス 2: 仮想コアのセカンダリ DNS アドレスを割り当てます。

仮想コアの検索ドメインとホスト名を入力します。

Juniper ATP Applianceの仮想コア設定を完了します。

新しい Juniper ATP アプライアンス CLI 管理者パスワード:これは、CLI から仮想コアにアクセスするためのパスワードです。

Juniper ATP Applianceの仮想コア設定を完了します。

新しい Juniper ATP アプライアンス CLI 管理者パスワード:これは、CLI から仮想コアにアクセスするためのパスワードです。

Juniper ATP Appliance Central Manager IP アドレス: 仮想コアがスタンドアロン (クラスタリングが有効になっていない) またはプライマリ (クラスタリングが有効) の場合、IP アドレスは 127.0.0.1 です。仮想コアがセカンダリの場合、Central Manager の IP アドレスはプライマリの IP アドレスになります。

Juniper ATP Appliance Device Name: 仮想コアの一意のデバイス名を入力します。

Juniper ATP Appliance Device Description: 仮想コアの説明を入力します。

Juniper ATP Appliance デバイス キー パスフレーズ: 仮想コアのパスフレーズを入力します。これは、コア/CM の Central Manager で設定されたパスフレーズと同じである必要があります。 [Next] をクリックして [Ready to Complete] ページを表示します。

最初に(次に)CPUおよびメモリ要件(仮想コアモデルによって500Mbpsまたは1Gbps)を変更する必要があるため、[Power-On After Deployment]オプションはオンにしないでください。サイジング情報については、『 OVA vCollector Sizing Options 』を参照してください。

vCPU とメモリの数を設定するには、次の手順を実行します。

仮想コアの電源をオフにします。

vCore を右クリックします -> [Edit Settings](設定の編集)

[ハードウェア] タブで [メモリ] を選択します。右側の [メモリ サイズ] コンビネーション ボックスに、必要なメモリを入力します。

[ハードウェア] タブで [CPU] を選択します。右側の [必要な数の仮想 CPU の組み合わせ] ボックスを入力します。[OK] をクリックして設定します。

CPU とメモリの予約を設定するには、次の手順を実行します。

CPU 予約の場合: [vCore-> Edit settings] を右クリックします。

[リソース] タブを選択し、 [CPU] を選択します。

[予約] で、VM の保証された CPU 割り当てを指定します。これは、vCPUの数*プロセッサ速度に基づいて計算できます。

メモリ予約の場合: [仮想コア] を右クリックして、 [設定の編集] >。

「リソース」タブで、「メモリー」を選択します。

[予約] で、VM 用に予約するメモリの量を指定します。これは、サイジングガイドで指定されているメモリと同じである必要があります。

ハイパースレッディングが有効になっている場合は、次の選択を行います。

[vCore -> Edit settings] を右クリックします。

[リソース] タブで、[高度な CPU] に [HT 共有: なし] を選択します。

仮想コア (仮想コア) の電源をオンにします。注: 今後の参考のために、許可リストルールは、通常のサービスシャットダウンのバックアップに依存しています。仮想マシンまたは仮想コアを直接パワーオフすると、ルールを保存できないため、現在の許可リストの状態が失われます。

CLIにログインし、サーバーモードの「show uuid」コマンドを使用してUUIDを取得します。ライセンスを受け取るには、Juniper ATP Applianceに送付してください。

OVA が複製されて別の仮想セカンダリ コアが作成されると、Central Manager アプライアンス テーブルの列「id」の値はデフォルトで同じになります。管理者は、UUID を一意にするためにリセットする必要があります。新しい仮想コア CLI コマンド「set id」を使用して、CLI のコア モードからクローンされた仮想コアの UUID をリセットできます。新しいコアモードの「set id」と「show id」コマンドについては、Juniper ATP Appliance CLIコマンドリファレンスを参照してください。

Central Manager Web UI の [設定(Config)] > [システム設定(System Settings)] > [システム設定(System Settings)] ページからアップグレードを設定すると、ソフトウェアおよびセキュリティ コンテンツのアップグレードが自動的に行われます。

自動アップグレードを有効にするには、[システム設定]ページの[ソフトウェアアップデートが有効]および/または[コンテンツアップデートが有効]オプションをオンにします。

Juniper ATP Applianceのすべてのコンポーネントからのすべての自動更新は、Juniper ATP Applianceコアによって調整され、実装されます。継続的な更新は、定期的なスケジュールで行われます。

コアソフトウェアとコンテンツの更新(有効な場合)は、30分ごとに利用可能な更新をチェックし、新しいファイルをコレクターやセカンダリコアにプッシュします。

コア デトネーション エンジンのイメージ アップグレード チェックは、毎日深夜に行われます。

許可リストなしでのアップグレード

Juniper ATP Applianceは、運用フットプリントを削減し続けており、アップグレード、テレメトリ、コンテンツの更新、その他のサービスに広範な許可リストの外部IPアドレスを使用する必要がなくなりました。

特定のサービスに対して以前に開かれたファイアウォールポートは、リリースアップグレードの完了後に閉じることができます。

最新のファイアウォールのほとんどは、ドメインの許可リストをサポートしていることに注意してください。

お客様は、オプションで、HTTPS(ポート443)でCore/CMデバイス*(コレクターではない)へのアウトバウンドアクセスのみを許可できます。この場合、ドメイン許可リストは必要ありません。

*Juniper ATP Applianceは、サンドボックスのデトネーションでキルチェーンの相関関係を可能にするために、Core/CM Appliance(またはオールインワン)の自由なアウトバウンド通信を許可することを常に推奨しています。

ポート 443 の包括的な許可リストを懸念するお客様は、許可リストを Amazon AWS と S3 の CIDR のみに制限できますが、これはまだかなり広い範囲の IP アドレスであることに注意してください。

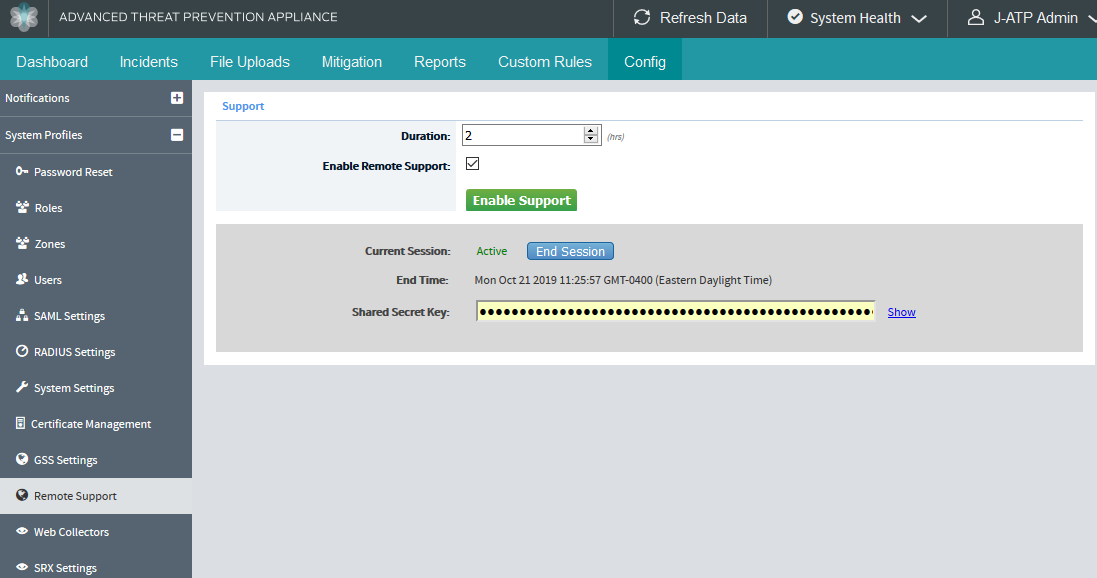

Juniper ATP Applianceリモートサポートについて

リモートサポートを有効にすることで、ジュニパーテクニカルサポートは、お客様サイトのJuniper ATP ApplianceにSSHで接続し、トラブルシューティング作業を行うことができます。ジュニパーサポートアカウントは、Central ManagerのWeb UI(設定 > システムプロファイル >リモートサポート)またはCLI(以下の手順を参照)を使用して無効にできます。

ジュニパーサポートアカウントとリモートサポートについては、以下の点に注意してください。

ジュニパーサポートアカウントは、製品のインストール中にCM Web IUから製品ライセンスキーがアップロードされた場合にのみ作成されます。

ライセンスを手動で追加しても、サポートは有効になりません。

Putty を SSH クライアントとして使用する場合は、SSH 操作に常に最新バージョンの Putty を使用してください。

アップグレード後も、既存のジュニパーサポートアカウントは維持されます。アクションは必要ありません。

有効なジュニパーサポートアカウントを無効にすると、変更は接続されたコレクターとセカンダリコアMac OSX検出エンジンに自動的に反映されます。

システムを AMI、OVA、または ISO からインストールする場合、サポートパスワードはデフォルトでは有効ではなく、ライセンス中に設定され、手動で有効になります。Juniper ATP Appliance AMI、OVA、または ISO ソフトウェアをインストールする場合は、まずライセンスをアップロードしてから、ジュニパーサポートを有効にします。

リモートサポートアカウントの管理

リモートサポートアカウントの有効化

リモートサポートアカウントは、UIまたはCLIから有効にできます。

UIからリモートサポートアカウントを有効にする

Web UI からサポート アカウントを有効にするには、次の手順を実行します。

[System Profiles >Remote Support] > [Config] を選択します。

「リモートサポート」ページで、「 リモートサポートを有効にする 」オプションを選択します。

[期間] フィールドに、セッションの期間 (時間単位) を入力します。

[ Enable Support] をクリックします。

サポートパスワードは、2つの秘密鍵を使用して生成されます。

リモートサポートが有効な場合、ジュニパーサポートはATPアプライアンスデバイスから1つのキーを自動的に取得します。

もう1つのキーはジュニパーネットワークスが提供します。

Remote Support を有効にすると、 図 22 に示すように、UI が更新されて新しい秘密キーが表示されます。秘密鍵は、すべてのサポートセッションに固有です。

ATP Applianceがプライベートモードの場合、ジュニパーサポートはATP Applianceデバイスの秘密鍵を自動的に取得できません。秘密鍵は、ジュニパーサポートチームと手動で共有する必要があります。

有効期限が切れる前にセッションを終了した場合、またはセッションが勝手に期限切れになった場合は、15 分間の猶予期間があり、同じキーを使用してセッションを延長できますが、新しいセッションを開くことはできません。猶予期間が終了すると、セッションから自動的にログアウトされます。

CLIからリモートサポートアカウントを有効にする

CLI から support アカウントを有効にするには、次の手順に従います。

T CLI にログインし、サーバ モードを開始してから、 set cysupport enable on コマンドを使用します。

user:core# (server)# set cysupport enable on

リモートサポート期間を時間単位で入力します。

Remote support duration (In Hours): 4 Juniper Support User account enabled successfully!

CLI から秘密鍵を取得する必要がある場合は、 show remote-access-key コマンドを使用します。

user:core# (server)# show remote-access-key

CLI からジュニパー サポート ステータスを確認するには、 show support コマンドを使用します。

user:core# (server)# show support

パスワードの有効化、無効化、リセットなどのジュニパーサポートの変更(新しくインストールしたライセンスキーによってトリガーされたものであっても)がコレクターまたはMac OSXセカンダリコアに反映されるまでに最大5分かかる場合があります。

管理者パスワードのリセット

管理者パスワードをリカバリーするには、アプライアンスに物理的にアクセスできる必要があります。管理者パスワードをリモートでリセットすることはできません。

「recovery」という名前のユーザーは、パスワードなしでアプライアンスにログインし、管理者パスワードをリセットするコマンドなど、限られた量のコマンドを入力できます。

CLI を使用して管理者パスワードをリカバリーするには、次の操作を行います。

ログインを求められたら、アプライアンスのユーザー名リカバリーを入力し、Enter キーを押します。

user login: recovery ******************************************************************* Juniper Networks Advanced Threat Prevention Appliance ******************************************************************* Welcome recovery. It is now Wed Jan 01 12: 00:00 PDT 2020 user:Core# exit help history reset-admin-password

パスワードは不要なため、回復ユーザーは自動的にデバイスにログインします。

reset-admin-passwordコマンドを入力して、パスワードをリセットします。user:Core# reset-admin-password

リカバリー・ユーザーが使用できるその他のコマンドは、exit、help、および history です。

監査ログで UI ユーザを表示するだけでなく、Web UI の [レポート(Reports)] で、監査ログで admin および recovery-admin CLI ユーザを表示することもできます。詳細については、 監査ログ表示UIまたはCLIアクセス を参照してください。

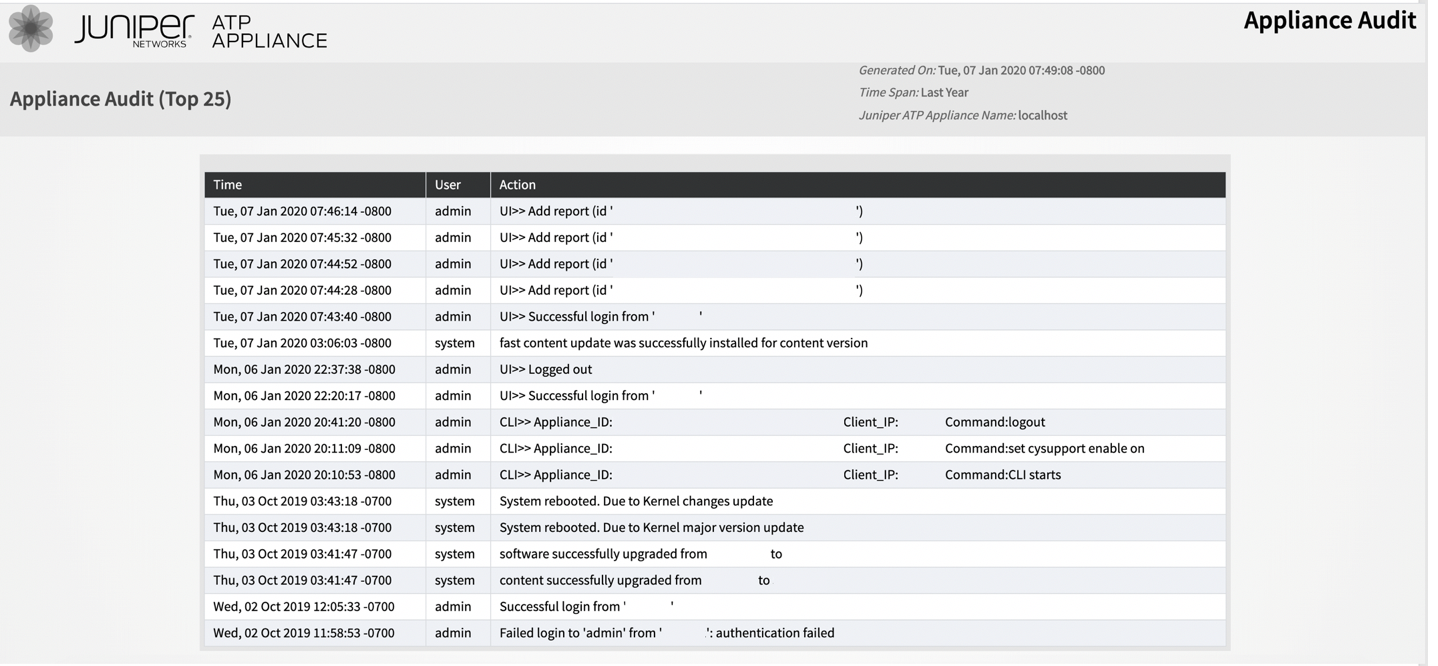

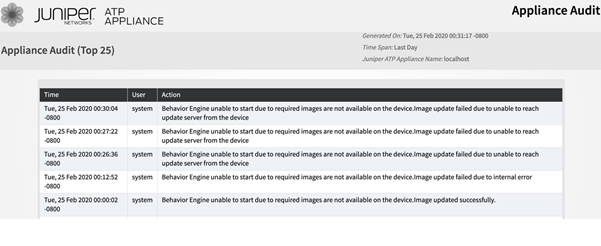

監査ログにUIまたはCLIアクセスを表示

UI 監査ログに加えて、コアおよびコレクターの CLI アクティビティ監査ログがあります。ログデータとともに、アクションがUIまたはCLIのどちらから実行されたかを確認できます。 図 24 を参照してください。

また、通常モードまたはプライベート モードで行われたソフトウェア更新、静的コンテンツ更新、および高速コンテンツ更新の監査ログを表示することもできます。 図 23 を参照してください。

これらのログは、ATP Appliance UI ポータルの レポート タブおよびシステム ログ サーバで確認できます (以前の UI 監査ログと同じです)。

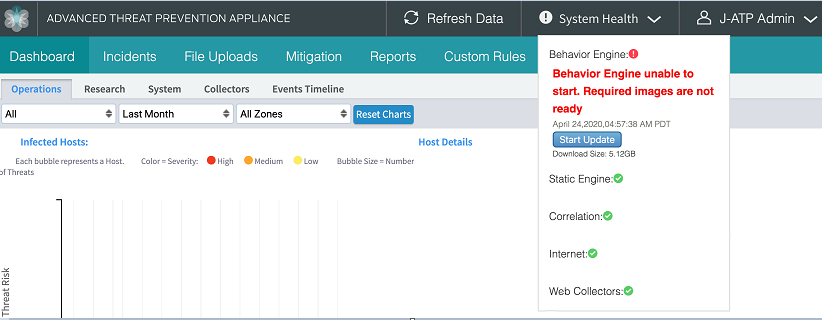

ATP Appliance のシステム状態の確認

このセクションでは、ATP Appliance アプライアンスに正常性の問題があるかどうかを判断する方法について説明します。

ATP Appliance システムの状態を確認するには、次の手順に従います。

ATP Appliance UIにログインします。

ページの右上隅にある[ システムヘルス ]オプションをクリックします。

次のサービスが表示されます。

ビヘイビアエンジン

静的エンジン

相関

インターネット

Web コレクター

二次コア

ダウンしているサービスがあるかどうかを確認します(赤い感嘆符を探します)。すべてのインジケータに、システムが良好な状態であることを示す緑色のチェックマークが表示されます。赤色のインジケータが表示された場合は、トラブルシューティングのアクションが必要です。

動作エンジン、静的エンジン、または相関がダウンしている場合は、システム ダッシュボードでコア使用率または処理対象オブジェクトの急激なスパイクを確認します。また、自動更新中にこれらすべてのプロセスが再起動されるため、正常性状態が赤と表示されている場合は、10 分待ってから再ログインし、正常性状態が再び緑色になっているかどうかを確認してください。

場合によっては、互換性のあるイメージが利用できない、更新サーバーに到達できない、またはディスク容量が不足しているために、動作エンジンがダウンしている可能性があります。ビヘイビアエンジンのステータスとイメージのダウンロードを確認できます。

通常モードでは、イメージのダウンロードおよび動作エンジンのステータスを確認できます。また、動作エンジンを起動するために必要なイメージがデバイス上にあるかどうかを表示することもできます。互換性のあるイメージが使用できないために動作エンジンが起動しない場合は、図 25 に示すように [Start Update](更新の開始)ボタンをクリックしてイメージのアップグレードをすぐに開始するか、スケジュールされた間隔で自動アップグレードを待つかを選択できます。

図 25:オンデマンド イメージ アップグレード

プライベートモードでは、お客様はATP Appliance UIまたはCLIを使用して必要な画像をアップロードすることができます。アップロードされた画像が監査され、監査のステータスが表示されます。状況メッセージの例を 図 26 に示します。

図 26: 監査ステータス

イメージ更新のログを表示するには、[ レポート] セクションに移動し、[レポートカテゴリ]を [テクニカルレポート ]、[レポート名 ]を[システム監査]、[イベントタイプ]を [ソフトウェアアップデート]として選択します。

インターネットのステータスが赤の場合、ATP アプライアンスの管理 IP アドレスでポート 443 が *.cloud.cyphort.com に開いていることを確認してください。

Web コレクタのヘルスステータスが赤の場合は、コレクタダッシュボードを確認します。各 Collector の横にある三角形をクリックすると、ダウンしている Collector のサービスを確認できます。

セカンダリコアが赤色の場合は、それがオンラインであり、ATP Applianceから到達可能であることを確認してください。

代替分析エンジン インターフェイスの設定

コア分析エンジンでの検出手順中にネットワークオブジェクトが爆発すると、一部のオブジェクトが悪意のあるCnCサーバーへのネットワークトラフィックを生成します。オプションのeth2インターフェイスは、プライマリおよび/またはセカンダリコア(Mac Mini)または仮想コアに設定して、代替の排気オプションとして別のネットワークを介してCNC固有の生成されたトラフィックを送信できます。

Juniper ATP Applianceクイックスタートガイドで、SSHハニーポットの要件に関する導入の前提条件をすべて確認します

SSHハニーポット機能は、エンタープライズネットワーク内のSSHサーバーへの接続試行を検出します。

お客様のエンタープライズネットワーク内に展開されたハニーポットを使用して、ローカルエリアネットワーク内の他のマシンに感染または攻撃しようとするマルウェアによって生成されたネットワークアクティビティを検出できます。SSHログインの試行されたハニーポットは、横方向の広がりの検出を補完するために使用されます。お客様のトラフィックコレクターには複数のハニーポットを展開でき、そこからイベント情報がJuniper ATP Appliance Coreに送信されて処理されます。お客様は、希望する任意のローカルネットワークにハニーポットを配置することができます。

ブルートフォースSSHエントリを実行しようとしたり、「ルート」アカウントへのターゲットSSHアクセスを実行しようとする悪意のあるアクターも、Juniper ATPアプライアンスのSSHハニーポット機能によって検知されます。

Juniper ATP Appliance Central Manager Web UI の [インシデント] タブには、SSH ハニーポット機能の結果が含まれています。

SSH ハニーポット検出の結果は、Central Manager の [Web UI インシデント(Web UI Incidents)] ページに表示され、生成されたレポートに含まれます。ハニーポット検知イベントのためにJuniper ATP Appliance GSSに送信されるデータには、「脅威ターゲット」と、タイムスタンプとともに試行されたすべての「SSHセッション」の詳細(ユーザー名とパスワードを含む)が含まれます。

SSHハニーポットの水平方向検出を設定するための要件:

ハニーポットコレクターに少なくとも4つのインターフェイス(eth0、eth1、eth2、eth3 [honeypot])があることを確認してください

ネットワーク上にSSHサーバーを配置する

サーバーへの接続試行をログに記録します

Juniper ATP Appliance CLIからSSHハニーポット機能を有効にします

Juniper ATP Applianceソフトウェアのアップグレード中にハニーポット機能を有効にした場合、アップグレードを2回実行して、仮想化エミュレーターが正しいバージョンに完全に更新されていることを確認する必要があります。

手記:SSHハニーポット検出は、TAPモードのコレクターの展開には関係ありません。

SSHハニーポットインシデントを設定および監視するには:

SSHハニーポットの設定については、Juniper ATP Appliance CLIコマンドリファレンスを参照してください。

すべてのアウトバウンドコレクタトラフィックにeth3ポートを使用する方法については、『Juniper ATP Appliance Traffic Collectorクイックスタートガイド』を参照してください。