カスタム ログ インジェスト

カスタムログ取り込みは、Juniper Advanced Threat Preventionソフトウェアリリースバージョン5.0.4で導入されました。

カスタムログの取り込みについて

カスタム ログ インジェストの概要

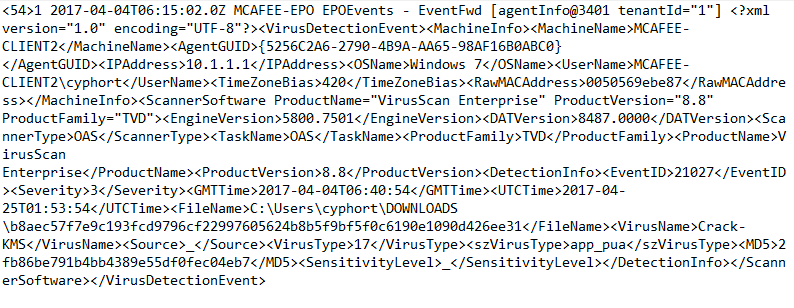

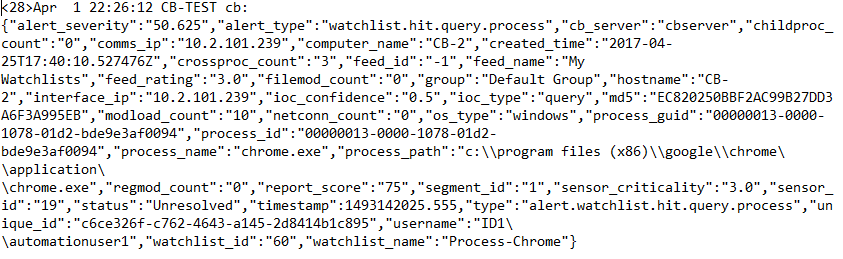

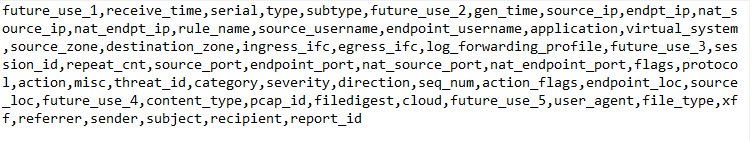

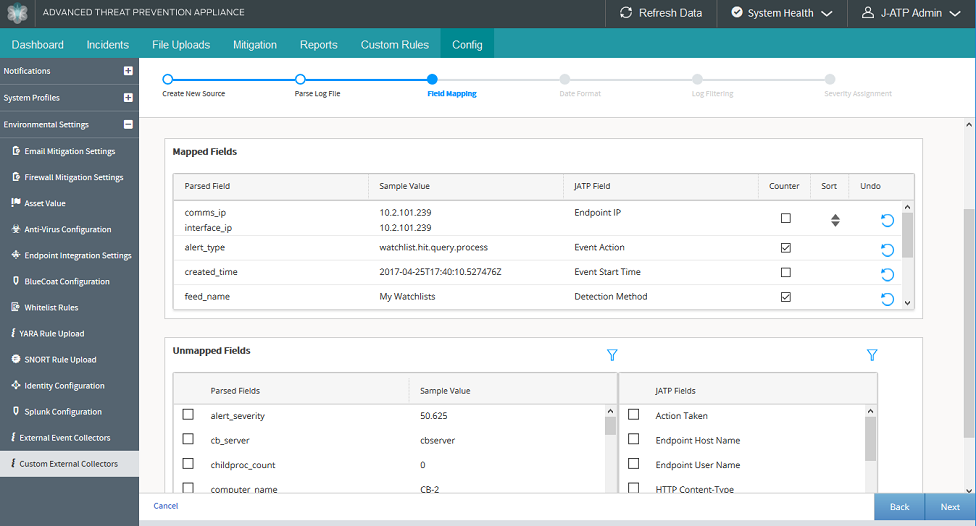

カスタムログ取り込み機能を使用すると、提供されたサンプルログを使用して、ATPアプライアンスアプライアンス上に独自のログパーサーを作成できます。これにより、既存のATP Applianceログパーサーでサポートされていないベンダーのログを使用できるようになります。サンプルログのフィールドをATP Applianceイベントフィールドにマッピングすることで、インシデントを生成するイベントの種類を示す独自のカスタムパーサーを作成します。また、受信ログの統計を表示したり、収集されたログを削除したりすることもできます。

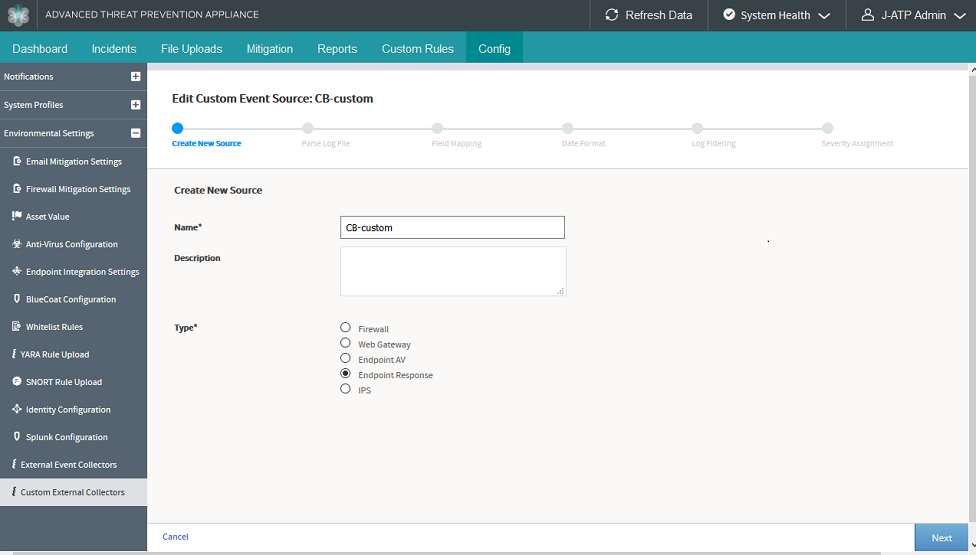

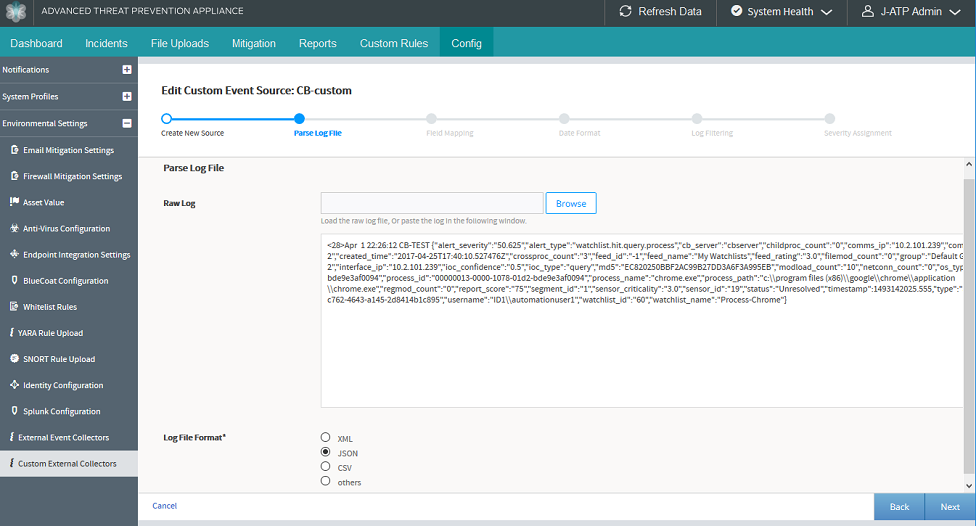

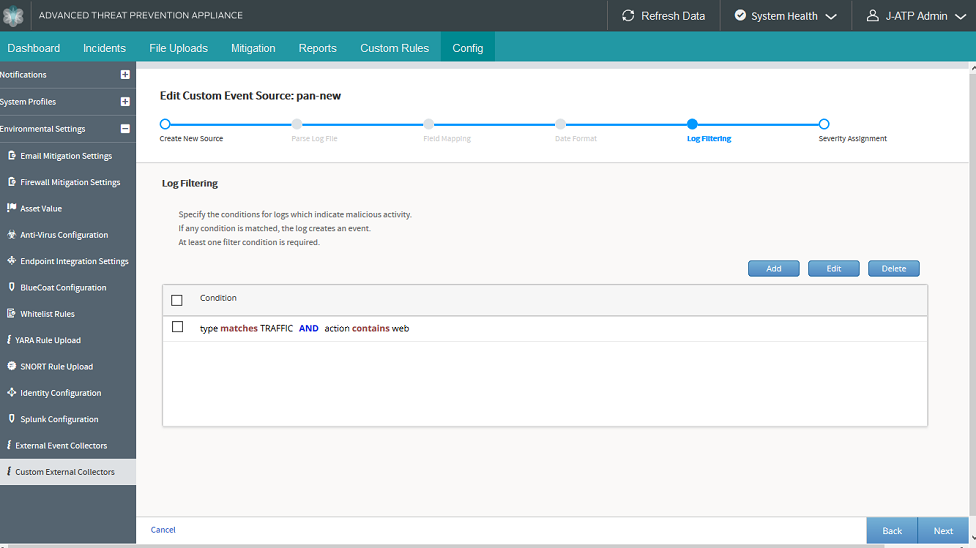

ログパーサーを設定する

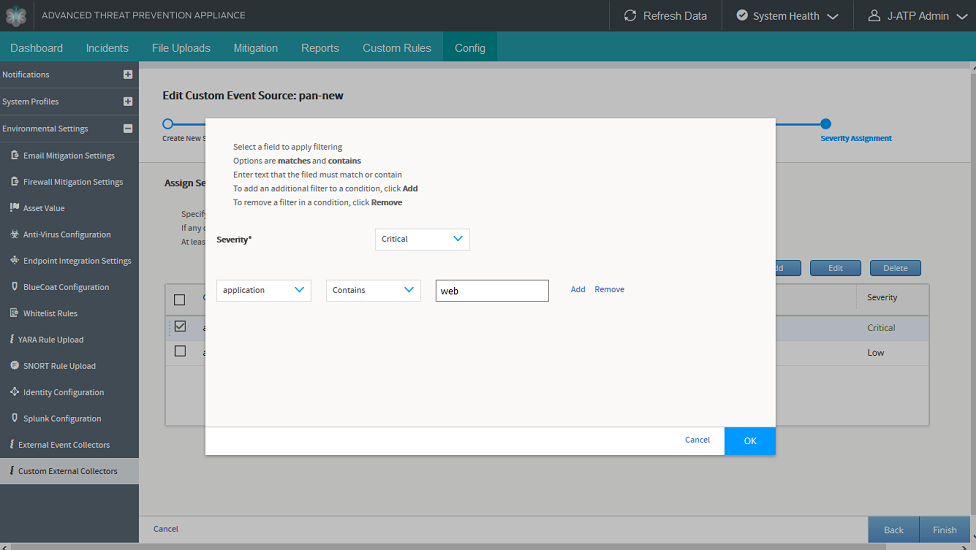

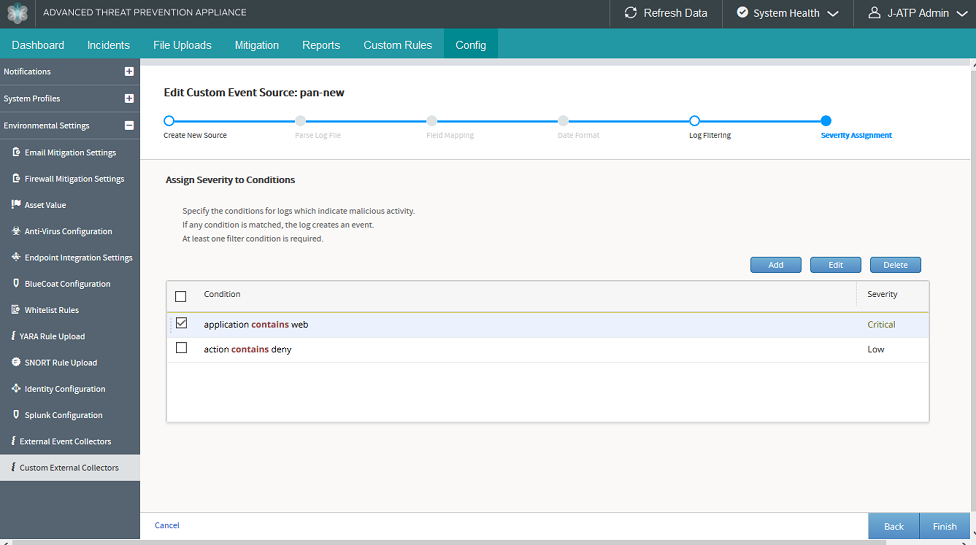

次の手順を使用して、独自のカスタム ログ パーサーを作成します。

カスタム ログ パーサーの構成が完了すると、作成したフィルターが組み合わされ、構成した条件に基づいて脅威レベル設定で指定されたログのみが保存されます。

ログパーサーを使用する

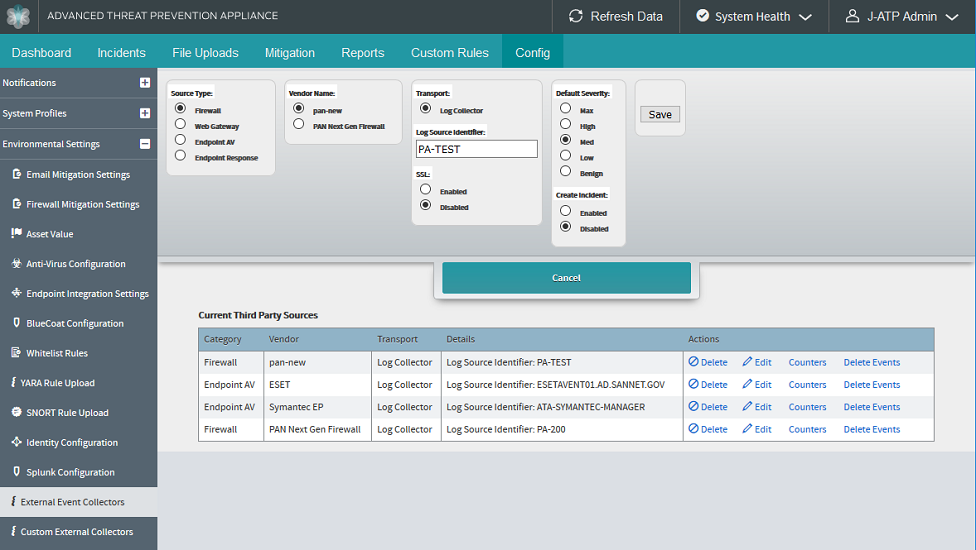

カスタムログパーサーを構成した後、それをATPアプライアンスイベントコレクターに適用する必要があります。

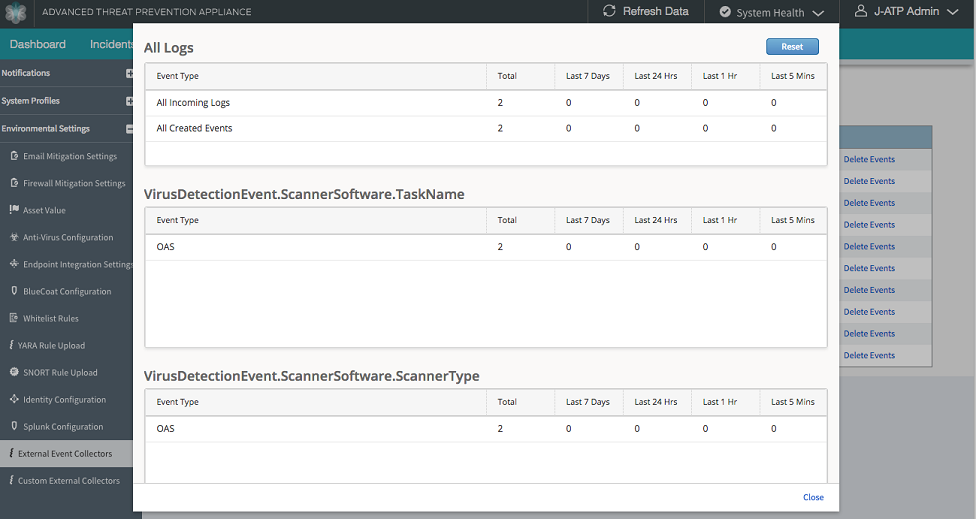

カスタムログ統計

カスタム・ログ用に外部イベント・コレクターが作成されると、そのログ・ソースの「外部イベント・コレクター」ページにカウンターが表示されます。カウンターに表示される情報は、5 分、1 時間、1 日、1 週間の間隔で収集されたログの数と合計数で、カスタム ログ パーサーの作成時に選択したフィールド別に分類されています。

ログ統計には、次のものが含まれます。

すべての受信ログ: 集計 (ライフタイム)、過去 5 分間、過去 1 時間、過去 24 時間、過去 7 日間

作成されたすべてのイベント:集計(ライフタイム)、過去 5 分間、過去 1 時間、過去 24 時間、過去 7 日間

解析されたフィールド数(カウント用に選択されたユーザー): 受信ログから、表示される各値が、先週、最終日、先時間、および過去 5 分間の集計 (ライフタイム) で発生した回数とともに表示されます。

[外部イベント コレクター] ページで、[カウンター] リンクをクリックしてログ統計を表示します。