CSRX を使用したサービス連鎖の Contrail

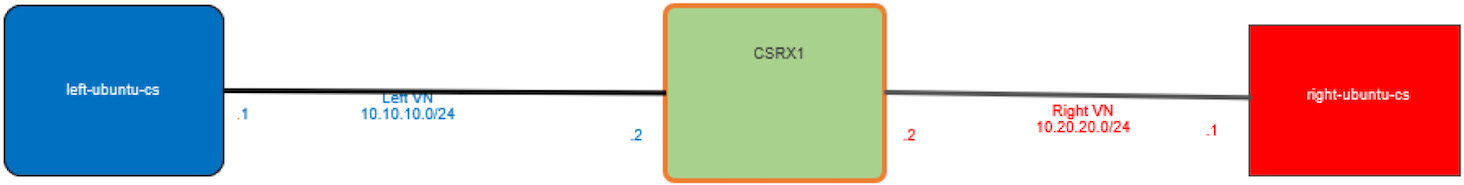

サービス連鎖とは、特定の順序で複数のネットワークエンティティを通過するトラフィックの転送の概念であり、各ネットワークエンティティはファイアウォール、IPS、NAT、LB などの特定の機能を実行します。サービス連鎖を従来の方法で実行するのは、スタンドアロンのハードウェアアプライアンスを使用することですが、これにより、柔軟でコストのかからないサービス連鎖を実現し、設定した時間を延長できます。動的なサービス連鎖では、ネットワーク機能が VM またはコンテナとして導入され、論理的で自動的に連鎖させることができます。たとえば、Figure 1は、CSRX コンテナレベル 4 –レベル7ファイアウォールを使用して2つの異なるネットワーク内の2個のポッド間で Contrail を使用して、両者間のトラフィックを保護しています。

ここで左と右のネットワークは、左’から右へのフローに沿ってわかりやすくするためだけに使用されていますが、独自のコース名を使用することもできます。Pod を接続する前にネットワークを設定してください。または、pod は作成されません。

クライアントと CSRX ポッドを立ち上げる

で’は、この yaml ファイルを使用して2つのバーチャルネットワークを作成してみましょう。

Verify using Kubectl:

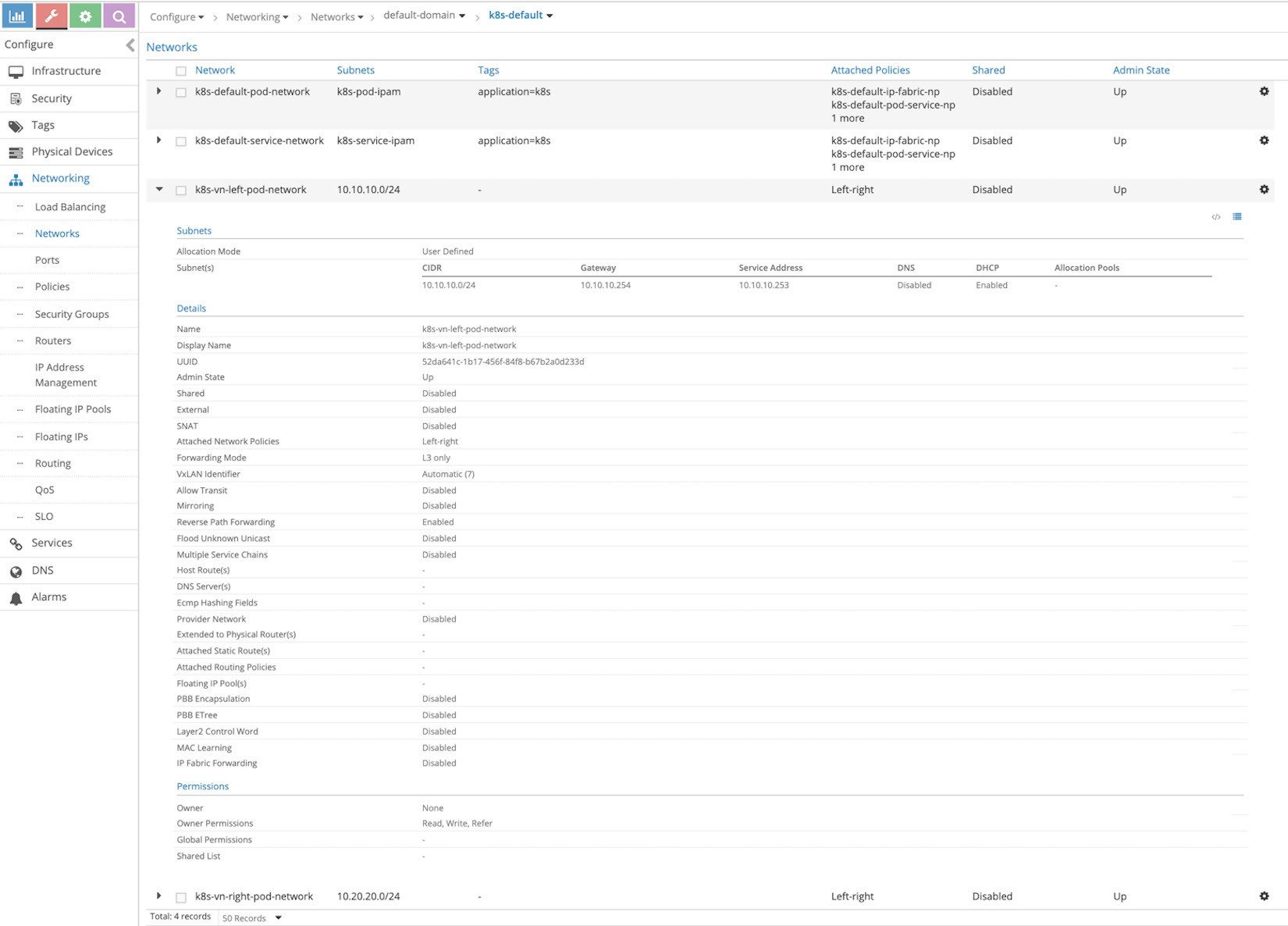

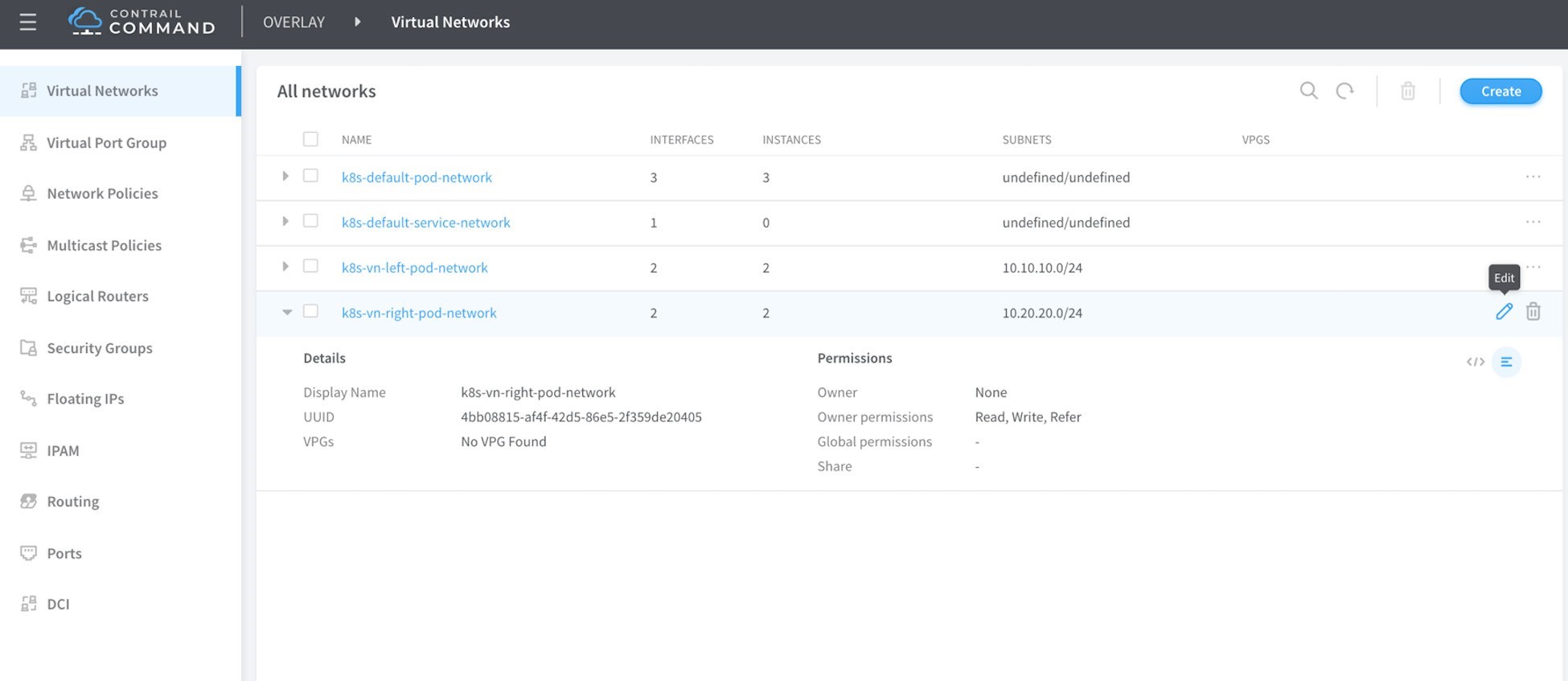

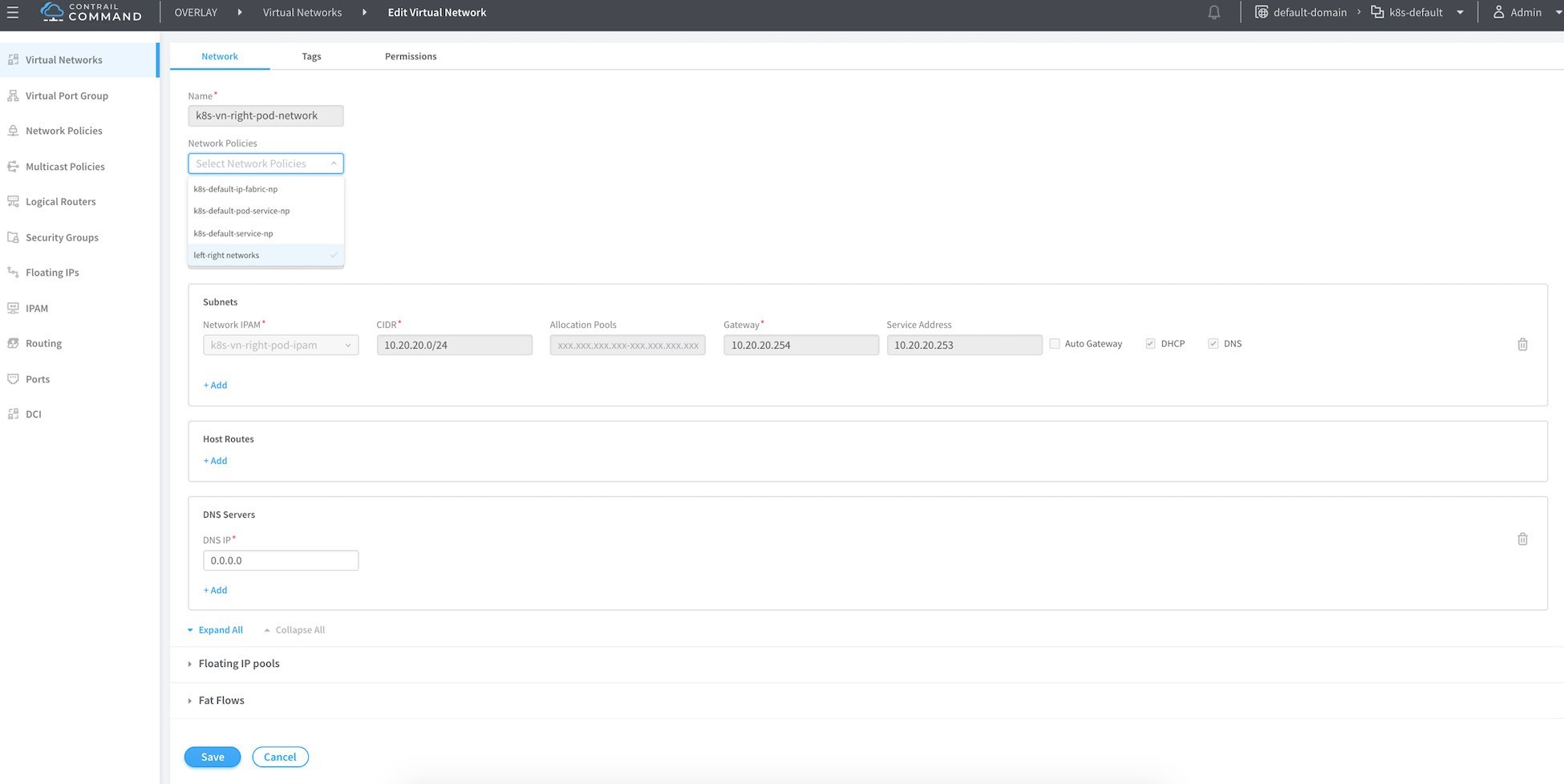

この’2 つのネットワークが Contrail になっていることを確認してから、先へ進むことをお勧めします。Contrail UI で、[> ネットワークの構成 > Networks > デフォルト-ドメイン > k8s を表示します。Figure 2は、左ネットワークに焦点を当てています。

ネットワークの YAML ファイルでデフォルトのネームスペースを使用すると、デフォルトのドメインおよびプロジェクト k8s にデフォルトの名前空間が作成されます。

クライアントポッドの作成

ここで’は、次の annotation オブジェクトを使用して、各ネットワークに1つずつ、Ubuntu ポッドを2つ作成してみましょう。

#left-ubuntu-sc.yaml

apiVersion: v1

kind: Pod

metadata:

name: left-ubuntu-sc

labels:

app: webapp-sc

annotations:

k8s.v1.cni.cncf.io/networks: '[

{ "name": "vn-left" }]'

spec:

containers:

- name: ubuntu-left-pod-sc

image: contrailk8sdayone/ubuntu securityContext:

privileged: true

capabilities:

add:

- NET_ADMIN

#right-ubuntu-sc.yaml

apiVersion: v1

kind: Pod

metadata:

name: right-ubuntu-sc

labels:

app: webapp-sc

annotations:

k8s.v1.cni.cncf.io/networks: '[

{ "name": "vn-right" }]'

spec:

containers:

- name: ubuntu-right-pod-sc

image: contrailk8sdayone/ubuntu

securityContext:

privileged: true

capabilities:

add:

- NET_ADMIN

# kubectl create -f

right-ubuntu-sc.yaml #

kubectl create -f left-

ubuntu-sc.yaml

# kubectl get pod

NAME READY STATUS RESTARTS AGE

left-ubuntu-sc 1/1

Running 0

25h

right-ubuntu-sc 1/1

Running 0

25h

# kubectl describe pod

Name: left-ubuntu-sc

Namespace: default

Priority: 0

PriorityClassName: <none>

Node: cent22/10.85.188.17

Start Time: Thu, 13 Jun 2019 03:40:20 -0400

Labels: app=webapp-sc

Annotations:

k8s.v1.cni.cncf.io/

network-status: [

{

"ips": "10.10.10.1",

"mac": "02:7d:b1:09:00:8d",

"name": "vn-left"

},

{

"ips": "10.47.255.249",

"mac": "02:7d:99:ff:62:8d",

"name": "cluster-wide-default"

}

]

k8s.v1.cni.cncf.io/networks: [

{ "name": "vn-left" }]

Status: Running

IP: 10.47.255.249

Containers:

ubuntu-left-pod-sc:

Container ID:

docker://2f9a22568d844c68a1c4a45de4a81478958233052e

08d4473742827482b244cd

Image: contrailk8sdayone/ubuntu

Image ID: docker-pullable://contrailk8sdayone/ubuntu@sha256:fa2930cb8f4b766e5b335dfa42de510ecd30af6433ceada14cdaae8de9065d2a

...<snipped>...

Name: right-ubuntu-sc

Namespace: default

Priority: 0

PriorityClassName: <none>

Node: cent22/10.85.188.17

Start Time: Thu, 13 Jun 2019 04:09:18 -0400

Labels: app=webapp-sc

Annotations:

k8s.v1.cni.cncf.io/

network-status: [

{

"ips": "10.20.20.1",

"mac": "02:89:cc:86:48:8d",

"name": "vn-right"

},

{

"ips": "10.47.255.252",

"mac": "02:89:b0:8e:98:8d",

"name": "cluster-wide-default"

}

]

k8s.v1.cni.cncf.io/networks: [

{ "name": "vn-right" }]

Status: Running

IP: 10.47.255.252

Containers:

ubuntu-right-pod-sc:

Container ID: docker://4e0b6fa085905be984517a11c3774517d01f481fa

43aadd76a633ef15c58cbfe

Image: contrailk8sdayone/ubuntu

Image ID: docker-pullable://contrailk8sdayone/ubuntu@sha256:fa2930cb8f4b766e5b335dfa42de510ecd30af6433ceada14cdaae8de9065d2a

...<snipped>...

cSRX ポッドの作成

ここで、次の YAML ファイルを使用して、左ネットワークに1つのインターフェイスを備え、右側のネットワークに1つのインターフェイスを持つ Juniper cSRX コンテナを作成します。

インターフェイスの配置が正しいネットワークに含まれていることを確認します。

# kubectl describe

pod csrx1-sc

Name: csrx1-sc

Namespace: default

Priority: 0

PriorityClassName: <none>

Node: cent22/10.85.188.17

Start Time: Thu, 13 Jun 2019 03:40:31 -0400

Labels: app=webapp-sc

Annotations:

k8s.v1.cni.cncf.io/

network-status: [

{

"ips": "10.10.10.2",

"mac": "02:84:71:f4:f2:8d",

"name": "vn-left"

},

{

"ips": "10.20.20.2",

"mac": "02:84:8b:4c:18:8d",

"name": "vn-right"

},

{

"ips": "10.47.255.248",

"mac": "02:84:59:7e:54:8d",

"name": "cluster-wide-default"

}

]

k8s.v1.cni.cncf.io/networks: [ { "name":

"vn-left" }, { "name": "vn-right" } ]

Status: Running

IP: 10.47.255.248

Containers: csrx1-sc:

Container ID: docker://82b7605172d937895269d76850d083b6dc6e278e41cb45b4cb8cee21283e4f17

Image: contrailk8sdayone/csrx

Image ID: docker://sha256:329e805012bdf081f4a15322f994e5e3116b31c90f108a19123cf52710c7617e

...<snipped>...

各コンテナは、前述の annotations オブジェクトが作成し、特定のネットワークに1つのインターフェイスを追加するため、注釈オブジェクトが使用されているかどうかに関係なく、クラスター全体にデフォルトのネットワークに属しているインターフェイスが1つあります。

PodIP の検証

PodIP を検証するには、左の pord、右ポッドにログインし、cSRX として IP/MAC アドレスを確認します。

# kubectl exec -it left-ubuntu-sc bash root@left-ubuntu-sc:/# ip a 1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_lft forever 13: eth0@if14: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default link/ether 02:7d:99:ff:62:8d brd ff:ff:ff:ff:ff:ff inet 10.47.255.249/12 scope global eth0 valid_lft forever preferred_lft forever 15: eth1@if16: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default link/ether 02:7d:b1:09:00:8d brd ff:ff:ff:ff:ff:ff inet 10.10.10.1/24 scope global eth1 valid_lft forever preferred_lft forever # kubectl exec -it right-ubuntu-sc bash root@right-ubuntu-sc:/# ip a 1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_lft forever 23: eth0@if24: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default link/ether 02:89:b0:8e:98:8d brd ff:ff:ff:ff:ff:ff inet 10.47.255.252/12 scope global eth0 valid_lft forever preferred_lft forever 25: eth1@if26: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default link/ether 02:89:cc:86:48:8d brd ff:ff:ff:ff:ff:ff inet 10.20.20.1/24 scope global eth1 valid_lft forever preferred_lft forever # kubectl exec - it csrx1-sc cli root@csrx1-sc> root@csrx1-sc> show interfaces Physical interface: ge-0/0/1, Enabled, Physical link is Up Interface index: 100 Link-level type: Ethernet, MTU: 1514 Current address: 02:84:71:f4:f2:8d, Hardware address: 02:84:71:f4:f2:8d Physical interface: ge-0/0/0, Enabled, Physical link is Up Interface index: 200 Link-level type: Ethernet, MTU: 1514 Current address: 02:84:8b:4c:18:8d, Hardware address: 02:84:8b:4c:18:8d

他のポッドとは異なり’、CSRX は DHCP を使用して IP を取得しませんでした。また、工場デフォルト構成で開始されるため、設定する必要があります。

デフォルトでは、cSRX eth0 はシェルからのみ表示され、管理に使用されます。ネットワークを接続する場合、最初に接続されたネットワークは eth1 にマップされます。これは、GE 0/0/1 であり、2つ目の添付は eth2 にマップされています。これは、GE-0/0/0 です。

cSRX IP の構成

CSRX でこの基本設定を構成します。正しい IP アドレスを割り当てるには、kubectl の MAC/IP アドレスマッピングを使用して pod コマンド出力について説明するだけでなく、デフォルトのセキュリティポリシーを設定して、すべてを許可するようにします。

set interfaces ge-0/0/1 unit 0 family inet address 10.10.10.2/24 set interfaces ge-0/0/0 unit 0 family inet address 10.20.20.2/24

set security zones security-zone trust interfaces ge-0/0/0 set security zones security-zone untrust interfaces ge-0/0/1 set security policies default-policy permit-all commit

CSRX に割り当てられている IP アドレスを確認します。

root@csrx1-sc> show interfaces Physical interface: ge-0/0/1, Enabled, Physical link is Up Interface index: 100 Link-level type: Ethernet, MTU: 1514 Current address: 02:84:71:f4:f2:8d, Hardware address: 02:84:71:f4:f2:8d

Logical interface ge- 0/0/1.0 (Index 100) Flags: Encapsulation: ENET2 Protocol inet Destination: 10.10.10.0/24, Local: 10.10.10.2

Physical interface: ge-0/0/0, Enabled, Physical link is Up Interface index: 200 Link-level type: Ethernet, MTU: 1514 Current address: 02:84:8b:4c:18:8d, Hardware address: 02:84:8b:4c:18:8d

Logical interface ge- 0/0/0.0 (Index 200) Flags: Encapsulation: ENET2 Protocol inet Destination: 10.20.20.0/24, Local: 10.20.20.2

左ポッドで ping テストを実行しても、ルートが存在しないため失敗します。

左と右ポッドに静的ルートを追加してから、ping を再試行してください。

ルーティングにも対応しているため’、サービスチェーンを作成したので ping に失敗しています。私’たちのパケットに何が起こったのかを見てみましょう。

’CSRX にセッションがありません。Ping の問題をトラブルシューティングするには、このコンテナをホストするコンピュートノード cent22 にログインして、TShark を使用してトラフィックをダンプし、ルーティングを確認します。コンテナのリンクを取得するには、次のようにします。

[root@cent22 ~]# vif -l Vrouter Interface Table Flags: P=Policy, X=Cross Connect, S=Service Chain, Mr=Receive Mirror Mt=Transmit Mirror, Tc=Transmit Checksum Offload, L3=Layer 3, L2=Layer 2 D=DHCP, Vp=Vhost Physical, Pr=Promiscuous, Vnt=Native Vlan Tagged Mnp=No MAC Proxy, Dpdk=DPDK PMD Interface, Rfl=Receive Filtering Offload, Mon=Interface is Monitored Uuf=Unknown Unicast Flood, Vof=VLAN insert/strip offload, Df=Drop New Flows, L=MAC Learning Enabled Proxy=MAC Requests Proxied Always, Er=Etree Root, Mn=Mirror without Vlan Tag, Ig=Igmp Trap Enabled ...<snipped>... vif0/3 OS: tapeth0-89a4e2 Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.47.255.252 Vrf:3 Mcast Vrf:3 Flags:PL3DEr QOS:-1 Ref:6 RX packets:10760 bytes:452800 errors:0 TX packets:14239 bytes:598366 errors:0 Drops:10744 vif0/4 OS: tapeth1-89a4e2 Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.20.20.1 Vrf:5 Mcast Vrf:5 Flags:PL3DEr QOS:-1 Ref:6 RX packets:13002 bytes:867603 errors:0 TX packets:16435 bytes:1046981 errors:0 Drops:10805 vif0/5 OS: tapeth0-7d8e06 Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.47.255.249 Vrf:3 Mcast Vrf:3 Flags:PL3DEr QOS:-1 Ref:6 RX packets:10933 bytes:459186 errors:0 TX packets: 14536 bytes:610512 errors:0 Drops:10933 vif0/6 OS: tapeth1-7d8e06 Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.10.10.1 Vrf:6 Mcast Vrf:6 Flags:PL3DEr QOS:-1 Ref:6 RX packets:12625 bytes:1102433 errors:0 TX packets:15651 bytes:810689 errors:0 Drops:10957 vif0/7 OS: tapeth0-844f1c Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.47.255.248 Vrf:3 Mcast Vrf:3 Flags:PL3DEr QOS:-1 Ref:6 RX packets:20996 bytes:1230688 errors:0 TX packets:27205 bytes:1142610 errors:0 Drops:21226 vif0/8 OS: tapeth1-844f1c Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.10.10.2 Vrf:6 Mcast Vrf:6 Flags:PL3DEr QOS:-1 Ref:6 RX packets:13908 bytes:742243 errors:0 TX packets:29023 bytes:1790589 errors:0 Drops:10514 vif0/9 OS: tapeth2-844f1c Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.20.20.2 Vrf:5 Mcast Vrf:5 Flags:PL3DEr QOS:-1 Ref:6 RX packets:16590 bytes:1053659 errors:0 TX packets:31321 bytes:1635153 errors:0 Drops:10421 ...<snipped>...

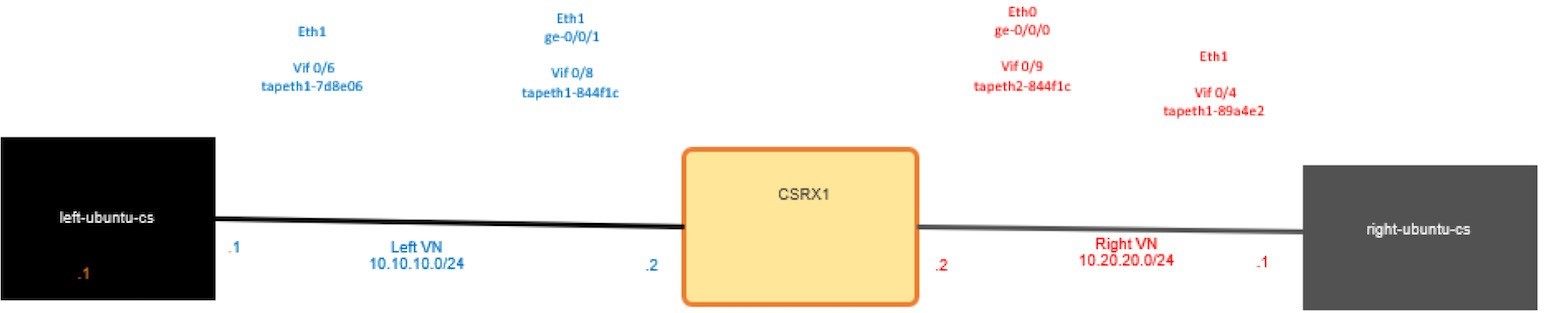

Vif0/3 と vif0/4 は、右ポッドにバインドされ、tapeth0-89a4e2 および tapeth1-89a4e2 にそれぞれリンクしていることに注意してください。Vif0/5、vif 0/8、Vif0/9 が cSRX1 に結び付けられている場合、左ポッドの場合も同様です。これにより、インターフェイスをヒットするパケット/バイトの数と VRF も確認できます。VRF 3 はデフォルトのクラスターネットワーク用であり、VRF 6 は左ネットワーク用、VRF 5 は適切なネットワーク用です。図10.3 では、すべての視点 (コンテナ、Linux、vr) からのインターフェイスマッピングを見ることができます。

左’ポッドから右ポッドへ ping を再試行し、右ポッドのタップインターフェイス上で tshark を使用して、さらに詳しく調査してみましょう。

Ping が右ポッドに’到達していないように見えます’。 cSRX’の左ネットワークタップインターフェイスを確認してみましょう。

パケットを見ることができますが、このパケットをドロップすると考えられる cSRX セキュリティはありません。

次のネットワーク VRF のルーティングテーブルをチェックして、コンピュートノードの vrouter_vrouter agent_1 コンテナにログインします。

[root@cent22 ~]# docker ps | grep vrouter 9a737df53abe ci-repo.englab.juniper.net:5000/contrail-vrouter-agent:master-latest "/entrypoint.sh /usr…" 2 weeks ago Up 47 hou rs vrouter_vrouter-agent_1 e25f1467403d ci-repo.englab.juniper.net:5000/contrail-nodemgr:master-latest "/entrypoint.sh /bin…" 2 weeks ago Up 47 hou rs vrouter_nodemgr_1 [root@cent22 ~]# docker exec -it vrouter_vrouter-agent_1 bash (vrouter-agent)[root@cent22 /]$ (vrouter-agent)[root@cent22 /]$ rt --dump 6 | grep 10.20.20. (vrouter- agent)[root@cent22 /]$

6が、左ネットワークのルーティングテーブル VRF であることに注意してください。同様に、適切なネットワーク VRF ルーティングテーブルにも同じことが言えますが、ルートが欠落しています。

したがって、すべてのポッドが同じコンピュートノードでホストされている場合’でも、それらを相互に接続することができます。また、これらのポッドがいくつかの異なるコンピュートノードでホストされている場合、解決すべき大きな問題が発生しています。サービスチェーン’では、コンテナのルートを調整するだけでなく、ポッドの位置に関係なく、コンピューティングノード間の vrouter 間のルート交換を行うこともできません。 (pod が別の計算ノードに移動した場合に自動的に調整されます)。Labbing サービスチェーン’が、この種の CLI トラブルシューティング…のファンではないネットワーク管理者にとって重要な懸念事項を解決する前に、Contrail コントローラ GUI を使用して同じトラブルシューティングを実行できます。

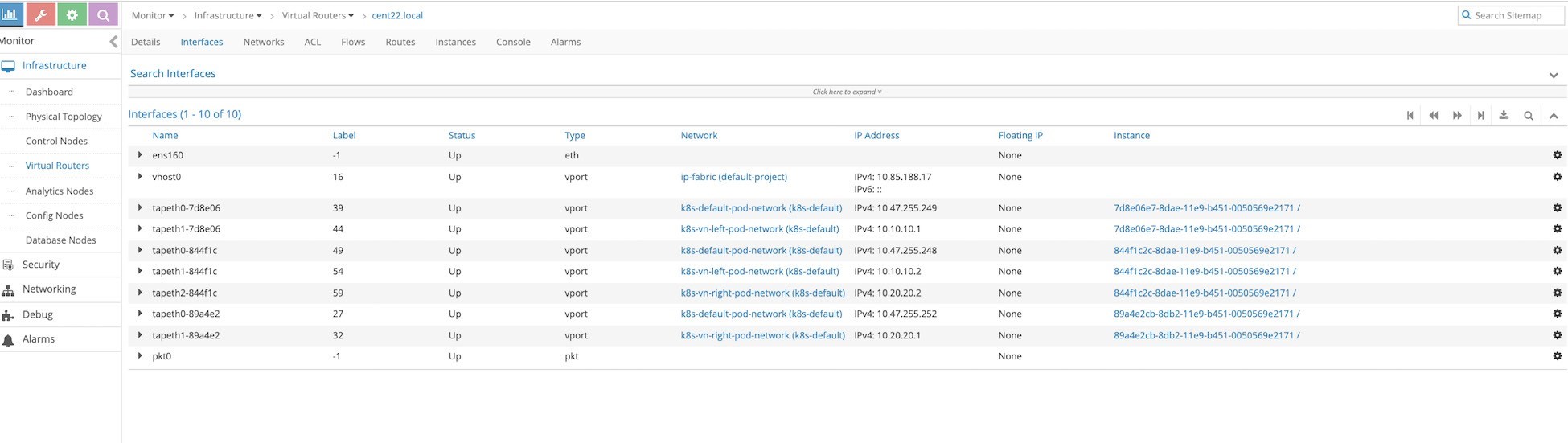

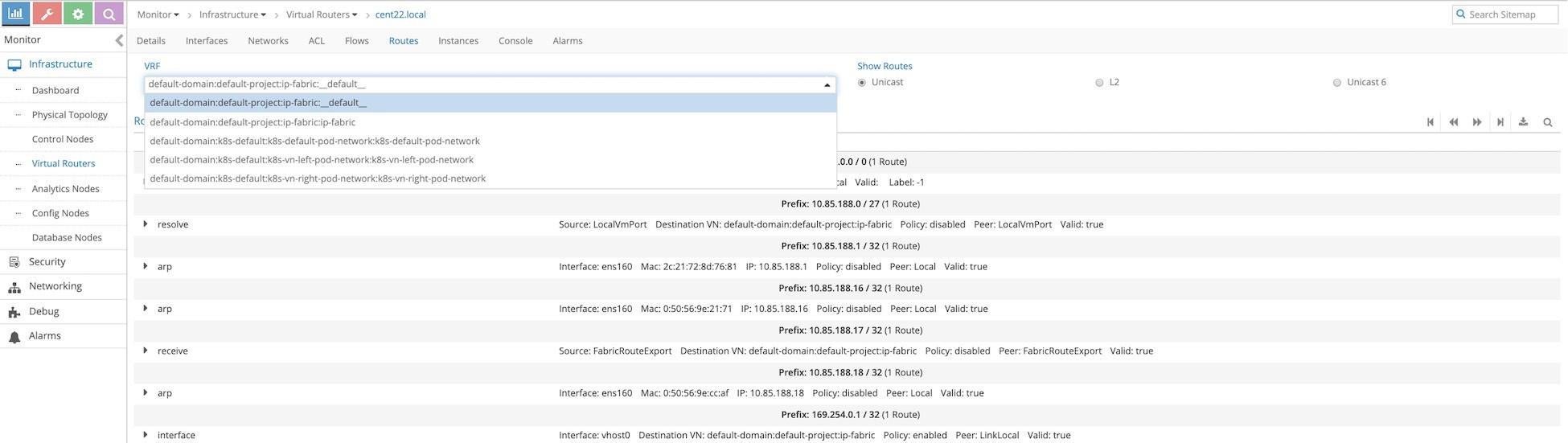

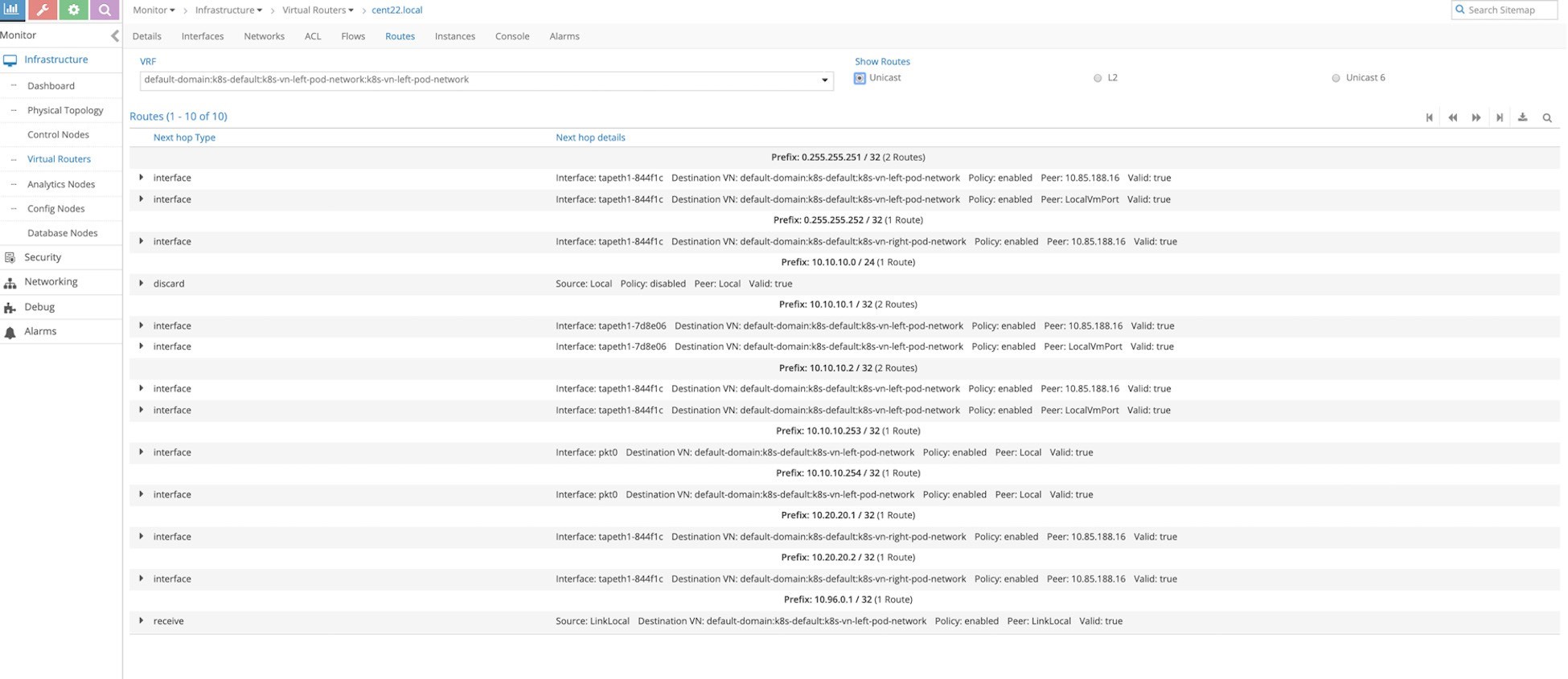

Contrail コントローラ UI から、> Infrastructure > 仮想ルーターを監視してから、次の画面Figure 4キャプチャに示すように、そのポッドをホストしているノードを選択します。

Figure 4は、vrouter_vrouter agent-1 コンテナで vif-l コマンドを実行した場合と同等の [Interface] タブを示していますが、さらに多くの情報を示しています。インスタンス ID の最初の6文字は常にタップインターフェイスの名前に反映されています。この名前とタップインタフェイスとの間のマッピングに注目してください。

Cowboys は、GUI を使用しています。’Figure 5のように、[ルート] タブに移動し、表示する VRF を選択して、各 VRF のルーティングテーブルを確認してみましょう。

左側のネットワークを選択します。この名前には、ドメイン (およびプロジェクト) が含まれているため、より長い時間がかかります。適切なネットワークからの 10.20.20.0/24 プレフィックスがないことを確認できます。また、左側のネットワークで学習した MAC アドレスを確認するには、L2 を選択する必要があります。 (rt--dump 6--family bridge コマンドと同等の GUI を使用します)。

サービス連鎖

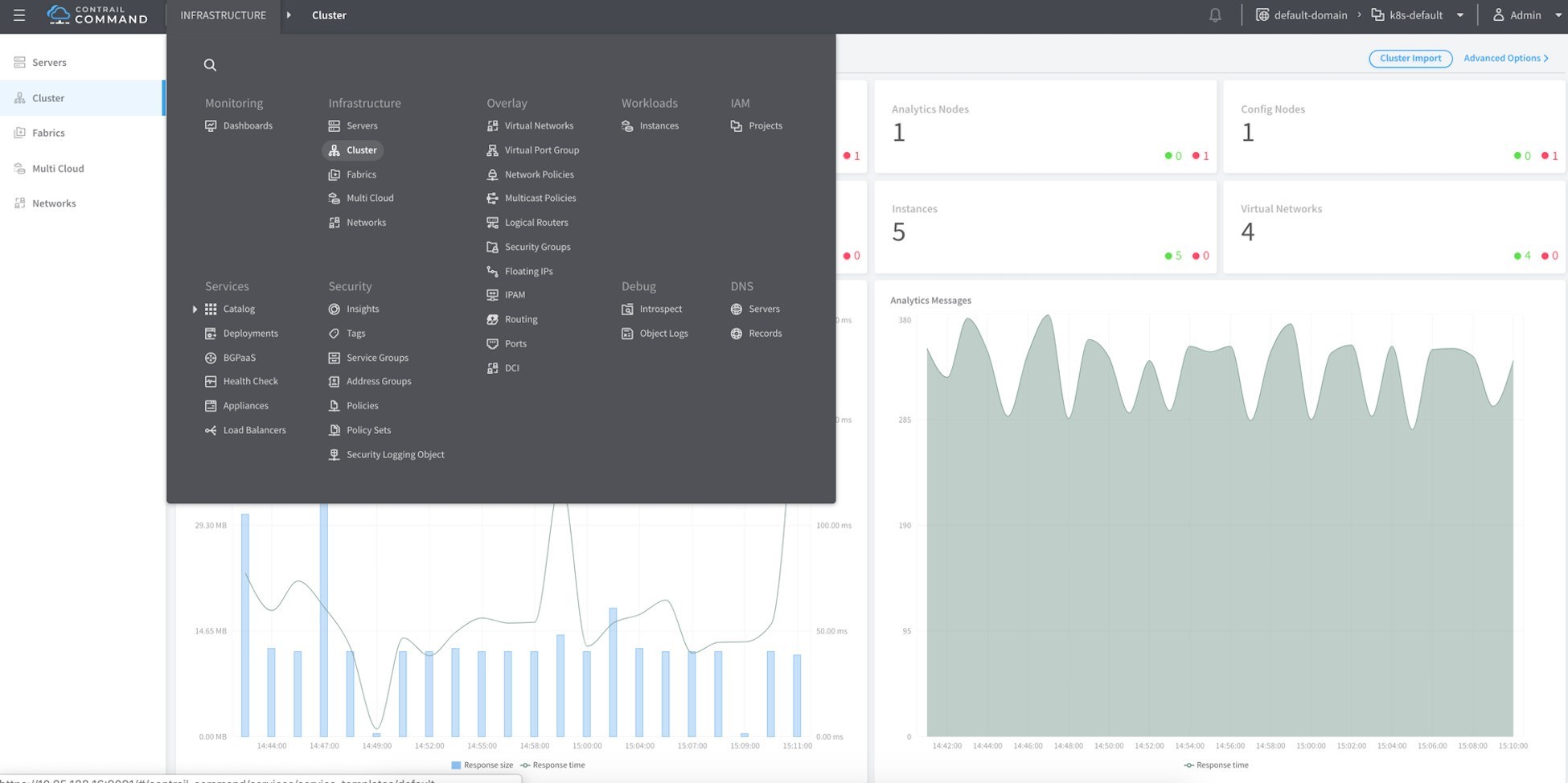

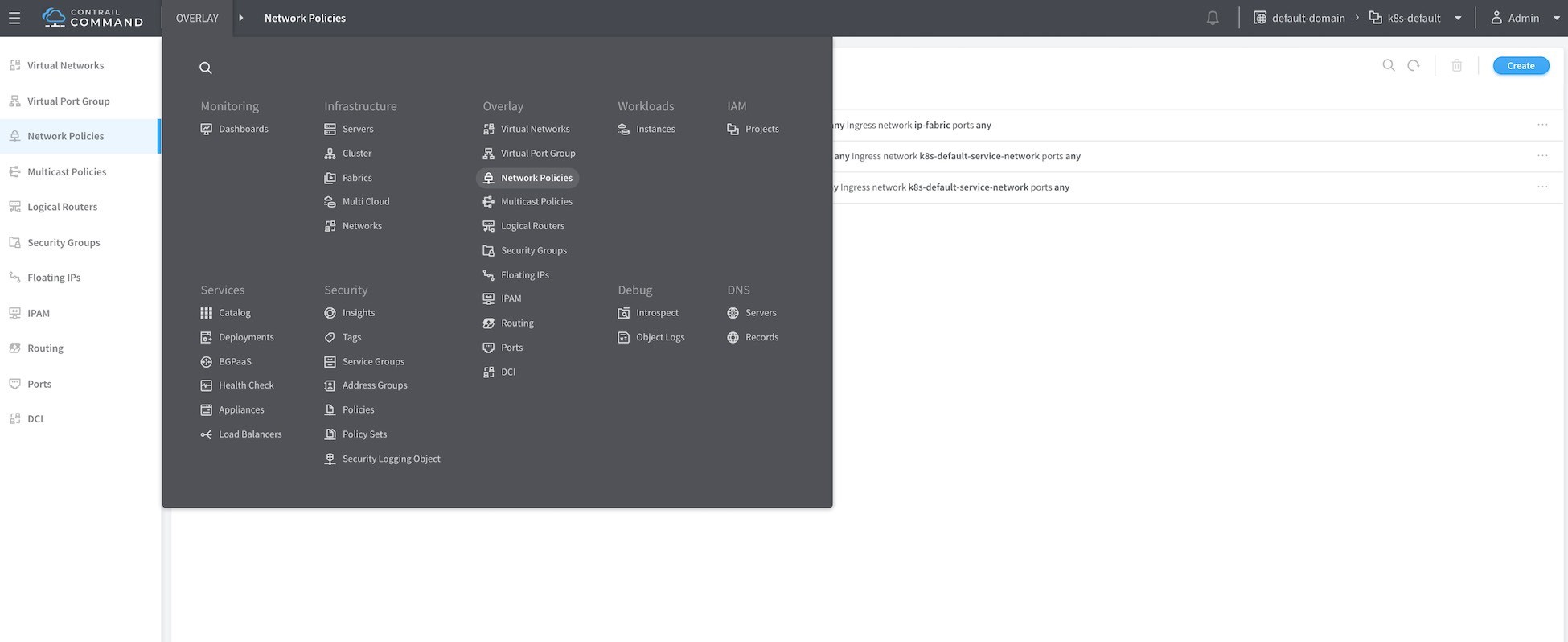

ここで’は、CONTRAIL コマンド GUI を使用して、cSRX を利用して連鎖を処理してみましょう。サービス連鎖は、以下の4つのステップで構成されています。

- サービステンプレートを作成します。

- 完了したばかりのサービステンプレートに基づいて、サービスインスタンスを作成します。

- ネットワークポリシーを作成し、以前に作成したサービスインスタンスを選択します。

- このネットワークポリシーをネットワークに適用します。

すべての環境に単一の管理ポイントを提供するには Contrail コマンド GUI が最適なソリューションであるため、it 部門を使用して、サービスの変更を構築します。通常 Contrail コントローラ GUI を使用して、サービス連鎖も組み込むことができます。

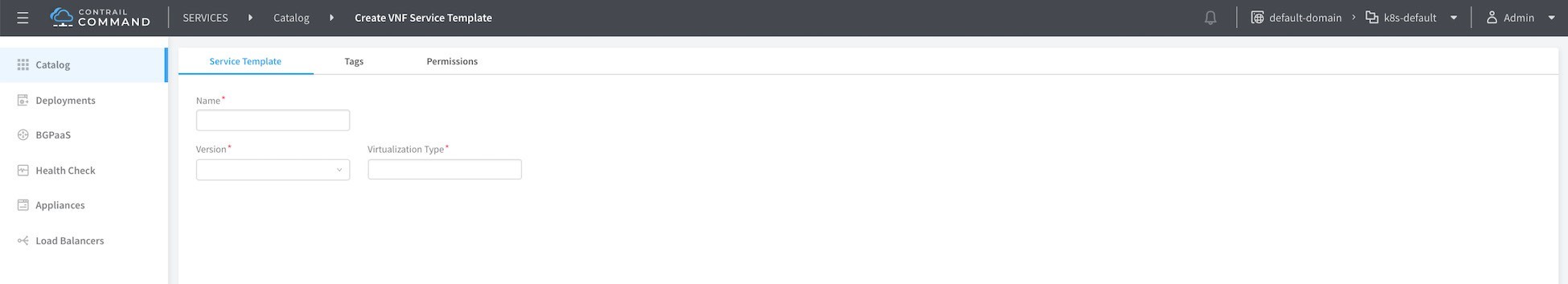

まず、’Figure 7Figure 8に示すように Contrail コマンド GUI (当社のセットアップ https://10.85.188.16:9091/) にログインし、[サービス > Catalog > Create] を選択してみましょう。

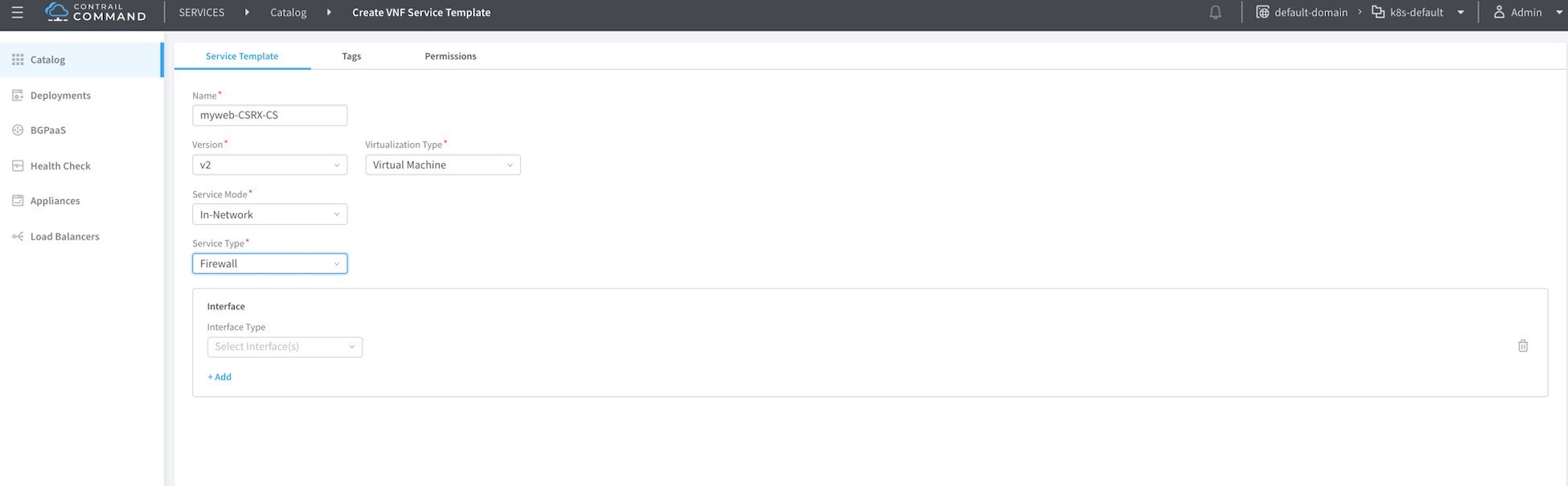

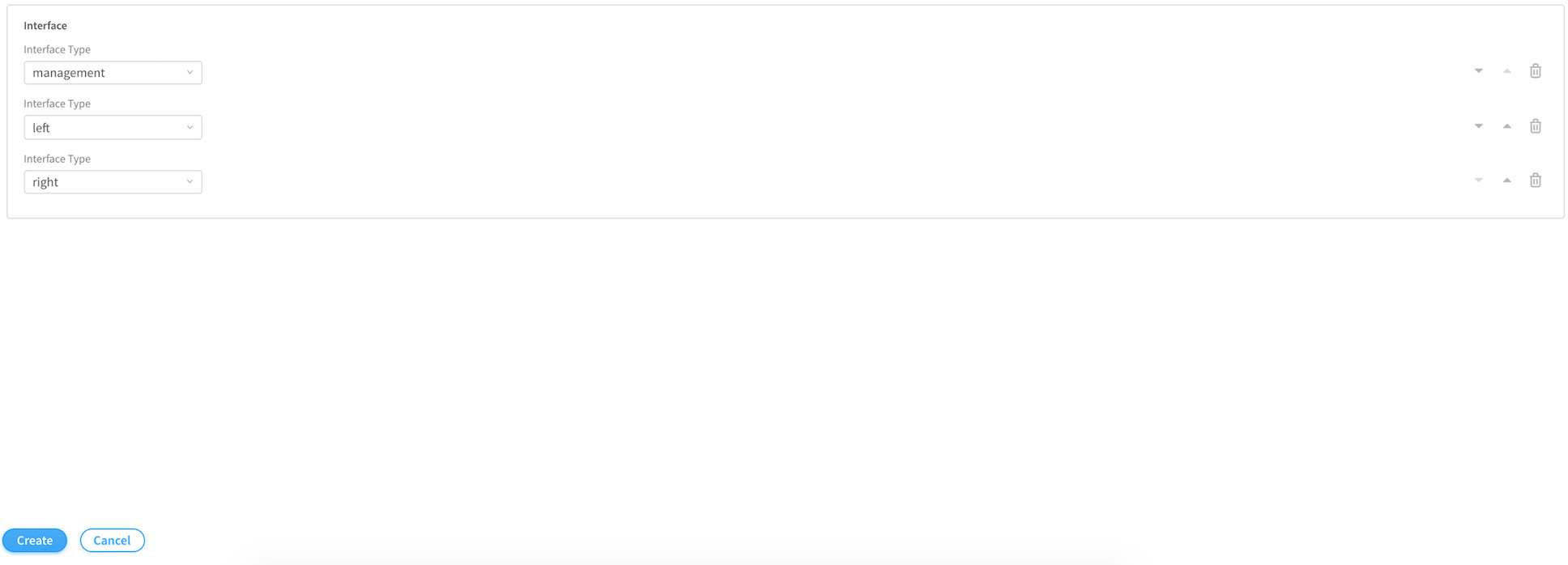

ここでは、cSRX myweb-CS というサービステンプレートの名前を挿入してから、サービスモード用の v2 とバーチャルマシンを選択します。Figure 9に示すように、サービスタイプとしてインネットワークとファイアウォールを選択します。

次に [管理] をクリックし、[作成] を選択します。

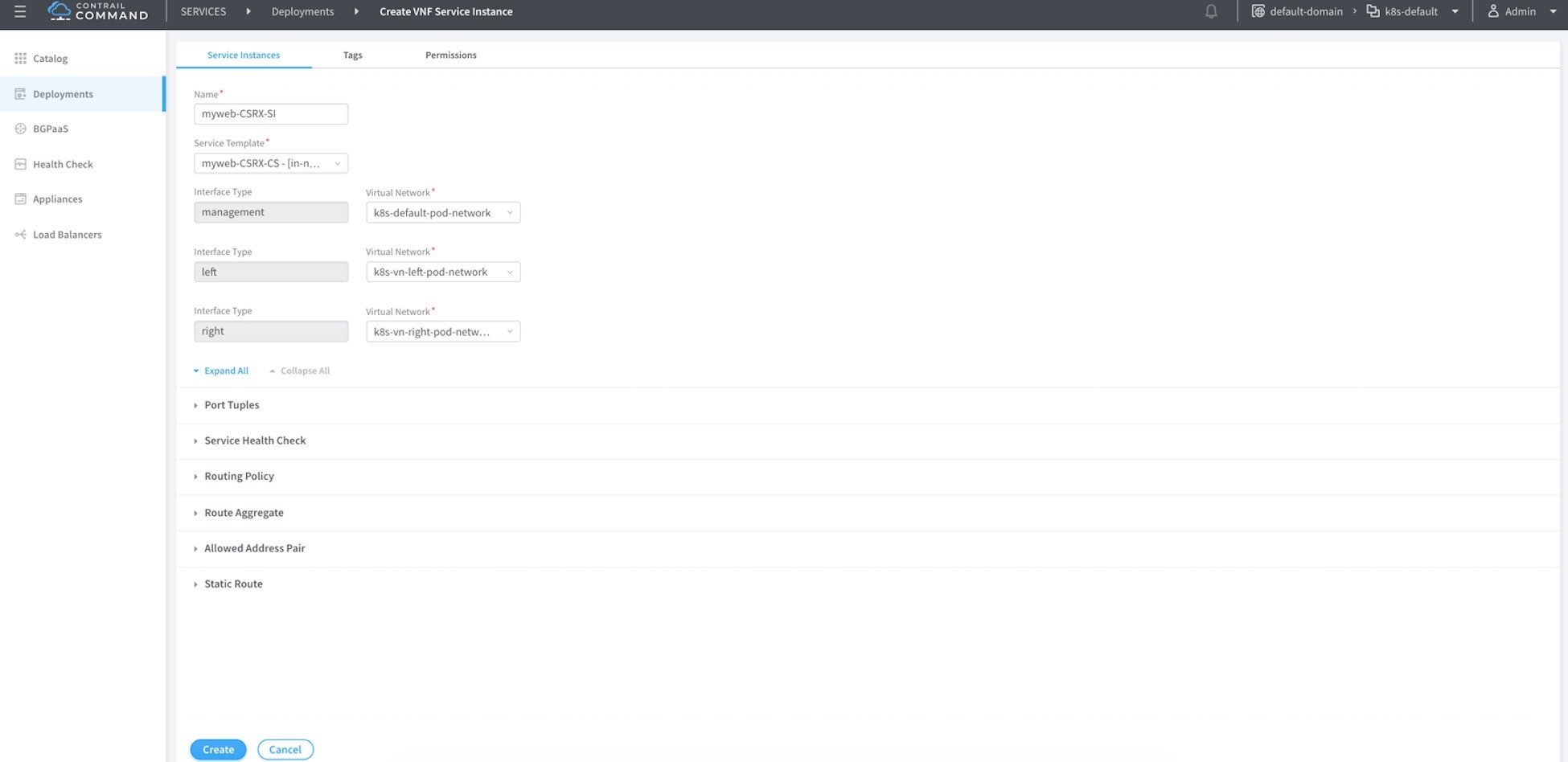

ここで、[導入] を選択して [作成]5d; をクリックし、Figure 11に示すようにサービスインスタンスを作成します。

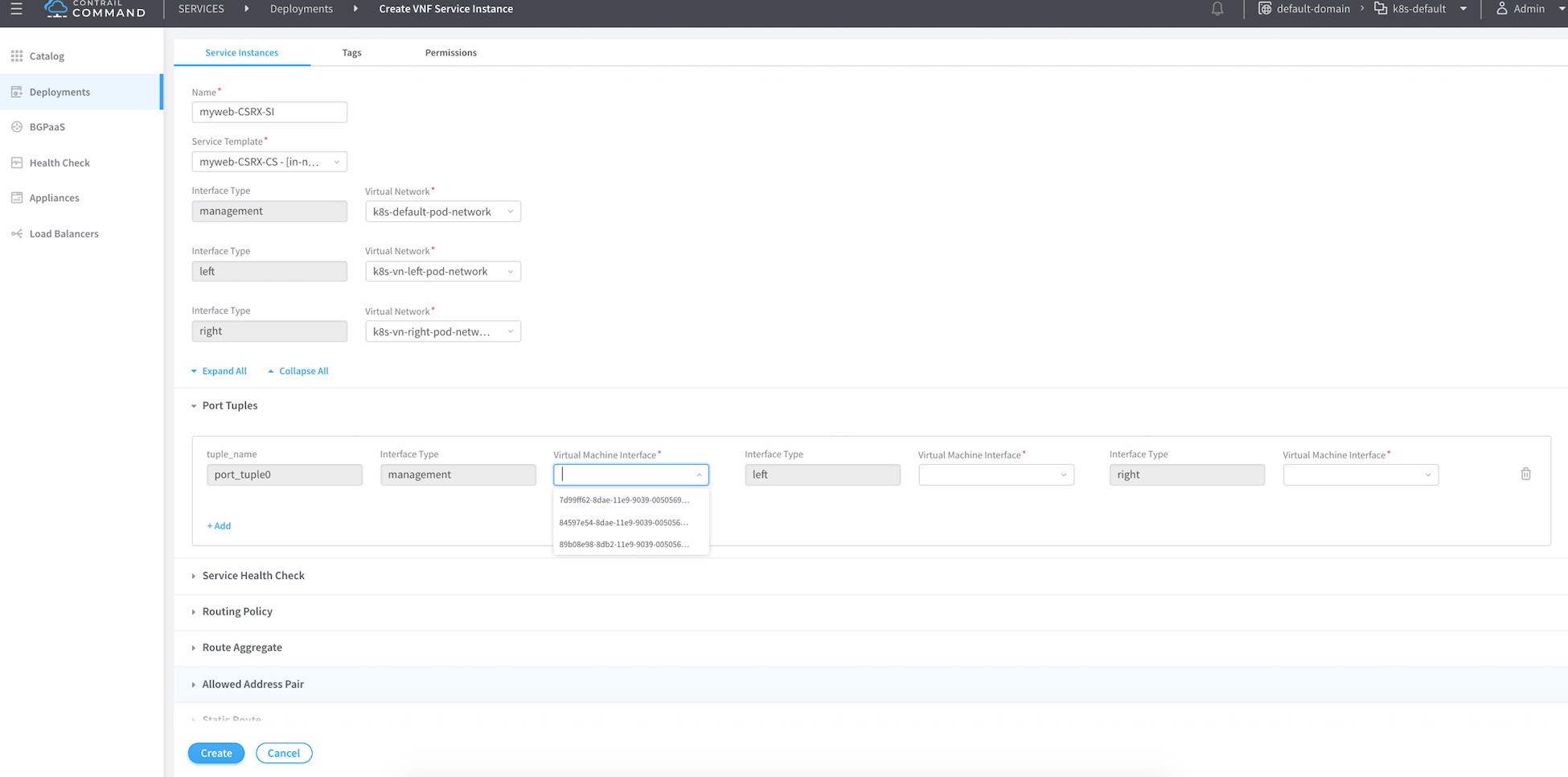

このサービスインスタンスに名前を指定してから、作成したテンプレートの名前をドロップダウンメニューから選択します。この場合、インスタンスの cSRX 見込みから適切なネットワークを選択する前に (その場合はコンテナ)、サービス連鎖を実行します。Figure 12に示すように、ポートの組をクリックして展開します。次に、3つのインターフェイスそれぞれについて、cSRX の1つのインターフェイスをバインドして、[作成] をクリックします。

VM インターフェイス’の名前は、ドロップダウンメニューには表示されず’、そのインスタンス ID ではありません。前述したように、tap インターフェイスの名前から確認することができます。言い換えると、そのコンテナーに属しているインターフェイスの最初の6文字がわかっていなければなりません。特定のインスタンス (VM またはコンテナ) 内のすべてのインターフェースは、同じ最初の文字を共有します。

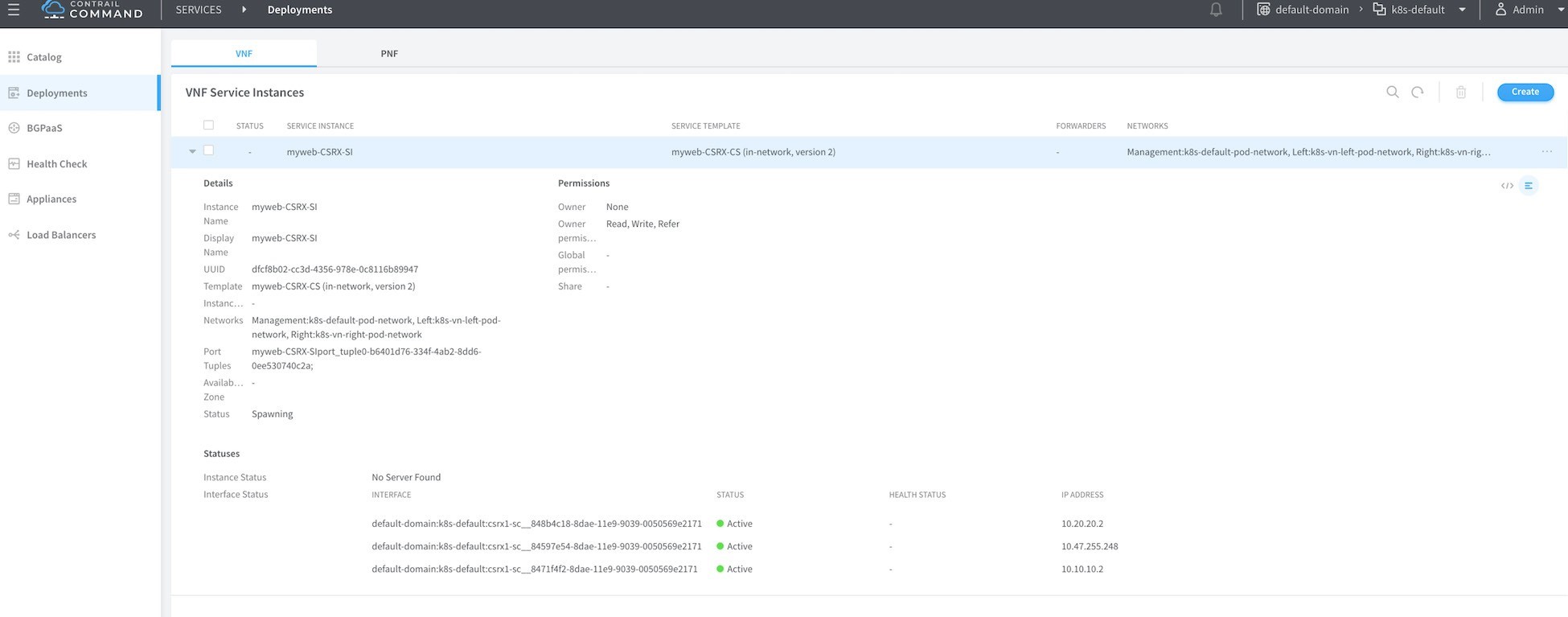

先へ進む前に、3つのインターフェイスのステータスがアップし、Figure 13に示すように cSRX インスタンスの正しい IP アドレスが表示されていることを確認してください。

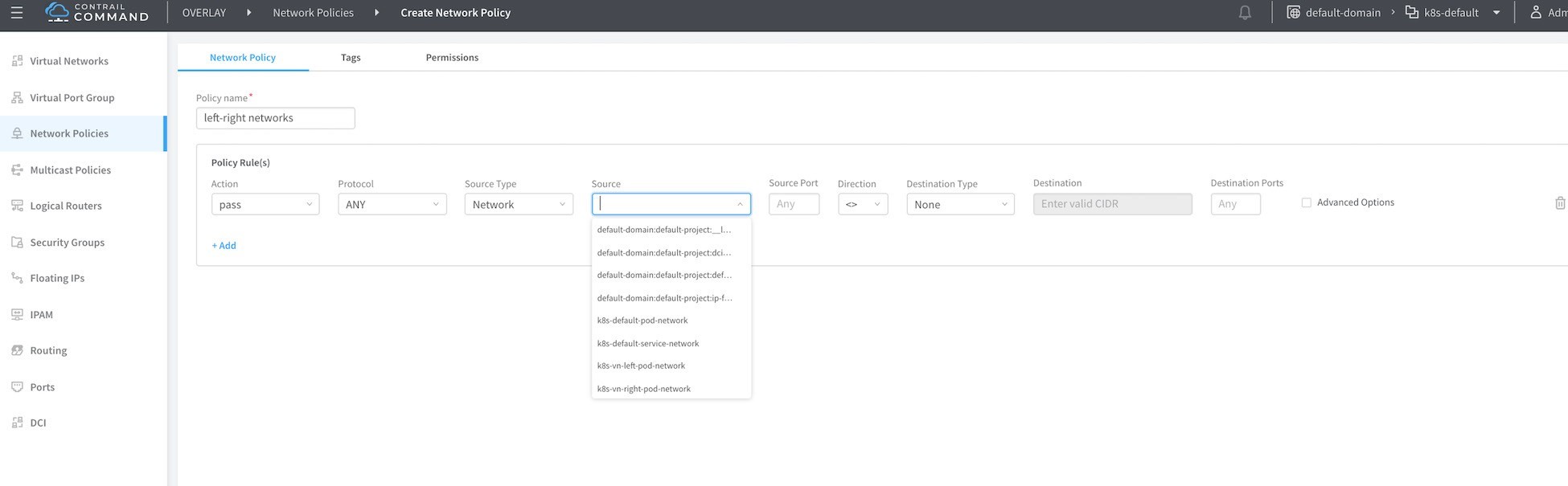

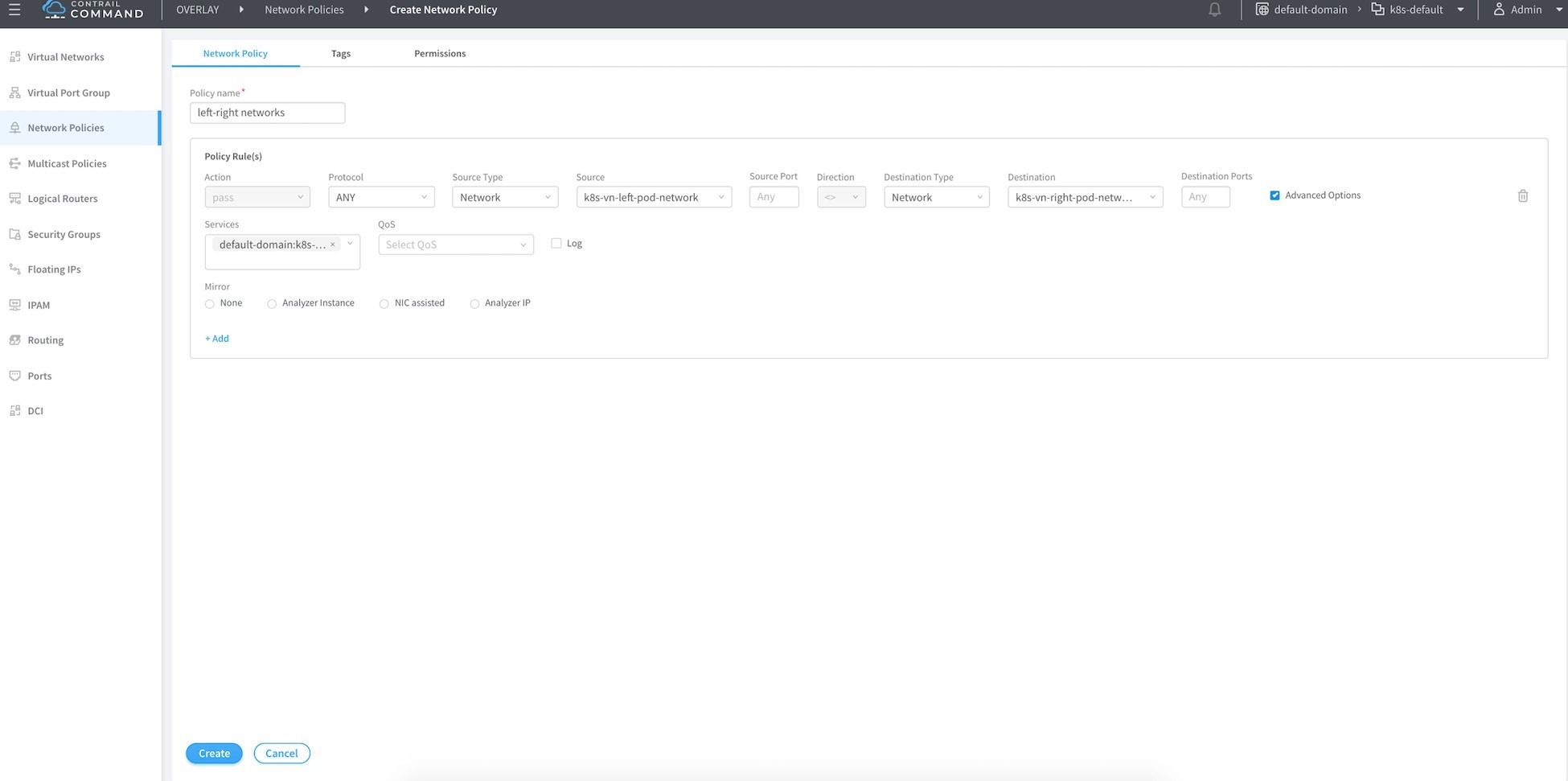

ネットワークポリシーを作成するには、Figure 14のように > ネットワークポリシー > 作成してください。

ネットワークポリシーに名前を付けてから、最初のルールで [ネットワーク] をソースネットワークとして追加し、宛先としてパスのアクションとしてネットワークを右に配置します。

[Advanced] (詳細) オプションを選択し、以前に作成したサービスインスタンスを [作成] ボタンをクリックします。

このネットワークポリシーをネットワークに適用するには、左側の列で [バーチャルネットワーク] をクリックし、左のネットワークを選択して編集します。

ネットワークポリシーで、作成したネットワークポリシーをドロップダウンメニューリストから選択し、[保存] をクリックします。適切なネットワークについても同様にしてください。

サービス連鎖の検証

では’、このサービスがルーティングに変更された場合の影響を検証してみましょう。Contrail コントローラモジュール制御ノード (http://10.85.188.16:8143 のセットアップ時) で、[> インフラストラクチャ > 仮想ルーターを監視] を選択し、pod をホストするノードを選択します。その後、[ルート] タブを選択して左 VRF を選択します。

適切なネットワークホストルートが左ネットワーク (この場合は 10.20.20.1/32、10.20.20.2/32) に漏洩していることがわかります。

では’、左ポッドから右ポッドに ping を実行し、cSRX 上で作成されたセッションを確認してみましょう。

セキュリティ ポリシー

HTTP と HTTPS のみを許可するセキュリティポリシーを cSRX に作成します。

CSRX のポリシーがドロップするため、ping は失敗します。

root@csrx1-sc> show log syslog | last 20 Jun 14 23:04:01 csrx1-sc flowd-0x2[374]: RT_FLOW: RT_FLOW_SESSION_DENY: session denied 10.10.10.1/8- >10.20.20.1/575 0x0 icmp 1(8) deny-ping trust untrust UNKNOWN UNKNOWN N/A(N/A) ge-0/0/1.0 No policy reject 5394 N/A N/A -1 Jun 14 23:04:02 csrx1-sc flowd-0x2[374]: RT_FLOW: RT_FLOW_SESSION_DENY: session denied 10.10.10.1/9- >10.20.20.1/575 0x0 icmp 1(8) deny-ping trust untrust UNKNOWN UNKNOWN N/A(N/A) ge-0/0/1.0 No policy reject 5395 N/A N/A -1 Try to send http traffic from the left to the right POD and verify the session status on the CSRX root@left-ubuntu-sc:/# wget 10.20.20.1 --2019-06-14 23:07:34-- http://10.20.20.1/ Connecting to 10.20.20.1:80... connected. HTTP request sent, awaiting response... 200 OK Length: 11510 (11K) [text/html] Saving to: 'index.html.4' 100%[============================= =========>] 11,510 --.-K/s in 0s 2019-06-14 23:07:34 (278 MB/s) - 'index.html.4' saved [11510/11510]

この cSRX では、セッションの作成を確認できます。

root@csrx1-sc> show log syslog | last 20 Jun 14 23:07:31 csrx1-sc flowd-0x2[374]: csrx_l3_add_new_resolved_unicast_ nexthop: Adding resolved unicast NH. dest: 10.20.20.1, proto v4 (peer initiated) Jun 14 23:07:31 csrx1-sc flowd-0x2[374]: csrx_l3_add_new_resolved_unicast_ nexthop: Sending resolve request for stale ARP entry (b). NH: 5507 dest: 10.20.20.1 Jun 14 23:07:34 csrx1-sc flowd-0x2[374]: RT_FLOW: RT_FLOW_SESSION_CREATE: session created 10.10.10.1/47190->10.20.20.1/80 0x0 junos- http 10.10.10.1/47190->10.20.20.1/80 0x0 N/A N/A N/A N/A 6 only-http-s trust untrust 5434 N/A(N/A) ge- 0/0/1.0 UNKNOWN UNKNOWN UNKNOWN N/A N/A -1 Jun 14 23:07:35 csrx1-sc flowd-0x2[374]: RT_FLOW: RT_FLOW_SESSION_CLOSE: session closed TCP FIN: 10.10.10.1/47190- >10.20.20.1/80 0x0 junos-http 10.10.10.1/47190->10.20.20.1/80 0x0 N/A N/A N/A N/A 6 only- http-s trust untrust 5434 14(940) 12(12452) 2 UNKNOWN UNKNOWN N/A(N/A) ge- 0/0/1.0 UNKNOWN N/A N/A -1