VPN inter-fournisseurs

VPN inter-fournisseurs

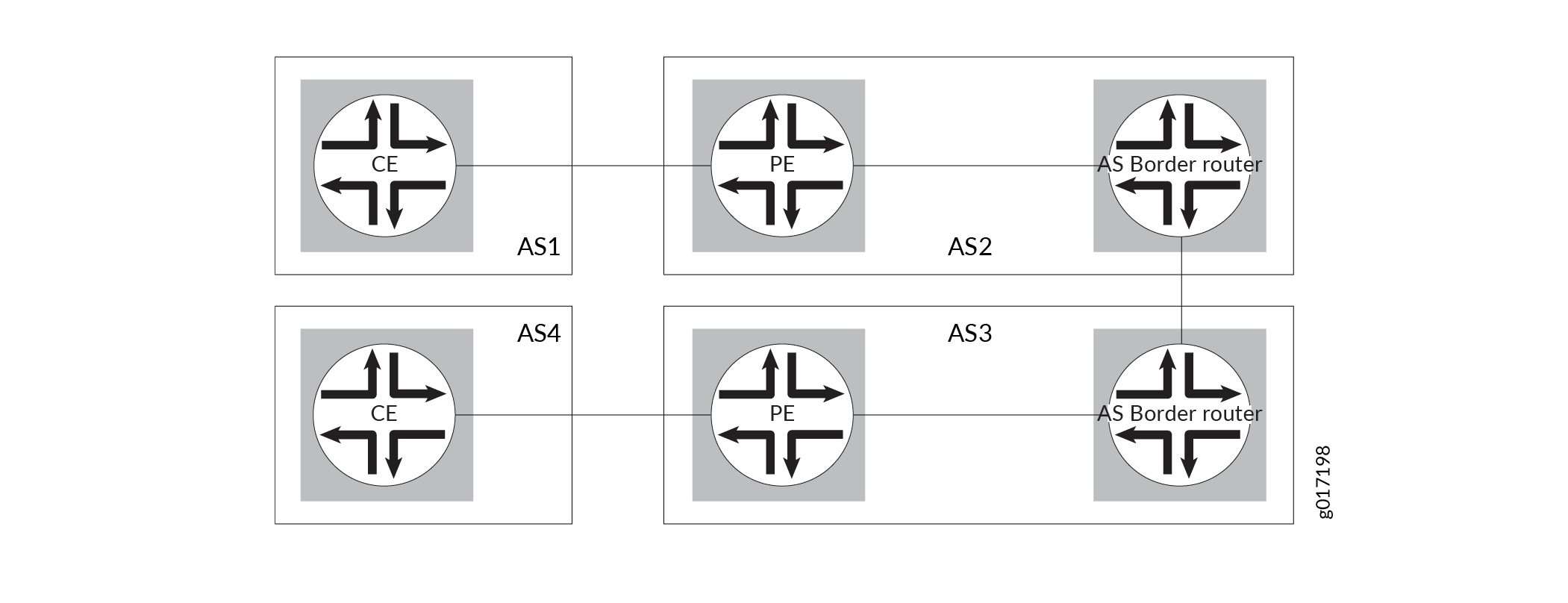

Les VPN inter-fournisseurs assurent la connectivité entre des AS distincts. Cette fonctionnalité peut être utilisée par un client VPN qui dispose de connexions à plusieurs fournisseurs de services différents, ou de connexions différentes à un même fournisseur de services dans différentes régions géographiques, chacune ayant un as différent. La Figure 1 illustre le type de topologie réseau utilisée par un VPN inter-fournisseur.

réseau VPN inter-fournisseur

réseau VPN inter-fournisseur

Les sections suivantes décrivent la façon dont vous pouvez configurer un VPN inter-fournisseur :

- Relier les tables VRF entre les systèmes autonomes

- Configuration des VPN de couche 3 nouvelle génération Options A, B et C

- Configuration de mp-EBGP multi-sauts entre routeurs de bordure AS

Relier les tables VRF entre les systèmes autonomes

Vous pouvez connecter deux AS distincts en reliant simplement la table de routage et de transfert VPN (VRF) du routeur de bordure AS (ASBR) d’un AS à la table VRF de l’ASBR dans l’autre AS. Chaque ASBR doit inclure une instance de routage VRF pour chaque VPN configuré dans les deux réseaux de fournisseurs de services. Vous configurez ensuite une session IP entre les deux ASBR. En effet, les ASCR se traitent les uns les autres comme des routeurs de périphérie client (CE).

En raison de la complexité de la configuration, en particulier en ce qui concerne l’évolutivité, cette méthode n’est pas recommandée. Les détails de cette configuration ne sont pas fournis avec la documentation.

Configuration des VPN de couche 3 nouvelle génération Options A, B et C

Pour les VPN de couche 3 nouvelle génération, les routeurs PE d’un as utilisent un protocole BGP externe multiprotocole (MP-EBGP) pour distribuer les routes VPN-Internet Protocol version 4 (IPv4) sur un ASBR ou vers un réflecteur de route dont l’ASBR est un client. L’ASBR utilise le protocole BGP externe multiprotocole (MP-EBGP) pour distribuer les routes VPN-IPv4 étiquetées vers son ASBR pair dans l’AS voisin. L’ASBR appairé utilise ensuite MP-IBGP pour distribuer les routes VPN-IPv4 étiquetées vers des routeurs PE, ou vers un réflecteur de route dont les routeurs PE sont un client.

Vous pouvez configurer à la fois l’unicast (Junos OS version 9.5 et versions ultérieures) et le multicast (Junos OS Version 12.1 et versions ultérieures) VPN de couche 3 nouvelle génération sur les AS. Le logiciel Junos OS prend en charge les VPN de couche 3 nouvelle génération, les options A, B et C :

Option A : solution VPN inter-fournisseur simple mais moins évolutive face au problème de la fourniture de services VPN à un client sur différents sites, qui ne peuvent pas tous utiliser le même fournisseur de services. Dans cette implémentation, la table de routage et de transfert VPN (VRF) dans l’ASBR d’un AS est reliée à la table VRF de l’ASBR dans l’autre AS. Chaque ASBR doit inclure une instance VRF pour chaque VPN configuré dans les deux réseaux de fournisseurs de services. Ensuite, un IGP ou un BGP doit être configuré entre les ASBRs.

Option B : pour cette solution VPN inter-fournisseur, le client a besoin de services VPN pour différents sites, mais le même fournisseur de services n’est pas disponible pour tous ces sites. Avec l’option B, les routeurs ASBR conservent toutes les routes VPN-IPv4 dans la base d’informations de routage (RIB), et les étiquettes associées aux préfixes sont conservées dans la base d’informations de transfert (FIB). Les tables RIB et FIB pouvant prendre trop de mémoire allouée, cette solution n’est pas très évolutive pour un VPN inter-fournisseur. Si un fournisseur de services de transit est utilisé entre le fournisseur de services 1 et le fournisseur de services 2, le fournisseur de services de transit doit également conserver tous les routes VPN-IPv4 dans le RIB et les étiquettes correspondantes dans la FIB. Les ASBR du fournisseur de services de transit ont les mêmes fonctionnalités que les ASBR chez le fournisseur de services 1 ou le fournisseur de services 2 dans cette solution. Les routeurs PE de chaque AS utilisent un protocole BGP interne multiprotocole (MP-IBGP) pour distribuer les routes VPN-IPv4 étiquetées vers un ASBR ou vers un réflecteur de route dont l’ASBR est un client. L’ASBR utilise MP-EBGP pour distribuer les routes VPN-IPv4 étiquetées vers son routeur ASBR pair dans le système d’as voisin. L’ASBR appairé utilise ensuite MP-IBGP pour distribuer les routes VPN-IPv4 étiquetées vers des routeurs PE, ou vers un réflecteur de route dont les routeurs PE sont un client.

Option C : pour cette solution VPN inter-fournisseur, le fournisseur de services client dépend du fournisseur de services VPN pour fournir un service de transport VPN entre les points de présence du fournisseur de services client ou les réseaux régionaux. Cette fonctionnalité peut être utilisée par un client VPN ayant des connexions à plusieurs fournisseurs de services différents, ou des connexions différentes à un même fournisseur de services dans différentes régions géographiques, chacune ayant un numéro AS différent. Pour l’option C, seules les routes internes aux réseaux des fournisseurs de services sont annoncées entre les CIRCUIT ASB. Pour y parvenir, il est possible d’utiliser les

family inet labeled-unicastinstructions de configuration IBGP et EBGP sur les routeurs PE. Les asbrs échangent des routes IPv4 (et non VPN-IPv4) pour prendre en charge MPLS. Une session MP-EBGP entre les routeurs PE finaux est utilisée pour l’annonce des routes VPN-IPv4. Ainsi, la connectivité VPN est assurée tout en conservant les routes VPN-IPv4 hors du réseau central.

Configuration de mp-EBGP multi-sauts entre routeurs de bordure AS

Dans ce type de configuration VPN inter-fournisseur, les routeurs P n’ont pas besoin de stocker tous les routes dans tous les VPN. Seuls les routeurs PE doivent avoir tous les routes VPN. Les routeurs P transfèrent simplement le trafic vers les routeurs PE : ils ne stockent ni ne traitent aucune information sur la destination des paquets. Les connexions entre les routeurs de bordure AS dans des AS distincts transfèrent le trafic entre les AS, tout comme un chemin de commutation d’étiquettes (LSP).

Voici les étapes de base à suivre pour configurer un VPN inter-fournisseur de cette manière :

Configurez la redistribution EBGP multi-sauts des routes VPN-IPv4 étiquetées entre les AS source et de destination.

Configure EBGP pour redistribuer les routes IPv4 étiquetées de son AS vers les AS voisins.

Configurez MPLS sur les routeurs PE finaux des VPN.

Voir aussi

Exemple : Configuration du VPN inter-fournisseur de couche 3 option A

L’option VPN de couche 3 inter-fournisseur A fournit des connexions VRF à VRF inter-fournisseurs au niveau des routeurs as frontière (ASBR). Par rapport aux options B et C, l’option A est la solution la moins évolutive.

Cet exemple fournit une procédure étape par étape pour configurer l’option VPN de couche 3 inter-fournisseur A, qui est l’une des implémentations recommandées de VPN MPLS lorsque ce service est requis par un client ayant plusieurs as et mais pas tous les AS du client peuvent être gérés par le même fournisseur de services. Il est organisé en plusieurs sections :

Exigences

Cet exemple utilise les composants matériels et logiciels suivants :

Junos OS version 9.5 ou ultérieure.

Huit routeurs Juniper Networks M Series, T Series, TX Series ou MX Series.

Présentation et topologie

Il s’agit de la solution VPN inter-fournisseur la plus simple et la moins évolutive pour le problème de fournir des services VPN à un client sur des sites différents, qui ne peuvent pas tous utiliser le même fournisseur de services (SP).

RFC 4364, section 10, désigne cette méthode par les connexions VRF à VRF inter-fournisseur au niveau des routeurs de bordure AS.

Dans cette configuration :

La table VRF (routage et transfert virtuels) dans l’ASBR d’un as est reliée à la table VRF de l’ASBR dans l’autre AS. Chaque ASBR doit contenir une instance VRF pour chaque VPN configuré dans les deux réseaux de fournisseurs de services. Ensuite, un IGP ou un BGP doit être configuré entre les ASBRs. Cela présente le désavantage de limiter l’évolutivité.

Dans cette configuration, les routeurs limites du système autonome (ASMR) des deux fournisseurs de services sont configurés en tant que routeurs PE réguliers et fournissent le service VPN L3 MPLS au fournisseur de services voisin.

Chaque routeur PE traite l’autre comme s’il s’agissait d’un routeur de périphérie client (CE). Les ASBR jouent le rôle de routeurs CE réguliers pour l’ASBR du SP distant. Les ASBR se voient comme des équipements CE.

Un routeur de périphérie du fournisseur (PE) dans un système autonome (AS) se fixe directement à un routeur PE dans un autre AS.

Les deux routeurs PE sont reliés par plusieurs sous-interfaces, au moins une pour chacun des VPN dont les routes doivent être transmises de l’AS à l’AS.

Les routeurs PE associent chaque sous-interface à une table de routage et de transfert VPN (VRF) et utilisent EBGP pour se distribuer des adresses IPv4 non étiquetées.

Dans cette solution, tous les VPN communs définis au niveau des deux PE doivent également être définis à un ou plusieurs ASVPN entre les deux SP. Il ne s’agit pas d’une méthodologie très évolutive, surtout lorsqu’un SP de transit est utilisé par deux fournisseurs de services régionaux pour l’interconnexion.

Il s’agit d’une procédure simple à configurer et qui ne nécessite pas de MPLS à la bordure entre les AS. En outre, il ne s’adapte pas ni aux autres procédures recommandées.

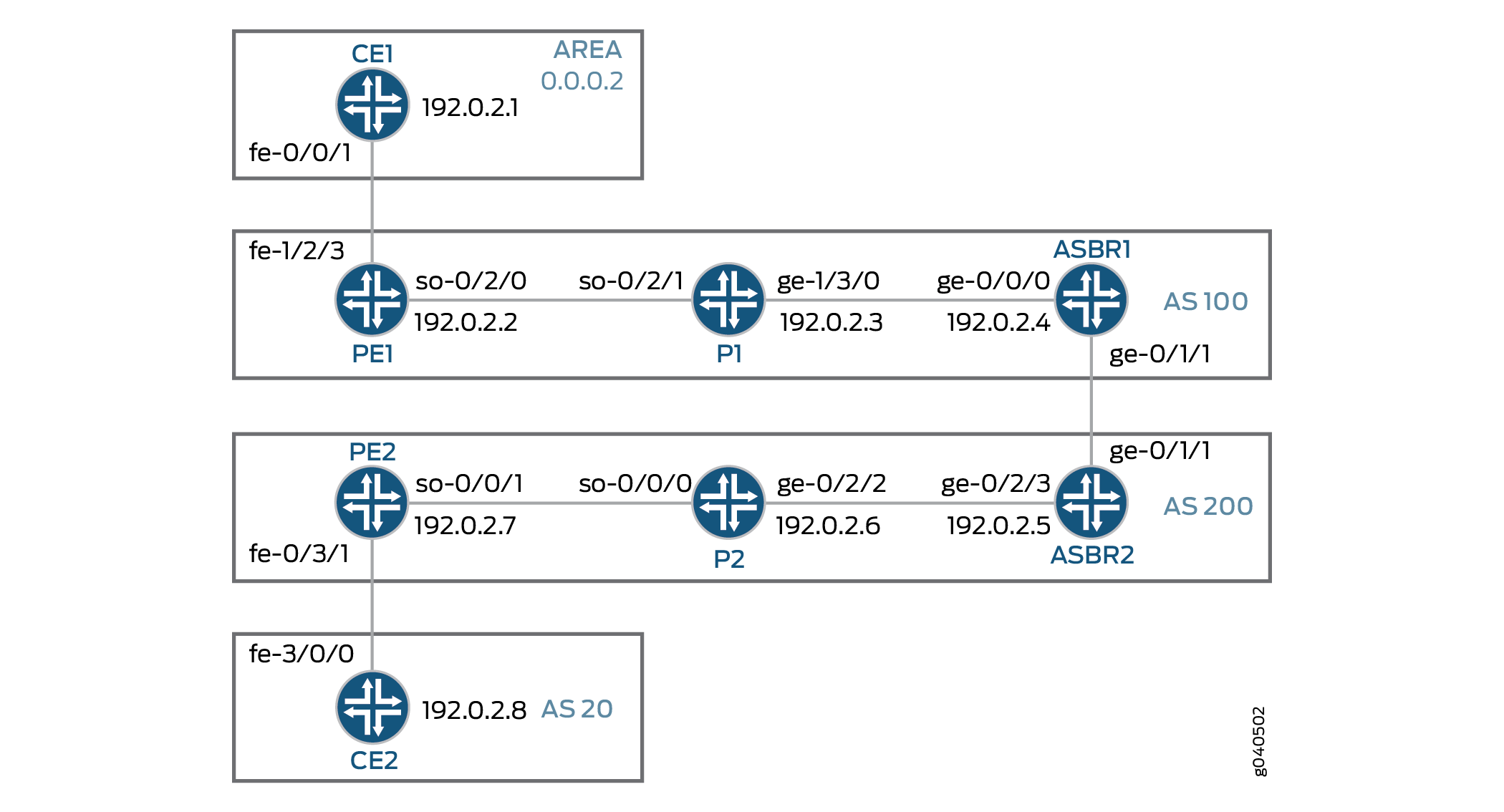

La topologie du réseau est représentée sur la figure 2.

Topologie

Configuration

La procédure présentée ici est rédigée en partant du principe que le lecteur connaît déjà la configuration MVPN MPLS. Cet exemple explique la configuration unique requise pour les solutions carrier-of-carrier pour les services VPN sur différents sites.

Pour configurer le VPN de couche 3 inter-fournisseur option A, effectuez les tâches suivantes :

- Configuration du routeur CE1

- Configuration du routeur PE1

- Configuration du routeur P1

- Configuration du routeur ASBR1

- Configuration du routeur ASBR2

- Configuration du routeur P2

- Configuration du routeur PE2

- Configuration du routeur CE2

- Vérification du fonctionnement du VPN

Configuration du routeur CE1

Procédure étape par étape

Sur le routeur CE1, configurez l’adresse IP et la famille de protocoles sur l’interface Fast Ethernet pour la liaison entre le routeur CE1 et le routeur PE1. Indiquez le type de famille d’adresses

inet.[edit interfaces fe-0/0/1.0] family inet { address 198.51.100.1/24; }Sur le routeur CE1, configurez l’adresse IP et la famille de protocoles sur l’interface de bouclage. Indiquez le type de famille d’adresses

inet.[edit interfaces lo0] unit 0 { family inet { address 192.0.2.1/32; } }Sur le routeur CE1, configurez un protocole de routage. Le protocole de routage peut être un routage statique, RIP, OSPF, ISIS ou EBGP. Dans cet exemple, nous configurons OSPF. Incluez l’interface Fast Ethernet pour la liaison entre le routeur CE1 et le routeur PE1 et l’interface de bouclage logique du routeur CE1.

[edit protocols] ospf { area 0.0.0.2 { interface fe-0/0/1.0; interface lo0.0; } }

Configuration du routeur PE1

Procédure étape par étape

Sur le routeur PE1, configurez les adresses IPv4 sur les interfaces SONET, Fast Ethernet et loopback logique. Indiquez la

inetfamille d’adresses sur toutes les interfaces. Indiquez la famille d’adressesmplssur les interfaces SONET et Fast Ethernet.[edit interfaces] so-0/2/0 { unit 0 { family inet { address 192.168.1.9/24; } family mpls; } } fe-1/2/3 { unit 0 { family inet { address 198.51.100.2/24; } family mpls; } } lo0 { unit 0 { family inet { address 192.0.2.2/32; } } }Sur le routeur PE1, configurez l’instance de routage pour VPN2. Indiquez le type d’instance

vrfet spécifiez l’interface Fast Ethernet côté client. Configurez un différentateur de route pour créer un préfixe d’adresse VPN-IPv4 unique. Appliquez les stratégies d’importation et d’exportation VRF pour permettre l’envoi et la réception des cibles de routage. Configurez le protocole OSPF au sein de la VRF. Indiquez l’interface Fast Ethernet client et spécifiez la stratégie d’exportation pour exporter les routes BGP dans OSPF.[edit routing-instances] vpn2CE1 { instance-type vrf; interface fe-1/2/3.0; route-distinguisher 1:100; vrf-import vpnimport; vrf-export vpnexport; protocols { ospf { export bgp-to-ospf; area 0.0.0.2 { interface fe-1/2/3.0; } } } }Sur le routeur PE1, configurez les protocoles RSVP et MPLS pour prendre en charge le chemin de commutation d’étiquettes (LSP). Configurez le LSP vers routeur ASBR1 et spécifiez l’adresse IP de l’interface de bouclage logique sur le routeur ASBR1. Configurez un groupe BGP. Indiquez le type de groupe comme

internal. Indiquez l’adresse locale comme interface de bouclage logique sur le routeur PE1. Indiquez l’adresse de voisinage comme interface de bouclage logique sur le routeur ASBR1. Indiquez la famille d’adresses etunicastleinet-vpntype de trafic pour permettre à BGP de transporter des informations d’accessibilité de la couche réseau IPv4 (NLRI) pour les routes VPN. Configurez le protocole OSPF. Spécifiez l’interface SONET orientée cœur et spécifiez l’interface de bouclage logique sur le routeur PE1.[edit protocols] rsvp { interface so-0/2/0.0; interface lo0.0; } mpls { label-switched-path To-ASBR1 { to 192.0.2.4; } interface so-0/2/0.0; interface lo0.0; } bgp { group To_ASBR1 { type internal; local-address 192.0.2.2; neighbor 192.0.2.4 { family inet-vpn { unicast; } } } } ospf { traffic-engineering; area 0.0.0.0 { interface so-0/2/0.0; interface lo0.0; } }Sur le routeur PE1, configurez le numéro de système autonome local BGP.

[edit routing-options] autonomous-system 100;

Sur le routeur PE1, configurez une stratégie pour exporter les routes BGP vers OSPF.

[edit policy-options] policy-statement bgp-to-ospf { term 1 { from protocol bgp; then accept; } term 2 { then reject; } }Sur le routeur PE1, configurez une stratégie pour ajouter la cible de route VRF aux routes annoncées pour ce VPN.

[edit policy-options] policy-statement vpnexport { term 1 { from protocol ospf; then { community add test_comm; accept; } } term 2 { then reject; } }Sur le routeur PE1, configurez une stratégie pour importer les routes de BGP auxquelles la

test_commcommunauté est connectée.[edit policy-options] policy-statement vpnimport { term 1 { from { protocol bgp; community test_comm; } then accept; } term 2 { then reject; } }Sur le routeur PE1, définissez la

test_commcommunauté BGP avec une cible de routage.[edit policy-options] community test_comm members target:1:100;

Configuration du routeur P1

Procédure étape par étape

Sur le routeur P1, configurez les adresses IP pour les interfaces SONET et Gigabit Ethernet. Activez les interfaces pour traiter les familles d’adresses

inet.mplsConfigurez l’adresse IP de l’interfacelo0.0de bouclage et activez l’interface pour traiter la famille d’adressesinet.[edit interfaces] so-0/2/1 { unit 0 { family inet { address 192.168.1.4/24; } family mpls; } } ge-1/3/0 { unit 0 { family inet { address 192.168.2.5/24; } family mpls; } } lo0 { unit 0 { family inet { address 192.0.2.3/32; } } }Sur le routeur P1, configurez les protocoles RSVP et MPLS pour prendre en charge le LSP. Indiquez les interfaces SONET et Gigabit Ethernet.

Configurez le protocole OSPF. Indiquez les interfaces SONET et Gigabit Ethernet et spécifiez l’interface de bouclage logique. Activez OSPF pour prendre en charge les extensions des aspects techniques du trafic.

[edit protocols] rsvp { interface so-0/2/1.0; interface ge-1/3/0.0; interface lo0.0; } mpls { interface lo0.0; interface ge-1/3/0.0; interface so-0/2/1.0; } ospf { traffic-engineering; area 0.0.0.0 { interface ge-1/3/0.0; interface so-0/2/1.0; interface lo0.0; } }

Configuration du routeur ASBR1

Procédure étape par étape

Sur le routeur ASBR1, configurez les adresses IP pour les interfaces Gigabit Ethernet. Activez les interfaces pour traiter les

inetfamilles etmplsles résoudre. Configurez les adresses IP de l’interfacelo0.0de bouclage et activez l’interface pour traiter la famille d’adressesinet.[edit interfaces] ge-0/0/0 { unit 0 { family inet { address 192.168.2.6/24; } family mpls; } } ge-0/1/1 { unit 0 { family inet { address 192.168.3.7/24; } family mpls; } } lo0 { unit 0 { family inet { address 192.0.2.4/32; } } }Sur le routeur ASBR1, configurez l’instance de

To_ASBR2routage. Indiquez le type d’instancevrfet spécifiez l’interface Gigabit Ethernet orientée cœur. Configurez un différentateur de route pour créer un préfixe d’adresse VPN-IPv4 unique. Configurez une cible de routage pour le VPN. Configurez le groupe d’pairs BGP au sein de la VRF. Indiquez l’AS 200 comme appairage AS et indiquez l’adresse IP de l’interface Gigabit Ethernet sur le routeur ASBR2 comme adresse de voisinage.[edit routing instances] To_ASBR2{ instance-type vrf; interface ge-0/1/1.0; route-distinguisher 1:100; vrf-target target:1:100; protocols { bgp { group To_ASBR2 { type external; neighbor 192.168.3.8 { peer-as 200; } } } } }Sur le routeur ASBR1, configurez les protocoles RSVP et MPLS pour qu’ils prennent en charge le LSP en spécifiant l’interface Gigabit Ethernet faisant face au routeur P1.

Configurez le protocole OSPF en spécifiant l’interface Gigabit Ethernet qui se trouve en face du routeur P1 et de l’interface de bouclage logique. Activez OSPF pour prendre en charge les extensions des aspects techniques du trafic.

[edit protocols] rsvp { interface ge-0/0/0.0; interface lo0.0; } mpls { label-switched-path To_PE1 { to 192.0.2.2; } interface lo0.0; interface ge-0/0/0.0; } ospf { traffic-engineering; area 0.0.0.0 { interface ge-0/0/0.0; interface lo0.0; } }Sur le routeur ASBR1, créez le groupe d’pairs

To-PE1BGP interne. Indiquez l’adresse IP locale comme adresse localelo0.0. Indiquez l’adresse IP voisine commelo0.0adresse d’interface du routeur PE1.[edit protocols] bgp { group To-PE1 { type internal; local-address 192.0.2.4; neighbor 192.0.2.2 { family inet-vpn { unicast; } } } }Sur le routeur ASBR1, configurez le numéro de système autonome local BGP.

[edit routing-options] autonomous-system 100;

Configuration du routeur ASBR2

Procédure étape par étape

Sur le routeur ASBR2, configurez les adresses IP pour les interfaces Gigabit Ethernet. Activez les interfaces pour traiter les familles d’adresses

inet.mplsConfigurez l’adresse IP de l’interfacelo0.0de bouclage et activez l’interface pour traiter la famille d’adressesinet.[edit interfaces] ge-0/1/1 { unit 0 { family inet { address 192.168.3.8/24; } family mpls; } } ge-0/2/3 { unit 0 { family inet { address 192.168.4.10/24; } family mpls; } } lo0 { unit 0 { family inet { address 192.0.2.5/32; } } }Sur le routeur ASBR2, configurez l’instance de

To_ASBR1routage. Indiquez le type d’instancevrfet spécifiez l’interface Gigabit Ethernet orientée cœur. Configurez un différentateur de route pour créer un préfixe d’adresse VPN-IPv4 unique. Configurez une cible de routage pour le VPN. Configurez le groupe d’pairs BGP au sein de la VRF. Indiquez l’AS 100 comme appairage AS et indiquez l’adresse IP de l’interface Gigabit Ethernet sur le routeur ASBR1 en tant qu’adresse de voisinage.[edit routing-instances] To_ASBR1 { instance-type vrf; interface ge-0/1/1.0; route-distinguisher 1:100; vrf-target target:1:100; protocols { bgp { group To_ASBR1 { type external; neighbor 192.168.3.7 { peer-as 100; } } } } }Sur le routeur ASBR2, configurez les protocoles RSVP et MPLS pour qu’ils prennent en charge le LSP en spécifiant l’interface Gigabit Ethernet faisant face au routeur P2.

Configurez le protocole OSPF en spécifiant l’interface Gigabit Ethernet qui fait face au routeur P2 et à l’interface de bouclage logique. Activez OSPF pour prendre en charge les extensions des aspects techniques du trafic.

[edit protocols] rsvp { interface ge-0/2/3.0; interface lo0.0; } mpls { label-switched-path To_PE2 { to 192.0.2.7; } interface lo0.0; interface ge-0/2/3.0; } ospf { traffic-engineering; area 0.0.0.0 { interface ge-0/2/3.0; interface lo0.0; } }Sur le routeur ASBR2, créez le groupe d’pairs

To-PE2BGP interne. Indiquez l’adresse IP locale comme adresse localelo0.0. Indiquez l’adresse IP du voisin commelo0.0adresse d’interface du routeur PE2.[edit protocols] bgp { group To-PE2 { type internal; local-address 192.0.2.5; neighbor 192.0.2.7 { family inet-vpn { unicast; } } }Sur le routeur ASBR2, configurez le numéro de système autonome local BGP.

[edit routing-options] autonomous-system 200;

Configuration du routeur P2

Procédure étape par étape

Sur le routeur P2, configurez les adresses IP pour les interfaces SONET et Gigabit Ethernet. Activez les interfaces pour traiter les familles d’adresses

inet.mplsConfigurez l’adresse IP de l’interfacelo0.0de bouclage et activez l’interface pour traiter la famille d’adressesinet.[edit interfaces] so-0/0/0 { unit 0 { family inet { address 192.168.5.11/24; } family mpls; } } ge-0/2/2 { unit 0 { family inet { address 192.168.4.12/24; } family mpls; } } lo0 { unit 0 { family inet { address 192.0.2.6/32; } } }Sur le routeur P2, configurez les protocoles RSVP et MPLS pour prendre en charge le LSP. Indiquez les interfaces SONET et Gigabit Ethernet.

Configurez le protocole OSPF. Indiquez les interfaces SONET et Gigabit Ethernet et spécifiez l’interface de bouclage logique. Activez OSPF pour prendre en charge les extensions des aspects techniques du trafic.

[edit protocols] rsvp { interface so-0/0/0.0; interface ge-0/2/2.0; interface lo0.0; } mpls { interface lo0.0; interface ge-0/2/2.0; interface so-0/0/0.0; } ospf { traffic-engineering; area 0.0.0.0 { interface ge-0/2/2.0; interface so-0/0/0.0; interface lo0.0; } }

Configuration du routeur PE2

Procédure étape par étape

Sur le routeur PE2, configurez les adresses IPv4 sur les interfaces SONET, Fast Ethernet et loopback logique. Indiquez la

inetfamille d’adresses sur toutes les interfaces. Indiquez la famille d’adressesmplssur les interfaces SONET et Fast Ethernet.[edit interfaces] so-0/0/1 { unit 0 { family inet { address 192.168.5.12/24; } family mpls; } } fe-0/3/1 { unit 0 { family inet { address 192.168.6.13/24; } family mpls; } lo0 { unit 0 { family inet { address 192.0.2.7/32; } } }Sur le routeur PE2, configurez l’instance de routage pour VPN2. Indiquez le type d’instance

vrfet spécifiez l’interface Fast Ethernet côté client. Configurez un différentateur de route pour créer un préfixe d’adresse VPN-IPv4 unique. Appliquez les stratégies d’importation et d’exportation VRF pour permettre l’envoi et la réception des cibles de routage. Configurez le groupe d’pairs BGP au sein de la VRF.20Indiquez le as comme as et spécifiez l’adresse IP de l’interface Fast Ethernet du routeur CE2 en tant qu’adresse de voisinage.[edit routing-instances] vpn2CE2 { instance-type vrf; interface fe-0/3/1.0; route-distinguisher 1:100; vrf-import vpnimport; vrf-export vpnexport; protocols { bgp { group To_CE2 { peer-as 20; neighbor 192.168.6.14; } } } }Sur le routeur PE2, configurez les protocoles RSVP et MPLS pour prendre en charge le LSP. Configurez le LSP sur ASBR2 et spécifiez l’adresse IP de l’interface de bouclage logique sur le routeur ASBR2. Configurez un groupe BGP. Indiquez le type de groupe comme

internal. Indiquez l’adresse locale comme interface de bouclage logique sur le routeur PE2. Indiquez l’adresse de voisinage comme interface de bouclage logique sur le routeur ASBR2. Indiquez la famille d’adresses etunicastleinet-vpntype de trafic pour permettre à BGP de transporter le NLRI IPv4 pour les routes VPN. Configurez le protocole OSPF. Indiquez l’interface SONET orientée cœur et spécifiez l’interface de bouclage logique du routeur PE2.[edit protocols] rsvp { interface so-0/0/1.0; interface lo0.0; } mpls { label-switched-path To-ASBR2 { to 192.0.2.5; } interface so-0/0/1.0; interface lo0.0; } bgp { group To_ASBR2 { type internal; local-address 192.0.2.7; neighbor 192.0.2.5 { family inet-vpn { unicast; } } } } ospf { traffic-engineering; area 0.0.0.0 { interface so-0/0/1.0; interface lo0.0; } }Sur le routeur PE2, configurez le numéro du système autonome local BGP.

[edit routing-options] autonomous-system 200;

Sur le routeur PE2, configurez une stratégie pour ajouter la cible de route VRF aux routes annoncées pour ce VPN.

[edit policy-options] policy-statement vpnexport { term 1 { from protocol bgp; then { community add test_comm; accept; } } term 2 { then reject; } }Sur le routeur PE2, configurez une stratégie pour importer les routes de BGP auxquelles la

test_commcommunauté est connectée.[edit policy-options] policy-statement vpnimport { term 1 { from { protocol bgp; community test_comm; } then accept; } term 2 { then reject; } }Sur le routeur PE2, définissez la

test_commcommunauté BGP avec une cible de routage.[edit policy-options] community test_comm members target:1:100;

Configuration du routeur CE2

Procédure étape par étape

Sur le routeur CE2, configurez l’adresse IP et la famille de protocoles sur l’interface Fast Ethernet pour la liaison entre le routeur CE2 et le routeur PE2. Indiquez le type de famille d’adresses

inet.[edit interfaces] fe-3/0/0 { unit 0 { family inet { address 192.168.6.14/24; } } }Sur le routeur CE2, configurez l’adresse IP et la famille de protocoles sur l’interface de bouclage. Indiquez le type de famille d’adresses

inet.[edit interfaces lo0] lo0 { unit 0 { family inet { address 192.0.2.8/32; } } }Sur le routeur CE2, définissez une stratégie nommée

myroutesqui accepte les routes directes.[edit policy-options] policy-statement myroutes { from protocol direct; then accept; }Sur le routeur CE2, configurez un protocole de routage. Le protocole de routage peut être un routage statique, RIP, OSPF, ISIS ou EBGP. Dans cet exemple, nous configurons EBGP. Indiquez as

200comme appairage AS et spécifiez l’adresse IP du voisin BGP en tant qu’interface Fast Ethernet du routeur PE2.[edit protocols] bgp { group To_PE2 { neighbor 192.168.6.13 { export myroutes; peer-as 200; } } }Sur le routeur CE2, configurez le numéro du système autonome local BGP.

[edit routing-options] autonomous-system 20;

Vérification du fonctionnement du VPN

Procédure étape par étape

Validez la configuration sur chaque routeur.

Note:Les étiquettes MPLS affichées dans cet exemple seront différentes des étiquettes utilisées dans votre configuration.

Sur le routeur PE1, affichez les routes de l’instance de routage à l’aide

vpn2CE1de lashow ospf routecommande. Vérifiez que le192.0.2.1routage est emprunté à partir d’OSPF.user@PE1> show ospf route instance vpn2CE1 Topology default Route Table: Prefix Path Route NH Metric NextHop Nexthop Type Type Type Interface addr/label 192.0.2.1 Intra Router IP 1 fe-1/2/3.0 198.51.100.1 192.0.2.1/32 Intra Network IP 1 fe-1/2/3.0 198.51.100.1 198.51.100.0/24 Intra Network IP 1 fe-1/2/3.0 198.51.100.1Sur le routeur PE1, utilisez la

show route advertising-protocolcommande pour vérifier que le routeur PE1 affiche la route vers le192.0.2.1routeur ASBR1 à l’aide de MP-BGP avec le label VPN MPLS.user@PE1> show route advertising-protocol bgp 192.0.2.4 extensive vpn2CE1.inet.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden) * 192.0.2.1/32 (1 entry, 1 announced) BGP group To_PE1 type Internal Route Distinguisher: 1:100 VPN Label: 299856 Nexthop: Self Flags: Nexthop Change MED: 1 Localpref: 100 AS path: [100] I Communities: target:1:100 rte-type:0.0.0.2:1:0Sur le routeur ASBR1, utilisez la

show route receive-protocolcommande pour vérifier que le routeur reçoit et accepte la192.0.2.1route et la place dans la table deTo_ASBR2.inet.0routage.user@ASBR1> show route receive-protocol bgp 192.0.2.2 extensive inet.0: 7 destinations, 7 routes (7 active, 0 holddown, 0 hidden) inet.3: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) To_ASBR2.inet.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden) * 192.0.2.1/32 (1 entry, 1 announced) Route Distinguisher: 1:100 VPN Label: 299856 Nexthop: 192.0.2.2 MED: 1 Localpref: 100 AS path: I Communities: target:1:100 rte-type:0.0.0.2:1:0 MPLS.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden) BGP.13VPN.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) * 1:100:192.0.2.1/32 (1 entry, 0 announced) Route Distinguisher: 1:100 VPN Label: 299856 Nexthop: 192.0.2.2 MED: 1 Localpref: 100 AS path: I Communities: target:1:100 rte-type:0.0.0.2:1:0Sur le routeur ASBR1, utilisez la commande pour vérifier que le

show route advertising-protocolrouteur ASBR1 affiche le routage vers le192.0.2.1routeur ASBR2.user@ASBR1> show route advertising-protocol bgp 192.168.3.8 extensive To_ASBR2.inet.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden) * 192.0.2.1/32 (1 entry, 1 announced) BGP group To_ASBR2.inet.0 type External Nexthop: Self AS path: [100] I Communities: target:1:100 rte-type:0.0.0.2:1:0Sur le routeur ASBR2, utilisez la

show route receive-protocolcommande pour vérifier que le routeur reçoit et accepte la192.0.2.1route et la place dans la table deTo_ASBR1.inet.0routage.user@ASBR2> show route receive-protocol bgp 192.168.3.7 extensive inet.0: 7 destinations, 7 routes (7 active, 0 holddown, 0 hidden) inet.3: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) To_ASBR1.inet.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden) * 192.0.2.1/32 (1 entry, 1 announced) Accepted Nexthop: 192.168.3.7 AS path: 100 I Communities: target:1:100 rte-type:0.0.0.2:1:0 MPLS.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden) BGP.l3VPN.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden)Sur le routeur ASBR2, utilisez la commande pour vérifier que le

show route advertising-protocolrouteur ASBR2 affiche la route vers le192.0.2.1routeur PE2.user@ASBR2> show route advertising-protocol bgp 192.0.2.7 extensive To_ASBR1.inet.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden) * 192.0.2.1/32 (1 entry, 1 announced) BGP group To-PE2 type Internal Route Distinguisher: 1:100 VPN Label: 299936 Nexthop: Self Flags: Nexthop Change Localpref: 100 AS path: [200] 100 I Communities: target:1:100 rte-type:0.0.0.2:1:0Sur le routeur PE2, utilisez la

show route receive-protocolcommande pour vérifier que le routeur reçoit et accepte la192.0.2.1route et la place dans la table devpn2CE2.inet.0routage.user@PE2> show route receive-protocol bgp 192.0.2.5 extensive inet.0: 12 destinations, 13 routes (12 active, 0 holddown, 0 hidden) inet.3: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) __juniper_private1__.inet.0: 14 destinations, 14 routes (8 active, 0 holddown, 6 hidden) __juniper_private2__.inet.0: 1 destinations, 1 routes (0 active, 0 holddown, 1 hidden) vpn2CE2.inet.0: 5 destinations, 6 routes (5 active, 0 holddown, 0 hidden) * 192.0.2.1/32 (1 entry, 1 announced) Accepted Route Distinguisher: 1:100 VPN Label: 299936 Nexthop: 192.0.2.5 Localpref: 100 AS path: 100 I AS path: Recorded Communities: target:1:100 rte-type:0.0.0.2:1:0Sur le routeur PE2, utilisez la commande pour vérifier que le

show route advertising-protocolrouteur PE2 affiche la route vers le192.0.2.1routeur CE2 via le groupe d’pairsTo_CE2.user@PE2> show route advertising-protocol bgp 192.168.6.14 extensive vpn2CE2.0: 5 destinations, 6 routes (5 active, 0 holddown, 0 hidden) * 192.0.2.1/32 (1 entry, 1 announced) BGP group To_CE2 type External Nexthop: Self AS path: [200] 100 I Communities: target:1:100 rte-type:0.0.0.2:1:0Sur le routeur CE2, utilisez la commande pour vérifier que le

show routerouteur CE2 reçoit le192.0.2.1routage du routeur PE2.user@CE2> show route 192.0.2.1 inet.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 192.0.2.1/32 *[BGP/170] 00:25:36, localpref 100 AS path: 200 100 I > to 192.168.6.13 via fe-3/0/0.0Sur le routeur CE2, utilisez la

pingcommande et spécifiez192.0.2.8comme source des paquets ping pour vérifier la connectivité avec le routeur CE1.user@CE2> ping 192.0.2.1 source 192.0.2.8 PING 192.0.2.1 (192.0.2.1): 56 data bytes 64 bytes from 192.0.2.1: icmp_seq=0 ttl=58 time=4.672 ms 64 bytes from 192.0.2.1: icmp_seq=1 ttl=58 time=10.480 ms 64 bytes from 192.0.2.1: icmp_seq=2 ttl=58 time=10.560 ms

Sur le routeur PE2, utilisez la

show routecommande pour vérifier que le trafic est envoyé avec une étiquette interne et299936une étiquette supérieure de299776.user@PE2> show route 192.0.2.1 detail vpn2CE2.inet.0: 5 destinations, 6 routes (5 active, 0 holddown, 0 hidden) 192.0.2.1/32 (1 entry, 1 announced) *BGP Preference: 170/-101 Route Distinguisher: 1:100 Next hop type: Indirect Next-hop reference count: 6 Source: 192.0.2.5 Next hop type: Router, Next hop index: 648 Next hop: via so-0/0/1.0 weight 0x1, selected Label-switched-path To-ASBR2 Label operation: Push 299936, Push 299776(top) Protocol next hop: 192.0.2.5 Push 299984 Indirect next hop: 8c6109c 262143 State: <Secondary Active Int Ext> Local AS: 200 Peer AS: 200 Age: 3:37 Metric2: 2 Task: BGP_200.192.0.2.5+179 Announcement bits (3): 0-RT 1-KRT 2-BGP RT Background AS path: 100 I AS path: Recorded Communities: target:1:100 rte-type:0.0.0.2:1:0 Accepted VPN Label: 299984 Localpref: 100 Router ID: 192.0.2.5 Primary Routing Table BGP.l3VPN.0Sur le routeur ASBR2, utilisez la commande pour vérifier que le

show route tablerouteur ASBR2 reçoit le trafic.user@ASBR2# show route table mpls.0 detail 299936 (1 entry, 1 announced) *VPN Preference: 170 Next hop type: Router, Next hop index: 649 Next-hop reference count: 2 Source: 192.168.3.7 Next hop: 192.168.3.7 via ge-0/1/1.0, selected Label operation: Pop State: <Active Int Ext> Local AS: 200 Age: 9:54 Task: BGP RT Background Announcement bits (1): 0-KRT AS path: 100 I Ref Cnt: 1 Communities: target:1:100 rte-type:0.0.0.2:1:0Sur le routeur ASBR2, utilisez la commande pour vérifier que le

show route tablerouteur ASBR2 reçoit le trafic.user@ASBR2# show route 192.0.2.1 detail To_ASBR1.inet.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden) 192.0.2.1/32 (1 entry, 1 announced) *BGP Preference: 170/-101 Next hop type: Router, Next hop index: 576 Next-hop reference count: 3 Source: 192.168.3.7 Next hop: 192.168.3.7 via ge-0/1/1.0, selected State: <Active Ext> Peer AS: 100 Age: 13:07 Task: BGP_192.168.3.7+53372 Announcement bits (2): 0-KRT 1-BGP RT Background AS path: 100 I Communities: target:1:100 rte-type:0.0.0.2:1:0 Accepted Localpref: 100 Router ID: 192.168.3.7Sur le routeur ASBR1, utilisez la commande pour vérifier que l’ASBR1

show routeenvoie du trafic vers PE1 avec le label299792supérieur et le label299856VPN .user@ASBR1# show route 192.0.2.1 detail To_ASBR2.inet.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden) 192.0.2.1/24 (1 entry, 1 announced) *BGP Preference: 170/-101 Route Distinguisher: 1:100 Next hop type: Indirect Next-hop reference count: 3 Source: 192.0.2.2 Next hop type: Router, Next hop index: 669 Next hop: 192.168.2.5 via ge-0/0/0.0 weight 0x1, selected Label-switched-path To_PE1 Label operation: Push 299856, Push 299792(top) Protocol next hop: 192.0.2.2 Push 299856 Indirect next hop: 8af70a0 262143 State: <Secondary Active Int Ext> Local AS: 100 Peer AS: 100 Age: 12:15 Metric: 1 Metric2: 2 Task: BGP_100.192.0.2.2+58065 Announcement bits (2): 0-KRT 1-BGP RT Background AS path: I Communities: target:1:100 rte-type:0.0.0.2:1:0 VPN Label: 299856 Localpref: 100 Router ID: 192.0.2.2 Primary Routing Table BGP.l3VPN.0Sur le routeur PE1, utilisez la

show route tablecommande pour vérifier que le routeur PE1 reçoit le trafic avec l’étiquette299856, affiche le label,l et le trafic est envoyé vers le routeur CE1 via l’interfacefe-1/2/3.0.lab@PE1# show route table mpls.0 detail 299856 (1 entry, 1 announced) *VPN Preference: 170 Next hop type: Router, Next hop index: 666 Next-hop reference count: 2 Next hop: 198.51.100.8 via fe-1/2/3.0, selected Label operation: Pop State: <Active Int Ext> Local AS: 100 Age: 17:38 Task: BGP RT Background Announcement bits (1): 0-KRT AS path: I Ref Cnt: 1 Communities: rte-type:0.0.0.2:1:0Sur le routeur PE1, utilisez la

show routecommande pour vérifier que PE1 reçoit le trafic après que le label supérieur a été activé par le routeur P et que le trafic est envoyé vers le routeur CE1 via l’interfacefe-1/2/3.0.lab@PE1# show route 192.0.2.1 detail vpn2CE1.inet.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden) 192.0.2.1/32 (1 entry, 1 announced) *OSPF Preference: 10 Next hop type: Router, Next hop index: 634 Next-hop reference count: 3 Next hop: 198.51.100.8 via fe-1/2/3.0, selected State: <Active Int> Age: 18:42 Metric: 1 Area: 0.0.0.2 Task: VPN2alice-OSPFv2 Announcement bits (2): 2-KRT 3-BGP RT Background AS path: I Communities: rte-type:0.0.0.2:1:0

Exemple : Configuration du VPN inter-fournisseur de couche 3 Option B

L’option B du VPN de couche 3 inter-fournisseur permet une redistribution inter-fournisseur EBGP des routes VPN-IPv4 étiquetées d’AS à AS voisin. Cette solution est considérée comme plus évolutive que l’option A, mais pas aussi évolutive que l’option C.

Cet exemple fournit une procédure étape par étape pour configurer l’option B de VPN de couche 3 inter-fournisseur, qui est l’une des implémentations recommandées d’un VPN MPLS pour un client ayant plusieurs as, mais pas tous les services AS du client peuvent être gérés par le même fournisseur de services. Il est organisé en plusieurs sections :

Exigences

Cet exemple utilise les composants matériels et logiciels suivants :

-

Junos OS version 9.5 ou ultérieure.

- Cet exemple a été récemment mis à jour et revalidé sur Junos OS version 21.1R1.

-

Huit routeurs Juniper Networks M Series, T Series, TX Series, QFX10000 ou MX Series.

Présentation de la configuration et topologie

L’option B de VPN de couche 3 inter-fournisseur est une solution assez évolutive au problème de la fourniture de services VPN à un client sur différents sites, qui ne peuvent pas tous utiliser le même fournisseur de services. RFC 4364, section 10, fait référence à cette méthode en tant que redistribution EBGP inter-fournisseur des routes VPN-IPv4 étiquetées d’AS à AS voisin.

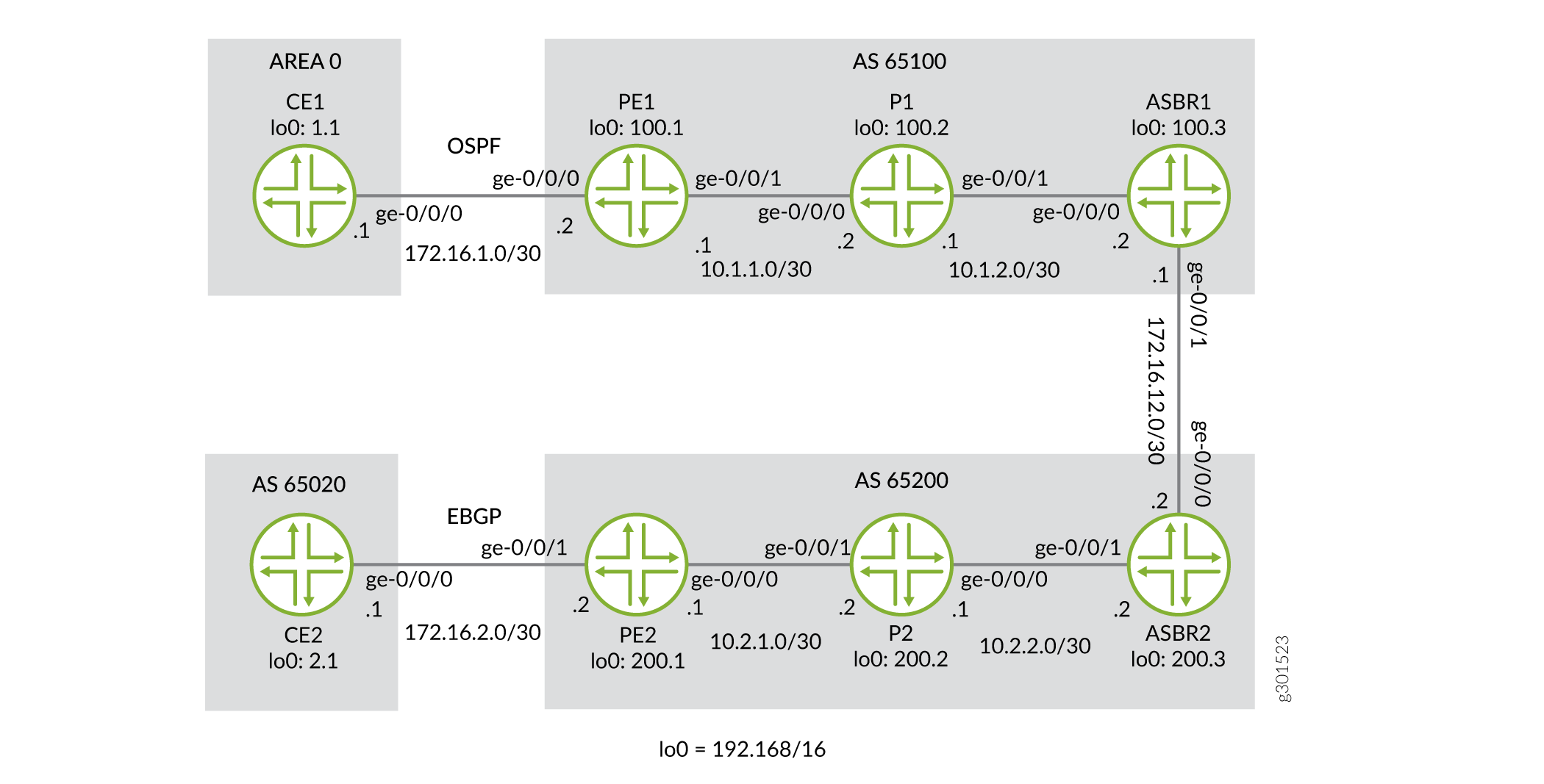

Dans la topologie représentée sur la figure 1, les événements suivants se produisent :

-

Les routeurs PE utilisent IBGP pour redistribuer les routes VPN-IPv4 étiquetées vers un ASBR.

-

L’ASBR utilise ensuite EBGP pour redistribuer les routes VPN-IPv4 étiquetées à un ASBR dans un autre AS, qui les distribue aux routeurs PE de cet AS.

-

Les routes VPN-IPv4 étiquetées sont distribuées entre les routeurs ASBR sur chaque site. Il n’est pas nécessaire de définir une instance de routage et de transfert VPN (VRF) distincte pour chaque VPN commun qui réside sur deux fournisseurs de services différents.

-

Le routeur PE2 distribue les routes VPN-IPv4 au routeur ASBR2 à l’aide de MP-IBGP.

-

Le routeur ASBR2 distribue ces routes VPN-IPv4 au routeur ASBR1 à l’aide de la session MP-EBGP entre eux.

-

Le routeur ASBR1 redistribue ces routes au routeur PE1 à l’aide de MP-IBGP. Chaque fois qu’un label est annoncé, les routeurs modifient les informations et les étiquettes du saut suivant.

-

Un chemin MPLS est établi entre le routeur PE1 et le routeur PE2. Ce chemin permet de modifier l’attribut du saut suivant pour les routes apprises à partir du routeur SP voisin et mappe le label entrant pour les routes données au label sortant annoncé sur les routeurs PE du réseau interne.

-

Le routeur PE entrant insère deux étiquettes sur le paquet IP provenant du client final. L’étiquette interne correspond aux routes VPN-IPv4 apprises à partir des circuits ASBR internes. L’étiquette externe correspond à la route vers l’ASBR interne, obtenue via le protocole de réservation de ressources (RSVP) ou le protocole de distribution d’étiquettes (LDP).

-

Lorsqu’un paquet arrive au niveau de l’ASBR, il retire le label externe (lorsque la signalisation explicit-null est utilisée, sinon, PHP (Hop-Popping avant-dernier retire le label) et remplace l’étiquette interne par le label interne obtenu auprès du voisin ASBR via l’étiquette MP-EBGP et les annonces de préfixe.

-

Le deuxième ASBR remplace le label VPN-IPv4 et pousse un autre label pour atteindre le routeur PE dans son propre AS.

-

Le processus restant est le même que pour un VPN régulier.

Dans cette solution, les routeurs ASBR conservent tous les routes VPN-IPv4 dans la base d’informations de routage (RIB) et les étiquettes associées aux préfixes sont conservées dans la base d’informations de transfert (FIB). Étant donné que les tables RIB et FIB peuvent occuper une grande partie de la mémoire allouée respective, cette solution n’est pas très évolutive pour un VPN inter-fournisseur.

Si un SP de transit est utilisé entre le SP1 et le SP2, le SP de transit doit également conserver tous les routes VPN-IPv4 dans la RIB et les étiquettes correspondantes dans la FIB. Les ASBR au niveau du SP de transit ont les mêmes fonctionnalités que les ASBR dans les réseaux SP1 ou SP2 de cette solution.

Topologie

La topologie du réseau est représentée sur la figure 3.

Configuration

La procédure présentée ici est rédigée en partant du principe que le lecteur connaît déjà la configuration MVPN MPLS. Cet exemple explique la configuration unique requise pour les solutions carrier-of-carrier pour les services VPN sur différents sites.

Pour configurer l’option B du VPN de couche 3, effectuez les tâches suivantes :

- Configuration du routeur CE1

- Configuration du routeur PE1

- Configuration du routeur P1

- Configuration du routeur ASBR1

- Configuration du routeur ASBR2

- Configuration du routeur P2

- Configuration du routeur PE2

- Configuration du routeur CE2

- Vérification du fonctionnement du VPN

Configuration du routeur CE1

Procédure étape par étape

-

Sur le routeur CE1, configurez la famille d’adresses IP et de protocoles sur l’interface de bouclage logique et l’interface Gigabit Ethernet pour la liaison entre le routeur CE1 et le routeur PE1. Indiquez le type de famille d’adresses

inet.user@CE1# set interfaces ge-0/0/0 description to_PE1 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.1/30 set interfaces lo0 unit 0 family inet address 192.168.1.1/32

-

Sur le routeur CE1, configurez l’ID du routeur.

user@CE1# set routing-options router-id 192.168.1.1

-

Sur le routeur CE1, configurez un protocole de routage. Incluez l’interface logique pour la liaison entre le routeur CE1 et le routeur PE1 et l’interface de bouclage logique du routeur CE1. Le protocole de routage peut être un routage statique, RIP, OSPF, ISIS ou EBGP. Dans cet exemple, nous configurons OSPF.

user@CE1# set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0

Configuration du routeur PE1

Procédure étape par étape

-

Sur le routeur PE1, configurez les adresses IPv4 sur les interfaces Gigabit Ethernet et de bouclage logique. Indiquez la

inetfamille d’adresses sur toutes les interfaces. Indiquez la famille d’adressesmplssur l’interface principale.user@PE1# set interfaces ge-0/0/0 description to_CE1 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces ge-0/0/1 description to_P1 set interfaces ge-0/0/1 unit 0 family inet address 10.1.1.1/30 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.100.1/32

-

Sur le routeur PE1, configurez une instance de routage VRF. Indiquez le type d’instance

vrfet spécifiez l’interface client. Configurez un différentateur de route pour créer un préfixe d’adresse VPN-IPv4 unique. Appliquez les stratégies d’importation et d’exportation VRF pour permettre l’envoi et la réception des cibles de routage. Configurez le protocole OSPF au sein de la VRF. Indiquez l’interface client et spécifiez la stratégie d’exportation pour exporter les routes BGP dans OSPF.user@PE1# set routing-instances to_CE1 instance-type vrf set routing-instances to_CE1 protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set routing-instances to_CE1 protocols ospf export bgp-to-ospf set routing-instances to_CE1 interface ge-0/0/0.0 set routing-instances to_CE1 route-distinguisher 192.168.100.1:1 set routing-instances to_CE1 vrf-import vpnimport set routing-instances to_CE1 vrf-export vpnexport

-

Sur le routeur PE1, configurez les protocoles RSVP et MPLS pour prendre en charge le chemin de commutation d’étiquettes (LSP). Configurez le LSP vers routeur ASBR1 et spécifiez l’adresse IP de l’interface de bouclage logique sur le routeur ASBR1. Configurez un groupe BGP. Indiquez le type de groupe comme

internal. Indiquez l’adresse locale comme interface de bouclage logique sur le routeur PE1. Indiquez l’adresse de voisinage comme interface de bouclage logique sur le routeur ASBR1. Indiquez la famille d’adresses etunicastleinet-vpntype de trafic pour permettre à BGP de transporter des informations d’accessibilité de la couche réseau IPv4 (NLRI) pour les routes VPN. Configurez le protocole OSPF. Spécifiez l’interface de cœur et spécifiez l’interface de bouclage logique sur le routeur PE1.user@PE1# set protocols bgp group to-ASBR1 type internal set protocols bgp group to-ASBR1 local-address 192.168.100.1 set protocols bgp group to-ASBR1 neighbor 192.168.100.3 family inet-vpn unicast set protocols mpls label-switched-path to-ASBR1 to 192.168.100.3 set protocols mpls interface ge-0/0/1.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols rsvp interface ge-0/0/1.0 set protocols rsvp interface lo0.0

-

Sur le routeur PE1, configurez le numéro de système local et l’ID de routeur BGP.

user@PE1# set routing-options router-id 192.168.100.1 set routing-options autonomous-system 65100

-

Sur le routeur PE1, configurez une stratégie pour exporter les routes BGP vers OSPF.

user@PE1# set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject

-

Sur le routeur PE1, configurez une stratégie pour ajouter la cible de route VRF aux routes annoncées à partir du CE1.

user@PE1# set policy-options policy-statement vpnexport term 1 from protocol ospf set policy-options policy-statement vpnexport term 1 then community add pe1_comm set policy-options policy-statement vpnexport term 1 then accept set policy-options policy-statement vpnexport term 2 then reject

-

Sur le routeur PE1, configurez une stratégie pour importer des routes à partir du pe2 auquel la

pe2_commcommunauté est connectée.user@PE1# set policy-options policy-statement vpnimport term 1 from protocol bgp set policy-options policy-statement vpnimport term 1 from community pe2_comm set policy-options policy-statement vpnimport term 1 then accept set policy-options policy-statement vpnimport term 2 then reject

-

Sur le routeur PE1, définissez la

pe1_commcommunauté BGP avec une cible de routage à appliquer à la vpnexport stratégie et définissez lape2_commcommunauté BGP avec une cible de routage à appliquer à la vpnimport stratégie.user@PE1# set policy-options community pe1_comm members target:65100:1 set policy-options community pe2_comm members target:65200:1

Configuration du routeur P1

Procédure étape par étape

-

Sur le routeur P1, configurez les adresses IP pour les interfaces Gigabit Ethernet. Activez les interfaces pour traiter les familles d’adresses

inet.mplsConfigurez les adresses IP de l’interfacelo0.0de bouclage et activez l’interface pour traiter la famille d’adressesinet.user@P1# set interfaces ge-0/0/0 description to_PE1 set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.2/30 set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/0/1 description to_ASBR1 set interfaces ge-0/0/1 unit 0 family inet address 10.1.2.1/30 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.100.2/32

-

Sur le routeur P1, configurez les protocoles RSVP et MPLS pour prendre en charge le LSP. Indiquez les interfaces Gigabit Ethernet.

Configurez le protocole OSPF. Indiquez les interfaces Gigabit Ethernet et spécifiez l’interface de bouclage logique. Activez OSPF pour prendre en charge les extensions des aspects techniques du trafic.

user@P1# set protocols mpls interface ge-0/0/0.0 set protocols mpls interface ge-0/0/1.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols rsvp interface ge-0/0/0.0 set protocols rsvp interface ge-0/0/1.0 set protocols rsvp interface lo0.0

Configuration du routeur ASBR1

Procédure étape par étape

-

Sur le routeur ASBR1, configurez les adresses IP pour les interfaces Gigabit Ethernet. Activez les interfaces pour traiter les

inetfamilles etmplsles résoudre. Configurez les adresses IP de l’interfacelo0.0de bouclage et activez l’interface pour traiter la famille d’adressesinet.user@ASBR1# set interfaces ge-0/0/0 description to_P1 set interfaces ge-0/0/0 unit 0 family inet address 10.1.2.2/30 set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/0/1 description to_ASBR2 set interfaces ge-0/0/1 unit 0 family inet address 172.16.12.1/30 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.100.3/32

-

Sur le routeur ASBR1, configurez les protocoles RSVP et MPLS pour qu’ils prennent en charge le LSP en spécifiant l’interface Gigabit Ethernet faisant face au routeur P1 et à l’interface

lo0.0de bouclage logique.Configurez le protocole OSPF en spécifiant l’interface Gigabit Ethernet qui se trouve en face du routeur P1 et de l’interface de bouclage logique. Activez OSPF pour prendre en charge les extensions des aspects techniques du trafic.

user@ASBR1# set protocols mpls label-switched-path to-PE1 to 192.168.100.1 set protocols mpls interface ge-0/0/0.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols rsvp interface ge-0/0/0.0 set protocols rsvp interface lo0.0

-

Sur le routeur ASBR1, créez le groupe d’pairs

to-PE1BGP interne. Indiquez l’adresse IP locale comme adresse localelo0.0. Indiquez l’adresse IP voisine commelo0.0adresse d’interface du routeur PE1.user@ASBR1# set protocols bgp group to-PE1 type internal set protocols bgp group to-PE1 local-address 192.168.100.3 set protocols bgp group to-PE1 neighbor 192.168.100.1 family inet-vpn unicast

-

Sur routeur ASBR1, créez le groupe d’pairs

to-ASBR2BGP externe. Activez le routeur à utiliser BGP pour annoncer l’utilisation de NLRI pour les routes unicast. Indiquez l’adresse IP voisine comme adresse d’interface Gigabit Ethernet du routeur ASBR2.user@ASBR1# set protocols bgp group to-ASBR2 type external set protocols bgp group to-ASBR2 family inet-vpn unicast set protocols bgp group to-ASBR2 neighbor 172.16.12.2 peer-as 65200

-

Sur le routeur ASBR1, configurez le numéro de système autonome local BGP de l’ID du routeur.

user@ASBR1# set routing-options router-id 192.168.100.3 set routing-options autonomous-system 65100

Configuration du routeur ASBR2

Procédure étape par étape

-

Sur le routeur ASBR2, configurez les adresses IP pour les interfaces Gigabit Ethernet. Activez les interfaces pour traiter les familles d’adresses

inet.mplsConfigurez l’adresse IP de l’interfacelo0.0de bouclage et activez l’interface pour traiter la famille d’adressesinet.user@ASBR2# set interfaces ge-0/0/0 description to_ASBR1 set interfaces ge-0/0/0 unit 0 family inet address 172.16.12.2/30 set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/0/1 description to_P2 set interfaces ge-0/0/1 unit 0 family inet address 10.2.2.2/30 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.200.3/32

-

Sur le routeur ASBR2, configurez les protocoles RSVP et MPLS pour qu’ils prennent en charge le LSP en spécifiant l’interface Gigabit Ethernet faisant face au routeur P2.

Configurez le protocole OSPF en spécifiant l’interface Gigabit Ethernet qui fait face au routeur P2 et à l’interface de bouclage logique. Activez OSPF pour prendre en charge les extensions des aspects techniques du trafic.

user@ASBR2# set protocols mpls label-switched-path to-PE2 to 192.168.200.1 set protocols mpls interface ge-0/0/1.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols rsvp interface ge-0/0/1.0 set protocols rsvp interface lo0.0

-

Sur le routeur ASBR2, créez le groupe d’pairs

to-PE2BGP interne. Indiquez l’adresse IP locale comme adresse localelo0.0. Indiquez l’adresse IP du voisin commelo0.0adresse d’interface du routeur PE2.user@ASBR2# set protocols bgp group to-PE2 type internal set protocols bgp group to-PE2 local-address 192.168.200.3 set protocols bgp group to-PE2 neighbor 192.168.200.1 family inet-vpn unicast

-

Sur le routeur ASBR2, créez le groupe d’pairs

to-ASBR1BGP externe. Activez le routeur à utiliser BGP pour annoncer l’utilisation de NLRI pour les routes unicast. Indiquez l’adresse IP voisine comme interface Gigabit Ethernet sur le routeur ASBR1.user@ASBR2# set protocols bgp group to-ASBR1 type external set protocols bgp group to-ASBR1 family inet-vpn unicast set protocols bgp group to-ASBR1 neighbor 172.16.12.1 peer-as 65100

-

Sur le routeur ASBR2, configurez le numéro de système autonome local BGP et l’ID du routeur.

user@ASBR2# set routing-options router-id 192.168.200.3 set routing-options autonomous-system 65200

Configuration du routeur P2

Procédure étape par étape

-

Sur le routeur P2, configurez les adresses IP pour les interfaces Gigabit Ethernet. Activez les interfaces pour traiter les familles d’adresses

inet.mplsConfigurez l’adresse IP de l’interfacelo0.0de bouclage et activez l’interface pour traiter la famille d’adressesinet.user@P2# set interfaces ge-0/0/0 description to_ASBR2 set interfaces ge-0/0/0 unit 0 family inet address 10.2.2.1/30 set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/0/1 description to_PE2 set interfaces ge-0/0/1 unit 0 family inet address 10.2.1.2/30 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.200.2/32

-

Sur le routeur P2, configurez les protocoles RSVP et MPLS pour prendre en charge le LSP. Indiquez les interfaces Gigabit Ethernet.

Configurez le protocole OSPF. Indiquez les interfaces Gigabit Ethernet et spécifiez l’interface de bouclage logique. Activez OSPF pour prendre en charge les extensions des aspects techniques du trafic.

user@P2# set protocols mpls interface ge-0/0/0.0 set protocols mpls interface ge-0/0/1.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols rsvp interface ge-0/0/0.0 set protocols rsvp interface ge-0/0/1.0 set protocols rsvp interface lo0.0

Configuration du routeur PE2

Procédure étape par étape

-

Sur le routeur PE2, configurez les adresses IPv4 sur les interfaces Gigabit Ethernet et de bouclage logique. Indiquez la

inetfamille d’adresses sur toutes les interfaces. Indiquez la famille d’adressesmplssur les interfaces Gigabit Ethernet.user@PE2# set interfaces ge-0/0/0 description to_P2 set interfaces ge-0/0/0 unit 0 family inet address 10.2.1.1/30 set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/0/1 description to_CE2 set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30 set interfaces lo0 unit 0 family inet address 192.168.200.1/32

-

Sur le routeur PE2, configurez une instance de routage VRF. Indiquez le type d’instance

vrfet spécifiez l’interface client. Configurez un différentateur de route pour créer un préfixe d’adresse VPN-IPv4 unique. Appliquez les stratégies d’importation et d’exportation VRF pour permettre l’envoi et la réception des cibles de routage. Configurez le groupe d’pairs BGP au sein de la VRF.65020Indiquez l’as comme appairage AS et indiquez l’adresse IP de l’interface Gigabit Ethernet du routeur CE1 en tant qu’adresse de voisinage.user@PE2# set routing-instances to_CE2 instance-type vrf set routing-instances to_CE2 protocols bgp group to_CE2 peer-as 65020 set routing-instances to_CE2 protocols bgp group to_CE2 neighbor 172.16.2.1 set routing-instances to_CE2 interface ge-0/0/1.0 set routing-instances to_CE2 route-distinguisher 192.168.200.1:1 set routing-instances to_CE2 vrf-import vpnimport set routing-instances to_CE2 vrf-export vpnexport

-

Sur le routeur PE2, configurez les protocoles RSVP et MPLS pour prendre en charge le LSP. Configurez le LSP sur ASBR2 et spécifiez l’adresse IP de l’interface de bouclage logique sur le routeur ASBR2. Configurez un groupe BGP. Indiquez le type de groupe comme

internal. Indiquez l’adresse locale comme interface de bouclage logique sur le routeur PE2. Indiquez l’adresse de voisinage comme interface de bouclage logique sur le routeur ASBR2. Indiquez la famille d’adresses etunicastleinet-vpntype de trafic pour permettre à BGP de transporter le NLRI IPv4 pour les routes VPN. Configurez le protocole OSPF. Spécifiez l’interface de cœur et l’interface de bouclage logique sur le routeur PE2.user@PE2# set protocols bgp group to-ASBR2 type internal set protocols bgp group to-ASBR2 local-address 192.168.200.1 set protocols bgp group to-ASBR2 neighbor 192.168.200.3 family inet-vpn unicast set protocols mpls label-switched-path to-ASBR2 to 192.168.200.3 set protocols mpls interface ge-0/0/0.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols rsvp interface ge-0/0/0.0 set protocols rsvp interface lo0.0

-

Sur le routeur PE2, configurez le numéro de système autonome local BGP et l’ID du routeur.

user@PE2# set routing-options router-id 192.168.200.1 set routing-options autonomous-system 65200

-

Sur le routeur PE2, configurez une stratégie pour ajouter la cible de route VRF aux routes annoncées à partir du CE2.

user@PE2# set policy-options policy-statement vpnexport term 1 from protocol bgp set policy-options policy-statement vpnexport term 1 then community add pe2_comm set policy-options policy-statement vpnexport term 1 then accept set policy-options policy-statement vpnexport term 2 then reject

-

Sur le routeur PE2, configurez une stratégie pour importer des routes à partir du pe1 auquel la

pe1_commcommunauté est connectée.user@PE2# set policy-options policy-statement vpnimport term 1 from protocol bgp set policy-options policy-statement vpnimport term 1 from community pe1_comm set policy-options policy-statement vpnimport term 1 then accept set policy-options policy-statement vpnimport term 2 then reject

-

Sur le routeur PE2, définissez la

pe2_commcommunauté BGP avec une cible de routage à appliquer à la vpnexport stratégie et définissez lape1_commcommunauté BGP avec une cible de routage à appliquer à la vpnimport stratégieuser@PE2# set policy-options community pe1_comm members target:65100:1 set policy-options community pe2_comm members target:65200:1

Configuration du routeur CE2

Procédure étape par étape

-

Sur le routeur CE2, configurez l’adresse IP et la famille de protocoles sur l’interface de bouclage logique et l’interface Gigabit Ethernet pour la liaison entre le routeur CE2 et le routeur PE2. Indiquez le type de famille d’adresses

inet.user@CE2# set interfaces ge-0/0/0 description to_PE2 set interfaces ge-0/0/0 unit 0 family inet address 172.16.2.1/30 set interfaces lo0 unit 0 family inet address 192.168.2.1/32

-

Sur le routeur CE2, définissez une stratégie nommée

loopbackqui correspond à l’adresse de bouclage du CE2.user@CE2# set policy-options policy-statement loopback term 1 from route-filter 192.168.2.1/32 exact set policy-options policy-statement loopback term 1 then accept

-

Sur le routeur CE2, configurez un protocole de routage. Le protocole de routage peut être un routage statique, RIP, OSPF, ISIS ou EBGP. Dans cet exemple, nous configurons EBGP. Indiquez l’AS

65200comme appairage AS et spécifiez l’adresse IP du voisin BGP en tant qu’interface Gigabit Ethernet du routeur PE2. Incluez l’énoncéexport.user@CE2# set protocols bgp group to_PE2 export loopback set protocols bgp group to_PE2 peer-as 65200 set protocols bgp group to_PE2 neighbor 172.16.2.2

-

Sur le routeur CE2, configurez le numéro de système autonome local BGP et l’ID du routeur.

user@CE2# set routing-options router-id 192.168.2.1 set routing-options autonomous-system 65020

Vérification du fonctionnement du VPN

Procédure étape par étape

-

Validez la configuration sur chaque routeur.

Note:Les étiquettes MPLS affichées dans cet exemple seront différentes des étiquettes utilisées dans votre configuration.

-

Sur le routeur PE1, affichez les routes de l’instance de routage à l’aide

to_CE1de lashow ospf routecommande. Vérifiez que le192.168.1.1routage est emprunté à partir d’OSPF.user@PE1> show ospf route instance to_CE1 Topology default Route Table: Prefix Path Route NH Metric NextHop Nexthop Type Type Type Interface Address/LSP 192.168.1.1 Intra Router IP 1 ge-0/0/0.0 172.16.1.1 172.16.1.0/30 Intra Network IP 1 ge-0/0/0.0 192.168.1.1/32 Intra Network IP 1 ge-0/0/0.0 172.16.1.1 -

Sur le routeur PE1, utilisez la

show route advertising-protocolcommande pour vérifier que le routeur PE1 affiche la route vers le192.168.1.1routeur ASBR1 à l’aide de MP-BGP avec le label VPN MPLS.user@PE1> show route advertising-protocol bgp 192.168.100.3 extensive to_CE1.inet.0: 5 destinations, 5 routes (5 active, 0 holddown, 0 hidden) * 192.168.1.1/32 (1 entry, 1 announced) BGP group to-ASBR1 type Internal Route Distinguisher: 192.168.100.1:1 VPN Label: 299808 Nexthop: Self Flags: Nexthop Change MED: 1 Localpref: 100 AS path: [65100] I Communities: target:65100:1 rte-type:0.0.0.0:1:0 -

Sur le routeur ASBR1, utilisez la

show route receive-protocolcommande pour vérifier que le routeur reçoit et accepte la192.168.1.1route et la place dans la table debgp.l3vpn.0routage.user@ASBR1> show route receive-protocol bgp 192.168.100.1 extensive inet.0: 15 destinations, 15 routes (15 active, 0 holddown, 0 hidden) inet.3: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) mpls.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden) bgp.l3vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) * 192.168.100.1:1:192.168.1.1/32 (1 entry, 1 announced) Accepted Route Distinguisher: 192.168.100.1:1 VPN Label: 299808 Nexthop: 192.168.100.1 MED: 1 Localpref: 100 AS path: I Communities: target:65100:1 rte-type:0.0.0.0:1:0 -

Sur le routeur ASBR1, utilisez la commande pour vérifier que le

show route advertising-protocolrouteur ASBR1 affiche le routage vers le192.168.1.1routeur ASBR2.user@ASBR1> show route advertising-protocol bgp 172.16.12.2 extensive bgp.l3vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) * 192.168.100.1:1:192.168.1.1/32 (1 entry, 1 announced) BGP group to-ASBR2 type External Route Distinguisher: 192.168.100.1:1 VPN Label: 299824 Nexthop: Self Flags: Nexthop Change AS path: [65100] I Communities: target:65100:1 rte-type:0.0.0.0:1:0 -

Sur le routeur ASBR2, utilisez la

show route receive-protocolcommande pour vérifier que le routeur reçoit et accepte la192.168.1.1route et la place dans la table debgp.l3vpn.0routage.user@ASBR2> show route receive-protocol bgp 172.16.12.1 extensive inet.0: 15 destinations, 15 routes (15 active, 0 holddown, 0 hidden) inet.3: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) mpls.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden) bgp.l3vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) * 192.168.100.1:1:192.168.1.1/32 (1 entry, 1 announced) Accepted Route Distinguisher: 192.168.100.1:1 VPN Label: 299824 Nexthop: 172.16.12.1 AS path: 65100 I Communities: target:65100:1 rte-type:0.0.0.0:1:0 -

Sur le routeur ASBR2, utilisez la commande pour vérifier que le

show route advertising-protocolrouteur ASBR2 affiche la route vers le192.168.1.1routeur PE2.user@ASBR2> show route advertising-protocol bgp 192.168.200.1 extensive bgp.l3vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) * 192.168.100.1:1:192.168.1.1/32 (1 entry, 1 announced) BGP group to-PE2 type Internal Route Distinguisher: 192.168.100.1:1 VPN Label: 299824 Nexthop: Self Flags: Nexthop Change Localpref: 100 AS path: [65200] 65100 I Communities: target:65100:1 rte-type:0.0.0.0:1:0 -

Sur le routeur PE2, utilisez la

show route receive-protocolcommande pour vérifier que le routeur reçoit et accepte la192.168.1.1route et la place dans la table deto_CE2.inet.0routage.user@PE2> show route receive-protocol bgp 192.168.200.3 extensive inet.0: 13 destinations, 13 routes (13 active, 0 holddown, 0 hidden) inet.3: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) to_CE2.inet.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden) * 192.168.1.1/32 (1 entry, 1 announced) Import Accepted Route Distinguisher: 192.168.100.1:1 VPN Label: 299824 Nexthop: 192.168.200.3 Localpref: 100 AS path: 65100 I Communities: target:65100:1 rte-type:0.0.0.0:1:0 mpls.0: 5 destinations, 5 routes (5 active, 0 holddown, 0 hidden) bgp.l3vpn.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) * 192.168.100.1:1:192.168.1.1/32 (1 entry, 0 announced) Import Accepted Route Distinguisher: 192.168.100.1:1 VPN Label: 299824 Nexthop: 192.168.200.3 Localpref: 100 AS path: 65100 I Communities: target:65100:1 rte-type:0.0.0.0:1:0 inet6.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) to_CE2.inet6.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) -

Sur le routeur PE2, utilisez la commande pour vérifier que le

show route advertising-protocolrouteur PE2 affiche la route vers le192.168.1.1routeur CE2 via le groupe d’pairsto_CE2.user@PE2> show route advertising-protocol bgp 172.16.2.1 extensive to_CE2.inet.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden) * 192.168.1.1/32 (1 entry, 1 announced) BGP group to_CE2 type External Nexthop: Self AS path: [65200] 65100 I Communities: target:65100:1 rte-type:0.0.0.0:1:0 -

Sur le routeur CE2, utilisez la commande pour vérifier que le

show routerouteur CE2 reçoit le192.168.1.1routage du routeur PE2.user@CE2> show route 192.168.1.1 inet.0: 10 destinations, 10 routes (10 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 192.168.1.1/32 *[BGP/170] 6d 02:09:53, localpref 100 AS path: 65200 65100 I, validation-state: unverified > to 172.16.2.2 via ge-0/0/0.0 -

Sur le routeur CE2, utilisez la

pingcommande et spécifiez192.168.2.1comme source des paquets ping pour vérifier la connectivité avec le routeur CE1.user@CE2> ping 192.168.1.1 source 192.168.2.1 count 2 PING 192.168.1.1 (192.168.1.1): 56 data bytes 64 bytes from 192.168.1.1: icmp_seq=0 ttl=58 time=27.008 ms 64 bytes from 192.168.1.1: icmp_seq=1 ttl=58 time=40.004 ms --- 192.168.1.1 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 27.008/33.506/40.004/6.498 ms

Note:Pour ping de bout en bout sans s’approvisionner en loopback, assurez-vous de faire la promotion des routes de l’interface PE-to-CE. Vous pouvez y parvenir de quelques façons, mais, par exemple, ajouter directement un protocole à la

vpnexportstratégie sur PE1 et PE2.

Exemple : Configuration du VPN inter-fournisseur de couche 3 Option C

L’option C de VPN de couche 3 inter-fournisseur fournit une redistribution EBGP multi-point inter-fournisseur des routes VPN-IPv4 étiquetées entre les AS source et de destination, avec une redistribution EBGP des routes IPv4 étiquetées d’AS vers le as voisin. Par rapport aux options A et B, l’option C est la solution la plus évolutive. Pour configurer un service VPN de couche 3 de couche C inter-fournisseur, vous devez configurer les routeurs de bordure AS et les routeurs PE connectés aux routeurs CE du client final à l’aide du protocole EBGP multi-sauts.

Cet exemple fournit une procédure étape par étape pour configurer l’option C de VPN de couche 3 inter-fournisseur, qui est l’une des implémentations recommandées de VPN MPLS lorsque ce service est requis par un client ayant plusieurs as, mais pas tous les AS du client peuvent être pris en charge par le même fournisseur de services (SP). Il est organisé en plusieurs sections :

Exigences

Cet exemple requiert les composants matériels et logiciels suivants :

Junos OS version 9.5 ou ultérieure.

Huit routeurs de périphérie multiservice M Series, routeurs centraux T Series, routeurs TX Matrix ou plates-formes de routage universelles 5G MX Series de Juniper Networks.

Présentation de la configuration et topologie

L’option C de VPN de couche 3 inter-fournisseur est une solution VPN inter-fournisseur très évolutive pour le problème de fournir des services VPN à un client sur différents sites, qui ne peuvent pas tous utiliser le même fournisseur de services.

RFC 4364 section 10, fait référence à cette méthode sous le nom de redistribution EBGP multi-sauts de routes VPN-IPv4 étiquetées entre les AS source et de destination, avec redistribution EBGP des routes IPv4 étiquetées de AS à AS voisin.

Cette solution est similaire à la solution décrite dans Implémentation de VPN de couche 3 de couche 3 option B, sauf que les routes unicast IPv4 internes sont annoncées à la place des routes VPN-IPv4-unicast externes, à l’aide de EBGP. Les routes internes sont internes aux SP de branche (SP1 et SP2 dans cet exemple), et les routes externes sont celles tirées des demandes de services VPN du client final.

Dans cette configuration :

Une fois l’adresse de bouclage du routeur PE2 apprise par le routeur PE1 et l’adresse de bouclage du routeur PE1 apprise par le routeur PE2, les routeurs PE finaux établissent une session MP-EBGP pour l’échange de routes VPN-IPv4.

Étant donné que les routes VPN-IPv4 sont échangées entre les routeurs PE finaux, tout autre routeur sur le chemin du routeur PE1 et du routeur PE2 n’a pas besoin de conserver ou d’installer des routes VPN-IPv4 dans leurs tables de base d’informations de routage (RIB) ou de transfert (FIB).

Un chemin MPLS doit être établi entre le routeur PE1 et le routeur PE2.

Le document RFC 4364 décrit une seule solution utilisant une approche unicast BGP. Dans cette approche, les routeurs ASBR font la promotion des adresses de bouclage des routeurs PE et associent chaque préfixe à un label conformément à la RFC 3107. Les fournisseurs de services peuvent utiliser RSVP ou LDP pour établir un LSP entre les routeurs ASBR et les routeurs PE sur leur réseau interne.

Dans ce réseau, ASBR1 reçoit des informations d’étiquettes associées à l’adresse IP de bouclage du routeur PE1 et présente un autre label au routeur ASBR2 à l’aide de MP-EBGP labeled-unicast. Pendant ce temps, les ASBR construisent leur propre table de transfert MPLS en fonction des routes et étiquettes reçues et annoncées. Le routeur ASBR1 utilise sa propre adresse IP comme informations sur le saut suivant.

Le routeur ASBR2 reçoit ce préfixe associé à un label, lui attribue un autre label, modifie l’adresse du saut suivant à sa propre adresse et le présente au routeur PE1. Le routeur PE1 dispose désormais d’une mise à jour avec les informations d’étiquettes et le saut suivant vers le routeur ASBR1. De plus, le routeur PE1 dispose déjà d’un label associé à l’adresse IP du routeur ASBR1. Si le routeur PE1 envoie un paquet IP au routeur PE2, il envoie deux étiquettes : une pour l’adresse IP du routeur PE2 (obtenue à l’aide d’une publicité unicast avec étiquette MP-IBGP) et une pour l’adresse IP du routeur ASBR1 (obtenue via LDP ou RSVP).

Le routeur ASBR1 récupère ensuite l’étiquette externe et remplace l’étiquette interne par l’étiquette apprise par un voisin ASBR par un routeur PE voisin. Le routeur ASBR2 exécute une fonction similaire et remplace le label entrant (un seul) et pousse un autre label associé à l’adresse du routeur PE2. Le routeur PE2 récupère les deux étiquettes et transmet le paquet IP restant à son propre processeur. Une fois la connexion de bout en bout entre les routeurs PE créée, les routeurs PE établissent une session MP-EBGP pour échanger les routes VPN-IPv4.

Dans cette solution, les routeurs PE poussent trois étiquettes sur le paquet IP provenant de l’utilisateur final VPN. L’étiquette la plus interne, obtenue à l’aide de MP-EBGP, détermine l’instance de routage et de transfert VPN (VRF) correcte au niveau du pe distant. Le label intermédiaire est associé à l’adresse IP du PE distant et est obtenu à partir d’un ASBR à l’aide de MP-IBGP labeled-unicast. L’étiquette externe est associée aux adresses IP des ASBR et est obtenue à l’aide de LDP ou RSVP.

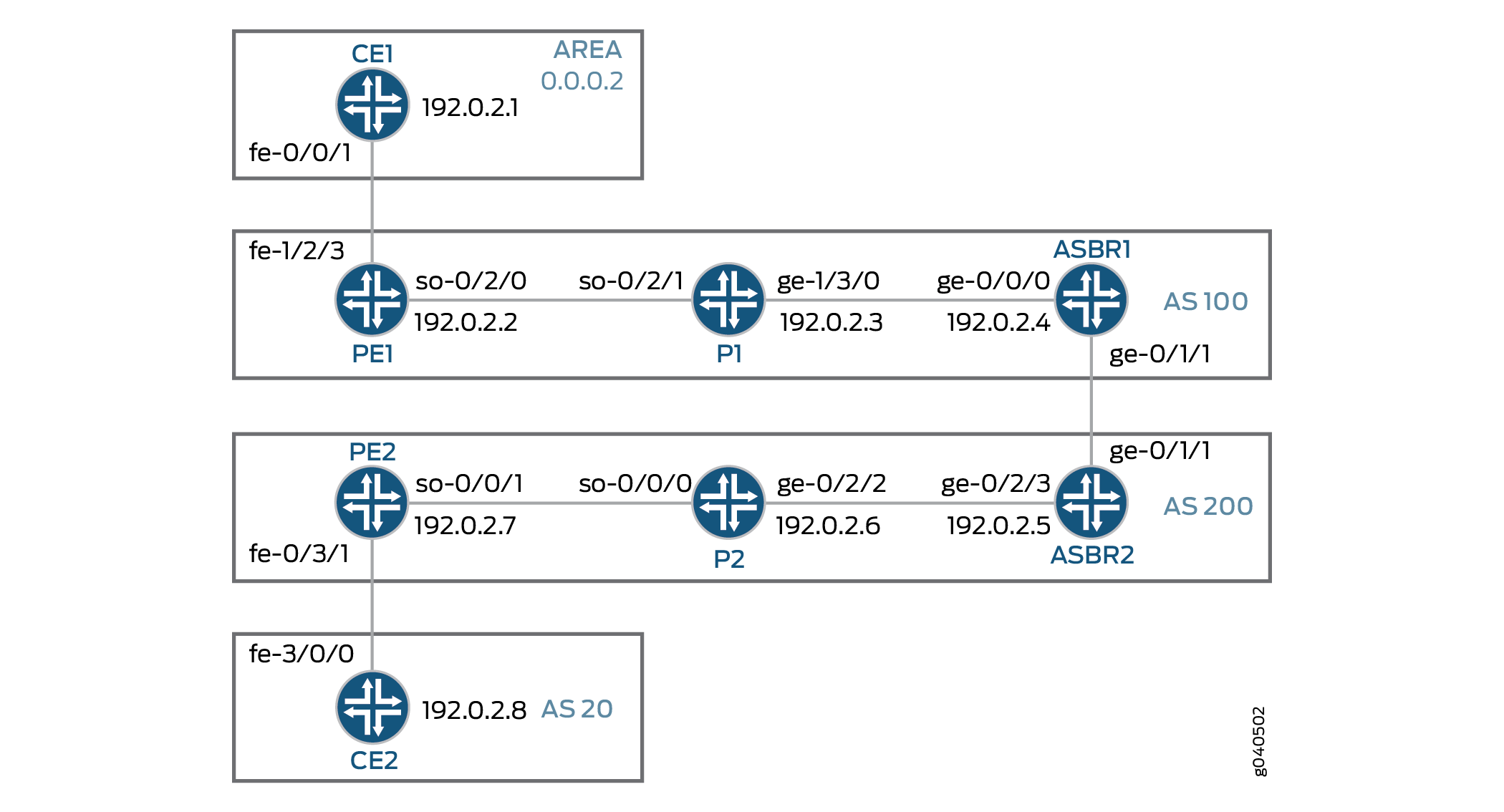

La topologie physique du réseau est représentée sur la figure 4.

Topologie

Configuration

La procédure présentée ici est rédigée en partant du principe que le lecteur connaît déjà la configuration MVPN MPLS. Cet exemple explique la configuration unique requise pour les solutions carrier-of-carrier pour les services VPN sur différents sites.

Pour configurer le VPN de couche 3 inter-fournisseur option C, effectuez les tâches suivantes :

- Configuration du routeur CE1

- Configuration du routeur PE1

- Configuration du routeur P1

- Configuration du routeur ASBR1

- Configuration du routeur ASBR2

- Configuration du routeur P2

- Configuration du routeur PE2

- Configuration du routeur CE2

- Vérification du fonctionnement du VPN

Configuration du routeur CE1

Procédure étape par étape

Sur le routeur CE1, configurez l’adresse IP et la famille de protocoles sur l’interface Fast Ethernet pour la liaison entre le routeur CE1 et le routeur PE1. Indiquez le type de famille d’adresses

inet.[edit interfaces fe-0/0/1.0] family inet { address 198.51.100.1/24; }Sur le routeur CE1, configurez l’adresse IP et la famille de protocoles sur l’interface de bouclage. Indiquez le type de famille d’adresses

inet.[edit interfaces lo0] unit 0 { family inet { address 192.0.2.1/32; } }Sur le routeur CE1, configurez un protocole de routage. Le protocole de routage peut être un routage statique, RIP, OSPF, ISIS ou EBGP. Dans cet exemple, nous configurons OSPF. Incluez l’interface logique pour la liaison entre le routeur CE1 et le routeur PE1 et l’interface de bouclage logique du routeur CE1.

[edit protocols] ospf { area 0.0.0.2 { interface fe-0/0/1.0; interface lo0.0 { passive; } } }

Configuration du routeur PE1

Procédure étape par étape

Sur le routeur PE1, configurez les adresses IPv4 sur les interfaces SONET, Fast Ethernet et loopback logique. Indiquez la

inetfamille d’adresses sur toutes les interfaces. Indiquez la famille d’adressesmplssur les interfaces SONET.[edit interfaces] so-0/2/0 { unit 0 { family inet { address 192.168.1.2/24; } family mpls; } } fe-1/2/3 { unit 0 { family inet { address 198.51.100.3/24; } } } lo0 { unit 0 { family inet { address 192.0.2.2/32; } } }Sur le routeur PE1, configurez l’instance de routage pour VPN2. Indiquez le type d’instance

vrfet spécifiez l’interface Fast Ethernet côté client. Configurez un différentateur de route pour créer un préfixe d’adresse VPN-IPv4 unique. Appliquez les stratégies d’importation et d’exportation VRF pour permettre l’envoi et la réception des cibles de routage. Configurez le protocole OSPF au sein de la VRF. Indiquez l’interface Fast Ethernet client et spécifiez la stratégie d’exportation pour exporter les routes BGP dans OSPF.[edit routing-instances] vpn2CE1 { instance-type vrf; interface fe-1/2/3.0; route-distinguisher 1:100; vrf-import vpnimport; vrf-export vpnexport; protocols { ospf { export bgp-to-ospf; area 0.0.0.2 { interface fe-1/2/3.0; } } } }Sur le routeur PE1, configurez les protocoles RSVP et MPLS pour prendre en charge le LSP. Configurez le LSP vers routeur ASBR1 et spécifiez l’adresse IP de l’interface de bouclage logique sur le routeur ASBR1. Configurez le protocole OSPF. Spécifiez l’interface SONET orientée cœur et spécifiez l’interface de bouclage logique sur le routeur PE1.

[edit protocols] rsvp { interface so-0/2/0.0; interface lo0.0; } mpls { label-switched-path To-ASBR1 { to 192.0.2.4; } interface so-0/2/0.0; interface lo0.0; } ospf { traffic-engineering; area 0.0.0.0 { interface so-0/2/0.0; interface lo0.0 { passive; } } }Sur le routeur PE1, configurez le

To_ASBR1groupe BGP pair. Indiquez le type de groupe commeinternal. Indiquez l’adresse locale comme interface de bouclage logique sur le routeur PE1. Indiquez l’adresse de voisinage comme interface de bouclage logique sur le routeur ASBR1. Indiquez la famille d’adressesinet. Pour qu’un routeur PE installe un routage dans le VRF, le saut suivant doit être résolu par une route stockée dans lainet.3table. Leslabeled-unicast resolve-vpninstructions permettent de placer des routes étiquetées dans la table de routage pour lainet.3résolution des routes, qui sont ensuite résolues pour les connexions de routeur PE sur lesquelles le PE distant se trouve sur un autre AS.[edit protocols] bgp { group To_ASBR1 { type internal; local-address 192.0.2.2; neighbor 192.0.2.4 { family inet { labeled-unicast { resolve-vpn; } } } } }Sur le routeur PE1, configurez EBGP multi-saut vers PE2. Indiquez la

inet-vpnfamille.[edit protocols] bgp { group To_PE2 { multihop { ttl 20; } local-address 192.0.2.2; family inet-VPN { unicast; } neighbor 192.0.2.7 { peer-as 200; } } }Sur le routeur PE1, configurez le numéro de système autonome local BGP.

[edit routing-options] autonomous-system 100;