Antivirus Avira sur l’appareil

Lisez cette rubrique pour comprendre comment utiliser Avira Antivirus pour analyser le trafic des applications et empêcher les virus de pénétrer dans votre réseau.

Vous pouvez également regarder la vidéo Solution antivirus Avira sur les pare-feu SRX Series pour comprendre comment installer et utiliser l’antivirus Avira sur votre appareil de sécurité.

Présentation de l’antivirus Avira

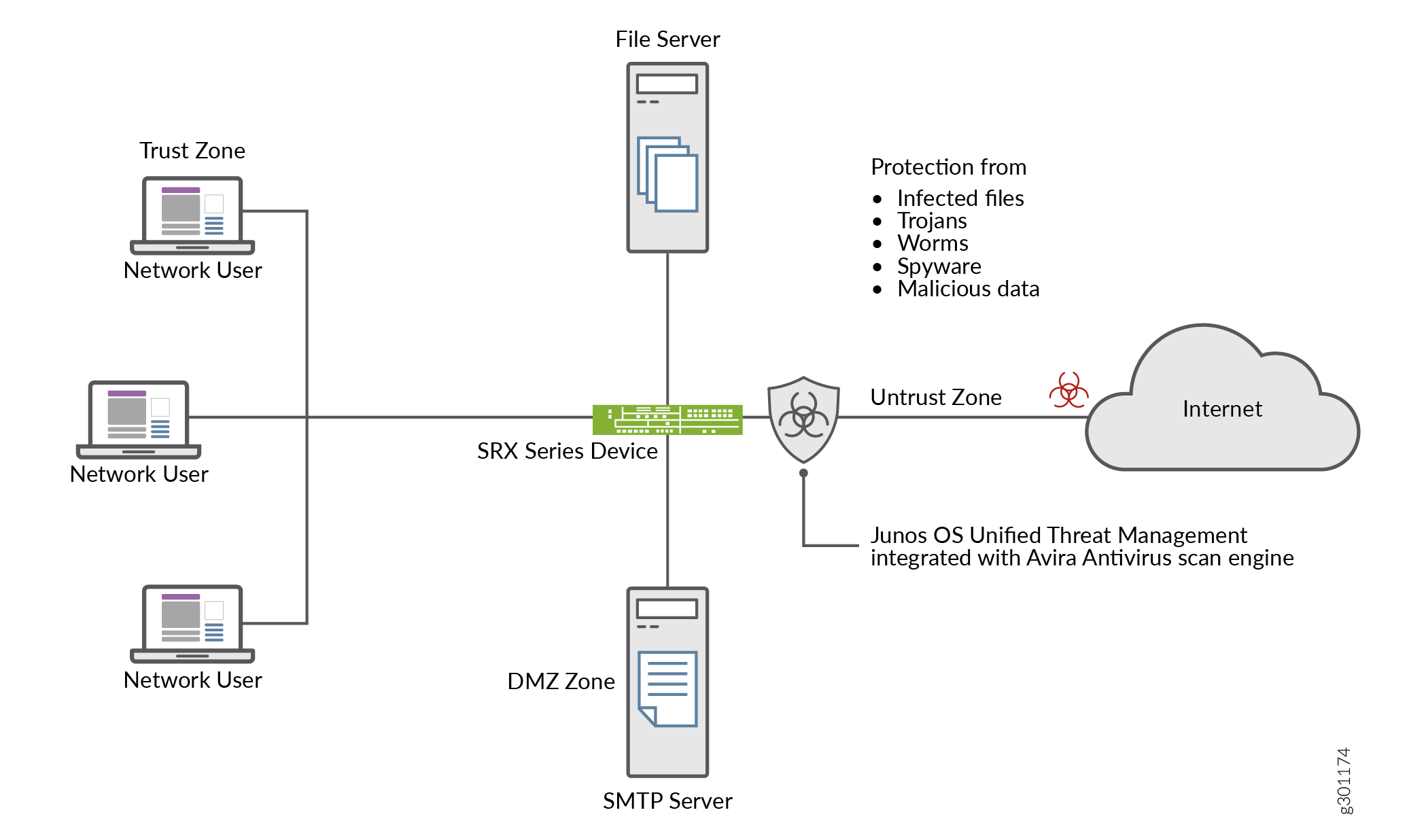

La sécurité du contenu de Junos OS s’intègre à la fonctionnalité antivirus d’Avira et fournit un moteur d’analyse complet basé sur les fichiers. Cette protection antivirus sécurise votre appareil en analysant le trafic de la couche applicative et bloque les contenus nuisibles tels que les fichiers infectés, les chevaux de Troie, les vers, les logiciels espions et autres données malveillantes.

Avira Antivirus analyse le trafic réseau en accédant à la base de données des modèles de virus et identifie le virus. Avira Antivirus laisse tomber le fichier infecté et en informe l’utilisateur.

Le Tableau 1 répertorie les composants et les détails de la licence d’Avira Antivirus.

Composants |

Informations détaillées |

|---|---|

Base de données des modèles de virus |

Avira Antivirus vérifie la base de données de signatures du virus pour identifier puis supprimer les signatures. Par défaut, l’appareil télécharge les mises à jour de la base de données de motifs. Voir Configurer les options d’analyse antivirus d’Avira pour planifier l’option de téléchargement automatique. |

Moteur d’analyse antivirus Avira |

Avira Antivirus fournit le moteur d’analyse qui examine un fichier à la recherche de virus connus en temps réel. Vous devez installer et activer le moteur d’analyse antivirus Avira sur votre appareil. Voir Exemple : Configurer Avira Antivirus pour connaître les étapes d’installation et d’activation du moteur d’analyse Avira Antivirus. Le moteur d’analyse antivirus d’Avira décompresse les fichiers avant de rechercher la détection des virus. Pour plus d’informations, consultez decompress-layer-limit. Dans les scénarios suivants, le moteur d’analyse antivirus Avira de l’appareil n’analyse pas le trafic de l’application :

|

Détails de la licence |

Le moteur d’analyse antivirus Avira est un service d’abonnement sous licence. Avec cette licence, vous pouvez utiliser une fonction d’analyse Avira Antivirus complète basée sur des fichiers et en temps réel. La fonctionnalité antivirus utilise la base de données de signatures de virus la plus récente. Lorsque la licence expire, vous pouvez continuer à utiliser les signatures antivirus stockées localement sans aucune mise à jour. Si vous supprimez la base de données locale, vous ne pouvez pas exécuter l’analyse antivirus. Pour plus d’informations sur les licences, voir Licences pour SRX Series. |

Avantages

Sécurise votre appareil et protège votre réseau contre les virus, chevaux de Troie, rootkits et autres types de codes malveillants.

Améliore les performances d’analyse car la base de données de signatures de virus et le moteur d’analyse antivirus Avira résident localement sur l’appareil.

Voir aussi

Informations supplémentaires sur la plate-forme

Utilisez l’explorateur de fonctionnalités pour confirmer la prise en charge de la plate-forme et de la version pour des fonctionnalités spécifiques. D’autres plates-formes peuvent être prises en charge.

| de données des modèles de virus | desplates-formes |

|---|---|

| Base de données de modèles de virus par défaut |

|

| Pare-feu des séries SRX4100, SRX4200 et SRX4600 |

|

| Pare-feu SRX5K-SPC3 |

|

| Pare-feu virtuel vSRX |

Exemple : Configurer Avira Antivirus

Dans cet exemple, vous apprendrez à configurer l’antivirus Avira sur votre appareil de sécurité. Cette rubrique comprend des détails sur l’utilisation du profil antivirus par défaut et du profil antivirus personnalisé pour protéger votre appareil contre les contenus nuisibles tels que les fichiers infectés, les chevaux de Troie, les vers, les logiciels espions et autres données malveillantes.

Exigences

Avant de commencer :

Vérifiez que vous disposez d’une licence antivirus Avira. Pour plus d’informations sur la vérification des licences sur votre appareil, consultez Présentation des licences pour les pare-feu SRX Series.

Équipement avec Junos OS version 18.4R1 ou ultérieure.

-

Pour le pare-feu virtuel vSRX, la configuration minimale requise est de 4 cœurs de processeur et 4 Go de mémoire.

Nous avons testé cet exemple sur un périphérique SRX1500 avec Junos OS version 18.4R1.

Vue d’ensemble

Prenons l’exemple d’un réseau d’entreprise classique. Un utilisateur final visite sans le savoir un site Web compromis et télécharge un contenu malveillant. Cette action compromet le point de terminaison. Le contenu nuisible sur le point de terminaison devient également une menace pour les autres hôtes du réseau. Il est important d’empêcher le téléchargement du contenu malveillant.

Vous pouvez utiliser un appareil avec l’antivirus Avira pour protéger les utilisateurs contre les attaques de virus et pour empêcher la propagation des virus dans votre système, l’antivirus Avira analyse le trafic réseau à la recherche de virus, chevaux de Troie, rootkits et autres types de code malveillant et bloque le contenu malveillant immédiatement lorsqu’il est détecté.

La figure 1 montre un exemple d’utilisation de l’antivirus Avira.

de Sécurité

de Sécurité

Dans cet exemple, vous apprendrez à configurer l’antivirus Avira sur votre appareil de sécurité. Vous avez les options suivantes.

Pour utiliser les options antivirus Avira par défaut pour commencer, consultez Utiliser le profil antivirus par défaut pour démarrer l’analyse antivirus.

Pour personnaliser les options antivirus selon vos besoins, consultez Configurer les options d’analyse antivirus d’Avira .

Pour définir les options d’analyse antivirus, reportez-vous à la section Configurer l’analyse antivirus Avira avec un profil personnalisé .

La configuration

Vous pouvez activer le profil antivirus préconfiguré de Juniper Networks. Lorsque vous utilisez l'option de profil de fonctionnalité antivirus par défaut, vous n'avez pas besoin de configurer de paramètre supplémentaire. Dans cette procédure, vous créez une stratégie de Sécurité du contenu avec des profils antivirus par défaut pour tous les protocoles et appliquez la stratégie de Sécurité du contenu dans une stratégie de sécurité pour le trafic autorisé.

- Utiliser le profil antivirus par défaut pour démarrer l’analyse antivirus

- Configurer les options d’analyse antivirus d’Avira

- Configurer l’analyse antivirus Avira avec un profil personnalisé

- Résultats

Utiliser le profil antivirus par défaut pour démarrer l’analyse antivirus

Procédure étape par étape

Pour utiliser le profil antivirus par défaut, procédez comme suit :

-

Activez l’analyse antivirus Avira sur votre appareil de sécurité.

user@host#set security utm default-configuration anti-virus type avira-engineAprès avoir configuré Avira comme type d’antivirus, redémarrez l’appareil pour que le nouveau moteur d’analyse prenne effet.

-

Sélectionnez le profil antivirus par défaut pour les protocoles HTTP, FTP, SMTP, POP3 et IMAP.

[edit]user@host#set security utm default-configuration anti-virus type avirauser@host#set security utm utm-policy P1 anti-virus http-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus ftp upload-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus ftp download-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus smtp-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus pop3-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus imap-profile junos-av-defaults -

Appliquez la stratégie de sécurité du contenu à la stratégie de sécurité.

[edit]user@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match application anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 then permit application-services utm-policy P1 -

Validez la configuration.

[edit]user@host#commit

Vous pouvez également regarder la vidéo Solution antivirus Avira sur les pare-feu SRX Series pour comprendre comment installer et utiliser l’antivirus Avira sur votre appareil de sécurité.

Configurer les options d’analyse antivirus d’Avira

Procédure étape par étape

Dans cette procédure, vous effectuerez des étapes facultatives pour préparer votre dispositif de sécurité à utiliser l’antivirus Avira.

-

Mettez à jour manuellement la base de données de signatures de virus, spécifiez l’URL du serveur de base de données. Si vous ne spécifiez pas d’URL, une URL par défaut est fournie, https://update.juniper-updates.net/avira. Par défaut, votre équipement de sécurité télécharge les mises à jour du modèle à partir de https://update.juniper-updates.net/avira. L’emplacement de la base de données de modèles de virus dépend du mode de votre appareil. Voir le tableau 1 pour plus de détails.

[edit]user@host#set security utm default-configuration anti-virus avira-engine pattern-update url http://www.example.net/Cette étape télécharge les fichiers de modèle et de moteur à partir de l’URL spécifiée.

-

Définissez un intervalle pour le téléchargement régulier de la mise à jour du modèle antivirus.

[edit]user@host#set security utm default-configuration anti-virus avira-engine pattern-update interval 2880Dans cette étape, vous modifiez la valeur par défaut de toutes les 24 heures à toutes les 48 heures. L’intervalle par défaut de mise à jour du modèle antivirus est de 1440 minutes (toutes les 24 heures).

-

Envoyez une notification par e-mail une fois la mise à jour du modèle terminée.

[edit]user@host#set security utm default-configuration anti-virus avira-engine pattern-update email-notify admin-email admin@email.net custom-message “Avira antivirus data file was updated” custom-message-subject “AV data file updated” -

(Facultatif) Configurer la mise à jour du modèle à partir d’un profil proxy.

Configurez le profil de proxy en entrant l’adresse IP de l’hôte du proxy et le numéro de port comme suit :

user@host# set services proxy profile proxy-profile protocol http host x.x.x.x port xxxx

Configurez l’authentification proxy dans le profil proxy en définissant un nom d’utilisateur et un mot de passe.

[edit] user@host# set services proxy profile proxy-profile protocol http username <username> user@host# set services proxy profile proxy-profile protocol http password <password>

Utilisez le profil proxy pour le processus de mise à jour du modèle.

[edit]user@host# set security utm default-configuration anti-virus avira-engine pattern-update proxy-profile <proxy-profile>

-

(Facultatif) Configurez l’antivirus intégré en mode lourd.

[edit]user@host# set chassis onbox-av-load-flavor heavyCette étape alloue des ressources supplémentaires pour améliorer les performances.

Pour utiliser l’analyse antivirus en mode léger, utilisez la delete chassis onbox-av-load-flavor heavy commande. Redémarrez l’appareil une fois que vous avez changé les modes.

-

(Facultatif) Changez le mode de fonctionnement de la fonction de livraison continue (CDF) par défaut au mode de maintien. Lorsque vous passez en mode maintien, le système retient tous les paquets jusqu’à ce que vous obteniez le résultat final.

[edit]user@host# set security utm default-configuration anti-virus forwarding-mode holdPour plus de détails sur le mode CDF et le mode de tapotement en ligne, voir mode de transfert.

Configurer l’analyse antivirus Avira avec un profil personnalisé

Vous devez suivre les étapes décrites dans le tableau 2 pour configurer l’antivirus Avira avec des options personnalisées sur votre dispositif de sécurité.

| Étape |

Détails |

|---|---|

| Étape 1 : Définir des objets personnalisés |

Dans cette étape, vous allez définir les options d’analyse antivirus :

Vous pouvez également utiliser la liste par défaut junos-default-bypass-mime. |

| Étape 2 : Créer un profil de fonctionnalités antivirus |

|

| Étape 3 : Créer une stratégie de sécurité du contenu |

Associez le profil antivirus créé à l’étape 2 pour le trafic FTP, HTTP, POP3, SMTP et IMAP. Les stratégies de sécurité du contenu contrôlent le trafic de protocole envoyé au moteur d’analyse antivirus. |

| Étape 4 : Appliquer une stratégie de sécurité du contenu à une stratégie de sécurité |

Spécifiez la stratégie de sécurité du contenu en tant que service d’application dans la stratégie de sécurité. Les paramètres antivirus de la sécurité du contenu sont appliqués au trafic qui correspond aux règles de stratégie de sécurité. |

Voir options d’analyse et ruissellement pour comprendre les paramètres de configuration d’analyse disponibles pour la fonction antivirus.

Configuration rapide de la CLI

Pour configurer rapidement cette section de l’exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans la CLI au niveau de la [edit] hiérarchie, puis entrez commit en mode configuration.

set security utm default-configuration anti-virus type avira-engine set security utm custom-objects mime-pattern Mime_1 value video/ set security utm custom-objects mime-pattern Mime_exception value video/x-shockwave-flash set security utm custom-objects url-pattern Pattern_List_1 value www.juniper.net set security utm custom-objects custom-url-category Cust_URL_Cat value Pattern_List_1 set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options default log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options content-size block set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options engine-not-ready log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options timeout log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options out-of-resources log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options too-many-requests log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block type protocol-only set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block notify-mail-sender set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block custom-message " fallback block action occured “ set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block custom-message-subject " Antivirus Fallback Alert " set security utm feature-profile anti-virus profile Avira-AV-Profile mime-whitelist list Mime_1 set security utm feature-profile anti-virus profile Avira-AV-Profile url-whitelist Cust_URL_Cat set security utm feature-profile anti-virus profile Avira-AV-Profile mime-whitelist list Mime_exception set security utm utm-policy UTM-AV-Policy anti-virus http-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus ftp upload-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus ftp download-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus smtp-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus pop3-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus imap-profile Avira-AV-Profile set security policies from-zone trust to-zone untrust policy POLICY-1 match source-address any set security policies from-zone trust to-zone untrust policy POLICY-1 match destination-address any set security policies from-zone trust to-zone untrust policy POLICY-1 match application any set security policies from-zone trust to-zone untrust policy POLICY-1 then permit application-services utm-policy UTM-AV-Policy

Le [edit security utm feature-profile] niveau hiérarchique est déconseillé dans Junos OS version 18.2R1. Pour plus d’informations, consultez Présentation de la sécurité du contenu.

Procédure étape par étape

Pour configurer le profil de fonctionnalité antivirus sur l’appareil à l’aide de l’interface de ligne de commande (CLI) :

-

Activez l’analyse antivirus Avira sur votre appareil de sécurité si vous ne l’avez pas déjà activée.

[edit]user@host#set security utm default-configuration anti-virus type avira-engineAprès avoir configuré Avira comme type d’antivirus, redémarrez l’appareil pour que le nouveau moteur d’analyse prenne effet.

-

Créez des objets personnalisés.

[edit]user@host#set security utm custom-objects mime-pattern Mime_1 value video/user@host#set security utm custom-objects mime-pattern Mime_exception value video/x-shockwave-flashuser@host#set security utm custom-objects url-pattern Pattern_List_1 value www.juniper.netuser@host#set security utm custom-objects custom-url-category Cust_URL_Cat value Pattern_List_1 -

Créez le profil antivirus.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile -

Configurez une liste d’options de secours.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options default log-and-permituser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options content-size blockuser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options engine-not-ready log-and-permituser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options timeout log-and-permituser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options out-of-resources log-and-permituser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options too-many-requests log-and-permitLes options de secours spécifient les actions à entreprendre lorsque le trafic ne peut pas être analysé.

-

Configurez les options de notification pour les actions de blocage de secours.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block type protocol-onlyuser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block notify-mail-senderuser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block custom-message " fallback block action occured “user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block custom-message-subject " Antivirus Fallback Alert " -

Configurez le module antivirus pour utiliser des listes de contournement MIME et des listes d’exceptions.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile mime-whitelist list Mime_exception -

Configurez le module antivirus pour utiliser des listes de contournement d’URL. Les listes d’URL autorisées ne sont valides que pour le trafic HTTP. Dans cet exemple, vous utilisez les listes que vous avez configurées précédemment.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile mime-whitelist list Mime_1user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile url-whitelist Cust_URL_Cat -

Configurer une stratégie de sécurité du contenu joindre le profil de fonctionnalité antivirus Avira-AV-Profile.

[edit]user@host#set security utm utm-policy UTM-AV-Policy anti-virus http-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus ftp upload-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus ftp download-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus smtp-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus pop3-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus imap-profile Avira-AV-Profile -

Configurez une stratégie de sécurité et appliquez-la en tant que services de sécurité

UTM-AV-Policydu contenu en tant que services d’application pour le trafic autorisé.[edit]user@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match application anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 then permit application-services utm-policy UTM-AV-Policy

Résultats

En mode configuration, confirmez votre configuration en entrant les show security utmcommandes , show serviceset . show security policies Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@host# show security utm

custom-objects {

mime-pattern {

Mime_1 {

value video/;

}

Mime_exception {

value video/x-shockwave-flash;

}

}

url-pattern {

Pattern_List_1 {

value www.juniper.net;

}

}

custom-url-category {

Cust_URL_Cat {

value Pattern_List_1;

}

}

}

feature-profile {

anti-virus {

profile Avira-AV-Profile {

fallback-options {

default log-and-permit;

content-size block;

engine-not-ready log-and-permit;

timeout log-and-permit;

out-of-resources log-and-permit;

too-many-requests log-and-permit;

}

notification-options {

fallback-block {

type protocol-only;

notify-mail-sender;

custom-message " fallback block action occured ";

custom-message-subject " Antivirus Fallback Alert ";

}

}

mime-whitelist {

list Mime_1;

}

url-whitelist Cust_URL_Cat;

}

}

}

utm-policy P1 {

anti-virus {

http-profile junos-av-defaults;

ftp {

upload-profile junos-av-defaults;

download-profile junos-av-defaults;

}

smtp-profile junos-av-defaults;

pop3-profile junos-av-defaults;

imap-profile junos-av-defaults;

}

}

utm-policy UTM-AV-Policy {

anti-virus {

http-profile Avira-AV-Profile;

ftp {

upload-profile Avira-AV-Profile;

download-profile Avira-AV-Profile;

}

smtp-profile Avira-AV-Profile;

pop3-profile Avira-AV-Profile;

imap-profile Avira-AV-Profile;

}

}

[edit]

user@host# show security policies

from-zone untrust to-zone trust {

policy POLICY-1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

utm-policy UTM-AV-Policy;

}

}

}

}

}

Si vous avez terminé de configurer l’appareil, entrez en commit mode configuration.

Vérification

Pour vérifier que la configuration fonctionne correctement, procédez comme suit :

- Obtenir des informations sur l’état actuel de l’antivirus

- Validez l’antivirus Avira sur votre appareil de Sécurité

Obtenir des informations sur l’état actuel de l’antivirus

Objet

Mesures à prendre

En mode opérationnel, entrez la show security utm anti-virus status commande pour afficher l’état de l’antivirus.

Exemple de sortie

nom_commande

user@host>show security utm anti-virus status

UTM anti-virus status:

Update server: https://update.example-juniper.net/avira

Interval: 360 minutes

Pattern update status: next update in 236 minutes

Last result: Downloading certs failed

Scan engine type: avira-engine

Scan engine information: 8.3.52.102

Anti-virus signature version: 8.15.11.42

Onbox AV load flavor: running heavy, configure heavy Signification

Date d’expiration de la clé antivirus : date d’expiration de la clé de licence.

Serveur de mise à jour : URL du serveur de mise à jour du fichier de données.

Intervalle : période, en minutes, pendant laquelle l’appareil met à jour le fichier de données à partir du serveur de mise à jour.

État de mise à jour du modèle : lors de la prochaine mise à jour du fichier de données, affiché en minutes.

Dernier résultat : résultat de la dernière mise à jour.

Version de la signature antivirus : version du fichier de données actuel.

Type de moteur d’analyse : type de moteur antivirus en cours d’exécution.

Informations sur le moteur d’analyse : version du moteur d’analyse.

Validez l’antivirus Avira sur votre appareil de Sécurité

Objet

Vérifiez si la solution antivirus Avira fonctionne sur un équipement de sécurité

Mesures à prendre

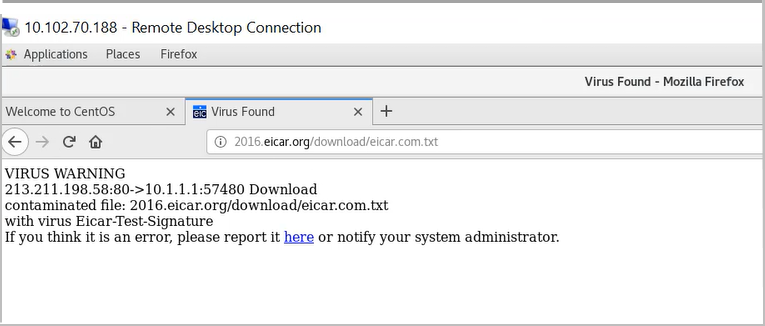

Utilisez le moyen sûr de tester la capacité antivirus à l’aide de Eicar.org site Web. Votre périphérique de sécurité affiche un message d’erreur comme indiqué lorsque vous essayez de télécharger un fichier dangereux.

antivirus

antivirus

Signification

Le message indique que votre appareil de sécurité a bloqué un contenu malveillant.