Authentification Web centralisée

L’authentification Web fournit un accès au réseau pour les utilisateurs en redirigeant le navigateur Web du client vers un serveur central d’authentification Web (serveur CWA), qui gère l’ensemble du processus de connexion. L’authentification Web peut également être utilisée comme méthode d’authentification de secours pour les utilisateurs réseau réguliers qui disposent d’appareils compatibles 802.1X, mais qui échouent à l’authentification en raison d’autres problèmes, tels que des informations d’identification réseau expirées.

Comprendre l’authentification Web centralisée

L’authentification Web redirige les requêtes du navigateur Web vers une page de connexion qui demande à l’utilisateur d’entrer un nom d’utilisateur et un mot de passe. Une fois l’authentification réussie, l’utilisateur est autorisé à accéder au réseau. L’authentification Web est utile pour fournir un accès réseau aux utilisateurs temporaires, tels que les visiteurs d’un site d’entreprise, qui tentent d’accéder au réseau à l’aide d’appareils qui ne sont pas compatibles 802.1X. L’authentification Web peut également être utilisée comme méthode d’authentification de secours pour les utilisateurs réseau réguliers qui disposent d’appareils compatibles 802.1X, mais qui échouent à l’authentification en raison d’autres problèmes, tels que des informations d’identification réseau expirées.

L’authentification Web peut être effectuée localement sur le commutateur à l’aide d’un portail captif, mais cela nécessite que les pages du portail Web soient configurées sur chaque commutateur utilisé comme périphérique d’accès réseau. L’authentification Web centralisée (CWA) offre des avantages d’efficacité et d’évolutivité en redirigeant le navigateur Web du client vers un serveur d’authentification Web central (serveur CWA), qui gère l’ensemble du processus de connexion.

CWA est pris en charge avec l’authentification MAC RADIUS uniquement. CWA n’est pas pris en charge avec l’authentification 802.1X.

- Processus d’authentification Web centralisé

- Filtres de pare-feu dynamiques pour l’authentification Web centralisée

- URL de redirection pour l’authentification Web centrale

Processus d’authentification Web centralisé

L’authentification Web centralisée est appelée après l’échec de l’authentification MAC RADIUS d’un hôte. L’hôte peut d’abord tenter l’authentification à l’aide de l’authentification 802.1X, mais doit ensuite tenter l’authentification MAC RADIUS avant de tenter l’authentification Web centrale. Le commutateur, qui fait office d’authentificateur, échange des messages RADIUS avec le serveur AAA (Authentication, Authorization, and Accounting). Après l’échec de l’authentification MAC RADIUS, le commutateur reçoit un message d’accès-acceptation du serveur AAA. Ce message inclut un filtre de pare-feu dynamique et une URL de redirection pour l’authentification Web centrale. Le commutateur applique le filtre, qui permet à l’hôte de recevoir une adresse IP, et utilise l’URL pour rediriger l’hôte vers la page d’authentification Web.

L’hôte est invité à fournir des identifiants de connexion et peut également être invité à accepter une politique d’utilisation acceptable. Si l’authentification Web réussit, le serveur AAA envoie un message de changement d’autorisation (CoA), qui met à jour les conditions de la session autorisée en cours. Cela permet à l’authentificateur de mettre à jour le filtre ou l’attribution de VLAN appliquée au port contrôlé, afin de permettre à l’hôte d’accéder au LAN.

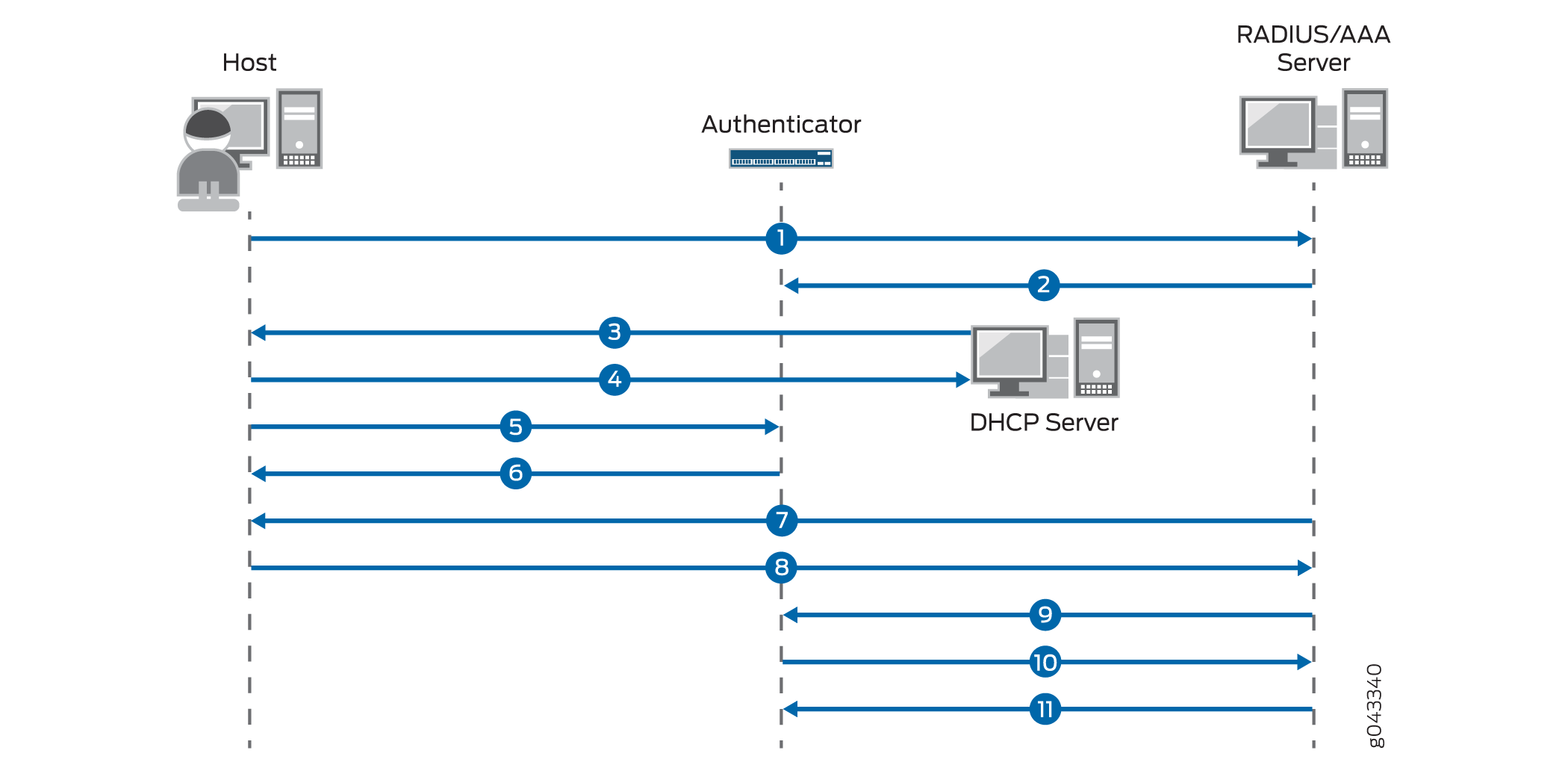

La séquence des événements dans l’authentification Web centralisée est la suivante (voir Figure 1) :

-

Un hôte connecté au commutateur (authentificateur) lance l’authentification MAC RADIUS.

-

L’authentification MAC RADIUS échoue. Au lieu d’envoyer un message d’accès-rejet au commutateur, le serveur AAA envoie un message d’accès-acceptation qui inclut un filtre de pare-feu dynamique et une URL de redirection CWA.

-

L’hôte est autorisé par les termes du filtre à envoyer des requêtes DHCP.

-

L’hôte reçoit une adresse IP et des informations DNS du serveur DHCP. Le serveur AAA lance une nouvelle session qui possède un ID de session unique.

-

L’hôte ouvre un navigateur Web.

-

L’authentificateur envoie l’URL de redirection CWA à l’hôte.

-

L’hôte est redirigé vers le serveur CWA et est invité à entrer ses identifiants de connexion.

-

L’hôte fournit le nom d’utilisateur et le mot de passe.

-

Une fois l’authentification Web réussie, le serveur AAA envoie un message CoA pour mettre à jour le filtre ou l’attribution de VLAN appliqué sur le port contrôlé, permettant ainsi à l’hôte d’accéder au LAN.

-

L’authentificateur répond par un message CoA-ACK et envoie une demande d’authentification MAC RADIUS au serveur AAA.

-

Le serveur AAA fait correspondre l’ID de session à la stratégie d’accès appropriée et envoie un message d’accès pour authentifier l’hôte.

Filtres de pare-feu dynamiques pour l’authentification Web centralisée

L’authentification Web centralisée utilise des filtres de pare-feu dynamiques, qui sont définis de manière centralisée sur le serveur AAA et appliqués dynamiquement aux demandeurs qui demandent une authentification via ce serveur. Le filtre permet à l’hôte d’obtenir une adresse IP de manière dynamique à l’aide de DHCP. Vous définissez les filtres à l’aide des attributs RADIUS, qui sont inclus dans les messages d’accès-acceptation envoyés à partir du serveur. Les filtres peuvent être définis à l’aide de l’attribut Juniper-Switching-Filter, qui est un attribut spécifique au fournisseur (VSA), ou de l’attribut Filter-ID, qui est un attribut RADIUS IETF.

Pour utiliser le filtre de commutation Juniper VSA pour l’authentification Web centrale, vous devez configurer le filtre avec les termes appropriés qui autorisent l’adresse IP de destination du serveur CWA. Cette configuration se fait directement sur le serveur AAA. Pour utiliser l’attribut Filter-ID pour l’authentification Web centrale, entrez la valeur sous la forme JNPR_RSVD_FILTER_CWA sur le serveur AAA. Les termes de filtrage de cet attribut sont définis en interne pour l’authentification Web centrale, de sorte qu’aucune configuration supplémentaire n’est requise. Pour plus d’informations sur la configuration des filtres de pare-feu dynamiques pour l’authentification Web centrale, reportez-vous à la section Configuration de l’authentification Web centralisée.

URL de redirection pour l’authentification Web centrale

Dans l’authentification Web centrale, l’authentificateur redirige la requête du navigateur Web de l’hôte vers le serveur CWA à l’aide d’une URL de redirection. Après la redirection, le serveur CWA termine le processus de connexion. L’URL de redirection pour l’authentification web centrale peut être configurée sur le serveur AAA ou sur l’authentificateur. L’URL de redirection, ainsi que le filtre de pare-feu dynamique, doivent être présents pour déclencher le processus d’authentification Web central après l’échec de l’authentification MAC RADIUS.

L’URL de redirection peut être définie de manière centralisée sur le serveur AAA à l’aide de Juniper-CWA-Redirect VSA, qui est l’attribut numéro 50 dans le dictionnaire RADIUS de Juniper. L’URL est transmise du serveur AAA au commutateur dans le même message d’accès-acceptation RADIUS que celui qui contient le filtre de pare-feu dynamique. Vous pouvez également configurer l’URL de redirection localement sur l’interface hôte à l’aide de l’instruction redirect-url CLI au niveau de la hiérarchie [edit protocols dot1x authenticator interface interface-name]. Pour plus d’informations sur la configuration de l’URL de redirection, consultez Configuration de Central Web Authentication.

Voir également

Configuration de l’authentification Web centralisée

L’authentification Web centrale est une méthode d’authentification de secours dans laquelle le navigateur Web de l’hôte est redirigé vers un serveur d’authentification Web central (CWA). Le serveur CWA fournit un portail Web dans lequel l’utilisateur peut entrer un nom d’utilisateur et un mot de passe. Si ces informations d’identification sont validées par le serveur CWA, l’utilisateur est authentifié et est autorisé à accéder au réseau.

L’authentification Web centralisée est appelée après l’échec de l’authentification MAC RADIUS d’un hôte. Le commutateur, qui fait office d’authentificateur, reçoit un message d’accès-acceptation RADIUS du serveur AAA qui inclut un filtre de pare-feu dynamique et une URL de redirection pour l’authentification Web centrale. Le filtre de pare-feu dynamique et l’URL de redirection doivent tous deux être présents pour que le processus d’authentification Web central soit déclenché.

- Configuration des filtres de pare-feu dynamiques pour l’authentification Web centralisée

- Configuration de l’URL de redirection pour l’authentification Web centralisée

- Instructions pour la configuration de l’authentification Web centralisée

Configuration des filtres de pare-feu dynamiques pour l’authentification Web centralisée

Les filtres de pare-feu dynamiques sont utilisés dans l’authentification Web centrale pour permettre à l’hôte d’obtenir une adresse IP à partir d’un serveur DHCP, ce qui lui permet d’accéder au réseau. Les filtres sont définis sur le serveur AAA à l’aide d’attributs RADIUS, qui sont envoyés à l’authentificateur dans un message d’accès-acceptation. Vous pouvez définir le filtre à l’aide de l’attribut Juniper-Switching-Filter, qui est un attribut spécifique au fournisseur (VSA), ou de l’attribut Filter-ID, qui est un attribut RADIUS IETF.

Pour utiliser Juniper-Switching-Filter VSA pour l’authentification Web centrale, vous devez configurer les termes de filtrage directement sur le serveur AAA. Le filtre doit inclure un terme pour faire correspondre l’adresse IP de destination du serveur CWA avec l’action

allow.Par exemple :

001122334455 Auth-Type := EAP, Cleartext-Password :="001122334455" Session-Timeout = "300", Juniper-CWA-Redirect-URL = "https://10.10.10.10", Juniper-Switching-Filter = "Match Destination-ip 10.10.10.10 Action allow, Match ip-protocol 17 Action allow, Match Destination-mac 00:01:02:33:44:55 Action deny"REMARQUE :Le commutateur ne résout pas les requêtes DNS pour l’URL de redirection. Vous devez configurer l’attribut Juniper-Switching-Filter pour autoriser l’adresse IP de destination du serveur CWA.

Pour utiliser l’attribut Filter-ID pour l’authentification Web centrale, entrez JNPR_RSVD_FILTER_CWA comme valeur de l’attribut sur le serveur AAA. Les termes de filtrage de cet attribut sont définis en interne pour l’authentification Web centrale, de sorte qu’aucune configuration supplémentaire n’est requise.

Par exemple :

001122334455 Auth-Type := EAP, Cleartext-Password :="001122334455" Session-Timeout = "300", Juniper-CWA-Redirect-URL = "https://10.10.10.10", Filter-Id = "JNPR_RSVD_FILTER_CWA",

Pour plus d’informations sur la configuration des filtres de pare-feu dynamiques sur le serveur AAA, reportez-vous à la documentation de votre serveur AAA.

Configuration de l’URL de redirection pour l’authentification Web centralisée

Dans l’authentification Web centrale, l’authentificateur redirige la requête du navigateur Web de l’hôte vers le serveur CWA à l’aide d’une URL de redirection. L’URL de redirection pour l’authentification Web centrale peut être configurée sur le serveur AAA ou localement sur l’interface hôte.

Pour configurer l’URL de redirection sur le serveur AAA, utilisez le VSA Juniper-CWA-Redirect, qui est l’attribut numéro 50 dans le dictionnaire RADIUS de Juniper. L’URL est transmise du serveur AAA au commutateur dans le même message d’accès-acceptation RADIUS que celui qui contient le filtre de pare-feu dynamique.

Par exemple :

001122334455 Auth-Type := EAP, Cleartext-Password :="001122334455" Session-Timeout = "300", Juniper-CWA-Redirect-URL = "https://10.10.10.10", Filter-Id = "JNPR_RSVD_FILTER_CWA",REMARQUE :Lorsque l’attribut spécial Filter-ID JNPR_RSVD_FILTER_CWA est utilisé pour le filtre de pare-feu dynamique, l’URL de redirection doit inclure l’adresse IP du serveur AAA, par exemple, https://10.10.10.10.

Pour configurer l’URL de redirection localement sur l’interface hôte, utilisez l’instruction CLI suivante :

[edit] user@switch# set protocols dot1x authenticator interface interface-name redirect-url

Par exemple :

user@switch# show protocols dot1x authenticator { authentication-name-profile auth1; interface { ge-0/0/1.0 { supplicant single; mac-radius; redirect-url https://10.10.10.10; } } }

Instructions pour la configuration de l’authentification Web centralisée

L’authentification Web centralisée est déclenchée après l’échec de l’authentification MAC RADIUS lorsque l’URL de redirection et le filtre de pare-feu dynamique sont tous deux présents. L’URL de redirection et le filtre de pare-feu dynamique peuvent être configurés dans l’une des combinaisons suivantes :

Le serveur AAA envoie à la fois l’URL de redirection CWA et le filtre de pare-feu dynamique à l’authentificateur. L’URL de redirection est configurée sur le serveur AAA à l’aide de Juniper-CWA-Redirect VSA et le filtre de pare-feu dynamique est configuré sur le serveur AAA à l’aide de Juniper-Switching-Filter VSA. Dans ce cas, le filtre doit être configuré pour autoriser l’adresse IP de destination du serveur CWA.

Le serveur AAA envoie le filtre de pare-feu dynamique à l’authentificateur et l’URL de redirection est configurée localement sur le port hôte. L’URL de redirection est configurée sur l’authentificateur à l’aide de l’instruction CLI et le filtre de pare-feu dynamique est configuré sur le serveur AAA à l’aide de

redirect-urlJuniper-Switching-Filter VSA. Dans ce cas, le filtre doit être configuré pour autoriser l’adresse IP de destination du serveur CWA.Le serveur AAA envoie à la fois l’URL de redirection CWA et le filtre de pare-feu dynamique à l’authentificateur. L’URL de redirection est configurée sur le serveur AAA à l’aide de Juniper-CWA-Redirect VSA et le filtre de pare-feu dynamique est configuré sur le serveur AAA à l’aide de l’attribut Filter-ID avec la valeur JNPR_RSVD_FILTER_CWA. Dans ce cas, l’URL de redirection doit contenir l’adresse IP du serveur CWA.

-

Le serveur AAA envoie le filtre de pare-feu dynamique à l’authentificateur et l’URL de redirection est configurée localement sur le port hôte. L’URL de redirection est configurée sur l’authentificateur à l’aide de l’instruction CLI et le filtre de pare-feu dynamique est configuré sur le serveur AAA à l’aide de l’attribut

redirect-urlFilter-ID avec la valeur JNPR_RSVD_FILTER_CWA. Dans ce cas, l’URL de redirection doit contenir l’adresse IP du serveur CWA.REMARQUE :L’instruction

redirect-urlde commande est requise dans l’interface de ligne de commande uniquement si le serveur RADIUS n’envoie pas l’URL de redirection dans le fichier VSA « Juniper-CWA-Redirect ».