Stratégies de sécurité pour une instance de routage VRF

Vue d’ensemble

Une stratégie de sécurité est un ensemble d’instructions qui contrôlent le trafic d’une source spécifiée vers une destination spécifiée à l’aide d’un service spécifié. Une stratégie autorise, refuse ou tunnelise certains types de trafic unidirectionnellement entre deux points. Les stratégies de sécurité appliquent un ensemble de règles pour le trafic de transit, identifiant le trafic pouvant passer par le pare-feu et les mesures prises sur le trafic lorsqu’il traverse le pare-feu. Les actions pour le trafic correspondant aux critères spécifiés comprennent l’autorisation et le refus.

Lorsqu’un pare-feu SRX reçoit un paquet correspondant aux spécifications, il exécute l’action spécifiée dans la stratégie.

Contrôle du trafic dans l’architecture SD-WAN

Dans un SD-WAN, le pare-feu SRX peut être configuré en étoile. Vous pouvez autoriser ou refuser le trafic VRF (Virtual Routing and Forwarding) qui pénètre dans l’appareil à partir de tunnels overlay en appliquant des politiques de pare-feu. Vous pouvez configurer le pare-feu SRX pour autoriser ou refuser le trafic envoyé à une instance VRF. La configuration de l’appareil à l’emplacement du hub vous permet de contrôler l’ensemble du trafic à un emplacement unique et de fournir un accès à des services réseau spécifiques en appliquant des politiques de pare-feu.

Chaque stratégie de sécurité comprend :

-

Nom unique de la stratégie.

-

A

from-zoneet Ato-zone, par exemple :user@host# set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone. -

Ensemble de critères de correspondance définissant les conditions qui doivent être remplies pour appliquer la règle de stratégie. Les critères de correspondance sont basés sur une adresse IP source, une adresse IP de destination et des applications. Le pare-feu d’identité utilisateur fournit une plus grande précision en incluant un tuple supplémentaire, tel que source-identity, dans l’énoncé de stratégie.

-

Un ensemble d’actions à effectuer en cas de correspondance – autoriser ou refuser.

-

Un ensemble de groupes VRF source.

-

Un ensemble de groupes VRF de destination.

Les options de configuration des instances VRF source et de destination sont facultatives. Vous pouvez configurer le VRF source ou un VRF de destination, mais nous vous recommandons de ne pas configurer à la fois le VRF source et le VRF de destination. La principale raison de la configuration du VRF source ou du VRF de destination est de différencier les différentes étiquettes MPLS passant par une interface réseau physique partagée.

Le Tableau 1 indique quand configurer le VRF source et le VRF de destination.

| Type de réseau de la source à la destination |

Recommandé pour configurer le VRF source |

Recommandé pour configurer le VRF de destination |

Stratégie VRF différenciée par |

|---|---|---|---|

| Réseau IP à réseau IP |

Non |

Non |

Zones |

| Réseau IP vers réseau MPLS |

Non |

Oui |

Destination VRF |

| Réseau MPLS vers réseau IP |

Oui |

Non |

Source VRF |

| Réseau MPLS vers réseau MPLS sans NAT de destination |

Oui |

Non |

Source VRF |

| Réseau MPLS à réseau MPLS avec NAT de destination |

Oui |

Oui |

VRF source et VRF de destination |

Comprendre les règles des stratégies de sécurité

Une stratégie de sécurité applique des règles de sécurité au trafic de transit dans un contexte (from-zone à to-zone). Chaque politique est identifiée de manière unique par son nom. Le trafic est classé en faisant correspondre ses zones source et de destination, les adresses source et de destination, l’application, le VRF source et le VRF de destination que le trafic transporte dans ses en-têtes de protocole avec la base de données de stratégies dans le plan de données.

Chaque politique est associée aux caractéristiques suivantes :

-

Une zone source

-

Une zone de destination

-

Un ou plusieurs noms d’adresses sources ou de jeux d’adresses

-

Un ou plusieurs noms d’adresses de destination ou de jeux d’adresses

-

Un ou plusieurs noms d’applications ou de jeux d’applications

-

Une ou plusieurs instances VRF sources, par exemple, l’instance de routage VRF associée à un paquet entrant

-

Une ou plusieurs instances VRF de destination dans lesquelles se trouve le saut suivant ou la route d’adresse de destination MPLS

Ces caractéristiques sont appelées critères de correspondance. Chaque politique est également associée à des actions : autoriser, refuser et rejeter. Vous devez spécifier les arguments de condition de correspondance lorsque vous configurez une stratégie, une adresse source, une adresse de destination, un nom d’application, un VRF source et un VRF de destination.

Vous pouvez configurer le VRF source ou le VRF de destination, mais il n’est pas recommandé de configurer à la fois le VRF source et le VRF de destination. La principale raison de la configuration VRF source et VR de destination est de différencier les différentes étiquettes MPLS passant par une interface réseau physique partagée. Si le VRF source et le VRF de destination ne sont pas configurés, l’équipement détermine le VRF source et le VRF de destination comme tels.

Exemple : configuration d’une stratégie de sécurité pour autoriser ou refuser le trafic VRF d’un réseau MPLS vers un réseau IP

Cet exemple montre comment configurer une stratégie de sécurité pour autoriser le trafic et refuser le trafic à l’aide du VRF source.

Exigences

-

Comprendre comment créer une zone de sécurité. VoirExemple : Création de zones de sécurité.

-

Pare-feu SRX pris en charge avec n’importe quelle version de Junos OS prise en charge.

-

Configurez les interfaces réseau de l’appareil. Voir Guide de l’utilisateur des interfaces pour les équipements de sécurité.

Vue d’ensemble

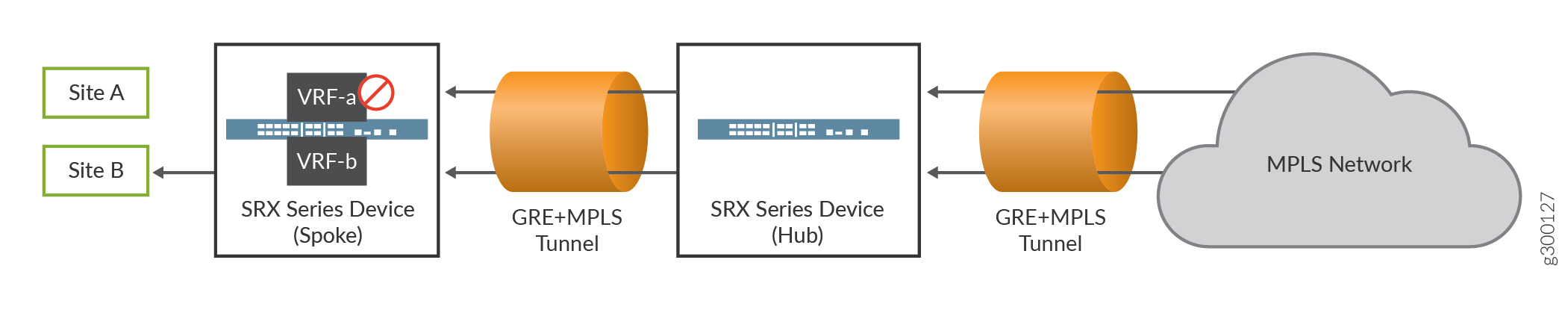

Dans Junos OS, les stratégies de sécurité appliquent des règles pour le trafic de transit, en termes de trafic pouvant passer par l’équipement et d’actions à effectuer sur le trafic lorsqu’il traverse l’équipement. Dans la figure 1, un pare-feu SRX est déployé dans un SD-WAN pour contrôler le trafic à l’aide du VRF source. Le trafic du réseau MPLS est envoyé vers le site A et le site B du réseau IP. Conformément aux exigences du réseau, le trafic du site A doit être refusé et seul le trafic du site B doit être autorisé.

Cet exemple de configuration montre comment :

-

Refus du trafic vers VRF-a (de GRE_Zone-GE_Zone vers GRE_Zone)

-

Autoriser le trafic vers VRF-b (de GRE_Zone-GE_Zone à GRE_Zone)

Dans cet exemple, le VRF source est configuré. Nous vous recommandons de configurer le VRF source lorsque le réseau de destination pointe vers le réseau MPLS.

IP

IP

La configuration

Procédure

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans la CLI au niveau de la [edit] hiérarchie, puis entrez commit en mode configuration.

set routing-instances VRF-a instance-type vrf

set routing-instances VRF-a route-distinguisher 10:200

set routing-instances VRF-a vrf-target target:100:100

set routing-instances VRF-a vrf-table-label

set routing-instances VRF-b instance-type vrf

set routing-instances VRF-b route-distinguisher 20:200

set routing-instances VRF-b vrf-target target:200:100

set routing-instances VRF-b vrf-table-label

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-l3vpn-vrf-group VRF-a

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy then deny

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-l3vpn-vrf-group VRF-b

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour plus d’informations sur la navigation dans la CLI, reportez-vous à la section Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur de la CLI de Junos OS.

-

Les VPN de couche 3 nécessitent une table VRF pour distribuer les routes au sein des réseaux. Créez une instance VRF et spécifiez la valeur vrf.

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf -

Attribuez un distingueur de route à l’instance de routage.

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 -

Créez une stratégie de communauté pour importer ou exporter toutes les routes.

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 -

Attribuez une étiquette VPN unique à toutes les routes du VRF.

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-b vrf-table-label -

Créez une stratégie de sécurité pour refuser le trafic VRF-a.

[edit security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a user@host# set policy vrf-a_policy then deny -

Créez une stratégie de sécurité pour autoriser le trafic VRF-b.

[edit security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b user@host# set policy vrf-b_policy then permitRemarque :Si aucun groupe VRF de destination n’est configuré, l’équipement considère que le trafic passe de VRF-a à any-vrf.

Résultats

En mode configuration, confirmez votre configuration en entrant les show security policies commandes and show routing-instances . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security policies

from-zone GRE_Zone-GE_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-a;

}

then {

deny;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

}

Si vous avez terminé de configurer l’appareil, entrez en commit mode configuration.

Vérification

Vérification de la configuration des stratégies

Objet

Vérifiez les informations sur les stratégies de sécurité.

Mesures à prendre

Depuis le mode opérationnel, saisissez la show security policies commande pour afficher un résumé de toutes les politiques de sécurité configurées sur l’appareil.

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone-GE_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source vrf: VRF-a

destination vrf: any

Source addresses: any

Destination addresses: any

Applications: any

Action: deny

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source vrf: VRF-b

destination vrf: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Exemple : configuration d’une stratégie de sécurité pour autoriser le trafic VRF d’un réseau IP vers un réseau MPLS

Cet exemple montre comment configurer une stratégie de sécurité pour autoriser le trafic à l’aide du VRF de destination.

Exigences

-

Comprendre comment créer une zone de sécurité. Voir Exemple : Création de zones de sécurité.

-

Pare-feu SRX pris en charge avec n’importe quelle version de Junos OS prise en charge.

-

Configurez les interfaces réseau de l’appareil. Voir le guide de l’utilisateur des interfaces pour les équipements de sécurité.

Vue d’ensemble

Dans Junos OS, les stratégies de sécurité appliquent des règles pour le trafic de transit, en termes de trafic pouvant passer par l’équipement et d’actions à effectuer sur le trafic lorsqu’il traverse l’équipement.

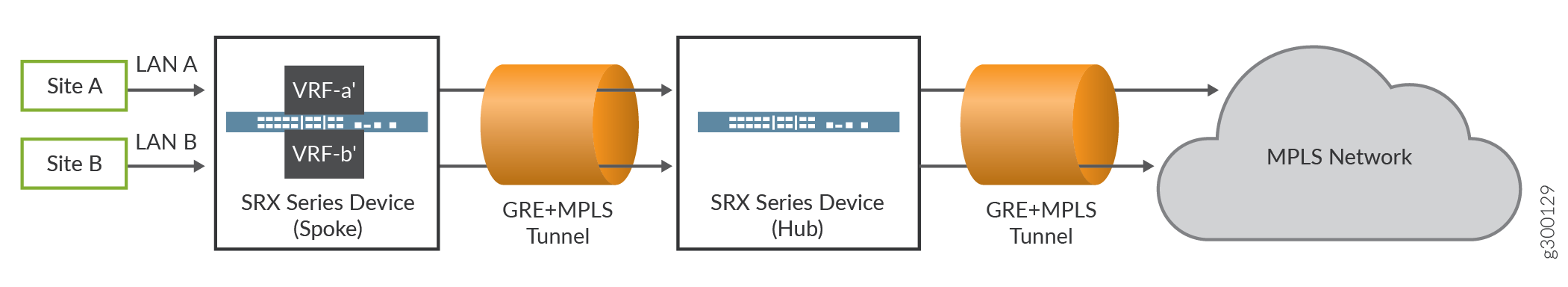

Dans cet exemple, un pare-feu SRX est déployé dans une architecture SD-WAN pour contrôler le trafic à l’aide du VRF de destination. Vous devez configurer des stratégies pour contrôler le trafic. La stratégie par défaut ne prend pas en charge les options VRF. Le trafic provenant du réseau IP, c’est-à-dire le site A et le site B, est envoyé au réseau MPLS. En configurant les stratégies, vous pouvez autoriser le trafic du site A et du site B vers le réseau MPLS.

Sur la Figure 2, le VRF source n’est pas configuré, car l’interface LAN n’appartient pas à un réseau MPLS. Nous vous recommandons de configurer le VRF de destination lorsque le réseau de destination pointe vers le réseau MPLS.

MPLS

MPLS

La configuration

Procédure

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans la CLI au niveau de la [edit] hiérarchie, puis entrez commit en mode configuration.

set routing-instances VRF-a’ instance-type vrf

set routing-instances VRF-a’ route-distinguisher 10:200

set routing-instances VRF-a’ vrf-target target:100:100

set routing-instances VRF-a’ vrf-table-label

set routing-instances VRF-b’ instance-type vrf

set routing-instances VRF-b’ route-distinguisher 20:200

set routing-instances VRF-b’ vrf-target target:200:100

set routing-instances VRF-b’ vrf-table-label

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then permit

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour plus d’informations sur la navigation dans la CLI, reportez-vous à la section Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur de la CLI de Junos OS.

Pour configurer une stratégie afin d’autoriser le trafic du réseau IP vers le réseau MPLS à l’aide du VRF de destination :

-

Les VPN de couche 3 nécessitent une table VRF pour distribuer les routes au sein des réseaux. Créez une instance VRF et spécifiez la valeur vrf.

[edit routing-instances] user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

Attribuez un distingueur de route à l’instance de routage.

[edit routing-instances] user@host# set VRF-a’ route-distinguisher 10:200 user@host# set VRF-b’ route-distinguisher 20:200 -

Créez une stratégie de communauté pour importer ou exporter toutes les routes.

[edit routing-instances] user@host# set VRF-a’ vrf-target target:100:100 user@host# set VRF-b’ vrf-target target:200:100 -

Attribuez une étiquette VPN unique à toutes les routes du VRF.

[edit routing-instances] user@host# set VRF-a’ vrf-table-label user@host# set VRF-b’ vrf-table-label -

Créer une stratégie de sécurité pour autoriser le trafic VRF-a' à partir du réseau IP.

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit -

Créez une stratégie de sécurité pour autoriser le trafic VRF-b' à partir du réseau IP.

[edit security policies from-zone LAN-b_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

Résultats

En mode configuration, confirmez votre configuration en entrant les show security policies commandes and show routing-instances . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group "VRF-a'";

}

then {

permit;

}

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group "VRF-b'";

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a’ {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

Si vous avez terminé de configurer l’appareil, entrez en commit mode configuration.

Vérification

Vérification de la configuration des stratégies

Objet

Vérifiez que la politique de sécurité autorise le trafic VRF du réseau IP vers le réseau MPLS.

Mesures à prendre

Depuis le mode opérationnel, saisissez la show security policies commande pour afficher un résumé de toutes les politiques de sécurité configurées sur l’appareil.

user@host> show security policies

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source vrf: any

destination vrf: VRF-a'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 1

Source vrf: any

destination vrf: VRF-b'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Exemple : configuration d’une stratégie de sécurité pour autoriser le trafic VRF d’un réseau MPLS vers un réseau MPLS sur GRE sans NAT

Cet exemple montre comment configurer une stratégie de sécurité pour autoriser le trafic à l’aide du VRF source.

Exigences

-

Comprendre comment créer une zone de sécurité. Voir Exemple : Création de zones de sécurité.

-

Pare-feu SRX pris en charge avec Junos OS version 15.1X49-D160 ou ultérieure. Cet exemple de configuration est testé pour Junos OS version 15.1X49-D160.

-

Configurez les interfaces réseau de l’appareil. Voir le guide de l’utilisateur des interfaces pour les équipements de sécurité.

Vue d’ensemble

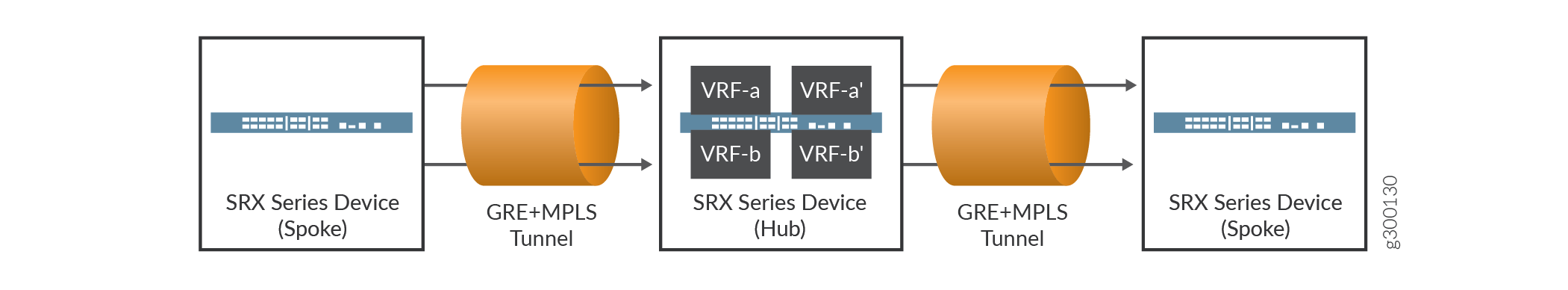

Dans Junos OS, les stratégies de sécurité appliquent des règles pour le trafic de transit, en termes de trafic pouvant passer par l’équipement et d’actions à effectuer sur le trafic lorsqu’il traverse l’équipement. Figure 3, un pare-feu SRX est déployé dans une architecture SD-WAN pour contrôler le trafic à l’aide du VRF source. Vous devez configurer des stratégies pour contrôler le trafic. Vous pouvez autoriser le trafic d’un réseau MPLS vers un autre réseau MPLS en configurant des stratégies.

Nous vous recommandons de configurer à la fois le VRF source et le VRF de destination lorsque la source et la destination proviennent du réseau MPLS.

La configuration

Procédure

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans la CLI au niveau de la [edit] hiérarchie, puis entrez commit en mode configuration.

set routing-instances VRF-a instance-type vrf

set routing-instances VRF-a route-distinguisher 10:200

set routing-instances VRF-a vrf-target target:100:100

set routing-instances VRF-a vrf-table-label

set routing-instances VRF-b instance-type vrf

set routing-instances VRF-b route-distinguisher 20:200

set routing-instances VRF-b vrf-target target:200:100

set routing-instances VRF-b vrf-table-label

set routing-instances VRF-a’ instance-type vrf

set routing-instances VRF-a’ route-distinguisher 30:200

set routing-instances VRF-a’ vrf-target target:300:100

set routing-instances VRF-a’ vrf-table-label

set routing-instances VRF-b’ instance-type vrf

set routing-instances VRF-b’ route-distinguisher 40:200

set routing-instances VRF-b’ vrf-target target:400:100

set routing-instances VRF-b’ vrf-table-label

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group VRF-a

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group VRF-b

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour plus d’informations sur la navigation dans la CLI, reportez-vous à la section Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur de la CLI de Junos OS.

Pour configurer une stratégie afin d’autoriser le trafic d’un réseau MPLS vers un réseau MPLS à l’aide du VRF source :

-

Les VPN de couche 3 nécessitent une table VRF pour distribuer les routes au sein des réseaux. Créez une instance VRF et spécifiez la valeur vrf.

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

Attribuez un distingueur de route à l’instance de routage.

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 user@host# set VRF-a’ route-distinguisher 30:200 user@host# set VRF-b’ route-distinguisher 40:200 -

Créez une stratégie de communauté pour importer ou exporter toutes les routes.

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 user@host# set VRF-a’ vrf-target target:300:100 user@host# set VRF-b’ vrf-target target:400:100 -

Attribuez une étiquette VPN unique à toutes les routes du VRF.

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-a’ vrf-table-label user@host# set VRF-b vrf-table-label user@host# set VRF-b’ vrf-table-label -

Créez une stratégie de sécurité pour autoriser le trafic VRF-a du réseau MPLS.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit -

Créez une stratégie de sécurité pour autoriser le trafic VRF-b du réseau MPLS.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

Résultats

En mode configuration, confirmez votre configuration en entrant les show security policies commandes and show routing-instances . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-a;

destination-l3vpn-vrf-group "VRF-a'";

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-grou VRF-b;

destination-l3vpn-vrf-group "VRF-b'";

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

VRF-a’ {

instance-type vrf;

route-distinguisher 30:200;

vrf-target target:300:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 40:200;

vrf-target target:400:100;

vrf-table-label;

}

Si vous avez terminé de configurer l’appareil, entrez en commit mode configuration.

Vérification

Vérification de la configuration des stratégies

Objet

Vérifiez que la politique de sécurité autorise le trafic VRF du réseau IP vers le réseau MPLS.

Mesures à prendre

Depuis le mode opérationnel, saisissez la show security policies commande pour afficher un résumé de toutes les politiques de sécurité configurées sur l’appareil.

user@host> show security policies

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 7, Scope Policy: 0, Sequence number: 1

Source vrf: VRF-a

destination vrf: VRF-a'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Policy: vrf-b_policy, State: enabled, Index: 8, Scope Policy: 0, Sequence number: 2

Source vrf: VRF-b

destination vrf: VRF-b'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Exemple : configuration de stratégies de sécurité à l’aide d’instances de routage VRF dans un réseau MPLS

Cet exemple montre comment configurer des stratégies de sécurité à l’aide d’instances de routage VRF.

Exigences

-

Pare-feu SRX pris en charge avec n’importe quelle version de Junos OS prise en charge.

-

Configurez les interfaces réseau de l’appareil. Voir Guide de l’utilisateur des interfaces pour les équipements de sécurité.

-

Comprendre comment créer une zone de sécurité. Voir Exemple : Création de zones de sécurité.

Vue d’ensemble

Dans cet exemple, vous créez des stratégies de sécurité à l’aide d’instances VRF (Virtual Routing and Forwarding) pour isoler le trafic traversant les réseaux suivants :

-

Un MPLS vers un réseau IP privé

-

Une adresse IP globale vers un réseau MPLS

Réseau MPLS vers réseau IP privé

Procédure

Procédure étape par étape

-

Les VPN de couche 3 nécessitent une table VRF pour distribuer les routes au sein des réseaux. Créez une instance VRF et spécifiez la valeur vrf.

[edit routing-instances] user@host#set VRF-a instance-type vrf user@host#set VRF-b instance-type vrf -

Attribuez un distingueur de route à l’instance de routage.

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 -

Créez une stratégie de communauté pour importer ou exporter toutes les routes.

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 -

Attribuez une étiquette VPN unique à toutes les routes du VRF.

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-b vrf-table-label -

Créez une stratégie de sécurité pour autoriser le trafic VRF-A à destination du LAN A.

[edit security policies from-zone GRE_Zone to-zone LAN-a_Zone] set policy vrf-a_policy match source-address any set policy vrf-a_policy match destination-address any set policy vrf-a_policy match application any set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a set policy vrf-a_policy then permit -

Créez une stratégie de sécurité pour autoriser le trafic VRF-b destiné au LAN B.

[edit security policies from-zone GRE_Zone to-zone LAN-b_Zone] set policy vrf-b_policy match source-address any set policy vrf-b_policy match destination-address any set policy vrf-b_policy match application any set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b set policy vrf-b_policy then permit

Résultats

En mode configuration, confirmez votre configuration en entrant les show security policies commandes and show routing-instances . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

user@host# show security policies

from-zone GRE_Zone to-zone LAN-a_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone GRE_Zone to-zone LAN-b_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

Si vous avez terminé de configurer l’appareil, entrez en commit mode configuration.

Réseau IP mondial vers un réseau MPLS

Procédure

Procédure étape par étape

-

Les VPN de couche 3 nécessitent une table VRF pour distribuer les routes au sein des réseaux. Créez une instance VRF et spécifiez la valeur vrf.

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

Attribuez un distingueur de route à l’instance de routage.

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 user@host# set VRF-a’ route-distinguisher 30:200 user@host# set VRF-b’ route-distinguisher 40:200 -

Créez une stratégie de communauté pour importer ou exporter toutes les routes.

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 user@host# set VRF-a’ vrf-target target:300:100 user@host# set VRF-b’ vrf-target target:400:100 -

Attribuez une étiquette VPN unique à toutes les routes du VRF.

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-a’ vrf-table-label user@host# set VRF-b vrf-table-label user@host# set VRF-b’ vrf-table-label -

Créez le pool NAT de destination.

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-a_p address 20.0.0.4/24 user@host# set pool vrf-b_p routing-instance VRF-b user@host# set pool vrf-b_p address 30.0.0.4/24 -

Créez un ensemble de règles NAT de destination.

[edit security nat destination] user@host# set rule-set rs from interface ge-0/0/0.0 user@host# set rule-set rs rule vrf-a_r match destination-address 40.0.0.4/24 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p -

Configurez une règle qui fait correspondre les paquets et traduit l’adresse de destination en adresse du pool.

[edit security nat destination] user@host# set rule-set rs from interface ge-0/0/1.0 user@host# set rule-set rs rule vrf-b_r match destination-address 50.0.0.4/24 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p -

Configurez une stratégie de sécurité qui autorise le trafic de la zone non approuvée vers le serveur situé dans la zone approuvée.

[edit security policies from-zone internet to-zone trust] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

Résultats

En mode configuration, confirmez votre configuration en entrant les show security policiescommandes , show routing-instances, et . show security nat Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

user@host# show security policies

from-zone internet to-zone trust {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group VRF-a;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

VRF-a’ {

instance-type vrf;

route-distinguisher 30:200;

vrf-target target:300:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 40:200;

vrf-target target:400:100;

vrf-table-label;

}

user@host#

show security nat destination

pool vrf-a_p {

routing-instance {

VRF-a’;

}

address 20.0.0.4/24;

}

pool vrf-b_p {

routing-instance {

VRF-b’;

}

address 30.0.0.4/24;

}

rule-set rs {

from interface [ ge-0/0/0.0 ge-0/0/1.0 ];

rule vrf-a_r {

match {

destination-address 40.0.0.4/24;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 50.0.0.4/24;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

Si vous avez terminé de configurer l’appareil, entrez en commit mode configuration.

Vérification

Vérification de la règle NAT de destination

Objet

Affichez des informations sur toutes les règles NAT de destination.

Mesures à prendre

À partir du mode opérationnel, entrez la show security nat destination rule all commande.

user@host> show security nat destination rule all

Total destination-nat rules: 1

Total referenced IPv4/IPv6 ip-prefixes: 6/0

Destination NAT rule: rule1 Rule-set: vrf-b_r

Rule-Id : 2

Rule position : 2

From routing instance : vrf-b_r

Destination addresses : 50.0.0.4 - 50.0.0.4

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

[... Sortie tronquée...]

Signification

La commande affiche la règle NAT de destination. Affichez le champ Accès à la traduction pour vérifier le trafic qui correspond à la règle de destination.

Vérification de la session de flux

Objet

Affichez des informations sur toutes les sessions de sécurité actives sur l’appareil.

Mesures à prendre

À partir du mode opérationnel, entrez la show security flow session commande.

user@host>show security flow session Flow Sessions on FPC0 PIC1: Session ID: 10115977, Policy name: SG/4, State: Active, Timeout: 62, Valid In: 203.0.113.11/1000 203.0.113.1/2000;udp, Conn Tag: 0x0, If: reth1.1, VRF: VRF-a, Pkts: 1, Bytes: 86, CP Session ID: 10320276 Out: 203.0.113.1/2000 203.0.113.11/1000;udp, Conn Tag: 0x0, If: reth0.0, VRF: VRF-b, Pkts: 0, Bytes: 0, CP Session ID: 10320276

Signification

La commande affiche des détails sur toutes les sessions actives. Affichez le champ VRF pour vérifier les détails de l’instance de routage VRF dans le flux.

Comportement du trafic spécifique à la plate-forme dans l’architecture SD-WAN

Utilisez l’explorateur de fonctionnalités pour confirmer la prise en charge de la plate-forme et de la version pour des fonctionnalités spécifiques.

Utilisez les tableaux suivants pour examiner le comportement spécifique à votre plateforme :

| Plate-forme |

Différence |

|---|---|

| SRX Series |

|