Sur cette page

Secure Wire sur les dispositifs de sécurité

Comprendre Secure Wire sur les dispositifs de sécurité

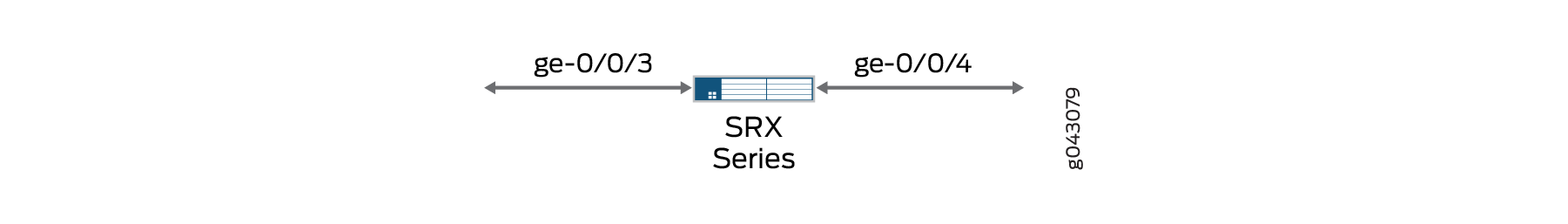

Le trafic qui arrive sur une interface spécifique peut être transféré tel quel via une autre interface. Ce mappage d’interfaces, appelé Secure Wire, permet à une SRX Series d’être déployée sur le chemin du trafic réseau sans nécessiter de modification des tables de routage ou de reconfiguration des périphériques voisins. Figure 1 montre un déploiement en cours d’acheminement typique d’une SRX Series avec Secure Wire.

Secure Wire mappe deux interfaces homologues. Il diffère des modes transparent et de routage en ce sens qu’il n’y a pas de recherche de commutation ou de routage pour transférer le trafic. Tant que le trafic est autorisé par une stratégie de sécurité, un paquet arrivant sur une interface homologue est immédiatement transféré inchangé hors de l’autre interface homologue. Aucune décision de routage ou de commutation n’est prise sur le paquet. Le trafic retour est également transféré sans modification.

Le mappage sécurisé des câbles est configuré à l’aide de l’instruction secure-wire [] au niveau de la hiérarchie [edit security forwarding-options] ; deux interfaces logiques Ethernet doivent être spécifiées. Les interfaces logiques Ethernet doivent être configurées avec family ethernet-switching et chaque paire d’interfaces doit appartenir au(x) VLAN(s). Les interfaces doivent être liées aux zones de sécurité et une stratégie de sécurité doit être configurée pour autoriser le trafic entre les zones.

Cette fonctionnalité n’est disponible que sur les interfaces logiques Ethernet. les trafics IPv4 et IPv6 sont pris en charge. Vous pouvez configurer des interfaces d’accès ou de mode trunk. Secure Wire prend en charge les interfaces Ethernet redondantes en cluster de châssis. Cette fonctionnalité ne prend pas en charge les fonctionnalités de sécurité non prises en charge en mode transparent, notamment NAT et VPN IPsec.

Secure Wire prend en charge les fonctionnalités de couche 7 telles que AppSecure, le proxy SSL, la sécurité du contenu et IPS/IDP.

Secure Wire est un cas particulier de mode transparent de couche 2 sur les pare-feu SRX Series qui fournissent des connexions point à point. Cela signifie que les deux interfaces d’un Secure Wire doivent idéalement être directement connectées à des entités de couche 3, telles que des routeurs ou des hôtes. Des interfaces filaires sécurisées peuvent être connectées à des commutateurs. Toutefois, notez qu’une interface Secure Wire transfère tout le trafic entrant vers l’interface homologue uniquement si le trafic est autorisé par une stratégie de sécurité.

Secure Wire peut coexister avec le mode de couche 3. Bien que vous puissiez configurer les interfaces de couche 2 et de couche 3 en même temps, le transfert de trafic s’effectue indépendamment sur les interfaces de couche 2 et de couche 3.

Secure Wire peut coexister avec le mode transparent de couche 2. Si les deux fonctionnalités existent sur le même pare-feu SRX Series, vous devez les configurer sur des VLAN différents.

Les interfaces de routage et de pontage intégrées (IRB) ne sont pas prises en charge avec Secure Wire.

Voir également

Exemple : Simplifier le déploiement de pare-feu SRX Series avec Secure Wire over Access Mode Interfaces

Si vous connectez un pare-feu SRX Series à d’autres périphériques réseau, vous pouvez utiliser Secure Wire pour simplifier le déploiement des périphériques sur le réseau. Aucune modification des tables de routage ou de transfert sur le pare-feu SRX Series et aucune reconfiguration des périphériques voisins n’est nécessaire. Le Secure Wire permet de transférer le trafic inchangé entre les interfaces de mode d’accès spécifiées sur un pare-feu SRX Series, aussi longtemps que les stratégies de sécurité ou d’autres fonctions de sécurité le permettent. Suivez cet exemple si vous connectez un pare-feu SRX Series à d’autres périphériques réseau via des interfaces en mode d’accès.

Cet exemple montre comment configurer un mappage de câblage sécurisé pour deux interfaces en mode d’accès. Cette configuration s’applique aux scénarios où le trafic utilisateur n’est pas balisé VLAN.

Conditions préalables

Aucune configuration spéciale au-delà de l’initialisation de l’appareil n’est requise avant de configurer cette fonctionnalité.

Présentation

Cet exemple configure le secure wire access-sw qui mappe l’interface ge-0/0/3.0 à l’interface ge-0/0/4.0. Les deux interfaces homologues sont configurées pour le mode d’accès. Le VLAN ID 10 est configuré pour le vlan-10 et les interfaces de mode d’accès.

Un ID de VLAN spécifique doit être configuré pour un VLAN.

Topologie

Figure 2 Affiche les interfaces de mode d’accès mappées dans Secure Wire access-SW.

Configuration

Procédure

Configuration rapide de l’interface de ligne de commande

À compter de Junos OS version 15.1X49-D10 et de Junos OS version 17.3R1, certaines instructions de configuration CLI de couche 2 sont améliorées et certaines commandes sont modifiées. Pour plus d’informations sur les hiérarchies modifiées, reportez-vous à la section Instructions de configuration de l’interface de ligne de commande de couche 2 améliorées et modifications des commandes pour les équipements de sécurité.

Les instructions de configuration présentées ci-dessous concernent Junos OS version 15.1X49-D10 ou ultérieure et Junos OS version 17.3R1.

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

En mode commutation, l’interface de commutation Ethernet ne doit pas se trouver dans la zone de sécurité. Vous devez activer le mode transparent pour que les interfaces de commutation Ethernet soient autorisées dans les zones de sécurité à l’aide de la global-mode (Protocols) commande.

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/3 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/3 unit 0 family ethernet-switching vlan members 10 set interfaces ge-0/0/4 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/4 unit 0 family ethernet-switching vlan members 10 set security forwarding-options secure-wire access-sw interface [ge-0/0/3.0 ge-0/0/4.0] set security zones security-zone trust interfaces ge-0/0/3.0 set security zones security-zone untrust interfaces ge-0/0/4.0 set security address-book book1 address mail-untrust 203.0.113.1 set security address-book book1 attach zone untrust set security address-book book2 address mail-trust 192.168.1.1 set security address-book book2 attach zone trust set security policies from-zone trust to-zone untrust policy permit-mail match source-address mail-trust set security policies from-zone trust to-zone untrust policy permit-mail match destination-address mail-untrust set security policies from-zone trust to-zone untrust policy permit-mail match application junos-mail set security policies from-zone trust to-zone untrust policy permit-mail then permit

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer un mappage de câblage sécurisé pour les interfaces en mode d’accès :

Configurez le VLAN.

[edit vlans vlan-10] user@host# set vlan-id 10

Configurez les interfaces du mode d’accès.

[edit interfaces ] user@host# set ge-0/0/3 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/4 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/3 unit 0 family ethernet-switching vlan members 10 user@host# set ge-0/0/4 unit 0 family ethernet-switching vlan members 10

Configurez le mappage des câbles sécurisés.

[edit security forwarding-options] user@host# set secure-wire access-sw interface [ge-0/0/3.0 ge-0/0/4.0]

Configurez les zones de sécurité.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/3.0 user@host# set security-zone untrust interfaces ge-0/0/4.0

Créez des entrées de carnet d’adresses. Associez des zones de sécurité aux carnets d’adresses.

[edit security address-book book1] user@host# set address mail-untrust 203.0.113.1 user@host# set attach zone untrust

[edit security address-book book1] user@host# set address mail-trust 192.168.1.1 user@host# set attach zone trust

Configurez une stratégie de sécurité pour autoriser le trafic de messagerie.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-mail match source-address mail-trust user@host# set policy permit-mail match destination-address mail-untrust user@host# set policy permit-mail match application junos-mail user@host# set policy permit-mail then permit

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les show vlanscommandes , show interfaces, show security forwarding-optionset show security zones . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/3 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/4 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

user@host# show security forwarding-options

secure-wire {

access-sw {

interface [ ge-0/0/3.0 ge-0/0/4.0 ];

}

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/3.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/4.0;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-mail {

match {

source-address mail-trust;

destination-address mail-untrust;

application junos-mail;

}

then {

permit;

}

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Vérification

Vérifiez que la configuration fonctionne correctement.

- Vérification du mappage sécurisé des câbles

- Vérification du VLAN

- Vérification de la configuration de la stratégie

Vérification du mappage sécurisé des câbles

But

Vérifiez le mappage sécurisé des câbles.

Action

À partir du mode opérationnel, entrez la show security forwarding-options secure-wire commande.

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link access-sw ge-0/0/3.0 down ge-0/0/4.0 down Total secure wires: 1

Vérification du VLAN

But

Vérifiez le VLAN.

Action

À partir du mode opérationnel, entrez la show vlans vlan-10 commande.

user@host> show vlans vlan-10

Routing instance VLAN name Tag Interfaces

default-switch vlan-10 10 ge-0/0/3.0

ge-0/0/4.0Vérification de la configuration de la stratégie

But

Vérifier les informations sur les politiques de sécurité.

Action

À partir du mode opérationnel, entrez la show security policies detail commande.

user@host> show security policies detail

Default policy: deny-all

Pre ID default policy: permit-all

Policy: permit-mail, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source vrf group:

any

Destination vrf group:

any

Source addresses:

mail-trust(book2): 192.168.1.1/32

Destination addresses:

mail-untrust(book1): 203.0.113.1/32

Application: junos-mail

IP protocol: tcp, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination ports: 25

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: NoExemple : Simplifier le déploiement de pare-feu SRX Series avec Secure Wire over Trunk Mode Interfaces

Si vous connectez un pare-feu SRX Series à d’autres périphériques réseau, vous pouvez utiliser Secure Wire pour simplifier le déploiement des périphériques sur le réseau. Aucune modification des tables de routage ou de transfert sur le pare-feu SRX Series et aucune reconfiguration des périphériques voisins n’est nécessaire. Le Secure Wire permet de transférer le trafic sans modification entre les interfaces en mode trunk spécifiées sur un pare-feu SRX Series, aussi longtemps que les stratégies de sécurité ou d’autres fonctionnalités de sécurité le permettent. Suivez cet exemple si vous connectez un pare-feu SRX Series à d’autres périphériques réseau via des interfaces en mode trunk.

Conditions préalables

Aucune configuration spéciale au-delà de l’initialisation de l’appareil n’est requise avant de configurer cette fonctionnalité.

Présentation

Cet exemple configure le secure wire trunk-sw qui mappe l’interface ge-0/1/0.0 à l’interface ge-0/1/1.0. Les deux interfaces homologues sont configurées en mode trunk et transportent le trafic utilisateur étiqueté avec des ID VLAN de 100 à 102. La liste d’ID VLAN 100-102 est configurée pour le VLAN VLAN-100 et les interfaces en mode trunk.

Un ID de VLAN spécifique doit être configuré pour un VLAN.

Topologie

Figure 3 Affiche les interfaces en mode trunk qui sont mappées dans Secure Wire Trunk-SW.

Configuration

Procédure

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set vlans vlan-100 vlan members 100-102 set interfaces ge-0/1/0 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 set interfaces ge-0/1/1 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 set security forwarding-options secure-wire trunk-sw interface [ge-0/1/0.0 ge-0/1/1.0] set security zones security-zone trust interfaces ge-0/1/0.0 set security zones security-zone untrust interfaces ge-0/1/1.0 set security policies default-policy permit-all

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer un mappage de câbles sécurisé pour les interfaces en mode trunk :

Configurez le VLAN.

[edit vlans vlan-100] user@host# set vlan members 100-102

Configurez les interfaces en mode trunk.

[edit interfaces] user@host# set ge-0/1/0 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 user@host# set ge-0/1/1 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102

Configurez le mappage des câbles sécurisés.

[edit security forwarding-options] user@host# set secure-wire trunk-sw interface [ge-0/1/0.0 ge-0/1/1.0]

Configurez les zones de sécurité.

[edit security zones] user@host# set security-zone trust interfaces ge-0/1/0.0 user@host# set security-zone untrust interfaces ge-0/1/1.0

Configurez une stratégie de sécurité pour autoriser le trafic.

[edit security policies] user@host# set default-policy permit-all

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les show vlanscommandes , show interfaces, show security forwarding-optionset show security zones . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

user@host# show vlans

vlan-100 {

vlan members 100-102;

}

user@host# show interfaces

ge-0/1/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan members 100-102;

}

}

}

ge-0/1/1 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan members 100-102;

}

}

}

user@host# show security forwarding-options

secure-wire trunk-sw {

interfaces [ge-0/1/0.0 ge-0/1/1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/1/0.0;

}

}

security-zone untrust {

interfaces {

ge-0/1/1.0;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Vérification

Vérifiez que la configuration fonctionne correctement.

Vérification du mappage sécurisé des câbles

But

Vérifiez le mappage sécurisé des câbles.

Action

À partir du mode opérationnel, entrez la show security forwarding-options secure-wire commande.

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link trunk-sw ge-0/1/0.0 up ge-0/1/1.0 up Total secure wires: 1

Vérification du VLAN

But

Vérifiez le VLAN.

Action

À partir du mode opérationnel, entrez la show vlans commande.

user@host> show vlans

Routing instance VLAN name VLAN ID Interfaces

default-switch vlan-100-vlan-0100 100 ge-0/1/0.0

ge-0/1/1.0

default-switch vlan-100-vlan-0101 101 ge-0/1/0.0

ge-0/1/1.0

default-switch vlan-100-vlan-0102 102 ge-0/1/0.0

ge-0/1/1.0Les VLAN sont automatiquement développés, avec un VLAN pour chaque ID de VLAN dans la liste des ID de VLAN.

Exemple : Simplifier le déploiement de pare-feu SRX Series avec Secure Wire sur des liens membres d’interface agrégés

Si vous connectez un pare-feu SRX Series à d’autres périphériques réseau, vous pouvez utiliser Secure Wire pour simplifier le déploiement des périphériques sur le réseau. Aucune modification des tables de routage ou de transfert sur le pare-feu SRX Series et aucune reconfiguration des périphériques voisins n’est nécessaire. Le Secure Wire permet de transférer le trafic inchangé entre les liens membres d’interface agrégés spécifiés sur un pare-feu SRX Series, aussi longtemps que les stratégies de sécurité ou d’autres fonctions de sécurité le permettent. Suivez cet exemple si vous connectez un pare-feu SRX Series à d’autres périphériques réseau via des liens membres d’interface agrégés.

LACP n’est pas pris en charge. Il est possible de configurer des mappages de câbles sécurisés pour les liaisons membres de faisceaux de liaisons au lieu de mapper directement des interfaces Ethernet agrégées. Lorsque les ports ou interfaces du pare-feu SRX Series sont en mode trunk, l’équipement ne transmet pas les PDU LACP et le LACP échoue. Vous devez ajouter un VLAN natif pour sécuriser les interfaces filaires, afin d’activer LACP.

Sur les équipements SRX210, SRX220, SRX240, SRX300, SRX320, SRX340, SRX345, SRX550 et SRX650, lorsque vous créez une interface agrégée avec deux ports ou plus et que vous définissez la famille sur Commutation Ethernet, et si une liaison du bundle tombe en panne, le trafic transféré via la même liaison est réacheminé deux secondes plus tard. Cela entraîne une interruption du trafic envoyé vers la liaison jusqu’à ce que le reroutage soit terminé.

Conditions préalables

Aucune configuration spéciale au-delà de l’initialisation de l’appareil n’est requise avant de configurer cette fonctionnalité.

Présentation

Cet exemple configure des câbles sécurisés pour deux faisceaux de liaisons d’interface Ethernet agrégés avec deux liens chacun. Deux fils sécurisés distincts, ae-link1 et ae-link2, sont configurés à l’aide d’une liaison de chaque faisceau de liaisons Ethernet agrégé. Ce mappage statique nécessite que les deux ensembles de liens aient le même nombre de liens.

Pour les faisceaux de liaisons, toutes les interfaces logiques des mappages de câbles sécurisés doivent appartenir au même VLAN. L’ID VLAN 10 est configuré pour le VLAN vlan-10 et les interfaces logiques. Toutes les interfaces logiques d’un faisceau de liens doivent appartenir à la même zone de sécurité.

Un ID de VLAN spécifique ou une liste d’ID de VLAN doit être configuré pour un VLAN.

Topologie

Figure 4 Affiche les interfaces agrégées mappées dans les configurations Secure Wire.

Configuration

Procédure

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/0/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/1/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/1/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set security forwarding-options secure-wire ae-link1-sw interface [ge-0/1/0.0 ge-0/1/1.0] set security forwarding-options secure-wire ae-link2-sw interface [ge-0/0/0.0 ge-0/0/1.0] set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust interfaces ge-0/1/0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/1/1.0 set security policies default-policy permit-all

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer un mappage de câblage sécurisé pour les liaisons membres d’interface agrégées :

Configurez le VLAN.

[edit vlans vlan-10] user@host# set vlan-id10

Configurez les interfaces.

[edit interfaces ] user@host# set ge-0/0/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/0/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/1/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/1/1 unit 0 family ethernet-switching interface-mode access vlan-id 10

Configurez les mappages de câbles sécurisés.

[edit security forwarding-options] user@host# set secure-wire ae-link1-sw interface [ ge-0/1/0.0 ge-0/1/1.0 ] user@host# set secure-wire ae-link2-sw interface [ ge-0/0/0.0 ge-0/0/1.0 ]

Configurez les zones de sécurité.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/0.0 user@host# set security-zone trust interfaces ge-0/1/0.0 user@host# set security-zone untrust interfaces ge-0/0/1.0 user@host# set security-zone untrust interfaces ge-0/1/1.0

Configurez une stratégie de sécurité pour autoriser le trafic.

[edit security policies] user@host# set default-policy permit-all

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les show vlanscommandes , show interfaces, show security forwarding-optionset show security zones . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/0/1 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/1/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/1/1{

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire ae-link1-sw {

interfaces [ge-0/1/0.0 ge-0/1/1.0];

}

secure-wire ae-link2-sw {

interfaces [ge-0/0/0.0 ge-0/0/1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/0.0;

ge-0/1/0.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/1.0;

ge-0/1/1.0;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Vérification

Vérifiez que la configuration fonctionne correctement.

Vérification du mappage sécurisé des câbles

But

Vérifiez le mappage sécurisé des câbles.

Action

À partir du mode opérationnel, entrez la show security forwarding-options secure-wire commande.

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link ae-link1-sw ge-0/1/0.0 up ge-0/1/1.0 up ae-link2-sw ge-0/0/0.0 up ge-0/0/1.0 up Total secure wires: 2

Exemple : Simplifier le déploiement de clusters de châssis avec Secure Wire sur des interfaces Ethernet redondantes

Si vous connectez un cluster châssis SRX Series à d’autres périphériques réseau, vous pouvez utiliser Secure Wire pour simplifier le déploiement du cluster sur le réseau. Aucune modification des tables de routage ou de transfert sur le cluster et aucune reconfiguration des périphériques voisins n’est nécessaire. Le filage sécurisé permet de transférer le trafic inchangé entre les interfaces Ethernet redondantes spécifiées sur le cluster de châssis SRX Series, aussi longtemps que les stratégies de sécurité ou d’autres fonctionnalités de sécurité le permettent. Suivez cet exemple si vous connectez un cluster de châssis SRX Series à d’autres périphériques réseau via des interfaces Ethernet redondantes.

Conditions préalables

Avant de commencer :

Connectez une paire de pare-feu SRX Series identiques dans un cluster de châssis.

Configurez l’ID de nœud et l’ID de cluster de châssis.

Définissez le nombre d’interfaces Ethernet redondantes dans le cluster de châssis.

Configurez la structure du cluster de châssis.

Configurez le groupe de redondance du cluster de châssis (dans cet exemple, le groupe de redondance 1 est utilisé).

Pour plus d’informations, reportez-vous au Guide d’utilisation du cluster de châssis pour les équipements SRX Series.

Présentation

Secure Wire est pris en charge sur des interfaces Ethernet redondantes dans un cluster de châssis. Les deux interfaces Ethernet redondantes doivent être configurées dans le même groupe de redondance. En cas de basculement, les deux interfaces Ethernet redondantes doivent basculer ensemble.

Le mappage sécurisé des fils des groupes d’agrégation de liaisons Ethernet (LAG) redondants n’est pas pris en charge. LACP n’est pas pris en charge.

Cet exemple configure le fil sécurisé reth-sw qui mappe l’interface d’entrée reth0.0 à l’interface de sortie reth1.0. Chaque interface Ethernet redondante se compose de deux interfaces enfants, une sur chaque nœud du cluster de châssis. Les deux interfaces Ethernet redondantes sont configurées pour le mode d’accès. Le VLAN ID 10 est configuré pour le VLAN vlan-10 et les interfaces Ethernet redondantes.

Un ID de VLAN spécifique ou une liste d’ID de VLAN doit être configuré pour un VLAN.

Topologie

Figure 5 Affiche les interfaces Ethernet redondantes mappées dans Secure Wire Reth-SW.

Configuration

Procédure

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/0 gigether-options redundant-parent reth0 set interfaces ge-0/0/1 gigether-options redundant-parent reth1 set interfaces ge-0/1/0 gigether-options redundant-parent reth0 set interfaces ge-0/1/1 gigether-options redundant-parent reth1 set interfaces reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth1 redundant-ether-options redundancy-group 1 set security forwarding-options secure-wire reth-sw interface [reth0.0 reth1.0] set security zones security-zone trust interfaces reth0.0 set security zones security-zone untrust interfaces reth1.0 set security policies default-policy permit-all

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer un mappage de câblage sécurisé pour les interfaces Ethernet redondantes du cluster de châssis :

Configurez le VLAN.

[edit vlans vlan-10] user@host# set vlan-id 10

Configurez les interfaces Ethernet redondantes.

[edit interfaces ] user@host# set ge-0/0/0 gigether-options redundant-parent reth0 user@host# set ge-0/0/1 gigether-options redundant-parent reth1 user@host# set ge-0/1/0 gigether-options redundant-parent reth0 user@host# set ge-0/1/1 gigether-options redundant-parent reth1 user@host#set reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host#set reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth1 redundant-ether-options redundancy-group 1

Configurez le mappage des câbles sécurisés.

[edit security forwarding-options] user@host# set secure-wire reth-sw interface [reth0.0 reth1.0]

Configurez les zones de sécurité.

[edit security zones] user@host# set security-zone trust interfaces reth0.0 user@host# set security-zone untrust interfaces reth1.0

Configurez une stratégie de sécurité pour autoriser le trafic.

[edit security policies] user@host# set default-policy permit-all

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les show vlanscommandes , show interfaces, show security forwarding-optionset show security zones . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-0/1/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/1/1 {

gigether-options {

redundant-parent reth1;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire reth-sw {

interfaces [reth0.0 reth1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

reth0.0;

}

}

security-zone untrust {

interfaces {

reth1.0;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Vérification

Vérifiez que la configuration fonctionne correctement.

Vérification du mappage sécurisé des câbles

But

Vérifiez le mappage sécurisé des câbles.

Action

À partir du mode opérationnel, entrez la show security forwarding-options secure-wire commande.

user@host> show security forward-options secure-wire node0: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw reth0.0 up reth1.0 up Total secure wires: 1 node1: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw reth0.0 up reth1.0 up Total secure wires: 1

Exemple : Simplifier le déploiement de clusters de châssis avec Secure Wire sur des interfaces Ethernet redondantes agrégées

Si vous connectez un cluster châssis SRX Series à d’autres périphériques réseau, vous pouvez utiliser Secure Wire pour simplifier le déploiement du cluster sur le réseau. Aucune modification des tables de routage ou de transfert sur le cluster et aucune reconfiguration des périphériques voisins n’est nécessaire. Le filage sécurisé permet de transférer le trafic inchangé entre les interfaces Ethernet redondantes spécifiées sur le cluster de châssis SRX Series, aussi longtemps que les stratégies de sécurité ou d’autres fonctionnalités de sécurité le permettent. Suivez cet exemple si vous connectez un cluster de châssis SRX Series à d’autres périphériques réseau via des interfaces Ethernet redondantes agrégées.

Les câbles sécurisés ne peuvent pas être configurés pour les groupes d’agrégation de liaisons d’interface Ethernet redondants. Pour le mappage de câblage sécurisé illustré dans cet exemple, il n’existe aucune configuration LAG sur le cluster de châssis de la SRX Series. Chaque interface Ethernet redondante se compose de deux interfaces enfants, une sur chaque nœud du cluster de châssis. Les utilisateurs d’équipements en amont ou en aval connectés au cluster SRX Series peuvent configurer les liaisons enfants d’interface Ethernet redondantes dans les LAG.

Conditions préalables

Avant de commencer :

Connectez une paire de pare-feu SRX Series identiques dans un cluster de châssis.

Configurez l’ID de nœud et l’ID de cluster de châssis.

Définissez le nombre d’interfaces Ethernet redondantes dans le cluster de châssis.

Configurez la structure du cluster de châssis.

Configurez le groupe de redondance du cluster de châssis (dans cet exemple, le groupe de redondance 1 est utilisé).

Pour plus d’informations, reportez-vous au Guide d’utilisation du cluster de châssis pour les équipements SRX Series.

Présentation

Cet exemple configure des câbles sécurisés pour quatre interfaces Ethernet redondantes : reth0, reth1, reth2 et reth3. Chaque interface Ethernet redondante se compose de deux interfaces enfants, une sur chaque nœud du cluster de châssis. Les quatre interfaces Ethernet redondantes doivent se trouver dans le même VLAN (dans cet exemple, le VLAN est vlan-0). Deux des interfaces Ethernet redondantes, reth0.0 et reth2.0, sont affectées à la zone de confiance, tandis que les deux autres interfaces, reth1.0 et reth3.0, sont affectées à la zone de non-confiance.

Cet exemple configure les câbles sécurisés suivants :

reth-sw1 mappe l’interface reth0.0 à l’interface reth1.0

reth-sw2 mappe l’interface reth2.0 à reth3.0

Toutes les interfaces Ethernet redondantes sont configurées pour le mode d’accès. Le VLAN ID 10 est configuré pour le VLAN vlan-0 et les interfaces Ethernet redondantes.

Un ID de VLAN spécifique ou une liste d’ID de VLAN doit être configuré pour un VLAN.

Topologie

Figure 6 Affiche les liaisons enfants de l’interface Ethernet redondantes qui sont mappées dans les configurations Secure Wire RETH-SW1 et RETH-SW2. Chaque interface Ethernet redondante se compose de deux interfaces enfants, une sur chaque nœud du cluster de châssis.

Les utilisateurs d’équipements en amont ou en aval connectés au cluster SRX Series peuvent configurer des liaisons enfants d’interface Ethernet redondantes dans un LAG tant que le LAG ne s’étend pas sur les nuds du cluster du châssis. Par exemple, ge-0/0/0 et ge-0/1/0 et ge-0/0/1 et ge-0/1/1 sur le nœud 0 peuvent être configurés en tant que LAG sur les équipements connectés. De la même manière, ge-1/0/0 et ge-1/1/0 et ge-1/0/1 et ge-1/1/1 sur le nœud 1 peuvent être configurés en tant que LAG sur les appareils connectés.

Configuration

Procédure

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set vlans vlan-0 vlan-id 10 set interfaces ge-0/0/0 gigether-options redundant-parent reth0 set interfaces ge-0/0/1 gigether-options redundant-parent reth1 set interfaces ge-0/1/0 gigether-options redundant-parent reth2 set interfaces ge-0/1/1 gigether-options redundant-parent reth3 set interfaces ge-1/0/0 gigether-options redundant-parent reth0 set interfaces ge-1/0/1 gigether-options redundant-parent reth1 set interfaces ge-1/1/0 gigether-options redundant-parent reth2 set interfaces ge-1/1/1 gigether-options redundant-parent reth3 set interfaces reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth2 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth3 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth3 redundant-ether-options redundancy-group 1 set security forwarding-options secure-wire reth-sw1 interface [reth0.0 reth1.0] set security forwarding-options secure-wire reth-sw2 interface [reth2.0 reth3.0] set security zones security-zone trust interfaces reth0.0 set security zones security-zone trust interfaces reth2.0 set security zones security-zone untrust interfaces reth1.0 set security zones security-zone untrust interfaces reth3.0 set security policies default-policy permit-all

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer un mappage de câblage sécurisé pour les liaisons membres d’interface agrégées :

Configurez le VLAN.

[edit vlans vlan-0] user@host# set vlan-id 10

Configurez les interfaces Ethernet redondantes.

[edit interfaces ] user@host# set ge-0/0/0 gigether-options redundant-parent reth0 user@host# set ge-0/0/1 gigether-options redundant-parent reth1 user@host# set ge-0/1/0 gigether-options redundant-parent reth2 user@host# set ge-0/1/1 gigether-options redundant-parent reth3 user@host# set ge-1/0/0 gigether-options redundant-parent reth0 user@host# set ge-1/0/1 gigether-options redundant-parent reth1 user@host# set ge-1/1/0 gigether-options redundant-parent reth2 user@host# set ge-1/1/1 gigether-options redundant-parent reth3 user@host# set reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth2 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth3 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth2 redundant-ether-options redundancy-group 1 user@host# set reth3 redundant-ether-options redundancy-group 1

Configurez les mappages de câbles sécurisés.

[edit security forwarding-options] user@host# set secure-wire reth-sw1 interface [reth0.0 reth1.0] user@host# set secure-wire reth-sw2 interface [reth2.0 reth3.0]

Configurez les zones de sécurité.

[edit security zones] user@host# set security-zone trust interfaces reth0.0 user@host# set security-zone trust interfaces reth2.0 user@host# set security-zone untrust interfaces reth1.0 user@host# set security-zone untrust interfaces reth3.0

Configurez une stratégie de sécurité pour autoriser le trafic.

[edit security policies] user@host# set default-policy permit-all

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les show vlanscommandes , show interfaces, show security forwarding-optionset show security zones . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

user@host# show vlans

vlan-0 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-0/1/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-0/1/1 {

gigether-options {

redundant-parent reth3;

}

}

ge-1/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-1/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-1/1/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-1/1/1 {

gigether-options {

redundant-parent reth3;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth2 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth3 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire reth-sw1 {

interfaces [reth0.0 reth1.0];

}

secure-wire reth-sw2 {

interfaces [reth2.0 reth3.0];

}

user@host# show security zones

security-zone trust {

interfaces {

reth0.0;

reth2.0;

}

}

security-zone untrust {

interfaces {

reth1.0;

reth3.0;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Vérification

Vérifiez que la configuration fonctionne correctement.

Vérification du mappage sécurisé des câbles

But

Vérifiez le mappage sécurisé des câbles.

Action

À partir du mode opérationnel, entrez la show security forwarding-options secure-wire commande.

user@host> show security forward-options secure-wire node0: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw1 reth0.0 up reth1.0 up reth-sw2 reth2.0 up reth3.0 up Total secure wires: 2 node1: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw1 reth0.0 up reth1.0 up reth-sw2 reth2.0 up reth3.0 up Total secure wires: 2