Interfaces de couche 2 sur les équipements de sécurité

Comprendre les interfaces de couche 2 sur les équipements de sécurité

Les interfaces logiques de couche 2 sont créées en définissant une ou plusieurs unités logiques sur une interface physique avec le type ethernet-switchingd’adresse de famille . Si une interface physique possède une ethernet-switchinginterface logique de famille, elle ne peut pas avoir d’autre type de famille dans ses interfaces logiques. Une interface logique peut être configurée dans l’un des modes suivants :

Access mode (Mode d’accès) : l’interface accepte les paquets non balisés, attribue l’identifiant VLAN spécifié au paquet et transfère le paquet dans le VLAN configuré avec l’identifiant VLAN correspondant.

Mode trunk : l’interface accepte tout paquet étiqueté avec un identificateur VLAN qui correspond à une liste spécifiée d’identificateurs VLAN. Les interfaces en mode trunk sont généralement utilisées pour interconnecter les commutateurs. Pour configurer un identificateur VLAN pour les paquets non étiquetés reçus sur l’interface physique, utilisez l’option

native-vlan-id. Si l’option n’estnative-vlan-idpas configurée, les paquets non étiquetés sont abandonnés.

Plusieurs interfaces logiques en mode trunk peuvent être définies, à condition que les identificateurs VLAN d’une interface trunk ne chevauchent pas ceux d’une autre interface trunk. Le native-vlan-id doit appartenir à une liste d’identificateurs VLAN configurée pour une interface trunk.

Voir également

Exemple : Configuration des interfaces logiques de couche 2 sur les équipements de sécurité

Cet exemple montre comment configurer une interface logique de couche 2 en tant que port trunk afin que les paquets entrants puissent être redirigés de manière sélective vers un pare-feu ou un autre périphérique de sécurité.

Conditions préalables

Avant de commencer, configurez les VLAN. Voir l’exemple : Configuration des VLAN sur les équipements de sécurité.

Présentation

Dans cet exemple, vous configurez l’interface logique ge-3/0/0.0 en tant que port trunk qui transporte le trafic des paquets étiquetés avec les identifiants VLAN 1 à 10 ; cette interface est implicitement affectée aux VLAN précédemment configurés vlan-a et vlan-b. Ensuite, vous attribuez un ID de VLAN de 10 à tous les paquets non étiquetés reçus sur l’interface physique ge-3/0/0.

Configuration

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces ge-3/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members 1–10 set interfaces ge-3/0/0 vlan-tagging native-vlan-id 10

Procédure

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer une interface logique de couche 2 en tant que port trunk :

Configurez l’interface logique.

[edit interfaces ge-3/0/0] user@host# set unit 0 family ethernet-switching interface-mode trunk vlan members 1–10

Spécifiez un ID de VLAN pour les paquets non balisés.

[edit interfaces ge-3/0/0] user@host# set vlan-tagging native-vlan-id 10

Si vous avez terminé de configurer l’appareil, validez la configuration.

[edit] user@host# commit

Vérification

Pour vérifier que la configuration fonctionne correctement, entrez les show interfaces ge-3/0/0 commandes et show interfaces ge-3/0/0.0 .

Comprendre le mode mixte (mode transparent et mode routage) sur les équipements sécurisés

Le mode mixte prend en charge à la fois le mode transparent (couche 2) et le mode route (couche 3) ; C’est le mode par défaut. Vous pouvez configurer simultanément les interfaces de couche 2 et de couche 3 à l’aide de zones de sécurité distinctes.

Pour la configuration en mode mixte, vous devez redémarrer l’appareil après avoir validé les modifications. Toutefois, pour les équipements de la gamme SRX5000, le redémarrage n’est pas nécessaire.

Les périphériques SRX4100 et SRX4200 prennent en charge le système logique en mode transparent et en mode routage

SRX4600 périphérique ne prend en charge le système logique qu’en mode routage

En mode mixte (mode transparent et mode route) :

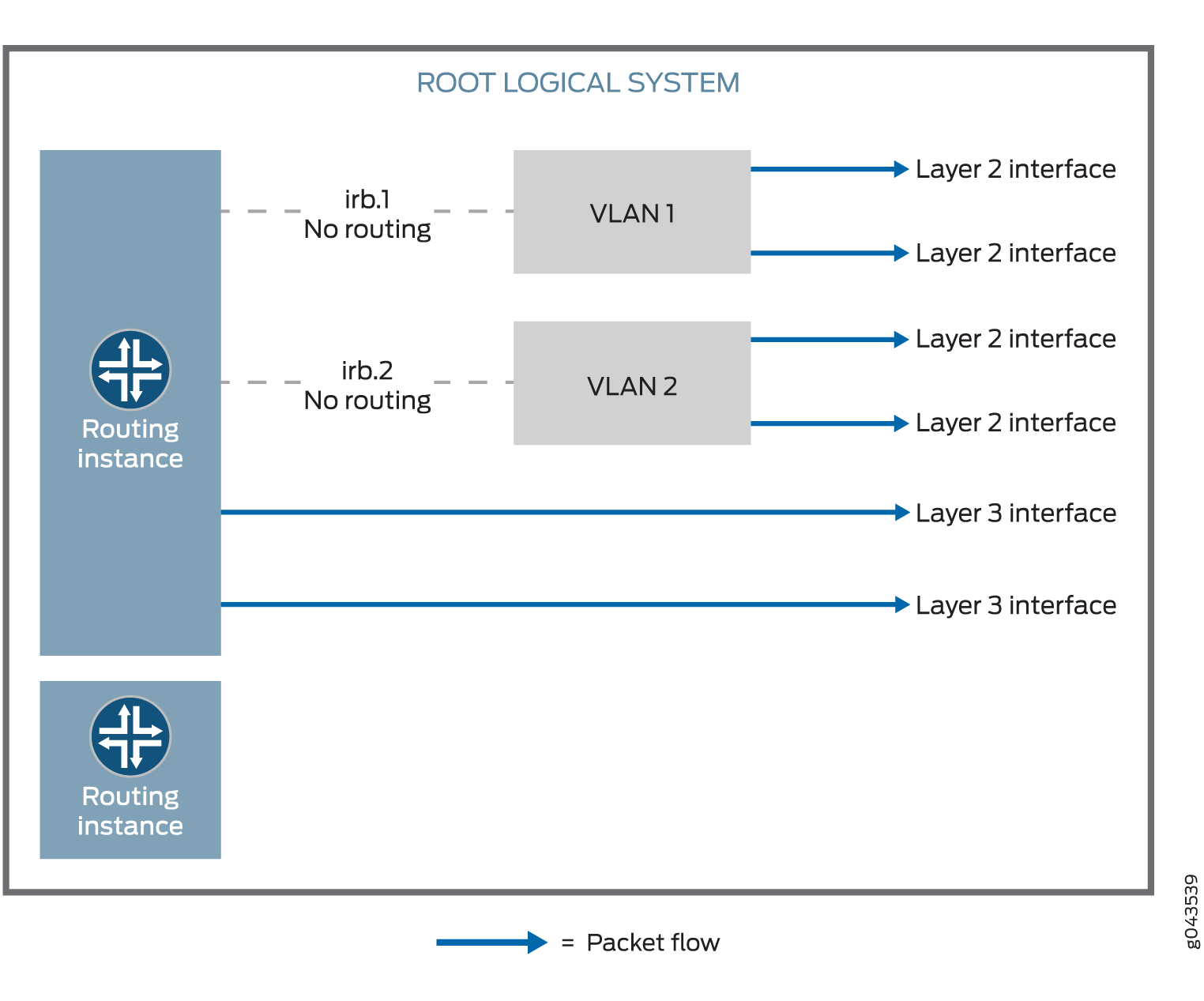

Il n’y a pas de routage entre les interfaces IRB et entre les interfaces IRB et les interfaces de couche 3.

L’appareil ressemble à Figure 1 deux appareils distincts. Un périphérique s’exécute en mode transparent de couche 2 et l’autre périphérique en mode de routage de couche 3. Mais les deux appareils fonctionnent indépendamment. Les paquets ne peuvent pas être transférés entre les interfaces de couche 2 et de couche 3, car il n’y a pas de routage entre les interfaces IRB et entre les interfaces IRB et les interfaces de couche 3.

En mode mixte, l’interface physique Ethernet peut être une interface de couche 2 ou une interface de couche 3, mais l’interface physique Ethernet ne peut pas être les deux simultanément. Toutefois, les familles de couches 2 et 3 peuvent exister sur des interfaces physiques distinctes sur le même équipement.

Tableau 1 répertorie les types d’interfaces physiques Ethernet et les types de familles pris en charge.

Type d’interface physique Ethernet |

Type de famille pris en charge |

|---|---|

Interface de couche 2 |

|

Interface de couche 3 |

|

Plusieurs instances de routage sont prises en charge.

Vous pouvez configurer la pseudo-interface et l’interface irb.x de couche 3 sous la même instance de routage par défaut à l’aide d’une instance de routage par défaut ou d’une instance de routage définie par l’utilisateur. Reportez-vous à la section Figure 2.

Les paquets de l’interface de couche 2 sont commutés au sein du même VLAN ou se connectent à l’hôte via l’interface IRB. Les paquets ne peuvent pas être acheminés vers une autre interface IRB ou une interface de couche 3 via leur propre interface IRB.

Les paquets de l’interface de couche 3 sont acheminés vers une autre interface de couche 3. Les paquets ne peuvent pas être acheminés vers une interface de couche 2 via une interface IRB.

Tableau 2 répertorie les fonctionnalités de sécurité prises en charge en mode mixte et celles qui ne le sont pas en mode transparent pour la commutation de couche 2.

Mode Type |

Mise en place |

Non pris en charge |

|---|---|---|

Mode mixte |

|

— |

Mode de routage (interface de couche 3) |

|

— |

Mode transparent (interface de couche 2) |

|

|

À partir de Junos OS version 12.3X48-D10 et de Junos OS version 17.3R1, certaines conditions s’appliquent aux opérations en mode mixte. Notez les conditions ici :

Sur les équipements SRX300, SRX320, SRX340, SRX345, SRX380, SRX550, SRX550HM et SRX1500, vous ne pouvez pas configurer la commutation Ethernet et le service VPLS (Virtual Private LAN Service) en mode mixte (couche 2 et couche 3).

Sur les équipements SRX5400, SRX5600 et SRX5800, vous n’avez pas besoin de redémarrer l’appareil lorsque vous configurez le VLAN.

Voir également

Exemple : Amélioration des services de sécurité en configurant un pare-feu SRX Series en mode mixte (mode transparent et mode routage)

Vous pouvez configurer un pare-feu SRX Series en utilisant simultanément le mode transparent (couche 2) et le mode routage (couche 3) afin de simplifier les déploiements et d’améliorer les services de sécurité.

Cet exemple montre comment faire passer le trafic de couche 2 de l’interface ge-0/0/1.0 à l’interface ge-0/0/0.0 et le trafic de couche 3 de l’interface ge-0/0/2.0 à l’interface ge-0/0/3.0.

Conditions préalables

Cet exemple utilise les composants matériels et logiciels suivants :

Un pare-feu SRX Series

Quatre PC

Avant de commencer :

Créez une zone de sécurité distincte pour les interfaces de couche 2 et de couche 3. Reportez-vous à la section Présentation des zones de sécurité de couche 2.

Présentation

Dans les entreprises où différents groupes d’activités disposent de solutions de sécurité basées sur la couche 2 ou la couche 3, l’utilisation d’une seule configuration en mode mixte simplifie leurs déploiements. Dans une configuration en mode mixte, vous pouvez également fournir des services de sécurité avec commutation et routage intégrés.

En outre, vous pouvez configurer un pare-feu SRX Series en mode autonome et en mode cluster de châssis à l’aide du mode mixte.

En mode mixte (mode par défaut), vous pouvez configurer simultanément les interfaces de couche 2 et de couche 3 à l’aide de zones de sécurité distinctes.

Pour la configuration en mode mixte, vous devez redémarrer l’appareil après avoir validé les modifications. Toutefois, pour les équipements de la gamme SRX5000, le redémarrage n’est pas nécessaire.

Dans cet exemple, vous allez d’abord configurer un type de famille de couche 2 appelé commutation Ethernet pour identifier les interfaces de couche 2. Vous définissez l’adresse IP 10.10.10.1/24 sur l’interface IRB. Ensuite, vous créez la zone L2 et vous y ajoutez les interfaces de couche 2 ge-0/0/1.0 et ge-0/0/0.0.

Ensuite, vous configurez un type de famille de couche 3 pour identifier les interfaces de couche 3. Vous définissez l’adresse IP 192.0.2.1/24 sur l’interface ge-0/0/2.0 et l’adresse IP 192.0.2.3/24 sur l’interface ge-0/0/3. Ensuite, vous créez la zone L3 et vous y ajoutez les interfaces de couche 3 ge-0/0/2.0 et ge-0/0/3.0.

Topologie

Figure 3 montre une topologie en mode mixte.

Tableau 3 affiche les paramètres configurés dans cet exemple.

Paramètre |

Description |

|---|---|

L2 |

Zone de couche 2. |

GE-0/0/1.0 et GE-0/0/0.0 |

Ajout d’interfaces de couche 2 à la zone de couche 2. |

L3 |

Zone de couche 3. |

GE-0/0/2.0 et GE-0/0/3.0 |

Ajout d’interfaces de couche 3 à la zone de couche 3. |

10.10.10.1/24 |

Adresse IP de l’interface IRB. |

192.0.2.1/24 et 192.0.2.3/24 |

Adresses IP pour l’interface de couche 3. |

Configuration

Procédure

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members 10 set interfaces ge-0/0/1 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members 10 set protocols l2-learning global-mode transparent-bridge set interfaces irb unit 10 family inet address 10.10.10.1/24 set security zones security-zone L2 interfaces ge-0/0/1.0 set security zones security-zone L2 interfaces ge-0/0/0.0 set vlans vlan-10 vlan-id 10 set vlans vlan-10 l3-interface irb.10 set interfaces ge-0/0/2 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/3 unit 0 family inet address 192.0.2.3/24 set security policies default-policy permit-all set security zones security-zone L2 host-inbound-traffic system-services any-service set security zones security-zone L2 host-inbound-traffic protocols all set security zones security-zone L3 host-inbound-traffic system-services any-service set security zones security-zone L3 host-inbound-traffic protocols all set security zones security-zone L3 interfaces ge-0/0/2.0 set security zones security-zone L3 interfaces ge-0/0/3.0

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer les interfaces de couche 2 et de couche 3 :

Créez un type de famille de couche 2 pour configurer les interfaces de couche 2.

[edit interfaces] user@host# set ge-0/0/0 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/0 unit 0 family ethernet-switching vlan members 10 user@host# set ge-0/0/1 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/1 unit 0 family ethernet-switching vlan members 10

Configurez les interfaces de couche 2 pour qu’elles fonctionnent en mode pont transparent.

[edit protocols] user@host# set l2-learning global-mode transparent-bridge

Configurez une adresse IP pour l’interface IRB.

[edit interfaces] user@host# set irb unit 10 family inet address 10.10.10.1/24

Configurez les interfaces de couche 2.

[edit security zones security-zone L2 interfaces] user@host# set ge-0/0/1.0 user@host# set ge-0/0/0.0

Configurez le VLAN.

[edit vlans vlan-10] user@host# set vlan-id 10 user@host# set l3-interface irb.10

Configurez les adresses IP pour les interfaces de couche 3.

[edit interfaces] user@host# set ge-0/0/2 unit 0 family inet address 192.0.2.1/24 user@host# set ge-0/0/3 unit 0 family inet address 192.0.2.3/24

Configurez la stratégie pour autoriser le trafic.

[edit security policies] user@host# set default-policy permit-all

Configurez les interfaces de couche 3.

[edit security zones security-zone] user@host# set L2 host-inbound-traffic system-services any-service user@host# set L2 host-inbound-traffic protocols all user@host# set L3 host-inbound-traffic system-services any-service user@host# set L3 host-inbound-traffic protocols all user@host# set L3 interfaces ge-0/0/2.0 user@host# set L3 interfaces ge-0/0/3.0

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les commandes show interfaces, show security policies, show vlanset show security zones. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/1 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 192.0.2.3/24;

}

}

}

irb {

unit 10 {

family inet {

address 10.10.10.1/24;

}

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show vlans

vlan-10 {

vlan-id 10;

l3-interface irb.10;

}

[edit]

user@host# show security zones

security-zone L2 {

host-inbound-traffic {

system-services {

any-service;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

ge-0/0/0.0;

}

}

security-zone L3 {

host-inbound-traffic {

system-services {

any-service;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

ge-0/0/3.0;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Vérification

Vérifiez que la configuration fonctionne correctement.

- Vérification des interfaces et des zones de couches 2 et 3

- Vérification de la session de couche 2 et de couche 3

Vérification des interfaces et des zones de couches 2 et 3

But

Vérifiez que les interfaces de couche 2 et de couche 3 et les zones de couche 2 et de couche 3 sont créées.

Action

À partir du mode opérationnel, entrez la show security zones commande.

user@host> show security zones

Security zone: HOST

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 0

Interfaces:

Security zone: L2

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 2

Interfaces:

ge-0/0/0.0

ge-0/0/1.0

Security zone: L3

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 2

Interfaces:

ge-0/0/2.0

ge-0/0/3.0

Security zone: junos-host

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 0

Interfaces:

Sens

La sortie affiche les noms des zones de couche 2 (L2) et de couche 3 (L3), ainsi que le nombre et les noms des interfaces de couche 2 et de couche 3 liées aux zones L2 et L3.

Vérification de la session de couche 2 et de couche 3

But

Vérifiez que les sessions de couche 2 et de couche 3 sont établies sur l’appareil.

Action

À partir du mode opérationnel, entrez la show security flow session commande.

user@host> show security flow session Session ID: 1, Policy name: default-policy-logical-system-00/2, Timeout: 58, Valid In: 10.102.70.75/54395 --> 228.102.70.76/9876;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1209, Bytes: 1695018, Out: 228.102.70.76/9876 --> 10.102.70.75/54395;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Session ID: 2, Policy name: default-policy-logical-system-00/2, Timeout: 58, Valid In: 10.102.70.19/23364 --> 228.102.70.20/23364;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 401, Bytes: 141152, Out: 228.102.70.20/23364 --> 10.102.70.19/23364;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0,

Sens

La sortie affiche les sessions actives sur l’appareil et la stratégie de sécurité associée à chaque session.

Session ID 1: numéro qui identifie la session de couche 2. Utilisez cet ID pour obtenir davantage d’informations sur la session de couche 2, telles que le nom de la stratégie ou le nombre de paquets entrants et sortants.

default-policy-logical-system-00/2: nom de stratégie par défaut autorisant le trafic de couche 2.

In: flux entrant (adresses IP de couche 2 source et de destination avec leurs numéros de port source et de destination respectifs, la session est ICMP et l’interface source de cette session est ge-0/0/0.0).

Out—Flux inverse (adresses IP de couche 2 source et de destination avec leurs numéros de port source et de destination respectifs, la session est ICMP et l’interface de destination de cette session est ge-0/0/1.0).

Session ID 2: numéro qui identifie la session de couche 2. Utilisez cet ID pour obtenir davantage d’informations sur la session de couche 2, telles que le nom de la stratégie ou le nombre de paquets entrants et sortants.

default-policy-logical-system-00/2: nom de stratégie par défaut autorisant le trafic de couche 2.

In—Flux entrant (adresses IP de couche 2 source et de destination avec leurs numéros de port source et de destination respectifs, la session est ICMP et l’interface source de cette session est ge-0/0/0.0,).

Out: flux inverse (adresses IP de couche 2 source et de destination avec leurs numéros de port source et de destination respectifs, la session est ICMP et l’interface de destination de cette session est ge-0/0/1.0,).

Tableau de l'historique des modifications

La prise en charge des fonctionnalités est déterminée par la plateforme et la version que vous utilisez. Utilisez l' Feature Explorer pour déterminer si une fonctionnalité est prise en charge sur votre plateforme.