Sur cette page

Comprendre les flux de trafic PVLAN sur plusieurs commutateurs

Comprendre les ports trunk VLAN secondaires et les ports d’accès de proximité sur les PVLAN

Utilisation conjointe de l’authentification 802.1X et de VLAN privés sur la même interface

Mise en place de la sécurité des ports d’accès sur les VLAN privés

Création d’un VLAN privé sur un commutateur unique avec prise en charge ELS (procédure CLI)

Création d’un VLAN privé sur un seul commutateur QFX sans prise en charge ELS

Création d’un VLAN privé sur un seul commutateur EX Series sans prise en charge ELS (procédure CLI)

Création d’un VLAN privé s’étendant sur plusieurs commutateurs QFX Series sans prise en charge d’ELS

Exemple : Configuration d’un VLAN privé sur un seul commutateur avec prise en charge d’ELS

Exemple : configuration d’un VLAN privé sur un seul commutateur QFX Series

Exemple : Configuration d’un VLAN privé sur un seul commutateur EX Series

Exemple : Configuration d’un VLAN privé s’étendant sur plusieurs commutateurs QFX

Exemple : Configuration d’un VLAN privé s’étendant sur plusieurs commutateurs avec une interface IRB

Exemple : Configuration d’un VLAN privé couvrant plusieurs commutateurs EX Series

Vérification du fonctionnement d’un VLAN privé sur un commutateur

VLAN privé

Comprendre les VLAN privés

Les VLAN limitent les diffusions à des utilisateurs spécifiés. Les VLAN privés (PVLAN) poussent ce concept encore plus loin en limitant les communications au sein d’un VLAN. Pour ce faire, les PVLAN restreignent les flux de trafic via leurs ports de commutateurs membres (appelés ports privés) afin que ces ports communiquent uniquement avec un port trunk de liaison montante spécifié ou avec des ports spécifiés au sein du même VLAN. Le port trunk de liaison montante ou groupe d’agrégation de liens (LAG) est généralement connecté à un routeur, un pare-feu, un serveur ou un réseau de fournisseur. Chaque PVLAN contient généralement de nombreux ports privés qui ne communiquent qu’avec un seul port de liaison montante, empêchant ainsi les ports de communiquer entre eux.

Les PVLAN fournissent une isolation de couche 2 entre les ports d’un VLAN, divisant un domaine de diffusion en plusieurs sous-domaines de diffusion discrets en créant des VLAN secondaires (VLAN communautaires et VLAN isolé ) à l’intérieur d’un VLAN principal. Les ports d’un même VLAN communautaire peuvent communiquer entre eux. Les ports d’un VLAN isolé ne peuvent communiquer qu’avec un seul port de liaison montante.

Tout comme les VLAN classiques, les PVLAN sont isolés sur la couche 2 et nécessitent l’une des options suivantes pour acheminer le trafic de couche 3 entre les VLAN secondaires :

Une connexion portuaire délicate avec un routeur

Une interface VLAN routée (RVI)

Pour acheminer le trafic de couche 3 entre des VLAN secondaires, un PVLAN n’a besoin que d’une seule des options mentionnées ci-dessus. Si vous utilisez un RVI, vous pouvez toujours implémenter une connexion de port de promiscuité à un routeur avec le port de promiscuité configuré pour gérer uniquement le trafic entrant et sortant du PVLAN.

Les PVLAN sont utiles pour restreindre le flux de trafic de diffusion et de monodiffusion inconnu et pour limiter la communication entre les hôtes connus. Les fournisseurs de services utilisent des réseaux PVLAN pour isoler leurs clients les uns des autres. Une autre utilisation typique d’un PVLAN est de fournir un accès Internet par chambre dans un hôtel.

Vous pouvez configurer un PVLAN pour qu’il s’étende sur des commutateurs qui prennent en charge des PVLAN.

Cette rubrique explique les concepts suivants concernant les réseaux PVLAN sur les commutateurs EX Series :

- Avantages des réseaux PVLAN

- Structure type et application principale des PVLAN

- Structure type et application principale des réseaux PVLAN sur les routeurs MX Series

- Structure type et application principale des réseaux PVLAN sur les commutateurs EX Series

- Routage entre les VLAN isolés et les VLAN communautaires

- Les PVLAN utilisent des balises 802.1Q pour identifier les paquets

- Les PVLAN utilisent efficacement les adresses IP

- Types de ports PVLAN et règles de transfert

- Création d’un PVLAN

- Limites des VLAN privés

Avantages des réseaux PVLAN

La nécessité de séparer un seul VLAN est particulièrement utile dans les scénarios de déploiement suivants :

Batteries de serveurs : un fournisseur d’accès à Internet classique utilise une batterie de serveurs pour fournir un hébergement Web à de nombreux clients. La localisation des différents serveurs au sein d’une même batterie de serveurs facilite la gestion. Des problèmes de sécurité peuvent être posés si tous les serveurs se trouvent dans le même VLAN, car les diffusions de couche 2 sont envoyées à tous les serveurs du VLAN.

Réseaux Ethernet métropolitains : un fournisseur de services métropolitains offre un accès Ethernet de couche 2 à divers logements, communautés locatives et entreprises. La solution traditionnelle consistant à déployer un VLAN par client n’est pas évolutive et est difficile à gérer, ce qui peut entraîner un gaspillage d’adresses IP. Les PVLAN offrent une solution plus sûre et plus efficace.

Structure type et application principale des PVLAN

Un PVLAN peut être configuré sur un seul commutateur ou peut être configuré pour s’étendre sur plusieurs commutateurs. Les types de domaines et de ports sont les suivants :

VLAN principal : le VLAN principal du PVLAN est défini avec une balise 802.1Q (ID de VLAN) pour le VLAN complet. Le PVLAN principal peut contenir plusieurs VLAN secondaires (un VLAN isolé et plusieurs VLAN communautaires).

VLAN isolé/port isolé : un VLAN principal ne peut contenir qu’un seul VLAN isolé. Une interface au sein d’un VLAN isolé ne peut transmettre des paquets qu’à un port de proximité ou au port ISL (Inter-Switch Link). Une interface isolée ne peut pas transmettre de paquets à une autre interface isolée ; et une interface isolée ne peut pas recevoir de paquets d’une autre interface isolée. Si un périphérique client doit avoir accès uniquement à un routeur de passerelle, il doit être connecté à un port trunk isolé.

VLAN communautaire/port communautaire : vous pouvez configurer plusieurs VLAN communautaires au sein d’un seul PVLAN. Une interface au sein d’un VLAN communautaire spécifique peut établir des communications de couche 2 avec toute autre interface appartenant au même VLAN communautaire. Une interface au sein d’un VLAN communautaire peut également communiquer avec un port de proximité ou le port ISL. Si, par exemple, vous avez deux appareils client que vous devez isoler des autres appareils client, mais qui doivent pouvoir communiquer entre eux, utilisez les ports communautaires.

Port de promiscuité : un port de promiscuité a des communications de couche 2 avec toutes les interfaces du PVLAN, qu’une interface appartienne à un VLAN isolé ou à un VLAN communautaire. Un port de promiscuité est membre du VLAN principal, mais n’est inclus dans aucun sous-domaine secondaire. Les passerelles de couche 3, les serveurs DHCP et les autres équipements de confiance qui doivent communiquer avec les terminaux sont généralement connectés à un port de promiscuité.

Liaison intercommutateurs (ISL) : une ISL est un port trunk qui connecte plusieurs commutateurs dans un PVLAN et contient deux VLAN ou plus. Elle n’est requise que lorsqu’un PVLAN s’étend sur plusieurs commutateurs.

Le PVLAN configuré est le domaine principal (VLAN principal). Dans le PVLAN, vous configurez les VLAN secondaires , qui deviennent des sous-domaines imbriqués dans le domaine principal. Un PVLAN peut être configuré sur un seul commutateur ou peut être configuré pour s’étendre sur plusieurs commutateurs. Le PVLAN illustré ci-dessous Figure 1 comprend deux commutateurs, avec un domaine PVLAN principal et plusieurs sous-domaines.

Comme illustré à Figure 3la , un PVLAN n’a qu’un seul domaine principal et plusieurs domaines secondaires. Les types de domaines sont les suivants :

VLAN principal : VLAN utilisé pour transférer les trames en aval vers des VLAN isolés et communautaires. Le VLAN principal du PVLAN est défini par une balise 802.1Q (ID de VLAN) pour le PVLAN complet. Le PVLAN principal peut contenir plusieurs VLAN secondaires (un VLAN isolé et plusieurs VLAN communautaires).

VLAN isolé secondaire : VLAN qui reçoit les paquets uniquement du VLAN principal et transfère les trames en amont vers le VLAN principal. Le VLAN isolé est un VLAN secondaire imbriqué dans le VLAN principal. Un VLAN principal ne peut contenir qu’un seul VLAN isolé. Une interface au sein d’un VLAN isolé (Isolated Interface) ne peut transmettre des paquets qu’à un port de proximité ou au port trunk PVLAN. Une interface isolée ne peut pas transmettre de paquets à une autre interface isolée ; Une interface isolée ne peut pas non plus recevoir de paquets d’une autre interface isolée. Si un appareil client doit avoir accès uniquement à un routeur, il doit être connecté à un port trunk isolé.

VLAN isolé d’intercommutateur secondaire : VLAN utilisé pour transférer le trafic VLAN isolé d’un commutateur à un autre via des ports trunk PVLAN. Les balises 802.1Q sont requises pour les VLAN isolés entre commutateurs, car la norme IEEE 802.1Q utilise un mécanisme de balisage interne par lequel un périphérique d’agrégation insère un onglet d’identification de trame VLAN de 4 octets dans l’en-tête du paquet. Un VLAN isolé par intercommutateur est un VLAN secondaire imbriqué dans le VLAN principal.

VLAN de communauté secondaire : VLAN utilisé pour transporter des trames entre les membres d’une communauté (un sous-ensemble d’utilisateurs au sein du VLAN) et pour transférer des trames en amont vers le VLAN principal. Un VLAN communautaire est un VLAN secondaire imbriqué dans le VLAN principal. Vous pouvez configurer plusieurs VLAN communautaires au sein d’un même PVLAN. Une interface au sein d’un VLAN communautaire spécifique peut établir des communications de couche 2 avec toute autre interface appartenant au même VLAN communautaire. Une interface au sein d’un VLAN communautaire peut également communiquer avec un port de proximité ou le port trunk PVLAN.

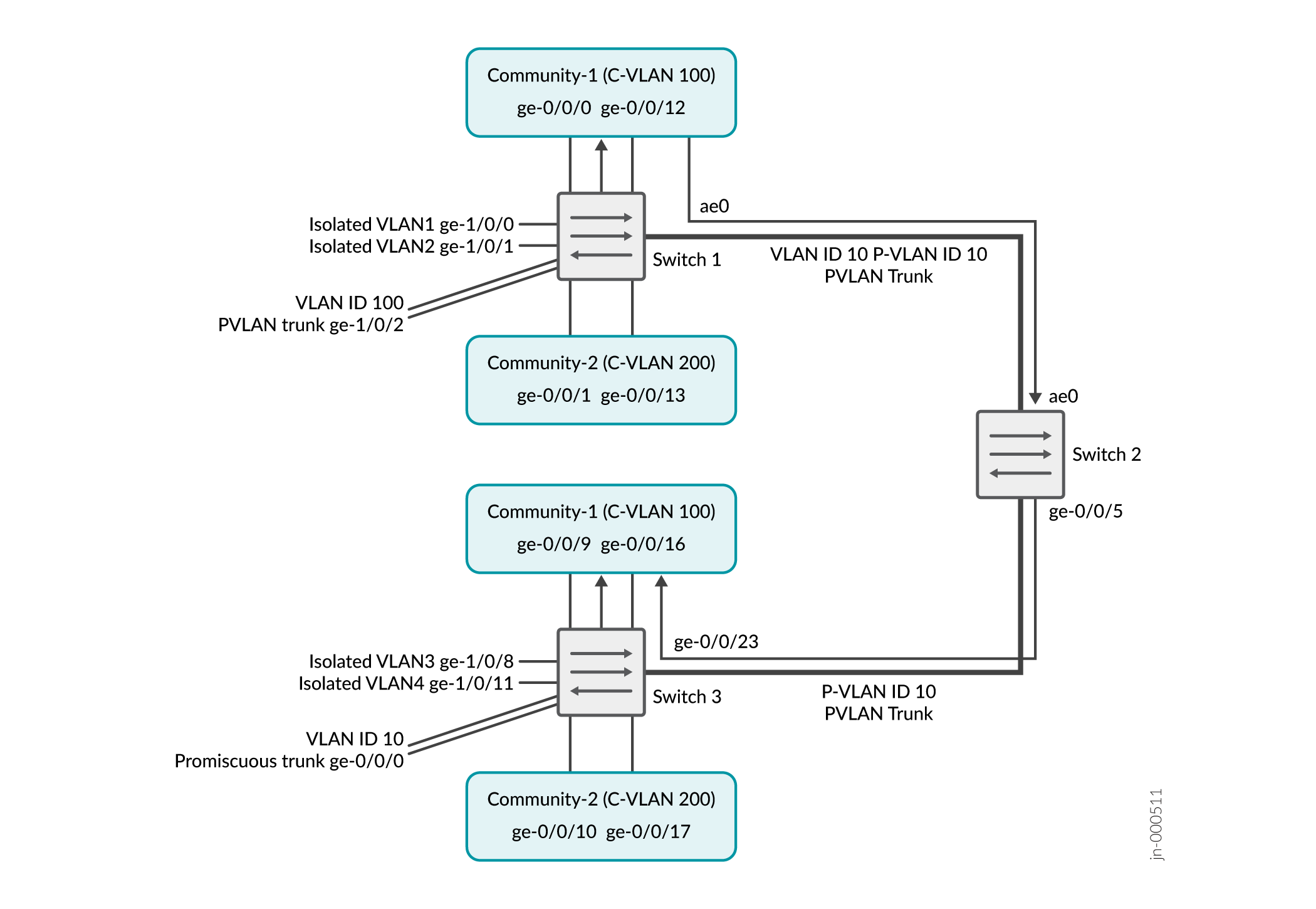

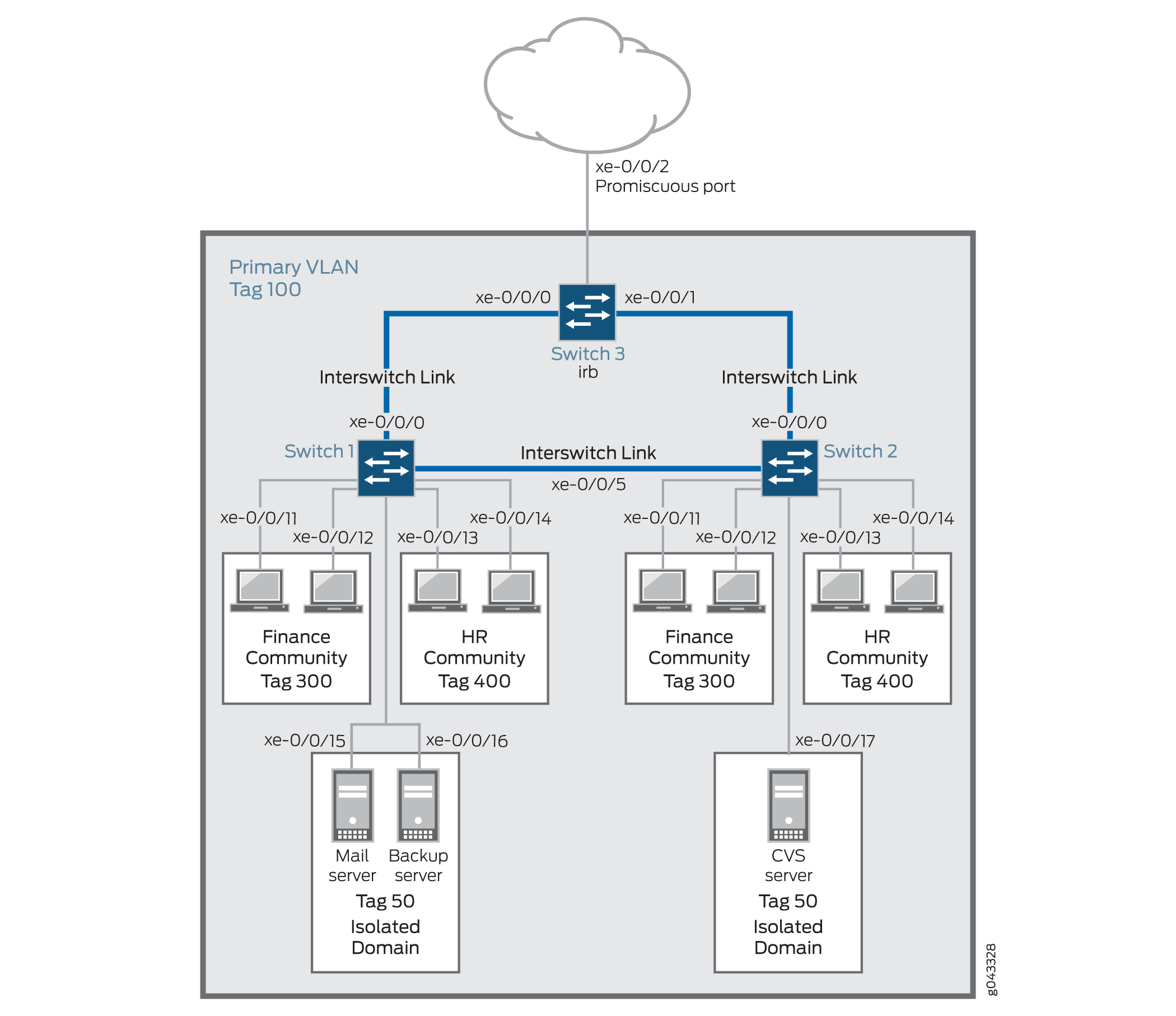

Figure 2montre un PVLAN s’étendant sur plusieurs commutateurs, où le VLAN principal () contient deux domaines (300 communautaires et100400 ) et un domaine isolé d’intercommutateurs.

Les VLAN principal et secondaire sont pris en compte dans la limite de 4 089 VLAN pris en charge sur le QFX Series. Par exemple, chaque VLAN est pris en Figure 2 compte dans cette limite.

Structure type et application principale des réseaux PVLAN sur les routeurs MX Series

Le PVLAN configuré devient le domaine principal et les VLAN secondaires deviennent des sous-domaines imbriqués à l’intérieur du domaine principal. Un PVLAN peut être créé sur un seul routeur. Le PVLAN illustré en Figure 3 comprend un routeur, avec un domaine PVLAN principal et plusieurs sous-domaines secondaires.

Les types de domaines sont les suivants :

VLAN principal : VLAN utilisé pour transférer les trames en aval vers des VLAN isolés et communautaires.

VLAN isolé secondaire : VLAN qui reçoit les paquets uniquement du VLAN principal et transfère les trames en amont vers le VLAN principal.

VLAN isolé d’intercommutateur secondaire : VLAN utilisé pour transférer le trafic VLAN isolé d’un routeur à un autre via des ports trunk PVLAN.

VLAN communautaire secondaire : VLAN utilisé pour transporter des trames entre les membres d’une communauté, qui est un sous-ensemble d’utilisateurs au sein du VLAN, et pour transférer des trames en amont vers le VLAN principal.

Les PVLAN sont pris en charge sur les routeurs MX80, MX240, MX480 et MX960 avec DPC en mode LAN amélioré, sur les routeurs MX Series avec PIC1, MPC2 et Adaptive Services.

Structure type et application principale des réseaux PVLAN sur les commutateurs EX Series

Le VLAN principal du PVLAN est défini par une balise 802.1Q (ID de VLAN) pour le PVLAN complet. Sur les commutateurs EX9200, chaque VLAN secondaire doit également être défini avec son propre ID de VLAN distinct.

Figure 4 montre un PVLAN sur un seul commutateur, où le VLAN principal (VLAN 100) contient deux VLAN communautaires (VLAN 300 et VLAN 400) et un VLAN isolé (VLAN 50).

Figure 5 montre un PVLAN s’étendant sur plusieurs commutateurs, où le VLAN principal (VLAN 100) contient deux VLAN communautaires (VLAN 300 et VLAN 400) et un VLAN isolé (VLAN 200). Elle montre également que les commutateurs 1 et 2 sont connectés via une liaison intercommutateur (liaison trunk PVLAN).

En outre, les PVLAN indiqués dans Figure 4 et Figure 5 utilisent un port de promiscuité connecté à un routeur pour acheminer le trafic de couche 3 entre les VLAN communautaires et isolés. Au lieu d’utiliser le port de promiscuité connecté à un routeur, vous pouvez configurer un RVI sur le commutateur en entrée Figure 4 ou sur l’un des commutateurs illustrés à Figure 5 (sur certains commutateurs EX).

Pour acheminer le trafic de couche 3 entre des VLAN isolés et communautaires, vous devez soit connecter un routeur à un port de proximité (comme illustré dans Figure 4 et Figure 5), soit configurer un RVI.

Si vous choisissez l’option RVI, vous devez configurer un RVI pour le VLAN principal dans le domaine PVLAN. Ce RVI dessert l’ensemble du domaine PVLAN, que celui-ci comprenne un ou plusieurs commutateurs. Une fois que vous avez configuré le RVI, les paquets de couche 3 reçus par les interfaces VLAN secondaires sont mappés et acheminés par le RVI.

Lors de la configuration du RVI, vous devez également activer le protocole ARP (Address Resolution Protocol) proxy afin que le RVI puisse gérer les demandes ARP reçues par les interfaces VLAN secondaires.

Pour plus d’informations sur la configuration des réseaux PVLAN sur un ou sur plusieurs commutateurs, reportez-vous à la section Création d’un VLAN privé sur un seul commutateur EX Series (procédure CLI). Pour plus d’informations sur la configuration d’un RVI, reportez-vous à la section Configuration d’une interface VLAN routée dans un VLAN privé sur un commutateur EX Series.

Routage entre les VLAN isolés et les VLAN communautaires

Pour acheminer le trafic de couche 3 entre un VLAN isolé et un VLAN communautaire, vous devez connecter un routeur ou un commutateur externe à un port trunk du VLAN principal. Le port trunk du VLAN principal est un port de promiscuité ; par conséquent, il peut communiquer avec tous les ports du PVLAN.

Les PVLAN utilisent des balises 802.1Q pour identifier les paquets

Lorsque les paquets sont marqués d’une balise 802.1Q spécifique au client, cette balise identifie la propriété des paquets pour tout commutateur ou routeur du réseau. Parfois, des balises 802.1Q sont nécessaires dans les PVLAN pour assurer le suivi des paquets provenant de différents sous-domaines. Tableau 1 indique quand une balise VLAN 802.1Q est nécessaire sur le VLAN principal ou sur les VLAN secondaires.

| sur un seul commutateur | Sur plusieurs commutateurs | |

|---|---|---|

| VLAN principal | Spécifiez une balise 802.1Q en définissant un ID de VLAN. |

Spécifiez une balise 802.1Q en définissant un ID de VLAN. |

| VLAN secondaire | Aucune balise n’est nécessaire sur les VLAN. |

Les VLAN ont besoin de balises 802.1Q :

|

Les PVLAN utilisent efficacement les adresses IP

Les PVLAN assurent la conservation des adresses IP et l’attribution efficace des adresses IP. Dans un réseau classique, les VLAN correspondent généralement à un seul sous-réseau IP. Dans les PVLAN, les hôtes de tous les VLAN secondaires appartiennent au même sous-réseau IP, car le sous-réseau est alloué au VLAN principal. Les hôtes du VLAN secondaire se voient attribuer des adresses IP en fonction des sous-réseaux IP associés au VLAN principal, et leurs informations de masquage de sous-réseau IP reflètent celles du sous-réseau VLAN principal. Cependant, chaque VLAN secondaire est un domaine de diffusion distinct.

Types de ports PVLAN et règles de transfert

Les PVLAN peuvent utiliser jusqu’à six types de ports différents. Le réseau illustré ci-dessousFigure 2 utilise un port de proximité pour transporter les informations vers le routeur, des ports communautaires pour connecter les communautés financières et RH à leurs commutateurs respectifs, des ports isolés pour connecter les serveurs et un port trunk PVLAN pour connecter les deux commutateurs. Les ports PVLAN sont soumis à différentes restrictions :

Port trunk de promiscuité : un port de promiscuité a des communications de couche 2 avec toutes les interfaces qui se trouvent dans le PVLAN, que l’interface appartienne à un VLAN isolé ou à un VLAN communautaire. Un port de promiscuité fait partie du VLAN principal, mais n’est pas inclus dans l’un des sous-domaines secondaires. Les passerelles de couche 3, les serveurs DHCP et les autres équipements de confiance qui doivent communiquer avec les terminaux sont généralement connectés à un port de promiscuité.

Liaison principale PVLAN : la liaison principale PVLAN, également appelée liaison intercommutateurs, est requise uniquement lorsqu’un réseau PVLAN est configuré pour s’étendre sur plusieurs commutateurs. La liaison trunk PVLAN connecte les multiples commutateurs qui composent le PVLAN.

Port de jonction PVLAN : un port de jonction PVLAN est requis dans les configurations PVLAN à commutateurs multiples pour étendre les commutateurs. Le port trunk PVLAN est membre de tous les VLAN à l’intérieur du PVLAN (c’est-à-dire le VLAN principal, les VLAN communautaires et le VLAN isolé d’intercommutateur). Il achemine le trafic du VLAN principal et de tous les VLAN secondaires. Il peut communiquer avec tous les ports autres que les ports isolés.

La communication entre un port trunk PVLAN et un port isolé est généralement unidirectionnelle. L’appartenance d’un port de jonction PVLAN au VLAN isolé d’intercommutateur est de sortie uniquement, ce qui signifie qu’un port isolé peut transférer des paquets vers un port de jonction PVLAN, mais qu’un port de jonction PVLAN ne transfère pas les paquets vers un port isolé (sauf si les paquets entrent sur un port d’accès de promiscuité et sont donc transférés à tous les VLAN secondaires du même VLAN principal que le port de promiscuité).

Port trunk VLAN secondaire (non illustré) : les ports trunk secondaires transportent le trafic VLAN secondaire. Pour un VLAN privé donné, un port trunk VLAN secondaire ne peut transporter le trafic que pour un seul VLAN secondaire. Toutefois, un port trunk VLAN secondaire peut transporter le trafic de plusieurs VLAN secondaires, à condition que chaque VLAN secondaire soit membre d’un VLAN principal différent. Par exemple, un port VLAN trunk secondaire peut transporter le trafic d’un VLAN communautaire qui fait partie du VLAN principal pvlan100 et également transporter le trafic d’un VLAN isolé qui fait partie du VLAN principal pvlan400.

Port communautaire—Les ports communautaires communiquent entre eux et avec leurs ports de promiscuité. Les ports communautaires ne sont destinés qu’à un groupe restreint d’utilisateurs. Ces interfaces sont séparées au niveau de la couche 2 de toutes les autres interfaces situées dans d’autres communautés ou ports isolés au sein de leur réseau PVLAN.

Port d’accès isolé : les ports isolés ont une connectivité de couche 2 uniquement avec des ports de promiscuité et des ports de jonction PVLAN : un port isolé ne peut pas communiquer avec un autre port isolé, même si ces deux ports sont membres du même domaine VLAN isolé (ou VLAN isolé d’intercommutateur). En règle générale, un serveur, tel qu’un serveur de messagerie ou un serveur de sauvegarde, est connecté sur un port isolé. Dans un hôtel, chaque chambre est généralement connectée sur un port isolé, ce qui signifie que la communication de chambre à chambre n’est pas possible, mais que chaque chambre peut accéder à Internet sur le port de promiscuité.

Port d’accès de promiscuité (non illustré) : ces ports transportent le trafic non balisé. Le trafic entrant sur un port d’accès de proximité est transféré vers tous les ports VLAN secondaires de l’équipement. Si le trafic pénètre dans l’équipement sur un port compatible VLAN et sort sur un port d’accès de promiscuité, le trafic n’est pas balisé à la sortie. Si le trafic balisé pénètre sur un port d’accès de promiscuité, le trafic est ignoré.

Port de liaison d’intercommutation : un port de liaison d’intercommutateur (ISL) est un port trunk qui connecte deux routeurs lorsqu’un réseau PVLAN s’étend sur ces routeurs. Le port ISL est membre de tous les VLAN du PVLAN (c’est-à-dire le VLAN principal, les VLAN communautaires et le VLAN isolé).

La communication entre un port ISL et un port isolé est unidirectionnelle. L’appartenance d’un port ISL au VLAN isolé d’intercommutateur est de sortie uniquement, ce qui signifie que le trafic entrant sur le port ISL n’est jamais affecté au VLAN isolé. Un port isolé peut transférer des paquets vers un port trunk PVLAN, mais un port trunk PVLAN ne peut pas transférer de paquets vers un port isolé. Tableau 3 récapitule s’il existe une connectivité de couche 2 entre les différents types de ports.

Tableau 2 résume la connectivité de couche 2 entre les différents types de ports au sein d’un PVLAN sur les commutateurs EX Series prenant en charge ELS.

Type de port de départ |

vers des ports isolés ? |

Vers des ports de promiscuité ? |

Vers les ports communautaires ? |

vers le port de liaison inter-commutateurs ? |

|---|---|---|---|---|

Isolé |

Nier |

Autoriser |

Nier |

Autoriser |

Promiscuité |

Autoriser |

Autoriser |

Autoriser |

Autoriser |

Communauté 1 |

Nier |

Autoriser |

Autoriser |

Autoriser |

Port Type |

Malle de promiscuité |

PVLAN Trunk |

Jonction secondaire |

Communauté |

Accès isolé |

Promiscuité d’accès |

|---|---|---|---|---|---|---|

Malle de promiscuité |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

Trunk PVLAN |

Oui |

Oui |

Oui |

Oui, même communauté seulement |

Oui |

Oui |

Jonction secondaire |

Oui |

Oui |

Non |

Oui |

Non |

Oui |

Communauté |

Oui |

Oui |

Oui |

Oui, même communauté seulement |

Non |

Oui |

Accès isolé |

Oui |

Oui : unidirectionnel uniquement |

Non |

Non |

Non |

Oui |

Promiscuité d’accès |

Oui |

Oui |

Oui |

Oui |

Oui |

Non |

Tableau 4 résume l’existence ou non d’une connectivité de couche 2 entre les différents types de ports d’un PVLAN.

Port Type À : → À partir de :↓ |

Promiscuité |

Communauté |

Isolé |

PVLAN Trunk |

Le RVI |

|---|---|---|---|---|---|

Promiscuité |

Oui |

Oui |

Oui |

Oui |

Oui |

Communauté |

Oui |

Oui, même communauté seulement |

Non |

Oui |

Oui |

Isolé |

Oui |

Non |

Non |

Oui REMARQUE :

Cette communication est unidirectionnelle. |

Oui |

Trunk PVLAN |

Oui |

Oui, même communauté seulement |

Oui REMARQUE :

Cette communication est unidirectionnelle. |

Oui |

Oui |

Le RVI |

Oui |

Oui |

Oui |

Oui |

Oui |

Comme indiqué dans Tableau 4, la communication de couche 2 entre un port isolé et un port trunk PVLAN est unidirectionnelle. En d’autres termes, un port isolé ne peut envoyer des paquets qu’à un port trunk PVLAN, et un port trunk PVLAN ne peut recevoir des paquets qu’à partir d’un port isolé. À l’inverse, un port trunk PVLAN ne peut pas envoyer de paquets à un port isolé, et un port isolé ne peut pas recevoir de paquets à partir d’un port trunk PVLAN.

Si vous activez l’option no-mac-learning sur un VLAN principal, tous les VLAN isolés (ou le VLAN isolé entre commutateurs) du PVLAN héritent de ce paramètre. Toutefois, si vous souhaitez désactiver l’apprentissage de l’adresse MAC sur des VLAN communautaires, vous devez configurer no-mac-learning chacun de ces VLAN.

Création d’un PVLAN

L’organigramme illustré en Figure 6 vous donne une idée générale du processus de création des PVLAN. Si vous effectuez vos étapes de configuration dans l’ordre indiqué, vous n’enfreindrez pas ces règles PVLAN. (Dans les règles PVLAN, la configuration du port de jonction PVLAN s’applique uniquement à un PVLAN qui s’étend sur plusieurs routeurs.)

Le VLAN principal doit être un VLAN balisé.

Si vous souhaitez configurer un ID de VLAN communautaire, vous devez d’abord configurer le VLAN principal.

Si vous souhaitez configurer un ID de VLAN d’isolation, vous devez d’abord configurer le VLAN principal.

La configuration d’un VLAN voix sur IP (VoIP) sur les interfaces PVLAN n’est pas prise en charge.

La configuration d’un VLAN sur un seul routeur est relativement simple, comme illustré à la .Figure 6

La configuration d’un VLAN principal comprend les étapes suivantes :

Configurez le nom du VLAN principal et la balise 802.1Q.

Défini no-local-switching sur le VLAN principal.

Configurez le port trunk de promiscuité et les ports d’accès.

Définissez les ports trunk et d’accès comme membres du VLAN principal.

Au sein d’un VLAN principal, vous pouvez configurer des VLAN communautaires secondaires ou des VLAN isolés secondaires, ou les deux. La configuration d’un VLAN communautaire secondaire comprend les étapes suivantes :

Configurez un VLAN en suivant le processus habituel.

Configurez les interfaces d’accès pour le VLAN.

Attribuez un VLAN principal au VLAN communautaire,

Les VLAN isolés sont créés en interne lorsque le VLAN isolé a des interfaces d’accès en tant que membres et que l’option no-local-switching est activée sur le VLAN principal.

Les balises 802.1Q sont requises pour les VLAN isolés entre commutateurs, car la norme IEEE 802.1Q utilise un mécanisme de balisage interne par lequel un périphérique d’agrégation insère un onglet d’identification de trame VLAN de 4 octets dans l’en-tête du paquet.

Les ports trunk ne sont nécessaires que pour les configurations PVLAN multirouteurs : le port trunk achemine le trafic du VLAN principal et de tous les VLAN secondaires.

Limites des VLAN privés

Les contraintes suivantes s’appliquent aux configurations VLAN privé :

Une interface d’accès ne peut appartenir qu’à un seul domaine PVLAN, c’est-à-dire qu’elle ne peut pas participer à deux VLAN principaux différents.

Une interface trunk peut être membre de deux VLAN secondaires, à condition que les VLAN secondaires se trouvent dans deux VLAN principaux différents . Une interface trunk ne peut pas être membre de deux VLAN secondaires qui se trouvent dans le même VLAN principal.

Une seule région du protocole MSTP (Multiple Spanning Tree Protocol) doit être configurée sur tous les VLAN inclus dans le PVLAN.

Le protocole VSTP (VLAN Spanning Tree Protocol) n’est pas pris en charge.

La surveillance IGMP n’est pas prise en charge avec les VLAN privés.

Les interfaces VLAN routées ne sont pas prises en charge sur les VLAN privés

Le routage entre les VLAN secondaires d’un même VLAN principal n’est pas pris en charge.

Certaines instructions de configuration ne peuvent pas être spécifiées sur un VLAN secondaire. Vous ne pouvez configurer les instructions suivantes au niveau de la

[edit vlans vlan-name switch-options]hiérarchie que sur le réseau PVLAN principal.Si vous souhaitez transformer un VLAN principal en VLAN secondaire, vous devez d’abord le remplacer par un VLAN normal et valider la modification. Par exemple, vous devez suivre la procédure suivante :

Remplacez le VLAN principal par un VLAN normal.

Validez la configuration.

Remplacez le VLAN normal par un VLAN secondaire.

Validez la configuration.

Suivez la même séquence de validations si vous souhaitez transformer un VLAN secondaire en VLAN principal. En d’autres termes, faites du VLAN secondaire un VLAN normal et validez cette modification, puis modifiez le VLAN normal pour qu’il devienne un VLAN principal.

Les fonctionnalités suivantes ne sont pas prises en charge sur les PVLAN sur les commutateurs Junos OS prenant en charge le style de configuration ELS :

Filtres de pare-feu VLAN de sortie

Protection en anneau Ethernet (ERP)

Balisage VLAN flexible

Groupes d’agrégation de liens multichâssis (MC-LAG)

Mise en miroir des ports

Tunnelisation Q-in-Q

Protocole VSTP (VLAN Spanning Tree Protocol)

Voix sur IP (VoIP)

Vous pouvez configurer les instructions suivantes au niveau de la [edit vlans vlan-name switch-options] hiérarchie uniquement sur le réseau PVLAN principal :

Comprendre les flux de trafic PVLAN sur plusieurs commutateurs

Cette rubrique illustre et explique trois flux de trafic différents sur un exemple de réseau multicommutateur configuré avec un VLAN privé (PVLAN). Les PVLAN restreignent les flux de trafic via leurs ports de commutateurs membres (appelés « ports privés ») afin qu’ils ne communiquent qu’avec un port trunk de liaison montante spécifique ou avec des ports spécifiés au sein du même VLAN.

Cette rubrique décrit :

- VLAN communautaire envoyant du trafic non étiqueté

- VLAN isolé envoyant du trafic non étiqueté

- Trafic balisé PVLAN envoyé sur un port de promiscuité

VLAN communautaire envoyant du trafic non étiqueté

Dans cet exemple, un membre de Community-1 sur le commutateur 1 envoie du trafic non étiqueté sur l’interface ge-0/0/12. Les flèches représentent Figure 7 le flux de trafic résultant.

Dans cet exemple, les membres de la communauté-1 se voient attribuer l’ID C-VLAN 100 qui est mappé à l’ID P-VLAN 10.

Dans ce scénario, l’activité suivante se déroule sur le commutateur 1 :

-

VLAN communautaire-1 sur les interfaces ge-0/0/0 et ge-0/0/12 : Apprentissage

-

pvlan100 sur l’interface GE-0/0/0 et GE-0/0/12 : Réplication

-

VLAN communautaire-1 sur l’interface ge-0/0/12 : Reçoit le trafic non balisé

-

Interface VLAN communautaire-1 ge-0/0/0 : Sorties de trafic non étiquetées

-

Port trunk PVLAN : Sorties de trafic de ge-1/0/2 et de ae0 avec la balise 10

-

Communauté-2 : Les interfaces ne reçoivent aucun trafic

-

VLAN isolés : Les interfaces ne reçoivent aucun trafic

Dans ce scénario, cette activité se déroule sur le commutateur 3 :

-

VLAN communautaire-1 sur l’interface ge-0/0/23 (jonction PVLAN) : Apprentissage

-

pvlan100 sur l’interface GE-0/0/23 : Réplication

-

VLAN communautaire-1 sur les interfaces ge-0/0/9 et ge-0/0/16 : Recevoir du trafic non balisé

-

Port trunk de promiscuité : Sorties de trafic de ge-0/0/0 avec la balise 10

-

Communauté-2 : Les interfaces ne reçoivent aucun trafic

-

VLAN isolés : Les interfaces ne reçoivent aucun trafic

VLAN isolé envoyant du trafic non étiqueté

Dans ce scénario, un VLAN1 isolé sur le commutateur 1 au niveau de l’interface ge-1/0/0 envoie du trafic non balisé. Les flèches représentent Figure 8 ce flux de trafic.

Dans ce scénario, l’activité suivante se déroule sur le commutateur 1 :

VLAN1 isolé sur l’interface ge-1/0/0 : Apprentissage

pvlan100 sur l’interface GE-1/0/0 : Réplication

Sorties de trafic de pvlan-trunk ge-1/0/2 et ae0 avec le tag 50

Communauté-1 et Communauté-2 : Les interfaces ne reçoivent aucun trafic

VLAN isolés : Les interfaces ne reçoivent aucun trafic

Dans ce scénario, cette activité se déroule sur le commutateur 3 :

VLAN sur l’interface ge-0/0/23 (port trunk PVLAN) : Apprentissage

pvlan100 sur l’interface GE0/0/23 : Réplication

Port trunk de promiscuité : Sorties de trafic de ge-0/0/0 avec la balise 100

Communauté-1 et Communauté-2 : Les interfaces ne reçoivent aucun trafic

VLAN isolés : Ne reçoit aucun trafic

Trafic balisé PVLAN envoyé sur un port de promiscuité

Dans ce scénario, le trafic avec balise PVLAN est envoyé sur un port de promiscuité. Les flèches représentent Figure 9 ce flux de trafic.

Dans ce scénario, l’activité suivante se déroule sur le commutateur 1 :

pvlan100 VLAN sur l’interface ae0 (jonction PVLAN) : Apprentissage

Communauté-1, Communauté-2 et tous les VLAN isolés sur l’interface ae0 : Réplication

VLAN sur l’interface ae0 : Réplication

Sorties de trafic de pvlan-trunk ge-1/0/2 avec la balise 100

Communauté-1 et Communauté-2 : Les interfaces reçoivent le trafic

VLAN isolés : Trafic de réception

Dans ce scénario, cette activité se déroule sur le commutateur 3 :

pvlan100 sur l’interface GE-0/0/0 : Apprentissage

Community-1, Community-2 et tous les VLAN isolés sur l’interface ge-0/0/0 : Réplication

VLAN sur l’interface ge-0/0/0 : Réplication

Communauté-1 et Communauté-2 : Les interfaces reçoivent le trafic

VLAN isolés : Trafic de réception

Comprendre les ports trunk VLAN secondaires et les ports d’accès de proximité sur les PVLAN

Les VLAN limitent les diffusions à des utilisateurs spécifiés. Les VLAN privés (PVLAN) poussent ce concept encore plus loin en divisant un VLAN en plusieurs sous-domaines de diffusion et en plaçant essentiellement des VLAN secondaires à l’intérieur d’un VLAN principal. Les PVLAN restreignent les flux de trafic via leurs ports membres afin que ces ports ne communiquent qu’avec un port trunk de liaison montante spécifié ou avec des ports spécifiés dans le même VLAN. Le port trunk de liaison montante est généralement connecté à un routeur, un pare-feu, un serveur ou un réseau de fournisseur. Un PVLAN contient généralement de nombreux ports privés qui ne communiquent qu’avec une seule liaison montante, empêchant ainsi les ports de communiquer entre eux.

Les ports trunk secondaires et les ports d’accès de proximité étendent les fonctionnalités des PVLAN pour une utilisation dans des déploiements complexes, tels que :

Environnements d’infrastructure VMWare d’entreprise

Services cloud mutualisés avec gestion des machines virtuelles

Services d’hébergement Web pour plusieurs clients

Par exemple, vous pouvez utiliser des ports trunk VLAN secondaires pour connecter des périphériques QFX à des serveurs VMware configurés avec des VLAN privés. Vous pouvez utiliser des ports d’accès de promiscuité pour connecter des équipements QFX à des systèmes qui ne prennent pas en charge les ports trunk, mais qui doivent participer à des VLAN privés.

Cette rubrique explique les concepts suivants concernant les réseaux PVLAN sur le QFX Series :

Types de ports PVLAN

Les PVLAN peuvent utiliser les différents types de ports suivants :

Port trunk de promiscuité : un port de proximité est un port trunk en amont connecté à un routeur, un pare-feu, un serveur ou un réseau de fournisseur. Un port trunk de promiscuité peut communiquer avec toutes les interfaces, y compris les ports isolés et communautaires au sein d’un PVLAN.

Port de jonction PVLAN : un port de jonction PVLAN est requis dans les configurations PVLAN à commutateurs multiples pour étendre les commutateurs. Le port trunk PVLAN est membre de tous les VLAN à l’intérieur du PVLAN (c’est-à-dire le VLAN principal, les VLAN communautaires et le VLAN isolé d’intercommutateur). Il achemine le trafic du VLAN principal et de tous les VLAN secondaires. Il peut communiquer avec tous les ports.

La communication entre un port trunk PVLAN et un port isolé est généralement unidirectionnelle. L’appartenance d’un port de jonction PVLAN au VLAN isolé d’intercommutateur est de sortie uniquement, ce qui signifie qu’un port isolé peut transférer des paquets vers un port de jonction PVLAN, mais qu’un port de jonction PVLAN ne transfère pas les paquets vers un port isolé (sauf si les paquets entrent sur un port d’accès de promiscuité et sont donc transférés à tous les VLAN secondaires du même VLAN principal que le port de promiscuité).

Port de jonction VLAN secondaire : les ports de jonction VLAN secondaire transportent le trafic VLAN secondaire. Pour un VLAN privé (primaire) donné, un port trunk VLAN secondaire ne peut transporter le trafic que d’un seul VLAN secondaire. Toutefois, un port trunk VLAN secondaire peut transporter le trafic de plusieurs VLAN secondaires, à condition que chaque VLAN secondaire soit membre d’un VLAN principal différent. Par exemple, un port VLAN trunk secondaire peut transporter le trafic d’un VLAN communautaire qui fait partie du VLAN principal pvlan100 et également transporter le trafic d’un VLAN isolé qui fait partie du VLAN principal pvlan400.

REMARQUE :Lorsque le trafic sort d’un port trunk VLAN secondaire, il porte normalement la balise du VLAN principal dont le port secondaire est membre. Si vous souhaitez que le trafic sortant d’un port trunk VLAN secondaire conserve sa balise VLAN secondaire, utilisez l’instruction extend-secondary-vlan-id .

Port communautaire—Les ports communautaires communiquent entre eux et avec leurs ports de promiscuité. Les ports communautaires ne sont destinés qu’à un groupe restreint d’utilisateurs. Ces interfaces sont séparées au niveau de la couche 2 de toutes les autres interfaces situées dans d’autres communautés ou ports isolés au sein de leur réseau PVLAN.

Port d’accès isolé : les ports isolés ont une connectivité de couche 2 uniquement avec des ports de proximité et des ports trunk PVLAN. Un port d’accès isolé ne peut pas communiquer avec un autre port isolé, même si ces deux ports sont membres du même VLAN isolé.

Port d’accès de promiscuité : ces ports transportent du trafic non balisé et ne peuvent être membres que d’un seul VLAN principal. Le trafic entrant sur un port d’accès de proximité est redirigé vers les ports des VLAN secondaires membres du VLAN principal dont le port d’accès de proximité est membre. Dans ce cas, le trafic porte la balise VLAN secondaire appropriée lorsqu’il sort du port VLAN secondaire si le port VLAN secondaire est un port trunk. Si le trafic pénètre sur un port VLAN secondaire et sort sur un port d’accès de proximité, le trafic sortant n’est pas balisé. Si le trafic balisé pénètre sur un port d’accès de promiscuité, le trafic est ignoré.

Détails du port trunk VLAN secondaire

Lors de l’utilisation d’un port trunk VLAN secondaire, tenez compte des points suivants :

Vous devez configurer un ID de VLAN d’isolation pour chaque VLAN principal auquel le port trunk VLAN secondaire participera. Cela est vrai même si les VLAN secondaires transportés par le port trunk VLAN secondaire sont limités à un seul équipement.

Si vous configurez un port pour qu’il soit un port de jonction VLAN secondaire pour un VLAN principal donné, vous pouvez également configurer le même port physique pour qu’il soit l’un des éléments suivants :

Port trunk VLAN secondaire pour un autre VLAN principal

Jonction PVLAN pour un autre VLAN principal

Port trunk de promiscuité

Port d’accès pour un VLAN non privé

Le trafic qui pénètre sur un port trunk VLAN secondaire (avec une balise VLAN secondaire) et qui sort sur un port trunk PVLAN conserve la balise VLAN secondaire à la sortie.

Le trafic qui entre sur un port trunk VLAN secondaire et qui sort sur un port trunk de promiscuité possède la balise VLAN principale appropriée à la sortie.

Le trafic entrant sur un port trunk VLAN secondaire et sortant sur un port d’accès de proximité n’est pas balisé à la sortie.

Le trafic qui pénètre sur un port trunk de promiscuité avec une balise VLAN principale et qui sort sur un port trunk VLAN secondaire porte la balise VLAN secondaire appropriée à la sortie. Par exemple, supposons que vous ayez configuré les éléments suivants sur un commutateur :

VLAN primaire 100

VLAN communautaire 200 dans le cadre du VLAN principal

Port trunk de promiscuité

Port trunk secondaire qui transporte le VLAN 200 de la communauté

Si un paquet entre sur le port trunk de promiscuité avec la balise VLAN principale 100 et sort sur le port trunk VLAN secondaire, il porte la balise 200 à la sortie.

Cas d'usage

Sur la même interface physique, vous pouvez configurer plusieurs ports trunk VLAN secondaires (dans différents VLAN principaux) ou combiner un port trunk VLAN secondaire avec d’autres types de ports VLAN. Les cas d’utilisation suivants fournissent des exemples de ce fonctionnement et montrent comment le trafic serait fluide dans chaque cas :

- Jonctions VLAN secondaires dans deux VLAN principaux

- Jonction VLAN secondaire et liaison de promiscuité

- Jonction VLAN secondaire et jonction PVLAN

- Jonction VLAN secondaire et interface VLAN non privée

- Trafic entrant sur un port d’accès de proximité

Jonctions VLAN secondaires dans deux VLAN principaux

Pour ce cas d’utilisation, supposons que vous disposez de deux commutateurs avec la configuration suivante :

VLAN primaire pvlan100 avec balise 100.

Le VLAN isolé isolated200 avec le tag 200 est membre de pvlan100.

Le VLAN communautaire comm300 avec tag 300 est membre de pvlan100.

VLAN primaire pvlan400 avec tag 400.

VLAN isolé Isolated500 avec tag 500 est membre de pvlan400.

Le VLAN communautaire comm600 avec tag 600 est membre de pvlan400.

L’interface xe-0/0/0 sur le commutateur 1 se connecte à un serveur VMware (non illustré) configuré avec les VLAN privés utilisés dans cet exemple. Cette interface est configurée avec des ports trunk VLAN secondaires pour transporter le trafic du VLAN secondaire comm600 et du VLAN isolé (balise 200) membre de pvlan100.

L’interface xe-0/0/0 sur le commutateur 2 est configurée comme un port trunk ou un port d’accès promiscuité. Dans ce dernier cas, vous pouvez supposer qu’il se connecte à un système (non illustré) qui ne prend pas en charge les ports trunk, mais qui est configuré avec les VLAN privés utilisés dans cet exemple.

Sur le commutateur 1, xe-0/0/6 est membre de comm600 et est configuré comme port trunk.

Sur le commutateur 2, xe-0/0/6 est membre de comm600 et est configuré comme port d’accès.

Figure 10 montre cette topologie et la façon dont le trafic pour isolated200 et comm600 circule après l’entrée sur xe-0/0/0 sur le commutateur 1. Notez que le trafic ne s’écoulerait que là où les flèches l’indiquent. Par exemple, il n’y a pas de flèches pour les interfaces xe-0/0/2, xe-0/0/3 et xe-0/0/5 sur le commutateur 1, car aucun paquet ne sortirait sur ces interfaces.

Voici le flux de trafic pour le VLAN isolated200 :

Notez que le trafic pour le VLAN isoléd200 ne sort pas sur le port d’accès isolé xe-0/0/2 sur le commutateur 1 ou sur le port trunk VLAN secondaire xe-0/0/2 sur le commutateur 2, même si ces deux ports sont membres du même VLAN isolé.

Voici le flux de trafic pour le VLAN comm600 :

Une fois que le trafic comm600 est entré sur le port trunk VLAN secondaire sur le commutateur 1, il sort sur le port trunk PVLAN, car le port trunk PVLAN est membre de tous les VLAN. Les paquets conservent la balise VLAN secondaire (600) lors de la sortie.

Le trafic pour comm600 sort également sur le port communautaire xe-0/0/6 sur le commutateur 1. Le trafic est balisé, car le port est configuré en tant que jonction.

Une fois que le trafic comm600 est entré sur le port trunk PVLAN du commutateur 2, il sort sur xe-0/0/0, si cette interface est configurée en tant que port trunk de promiscuité.

REMARQUE :Si xe-0/0/0 sur le commutateur 2 est configuré comme un port d’accès de promiscuité, le port ne peut participer qu’à un seul VLAN principal. Dans ce cas, le port d’accès de promiscuité fait partie de pvlan100, de sorte que le trafic pour comm600 n’en sort pas

Le trafic pour comm600 sort également sur le port communautaire xe-0/0/6 sur le commutateur 2. Dans ce cas, le trafic n’est pas balisé, car le mode de port est accès.

Jonction VLAN secondaire et liaison de promiscuité

Pour ce cas d’usage, supposons que vous ayez deux commutateurs configurés avec les mêmes ports et VLAN que dans le cas d’usage précédent, à une exception près : Dans ce cas, xe-0/0/0 sur le commutateur 1 est configuré en tant que port trunk VLAN secondaire pour VLAN pvlan100 et est également configuré en tant que port trunk de promiscuité pour pvlan400.

Figure 11 montre cette topologie et la façon dont le trafic pour isolated200 (membre de pvlan100) et comm600 (membre de pvlan400) circulerait après l’entrée sur le commutateur 1.

Le flux de trafic pour le VLAN isolated200 est le même que dans le cas d’utilisation précédent, mais le flux pour comm600 est différent. Voici le flux de trafic pour le VLAN comm600 :

Jonction VLAN secondaire et jonction PVLAN

Pour ce cas d’utilisation, supposons que vous avez deux commutateurs configurés avec les mêmes ports et VLAN que dans les cas d’utilisation précédents, sauf que xe-0/0/0 sur le commutateur 1 est configuré en tant que port trunk VLAN secondaire pour VLAN pvlan100 et est également configuré en tant que port trunk PVLAN pour pvlan400.

Figure 12 montre cette topologie et la façon dont le trafic pour comm300 (membre de pvlan100) et comm600 (membre de pvlan400) circulerait après l’entrée sur le commutateur 1.

Voici le flux de trafic pour le VLAN comm300 :

Voici le flux de trafic pour le VLAN comm600 :

Après l’entrée du trafic comm600 sur le port PVLAN xe-0/0/0 sur le commutateur 1, il sort sur le port communautaire xe-0/0/6 sur le commutateur 1. Les paquets conservent la balise VLAN secondaire (600) lors de la sortie car xe-0/0/6 est un port trunk.

Le trafic de comm600 provient également du port trunk PVLAN xe-0/0/1, car ce port trunk PVLAN est membre de tous les VLAN. Les paquets conservent la balise VLAN secondaire (600) lors de la sortie.

Une fois que le trafic comm600 est entré sur le port trunk PVLAN du commutateur 2, il sort sur xe-0/0/0, si cette interface est configurée en tant que port trunk de promiscuité.

Il ne sort pas sur xe-0/0/0 si cette interface est configurée en tant que port d’accès de promiscuité, car le port ne peut participer qu’à pvlan100.

Le trafic pour comm600 sort également sur le port communautaire xe-0/0/6 sur le commutateur 2. Ce trafic n’est pas balisé à la sortie car xe-0/0/6 est un port d’accès.

Jonction VLAN secondaire et interface VLAN non privée

Pour ce cas d’usage, supposons que vous ayez deux commutateurs configurés avec les mêmes ports et VLAN que dans les cas d’usage précédents, à l’exception des différences suivantes :

Configuration de xe-0/0/0 sur le commutateur 1 :

Port trunk VLAN secondaire pour VLAN pvlan100

Port d’accès pour vlan700

Le port xe-0/0/6 sur les deux commutateurs est un port d’accès pour VLAN 700.

Figure 13 montre cette topologie et la façon dont le trafic pour isolated200 (membre de pvlan100) et vlan700 circulerait après l’entrée sur le commutateur 1.

Voici le flux de trafic pour le VLAN isolated200 :

Notez que le trafic pour le VLAN isoléd200 ne sort pas sur le port d’accès isolé xe-0/0/2 sur le commutateur 1 ou sur le port trunk VLAN secondaire xe-0/0/2 sur le commutateur 2, même si ces deux ports sont membres du même VLAN isolé.

Une fois que le trafic du vlan700 a pénétré sur le port d’accès configuré sur xe-0/0/0 sur le commutateur 1, il sort sur le port d’accès xe-0/0/6, car ce port est membre du même VLAN. Le trafic pour le vlan700 n’est pas transféré vers le commutateur 2 (même si xe-0/0/6 sur le commutateur 2 est membre du vlan700) car la jonction PVLAN sur le xe-0/0/1 ne transporte pas ce VLAN.

Trafic entrant sur un port d’accès de proximité

Pour ce cas d’utilisation, supposons que vous avez deux commutateurs configurés avec les mêmes ports et VLAN que dans le cas d’utilisation précédent, sauf que xe-0/0/0 sur le commutateur 1 est configuré comme un port d’accès de promiscuité et est membre de pvlan100. Figure 14 montre cette topologie et la manière dont le trafic non étiqueté circule après avoir pénétré via cette interface sur le commutateur 1.

Comme le montre la figure, le trafic non étiqueté qui pénètre sur un port d’accès de proximité est transféré vers tous les ports de VLAN secondaires membres du même VLAN principal dont le port d’accès de proximité est membre. Le trafic n’est pas balisé lorsqu’il sort des ports d’accès et marqué à la sortie d’un port trunk (xe-0/0/2 sur le commutateur 2).

Utilisation conjointe de l’authentification 802.1X et de VLAN privés sur la même interface

- Comprendre l’utilisation conjointe de l’authentification 802.1X et des PVLAN sur la même interface

- Instructions de configuration pour la combinaison de l’authentification 802.1X avec les PVLAN

- Exemple : Configurer l’authentification 802.1X avec des VLAN privés dans une seule configuration

Comprendre l’utilisation conjointe de l’authentification 802.1X et des PVLAN sur la même interface

Vous pouvez désormais configurer l’authentification 802.1X et les VLAN privés (PVLAN) sur la même interface.

L’authentification IEEE 802.1X assure la sécurité de la périphérie du réseau, protégeant les réseaux locaux Ethernet contre tout accès non autorisé des utilisateurs en bloquant tout le trafic à destination et en provenance d’un demandeur (client) à l’interface jusqu’à ce que les informations d’identification du demandeur soient présentées et mises en correspondance sur le authentication server serveur RADIUS.

Les VLAN privés (PVLAN) fournissent une isolation de couche 2 entre les ports au sein d’un VLAN, divisant un domaine de diffusion en plusieurs sous-domaines de diffusion distincts en créant des VLAN secondaires. Les PVLAN sont utiles pour restreindre le flux de trafic de diffusion et de monodiffusion inconnu et pour limiter la communication entre les hôtes connus.

Sur un commutateur configuré à la fois avec l’authentification 802.1X et des PVLAN, lorsqu’un nouvel équipement est connecté au réseau PVLAN, il est authentifié puis affecté à un VLAN secondaire en fonction de la configuration PVLAN ou du profil RADIUS. L’appareil obtient alors une adresse IP et accède au réseau PVLAN.

Ce document ne fournit pas d’informations détaillées sur l’authentification 802.1X ou les VLAN privés. Pour plus d’informations, consultez la documentation spécifique à ces fonctionnalités. Pour la norme 802.1X, reportez-vous au Guide de l’utilisateur relatif à l’accès utilisateur et à l’authentification. Pour les PVLAN, reportez-vous au Guide de l’utilisateur de la commutation Ethernet.

Instructions de configuration pour la combinaison de l’authentification 802.1X avec les PVLAN

Gardez à l’esprit les directives et limitations suivantes pour configurer ces deux fonctionnalités sur la même interface :

Vous ne pouvez pas configurer une interface compatible 802.1X en tant qu’interface de promiscuité (une interface qui est membre du VLAN principal par configuration) ou en tant qu’interface de liaison intercommutateur (ISL).

Il n’est pas possible d’authentifier plusieurs utilisateurs sur différents VLAN appartenant au même domaine PVLAN sur une interface logique : par exemple, si l’interface ge-0/0/0 est configurée en tant que

supplicant multipleet que les clients C1 et C2 sont authentifiés et ajoutés aux VLAN dynamiques V1 et V2, respectivement, alors V1 et V2 doivent appartenir à des domaines PVLAN différents.Si le VLAN VoIP et le VLAN de données sont différents, ces deux VLAN doivent se trouver dans des domaines PVLAN différents.

Lorsque l’appartenance à un PVLAN est modifiée (c’est-à-dire qu’une interface est reconfigurée dans un autre PVLAN), les clients doivent être réauthentifiés.

Exemple : Configurer l’authentification 802.1X avec des VLAN privés dans une seule configuration

- Conditions préalables

- Présentation

- Configurer l’authentification 802.1X avec des VLAN privés dans une seule configuration

- Vérification

Conditions préalables

Junos OS version 18.2R1 ou ultérieure

Commutateur EX2300, EX3400 ou EX4300

Avant de commencer, spécifiez le ou les serveurs RADIUS à utiliser comme serveur d’authentification. Reportez-vous à la section Spécification des connexions au serveur RADIUS sur les commutateurs (procédure CLI).

Présentation

La section de configuration suivante présente la configuration du profil d’accès, la configuration de l’authentification 802.1X et enfin la configuration des VLAN (y compris les PVLAN).

Configurer l’authentification 802.1X avec des VLAN privés dans une seule configuration

Procédure

Configuration rapide de l’interface de ligne de commande

[edit] set access radius-server 10.20.9.199 port 1812 set access radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set access profile dot1x-auth authentication-order radius set access profile authp authentication-order radius set access profile authp radius authentication-server 10.204.96.165 set switch-options voip interface ge-0/0/8.0 vlan voip set interfaces ge-0/0/8 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/8 unit 0 family ethernet-switching vlan members data set protocols dot1x authenticator authentication-profile-name authp set protocols dot1x authenticator interface ge-0/0/8.0 supplicant multiple set protocols dot1x authenticator interface ge-0/0/8.0 mac-radius set vlans community vlan-id 20 set vlans community private-vlan community set vlans community-one vlan-id 30 set vlans community-one private-vlan community set vlans isolated vlan-id 200 set vlans isolated private-vlan isolated set vlans pvlan vlan-id 2000 set vlans pvlan isolated-vlan isolated set vlans pvlan community-vlans [community community-one] set vlans data vlan-id 43 set vlans voip vlan-id 33

Procédure étape par étape

Pour configurer l’authentification 802.1X et les réseaux PVLAN en une seule configuration :

Configurez le profil d’accès :

[edit access] set radius-server 10.20.9.199 port 1812 set radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set profile dot1x-auth authentication-order radius set profile authp authentication-order radius set profile authp radius authentication-server 10.204.96.165 [edit switch-options] set voip interface ge-0/0/8.0 vlan voip

REMARQUE :Le VLAN VoIP configuré ne peut pas être un PVLAN (principal, communautaire ou isolé).

Configurez les paramètres 802.1X :

[edit interfaces] set ge-0/0/8 unit 0 family ethernet-switching interface-mode access set ge-0/0/8 unit 0 family ethernet-switching vlan members data [edit protocols] set dot1x authenticator authentication-profile-name authp set dot1x authenticator interface ge-0/0/8.0 supplicant multiple set dot1x authenticator interface ge-0/0/8.0 mac-radius

REMARQUE :Le VLAN de données configuré peut également être un VLAN communautaire ou un VLAN isolé.

Configurez les VLAN (y compris les PVLAN) :

[edit vlans] set community vlan-id 20 set community private-vlan community set community-one vlan-id 30 set community-one private-vlan community set isolated vlan-id 200 set isolated private-vlan isolated set pvlan vlan-id 2000 set pvlan isolated-vlan isolated set pvlan community-vlans [community community-one] set data vlan-id 43 set voip vlan-id 33

Résultats

À partir du mode de configuration, confirmez votre configuration en entrant les commandes suivantes show sur le commutateur. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

user@switch# show access

radius-server {

10.20.9.199 {

port 1812;

secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf"; ## SECRET-DATA

}

}

profile dot1x-auth {

authentication-order radius;

}

profile authp {

authentication-order radius;

radius {

authentication-server 10.204.96.165;

}

}

user@switch# show interfaces

ge-0/0/8 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members data;

}

}

}

}

user@switch# show protocols

dot1x {

authenticator {

authentication-profile-name authp;

interface {

ge-0/0/8.0 {

supplicant multiple;

mac-radius;

}

}

}

}

user@switch# show switch-options

voip {

interface ge-0/0/8.0 {

vlan voip;

}

}

user@switch# show vlans

community {

vlan-id 20;

private-vlan community;

}

community-one {

vlan-id 30;

private-vlan community;

}

data {

vlan-id 43;

}

isolated {

vlan-id 200;

private-vlan isolated;

}

pvlan {

vlan-id 2000;

isolated-vlan isolated;

community-vlans [community community-one];

}

voip {

vlan-id 33;

}

Vérification

- Vérifiez que les adresses MAC des clients sont apprises sur le VLAN principal

- Vérifiez que le VLAN principal est un VLAN authentifié

Vérifiez que les adresses MAC des clients sont apprises sur le VLAN principal

But

Montrez qu’une adresse MAC client a été apprise sur le VLAN principal.

Action

user@switch> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC, SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 1 entries, 1 learned

Routing instance : default-switch

Vlan MAC MAC Age Logical NH RTR

name address flags interface Index ID

pvlan 00:30:48:8C:66:BD D - ge-0/0/8.0 0 0 Vérifiez que le VLAN principal est un VLAN authentifié

But

Indiquez que le VLAN principal est affiché comme un VLAN authentifié.

Action

user@switch> show dot1x interface ge-0/0/8.0 detail

ge-0/0/8.0

Role: Authenticator

Administrative state: Auto

Supplicant mode: Multiple

Number of retries: 3

Quiet period: 60 seconds

Transmit period: 30 seconds

Mac Radius: Enabled

Mac Radius Strict: Disabled

Reauthentication: Enabled Reauthentication interval: 40 seconds

Supplicant timeout: 30 seconds

Server timeout: 30 seconds

Maximum EAPOL requests: 1

Guest VLAN member: <not configured>

Number of connected supplicants: 1

Supplicant: user5, 00:30:48:8C:66:BD

Operational state: Authenticated

Authentication method: Radius

Authenticated VLAN: pvlan

Reauthentication due in 17 secondsMise en place de la sécurité des ports d’accès sur les VLAN privés

- Comprendre la sécurité des ports d’accès sur les réseaux PVLAN

- Instructions de configuration pour l’installation de fonctionnalités de sécurité des ports d’accès sur les réseaux PVLAN

- Exemple : Configuration de la sécurité des ports d’accès sur un réseau PVLAN

Comprendre la sécurité des ports d’accès sur les réseaux PVLAN

Vous pouvez désormais activer les fonctionnalités de sécurité des ports d’accès, telles que la surveillance DHCP, sur les VLAN privés (PVLAN).

Pour des raisons de sécurité, il est souvent utile de restreindre le flux de trafic de diffusion et de unicast inconnu et même de limiter la communication entre des hôtes connus. La fonctionnalité PVLAN vous permet de diviser un domaine de diffusion en plusieurs sous-domaines de diffusion isolés, en plaçant essentiellement un VLAN à l’intérieur d’un VLAN.

Les réseaux locaux Ethernet sont vulnérables aux attaques telles que l’usurpation d’adresse (falsification) et le déni de service (DoS) de couche 2 sur les équipements réseau. Les fonctions de sécurité de port d’accès suivantes aident à protéger votre équipement contre les pertes d’informations et de productivité que de telles attaques peuvent causer. Vous pouvez désormais configurer ces fonctions de sécurité sur un réseau PVLAN :

Surveillance DHCP : filtre et bloque les messages entrants du serveur DHCP sur les ports non approuvés. L’écoute DHCP crée et gère une base de données d’informations sur les baux DHCP, appelée base de données d’écoute DHCP.

Surveillance DHCPv6 : surveillance DHCP pour IPv6.

Option DHCP 82 : également connue sous le nom d’option Informations sur l’agent de relais DHCP. Aide à protéger le commutateur contre les attaques telles que l’usurpation d’adresses IP et d’adresses MAC et la privation d’adresses IP DHCP. L’option 82 fournit des informations sur l’emplacement réseau d’un client DHCP. Le serveur DHCP utilise ces informations pour implémenter les adresses IP ou d’autres paramètres du client.

Options DHCPv6 :

Option 37 : option d’identification à distance pour DHCPv6 ; Insère des informations sur l’emplacement réseau de l’hôte distant dans les paquets DHCPv6.

Option 18 : option d’ID de circuit pour DHCPv6 ; Insère des informations sur le port client dans les paquets DHCPv6.

Option 16 : option d’ID de fournisseur pour DHCPv6 ; insère des informations sur le fournisseur du matériel client dans les paquets DHCPv6.

Inspection ARP dynamique (DAI) : empêche les attaques par usurpation d’adresse (ARP). Les requêtes et réponses ARP sont comparées aux entrées de la base de données d’écoute DHCP, et les décisions de filtrage sont prises sur la base des résultats de ces comparaisons.

IP Source Guard : atténue les effets des attaques par usurpation d’adresse IP sur le réseau local Ethernet ; valide l’adresse IP source dans le paquet envoyé à partir d’une interface d’accès non approuvée par rapport à la base de données d’écoute DHCP. Si le paquet ne peut pas être validé, il est rejeté.

IPv6 source guard : protection de la source IP pour IPv6.

Inspection de découverte des voisins IPv6 : empêche les attaques par usurpation d’adresse IPv6 ; compare les demandes de découverte de voisinage et les réponses aux entrées de la base de données d’écoute DHCPv6, et les décisions de filtrage sont prises sur la base des résultats de ces comparaisons.

Ce document ne fournit pas d’informations détaillées sur les fonctions de sécurité des ports d’accès ou les PVLAN. Pour plus d’informations, consultez la documentation spécifique à ces fonctionnalités. Pour plus d’informations sur la sécurité des ports d’accès, reportez-vous au Guide d’administration des services de sécurité. Pour les PVLAN, reportez-vous au Guide de l’utilisateur de la commutation Ethernet.

Instructions de configuration pour l’installation de fonctionnalités de sécurité des ports d’accès sur les réseaux PVLAN

Gardez à l’esprit les consignes et limitations suivantes pour configurer les fonctionnalités de sécurité des ports d’accès sur les réseaux PVLAN :

Vous devez appliquer les mêmes fonctionnalités de sécurité de port d’accès sur le VLAN principal et sur tous ses VLAN secondaires.

Un PVLAN ne peut avoir qu’une seule interface de routage et de pontage (IRB) intégrée, et l’interface IRB doit se trouver sur le VLAN principal.

Les limitations relatives aux configurations de sécurité des ports d’accès sur les réseaux PVLAN sont les mêmes que celles des configurations des fonctionnalités de sécurité des ports d’accès qui ne se trouvent pas dans les réseaux PVLAN. Reportez-vous à la documentation sur la sécurité des ports d’accès dans le Guide d’administration des services de sécurité.

Exemple : Configuration de la sécurité des ports d’accès sur un réseau PVLAN

- Conditions préalables

- Présentation

- Configuration de la sécurité des ports d’accès sur un réseau PVLAN

- Vérification

Conditions préalables

Junos OS version 18.2R1 ou ultérieure

Commutateur EX4300

Présentation

La section de configuration suivante présente :

Configuration d’un VLAN privé, avec le VLAN principal (

vlan-pri) et ses trois VLAN secondaires : les VLAN communautaires (vlan-hretvlan-finance) et les VLAN isolés (vlan-iso).Configuration des interfaces utilisées pour envoyer des communications entre les interfaces de ces VLAN.

Configuration des fonctionnalités de sécurité d’accès sur les VLAN principal et secondaire qui composent le PVLAN.

Tableau 5 Répertorie les paramètres de l’exemple de topologie.

| Interface | Description |

|---|---|

GE-0/0/0.0 |

Interface trunk VLAN principale (vlan1-pri) |

GE-0/0/11.0 |

Utilisateur 1, communauté RH (vlan-hr) |

GE-0/0/12.0 |

Utilisateur 2, communauté RH (vlan-hr) |

GE-0/0/13.0 |

Utilisateur 3, Communauté Finance (vlan-finance) |

GE-0/0/14.0 |

Utilisateur 4, Communauté Finance (vlan-finance) |

GE-0/0/15.0 |

Serveur de messagerie, isolé (vlan-iso) |

GE-0/0/16.0 |

Serveur de sauvegarde, isolé (vlan-iso) |

GE-1/0/0.0 |

Interface trunk VLAN primaire (vlan-pri) |

Configuration de la sécurité des ports d’accès sur un réseau PVLAN

Procédure

Configuration rapide de l’interface de ligne de commande

set vlans vlan-pri vlan-id 100 set vlans vlan-hr private-vlan community vlan-id 200 set vlans vlan-finance private-vlan community vlan-id 300 set vlans vlan-iso private-vlan isolated vlan-id 400 set vlans vlan-pri community-vlan vlan-hr set vlans vlan-pri community-vlan vlan-finance set vlans vlan-pri isolated-vlan vlan-iso set interfaces ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr set interfaces ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr set interfaces ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance set interfaces ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance set interfaces ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set interfaces ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set vlans vlan-pri forwarding-options dhcp-security arp-inspection set vlans vlan-pri forwarding-options dhcp-security ip-source-guard set vlans vlan-pri forwarding-options dhcp-security ipv6-source-guard set vlans vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-pri forwarding-options dhcp-security option-82 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-hr forwarding-options dhcp-security arp-inspection set vlans vlan-hr forwarding-options dhcp-security ip-source-guard set vlans vlan-hr forwarding-options dhcp-security ipv6-source-guard set vlans vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-hr forwarding-options dhcp-security option-82 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-finance forwarding-options dhcp-security arp-inspection set vlans vlan-finance forwarding-options dhcp-security ip-source-guard set vlans vlan-finance forwarding-options dhcp-security ipv6-source-guard set vlans vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-finance forwarding-options dhcp-security option-82 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-iso forwarding-options dhcp-security arp-inspection set vlans vlan-iso forwarding-options dhcp-security ip-source-guard set vlans vlan-iso forwarding-options dhcp-security ipv6-source-guard set vlans vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-iso forwarding-options dhcp-security option-82 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

Procédure étape par étape

Pour configurer un VLAN privé (PVLAN), puis configurer les fonctionnalités de sécurité des ports d’accès sur ce PVLAN, procédez comme suit :

Configure the PVLAN (Configurer le PVLAN) : créez le VLAN principal et ses VLAN secondaires et attribuez-leur des ID de VLAN. Associez des interfaces aux VLAN. (Pour plus d’informations sur la configuration des VLAN, reportez-vous à la section Configuration des VLAN pour les commutateurs EX Series avec prise en charge ELS (procédure CLI).)

[edit vlans] user@switch# set vlan-pri vlan-id 100 user@switch# set vlan-hr private-vlan community vlan-id 200 user@switch# set vlan-finance private-vlan community vlan-id 300 user@switch# set vlan-iso private-vlan isolated vlan-id 400 user@switch# set vlan-pri community-vlan vlan-hr user@switch# set vlan-pri community-vlan vlan-finance user@switch# set vlan-pri isolated-vlan vlan-iso

[edit interfaces] user@switch# set ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr user@switch# set ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr user@switch# set ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance user@switch# set ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance user@switch# set ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri user@switch# set ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

Configurez les fonctionnalités de sécurité des ports d’accès sur le VLAN principal et tous ses VLAN secondaires :

REMARQUE :Lorsque vous configurez l’inspection ARP, la protection de source IP, la protection de source IPv6, l’inspection de découverte de voisinage, l’option DHCP 82 ou les options DHCPv6, la surveillance DHCP et la surveillance DHCPv6 sont automatiquement configurées.

[edit vlans] user@switch# set vlan-pri forwarding-options dhcp-security arp-inspection user@switch# set vlan-pri forwarding-options dhcp-security ip-source-guard user@switch# set vlan-pri forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-pri forwarding-options dhcp-security option-82 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-hr forwarding-options dhcp-security arp-inspection user@switch# set vlan-hr forwarding-options dhcp-security ip-source-guard user@switch# set vlan-hr forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-hr forwarding-options dhcp-security option-82 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-finance forwarding-options dhcp-security arp-inspection user@switch# set vlan-finance forwarding-options dhcp-security ip-source-guard user@switch# set vlan-finance forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-finance forwarding-options dhcp-security option-82 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-iso forwarding-options dhcp-security arp-inspection user@switch# set vlan-iso forwarding-options dhcp-security ip-source-guard user@switch# set vlan-iso forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-iso forwarding-options dhcp-security option-82 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

Résultats

À partir du mode de configuration, confirmez votre configuration en entrant les commandes suivantes show sur le commutateur. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@switch# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-1/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-0/0/11 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/12 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/13 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/14 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/15 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

ge-0/0/16 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

user@switch# show vlans

vlan-finance {

vlan-id 300;

private-vlan community;

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-hr {

vlan-id 200;

private-vlan community;

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-iso {

vlan-id 400;

private-vlan isolated;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-pri {

vlan-id 100;

community-vlan vlan-finance;

community-vlan vlan-hr;

isolated-vlan vlan-iso;

interface {

ge-0/0/0.0;

ge-1/0/0.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

Vérification

Vérifiez que les fonctionnalités de sécurité d’accès fonctionnent comme prévu

But

Vérifiez que les fonctionnalités de sécurité des ports d’accès que vous avez configurées sur votre PVLAN fonctionnent comme prévu.

Action

Utilisez les commandes et show dhcp-security CLI clear dhcp-security pour vérifier que les fonctionnalités fonctionnent comme prévu. Pour plus d’informations sur ces commandes, consultez le Guide d’administration des services de sécurité.

Création d’un VLAN privé sur un commutateur unique avec prise en charge ELS (procédure CLI)

Cette tâche utilise Junos OS pour les commutateurs avec prise en charge du style de configuration ELS (Enhanced L2 Software). Si votre commutateur EX Series exécute un logiciel qui ne prend pas en charge ELS, reportez-vous à la section Création d’un VLAN privé sur un seul commutateur EX Series (procédure CLI). Pour plus d’informations sur ELS, reportez-vous à la section Utilisation de la CLI logicielle de couche 2 améliorée.

Les VLAN privés ne sont pas pris en charge sur les commutateurs QFX5100 et les commutateurs QFX10002 exécutant Junos OS version 15.1X53.

Pour des raisons de sécurité, il est souvent utile de restreindre le flux de trafic de diffusion et de monodiffusion inconnu ou de limiter la communication entre des hôtes connus. Les VLAN privés (PVLAN) vous permettent de diviser un domaine de diffusion (VLAN principal) en plusieurs sous-domaines de diffusion isolés (VLAN secondaires), plaçant ainsi un VLAN à l’intérieur d’un VLAN. Cette procédure décrit comment créer un PVLAN sur un seul commutateur.

Vous devez spécifier un ID de VLAN pour chaque VLAN secondaire, même si le PVLAN est configuré sur un seul commutateur.

Vous n’avez pas besoin de préconfigurer le VLAN principal. Cette rubrique montre le VLAN principal en cours de configuration dans le cadre de cette procédure de configuration PVLAN.

Pour obtenir la liste des instructions relatives à la configuration des réseaux PVLAN, reportez-vous à la section Présentation des VLAN privés.

Pour configurer un VLAN privé sur un seul commutateur :

Création d’un VLAN privé sur un seul commutateur QFX sans prise en charge ELS

Si votre commutateur exécute un logiciel qui prend en charge ELS, reportez-vous à la section Création d’un VLAN privé sur un commutateur unique avec prise en charge d’ELS (procédure CLI).