Stratégies IDP

Les stratégies IDP du logiciel Junos de Juniper Networks sont conçues pour détecter et empêcher les accès non autorisés aux ressources réseau. Les stratégies utilisent des objets d’attaque prédéfinis et personnalisés pour identifier les menaces potentielles. En configurant des stratégies IDP, les administrateurs réseau peuvent surveiller, consigner et bloquer les activités malveillantes, renforçant ainsi la sécurité et l’intégrité de leur infrastructure réseau.

La stratégie IDP de Junos OS vous permet d’appliquer de manière sélective diverses techniques de détection et de prévention des attaques sur le trafic réseau transitant par un périphérique compatible IDP. Elle vous permet de définir des règles de stratégie pour une section de trafic en fonction d’une zone, d’un réseau et d’une application. Des mesures préventives actives ou passives sont prises sur ce trafic.

Comprendre la stratégie IDP

Une stratégie IDP définit la manière dont votre appareil gère le trafic réseau. Il vous permet d’appliquer diverses techniques de détection et de prévention des attaques sur le trafic qui traverse votre réseau.

Une stratégie est composée de rule bases, et chaque base de règles contient un ensemble de rules. Vous définissez des paramètres de règle, tels que les conditions de correspondance du trafic, les actions et les exigences de journalisation, puis ajoutez les règles aux bases de règles. Une fois que vous avez créé une stratégie IDP en ajoutant des règles dans une ou plusieurs bases de règles, vous pouvez sélectionner cette stratégie comme stratégie active sur votre appareil.

Junos OS vous permet de configurer et d’appliquer plusieurs stratégies IDP. La validation des configurations est effectuée pour la stratégie IDP configurée en tant que stratégie active. Vous pouvez installer la même stratégie IDP sur plusieurs équipements ou installer une stratégie IDP unique sur chaque appareil de votre réseau. Une seule stratégie ne peut contenir qu’une seule instance de n’importe quel type de base de règles.

La fonctionnalité IDP est activée par défaut. Aucune licence n’est requise. Il est également possible de configurer et d’installer des attaques personnalisées et des groupes d’attaques personnalisés dans les stratégies IDP, même si aucune licence valide ni base de données de signatures n’est installée sur l’appareil. En réponse aux nouvelles vulnérabilités, Juniper Networks fournit périodiquement un fichier contenant les mises à jour de la base de données d’attaques sur le site Web de Juniper. Vous pouvez télécharger ce fichier pour protéger votre réseau contre les nouvelles menaces. Vous avez besoin d'une licence distincte pour récupérer et maintenir à jour la base de données de signatures de Juniper.

Lorsqu’une nouvelle stratégie IDP est chargée, les sessions existantes sont inspectées à l’aide de la stratégie nouvellement chargée et les sessions existantes ne sont pas ignorées pour le traitement IDP.

Le Tableau 1 décrit les sessions existantes après le chargement d’une nouvelle stratégie :

| Description de | l’article |

|---|---|

| Signatures basées sur les paquets | L’inspection IDP se poursuit pour les attaques basées sur les paquets avec la nouvelle stratégie IDP. |

| Signatures basées sur les flux | L’inspection IDP se poursuit pour les attaques basées sur les flux à partir de la nouvelle stratégie IDP dont le nombre de décalage de fin est inférieur au nombre d’octets transmis pour ce flux. |

| Signatures basées sur le contexte | L’inspection IDP se poursuit pour les attaques contextuelles créées par le détecteur après le chargement d’une nouvelle stratégie IDP, à l’exception de la nouvelle stratégie chargée avec le nouveau détecteur. |

Les stratégies IDP suivantes sont prises en charge :

DMZ_Services

DNS_Services

File_Server

Getting_Started

IDP_Default

Recommandé

Web_Server

Vous pouvez effectuer les tâches suivantes pour gérer les stratégies IDP :

Créez de nouvelles politiques IDP à partir de zéro. Reportez-vous à la section Exemple : Définition de règles pour une base de règles IPS IDP.

Créez une stratégie IDP à partir de l’un des modèles prédéfinis fournis par Juniper Networks (voir Présentation des modèles prédéfinis de politique IDP).

Ajouter ou supprimer des règles dans une base de règles. Vous pouvez utiliser l’un des objets IDP suivants pour créer des règles :

Zone

Vous pouvez configurer des adresses d’adresse source et des adresses d’exception de source lorsque la zone de départ est n’importe laquelle, et de même pour avoir des adresses d’adresse de destination et de destination sauf lorsque la zone de destination est n’importe laquelle.

Objets réseau disponibles dans le système de base

Objets de service prédéfinis fournis par Juniper Networks

Objets d’application personnalisés

Objets d’attaque prédéfinis fournis par Juniper Networks

Créez des objets d’attaque personnalisés (voir Configurer des attaques basées sur des signatures IDP).

Mettez à jour la base de données de signatures fournie par Juniper Networks. Cette base de données contient tous les objets prédéfinis.

Gérez plusieurs stratégies IDP. N’importe laquelle de ces stratégies peut être appliquée à l’appareil.

Les stratégies IDP pour chaque système logique utilisateur sont compilées et stockées dans la mémoire du plan de données. Pour estimer la mémoire du plan de données adéquate pour une configuration, tenez compte des deux facteurs suivants :

Les stratégies IDP appliquées à chaque système logique d’utilisateur sont considérées comme des instances uniques, car l’ID et les zones de chaque système logique d’utilisateur sont différents. Les estimations doivent tenir compte des besoins combinés en mémoire pour tous les systèmes logiques de l’utilisateur.

À mesure que la base de données des applications augmente, les stratégies compilées nécessitent plus de mémoire. L’utilisation de la mémoire doit être inférieure à la mémoire disponible sur le plan de données pour permettre l’augmentation de la base de données.

Voir aussi

Prise en charge des stratégies IDP pour des stratégies unifiées

Avec l’aide de la stratégie IDP dans le cadre d’une stratégie de sécurité unifiée :

-

La stratégie IDP est activée à l’aide de la

set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy <idp-policy-name>commande. -

La stratégie IDP étant disponible dans la stratégie de sécurité unifiée, toutes les correspondances IDP sont gérées dans la stratégie unifiée, sauf si une source, une destination ou une application explicite est définie (stratégie traditionnelle).

-

Vous pouvez également configurer des conditions de correspondance dans IDP pour obtenir une granularité d’inspection supplémentaire.

-

La configuration de l’adresse source ou de destination, de la source et de la destination, de la zone de départ et de destination, ou de l’application n’est pas nécessaire avec la stratégie unifiée, car la correspondance se produit dans la stratégie de sécurité elle-même.

-

L’application de couche 7 peut être modifiée au cours d’une durée de vie de session et cette modification de l’application peut entraîner la désactivation du service IDP pour la session.

-

La correspondance initiale de la stratégie de sécurité peut entraîner une ou plusieurs correspondances de stratégie. Dans le cadre de la vérification de l’intérêt de session, l’IDP est activé si une stratégie IDP est présente dans l’une des règles correspondantes.

Si vous avez configuré une stratégie de sécurité traditionnelle (avec une condition de correspondance à 5 tuples ou une application dynamique configurée comme none) et une stratégie unifiée (avec une condition de correspondance à 6 uplets), la stratégie de sécurité traditionnelle correspond au trafic en premier, avant la stratégie unifiée.

Lorsque vous configurez une stratégie unifiée avec une application dynamique comme l’une des conditions correspondantes, la configuration élimine les étapes supplémentaires impliquées dans la configuration de la stratégie IDP. Toutes les configurations de la stratégie IDP sont gérées dans le cadre de la stratégie de sécurité unifiée, ce qui simplifie la tâche de configuration de la stratégie IDP afin de détecter toute attaque ou intrusion pour une session donnée.

Plusieurs stratégies IDP pour des politiques unifiées

Lorsque les appareils de sécurité sont configurés avec des stratégies unifiées, vous pouvez configurer plusieurs stratégies IDP et définir l’une de ces stratégies comme stratégie IDP par défaut. Si plusieurs stratégies IDP sont configurées pour une session et qu’un conflit de stratégies survient, l’appareil applique la stratégie IDP par défaut pour cette session et résout ainsi les conflits de stratégies.

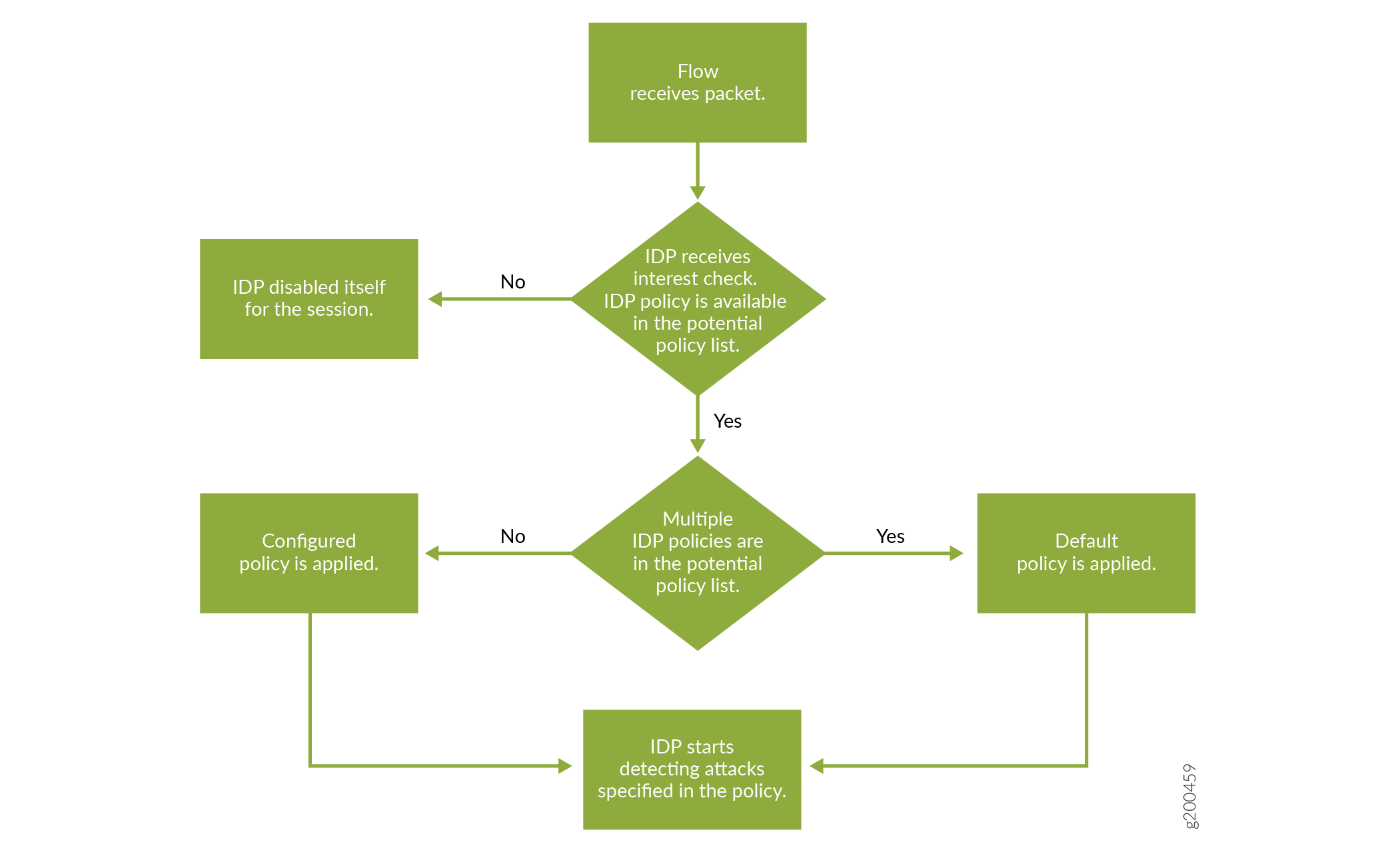

La phase initiale de recherche des politiques de sécurité, qui a lieu avant l’identification d’une application dynamique, peut entraîner plusieurs correspondances potentielles des stratégies. L’IDP est activé sur la session si au moins une des stratégies de sécurité correspondantes a une stratégie IDP configurée. Si une seule stratégie IDP est configurée dans la liste des stratégies potentielles, cette stratégie IDP est appliquée à la session. Si plusieurs stratégies IDP sont configurées pour une session dans la liste des stratégies potentielles, l’appareil applique la stratégie IDP configurée en tant que stratégie IDP par défaut.

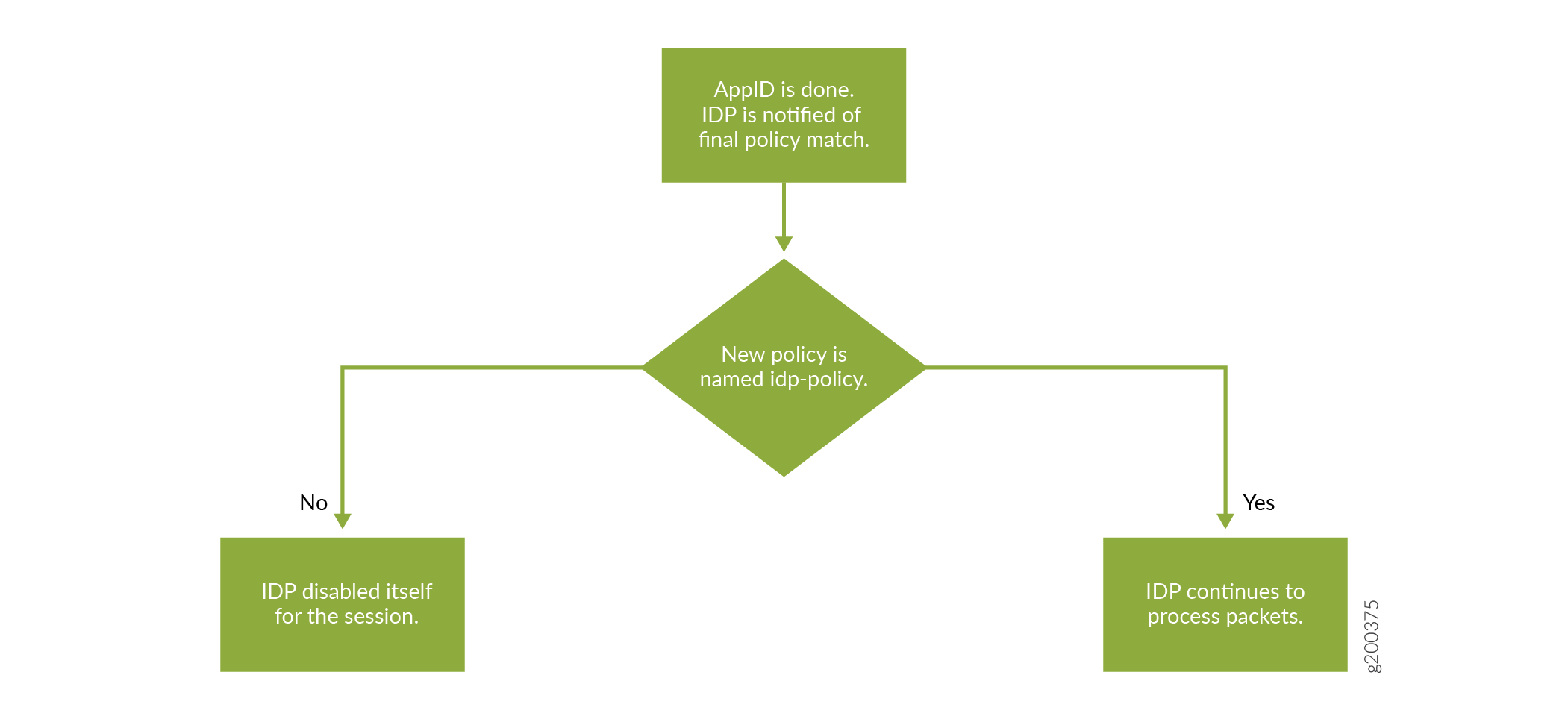

Une fois que les applications dynamiques sont identifiées pour une session, si des stratégies IDP sont configurées pour la stratégie de correspondance finale qui sont différentes de la stratégie IDP par défaut, une nouvelle recherche de stratégie est effectuée et la stratégie IDP configurée pour la stratégie de correspondance finale est appliquée. Si la stratégie de sécurité correspondante finale a la même stratégie IDP que celle configurée lors de la recherche initiale de la stratégie de sécurité, cette stratégie IDP est appliquée à la session. Si aucune stratégie IDP n’est configurée pour la stratégie de sécurité correspondante finale, le traitement IDP est désactivé pour la session.

Si vous avez configuré au moins deux stratégies IDP dans une stratégie de sécurité unifiée, vous devez configurer la stratégie IDP par défaut.

Pour configurer la stratégie IDP en tant que stratégie par défaut, utilisez la set security idp default-policy policy-name commande.

Avantages de plusieurs stratégies IDP et configuration de stratégie IDP par défaut pour des stratégies unifiées

Offre la flexibilité nécessaire pour gérer et utiliser plusieurs stratégies IDP.

Gère les conflits de stratégie à l’aide de la configuration de stratégie IDP par défaut.

Sélection de stratégies IDP pour des stratégies unifiées

- Sélection d’une stratégie IDP à l’aide d’une stratégie IDP unique

- Sélection de stratégies IDP avec plusieurs stratégies IDP

Sélection d’une stratégie IDP à l’aide d’une stratégie IDP unique

Lorsqu’une stratégie de sécurité est traitée pour une session, la correspondance initiale de la politique de sécurité peut entraîner une ou plusieurs correspondances de stratégie. Si un cache d’application est présent, la correspondance de stratégie aboutit à une correspondance de stratégie unique.

Dans le cadre de la vérification de l’intérêt de session, le système active IDP si l’une des règles correspondantes contient une stratégie IDP.

Une fois l’identification dynamique de l’application effectuée, la stratégie de sécurité effectue une nouvelle recherche. Les services applicatifs de couche 7 (IDP) sont invités à se désactiver si IDP n’est pas configuré sur la stratégie de correspondance finale. La stratégie IDP étant mise à disposition dans la stratégie de sécurité unifiée, toutes les correspondances IDP sont gérées dans la stratégie unifiée, sauf si une source, une destination ou une application explicite est définie (stratégie traditionnelle). La configuration de l’adresse source ou de destination, de la source et de la destination, de la zone de départ et de destination, ou de l’application n’est pas nécessaire avec la stratégie unifiée, car la correspondance se produit dans la stratégie de sécurité elle-même. Le Tableau 2 fournit un exemple de sélection de stratégie IDP au sein d’une stratégie de sécurité.

| Politique de sécurité | Zone source | Adresse source | Zone de destination | Adresse de destination | Application dynamique | Stratégies | de service applicatif |

|---|---|---|---|---|---|---|---|

| P1 |

Dans |

10.1.1.1 |

Dehors |

Quelconque |

HTTP (en anglais) |

IDP (en anglais) |

Recommandé |

| P2 |

Dans |

10.1.1.1 |

Dehors |

Quelconque |

MESSAGERIE |

L’UTM |

utm_policy_1 |

Les figures 1 et 2 fournissent les détails du flux de travail pour la sélection de stratégies IDP uniques et multiples afin d’unifier les stratégies.

Flow First

Flow First

la stratégie

la stratégie

Sélection de stratégies IDP avec plusieurs stratégies IDP

S’il existe plusieurs stratégies présentes dans la liste des stratégies potentielles avec des stratégies IDP différentes, l’appareil applique la stratégie IDP configurée comme stratégie IDP par défaut.

Une fois les applications dynamiques identifiées, si des stratégies IDP différentes de la stratégie IDP par défaut sont configurées dans la stratégie correspondante finale, une nouvelle recherche de stratégie est effectuée et la stratégie IDP configurée pour la stratégie correspondante finale est appliquée.

Si aucune stratégie IDP n’est configurée pour la stratégie de sécurité correspondante finale, le traitement IDP est désactivé pour la session.

| Stratégie | , zone source | , adresse source | , zone de destination | , adresse de destination | , application dynamique | , stratégies | de service applicatif |

|---|---|---|---|---|---|---|---|

| P1 |

Dans |

10.1.1.1 |

Dehors |

Quelconque |

HTTP (en anglais) |

IDP (en anglais) |

recommandé |

| P2 |

Dans |

10.1.1.1 |

Dehors |

Quelconque |

MESSAGERIE |

L’UTM |

utm_policy_1 |

| P3 (en anglais) |

Dans |

quelconque |

Dehors |

Quelconque |

MESSAGERIE |

IDP (en anglais) |

moteur idp |

Prenons l’exemple de stratégies de sécurité configurées pour une session :

-

If security policy P1 and policy P3 match for a session

Un conflit de stratégie IDP est observé. Ainsi, la stratégie IDP configurée comme stratégie IDP par défaut est appliquée dans ce cas.

Une fois la correspondance finale de la stratégie de sécurité, une nouvelle recherche de la stratégie IDP est effectuée en fonction des stratégies IDP correspondantes. Si la stratégie de sécurité finale correspondante est la stratégie P1, la stratégie IDP recommandée est appliquée à la session.

-

If security policy P1 and policy P2 match for a session

Étant donné qu’une seule stratégie IDP est configurée dans les stratégies de sécurité correspondantes, la stratégie IDP nommée « recommandé » est appliquée à la session.

Si la dernière stratégie de sécurité correspondante est la stratégie P1, l’inspection de session continue d’appliquer la stratégie IDP nommée recommandé. Si la stratégie de sécurité finale correspondante est la stratégie P2, IDP est désactivé et ignore la session.

Exemple : configuration de plusieurs stratégies IDP et d’une stratégie IDP par défaut pour des stratégies de sécurité unifiées

Pour que le trafic de transit passe par l’inspection IDP, vous devez configurer une stratégie de sécurité et activer les services applicatifs IDP sur tout le trafic que vous souhaitez inspecter.

Cet exemple montre comment configurer une stratégie de sécurité pour activer les services IDP pour la première fois sur le trafic circulant sur l’appareil.

Exigences

Avant de commencer, installez ou vérifiez une licence de fonctionnalité IDP.

Cet exemple utilise les composants matériels et logiciels suivants :

Un pare-feu SRX Series.

Junos OS version 18.3R1 et ultérieure.

Cet exemple de configuration a été testé sur un appareil SRX1500 exécutant Junos OS version 18.3R1. Toutefois, vous pouvez utiliser la même configuration sur les équipements de la gamme SRX300 d’équipements, SRX2300, SRX4100, SRX4120, SRX4200 et Gamme SRX5000 utilisant les dernières versions de Junos OS.

Aperçu

Dans cet exemple, vous configurez deux stratégies de sécurité pour permettre aux services IDP sur un appareil SRX1500 d’inspecter tout le trafic de la zone de confiance vers la zone de non-confiance.

Pour commencer, vous devez télécharger et installer la base de données de signatures à partir du site Web de Juniper Networks. Ensuite, téléchargez et installez les modèles prédéfinis de stratégie IDP et activez la stratégie prédéfinie « Recommandé » en tant que stratégie active.

Au lieu de cela, le style de configuration utilise le même pour les stratégies traditionnelles que pour les stratégies unifiées, en se référant à la stratégie IDP est gérée dans la commande security policies set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy idp-policy-name .

Ensuite, vous devez créer deux stratégies de sécurité, de la zone de confiance à la zone de non-confiance, et spécifier les actions à effectuer sur le trafic qui correspondent aux conditions spécifiées dans les stratégies.

Configuration

Procédure

Configuration rapide de la CLI

La configuration rapide de l’interface de ligne de commande n’est pas disponible pour cet exemple, car une intervention manuelle est nécessaire lors de la configuration.

Procédure étape par étape

Créez deux stratégies de sécurité pour le trafic de la zone de confiance vers la zone de non-confiance.

-

L’ordre des stratégies de sécurité sur le pare-feu SRX Series est important, car Junos OS effectue une recherche de stratégie en commençant par le haut de la liste. Lorsque l’équipement trouve une correspondance avec le trafic reçu, il arrête la recherche de stratégie.

-

Le pare-feu SRX Series vous permet d’activer le traitement IDP sur une stratégie de sécurité règle par règle, au lieu d’activer l’inspection IDP sur l’ensemble de l’appareil.

Une stratégie de sécurité identifie le trafic qui doit être envoyé au moteur IDP, puis ce dernier applique une inspection en fonction du contenu de ce trafic. Le trafic qui correspond à une stratégie de sécurité dans laquelle l’IDP n’est pas activé ignore complètement le traitement IDP. Le trafic qui correspond à une stratégie de sécurité marquée pour le traitement IDP active la stratégie IDP configurée dans cette stratégie de sécurité particulière.

Créez une politique de sécurité P1 avec une application dynamique comme critère de correspondance.

[edit security policies] user@host# set from-zone trust to-zone untrust policy P1 match source-address any user@host# set from-zone trust to-zone untrust policy P1 match destination-address any user@host# set from-zone trust to-zone untrust policy P1 match application junos-defaults user@host# set from-zone trust to-zone untrust policy P1 match dynamic-application junos:HTTP

Créez une politique de sécurité P2 avec une application dynamique comme critère de correspondance.

[edit security policies] user@host# set from-zone trust to-zone untrust policy P2 match source-address any user@host# set from-zone trust to-zone untrust policy P2 match destination-address any user@host# set from-zone trust to-zone untrust policy P2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy P2 match dynamic-application junos:GMAIL

-

Définissez les stratégies IDP que vous souhaitez configurer dans les stratégies de sécurité.

[edit] user@host# set security idp idp-policy recommended user@host# set security idp idp-policy idpengine

Configurez les stratégies IDP en suivant les étapes décrites dans Règles de stratégie IDP et Bases de règles IDP, puis configurez l’une des stratégies IDP (recommandé) comme stratégie IDP par défaut.

[edit]user@host# set security idp default-policy recommendedConfirmez la stratégie par défaut configurée sur votre appareil.

[edit]user@host# show security idp default-policydefault-policy recommended;

Spécifiez l’action à effectuer sur le trafic qui correspond aux conditions spécifiées dans la stratégie de sécurité. L’action de stratégie de sécurité doit consister à autoriser le flux.

[edit security policies] user@host# set from-zone trust to-zone untrust policy P1 then permit application-services idp-policy recommended user@host# set from-zone trust to-zone untrust policy P2 then permit application-services idp-policy idpengine

Les stratégies de sécurité utilisent différentes stratégies IDP, ce qui permet un traitement unique des règles IDP pour chaque stratégie de sécurité. Lorsque plusieurs règles IDP sont utilisées sur les stratégies de sécurité, une stratégie IDP par défaut doit être configurée.

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security policies commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy P1 {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

idp-policy recommended;

}

}

}

}

}

from-zone trust to-zone untrust {

policy P2 {

match {

source-address any;

destination-address any;

application junos : GMAIL;

}

then {

permit {

application-services {

idp-policy idpengine;

}

}

}

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Vérification

Vérifier la configuration de l’IDP

But

Vérifiez que la configuration IDP fonctionne correctement.

Action

À partir du mode opérationnel, entrez la show security idp status commande.

user@host> show security idp status detail

PIC : FPC 0 PIC 0:

State of IDP: Default, Up since: 2013-01-22 02:51:15 GMT-8 (2w0d 20:30 ago)

Packets/second: 0 Peak: 0 @ 2013-02-05 23:06:20 GMT-8

KBits/second : 0 Peak: 0 @ 2013-02-05 23:06:20 GMT-8

Latency (microseconds): [min: 0] [max: 0] [avg: 0]

Packet Statistics:

[ICMP: 0] [TCP: 0] [UDP: 0] [Other: 0]

Flow Statistics:

ICMP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

TCP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

UDP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

Other: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

Session Statistics:

[ICMP: 0] [TCP: 0] [UDP: 0] [Other: 0]

ID Name Sessions Memory Detector

0 Recommended 0 2233 12.6.160121210

Signification

L’exemple de sortie montre que la stratégie IDP prédéfinie recommandée est la stratégie active.

Exemple : Activer l’IDP dans une stratégie de sécurité traditionnelle

Le style de stratégie traditionnel consistant à utiliser un seul nom de stratégie IDP actif pour toutes les règles de pare-feu via set security idp active-policy est obsolète.

Au lieu de cela, le style de configuration utilise le même pour les stratégies traditionnelles que pour les stratégies unifiées, en se référant à la stratégie IDP est gérée dans la commande security policies set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy idp-policy-name .

Cet exemple montre comment configurer deux stratégies de sécurité pour activer les services IDP sur tout le trafic HTTP et HTTPS circulant dans les deux sens sur un équipement de sécurité. Ce type de configuration peut être utilisé pour surveiller le trafic à destination et en provenance d’une zone sécurisée d’un réseau interne, comme mesure de sécurité supplémentaire pour les communications confidentielles.

Dans cet exemple, Zone2 fait partie du réseau interne.

Exigences

Avant de commencer :

Configurez les interfaces réseau.

Créez des zones de sécurité. Reportez-vous à la section Exemple : Création de zones de sécurité.

Configurez les applications. Reportez-vous à la section Exemple : Configuration d’applications et de services IDP.

Configuration des stratégies IDP. Reportez-vous aux sections Règles de stratégie IDP et Bases de règles IDP.

Aperçu

Pour que le trafic de transit passe par l’inspection IDP, vous devez configurer une stratégie de sécurité et activer les services applicatifs IDP sur tout le trafic que vous souhaitez inspecter. Les stratégies de sécurité contiennent des règles définissant les types de trafic autorisés sur le réseau et la manière dont il est traité à l’intérieur du réseau. L’activation de l’IDP dans une stratégie de sécurité oriente le trafic qui correspond aux critères spécifiés à vérifier par rapport aux bases de règles IDP.

L’IDP est activé par défaut. Aucune licence n’est requise. Les attaques personnalisées et les groupes d’attaques personnalisés dans les stratégies IDP peuvent être configurés et installés même si aucune licence valide et base de données de signatures n’est installée sur l’appareil. En réponse aux nouvelles vulnérabilités, Juniper Networks fournit périodiquement un fichier contenant les mises à jour de la base de données d’attaques sur le site Web de Juniper. Vous pouvez télécharger ce fichier pour protéger votre réseau contre les nouvelles menaces. Vous avez besoin d'une licence distincte pour récupérer et maintenir à jour la base de données de signatures de Juniper.

Pour autoriser le passage du trafic de transit sans inspection IDP, spécifiez une permit action pour la règle sans activer les services applicatifs IDP. Le trafic correspondant aux conditions de cette règle passe par l’appareil sans inspection IDP.

Cet exemple montre comment configurer deux stratégies, idp-app-policy-1 et idp-app-policy-2, pour activer les services IDP sur tout le trafic HTTP et HTTPS circulant dans les deux sens sur l’appareil. La stratégie idp-app-policy-1 indique que tout le trafic HTTP et HTTPS circulant de la zone 1 vers la zone 2 précédemment configurée doit être vérifié par rapport aux bases de règles IDP. La stratégie idp-app-policy-2 indique que tout le trafic HTTP et HTTPS circulant de la zone2 vers la zone1 doit être comparé aux bases de règles IDP.

L’action définie dans l’action de stratégie de sécurité doit être permit. Vous ne pouvez pas activer l’IDP pour le trafic que l’appareil refuse ou rejette.

Si vous avez configuré une stratégie de sécurité traditionnelle (avec une condition de correspondance à 5 uplets ou une application dynamique configurée comme aucune) et une stratégie unifiée (avec une condition de correspondance à 6 uplets), la stratégie de sécurité traditionnelle correspond d’abord au trafic, avant la stratégie unifiée.

Lorsque vous configurez une stratégie unifiée avec une application dynamique comme l’une des conditions de correspondance, la configuration élimine les étapes supplémentaires de configuration, adresse source et de destination, destination source sauf, zones de et d’arrivée, ou application. Toutes les configurations de la stratégie IDP sont gérées dans le cadre de la stratégie de sécurité unifiée, ce qui simplifie la tâche de configuration de la stratégie IDP afin de détecter toute attaque ou intrusion pour une session donnée. La configuration de l’adresse source ou de destination, de la source et de la destination, de la zone de départ et de destination, ou de l’application n’est pas nécessaire avec la stratégie unifiée, car la correspondance se produit dans la stratégie de sécurité elle-même.

Configuration

Procédure

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-http set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-https set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match source-address any set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match destination-address any set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-http set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-https set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 then permit application-services idp

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur cette procédure, reportez-vous à la section Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur de l’interface de ligne de commande.

Pour activer les services IDP sur l’ensemble du trafic HTTP et HTTPS circulant dans les deux sens sur l’appareil :

Créez une stratégie de sécurité pour le trafic circulant de la zone1 vers la zone2 qui a été identifié comme trafic d’application junos-http ou junos-https.

user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-http user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-https

Spécifiez l’action à effectuer sur le trafic de la zone 1 à la zone 2 qui correspond aux conditions spécifiées dans la stratégie.

user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp

Créez une autre stratégie de sécurité pour le trafic circulant dans la direction opposée qui a été identifié comme trafic applicatif junos-http ou junos-https.

user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match source-address any user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match destination-address any user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-http user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-https

Spécifiez l’action à effectuer sur le trafic qui correspond aux conditions spécifiées dans cette stratégie.

user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 then permit application-services idp

Configurez la stratégie active.

user@host# set security idp active-policy recommended

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security policies commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security policies

from-zone Zone1 to-zone Zone2 {

policy idp-app-policy-1 {

match {

source-address any;

destination-address any;

application [junos-http junos-https];

}

then {

permit {

application-services {

idp;

}

}

}

}

}

from-zone Zone2 to-zone Zone1 {

policy idp-app-policy-2 {

match {

source-address any;

destination-address any;

application [junos-http junos-https];

}

then {

permit {

application-services {

idp;

}

}

}

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Vérification

Vérifier l’état de compilation et de chargement de la stratégie IDP

But

Affichez les fichiers journaux IDP pour vérifier le chargement de la stratégie IDP et l’état de compilation. Lors de l’activation d’une stratégie IDP, vous pouvez afficher les journaux IDP et vérifier si la stratégie est correctement chargée et compilée.

Action

Pour suivre la progression du chargement et de la compilation d’une stratégie IDP, configurez l’une ou l’autre des méthodes suivantes dans l’interface de ligne de commande :

-

Vous pouvez configurer un fichier journal situé dans

/var/log/, et définir des indicateurs d’option de trace pour enregistrer les opérations suivantes :user@host# set security idp traceoptions file idpd user@host# set security idp traceoptions flag all

-

Vous pouvez configurer votre appareil pour qu’il consigne les messages du journal système dans un fichier du

/var/logrépertoire :user@host# set system syslog file messages any any

Après avoir validé la configuration dans l’interface de ligne de commande, entrez l’une des commandes suivantes à partir de l’invite de l’interpréteur de commandes dans l’interpréteur de commandes de niveau UNIX :

Sortie de l’échantillon

user@host> start shell user@host% tail -f /var/log/idpd Aug 3 15:46:42 chiron clear-log[2655]: logfile cleared Aug 3 15:47:12 idpd_config_read: called: check: 0 Aug 3 15:47:12 idpd commit in progres ... Aug 3 15:47:13 Entering enable processing. Aug 3 15:47:13 Enable value (default) Aug 3 15:47:13 IDP processing default. Aug 3 15:47:13 idp config knob set to (2) Aug 3 15:47:13 Warning: active policy configured but no application package installed, attack may not be detected! Aug 3 15:47:13 idpd_need_policy_compile:480 Active policy path /var/db/idpd/sets/idpengine.set Aug 3 15:47:13 Active Policy (idpengine) rule base configuration is changed so need to recompile active policy Aug 3 15:47:13 Compiling policy idpengine.... Aug 3 15:47:13 Apply policy configuration, policy ops bitmask = 41 Aug 3 15:47:13 Starting policy(idpengine) compile with compress dfa... Aug 3 15:47:35 policy compilation memory estimate: 82040 Aug 3 15:47:35 ...Passed Aug 3 15:47:35 Starting policy package... Aug 3 15:47:36 ...Policy Packaging Passed Aug 3 15:47:36 [get_secupdate_cb_status] state = 0x1 Aug 3 15:47:36 idpd_policy_apply_config idpd_policy_set_config() Aug 3 15:47:36 Reading sensor config... Aug 3 15:47:36 sensor/idp node does not exist, apply defaults Aug 3 15:47:36 sensor conf saved Aug 3 15:47:36 idpd_dev_add_ipc_connection called... Aug 3 15:47:36 idpd_dev_add_ipc_connection: done. Aug 3 15:47:36 idpd_policy_apply_config: IDP state (2) being set Aug 3 15:47:36 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:36 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:36 Apply policy configuration, policy ops bitmask = 4 Aug 3 15:47:36 Starting policy load... Aug 3 15:47:36 Loading policy(/var/db/idpd/bins/idpengine.bin.gz.v + /var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v + /var/db/idpd/bins/compressed_ai.bin)... Aug 3 15:47:36 idpd_dev_add_ipc_connection called... Aug 3 15:47:36 idpd_dev_add_ipc_connection: done. Aug 3 15:47:37 idpd_policy_load: creating temp tar directory '/var/db/idpd//bins/52b58e5' Aug 3 15:47:37 sc_policy_unpack_tgz: running addver cmd '/usr/bin/addver -r /var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v /var/db/idpd//bins/52b58e5/__temp.tgz > /var/log/idpd.addver' Aug 3 15:47:38 sc_policy_unpack_tgz: running tar cmd '/usr/bin/tar -C /var/db/idpd//bins/52b58e5 -xzf /var/db/idpd//bins/52b58e5/__temp.tgz' Aug 3 15:47:40 idpd_policy_load: running cp cmd 'cp /var/db/idpd//bins/52b58e5/detector4.so /var/db/idpd//bins/detector.so' Aug 3 15:47:43 idpd_policy_load: running chmod cmd 'chmod 755 /var/db/idpd//bins/detector.so' Aug 3 15:47:44 idpd_policy_load: running rm cmd 'rm -fr /var/db/idpd//bins/52b58e5' Aug 3 15:47:45 idpd_policy_load: detector version: 10.3.160100209 Aug 3 15:47:45 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:45 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:45 idp_policy_loader_command: sc_klibs_subs_policy_pre_compile() returned 0 (EOK) Aug 3 15:47:45 idpd_policy_load: IDP_LOADER_POLICY_PRE_COMPILE returned EAGAIN, retrying... after (5) secs Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idp_policy_loader_command: sc_klibs_subs_policy_pre_compile() returned 0 (EOK) Aug 3 15:47:50 idpd_policy_load: idp policy parser pre compile succeeded, after (1) retries Aug 3 15:47:50 idpd_policy_load: policy parser compile subs s0 name /var/db/idpd/bins/idpengine.bin.gz.v.1 buf 0x0 size 0zones 0xee34c7 z_size 136 detector /var/db/idpd//bins/detector.so ai_buf 0x0 ai_size 0 ai /var/db/idpd/bins/compressed_ai.bin Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy parser compile succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy pre-install succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy install succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy post-install succeeded Aug 3 15:47:51 IDP policy[/var/db/idpd/bins/idpengine.bin.gz.v] and detector[/var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v] loaded successfully. Aug 3 15:47:51 Applying sensor configuration Aug 3 15:47:51 idpd_dev_add_ipc_connection called... Aug 3 15:47:51 idpd_dev_add_ipc_connection: done. Aug 3 15:47:51 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:51 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:51 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:51 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:51 ...idpd commit end Aug 3 15:47:51 Returning from commit mode, status = 0. Aug 3 15:47:51 [get_secupdate_cb_status] state = 0x1 Aug 3 15:47:51 Got signal SIGCHLD....

user@host> start shell user@host% tail -f /var/log/messages Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: no commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: no transient commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: finished loading commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: exporting juniper.conf ..... Aug 3 15:47:51 chiron idpd[2678]: IDP_POLICY_LOAD_SUCCEEDED: IDP policy[/var/db/idpd/bins/idpengine.bin.gz.v] and detector[/var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v] loaded successfully(Regular load). Aug 3 15:47:51 chiron idpd[2678]: IDP_COMMIT_COMPLETED: IDP policy commit is complete. ...... Aug 3 15:47:51 chiron chiron sc_set_flow_max_sessions: max sessions set 16384

Signification

Affiche les messages de journal indiquant les procédures qui s’exécutent en arrière-plan après la validation de la set security idp active-policy commande. Cet exemple de sortie montre que la compilation de la stratégie, la configuration du capteur et le chargement de la stratégie sont réussis.