Prise en charge des flux de trafic asymétriques dans la haute disponibilité multinœud

Aperçu

Pour les services à états ou pour effectuer une inspection approfondie des paquets, un pare-feu doit voir les deux sens de chaque session de flux. L’asymétrie de flux de trafic se produit lorsque le flux de paquets passe d’un réseau source à un réseau de destination en empruntant un chemin (via le nœud 1) et emprunte un chemin de retour différent (en utilisant le nœud 2). Cette asymétrie de flux peut se produire lorsque le trafic circule sur un réseau routé de couche 3.

Dans un déploiement de haute disponibilité typique, vous avez plusieurs routeurs et commutateurs des deux côtés du réseau. Les routeurs utilisent un chemin de saut suivant pour transférer chaque flux de paquets ; Toutefois, les routeurs peuvent ne pas utiliser le même chemin pour le trafic de retour. Dans une configuration de haute disponibilité multinœud, les routeurs envoient des paquets au pare-feu en fonction du chemin de routage actuel, ce qui peut entraîner des flux de trafic asymétriques

Cette gestion différente des directions de trafic peut entraîner l’abandon de certains paquets par l’un ou les deux nœuds de haute disponibilité. Cela est dû au fait qu’aucun des nœuds ne peut capturer l’intégralité du flux de trafic, ce qui peut entraîner des incohérences et la perte de paquets.

Pour gérer les flux de trafic asymétriques, la haute disponibilité multinœud nécessite une liaison supplémentaire appelée chemin de données interchâssis (ICD). ICD peut acheminer le trafic entre deux nœuds. L’ICD permet aux nœuds de rediriger les flux de trafic asymétriques vers le nœud homologue qui est initialement chargé de fournir des services dynamiques pour les flux.

Cette fonctionnalité garantit que des contrôles de sécurité (tels que l’établissement de liaison à trois voies et le contrôle de séquence avec facteur d’échelle de fenêtre) peuvent être effectués pour les flux de trafic asymétriques par rapport aux flux symétriques traditionnels (mandant).

- Comment la haute disponibilité multinœud prend en charge les flux de trafic asymétriques

- Interfaces de planification pour ICL et ICD

- États ICL et ICD affectant le trafic asymétrique

Comment la haute disponibilité multinœud prend en charge les flux de trafic asymétriques

- Sans prise en charge de flux de trafic asymétrique

- avec prise en charge de flux de trafic asymétrique

- Comment fonctionne Inter Chassis Datapath (ICD) ?

Sans prise en charge de flux de trafic asymétrique

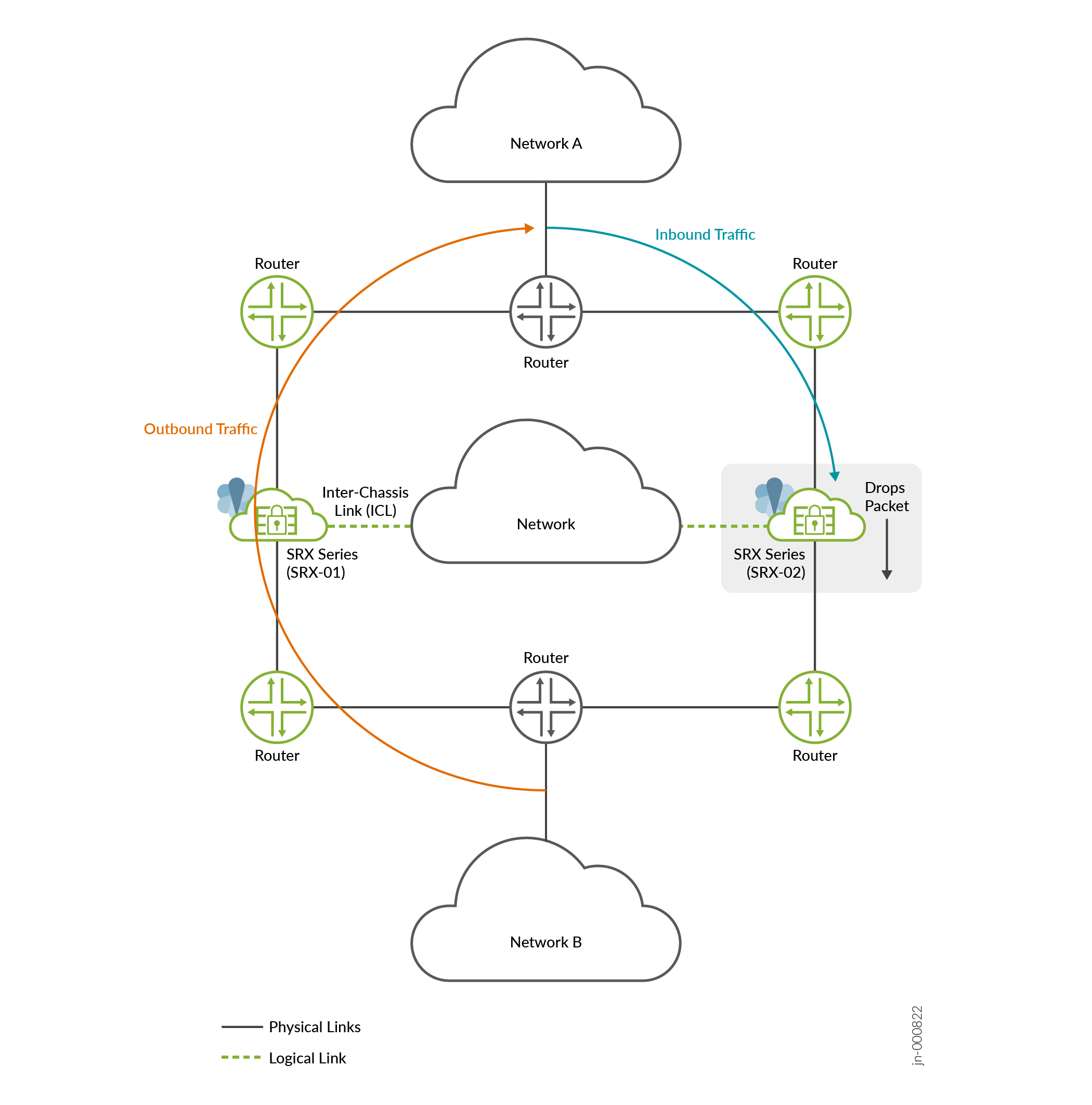

Les paquets bidirectionnels d’un même flux sont transmis à un autre équipement SRX Series dans une configuration de haute disponibilité multinœud par des routeurs ou commutateurs voisins, comme illustré Figure 1

des flux de trafic asymétriques

des flux de trafic asymétriques

Le trafic sortant du réseau B vers le réseau A passe par le nœud 1 (SRX-01) et le trafic retour (trafic entrant) transite du réseau A vers le réseau B via le nœud 2 (SRX-02).

Dans ce cas de flux de trafic asymétrique, faute d’informations complètes sur l’état du trafic bidirectionnel d’un même flux, le pare-feu SRX Series (dans cet exemple SRX-02) abandonne les paquets.

avec prise en charge de flux de trafic asymétrique

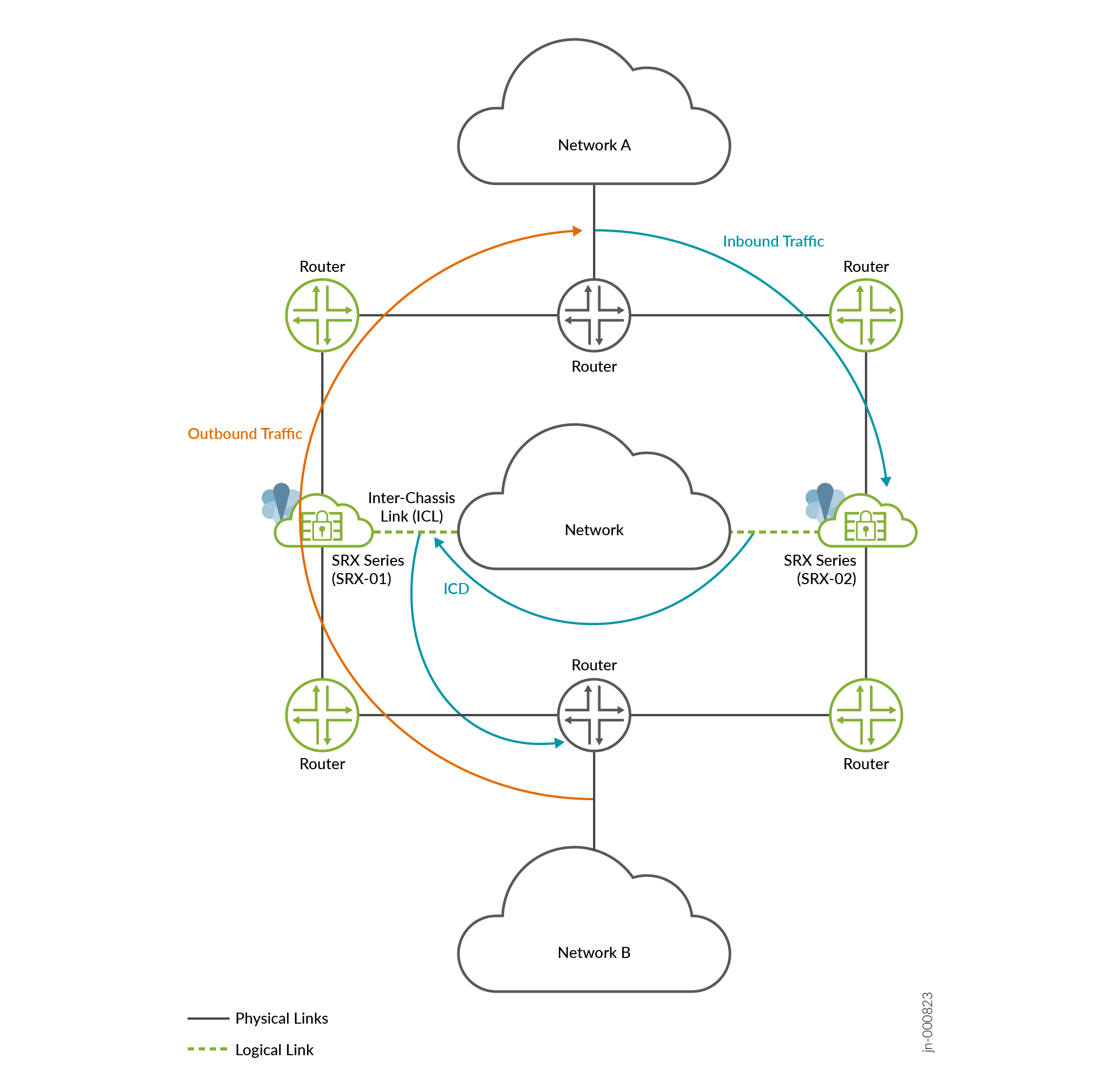

Pour prendre en charge un flux de trafic asymétrique, la haute disponibilité multinœud utilise Inter Chassis Datapath (ICD). L’ICD transfère les paquets de flux de trafic asymétrique entre deux équipements SRX Series dans une configuration à haute disponibilité.

des flux de trafic asymétriques

des flux de trafic asymétriques

Dans ce cas, le système de haute disponibilité multinœud crée une nouvelle liaison routable entre les nœuds. Cette liaison de routage permet aux nœuds de transférer les flux asymétriques vers le nœud d’origine qui peut effectuer une inspection de sécurité pour le flux. En d’autres termes, le nœud 2 (SRX-02) transfère le trafic entrant vers le nœud 1 (SRX-01) vers un routeur de saut suivant. Le pare-feu SRX Series effectue une inspection de sécurité pour les paquets du flux bidirectionnel.

Comment fonctionne Inter Chassis Datapath (ICD) ?

Haute disponibilité multinœud L’ICD achemine le trafic de données et transfère les flux de données vers le nœud homologue. Cette liaison ne transfère pas les paquets ICL (InterChassis Link).

Le workflow comprend les étapes suivantes :

- Lorsqu’un nœud multinœud haute disponibilité reçoit un paquet de données, les services de sécurité qui s’exécutent sur le nœud déterminent s’il faut transférer le paquet au nœud homologue ou le traiter localement. La décision de transférer le paquet dépend des éléments suivants :

- Flux de paquets, états de session ou type de service

- État du SRG associé au flux du paquet

- Si le nœud homologue est accessible via l’ICD, les services de sécurité d’un nœud peuvent envoyer et recevoir des paquets entre les nœuds.

- Une fois que le nœud homologue reçoit un paquet de données transféré par l’intermédiaire de l’ICD, il effectue une inspection de sécurité en fonction des stratégies configurées.

Pour utiliser l’ICD pour le transfert de paquets entre les nœuds, vous devez :

- Attribuez un ICD à l’interface de bouclage avec un chemin de routage vers l’autre nœud.

- Assurez-vous que l’ICD dispose d’une diversité de chemins pour une fiabilité optimale en lui attribuant plusieurs interfaces physiques.

Interfaces de planification pour ICL et ICD

Dans une configuration à haute disponibilité multinœud, les interfaces physiques ICL et ICD doivent être actives et opérationnelles pour prendre en charge les flux de trafic asymétriques. Les interfaces ICL et ICD facilitent la communication entre les nœuds dans la configuration de haute disponibilité, et leur état influencera le traitement des paquets. Si l’une ou l’autre des interfaces ne fonctionne pas, cela affectera la prise en charge des flux de trafic asymétriques. Il est donc crucial de s’assurer du bon fonctionnement de ces interfaces pour des performances réseau optimales.

Lorsque plusieurs interfaces physiques sont connectées à l'ICL et que l'une de ces interfaces activement utilisée pour traiter les paquets tombe en panne, le flux de données bascule pour utiliser une autre interface physique disponible associée à l'ICL. Si toutes les interfaces physiques associées à ICL sont en panne, les pare-feu SRX Series perdent la connexion ICL. Dans ce cas, les nœuds SRX Series ne peuvent pas échanger de messages RTO et ne peuvent pas prendre en charge les flux de trafic asymétriques.

Utilisez des interfaces de bouclage différentes pour ICL et pour ICD dans une configuration de haute disponibilité multinœud.

Les noeuds apprennent l'itinéraire pour atteindre l'adresse IP de l'ICD du noeud homologue via des protocoles de routage statiques ou dynamiques (exemple : BGP). La configuration de haute disponibilité multinœud exploite la fonctionnalité de routage existante sur chaque pare-feu SRX Series pour acheminer les paquets.

États ICL et ICD affectant le trafic asymétrique

Le Tableau 1 montre comment les états de BFD entre les noeuds dépendent des interfaces physiques attribuées à ICL et ICD.

| ICL | CIM | Service de flux de trafic asymétrique | ||

| Interface physique | État BFD | Interface physique | État BFD | |

| En haut | En haut | En haut | En haut | En haut |

| En haut | En haut | En bas | En bas | En bas |

| En bas | En bas | En haut | En haut | En bas |

| En haut | En bas | En haut | En bas | En bas |

| En bas | En bas | En bas | En bas | En bas |

Configurer la prise en charge des flux de trafic asymétriques dans la haute disponibilité multinœud

Lisez cette rubrique pour comprendre comment configurer la prise en charge des flux de trafic asymétriques pour les pare-feu SRX Series déployés dans la solution de haute disponibilité multinœud. L’exemple couvre la configuration en mode actif/de secours lorsque les pare-feu SRX Series sont connectés aux routeurs des deux côtés (déploiement de couche 3).

La version 23.4R1 de Junos OS introduit une nouvelle fonctionnalité qui prend en charge le flux de trafic asymétrique. Le routage asymétrique est un scénario dans lequel le chemin des paquets dans une direction est différent du chemin d’origine.

Dans un déploiement de haute disponibilité typique, vous avez plusieurs routeurs et commutateurs des deux côtés du réseau. Les routeurs utilisent un chemin de saut suivant pour transférer chaque flux de paquets ; Toutefois, les routeurs peuvent ne pas utiliser le même chemin pour le trafic de retour. Dans une configuration de haute disponibilité multinœud, les routeurs envoient des paquets au pare-feu en fonction du chemin de routage actuel, ce qui peut entraîner des flux de trafic asymétriques

Pour gérer les flux de trafic asymétriques, l’infrastructure de haute disponibilité multinœud utilise une nouvelle liaison appelée Inter Chassis Datapath (ICD). L’ICD a la capacité de transférer le trafic entre deux nœuds. Il permet aux nœuds de rediriger les flux de trafic asymétriques vers le nœud homologue qui est initialement chargé de fournir des services à états pour ces flux.

Suivez cet exemple de configuration pour configurer la haute disponibilité multinœud afin de prendre en charge le routage asymétrique et de valider la configuration sur votre équipement.

| Temps de lecture |

Moins de 15 minutes. |

| Temps de configuration |

Moins d’une heure. |

- Exemples de conditions préalables

- Avant de commencer

- Présentation fonctionnelle

- Illustration topologique

- Vue d’ensemble de la topologie

- Configuration

- Vérification

- Définir des commandes sur tous les appareils

- Afficher la sortie de configuration

Exemples de conditions préalables

Le Tableau 3 répertorie les composants matériels et logiciels qui prennent en charge la configuration.

| Matériel pris en charge |

|

| Logiciels pris en charge |

Junos OS version 23.4R1 |

| Exigences en matière de licences |

Aucune licence distincte n’est requise pour configurer la haute disponibilité multinœud. Les licences sont propres à chaque SRX Series et ne peuvent pas être partagées entre les nœuds d’une configuration de haute disponibilité multinœud. Par conséquent, vous devez utiliser des licences identiques sur les deux nœuds. |

Dans cet exemple, nous avons utilisé deux pare-feu SRX Series pris en charge avec Junos OS version 23.4R1 et deux plates-formes de routage universelles MX960 de Juniper Networks(R) comme routeurs en amont et en aval.

Avant de commencer

| Avantages |

Le pare-feu SRX Series à haute disponibilité multinœud gère efficacement les paquets asymétriquement routés. Ce processus garantit un traitement fiable et cohérent des services à états pour ces paquets, ce qui améliore les performances globales et minimise les pertes de paquets et les incohérences dans le réseau. |

| En savoir plus |

Présentation fonctionnelle

Le Tableau 4 fournit un résumé rapide des composants de configuration déployés dans cet exemple.

| Technologies utilisées |

|

| Tâches de vérification primaires |

|

Illustration topologique

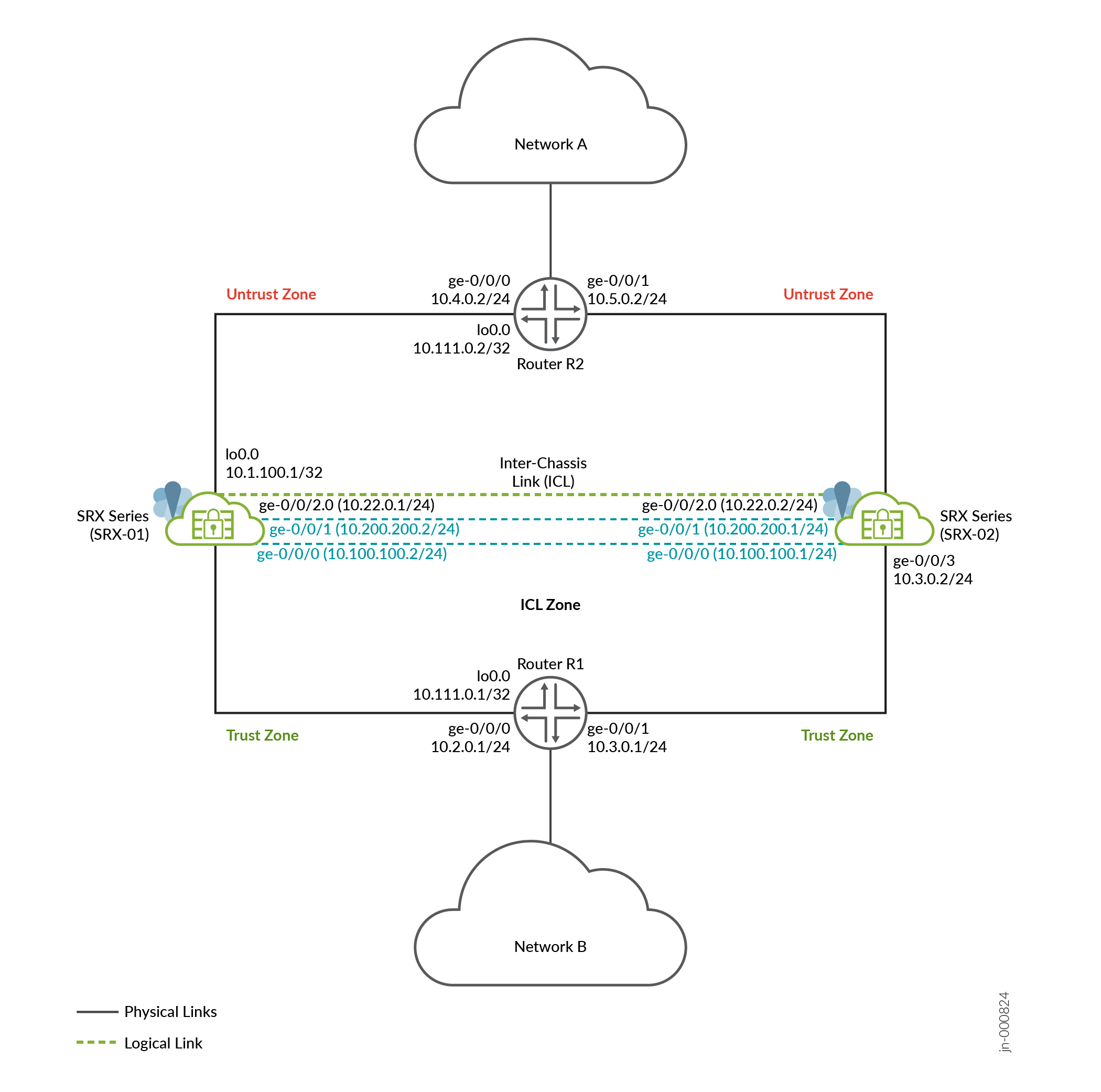

La figure 3 illustre la topologie utilisée dans cet exemple.

Comme le montre la topologie, deux pare-feu SRX Series sont connectés à des routeurs adjacents du côté de la confiance et de la méfiance, formant un lien de voisinage BGP.

Une liaison d’interchâssis logique (ICL) chiffrée relie les nœuds sur un réseau routé. Les nœuds communiquent entre eux à l’aide d’une adresse IP routable (adresse IP flottante) sur le réseau. En général, vous pouvez utiliser un port Ethernet agrégé (AE) ou un port Ethernet payant sur les pare-feu SRX Series pour configurer une connexion ICL. Dans cet exemple, nous avons utilisé des ports GE pour la ICL. Nous avons également configuré une instance de routage pour le chemin ICL afin d'assurer une segmentation maximale.

Deux liaisons physiques (ICD) relient deux pare-feu SRX Series. Les interfaces physiques des deux nœuds forment les connexions MNHA ICD. Dans cet exemple, utilisez deux interfaces dédiées aux revenus pour configurer l’ICD.

Des interfaces de bouclage sont utilisées pour héberger les adresses IP sur les routeurs et les routeurs SRX Series.

Dans un déploiement haute disponibilité typique, vous disposez de plusieurs routeurs et commutateurs sur les côtés nord et sud du réseau. Ici, nous utilisons deux routeurs situés de part et d’autre des pare-feu SRX Series.

Vue d’ensemble de la topologie

Dans cet exemple, vous allez établir la haute disponibilité entre les pare-feu SRX Series et établir un chemin de données interchâssis (ICD) pour prendre en charge la gestion du routage asymétrique.

Dans un déploiement haute disponibilité typique, vous disposez de plusieurs routeurs et commutateurs sur les côtés nord et sud du réseau. Ici, nous utilisons deux routeurs situés de part et d’autre des pare-feu SRX Series.

Les Tableaux 5 et 6 détaillent la configuration des interfaces utilisées dans cet exemple.

| Adresse IP | dela zone | d’interface | del’appareil | configurée pour |

|---|---|---|---|---|

| Le SRX-01 | lo0 | Confiance | 10.1.100.1/32 | Adresse de transfert locale utilisée pour transférer le paquet de données sur la liaison ICD. |

| GE-0/0/2 | Zone ICL | 10.22.0.1/24 | Liaison interchâssis (ICL) | |

| GE-0/0/1 et GE-0/0/0 | Confiance |

|

Liaison de données interchâssis reliant deux pare-feu SRX Series | |

| GE-0/0/4 | Défiance | 10.4.0.1/24 | Se connecte au routeur R2 | |

| GE-0/0/3 | Confiance | 10.2.0.2/24 | Se connecte au routeur R1 | |

| Le SRX-02 | lo0 | Confiance | 10.1.200.1/32 | Adresse de transfert locale utilisée pour transférer le paquet de données sur la liaison ICD. |

| GE-0/0/2 | Zone ICL | 10.22.0.2/24 | Liaison interchâssis (ICL) | |

|

Confiance |

|

Liaison de données Interchassis (ICD) | |

| GE-0/0/3 | Confiance | 10.3.0.2/24 | Se connecte au routeur R1 | |

| GE-0/0/4 | Défiance | 10.5.0.1/24 | Se connecte au routeur R2 |

Configuration des interfaces et des adresses IP sur les équipements de routage

| Adresse IP | del’interface | del’appareil | configurée pour |

|---|---|---|---|

| R2 | lo0 | 10.111.0.2/32 | Adresse de l’interface de bouclage de R2 |

| GE-0/0/0 | 10.4.0.2/24 | Se connecte au SRX-02 | |

| GE-0/0/1 | 10.5.0.2/24 | Se connecte au SRX-01 | |

| GE-0/0/2 | 10.6.0.1/24 | Se connecte à un réseau externe | |

| R1 | lo0 | 10.111.0.1/32 | Adresse de l’interface de bouclage de R1 |

| GE-0/0/0 | 10.2.0.1/24 | Se connecte au SRX-01 | |

| GE-0/0/1 | 10.3.0.1/24 | Se connecte au SRX-02 | |

| GE-0/0/2 | 10.1.0.1/24 | Se connecte au réseau interne |

Configuration

Pour des exemples de configurations complets sur le DUT, voir :

Le package IKE Junos est requis sur vos pare-feu SRX Series pour la configuration de la haute disponibilité multinœud. Ce pack est disponible en pack par défaut ou en option sur les pare-feu SRX Series. Pour plus d’informations, reportez-vous à la section Prise en charge du package IKE Junos .

Si le package n’est pas installé par défaut sur votre pare-feu SRX Series, utilisez la demande d optional://junos-ike.tgz’ajout du logiciel système pour l’installer. Vous avez besoin de cette étape pour le chiffrement ICL.

Vérification

Utilisez les commandes show suivantes pour vérifier l’entité dans cet exemple.

| Tâche de vérification | des commandes |

|---|---|

| afficher les informations sur la haute disponibilité du châssis | Affiche les détails de la haute disponibilité multinœud, y compris l’état. |

| Afficher les statistiques du plan de données à haute disponibilité du châssis |

Affiche les statistiques des paquets de données ICD. |

- Vérifier les détails de la haute disponibilité multinœud

- Vérifier les statistiques des paquets de données ICD

Vérifier les détails de la haute disponibilité multinœud

But

Affichez et vérifiez les détails de la configuration de la haute disponibilité multinœud configurée sur votre équipement de sécurité.

Action

À partir du mode opérationnel, exécutez la commande suivante :

Le SRX-01

user@srx-01> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 1

Local-IP: 10.22.0.1

Local Forwarding IP: 10.1.100.1

HA Peer Information:

Peer Id: 2 IP address: 10.22.0.2 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Configured BFD Detection Time: 5 * 400ms

Cold Sync Status: COMPLETE

Peer Forwarding IP: 10.1.200.1 Interface: lo0.0

Peer ICD Conn State: UP

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 2

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: INELIGIBLE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: N/A

System Integrity Check: COMPLETE

Failure Events: [ IP ]

Peer Information:

Peer Id: 2

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

Le SRX-02

user@srx-02> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

Local Forwarding IP: 10.1.200.1

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Configured BFD Detection Time: 5 * 400ms

Cold Sync Status: COMPLETE

Peer Forwarding IP: 10.1.100.1 Interface: lo0.0

Peer ICD Conn State: UP

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: ACTIVE

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : INELIGIBLE

Health Status: UNHEALTHY

Failover Readiness: NOT READY

Signification

Vérifiez ces détails à partir de la sortie de la commande :

-

Détails du nœud local et du nœud pair, tels que l’adresse IP et l’ID.

-

Le champ

Peer ICD Conn State: UPindique que la liaison ICD est établie et opérationnelle.

Vérifier les statistiques des paquets de données ICD

But

Vérifiez si l’ICD est opérationnel et facilite le transfert de paquets de données entre les nœuds.

Action

À partir du mode opérationnel, exécutez la commande suivante :

user@srx-01> show chassis high-availability data-plane statistics

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 0 0

DS-LITE create 0 0

Session create 0 0

IPv6 session create 0 0

IPv4/6 session RTO ACK 0 0

Session close 0 0

IPv6 session close 0 0

Session change 0 0

IPv6 session change 0 0

ALG Support Library 0 0

Gate create 0 0

Session ageout refresh requests 0 0

IPv6 session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPv6 session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

JSF PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0

GPRS GTP 0 0

GPRS SCTP 0 0

GPRS FRAMEWORK 0 0

JSF RTSP ALG 0 0

JSF SUNRPC MAP 0 0

JSF MSRPC MAP 0 0

DS-LITE delete 0 0

JSF SLB 0 0

APPID 0 0

JSF MGCP MAP 0 0

JSF H323 ALG 0 0

JSF RAS ALG 0 0

JSF SCCP MAP 0 0

JSF SIP MAP 0 0

PST_NAT_CREATE 0 0

PST_NAT_CLOSE 0 0

PST_NAT_UPDATE 0 0

JSF TCP STACK 0 0

JSF IKE ALG 0 0

Packet stats Pkts sent Pkts received

ICD Data 1035 1286

Signification

Le champ ICD Data indique que l’ICD achemine le flux de trafic asymétrique dans la configuration de haute disponibilité multinœud.

Définir des commandes sur tous les appareils

Définissez la sortie de la commande sur tous les périphériques.

SRX-01 (nœud 1)

set chassis high-availability local-id 1 set chassis high-availability local-id local-ip 10.22.0.1 set chassis high-availability local-id local-forwarding-ip 10.1.100.1 set chassis high-availability peer-id 2 peer-ip 10.22.0.2 set chassis high-availability peer-id 2 interface ge-0/0/2.0 set chassis high-availability peer-id 2 vpn-profile IPSEC_VPN_ICL set chassis high-availability peer-id 2 peer-forwarding-ip 10.1.200.1 set chassis high-availability peer-id 2 peer-forwarding-ip interface lo0.0 set chassis high-availability peer-id 2 peer-forwarding-ip liveness-detection minimum-interval 1000 set chassis high-availability peer-id 2 peer-forwarding-ip liveness-detection multiplier 5 set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 set chassis high-availability peer-id 2 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 0 peer-id 2 set chassis high-availability services-redundancy-group 1 deployment-type routing set chassis high-availability services-redundancy-group 1 peer-id 2 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip 10.111.0.1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip src-ip 10.11.0.1 set chassis high-availability services-redundancy-group 1 monitor ip 10.10.10.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 src-ip 10.4.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 session-type singlehop set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 interface ge-0/0/4.0 set chassis high-availability services-redundancy-group 1 monitor interface ge-0/0/1 set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 200 set security pki ca-profile Root-CA ca-identity Root-CA set security pki ca-profile Root-CA enrollment url http://10.157.69.204/certsrv/mscep/mscep.dll set security pki ca-profile Root-CA revocation-check disable set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys set security ike proposal MNHA_IKE_PROP dh-group group14 set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL set security ike gateway MNHA_IKE_GW version v2-only set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel set security ipsec proposal MNHA_IPSEC_PROP protocol esp set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL set security policies default-policy permit-all set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic protocols bfd set security zones security-zone untrust host-inbound-traffic protocols bgp set security zones security-zone untrust interfaces ge-0/0/4.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3.0 set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust interfaces lo0.0 set security zones security-zone icl-zone host-inbound-traffic system-services ike set security zones security-zone icl-zone host-inbound-traffic system-services ping set security zones security-zone icl-zone host-inbound-traffic system-services high-availability set security zones security-zone icl-zone host-inbound-traffic system-services ssh set security zones security-zone icl-zone host-inbound-traffic protocols bfd set security zones security-zone icl-zone host-inbound-traffic protocols bgp set security zones security-zone icl-zone interfaces ge-0/0/2.0 set interfaces ge-0/0/0 description icd-1 set interfaces ge-0/0/0 unit 0 family inet address 10.100.100.2/24 set interfaces ge-0/0/1 description icd-2 set interfaces ge-0/0/1 unit 0 family inet address 10.200.200.2/24 set interfaces ge-0/0/2 description interchassis_link set interfaces ge-0/0/2 unit 0 family inet address 10.22.0.1/24 set interfaces ge-0/0/3 description trust set interfaces ge-0/0/3 unit 0 family inet address 10.2.0.2/24 set interfaces ge-0/0/4 description untrust set interfaces ge-0/0/4 unit 0 family inet address 10.4.0.1/24 set interfaces lo0 description trust set interfaces lo0 unit 0 family inet address 10.1.100.1/32 set policy-options policy-statement mnha-route-policy term 1 from protocol static set policy-options policy-statement mnha-route-policy term 1 from protocol direct set policy-options policy-statement mnha-route-policy term 1 from condition active_route_exists set policy-options policy-statement mnha-route-policy term 1 then metric 10 set policy-options policy-statement mnha-route-policy term 1 then accept set policy-options policy-statement mnha-route-policy term 2 from protocol static set policy-options policy-statement mnha-route-policy term 2 from protocol direct set policy-options policy-statement mnha-route-policy term 2 from condition backup_route_exists set policy-options policy-statement mnha-route-policy term 2 then metric 20 set policy-options policy-statement mnha-route-policy term 2 then accept set policy-options policy-statement mnha-route-policy term 3 from protocol static set policy-options policy-statement mnha-route-policy term 3 from protocol direct set policy-options policy-statement mnha-route-policy term 3 then metric 30 set policy-options policy-statement mnha-route-policy term 3 then accept set policy-options policy-statement mnha-route-policy term default then reject set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1/32 set policy-options condition active_route_exists if-route-exists address-family inet table inet.0 set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2/32 set policy-options condition backup_route_exists if-route-exists address-family inet table inet.0 set protocols bgp group trust type internal set protocols bgp group trust local-address 10.2.0.2 set protocols bgp group trust export mnha-route-policy set protocols bgp group trust local-as 65000 set protocols bgp group trust bfd-liveness-detection minimum-interval 500 set protocols bgp group trust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group trust bfd-liveness-detection multiplier 3 set protocols bgp group trust neighbor 10.2.0.1 set protocols bgp group untrust type internal set protocols bgp group untrust local-address 10.4.0.1 set protocols bgp group untrust export mnha-route-policy set protocols bgp group untrust local-as 65000 set protocols bgp group untrust bfd-liveness-detection minimum-interval 500 set protocols bgp group untrust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group untrust bfd-liveness-detection multiplier 3 set protocols bgp group untrust neighbor 10.4.0.2 set routing-options autonomous-system 65000 set routing-options static route 10.1.0.0/24 next-hop 10.2.0.1 set routing-options static route 10.6.0.0/24 next-hop 10.4.0.2 set routing-options static route 10.111.0.1/32 next-hop 10.2.0.1 set routing-options static route 10.111.0.2/32 next-hop 10.4.0.2 set routing-options static route 10.1.200.1/32 next-hop 10.200.200.1 set routing-options static route 10.1.200.1/32 next-hop 10.100.100.1

SRX-02 (nœud 2)

set chassis high-availability local-id 2 set chassis high-availability local-id local-ip 10.22.0.2 set chassis high-availability local-id local-forwarding-ip 200.1.1.1 set chassis high-availability peer-id 1 peer-ip 10.22.0.1 set chassis high-availability peer-id 1 interface ge-0/0/2.0 set chassis high-availability peer-id 1 vpn-profile IPSEC_VPN_ICL set chassis high-availability peer-id 1 peer-forwarding-ip 100.1.1.1 set chassis high-availability peer-id 1 peer-forwarding-ip interface lo0.0 set chassis high-availability peer-id 1 peer-forwarding-ip liveness-detection minimum-interval 1000 set chassis high-availability peer-id 1 peer-forwarding-ip liveness-detection multiplier 5 set chassis high-availability peer-id 1 liveness-detection minimum-interval 400 set chassis high-availability peer-id 1 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 0 peer-id 1 set chassis high-availability services-redundancy-group 1 deployment-type routing set chassis high-availability services-redundancy-group 1 peer-id 1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip 10.111.0.1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip src-ip 10.11.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 src-ip 10.5.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 session-type singlehop set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 interface ge-0/0/4.0 set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 set chassis high-availability services-redundancy-group 1 activeness-priority 1 set security pki ca-profile Root-CA ca-identity Root-CA set security pki ca-profile Root-CA enrollment url http://10.157.69.204/certsrv/mscep/mscep.dll set security pki ca-profile Root-CA revocation-check disable set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys set security ike proposal MNHA_IKE_PROP dh-group group14 set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL set security ike gateway MNHA_IKE_GW version v2-only set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel set security ipsec proposal MNHA_IPSEC_PROP protocol esp set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL set security policies default-policy permit-all set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic protocols bfd set security zones security-zone untrust host-inbound-traffic protocols bgp set security zones security-zone untrust interfaces ge-0/0/4.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3.0 set security zones security-zone trust interfaces lo0.0 set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone icl-zone host-inbound-traffic system-services ike set security zones security-zone icl-zone host-inbound-traffic system-services ping set security zones security-zone icl-zone host-inbound-traffic system-services high-availability set security zones security-zone icl-zone host-inbound-traffic system-services ssh set security zones security-zone icl-zone host-inbound-traffic protocols bfd set security zones security-zone icl-zone host-inbound-traffic protocols bgp set security zones security-zone icl-zone interfaces ge-0/0/2.0 set interfaces ge-0/0/0 description icd-1 set interfaces ge-0/0/0 unit 0 family inet address 10.100.100.1/24 set interfaces ge-0/0/1 description icd-2 set interfaces ge-0/0/1 unit 0 family inet address 10.200.200.1/24 set interfaces ge-0/0/2 description interchassis_link set interfaces ge-0/0/2 unit 0 family inet address 10.22.0.2/24 set interfaces ge-0/0/3 description trust set interfaces ge-0/0/3 unit 0 family inet address 10.3.0.2/24 set interfaces ge-0/0/4 description untrust set interfaces ge-0/0/4 unit 0 family inet address 10.5.0.1/24 set interfaces lo0 description trust set interfaces lo0 unit 0 family inet address 10.1.200.1/32 set policy-options route-filter-list ipsec 10.6.0.0/16 orlonger set policy-options route-filter-list loopback 10.11.0.0/24 orlonger set policy-options policy-statement mnha-route-policy term 1 from protocol static set policy-options policy-statement mnha-route-policy term 1 from protocol direct set policy-options policy-statement mnha-route-policy term 1 from condition active_route_exists set policy-options policy-statement mnha-route-policy term 1 then metric 10 set policy-options policy-statement mnha-route-policy term 1 then accept set policy-options policy-statement mnha-route-policy term 2 from protocol static set policy-options policy-statement mnha-route-policy term 2 from protocol direct set policy-options policy-statement mnha-route-policy term 2 from condition backup_route_exists set policy-options policy-statement mnha-route-policy term 2 then metric 20 set policy-options policy-statement mnha-route-policy term 2 then accept set policy-options policy-statement mnha-route-policy term 3 from protocol static set policy-options policy-statement mnha-route-policy term 3 from protocol direct set policy-options policy-statement mnha-route-policy term 3 then metric 35 set policy-options policy-statement mnha-route-policy term 3 then accept set policy-options policy-statement mnha-route-policy term default then reject set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1/32 set policy-options condition active_route_exists if-route-exists address-family inet table inet.0 set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2/32 set policy-options condition backup_route_exists if-route-exists address-family inet table inet.0 set protocols bgp group trust type internal set protocols bgp group trust local-address 10.3.0.2 set protocols bgp group trust export mnha-route-policy set protocols bgp group trust local-as 65000 set protocols bgp group trust bfd-liveness-detection minimum-interval 500 set protocols bgp group trust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group trust bfd-liveness-detection multiplier 3 set protocols bgp group trust neighbor 10.3.0.1 set protocols bgp group untrust type internal set protocols bgp group untrust local-address 10.5.0.1 set protocols bgp group untrust export mnha-route-policy set protocols bgp group untrust local-as 65000 set protocols bgp group untrust bfd-liveness-detection minimum-interval 500 set protocols bgp group untrust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group untrust bfd-liveness-detection multiplier 3 set protocols bgp group untrust neighbor 10.5.0.2 set routing-options autonomous-system 65000 set routing-options static route 10.1.0.0/24 next-hop 10.3.0.1 set routing-options static route 10.6.0.0/24 next-hop 10.5.0.2 set routing-options static route 10.111.0.1/32 next-hop 10.3.0.1 set routing-options static route 10.111.0.2/32 next-hop 10.5.0.2 set routing-options static route 10.1.100.1/32 next-hop 10.200.200.2 set routing-options static route 10.1.100.1/32 next-hop 10.100.100.2

Routeur -1

set interfaces ge-0/0/0 description ha set interfaces ge-0/0/0 unit 0 family inet address 10.2.0.1/24 set interfaces ge-0/0/1 description ha set interfaces ge-0/0/1 unit 0 family inet address 10.3.0.1/24 set interfaces ge-0/0/2 description lan set interfaces ge-0/0/2 unit 0 family inet address 10.1.0.1/24 set interfaces lo0 description loopback set interfaces lo0 unit 0 family inet address 10.111.0.1/32 primary set interfaces lo0 unit 0 family inet address 10.111.0.1/32 preferred set routing-options autonomous-system 65000 set protocols bgp group mnha_r0 type internal set protocols bgp group mnha_r0 local-address 10.2.0.1 set protocols bgp group mnha_r0 local-as 65000 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0 neighbor 10.2.0.2 set protocols bgp group mnha_r0_b type internal set protocols bgp group mnha_r0_b local-address 10.3.0.1 set protocols bgp group mnha_r0_b local-as 65000 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0_b neighbor 10.3.0.2

Routeur-2

set interfaces ge-0/0/0 description HA set interfaces ge-0/0/0 unit 0 family inet address 10.4.0.2/24 set interfaces ge-0/0/1 description HA set interfaces ge-0/0/1 unit 0 family inet address 10.5.0.2/24 set interfaces ge-0/0/2 description trust set interfaces ge-0/0/2 unit 0 family inet address 10.6.0.1/24 set interfaces lo0 description loopback set interfaces lo0 unit 0 family inet address 10.111.0.2/32 primary set interfaces lo0 unit 0 family inet address 10.111.0.2/32 preferred set routing-options autonomous-system 65000 set protocols bgp group mnha_r0 type internal set protocols bgp group mnha_r0 local-address 10.4.0.2 set protocols bgp group mnha_r0 local-as 65000 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0 neighbor 10.4.0.1 set protocols bgp group mnha_r0_b type internal set protocols bgp group mnha_r0_b local-address 10.5.0.2 set protocols bgp group mnha_r0_b local-as 65000 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0_b neighbor 10.5.0.1

Afficher la sortie de configuration

À partir du mode de configuration, confirmez votre configuration en saisissant , show high availability, show security zoneset show interfaces. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

SRX-01 (nœud 1)

user@srx-01# show chassis high-availability

local-id {

1;

local-ip 10.22.0.1;

local-forwarding-ip 100.1.1.1;

}

peer-id 2 {

peer-ip 10.22.0.2;

interface ge-0/0/2.0;

vpn-profile IPSEC_VPN_ICL;

peer-forwarding-ip {

200.1.1.1;

interface lo0.0;

liveness-detection {

minimum-interval 1000;

multiplier 5;

}

}

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 0 {

peer-id {

2;

}

}

services-redundancy-group 1 {

deployment-type routing;

peer-id {

2;

}

activeness-probe {

dest-ip {

10.111.0.1;

src-ip 10.11.0.1;

}

}

monitor {

ip 10.10.10.1;

bfd-liveliness 10.4.0.2 {

src-ip 10.4.0.1;

session-type singlehop;

interface ge-0/0/4.0;

}

interface {

ge-0/0/1;

}

}

active-signal-route {

10.39.1.1;

}

backup-signal-route {

10.39.1.2;

}

preemption;

activeness-priority 200;

}

user@srx-01# show interfaces

ge-0/0/0 {

description icd-1;

unit 0 {

family inet {

address 10.100.100.2/24;

}

}

}

ge-0/0/1 {

description icd-2;

unit 0 {

family inet {

address 10.200.200.2/24;

}

}

}

ge-0/0/2 {

description interchassis_link;

unit 0 {

family inet {

address 10.22.0.1/24;

}

}

}

ge-0/0/3 {

description trust;

unit 0 {

family inet {

address 10.2.0.2/24;

}

}

}

ge-0/0/4 {

description untrust;

unit 0 {

family inet {

address 10.4.0.1/24;

}

}

}

lo0 {

description trust;

unit 0 {

family inet {

address 10.1.100.1/32;

}

}

}

user@srx-01# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/4.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

ge-0/0/1.0;

ge-0/0/0.0;

lo0.0;

}

}

security-zone icl-zone {

host-inbound-traffic {

system-services {

ike;

ping;

high-availability;

ssh;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/2.0;

}

}

user@srx-01# show policy-options

policy-statement mnha-route-policy {

term 1 {

from {

protocol [ static direct ];

condition active_route_exists;

}

then {

metric 10;

accept;

}

}

term 2 {

from {

protocol [ static direct ];

condition backup_route_exists;

}

then {

metric 20;

accept;

}

}

term 3 {

from protocol [ static direct ];

then {

metric 30;

accept;

}

}

term default {

then reject;

}

}

condition active_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.1/32;

table inet.0;

}

}

}

}

condition backup_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.2/32;

table inet.0;

}

}

}

}

user@srx-01# show routing-options

autonomous-system 65000;

static {

route 10.1.0.0/24 next-hop 10.2.0.1;

route 10.6.0.0/24 next-hop 10.4.0.2;

route 10.111.0.1/32 next-hop 10.2.0.1;

route 10.111.0.2/32 next-hop 10.4.0.2;

route 10.1.200.1/32 next-hop [ 10.200.200.1 10.100.100.1 ];

}

SRX-02 (nœud 2)

user@srx-02# show chassis high-availability

local-id {

2;

local-ip 10.22.0.2;

local-forwarding-ip 200.1.1.1;

}

peer-id 1 {

peer-ip 10.22.0.1;

interface ge-0/0/2.0;

vpn-profile IPSEC_VPN_ICL;

peer-forwarding-ip {

100.1.1.1;

interface lo0.0;

liveness-detection {

minimum-interval 1000;

multiplier 5;

}

}

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 0 {

peer-id {

1;

}

}

services-redundancy-group 1 {

deployment-type routing;

peer-id {

1;

}

activeness-probe {

dest-ip {

10.111.0.1;

src-ip 10.11.0.1;

}

}

monitor {

bfd-liveliness 10.5.0.2 {

src-ip 10.5.0.1;

session-type singlehop;

interface ge-0/0/4.0;

}

}

active-signal-route {

10.39.1.1;

}

backup-signal-route {

10.39.1.2;

}

activeness-priority 1;

}

user@srx-02# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/4.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

lo0.0;

ge-0/0/1.0;

ge-0/0/0.0;

}

}

security-zone icl-zone {

host-inbound-traffic {

system-services {

ike;

ping;

high-availability;

ssh;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/2.0;

}

}

user@srx-02# show interfaces

ge-0/0/0 {

description icd-1;

unit 0 {

family inet {

address 10.100.100.1/24;

}

}

}

ge-0/0/1 {

description icd-2;

unit 0 {

family inet {

address 10.200.200.1/24;

}

}

}

ge-0/0/2 {

description interchassis_link;

unit 0 {

family inet {

address 10.22.0.2/24;

}

}

}

ge-0/0/3 {

description trust;

unit 0 {

family inet {

address 10.3.0.2/24;

}

}

}

ge-0/0/4 {

description untrust;

unit 0 {

family inet {

address 10.5.0.1/24;

}

}

}

lo0 {

description trust;

unit 0 {

family inet {

address 10.1.200.1/32;

}

}

}

user@srx-02# show policy-options

route-filter-list ipsec {

10.6.0.0/16 orlonger;

}

route-filter-list loopback {

10.11.0.0/24 orlonger;

}

policy-statement mnha-route-policy {

term 1 {

from {

protocol [ static direct ];

condition active_route_exists;

}

then {

metric 10;

accept;

}

}

term 2 {

from {

protocol [ static direct ];

condition backup_route_exists;

}

then {

metric 20;

accept;

}

}

term 3 {

from protocol [ static direct ];

then {

metric 35;

accept;

}

}

term default {

then reject;

}

}

condition active_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.1/32;

table inet.0;

}

}

}

}

condition backup_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.2/32;

table inet.0;

}

}

}

}

user@srx-02# show routing-options

autonomous-system 65000;

static {

route 10.1.0.0/24 next-hop 10.3.0.1;

route 10.6.0.0/24 next-hop 10.5.0.2;

route 10.111.0.1/32 next-hop 10.3.0.1;

route 10.111.0.2/32 next-hop 10.5.0.2;

route 10.1.100.1/32 next-hop [ 10.200.200.2 10.100.100.2 ];

}

Tableau de l’historique des modifications

La prise en charge des fonctionnalités est déterminée par la plateforme et la version que vous utilisez. Utilisez l’explorateur de fonctionnalités pour déterminer si une fonctionnalité est prise en charge sur votre plateforme.