Routenbasiertes VPN mit IKEv2

Internet Key Exchange Version 2 (IKEv2) ist ein IPsec-basiertes Tunneling-Protokoll, das einen sicheren VPN-Kommunikationskanal zwischen Peer-VPN-Geräten bereitstellt und die Aushandlung und Authentifizierung für IPsec-Sicherheitszuordnungen (Security Associations, SAs) auf geschützte Weise definiert.

Tabelle 1 beschreibt die IPsec-Radius-, xAuth- oder CP-Werte.

| Radius-Attribut | Attribut-ID | Attributname | Lieferanten-ID (Wörterbuch) | Lieferantenattribut-ID | Attributwert | Art |

|---|---|---|---|---|---|---|

| Standard | 8 | Framed IP-Adresse | n/z | n/z | IP-Adresse | IPv4-Adresse |

| Standard | 9 | Gerahmte IP-Netzmaske | n/z | n/z | IP-Adresse | IPv4-Adresse |

| Standard | 88 | Gerahmter Pool | n/z | n/z | Name | Text |

| Standard | 100 | Gerahmter IPv6-Pool | n/z | n/z | Name | Text |

| Anbieter | 26 | Primärer DNS | 4874 (Juniper ERX) | 4 | IP-Adresse | IPv4-Adresse |

| Anbieter | 26 | Sekundärer DNS | 4874 (Juniper ERX) | 5 | IP-Adresse | IPv4-Adresse |

| Anbieter | 26 | Primäre WINS (NBNS) | 4874 (Juniper ERX) | 6 | IP-Adresse | IPv4-Adresse |

| Anbieter | 26 | Sekundäre WINS (NBNS) | 4874 (Juniper ERX) | 7 | IP-Adresse | IPv4-Adresse |

| Anbieter | 26 | Primärer IPv6-DNS | 4874 (Juniper ERX) | 47 | IP-Adresse | Hex-Saite oder Oktette |

| Anbieter | 26 | Sekundäres IPv6-DNS | 4874 (Juniper ERX) | 48 | IP-Adresse | Hex-Saite oder Oktette |

Beispiel: Konfigurieren eines routenbasierten VPN für IKEv2

In diesem Beispiel wird gezeigt, wie ein routenbasiertes IPsec-VPN konfiguriert wird, damit Daten sicher zwischen einer Zweigstelle und einer Unternehmenszentrale übertragen werden können.

Anforderungen

In diesem Beispiel wird die folgende Hardware verwendet:

SRX240-Gerät

SSG140-Gerät

Bevor Sie beginnen, lesen Sie IPsec – Übersicht.

Überblick

In diesem Beispiel konfigurieren Sie ein routenbasiertes VPN für eine Zweigstelle in Chicago, Illinois, weil Sie Tunnelressourcen schonen möchten, aber dennoch granulare Einschränkungen für den VPN-Datenverkehr erhalten. Benutzer in der Niederlassung in Chicago werden das VPN verwenden, um sich mit ihrer Unternehmenszentrale in Sunnyvale, Kalifornien, zu verbinden.

In diesem Beispiel konfigurieren Sie Schnittstellen, eine IPv4-Standardroute, Sicherheitszonen und Adressbücher. Anschließend konfigurieren Sie IKE Phase 1, IPsec Phase 2, eine Sicherheitsrichtlinie und TCP-MSS-Parameter. Informationen Tabelle 2 zu Tabelle 6 den in diesem Beispiel verwendeten Konfigurationsparametern finden Sie hier.

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

Schnittstellen |

GE-0/0/0.0 |

192.168.10.1/24 |

GE-0/0/3.0 |

10.1.1.2/30 |

|

ST0.0 (Tunnel-Schnittstelle) |

10.11.11.10/24 |

|

Statische Routen |

0.0.0.0/0 (Standardroute) |

Der nächste Hop ist 10.1.1.1. |

192.168.168.0/24 |

Der nächste Hop ist st0.0. |

|

Sicherheitszonen |

Vertrauen |

|

Unglaubwürdigkeit |

|

|

VPN-Chicago |

Die Schnittstelle st0.0 ist an diese Zone gebunden. |

|

Adressbucheinträge |

Sunnyvale |

|

Chicago |

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

Vorschlag |

ike-phase1-vorschlag |

|

Richtlinien |

ike-phase1-policy |

|

Gateway |

GW-Chicago |

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

Vorschlag |

IPsec-Phase2-Vorschlag |

|

Richtlinien |

ipsec-phase2-policy |

|

VPN |

ipsec-vpn-chicago |

|

Zweck |

Name |

Konfigurationsparameter |

|---|---|---|

Die Sicherheitsrichtlinie lässt Datenverkehr von der Vertrauenszone zur Zone vpn-chicago zu. |

vpn-tr-chi |

|

Die Sicherheitsrichtlinie lässt Datenverkehr von der Zone vpn-chicago zur Vertrauenszone zu. |

vpn-chi-tr |

|

Zweck |

Konfigurationsparameter |

|---|---|

TCP-MSS wird als Teil des TCP-Drei-Wege-Handshakes ausgehandelt und begrenzt die maximale Größe eines TCP-Segments, um besser an die MTU-Grenzwerte in einem Netzwerk anzupassen. Bei VPN-Datenverkehr kann der IPsec-Kapselungs-Overhead zusammen mit dem IP- und Frame-Overhead dazu führen, dass das resultierende ESP-Paket die MTU der physischen Schnittstelle überschreitet, was zu einer Fragmentierung führt. Durch Fragmentierung werden mehr Bandbreite und Geräteressourcen benötigt. Wir empfehlen einen Wert von 1350 als Ausgangspunkt für die meisten Ethernet-basierten Netzwerke mit einer MTU von 1500 oder mehr. Möglicherweise müssen Sie mit verschiedenen TCP-MSS-Werten experimentieren, um eine optimale Leistung zu erzielen. Beispielsweise müssen Sie möglicherweise den Wert ändern, wenn ein Gerät im Pfad eine niedrigere MTU aufweist oder wenn zusätzlicher Overhead wie PPP oder Frame Relay vorhanden ist. |

MSS-Wert: 1350 |

Konfiguration

- Konfigurieren von Schnittstellen-, statischen Routen-, Sicherheitszonen- und Adressbuchinformationen

- Konfigurieren von IKE

- Konfigurieren von IPsec

- Konfigurieren von Sicherheitsrichtlinien

- Konfigurieren von TCP-MSS

- Konfigurieren des Geräts der SSG-Serie

Konfigurieren von Schnittstellen-, statischen Routen-, Sicherheitszonen- und Adressbuchinformationen

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 set interfaces st0 unit 0 family inet address 10.11.11.10/24 set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1 set routing-options static route 192.168.168.0/24 next-hop st0.0 set security zones security-zone untrust interfaces ge-0/0/3.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust address-book address sunnyvale 192.168.10.0/24 set security zones security-zone vpn-chicago interfaces st0.0 set security zones security-zone vpn-chicago address-book address chicago 192.168.168.0/24

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie Schnittstellen-, statische Routen-, Sicherheitszonen- und Adressbuchinformationen:

Konfigurieren Sie die Ethernet-Schnittstelleninformationen.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 user@host# set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 user@host# set interfaces st0 unit 0 family inet address 10.11.11.10/24

Konfigurieren Sie statische Routeninformationen.

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1 user@host# set routing-options static route 192.168.168.0/24 next-hop st0.0

Konfigurieren Sie die nicht vertrauenswürdige Sicherheitszone.

[edit ] user@host# edit security zones security-zone untrust

Weisen Sie der Sicherheitszone eine Schnittstelle zu.

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/3.0

Geben Sie die zulässigen Systemdienste für die Sicherheitszone an.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike

Konfigurieren Sie die Sicherheitszone für die Vertrauensstellung.

[edit] user@host# edit security zones security-zone trust

Weisen Sie der Vertrauenssicherheitszone eine Schnittstelle zu.

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/0.0

Geben Sie die zulässigen Systemdienste für die Vertrauenssicherheitszone an.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all

Konfigurieren Sie den Adressbucheintrag für die Vertrauenssicherheitszone.

[edit security zones security-zone trust] user@host# set address-book address sunnyvale 192.168.10.0/24

Konfigurieren Sie die Sicherheitszone vpn-chicago.

[edit] user@host# edit security zones security-zone vpn-chicago

Weisen Sie der Sicherheitszone eine Schnittstelle zu.

[edit security zones security-zone vpn-chicago] user@host# set interfaces st0.0

Konfigurieren Sie den Adressbucheintrag für die Zone vpn-chicago.

[edit security zones security-zone vpn-chicago] user@host# set address-book address chicago 192.168.168.0/24

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show routing-optionsund show security zones eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.1.1.2/30

}

}

}

st0{

unit 0 {

family inet {

address 10.11.11.10/24

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.1.1.1;

route 192.168.168.0/24 next-hop st0.0;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone trust {

address-book {

address sunnyvale 192.168.10.0/24;

}

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn-chicago {

address-book {

address chicago 192.168.168.0/24;

}

interfaces {

st0.0;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von IKE

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security ike proposal ike-phase1-proposal authentication-method pre-shared-keys set security ike proposal ike-phase1-proposal dh-group group2 set security ike proposal ike-phase1-proposal authentication-algorithm sha1 set security ike proposal ike-phase1-proposal encryption-algorithm aes-128-cbc set security ike policy ike-phase1-policy proposals ike-phase1-proposal set security ike policy ike-phase1-policy pre-shared-key ascii-text “$ABC123” set security ike gateway gw-chicago external-interface ge-0/0/3.0 set security ike gateway gw-chicago ike-policy ike-phase1-policy set security ike gateway gw-chicago address 10.2.2.2 set security ike gateway gw-chicago version v2-only

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie IKE:

Erstellen Sie den Vorschlag für die IKE-Phase 1.

[edit security ike] user@host# set proposal ike-phase1-proposal

Definieren Sie die Authentifizierungsmethode für den IKE-Vorschlag.

[edit security ike proposal ike-phase1-proposal] user@host# set authentication-method pre-shared-keys

Definieren Sie die Diffie-Hellman-Gruppe des IKE-Vorschlags.

[edit security ike proposal ike-phase1-proposal] user@host# set dh-group group2

Definieren Sie den Authentifizierungsalgorithmus für IKE-Vorschläge.

[edit security ike proposal ike-phase1-proposal] user@host# set authentication-algorithm sha1

Definieren Sie den Verschlüsselungsalgorithmus für IKE-Vorschläge.

[edit security ike proposal ike-phase1-proposal] user@host# set encryption-algorithm aes-128-cbc

Erstellen Sie eine IKE-Phase-1-Richtlinie.

[edit security ike] user@host# set policy ike-phase1-policy

Geben Sie einen Verweis auf den IKE-Vorschlag an.

[edit security ike policy ike-phase1-policy] user@host# set proposals ike-phase1-proposal

Definieren Sie die Authentifizierungsmethode für die IKE-Phase-1-Richtlinie.

[edit security ike policy ike-phase1-policy] user@host# set pre-shared-key ascii-text “$ABC123”

Erstellen Sie ein IKE-Phase-1-Gateway, und definieren Sie seine externe Schnittstelle.

[edit security ike] user@host# set gateway gw-chicago external-interface ge-0/0/3.0

Definieren Sie die IKE-Phase-1-Richtlinienreferenz.

[edit security ike gateway gw-chicago] user@host# set ike-policy ike-phase1-policy

Definieren Sie die Gateway-Adresse der IKE-Phase 1.

[edit security ike gateway gw-chicago] user@host# set address 10.2.2.2

Definieren Sie die Version des IKE-Phase-1-Gateways.

[edit security ike gateway gw-chicago] user@host# set version v2-only

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security ike Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security ike

proposal ike-phase1-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-phase1-policy {

proposals ike-phase1-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway gw-chicago {

ike-policy ike-phase1-policy;

address 10.2.2.2;

external-interface ge-0/0/3.0;

version v2-only;

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von IPsec

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security ipsec proposal ipsec-phase2-proposal protocol esp set security ipsec proposal ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec-phase2-proposal encryption-algorithm aes-128-cbc set security ipsec policy ipsec-phase2-policy proposals ipsec-phase2-proposal set security ipsec policy ipsec-phase2-policy perfect-forward-secrecy keys group2 set security ipsec vpn ipsec-vpn-chicago ike gateway gw-chicago set security ipsec vpn ipsec-vpn-chicago ike ipsec-policy ipsec-phase2-policy set security ipsec vpn ipsec-vpn-chicago bind-interface st0.0

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie IPsec:

Erstellen Sie einen IPsec-Phase-2-Vorschlag.

[edit] user@host# set security ipsec proposal ipsec-phase2-proposal

Geben Sie das IPsec-Phase-2-Vorschlagsprotokoll an.

[edit security ipsec proposal ipsec-phase2-proposal] user@host# set protocol esp

Geben Sie den IPsec-Vorschlagsauthentifizierungsalgorithmus der Phase 2 an.

[edit security ipsec proposal ipsec-phase2-proposal] user@host# set authentication-algorithm hmac-sha1-96

Geben Sie den IPsec-Phase-2-Vorschlagsverschlüsselungsalgorithmus an.

[edit security ipsec proposal ipsec-phase2-proposal] user@host# set encryption-algorithm aes-128-cbc

Erstellen Sie die IPsec Phase 2-Richtlinie.

[edit security ipsec] user@host# set policy ipsec-phase2-policy

Geben Sie die IPsec-Phase-2-Vorschlagsreferenz an.

[edit security ipsec policy ipsec-phase2-policy] user@host# set proposals ipsec-phase2-proposal

Geben Sie IPsec Phase 2 PFS an, um Diffie-Hellman-Gruppe 2 zu verwenden.

[edit security ipsec policy ipsec-phase2-policy] user@host# set perfect-forward-secrecy keys group2

Geben Sie das IKE-Gateway an.

[edit security ipsec] user@host# set vpn ipsec-vpn-chicago ike gateway gw-chicago

Geben Sie die IPsec-Richtlinie Phase 2 an.

[edit security ipsec] user@host# set vpn ipsec-vpn-chicago ike ipsec-policy ipsec-phase2-policy

Geben Sie die Schnittstelle an, die gebunden werden soll.

[edit security ipsec] user@host# set vpn ipsec-vpn-chicago bind-interface st0.0

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security ipsec Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security ipsec

proposal ipsec-phase2-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

}

policy ipsec-phase2-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-phase2-proposal;

}

vpn ipsec-vpn-chicago {

bind-interface st0.0;

ike {

gateway gw-chicago;

ipsec-policy ipsec-phase2-policy;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von Sicherheitsrichtlinien

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi match source-address sunnyvale set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi match destination-address chicago set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi match application any set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi then permit set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr match source-address chicago set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr match destination-address sunnyvale set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr match application any set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie Sicherheitsrichtlinien:

Erstellen Sie die Sicherheitsrichtlinie, um Datenverkehr von der Vertrauenszone zur Zone vpn-chicago zuzulassen.

[edit security policies from-zone trust to-zone vpn-chicago] user@host# set policy vpn-tr-chi match source-address sunnyvale user@host# set policy vpn-tr-chi match destination-address chicago user@host# set policy vpn-tr-chi match application any user@host# set policy vpn-tr-chi then permit

Erstellen Sie die Sicherheitsrichtlinie, um Datenverkehr von der Zone vpn-chicago zur Vertrauenszone zuzulassen.

[edit security policies from-zone vpn-chicago to-zone trust] user@host# set policy vpn-chi-tr match source-address sunnyvale user@host# set policy vpn-chi-tr match destination-address chicago user@host# set policy vpn-chi-tr match application any user@host# set policy vpn-chi-tr then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security policies Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security policies

from-zone trust to-zone vpn-chicago {

policy vpn-tr-vpn {

match {

source-address sunnyvale;

destination-address chicago;

application any;

}

then {

permit;

}

}

}

from-zone vpn-chicago to-zone trust {

policy vpn-tr-vpn {

match {

source-address chicago;

destination-address sunnyvale;

application any;

}

then {

permit;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von TCP-MSS

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security flow tcp-mss ipsec-vpn mss 1350

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie TCP-MSS-Informationen:

Konfigurieren Sie TCP-MSS-Informationen.

[edit] user@host# set security flow tcp-mss ipsec-vpn mss 1350

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security flow Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren des Geräts der SSG-Serie

CLI-Schnellkonfiguration

Als Referenz wird die Konfiguration für das Gerät der SSG-Serie bereitgestellt. Informationen zum Konfigurieren von Geräten der SSG-Serie finden Sie unter Concepts & Examples ScreenOS Reference Guide, das sich unter https://www.juniper.net/documentationbefindet.

Um diesen Abschnitt des Beispiels schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set zone name vpn-chicago set interface ethernet0/6 zone Trust set interface ethernet0/0 zone Untrust set interface tunnel.1 zone vpn-chicago set interface ethernet0/6 ip 192.168.168.1/24 set interface ethernet0/6 route set interface ethernet0/0 ip 10.2.2.2/30 set interface ethernet0/0 route set interface tunnel.1 ip 10.11.11.11/24 set flow tcp-mss 1350 set address Trust “192.168.168-net” 192.168.168.0 255.255.255.0 set address vpn-chicago "192.168.10-net" 192.168.10.0 255.255.255.0 set ike gateway corp-ike address 10.1.1.2 IKEv2 outgoing-interface ethernet0/0 preshare 395psksecr3t sec-level standard set vpn corp-vpn gateway corp-ike replay tunnel idletime 0 sec-level standard set vpn corp-vpn monitor optimized rekey set vpn corp-vpn bind interface tunnel.1 set policy from Trust to Untrust “ANY” “ANY” “ANY” nat src permit set policy from Trust to vpn-chicago “192.168.168-net” “192.168.10-net” “ANY” permit set policy from vpn-chicago to Trust “192.168.10-net” “192.168.168-net” “ANY” permit set route 192.168.10.0/24 interface tunnel.1 set route 0.0.0.0/0 interface ethernet0/0 gateway 10.2.2.1

Verifizierung

Vergewissern Sie sich, dass die Konfiguration ordnungsgemäß funktioniert.

- Überprüfen des IKE-Phase-1-Status

- Überprüfen des IPsec-Phase-2-Status

- Überprüfen von Statistiken und Fehlern für eine IPsec-Sicherheitszuordnung

- Testen des Datenverkehrsflusses über das VPN

Überprüfen des IKE-Phase-1-Status

Zweck

Überprüfen Sie den Status von IKE Phase 1.

Action!

Bevor Sie mit dem Verifizierungsprozess beginnen, müssen Sie Datenverkehr von einem Host im Netzwerk 192.168.10/24 an einen Host im Netzwerk 192.168.168/24 senden. Bei routenbasierten VPNs kann der Datenverkehr von der Firewall der SRX-Serie durch den Tunnel initiiert werden. Wir empfehlen, beim Testen von IPsec-Tunneln Testdatenverkehr von einem separaten Gerät auf der einen Seite des VPN an ein zweites Gerät auf der anderen Seite des VPN zu senden. Initiieren Sie beispielsweise einen Ping von 192.168.10.10 bis 192.168.168.10.

Geben Sie im Betriebsmodus den show security ike security-associations Befehl ein. Nachdem Sie eine Indexnummer aus dem Befehl erhalten haben, verwenden Sie den show security ike security-associations index index_number detail Befehl.

user@host> show security ike security-associations Index Remote Address State Initiator cookie Responder cookie Mode 1 10.2.2.2 UP 744a594d957dd513 1e1307db82f58387 IKEv2

user@host> show security ike security-associations index 1 detail IKE peer 10.2.2.2, Index 1, Role: Responder, State: UP Initiator cookie: 744a594d957dd513, Responder cookie: 1e1307db82f58387 Exchange type: IKEv2, Authentication method: Pre-shared-keys Local: 10.1.1.2:500, Remote: 10.2.2.2:500 Lifetime: Expires in 28570 seconds Algorithms: Authentication : sha1 Encryption : aes-cbc (128 bits) Pseudo random function: hmac-sha1 Traffic statistics: Input bytes : 852 Output bytes : 940 Input packets : 5 Output packets : 5 Flags: Caller notification sent IPSec security associations: 1 created, 0 deleted

Bedeutung

Der show security ike security-associations Befehl listet alle aktiven IKE-Phase-1-Sicherheitszuordnungen auf. Wenn keine Sicherheitszuordnungen aufgeführt sind, gab es ein Problem mit der Einrichtung von Phase 1. Überprüfen Sie die IKE-Richtlinienparameter und die Einstellungen für externe Schnittstellen in Ihrer Konfiguration.

Wenn Sicherheitszuordnungen aufgeführt sind, überprüfen Sie die folgenden Informationen:

Index: Dieser Wert ist für jede IKE-SA eindeutig, den Sie im

show security ike security-associations index detailBefehl verwenden können, um weitere Informationen über die SA zu erhalten.Remote-Adresse: Vergewissern Sie sich, dass die Remote-IP-Adresse korrekt ist.

Bundesland

UP: Die Phase-1-Sicherheitszuordnung wurde eingerichtet.

DOWN: Beim Einrichten der Phase-1-SA ist ein Problem aufgetreten.

Modus: Vergewissern Sie sich, dass der richtige Modus verwendet wird.

Vergewissern Sie sich, dass die folgenden Elemente in Ihrer Konfiguration korrekt sind:

Externe Schnittstellen (die Schnittstelle muss diejenige sein, die IKE-Pakete empfängt).

IKE-Richtlinienparameter.

Informationen zum vorinstallierten Schlüssel.

Vorschlagsparameter für Phase 1 (müssen auf beiden Peers übereinstimmen).

Der show security ike security-associations index 1 detail Befehl listet zusätzliche Informationen über die Sicherheitszuordnung mit der Indexnummer 1 auf:

Verwendete Authentifizierungs- und Verschlüsselungsalgorithmen

Phase 1 Lebensdauer

Verkehrsstatistiken (können verwendet werden, um zu überprüfen, ob der Datenverkehr in beide Richtungen ordnungsgemäß fließt)

Informationen zur Rolle

Die Fehlerbehebung wird am besten auf dem Peer mithilfe der Responder-Rolle durchgeführt.

Informationen zu Initiatoren und Respondern

Anzahl der erstellten IPsec-Sicherheitszuordnungen

Überprüfen des IPsec-Phase-2-Status

Zweck

Überprüfen Sie den IPsec-Phase 2-Status.

Action!

Geben Sie im Betriebsmodus den show security ipsec security-associations Befehl ein. Nachdem Sie eine Indexnummer aus dem Befehl erhalten haben, verwenden Sie den show security ipsec security-associations index index_number detail Befehl.

user@host> show security ipsec security-associations total configured sa: 2 ID Gateway Port Algorithm SPI Life:sec/kb Mon vsys <16384 10.2.2.2 500 ESP:aes-128/sha1 76d64d1d 3363/ unlim - 0 >16384 10.2.2.2 500 ESP:aes-128/sha1 a1024ee2 3363/ unlim - 0

user@host> show security ipsec security-associations index 16384 detail

Virtual-system: Root

Local Gateway: 10.1.1.2, Remote Gateway: 10.2.2.2

Local Identity: ipv4_subnet(any:0,[0..7]=192.168.10.0/24)

Remote Identity: ipv4_subnet(any:0,[0..7]=192.168.168.0/24)

Version: IKEv2

DF-bit: clear

Direction: inbound, SPI: 1993755933, AUX-SPI: 0

Hard lifetime: Expires in 3352 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2775 seconds

Mode: tunnel, Type: dynamic, State: installed, VPN Monitoring: -

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (128 bits)

Anti-replay service: enabled, Replay window size: 32

Direction: outbound, SPI: 2701283042, AUX-SPI: 0

Hard lifetime: Expires in 3352 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2775 seconds

Mode: tunnel, Type: dynamic, State: installed, VPN Monitoring: -

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc

(128 bits)

Anti-replay service: enabled, Replay window size: 32

Bedeutung

Die Ausgabe des show security ipsec security-associations Befehls listet die folgenden Informationen auf:

Die ID-Nummer lautet 16384. Verwenden Sie diesen Wert mit dem

show security ipsec security-associations indexBefehl, um weitere Informationen zu dieser bestimmten Sicherheitszuordnung abzurufen.Es gibt ein IPsec-SA-Paar, das Port 500 verwendet.

Die SPIs, die Lebensdauer (in Sekunden) und die Nutzungsgrenzen (oder die Lebensdauer in KB) werden für beide Richtungen angezeigt. Der Wert 3363/ unlim gibt an, dass die Lebensdauer von Phase 2 in 3363 Sekunden abläuft und dass keine Lebensdauer angegeben wurde, was bedeutet, dass sie unbegrenzt ist. Die Lebensdauer von Phase 2 kann sich von der Lebensdauer von Phase 1 unterscheiden, da Phase 2 nicht von Phase 1 abhängig ist, nachdem das VPN eingerichtet wurde.

vsys ist das Root-System und wird immer als 0 aufgeführt.

IKEv2 lässt Verbindungen von einem Peer der Version 2 zu und initiiert eine Aushandlung der Version 2.

Die Ausgabe des show security ipsec security-associations index 16384 detail Befehls listet die folgenden Informationen auf:

Die lokale Identität und die Remoteidentität bilden die Proxy-ID für die SA.

Eine Nichtübereinstimmung der Proxy-ID ist eine der häufigsten Ursachen für einen Phase-2-Fehler. Wenn keine IPsec-Sicherheitszuordnung aufgeführt ist, vergewissern Sie sich, dass die Vorschläge für Phase 2, einschließlich der Proxy-ID-Einstellungen, für beide Peers korrekt sind. Bei routenbasierten VPNs lautet die Standard-Proxy-ID local=0.0.0.0/0, remote=0.0.0.0/0 und service=any. Probleme können bei mehreren routenbasierten VPNs von derselben Peer-IP auftreten. In diesem Fall muss für jede IPsec-SA eine eindeutige Proxy-ID angegeben werden. Bei einigen Drittanbietern muss die Proxy-ID manuell eingegeben werden, um eine Übereinstimmung zu erzielen.

Ein weiterer häufiger Grund für den Ausfall von Phase 2 ist die fehlende Angabe der ST-Schnittstellenbindung. Wenn IPsec nicht abgeschlossen werden kann, überprüfen Sie das kmd-Protokoll, oder legen Sie die Ablaufverfolgungsoptionen fest.

Überprüfen von Statistiken und Fehlern für eine IPsec-Sicherheitszuordnung

Zweck

Überprüfen Sie ESP- und Authentifizierungsheaderzähler und -fehler für eine IPsec-Sicherheitszuordnung.

Action!

Geben Sie im Betriebsmodus den show security ipsec statistics index index_number Befehl ein, indem Sie die Indexnummer des VPN verwenden, für das Sie Statistiken anzeigen möchten.

user@host> show security ipsec statistics index 16384 ESP Statistics: Encrypted bytes: 920 Decrypted bytes: 6208 Encrypted packets: 5 Decrypted packets: 87 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Sie können den show security ipsec statistics Befehl auch verwenden, um Statistiken und Fehler für alle Sicherheitszuordnungen zu überprüfen.

Verwenden Sie den clear security ipsec statistics Befehl, um alle IPsec-Statistiken zu löschen.

Bedeutung

Wenn Sie Probleme mit Paketverlusten in einem VPN feststellen, können Sie den show security ipsec statistics Befehl or show security ipsec statistics detail mehrmals ausführen, um zu bestätigen, dass die Zähler für verschlüsselte und entschlüsselte Pakete inkrementiert werden. Sie sollten auch überprüfen, ob die anderen Fehlerzähler inkrementiert werden.

Testen des Datenverkehrsflusses über das VPN

Zweck

Überprüfen Sie den Datenverkehrsfluss über das VPN.

Action!

Sie können den ping Befehl der Firewall der SRX-Serie verwenden, um den Datenverkehrsfluss zu einem Remote-Host-PC zu testen. Stellen Sie sicher, dass Sie die Quellschnittstelle angeben, damit die Routensuche korrekt ist und während der Richtliniensuche auf die entsprechenden Sicherheitszonen verwiesen wird.

Geben Sie im Betriebsmodus den ping Befehl ein.

ssg-> ping 192.168.168.10 interface ge-0/0/0 count 5 PING 192.168.168.10 (192.168.168.10): 56 data bytes 64 bytes from 192.168.168.10: icmp_seq=0 ttl=127 time=8.287 ms 64 bytes from 192.168.168.10: icmp_seq=1 ttl=127 time=4.119 ms 64 bytes from 192.168.168.10: icmp_seq=2 ttl=127 time=5.399 ms 64 bytes from 192.168.168.10: icmp_seq=3 ttl=127 time=4.361 ms 64 bytes from 192.168.168.10: icmp_seq=4 ttl=127 time=5.137 ms --- 192.168.168.10 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 4.119/5.461/8.287/1.490 ms

Sie können auch den ping Befehl vom Gerät der SSG-Serie verwenden.

user@host> ping 192.168.10.10 from ethernet0/6 Type escape sequence to abort Sending 5, 100-byte ICMP Echos to 192.168.10.10, timeout is 1 seconds from ethernet0/6 !!!!! Success Rate is 100 percent (5/5), round-trip time min/avg/max=4/4/5 ms

Bedeutung

Wenn der ping Befehl vom Gerät der SRX- oder SSG-Serie fehlschlägt, liegt möglicherweise ein Problem mit dem Routing, den Sicherheitsrichtlinien, dem Endhost oder der Verschlüsselung und Entschlüsselung von ESP-Paketen vor.

Beispiel: Konfigurieren der SRX-Serie für die Bereitstellung von Pico-Zellen mit IKEv2-Konfigurationsnutzlast

In Netzwerken, in denen viele Geräte bereitgestellt werden, muss die Verwaltung des Netzwerks einfach sein. Die IKEv2-Konfigurationsnutzlastfunktion unterstützt die Bereitstellung dieser Geräte, ohne die Gerätekonfiguration oder die Konfiguration der SRX-Serie zu berühren. In diesem Beispiel wird gezeigt, wie eine SRX-Serie so konfiguriert wird, dass sie die Bereitstellung von Pico-Zellen mithilfe der IKEv2-Konfigurationsnutzlastfunktion unterstützt.

Anforderungen

In diesem Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

-

Zwei Firewalls der SRX-Serie, konfiguriert in einem Chassis-Cluster

-

Eine Firewall der SRX-Serie, die als Zwischenrouter konfiguriert ist

-

Zwei Pico-Cell-Clients

-

Ein RADIUS-Server, der mit Pico-Cell-Client-Bereitstellungsinformationen konfiguriert ist

-

Junos OS Version 12.1X46-D10 oder höher für Unterstützung von IKEv2-Konfigurationsnutzlasten

Überblick

In diesem Beispiel verwendet eine SRX-Serie die IKEv2-Konfigurationsnutzlastfunktion, um Bereitstellungsinformationen an eine Reihe von Pico-Zellen weiterzugeben. Die Pico-Zellen werden ab Werk mit einer Standardkonfiguration ausgeliefert, die eine Verbindung zur SRX-Serie ermöglicht, aber die Pico-Zellenbereitstellungsinformationen werden auf einem externen RADIUS-Server gespeichert. Die Pico-Zellen erhalten vollständige Bereitstellungsinformationen, nachdem sie sichere Verbindungen mit Bereitstellungsservern in einem geschützten Netzwerk hergestellt haben. Die IKEv2-Konfigurationsnutzlast wird sowohl für IPv4 als auch für IPV6 unterstützt. In diesem Beispiel wird die Nutzlast der IKEv2-Konfiguration für IPv4 behandelt, Sie können jedoch auch mit IPv6-Adressen konfigurieren.

Ab Junos OS Version 20.3R1 unterstützen wir die IKEv2-IPv6-Konfigurationsnutzlast für die Zuweisung einer IPv6-Adresse auf SRX5000 Leitung , auf der der iked-Prozess ausgeführt wird. Die gleiche Unterstützung ist in der virtuellen vSRX-Firewall enthalten, die iked-Prozesse ab Junos OS Version 21.1R1 ausführt.

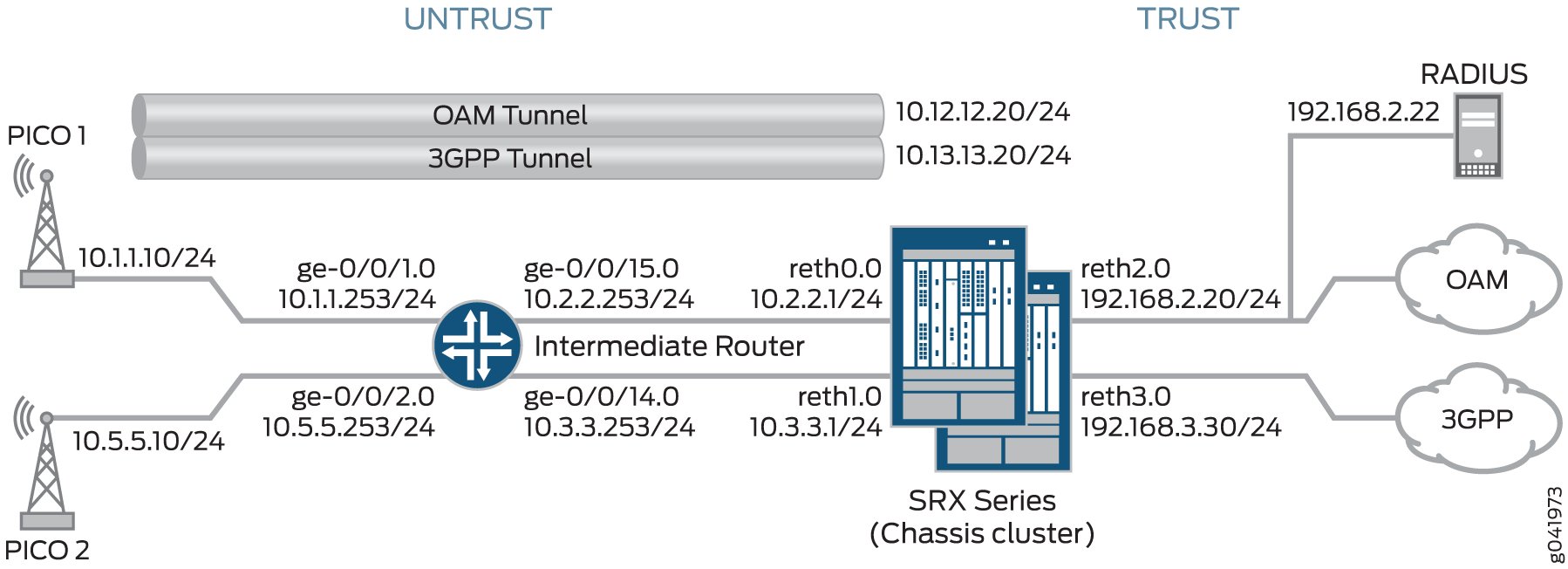

Abbildung 1 zeigt eine Topologie, in der die SRX-Serie die Bereitstellung von Pico-Zellen mithilfe der IKEv2-Konfigurationsnutzlastfunktion unterstützt.

Jede Pico-Zelle in dieser Topologie initiiert zwei IPsec-VPNs: eine für das Management und eine für Daten. In diesem Beispiel wird für den Verwaltungsdatenverkehr der Tunnel mit der Bezeichnung OAM-Tunnel verwendet, während der Datenverkehr durch den Tunnel mit der Bezeichnung 3GPP-Tunnel fließt. Jeder Tunnel unterstützt Verbindungen mit OAM- und 3GPP-Provisioning-Servern in separaten, konfigurierbaren Netzwerken, für die separate Routing-Instanzen und VPNs erforderlich sind. Dieses Beispiel enthält die IKE-Optionen für Phase 1 und Phase 2 zum Einrichten der OAM- und 3GPP-VPNs.

In diesem Beispiel fungiert die SRX-Serie als IKEv2-Konfigurationsnutzlastserver, der Bereitstellungsinformationen vom RADIUS-Server abruft und diese Informationen den Pico-Cell-Clients zur Verfügung stellt. Die SRX-Serie gibt während der Tunnelaushandlung die Bereitstellungsinformationen für jeden autorisierten Client in der IKEv2-Konfigurationsnutzlast zurück. Die SRX-Serie kann nicht als Client-Gerät verwendet werden.

Darüber hinaus verwendet die SRX-Serie die Nutzlastinformationen der IKEv2-Konfiguration, um die Werte des Traffic Selector-Initiators (TSi) und des Traffic Selector-Responders (TSr) zu aktualisieren, die während der Tunnelaushandlung mit dem Client ausgetauscht werden. Die Konfigurationsnutzlast verwendet die TSi- und TSr-Werte, die in der SRX-Serie mit der proxy-identity Anweisung auf der Hierarchieebene [edit security ipsec vpn vpn-name ike] konfiguriert werden. Die TSi- und TSr-Werte definieren den Netzwerkverkehr für jedes VPN.

Der zwischengeschaltete Router leitet den Pico-Cell-Datenverkehr an die entsprechenden Schnittstellen der SRX-Serie weiter.

Der folgende Prozess beschreibt die Reihenfolge der Verbindungen:

-

Die Pico-Zelle initiiert einen IPsec-Tunnel mit der SRX-Serie unter Verwendung der Werkskonfiguration.

-

Die SRX-Serie authentifiziert den Client anhand der Client-Zertifikatsinformationen und des Stammzertifikats der Zertifizierungsstelle, die bei der SRX-Serie registriert ist. Nach der Authentifizierung übergibt die SRX-Serie die IKE-Identitätsinformationen vom Clientzertifikat in einer Autorisierungsanforderung an den RADIUS-Server.

-

Nach der Autorisierung des Clients antwortet der RADIUS-Server der SRX-Serie mit den folgenden Client-Bereitstellungsinformationen:

-

IP-Adresse (TSi-Wert)

-

IP-Subnetzmaske (optional; der Standardwert ist 32 Bit)

-

DNS-Adresse (optional)

-

-

Die SRX-Serie gibt die Bereitstellungsinformationen in der IKEv2-Konfigurationsnutzlast für jede Clientverbindung zurück und tauscht die endgültigen TSi- und TSr-Werte mit den Pico-Zellen aus. In diesem Beispiel stellt die SRX-Serie die folgenden TSi- und TSr-Informationen für jedes VPN bereit:

VPN-Verbindung

TSi/TSr-Werte von SRX

Pico 1 OAM

Tsi: 1 0.12.1.201/32, TSr: 192.168.2.0/24

Pico 1 3GPP

Tsi: 1 0.13.1.201/32, TSr: 192.168.3.0/24, TSr: 10.13.0.0/16

Pico 2 OAM

Tsi: 1 0.12.1.205/32, TSr: 192.168.2.0/24

Pico 2 3GPP

Tsi: 1 0.13.1.205/32, TSr: 192.168.3.0/24, TSr: 10.13.0.0/16

Wenn die vom RADIUS-Server bereitgestellten Bereitstellungsinformationen eine Subnetzmaske enthalten, gibt die SRX-Serie einen zweiten TSr-Wert für die Clientverbindung zurück, die das IP-Subnetz enthält. Dies ermöglicht die Intrapeer-Kommunikation für Geräte in diesem Subnetz. In diesem Beispiel wird die Intrapeer-Kommunikation für das Subnetz aktiviert, das dem 3GPP-VPN (13.13.0.0/16) zugeordnet ist.

Die IKEv2-Konfigurationsnutzlastfunktion wird sowohl für Point-to-Multipoint Secure Tunnel (st0)-Schnittstellen als auch für Point-to-Point-Schnittstellenunterstützt. Bei Punkt-zu-Mehrpunkt-Schnittstellen müssen die Schnittstellen nummeriert sein, und die in der Konfigurationsnutzlast bereitgestellten Adressen müssen innerhalb des Teilnetzbereichs der zugeordneten Punkt-zu-Mehrpunkt-Schnittstelle liegen.

Ab Junos OS Version 20.1R1 unterstützen wir die IKEv2-Konfigurations-Payload-Funktion mit Punkt-zu-Punkt-Schnittstellen auf der SRX5000-Reihe und der Virtuelle Firewall vSRX mit iked.

Multinode-Hochverfügbarkeit unterstützt die IKEv2-Konfigurationsnutzlastfunktion mit Punkt-zu-Punkt-Schnittstellen für Secure Tunnel (ST0).

Tabelle 7 zeigt die für die SRX-Serie konfigurierten Phase-1- und Phase-2-Optionen, einschließlich Informationen zum Einrichten von OAM- und 3GPP-Tunneln.

|

Option |

Wert |

|---|---|

| IKE-Vorschlag: | |

|

Name des Vorschlags |

IKE_PROP |

|

Authentifizierungsmethode |

Digitale RSA-Zertifikate |

|

Diffie-Hellman-Gruppe (DH) |

group5 |

|

Authentifizierungsalgorithmus |

SHA-1 |

|

Verschlüsselungsalgorithmus |

AES 256 CBC |

| IKE-Richtlinie: | |

|

Name der IKE-Richtlinie |

IKE_POL |

|

Lokales Zertifikat |

Example_SRX |

| IKE-Gateway (OAM): | |

|

IKE-Richtlinie |

IKE_POL |

|

Remote-IP-Adresse |

dynamisch |

|

IKE-Benutzertyp |

group-ike-id |

|

Lokale IKE-ID |

Hostname srx_series.example.net |

|

Remote-IKE-ID |

Hostname .pico_cell.net |

|

Externe Schnittstelle |

reth0.0 |

|

Zugriffsprofil |

radius_pico |

|

IKE-Version |

Nur v2 |

| IKE-Gateway (3GPP): | |

|

IKE-Richtlinie |

IKE_POL |

|

Remote-IP-Adresse |

Dynamisch |

|

IKE-Benutzertyp |

group-ike-id |

|

Lokale IKE-ID |

Platzhalter für unterschiedliche Namen OU=srx_series |

|

Remote-IKE-ID |

Platzhalter für unterschiedliche Namen OU=pico_cell |

|

Externe Schnittstelle |

reth1 |

|

Zugriffsprofil |

radius_pico |

|

IKE-Version |

Nur v2 |

| IPsec-Vorschlag: | |

|

Name des Vorschlags |

IPSEC_PROP |

|

Protokoll |

ESP |

|

Authentifizierungsalgorithmus |

HMAC SHA-1 96 |

|

Verschlüsselungsalgorithmus |

AES 256 CBC |

| IPsec-Richtlinie: | |

|

Name der Richtlinie |

IPSEC_POL |

|

PFS-Schlüssel (Perfect Forward Secrecy) |

group5 |

|

IPsec-Vorschläge |

IPSEC_PROP |

| IPsec-VPN (OAM): | |

|

Bind-Schnittstelle |

st0.0 |

|

IKE-Gateway |

OAM_GW |

|

Lokale Proxy-Identität |

192.168.2.0/24 |

|

Remote-Proxy-Identität |

0.0.0.0/0 |

|

IPsec-Richtlinie |

IPSEC_POL |

| IPsec-VPN (3GPP): | |

|

Bind-Schnittstelle |

st0.1 |

|

IKE-Gateway |

3GPP_GW |

|

Lokale Proxy-Identität |

192.168.3,0/24 |

|

Remote-Proxy-Identität |

0.0.0.0/0 |

|

IPsec-Richtlinie |

IPSEC_POL |

Die Zertifikate werden auf den Pico-Zellen und der SRX-Serie gespeichert.

In diesem Beispiel wird die Standardsicherheitsrichtlinie, die den gesamten Datenverkehr zulässt, für alle Geräte verwendet. Für Produktionsumgebungen sollten restriktivere Sicherheitsrichtlinien konfiguriert werden. Weitere Informationen finden Sie unter Übersicht über Sicherheitsrichtlinien.

Konfiguration

- Konfiguration der SRX-Serie

- Konfigurieren des Zwischenrouters

- Konfigurieren der Pico-Zelle (Beispielkonfiguration)

- Konfigurieren des RADIUS-Servers (Beispielkonfiguration mit einem FreeRADIUS)

Konfiguration der SRX-Serie

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set chassis cluster reth-count 5 set chassis cluster node 0 set chassis cluster node 1 set chassis cluster redundancy-group 0 node 0 priority 250 set chassis cluster redundancy-group 0 node 1 priority 150 set chassis cluster redundancy-group 1 node 0 priority 220 set chassis cluster redundancy-group 1 node 1 priority 149 set chassis cluster redundancy-group 1 interface-monitor ge-3/0/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/0/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-3/0/1 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/0/1 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-3/2/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/2/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-3/2/1 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/2/1 weight 255 set interfaces ge-3/0/0 gigether-options redundant-parent reth0 set interfaces ge-3/0/1 gigether-options redundant-parent reth1 set interfaces ge-3/2/0 gigether-options redundant-parent reth2 set interfaces ge-3/2/1 gigether-options redundant-parent reth3 set interfaces ge-8/0/0 gigether-options redundant-parent reth0 set interfaces ge-8/0/1 gigether-options redundant-parent reth1 set interfaces ge-8/2/0 gigether-options redundant-parent reth2 set interfaces ge-8/2/1 gigether-options redundant-parent reth3 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth0 unit 0 family inet address 10.2.2.1/24 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 family inet address 10.3.3.1/24 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth2 unit 0 family inet address 192.168.2.20/24 set interfaces reth3 redundant-ether-options redundancy-group 1 set interfaces reth3 unit 0 family inet address 192.168.3.20/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.12.1.20/24 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet address 10.13.1.20/24 set routing-options static route 10.1.0.0/16 next-hop 10.2.2.253 set routing-options static route 10.5.0.0/16 next-hop 10.2.2.253 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces reth0.0 set security zones security-zone untrust interfaces reth1.0 set security zones security-zone oam-trust host-inbound-traffic system-services all set security zones security-zone oam-trust host-inbound-traffic protocols all set security zones security-zone oam-trust interfaces reth2.0 set security zones security-zone oam-trust interfaces st0.0 set security zones security-zone 3gpp-trust host-inbound-traffic system-services all set security zones security-zone 3gpp-trust host-inbound-traffic protocols all set security zones security-zone 3gpp-trust interfaces reth3.0 set security zones security-zone 3gpp-trust interfaces st0.1 set access profile radius_pico authentication-order radius set access profile radius_pico radius-server 192.168.2.22 secret "$ABC123" set access profile radius_pico radius-server 192.168.2.22 routing-instance VR-OAM set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha1 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate example_SRX set security ike gateway OAM_GW ike-policy IKE_POL set security ike gateway OAM_GW dynamic hostname .pico_cell.net set security ike gateway OAM_GW dynamic ike-user-type group-ike-id set security ike gateway OAM_GW local-identity hostname srx_series.example.net set security ike gateway OAM_GW external-interface reth0.0 set security ike gateway OAM_GW aaa access-profile radius_pico set security ike gateway OAM_GW version v2-only set security ike gateway 3GPP_GW ike-policy IKE_POL set security ike gateway 3GPP_GW dynamic distinguished-name wildcard OU=pico_cell set security ike gateway 3GPP_GW dynamic ike-user-type group-ike-id set security ike gateway 3GPP_GW local-identity distinguished-name wildcard OU=srx_series set security ike gateway 3GPP_GW external-interface reth1.0 set security ike gateway 3GPP_GW aaa access-profile radius_pico set security ike gateway 3GPP_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha1-96 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec proposal IPSEC_PROP lifetime-seconds 300 set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group5 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn OAM_VPN bind-interface st0.0 set security ipsec vpn OAM_VPN ike gateway OAM_GW set security ipsec vpn OAM_VPN ike proxy-identity local 192.168.2.0/24 set security ipsec vpn OAM_VPN ike proxy-identity remote 0.0.0.0/0 set security ipsec vpn OAM_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn 3GPP_VPN bind-interface st0.1 set security ipsec vpn 3GPP_VPN ike gateway 3GPP_GW set security ipsec vpn 3GPP_VPN ike proxy-identity local 192.168.3.0/24 set security ipsec vpn 3GPP_VPN ike proxy-identity remote 0.0.0.0/0 set security ipsec vpn 3GPP_VPN ike ipsec-policy IPSEC_POL set routing-instances VR-OAM instance-type virtual-router set routing-instances VR-OAM interface reth2.0 set routing-instances VR-OAM interface st0.0 set routing-instances VR-3GPP instance-type virtual-router set routing-instances VR-3GPP interface reth3.0 set routing-instances VR-3GPP interface st0.1 set security policies default-policy permit-all

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

So konfigurieren Sie die SRX-Serie:

-

Konfigurieren Sie den Chassis-Cluster.

[edit chassis cluster] user@host# set reth-count 5 user@host# set node 0 user@host# set node 1 user@host#set redundancy-group 0 node 0 priority 250 user@host#set redundancy-group 0 node 1 priority 150 user@host#set redundancy-group 1 node 0 priority 220 user@host#set redundancy-group 1 node 1 priority 149 user@host# set redundancy-group 1 interface-monitor ge-3/0/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/0/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-3/0/1 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/0/1 weight 255 user@host# set redundancy-group 1 interface-monitor ge-3/2/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/2/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-3/2/1 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/2/1 weight 255

-

Konfigurieren von Schnittstellen.

[edit interfaces] user@host# set ge-3/0/0 gigether-options redundant-parent reth0 user@host# set ge-3/0/1 gigether-options redundant-parent reth1 user@host# set ge-3/2/0 gigether-options redundant-parent reth2 user@host# set ge-3/2/1 gigether-options redundant-parent reth3 user@host# set ge-8/0/0 gigether-options redundant-parent reth0 user@host# set ge-8/0/1 gigether-options redundant-parent reth1 user@host# set ge-8/2/0 gigether-options redundant-parent reth2 user@host# set ge-8/2/1 gigether-options redundant-parent reth3 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth0 unit 0 family inet address 10.2.2.1/24 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 family inet address 10.3.3.1/24 user@host# set reth2 redundant-ether-options redundancy-group 1 user@host# set reth2 unit 0 family inet address 192.168.2.20/24 user@host# set reth3 redundant-ether-options redundancy-group 1 user@host# set reth3 unit 0 family inet address 192.169.3.20/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.12.1.20/24 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet address 10.13.1.20/24

-

Konfigurieren Sie Routing-Optionen.

[edit routing-options] user@host# set static route 10.1.0.0/16 next-hop 10.2.2.253 user@host# set static route 10.5.0.0/16 next-hop 10.2.2.253

-

Geben Sie Sicherheitszonen an.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all user@host# set interfaces reth0.0 user@host# set interfaces reth1.0 [edit security zones security-zone oam-trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth2.0 user@host# set interfaces st0.0 [edit security zones security-zone 3gpp-trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth3.0 user@host# set interfaces st0.1

-

Erstellen Sie das RADIUS-Profil.

[edit access profile radius_pico] user@host# set authentication-order radius user@host# set radius-server 192.168.2.22 secret “$ABC123” user@host# set radius-server 192.168.2.22 routing-instance VR-OAM

-

Konfigurieren Sie die Optionen für Phase 1.

[edit security ike proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy IKE_POL] user@host# set proposals IKE_PROP user@host# set certificate local-certificate example_SRX [edit security ike gateway OAM_GW] user@host# set ike-policy IKE_POL user@host# set dynamic hostname .pico_cell.net user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity hostname srx.example.net user@host# set external-interface reth0.0 user@host# set aaa access-profile radius_pico user@host# set version v2-only [edit security ike gateway 3GPP_GW] user@host# set ike-policy IKE_POL user@host# set dynamic distinguished-name wildcard OU=pico_cell user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity distinguished-name wildcard OU=srx_series user@host# set external-interface reth1.0 user@host# set aaa access-profile radius_pico user@host# set version v2-only

-

Geben Sie Optionen für Phase 2 an.

[edit set security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 300 [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group5 user@host# set proposals IPSEC_PROP [edit security ipsec vpn OAM_VPN] user@host# set bind-interface st0.0 user@host# set ike gateway OAM_GW user@host# set ike proxy-identity local 192.168.2.0/24 user@host# set ike proxy-identity remote 0.0.0.0/0 user@host# set ike ipsec-policy IPSEC_POL [edit security ipsec vpn 3GPP_VPN] user@host# set bind-interface st0.1 user@host# set ike gateway 3GPP_GW user@host# set ike proxy-identity local 192.168.3.0/24 user@host# set ike proxy-identity remote 0.0.0.0/0 user@host# set ike ipsec-policy IPSEC_POL

-

Geben Sie die Routing-Instanzen an.

[edit routing-instances VR-OAM] user@host# set instance-type virtual router user@host# set interface reth2.0 user@host# set interface st0.0 [edit routing-instances VR-3GPP] user@host# set instance-type virtual router user@host# set interface reth3.0 user@host# set interface st0.1

-

Legen Sie Sicherheitsrichtlinien fest, um Datenverkehr von Standort zu Standort zuzulassen.

[edit security policies] user@host# set default-policy permit-all

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show chassis clusterBefehle , show interfaces, show security zones, , show access profile radius_picoshow security ike, show security ipsecshow routing-instances, , und show security policies eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show chassis cluster

reth-count 5

node 0

node 1

redundancy-group 0{

node 0 priority 250;

node 1 priority 150;

redundancy-group 1 {

node 0 priority 220;

node 1 priority 149;

interface-monitor {

ge-3/0/0 weight 255;

ge-8/0/0 weight 255;

ge-3/0/1 weight 255;

ge-8/0/1 weight 255;

ge-3/2/0 weight 255;

ge-8/2/0 weight 255;

ge-3/2/1 weight 255;

ge-8/2/1 weight 255;

}

}

[edit]

user@host# show interfaces

ge-3/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-3/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-3/2/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-3/2/1 {

gigether-options {

redundant-parent reth3;

}

}

ge-8/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-8/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-8/2/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-8/2/1 {

gigether-options {

redundant-parent reth3;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 10.2.2.1/24;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 10.3.3.1/24;

}

}

}

reth2 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 192.168.2.20/24;

}

}

}

reth3 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 192.168.3.20/24;

}

}

}

st0 {

unit 0{

multipoint;

family inet {

address 12.12.1.20/24;

}

}

unit 1{

multipoint;

family inet {

address 13.13.1.20/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.1.0.0/16 next-hop 10.2.2.253;

route 10.5.0.0/16 next-hop 10.2.2.253;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth1.0;

reth0.0;

}

}

security-zone oam-trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth2.0;

st0.0;

}

}

security-zone 3gpp-trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth3.0;

st0.1;

}

}

[edit]

user@host# show access profile radius_pico

authentication-order radius;

radius-server {

192.168.2.22 {

secret "$ABC123";

routing-instance VR-OAM;

}

}

[edit]

user@host# show security ike

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate example_SRX;

}

}

gateway OAM_GW {

ike-policy IKE_POL;

dynamic {

hostname .pico_cell.net;

ike-user-type group-ike-id;

}

local-identity hostname srx_series.example.net;

external-interface reth0.0;

aaa access-profile radius_pico;

version v2-only;

}

gateway 3GPP_GW {

ike-policy IKE_POL;

dynamic {

distinguished-name {

wildcard OU=pico_cell;

}

ike-user-type group-ike-id;

}

local-identity distinguished-name;

external-interface reth1.0;

aaa access-profile radius_pico;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-256-cbc;

lifetime-seconds 300;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group5;

}

proposals IPSEC_PROP;

}

vpn OAM_VPN {

bind-interface st0.0;

ike {

gateway OAM_GW;

proxy-identity {

local 192.168.2.0/24;

remote 0.0.0.0/0;

}

ipsec-policy IPSEC_POL;

}

}

vpn 3GPP_VPN {

bind-interface st0.1;

ike {

gateway 3GPP_GW;

proxy-identity {

local 192.168.3.0/24;

remote 0.0.0.0/0;

}

ipsec-policy IPSEC_POL;

}

}

[edit]

user@host# show routing-instances

VR-OAM {

instance-type virtual-router;

interface reth2.0;

interface st0.0;

}

VR-3GPP {

instance-type virtual-router;

interface reth3.0;

interface st0.1;

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren des Zwischenrouters

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces ge-0/0/1 unit 0 family inet address 10.1.1.253/24 set interfaces ge-0/0/2 unit 0 family inet address 10.5.5.253/24 set interfaces ge-0/0/14 unit 0 family inet address 10.3.3.253/24 set interfaces ge-0/0/15 unit 0 family inet address 10.2.2.253/24 set routing-options static route 192.168.3.0/24 next-hop 10.2.2.1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/14.0 set security zones security-zone trust interfaces ge-0/0/15.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/0/2.0 set security policies default-policy permit-all

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

So konfigurieren Sie den Zwischenrouter:

-

Konfigurieren von Schnittstellen.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.1.1.253/24 user@host# set ge-0/0/2 unit 0 family inet address 10.5.5.253/24 user@host# set ge-0/0/14 unit 0 family inet address 10.3.3.253/24 user@host# set ge-0/0/15 unit 0 family inet address 10.2.2.253/24

-

Konfigurieren Sie Routing-Optionen.

[edit routing-options] user@host# set static route 192.168.3.0/24 next-hop 10.2.2.1

-

Geben Sie Sicherheitszonen an.

[edit security zones security-zone trust] user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all user@host# set interfaces ge-0/0/14.0 user@host# set interfaces ge-0/0/15.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces ge-0/0/2.0

-

Legen Sie Sicherheitsrichtlinien fest.

[edit security policies] user@host# set default-policy permit-all

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show routing-options, show security zonesund show security policies eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.1.253/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 10.5.5.253/24;

}

}

}

ge-0/0/14 {

unit 0 {

family inet {

address 10.3.3.253/24;

}

}

}

ge-0/0/15 {

unit 0 {

family inet {

address 10.2.2.253/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 192.168.3.0/24 next-hop 10.2.2.1;

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/14.0;

ge-0/0/15.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

ge-0/0/2.0;

}

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren der Pico-Zelle (Beispielkonfiguration)

Schritt-für-Schritt-Anleitung

Die Pico-Zelleninformationen in diesem Beispiel dienen als Referenz. Detaillierte Informationen zur Konfiguration von Pico-Zellen würden den Rahmen dieses Dokuments sprengen. Die Pico-Zellen-Werkskonfiguration muss die folgenden Informationen enthalten:

-

Lokales Zertifikat (X.509v3) und IKE-Identitätsinformationen

-

Werte für die Datenverkehrsauswahl (TSi, TSr) auf any/any (0.0.0.0/0) festgelegt

-

IKE-Identitätsinformationen und öffentliche IP-Adresse der SRX-Serie

-

Phase-1- und Phase-2-Vorschläge, die zur Konfiguration der SRX-Serie passen

Die Pico-Zellen in diesem Beispiel verwenden die Open-Source-Software strongSwan für IPsec-basierte VPN-Verbindungen. Diese Informationen werden von der SRX-Serie für die Bereitstellung von Pico-Zellen mithilfe der IKEv2-Konfigurationsnutzlastfunktion verwendet. In Netzwerken, in denen viele Geräte bereitgestellt werden, kann die Pico-Zellenkonfiguration mit Ausnahme der Zertifikats- (leftcert) und Identitätsinformationen (leftid) identisch sein. Die folgenden Beispielkonfigurationen veranschaulichen die Werkseinstellungen.

-

Überprüfen Sie die Pico 1-Konfiguration:

Bild 1: Beispielkonfiguration

conn %default ikelifetime=8h keylife=1h rekeymargin=1m keyingtries=1 keyexchange=ikev2 authby=pubkey mobike=no conn oam left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=pico1.pico_cell.net leftfirewall=yes reauth=yes right=10.2.2.1/24 rightid=srx_series.example.net rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add conn 3gpp left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=”C=US, ST=CA, L=Sunnyvale, O=org, OU=pico_cell, CN=pico1” leftfirewall=yes reauth=yes right=10.3.3.1/24 rightid=”OU=srx_series” rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add -

Überprüfen Sie die Pico 2-Konfiguration:

Pico 2 Beispielkonfiguration

conn %default ikelifetime=8h keylife=1h rekeymargin=1m keyingtries=1 keyexchange=ikev2 authby=pubkey mobike=no conn oam left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=pico2.pico_cell.net leftfirewall=yes #reauth=no right=10.2.2.1/24 rightid=srx_series.example.net rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add conn 3gpp left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=”C=US, ST=CA, L=Sunnyvale, O=org, OU=pico_cell, CN=pico2” leftfirewall=yes #reauth=no right=10.3.3.1/24 rightid=”OU=srx_series” rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add

Konfigurieren des RADIUS-Servers (Beispielkonfiguration mit einem FreeRADIUS)

Schritt-für-Schritt-Anleitung

Die RADIUS-Serverinformationen in diesem Beispiel dienen als Referenz. Vollständige Informationen zur Konfiguration des RADIUS-Servers würden den Rahmen dieses Dokuments sprengen. Die folgenden Informationen werden vom RADIUS-Server an die SRX-Serie zurückgegeben:

-

Framed-IP-Adresse

-

Framed-IP-Netzmaske (optional)

-

Primär-DNS und Sekundär-DNS (optional)

In diesem Beispiel verfügt der RADIUS-Server über separate Bereitstellungsinformationen für die OAM- und 3GPP-Verbindungen. Der Benutzername wird aus den Client-Zertifikatsinformationen entnommen, die in der Autorisierungsanforderung der SRX-Serie bereitgestellt werden.

Wenn der RADIUS-Server Clientbereitstellungsinformationen von einem DHCP-Server abruft, müssen die Clientidentitätsinformationen, die vom RADIUS-Server an den DHCP-Server übermittelt werden, mit den Client-IKE-Identitätsinformationen übereinstimmen, die von der Firewall der SRX-Serie an den RADIUS-Server weitergeleitet werden. Dadurch wird die Kontinuität der Clientidentität über die verschiedenen Protokolle hinweg sichergestellt.

Der Kommunikationskanal zwischen der Firewall der SRX-Serie und dem RADIUS-Server ist durch einen gemeinsamen geheimen RADIUS-Schlüssel geschützt.

-

Überprüfen Sie die RADIUS-Konfiguration für das Pico 1 OAM-VPN. Der RADIUS-Server verfügt über die folgenden Informationen:

Beispiel für eine RADIUS-Konfiguration in den Junos OS-Versionen 12.3X48 und Junos OS-Versionen vor 15.1X49-D160, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 und 18.1R3-S2:

Beispiel für eine FreeRADIUS-Konfiguration:

DEFAULT User-Name =~ "device@example.net", Cleartext-Password := "juniper" Service-Type = Framed-User, Framed-IP-Address = 10.12.1.201, Framed-IP-Netmask = 255.255.255.255, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,Beispiel für eine RADIUS-Konfiguration ab den Junos OS-Versionen 15.X49-D161, 15.1X49-D170, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 und 18.1R3-S2:

Beispiel für eine FreeRADIUS-Konfiguration:

DEFAULT User-Name =~ "device@example.net", Auth-Type := "Accept" Service-Type = Framed-User, Framed-IP-Address = 10.12.1.201, Framed-IP-Netmask = 255.255.255.255, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,In diesem Fall stellt der RADIUS-Server die standardmäßige Subnetzmaske (255.255.255.255) bereit, die Intrapeer-Datenverkehr blockiert.

-

Überprüfen Sie die RADIUS-Konfiguration für das Pico 1 3GPP-VPN. Der RADIUS-Server verfügt über die folgenden Informationen:

Beispiel für eine RADIUS-Konfiguration in den Junos OS-Versionen 12.3X48 und Junos OS-Versionen vor 15.1X49-D160, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 und 18.1R3-S2:

Beispiel für eine FreeRADIUS-Konfiguration:

DEFAULT User-Name =~ "device@example.net", Cleartext-Password := "juniper" Service-Type = Framed-User, Framed-IP-Address = 10.13.1.201.10, Framed-IP-Netmask = 255.255.0.0, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,Beispiel für eine RADIUS-Konfiguration ab den Junos OS-Versionen 15.X49-D161, 15.1X49-D170, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 und 18.1R3-S2:

Beispiel für eine FreeRADIUS-Konfiguration:

DEFAULT User-Name =~ "device@example.net", Auth-Type := "Accept" Service-Type = Framed-User, Framed-IP-Address = 10.13.1.201.10, Framed-IP-Netmask = 255.255.0.0, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,In diesem Fall stellt der RADIUS-Server einen Subnetzmaskenwert (255.255.0.0) bereit, der Intrapeer-Datenverkehr ermöglicht.

Ab Junos OS Version 20.1R1 können Sie ein allgemeines Kennwort für IKEv2-Konfigurationsnutzlastanforderungen für eine IKE-Gateway-Konfiguration konfigurieren. Das allgemeine Kennwort im Bereich von 1 bis 128 Zeichen ermöglicht es dem Administrator, ein allgemeines Kennwort zu definieren. Dieses Kennwort wird zwischen der Firewall der SRX-Serie und dem RADIUS-Server verwendet, wenn die Firewall der SRX-Serie eine IP-Adresse im Namen eines Remote-IPsec-Peers mithilfe der IKEv2-Konfigurationsnutzlast anfordert. Der RADIUS-Server validiert die Anmeldeinformationen, bevor er IP-Informationen an die Firewall der SRX-Serie für die Konfigurationsnutzlastanforderung übermittelt. Sie können das allgemeine Kennwort mithilfe der

config-payload-password configured-passwordKonfigurationsanweisung auf[edit security ike gateway gateway-name aaa access-profile access-profile-name]Hierarchieebene konfigurieren. Darüber hinaus werden in diesem Beispiel zwei Tunnel aus demselben Clientzertifikat erstellt, indem unterschiedliche Teile des Zertifikats für Benutzernameninformationen (IKE-Identität) verwendet werden.

Verifizierung

Vergewissern Sie sich, dass die Konfiguration ordnungsgemäß funktioniert.

- Überprüfen des IKE-Phase-1-Status für die SRX-Serie

- Überprüfen der IPsec-Sicherheitszuordnungen für die SRX-Serie

Überprüfen des IKE-Phase-1-Status für die SRX-Serie

Zweck

Überprüfen Sie den Status von IKE Phase 1.

Action!

Geben Sie im Betriebsmodus auf Knoten 0 den show security ike security-associations Befehl ein. Nachdem Sie eine Indexnummer aus dem Befehl erhalten haben, verwenden Sie den show security ike security-associations detail Befehl.

user@host# show security ike security-associations node0: -------------------------------------------------------------------------- Index State Initiator cookie Responder cookie Mode Remote Address 553329718 UP 99919a471d1a5278 3be7c5a49172e6c2 IKEv2 10.1.1.1 1643848758 UP 9e31d4323195a195 4d142438106d4273 IKEv2 10.1.1.1

user@host# show security ike security-associations index 553329718 detail node0: -------------------------------------------------------------------------- IKE peer 10.1.1.1, Index 553329718, Gateway Name: OAM_GW Location: FPC 2, PIC 0, KMD-Instance 1 Role: Responder, State: UP Initiator cookie: 99919a471d1a5278, Responder cookie: 3be7c5a49172e6c2 Exchange type: IKEv2, Authentication method: RSA-signatures Local: 10.2.2.1:500, Remote: 10.1.1.1:500 Lifetime: Expires in 28738 seconds Peer ike-id: C=US, ST=CA, L=Sunnyvale, O=org, OU=pico_cell, CN=pico1 aaa assigned IP: 10.12.1.201 Algorithms: Authentication : hmac-sha1-96 Encryption : aes256-cbc Pseudo random function: hmac-sha1 Diffie-Hellman group : DH-group-5 Traffic statistics: Input bytes : 2104 Output bytes : 425 Input packets: 2 Output packets: 1 IPSec security associations: 0 created, 0 deleted Phase 2 negotiations in progress: 1

Bedeutung

Der show security ike security-associations Befehl listet alle aktiven IKE-Phase-1-SAs mit Pico-Zellengeräten auf. Wenn keine Sicherheitszuordnungen aufgeführt sind, gab es ein Problem mit der Einrichtung von Phase 1. Überprüfen Sie die IKE-Richtlinienparameter und die Einstellungen für externe Schnittstellen in Ihrer Konfiguration. Dieses Beispiel zeigt nur die IKE Phase 1 SA für das OAM-VPN. Es wird jedoch eine separate IKE-Phase-1-SA angezeigt, die die IKE-Phase-1-Parameter für das 3GPP-VPN anzeigt.

Wenn Sicherheitszuordnungen aufgeführt sind, überprüfen Sie die folgenden Informationen:

-

Index: Dieser Wert ist für jede IKE-Sicherheitszuordnung eindeutig: können Sie den

show security ike security-associations index detailBefehl verwenden, um weitere Informationen über die Sicherheitszuordnung abzurufen. -

Remote-Adresse: Vergewissern Sie sich, dass die lokale IP-Adresse korrekt ist und ob Port 500 für die Peer-to-Peer-Kommunikation verwendet wird.

-

Status des Rollen-Responders:

-