Routen- und richtlinienbasierte VPNs mit NAT-T

Lesen Sie dieses Thema, um sich mit IPsec-VPNs mit NAT-T vertraut zu machen.

Network Address Translation-Traversal (NAT-T) ist eine Methode zur Verwaltung von Problemen im Zusammenhang mit der IP-Adressübersetzung, die auftreten, wenn die durch IPsec geschützten Daten ein Gerät durchlaufen, das mit NAT für die Adressübersetzung konfiguriert ist.

Verwenden Sie den Funktions-Explorer , um die Plattform- und Releaseunterstützung für bestimmte Features zu bestätigen.

Plattformspezifisches NAT-T mit IPsec VPN-Verhalten Im Abschnitt finden Sie Hinweise zu Ihrer Plattform.

NAT-T verstehen

Network Address Translation-Traversal (NAT-T) ist eine Methode zur Umgehung von Problemen bei der Übertragung von IP-Adressen, die auftreten, wenn durch IPsec geschützte Daten zur Adressübersetzung durch ein NAT-Gerät geleitet werden. Jede Änderung an der IP-Adresse, die die Funktion von NAT ist, führt dazu, dass IKE Pakete verwirft. Nach der Erkennung eines oder mehrerer NAT-Geräte entlang des Datenpfads während des Phase-1-Austauschs fügt NAT-T IPsec-Paketen eine UDP-Kapselungsschicht (User Datagram Protocol) hinzu, damit sie nach der Adressübersetzung nicht verworfen werden. NAT-T kapselt sowohl IKE- als auch ESP-Datenverkehr innerhalb von UDP, wobei Port 4500 sowohl als Quell- als auch als Zielport verwendet wird. Da NAT-Geräte veraltete UDP-Übersetzungen veraltet machen, sind Keepalive-Nachrichten zwischen den Peers erforderlich.

NAT-T ist standardmäßig aktiviert, daher müssen Sie die no-nat-traversal Anweisung auf Hierarchieebene [edit security ike gateway gateway-name zum Deaktivieren von NAT-T verwenden.

Es gibt zwei große Kategorien von NAT:

Statische NAT, bei der eine Eins-zu-Eins-Beziehung zwischen der privaten und der öffentlichen Adresse besteht. Statische NAT funktioniert sowohl in eingehender als auch in ausgehender Richtung.

Dynamisches NAT, bei dem eine Viele-zu-Eins- oder Viele-zu-Viele-Beziehung zwischen der privaten und der öffentlichen Adresse besteht. Dynamisches NAT funktioniert nur in ausgehender Richtung.

Der Standort eines NAT-Geräts kann so sein, dass:

Nur der IKEv1- oder IKEv2-Initiator befindet sich hinter einem NAT-Gerät. Hinter separaten NAT-Geräten können sich mehrere Initiatoren befinden. Initiatoren können sich auch über mehrere NAT-Geräte mit dem Responder verbinden.

Nur der IKEv1- oder IKEv2-Responder befindet sich hinter einem NAT-Gerät.

Sowohl der IKEv1- oder IKEv2-Initiator als auch der Responder befinden sich hinter einem NAT-Gerät.

Dynamisches Endpunkt-VPN deckt die Situation ab, in der die externe IKE-Adresse des Initiators nicht festgelegt ist und daher dem Responder nicht bekannt ist. Dies kann der Fall sein, wenn die Adresse des Initiators von einem ISP dynamisch zugewiesen wird oder wenn die Verbindung des Initiators ein dynamisches NAT-Gerät kreuzt, das Adressen aus einem dynamischen Adresspool zuweist.

Konfigurationsbeispiele für NAT-T werden für die Topologie bereitgestellt, in der sich nur der Responder hinter einem NAT-Gerät befindet, und für die Topologie, in der sich sowohl der Initiator als auch der Responder hinter einem NAT-Gerät befinden. Die Site-to-Site-IKE-Gatewaykonfiguration für NAT-T wird sowohl auf dem Initiator als auch auf dem Responder unterstützt. Eine Remote-IKE-ID wird verwendet, um die lokale IKE-ID eines Peers während Phase 1 der IKE-Tunnelaushandlung zu validieren. Sowohl der Initiator als auch der Responder benötigen eine local-identity und eine remote-identity Einstellung.

Siehe auch

Beispiel: Konfigurieren eines routenbasierten VPN mit dem Responder hintereinem NAT-Gerät

In diesem Beispiel wird gezeigt, wie ein routenbasiertes VPN mit einem Responder hinter einem NAT-Gerät zwischen einer Zweigstelle und der Unternehmenszentrale konfiguriert wird.

Anforderungen

Bevor Sie beginnen, lesen Sie IPsec – Übersicht.

Überblick

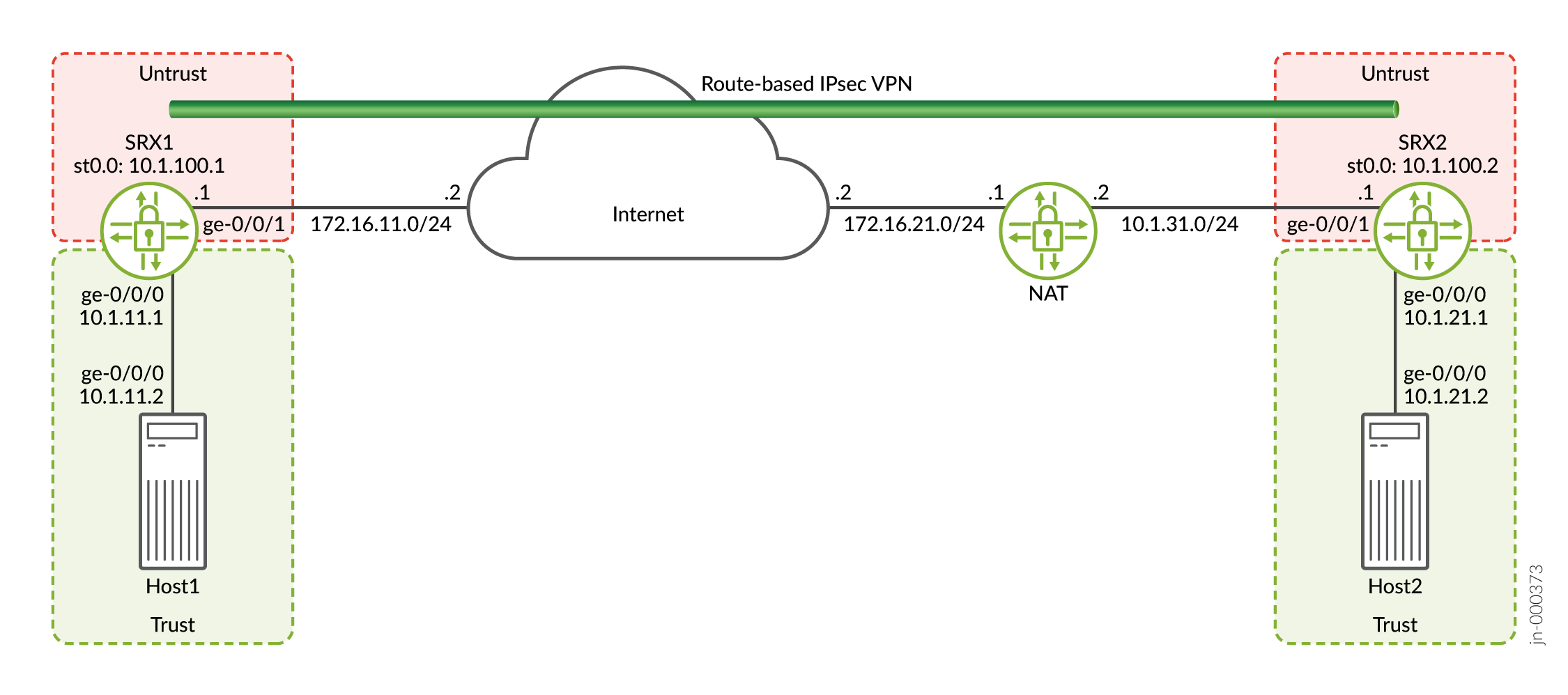

In diesem Beispiel konfigurieren Sie ein routenbasiertes VPN. Host1 verwendet das VPN, um sich mit seiner Unternehmenszentrale auf SRX2zu verbinden.

Abbildung 1 zeigt ein Beispiel für eine Topologie für ein routenbasiertes VPN, bei der sich nur der Responder hinter einem NAT-Gerät befindet.

In diesem Beispiel konfigurieren Sie Schnittstellen, IPsecund Sicherheitsrichtlinien sowohl für einen Initiator in SRX1 als auch für einen Responder in SRX2. Anschließend konfigurieren Sie die Parameter IKE-Phase 1 und IPsec-Phase 2.

SRX1 sendet Pakete mit der Zieladresse 172.16.2 1.1 zum Einrichten des VPNs. Das NAT-Gerät übersetzt die Zieladresse in 10.1.31.1.

Informieren Sie Tabelle 1 sich über Tabelle 3 spezifische Konfigurationsparameter, die in den Beispielen für den Initiator verwendet werden.

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

|

Schnittstellen |

GE-0/0/1 |

172.16.11.1/24 |

|

GE-0/0/0 |

10.1.11.1/24 |

|

|

st0. 0 (Tunnel-Schnittstelle) |

10.1.100.1/24 |

|

|

Statische Routen |

10.1.2 1,0/24 |

Der nächste Hop ist st0.0. |

|

172.16.21.1/32 |

Der nächste Hop ist 172.16. Der Teufel11.2. |

|

|

Sicherheitszonen |

Unglaubwürdigkeit |

|

|

Vertrauen |

|

|

|

Sicherheitsrichtlinien |

zu-SRX2 |

Datenverkehr ab 10.1.1zulassen 1.0/24 in der Vertrauenszone auf 10,1.2 1.0/24 in der nicht vertrauenswürdigen Zone. |

|

von-SRX2 |

Verkehr ab 10.1. zulassen.2 1.0/24 in der nicht vertrauenswürdigen Zone auf 10.1.11.0/24 in der Vertrauenszone. |

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

|

Vorschlag |

ike_prop |

|

|

Richtlinien |

ike_pol |

|

|

Gateway |

gw1 |

|

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

|

Vorschlag |

ipsec_prop |

|

|

Richtlinien |

ipsec_pol |

|

|

VPN |

vpn1 |

|

Sehen Sie sich Tabelle 4 die spezifischen Konfigurationsparameter an Tabelle 6 , die in den Beispielen für den Responder verwendet werden.

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

|

Schnittstellen |

GE-0/0/1 |

10.1.31.1/24 |

|

GE-0/0/0 |

10.1.21.1/24 |

|

|

st0. 0 (Tunnel-Schnittstelle) |

10.1.100.2/24 |

|

|

Statische Routen |

172.16.11.1/32 |

Der nächste Hop ist 1 0,1.3 1.2. |

|

10.1.1 1,0/24 |

Der nächste Hop ist st0.0. |

|

|

Sicherheitszonen |

Unglaubwürdigkeit |

|

|

Vertrauen |

|

|

|

Sicherheitsrichtlinien |

bis-SRX1 |

Verkehr ab 10.1. zulassen.2 1.0/24 in der Vertrauenszone auf 10,1.1 1.0/24 in der nicht vertrauenswürdigen Zone. |

|

von-SRX1 |

Verkehr ab 10.1. zulassen.1 1.0/24 in der nicht vertrauenswürdigen Zone auf 10,1.2 1.0/24 in der Vertrauenszone. |

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

|

Vorschlag |

ike_prop |

|

|

Richtlinien |

ike_pol |

|

|

Gateway |

gw1 |

|

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

|

Vorschlag |

ipsec_prop |

|

|

Richtlinien |

ipsec_pol |

|

|

VPN |

vpn1 |

|

Konfiguration

- Konfigurieren der Schnittstelle, der Routing-Optionen und der Sicherheitsparameter für SRX1

- Konfigurieren von IKE für SRX1

- Konfigurieren von IPsec für SRX1

- Konfiguration von Schnittstellen, Routing-Optionen und Sicherheitsparametern für SRX2

- Konfigurieren von IKE für SRX2

- Konfigurieren von IPsec für SRX2

- Konfiguration für das NAT-Gerät

Konfigurieren der Schnittstelle, der Routing-Optionen und der Sicherheitsparameter für SRX1

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security address-book book1 address Host1 10.1.11.0/24 set security address-book book1 attach zone trust set security address-book book2 address Host2 10.1.21.0/24 set security address-book book2 attach zone untrust set security policies from-zone trust to-zone untrust policy to-SRX2 match source-address Host1 set security policies from-zone trust to-zone untrust policy to-SRX2 match destination-address Host2 set security policies from-zone trust to-zone untrust policy to-SRX2 match application any set security policies from-zone trust to-zone untrust policy to-SRX2 then permit set security policies from-zone untrust to-zone trust policy from-SRX2 match source-address Host2 set security policies from-zone untrust to-zone trust policy from-SRX2 match destination-address Host1 set security policies from-zone untrust to-zone trust policy from-SRX2 match application any set security policies from-zone untrust to-zone trust policy from-SRX2 then permit set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces st0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 10.1.11.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.11.1/24 set interfaces st0 unit 0 family inet address 10.1.100.1/24 set routing-options static route 10.1.21.0/24 next-hop st0.0 set routing-options static route 172.16.21.1/32 next-hop 172.16.11.2

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie Schnittstellen, statische Routenund Sicherheitsparameter:

-

Konfigurieren Sie die mit dem Internet verbundene SchnittstelleHost1 und die für das VPN verwendete Schnittstelle.

[edit] user@SRX1# set interfaces ge-0/0/0 unit 0 family inet address 10.1.11.1/24 user@SRX1# set interfaces ge-0/0/1 unit 0 family inet address 172.16.11.1/24 user@SRX1# set interfaces st0 unit 0 family inet address 10.1.100.1/24

-

Konfigurieren Sie statische Routen für den Datenverkehr, der das VPN verwendet, und für SRX1, um das NAT-Gerätzu erreichen.

[edit] user@SRX1# set routing-options static route 10.1.21.0/24 next-hop st0.0 user@SRX1# set routing-options static route 172.16.21.1/32 next-hop 172.16.11.2

-

Konfigurieren Sie die nicht vertrauenswürdige Sicherheitszone.

[edit] user@SRX1# set security zones security-zone untrust host-inbound-traffic system-services ike user@SRX1# set security zones security-zone untrust host-inbound-traffic system-services ping user@SRX1# set security zones security-zone untrust interfaces st0.0 user@SRX1# set security zones security-zone untrust interfaces ge-0/0/1.0

-

Konfigurieren Sie die Sicherheitszone für die Vertrauensstellung.

[edit] user@SRX1# set security zones security-zone trust host-inbound-traffic system-services all user@SRX1# set security zones security-zone trust host-inbound-traffic protocols all user@SRX1# set security zones security-zone trust interfaces ge-0/0/0.0

-

Konfigurieren Sie Adressbücher für die Netzwerke, die in den Sicherheitsrichtlinien verwendet werden.

[edit] user@SRX1# set security address-book book1 address Host1 10.1.11.0/24 user@SRX1# set security address-book book1 attach zone trust user@SRX1# set security address-book book2 address Host2 10.1.21.0/24 user@SRX1# set security address-book book2 attach zone untrust

-

Erstellen Sie Sicherheitsrichtlinien , um Datenverkehr zwischen den Hosts zuzulassen.

[edit] user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 match source-address Host1 user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 match destination-address Host2 user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 match application any user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 then permit user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 match source-address Host2 user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 match destination-address Host1 user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 match application any user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show routing-optionsund show security eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@SRX1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.11.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.11.1/24;

}

}

}

st0 {

unit 0 {

family inet {

address 10.1.100.1/24;

}

}

}[edit]

user@SRX1# show routing-options

static {

route 10.1.21.0/24 next-hop st0.0;

route 172.16.21.1/32 next-hop 172.16.11.2;

}[edit]

user@SRX1# show security

address-book {

book1 {

address Host1 10.1.11.0/24;

attach {

zone trust;

}

}

book2 {

address Host2 10.1.21.0/24;

attach {

zone untrust;

}

}

}

policies {

from-zone trust to-zone untrust {

policy to-SRX2 {

match {

source-address Host1;

destination-address Host2;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy from-SRX2 {

match {

source-address Host2;

destination-address Host1;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

st0.0;

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

}Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von IKE für SRX1

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm sha1 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_pol mode main set security ike policy ike_pol proposals ike_prop set security ike policy ike_pol pre-shared-key ascii-text “$ABC123” set security ike gateway gw1 ike-policy ike_pol set security ike gateway gw1 address 172.16.21.1 set security ike gateway gw1 local-identity user-at-hostname "srx1@example.com" set security ike gateway gw1 remote-identity user-at-hostname "srx2@example.com" set security ike gateway gw1 external-interface ge-0/0/1.0

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie IKE:

-

Erstellen Sie einen Vorschlagfür dieIKE-Phase 1 .

[edit] user@SRX1# set security ike proposal ike_prop authentication-method pre-shared-keys user@SRX1# set security ike proposal ike_prop dh-group group2 user@SRX1# set security ike proposal ike_prop authentication-algorithm sha1 user@SRX1# set security ike proposal ike_prop encryption-algorithm 3des-cbc

-

Erstellen Sie eine IKE-Phase-1-Richtlinie.

[edit] user@SRX1# set security ike policy ike_pol mode main user@SRX1# set security ike policy ike_pol proposals ike_prop user@SRX1# set security ike policy ike_pol pre-shared-key ascii-text “$ABC123”

-

Konfigurieren Sie die Parameterdes IKE-Phase-1-Gateways . Die Gateway-Adresse sollte die IP-Adresse für das NAT-Gerät sein.

[edit security ike gateway gw1] user@SRX1# set security ike gateway gw1 ike-policy ike_pol user@SRX1# set security ike gateway gw1 address 172.16.21.1 user@SRX1# set security ike gateway gw1 local-identity user-at-hostname "srx1@example.com" user@SRX1# set security ike gateway gw1 remote-identity user-at-hostname "srx2@example.com" user@SRX1# set security ike gateway gw1 external-interface ge-0/0/1.0

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security ike Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@SRX1# show security ike

proposal ike_prop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike_pol {

mode main;

proposals ike_prop;

pre-shared-key ascii-text “$9$xPn7-VwsgaJUHqp01IcSs2g”; ## SECRET-DATA

}

gateway gw1 {

ike-policy ike_pol;

address 172.16.21.1;

local-identity user-at-hostname "srx1@example.com";

remote-identity user-at-hostname "srx2@example.com";

external-interface ge-0/0/1.0;

}Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von IPsec für SRX1

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn vpn1 bind-interface st0.0 set security ipsec vpn vpn1 ike gateway gw1 set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn vpn1 establish-tunnels immediately

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie IPsec:

-

Erstellen Sie einen IPsec-Phase-2-Vorschlag.

[edit] user@SRX1# set security ipsec proposal ipsec_prop protocol esp user@SRX1# set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 user@SRX1# set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc

-

Erstellen Sie die IPsec Phase 2-Richtlinie.

[edit] user@SRX1# set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 user@SRX1# set security ipsec policy ipsec_pol proposals ipsec_prop

-

Konfigurieren Sie die IPsec-VPN-Parameter.

[edit] user@SRX1# set security ipsec vpn vpn1 bind-interface st0.0 user@SRX1# set security ipsec vpn vpn1 ike gateway gw1 user@SRX1# set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol user@SRX1# set security ipsec vpn vpn1 establish-tunnels immediately

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security ipsec Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@SRX1# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_pol {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_prop;

}

vpn vpn1 {

bind-interface st0.0;

ike {

gateway gw1;

ipsec-policy ipsec_pol;

}

establish-tunnels immediately;

}Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfiguration von Schnittstellen, Routing-Optionen und Sicherheitsparametern für SRX2

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security address-book book1 address Host2 10.1.21.0/24 set security address-book book1 attach zone trust set security address-book book2 address Host1 10.1.11.0/24 set security address-book book2 attach zone untrust set security policies from-zone trust to-zone untrust policy to-SRX1 match source-address Host2 set security policies from-zone trust to-zone untrust policy to-SRX1 match destination-address Host1 set security policies from-zone trust to-zone untrust policy to-SRX1 match application any set security policies from-zone trust to-zone untrust policy to-SRX1 then permit set security policies from-zone untrust to-zone trust policy from-SRX1 match source-address Host1 set security policies from-zone untrust to-zone trust policy from-SRX1 match destination-address Host2 set security policies from-zone untrust to-zone trust policy from-SRX1 match application any set security policies from-zone untrust to-zone trust policy from-SRX1 then permit set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 10.1.21.1/24 set interfaces ge-0/0/1 unit 0 family inet address 10.1.31.1/24 set interfaces st0 unit 0 family inet address 10.1.100.2/24 set routing-options static route 172.16.11.1/32 next-hop 10.1.31.2 set routing-options static route 10.1.11.0/24 next-hop st0.0

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie Schnittstellen, statische Routenund Sicherheitsparameter:

-

Konfigurieren Sie die mit dem Internet verbundenen Schnittstellen, Host2 und die für das VPN verwendete Schnittstelle.

[edit] user@SRX2# set interfaces ge-0/0/0 unit 0 family inet address 10.1.21.1/24 user@SRX2# set interfaces ge-0/0/1 unit 0 family inet address 10.1.31.1/24 user@SRX2# set interfaces st0 unit 0 family inet address 10.1.100.2/24

-

Konfigurieren Sie statische Routen für den Datenverkehr, der das VPN verwendet, und für SRX2, um SRX1 zu erreichen.

[edit] user@SRX2# set routing-options static route 172.16.11.1/32 next-hop 10.1.31.2 user@SRX2# set routing-options static route 10.1.11.0/24 next-hop st0.0

-

Konfigurieren Sie die nicht vertrauenswürdige Sicherheitszone.

[edit] user@SRX2# set security zones security-zone untrust host-inbound-traffic system-services ike user@SRX2# set security zones security-zone untrust host-inbound-traffic system-services ping user@SRX2# set security zones security-zone untrust interfaces ge-0/0/1.0 user@SRX2# set security zones security-zone untrust interfaces st0.0

-

Konfigurieren Sie die Sicherheitszone für die Vertrauensstellung.

[edit] user@SRX2# set security zones security-zone trust host-inbound-traffic system-services all user@SRX2# set security zones security-zone trust host-inbound-traffic protocols all user@SRX2# set security zones security-zone trust interfaces ge-0/0/0.0

-

Konfigurieren Sie Adressbücher für die Netzwerke, die in den Sicherheitsrichtlinien verwendet werden.

[edit] user@SRX2# set security address-book book1 address Host2 10.1.21.0/24 user@SRX2# set security address-book book1 attach zone trust user@SRX2# set security address-book book2 address Host1 10.1.11.0/24 user@SRX2# set security address-book book2 attach zone untrust

-

Erstellen Sie Sicherheitsrichtlinien, um Datenverkehr zwischen den Hosts zuzulassen.

[edit] user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 match source-address Host2 user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 match destination-address Host1 user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 match application any user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 then permit user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 match source-address Host1 user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 match destination-address Host2 user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 match application any user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show routing-optionsund show security eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@SRX2# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.21.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.31.1/24;

}

}

}

st0 {

unit 0 {

family inet {

address 10.1.100.2/24;

}

}

}[edit]

user@SRX2# show routing-options

static {

route 172.16.11.1/32 next-hop 10.1.31.2;

route 10.1.11.0/24 next-hop st0.0;

}[edit]

user@SRX2# show security

address-book {

book1 {

address Host2 10.1.21.0/24;

attach {

zone trust;

}

}

book2 {

address Host1 10.1.11.0/24;

attach {

zone untrust;

}

}

}

policies {

from-zone trust to-zone untrust {

policy to-SRX1 {

match {

source-address Host2;

destination-address Host1;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy from-SRX1 {

match {

source-address Host1;

destination-address Host2;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

ge-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

}Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von IKE für SRX2

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm sha1 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_pol mode main set security ike policy ike_pol proposals ike_prop set security ike policy ike_pol pre-shared-key ascii-text “$ABC123” set security ike gateway gw1 ike-policy ike_pol set security ike gateway gw1 address 172.16.11.1 set security ike gateway gw1 local-identity user-at-hostname "srx2@example.com" set security ike gateway gw1 remote-identity user-at-hostname "srx1@example.com" set security ike gateway gw1 external-interface ge-0/0/1.0

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie IKE:

-

Erstellen Sie einen Vorschlag für die IKE-Phase 1.

[edit] user@SRX2# set security ike proposal ike_prop authentication-method pre-shared-keys user@SRX2# set security ike proposal ike_prop dh-group group2 user@SRX2# set security ike proposal ike_prop authentication-algorithm sha1 user@SRX2# set security ike proposal ike_prop encryption-algorithm 3des-cbc

-

Erstellen Sie eine IKE-Phase-1-Richtlinie.

[edit] user@SRX2# set security ike policy ike_pol mode main user@SRX2# set security ike policy ike_pol proposals ike_prop user@SRX2# set security ike policy ike_pol pre-shared-key ascii-text “$ABC123”

-

Konfigurieren Sie die Parameter des IKE-Phase-1-Gateways. Die Gateway-Adresse sollte die IP für SRX1 sein.

[edit] user@SRX2# set security ike gateway gw1 ike-policy ike_pol user@SRX2# set security ike gateway gw1 address 172.16.11.1 user@SRX2# set security ike gateway gw1 local-identity user-at-hostname "srx2@example.com" user@SRX2# set security ike gateway gw1 remote-identity user-at-hostname "srx1@example.com" user@SRX2# set security ike gateway gw1 external-interface ge-0/0/1.0

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security ike Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@SRX2# show security ike

proposal ike_prop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike_pol {

mode main;

proposals ike_prop;

pre-shared-key ascii-text "$9$mP5QF3/At0IE-VsYoa36/"; ## SECRET-DATA

}

gateway gw1 {

ike-policy ike_pol;

address 172.16.11.1;

local-identity user-at-hostname "srx2@example.com";

remote-identity user-at-hostname "srx1@example.com";

external-interface ge-0/0/1.0;

}Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von IPsec für SRX2

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn vpn1 bind-interface st0.0 set security ipsec vpn vpn1 ike gateway gw1 set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn vpn1 establish-tunnels immediately

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie IPsec:

-

Erstellen Sie einen IPsec-Phase-2-Vorschlag.

[edit] user@SRX2# set security ipsec proposal ipsec_prop protocol esp user@SRX2# set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 user@SRX2# set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc

-

Erstellen Sie die IPsec Phase 2-Richtlinie.

[edit] user@SRX2# set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 user@SRX2# set security ipsec policy ipsec_pol proposals ipsec_prop

-

Konfigurieren Sie die IPsec VPN-Parameter.

[edit] user@SRX2# set security ipsec vpn vpn1 bind-interface st0.0 user@SRX2# set security ipsec vpn vpn1 ike gateway gw1 user@SRX2# set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol user@SRX2# set security ipsec vpn vpn1 establish-tunnels immediately

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security ipsec Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@SRX2# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_pol {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_prop;

}

vpn vpn1 {

bind-interface st0.0;

ike {

gateway gw1;

ipsec-policy ipsec_pol;

}

establish-tunnels immediately;

}Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfiguration für das NAT-Gerät

CLI-Schnellkonfiguration

Im Beispiel wird statisches NAT verwendet. Statisches NAT ist bidirektional, was bedeutet, dass der Datenverkehr von 10.1.31.1 bis 172.16.11.1 ebenfalls dieselbe NAT-Konfiguration verwendet.

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security nat static rule-set rule1 from zone untrust set security nat static rule-set rule1 rule ipsec match source-address 172.16.11.1/32 set security nat static rule-set rule1 rule ipsec match destination-address 172.16.21.1/32 set security nat static rule-set rule1 rule ipsec then static-nat prefix 10.1.31.1/32 set security policies from-zone trust to-zone untrust policy allow-out match source-address any set security policies from-zone trust to-zone untrust policy allow-out match destination-address any set security policies from-zone trust to-zone untrust policy allow-out match application any set security policies from-zone trust to-zone untrust policy allow-out then permit set security policies from-zone untrust to-zone trust policy allow-out-in match source-address any set security policies from-zone untrust to-zone trust policy allow-out-in match destination-address any set security policies from-zone untrust to-zone trust policy allow-out-in match application any set security policies from-zone untrust to-zone trust policy allow-out-in then permit set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 172.16.21.1/24 set interfaces ge-0/0/1 unit 0 family inet address 10.1.31.2/24 set routing-options static route 172.16.11.0/24 next-hop 172.16.21.2

Verifizierung

Um zu bestätigen, dass die Konfiguration ordnungsgemäß funktioniert, führen Sie die folgenden Schritte aus:

- Überprüfen des IKE-Phase-1-Status auf SRX1

- Überprüfen von IPsec-Sicherheitszuordnungen auf SRX1

- Überprüfen des IKE-Phase-1-Status auf SRX2

- Überprüfen von IPsec-Sicherheitszuordnungen auf SRX2

- Überprüfen der Host-zu-Host-Erreichbarkeit

Überprüfen des IKE-Phase-1-Status auf SRX1

Zweck

Überprüfen Sie den Status von IKE Phase 1.

Action!

Geben Sie im Betriebsmodus den show security ike security-associations Befehl ein. Für eine detailliertere Ausgabeverwenden Sie den show security ike security-associations detail Befehl.

user@SRX1> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 302301 UP 84e8fc61d0750278 ea9a07ef032805b6 Main 172.16.21.1

user@SRX1> show security ike security-associations detail

IKE peer 172.16.21.1, Index 302301, Gateway Name: gw1

Role: Initiator, State: UP

Initiator cookie: 84e8fc61d0750278, Responder cookie: ea9a07ef032805b6

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 172.16.11.1:4500, Remote: 172.16.21.1:4500

Lifetime: Expires in 19657 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: srx2@example.com

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 1780

Output bytes : 2352

Input packets: 7

Output packets: 14

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 4 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 172.16.11.1:4500, Remote: 172.16.21.1:4500

Local identity: srx1@example.com

Remote identity: srx2@example.com

Flags: IKE SA is createdBedeutung

Der show security ike security-associations Befehl listet alle aktiven IKE-Phase-1-Sicherheitszuordnungen auf. Wenn keine Sicherheitszuordnungen aufgeführt sind, gab es ein Problem mit der Einrichtung von Phase 1. Überprüfen Sie die IKE-Richtlinienparameter und die Einstellungen für externe Schnittstellen in Ihrer Konfiguration.

Wenn Sicherheitszuordnungen aufgeführt sind, überprüfen Sie die folgenden Informationen:

-

Index: Dieser Wert ist für jede IKE-SA eindeutig, den Sie im

show security ike security-associations index detailBefehl verwenden können, um weitere Informationen über die SA zu erhalten. -

Remote-Adresse: Stellen Sie sicher, dass die Remote-IP-Adresse korrekt ist und ob Port 4500 für die Peer-to-Peer-Kommunikation verwendet wird. Denken Sie daran, dass NAT-T sowohl IKE- als auch ESP-Datenverkehr innerhalb von UDP mit Port 4500 kapselt.

-

Status des Rolleninitiators

-

Nach oben: Die Phase-1-Sicherheitszuordnung wird eingerichtet.

-

Ausgefallen: Beim Einrichten der Phase-1-SA ist ein Problem aufgetreten.

-

Beide Peers im IPsec-SA-Paar verwenden Port 4500.

-

Peer-IKE-ID: Überprüfen Sie, ob die Remote-Adresse korrekt ist.

-

Lokale Identität und Remote-Identität: Überprüfen Sie, ob diese korrekt sind.

-

-

Modus: Vergewissern Sie sich, dass der richtige Modus verwendet wird.

Vergewissern Sie sich, dass die folgenden Elemente in Ihrer Konfiguration korrekt sind:

-

Externe Schnittstellen (die Schnittstelle muss diejenige sein, die IKE-Pakete empfängt)

-

Parameter der IKE-Richtlinie

-

Informationen zum vorinstallierten Schlüssel

-

Vorschlagsparameter für Phase 1 (müssen auf beiden Peers übereinstimmen)

Der show security ike security-associations Befehl listet zusätzliche Informationen zu Sicherheitszuordnungen auf:

-

Verwendete Authentifizierungs- und Verschlüsselungsalgorithmen

-

Phase 1 Lebensdauer

-

Verkehrsstatistiken (können verwendet werden, um zu überprüfen, ob der Datenverkehr in beide Richtungen ordnungsgemäß fließt)

-

Informationen zur Rolle

Die Fehlerbehebung wird am besten auf dem Peer mithilfe der Responder-Rolle durchgeführt.

-

Informationen zu Initiatoren und Respondern

-

Anzahl der erstellten IPsec-Sicherheitszuordnungen

-

Anzahl der laufenden Phase-2-Verhandlungen

Überprüfen von IPsec-Sicherheitszuordnungen auf SRX1

Zweck

Überprüfen Sie den IPsec-Status.

Action!

Geben Sie im Betriebsmodus den show security ipsec security-associations Befehl ein. Für eine detailliertere Ausgabeverwenden Sie den show security ipsec security-associations detail Befehl.

user@SRX1> show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:3des/sha1 fc5dbac4 2160/ unlim - root 4500 172.16.21.1 >131073 ESP:3des/sha1 45fed9d8 2160/ unlim - root 4500 172.16.21.1

user@SRX1> show security ipsec security-associations detail

ID: 131073 Virtual-system: root, VPN Name: vpn1

Local Gateway: 172.16.11.1, Remote Gateway: 172.16.21.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 4500, Nego#: 7, Fail#: 0, Def-Del#: 0 Flag: 0x600a29

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Fri Jul 22 2022 11:07:40 -0700: IPSec SA rekey successfully completed (3 times)

Fri Jul 22 2022 08:38:41 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:41 -0700: User cleared IPSec SA from CLI (1 times)

Fri Jul 22 2022 08:38:41 -0700: IKE SA negotiation successfully completed (3 times)

Fri Jul 22 2022 08:38:26 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:26 -0700: User cleared IPSec SA from CLI (1 times)

Fri Jul 22 2022 08:38:25 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:24 -0700: User cleared IPSec SA from CLI (1 times)

Fri Jul 22 2022 08:37:37 -0700: IPSec SA negotiation successfully completed (1 times)

Direction: inbound, SPI: fc5dbac4, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2153 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1532 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 45fed9d8, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2153 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1532 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64Bedeutung

Die Ausgabe des show security ipsec security-associations Befehls listet die folgenden Informationen auf:

-

Das Remote-Gateway hat dien-Adresse 172.16.2 1.1.

-

Beide Peers im IPsec-SA-Paar verwenden Port 4500.

-

Die SPIs, die Lebensdauer (in Sekunden) und die Nutzungsgrenzen (oder die Lebensdauer in KB) werden für beide Richtungen angezeigt. Der Wert 2160/ unlim gibt an, dass die Lebensdauer von Phase 2 in 2160 Sekunden abläuft und dass keine Lebensdauer angegeben wurde, was bedeutet, dass sie unbegrenzt ist. Die Lebensdauer von Phase 2 kann sich von der Lebensdauer von Phase 1 unterscheiden, da Phase 2 nicht von Phase 1 abhängig ist, nachdem das VPN eingerichtet wurde.

-

Die VPN-Überwachung ist für diese Sicherheitszuordnung nicht aktiviert, wie durch einen Bindestrich in der Spalte Mon angegeben. Wenn die VPN-Überwachung aktiviert ist, zeigt U an, dass die Überwachung aktiv ist, und D gibt an, dass die Überwachung nicht verfügbar ist.

-

Das virtuelle System (vsys) ist das Stammsystem und listet immer 0 auf.

Überprüfen des IKE-Phase-1-Status auf SRX2

Zweck

Überprüfen Sie den Status von IKE Phase 1.

Action!

Geben Sie im Betriebsmodus den show security ike security-associations Befehl ein. Für eine detailliertere Ausgabeverwenden Sie den show security ike security-associations detail Befehl.

user@SRX2> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 5567091 UP 84e8fc61d0750278 ea9a07ef032805b6 Main 172.16.11.1

user@SRX2> show security ike security-associations detail

IKE peer 172.16.11.1, Index 5567091, Gateway Name: gw1

Role: Responder, State: UP

Initiator cookie: 84e8fc61d0750278, Responder cookie: ea9a07ef032805b6

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 10.1.31.1:4500, Remote: 172.16.11.1:4500

Lifetime: Expires in 18028 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: srx1@example.com

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 2352

Output bytes : 1780

Input packets: 14

Output packets: 7

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 4 created, 3 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 10.1.31.1:4500, Remote: 172.16.11.1:4500

Local identity: srx2@example.com

Remote identity: srx1@example.com

Flags: IKE SA is createdBedeutung

Der show security ike security-associations Befehl listet alle aktiven IKE-Phase-1-Sicherheitszuordnungen auf. Wenn keine Sicherheitszuordnungen aufgeführt sind, gab es ein Problem mit der Einrichtung von Phase 1. Überprüfen Sie die IKE-Richtlinienparameter und die Einstellungen für externe Schnittstellen in Ihrer Konfiguration.

Wenn Sicherheitszuordnungen aufgeführt sind, überprüfen Sie die folgenden Informationen:

-

Index: Dieser Wert ist für jede IKE-SA eindeutig, den Sie im

show security ike security-associations detailBefehl verwenden können, um weitere Informationen über die SA zu erhalten. -

Remote-Adresse: Stellen Sie sicher, dass die Remote-IP-Adresse korrekt ist und ob Port 4500 für die Peer-to-Peer-Kommunikation verwendet wird.

-

Status des Rollen-Responders

-

Up: Die Phase-1-Sicherheitszuordnung wurde eingerichtet.

-

Ausgefallen: Beim Einrichten der Phase-1-SA ist ein Problem aufgetreten.

-

Peer-IKE-ID: Überprüfen Sie, ob die Adresse korrekt ist.

-

Lokale Identität und Remote-Identität: Überprüfen Sie, ob diese Adressen korrekt sind.

-

-

Modus: Vergewissern Sie sich, dass der richtige Modus verwendet wird.

Vergewissern Sie sich, dass die folgenden Elemente in Ihrer Konfiguration korrekt sind:

-

Externe Schnittstellen (die Schnittstelle muss diejenige sein, die IKE-Pakete empfängt)

-

Parameter der IKE-Richtlinie

-

Informationen zum vorinstallierten Schlüssel

-

Vorschlagsparameter für Phase 1 (müssen auf beiden Peers übereinstimmen)

Der show security ike security-associations Befehl listet zusätzliche Informationen zu Sicherheitszuordnungen auf:

-

Verwendete Authentifizierungs- und Verschlüsselungsalgorithmen

-

Phase 1 Lebensdauer

-

Verkehrsstatistiken (können verwendet werden, um zu überprüfen, ob der Datenverkehr in beide Richtungen ordnungsgemäß fließt)

-

Informationen zur Rolle

Die Fehlerbehebung wird am besten auf dem Peer mithilfe der Responder-Rolle durchgeführt.

-

Informationen zu Initiatoren und Respondern

-

Anzahl der erstellten IPsec-Sicherheitszuordnungen

-

Anzahl der laufenden Phase-2-Verhandlungen

Überprüfen von IPsec-Sicherheitszuordnungen auf SRX2

Zweck

Überprüfen Sie den IPsec-Status.

Action!

Geben Sie im Betriebsmodus den show security ipsec security-associations Befehl ein. Für eine detailliertere Ausgabeverwenden Sie den show security ipsec security-associations detail Befehl.

user@SRX2> show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:3des/sha1 45fed9d8 1526/ unlim - root 4500 172.16.11.1 >131073 ESP:3des/sha1 fc5dbac4 1526/ unlim - root 4500 172.16.11.1

user@SRX2> show security ipsec security-associations detail

ID: 131073 Virtual-system: root, VPN Name: vpn1

Local Gateway: 10.1.31.1, Remote Gateway: 172.16.11.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 4500, Nego#: 25, Fail#: 0, Def-Del#: 0 Flag: 0x600a29

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Fri Jul 22 2022 11:07:40 -0700: IPSec SA negotiation successfully completed (4 times)

Fri Jul 22 2022 08:38:41 -0700: Initial-Contact received from peer. Stale IKE/IPSec SAs cleared (1 times)

Fri Jul 22 2022 08:38:41 -0700: IKE SA negotiation successfully completed (5 times)

Fri Jul 22 2022 08:38:26 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:26 -0700: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Fri Jul 22 2022 08:38:25 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:25 -0700: Initial-Contact received from peer. Stale IKE/IPSec SAs cleared (1 times)

Fri Jul 22 2022 08:37:37 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:37:37 -0700: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Thu Jul 21 2022 17:57:09 -0700: Peer's IKE-ID validation failed during negotiation (1 times)

Thu Jul 21 2022 17:49:30 -0700: IKE SA negotiation successfully completed (4 times)

Direction: inbound, SPI: 45fed9d8, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1461 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 885 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: fc5dbac4, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1461 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 885 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64Bedeutung

Die Ausgabe des show security ipsec security-associations Befehls listet die folgenden Informationen auf:

-

Das Remote-Gateway hat die IP-Adresse 172.16. Der Teufel11.1.

-

Beide Peers im IPsec-SA-Paar verwenden Port 4500.

-

Die SPIs, die Lebensdauer (in Sekunden) und die Nutzungsgrenzen (oder die Lebensdauer in KB) werden für beide Richtungen angezeigt. Der Wert 1562/ unlim gibt an, dass die Lebensdauer von Phase 2 in 1562 Sekunden abläuft und dass keine Lebensdauer angegeben wurde, was bedeutet, dass sie unbegrenzt ist. Die Lebensdauer von Phase 2 kann sich von der Lebensdauer von Phase 1 unterscheiden, da Phase 2 nicht von Phase 1 abhängig ist, nachdem das VPN eingerichtet wurde.

-

Die VPN-Überwachung ist für diese Sicherheitszuordnung nicht aktiviert, wie durch einen Bindestrich in der Spalte Mon angegeben. Wenn die VPN-Überwachung aktiviert ist, zeigt U an, dass die Überwachung aktiv ist, und D gibt an, dass die Überwachung nicht verfügbar ist.

-

Das virtuelle System (vsys) ist das Stammsystem und listet immer 0 auf.

Die Ausgabe des show security ipsec security-associations index index_iddetail Befehls listet die folgenden Informationen auf:

-

Die lokale Identität und die Remoteidentität bilden die Proxy-ID für die SA.

Eine Nichtübereinstimmung der Proxy-ID ist eine der häufigsten Ursachen für einen Phase-2-Fehler. Wenn keine IPsec-Sicherheitszuordnung aufgeführt ist, vergewissern Sie sich, dass die Vorschläge für Phase 2, einschließlich der Proxy-ID-Einstellungen, für beide Peers korrekt sind. Bei routenbasierten VPNs lautet die Standard-Proxy-ID local=0.0.0.0/0, remote=0.0.0.0/0 und service=any. Probleme können bei mehreren routenbasierten VPNs von derselben Peer-IP auftreten. In diesem Fall muss für jede IPsec-SA eine eindeutige Proxy-ID angegeben werden. Bei einigen Drittanbietern muss die Proxy-ID manuell eingegeben werden, um eine Übereinstimmung zu erzielen.

-

Ein weiterer häufiger Grund für den Ausfall von Phase 2 ist die fehlende Angabe der ST-Schnittstellenbindung. Wenn IPsec nicht abgeschlossen werden kann, überprüfen Sie das kmd-Protokoll, oder legen Sie die Ablaufverfolgungsoptionen fest.

Überprüfen der Host-zu-Host-Erreichbarkeit

Zweck

Vergewissern Sie sich, dass Host1 Host2 erreichen kann.

Action!

Von Host1 pingen Sie Host2 an. Um zu überprüfen, ob der Datenverkehr über das VPN erfolgt, verwenden Sie den Befehl show security ipsec statistics auf SRX1. Löschen Sie die Statistiken, indem Sie den Befehl clear security ipsec statistics verwenden, bevor Sie den Ping-Befehl ausführen.

user@Host1> ping 10.1.21.2 count 10 rapid PING 10.1.21.2 (10.1.21.2): 56 data bytes !!!!!!!!!! --- 10.1.21.2 ping statistics --- 10 packets transmitted, 10 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.437/4.270/7.637/1.158 ms

user@SRX1> show security ipsec statistics ESP Statistics: Encrypted bytes: 1360 Decrypted bytes: 840 Encrypted packets: 10 Decrypted packets: 10 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Bedeutung

Die Ausgaben zeigen, dass Host1 Host2 anpingen kann und dass der Datenverkehr über das VPN erfolgt.

Beispiel: Konfigurieren eines richtlinienbasierten VPN mit einem Initiator und einem Responder hinter einem NAT-Gerät

In diesem Beispiel wird gezeigt, wie ein richtlinienbasiertes VPN mit einem Initiator und einem Responder hinter einem NAT-Gerät konfiguriert wird, um eine sichere Datenübertragung zwischen einer Zweigstelle und der Unternehmenszentrale zu ermöglichen.

Anforderungen

Bevor Sie beginnen, lesen Sie IPsec – Übersicht.

Überblick

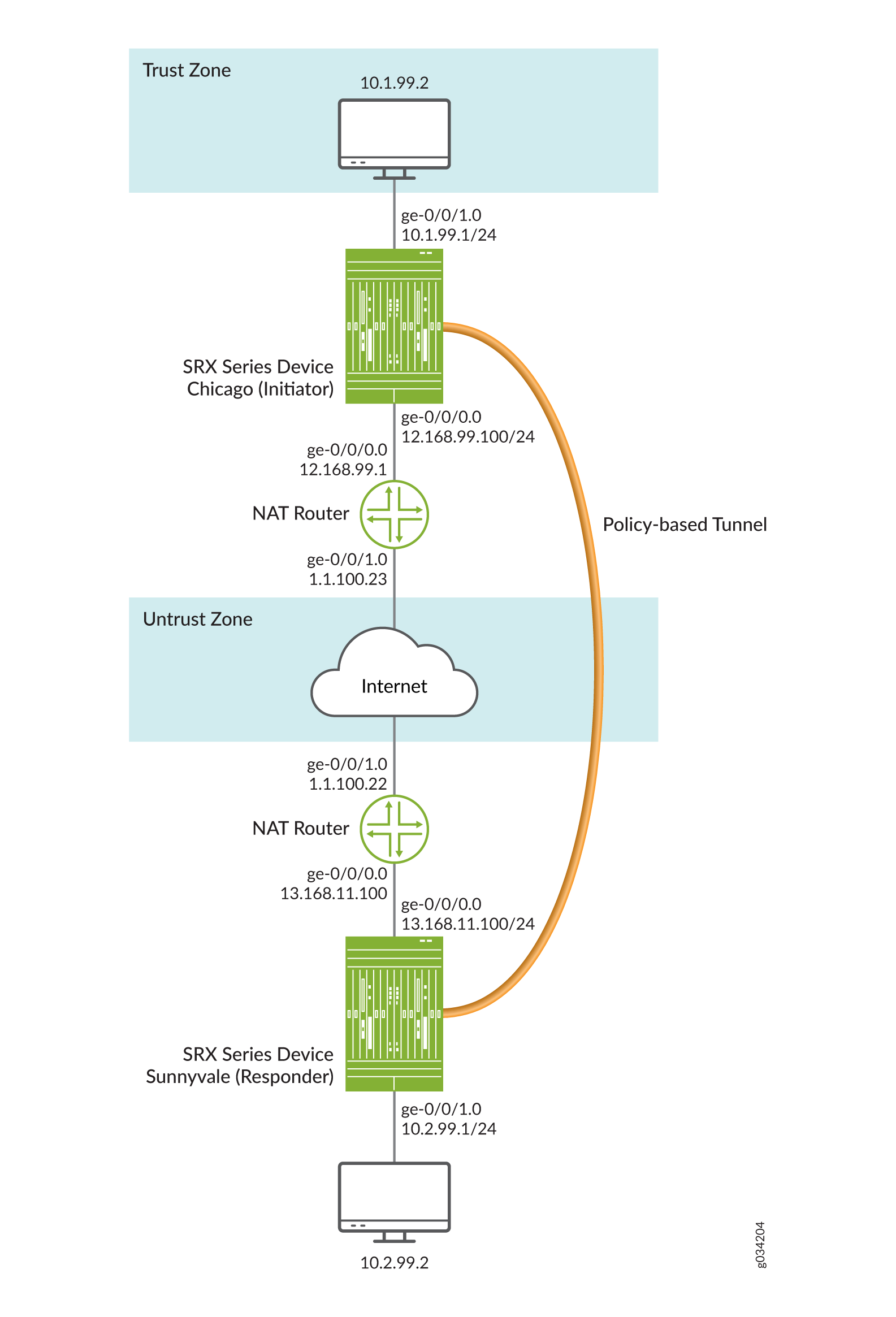

In diesem Beispiel konfigurieren Sie ein richtlinienbasiertes VPN für eine Zweigstelle in Chicago, Illinois, weil Sie Tunnelressourcen sparen, aber dennoch granulare Einschränkungen für den VPN-Datenverkehr erhalten möchten. Benutzer in der Zweigstelle verwenden das VPN, um sich mit ihrer Unternehmenszentrale in Sunnyvale, Kalifornien, zu verbinden.

In diesem Beispiel konfigurieren Sie Schnittstellen, Routingoptionen, Sicherheitszonen und Sicherheitsrichtlinien sowohl für einen Initiator als auch für einen Responder.

Abbildung 2 zeigt ein Beispiel für eine Topologie für ein VPN mit einem Initiator und einem Responder hinter einem statischen NAT-Gerät.

In diesem Beispiel konfigurieren Sie Schnittstellen, eine IPv4-Standardroute und Sicherheitszonen. Anschließend konfigurieren Sie IKE Phase 1, einschließlich lokaler und Remote-Peers, IPsec-Phase 2 und der Sicherheitsrichtlinie. Beachten Sie, dass im obigen Beispiel die private IP-Adresse 13.168.11.1 des Responders vom statischen NAT-Gerät ausgeblendet und der öffentlichen IP-Adresse 1.1.100.1 zugeordnet wird.

Informieren Sie Tabelle 7 sich über Tabelle 10 spezifische Konfigurationsparameter, die in den Beispielen für den Initiator verwendet werden.

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

Schnittstellen |

ge-0/0/0 |

12.168.99.100/24 |

GE-0/0/1 |

10.1.99.1/24 |

|

Statische Routen |

10.2.99.0/24 (Standardroute) |

Der nächste Hop ist 12.168.99.100. |

1.1.100.0/24 |

12.168.99.100 |

|

Sicherheitszonen |

Vertrauen |

|

Unglaubwürdigkeit |

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

Vorschlag |

ike_prop |

|

Richtlinien |

ike_pol |

|

Gateway |

Pforte |

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

Vorschlag |

ipsec_prop |

|

Richtlinien |

ipsec_pol |

|

VPN |

first_vpn |

|

Zweck |

Name |

Konfigurationsparameter |

|---|---|---|

Die Sicherheitsrichtlinie lässt Tunneldatenverkehr von der Vertrauenszone in die nicht vertrauenswürdige Zone zu. |

pol1 |

|

Die Sicherheitsrichtlinie lässt Tunneldatenverkehr von der nicht vertrauenswürdigen Zone zur vertrauenswürdigen Zone zu. |

pol1 |

|

Sehen Sie sich Tabelle 11 die spezifischen Konfigurationsparameter an Tabelle 14 , die in den Beispielen für den Responder verwendet werden.

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

Schnittstellen |

ge-0/0/0 |

13.168.11.100/24 |

GE-0/0/1 |

10.2.99.1/24 |

|

Statische Routen |

10.1.99.0/24 (Standardroute) |

Der nächste Hop ist 13.168.11.100 |

1.1.100.0/24 |

13.168.11.100 |

|

Sicherheitszonen |

Vertrauen |

|

Unglaubwürdigkeit |

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

Vorschlag |

ike_prop |

|

Richtlinien |

ike_pol |

|

Gateway |

Pforte |

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

Vorschlag |

ipsec_prop |

|

Richtlinien |

ipsec_pol |

|

VPN |

first_vpn |

|

Zweck |

Name |

Konfigurationsparameter |

|---|---|---|

Die Sicherheitsrichtlinie lässt Tunneldatenverkehr von der Vertrauenszone in die nicht vertrauenswürdige Zone zu. |

pol1 |

|

Die Sicherheitsrichtlinie lässt Tunneldatenverkehr von der nicht vertrauenswürdigen Zone zur vertrauenswürdigen Zone zu. |

pol1 |

|

Konfiguration

- Konfigurieren der Schnittstelle, der Routing-Optionen und der Sicherheitszonen für den Initiator

- Konfigurieren von IKE für den Initiator

- IPsec für den Initiator konfigurieren

- Konfigurieren von Sicherheitsrichtlinien für den Initiator

- Konfigurieren von NAT für den Initiator

- Konfigurieren der Schnittstelle, der Routing-Optionen und der Sicherheitszonen für den Responder

- Konfigurieren von IKE für den Responder

- Konfigurieren von IPsec für den Responder

- Konfigurieren von Sicherheitsrichtlinien für den Responder

- Konfigurieren von NAT für den Responder

Konfigurieren der Schnittstelle, der Routing-Optionen und der Sicherheitszonen für den Initiator

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

[edit] set interfaces ge-0/0/0 unit 0 family inet address 12.168.99.100/24 set interfaces ge-0/0/1 unit 0 family inet address 10.1.99.1/24 set routing-options static route 10.2.99.0/24 next-hop 12.168.99.1 set routing-options static route 1.1.100.0/24 next-hop 12.168.99.1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/0/0.0

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie Schnittstellen, statische Routen und Sicherheitszonen:

Konfigurieren Sie die Ethernet-Schnittstelleninformationen.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 12.168.99.100/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.1.99.1/24

Konfigurieren Sie statische Routeninformationen.

[edit] user@host# set routing-options static route 10.2.99.0/24 next-hop 12.168.99.1 user@host# set routing-options static route 1.1.100.0/24 next-hop 12.168.99.1

Konfigurieren Sie die Sicherheitszone für die Vertrauensstellung.

[edit ] user@host# set security zones security-zone trust host-inbound-traffic protocols all

Weisen Sie der Vertrauenssicherheitszone eine Schnittstelle zu.

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/1.0

Geben Sie Systemdienste für die Vertrauenssicherheitszone an.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all

Weisen Sie der nicht vertrauenswürdigen Sicherheitszone eine Schnittstelle zu.

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/0.0

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show routing-optionsund show security zones eingeben Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 12.168.99.100/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.99.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.2.99.0/24 next-hop 12.168.99.1;

route 1.1.100.0/24 next-hop 12.168.99.1;

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

}

interfaces {

ge-0/0/0.0;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von IKE für den Initiator

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm md5 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_pol mode aggressive set security ike policy ike_pol proposals ike_prop set security ike policy ike_pol pre-shared-key ascii-text "$ABC123” set security ike gateway gate ike-policy ike_pol set security ike gateway gate address 13.168.11.100 set security ike gateway gate external-interface ge-0/0/0.0 set security ike gateway gate local-identity hostname chicago

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie IKE:

Erstellen Sie den Vorschlag für die IKE-Phase 1.

[edit security ike] user@host# edit proposal ike_prop

Definieren Sie die Authentifizierungsmethode für den IKE-Vorschlag.

[edit security ike proposal ike_prop] user@host# set authentication-method pre-shared-keys

Definieren Sie die Diffie-Hellman-Gruppe des IKE-Vorschlags.

[edit security ike proposal ike_prop] user@host# set dh-group group2

Definieren Sie den Authentifizierungsalgorithmus für IKE-Vorschläge.

[edit security ike proposal ike_prop] user@host# set authentication-algorithm md5

Definieren Sie den Verschlüsselungsalgorithmus für IKE-Vorschläge.

[edit security ike proposal ike_prop] user@host# set encryption-algorithm 3des-cbc

Erstellen Sie eine IKE-Phase-1-Richtlinie.

[edit security ike policy ] user@host# edit policy ike_pol

Legen Sie den IKE-Richtlinienmodus Phase 1 fest.

[edit security ike policy ike_pol] user@host# set mode aggressive

Geben Sie einen Verweis auf den IKE-Vorschlag an.

[edit security ike policy ike_pol] user@host# set proposals ike_prop

Definieren Sie die Authentifizierungsmethode für die IKE-Phase-1-Richtlinie.

[edit security ike policy ike_pol pre-shared-key] user@host# set ascii-text "$ABC123”

Erstellen Sie ein IKE-Phase-1-Gateway, und definieren Sie seine externe Schnittstelle.

[edit security ike ] user@host# set gateway gate external-interface ge-0/0/0.0

Erstellen Sie eine IKE-Phase-1-Gateway-Adresse.

[edit security ike gateway gate] set address 13.168.11.100

Definieren Sie die IKE-Phase-1-Richtlinienreferenz.

[edit security ike gateway gate] set ike-policy ike_pol

Legen Sie für den lokalen Peer fest

local-identity.[edit security ike gateway gate] user@host# set local-identity hostname chicago

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security ike Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@host# show security ike

proposal ike_prop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm md5;

encryption-algorithm 3des-cbc;

}

policy ike_pol {

mode aggressive;

proposals ike_prop;

pre-shared-key ascii-text "$ABC123”

}

gateway gate {

ike-policy ike_pol;

address 13.168.11.100;

local-identity hostname chicago;

external-interface ge-0/0/0.0;

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

IPsec für den Initiator konfigurieren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec policy ipsec_pol perfect-forward-secrecy keys group1 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn first_vpn ike gateway gate set security ipsec vpn first_vpn ike ipsec-policy ipsec_pol set security ipsec vpn first_vpn establish-tunnels immediately

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie IPsec:

Erstellen Sie einen IPsec-Phase-2-Vorschlag.

[edit] user@host# edit security ipsec proposal ipsec_prop

Geben Sie das IPsec-Phase-2-Vorschlagsprotokoll an.

[edit security ipsec proposal ipsec_prop] user@host# set protocol esp

Geben Sie den IPsec-Vorschlagsauthentifizierungsalgorithmus der Phase 2 an.

[edit security ipsec proposal ipsec_prop] user@host# set authentication-algorithm hmac-md5-96

Geben Sie den IPsec-Phase-2-Vorschlagsverschlüsselungsalgorithmus an.

[edit security ipsec proposal ipsec_prop] user@host# set encryption-algorithm 3des-cbc

Geben Sie die IPsec-Phase-2-Vorschlagsreferenz an.

[edit security ipsec policy ipsec_pol] user@host# set proposals ipsec_prop

Geben Sie IPsec Phase 2 an, um Perfect Forward Secrecy (PFS)-Gruppe1 zu verwenden.

[edit security ipsec policy ipsec_pol ] user@host# set perfect-forward-secrecy keys group1

Geben Sie das IKE-Gateway an.

[edit security ipsec] user@host# set vpn first_vpn ike gateway gate

Geben Sie die IPsec-Richtlinie Phase 2 an.

[edit security ipsec] user@host# set vpn first_vpn ike ipsec-policy ipsec_pol

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security ipsec Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@host# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_pol {

perfect-forward-secrecy {

keys group1;

}

proposals ipsec_prop;

}

vpn first_vpn {

ike {

gateway gate;

ipsec-policy ipsec_pol;

}

establish-tunnels immediately;

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von Sicherheitsrichtlinien für den Initiator

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security policies from-zone trust to-zone untrust policy pol1 match source-address any set security policies from-zone trust to-zone untrust policy pol1 match destination-address any set security policies from-zone trust to-zone untrust policy pol1 match application any set security policies from-zone trust to-zone untrust policy pol1 then permit tunnel ipsec-vpn first_vpn set security policies from-zone untrust to-zone trust policy pol1 match application any set security policies from-zone untrust to-zone trust policy pol1 then permit tunnel ipsec-vpn first_vpn

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie Sicherheitsrichtlinien:

Erstellen Sie die Sicherheitsrichtlinie, um Datenverkehr von der Vertrauenszone in die nicht vertrauenswürdige Zone zuzulassen.

[edit security policies from-zone trust to-zone untrust] user@host# set policy pol1 match source-address any user@host# set policy pol1 match destination-address any user@host# set policy pol1 match application any user@host# set policy pol1 then permit tunnel ipsec-vpn first_vpn

Erstellen Sie die Sicherheitsrichtlinie, um Datenverkehr von der nicht vertrauenswürdigen Zone zur vertrauenswürdigen Zone zuzulassen.

[edit security policies from-zone untrust to-zone trust] user@host# set policy pol1 match application any user@host# set policy pol1 then permit tunnel ipsec-vpn first_vpn

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security policies Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy pol1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

tunnel {

ipsec-vpn first_vpn;

}

}

}

}

}

from-zone untrust to-zone trust {

policy pol1 {

match {

application any;

}

then {

permit {

tunnel {

ipsec-vpn first_vpn;

}

}

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von NAT für den Initiator

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security nat source rule-set ipsec from zone trust set security nat source rule-set ipsec to zone untrust set security nat source rule-set ipsec rule 1 match source-address 0.0.0.0/0 set security nat source rule-set ipsec rule 1 then source-nat interface set security policies from-zone trust to-zone untrust policy allow-all match source-address any set security policies from-zone trust to-zone untrust policy allow-all match destination-address any set security policies from-zone trust to-zone untrust policy allow-all match application any set security policies from-zone trust to-zone untrust policy allow-all then permit set security policies from-zone untrust to-zone trust policy allow-all match application any set security policies from-zone untrust to-zone trust policy allow-all then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/0 unit 0 family inet address 12.168.99.1/24 set interfaces ge-0/0/1 unit 0 family inet address 1.1.100.23/24 set routing-options static route 0.0.0.0/0 next-hop 1.1.100.22

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie den Initiator, der NAT bereitstellt:

Konfigurieren von Schnittstellen.

[edit interfaces] user@host# set ge-0/0/0 unit 0 family inet address 12.168.99.1/24 user@host# set ge-0/0/1 unit 0 family inet address 1.1.100.23/24

Konfigurieren von Zonen.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/0.0

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/1.0

Konfigurieren Sie NAT.

[edit security nat source rule-set ipsec] user@host# set from zone trust user@host# set to zone untrust user@host# set rule 1 match source-address 0.0.0.0/0 user@host# set rule 1 then source-nat interface

Konfigurieren Sie die Standardsicherheitsrichtlinie.