Sicherheitsrichtlinien für eine VRF-Routing-Instanz

Überblick

Eine Sicherheitsrichtlinie ist eine Reihe von Anweisungen, die den Datenverkehr von einer bestimmten Quelle zu einem bestimmten Ziel mithilfe eines bestimmten Dienstes steuern. Eine Richtlinie erlaubt, verweigert oder tunnelt bestimmte Datenverkehrstypen unidirektional zwischen zwei Punkten. Sicherheitsrichtlinien erzwingen eine Reihe von Regeln für den Transitverkehr, die festlegen, welcher Datenverkehr die Firewall passieren kann und welche Aktionen für den Datenverkehr ausgeführt werden, wenn er die Firewall passiert. Zu den Aktionen für Datenverkehr, der den angegebenen Kriterien entspricht, gehören "Zulassen" und "Verweigern".

Wenn eine SRX-Firewall ein Paket empfängt, das den Spezifikationen entspricht, führt sie die in der Richtlinie angegebene Aktion aus.

Steuerung des Datenverkehrs in der SD-WAN-Architektur

In einem SD-WAN kann die SRX-Firewall an einem Hub-and-Spoke-Standort konfiguriert werden. Sie können virtuellen Routing- und Weiterleitungsdatenverkehr (VRF), der über Overlay-Tunnel auf das Gerät gelangt, durch Anwenden von Firewall-Richtlinien zulassen oder verweigern. Sie können die SRX-Firewall so konfigurieren, dass Datenverkehr, der an eine VRF-Instanz gesendet wird, zugelassen oder verweigert wird. Wenn Sie das Gerät am Hub-Standort konfigurieren, können Sie den gesamten Datenverkehr an einem Standort steuern und den Zugriff auf bestimmte Netzwerkservices durch Anwenden von Firewall-Richtlinien gewähren.

Jede Sicherheitsrichtlinie besteht aus:

-

Ein eindeutiger Name für die Richtlinie.

-

A

from-zoneund ato-zone, zum Beispiel:user@host# set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone. -

Eine Reihe von Übereinstimmungskriterien, die die Bedingungen definieren, die erfüllt sein müssen, um die Richtlinienregel anzuwenden. Die Übereinstimmungskriterien basieren auf einer Quell-IP-Adresse, einer Ziel-IP-Adresse und Anwendungen. Die Benutzeridentitätsfirewall bietet eine höhere Granularität, indem sie ein zusätzliches Tupel, z. B. source-identity, als Teil der Richtlinienanweisung einschließt.

-

Eine Reihe von Aktionen, die im Falle einer Übereinstimmung ausgeführt werden sollen – Zulassen oder Verweigern.

-

Eine Reihe von Quell-VRF-Gruppen.

-

Eine Reihe von Ziel-VRF-Gruppen.

Die Konfigurationsoptionen für die Quell- und Ziel-VRF-Instanzen sind optional. Sie können entweder das Quell-VRF oder ein Ziel-VRF konfigurieren, aber es wird empfohlen, nicht sowohl das Quell-VRF als auch das Ziel-VRF zu konfigurieren. Der Hauptgrund für die Konfiguration des Quell-VRF oder des Ziel-VRF besteht darin, verschiedene MPLS-Labels zu unterscheiden, die über eine gemeinsame physische Netzwerkschnittstelle geleitet werden.

Tabelle 1 listet auf, wann das Quell-VRF und das Ziel-VRF konfiguriert werden müssen.

| Netzwerktyp von der Quelle bis zum Ziel |

Empfohlen für die Konfiguration von Quell-VRF |

Empfohlen für die Konfiguration des Ziel-VRF |

VRF-Richtlinie differenziert durch |

|---|---|---|---|

| IP-Netzwerk zu IP-Netzwerk |

Nein |

Nein |

Zonen |

| IP-Netzwerk zu MPLS-Netzwerk |

Nein |

Nein |

Ziel-VRF |

| MPLS-Netzwerk zu IP-Netzwerk |

Nein |

Nein |

Quelle VRF |

| MPLS-Netzwerk zu MPLS-Netzwerk ohne Ziel-NAT |

Nein |

Nein |

Quelle VRF |

| MPLS-Netz zu MPLS-Netz mit Ziel-NAT |

Nein |

Nein |

Quell-VRF und Ziel-VRF |

Grundlegendes zu Regeln für Sicherheitsrichtlinien

Eine Sicherheitsrichtlinie wendet Sicherheitsregeln auf den Transitdatenverkehr innerhalb eines Kontexts (from-zone to to-zone) an. Jede Richtlinie wird durch ihren Namen eindeutig identifiziert. Der Datenverkehr wird klassifiziert, indem er seine Quell- und Zielzone, die Quell- und Zieladressen, die Anwendung, das Quell-VRF und das Ziel-VRF, das der Datenverkehr in seinen Protokoll-Headern trägt, mit der Richtliniendatenbank in der Data Plane abgleicht.

Jede Richtlinie ist mit den folgenden Merkmalen verknüpft:

-

Eine Quellzone

-

Eine Zielzone

-

Ein oder mehrere Quelladressnamen oder Adresssatznamen

-

Ein oder mehrere Zieladressnamen oder Adressgruppennamen

-

Ein oder mehrere Anwendungsnamen oder Anwendungssatznamen

-

Eine oder mehrere VRF-Quellinstanzen, z. B. die VRF-Routing-Instanz, die einem eingehenden Paket zugeordnet ist

-

Eine oder mehrere VRF-Zielinstanzen, in denen sich der nächste MPLS-Hop oder die Zieladressroute befindet.

Diese Merkmale werden als Übereinstimmungskriterien bezeichnet. Jeder Richtlinie sind auch Aktionen zugeordnet: Zulassen, Verweigern und Ablehnen. Sie müssen die Übereinstimmungsbedingungsargumente angeben, wenn Sie eine Richtlinie, Quelladresse, Zieladresse, Anwendungsname, Quell-VRF und Ziel-VRF konfigurieren.

Sie können entweder Quell-VRF oder Ziel-VRF konfigurieren, es wird jedoch nicht empfohlen, sowohl Quell-VRF als auch Ziel-VRF zu konfigurieren. Der Hauptgrund für die Konfiguration von Quell-VRF und Ziel-VR ist die Unterscheidung verschiedener MPLS-Labels, die über eine gemeinsame physische Netzwerkschnittstelle laufen. Wenn das Quell-VRF und das Ziel-VRF nicht konfiguriert sind, bestimmt das Gerät das Quell- und Ziel-VRF als beliebig.

Beispiel: Konfigurieren einer Sicherheitsrichtlinie zum Zulassen oder Verweigern von VRF-basiertem Datenverkehr vom MPLS-Netzwerk zu einem IP-Netzwerk

In diesem Beispiel wird gezeigt, wie eine Sicherheitsrichtlinie so konfiguriert wird, dass Datenverkehr über das Quell-VRF zugelassen und verweigert wird.

Anforderungen

-

Erfahren Sie, wie Sie eine Sicherheitszone erstellen. SieheBeispiel: Erstellen von Sicherheitszonen.

-

Unterstützte SRX-Firewall mit jeder unterstützten Version von Junos OS.

-

Konfigurieren Sie Netzwerkschnittstellen auf dem Gerät. Siehe Schnittstellen-Benutzerhandbuch für Sicherheits-Geräte.

Überblick

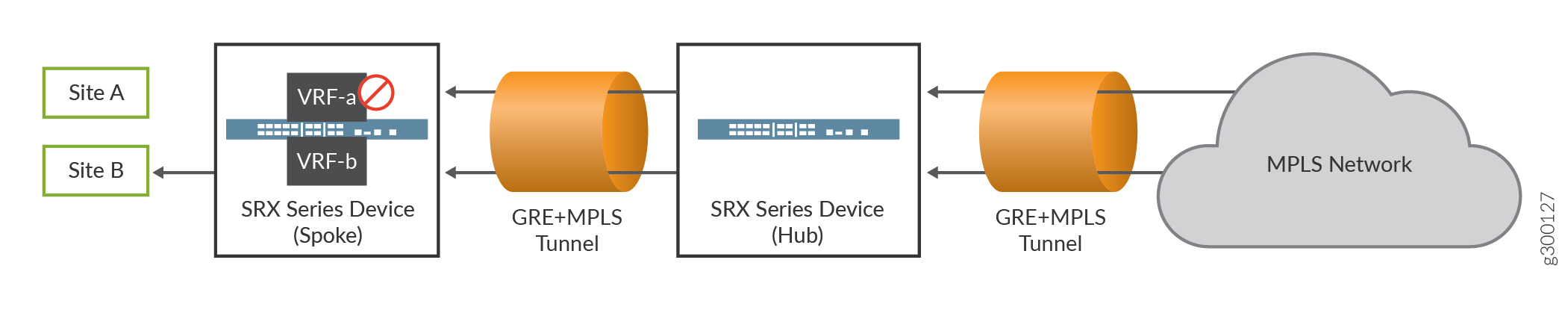

In Junos OS setzen Sicherheitsrichtlinien Regeln für den Transitverkehr durch, d. h. welcher Datenverkehr das Gerät passieren darf und welche Aktionen für den Datenverkehr ausgeführt werden müssen, wenn er das Gerät passiert. In Abbildung 1 wird eine SRX-Firewall in einem SD-WAN eingesetzt, um den Datenverkehr über das Quell-VRF zu steuern. Der Datenverkehr aus dem MPLS-Netzwerk wird an Standort A und Standort B des IP-Netzwerks gesendet. Gemäß den Netzwerkanforderungen sollte der Datenverkehr von Standort A verweigert und nur Datenverkehr von Standort B zugelassen werden.

Dieses Konfigurationsbeispiel zeigt, wie Sie:

-

Datenverkehr an VRF-a verweigern (von GRE_Zone-GE_Zone bis GRE_Zone)

-

Datenverkehr zu VRF-b zulassen (von GRE_Zone-GE_Zone bis GRE_Zone)

In diesem Beispiel ist das Quell-VRF konfiguriert. Es wird empfohlen, das Quell-VRF zu konfigurieren, wenn das Zielnetzwerk auf das MPLS-Netzwerk verweist.

Konfiguration

Vorgehensweise

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set routing-instances VRF-a instance-type vrf

set routing-instances VRF-a route-distinguisher 10:200

set routing-instances VRF-a vrf-target target:100:100

set routing-instances VRF-a vrf-table-label

set routing-instances VRF-b instance-type vrf

set routing-instances VRF-b route-distinguisher 20:200

set routing-instances VRF-b vrf-target target:200:100

set routing-instances VRF-b vrf-table-label

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-l3vpn-vrf-group VRF-a

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy then deny

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-l3vpn-vrf-group VRF-b

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Informationen zum Navigieren im CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im Junos OS CLI-Benutzerhandbuch.

-

Layer-3-VPNs benötigen eine VRF-Tabelle für die Verteilung von Routen innerhalb der Netzwerke. Erstellen Sie eine VRF-Instanz und geben Sie den Wert vrfan.

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf -

Weisen Sie der Routing-Instanz eine Routenunterscheidung zu.

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 -

Erstellen Sie eine Community-Richtlinie zum Importieren oder Exportieren aller Routen.

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 -

Weisen Sie allen Routen im VRF ein einziges VPN-Label zu.

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-b vrf-table-label -

Erstellen Sie eine Sicherheitsrichtlinie, um VRF-a-Datenverkehr zu verweigern.

[edit security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a user@host# set policy vrf-a_policy then deny -

Erstellen Sie eine Sicherheitsrichtlinie, um VRF-b-Datenverkehr zuzulassen.

[edit security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b user@host# set policy vrf-b_policy then permitHinweis:Wenn keine Ziel-VRF-Gruppe konfiguriert ist, berücksichtigt das Gerät die Übertragungen des Datenverkehrs von VRF-a zu any-vrf.

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show security policies show routing-instances und-Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security policies

from-zone GRE_Zone-GE_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-a;

}

then {

deny;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen der Richtlinienkonfiguration

Zweck

Überprüfen Sie Informationen zu Sicherheitsrichtlinien.

Aktion

Geben Sie im Betriebsmodus den show security policies Befehl ein, um eine Zusammenfassung aller auf dem Gerät konfigurierten Sicherheitsrichtlinien anzuzeigen.

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone-GE_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source vrf: VRF-a

destination vrf: any

Source addresses: any

Destination addresses: any

Applications: any

Action: deny

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source vrf: VRF-b

destination vrf: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Beispiel: Konfigurieren einer Sicherheitsrichtlinie zum Zulassen von VRF-basiertem Datenverkehr von einem IP-Netzwerk zu einem MPLS-Netzwerk

In diesem Beispiel wird gezeigt, wie eine Sicherheitsrichtlinie so konfiguriert wird, dass Datenverkehr über das Ziel-VRF zugelassen wird.

Anforderungen

-

Erfahren Sie, wie Sie eine Sicherheitszone erstellen. Siehe Beispiel: Erstellen von Sicherheitszonen.

-

Unterstützte SRX-Firewall mit jeder unterstützten Version von Junos OS.

-

Konfigurieren Sie Netzwerkschnittstellen auf dem Gerät. Weitere Informationen finden Sie im Benutzerhandbuch für Sicherheits-Geräte.

Überblick

In Junos OS setzen Sicherheitsrichtlinien Regeln für den Transitverkehr durch, d. h. welcher Datenverkehr das Gerät passieren darf und welche Aktionen für den Datenverkehr ausgeführt werden müssen, wenn er das Gerät passiert.

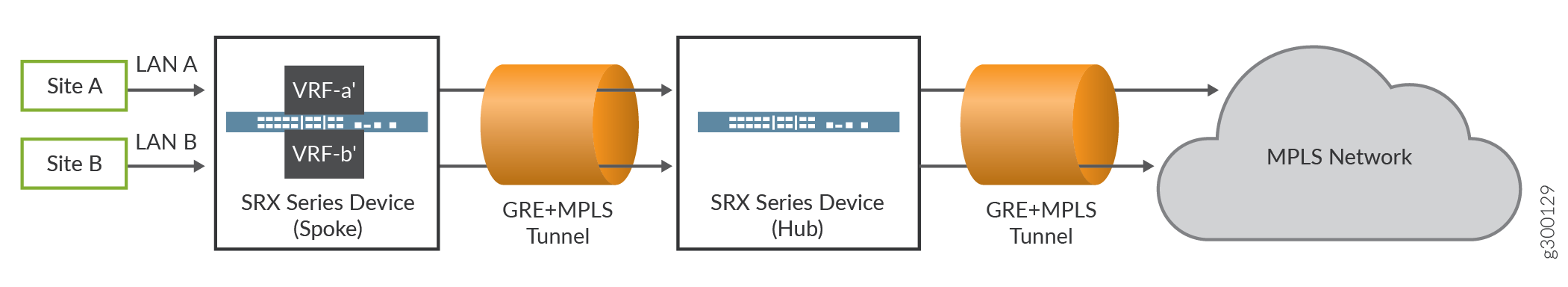

In diesem Beispiel wird eine SRX-Firewall in einer SD-WAN-Architektur eingesetzt, um den Datenverkehr über das Ziel-VRF zu steuern. Sie müssen Richtlinien konfigurieren, um den Datenverkehr zu steuern. Die Standardrichtlinie unterstützt keine VRF-Optionen. Der Datenverkehr aus dem IP-Netzwerk, d. h. Standort A und Standort B, wird an das MPLS-Netzwerk gesendet. Durch Konfigurieren der Richtlinien können Sie sowohl den Datenverkehr von Standort A als auch von Standort B zum MPLS-Netzwerk zulassen.

In Abbildung 2 ist das Quell-VRF nicht konfiguriert, da die LAN-Schnittstelle nicht zu einem MPLS-Netzwerk gehört. Es wird empfohlen, das Ziel-VRF zu konfigurieren, wenn das Zielnetzwerk auf das MPLS-Netzwerk verweist.

Konfiguration

Vorgehensweise

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set routing-instances VRF-a’ instance-type vrf

set routing-instances VRF-a’ route-distinguisher 10:200

set routing-instances VRF-a’ vrf-target target:100:100

set routing-instances VRF-a’ vrf-table-label

set routing-instances VRF-b’ instance-type vrf

set routing-instances VRF-b’ route-distinguisher 20:200

set routing-instances VRF-b’ vrf-target target:200:100

set routing-instances VRF-b’ vrf-table-label

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then permit

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Informationen zum Navigieren im CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im Junos OS CLI-Benutzerhandbuch.

So konfigurieren Sie eine Richtlinie, um Datenverkehr vom IP-Netzwerk zum MPLS-Netzwerk über das Ziel-VRF zuzulassen:

-

Layer-3-VPNs benötigen eine VRF-Tabelle für die Verteilung von Routen innerhalb der Netzwerke. Erstellen Sie eine VRF-Instanz und geben Sie den Wert vrfan.

[edit routing-instances] user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

Weisen Sie der Routing-Instanz eine Routenunterscheidung zu.

[edit routing-instances] user@host# set VRF-a’ route-distinguisher 10:200 user@host# set VRF-b’ route-distinguisher 20:200 -

Erstellen Sie eine Community-Richtlinie zum Importieren oder Exportieren aller Routen.

[edit routing-instances] user@host# set VRF-a’ vrf-target target:100:100 user@host# set VRF-b’ vrf-target target:200:100 -

Weisen Sie allen Routen im VRF ein einziges VPN-Label zu.

[edit routing-instances] user@host# set VRF-a’ vrf-table-label user@host# set VRF-b’ vrf-table-label -

Erstellen Sie eine Sicherheitsrichtlinie, um VRF-a'-Datenverkehr aus dem IP-Netzwerk zuzulassen.

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit -

Erstellen Sie eine Sicherheitsrichtlinie, um VRF-b'-Datenverkehr aus dem IP-Netzwerk zuzulassen.

[edit security policies from-zone LAN-b_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show security policies show routing-instances und-Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group "VRF-a'";

}

then {

permit;

}

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group "VRF-b'";

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a’ {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen der Richtlinienkonfiguration

Zweck

Stellen Sie sicher, dass die Sicherheitsrichtlinie VRF-basierten Datenverkehr vom IP-Netzwerk zum MPLS-Netzwerk zulässt.

Aktion

Geben Sie im Betriebsmodus den show security policies Befehl ein, um eine Zusammenfassung aller auf dem Gerät konfigurierten Sicherheitsrichtlinien anzuzeigen.

user@host> show security policies

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source vrf: any

destination vrf: VRF-a'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 1

Source vrf: any

destination vrf: VRF-b'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Beispiel: Konfigurieren einer Sicherheitsrichtlinie zum Zulassen von VRF-basiertem Datenverkehr von einem MPLS-Netzwerk zu einem MPLS-Netzwerk über GRE ohne NAT

In diesem Beispiel wird gezeigt, wie eine Sicherheitsrichtlinie so konfiguriert wird, dass Datenverkehr über das Quell-VRF zugelassen wird.

Anforderungen

-

Erfahren Sie, wie Sie eine Sicherheitszone erstellen. Siehe Beispiel: Erstellen von Sicherheitszonen.

-

Unterstützte SRX-Firewall mit Junos OS Version 15.1X49-D160 oder höher. Dieses Konfigurationsbeispiel wurde für Junos OS Version 15.1X49-D160 getestet.

-

Konfigurieren Sie Netzwerkschnittstellen auf dem Gerät. Weitere Informationen finden Sie im Benutzerhandbuch für Sicherheits-Geräte.

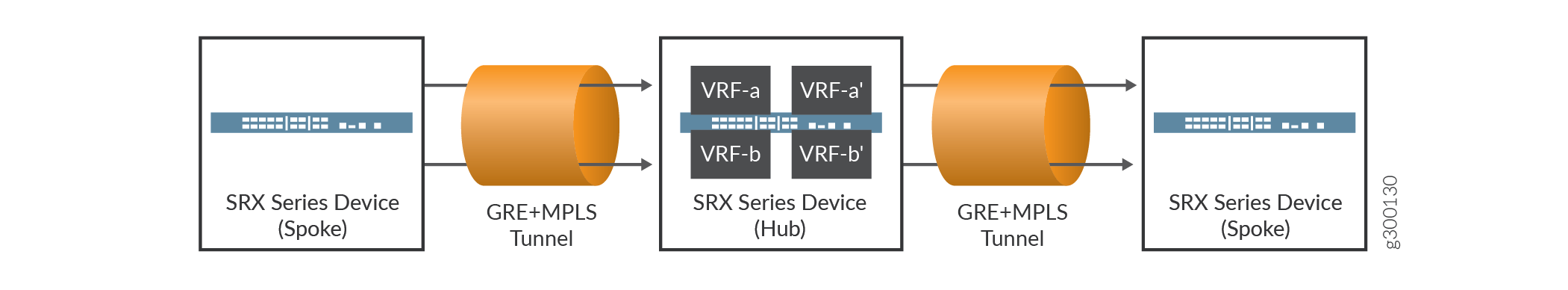

Überblick

In Junos OS setzen Sicherheitsrichtlinien Regeln für den Transitverkehr durch, d. h. welcher Datenverkehr das Gerät passieren darf und welche Aktionen für den Datenverkehr ausgeführt werden müssen, wenn er das Gerät passiert. In Abbildung 3 wird eine SRX-Firewall in einer SD-WAN-Architektur eingesetzt, um den Datenverkehr über das Quell-VRF zu steuern. Sie müssen Richtlinien konfigurieren, um den Datenverkehr zu steuern. Sie können Datenverkehr von einem MPLS-Netzwerk zu einem anderen MPLS-Netzwerk zulassen, indem Sie Richtlinien konfigurieren.

Es wird empfohlen, sowohl das Quell-VRF als auch das Ziel-VRF zu konfigurieren, wenn Quelle und Ziel aus dem MPLS-Netzwerk stammen.

Konfiguration

Vorgehensweise

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set routing-instances VRF-a instance-type vrf

set routing-instances VRF-a route-distinguisher 10:200

set routing-instances VRF-a vrf-target target:100:100

set routing-instances VRF-a vrf-table-label

set routing-instances VRF-b instance-type vrf

set routing-instances VRF-b route-distinguisher 20:200

set routing-instances VRF-b vrf-target target:200:100

set routing-instances VRF-b vrf-table-label

set routing-instances VRF-a’ instance-type vrf

set routing-instances VRF-a’ route-distinguisher 30:200

set routing-instances VRF-a’ vrf-target target:300:100

set routing-instances VRF-a’ vrf-table-label

set routing-instances VRF-b’ instance-type vrf

set routing-instances VRF-b’ route-distinguisher 40:200

set routing-instances VRF-b’ vrf-target target:400:100

set routing-instances VRF-b’ vrf-table-label

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group VRF-a

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group VRF-b

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Informationen zum Navigieren im CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im Junos OS CLI-Benutzerhandbuch.

So konfigurieren Sie eine Richtlinie so, dass Datenverkehr von einem MPLS-Netzwerk zu einem MPLS-Netzwerk unter Verwendung von Quell-VRF zugelassen wird:

-

Layer-3-VPNs benötigen eine VRF-Tabelle für die Verteilung von Routen innerhalb der Netzwerke. Erstellen Sie eine VRF-Instanz und geben Sie den Wert vrfan.

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

Weisen Sie der Routing-Instanz eine Routenunterscheidung zu.

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 user@host# set VRF-a’ route-distinguisher 30:200 user@host# set VRF-b’ route-distinguisher 40:200 -

Erstellen Sie eine Community-Richtlinie zum Importieren oder Exportieren aller Routen.

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 user@host# set VRF-a’ vrf-target target:300:100 user@host# set VRF-b’ vrf-target target:400:100 -

Weisen Sie allen Routen im VRF ein einziges VPN-Label zu.

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-a’ vrf-table-label user@host# set VRF-b vrf-table-label user@host# set VRF-b’ vrf-table-label -

Erstellen Sie eine Sicherheitsrichtlinie, um VRF-a-Datenverkehr aus dem MPLS-Netzwerk zuzulassen.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit -

Erstellen Sie eine Sicherheitsrichtlinie, um VRF-b-Datenverkehr aus dem MPLS-Netzwerk zuzulassen.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show security policies show routing-instances und-Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-a;

destination-l3vpn-vrf-group "VRF-a'";

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-grou VRF-b;

destination-l3vpn-vrf-group "VRF-b'";

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

VRF-a’ {

instance-type vrf;

route-distinguisher 30:200;

vrf-target target:300:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 40:200;

vrf-target target:400:100;

vrf-table-label;

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen der Richtlinienkonfiguration

Zweck

Stellen Sie sicher, dass die Sicherheitsrichtlinie VRF-basierten Datenverkehr vom IP-Netzwerk zum MPLS-Netzwerk zulässt.

Aktion

Geben Sie im Betriebsmodus den show security policies Befehl ein, um eine Zusammenfassung aller auf dem Gerät konfigurierten Sicherheitsrichtlinien anzuzeigen.

user@host> show security policies

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 7, Scope Policy: 0, Sequence number: 1

Source vrf: VRF-a

destination vrf: VRF-a'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Policy: vrf-b_policy, State: enabled, Index: 8, Scope Policy: 0, Sequence number: 2

Source vrf: VRF-b

destination vrf: VRF-b'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Beispiel: Konfigurieren von Sicherheitsrichtlinien mithilfe von VRF-Routing-Instanzen in einem MPLS-Netzwerk

Dieses Beispiel zeigt, wie Sicherheitsrichtlinien mithilfe von VRF-Routinginstanzen konfiguriert werden.

- Anforderungen

- Überblick

- MPLS-Netzwerk zu privatem IP-Netzwerk

- Globales IP-Netzwerk zu einem MPLS-Netzwerk

Anforderungen

-

Unterstützte SRX-Firewall mit jeder unterstützten Version von Junos OS.

-

Konfigurieren Sie Netzwerkschnittstellen auf dem Gerät. Siehe Schnittstellen-Benutzerhandbuch für Sicherheits-Geräte.

-

Erfahren Sie, wie Sie eine Sicherheitszone erstellen. Siehe Beispiel: Erstellen von Sicherheitszonen.

Überblick

In diesem Beispiel erstellen Sie Sicherheitsrichtlinien mithilfe von VRF-Instanzen (Virtual Routing and Forwarding), um Datenverkehr zu isolieren, der in den folgenden Netzwerken übertragen wird:

-

Ein MPLS zu einem privaten IP-Netzwerk

-

Eine globale IP zu einem MPLS-Netzwerk

MPLS-Netzwerk zu privatem IP-Netzwerk

Vorgehensweise

Schritt-für-Schritt-Anleitung

-

Layer-3-VPNs benötigen eine VRF-Tabelle für die Verteilung von Routen innerhalb der Netzwerke. Erstellen Sie eine VRF-Instanz und geben Sie den Wert vrfan.

[edit routing-instances] user@host#set VRF-a instance-type vrf user@host#set VRF-b instance-type vrf -

Weisen Sie der Routing-Instanz eine Routenunterscheidung zu.

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 -

Erstellen Sie eine Community-Richtlinie zum Importieren oder Exportieren aller Routen.

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 -

Weisen Sie allen Routen im VRF ein einziges VPN-Label zu.

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-b vrf-table-label -

Erstellen Sie eine Sicherheitsrichtlinie, um Datenverkehr von VRF-A für LAN A zuzulassen.

[edit security policies from-zone GRE_Zone to-zone LAN-a_Zone] set policy vrf-a_policy match source-address any set policy vrf-a_policy match destination-address any set policy vrf-a_policy match application any set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a set policy vrf-a_policy then permit -

Erstellen Sie eine Sicherheitsrichtlinie, um Datenverkehr von VRF-b für LAN B zuzulassen.

[edit security policies from-zone GRE_Zone to-zone LAN-b_Zone] set policy vrf-b_policy match source-address any set policy vrf-b_policy match destination-address any set policy vrf-b_policy match application any set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b set policy vrf-b_policy then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show security policies show routing-instances und-Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

user@host# show security policies

from-zone GRE_Zone to-zone LAN-a_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone GRE_Zone to-zone LAN-b_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Globales IP-Netzwerk zu einem MPLS-Netzwerk

Vorgehensweise

Schritt-für-Schritt-Anleitung

-

Layer-3-VPNs benötigen eine VRF-Tabelle für die Verteilung von Routen innerhalb der Netzwerke. Erstellen Sie eine VRF-Instanz und geben Sie den Wert vrfan.

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

Weisen Sie der Routing-Instanz eine Routenunterscheidung zu.

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 user@host# set VRF-a’ route-distinguisher 30:200 user@host# set VRF-b’ route-distinguisher 40:200 -

Erstellen Sie eine Community-Richtlinie zum Importieren oder Exportieren aller Routen.

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 user@host# set VRF-a’ vrf-target target:300:100 user@host# set VRF-b’ vrf-target target:400:100 -

Weisen Sie allen Routen im VRF ein einziges VPN-Label zu.

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-a’ vrf-table-label user@host# set VRF-b vrf-table-label user@host# set VRF-b’ vrf-table-label -

Erstellen Sie den Ziel-NAT-Pool.

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-a_p address 20.0.0.4/24 user@host# set pool vrf-b_p routing-instance VRF-b user@host# set pool vrf-b_p address 30.0.0.4/24 -

Erstellen Sie einen Ziel-NAT-Regelsatz.

[edit security nat destination] user@host# set rule-set rs from interface ge-0/0/0.0 user@host# set rule-set rs rule vrf-a_r match destination-address 40.0.0.4/24 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p -

Konfigurieren Sie eine Regel, die Pakete abgleicht und die Zieladresse in die Adresse im Pool übersetzt.

[edit security nat destination] user@host# set rule-set rs from interface ge-0/0/1.0 user@host# set rule-set rs rule vrf-b_r match destination-address 50.0.0.4/24 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p -

Konfigurieren Sie eine Sicherheitsrichtlinie, die Datenverkehr aus der nicht vertrauenswürdigen Zone zum Server in der vertrauenswürdigen Zone zulässt.

[edit security policies from-zone internet to-zone trust] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show security policiesBefehle , show routing-instancesund die show security nat Befehle eingeben. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

user@host# show security policies

from-zone internet to-zone trust {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group VRF-a;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

VRF-a’ {

instance-type vrf;

route-distinguisher 30:200;

vrf-target target:300:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 40:200;

vrf-target target:400:100;

vrf-table-label;

}

user@host#

show security nat destination

pool vrf-a_p {

routing-instance {

VRF-a’;

}

address 20.0.0.4/24;

}

pool vrf-b_p {

routing-instance {

VRF-b’;

}

address 30.0.0.4/24;

}

rule-set rs {

from interface [ ge-0/0/0.0 ge-0/0/1.0 ];

rule vrf-a_r {

match {

destination-address 40.0.0.4/24;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 50.0.0.4/24;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen der Ziel-NAT-Regel

Zweck

Zeigt Informationen zu allen Ziel-NAT-Regeln an.

Aktion

Geben Sie im Betriebsmodus den show security nat destination rule all Befehl ein.

user@host> show security nat destination rule all

Total destination-nat rules: 1

Total referenced IPv4/IPv6 ip-prefixes: 6/0

Destination NAT rule: rule1 Rule-set: vrf-b_r

Rule-Id : 2

Rule position : 2

From routing instance : vrf-b_r

Destination addresses : 50.0.0.4 - 50.0.0.4

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

[... Ausgabe abgeschnitten...]

Bedeutung

Der Befehl zeigt die Ziel-NAT-Regel an. Zeigen Sie das Feld Übersetzungstreffer an, um nach Datenverkehr zu suchen, der der Zielregel entspricht.

Überprüfen der Flow-Sitzung

Zweck

Zeigt Informationen über alle derzeit aktiven Sicherheitssitzungen auf dem Gerät an.

Aktion

Geben Sie im Betriebsmodus den show security flow session Befehl ein.

user@host>show security flow session Flow Sessions on FPC0 PIC1: Session ID: 10115977, Policy name: SG/4, State: Active, Timeout: 62, Valid In: 203.0.113.11/1000 203.0.113.1/2000;udp, Conn Tag: 0x0, If: reth1.1, VRF: VRF-a, Pkts: 1, Bytes: 86, CP Session ID: 10320276 Out: 203.0.113.1/2000 203.0.113.11/1000;udp, Conn Tag: 0x0, If: reth0.0, VRF: VRF-b, Pkts: 0, Bytes: 0, CP Session ID: 10320276

Bedeutung

Der Befehl zeigt Details zu allen aktiven Sitzungen an. Zeigen Sie das VRF-Feld an, um die Details der VRF-Routing-Instanz im Flow zu überprüfen.

Plattformspezifisches Datenverkehrsverhalten in der SD-WAN-Architektur

Verwenden Sie den Feature-Explorer , um die Plattform- und Release-Unterstützung für bestimmte Funktionen zu bestätigen.

Verwenden Sie die folgenden Tabellen, um das plattformspezifische Verhalten für Ihre Plattform zu überprüfen:

| Plattform |

Unterschied |

|---|---|

| SRX-Serie |

|