Auf dieser Seite

Beispiel: Konfigurieren von dynamischen MPLS-over-UDP-Tunneln für den nächsten Hop

Anti-Spoofing-Schutz für Next-Hop-basierte dynamische Tunnel – Übersicht

Beispiel: Konfigurieren des Anti-Spoofing-Schutzes für Next-Hop-basierte dynamische Tunnel

Next-Hop-basierte dynamische Tunnellokalisierung – Übersicht

Überblick über Next-Hop-basiertes dynamisches Tunneling mit IP-over-IP-Kapselung

Beispiel: Konfigurieren von Next-Hop-basierten dynamischen IP-over-IP-Tunneln

Next-Hop-basierte dynamische Tunnel

Beispiel: Konfigurieren von dynamischen MPLS-over-UDP-Tunneln für den nächsten Hop

In diesem Beispiel wird gezeigt, wie ein dynamischer MPLS-over-UDP-Tunnel konfiguriert wird, der einen Tunnel Composite-Next-Hop enthält. Die MPLS-over-UDP-Funktion bietet einen Skalierungsvorteil bei der Anzahl der IP-Tunnel, die auf einem Gerät unterstützt werden.

Ab Junos OS Version 18.3R1 werden MPLS-over-UDP-Tunnel auf Routern der PTX-Serie und Switches der QFX-Serie unterstützt. Für jeden dynamischen Tunnel, der auf einem PTX-Router oder einem QFX-Switch konfiguriert ist, wird ein Tunnel-Composite-Next-Hop, ein indirekter Next-Hop und ein Weiterleitungs-Next-Hop erstellt, um die Tunnelzielroute aufzulösen. Sie können auch die Richtliniensteuerung verwenden, um den dynamischen Tunnel über ausgewählte Präfixe aufzulösen, indem Sie die forwarding-rib configuration-Anweisung auf Hierarchieebene [edit routing-options dynamic-tunnels] einschließen.

Anforderungen

In diesem Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

-

Fünf Router der MX-Serie mit MPCs und MICs.

-

Junos OS, Version 16.2 oder höher, das auf den Provider-Edge-Routern (PE) ausgeführt wird.

Bevor Sie beginnen:

-

Konfigurieren Sie die Geräteschnittstellen, einschließlich der Loopback-Schnittstelle.

-

Konfigurieren Sie die Router-ID und die automatische Systemnummer für das Gerät.

-

Richten Sie eine interne BGP-Sitzung (IBGP) mit dem Remote-PE-Gerät ein.

-

Richten Sie OSPF-Peering zwischen den Geräten ein.

Überblick

Ab Junos OS Version 16.2 unterstützt ein dynamischer UDP-Tunnel die Erstellung eines Tunnel Composite Next Hop für jeden konfigurierten UDP-Tunnel. Diese Next-Hop-basierten dynamischen UDP-Tunnel werden als MPLS-over-UDP-Tunnel bezeichnet. Die Tunnel Composite-Next-Hops sind standardmäßig für die MPLS-over-UDP-Tunnel aktiviert.

MPLS-over-UDP-Tunnel können bidirektional oder unidirektional sein.

-

Bidirektional: Wenn die PE-Geräte über MPLS-over-UDP-Tunnel in beide Richtungen verbunden sind, spricht man von einem bidirektionalen MPLS-over-UDP-Tunnel.

-

Unidirektional: Wenn zwei PE-Geräte über einen MPLS-over-UDP-Tunnel in die eine Richtung und über MPLS/IGP in die andere Richtung verbunden sind, spricht man von einem unidirektionalen MPLS-over-UDP-Tunnel.

Unidirektionale MPLS-over-UDP-Tunnel werden in Migrationsszenarien oder in Fällen verwendet, in denen zwei PE-Geräte über zwei getrennte Netzwerke miteinander verbunden sind. Da für unidirektionale MPLS-over-UDP-Tunnel kein Tunnel in umgekehrter Richtung vorhanden ist, müssen Sie eine filterbasierte MPLS-over-UDP-Entkapselung auf dem Remote-PE-Gerät für die Weiterleitung des Datenverkehrs konfigurieren.

Ab Junos OS Version 18.2R1 müssen Sie auf Routern der PTX-Serie und QFX10000 mit unidirektionalen MPLS-over-UDP-Tunneln das Remote-PE-Gerät mit einem Eingabefilter für MPLS-over-UDP-Pakete und einer Aktion zum Entkapseln der IP- und UDP-Header zum Weiterleiten der Pakete in umgekehrter Tunnelrichtung konfigurieren.

Auf dem Remote-PE-Gerät, Device PE2, ist beispielsweise die folgende Konfiguration für unidirektionale MPLS-over-UDP-Tunnel erforderlich:

PE2

[edit firewall filter] user@host# set Decap_Filter term udp_decap from protocol udp user@host# set Decap_Filter term udp_decap from destination-port 6635 user@host# set Decap_Filter term udp_decap then count UDP_PKTS user@host# set Decap_Filter term udp_decap then decapsulate mpls-in-udp user@host# set Decap_Filter term def then count def_pkt user@host# set Decap_Filter term def then accept

In der obigen Beispielkonfiguration ist der Name des Firewallfilters, Decap_Filter der für die MPLS-over-UDP-Entkapselung verwendet wird. Der Begriff udp_decap ist der Eingabefilter für die Annahme von UDP-Paketen auf der Core-Schnittstelle von Gerät PE2 und die anschließende Entkapselung der MPLS-over-UDP-Pakete in MPLS-over-IP-Pakete zur Weiterleitung.

Sie können die vorhandenen Befehle für den Betriebsmodus der Firewall verwenden, um z. B show firewall filter . die filterbasierte MPLS-over-UDP-Entkapselung anzuzeigen.

Zum Beispiel:

user@host >show firewall filter Decap_Filter Filter: Decap_Filter Counters: Name Bytes Packets UDP_PKTS 16744 149 def_pkt 13049 136

Für unidirektionale MPLS-over-UDP-Tunnel:

-

Nur die IPv4-Adresse wird als äußerer Header unterstützt. Die filterbasierte MPLS-over-UDP-Entkapselung unterstützt keine IPv6-Adresse im äußeren Header.

-

Nach der Entkapselung wird nur die Standard-Routinginstanz unterstützt.

Ab Junos OS Version 17.1 wird auf Routern der MX-Serie mit MPCs und MICs die Skalierungsgrenze für MPLS-over-UDP-Tunnel erhöht.

Ab Junos Version 19.2R1 kann auf Routern der MX-Serie mit MPCs und MICs die CSC-Architektur (Carrier Supporting Carrier) mit MPLS-over-UDP-Tunneln bereitgestellt werden, die MPLS-Datenverkehr über dynamische IPv4-UDP-Tunnel übertragen, die zwischen den PE-Geräten des unterstützenden Netzbetreibers eingerichtet werden. Mit dieser Erweiterung wird der Skalierungsvorteil, den die MPLS-over-UDP-Tunnel boten, weiter erhöht. Die CSC-Unterstützung mit MPLS-over-UDP-Tunnel wird für IPv6-UDP-Tunnel nicht unterstützt.

Die vorhandene dynamische Tunnelfunktion erfordert eine vollständige statische Konfiguration. Derzeit werden die Tunnelinformationen, die von Peer-Geräten in angekündigten Routen empfangen werden, ignoriert. Ab Junos OS Version 17.4R1 werden auf Routern der MX-Serie die Next-Hop-basierten dynamischen MPLS-over-UDP-Tunnel über die erweiterte BGP-Kapselungs-Community signalisiert. Die BGP-Exportrichtlinie wird verwendet, um die Tunneltypen anzugeben, die absenderseitigen Tunnelinformationen anzukündigen und die empfängerseitigen Tunnelinformationen zu analysieren und zu übertragen. Ein Tunnel wird entsprechend dem empfangenen Typ Tunnelcommunity erstellt.

Mehrere Tunnelkapselungen werden von BGP unterstützt. Wenn mehrere Funktionen empfangen werden, wird der Next-Hop-basierte dynamische Tunnel basierend auf der konfigurierten BGP-Richtlinie und der Tunnelpräferenz erstellt. Die Tunnelpräferenz sollte über beide Tunnelenden hinweg konsistent sein, damit der Tunnel eingerichtet werden kann. Standardmäßig wird MPLS-over-UDP-Tunnel gegenüber GRE-Tunneln bevorzugt. Wenn eine dynamische Tunnelkonfiguration vorhanden ist, hat sie Vorrang vor der empfangenen Tunnel-Community.

Beachten Sie bei der Konfiguration eines Next-Hop-basierten dynamischen MPLS-over-UDP-Tunnels die folgenden Überlegungen:

-

Zwischen den PE-Geräten muss eine IBGP-Sitzung konfiguriert werden.

-

Ein Wechsel zwischen den Next-Hop-basierten dynamischen Tunnelkapselungen (UDP und GRE) ist zulässig, was sich auf die Netzwerkleistung in Bezug auf die unterstützten IP-Tunnelskalierungswerte in den einzelnen Modi auswirken kann.

-

Die Verwendung von GRE- und UDP-Next-Hop-basierten dynamischen Tunnelkapselungstypen für dasselbe Tunnelziel führt zu einem Commit-Fehler.

-

Für unidirektionale MPLS-over-UDP-Tunnel müssen Sie explizit die filterbasierte MPLS-over-UDP-Entkapselung auf dem Remote-PE-Gerät konfigurieren, damit die weiterzuleitenden Pakete weitergeleitet werden können.

-

Graceful Routing Engine Switchover (GRES) wird mit MPLS-over-UDP unterstützt, und die MPLS-over-UDP-Tunneltyp-Flags sind ISSU- und NSR-konform.

-

MPLS-over-UDP-Tunnel werden auf virtuellen MX (vMX) im Lite-Modus unterstützt.

-

MPLS-over-UDP-Tunnel unterstützen die dynamische Erstellung von GRE-Tunneln auf der Grundlage neuer IPv4-zugeordneter IPv6 Next Hops.

-

MPLS-over-UDP-Tunnel werden in Interoperabilität mit Contrail unterstützt, wobei die MPLS-over-UDP-Tunnel vom Contrail-vRouter zu einem MX-Gateway erstellt werden. Um dies zu ermöglichen, muss die folgende Community auf der Route vom Router der MX-Serie zum contrail vRouter angekündigt werden:

[edit policy-options community] udp members 0x030c:64512:13;

Zu einem bestimmten Zeitpunkt wird auf dem Contrail vRouter nur ein Tunneltyp unterstützt: Next-Hop-basierte dynamische GRE-Tunnel, MPLS-over-UDP-Tunnel oder VXLAN.

-

Die folgenden Funktionen werden von der Next-Hop-basierten dynamischen MPLS-over-UDP-Tunnelkonfiguration nicht unterstützt:

-

Automatisches RSVP-Mesh

-

Einfache IPV6-, GRE- und UDP-Tunnelkonfiguration

-

Logische Systeme

-

Topologie

Abbildung 1 veranschaulicht ein Layer-3-VPN-Szenario über dynamische MPLS-over-UDP-Tunnel. Die Kunden-Edge-Geräte (CE1) und CE2, CE1 und CE2, stellen eine Verbindung mit den Provider-Edge-Geräten (PE) PE1 bzw. PE2 her. Die PE-Geräte sind mit einem Provider-Gerät (Gerät P1) verbunden, und eine interne BGP-Sitzung (IBGP) verbindet die beiden PE-Geräte. Zwischen den PE-Geräten wird ein dynamischer, bidirektionaler MPL-over-UDP-Tunnel konfiguriert.

Der MPLS-over-UDP-Tunnel wird wie folgt gehandhabt:

-

Nachdem ein MPLS-over-UDP-Tunnel konfiguriert wurde, wird eine Tunnelzielmaskenroute mit einem Tunnel Composite-Next-Hop für den Tunnel in der inet.3-Routing-Tabelle erstellt. Diese IP-Tunnelroute wird nur zurückgezogen, wenn die dynamische Tunnelkonfiguration gelöscht wird.

Die Tunnelverbund-Next-Hop-Attribute umfassen Folgendes:

-

Wenn der nächste Hop des zusammengesetzten Layer-3-VPN deaktiviert ist – Quell- und Zieladresse, Kapselungszeichenfolge und VPN-Label.

-

Wenn der Layer-3-VPN-Composite-Next-Hop und die VPN-Label-Zuweisung pro Präfix aktiviert sind: Quelladresse, Zieladresse und Kapselungszeichenfolge.

-

Wenn der nächste Hop für Layer-3-VPN-Composite aktiviert und die Zuweisung von VPN-Labels pro Präfix deaktiviert ist: Quelladresse, Zieladresse und Kapselungszeichenfolge. Die Route wird in diesem Fall der anderen virtuellen Routing- und Weiterleitungsinstanztabelle mit einer sekundären Route hinzugefügt.

-

-

Die PE-Geräte werden über eine IBGP-Sitzung miteinander verbunden. Der nächste Hop der IBGP-Route zu einem entfernten BGP-Nachbarn ist der nächste Hop des Protokolls, der mithilfe der Tunnelmaskenroute mit dem nächsten Tunnel-Hop aufgelöst wird.

-

Nachdem der nächste Hop des Protokolls über den Tunnelverbund-nächsten Hop aufgelöst wurde, werden indirekte nächste Hops mit Weiterleitungs-nächsten Hops erstellt.

-

Der Tunnelverbund-Next-Hop wird verwendet, um die nächsten Hops der indirekten Next-Hops weiterzuleiten.

Konfiguration

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

CE1

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.1/8 set interfaces lo0 unit 0 family inet address 10.127.0.1/32 set routing-options router-id 10.127.0.1 set routing-options autonomous-system 65200 set protocols bgp group ce1-pe1 export export-loopback-direct set protocols bgp group ce1-pe1 peer-as 100 set protocols bgp group ce1-pe1 neighbor 10.0.0.2 set policy-options policy-statement export-loopback-direct term term-1 from interface lo0.0 set policy-options policy-statement export-loopback-direct term term-1 from route-filter 10.127.0.1/32 exact set policy-options policy-statement export-loopback-direct term term-1 then accept

CE2

set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.2/24 set interfaces lo0 unit 0 family inet address 10.127.0.5/32 set routing-options router-id 10.127.0.5 set routing-options autonomous-system 65200 set protocols bgp group ce1-pe1 export export-loopback-direct set protocols bgp group ce1-pe1 peer-as 65100 set protocols bgp group ce1-pe1 neighbor 203.0.113.1 set policy-options policy-statement export-loopback-direct term term-1 from interface lo0.0 set policy-options policy-statement export-loopback-direct term term-1 from route-filter 10.127.0.5/32 exact set policy-options policy-statement export-loopback-direct term term-1 then accept

PE1

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.2/8 set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.127.0.2/32 set routing-options static route 10.33.0/16 next-hop 192.0.2.2 set routing-options router-id 10.127.0.2 set routing-options autonomous-system 65100 set routing-options forwarding-table export pplb set routing-options dynamic-tunnels gre next-hop-based-tunnel set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe2 source-address 10.127.0.2 set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe2 udp set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe2 destination-networks 10.127.0.0/24 set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 10.127.0.2 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 10.127.0.4 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set routing-instances MPLS-over-UDP-PE1 instance-type vrf set routing-instances MPLS-over-UDP-PE1 interface ge-0/0/0.0 set routing-instances MPLS-over-UDP-PE1 route-distinguisher 10.127.0.2:1 set routing-instances MPLS-over-UDP-PE1 vrf-target target:600:1 set routing-instances MPLS-over-UDP-PE1 protocols bgp group pe1-ce1 peer-as 65200 set routing-instances MPLS-over-UDP-PE1 protocols bgp group pe1-ce1 neighbor 10.0.0.1 as-override

P1

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.2/24 set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.1/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.127.0.3/32 set routing-options router-id 10.127.0.3 set routing-options autonomous-system 65100 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

PE2

set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.1/24 set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.2/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.127.0.4/8 set routing-options nonstop-routing set routing-options router-id 10.127.0.4 set routing-options autonomous-system 65100 set routing-options forwarding-table export pplb set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe1 source-address 10.127.0.4 set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe1 udp set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe1 destination-networks 10.127.0.0/24 set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 10.127.0.4 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 10.127.0.2 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set routing-instances MPLS-over-UDP-PE2 instance-type vrf set routing-instances MPLS-over-UDP-PE2 interface ge-0/0/0.0 set routing-instances MPLS-over-UDP-PE2 route-distinguisher 10.127.0.4:1 set routing-instances MPLS-over-UDP-PE2 vrf-target target:600:1 set routing-instances MPLS-over-UDP-PE2 protocols bgp group ebgp peer-as 65200 set routing-instances MPLS-over-UDP-PE2 protocols bgp group ebgp neighbor 203.0.113.2 as-override

Verfahren

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Weitere Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie Gerät PE1:

-

Konfigurieren Sie die Geräteschnittstellen, einschließlich der Loopback-Schnittstelle des Geräts.

[edit interfaces] user@PE1# set ge-0/0/0 unit 0 family inet address 10.0.0.2/8 user@PE1# set ge-0/0/1 unit 0 family inet address 192.0.2.1/24 user@PE1# set ge-0/0/1 unit 0 family mpls user@PE1# set lo0 unit 0 family inet address 10.127.0.2/8

-

Konfigurieren Sie eine statische Route für Routen von Gerät PE1 mit Gerät P1 als Ziel des nächsten Hops.

[edit routing-options] user@PE1# set static route 10.33.0.0/16 next-hop 192.0.2.2

-

Konfigurieren Sie die Router-ID und die autonome Systemnummer für Gerät PE1.

[edit routing-options] user@PE1# set router-id 10.127.0.2 user@PE1# set autonomous-system 65100

-

(Nur PTX-Serie) Konfigurieren Sie die Richtliniensteuerung, um die dynamische MPLS-over-UDP-Tunnelroute über ausgewählte Präfixe aufzulösen.

[edit routing-options dynamic-tunnels] user@PTX-PE1# set forwarding-rib inet.0 inet-import dynamic-tunnel-fwd-route-import

-

(Nur PTX-Serie) Konfigurieren Sie die inet-import-Richtlinie zum Auflösen dynamischer Tunnelzielrouten über .

[edit policy-options] user@PTX-PE1# set policy-statement dynamic-tunnel-fwd-route-import term 1 from route-filter 10.127.0.4/32 exact user@PTX-PE1# set policy-statement dynamic-tunnel-fwd-route-import term 1 then accept user@PTX-PE1# set policy-options policy-statement dynamic-tunnel-fwd-route-import then reject

-

Konfigurieren Sie das IBGP-Peering zwischen den PE-Geräten.

[edit protocols] user@PE1# set bgp group IBGP type internal user@PE1# set bgp group IBGP local-address 10.127.0.2 user@PE1# set bgp group IBGP family inet-vpn unicast user@PE1# set bgp group IBGP neighbor 10.127.0.4

-

Konfigurieren Sie OSPF auf allen Schnittstellen von Gerät PE1, mit Ausnahme der Verwaltungsschnittstelle.

[edit protocols] user@PE1# set ospf area 0.0.0.0 interface ge-0/0/1.0 user@PE1# set ospf area 0.0.0.0 interface lo0.0 passive

-

Aktivieren Sie die Next-Hop-basierte dynamische GRE-Tunnelkonfiguration auf Gerät PE1.

HINWEIS:Dieser Schritt ist nur erforderlich, um den Implementierungsunterschied zwischen Next-Hop-basierten dynamischen GRE-Tunneln und MPLS-over-UDP-Tunneln zu veranschaulichen.

[edit routing-options] user@PE1# set dynamic-tunnels gre next-hop-based-tunnel

-

Konfigurieren Sie die MPLS-over-UDP-Tunnelparameter von Gerät PE1 zu Gerät PE2.

[edit routing-options] user@PE1# set dynamic-tunnels udp-dyn-tunnel-to-pe2 source-address 10.127.0.2 user@PE1# set dynamic-tunnels udp-dyn-tunnel-to-pe2 udp user@PE1# set dynamic-tunnels udp-dyn-tunnel-to-pe2 destination-networks 10.127.0.0/24

-

Konfigurieren Sie eine VRF-Routing-Instanz auf Gerät PE1 und andere Routing-Instanzparameter.

[edit routing-instances] user@PE1# set MPLS-over-UDP-PE1 instance-type vrf user@PE1# set MPLS-over-UDP-PE1 interface ge-0/0/0.0 user@PE1# set MPLS-over-UDP-PE1 route-distinguisher 10.127.0.2:1 user@PE1# set MPLS-over-UDP-PE1 vrf-target target:600:1

-

Aktivieren Sie BGP in der Routing-Instanzkonfiguration für das Peering mit Gerät CE1.

[edit routing-instances] user@PE1# set MPLS-over-UDP-PE1 protocols bgp group pe1-ce1 peer-as 65200 user@PE1# set MPLS-over-UDP-PE1 protocols bgp group pe1-ce1 neighbor 10.0.0.1 as-override

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show routing-options, show protocolsund show routing-instances eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

user@PE1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.0.0.2/8;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 10.127.0.2/32;

}

}

}

user@PE1# show routing-options

static {

route 10.33.0.0/16 next-hop 192.0.2.2;

}

router-id 10.127.0.2;

autonomous-system 65100;

forwarding-table {

export pplb;

}

dynamic-tunnels {

gre next-hop-based-tunnel;

udp-dyn-tunnel-to-pe2 {

source-address 10.127.0.2;

udp;

destination-networks {

10.127.0.0/24;

}

}

}

user@PE1# show protocols

bgp {

group IBGP {

type internal;

local-address 10.127.0.2;

family inet-vpn {

unicast;

}

neighbor 10.127.0.4;

}

}

ospf {

area 0.0.0.0 {

interface ge-0/0/1.0;

interface lo0.0 {

passive;

}

}

}

user@PE1# show routing-instances

MPLS-over-UDP-PE1 {

instance-type vrf;

interface ge-0/0/0.0;

route-distinguisher 10.127.0.2:1;

vrf-target target:600:1;

protocols {

bgp {

group pe1-ce1 {

peer-as 65200;

neighbor 10.0.0.1 {

as-override;

}

}

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Vergewissern Sie sich, dass die Konfiguration ordnungsgemäß funktioniert.

- Überprüfen der Verbindung zwischen PE-Geräten

- Überprüfen der dynamischen Tunnelrouten auf Gerät PE1

- Überprüfen der dynamischen Tunnelrouten auf Gerät PE2

- Überprüfen, ob die Routen das erwartete Flag für den indirekten nächsten Hop aufweisen

Überprüfen der Verbindung zwischen PE-Geräten

Zweck

Überprüfen Sie den BGP-Peering-Status zwischen Gerät PE1 und Gerät PE2 sowie die von Gerät PE2 empfangenen BGP-Routen.

Action!

Führen Sie im Betriebsmodus die show bgp summary Befehle und show route receive-protocol bgp ip-address table bgp.l3vpn.0 aus.

user@PE1> show bgp summary

Groups: 2 Peers: 2 Down peers: 0

Table Tot Paths Act Paths Suppressed History Damp State Pending

bgp.l3vpn.0

2 2 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

10.127.0.4 65100 139 136 0 0 58:23 Establ

bgp.l3vpn.0: 2/2/2/0

MPLS-over-UDP-PE1.inet.0: 2/2/2/0

10.10.0.1 65200 135 136 0 0 58:53 Establ

MPLS-over-UDP-PE1.inet.0: 1/1/1/0user@PE1> show route receive-protocol bgp 10.127.0.4 table bgp.l3vpn.0 bgp.l3vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) Prefix Nexthop MED Lclpref AS path 10.127.0.4:1:127.0.0.5/8 * 10.127.0.4 65100 65200 I

Bedeutung

-

In der ersten Ausgabe lautet

Establder BGP-Sitzungsstatus , was bedeutet, dass die Sitzung aktiv ist und die PE-Geräte per Peering verbunden sind. -

In der zweiten Ausgabe hat Gerät PE1 eine BGP-Route von Gerät PE2 gelernt.

Überprüfen der dynamischen Tunnelrouten auf Gerät PE1

Zweck

Überprüfen Sie die Routen in der inet.3-Routing-Tabelle und die Informationen zur dynamischen Tunneldatenbank auf Gerät PE1.

Action!

Führen Sie im Betriebsmodus die show route table inet.3Befehle , show dynamic-tunnels database terse, show dynamic-tunnels databaseund show dynamic-tunnels database summary aus.

user@PE1> show route table inet.3

inet.3: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.127.0.0/24 *[Tunnel/300] 00:21:18

Tunnel

127.0.0.4/8 *[Tunnel/300] 00:21:18

Tunnel Compositeuser@PE1> show dynamic-tunnels database terse Table: inet.3 Destination-network: 10.127.0.0/24 Destination Source Next-hop Type Status 10.127.0.4/8 10.127.0.2 0xb395b10 nhid 613 udp Up

user@PE1> show dynamic-tunnels database

Table: inet.3

. . .

Tunnel to: 10.127.0.4/32

Reference count: 2

Next-hop type: UDP

Source address: 10.127.0.2 Tunnel Id: 2

Next hop: tunnel-composite, 0xb395b10, nhid 613

VPN Label: Push 299776 Reference count: 3

Traffic Statistics: Packets 0, Bytes 0

State: Upuser@PE1> show dynamic-tunnels database summary Dynamic Tunnels, Total 1 displayed GRE Tunnel: Active Tunnel Mode, Next Hop Base IFL Based, Total 0 displayed, Up 0, Down 0 Nexthop Based, Total 0 displayed, Up 0, Down 0 RSVP Tunnel: Total 0 displayed UDP Tunnel: Total 1 displayed, Up 1, Down 0

Bedeutung

-

Da das Gerät PE1 in der ersten Ausgabe mit dem MPLS-over-UDP-Tunnel konfiguriert ist, wird eine zusammengesetzte Tunnelroute für den Routeneintrag der inet.3-Routing-Tabelle erstellt.

-

In den verbleibenden Ausgaben wird der MPLS-over-UDP-Tunnel mit dem Tunnelkapselungstyp, den Tunnelparametern für den nächsten Hop und dem Tunnelstatus angezeigt.

Überprüfen der dynamischen Tunnelrouten auf Gerät PE2

Zweck

Überprüfen Sie die Routen in der inet.3-Routing-Tabelle und die Informationen zur dynamischen Tunneldatenbank auf Gerät PE2.

Action!

Führen Sie im Betriebsmodus die show route table inet.3Befehle , und die show dynamic-tunnels database terse aus.

user@PE2> show route table inet.3

inet.3: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.127.0.0/24 *[Tunnel/300] 00:39:31

Tunnel

10.127.0.2/32 *[Tunnel/300] 00:24:53

Tunnel Compositeuser@PE1> show dynamic-tunnels database terse Table: inet.3 Destination-network: 127.0.0.0/8 Destination Source Next-hop Type Status 10.127.0.2/32 10.127.0.4 0xb395450 nhid 615 udp Up

Bedeutung

Die Ausgaben zeigen die MPLS-over-UDP-Tunnelerstellung und die Next-Hop-ID, die als Next-Hop-Schnittstelle zugewiesen ist, ähnlich wie bei Device PE1.

Überprüfen, ob die Routen das erwartete Flag für den indirekten nächsten Hop aufweisen

Zweck

Stellen Sie sicher, dass Gerät PE1 und Gerät PE2 so konfiguriert sind, dass die indirekte Bindung des nächsten Hops zur Weiterleitung des nächsten Hops in der Weiterleitungs-Engine in der Weiterleitungstabelle des Paketweiterleitungsmoduls beibehalten wird.

Action!

Führen Sie den show krt indirect-next-hop Befehl im Betriebsmodus auf Gerät PE1 und Gerät PE2 aus.

user@PE1> show krt indirect-next-hop

Indirect Nexthop:

Index: 1048574 Protocol next-hop address: 10.127.0.4

RIB Table: bgp.l3vpn.0

Label: Push 299776

Policy Version: 1 References: 1

Locks: 3 0xb2ab630

Flags: 0x0

INH Session ID: 0x0

INH Version ID: 0

Ref RIB Table: unknown

Tunnel type: UDP, Reference count: 3, nhid: 613

Destination address: 10.127.0.4, Source address: 10.127.0.2

Tunnel id: 2, VPN Label: Push 299776, TTL action: prop-ttl

IGP FRR Interesting proto count : 1

Chain IGP FRR Node Num : 1

IGP Resolver node(hex) : 0xb3c70dc

IGP Route handle(hex) : 0xb1ae688 IGP rt_entry protocol : Tunnel

IGP Actual Route handle(hex) : 0x0 IGP Actual rt_entry protocol : Anyuser@PE2> show krt indirect-next-hop

Indirect Nexthop:

Index: 1048575 Protocol next-hop address: 10.127.0.2

RIB Table: bgp.l3vpn.0

Label: Push 299776

Policy Version: 1 References: 2

Locks: 3 0xb2ab740

Flags: 0x0

INH Session ID: 0x0

INH Version ID: 0

Ref RIB Table: unknown

Tunnel type: UDP, Reference count: 3, nhid: 615

Destination address: 10.127.0.2, Source address: 10.127.0.4

Tunnel id: 1, VPN Label: Push 299776, TTL action: prop-ttl

IGP FRR Interesting proto count : 2

Chain IGP FRR Node Num : 1

IGP Resolver node(hex) : 0xb3d3a28

IGP Route handle(hex) : 0xb1ae634 IGP rt_entry protocol : Tunnel

IGP Actual Route handle(hex) : 0x0 IGP Actual rt_entry protocol : AnyBedeutung

Die Ausgaben zeigen, dass ein Next-Hop-basierter dynamischer MPLS-over-UDP-Tunnel zwischen den PE-Geräten erstellt wird.

Fehlerbehebung

Informationen zur Fehlerbehebung bei Next-Hop-basierten dynamischen Tunneln finden Sie unter:

Befehle zur Fehlerbehebung

Problem

Die Next-Hop-basierte dynamische MPLS-over-UDP-Tunnelkonfiguration wird nicht wirksam.

Lösung

Verwenden Sie die folgenden traceroute Befehle in der [edit routing-options dynamic-tunnels] Anweisungshierarchie, um Probleme bei der Next-Hop-basierten MPLS-over-UDP-Tunnelkonfiguration zu beheben:

-

traceoptions file file-name -

traceoptions file size file-size -

traceoptions flag all

Zum Beispiel:

[edit routing-options dynamic-tunnels]

traceoptions {

file udp_dyn_pe1.wri size 4294967295;

flag all;

}

Anti-Spoofing-Schutz für Next-Hop-basierte dynamische Tunnel – Übersicht

Mit der zunehmenden Bereitstellung von hoch skalierten IP-Tunneln in Datencentern besteht die Notwendigkeit, Sicherheitsmaßnahmen hinzuzufügen, die es Benutzern ermöglichen, bösartigen Datenverkehr von kompromittierten virtuellen Maschinen (VMs) zu begrenzen. Ein möglicher Angriff ist das Einschleusen von Datenverkehr in ein beliebiges Kunden-VPN von einem kompromittierten Server über den Gateway-Router. In solchen Fällen stellen Anti-Spoofing-Prüfungen von IP-Tunneln sicher, dass nur legitime Quellen Datenverkehr von den vorgesehenen IP-Tunneln in Datencenter einschleusen.

Next-Hop-basierte dynamische IP-Tunnel erstellen für jeden dynamischen Tunnel, der auf dem Gerät erstellt wird, einen Tunnelverbund-Next-Hop. Da Next-Hop-basierte dynamische Tunnel die Abhängigkeit von physischen Schnittstellen für jeden neu konfigurierten dynamischen Tunnel beseitigen, bietet die Konfiguration von Next-Hop-basierten dynamischen Tunneln einen Skalierungsvorteil gegenüber der Anzahl dynamischer Tunnel, die auf einem Gerät erstellt werden können. Ab Junos OS Version 17.1 werden Anti-Spoofing-Funktionen für Next-Hop-basierte dynamische IP-Tunnel für Next-Hop-basierte dynamische Tunnel bereitgestellt. Mit dieser Erweiterung wird eine Sicherheitsmaßnahme implementiert, um zu verhindern, dass Datenverkehr von einem kompromittierten Server über den Gateway-Router in ein beliebiges Kunden-VPN eingeschleust wird.

Anti-Spoofing wird mithilfe von Reverse-Path-Forwarding-Prüfungen in der Packet Forwarding Engine implementiert. Die Prüfungen werden für den Datenverkehr implementiert, der durch den Tunnel zur Routing-Instanz kommt. Wenn der Gateway-Router derzeit Datenverkehr von einem Tunnel empfängt, wird nur die Zielsuche durchgeführt und das Paket entsprechend weitergeleitet. Wenn der Anti-Spoofing-Schutz aktiviert ist, führt der Gateway-Router zusätzlich zur Tunnelzielsuche auch eine Quelladresssuche des IP-Headers des Kapselungspakets im VPN durch. Dadurch wird sichergestellt, dass legitime Quellen den Datenverkehr durch die dafür vorgesehenen IP-Tunnel leiten. Daher stellt der Anti-Spoofing-Schutz sicher, dass der Tunnelverkehr von einer legitimen Quelle in den vorgesehenen Tunneln empfangen wird.

Abbildung 2 Veranschaulicht eine Beispieltopologie mit den Anforderungen für den Anti-Spoofing-Schutz.

In diesem Beispiel ist der Gateway-Router Router G. Router G verfügt über zwei VPNs: Grün und Blau. Die beiden Server, Server A und Server B, können das grüne und das blaue VPN auf Router G über die Next-Hop-basierten dynamischen Tunnel T1 bzw. T2 erreichen. Mehrere Hosts und virtuelle Maschinen (P, Q, R, S und T), die mit den Servern verbunden sind, können die VPNs über den Gateway-Router Router G erreichen. Router G verfügt über die VRF-Tabellen (Virtual Routing and Forwarding) für grüne und blaue VPNs, die jeweils mit den Erreichbarkeitsinformationen für die virtuellen Maschinen in diesen VPNs gefüllt sind.

In VPN Green verwendet Router G beispielsweise den Tunnel T1, um Host P zu erreichen, den Tunnel T2, um die Hosts R und S zu erreichen, und der Lastenausgleich erfolgt zwischen den Tunneln T1 und T2, um den mehrfach vernetzten Host Q zu erreichen. In VPN Blau verwendet Router G den Tunnel T1, um die Hosts P und R zu erreichen, und den Tunnel T2, um die Hosts Q und T zu erreichen.

Die Prüfung für die Weiterleitung des umgekehrten Pfads ist bestanden, wenn:

Ein Paket stammt von einer legitimen Quelle im dafür vorgesehenen Tunnel.

Host P in VPN Grün sendet ein Paket über den Tunnel T1 an Host X. Da Router G Host P durch Tunnel T1 erreichen kann, lässt er das Paket passieren und leitet das Paket an Host X weiter.

Ein Paket stammt von einer mehrfach vernetzten Quelle in den dafür vorgesehenen Tunneln.

Host Q in VPN Green ist auf den Servern A und B mehrfach vernetzt und kann Router G über die Tunnel T1 und T2 erreichen. Host Q sendet ein Paket über Tunnel T1 an Host Y und ein Paket über Tunnel T2 an Host X. Da Router G Host Q über die Tunnel T1 und T2 erreichen kann, lässt er die Pakete passieren und leitet sie an die Hosts Y bzw. X weiter.

Bei Layer-3-VPNs ist der Anti-Spoofing-Schutz standardmäßig nicht aktiviert. Um Anti-Spoofing für Next-Hop-basierte dynamische Tunnel zu aktivieren, schließen Sie die ip-tunnel-rpf-check Anweisung auf Hierarchieebene [edit routing-instances routing-instance-name routing-options forwarding-table] ein. Die Reverse-Path-Weiterleitungsprüfung wird nur auf die VRF-Routing-Instanz angewendet. Der Standardmodus ist auf strictfestgelegt, wobei das Paket, das von einer Quelle in einem nicht designierten Tunnel kommt, die Prüfung nicht besteht. Der ip-tunnel-rpf-check Modus kann wie folgt looseeingestellt werden, dass die Überprüfung der umgekehrten Pfadweiterleitung fehlschlägt, wenn das Paket von einer nicht vorhandenen Quelle stammt. Unter der ip-tunnel-rpf-check Anweisung kann ein optionaler Firewallfilter konfiguriert werden, um die Pakete zu zählen und zu protokollieren, die die Überprüfung der umgekehrten Pfadweiterleitung nicht bestanden haben.

Die folgende Beispielausgabe zeigt eine Anti-Spoofing-Konfiguration:

[edit routing-instances routing-instance-name routing-options forwarding-table]

ip-tunnel-rpf-check {

mode loose;

fail-filter filter-name;

}

Beachten Sie die folgenden Richtlinien, wenn Sie den Anti-Spoofing-Schutz für Next-Hop-basierte dynamische Tunnel konfigurieren:

Der Anti-Spoofing-Schutz kann nur für IPv4-Tunnel und IPv4-Datenverkehr aktiviert werden. Die Anti-Spoofing-Funktionen werden für IPv6-Tunnel und IPv6-Datenverkehr nicht unterstützt.

Anti-Spoofing für Next-Hop-basierte dynamische Tunnel kann eine kompromittierte virtuelle Maschine erkennen und verhindern (interne Source Reverse Path Forwarding Check), aber keinen kompromittierten Server, der Label-Spoofing betreibt.

Die Next-Hop-basierten IP-Tunnel können auf einer inet.0-Routing-Tabelle beginnen und enden.

Der Anti-Spoofing-Schutz ist wirksam, wenn die VRF-Routing-Instanz über Label-Switched-Schnittstellen (LSIs) (unter Verwendung der

vrf-table-label) oder virtuelle Tunnelschnittstellen (VT) verfügt. Mitper-next-hopder Bezeichnung auf der VRF-Routing-Instanz wird der Anti-Spoofing-Schutz nicht unterstützt.Das

rpf fail-filtergilt nur für das innere IP-Paket.Die Aktivierung von Anti-Spoofing-Überprüfungen wirkt sich nicht auf das Skalierungslimit der Next-Hop-basierten dynamischen Tunnel auf einem Gerät aus.

Die Auslastung der Systemressourcen mit aktiviertem Anti-Spoofing-Schutz für die VRF-Routing-Instanz ist etwas höher als die Auslastung von Next-Hop-basierten dynamischen Tunneln ohne aktivierten Anti-Spoofing-Schutz.

Der Anti-Spoofing-Schutz erfordert zusätzliche Prüfungen der Quell-IP-Adressen, die nur minimale Auswirkungen auf die Netzwerkleistung haben.

Graceful Routing Engine Switchover (GRES) und In-Service Software Upgrade (ISSU) werden mit Anti-Spoofing-Schutz unterstützt.

Beispiel: Konfigurieren des Anti-Spoofing-Schutzes für Next-Hop-basierte dynamische Tunnel

In diesem Beispiel wird gezeigt, wie Reverse-Path-Weiterleitungsprüfungen für die VRF-Routing-Instanz (Virtual Routing and Forwarding) konfiguriert werden, um den Spoofing-Schutz für Next-Hop-basierte dynamische Tunnel zu aktivieren. Die Überprüfungen stellen sicher, dass legitime Quellen Datenverkehr durch die dafür vorgesehenen IP-Tunnel einschleusen.

Anforderungen

In diesem Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

Drei Router der MX-Serie mit MICs, die jeweils mit einem Host-Gerät verbunden sind.

Junos OS Version 17.1 oder höher, das auf einem oder allen Routern ausgeführt wird.

Bevor Sie beginnen:

Aktivieren Sie die Tunnelservicekonfiguration auf dem Flexible PIC Concentrator.

Konfigurieren Sie die Routerschnittstellen.

Konfigurieren Sie die Router-ID und weisen Sie dem Router eine autonome Systemnummer zu.

Richten Sie eine interne BGP-Sitzung (IBGP) mit den Tunnelendpunkten ein.

Konfigurieren Sie RSVP auf allen Routern.

Konfigurieren Sie OSPF oder ein anderes internes Gateway-Protokoll auf allen Routern.

Konfigurieren Sie zwei dynamische Next-Hop-basierte IP-Tunnel zwischen den beiden Routern.

Konfigurieren Sie eine VRF-Routing-Instanz für jede Router-zu-Host-Verbindung.

Überblick

Ab Junos OS Version 17.1 werden Next-Hop-basierte dynamische IP-Tunnel um Anti-Spoofing-Funktionen erweitert, bei denen Überprüfungen des Datenverkehrs implementiert werden, der durch den Tunnel zur Routing-Instanz gelangt, indem in der Packet Forwarding Engine die Weiterleitung umgekehrter Pfade verwendet wird.

Wenn der Gateway-Router Datenverkehr von einem Tunnel empfängt, wird derzeit vor der Weiterleitung nur die Zieladressensuche durchgeführt. Mit dem Anti-Spoofing-Schutz führt der Gateway-Router eine Quelladressensuche des IP-Headers des Kapselpakets im VPN durch, um sicherzustellen, dass legitime Quellen Datenverkehr durch die dafür vorgesehenen IP-Tunnel einschleusen. Dies wird als strikter Modus bezeichnet und ist das Standardverhalten des Anti-Spoofing-Schutzes. Um Datenverkehr von nicht designierten Tunneln weiterzuleiten, ist die Prüfung der umgekehrten Pfadweiterleitung im Lose-Modus aktiviert. Bei Datenverkehr, der von nicht vorhandenen Quellen empfangen wird, schlägt die Überprüfung der umgekehrten Pfadweiterleitung sowohl im strikten als auch im losen Modus fehl.

Anti-Spoofing wird auf VRF-Routing-Instanzen unterstützt. Um Anti-Spoofing für dynamische Tunnel zu aktivieren, schließen Sie die ip-tunnel-rpf-check Anweisung auf Hierarchieebene [edit routing-instances routing-instance-name routing-options forwarding-table] ein.

Topologie

Abbildung 3 Zeigt ein Beispiel für eine Netzwerktopologie, die mit Anti-Spoofing-Schutz ausgestattet ist. Die Router R0, R1 und R2 sind jeweils mit den Hosts Host0, Host1 bzw. Host2 verbunden. Zwei GRE-basierte dynamische Next-Hop-basierte (Generic Routing Encapsulation)-Tunnel, Tunnel 1 und Tunnel 2, verbinden Router R0 mit den Routern R1 bzw. R2. Die VRF-Routing-Instanz wird zwischen jedem Router und den angeschlossenen Hostgeräten ausgeführt.

Als Beispiel werden drei Pakete (Pakete A, B und C) auf Router 0 von Router R2 über den Next-Hop-basierten dynamischen GRE-Tunnel (Tunnel 2) empfangen. Die Quell-IP-Adresse dieser Pakete lautet 172.17.0.2 (Paket A), 172.18.0.2 (Paket B) und 172.20.0.2 (Paket C).

Die Quell-IP-Adresse der Pakete A und B gehört Host 2 bzw. Host 1. Paket C ist ein nicht vorhandener Quelltunnel. Der designierte Tunnel in diesem Beispiel ist Tunnel 2, und der nicht designierte Tunnel ist Tunnel 1. Daher werden die Pakete wie folgt verarbeitet:

Packet A—Da die Quelle aus einem bestimmten Tunnel (Tunnel 2) stammt, besteht Paket A die Prüfung der Weiterleitung des umgekehrten Pfads und wird für die Weiterleitung durch Tunnel 2 verarbeitet.

Packet B—Da die Quelle von Tunnel 1 kommt, bei dem es sich um einen nicht desinierten Tunnel handelt, besteht Paket B standardmäßig die Prüfung der Weiterleitung des umgekehrten Pfads im strikten Modus nicht. Wenn der lose Modus aktiviert ist, ist Paket B für die Weiterleitung zugelassen.

Packet C—Da es sich bei der Quelle um eine nicht vorhandene Tunnelquelle handelt, besteht Paket C die Prüfung der Weiterleitung des umgekehrten Pfads nicht, und das Paket wird nicht weitergeleitet.

Konfiguration

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

Router R0

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.1/24 set interfaces ge-0/0/2 vlan-tagging set interfaces ge-0/0/2 unit 0 vlan-id 1 set interfaces ge-0/0/2 unit 0 family inet address 172.16.0.1/16 set interfaces lo0 unit 0 family inet address 10.1.1.1/32 set routing-options router-id 10.1.1.1 set routing-options autonomous-system 100 set routing-options dynamic-tunnels gre next-hop-based-tunnel set routing-options dynamic-tunnels T1 source-address 192.0.2.1 set routing-options dynamic-tunnels T1 gre set routing-options dynamic-tunnels T1 destination-networks 192.0.2.0/24 set routing-options dynamic-tunnels T2 source-address 198.51.100.1 set routing-options dynamic-tunnels T2 gre set routing-options dynamic-tunnels T2 destination-networks 198.51.100.0/24 set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 10.1.1.1 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 20.1.1.1 set protocols bgp group IBGP neighbor 30.1.1.1 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface all set routing-instances VPN1 instance-type vrf set routing-instances VPN1 interface ge-0/0/2.0 set routing-instances VPN1 route-distinguisher 100:100 set routing-instances VPN1 vrf-target target:100:1 set routing-instances VPN1 vrf-table-label set routing-instances VPN1 routing-options forwarding-table ip-tunnel-rpf-check mode strict set routing-instances VPN1 protocols bgp group External type external set routing-instances VPN1 protocols bgp group External family inet unicast set routing-instances VPN1 protocols bgp group External peer-as 200 set routing-instances VPN1 protocols bgp group External neighbor 172.16.0.1

Router R1

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.2/24 set interfaces ge-0/0/1 vlan-tagging set interfaces ge-0/0/1 unit 0 vlan-id 2 set interfaces ge-0/0/1 unit 0 family inet address 172.18.0.1/16 set interfaces lo0 unit 0 family inet address 20.1.1.1/32 set routing-options router-id 20.1.1.1 set routing-options autonomous-system 100 set routing-options dynamic-tunnels gre next-hop-based-tunnel set routing-options dynamic-tunnels T1 source-address 192.0.2.2 set routing-options dynamic-tunnels T1 gre set routing-options dynamic-tunnels T1 destination-networks 192.0.2.0/24 set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 20.1.1.1 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 30.1.1.1 set protocols bgp group IBGP neighbor 10.1.1.1 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface all set routing-instances VPN2 instance-type vrf set routing-instances VPN2 interface ge-0/0/1.0 set routing-instances VPN2 route-distinguisher 100:200 set routing-instances VPN2 vrf-target target:200:1 set routing-instances VPN2 vrf-table-label

R2

set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.2/24 set interfaces ge-0/0/2 vlan-tagging set interfaces ge-0/0/2 unit 0 vlan-id 3 set interfaces ge-0/0/2 unit 0 family inet address 172.17.0.1/16 set interfaces lo0 unit 0 family inet address 30.1.1.1/32 set routing-options router-id 30.1.1.1 set routing-options autonomous-system 100 set routing-options dynamic-tunnels gre next-hop-based-tunnel set routing-options dynamic-tunnels T2 source-address 198.51.100.2 set routing-options dynamic-tunnels T2 gre set routing-options dynamic-tunnels T2 destination-networks 198.51.100.0/24 set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 30.1.1.1 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 20.1.1.1 set protocols bgp group IBGP neighbor 10.1.1.1 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface all set routing-instances VPN3 instance-type vrf set routing-instances VPN3 interface ge-0/0/2.0 set routing-instances VPN3 route-distinguisher 100:300 set routing-instances VPN3 vrf-target target:300:1 set routing-instances VPN3 vrf-table-label

Verfahren

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Weitere Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie Router R0:

Konfigurieren Sie die Schnittstellen des Routers R0, einschließlich der Loopback-Schnittstelle.

[edit interfaces] user@R0# set ge-0/0/0 unit 0 family inet address 192.0.2.1/24 user@R0# set ge-0/0/1 unit 0 family inet address 198.51.100.1/24 user@R0# set ge-0/0/2 vlan-tagging user@R0# set ge-0/0/2 unit 0 vlan-id 1 user@R0# set ge-0/0/2 unit 0 family inet address 172.16.0.1/16 user@R0# set lo0 unit 0 family inet address 10.1.1.1/32

Weisen Sie die Router-ID und die autonome Systemnummer für Router R0 zu.

[edit routing-options] user@R0# set router-id 10.1.1.1 user@R0# set autonomous-system 100

Konfigurieren Sie das IBGP-Peering zwischen den Routern.

[edit protocols] user@R0# set bgp group IBGP type internal user@R0# set bgp group IBGP local-address 10.1.1.1 user@R0# set bgp group IBGP family inet-vpn unicast user@R0# set bgp group IBGP neighbor 20.1.1.1 user@R0# set bgp group IBGP neighbor 30.1.1.1

Konfigurieren Sie OSPF auf allen Schnittstellen des Routers R0, mit Ausnahme der Verwaltungsschnittstelle.

[edit protocols] user@R0# set ospf traffic-engineering user@R0# set ospf area 0.0.0.0 interface lo0.0 passive user@R0# set ospf area 0.0.0.0 interface all

Konfigurieren Sie RSVP auf allen Schnittstellen des Routers R0, mit Ausnahme der Verwaltungsschnittstelle.

[edit protocols] user@R0# set rsvp interface all user@R0# set rsvp interface fxp0.0 disable

Aktivieren Sie die Next-Hop-basierte dynamische GRE-Tunnelkonfiguration auf Router R0.

[edit routing-options] user@R0# set dynamic-tunnels gre next-hop-based-tunnel

Konfigurieren Sie die dynamischen GRE-Tunnelparameter von Router R0 bis Router R1.

[edit routing-options] user@R0# set dynamic-tunnels T1 source-address 192.0.2.1 user@R0# set dynamic-tunnels T1 gre user@R0# set dynamic-tunnels T1 destination-networks 192.0.2.0/24

Konfigurieren Sie die dynamischen GRE-Tunnelparameter von Router R0 bis Router R2.

[edit routing-options] user@R0# set dynamic-tunnels T2 source-address 198.51.100.1 user@R0# set dynamic-tunnels T2 gre user@R0# set dynamic-tunnels T2 destination-networks 198.51.100.0/24

Konfigurieren Sie eine virtuelle Routing- und Weiterleitungs-Routing-Instanz (VRF) auf Router R0, und weisen Sie der VRF-Instanz die Schnittstelle zu, die eine Verbindung zu Host 1 herstellt.

[edit routing-instances] user@R0# set VPN1 instance-type vrf user@R0# set VPN1 route-distinguisher 100:100 user@R0# set VPN1 vrf-target target:100:1 user@R0# set VPN1 vrf-table-label user@R0# set VPN1 interface ge-0/0/2.0

Konfigurieren Sie eine externe BGP-Sitzung mit Host 1 für die VRF-Routing-Instanz.

[edit routing-instances] user@R0# set VPN1 protocols bgp group External type external user@R0# set VPN1 protocols bgp group External family inet unicast user@R0# set VPN1 protocols bgp group External peer-as 200 user@R0# set VPN1 protocols bgp group External neighbor 172.16.0.1

Konfigurieren Sie den Anti-Spoofing-Schutz für die VRF-Routing-Instanz auf Router R0. Dies ermöglicht die Reverse-Path-Weiterleitungsprüfung für die Next-Hop-basierten dynamischen Tunnel T1 und T2 auf Router 0.

[edit routing-instances] user@R0# set VPN1 routing-options forwarding-table ip-tunnel-rpf-check mode strict

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show routing-options, show protocolsund show routing-options eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

user@R0# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 198.51.100.1/24;

}

}

}

ge-0/0/2 {

vlan-tagging;

unit 0 {

vlan-id 1;

family inet {

address 172.16.0.1/16;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.1.1.1/32;

}

}

}

user@R0# show routing-options

router-id 10.1.1.1;

autonomous-system 100;

dynamic-tunnels {

gre next-hop-based-tunnel;

T1 {

source-address 192.0.2.1;

gre;

destination-networks {

192.0.2.0/24;

}

}

T2 {

source-address 198.51.100.1;

gre;

destination-networks {

198.51.100.0/24;

}

}

}

user@R0# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group IBGP {

type internal;

local-address 10.1.1.1;

family inet-vpn {

unicast;

}

neighbor 20.1.1.1;

neighbor 30.1.1.1;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface lo0.0 {

passive;

}

interface all;

}

}

user@R0# show routing-instances

VPN1 {

instance-type vrf;

interface ge-0/0/2.0;

route-distinguisher 100:100;

vrf-target target:100:1;

vrf-table-label;

routing-options {

forwarding-table {

ip-tunnel-rpf-check {

mode strict;

}

}

}

protocols {

bgp {

group External {

type external;

family inet {

unicast;

}

peer-as 200;

neighbor 172.16.0.1;

}

}

}

}

Verifizierung

Vergewissern Sie sich, dass die Konfiguration ordnungsgemäß funktioniert.

- Überprüfen der Basiskonfiguration

- Überprüfen der dynamischen Tunnelkonfiguration

- Überprüfen der Anti-Spoofing-Schutzkonfiguration

Überprüfen der Basiskonfiguration

Zweck

Überprüfen Sie den OSPF- und BGP-Peering-Status zwischen dem Router R0 und den Routern R1 und R2.

Action!

Führen Sie im Betriebsmodus die show ospf neighbor Befehle und show bgp summaryaus.

user@R0> show ospf neighbor

Address Interface State ID Pri Dead

192.0.2.2 ge-0/0/0.0 Full 20.1.1.1 128 32

198.51.100.2 ge-0/0/1.0 Full 30.1.1.1 128 32

user@R0> show bgp summary

Groups: 2 Peers: 3 Down peers: 1

Table Tot Paths Act Paths Suppressed History Damp State Pending

bgp.l3vpn.0

0 0 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

20.1.1.1 100 182 178 0 0 1:20:27 Establ

bgp.l3vpn.0: 0/0/0/0

30.1.1.1 100 230 225 0 0 1:41:51 Establ

bgp.l3vpn.0: 0/0/0/0

172.16.0.1 200 0 0 0 0 1:42:08 EstablBedeutung

Die OSPF- und BGP-Sitzungen werden zwischen den Routern R0, R1 und R2 ausgeführt.

Überprüfen der dynamischen Tunnelkonfiguration

Zweck

Überprüfen Sie den Status der Next-Hop-basierten dynamischen GRE-Tunnel zwischen dem Router R0 und den Routern R1 und R2.

Action!

Führen Sie im Betriebsmodus die show route table inet.3Befehle , und die show dynamic-tunnels database terse aus.

user@R0> show route table inet.3

inet.3: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.0.2.0/24 *[Tunnel/300] 01:47:57

Tunnel

192.0.2.2/24 *[Tunnel/300] 01:47:57

Tunnel Composite

198.51.100.0/24 *[Tunnel/300] 01:47:57

Tunnel

198.51.100.2/24 *[Tunnel/300] 01:47:57

Tunnel Compositeuser@R0> show dynamic-tunnels database terse Table: inet.3 Destination-network: 192.0.2.0/24 Destination Source Next-hop Type Status 192.0.2.2/24 192.0.2.1 0xb395e70 nhid 612 gre Up Destination-network: 198.51.100.0/24 Destination Source Next-hop Type Status 198.51.100.2 198.51.100.1 0xb395e70 nhid 612 gre Up

Bedeutung

Die beiden Next-Hop-basierten dynamischen GRE-Tunnel, Tunnel 1 und Tunnel 2, sind verfügbar.

Überprüfen der Anti-Spoofing-Schutzkonfiguration

Zweck

Stellen Sie sicher, dass die Prüfung der umgekehrten Pfadweiterleitung auf der VRF-Routing-Instanz auf Router R0 aktiviert wurde.

Action!

Führen Sie im Betriebsmodus die . show krt table VPN1.inet.0 detail

user@R0> show krt table VPN1.inet.0 detail

KRT tables:

VPN1.inet.0 : GF: 1 krt-index: 8 ID: 0 kernel-id: 8

flags: (null)

tunnel rpf config data : enable, strict, filter [0], 0x2

tunnel rpf tlv data : enable, strict, filter [0], 0x4

unicast reverse path: disabled

fast-reroute-priority: 0

Permanent NextHops

Multicast : 0 Broadcast : 0

Receive : 0 Discard : 0

Multicast Discard: 0 Reject : 0

Local : 0 Deny : 0

Table : 0Bedeutung

Die konfigurierte Reverse-Path-Weiterleitungsprüfung ist auf der VRF-Routing-Instanz im strikten Modus aktiviert.

Next-Hop-basierte dynamische Tunnellokalisierung – Übersicht

Zu den Next-Hop-basierten dynamischen Tunneln gehören GRE-Tunnel (Generic Routing Encapsulation) und MPLS-over-UDP-Tunnel. Diese Tunnel bieten einen Skalierungsvorteil gegenüber den schnittstellenbasierten Tunneln. Im Gegensatz zu den schnittstellenbasierten Tunneln sind die Next-Hop-basierten dynamischen Tunnel jedoch von Natur aus ankerlos, wobei die Weiterleitungsinformationen der Tunnel an die Packet Forwarding Engines (PFEs) auf jeder Linecard auf dem Gerät verteilt werden. Dadurch wird die maximale Anzahl von Tunneln, die auf dem Gerät unterstützt werden, auf die Tunnelkapazität einer einzelnen Linecard beschränkt. Mit der Unterstützung für die Lokalisierung können Sie die Next-Hop-basierte dynamische Tunnellokalisierung so konfigurieren, dass die Weiterleitungsinformationen nur auf der PFE einer Linecard erstellt werden, die als Anker-PFE festgelegt ist. Die PFEs auf den anderen Linecards auf dem Gerät verfügen über Statusweiterleitungsinformationen, um die Pakete an die Anker-PFE zu leiten. Dies bietet einen Skalierungsvorteil, da die maximale Anzahl von Tunneln, die auf einem Gerät unterstützt werden, erhöht wird.

- Vorteile der Next-Hop-basierten dynamischen Tunnellokalisierung

- Anwendungsfälle für Next-Hop-basierte dynamische Tunnellokalisierung

- Traffic-Handling mit Lokalisierung von Next-Hop-basierten dynamischen Tunneln

- Konfigurieren der Next-Hop-basierten dynamischen Tunnellokalisierung

- Fehlerbehebung bei lokalisierten Next-Hop-basierten dynamischen Tunneln

- Nicht unterstützte Funktionen für Next-Hop-basierte dynamische Tunnellokalisierung

Vorteile der Next-Hop-basierten dynamischen Tunnellokalisierung

Bietet einen Skalierungsvorteil, indem die maximale Anzahl von Tunneln erhöht wird, die auf einem Gerät unterstützt werden.

Anwendungsfälle für Next-Hop-basierte dynamische Tunnellokalisierung

Die IPsec-Gatewaygeräte, die eine Reihe von MS-MPCs hosten, werden zum Beenden von IPSec-Tunneln verwendet und müssen eine moderate Last unterstützen. Diese Unterstützung wird durch die Verwendung von Next-Hop-basierten dynamischen Tunneln beeinträchtigt, wenn die Skalierungsgrenze des Geräts erreicht ist. Mit der Lokalisierung von Next-Hop-basierten dynamischen Tunneln wird die maximale Anzahl der unterstützten Tunnel erhöht, sodass das Gerät mehr Tunnel auf Kosten eines zusätzlichen Fabric-Hops aufnehmen kann.

Bei Internet- oder VPN-Gateway-Geräten, wie z. B. einem virtuellen Datencenter in der öffentlichen Cloud, müssen die Gateway-Geräte mit einer großen Anzahl von Servern kommunizieren. Die Server des Datencenters sind über Next-Hop-basierte dynamische Tunnel erreichbar. Die ankerlose Eigenschaft der dynamischen Tunnel begrenzt die Gesamtskalierungszahlen des Geräts. Die Gateway-Geräte hosten mehrere MPCs mit erhöhten Datenverkehrsanforderungen. Mit der Lokalisierung der Next-Hop-basierten dynamischen Tunnel können die Tunnel über die MPCs verteilt werden, was eine Erhöhung der Tunnelskalierung ermöglicht.

Traffic-Handling mit Lokalisierung von Next-Hop-basierten dynamischen Tunneln

Mit Unterstützung für die Lokalisierung wird der Next-Hop-basierte dynamische Tunnelstatus in eine Anker-Paketweiterleitungs-Engine lokalisiert, und die andere Paketweiterleitungs-Engine hat den Tunnelstatus, um den Datenverkehr zum Tunnelanker zu leiten.

Abbildung 4 Veranschaulicht den Weiterleitungspfad von Next-Hop-basierten dynamischen Tunneln ohne Lokalisierung.

Abbildung 5 Veranschaulicht den Weiterleitungspfad von Next-Hop-basierten dynamischen Tunneln mit Lokalisierung.

Konfigurieren der Next-Hop-basierten dynamischen Tunnellokalisierung

Die Lokalisierungsunterstützung kann für neu erstellte dynamische Next-Hop-basierte Tunnel oder für vorhandene, nicht lokale dynamische Tunnel konfiguriert werden.

- Konfigurieren der Lokalisierung für neue Next-Hop-basierte dynamische Tunnel

- Konfigurieren der Lokalisierung für vorhandene Next-Hop-basierte dynamische Tunnel

Konfigurieren der Lokalisierung für neue Next-Hop-basierte dynamische Tunnel

Bei der Lokalisierung von Next-Hop-basierten dynamischen Tunneln wird ein richtlinienbasierter Ansatz zum Angeben von Präfixgruppen verwendet. Mit anderen Worten, Routenrichtlinien werden verwendet, um die Lokalisierungseigenschaften auf die Next-Hop-basierten dynamischen Tunnel anzuwenden. Dynamische Tunnelattributprofile werden unter Routing-Optionen für die Zuordnung zur Präfixgruppe mithilfe der Richtlinie erstellt und konfiguriert.

Erstellen von dynamischen Tunnelprofilen.

Das dynamische Tunnelprofil gibt den Tunneltyp und die Informationen der Anker-Paketweiterleitungs-Engine an. Für die Lokalisierung der dynamischen Tunnel können mehrere dynamische Tunnelprofile erstellt werden. Die Werte für den dynamischen Tunneltyp können GRE, UDP oder BGP-SIGNAL sein.

Obwohl BGP-SIGNAL kein gültiger Tunneltyp ist, werden bei der Zuweisung von BGP-SIGNAL als Tunneltyp die Tunnel, die aus den BGP-signalisierten Attributen erstellt wurden, lokalisiert. Bei der Verwendung von BGP-SIGNAL wird der Tunneltyp basierend auf dem Typ festgelegt, der von BGP in seinem TLV angekündigt wird. BGP-SIGNAL-Tunnel sind immer Next-Hop-basierte Tunnel. Die dynamisch von BGP-SIGNAL erstellten GRE-Tunnel sind immer Next-Hop-basiert, auch wenn der Benutzer die von GRE erstellten Tunnel manuell für die Verwendung von IFLs konfiguriert hat.

Der Anker-Paketweiterleitungs-Engine-Wert ist die Linecard des Anker-Paketweiterleitungsmoduls, z. B. pfe-x/y/0. Diese Informationen können in der

show interfaces terse pfe*Befehlsausgabe angezeigt werden.Sample Configuration:

[edit routing-options] dynamic-tunnels { dynamic-tunnel-attributes attribute-1 { dynamic-tunnel-type <GRE | UDP | BGP-SIGNAL>; dynamic-tunnel-anchor-pfe pfe-1/0/0; } }Verknüpfen eines dynamischen Tunnelprofils mit der Präfixliste.

Wenn Sie eine Richtlinie mit

dynamic-tunnel-attributesals Aktion konfigurieren, wird der dynamische Tunnel der Präfixliste zugeordnet. Die Richtlinienaktionfromermöglicht die Erstellung eines Tunnels mit angegebenen Attributen für jede übereinstimmende Bedingung, z. B. einen Präfixbereich, eine Community oder eine Quelladresse von BGP-Routen usw.Sample configuration:

[edit policy-options] policy-statement policy-name { term term { from { <route-filter | next-hop | community>>; } then { dynamic-tunnel-attributes <attribute-name>; } } }Einschließlich der Tunnelrichtlinie unter der Exportrichtlinie für Weiterleitungstabellen.

Nachdem die Richtlinie konfiguriert wurde, wird sie in die Exportrichtlinie für Weiterleitungstabellen für die Analyse der Richtlinie aufgenommen.

Mit der Export-Policy werden die Tunnelattribute mit der Route verknüpft. Immer wenn eine Route von BGP zur Auflösung in die Warteschlange gestellt wird, wird die Exportrichtlinie für Weiterleitungstabellen ausgewertet und die Tunnelattribute werden basierend auf den angewendeten Filtern aus dem Richtlinienmodul abgerufen. Die abgerufenen Tunnelattribute werden dann in Form eines zusammengesetzten Tunnel-Hops an den nächsten Hop angehängt. Die entsprechenden Ankerweiterleitungsstrukturen, basierend auf dem Namen der Paketweiterleitungs-Engine und dem Tunneltyp, werden erstellt und an die Weiterleitungstabelle gesendet, bevor ein Tunnelverbund-nächster Hop gesendet wird. Wenn jedoch keines der Attribute dem Tunnelverbund-nächsten Hop zugeordnet ist, wird die Weiterleitungsstruktur auf jeder Paketweiterleitungs-Engine erstellt, ähnlich wie bei den nicht lokalisierten dynamischen Tunneln.

Sample configuration:

[edit routing-options] forwarding-table { export dynamic-tunnel; }

Konfigurieren der Lokalisierung für vorhandene Next-Hop-basierte dynamische Tunnel

Das Vornehmen von Änderungen an dynamischen Tunnelattributen im laufenden Betrieb kann aufgrund der hohen Speicherauslastung zu einem FPC-Absturz führen. Daher empfehlen wir, die Konfiguration dynamischer Tunnel zu deaktivieren, bevor Sie die Lokalisierung konfigurieren.

Um Tunnelattribute für vorhandene Next-Hop-basierte dynamische Tunnel zu aktualisieren, sollten Sie Folgendes tun:

Deaktivieren Sie

dynamic-tunnelsdie Konfiguration unter der Hierarchieebene[edit routing-options].Sample configuration:

[edit routing-options] user@host# deactivate dynamic-tunnels user@host# commit

Ändern Sie die Tunnelattribute nach Bedarf.

Aktivieren Sie die Konfiguration unter der

[edit routing-options]Hierarchieebenedynamic-tunnels.Sample configuration:

[edit routing-options] user@host# activate dynamic-tunnels user@host# commit

So konfigurieren Sie die Lokalisierung für vorhandene, nicht lokale dynamische Tunnel auf der Grundlage des nächsten Hops:

Das Vornehmen von spontanen Änderungen an der Konfiguration der Lokalisierung für vorhandene, nicht lokale dynamische Tunnel auf der Grundlage des nächsten Hops kann aufgrund der hohen Speicherauslastung zu einem FPC-Absturz führen. Daher empfehlen wir, die Konfiguration dynamischer Tunnel zu deaktivieren, bevor Sie die Lokalisierung konfigurieren.

Deaktivieren Sie die

dynamic-tunnelsKonfiguration auf Hierarchieebene[edit routing-options].Erstellen Sie ein Tunnelattributesprofil, und fügen Sie eine Richtlinie für die Lokalisierung der dynamischen Tunnel hinzu, ähnlich wie bei neuen Next-Hop-basierten dynamischen Tunneln.

Aktivieren Sie die

dynamic-tunnelsKonfiguration.

Fehlerbehebung bei lokalisierten Next-Hop-basierten dynamischen Tunneln

Bei der Lokalisierung von Next-Hop-basierten dynamischen Tunneln werden die Tunnel Composite-Next-Hops mit Anker-Paketweiterleitungs-Engine-IDs verknüpft. Die folgenden Traceroute-Konfigurationsanweisungen auf Hierarchieebene [edit routing-options] helfen bei der Fehlerbehebung in den lokalisierten dynamischen Tunneln:

dynamic-tunnels traceoptions flag all—Nachverfolgung der Erstellung und Löschung von Tunneln in DTM.resolution traceoptions flag tunnel– Nachverfolgung von Resolver-Operationen auf BGP-Route.forwarding-table traceoptions flag all– Verfolgt Tunnel, die an den Kernel gesendet werden.traceoptions flag all—Nachverfolgung des Routenlernprozesses.

Mit den folgenden Befehlen können Sie überprüfen, ob eine Route einen lokalisierten, auf dem nächsten Hop basierenden dynamischen Tunnel verwendet:

show route prefix extensive– Zum Abrufen des indirekten nächsten Hops.

Zum Beispiel:

user@host> show route 1.2.3.4 extensive MPLS-over-UDP-PE1.inet.0: 24 destinations, 26 routes (24 active, 0 holddown, 0 hidden) 1.2.3.4/32 (1 entry, 1 announced) TSI: KRT in-kernel 1.2.3.4/32 -> {indirect(1048577)} Page 0 idx 1, (group pe1-ce1 type External) Type 1 val 0xb209a78 (adv_entry) Advertised metrics: Nexthop: Self AS path: [100] I Communities: target:600:1 encapsulation:mpls-in-udp(0xd)show krt indirect-next-hop index indirect-next-hop detail– Um zu prüfen, ob das Ankerfeld "Packet Forwarding Engine" in der detaillierten Ausgabe des indirekten nächsten Hops vorhanden ist.

Zum Beispiel:

user@host> show krt indirect-next-hop index 1048577 detail Indirect Nexthop detail: Index: 1048577 Protocol next-hop address: 1.1.1.6 RIB Table: bgp.l3vpn.0 Label: Push 299808 Policy Version: 2 References: 11 Locks: 3 0xb227980 Flags: 0x0 INH Session ID: 0x0 Ref RIB Table: unknown Export policy detail: (Dynamic tunnel hash : 309985522) Tunnel type: UDP, Reference count: 4, nhid: 1016 Destination address: 1.1.1.6, Source address: 1.1.1.2 Anchored-PFE: pfe-1/0/0 VPN Label: Push 299808, TTL action: prop-ttl IGP FRR Interesting proto count : 11 Chain IGP FRR Node Num : 1 IGP Resolver node(hex) : 0xc838b94 IGP Route handle(hex) : 0xb1d7674 IGP rt_entry protocol : Tunnel IGP Actual Route handle(hex) : 0x0 IGP Actual rt_entry protocol : Any

Nicht unterstützte Funktionen für Next-Hop-basierte dynamische Tunnellokalisierung

Junos OS unterstützt die folgenden Funktionen bei der Lokalisierung für Next-Hop-basierte dynamische Tunnel nicht:

Verkettete zusammengesetzte nächste Hops auf der

[edit routing-options forwarding-table chained-composite-next-hop ingress l3vpn]Hierarchieebene.Ausfallsicherheit der Anchor Packet Forwarding Engine.

Es gibt keine Unterstützung für Ausfallsicherheit für Next-Hop-basierte dynamische Tunnel mit Lokalisierung. Nach der Lokalisierung der Next-Hop-basierten dynamischen Tunnel wird die Anker-Packer-Weiterleitungs-Engine zur einzigen Einheit für die Verarbeitung eines beliebigen Tunnels auf dem Gerät. Obwohl die Ausfallsicherheit der Anker-Packer-Weiterleitungs-Engine nicht unterstützt wird, wird bei Gateway-Geräten durch Redundanz auf dem Gateway-Gerät sichergestellt, dass der Datenverkehr an das redundante Gateway-Gerät umgeleitet werden muss, wenn die Packer-Weiterleitungs-Engine, an die der nächste Tunnel-Composite-Hop delegiert wird, ausfällt. Der Routing-Protokollprozess überwacht den Status der Packer-Weiterleitungs-Engine und zieht die BGP-Ankündigung aller Routen zurück, die auf die Tunnel-Composite-Next-Hops verweisen, die auf dieser Packer-Weiterleitungs-Engine verankert sind.

Nur die verankerte Paketweiterleitungs-Engine verfügt über den vollwertigen Tunnelverbund-nächsten Hop, und alle anderen Paketweiterleitungs-Module verfügen nur über Steuerungseinträge, um Datenverkehr an die Anker-Paketweiterleitungs-Engine weiterzuleiten. Diese Steuereinträge werden nicht zurückgezogen, wenn ein Anker-FPC ausfällt.

Die Lokalisierung von Next-Hop-basierten dynamischen Tunneln wird auf logischen Systemen nicht unterstützt.

IPv6 wird bei der Lokalisierung von Next-Hop-basierten dynamischen Tunneln nicht unterstützt.

Bei der Lokalisierung zeigt der

show dynamic-tunnels database summaryBefehl keine genaue Tunnelzusammenfassung an, wenn der Status der Anker-Linecard des Paketweiterleitungsmoduls nicht aktiv ist. Verwenden Sie als Problemumgehung die Ausgabe desshow dynamic-tunnels databaseBefehls andshow dynamic-tunnels database terse.

Überblick über Next-Hop-basiertes dynamisches Tunneling mit IP-over-IP-Kapselung

- Vorteile

- Was ist dynamisches IP-over-IP-Tunneling auf Basis des nächsten Hops?

- IP-over-IP-Tunnel-Stitching

Vorteile

IP-over-IP-Tunneling bietet die folgenden Vorteile:

-

Alternative to MPLS over UDP—Kann als Alternative zu MPLS-over-UDP-Tunneling verwendet werden, um IP-Dienste bereitzustellen, bei denen ein dediziertes Gerät pro Dienst vorhanden ist.

-

Ability to steer specific traffic– Ermöglicht eine reibungslose Migration, wenn MPLS- und IP-Netzwerke nebeneinander existieren, da Routen gefiltert werden können, um spezifischen Datenverkehr über IP-Tunnel im Gegensatz zu MPLS-Tunneln zu leiten.

-

Ability to support tunnels at increasing scale—Die dynamische Tunnelerstellung mithilfe der BGP-Steuerungsebene kann die Tunnelerstellung in großem Maßstab erleichtern.

Was ist dynamisches IP-over-IP-Tunneling auf Basis des nächsten Hops?

Ein IP-Netzwerk enthält Edge-Geräte und Core-Geräte. Um eine höhere Skalierung und Zuverlässigkeit zwischen diesen Geräten zu erreichen, müssen Sie das Kernnetzwerk mithilfe einer Overlay-Kapselung logisch vom externen Netzwerk isolieren, mit dem die Edge-Geräte interagieren.

Ab Junos OS Version 20.3R1 unterstützen wir eine IP-over-IP-Kapselung, um die Erstellung von IP-Overlays über ein IP-Transportnetzwerk zu erleichtern. IP over IP stützt sich auf eine Next-Hop-basierte Infrastruktur, um eine höhere Skalierung zu unterstützen. Das Feature unterstützt die IPv4-Kapselung von IPv6- und IPv4-Nutzlasten. Unter den anderen unterstützten Overlay-Kapselungen ist die IP-over-IP-Kapselung die einzige Art, die Folgendes ermöglicht:

-

Transitgeräte zum Parsen der inneren Nutzlast und zur Verwendung innerer Paketfelder für die Hash-Berechnung

-

Kunden-Edge-Geräte, um den Datenverkehr in den Tunnel hinein und aus ihm heraus zu leiten, ohne dass der Durchsatz verringert wird

Bei Routern der MX-Serie sendet der Routing-Protokoll-Daemon (RPD) den Kapselungsheader mit dem Tunnel-Composite-Nexthop und die Packet Forwarding Engine (PFE) findet die Tunnelzieladresse und leitet das Paket weiter. Bei Routern und QFX10000 Switches der PTX-Serie sendet RPD einen vollständig aufgelösten Next-Hop-basierten Tunnel an die Packet Forwarding Engine. Das BGP-Protokoll wird verwendet, um Routen zu verteilen und dynamische Tunnel zu signalisieren.

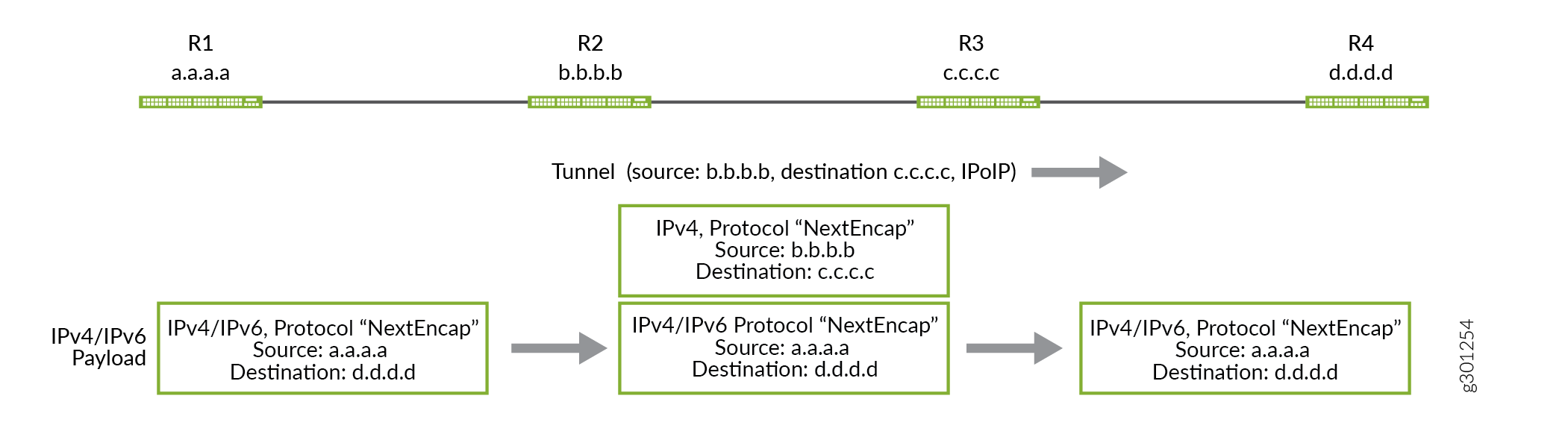

Die folgende Abbildung zeigt, wie IPv4- oder IPv6-Datenverkehr von R-1 nach R-5 über einen IP-over-IP-Tunnel gesendet wird, der zwischen R-2 und R-4 eingerichtet wurde:

IP-over-IP-Tunnel-Stitching

In Junos OS Version 21.3R1 führen wir IP-over-IP-Tunnel-Stitching auf MX240, MX480, MX960, PTX1000, PTX10008, PTX10016 und QFX10002 ein. Sie können diese Funktion verwenden, um einen IP-over-IP-Tunnel auf einem Gerät zu beenden und einen weiteren Tunnel auf demselben Gerät zu initiieren. Wenn ein Gerät das IP-over-IP-Paket empfängt, entkapselt es den äußeren Paket-Header und es findet eine Suche nach dem inneren Paket statt. Der innere IP-Paket-Header verweist dann auf einen anderen Tunnel auf demselben Gerät, wo dasselbe Gerät das Paket erneut mit einem anderen IP-over-IP-Header kapselt.

Beispiel: Konfigurieren von Next-Hop-basierten dynamischen IP-over-IP-Tunneln

Erfahren Sie, wie Sie Next Hop-basierte Tunnel mithilfe der IP-over-IP-Kapselung konfigurieren.

- Anforderungen

- Überblick

- Konfigurieren von dynamischen IP-over-IP-Tunneln mit einem Protokoll Nächster Hop

- Beispiel: Konfigurieren eines IPoIP-Tunnels in einer MPLS-Umgebung mit LDP-Tunnel, behoben durch inetcolor.0 unter Verwendung einer statischen Konfiguration

- Beispiel: Konfigurieren eines IPoIP-Tunnels mit LDP-Tunnel in einer MPLS-Cloud, behoben durch inetcolor.0 Verwenden von BGP-Signalen

- Verifizierung

Anforderungen

In diesem Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

5 Router der MX-Serie.

Junos OS Version 20.3R1 oder höher.

- Informationen zu unterstützten Plattformen finden Sie im Funktions-Explorer .

Überblick

Ab Junos OS Version 20.3R1 unterstützen wir eine IP-over-IP-Kapselung, um die Erstellung von IP-Overlays über ein IP-Transportnetzwerk zu erleichtern. Dieses Beispiel zeigt die Einrichtung von Unicast-IP-over-IP-Tunneln zwischen Geräten mit einem Protocol Next Hop (PNH) über ein IBGP-Peering zwischen R2 und R4, die über einen OSPF-Core verbunden sind, um Routen auszutauschen und dynamische Tunnel zu signalisieren.

Topologie

Abbildung 1 zeigt ein IP-over-IP-Szenario mit 5 Geräten.

In diesem Beispiel tauschen wir Routen von R1 nach R5 und umgekehrt über dynamische IP-over-IP-Tunnel aus, die zwischen R2 und R4 eingerichtet wurden. Routen von R1 werden nach R2 und Routen von R5 nach R4 exportiert, wobei das Protokoll IS-IS verwendet wird. Wir konfigurieren einen Unicast-IPIP-Tunnel Tunnel-01 von R2 nach R4 und einen weiteren Tunnel Tunnel-01 von R4 nach R2. Routenpräfixe, die innerhalb der Netzwerkmasken aus den konfigurierten Zielnetzwerken des Peer-Geräts generiert werden, werden für die Erstellung des Tunnels verwendet und der Datenverkehr fließt in die entgegengesetzte Richtung der Routen im Tunnel.

Konfigurieren von dynamischen IP-over-IP-Tunneln mit einem Protokoll Nächster Hop

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie auf Hierarchieebene in die CLI ein, und geben Sie dann Commit aus dem [edit] Konfigurationsmodus ein.

R1

set interfaces xe-0/2/0 unit 0 description R1-to-R2 set interfaces xe-0/2/0 unit 0 family inet address 192.168.12.1/30 set interfaces xe-0/2/0 unit 0 family iso set interfaces lo0 unit 0 family inet address 192.168.255.1/32 set interfaces lo0 unit 0 family iso address 49.0001.1920.1682.5501.00 set routing-options router-id 192.168.255.1 set protocols isis interface xe-0/2/0.0 set protocols isis interface lo0.0 set protocols isis level 1 disable

R2

set interfaces xe-0/2/0 description R2-to-R1 set interfaces xe-0/2/0 unit 0 family inet address 192.168.12.2/30 set interfaces xe-0/2/0 unit 0 family iso set interfaces xe-0/2/1 description R2-to-R3 set interfaces xe-0/2/1 unit 0 family inet address 10.1.23.1/30 set interfaces lo0 unit 0 family inet address 10.1.255.2/32 set interfaces lo0 unit 0 family iso address 49.0001.0010.1255.0002.00 set policy-options policy-statement export-bgp term t1 from protocol bgp set policy-options policy-statement export-bgp term t1 then accept set policy-options policy-statement export-isis term t1 from protocol isis set policy-options policy-statement export-isis term t1 then next-hop self set policy-options policy-statement export-isis term t1 then accept set routing-options resolution rib inet.0 resolution-ribs inet.3 set routing-options router-id 10.1.255.2 set routing-options autonomous-system 65000 set routing-options dynamic-tunnels Tunnel-01 source-address 10.1.255.2 set routing-options dynamic-tunnels Tunnel-01 ipip set routing-options dynamic-tunnels Tunnel-01 destination-networks 10.1.255.0/24 set protocols bgp group iBGP type internal set protocols bgp group iBGP local-address 10.1.255.2 set protocols bgp group iBGP family inet unicast set protocols bgp group iBGP export export-isis set protocols bgp group iBGP neighbor 10.1.255.4 set protocols isis interface xe-0/2/0.0 set protocols isis interface lo0.0 set protocols isis level 1 disable set protocols isis export export-bgp set protocols ospf area 0.0.0.0 interface xe-0/2/1.0 set protocols ospf area 0.0.0.0 interface lo0.0

R3

set interfaces xe-0/2/0 unit 0 description R3-to-R2 set interfaces xe-0/2/0 unit 0 family inet address 10.1.23.2/30 set interfaces xe-0/2/1 unit 0 description R3-to-R4 set interfaces xe-0/2/1 unit 0 family inet address 10.1.34.1/30 set interfaces lo0 unit 0 family inet address 10.1.255.3/32 set routing-options router-id 10.1.255.3 set protocols ospf area 0.0.0.0 interface xe-0/2/0.0 set protocols ospf area 0.0.0.0 interface xe-0/2/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

R4

set interfaces xe-0/2/0 unit 0 description R4-to-R3 set interfaces xe-0/2/0 unit 0 family inet address 10.1.34.2/30 set interfaces xe-0/2/1 unit 0 description R4-to-R5 set interfaces xe-0/2/1 unit 0 family inet address 192.168.45.1/30 set interfaces xe-0/2/1 unit 0 family iso set interfaces lo0 unit 0 family inet address 10.1.255.4/32 set interfaces lo0 unit 0 family iso address 49.0001.0010.1255.0004.00 set policy-options policy-statement export-bgp term t1 from protocol bgp set policy-options policy-statement export-bgp term t1 then accept set policy-options policy-statement export-isis term t1 from protocol isis set policy-options policy-statement export-isis term t1 then next-hop self set policy-options policy-statement export-isis term t1 then accept set routing-options resolution rib inet.0 resolution-ribs inet.3 set routing-options router-id 10.1.255.4 set routing-options autonomous-system 65000 set routing-options dynamic-tunnels Tunnel-01 source-address 10.1.255.4 set routing-options dynamic-tunnels Tunnel-01 ipip set routing-options dynamic-tunnels Tunnel-01 destination-networks 10.1.255.0/24 set protocols bgp group iBGP type internal set protocols bgp group iBGP local-address 10.1.255.4 set protocols bgp group iBGP family inet unicast set protocols bgp group iBGP export export-isis set protocols bgp group iBGP neighbor 10.1.255.2 set protocols isis interface xe-0/2/1.0 set protocols isis interface lo0.0 set protocols isis level 1 disable set protocols isis export export-bgp set protocols ospf area 0.0.0.0 interface xe-0/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0

R5