AUF DIESER SEITE

Datenstrombasierte Telemetrie (EX4100-, EX4100-F- und EX4400-Serie)

Datenstrombasierte Telemetrie (FBT) ermöglicht Analysen auf Datenstromebene, indem Inline-Überwachungsdienste verwendet werden, um Datenströme zu erstellen, zu erfassen und an einen Kollektor zu exportieren, der die offene Standard-IPFIX-Vorlage verwendet, um den Datenfluss zu organisieren.

FBT-Übersicht

Sie können ablaufbasierte Telemetrie (FBT) für die Switches der Serien EX4100, EX4100-F und EX4400 konfigurieren. FBT ermöglicht Analysen auf Datenstromebene mithilfe von Inline-Überwachungsdiensten, um Flows zu erstellen, zu erfassen und in einen Collector zu exportieren. Mit Inline-Überwachungsservices können Sie jedes IPv4- und IPv6-Paket sowohl in Eingangs- als auch in Ausgangsrichtung einer Schnittstelle überwachen. Ein Datenstrom ist eine Abfolge von Paketen, die dieselbe Quell-IP, Ziel-IP, denselben Quellport, denselben Zielport und dasselbe Protokoll auf einer Schnittstelle haben. Für jeden Datenfluss sammelt die Software verschiedene Parameter und exportiert das tatsächliche Paket bis zur konfigurierten Cliplänge an einen Kollektor, der die offene Standard-IPFIX-Vorlage verwendet, um den Ablauf zu organisieren. Sobald kein aktiver Datenverkehr für einen Datenfluss vorhanden ist, ist der Datenfluss nach dem konfigurierten Zeitraum für das Inaktivitäts-Timeout veraltet (konfigurieren Sie die flow-inactive-timeout Anweisung auf der Hierarchieebene [Vorlage template-namefür die Inline-Überwachung von Diensten bearbeiten]. Die Software exportiert ein IPFIX-Paket regelmäßig im konfigurierten Flow-Export-Timer-Intervall. Der Observation Domain Identifier wird im IPFIX-Paket verwendet, um zu identifizieren, welche Linecard das Paket an den Collector gesendet hat. Nach der Einstellung leitet die Software eine eindeutige Kennung für jede Linecard ab, die auf dem hier eingestellten Systemwert basiert.

- Vorteile von FBT

- Übersicht über den FBT-Flow-Export

- Einschränkungen und Vorbehalte

- Lizenzen

- Tropfenvektoren (nur EX4100 und EX4100-F)

Vorteile von FBT

Mit FBT können Sie:

- Zählen von Paket-, TTL- und TCP-Fensterbereichen

- Verfolgung und Zählung von Denial-of-Service-Angriffen (DoS)

- Analysieren Sie die Lastverteilung von ECMP-Gruppen/Link Aggregation Groups (LAG) über die Mitglieds-IDs (nur EX4100 und EX4100-F)

- Nachverfolgung von Verkehrsstaus (nur EX4100 und EX4100-F)

- Sammeln von Informationen über Multimedia-Datenströme (nur EX4100 und EX4100-F)

- Sammeln Sie Informationen darüber, warum Pakete verworfen werden (nur EX4100 und EX4100-F)

Übersicht über den FBT-Flow-Export

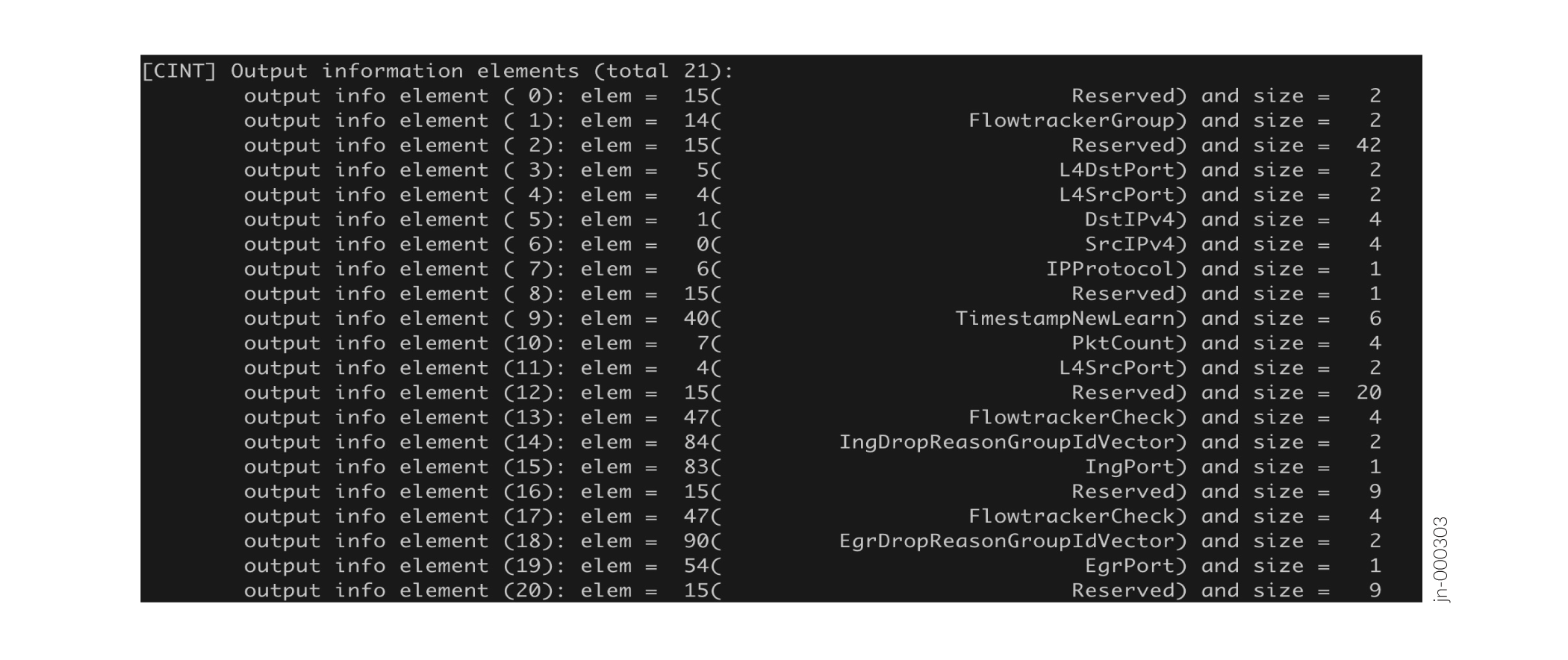

In Abbildung 1 finden Sie eine Beispielvorlage, in der die IDs, Namen und Größen der Informationselemente angezeigt werden:

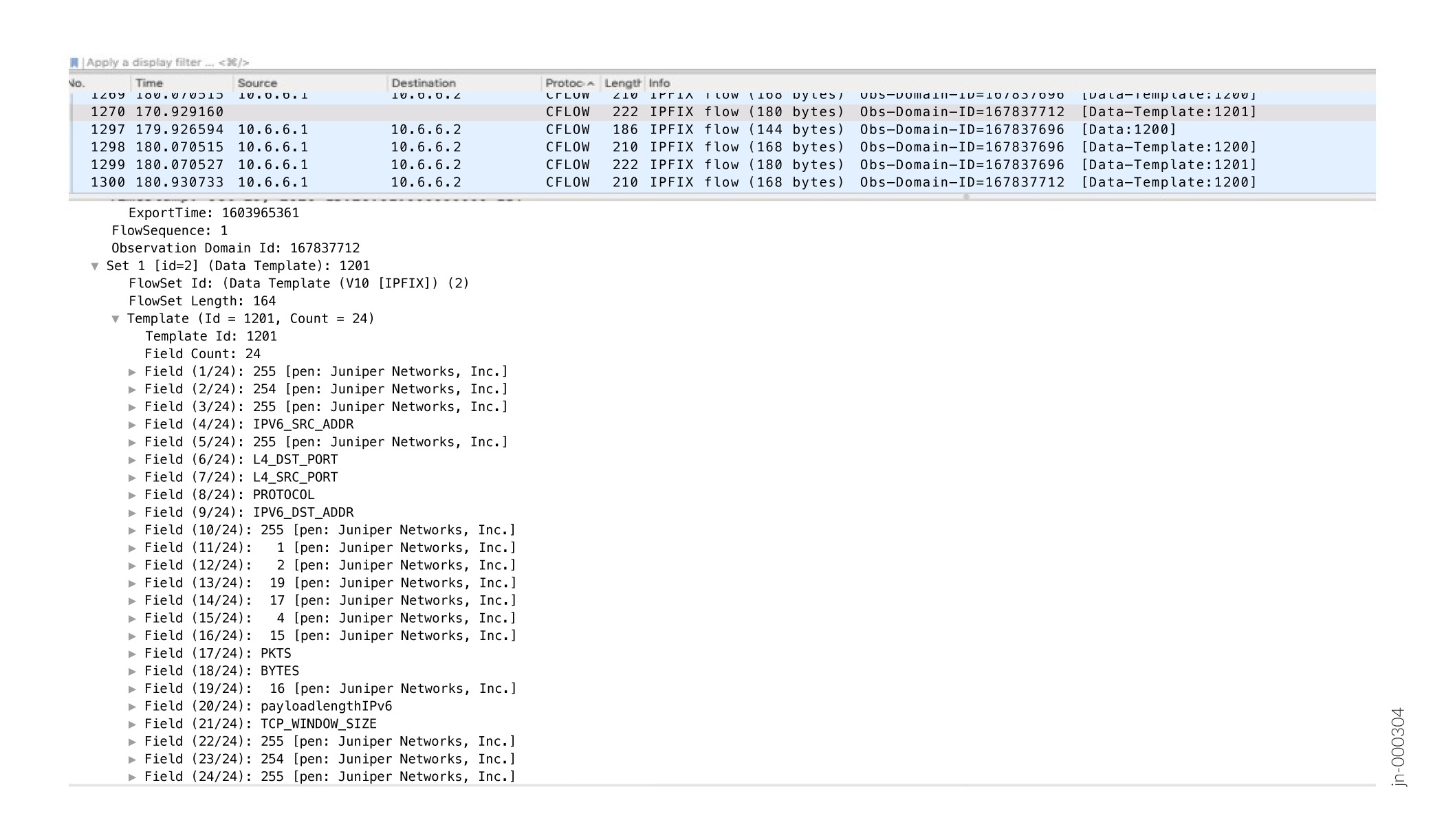

Abbildung 2 zeigt das Format einer Beispielvorlage für IPFIX-Daten für FBT:

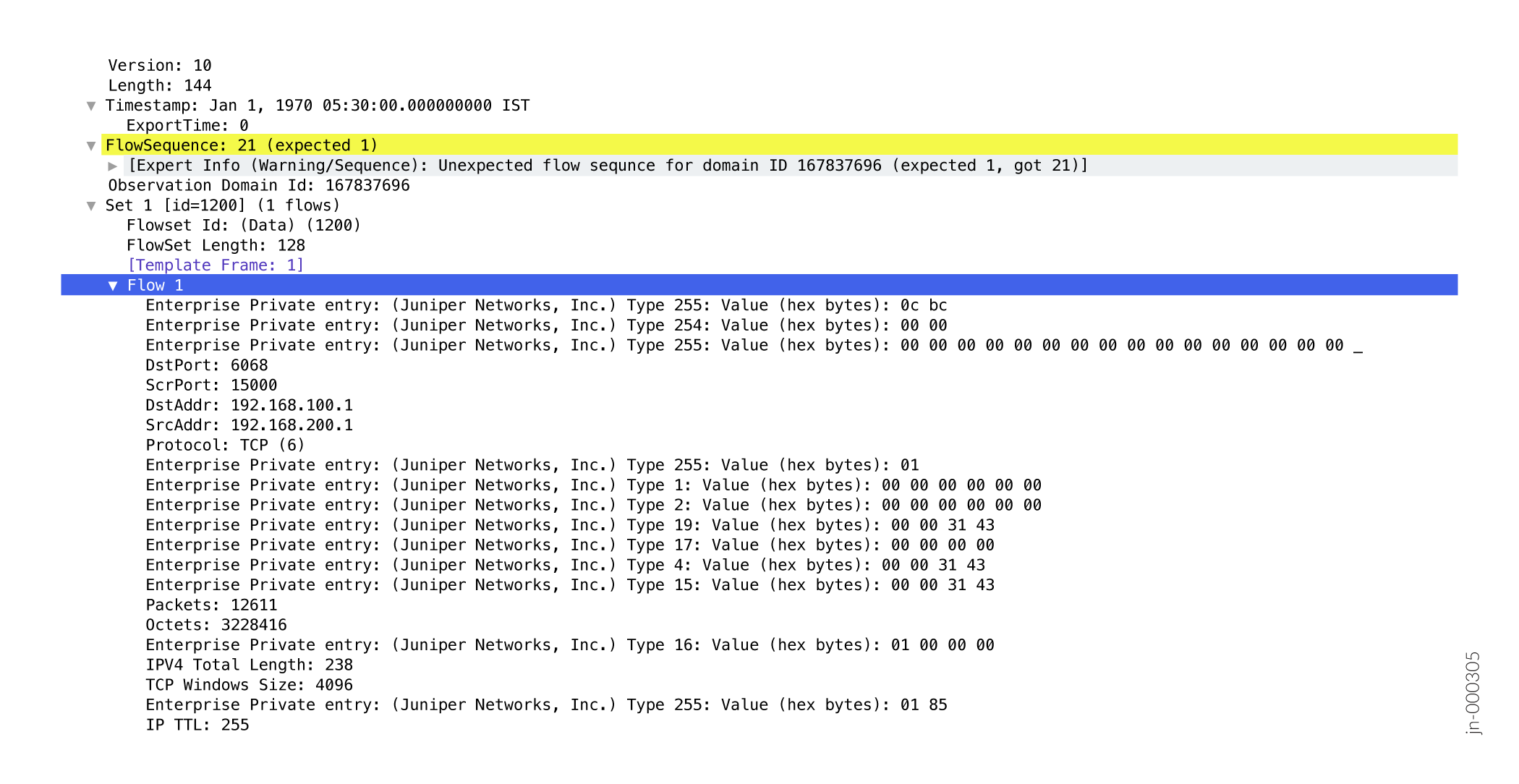

Abbildung 3 zeigt das Format eines exportierten IPFIX-Beispielablaufs für FBT:

| Element | Enterprise Element-ID | Beschreibung |

|---|---|---|

| TIMESTAMP_FLOWSTART_VAL |

1 |

Gibt den Zeitstempel an, zu dem die TCP-Datenstromsammlung gestartet wurde. |

| TIMESTAMP_FLOWEND_VAL |

2 |

Gibt den Zeitstempel an, zu dem die TCP-Datenstromsammlung beendet wurde. |

| TIMESTAMP_NEW_LEARN_VAL |

3 |

Zeitstempel, zu dem ein neuer Flow in der Flow-Tabelle gelernt wird. |

| PKT_RANGE_CNTR1_VAL |

4 |

Gibt die Anzahl der Pakete in verschiedenen Größenkategorien an. Der Benutzer kann sich für 4 Kategorien oder 6 Kategorien unter der Vorlage entscheiden. Das System kategorisiert die Pakete entsprechend in unterschiedlich große Buckets und zählt sie. (Gegenprofil-Funktion) |

| PKT_RANGE_CNTR2_VAL |

5 |

Gibt die Anzahl der Pakete in verschiedenen Größenkategorien an. Der Benutzer kann sich für 4 Kategorien oder 6 Kategorien unter der Vorlage entscheiden. Das System kategorisiert die Pakete entsprechend in unterschiedlich große Buckets und zählt sie. (Gegenprofil-Funktion) |

| PKT_RANGE_CNTR3_VAL |

6 |

Gibt die Anzahl der Pakete in verschiedenen Größenkategorien an. Der Benutzer kann sich für 4 Kategorien oder 6 Kategorien unter der Vorlage entscheiden. Das System kategorisiert die Pakete entsprechend in unterschiedlich große Buckets und zählt sie. (Gegenprofil-Funktion) |

| PKT_RANGE_CNTR4_VAL |

7 |

Gibt die Anzahl der Pakete in verschiedenen Größenkategorien an. Der Benutzer kann sich für 4 Kategorien oder 6 Kategorien unter der Vorlage entscheiden. Das System kategorisiert die Pakete entsprechend in unterschiedlich große Buckets und zählt sie. (Gegenprofil-Funktion) |

| PKT_RANGE_CNTR5_VAL |

8 |

Gibt die Anzahl der Pakete in verschiedenen Größenkategorien an. Der Benutzer kann sich für 4 Kategorien oder 6 Kategorien unter der Vorlage entscheiden. Das System kategorisiert die Pakete entsprechend in unterschiedlich große Buckets und zählt sie. (Gegenprofil-Funktion) |

| PKT_RANGE_CNTR6_VAL |

9 |

Gibt die Anzahl der Pakete in verschiedenen Größenkategorien an. Der Benutzer kann sich für 4 Kategorien oder 6 Kategorien unter der Vorlage entscheiden. Das System kategorisiert die Pakete entsprechend in unterschiedlich große Buckets und zählt sie. (Gegenprofil-Funktion) |

| PKT_RANGE_CNTR7_VAL |

10 |

Gibt die Anzahl der Pakete in verschiedenen Größenkategorien an. Der Benutzer kann sich für 4 Kategorien oder 6 Kategorien unter der Vorlage entscheiden. Das System kategorisiert die Pakete entsprechend in unterschiedlich große Buckets und zählt sie. (Gegenprofil-Funktion) |

| PKT_RANGE_CNTR8_VAL |

11 |

Gibt die Anzahl der Pakete in verschiedenen Größenkategorien an. Der Benutzer kann sich für 4 Kategorien oder 6 Kategorien unter der Vorlage entscheiden. Das System kategorisiert die Pakete entsprechend in unterschiedlich große Buckets und zählt sie. (Gegenprofil-Funktion) |

| MIN_PKT_LENGTH_VAL |

12 |

Gibt die Anzahl der Pakete an, deren Größe über der definierten Größe liegt. Der konfigurierbare Größenbereich liegt zwischen 64 und 9000 Byte. |

| MAX_PKT_LENGTH_VAL |

13 |

Gibt die Anzahl der Pakete an, deren Größe unter der definierten Größe liegt. Der konfigurierbare Größenbereich liegt zwischen 64 und 9000 Byte. |

| TCP_WINDOW_RANGE_CNTR_VAL |

15 |

Zählt die Pakete innerhalb des angegebenen TCP-Fensterbereichs. |

| DOS_ATTACK_ID_VAL |

16 |

Meldet den DDOS-Angriffsvektor. |

| TTL_RANGE1_CNTR_VAL |

17 |

Gibt die Anzahl der Pakete innerhalb eines bestimmten TTL-Wertebereichs an. |

| TTL_RANGE2_CNTR_VAL |

18 |

Gibt die Anzahl der Pakete innerhalb eines bestimmten TTL-Wertebereichs an. |

| DOS_ATTACK_PKT_CNTR_VAL |

19 |

Anzahl der DDOS-Angriffspakete. |

| CUSTOM_PKT_RANGE_START_VAL |

20 |

Gibt die Anzahl der Pakete innerhalb des konfigurierten Größenbereichs an. Sie können den Größenbereich zwischen 64 und 9000 Byte definieren, indem Sie die |

| CUSTOM_TTL_RANGE_START_VAL |

30 |

Gibt die Anzahl der Pakete innerhalb des konfigurierten TTL-Bereichs an. Sie können den TTL-Bereich zwischen 0 und 255 definieren, indem Sie die |

| CUSTOM_TCP_WINDOW_RANGE_START_VAL |

40 |

Gibt die Anzahl der Pakete innerhalb des konfigurierten TCP-Fensterbereichs an. Sie können den TCP-Fensterbereich zwischen 0 und 65535 definieren, indem Sie die |

| INTER_ARRIVAL_TIME |

50 |

Der Zeitunterschied zwischen zwei aufeinanderfolgenden Paketen am Eingang (pro Datenstrom). |

| INTER_DEPARTURE_TIME |

51 |

Der Zeitunterschied zwischen zwei aufeinanderfolgenden Paketen am Ausgang (pro Datenstrom). |

| CHIP_DELAY |

52 |

Die Zeit, die das Paket für die Übertragung durch den ASIC benötigt. |

| SHARED_POOL_CONGESTION |

53 |

Überlastungsgrad des gemeinsam genutzten Pools |

| QUEUE_CONGESTION_LEVEL |

54 |

Überlastung der Warteschlange |

| INGRESS_DROP_REASON |

55 |

Der Grund, warum das Paket beim Eingang verworfen wird. |

| INGRESS_DROP_REASON_PKT_CNTR_VAL |

56 |

Anzahl der beim Eingang verworfenen Pakete. |

| EGRESS_DROP_REASON |

57 |

Der Grund, warum das Paket beim Ausgang verworfen wird. |

| EGRESS_DROP_REASON_PKT_CNTR_VAL |

58 |

Anzahl der Pakete, die beim Ausgang verworfen wurden. |

| AGGREGATE_INTF_MEMBER_ID |

59 |

ID für ein Mitglied einer Link Aggregation Group (LAG) oder einer Equal-Cost-Multipath-Gruppe (ECMP) |

| AGGREGATE_INTF_GROUP_ID |

60 |

ID für eine Link Aggregation Group (LAG) |

| MMU_QUEUE_ID |

61 |

Gibt die Warteschlangen-ID an, zu der das Paket gehört. |

| UNKNOWN_ID_VAL |

254 |

Gilt nicht für den Kunden. Intern bei Juniper. |

| RESERVED_ID_VAL |

255 |

Gilt nicht für den Kunden. Intern bei Juniper. |

Wenn Sie eine neue Inline-Monitoring-Services-Konfiguration erstellen oder eine vorhandene ändern, sendet die Software sofort den periodischen Flussexport der Datenvorlage an die jeweiligen Kollektoren, anstatt bis zum nächsten geplanten Sendezeitpunkt zu warten.

Einschränkungen und Vorbehalte

- IRB-Schnittstellen werden unterstützt. Ab Junos OS Version 25.2R1 werden L2-Firewall-Filter unterstützt.

- Es werden nur 8 Inlineüberwachungsinstanzen und 8 Kollektoren pro Instanz unterstützt.

- Datenstromsätze sind auf eine Länge von 128 Byte beschränkt.

- Der Kollektor muss entweder über die Loopbackschnittstelle oder eine Netzwerkschnittstelle erreichbar sein, nicht nur über eine Verwaltungsschnittstelle.

-

Sie können einen Kollektor nur innerhalb derselben Routing-Instanz wie die Daten konfigurieren. Es ist nicht möglich, einen Kollektor innerhalb einer anderen Routing-Instanz zu konfigurieren.

- Es ist nicht möglich, eine Optionsvorlagenbezeichnerung oder eine Weiterleitungsklasse zu konfigurieren.

- Der IPFIX-Optionsdatensatz und die IPFIX-Optionsdatenvorlage werden nicht unterstützt.

- Funktionsprofile werden auf EX4400-Switches nicht unterstützt.

- Wenn Sie Änderungen an der Funktionsprofilkonfiguration vornehmen, müssen Sie das Gerät neu starten.

- (nur EX4100 und EX4100-F) Wenn Sie eine der Überlastungs- oder Ausgangsfunktionen im Funktionsprofil für eine Inlineüberwachungsinstanz konfigurieren, können Sie in dieser Instanz kein Zählerprofil für eine Vorlage konfigurieren.

- (nur EX4100 und EX4100-F) Da die Überlastungs- und Ausgangsfunktionen viele Daten sammeln, können Sie nur 4 oder 5 dieser Funktionen pro Inlineüberwachungsinstanz konfigurieren.

- (nur EX4100 und EX4100-F) Bei der Multicast-Datenstromverfolgung kann eine Eingangskopie mehrere Ausgangskopien erzeugen. Alle Kopien können denselben Eintrag aktualisieren. Daher können Sie die aggregierten Ergebnisse aller Kopien desselben Multicast-Flows nachverfolgen.

Lizenzen

Sie benötigen eine permanente Lizenz, um FBT zu aktivieren. Um zu überprüfen, ob Sie eine Lizenz für FBT haben, geben Sie den show system license Befehl im Betriebsmodus ein:

user@host> show system license

License usage:

Licenses Licenses Licenses Expiry

Feature name used installed needed

Flow Based Telemetry 1 1 0 permanent

Licenses installed:

License identifier: XXXXXXXXXXXXXX

License version: 4

Order Type: commercial

Valid for device: XXXXXXXXXXXX

Features:

Flow Based Telemetry - License for activating Flow Based Telemetry

Permanent

Für die Switches EX4100 und EX4100-F benötigen Sie die Lizenz S-EX4100-FBT-P. Für die EX4400-Switches benötigen Sie die Lizenz S-EX-FBT-P.

Tropfenvektoren (nur EX4100 und EX4100-F)

FBT kann mehr als 100 Abbruchgründe melden. Dropvektoren sind sehr große Vektoren, die zu groß sind, um vernünftig in einem Flussdatensatz untergebracht zu werden. Daher gruppiert und komprimiert die Software die Drop-Vektoren zu einem komprimierten 16-Bit-Drop-Vektor und übergibt diesen Drop-Vektor dann an die Flow-Tabelle. Der komprimierte 16-Bit-Drop-Vektor entspricht einer bestimmten Drop-Vektor-Gruppe. In Tabelle 2 und Tabelle 3 wird beschrieben, wie Dropvektoren gruppiert werden, um einen bestimmten komprimierten 16-Bit-Drop-Vektor zu bilden.

| Grund für die Ablage der | Gruppen-ID |

|---|---|

| 1 | MMU-Abfall |

| 2 | TCAM, PVLAN |

| 3 | DoS-Angriff oder LAG-Loopback-Fehler |

| 4 | Ungültige VLAN-ID, ungültige TPID oder der Port befindet sich nicht im VLAN |

| 5 | Spanning Tree Protocol (STP)-Weiterleitung, Bridge-Protokoll-Dateneinheit (BPDU), Protokoll, CML |

| 6 | Quellroute, L2-Quellverwerfung, L2-Zielverwerfung, L3-Deaktivierung usw. |

| 7 | L3 TTL, L3-Header, L2-Header, L3-Quellen-Lookup-Fehler, L3-Ziel-Lookup-Fehler |

| 8 | ECMP-Auflösung, Sturmkontrolle, Eingangs-Multicast, eingehender Next-Hop-Fehler |

| Grund für die Ablage der | Gruppen-ID |

|---|---|

| 1 | MMU-Unicast-Datenverkehr |

| 2 | MMU-gewichteter zufälliger Früherkennungs-Unicast-Datenverkehr |

| 3 | MMU RQE |

| 4 | MMU-Multicast-Datenverkehr |

| 5 | Ausgangs-TTL, stgblock |

| 6 | Ausgangsfeld-Prozessorausfälle |

| 7 | IPMC-Drops |

| 8 | Die Kontrolle der ausgehenden Quality of Service (QoS) sinkt |

Konfigurieren von FBT (EX4100-, EX4100-F- und EX4400-Serie)

FBT ermöglicht Analysen auf Datenstromebene mithilfe von Inline-Überwachungsdiensten, um Flows zu erstellen, zu erfassen und in einen Collector zu exportieren. Ein Datenstrom ist eine Abfolge von Paketen, die dieselbe Quell-IP, Ziel-IP, denselben Quellport, denselben Zielport und dasselbe Protokoll auf einer Schnittstelle haben. Für jeden Flow werden verschiedene Parameter erfasst und an einen Collector gesendet, der die offene Standard-IPFIX-Vorlage verwendet, um den Flow zu organisieren. Sobald kein aktiver Datenverkehr für einen Datenfluss vorhanden ist, ist der Datenfluss nach dem konfigurierten Zeitraum für das Inaktivitäts-Timeout veraltet (konfigurieren Sie die flow-inactive-timeout Anweisung auf der Hierarchieebene [Vorlage template-namefür die Inline-Überwachung von Diensten bearbeiten]. Die Software exportiert ein IPFIX-Paket regelmäßig im konfigurierten Flow-Export-Timer-Intervall. Der Observation Domain Identifier wird im IPFIX-Paket verwendet, um zu identifizieren, welche Linecard das Paket an den Collector gesendet hat. Nach der Einstellung leitet die Software eine eindeutige Kennung für jede Linecard ab, die auf dem hier eingestellten Systemwert basiert.

So konfigurieren Sie ablaufbasierte Telemetrie:

Tabellarischer Änderungsverlauf

Die Unterstützung der Funktion hängt von der Plattform und der Version ab, die Sie benutzen. Verwenden Sie Funktionen entdecken , um festzustellen, ob eine Funktion auf Ihrer Plattform unterstützt wird.

[edit inline-monitoring] zusätzliche Elemente konfigurieren, die

feature-profile name features für die Nachverfolgung eines Datenstroms nachverfolgt werden sollen.