使用 EAP-TLS 身份验证进行基于证书的验证

在此配置中,您可以使用 EAP-TLS 身份验证方法来验证用户证书。您可以继续使用用户名和密码进行外部用户身份验证,通过 RADIUS 服务器从 SRX 系列防火墙下载初始配置。

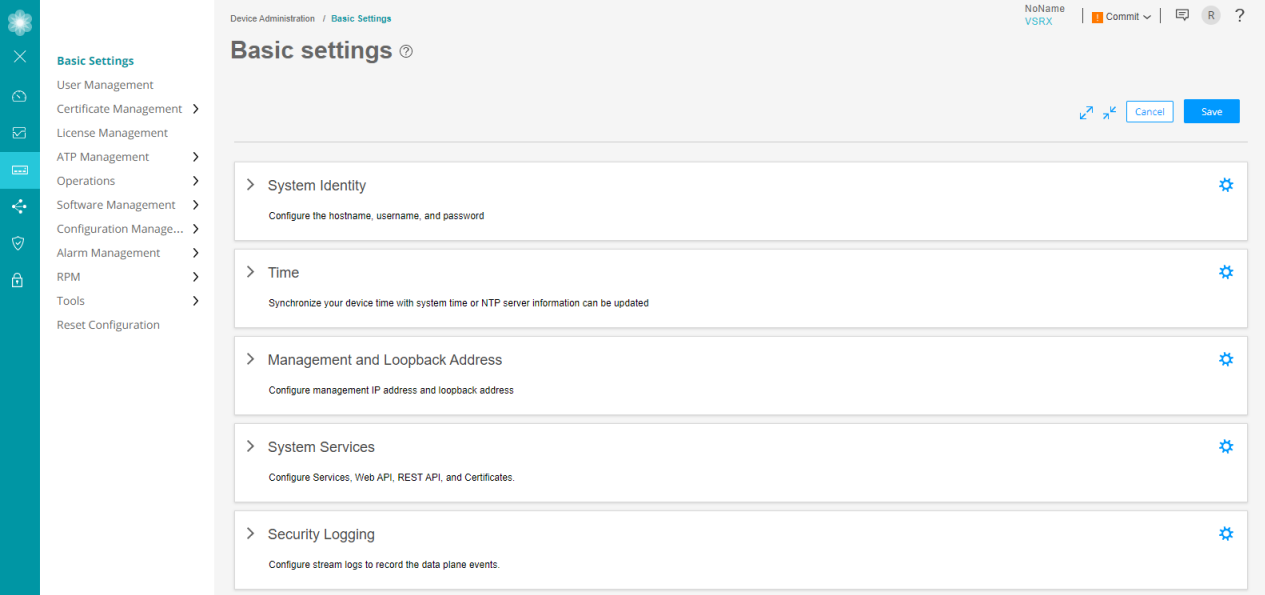

我们假设您已完成 SRX 系列防火墙的基本设置,包括 瞻博网络安全连接部署设置中所示的接口、区域和安全策略。

有关先决条件的信息,请参阅 瞻博网络安全连接的系统要求。

确保已将公钥基础架构 (PKI) 配置为后端身份验证。在这种情况下,您需要在每个客户端上安装 CA 的根证书,并在每个客户端设备上安装特定于用户的证书。请注意,此方案不支持本地身份验证。

您必须确保 SRX 系列防火墙使用签名证书或自签名证书,而不是默认的系统生成的证书。开始配置瞻博网络安全连接之前,请务必阅读 瞻博网络安全连接入门中的说明。

配置瞻博网络安全连接 VPN 设置

要使用 J-Web 界面配置 VPN 设置,请执行以下作:

- 使用 J-Web 界面登录到 SRX 系列防火墙。图 1 显示了 J-Web 登录页面。

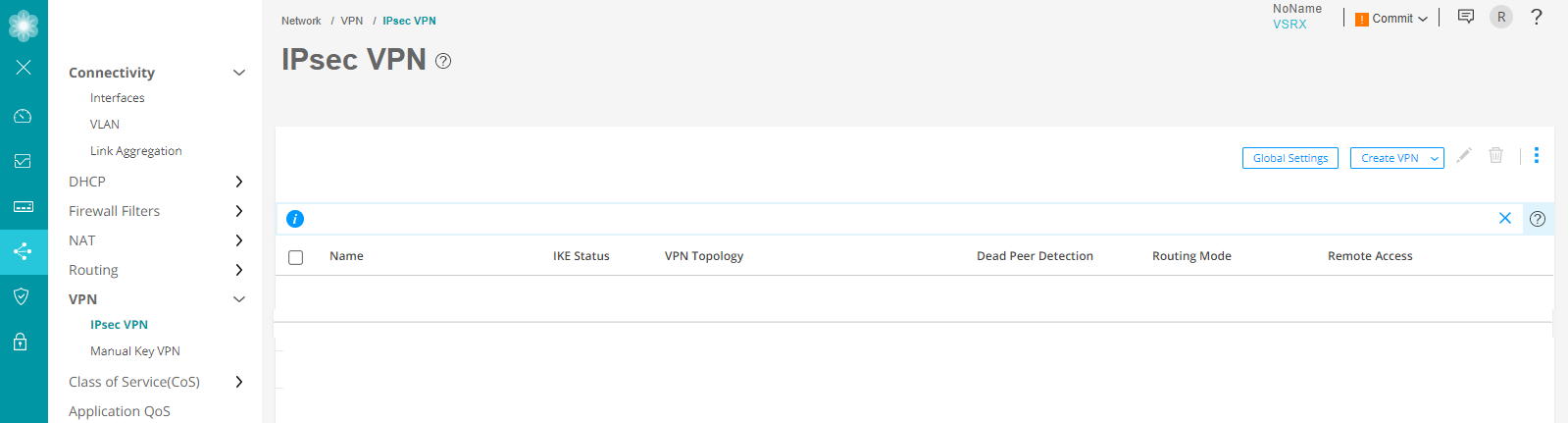

- 在 J-Web 侧窗格中,导航到 Network > VPN > IPsec VPN。

-

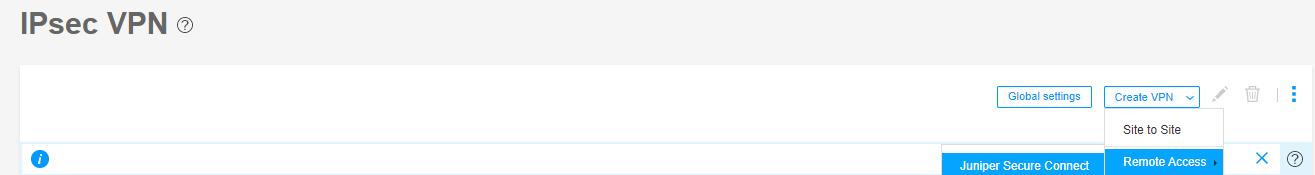

单击“ IPsec VPN”后,将显示“IPsec VPN”页面。 图 3 显示了 IPsec VPN 页面的示例。

图 3:IPsec VPN 页面

-

在页面右上角,选择“ 创建 VPN >远程访问>瞻博网络安全连接 ,为 瞻博网络安全连接 创建 IPsec VPN 设置。

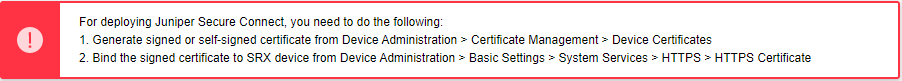

将会显示以下警告消息:

图 4:生成和绑定自签名证书 的警告消息

的警告消息

如警告消息中所述,请创建自签名证书并将该证书绑定到 SRX 系列防火墙。有关详细信息,请参阅 部署瞻博网络安全连接证书。

有关创建远程访问 VPN 的详细信息,请参阅 创建远程访问 VPN - 瞻博网络安全连接。

-

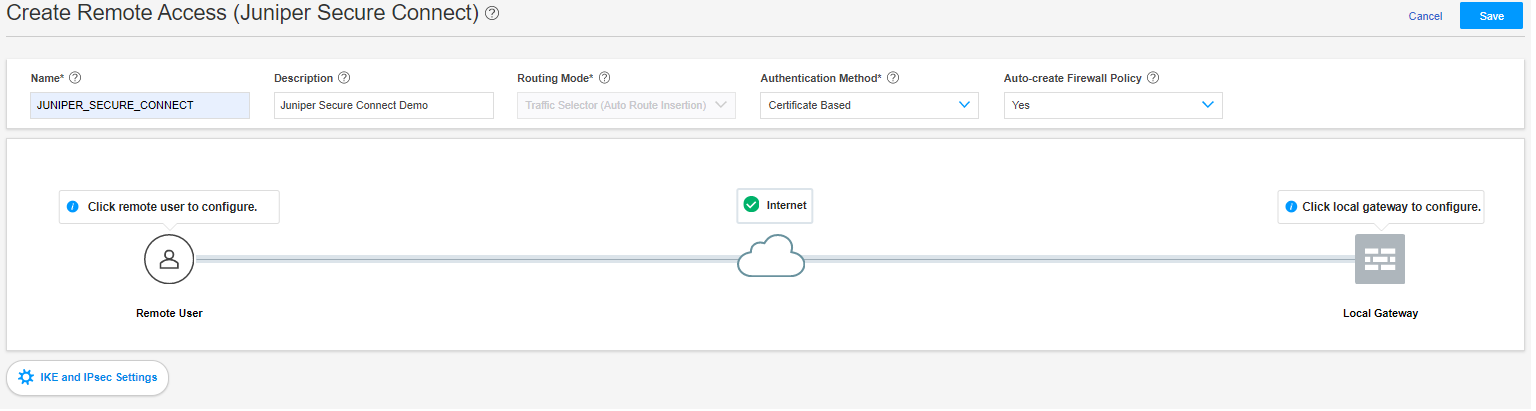

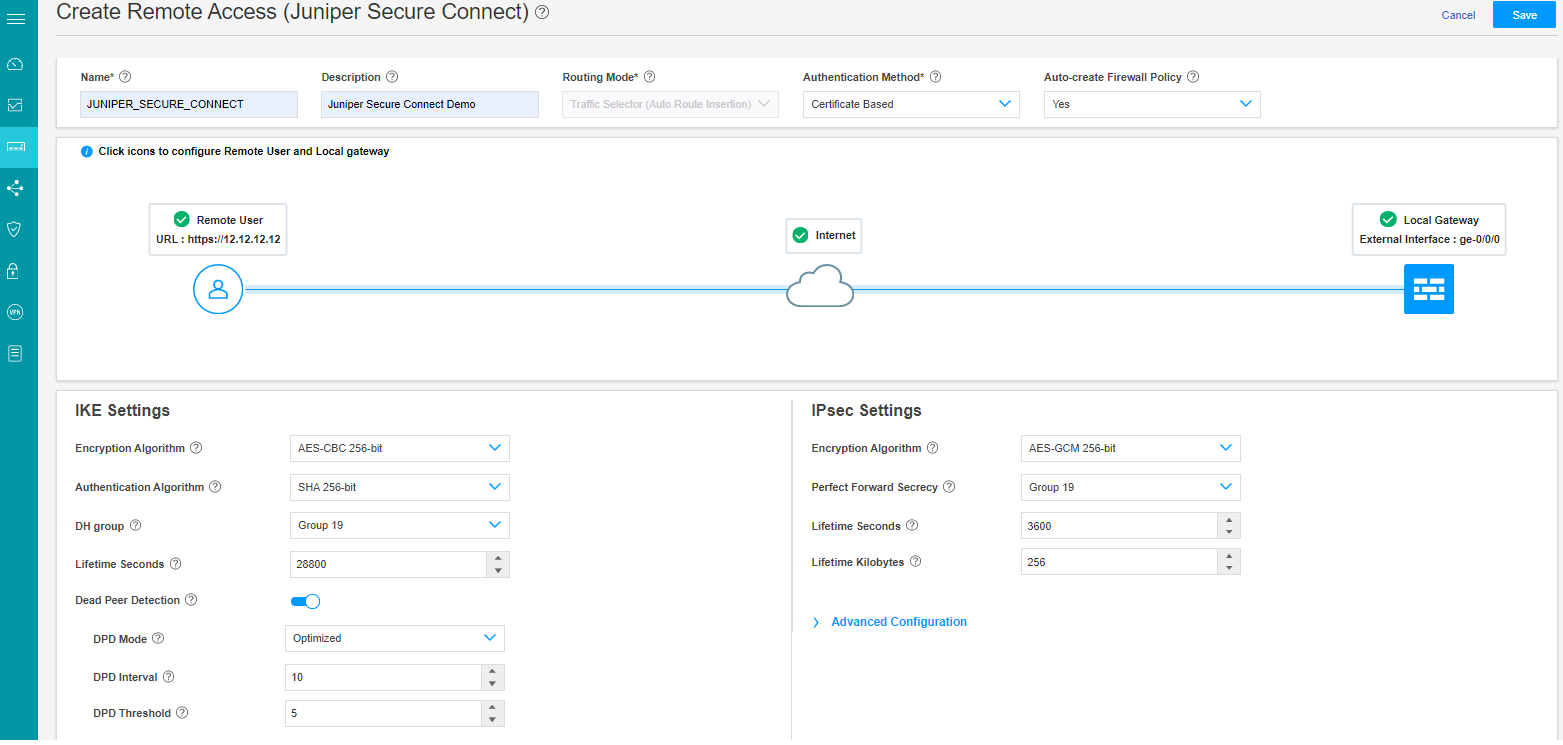

再次导航到“ 网络> VPN > IPsec VPN ”,然后在页面右上角选择“ 创建 VPN >远程访问>瞻博网络安全连接 ,为 瞻博网络安全连接 创建 IPsec VPN 设置。此时将显示“创建远程访问(瞻博网络安全连接)”页面。 图 5 显示了创建远程访问 VPN 的示例。

图 5:创建 VPN - 远程访问

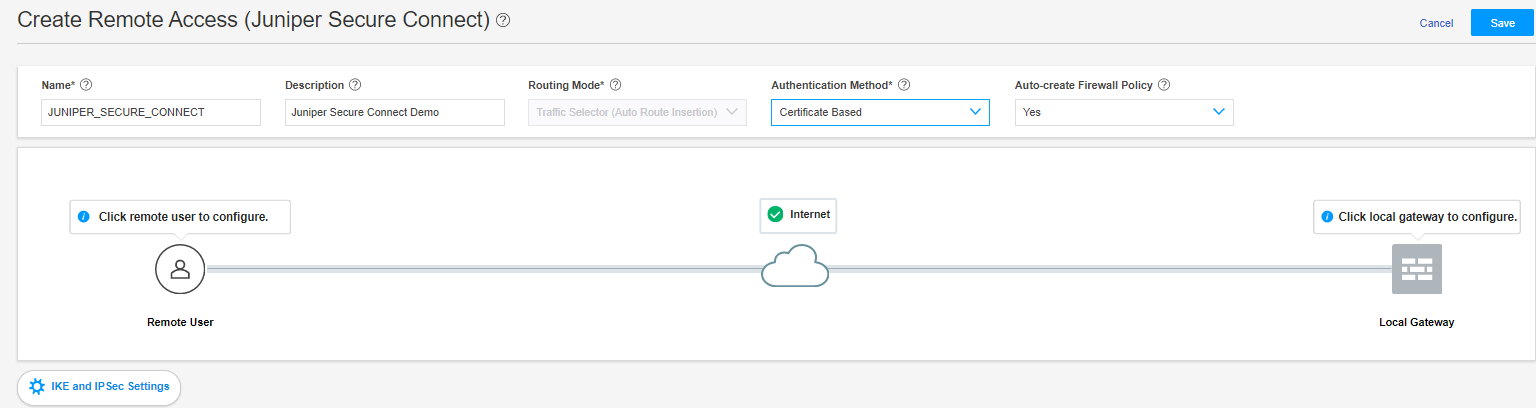

图 6 显示了使用基于证书的身份验证方法创建远程访问页面的示例。

图 6:为基于证书的身份验证方法 创建远程访问页面

创建远程访问页面

-

- 在 Create Remote Access (瞻博网络安全连接) 页面上(参见 图 7):

输入远程访问连接的名称(即将在瞻博网络安全连接应用的最终用户领域名称中显示的名称)和描述。

默认情况下,路由模式设置为流量选择器(自动路由插入)。

选择身份验证方法。在此示例中,让我们从下拉列表中选择 “基于证书 ”。

选择 “是 ”,使用 “自动创建防火墙策略” 选项自动创建防火墙策略。

图 7:基于证书的身份验证方法

- 单击 “远程用户 ”图标以配置瞻博网络安全连接应用设置。

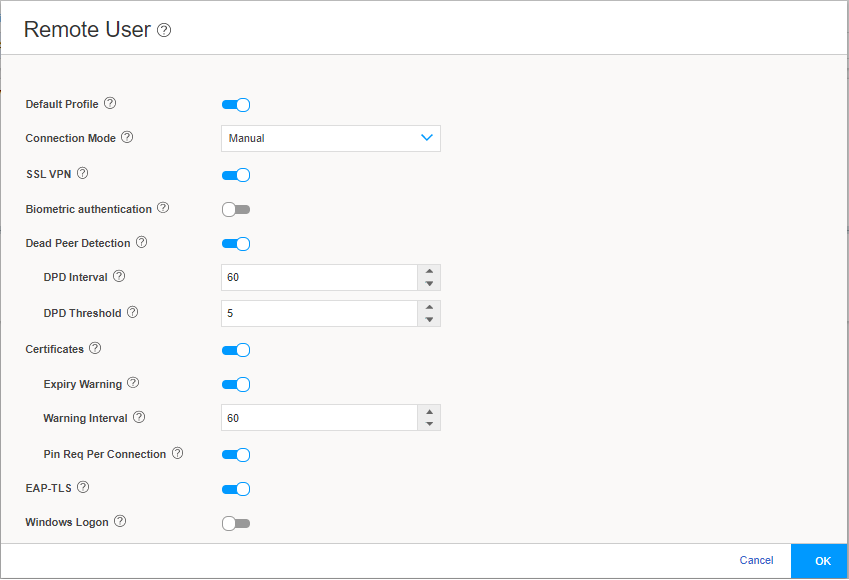

图 8:远程用户页面

图 8 显示了 Remote User 页面的示例。

通过选择 “远程用户 ”页面上的选项,然后单击“ 确定 ”来配置远程用户客户端:

表 1 汇总了远程用户设置选项。

表 1:远程用户客户端设置选项 远程用户客户端设置

描述

默认配置文件

默认 情况下,默认配置文件 处于启用状态。如果您不希望此配置文件成为默认配置文件,请单击切换按钮。

如果为 VPN 连接配置文件启用 默认配置文件 ,瞻博网络安全连接会自动选择默认配置文件作为领域名称(在本例中为: https://12.12.12.12/)。在这种情况下,可以选择在瞻博网络安全连接中输入领域名称。

如果禁用 VPN 连接配置文件的 默认配置文件 ,则必须在 瞻博网络安全连接 中输入领域名称和网关地址(在本例中为: https://12.12.12.12/JUNIPER_SECURE_CONNECT)。

注意:从 Junos OS 23.1R1 版本开始,J-Web 中已弃用默认配置文件。但是,在 CLI 中,我们提供向后兼容性,让您有机会让现有配置符合更改后的配置,而不是立即将其移除。如果继续在 配置中使用 default-profile 选项,您将收到一条警告消息。但是,如果使用 CLI 修改当前配置,则现有部署不受影响。请参阅 default-profile (Juniper Secure

连接模式

若要手动或自动建立客户端连接,请选择相应的选项。

如果选择 “手动”,则在瞻博网络安全连接应用程序中,要建立连接,必须单击切换按钮或从菜单中选择 “连接>连接 ”。

如果选择 始终,则瞻博网络安全连接会自动建立连接。

已知限制:

Android 设备:如果使用或选择 “始终”,则将从第一个使用的 SRX 设备下载配置。如果第一个 SRX 系列防火墙配置发生更改,或者您连接到新的 SRX 设备,则配置不会下载到瞻博网络安全连接应用中。

这意味着,一旦您使用 Android 设备以始终模式连接,SRX 系列防火墙中的任何配置更改都不会在瞻博网络安全连接上生效。

SSL VPN

要启用对从瞻博网络安全连接应用到 SRX 系列防火墙的 SSL VPN 连接的支持,请单击切换按钮。通过启用 SSL VPN,客户端可以灵活连接 SRX 系列防火墙。默认情况下, SSL VPN 处于启用状态。

生物识别身份验证

默认情况下,此选项处于禁用状态。如果启用此选项,当您在“瞻博网络安全连接”中单击“连接”时,瞻博网络安全连接将显示身份验证提示。

此选项允许用户使用作系统的内置生物识别身份验证支持来保护其凭据。

失效对等体检测

默认情况下,不工作对等方检测 (DPD) 处于启用状态,以允许客户端检测 SRX 系列防火墙是否无法访问,禁用连接,直到恢复可访问性。

证书

默认情况下,此选项处于启用状态以配置证书选项。

过期警告 — 默认情况下,此选项处于启用状态。启用后,当证书即将过期时,您将在安全连接客户端上收到证书过期警告。

警告间隔 (Warning Interval) - 输入显示警告的时间间隔(以天为单位)

每个连接的引脚要求 — 默认情况下,此选项处于启用状态。启用后,必须为每个连接输入证书引脚。

EAP-TLS

默认情况下,EAP-TLS 处于启用状态。

Windows 登录

此选项允许用户通过已建立的 VPN 隧道(使用 Windows 预登录)登录到本地 Windows 系统,以便将其身份验证到中央 Windows 域或 Active Directory。

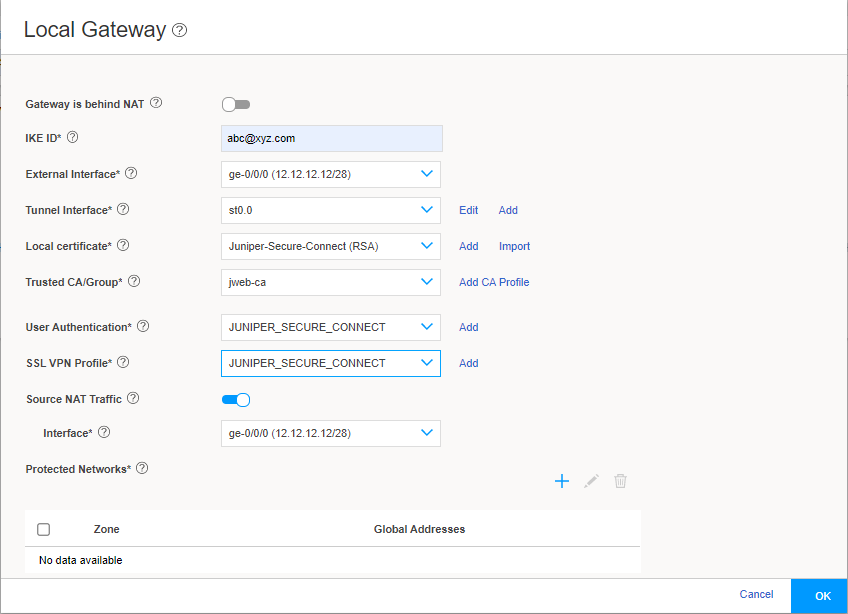

- 单击 “本地网关 ”以配置“本地网关”设置。

图 9 显示了本地网关配置设置的示例。

图 9:本地网关配置

如果启用 “网关位于 NAT 后面”,则会显示一个文本框。在文本框中,输入 NAT IP 地址。我们仅支持 IPv4 地址。NAT 地址是外部地址。

-

以 user@hostname.com 格式输入 IKE ID。例如, abc@xyz.com。

-

在“外部接口”字段中,选择要连接的客户端的 IP 地址。您必须在 瞻博网络安全连接 应用程序的“网关地址”字段中输入相同的 IP 地址(在本例中为:https://12.12.12.12/)。

如果启用 “网关位于 NAT 后面”,则 NAT IP 地址将成为网关地址。

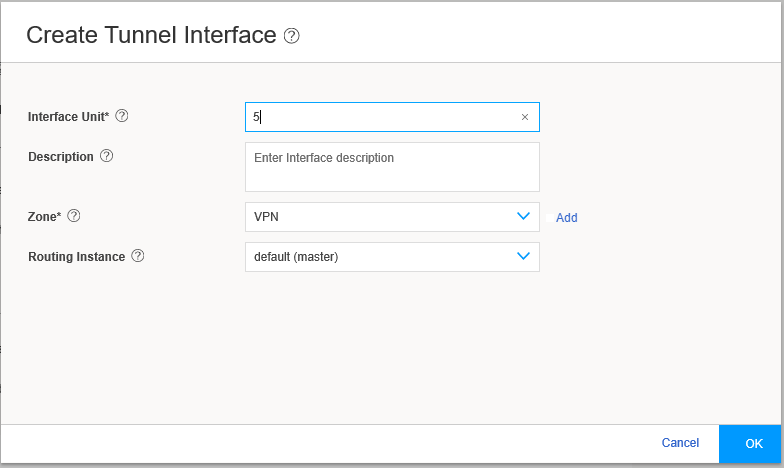

从 Tunnel Interface 下拉列表中,选择要将其绑定到基于路由的 VPN 的接口。或者,单击 “添加”。单击 “Add”(添加),将显示“ Create Tunnel Interface”(创建隧道接口 )页面。

图 10 显示了 Create Tunnel Interface 页面的示例。

图 10:创建隧道接口页面

下一个可用的 ST0 逻辑接口编号将显示在接口单元字段中,您可以为此接口输入描述。选择要将此隧道接口添加到的区域。如果 “自动创建防火墙策略 ”(在“创建远程访问”页中)设置为 “是”,则防火墙策略使用此区域。单击 “确定”。

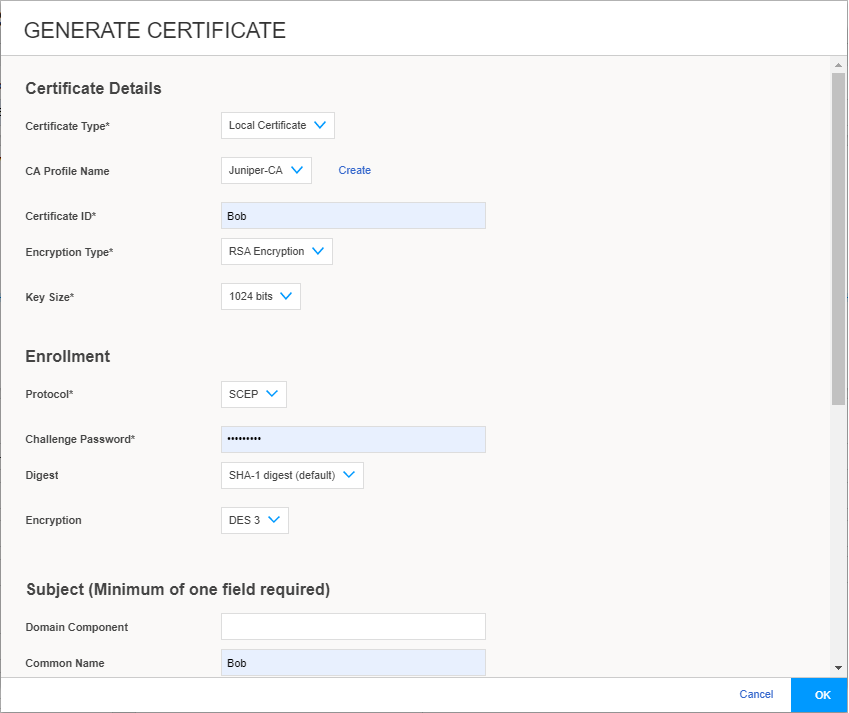

从“ 本地证书 ”字段中,选择一个已外部签名的本地证书。单击 “添加 ”添加新的本地证书,或单击 “导入” 导入本地证书。

图 11 仅显示了一个配置示例。

图 11:为本地证书 生成证书页

生成证书页

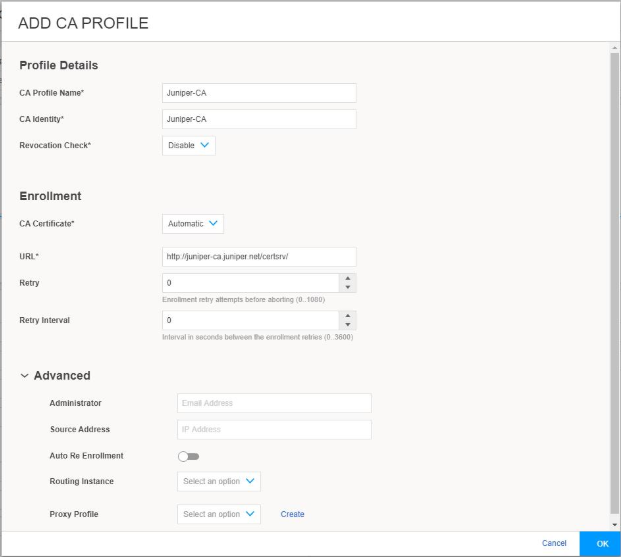

对于 CA 证书,请从 “受信任的 CA/组 ”字段中选择一个已外部签名的 CA 证书,包括匹配的受信任 CA/组。如果您没有这些值,请单击 “添加 CA 配置文件 ”并填写与您的环境匹配的值。 图 12 显示了 Add CA PROFILE 页面的示例。

图 12:ADD CA PROFILE 页面

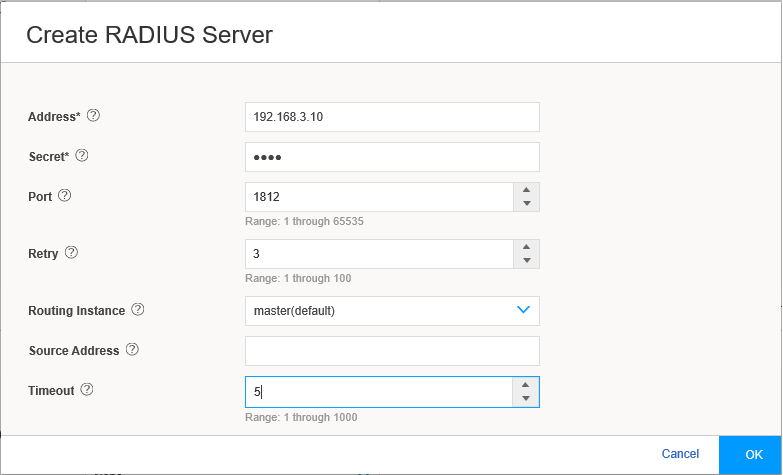

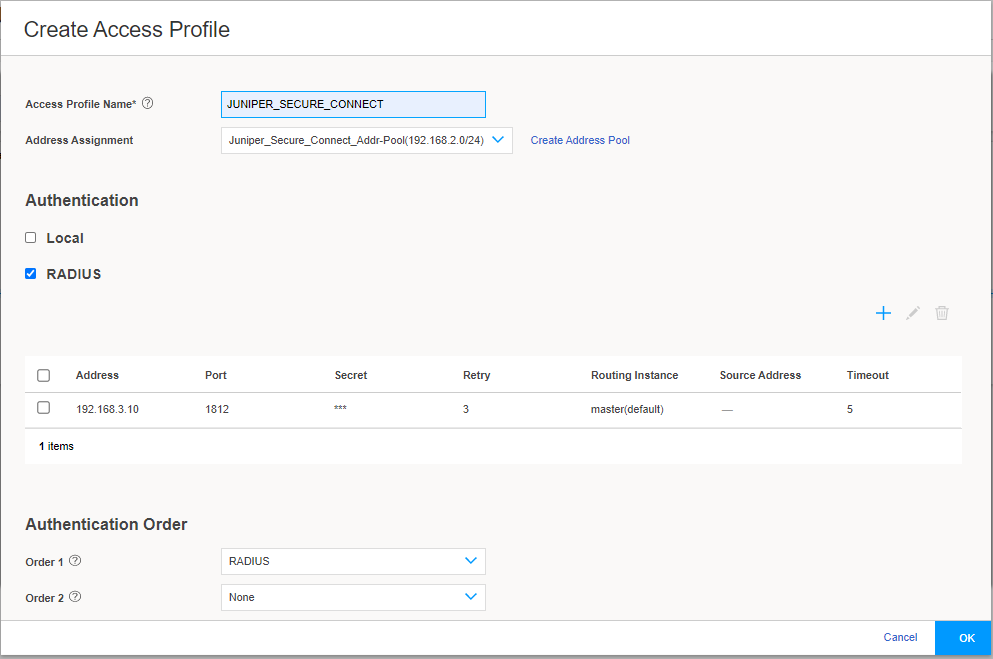

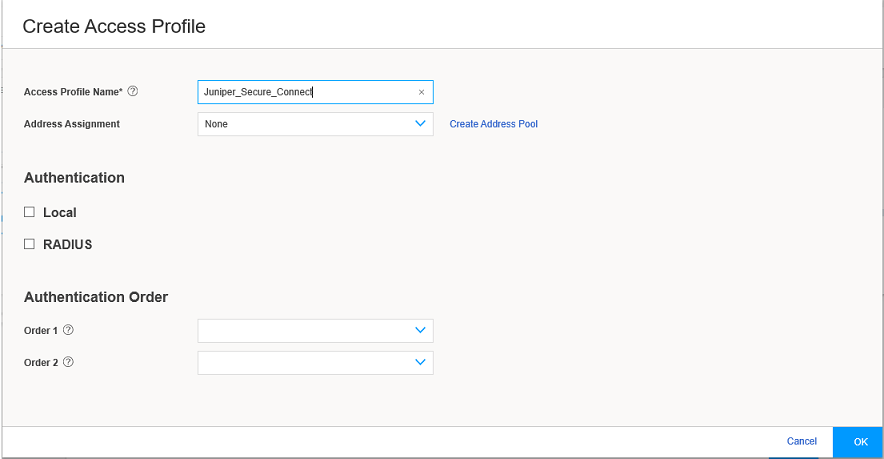

在 “用户身份验证 ”下拉菜单中,可以选择现有访问配置文件,或单击 “添加 ”以创建新的访问配置文件。如果单击 “添加”,将显示 “创建访问配置文件” 窗口。

图 13 显示了 Create Access Profile 页面的示例。

图 13:创建访问配置文件页面

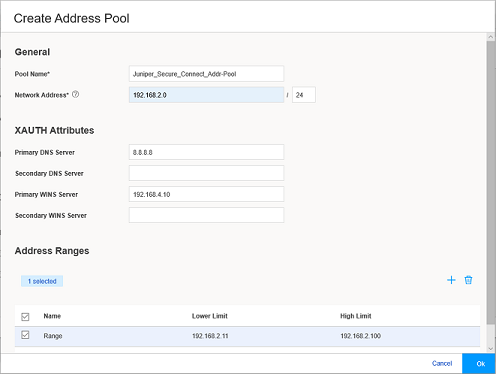

输入访问配置文件名称。从 地址分配 下拉列表中,选择一个地址池,或单击 创建地址池。如果单击 “创建地址池”,将显示“创建地址池”页面。

图 14 显示了 Create Address Pool 页面的示例。

图 14:创建地址池页面

输入客户端 VPN 策略中本地 IP 池的详细信息。输入 IP 地址池的名称。

输入用于地址分配的网络地址。

输入您的 DNS 服务器地址。如果需要,输入 WINS 服务器详细信息。现在单击添加图标 (+) 以创建地址范围以将 IP 地址分配给客户端。

输入名称以及下限和上限。输入详细信息后,单击 “确定”。

选中“ RADIUS ”复选框,其中所有身份验证详细信息都存储在外部 RADIUS 服务器上。

-

从“ SSL VPN 配置文件” 下拉列表中,选择现有配置文件,或单击 “添加 ”以创建新的 SSL VPN 配置文件。如果单击 “添加”,将显示 “添加 SSL VPN 配置文件” 页面。

图 17 显示了 Add SSL VPN Profile 页面的示例。

图 17:添加 SSL VPN 配置文件页面

在 Add SSL VPN 配置文件 页面上,可以配置 SSL VPN 配置文件。在 名称 字段中输入 SSL VPN 配置文件名称,如果需要,请使用切换开关启用日志记录。在“ SSL 终止配置文件 ”字段中,从下拉列表中选择 SSL 终止配置文件。SSL 终止是 SRX 系列防火墙充当 SSL 代理服务器并终止来自客户端的 SSL 会话的过程。如果要创建新的 SSL 终止配置文件,请单击“ 添加”。此时将显示 “Create SSL Termination Profile(创建 SSL 终止配置文件) ”页面。

图 18 显示了 Create SSL Termination Profile 页面的示例。

图 18:创建 SSL 终止配置文件页面

-

输入 SSL 终止配置文件的名称,然后选择用于 SRX 系列防火墙上 SSL 终止的服务器证书。单击 “添加 ”以添加新的服务器证书,或单击 “导入” 以导入服务器证书。服务器证书是本地证书标识符。服务器证书用于验证服务器的身份。

-

单击 “确定”。

-

-

默认情况下, 源 NAT 流量 选项处于启用状态。启用 源 NAT 流量 后,默认情况下,来自瞻博网络安全连接应用的所有流量都将 NAT 连接到所选接口。单击切换按钮以禁用 源 NAT 流量 选项。如果禁用该选项,则必须确保网络中的路由指向 SRX 系列防火墙,以便正确处理回传流量。

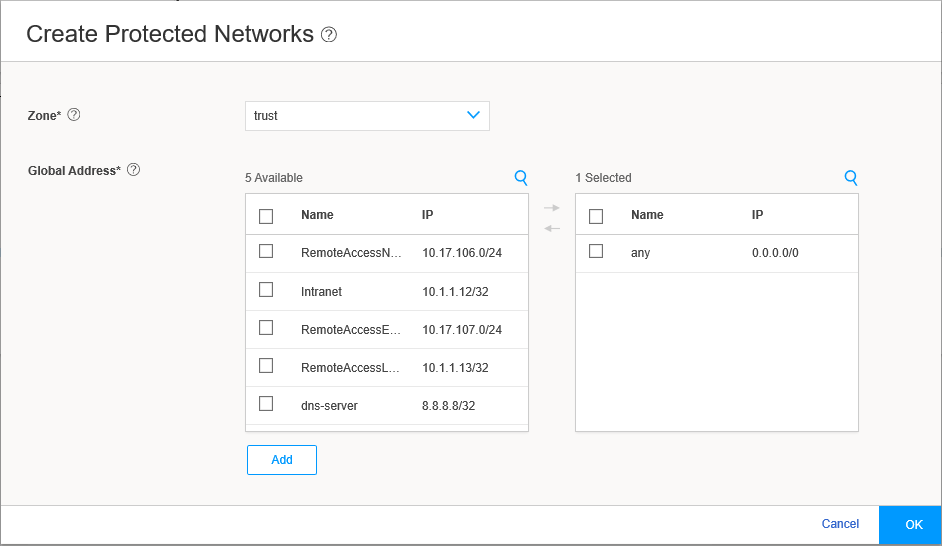

在 “受保护的网络”下,单击添加图标 (+),选择瞻博网络安全连接应用可以连接到的网络。

图 19 显示了 Create Protected Networks(创建受保护的网络)页面的示例。

图 19:创建受保护的网络页面

默认情况下,允许任何网络 0.0.0.0/0。如果配置特定网络,则会为瞻博网络安全连接应用启用隧道分离。如果保留默认值,则可以通过从客户端网络调整防火墙策略来限制对已定义网络的访问。单击 “确定”,所选网络现在位于受保护的网络列表中。单击 “确定 ”完成本地网关配置。

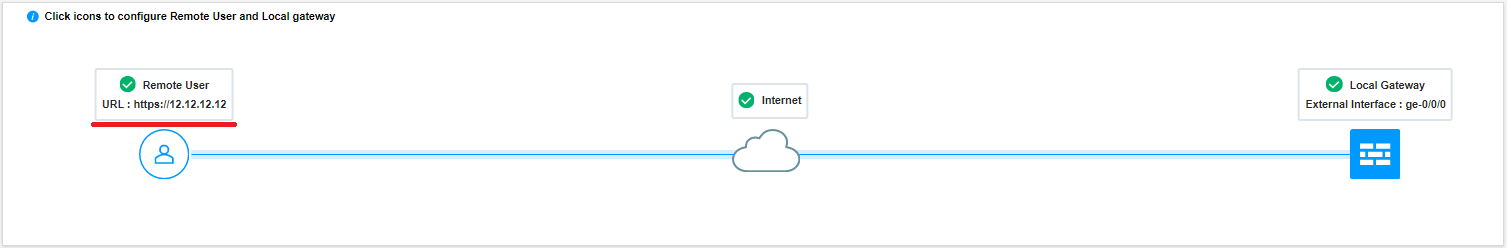

图 20 显示了使用远程用户和本地网关成功完成远程访问配置的示例。

图 20:完成远程访问配置

“IKE 设置 ”和 “IPsec 设置 ”是高级选项。J-Web 已配置了 IKE 和 IPsec 参数的默认值。配置这些设置不是强制性的。

- 现在,您可以找到要连接到的远程用户的 URL。复制并存储此 URL,以便与远程用户共享。如果此配置不是您的默认配置文件,则只需要 /xxxx 信息。

图 21 突出显示了远程用户在瞻博网络安全连接应用的 网关地址 字段中必须输入的 URL,以建立远程访问连接。

图 21:提交远程访问配置

如果选择了自动策略创建选项,请单击 保存 以完成瞻博网络安全连接 VPN 配置和关联的策略。

单击突出显示的 “提交 ”按钮(位于页面右上角的“反馈按钮”旁边)以提交配置。

在客户端计算机上下载并安装瞻博网络安全连接应用。启动瞻博网络安全连接并连接到 SRX 系列防火墙的网关地址。您还必须将根 CA 证书和用户证书放在安装瞻博网络安全连接应用的相应平台的相应目录位置。