部署瞻博网络安全连接证书

阅读本主题可了解瞻博网络安全连接证书部署。

部署瞻博网络安全连接之前,请确保 SRX 系列防火墙使用适当的证书,而不是系统生成的默认证书。您应该从 Let's Encrypt 中选择签名证书或自签名证书或签名证书。当用户使用瞻博网络安全连接启动与 SRX 系列防火墙的连接时,应用将验证网关证书。

如何部署证书

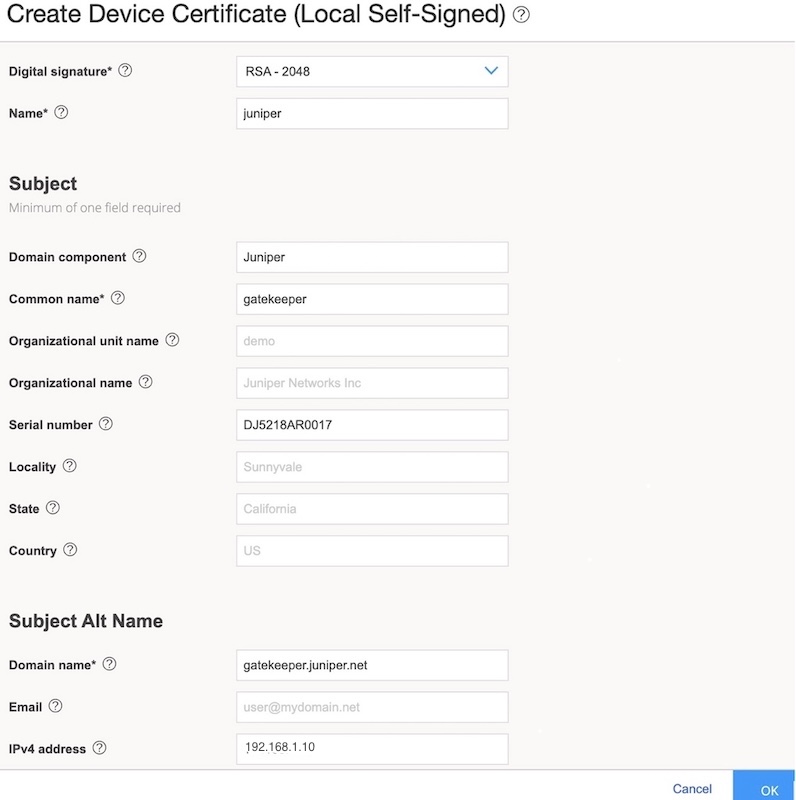

若要部署证书,必须生成并安装所需的证书。您可以通过在 J-Web 界面中导航到 Device Administration > Certificates > Device 来生成证书请求或自签名证书,如 图 1 所示。

图 1 显示了应配置的最小值。确保这些值与您自己的组织匹配。如果发起证书签名请求 (CSR),则证书必须先由 CA 签名,然后才能将其加载到 SRX 系列防火墙上。

创建自签名证书或加载签名证书后,必须导航到“ 设备管理”>“基本设置”>“系统服务”> HTTPS > HTTPS 证书 ,然后选择适当的名称,将证书绑定到 SRX 系列 防火墙。

要使用命令行界面 (CLI) 生成自签名证书,请参阅 配置多个域和证书。

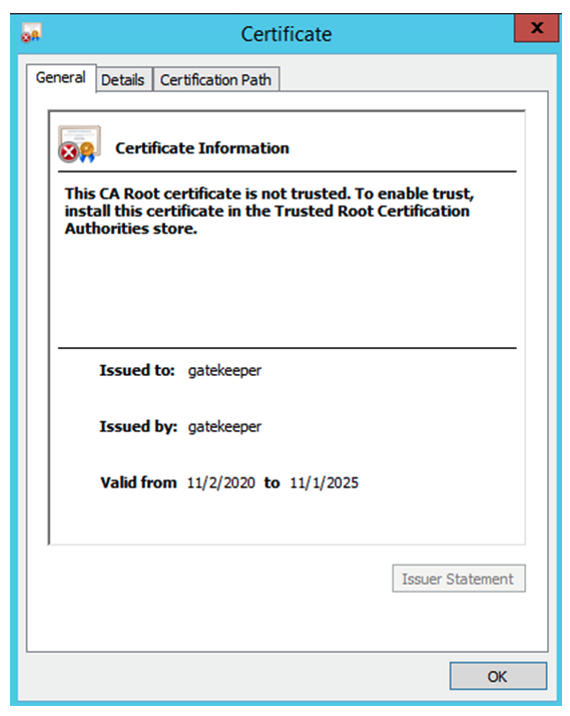

将证书加载到 SRX 系列防火墙后,可以通过在浏览器栏中查看证书信息来验证证书。查看证书信息所涉及的步骤取决于您的浏览器和浏览器版本。 图 2 显示了下载公共证书后 Windows 中的证书。它显示您在 SRX 系列防火墙中配置的证书信息。

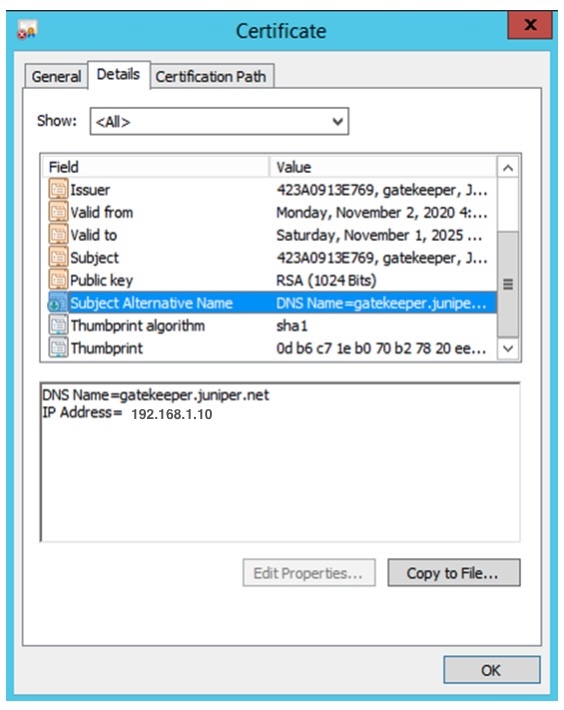

图 3 显示了在 SRX 系列防火墙中配置的证书的所有详细信息。

您必须从浏览器中的证书信息中检查以下内容:

-

检查使用者备用名称是否与生成的证书匹配。

-

检查是否有关于指纹/指纹的警告消息。如果未将 CA 证书从 SRX 系列防火墙导出到所有客户端,则会显示警告消息。

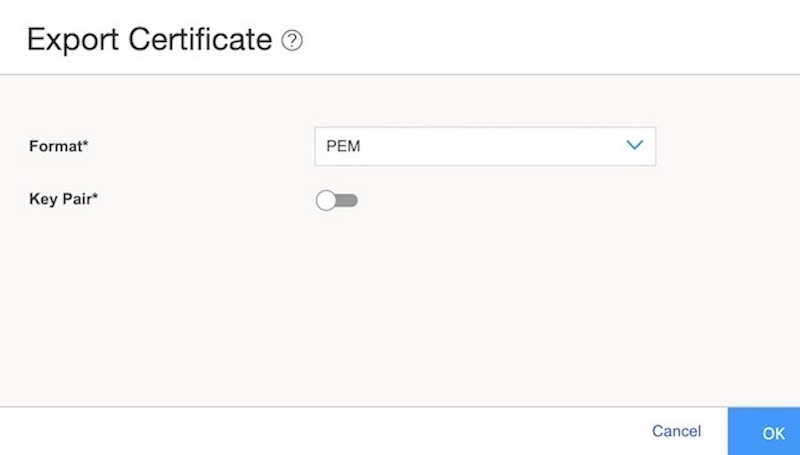

我们建议您从 SRX 系列防火墙导出 .pem 格式的自签名证书,或者从将 CSR 签名的 CA 中的 CA 根证书导出到每个客户端。您可以手动执行此作,也可以使用适用于 Windows 和 macOS 的客户端部署包进行分发。请参阅 为 Windows 上的瞻博网络安全连接部署创建安装包 和 为瞻博网络安全连接安装创建部署包。

表 1 列出了瞻博网络安全连接应用目录位置,您可以在其中将导出的证书放在不同的平台上。

| 平台 |

目录位置 |

|---|---|

| 窗户 |

C:\ProgramData\Juniper\SecureConnect\cacerts\ |

| macOS |

/资源库/Application Support/Juniper/SecureConnect/cacerts/ |

| 人造人 |

/juniper/export |

| iOS系统 |

/files/安全连接/ |

根据作系统和瞻博网络安全连接应用的版本,导入和导出位置的绝对路径可能会发生变化。要导出证书,请从 “设备管理”>“证书管理”>“证书 ”中选择证书并将其导出。

配置多个域和证书

瞻博网络安全连接支持具有不同 URL 的多个连接配置文件,采用 FQDN/RealmName 格式。为确保这些连接请求不会显示任何证书警告,作为管理员,您可以在 SRX 系列防火墙中将多个证书绑定到多个域,或将单个证书绑定到多个域。这些 URL 包含在瞻博网络安全连接应用的连接配置文件中使用的域名。

在此配置中,您可以在 SRX 系列防火墙上创建具有多个域名的证书。

开始之前,作为管理员:

完成 SRX 系列防火墙的基本设置。

确定要与瞻博网络安全连接关联的域名。它们映射到瞻博网络安全连接连接配置文件,即 FQDN 或 FQDN/RealmName 格式的 URL。有关此配置中使用的示例域名和证书,请参阅 表 2。

如果需要将多个域名映射到单个证书,请在外部生成证书。如果您有 Let's Encrypt 证书,请确保使用 Let's Encrypt 服务器生成它。请参阅 ACME 协议。

| 域名 |

证书 |

|---|---|

| srx.example.com |

internal |

| gateway.example.com | external |

| gateway1.example.com | letsencrypt |

| gateway2.example.com | letsencrypt |

使用配置语句为 SRX 系列防火墙上的 URL 中提到的域名配置网关证书。

要使用 CLI 配置多个证书和多个域,请执行以下作:

-

使用 CLI 登录到 SRX 系列防火墙。

-

如果需要自签名证书,请在 SRX 系列防火墙中为本地数字证书生成公钥基础架构 (PKI) 公钥/私钥对。

user@host> request security pki generate-key-pair size 2048 type rsa certificate-id internal user@host> request security pki generate-key-pair size 2048 type rsa certificate-id external

-

手动生成并加载自签名证书。您还可以加载外部生成的 CA 签名证书。

user@host> request security pki local-certificate generate-self-signed certificate-id internal subject DC=example.com CN=srx domain-name srx.example.com user@host> request security pki local-certificate generate-self-signed certificate-id external subject DC=example.com CN=gateway domain-name gateway.example.com

-

进入配置模式。

-

使用

virtual-domain选项配置多个域,并将它们与相应的证书相关联。确保在外部生成证书。如果您有 Let's Encrypt 证书,请参阅 ACME 协议。user@host# set system services web-management https virtual-domain srx.example.com pki-local-certificate internal user@host# set system services web-management https virtual-domain gateway.example.com pki-local-certificate external

-

使用多个域名配置证书。确保单独生成这些证书。请参阅 ACME 协议。

user@host# set system services web-management https virtual-domain gateway1.example.com pki-local-certificate letsencrypt user@host# set system services web-management https virtual-domain gateway2.example.com pki-local-certificate letsencrypt

-

在设备上完成功能配置后,从配置模式输入

commit。

您的最终用户现在可以使用相应的证书来启动连接。这可以确保当瞻博网络安全连接应用启动连接时,如果在瞻博网络安全连接客户端中加载了相应的证书,则服务器端证书将得到验证和信任。

熟悉 J-Web 上的瞻博网络安全连接向导

如果您计划使用 J-Web,请熟悉 J-Web 上的瞻博网络安全连接向导。借助瞻博网络安全连接,您可以通过 J-Web 中直观易用的 VPN 向导,通过几个步骤在远程用户和内部网络之间创建远程访问 VPN 隧道。

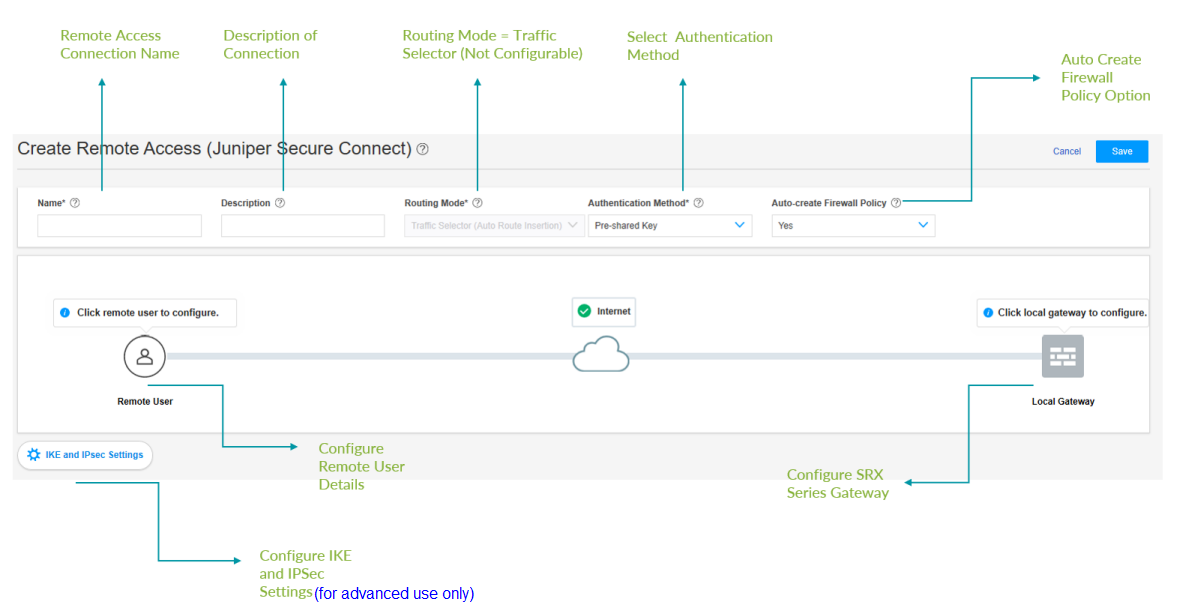

当您导航到 VPN > IPsec VPN 并选择 Create VPN > Remote Access > 瞻博网络安全连接 时,将显示 Create Remote Access (瞻博网络安全连接) 页面,如图 5 所示。

的 J-Web 向导

的 J-Web 向导

通过 VPN 配置向导,只需几个步骤即可配置瞻博网络安全连接,如 表 3 所示。

| 选项 |

您在这里配置的内容 |

|---|---|

| 名字 |

远程访问连接的名称。未选择默认配置文件时,此名称将显示在远程客户端设备上的瞻博网络安全连接应用中。 例: 不使用默认配置文件时:https://<srx-series-device-ip-address>/<remote access connection name>) 使用默认配置文件时:https://<srx-series-device-ip-address>/)。 |

| 描述 |

远程访问连接的说明。 |

| 路由模式 |

默认情况下,路由模式设置为 流量选择器(自动路由插入)。 您无法更改此选项。 |

| 身份验证方法 |

预共享:此身份验证方法简单易用,但不如证书安全。如果选择预共享选项,则可以使用:

|

| 基于证书:此身份验证方法使用可扩展身份验证协议 (EAP)。如果选择基于证书的选项,则可以使用:

|

|

| 自动创建防火墙策略 |

用于自动创建防火墙策略的选项。 |

| 远程用户 |

|

| 本地网关 |

|

| IKE 和 IPSec |

|

现在您已经了解了配置选项。让我们从配置开始。

根据您选择的身份验证方法,请参阅以下任一主题:

网关证书警告消息

当用户启动连接时,应用程序会验证网关证书是否有效。在本节中,您将看到与网关证书相关的不同警告消息。

如果 SRX 系列防火墙启用了系统生成的证书,则无法与应用建立任何连接。

要详细了解有效的网关证书,建议您了解瞻博网络安全连接应用上显示的不同警告消息。

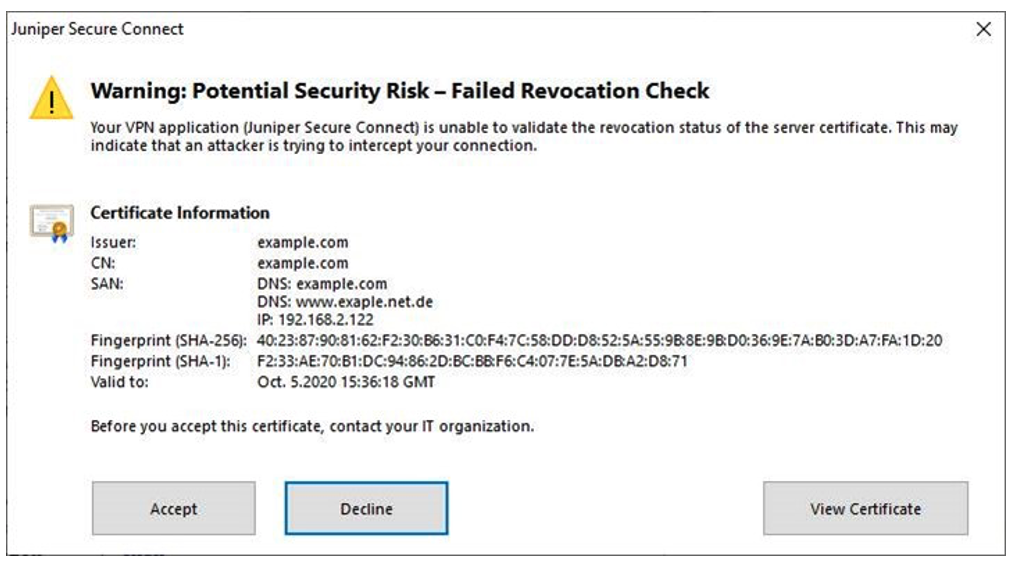

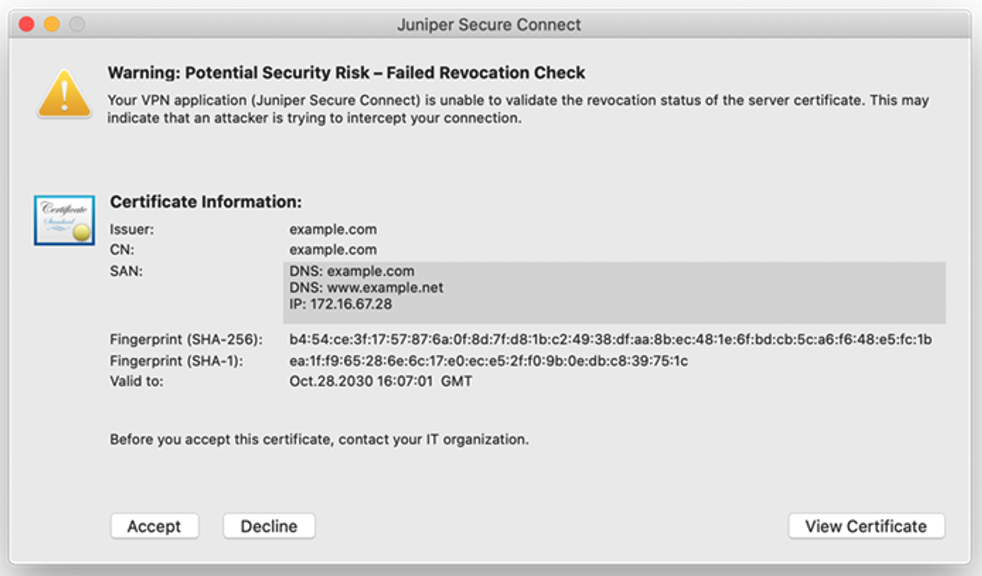

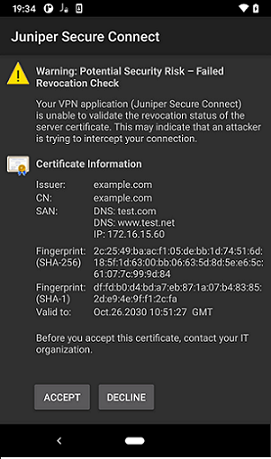

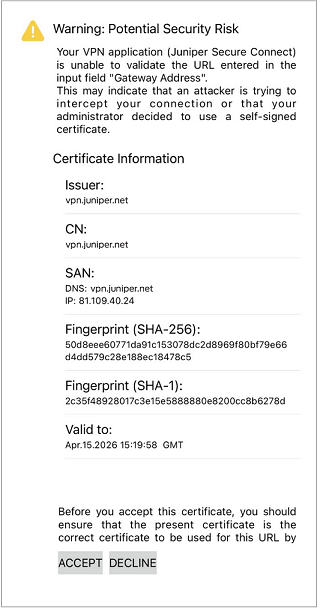

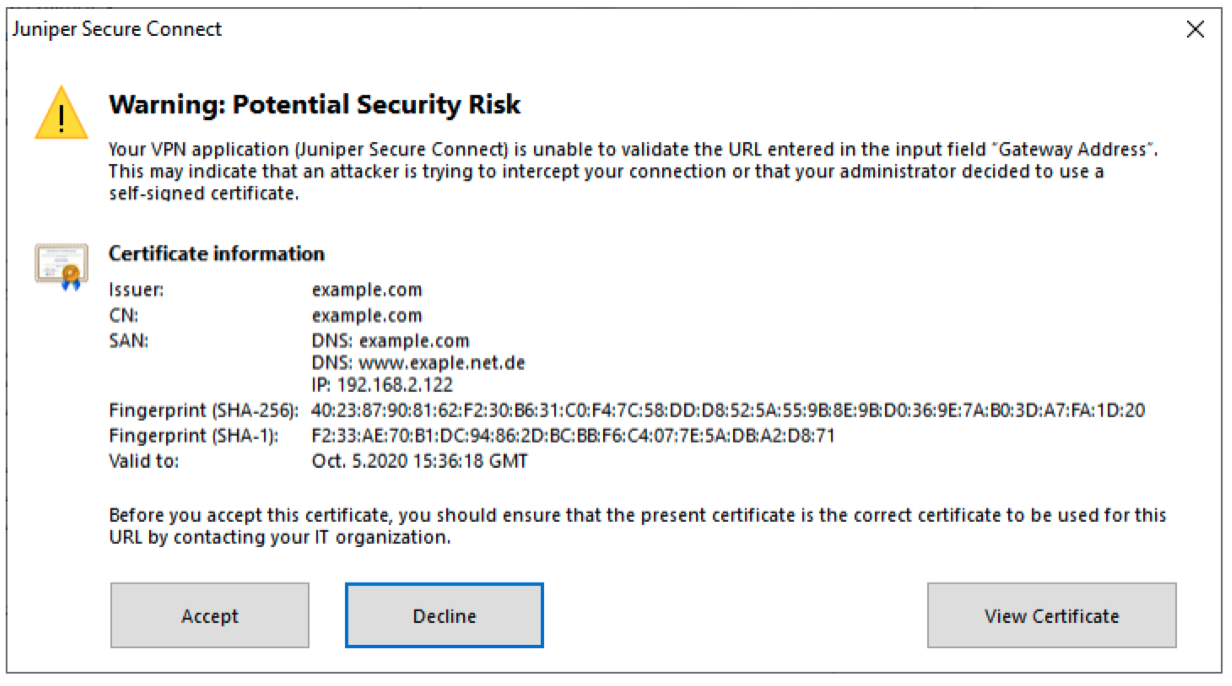

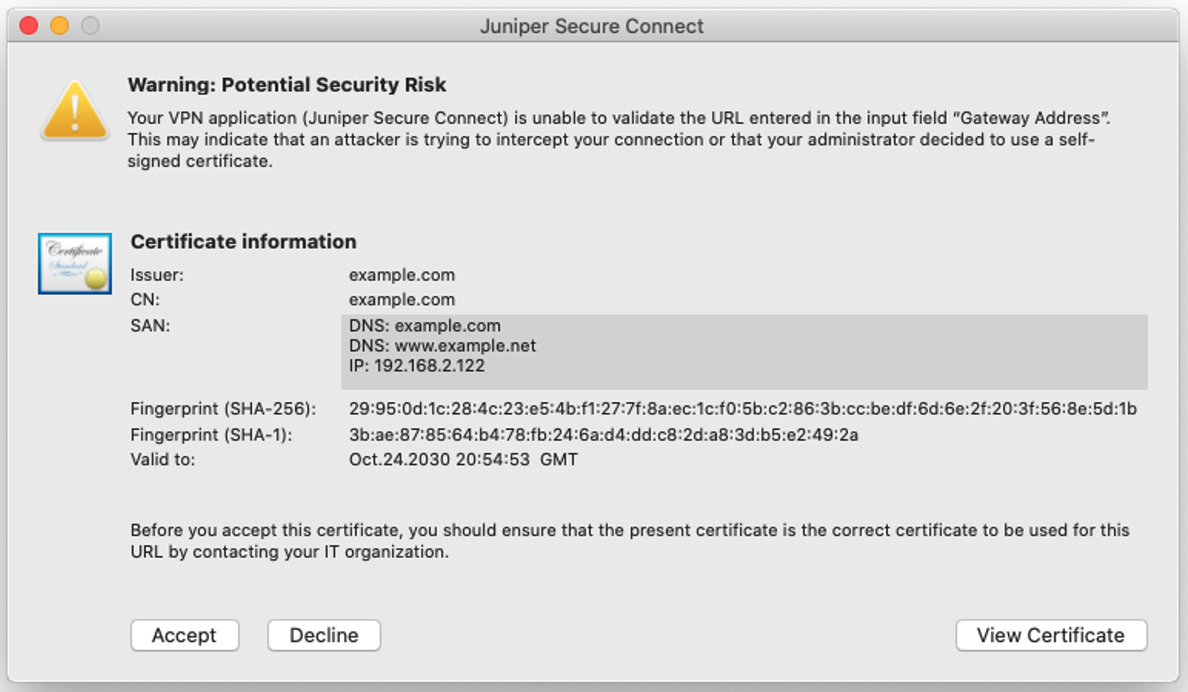

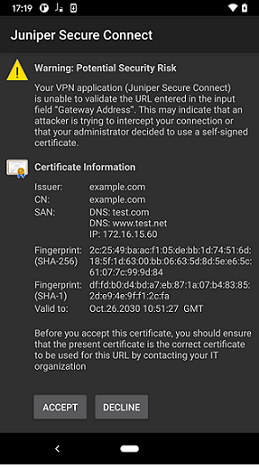

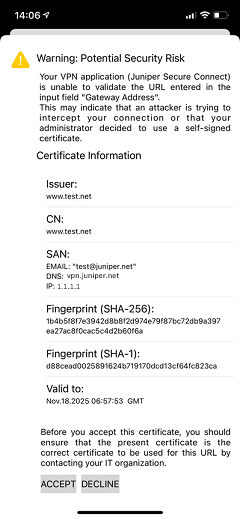

如果网关使用的证书尚未分发给应用程序根证书(在 Windows 上为瞻博网络安全连接部署创建安装包 和 在 macOS 上为瞻博网络安全连接安装创建部署包),则基于瞻博网络安全连接应用的安装平台,系统将提示您并显示 如图 6、 图 7、 图 8 和 图 9 所示的警告消息。

图 6 是 Windows 平台上的示例警告消息,如果应用程序没有根证书。

的示例证书警告消息

的示例证书警告消息

图 7 是 macOS 平台上的示例警告消息,如果应用程序没有根证书。

的示例证书警告消息

的示例证书警告消息

图 8 是 Android 平台上的示例警告消息,如果应用程序没有根证书。

的证书警告消息示例

的证书警告消息示例

图 9 是 iOS 平台上的示例警告消息,如果应用程序没有根证书。

的证书警告消息示例

的证书警告消息示例

警告消息页面的外观取决于瞻博网络安全连接应用的安装位置。

警告消息上显示的详细信息取决于在瞻博网络安全连接上配置的证书。 表 4 显示了示例警告消息中的详细信息。

| 证书信息 |

描述 |

|---|---|

| 发行 |

证书颁发者的名称。 |

| 快递 之 家 |

公用名 (CN) 表示证书中的使用者名称。 |

| 三 |

使用者备用名称 (SAN) 表示证书中的使用者备用名称。 |

| 指纹 |

表示证书中的指纹和指纹部分。 |

作为系统管理员,您必须告知用户在显示警告消息时需要执行的作。以管理员身份验证证书的最简单方法是单击浏览器工具栏中的警告消息以显示证书详细信息( 如图 2 和 图 3 所示),或在客户端上加载正确的根证书。

如果应用程序无法访问 SRX 系列防火墙上加载的已签名证书的 CRL(证书撤销列表),用户会注意到以下警告消息。