用例 # 1:配置瞻博网络 Connected Security

此配置示例提供配置瞻博网络 Connected Security 解决方案的分步说明,并帮助简化整个网络的安全策略创建、威胁检测和策略实施。

要求

此示例使用以下硬件和软件组件:

-

SRX1500运行 Junos OS 版本 15.1X49-D80 或更高版本的设备

-

运行 Junos OS 15.1R5.5 或更高版本的 EX4300 交换机

-

两台运行 Junos OS 15.1R5.5 或更高版本的 EX2200 交换机

-

VMware ESXi 服务器和 vSphere Client

-

瞻博网络®高级威胁防御云(ATP 云)

-

Junos Space 网络管理平台,版本 16.1R2.7 或更高版本

-

Junos Space Security Director,版本 16.2R1 或更高版本

-

日志收集器,版本 16.2R1 或更高版本

-

策略实施器,版本 16.2R1 或更高版本

-

Security Director 策略实施器修补程序,版本 16.2R1

-

使用双网卡运行 Windows 7 的虚拟机

有关受支持设备的列表,请参阅 策略实施器发行说明。

概述和拓扑

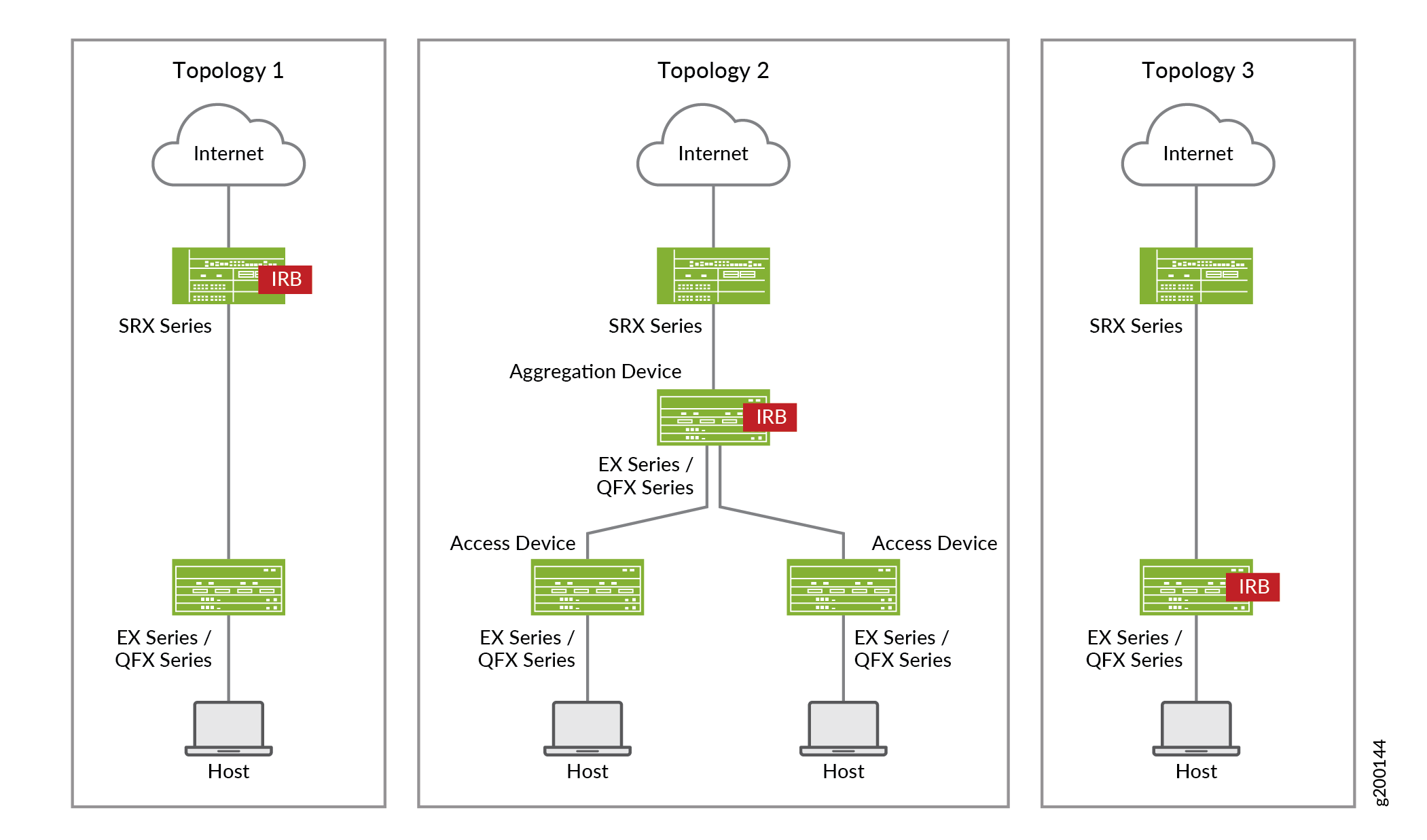

Juniper Connected Security 可以通过三种方式进行部署,如图 1 所示:

表 1 提供了有关这些部署选项的更多详细信息。

| 拓扑结构 1 |

拓扑结构 2 |

拓扑结构 3 |

|---|---|---|

| EX 系列或 QFX 系列设备作为第 2 层交换机 |

EX 系列或 QFX 系列设备(接入交换机)作为第 2 层交换机 EX 系列或 QFX 系列设备(聚合交换机)作为第 3 层交换机 |

EX 系列或 QFX 系列设备作为第 2 层/第 3 层交换机 |

| SRX 系列设备在第 3 层模式下用作防火墙 |

SRX 系列设备在第 3 层模式下用作防火墙 |

SRX 系列设备在第 3 层模式下用作防火墙 |

| SRX 系列设备上的 IRB/VLAN 标记 |

EX 系列或 QFX 系列设备上的 IRB/VLAN 标记(聚合交换机) |

EX 系列或 QFX 系列交换机上的 IRB/VLAN 标记 |

-

所有互连交换机端口(SRX/EX/QFX 设备)都必须配置为中继模式,即使只有一个 VLAN 在使用中也是如此。

-

连接到终端主机的所有交换机端口都必须配置为接入模式。

-

所有设备上的 VLAN 名称和 ID 必须相同。

有关更多信息,请参阅 附录 1:SRX 系列设备和 EX 系列交换机的配置。

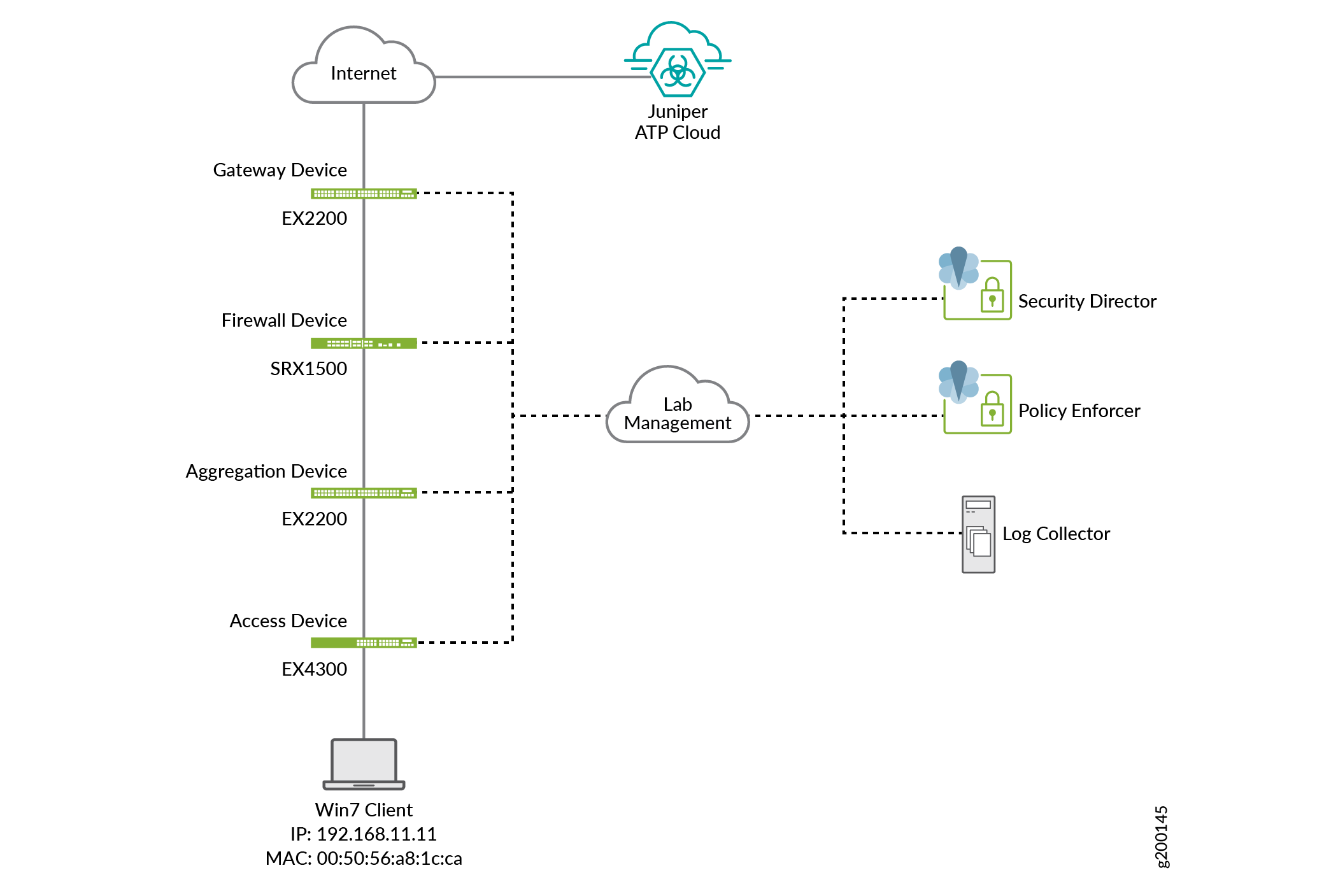

用于此网络配置示例的实验室设置旨在支持和测试上面显示的所有三种部署拓扑。此设置如图 2 所示。

表 2 和表 3 显示了此配置示例中使用的设备、IP 地址和参数的详细信息。

| 装置 |

功能 |

管理 IP 地址 |

|---|---|---|

| SRX1500 (SRX1500-WF) |

防火墙 |

10.13.107.186 |

| EX4300 (EX4300-1) |

接入交换机 |

10.13.107.181 |

| EX2200 |

聚合交换机 |

10.13.107.188 |

| 参数 |

名字 |

描述 |

|---|---|---|

| 站点名称 |

韦斯特福德遗址 |

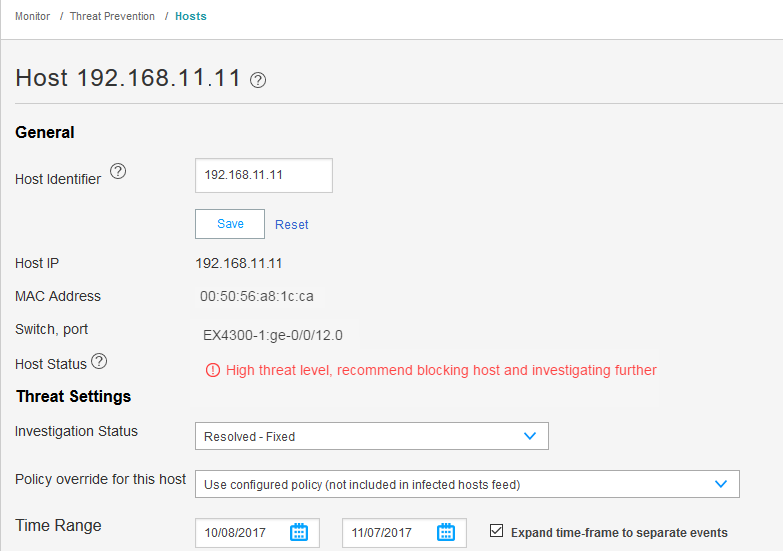

站点是一组有助于威胁防御的网络设备,包括防火墙和交换机。IP 地址为 192.168.11.11 的受感染主机连接到属于 Westford-Site 的 EX4300-1m。 |

| 策略实施组 |

JSD |

策略实施组是应用威胁防御策略的一组端点。在此示例中,Westford-site 包含在策略实施组 JSD 中。 |

| 威胁防御策略 |

Tpp |

威胁防御策略为分配的策略实施组提供保护和监视。在此示例中,策略实施组 JSD 分配给威胁防御策略 TPP。 |

实施瞻博网络 Connected Security 解决方案需要执行以下一组安装、配置和验证步骤:

-

安装和配置 Junos Space and Security Director

-

安装和配置 SRX 系列设备和 EX/QFX 系列交换机

-

下载、部署和配置策略实施器虚拟机

-

将策略实施器连接到 Security Director

-

获取瞻博网络 ATP 云许可证并创建 ATP 云门户帐户

-

在 ATP 云支持的 SRX 系列设备上安装根 CA

-

使用策略实施器配置瞻博网络 ATP 云

-

验证设备在瞻博网络 ATP 云上的注册

-

注册成功后验证瞻博网络 Connected Security 功能

安装和配置 Junos Space and Security Director

- 安装 Junos Space、Security Director 和日志收集器

- 配置网络

- 为 Security Director 安装策略实施器修补程序,版本 16.2R1

- 在 Security Director 上安装所需的 DMI 架构

安装 Junos Space、Security Director 和日志收集器

分步过程

要安装 Junos Space、Security Director 和 Log Collector,请执行以下操作:

-

从 https://www.juniper.net/support/downloads/?p=space#sw 下载 Junos Space 网络管理平台映像。

-

按照 https://www.juniper.net/documentation/en_US/junos-space16.1/platform/information-products/topic-collections/release-notes/jd0e56.html 中的说明安装 Junos Space。

-

按照 https://www.juniper.net/documentation/en_US/junos-space16.2/information-products/topic-collections/release-notes/js-relnotes-security-design/index.html 中的说明安装 Junos Security Director。

配置网络

分步过程

要为 Junos Space 及其组件配置基本网络,请执行以下操作:

-

配置相关路由、网络掩码、网关、DNS 和 NTP,以便除日志收集器之外的所有组件都可以访问互联网。

-

确保所有组件位于同一时区。

-

确保已启用 SSH。

-

确保 Security Director 可以访问 ATP 云服务器、策略实施器和所有设备。

为 Security Director 安装策略实施器修补程序,版本 16.2R1

分步过程

要安装策略实施器修补程序,请执行以下操作:

-

从 https://www.juniper.net/support/downloads/?p=sdpe#sw 下载 Policy-Enforcer-16.2R1-Patch.sh 文件,并将其放入 Junos Space 网络管理平台服务器的 /tmp 文件夹中。

-

使用 SSH 或控制台连接登录到 Junos Space CLI,并将目录更改为 /tmp 文件夹。

-

使用以下命令更改 Policy-Enforcer-16.2R1-Patch.sh 文件的权限以允许每个人拥有读取、写入和执行权限:

chmod 777 Policy-Enforcer-16.2R1-Patch.sh -

使用以下命令执行安装脚本:

sh Policy-Enforcer-16.2R1-Patch.sh脚本可能需要几分钟才能完成。

在 Security Director 上安装所需的 DMI 架构

分步过程

您必须下载并安装匹配的 Junos OS 架构才能管理 SRX 系列设备。要下载并安装正确的架构,请执行以下任务:

-

按照 https://www.juniper.net/documentation/en_US/junos-space16.1/platform/topics/task/configuration/junos-space-network-application-platform-schema-adding.html 中的说明安装 Junos OS 版本 15.1X49-D80 和 15.1R5.5 缺少的 DMI 架构

-

安装架构后,将其设置为每个相关平台的默认架构。

安装和配置 SRX 系列设备和 EX 系列/QFX 系列交换机

安装和配置 SRX 系列设备

安装和配置 EX/QFX 系列交换机

分步过程

要配置 EX(或 QFX)设备:

-

根据您的要求配置 EX 系列和/或 QFX 系列交换机。

注意:附录 1:本文档的 SRX 系列设备和 EX 系列交换机 的配置包括所有三种部署拓扑的 EX 设备配置。

配置网络

分步过程

要在 Junos 设备上配置基本网络,请执行以下操作:

-

在所有 Junos 设备上,配置必要的路由和 DNS 设置以启用互联网访问以及与 Junos Space、策略实施器和 ATP 云服务器的连接。

-

对于 SRX 系列设备,请确保在带内和带外都启用互联网接入。

Junos Space 中的设备发现

分步过程

要将设备添加到 Junos Space 网络管理平台,请执行以下操作:

-

在 Junos Space 中,发现并导入环境中的 SRX 系列、EX 系列和/或 QFX 系列设备。

-

在 Security Director 中,分配、发布和更新任何现有防火墙策略,以确保 Security Director 和 SRX 设备同步。

下载、部署和配置策略实施器虚拟机

程序

分步过程

要部署和配置策略实施器虚拟机,请执行以下操作:

-

将策略实施器虚拟机映像从 https://www.juniper.net/support/downloads/?p=sdpe 下载到安装了 vSphere 客户端的管理工作站。

-

在 vSphere 客户端上,从菜单栏中选择 文件>部署 OVF 模板 。

-

单击 “浏览 ”找到已下载的 OVA 文件。

-

单击 下一步 ,然后按照安装向导中的说明进行操作。

-

安装完成后,分别使用

root和 作为abc123用户名和密码登录到虚拟机。 -

配置网络设置、NTP 信息和客户信息,并相应地完成向导。

将策略实施器连接到 Security Director

程序

分步过程

您必须在 Security Director 中标识策略实施器虚拟机,以便它们可以相互通信。为此,请按照下列步骤操作:

-

在 Security Director 中,标识策略实施器虚拟机,以便它们可以相互通信。

-

登录到 Security Director 并选择 “管理 ”>“ PE 设置”。

-

输入策略实施器虚拟机的 IP 地址和 root 密码,然后单击 确定。

-

选择威胁防御类型作为 带 PE 的 ATP 云。

注意:此时不要运行向导/引导式安装程序。

获取瞻博网络 ATP 云许可证并创建 ATP 云门户帐户

程序

分步过程

要获取瞻博网络 ATP 云许可证并创建 ATP 云 Web 门户帐户,请执行以下步骤:

-

瞻博网络 ATP 云有三个服务级别:免费、基本和特优。免费许可证提供有限的功能,并包含在基本软件中。要获取并安装瞻博网络 ATP 云基本版或高级版许可证,请参阅 管理高级威胁防御云许可证。

有关 ATP 云服务级别和许可证类型的更多详细信息,请参阅 高级威胁防御云许可证类型。

-

请前往“ https://sky.junipersecurity.net ”并填写所需信息,创建瞻博网络 ATP 云 Web 门户帐户。

在 ATP 云支持的 SRX 系列设备上安装根 CA

仅当要启用 HTTPS 检查作为恶意软件配置文件/威胁防御策略的一部分时,才需要此部分。

使用 Junos OS CLI 或 OpenSSL 生成根 CA 证书

分步过程

要在 SRX 设备上使用 Junos OS CLI 生成根 CA 证书:

-

为本地数字证书生成 PKI 公钥/私钥对。

user@host> request security pki generate-key-pair certificate-id ssl-inspect-ca size 2048 type rsa -

使用密钥对,通过提供 FQDN 和其他详细信息来定义自签名证书。

user@host> request security pki local-certificate generate-self-signed certificate-id ssl-inspect-ca domain-name domain-name subject subject email email-id add-ca-constraint或

分步过程

要在 Linux 设备上使用 OpenSSL 生成根 CA 证书,请执行以下操作:

-

为本地数字证书生成 PKI 公钥/私钥对。

% openssl req -x509 -nodes -sha256 -days 365 -newkey rsa:2048 -keyout ssl-inspect-ca.key -out ssl-inspect-ca.crt -

将密钥对复制到 SRX 设备上。

-

在 SRX 设备上,导入密钥对。

user@host> request security pki local-certificate load key ssl-inspect-ca.key filename ssl-inspect-ca.crt certificate-id ssl-inspect-ca注意:仅使用上述选项之一。

配置 CA 配置文件组

分步过程

要配置 CA 配置文件组,请执行以下操作:

-

创建 CA 配置文件。

user@host# set security pki ca-profile ssl-inspect-ca ca-identity ssl-inspect-causer@host# commit -

Junos OS 提供受信任 CA 证书的默认列表,您可以使用默认命令选项将这些证书加载到系统上。

user@host> request security pki ca-certificate ca-profile-group load ca-group-name All-Trusted-CA-Def filename defaultDo you want to load this CA certificate ? [yes,no] (no) yes Loading 155 certificates for group 'All-Trusted-CA-Def'. All-Trusted-CA-Def_1: Loading done. All-Trusted-CA-Def_2: Loading done. All-Trusted-CA-Def_3: Loading done. All-Trusted-CA-Def_4: Loading done. All-Trusted-CA-Def_5: Loading done. ... -

验证是否已加载所有 受信任的 CA-Def 证书。

user@host> show security pki ca-certificate brief... Certificate identifier: All-Trusted-CA-Def_1 ...

将根 CA 证书导入浏览器

分步过程

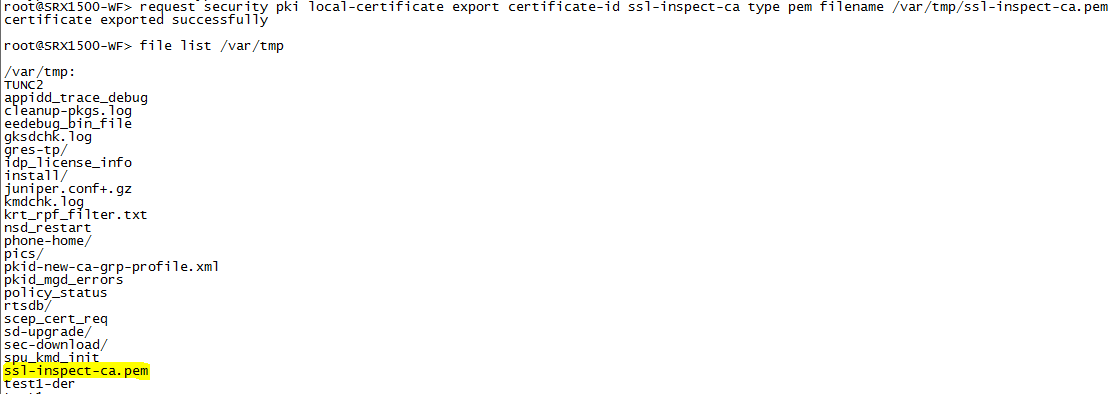

首先,导出根 CA 证书:

-

在 SRX 设备上,将证书导出到 .pem 文件。

user@host> request security pki local-certificate export certificate-id ssl-inspect-ca type pem filename /var/tmp/ssl-inspect-ca.pem

-

将 .pem 文件传输到您的 Windows 客户端。

注意:如果您将 Linux 设备与 OpenSSL 配合使用,则证书已在设备上,无需执行任何操作。

分步过程

然后将证书导入浏览器:

-

在 Windows 客户端上,指示浏览器信任 CA 根证书。

Internet Explorer(版本 8.0):

-

从“ 工具 ”菜单中,选择 “Internet 选项”。

-

在 内容 选项卡上,单击 证书。

-

选择“ 受信任的根证书颁发机构 ”选项卡,然后单击 “导入”。

-

在 证书导入 向导中,导航到所需的根 CA 证书并将其选中。

火狐浏览器(版本 39.0):

-

从“ 工具 ”菜单中,选择 “选项”。

-

从高级菜单中,选择证书选项卡,然后单击查看证书。

-

在“ 证书管理器 ”窗口中,选择“ 颁发机构 ”选项卡,然后单击 “导入”。

-

导航到所需的根 CA 证书并选择它。

谷歌浏览器(版本 45.0):

-

从“设置”菜单中,选择“显示高级设置”。

-

从高级菜单中,选择证书选项卡,然后单击查看证书。

-

在“HTTPS/SSL”下,单击 “管理证书”。

-

在 “ 证书”窗口中,选择“ 受信任的根证书颁发机构 ”,然后单击 “导入”。

-

在 证书导入 向导中,导航到所需的根 CA 证书并将其选中。

有关本节中步骤的更多详细信息,请访问: https://www.juniper.net/documentation/en_US/junos/topics/task/configuration/ssl-proxy-workflow-configuring.html

或

-

分步过程

-

在 Linux 设备上,将证书导入浏览器。

% sudo cp ssl-inspect-ca.crt /usr/local/share/ca-certificates/ ssl-inspect-ca.crt% sudo update-ca-certificates

使用瞻博网络 ATP 云和策略实施器配置瞻博网络 Connected Security

程序

分步过程

配置 Juniper Connected Security 所需的任务包括:

-

配置安全交换矩阵

-

定义站点并向其添加端点(交换机和防火墙)

-

配置策略实施组

-

创建威胁防御策略

-

将威胁防御策略应用于策略实施组

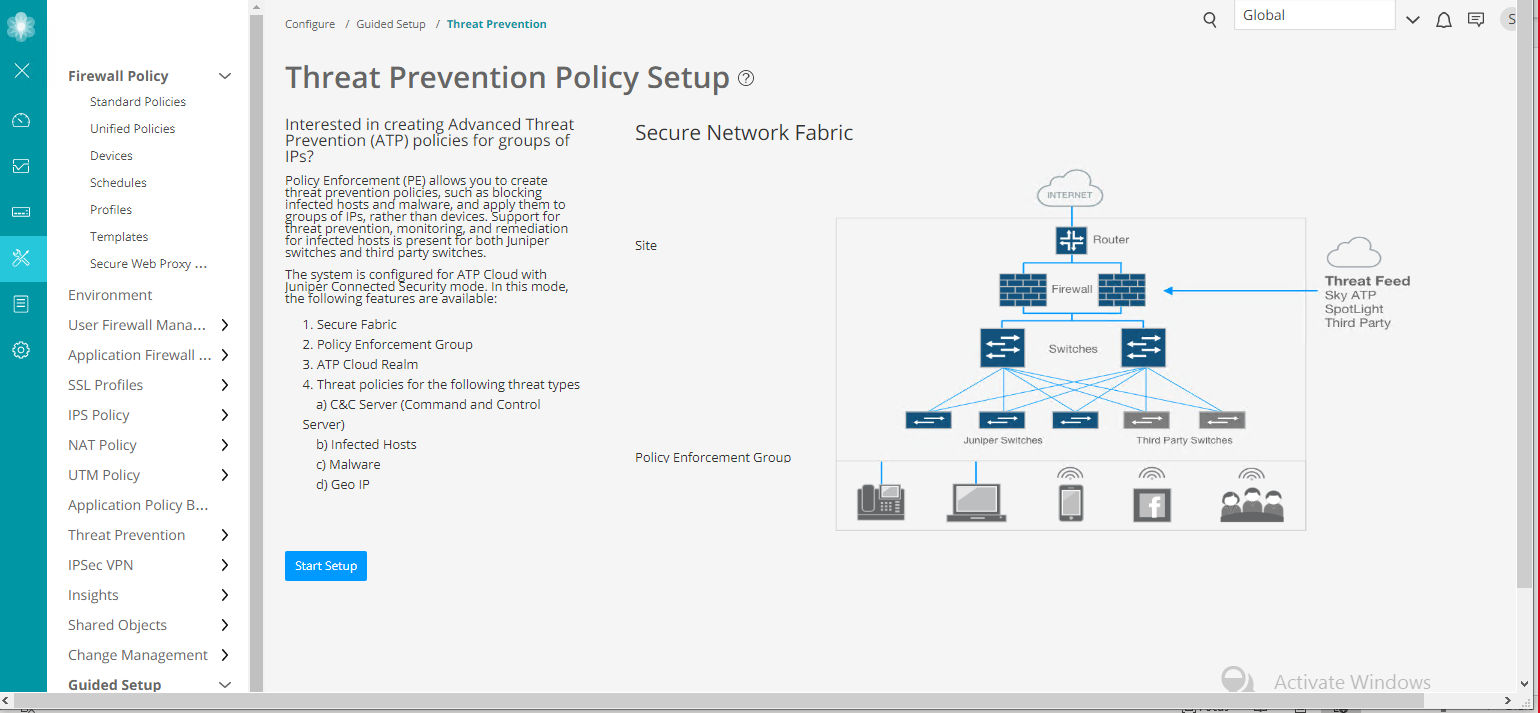

如果您将策略实施器与瞻博网络 ATP 云配合使用威胁防御,则引导式设置是完成初始配置的最有效方法。引导式设置流程提供了使用瞻博网络 ATP 云配置瞻博网络 Connected Security 的四个步骤,如下所述。

要在不使用引导式设置的情况下执行配置,请参阅使用 ATP 云和策略实施器配置瞻博网络 Connected Security(无引导式设置)。

此配置示例实现 概述和拓扑中的拓扑 1。

本节中使用的屏幕截图已更新到 Junos Space Security Director 17.1R1 版。

-

在 Security Director 中,转到“ 配置>引导式设置”>“威胁防御”。

-

单击 开始设置 并按照向导进行操作。

-

创建一个安全的交换矩阵站点,其中包括网络中所有相关的 SRX 系列和 EX 系列(或 QFX)设备。

安全交换矩阵是包含策略实施组中使用的网络设备(交换机、路由器、防火墙和其他安全设备)的站点集合。

-

通过选择要为其启用策略实施的相关 LAN 子网来创建策略实施组。

策略实施组是应用威胁防御策略的一组端点。

在此步骤中,您需要确定要包含在策略实施组中的终结点类型:IP 地址、子网或位置。请注意,端点不能属于多个策略实施组。

-

通过提供您的 ATP 云帐户中的相关详细信息来添加 ATP 云领域。

在配置 ATP 云域之前,请确保:

-

拥有具有关联许可证的 ATP 云帐户。

-

了解您拥有的 ATP 云许可证类型:免费、基本或特优。许可证控制哪些 ATP 云功能可用。

有关更多详细信息 ,请参阅获取瞻博网络 ATP 云许可证和创建 ATP 云门户帐户 。

-

了解您正在创建的领域将覆盖哪个区域。配置领域时,必须选择一个区域。

-

-

验证是否已添加 ATP 云域。值 1 应显示在 “站点中的外围防火墙 ”列中,表示 ATP 云已检测到 SRX 设备。

如果领域添加不成功,则表示存在网络问题,Security Director 无法访问互联网。确保所有设备/组件都可以访问互联网并相互连接。

-

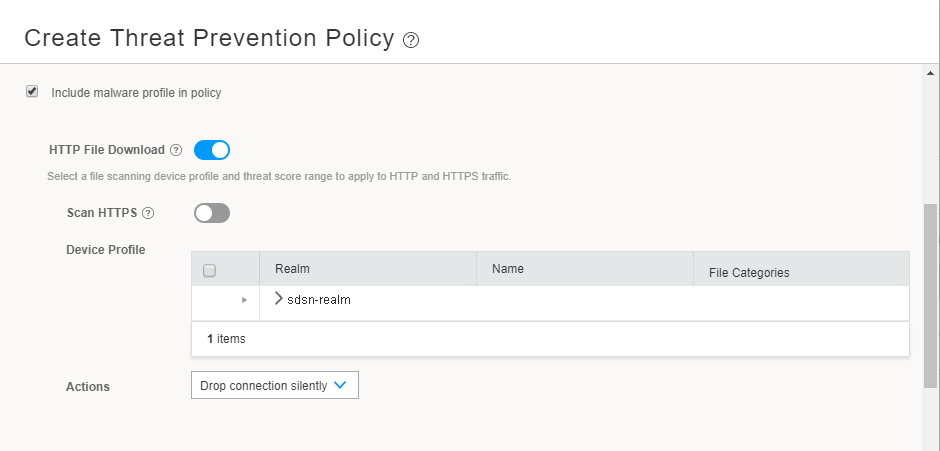

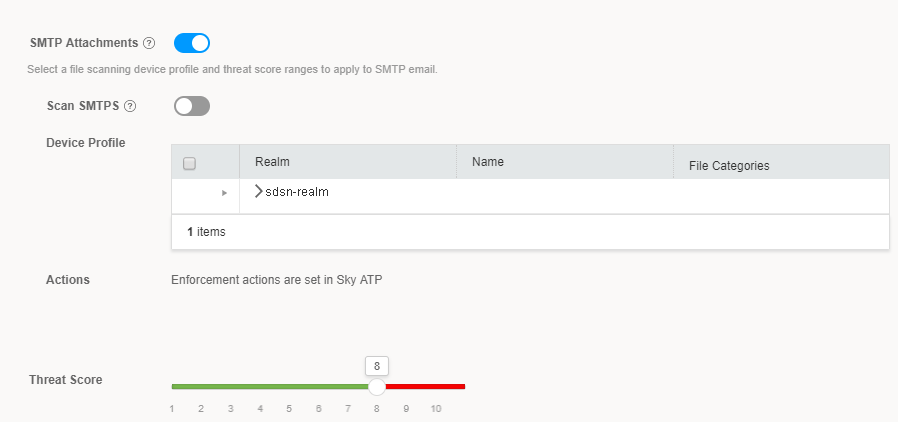

创建威胁防御策略。

威胁防御策略为选定的威胁配置文件提供保护和监视,包括命令和控制服务器、受感染的主机和恶意软件。

在此步骤中,您需要:

-

确定将用于此策略的配置文件类型:命令和控制服务器、受感染的主机或恶意软件。您可以在策略中选择一个或多个威胁配置文件。

-

确定发现威胁时要采取的操作。

-

了解要添加到此策略的策略实施组。

-

-

为 HTTP 文件下载和 SMTP 附件添加配置文件。

此配置文件指示需要扫描哪些文件类型以查找威胁。在 “设备 配置文件”区域中,展开领域并选择所需的配置文件。

-

通过单击分配给组,将威胁防御策略分配给所需的策略实施 组。

-

选择策略实施组,然后单击 确定。

-

系统执行规则分析,并准备包含威胁防御策略的设备配置。

-

分析完成后,通过单击更新按钮指示系统将 更新 的策略推送到 SRX 系列设备。

-

推送完成后,系统将返回到 Policies 页面。

验证

- 验证设备在 SRX 系列设备上的瞻博网络 ATP 云中的注册

- 验证策略实施器和 SRX 系列设备在瞻博网络 ATP 云中的注册

- 在 Security Director 中验证使用瞻博网络 ATP 云注册的设备

- 测试瞻博网络 Connected 安全功能

- 使用 Security Director 日志验证 Juniper Connected Security 功能

- 验证 EX 系列交换机上的瞻博网络 Connected 安全功能

- 验证 SRX 系列设备上的瞻博网络连接安全功能

- 验证 SRX 系列设备上的配置

- 监控 SRX 系列设备上的瞻博网络 Connected 安全功能

- 查看遭到入侵的主机和其他详细信息

- 验证主机跟踪

验证设备在 SRX 系列设备上的瞻博网络 ATP 云中的注册

目的

验证 SRX 系列设备是否已连接到 ATP 云服务器。

行动

在 SRX 设备上,使用 显示服务高级反恶意软件状态 CLI 命令。

user@host> show services advanced-anti-malware status

Server hostname:

srxapi.us-west-2.sky.junipersecurity.net

Server port: 443

Control Plane:

Connection time: 2017-10-15 23:53:31 UTC

Connection status: Connected

Service Plane:

fpc0

Connection active number: 11

Connection retry statistics: 872

意义

输出将显示为 Connection status Connected.该 Server hostname 字段显示 ATP 云服务器主机名。

验证策略实施器和 SRX 系列设备在瞻博网络 ATP 云中的注册

目的

验证策略实施器和 SRX 系列设备是否已注册瞻博网络 ATP 云。

行动

在 ATP 云 Web UI 中,导航到“已注册的设备”页并查看已注册设备的连接信息,包括序列号、型号、ATP 云中的层级别(免费、基本、高级) 注册 状态、上次遥测活动和上次看到的活动。

意义

该 Host 字段显示已注册的防火墙详细信息 (SRX1500-WF)。您可以单击序列号以获取更多详细信息。

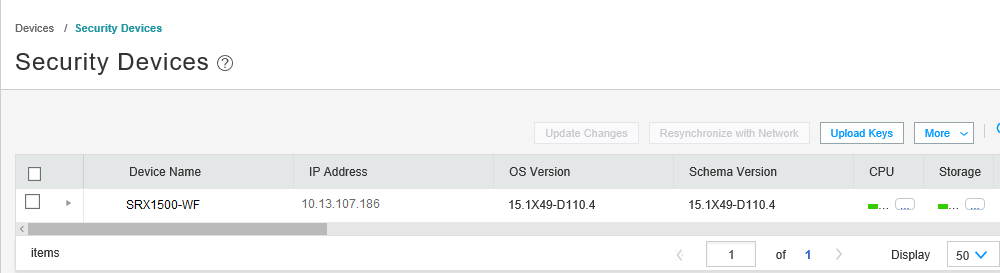

在 Security Director 中验证使用瞻博网络 ATP 云注册的设备

目的

验证 SRX 系列设备是否已在 Security Director 中注册瞻博网络 ATP 云。

行动

导航到 Security Director 中的 “设备> 安全设备 ”。

在 “安全 设备”页面上,将显示设备的名称、IP 地址、操作系统版本。您可以向右滚动以获取更多详细信息,例如 ATP 云领域、序列号、分配的设备等。

您也可以单击设备名称旁边的 详细视图 图标以获取有关设备的更多详细信息。

意义

ATP 云 领域字段下 显示的名称确认设备已注册 ATP 云领域。

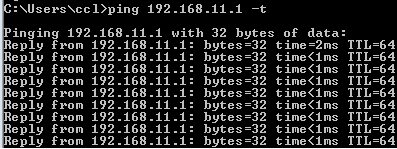

测试瞻博网络 Connected 安全功能

目的

配置瞻博网络 Connected Security 解决方案后,验证它如何检测到问题并做出反应。

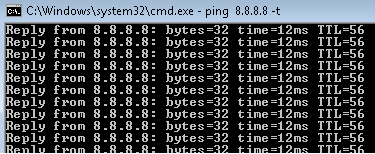

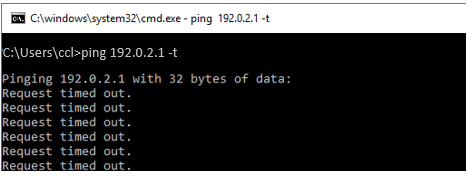

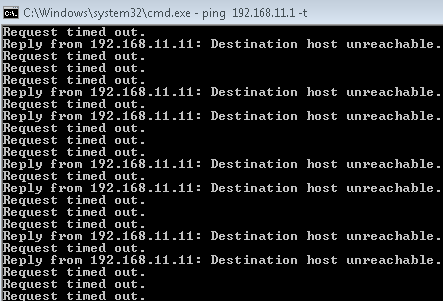

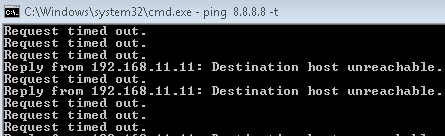

在这种情况下,LAN上的终端主机(192.168.11.11)通过联系(ping)C&C服务器(192.0.2.1)来模拟威胁。此事件确定为超过威胁防御策略的威胁分数阈值。

行动

在攻击前后使用 Ping 命令验证终端主机到 LAN 和互联网上的端点之间的连接。

在攻击之前,终端主机会开始对 LAN 和互联网上的端点执行连续 ping 操作。

终端主机对 C&C 服务器执行 ping 操作。

验证攻击后是否阻止了与 LAN 上端点的连接。

确认终端主机无法再访问互联网。

意义

所有 ping 会话均显示,在检测到威胁后,流量被阻止,这确认了瞻博网络 Connected Security 解决方案工作正常。

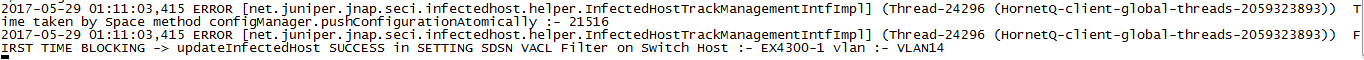

使用 Security Director 日志验证 Juniper Connected Security 功能

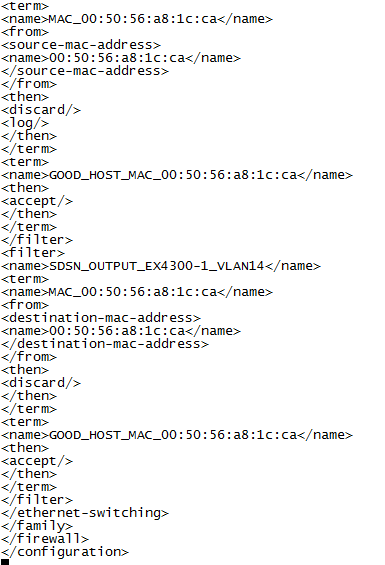

目的

验证是否已创建防火墙过滤器并将其应用于连接最终主机的交换机。

行动

检查 Security Director 日志 (/var/log/jboss/servers/server1/SECI.log)。

意义

日志确认已自动创建防火墙过滤器并将其推送到接入交换机以阻止终端主机。

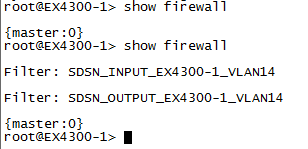

验证 EX 系列交换机上的瞻博网络 Connected 安全功能

目的

验证防火墙过滤器是否已应用于连接最终主机的交换机。

行动

在交换机上运行命令 show firewall 。

意义

输出确认在接入交换机上应用了防火墙过滤器以阻止终端主机。

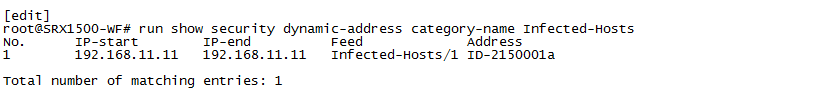

验证 SRX 系列设备上的瞻博网络连接安全功能

目的

显示网络中可能已遭到入侵并需要注意的主机列表。

行动

在 SRX 设备上使用“ 显示安全动态地址类别名称受感染的主机 ”命令。

意义

输出显示已成功下载包含最终主机 IP 地址的 ATP 云感染主机源,导致 SRX 设备采取措施阻止受感染主机访问互联网。

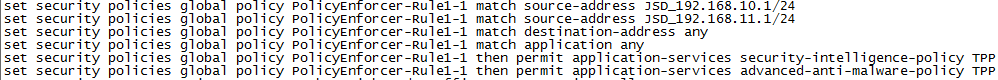

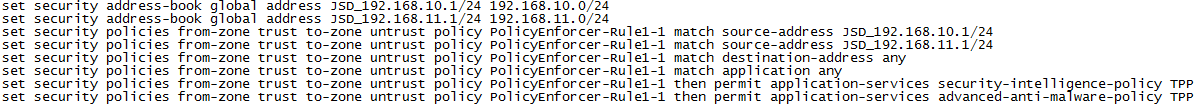

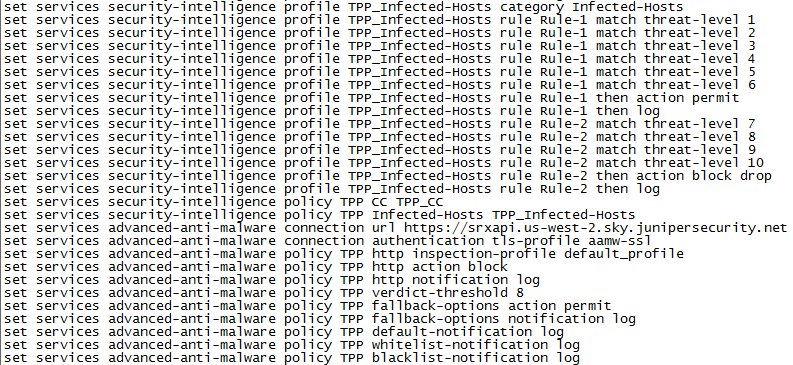

验证 SRX 系列设备上的配置

目的

验证威胁防御策略是否已推送到 SRX 系列设备。

行动

show security运行和show services命令,并验证 SRX 设备上是否存在以下配置元素。这些配置更改也可以通过 Security Director 查看。

您的输出可能看起来略有不同,因为输出取决于您的设置和位置。

意义

新策略、安全智能源点和高级恶意软件 URL 确认威胁防御策略已推送到 SRX 系列设备。

监控 SRX 系列设备上的瞻博网络 Connected 安全功能

目的

显示正在使用的各种配置文件的会话信息摘要。

行动

使用 显示服务安全智能统计信息 CLI 命令查看快速报告。

user@host> show services security-intelligence statistics

Category Whitelist:

Profile Whitelist:

Total processed sessions: 10716

Permit sessions: 0

Category Blacklist:

Profile Blacklist:

Total processed sessions: 10716

Block drop sessions: 0

Category CC:

Profile TPP_CC:

Total processed sessions: 10171

Permit sessions: 0

Block drop sessions: 0

Block close sessions: 0

Close redirect sessions: 0

Category Infected-Hosts:

Profile TPP_Infected-Hosts:

Total processed sessions: 10716

Permit sessions: 0

Block drop sessions: 12

Block close sessions: 0

意义

该Category Infected-Hosts字段提供有关通过不同配置文件(如和Profile TPP_CCProfile TPP_Infected-Hosts)处理(阻止/丢弃)的会话的数据。在此示例输出中,该Permit sessions字段确认检测到威胁时不允许任何会话。

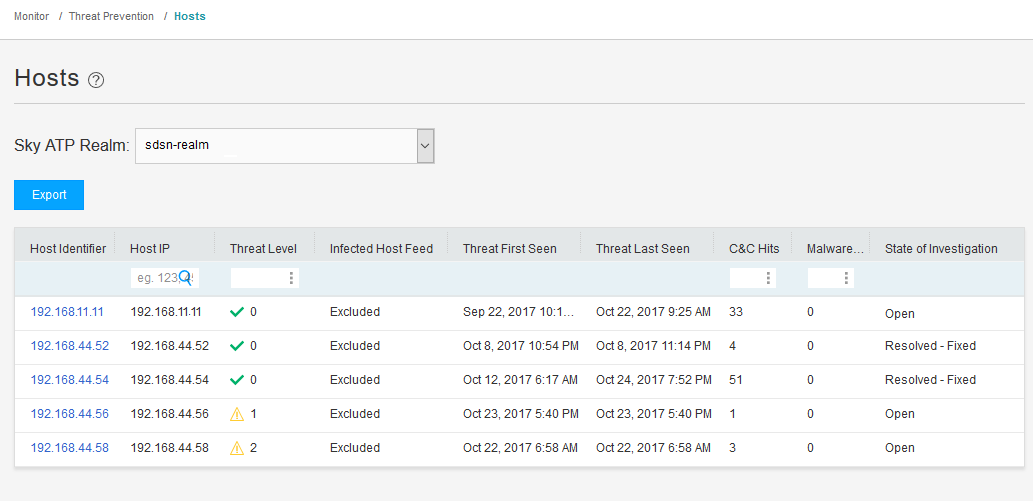

查看遭到入侵的主机和其他详细信息

目的

按时间范围查看有关特定主机的当前威胁的信息。

行动

导航到 Security Director 中的“ 监视>威胁防御 >主机”,或在 ATP 门户中导航到“监视 >主机 ”。

意义

“主机”页面列出了遭到入侵的主机及其关联的威胁级别。输出确认 ATP 云和安全控制器已检测到受感染的主机。从这里,您可以基于每个主机监视和缓解恶意软件检测。

验证主机跟踪

目的

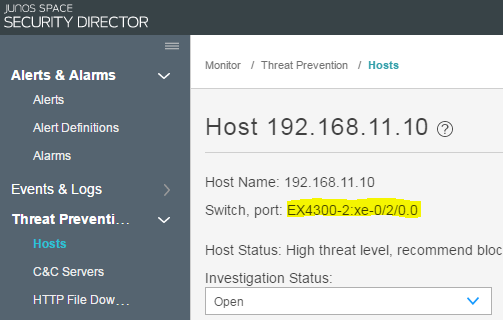

当受感染的主机 (192.168.11.11) 物理移动到另一个位置(连接到 EX4300-2)时,请验证策略实施器是否学习主机的新 IP 地址,更新其 MAC 地址到 IP 地址绑定,并继续隔离主机。

行动

导航到在 Security Director 中监控>威胁 防御>主机 。

意义

屏幕截图确认受感染的主机已移动到新位置,已连接到其他交换机 (EX4300-2),并具有新的 IP 地址。它们还确认 EX4300-2 交换机和 ATP 云已检测到移动,继续将主机识别为受感染,并继续隔离。

交换机 EX4300-2 未包含在之前的配置步骤中,因为此交换机是拓扑 2 实施选项的一部分。有关此交换机的配置信息,请参阅 EX4300-2 接入交换机配置。