在此页面上

为 SRX 系列防火墙设置安全边缘连接器

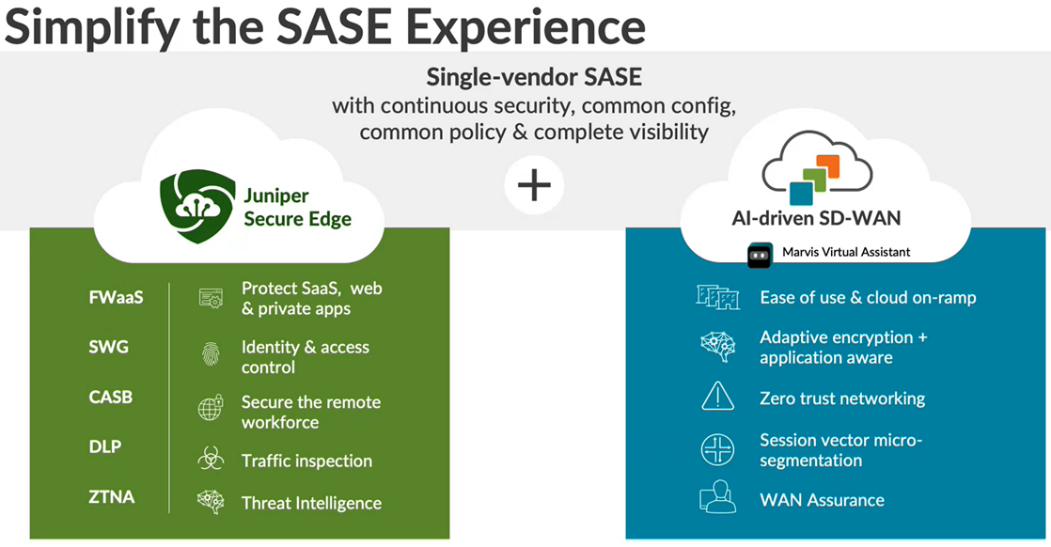

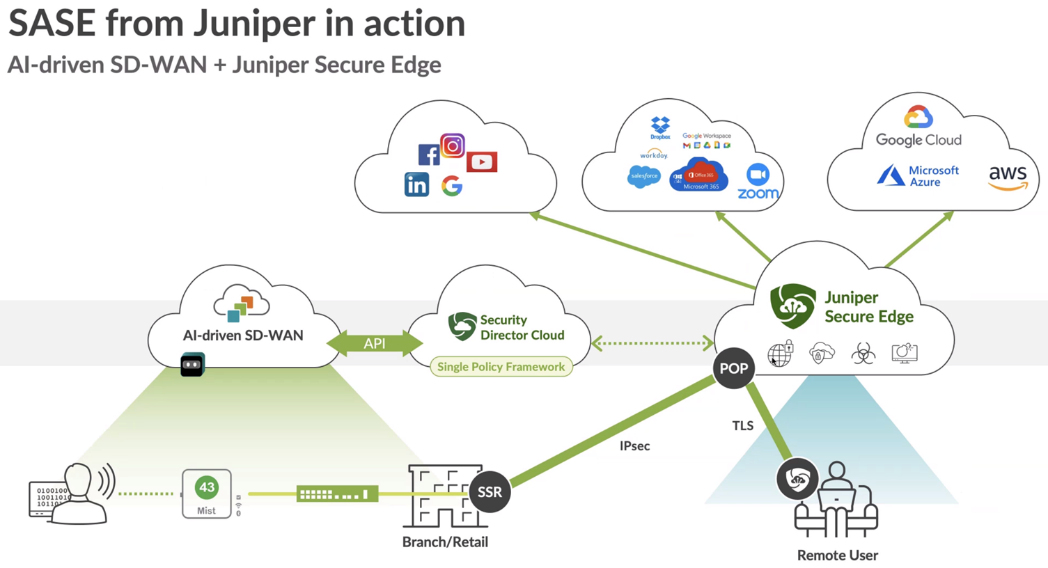

瞻博网络安全®边缘提供全栈安全服务边缘 (SSE) 功能,以保护对 Web、SaaS 和本地应用的访问。这些功能还提供一致的威胁防护、优化的网络体验以及随时随地跟随用户的安全策略。Secure Edge 充当基于云的高级安全扫描程序。它使组织能够保护数据并为用户提供一致、安全的网络访问,无论用户是在办公室、校园还是在移动中。

Mist 通过提供安全边缘连接器 (SEC) 与瞻博网络安全边缘配合使用,该连接器可与瞻博网络安全边缘云服务建立安全隧道。

安全边缘功能全部由瞻博网络 Security Director Cloud 管理,瞻博网络在单一用户界面 (UI) 中提供简单无缝的管理体验。

的流量检查

的流量检查

有关更多信息,请参阅 瞻博网络安全边缘。

安全边缘连接器概述

瞻博网络 Mist™ 云与瞻博网络安全®边缘配合使用,使用安全边缘连接器功能从边缘设备执行流量检查。此功能允许部署为 WAN 边缘设备的瞻博网络® SRX 系列防火墙将部分流量发送到瞻博网络安全边缘进行检查。

在此任务中,您将从分支或中心设备的 LAN 端发送到安全边缘,以便在流量到达互联网之前进行检查。

要通过安全边缘执行流量检查,请执行以下操作:

-

在 Security Director Cloud 中,创建并配置安全边缘的服务位置、IPsec 配置文件、站点和策略。这些是基于云的资源,为 WAN 边缘设备提供安全服务和连接。

-

在 Mist 云中,创建并配置 WAN 边缘设备,例如连接到 LAN 网络的 SRX 系列防火墙。这些设备可为分支机构或园区提供路由、交换和 SD-WAN 功能。

-

在 Mist WAN 边缘中,创建并配置将 WAN 边缘设备连接到服务位置的安全边缘隧道。这些是 IPsec 隧道,可为需要由安全边缘检查的流量提供安全可靠的传输。

-

在 Mist 云中,将安全边缘隧道分配给与 WAN 边缘设备对应的站点或设备配置文件。这样就可以根据定义的数据策略和其他匹配标准将流量从 LAN 网络引导到安全边缘云。

下表中的主题提供了将安全边缘基于云的安全性与瞻博网络 Mist™ 云结合使用所需的概述信息。

| 步 | 任务 | 描述 |

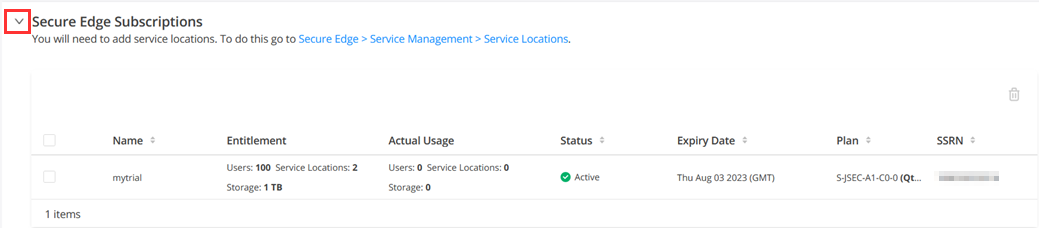

| 1 | 访问瞻博网络 Security Director Cloud 并查看有效订阅 | 访问瞻博网络 Security Director Cloud,转到您的组织帐户,然后选中安全边缘订阅。通过订阅,您可以为部署配置安全边缘服务。 |

| 2 | 在瞻博网络 Security Director Cloud 中配置服务位置 | 创建服务位置。这就是基于 vSRX 的 WAN 边缘在不同网络之间建立安全连接的地方。 |

| 3 | 在瞻博网络 Security Director Cloud 中生成设备证书 | 为瞻博网络安全边缘生成数字证书,以便在安全边缘和用户端点之间建立安全通信。 |

| 4 | 在瞻博网络 Security Director Cloud 中创建 IPsec 配置文件 | 创建 IPsec 配置文件,为瞻博网络 Mist™ 云网络上的 WAN 边缘设备与安全边缘实例之间的通信建立 IPsec 隧道。 |

| 5 | 在瞻博网络 Security Director Cloud 中创建站点 | 创建托管 WAN 边缘设备(如瞻博网络 SRX 系列服务防火墙)的站点。来自设备的流量通过安全隧道转发到安全边缘实例进行检查。 |

| 6 | 在瞻博网络 Security Director Cloud 中部署安全边缘策略 | 配置策略,为源自站点或发往站点的流量定义安全规则和操作 |

| 7 | 获取要应用于瞻博网络 Security Director Cloud 的 IPsec 隧道配置参数 | 记下详细信息,例如服务位置 IP 或主机名、IPsec 配置文件名称和预共享密钥。您需要这些详细信息才能从瞻博网络 Mist 端设置 IPsec 隧道。 |

| 8 | 在瞻博网络 Mist 云门户中创建安全边缘连接器 | 在瞻博网络 Mist 云门户中创建安全边缘连接器。此任务在隧道的 Mist 云端完成配置,以便在 Mist 和安全边缘实例之间建立 IPsec 隧道。 |

| 9 | 修改应用程序策略 | 创建新的应用程序策略或更改现有应用程序策略,以通过瞻博网络 Security Director Cloud 将流量从分支机构定向到互联网,而不是通过集线器进行集中访问。 |

| 10 | 验证配置 | 通过在以下位置检查已建立的 IPsec 隧道来确认您的配置是否正常工作:

|

开始之前

-

了解瞻博网络安全®边缘订阅要求。请参阅 瞻博网络安全边缘订阅概述。

-

确保您已完成访问 瞻博网络 Security Director Cloud 门户的先决条件。请参阅 先决条件。

- 已创建创建安全边缘租户。请参阅 创建安全边缘租户。

- 我们假设您已在 Mist 云中采用并配置了 WAN 边缘设备,例如连接到 LAN 网络的 SRX 系列防火墙。

访问瞻博网络 Security Director Cloud 并查看有效订阅

瞻博网络安全边缘中的租户是您创建的组织帐户,用于访问瞻博网络 Security Director Cloud 门户并管理安全边缘服务。租户与唯一的电子邮件地址和订阅计划相关联。一个租户可以有多个服务位置,这些位置是基于 vSRX 的 WAN 边缘托管在组织的公有云中。

租户可以有一个或多个服务位置,它们是最终用户的连接点。若要创建租户,需要在瞻博网络 Security Director Cloud 上拥有一个帐户。有关详细信息,请参阅 创建安全边缘租户 。

在瞻博网络 Security Director Cloud 门户中创建安全边缘租户后,访问门户并检查订阅。

要访问瞻博网络 Security Director Cloud 并检查有效订阅,请执行以下操作:

在瞻博网络 Security Director Cloud 中配置服务位置

确保您拥有瞻博网络 Security Director Cloud 的有效许可证后,您需要配置服务位置。这是为 SRX 系列防火墙设置安全边缘连接器的第一个主要任务。

瞻博网络 Security Director Cloud 中的服务位置也称为 POP(接入点),代表云位置中的瞻博网络安全®边缘实例。服务位置是本地用户和漫游用户的连接(访问)点。

服务位置是 vSRX 使用公有云服务在不同网络之间创建安全连接的地方。公共 IP 地址(每个租户和服务位置唯一)用于:

-

在分支设备和瞻博网络 Security Director Cloud 之间设置 IPsec 隧道。

-

当目标位于互联网上时,集中分配流量。

要在瞻博网络 Security Director Cloud 中配置服务位置,请执行以下操作:

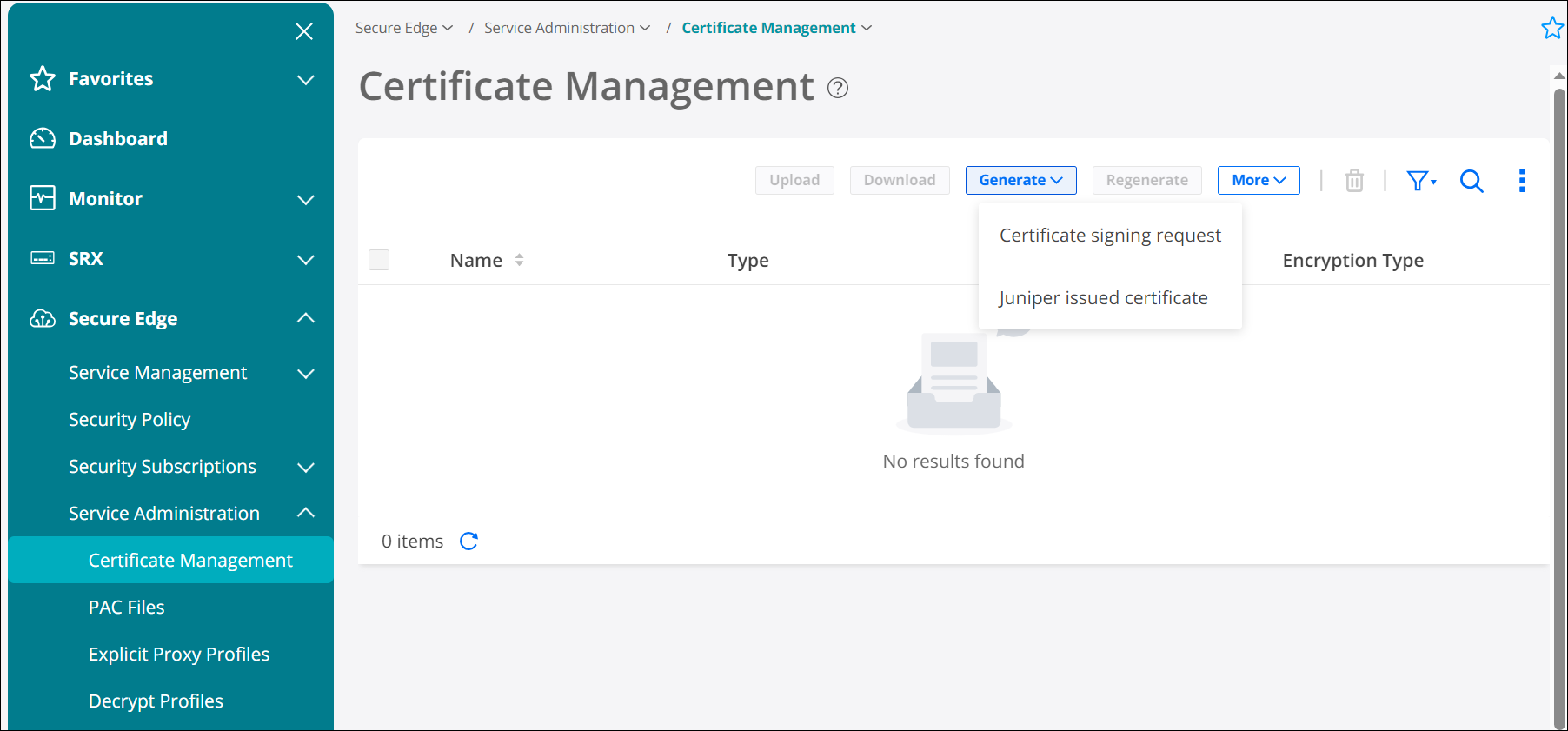

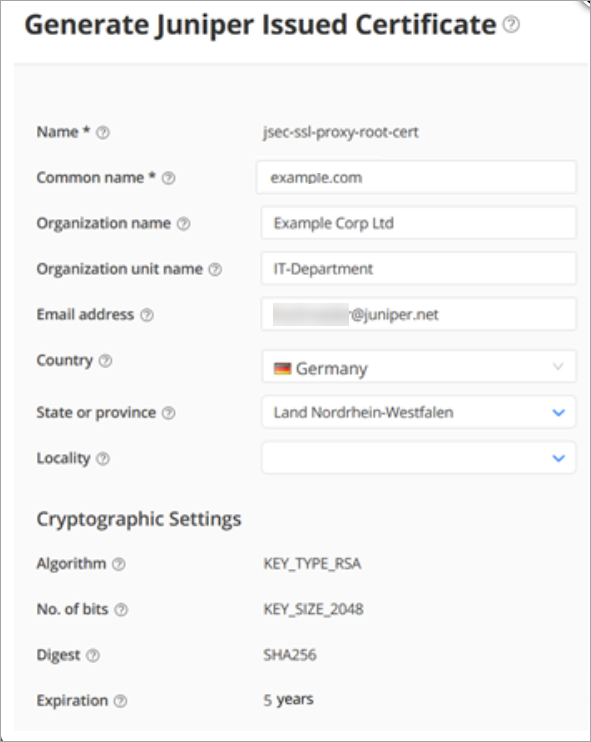

在瞻博网络 Security Director Cloud 中生成设备证书

现在,您已经在瞻博网络 Security Director Cloud 中配置了服务位置,接下来您可以生成设备证书来保护网络流量。

您可以使用传输层安全/安全套接字层 (TLS/SSL) 证书在安全边缘和 WAN 边缘设备之间建立安全通信。网络上的所有客户端浏览器都必须信任由瞻博网络和 SRX 系列防火墙签名的证书才能使用 SSL 代理。

在瞻博网络 Security Director Cloud 中,生成证书有多种选择:

-

创建新的证书签名请求 (CSR),您自己的证书颁发机构 (CA) 可以使用 CSR 生成新证书。

-

选择让瞻博网络创建新证书的选项。

本文介绍如何生成 TLS/SSL 证书。如何导入和使用证书取决于公司的客户端管理要求,超出了本主题的范围。

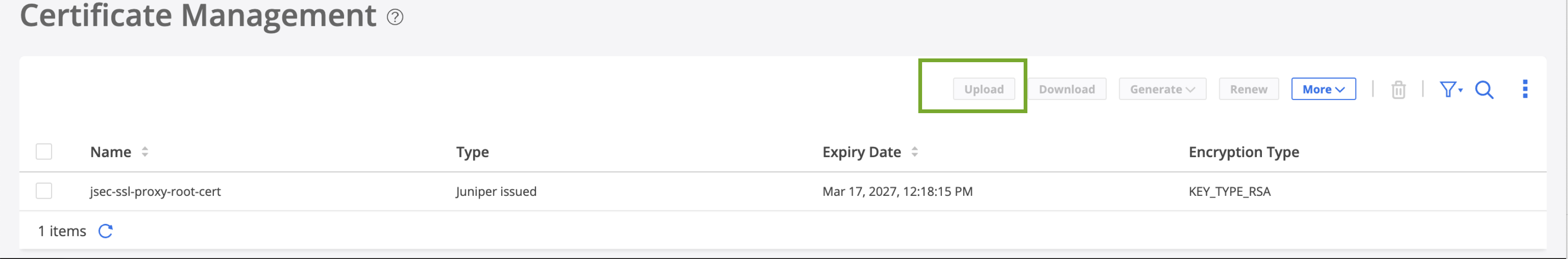

要在瞻博网络 Security Director Cloud 中生成设备证书,请执行以下操作:

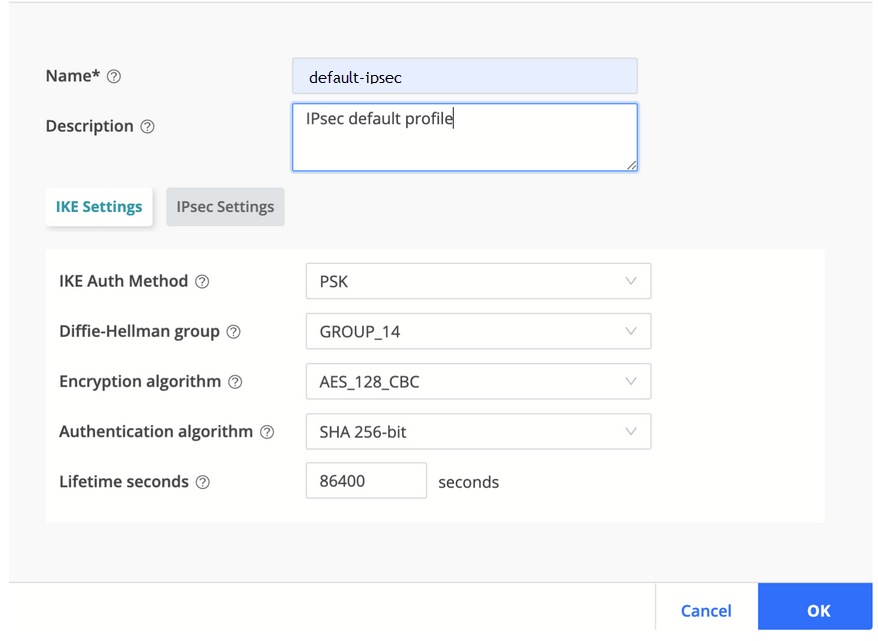

在瞻博网络 Security Director Cloud 中创建 IPsec 配置文件

生成证书以在安全边缘和 WAN 边缘设备之间建立安全通信后,即可创建 IPsec 配置文件。

IPsec 配置文件定义当瞻博网络 Mist™ 云网络上的 WAN 边缘设备开始与安全边缘实例通信时建立 IPsec 隧道的参数。

要在瞻博网络 Security Director Cloud 中创建 IPsec 配置文件,请执行以下操作:

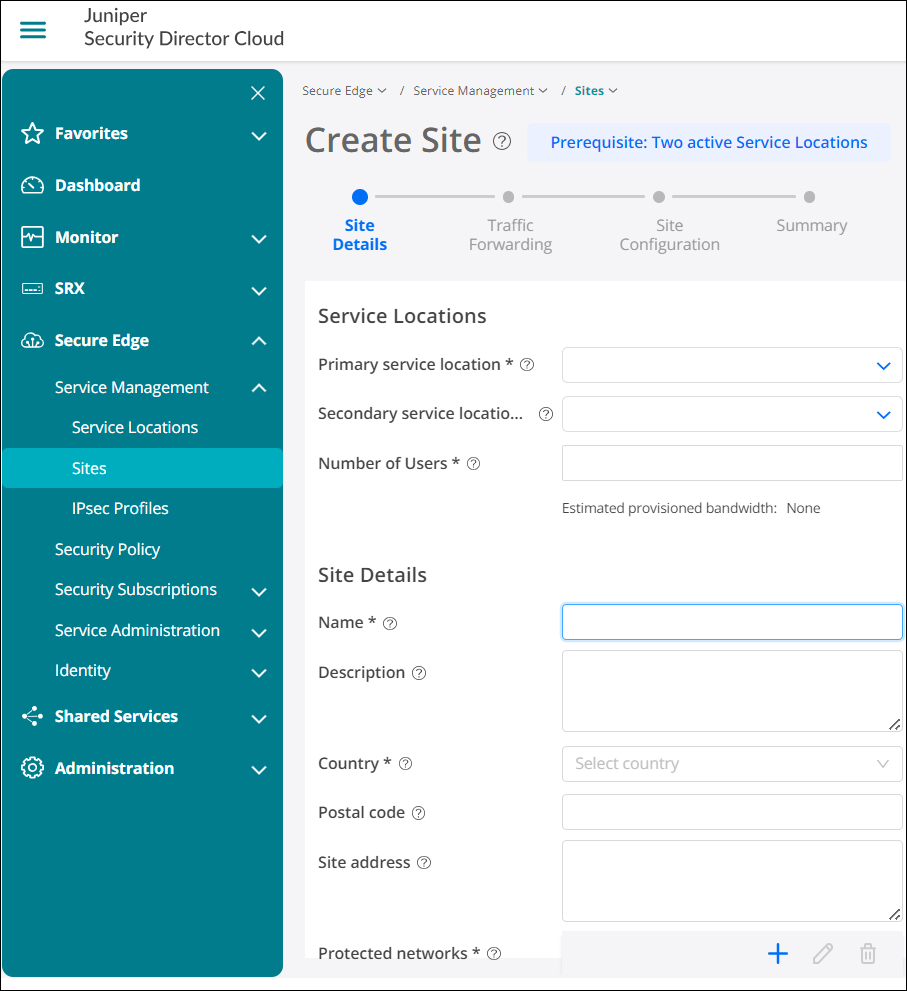

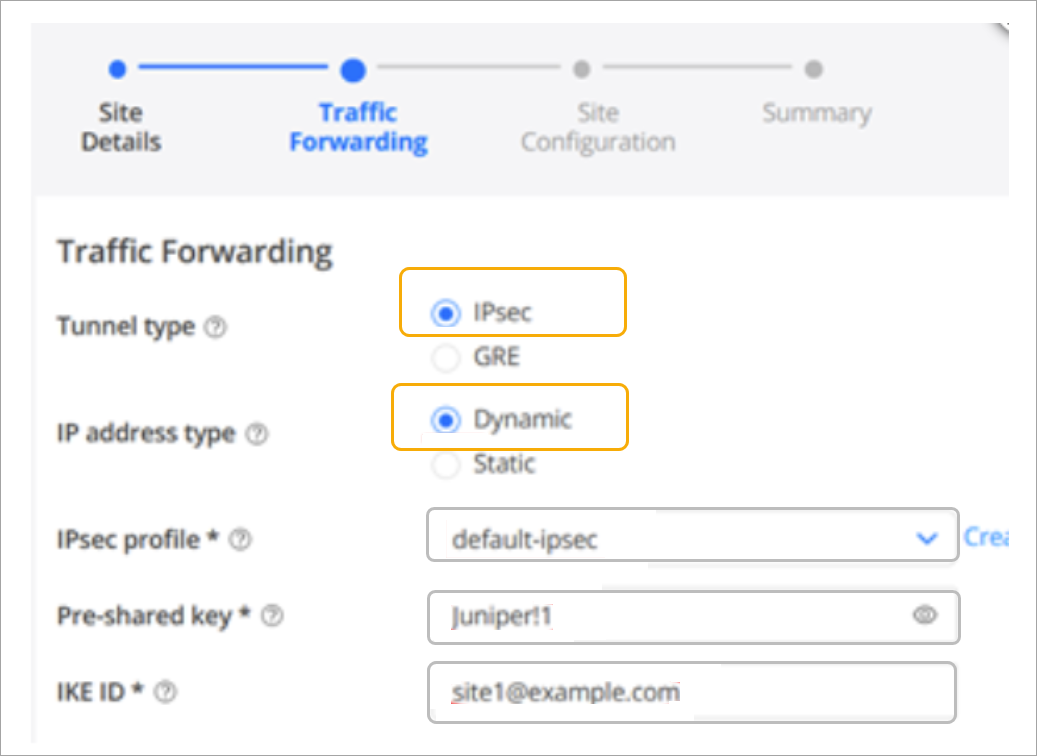

在瞻博网络 Security Director Cloud 中创建站点

您现在已创建 IPsec 配置文件。这些配置文件定义了瞻博网络 Mist™ 云网络上的 WAN 边缘设备与安全边缘实例之间的 IPsec 隧道参数。

此时,您需要在瞻博网络 Security Director Cloud 中创建一个站点。站点表示托管 WAN 边缘设备(如 SRX 系列服务防火墙)的位置。来自 WAN 边缘设备的流量通过安全隧道转发到安全边缘实例,然后由安全边缘云服务进行检查和强制执行。

您可以配置为通过通用路由封装 (GRE) 或来自站点上 WAN 边缘设备的 IPsec 隧道,将部分或全部互联网绑定流量从客户站点转发到瞻博网络安全边缘云。

站点通常是使用瞻博网络 Security Director 云服务位置的瞻博网络® SRX 系列防火墙。

在分支机构位置使用有状态防火墙(例如:SRX 系列防火墙)时,安全边缘中的同一 POP 不支持重叠的分支地址。发往这些重叠 IP 的反向路径流量将使用等价多路径 (ECMP) 跨所有连接进行路由。流量使用 ECMP 路由,而不是按会话路由到流量来源的接口。为站点配置受保护网络时,请考虑通过 ECMP 的反向路径流量。

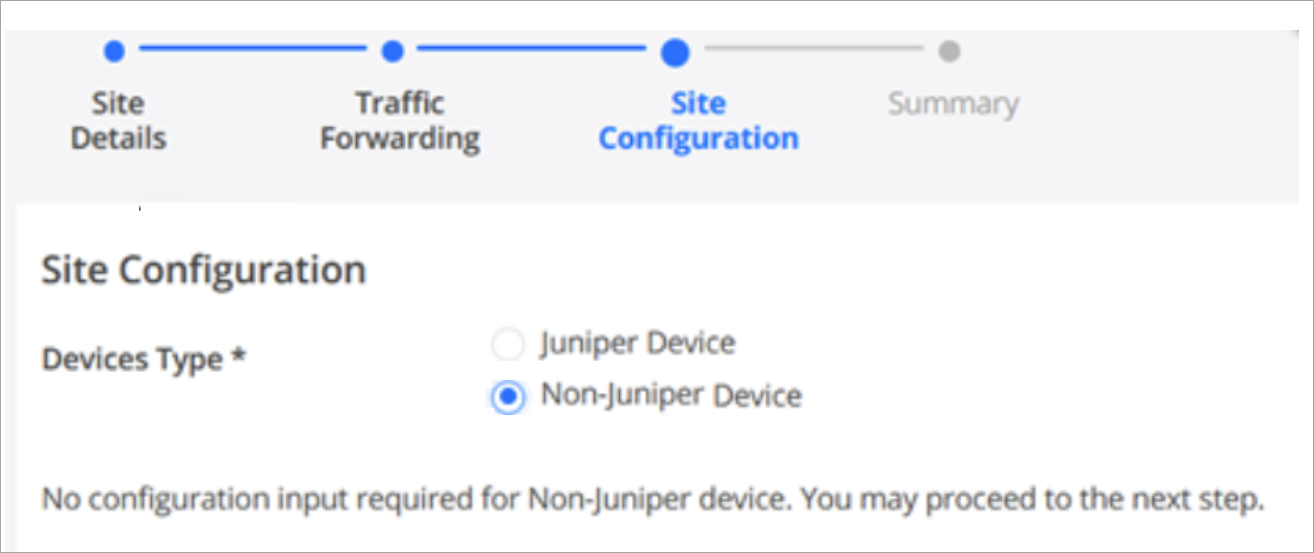

要在瞻博网络 Security Director Cloud 中创建站点,请执行以下操作:

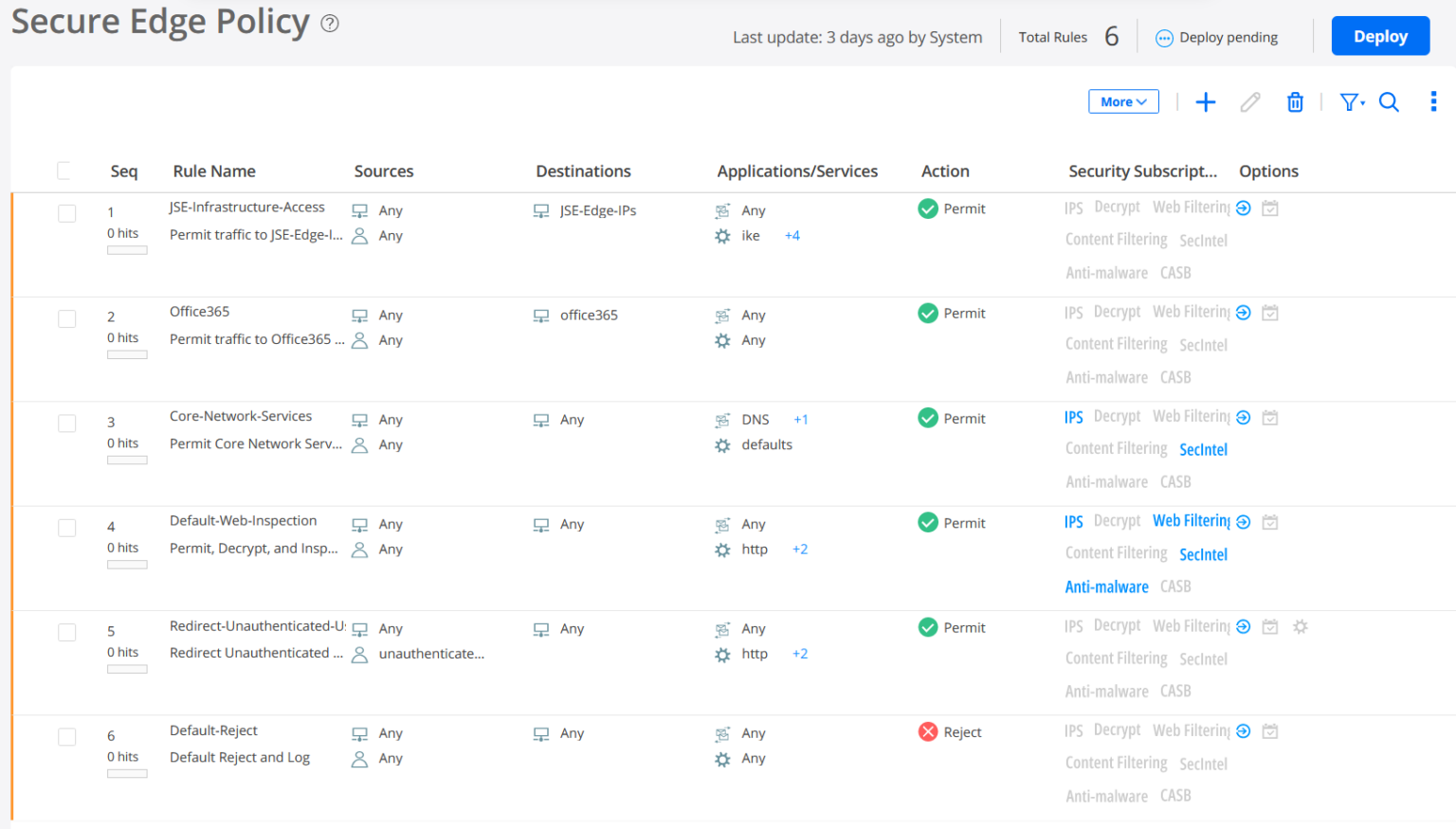

在瞻博网络 Security Director Cloud 中部署安全边缘策略

既然您已经在瞻博网络 Security Director Cloud 中创建站点,接下来可以部署一个或多个瞻博网络安全®边缘策略了。

安全边缘策略指定网络如何路由流量。默认情况下,创建新租户时,Security Director Cloud 会使用预定义的规则创建安全边缘策略规则集。

即使不更改默认规则集,也必须使用 “部署 ”选项在服务位置加载规则。

要在瞻博网络 Security Director Cloud 中部署安全边缘策略,请执行以下操作:

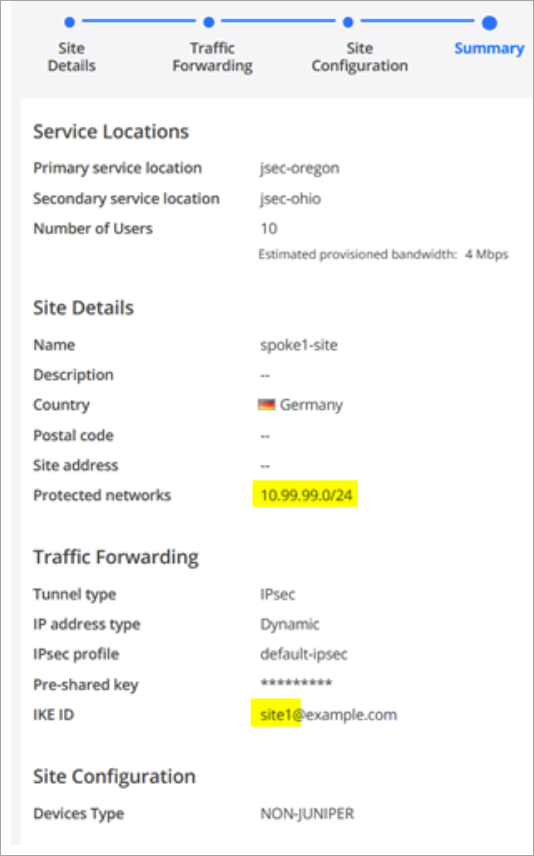

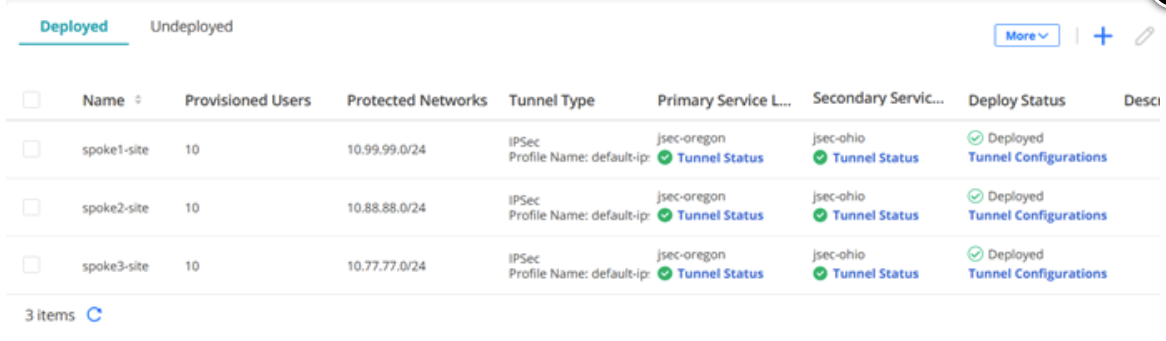

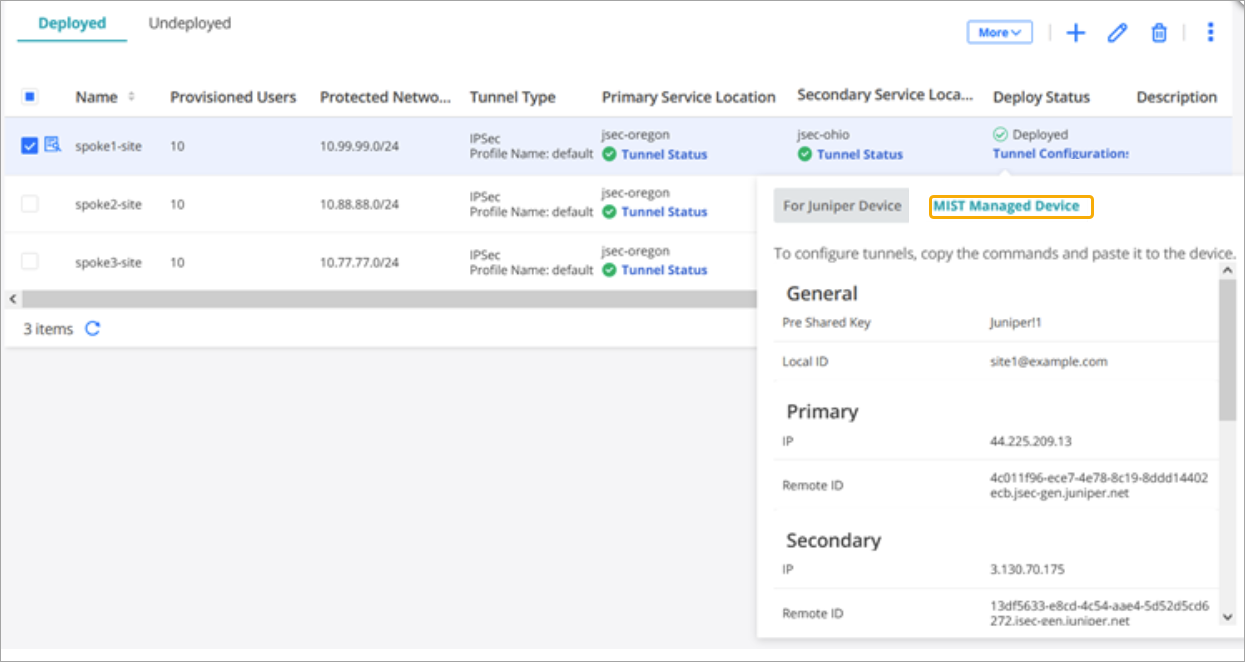

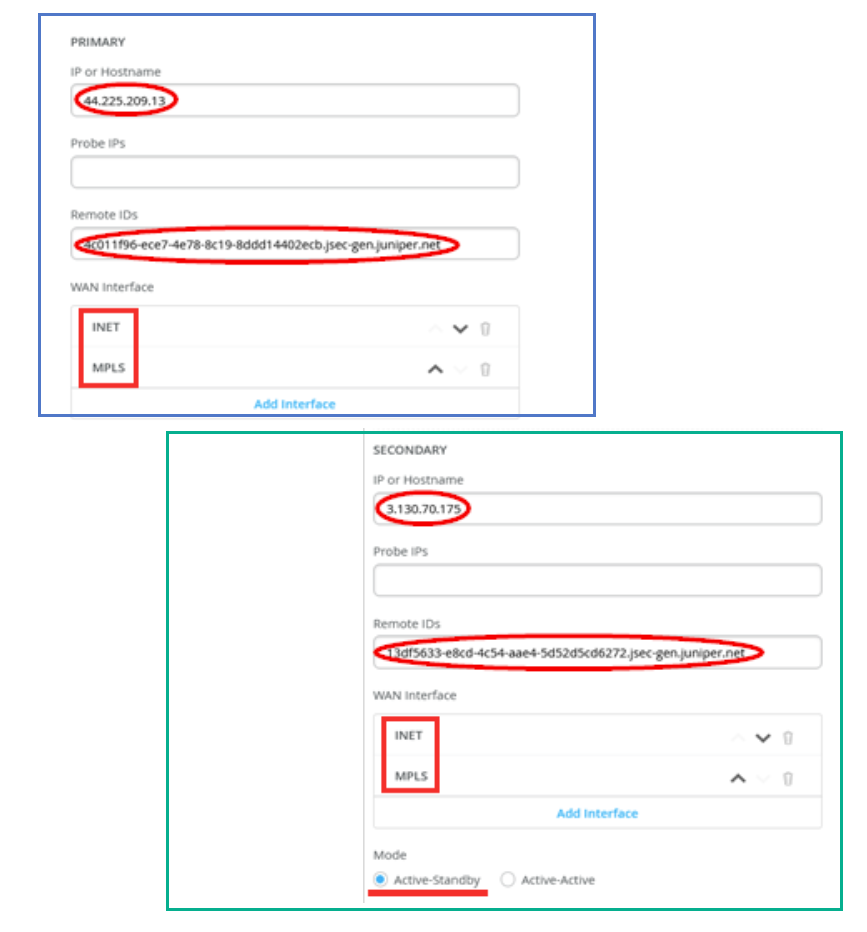

获取要应用于安全边缘配置的 IPsec 隧道配置参数

在上述任务中,您完成了在瞻博网络安全边缘中设置 IPsec 隧道的多项操作,并在瞻博网络安全总监云中部署了安全边缘策略。Security Director Cloud 的最后一步是收集每个站点的配置数据。您需要这些详细信息才能在瞻博网络 Mist™ 云中完成安全边缘连接器配置(在瞻博网络 Mist 云门户中创建安全边缘连接器),以设置 IPsec 隧道。在此步骤中,您将记下所创建站点的详细信息。

用于在瞻博网络 Security Director Cloud 和瞻博网络 Mist 云之间同步的自动配置推送选项不可用。

要获取要在瞻博网络 Security Director Cloud 中应用的 IPsec 隧道配置参数,请执行以下操作:

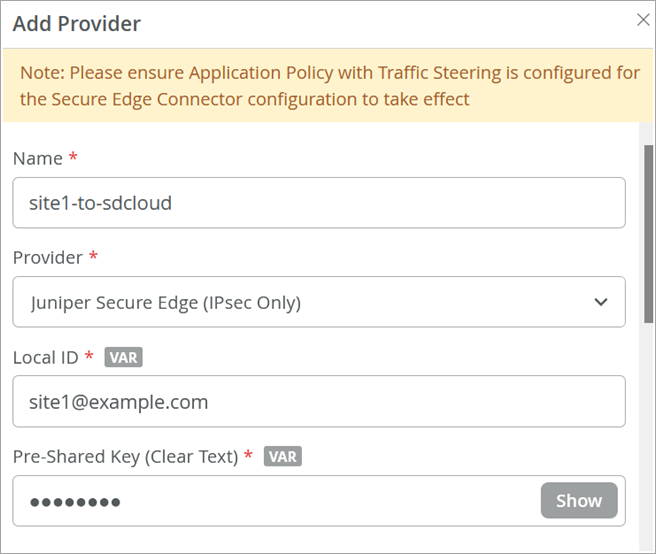

在瞻博网络 Mist 云门户中创建安全边缘连接器

在瞻博网络 Mist™ 中为 SRX 系列防火墙设置安全边缘连接器的最终目标已经走了一半。

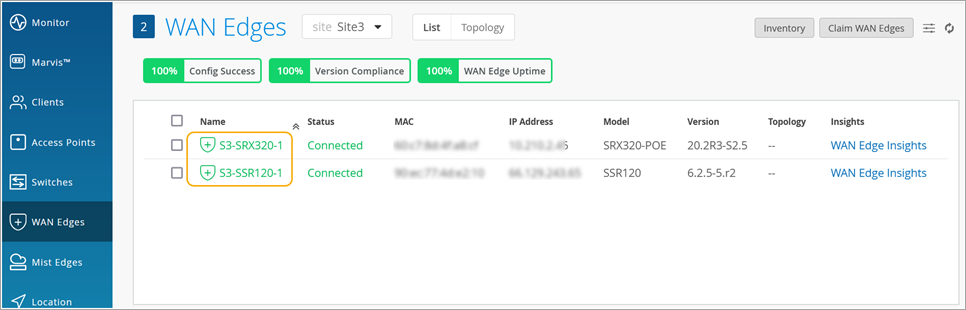

您可以在瞻博网络 Mist 云门户中创建安全边缘连接器。此任务在隧道的 Mist 云端完成配置,以便在 Mist 管理的 WAN 边缘设备和 Security Director Cloud 之间建立 IPsec 隧道。在创建连接器之前,请确保您的站点已部署 SRX 系列防火墙。

要创建安全边缘连接器,请执行以下操作:

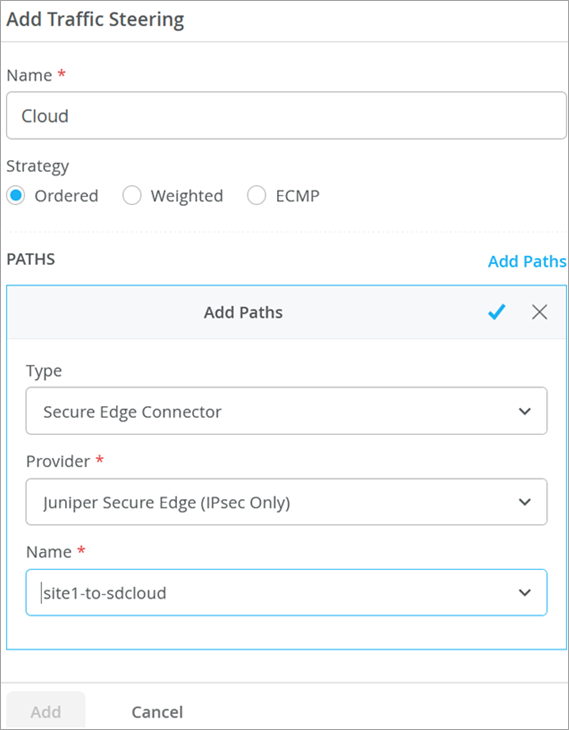

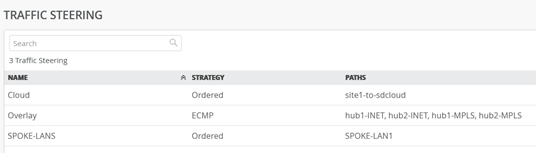

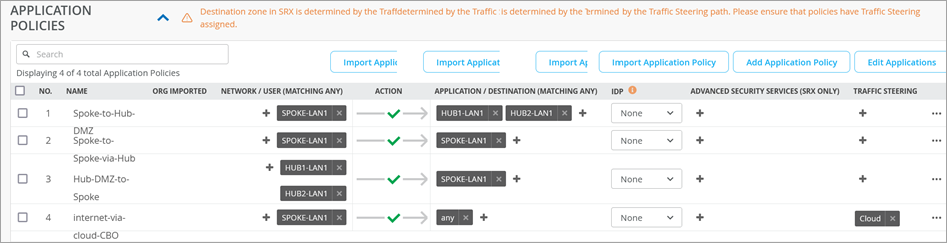

修改应用程序策略

在瞻博网络 Mist™ 云门户中创建安全边缘连接器后,下一步是修改分支设备上的应用程序策略。例如,您可以允许从分支设备到中心设备的流量。您还可以允许从一个分支设备到 VPN 隧道中另一个分支设备的流量。之后,您可以通过瞻博网络 Security Director Cloud 将流量从分支发送到互联网,而不是将流量从分支发送到中心进行中央突破。

修改应用程序策略:

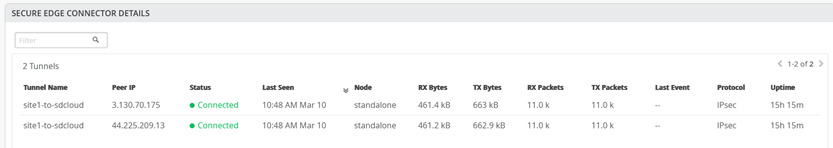

验证配置

要验证配置,请执行以下操作:

安全边缘连接器自动配置

- 激活瞻博网络安全边缘帐户并检查许可证、订阅和证书。请参阅 访问瞻博网络安全总监云并检查有效订阅。

- 启动所需数量的服务地点(具有所需容量)。请参阅 在瞻博网络 Security Director Cloud 中配置服务位置

观看以下视频,了解如何设置安全边缘连接器自动预配:

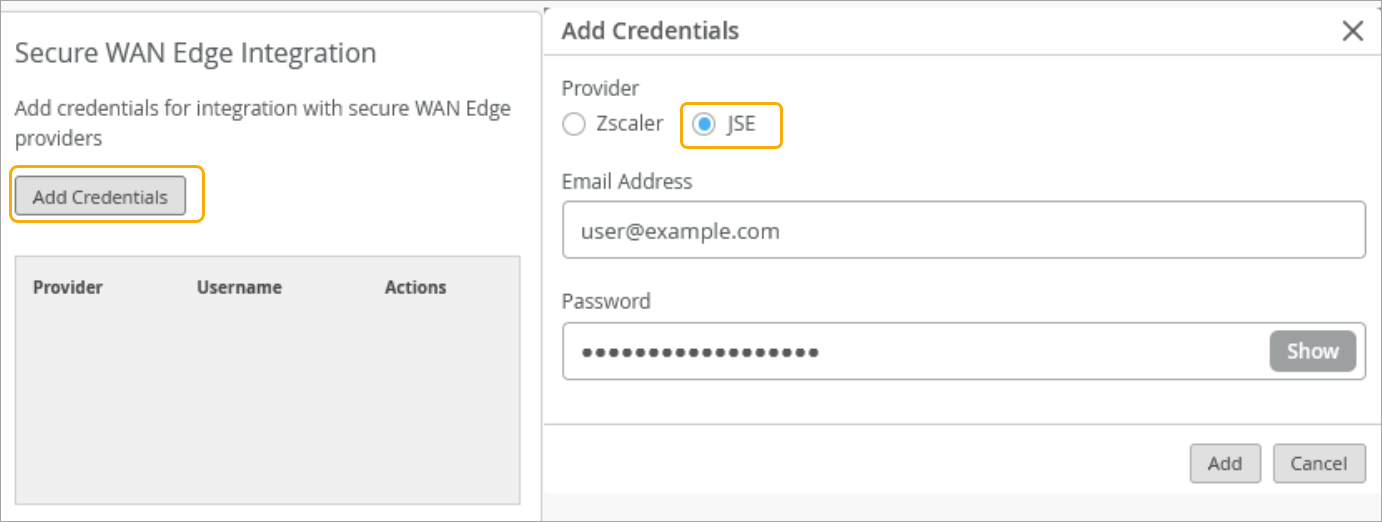

在瞻博网络 Mist 门户中添加瞻博网络安全边缘连接器凭据

- 在瞻博网络 Mist 门户中提供瞻博网络安全边缘凭据详细信息。

- 在瞻博网络 Mist 门户上,选择 组织>设置。

- 向下滚动到 安全 WAN 边缘集成 窗格,然后单击 添加凭据。

- 在 “添加提供程序 ”窗口中,输入详细信息。

图 27:为瞻博网络安全边缘

添加凭据

添加凭据

- 提供程序 - 选择 JSE。

- 电子邮件地址 - 输入用户名(电子邮件地址)(在瞻博网络安全边缘门户上创建的用户的凭据)

- 密码 - 输入用户名的密码。

- 单击 添加 以继续。

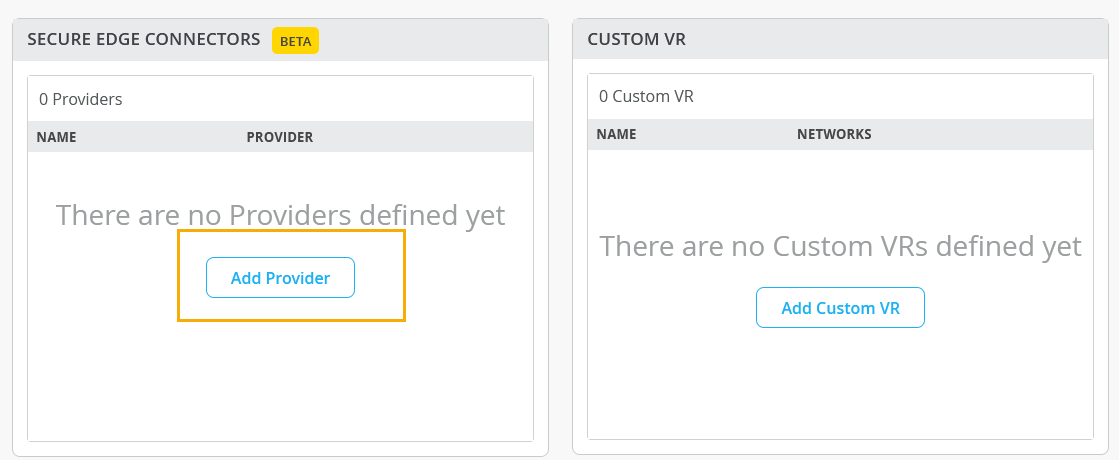

配置瞻博网络安全边缘隧道自动配置

- 在瞻博网络 Mist 门户上,转到组织> WAN 边缘模板,然后单击现有模板。

- 向下滚动到 安全边缘连接器。

- 点击 添加提供商

图 28:添加提供程序

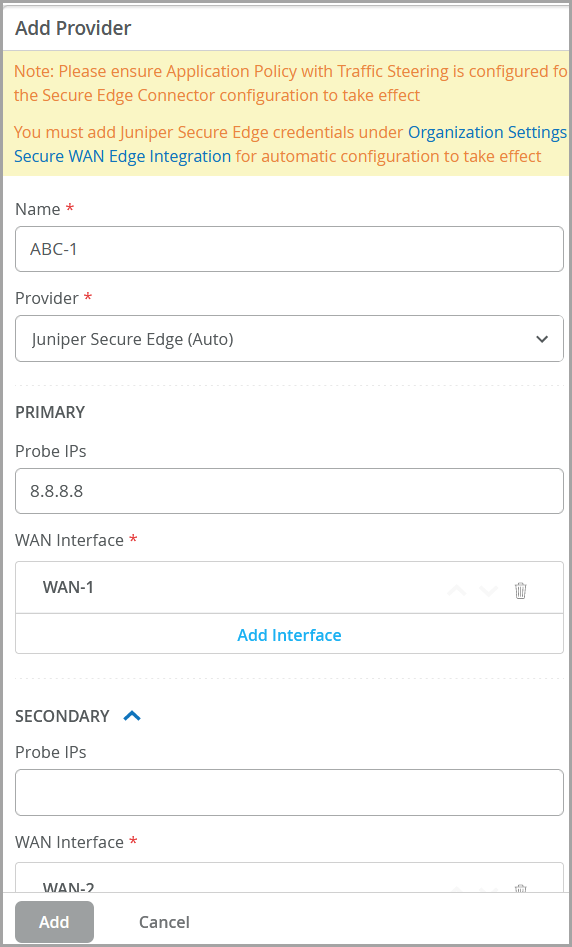

- 在 “添加提供商 ”窗口中,选择“ 瞻博网络安全边缘(自动) ”进行自动调配。

图 29:选择瞻博网络安全边缘作为提供商输入以下详细信息:

- 名称 — 输入 JSE 隧道的名称。

- 提供商 - 选择瞻博网络安全边缘(自动)。

- 探测 IP - 输入探测 IP(主 IP 和辅助 IP)。输入探测 IP 8.8.8.8 或任何其他已知的探测 IP 地址。

- WAN 接口 — 在主隧道和辅助隧道详细信息下分配 WAN 接口,以调配主隧道和辅助隧道。

- 单击 “添加”。

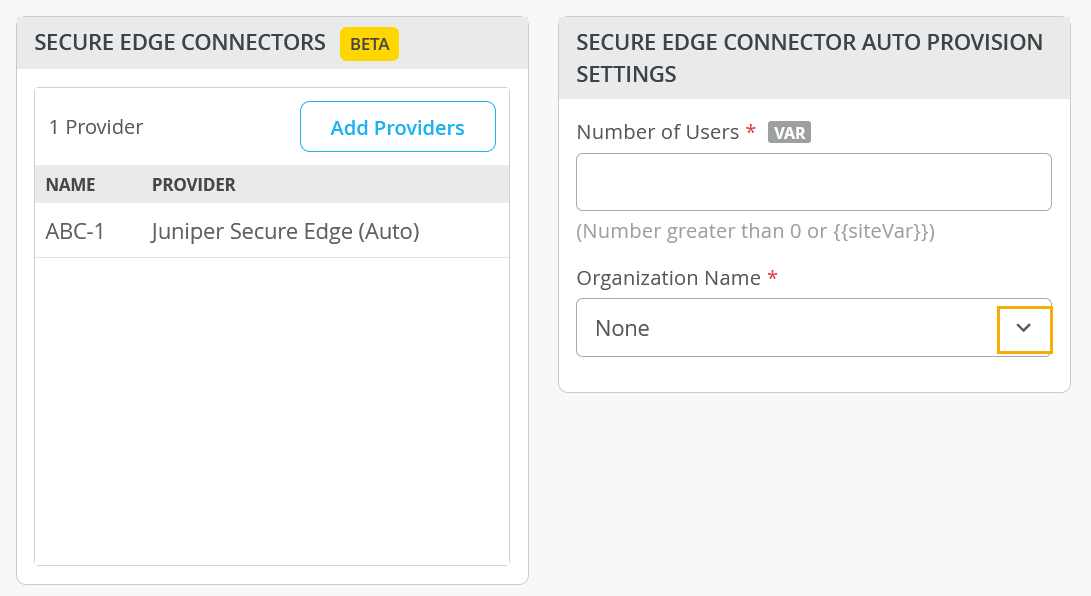

- 在 “安全边缘连接器自动预配设置”中,输入详细信息。仅当您在上一步中将瞻博网络安全边缘配置为提供商时,此选项才可用。

图 30:安全边缘连接器自动预配设置

用户数 — 输入 JSE 隧道支持的最大用户数

组织名称 - 输入组织名称。下拉框显示与瞻博网络安全边缘帐户中的用户名关联的所有组织。此用户名与您在 “组织>设置”的“瞻博网络安全边缘”凭据中输入的用户名相同。有关详细信息,请参阅步骤 1。

- 单击 添加 以继续。

将启用了瞻博网络安全边缘(自动)选项的模板分配给站点时,将自动创建关联的 JSE 站点(位置对象),并启动从设备到最近网络接入点 (POP) 的隧道。

要使安全边缘连接器配置生效,您必须创建具有 Mist 安全边缘连接器到瞻博网络安全边缘流量引导的应用程序策略。

验证瞻博网络安全边缘隧道

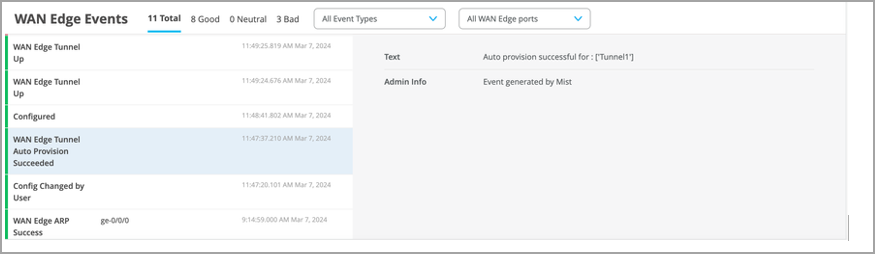

在瞻博网络 Mist 门户上,一旦 WAN 边缘事件下显示 WAN 边缘隧道自动配置成功 事件,您就可以在设备的 WAN 见解中验证已建立的隧道详细信息。

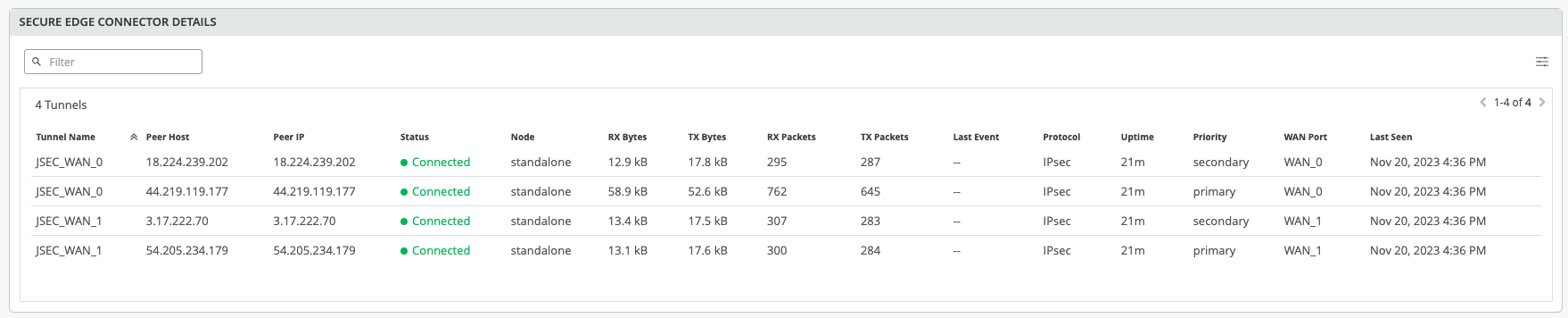

在 WAN 边缘> WAN 边缘洞察 页面中获取已建立的隧道状态详细信息 瞻博网络 Mist 云门户。

您可以在瞻博网络 Security Director Cloud 仪表板和服务位置中查看已建立的隧道。