将 Google Workspace 集成为身份提供商

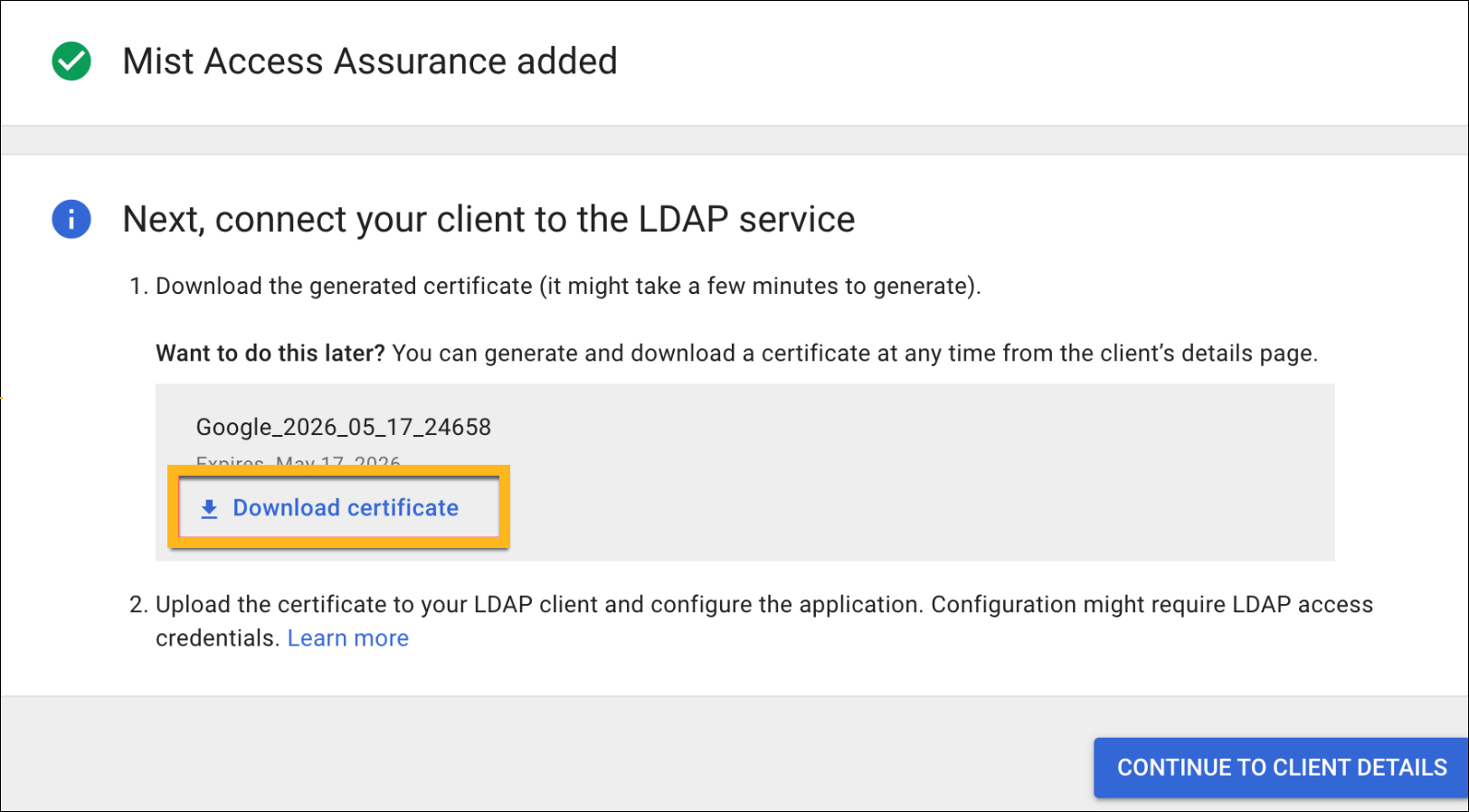

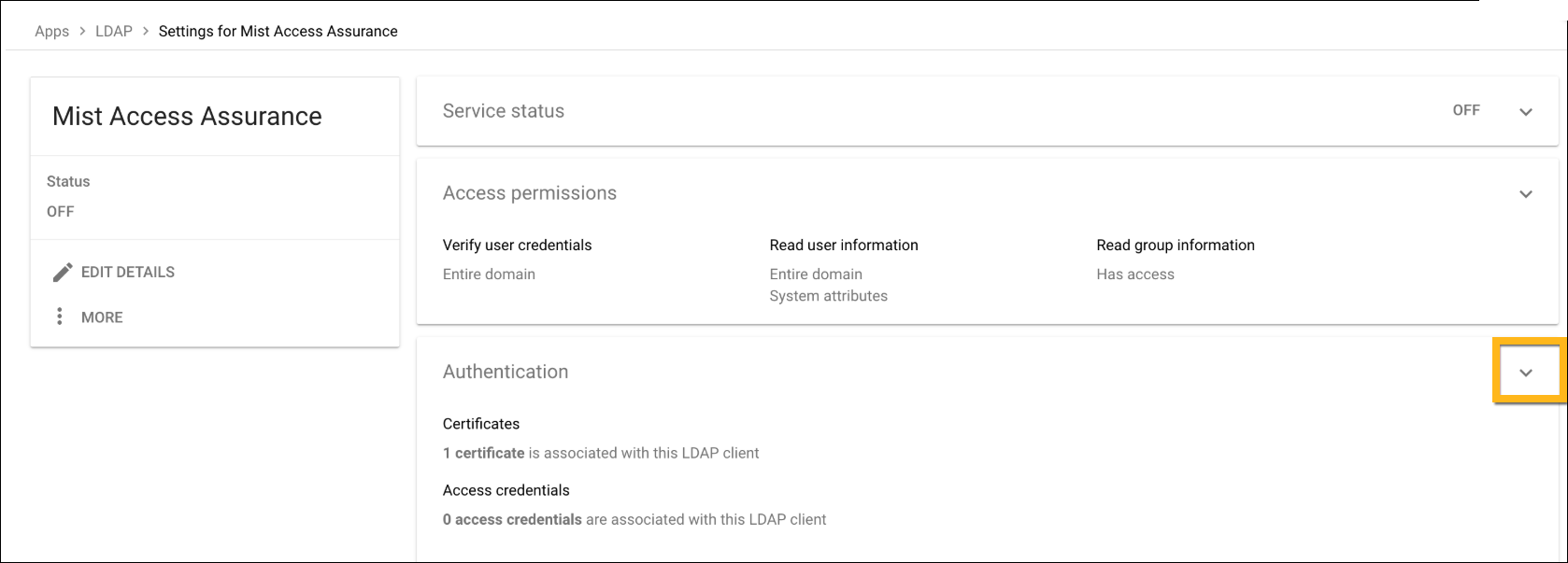

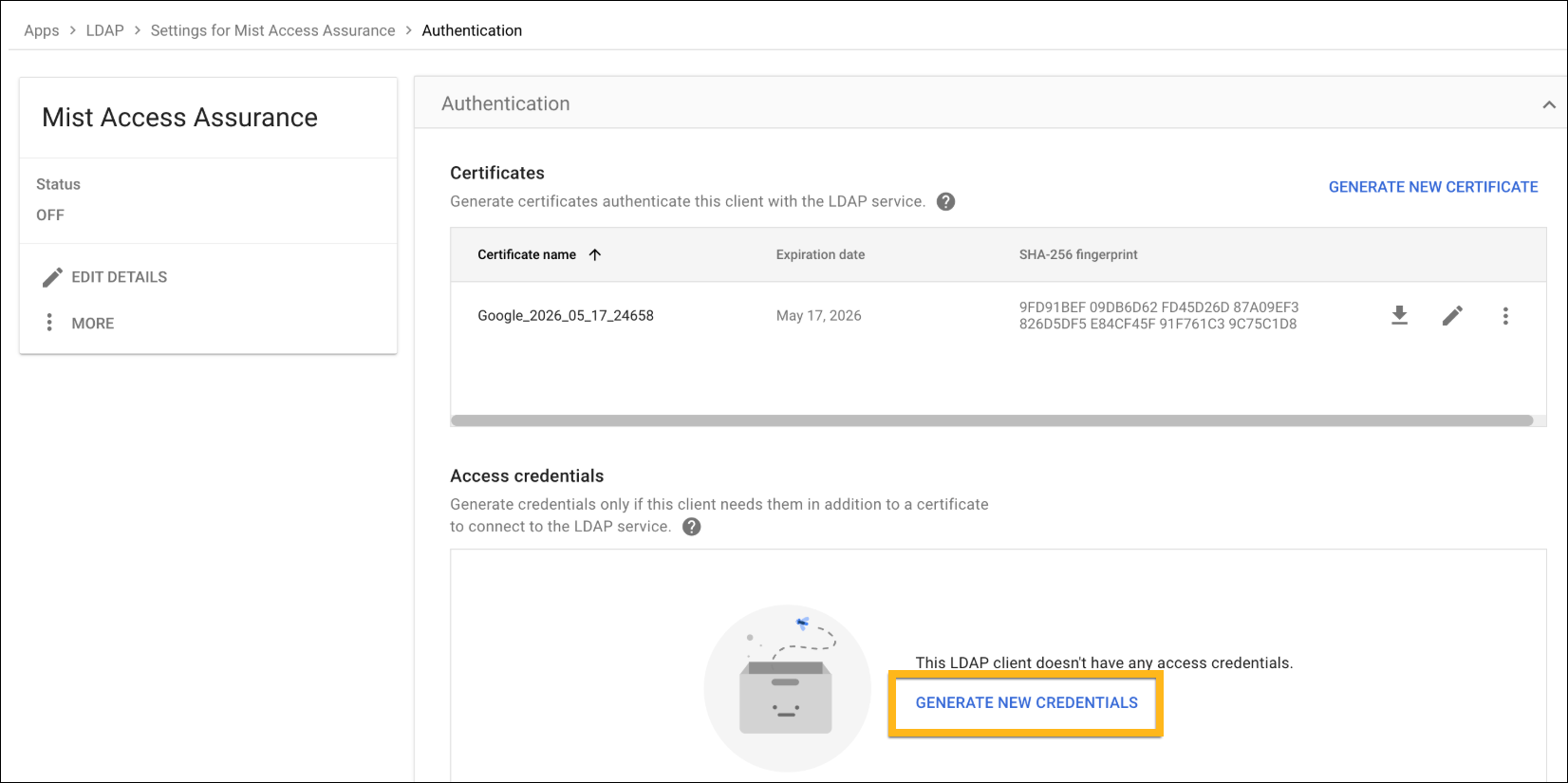

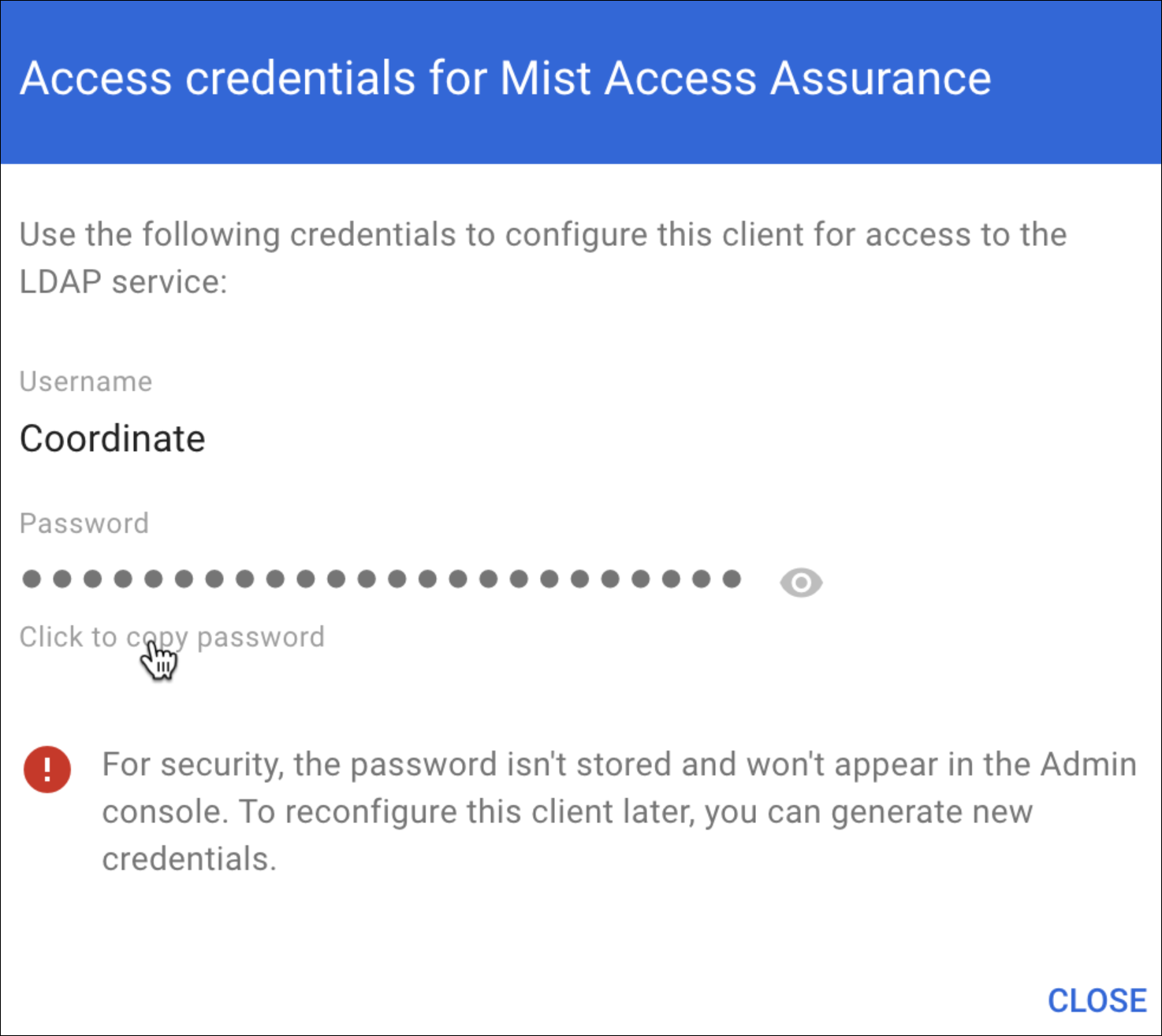

请按照以下步骤在您的 Google Workspace 门户中将 Mist 添加为客户端,下载您的证书,并将您的身份提供商添加到您的瞻博网络 Mist 组织。

通过瞻博网络 Mist Access Assurance,您可以与 Google Workspace 作为身份提供商 (IdP) 集成,以将安全的轻型目录访问协议 (LDAPS) 连接器用于以下用例:

- 对于基于证书的(EAP-TLS 或 EAP-TTLS)授权:

- 检索用户组成员身份信息,以支持基于此用户身份的身份验证策略

- 获取用户帐号的状态(有效或已暂停)

-

EAP-TTLS 与 PAP

- 检查用户名和密码,以便通过 Google 的身份提供商进行身份验证

本文档中包含的某些屏幕截图来自第三方应用程序。请注意,这些屏幕截图可能会随着时间的推移而更改,并且可能并不总是与应用程序的当前版本匹配。

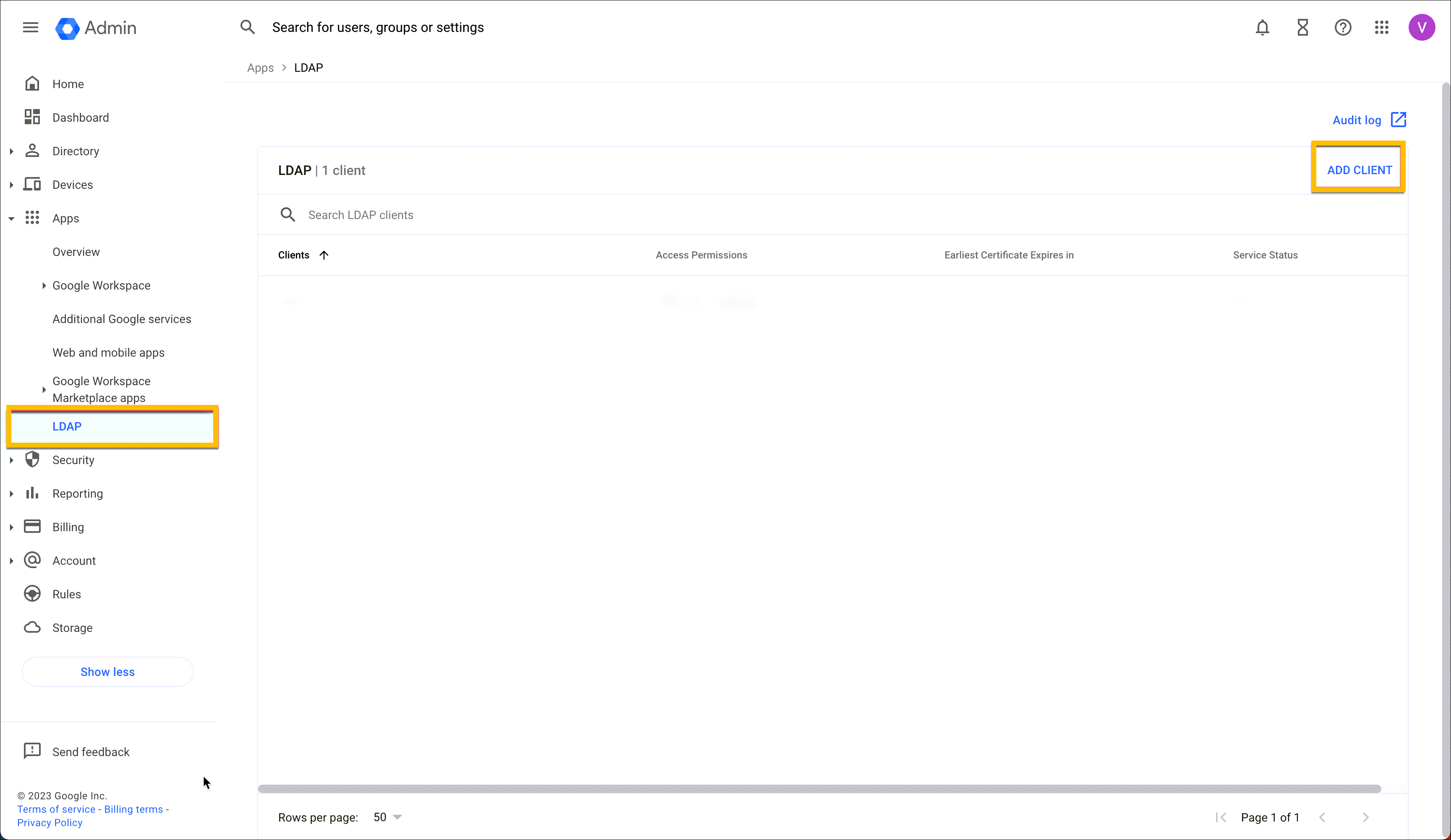

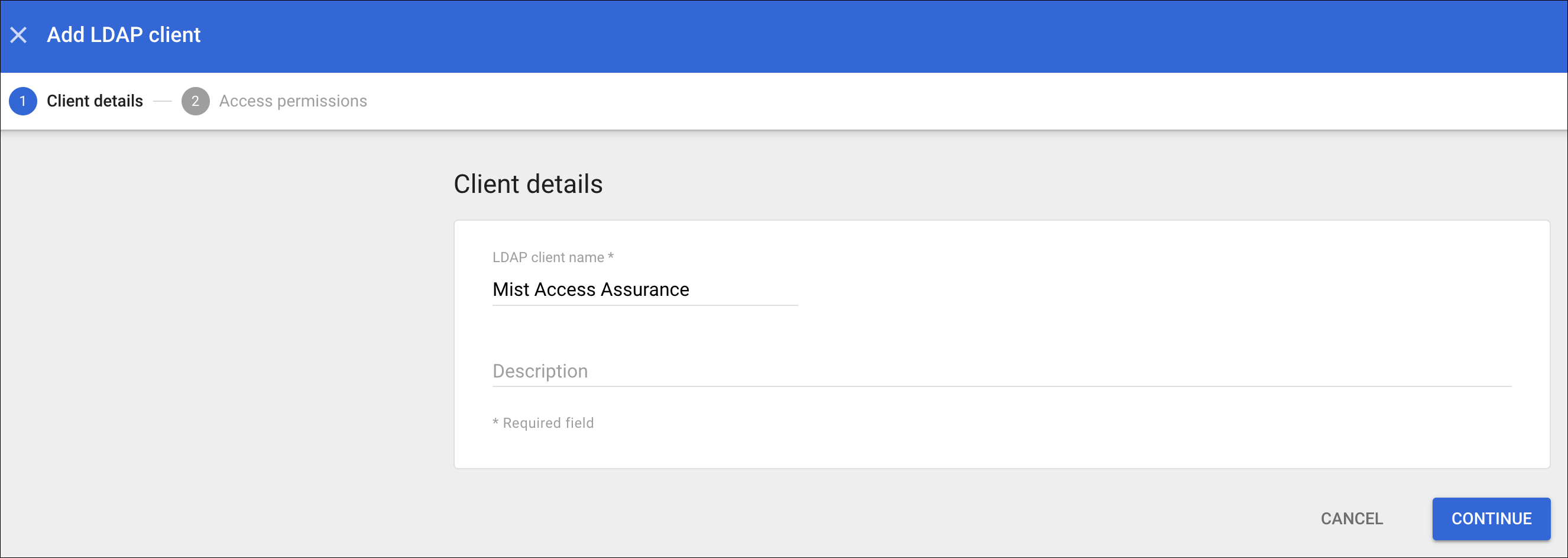

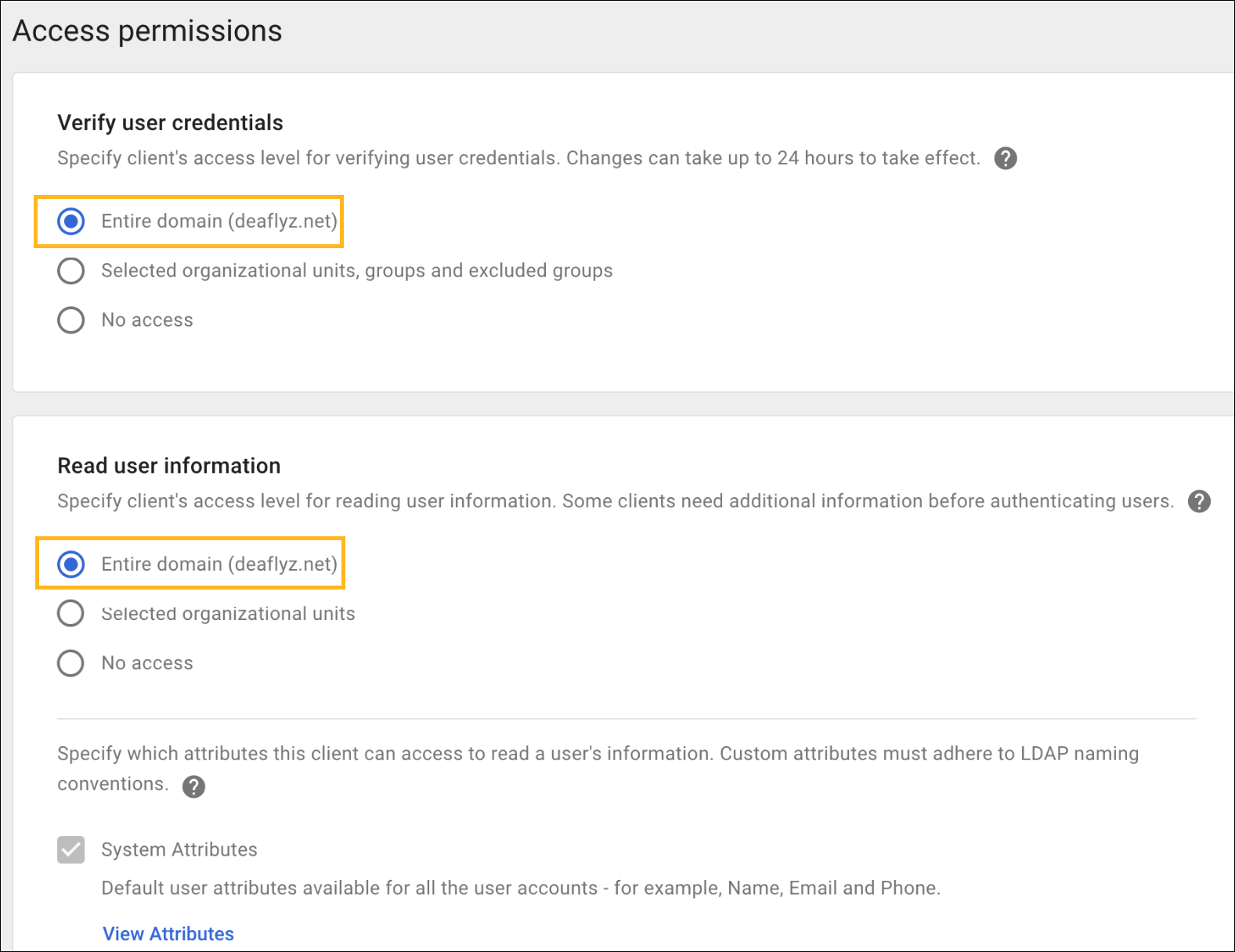

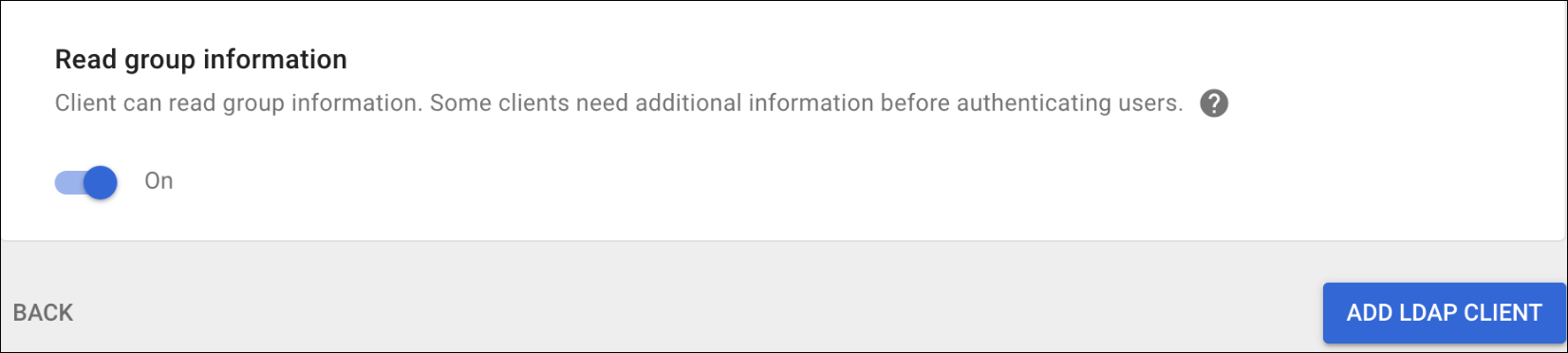

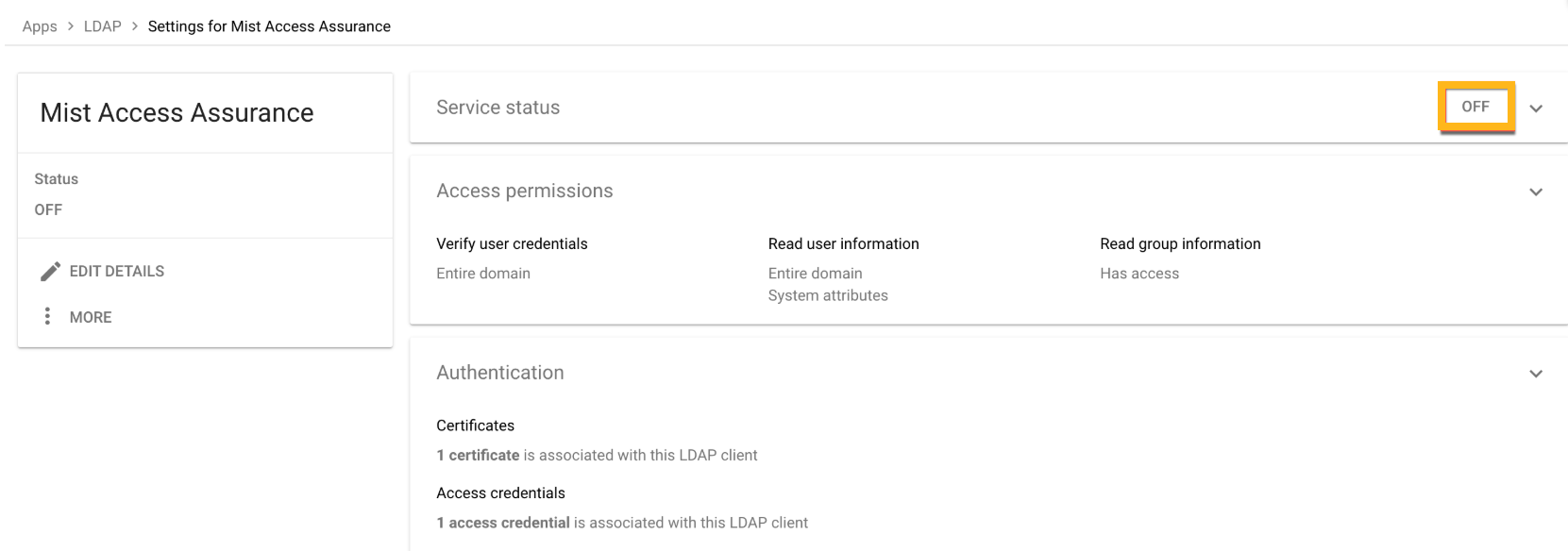

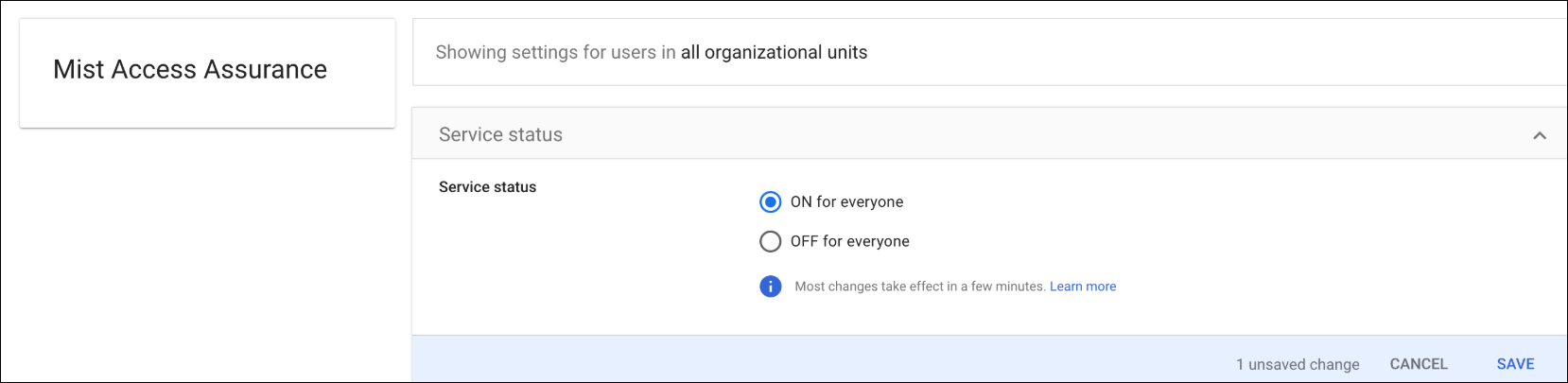

在 Google Workspace 上进行配置

以下过程说明如何使用瞻博网络 Mist 将 Google Workspace 配置为身份提供商 (IdP)。

第三方应用程序的屏幕截图在发布时是正确的。我们无法知道屏幕截图在未来任何时间何时或是否准确。请参阅第三方网站,了解有关这些屏幕或所涉及工作流程的更改的指导。

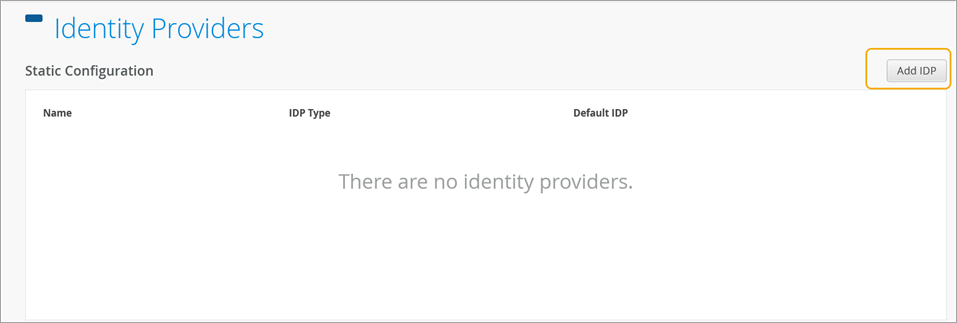

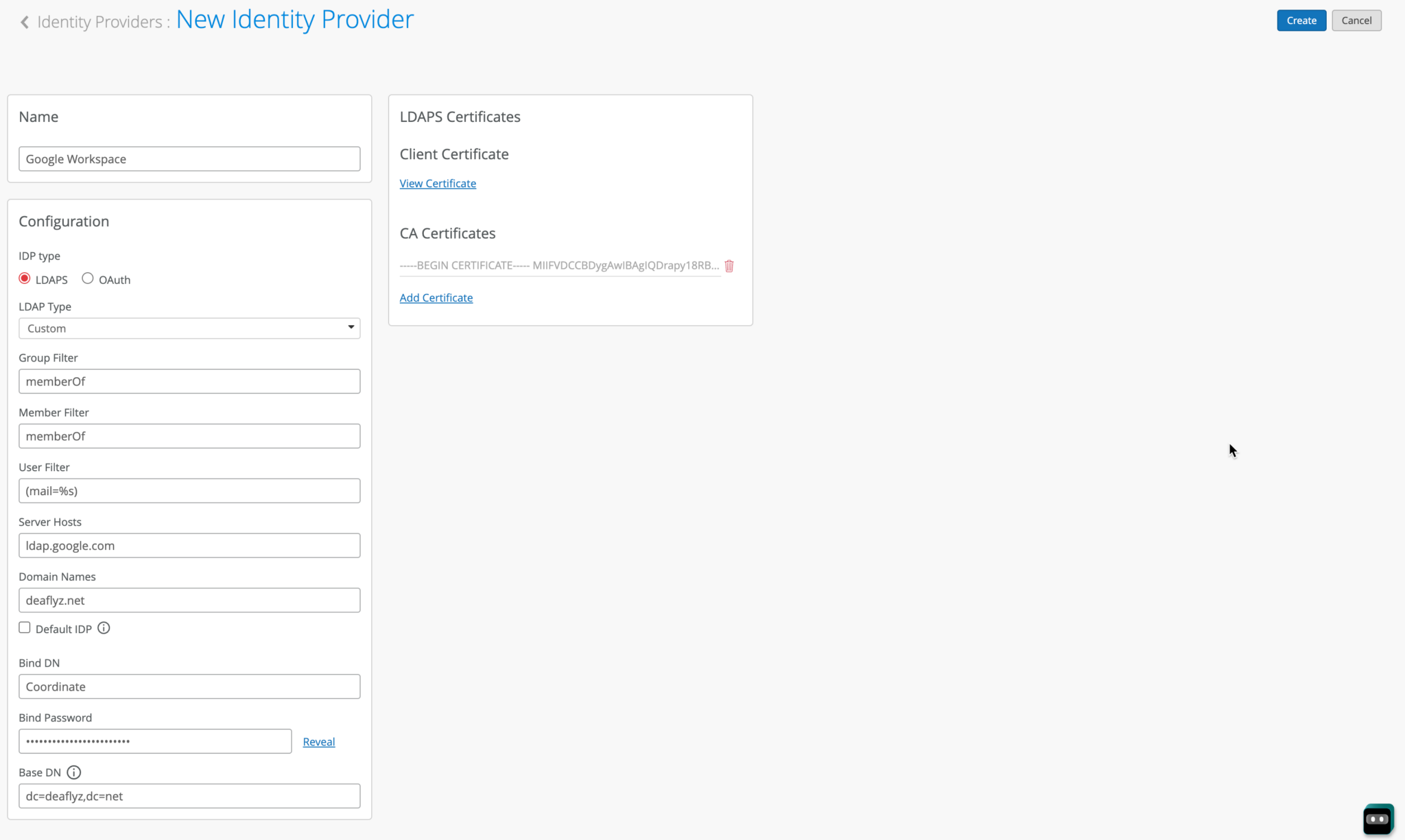

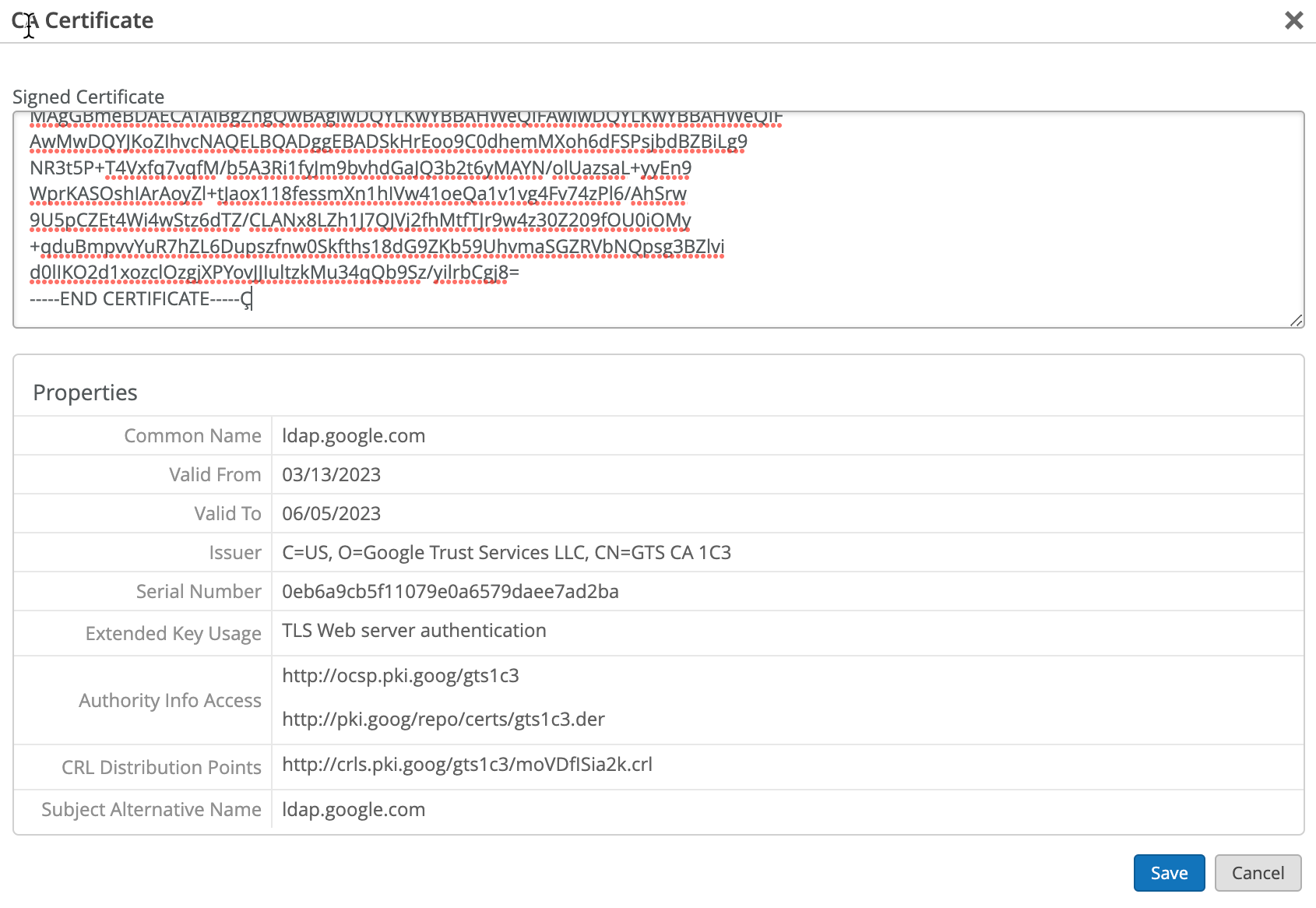

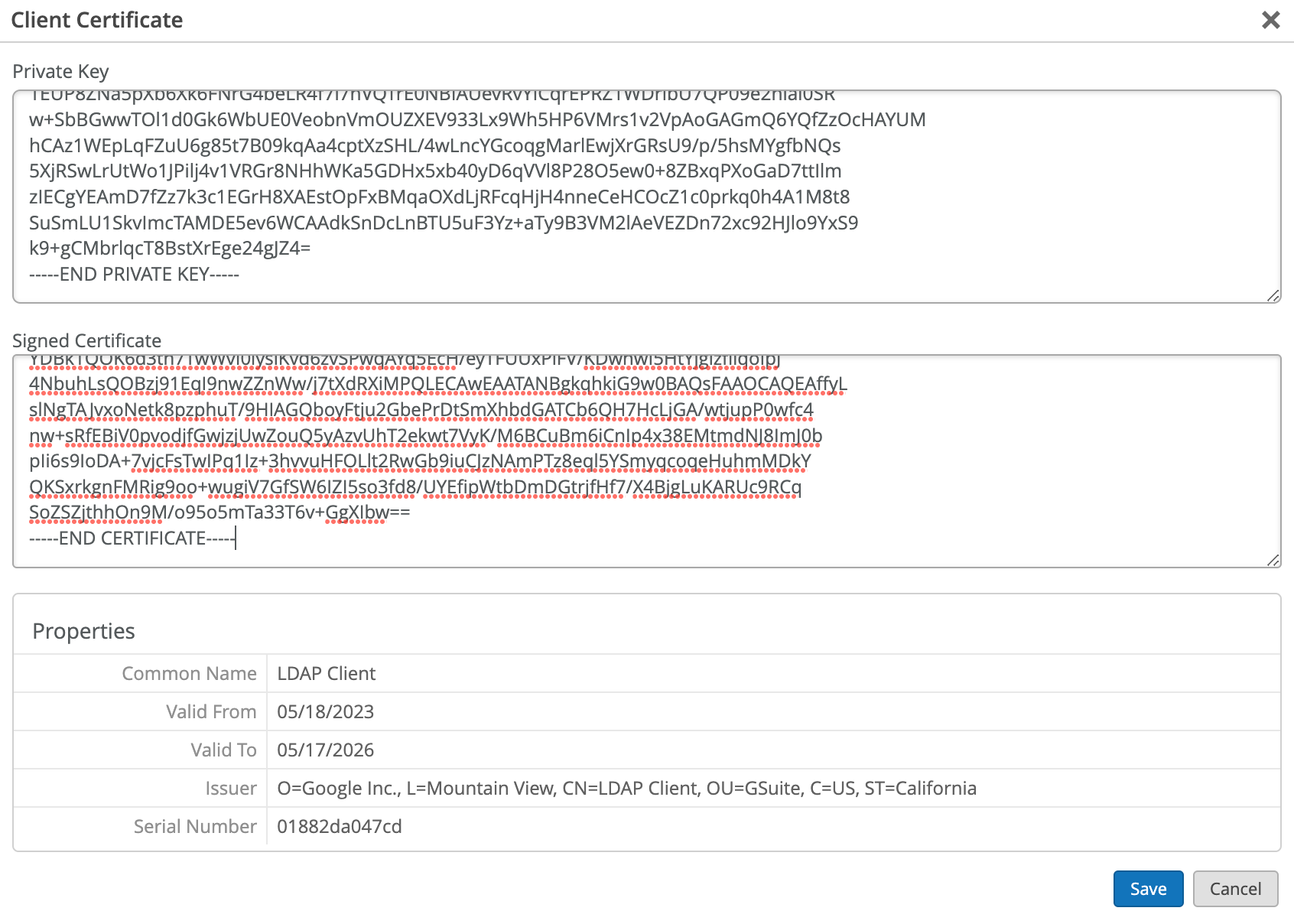

瞻博网络 Mist 仪表板上的配置

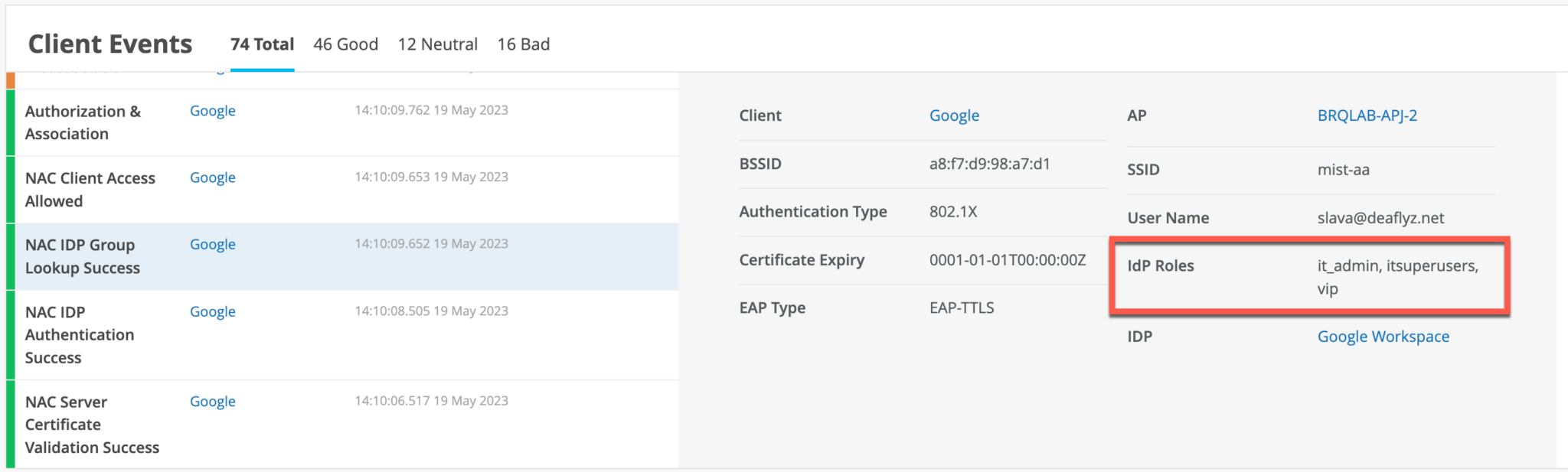

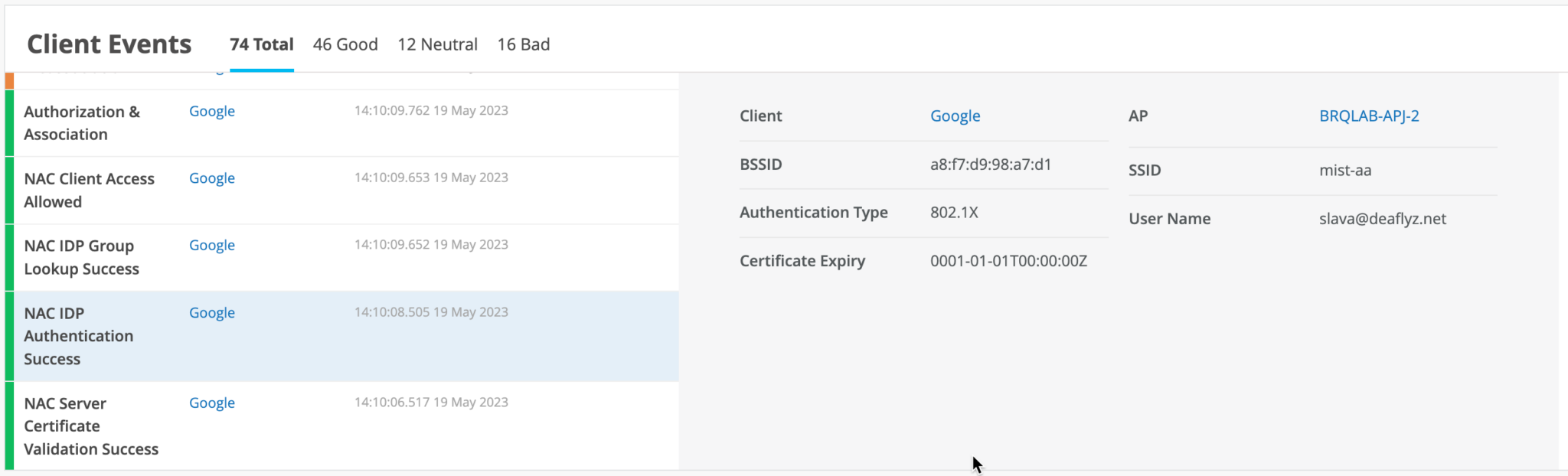

在 瞻博网络 Mist 门户上,转到 监控 > Insights > 客户端事件。

当用户使用 EAP-TTLS 进行身份验证时,您可以看到获取用户组成员资格信息的 NAC IDP 身份验证成功 和 NAC IDP 组查找成功 事件。

如果是 EAP-TTLS 身份验证,您可以看到 NAC IDP 身份验证成功 事件。此事件表示 Google Workspace 已验证用户凭据。

您可以在身份验证政策规则中利用 Google Workspace 中的 IDP 角色,根据用户角色执行网络分段。

关于使用 ROPC 的 EAP-TTLS 和 Azure AD

可扩展身份验证协议隧道 TLS (EAP-TTLS) 利用 LDAPS OAuth 流与 Azure AD 来执行用户身份验证。这意味着使用传统身份验证,其中涉及使用没有 MFA 的用户名和密码。使用此方法时需要考虑几个因素:

- 使用正确的 Wi-Fi 配置文件配置客户端设备(来自 GPO 或 MDM)。 在登录提示时仅提供用户名和密码对于某些作系统不起作用。

- 用户必须使用 Google 电子邮件 ID (username@domain) 用户名格式来输入用户名。

- 配置客户端以信任服务器证书。请参阅 使用数字证书。