为瞻博网络 Mist Access Assurance 添加身份提供商

请按照以下步骤将标识提供者添加到组织,以增强身份验证和访问控制。了解身份提供程序 (IdP) 设置中可用的各种选项。

瞻博网络 Mist™ Access Assurance 与各种身份提供商 (IdP) 集成,以增强身份验证和访问控制。身份提供程序充当 EAP-TLS 或 EAP-TTLS 的身份验证源(在 EAP-TTLS 的情况下)和授权源(通过获取用户组成员资格、帐户状态等)。

以下是受支持的 IdP:

-

Microsoft Entra ID(以前称为 Azure Active Directory)

-

Okta 员工队伍身份

-

Google Workspace

-

瞻博网络 Mist Edge 代理

瞻博网络 Mist Access Assurance 使用身份提供商 (IdP) 来:

- 获取其他标识上下文,例如客户端的用户组成员身份和帐户状态。

此信息可用于基于证书的身份验证方法,例如可扩展身份验证协议 - 传输层安全性 (EAP-TLS) 和可扩展身份验证协议 - 隧道 TLS (EAP-TTLS)。

- 通过验证凭据来验证客户端身份。EAP-TTLS 支持基于证书的身份验证。

请记住,配置 IdP 对于基于 EAP-TLS 证书的身份验证是可选的,但对于基于证书的身份验证 (EAP-TTLS) 是强制性的。如果您要设置 IdP,请确保您拥有来自身份提供商的必要详细信息,例如客户端 ID 和客户端密码。

瞻博网络 Mist Access Assurance 使用以下协议集成到任何 IdP 中,以查找用户并获取设备状态信息:

- 安全轻量目录访问协议 (LDAP)

- OAuth 2.0

配置 IdP 对于基于 EAP-TLS 证书的身份验证是可选的,对于基于证书的身份验证 (EAP-TTLS) 是必需的。

先决条件

-

如果您使用的是 Azure、Okta 或类似的 IdP,请向 IdP 注册。注册后,您可以从 IdP 获取客户端 ID 和客户端密码详细信息。

有关帮助,请参阅:

如果您将 Mist Edge 代理用作 IdP,请声明或注册 Mist Edge 并创建 Mist Edge 群集。

您可以通过从瞻博网络 Mist 门户的左侧菜单中选择 Mist Edge 来执行这些任务。然后使用按钮声明 Mist Edge、 创建 Mist Edge 和 创建群集。

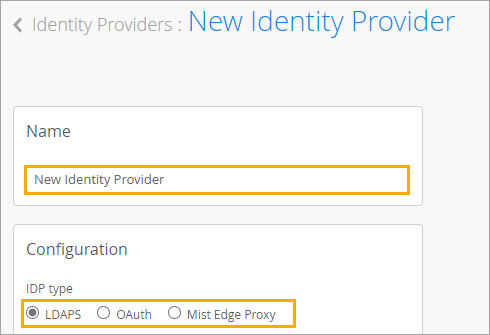

要为瞻博网络 Mist Access Assurance 添加身份提供商: