在此页面上

附录:第 1 天部署

WAN 路由器安装

在本章中,我们将分享同样由瞻博网络 Mist 云管理的两款瞻博网络 WAN 路由器的配置示例。这种解决方案被称为“全栈”解决方案,因为它使您能够在单一管理平台内管理位于分支机构的所有网络设备。

瞻博网络 SSR 作为由瞻博网络 Mist 云管理的 WAN 路由器

瞻博网络® SSR 系列路由器支持 LAG 接口以及从版本 V6.3.0 开始建议的 LACP“强制”选项。在撰写本文时,此固件版本处于测试阶段。计划在瞻博网络配置示例 (NCE) 中分享有关如何将 LAG 与强制提升选项一起使用的信息。请查看瞻博网络网站了解此示例的可用性。

瞻博网络 SRX 作为由瞻博网络 Mist 云管理的 WAN 路由器

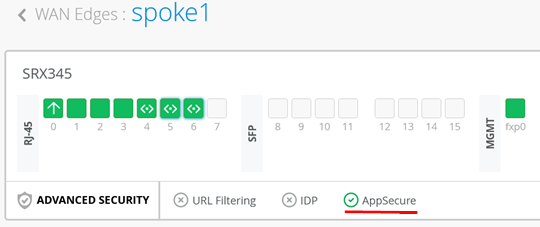

请确保 SRX 设备具有 AppID 许可证,否则无法由瞻博网络 Mist 云进行管理。这与您是将其用作独立防火墙还是用作管理 VPN 的 SD-WAN 路由器无关。

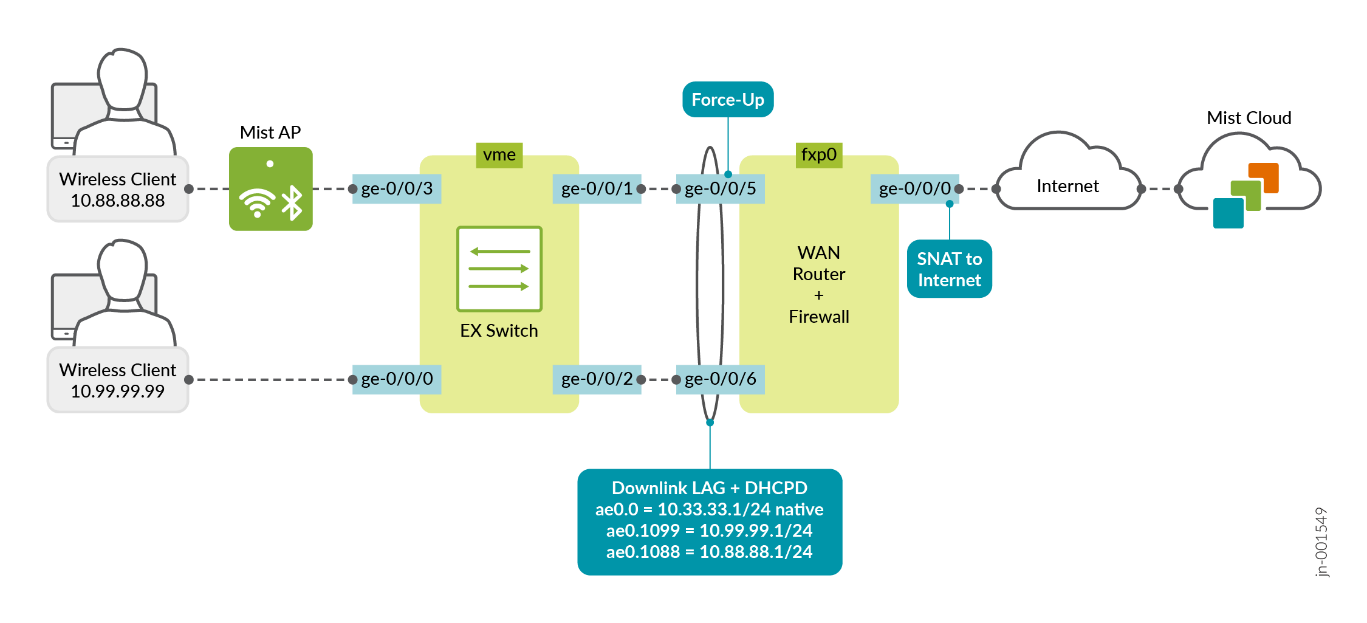

在下面的示例中,我们与独立 WAN 路由器和独立 EX 系列交换机共享最低要求,以建立一个简单的分支,通过 LAG 接口对交换机进行带内管理。您可以通过让 EX 系列交换机组成虚拟机箱或让 WAN 路由器组成高可用性群集对来扩展这一点。不幸的是,我们无法在这里描述所有可能的排列,因此我们只介绍基础知识。

的分支拓扑

的分支拓扑

如果您的设计有多个从 WAN 路由器到接入交换机的 LAG,则您有以下选项:

- 当设备为瞻博网络 SRX 3xx 系列且瞻博网络 Mist 云可以自动配置 IRB 时,VLAN 可以在多个 LAG 之间共享。

- 使用瞻博网络 SRX 1500 系列或更高版本时,您需要为每个 LAG 定义一组唯一的 VLAN,或者在群集模式下利用具有高可用性配置的分布层架构。

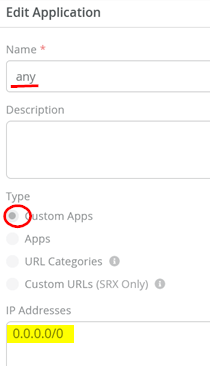

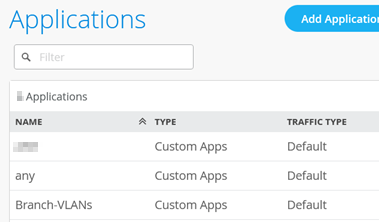

转到 “组织>应用程序 ”,并检查是否存在具有以下设置的现有应用程序:

- 名称=任意

- 类型=自定义应用

- IP 地址 = 0.0.0.0/0

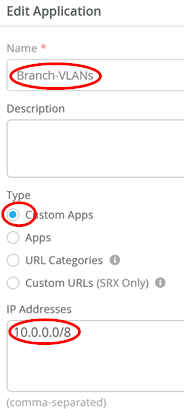

使用以下设置添加另一个应用程序:

- 名称=分支 VLAN

- 类型=自定义应用

- IP 地址=10.0.0.0/8

现在,您应该看到列出的两个应用程序,如下所示:

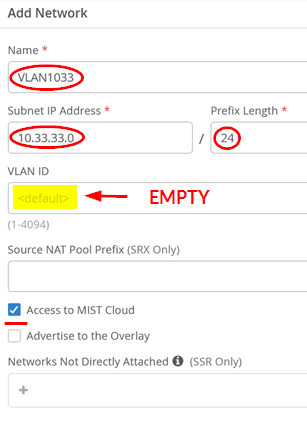

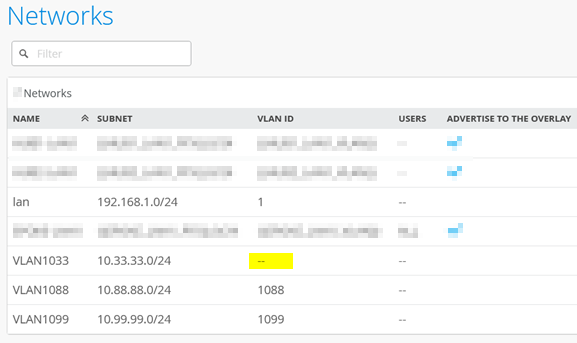

转至 组织>网络 并添加第一个 VLAN:

- 名称=VLAN1033

- 子网 IP 地址 = 10.33.33.0

- 前缀长度=24

- VLAN ID = 将此字段留空。 这是用于连接的 EX 系列交换机以及 AP 的带内管理的本机 VLAN。

- 访问 Mist 云 = 已启用。必须启用此功能,才能连接的交换机和接入点由瞻博网络 Mist 云进行管理。

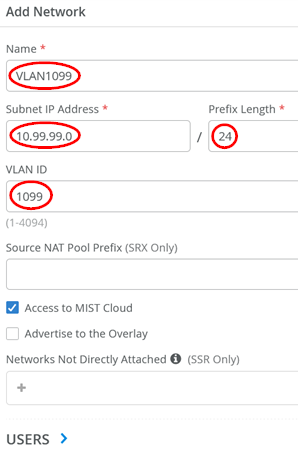

然后,添加第二个 VLAN(在我们的拓扑中,我们将其用于有线客户端):

- 名称=VLAN1099

- 子网 IP 地址=10.99.99.0

- 前缀长度=24

- VLAN ID = 1099

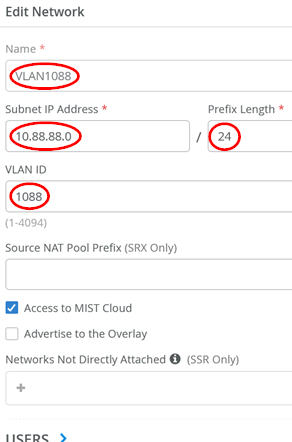

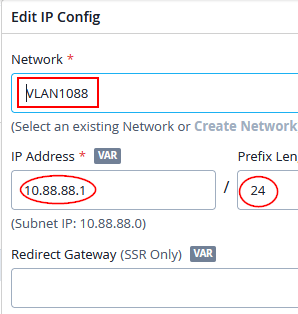

然后,添加第三个 VLAN(在我们的拓扑中,我们通过 AP 将其用于无线客户端)

- 名称=VLAN1088

- 子网 IP 地址 = 10.88.88.0

- 前缀长度=24

- VLAN ID = 1088

查看这三个网络并验证是否没有为交换机和 AP 管理网络设置 VLAN ID,因为这是下行链路中继上的本机 VLAN。

以下 JSON 模板可用于配置分支 WAN 路由器。或者,分支 WAN 路由器的手动配置步骤会紧跟在 JSON 模板之后列出。

{

"type": "standalone",

"port_config": {

"ge-0/0/0": {

"usage": "wan",

"name": "wan",

"ip_config": {

"type": "dhcp"

}

},

"ge-0/0/15": {

"usage": "wan",

"name": "wan2",

"ip_config": {

"type": "dhcp"

}

},

"cl-1/0/0": {

"usage": "wan",

"name": "lte",

"wan_type": "lte",

"ip_config": {

"type": "dhcp"

}

},

"ge-0/0/5-6": {

"usage": "lan",

"aggregated": true,

"ae_disable_lacp": false,

"ae_lacp_force_up": true,

"ae_idx": 0,

"redundant": false,

"critical": false,

"disabled": false,

"networks": [

"VLAN1033",

"VLAN1099",

"VLAN1088"

]

}

},

"ip_configs": {

"VLAN1033": {

"type": "static",

"ip": "10.33.33.1",

"netmask": "/24"

},

"VLAN1099": {

"type": "static",

"ip": "10.99.99.1",

"netmask": "/24"

},

"VLAN1088": {

"type": "static",

"ip": "10.88.88.1",

"netmask": "/24"

}

},

"dhcpd_config": {

"VLAN1033": {

"type": "local",

"ip_start": "10.33.33.10",

"ip_end": "10.33.33.250",

"gateway": "10.33.33.1",

"dns_servers": [

"8.8.8.8",

"9.9.9.9"

],

"options": {}

},

"VLAN1099": {

"type": "local",

"ip_start": "10.99.99.10",

"ip_end": "10.99.99.250",

"gateway": "10.99.99.1",

"dns_servers": [

"8.8.8.8",

"9.9.9.9"

],

"options": {}

},

"VLAN1088": {

"type": "local",

"ip_start": "10.88.88.10",

"ip_end": "10.88.88.250",

"gateway": "10.88.88.1",

"dns_servers": [

"8.8.8.8",

"9.9.9.9"

],

"options": {}

}

},

"path_preferences": {

"wan": {

"paths": [

{

"type": "wan",

"name": "wan"

}

]

},

"LAN": {

"strategy": "ordered",

"paths": [

{

"type": "local",

"networks": [

"VLAN1033"

]

},

{

"type": "local",

"networks": [

"VLAN1099"

]

},

{

"type": "local",

"networks": [

"VLAN1088"

]

}

]

}

},

"service_policies": [

{

"name": "inside_Branch_hairpin",

"tenants": [

"VLAN1033",

"VLAN1088",

"VLAN1099"

],

"services": [

"Branch-VLANs"

],

"action": "allow",

"path_preference": "LAN",

"idp": {

"enabled": false

}

},

{

"name": "Internet",

"tenants": [

"VLAN1033",

"VLAN1099",

"VLAN1088"

],

"services": [

"any"

],

"action": "allow",

"path_preference": "wan",

"idp": {

"enabled": false

}

}

],

"bgp_config": {},

"routing_policies": {},

"extra_routes": {},

"vrf_instances": {},

"tunnel_configs": {},

"oob_ip_config": {

"type": "dhcp",

"node1": {

"type": "dhcp"

}

},

"ntp_servers": [

"time.google.com"

],

"dns_servers": [

"8.8.8.8",

"9.9.9.9"

],

"tunnel_provider_options": {

"jse": {},

"zscaler": {}

},

"additional_config_cmds": [

"set security zones security-zone VLAN1033 host-inbound-traffic system-services ping",

"set security zones security-zone VLAN1099 host-inbound-traffic system-services ping",

"set security zones security-zone VLAN1088 host-inbound-traffic system-services ping"

],

"name": "Branch-WAN-Router"

}

不使用 JSON 模板时,请改为执行以下步骤来配置分支 WAN 路由器:

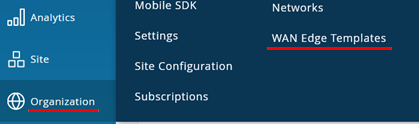

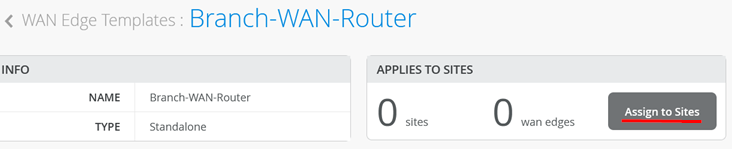

转到 组织> WAN 边缘模板

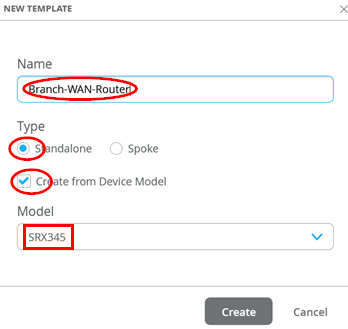

使用以下参数创建新模板:

- 名称=分支-WAN-路由器

- 类型=独立

- 从设备模型创建 = 选中

- 型号=<选择您的型号>

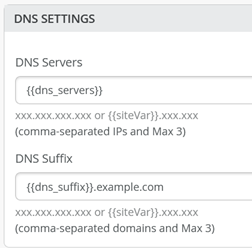

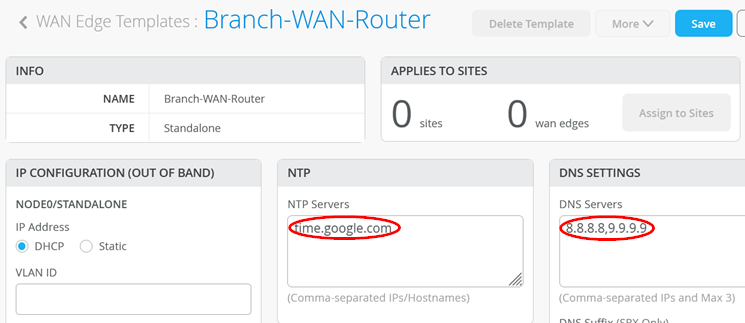

创建模板后,请根据您的环境从基本配置设置开始,如下所示:

- NTP=time.google.com

- DNS 服务器=8.8.8.8, 9.9.9.9

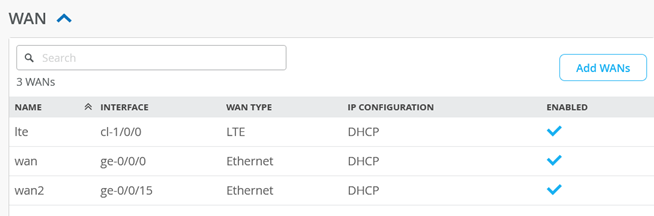

检查模板时,应会看到以下预配置 WAN 接口。我们将使用 “wan” ge-0/0/0 接口从宽带路由器获取 DHCP 租约。

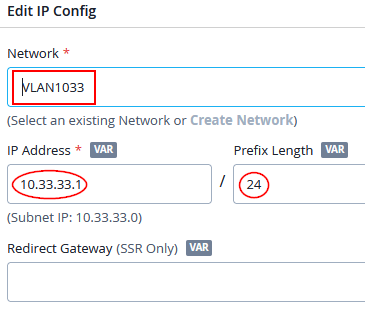

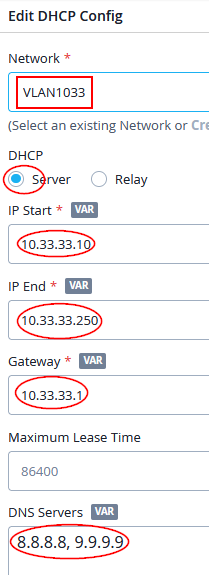

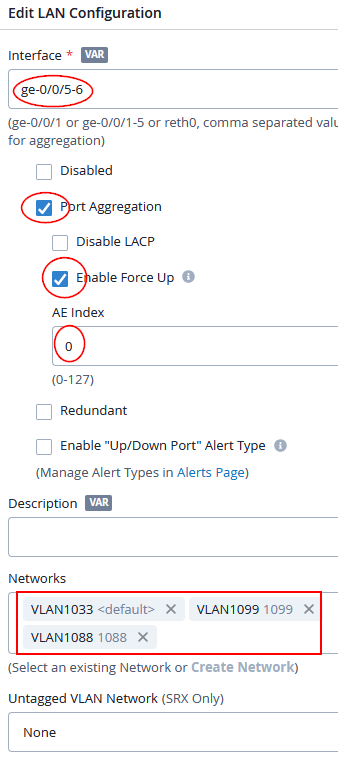

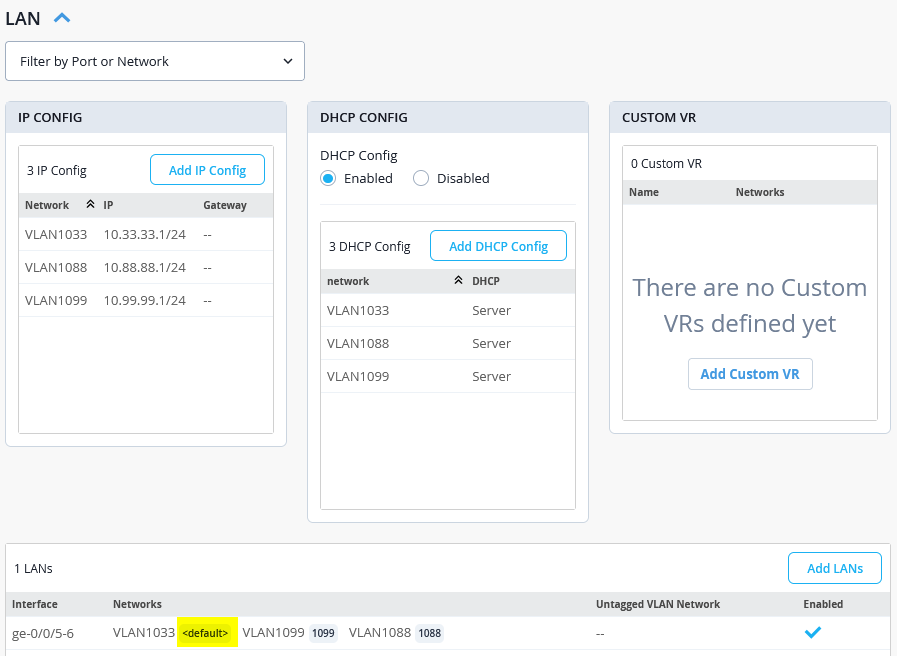

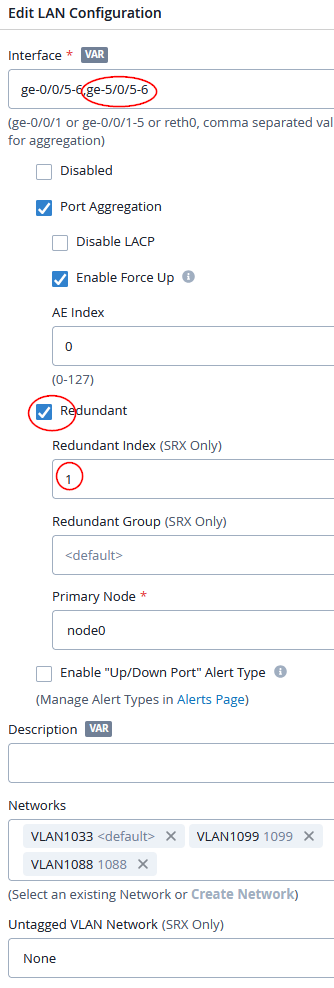

我们将修改此模板的 LAN 接口。删除预配置的“lan”接口(此处未显示)。然后使用以下方法创建第一个 LAN 网络(用于我们的设备管理的本机网络):

- 网络=VLAN1033

- 接口=ge-0/0/5-6

- 端口聚合 = 已启用

- 启用强制向上=选中

- AE 指数=0

- 检查 VLAN ID:<默认>是否出现在之前的“网络”定义中

- IP 地址=10.33.33.1

- IP 前缀长度 = 24

- DHCP=服务器

- IP 开始 = 10.33.33.10

- IP 端=10.33.33.250

- 网关=10.33.33.1

- DNS 服务器=8.8.8.8, 9.9.9.9

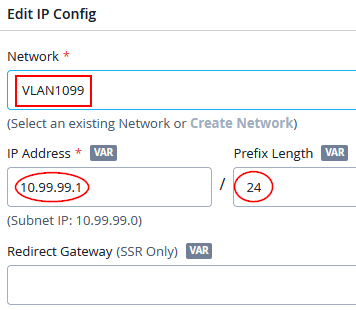

然后,使用以下功能创建第二个 LAN 网络(为我们的有线客户端中继):

- 网络=VLAN1099

- 接口=ge-0/0/5-6

- 端口聚合 = 已启用

- 启用强制向上=选中

- AE 指数=0

- 检查 VLAN ID:1099 是否出现在之前的“网络”定义中

- IP 地址=10.99.99.1

- IP 前缀长度 = 24

- DHCP=服务器

- IP 开始 = 10.99.99.10

- IP 结束 = 10.99.99.250

- 网关 = 10.99.99.1

- DNS 服务器=8.8.8.8, 9.9.9.9

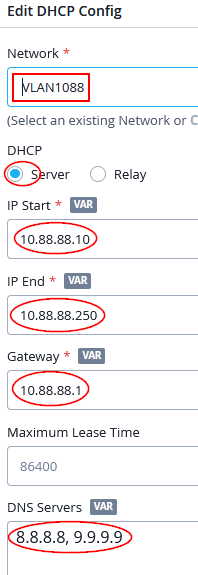

然后,使用以下功能创建第三个 LAN 网络(为我们的无线客户端中继):

- 网络=VLAN1088

- 接口=ge-0/0/5-6

- 端口聚合 = 已启用

- 启用强制向上=选中

- AE 指数=0

- 检查 VLAN ID:1088 是否出现在之前的“网络”定义中

- IP 地址=10.88.88.1

- IP 前缀长度 = 24

- DHCP=服务器

- IP 开始 = 10.88.88.10

- IP 端=10.88.88.250

- 网关=10.88.88.1

- DNS 服务器=8.8.8.8, 9.9.9.9

最终的 LAN 接口表应如下图所示:

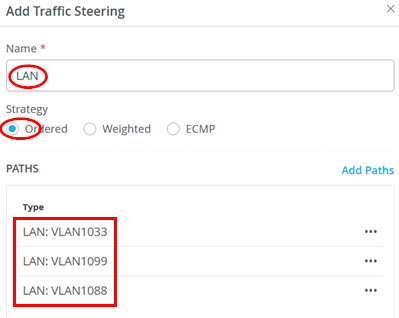

下一步是向流量转向策略添加新目标。这是启用本地VLAN之间的通信所必需的,我们希望在我们的示例中发生。使用以下设置添加新的流量引导策略:

- 名称=局域网

- 策略=有序

- 路径:

- 类型=局域网:VLAN1033

- 类型=局域网:VLAN1099

- 类型=局域网:VLAN1088

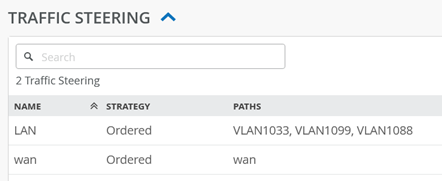

现在,您应该会看到流量引导目标的以下内容:

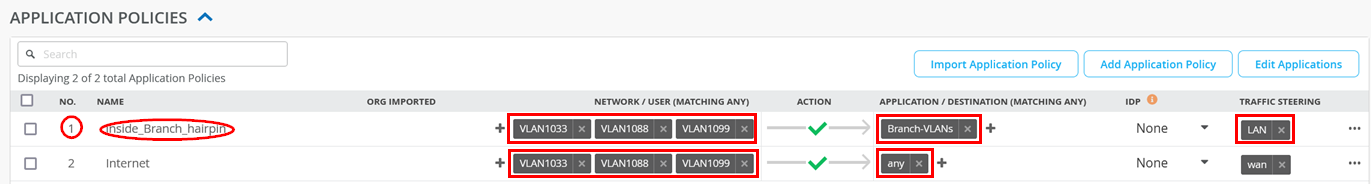

实现应用程序策略的 #Toc170115267__Ref170471401 。您只需要修改的部件应该已经存在。

| 序列号 | 规则名称 | 网络 | 操作 | 目标 | 转向 |

|---|---|---|---|---|---|

| 1 | Inside_Branch_hairpin | VLAN1033、VLAN1099 VLAN1088 | 通过 | 分支 VLAN | 局域网 |

| 2 | 互联网 | VLAN1033、VLAN1099 VLAN1088 | 通过 | 任何 | 广域网 |

实施上表后,现在应会看到应用程序策略的以下配置:

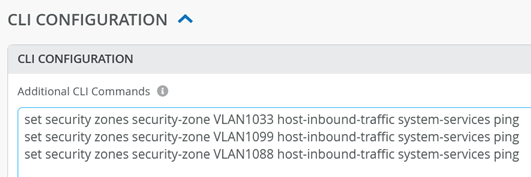

在当前版本中,LAN 端的客户端在将 ICMP ping 作为其本地网关发送到 WAN 路由器时无法获得答案。但是,接收 ping 对于任何本地调试都至关重要。因此,强烈建议您添加一些额外的 Junos CLI 命令,以便为任何有线或无线客户端启用 ping,以将 WAN 路由器作为其所连接的 VLAN 的本地网关。请参阅以下示例:

set security zones security-zone VLAN1033 host-inbound-traffic system-services ping set security zones security-zone VLAN1099 host-inbound-traffic system-services ping set security zones security-zone VLAN1088 host-inbound-traffic system-services ping

在门户中,它应如下图所示:

单击 保存 以立即保存模板。

您必须为此模板分配一个站点,否则将无法在任何设备上使用它。

在这里,我们将 Spoke1 站点添加到模板中,这是我们交换机所在的位置。

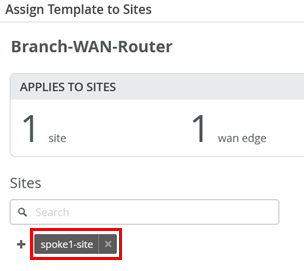

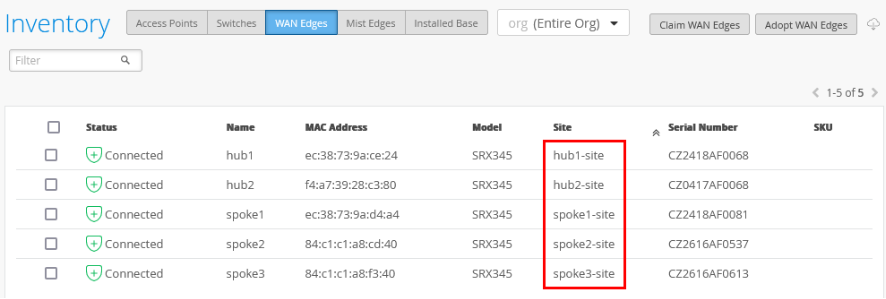

要将 SRX 系列防火墙设备分配给站点,这些设备必须存在于瞻博网络 Mist 清单中。您可以声明或采用 SRX 系列防火墙将其载入瞻博网络 Mist 云。载入设备后,组织清单会显示该设备。

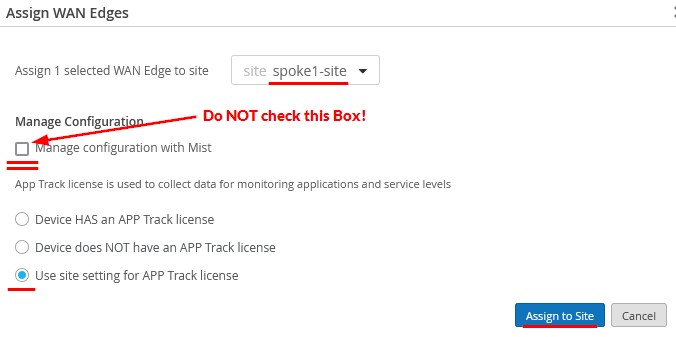

要将 SRX 系列防火墙分配给站点:

- 在门户中,单击“ 组织 > 管理员 > 清单”。

- 刷新浏览器并在 WAN Edge 下进行检查,以确定您的 SRX 系列防火墙是否属于清单的一部分。

- 使用 “分配到站点 ”选项将每个 SRX 系列防火墙分配给单个站点。

- 在 “分配 WAN 边缘 ”页上,从可用站点列表中选择要分配的站点。

- 请勿选择“ 使用 Mist 管理配置 ”选项。否则,您可能会在 SRX 系列防火墙上看到不需要的更改。如果需要,可以在将设备分配到站点后启用该选项。

- 如果您有有效的应用程序安全许可证,请选中“ 对 APP 跟踪许可证使用站点设置 ”选项,然后单击“ 分配到站点”。

下图显示了将设备分配到站点后清单中的更改:

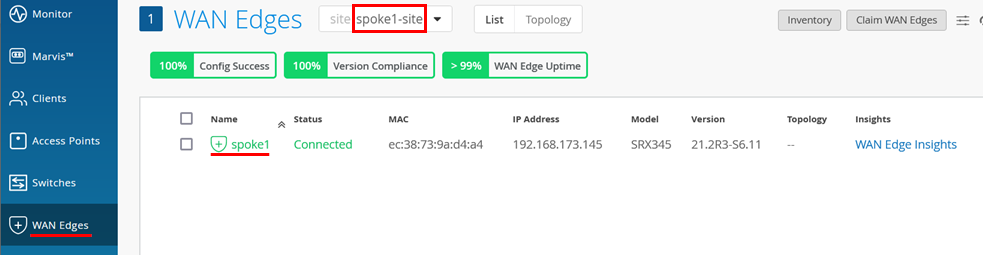

- 载入设备后,在“ WAN 边缘 ”选项卡上,选择 <您的站点> 然后单击该设备。

- 检查设备和应用程序安全状态:

- 现在激活启用设备的 配置管理 作为最后一步,以便 Mist 可以配置设备:

- 可选:在瞻博网络 Mist 云接管设备管理后,使用远程控制台验证设备配置和状态。在我们的示例中,您会看到以下输出:

root@spoke1> show interfaces terse Interface Admin Link Proto Local Remote ge-0/0/0 up up ge-0/0/0.0 up up inet 192.168.173.145/24 . ge-0/0/5 up up ge-0/0/5.0 up up aenet --> ae0.0 ge-0/0/5.1088 up up aenet --> ae0.1088 ge-0/0/5.1099 up up aenet --> ae0.1099 ge-0/0/5.32767 up up aenet --> ae0.32767 ge-0/0/6 up up ge-0/0/6.0 up up aenet --> ae0.0 ge-0/0/6.1088 up up aenet --> ae0.1088 ge-0/0/6.1099 up up aenet --> ae0.1099 ge-0/0/6.32767 up up aenet --> ae0.32767 . ae0 up up ae0.0 up up inet 10.33.33.1/24 ae0.1088 up up inet 10.88.88.1/24 ae0.1099 up up inet 10.99.99.1/24 ae0.32767 up up . root@spoke1> show lacp interfaces Aggregated interface: ae0 LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity ge-0/0/5 FUP Actor No No Yes Yes Yes Yes Fast Active ge-0/0/5 FUP Partner No Yes No No Yes Yes Fast Passive ge-0/0/6 Actor No Yes No No No Yes Fast Active ge-0/0/6 Partner No Yes No No No Yes Fast Passive LACP protocol: Receive State Transmit State Mux State ge-0/0/5 FUP Current Fast periodic Collecting distributing ge-0/0/6 Defaulted Fast periodic Detached连接 EX 系列交换机并通电后,它应该会从 WAN 路由器获取 DHCP 租约,您可以按如下所示进行验证。有时,您还应该看到交换机上的 Phone-Home 客户端试图联系重定向服务器,如我们的示例所示:

root@spoke1> show dhcp server binding detail Client IP Address: 10.33.33.11 Hardware Address: 04:5c:6c:6b:13:42 State: BOUND(LOCAL_SERVER_STATE_BOUND) Protocol-Used: DHCP Lease Expires: 2024-03-07 17:02:09 UTC Lease Expires in: 85474 seconds Lease Start: 2024-03-06 17:02:09 UTC Last Packet Received: 2024-03-06 17:02:09 UTC Incoming Client Interface: ae0.0 Client Interface Vlan Id: 1 Server Identifier: 10.33.33.1 Session Id: 2 Client Pool Name: VLAN1033 root@spoke1> show security flow session source-prefix 10.0.0.0/8 Session ID: 249108247036, Policy name: 01_Internet/20, State: Stand-alone, Timeout: 854, Valid In: 10.33.33.11/59874 --> 44.231.144.179/443;tcp, Conn Tag: 0x0, If: ae0.0, Pkts: 8, Bytes: 1278, Out: 44.231.144.179/443 --> 192.168.173.145/8983;tcp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 18, Bytes: 13734, Total sessions: 1在冗余群集配置中使用 SRX 系列防火墙的示例如下所示。在编写此 JVD 时,推送到所需设备的配置无法在 GUI 中完全配置,因此我们结合使用了在 GUI 中形成冗余以太网接口,然后通过同一模板下方的附加 CLI 手动形成带有“强制”选项的 LAG 接口的组合。

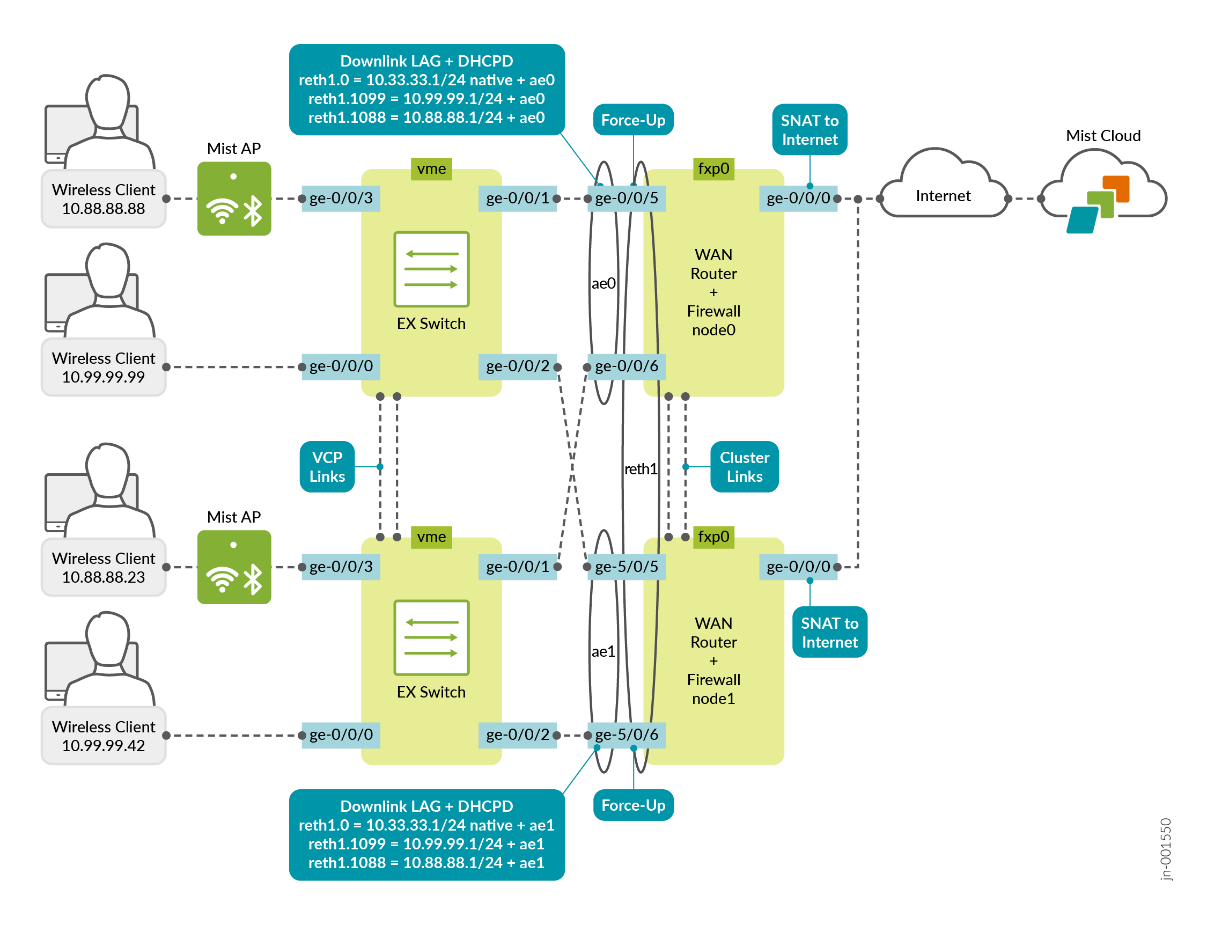

在群集模式下使用 SRX 系列防火墙时,使用 LAG 时至少需要配置 4 个链路,因为无法跨两个冗余群集节点跨越单个聚合以太网捆绑包。相反,您可以在每个本地群集节点上形成单独的聚合以太网捆绑包,并通过通常称为“reth”接口的冗余以太网接口将这些捆绑包绑定在一起。您可以在 #Toc170115267__Ref170471510 中找到示例拓扑:

图 2:作为 WAN 路由器的瞻博网络 SRX 机箱群集的分支拓扑

如上所述,我们目前只在 GUI 中形成 reth 界面。然后,关键配置点为:

- 接口字段必须具有分布在所有群集节点上的所有四个接口名称。在 node1 上,构建群集时始终重命名接口名称。确切的新接口名称将取决于特定设备。

- 不要单击端口聚合。为此,我们添加了以下手动附加 Junos CLI。

- 激活 冗余复选框 。

- 选择以 1 开头的冗余索引号。在我们的示例中,当将值设置为“1”时,这将转换为名为“reth1”的 reth 接口,然后还必须在附加 CLI 中正确引用该接口。

- 最后,查看下面的其他 Junos CLI 示例,并将类似内容的内容以及其他更改添加到您自己的模板中,以完成其余配置。

set interfaces reth1 redundant-ether-options lacp active set chassis aggregated-devices ethernet device-count 2 set interfaces ge-0/0/5 ether-options 802.3ad ae0 set interfaces ge-0/0/5 ether-options 802.3ad lacp force-up set interfaces ge-0/0/5 ether-options redundant-parent reth1 set interfaces ge-0/0/6 ether-options 802.3ad ae0 set interfaces ge-0/0/6 ether-options redundant-parent reth1 set interfaces ge-5/0/5 ether-options 802.3ad ae1 set interfaces ge-5/0/5 ether-options redundant-parent reth1 set interfaces ge-5/0/6 ether-options 802.3ad ae1 set interfaces ge-5/0/6 ether-options 802.3ad lacp force-up set interfaces ge-5/0/6 ether-options redundant-parent reth1

通过声明和基于 ZTP 的安装激活绿地交换机

购买时会设置特定于交换机的二维码。交换机将装在一个带有云就绪徽标的盒子中,带有二维码的贴纸将放在交换机背面靠近风扇排气口和接口的地方。

使用 Mist AI 应用程序将云就绪交换机添加到瞻博网络 Mist 云

分步过程:

- 将 MistAI 应用程序下载并安装到您的手机上。

- 拆开交换机的包装,将管理端口连接到互联网,然后开机。作为 ZTP 流程的一部分,交换机将自动访问 PHC 服务器(或 DHCP 服务器,如果您已进行设置),然后连接到瞻博网络 Mist 云进行配置更新。

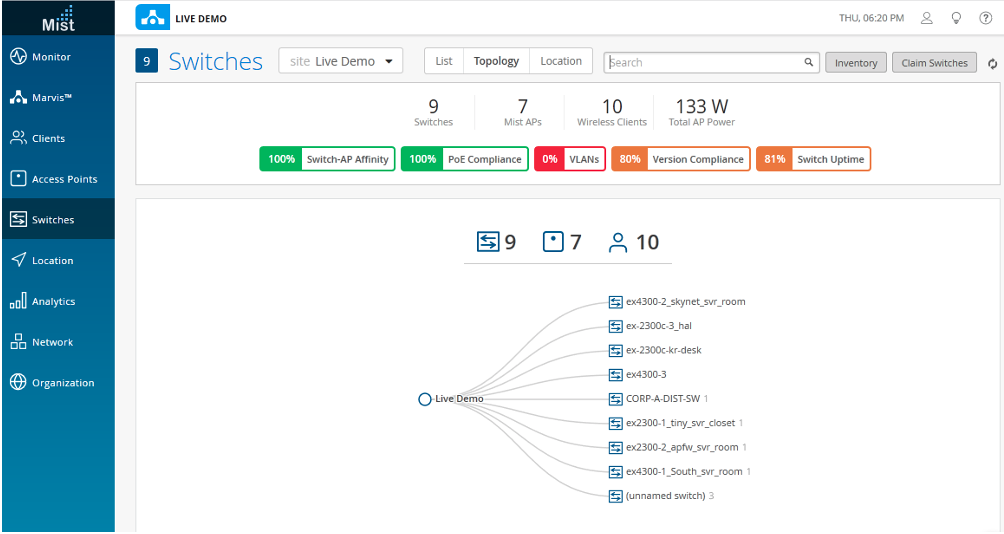

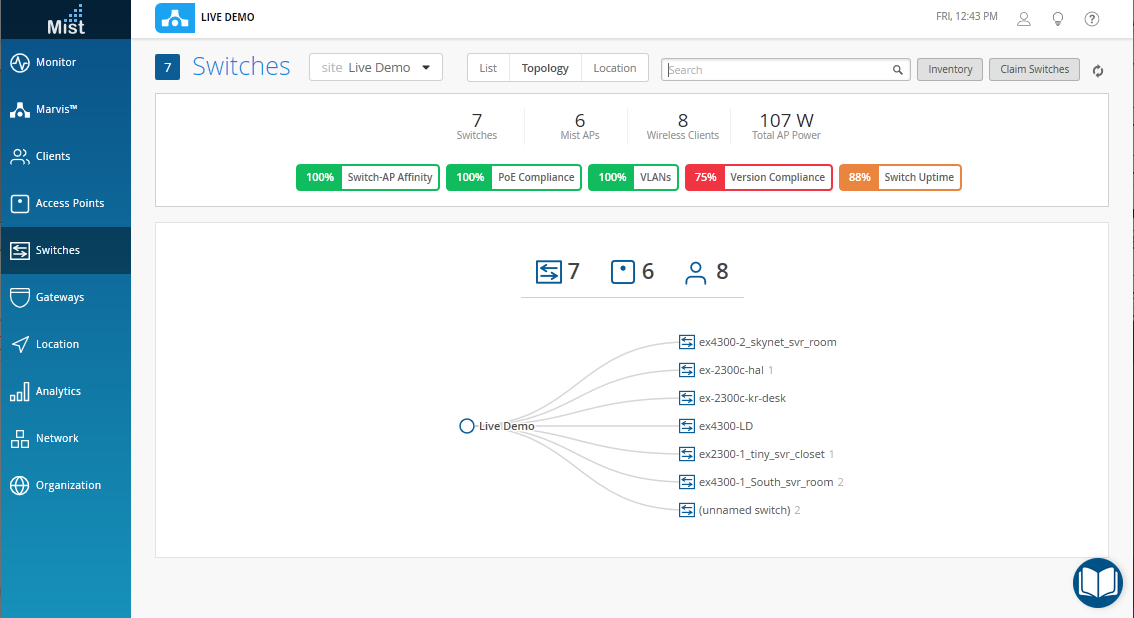

- 使用 Web 浏览器登录您的瞻博网络 Mist 帐户。此时将显示 “监视器 ”屏幕,其中概述了瞻博网络 Mist 云以及已连接的所有接入点和客户端。在左侧菜单中,单击 “切换 ”以打开该屏幕。ZTP 进程解析后,交换机将自动出现在此处(如果交换机在几分钟后仍未出现,尽管刷新了网页,请注销然后重新登录,或转到下面的故障排除部分,了解如何确认设备是否连接到云。

- 在瞻博网络 Mist 云中解析交换机时,请在交换机正面找到二维码。

- 在手机上,打开 MistAI 应用程序并登录您的瞻博网络 Mist 云帐户。点击显示的 将接入点声明到组织 按钮。

- 将 QR 码查看器指向交换机上的 QR 码。QR 码成为焦点并(即,将相机保持在正确的距离)后,应用会自动声明设备并将其添加到门户中组织的清单中。

分步过程:

要手动采用云就绪交换机,您需要交换机的激活码(激活码通过电子邮件发送到购买时记录的地址,也可以联系瞻博网络 Mist 客户参与团队获取)。使用激活码将采用交换机和采购订单中属于的任何瞻博网络接入点,以及声明购买中包含的任何订阅。

- 首先拆开交换机的包装箱,将管理端口连接到互联网,然后开机。作为 ZTP 流程的一部分,交换机将自动访问 PHC 服务器(或 DHCP 服务器,如果您已进行设置),然后连接到瞻博网络 Mist 云进行配置更新。

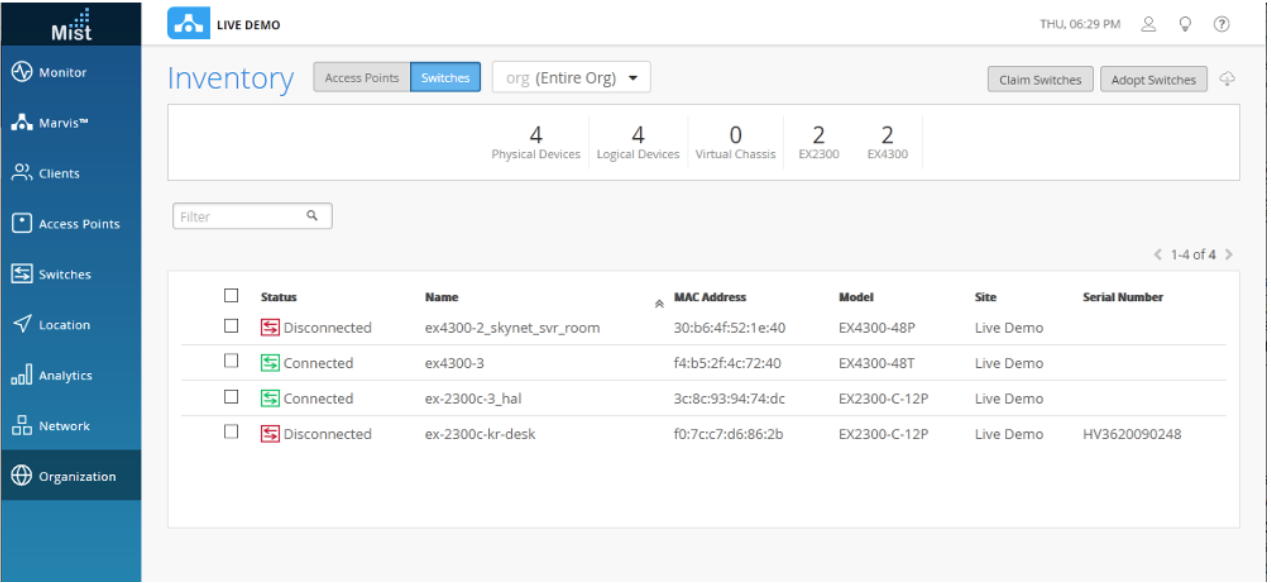

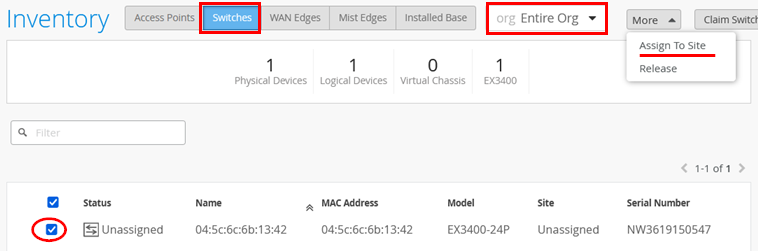

- 使用 Web 浏览器登录您的瞻博网络 Mist 帐户。此时将显示 “监视器 ”屏幕,其中概述了瞻博网络 Mist 云以及已连接的所有瞻博网络接入点和客户端。在左侧菜单中,点击 组织>清单 以打开该屏幕。

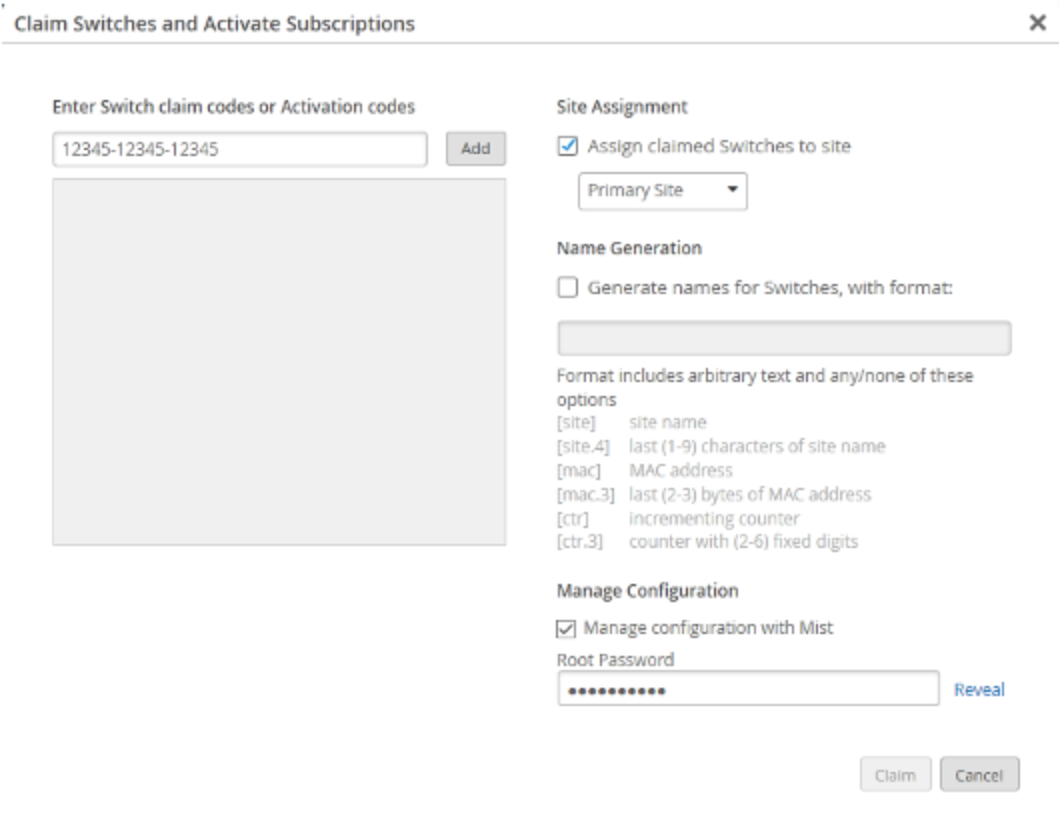

- 选择“清单”屏幕顶部的“交换机”,然后单击“声明交换机”按钮并输入交换机的声明代码或激活代码。

- 根据需要填写屏幕上的其他字段。请注意,如果取消选择“将已声明的交换机分配到站点”,则该交换机将不会列在 “交换机 ”页面中。要在 “交换机 ”页面上查看交换机,必须先从 “清单 ”页面将交换机分配给站点。选中 使用瞻博网络 Mist 管理配置 ,然后输入交换机的 root 密码。请注意,此选项会将交换机置于 Mist 的管理之下,因此,瞻博网络建议限制使用 CLI 的本地配置以防止冲突(例如,您可能希望在交换机上创建系统登录消息,以警告不要从 CLI 本地更改配置)。

- ZTP 进程解析后,交换机将自动出现在 “清单” 屏幕上。如果在刷新网页几分钟后仍未显示交换机,请注销然后重新登录,或转到下面的故障排除部分以了解如何确认设备是否连接到云。

通过基于采用代码的安装激活棕地交换机

在激活棕地交换机之前,请务必备份交换机上的现有 Junos 配置,因为当采用交换机从瞻博网络 Mist 云进行管理时(如下所述),旧配置将被替换。为此,请运行 请求系统软件配置备份<path> 命令,该命令将保存当前活动的配置和任何特定于安装的参数。

为防止用户在交换机被纳入瞻博网络 Mist 云后使用 Junos CLI 进行配置,您可能需要在交换机上创建系统登录消息,以警告不要进行配置更改,或者通过更改密码或限制 Junos CLI 用户帐户来完全限制其管理访问权限。

将棕地交换机添加到瞻博网络 Mist 云

此过程介绍如何在运行受支持的 Junos 版本的受支持 EX 系列交换机之间建立安全连接。其中,您将在门户上进行一些配置更改,并使用 Junos CLI 在交换机上进行一些配置更改。请确保可以登录到这两个系统。

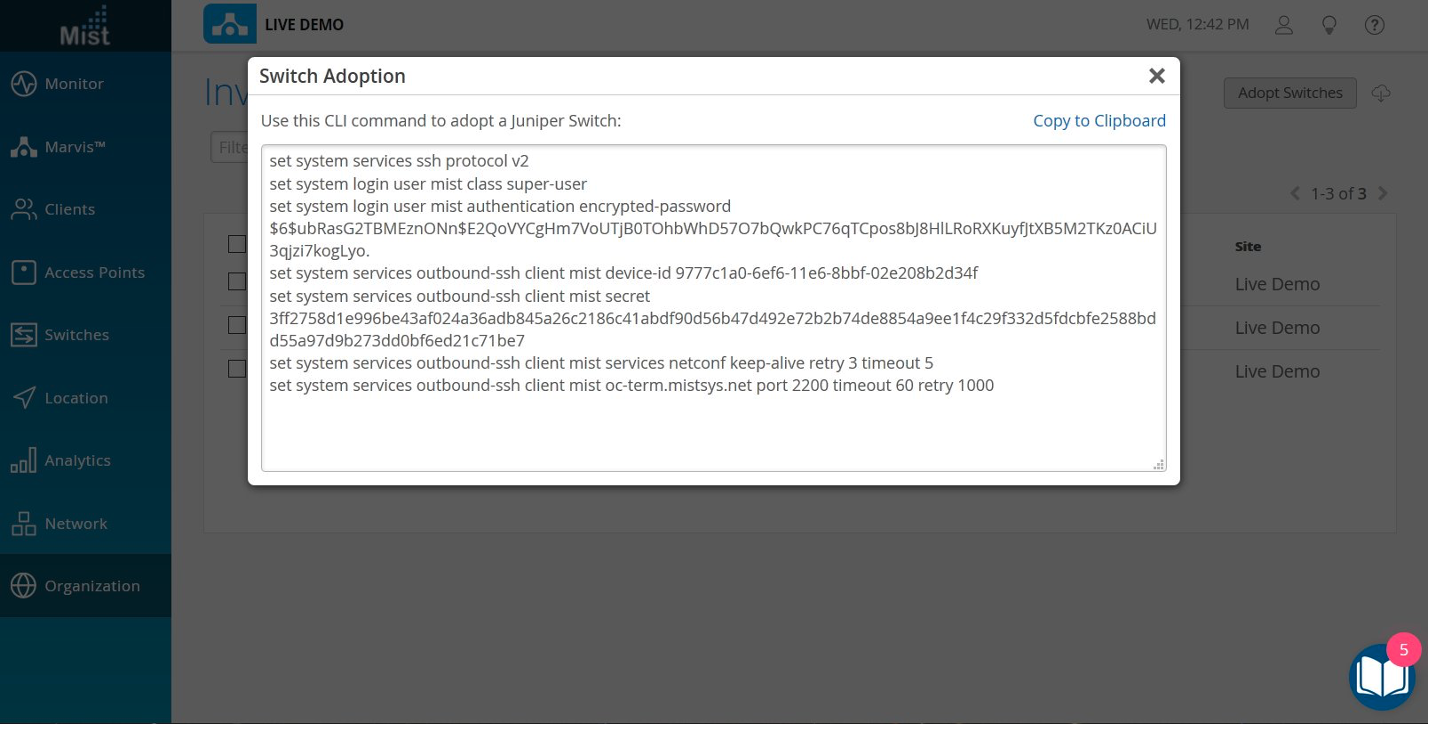

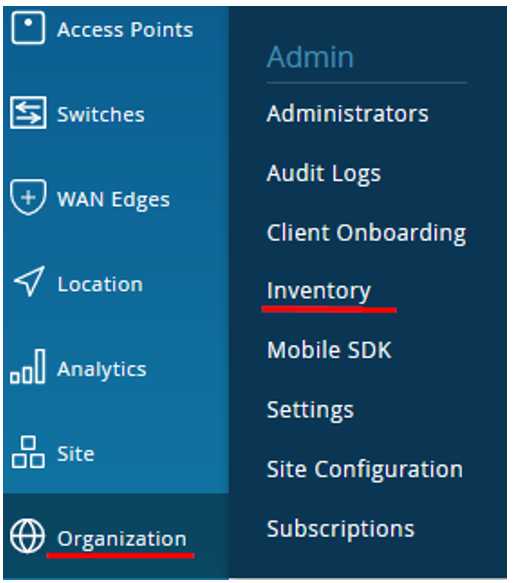

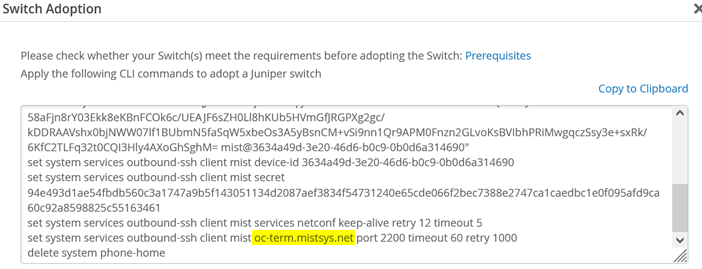

- 在瞻博网络 Mist 云上登录您的组织,然后单击菜单中的组织 >清单 。

- 在出现的屏幕顶部选择 “交换机 ”,然后单击右上角的 “采用交换机 ”按钮以生成互操作性所需的 Junos CLI 命令。这些命令创建一个瞻博网络 Mist 用户帐户,并通过 TCP 端口 2200 连接到瞻博网络 Mist 云(交换机连接来自管理接口,用于配置设置和发送遥测数据)。

- 在出现的窗口中,单击 复制到剪贴板 以从瞻博网络 Mist 云获取命令。

- 在 Junos CLI 中,键入“edit”以启动配置模式,然后粘贴刚刚复制的命令(如果您尚未处于层次结构的基本级别,请键入“top”)。

- 返回门户,单击 组织>清单>交换机 ,然后选择刚刚添加的交换机。

- 单击屏幕顶部的“ 更多 ”下拉列表,然后单击 “分配到站点 ”按钮以根据提示继续进行选择。

- 通过在层次结构的系统服务级别运行 show 命令,然后在层次结构的系统登录用户 juniper-mist 级别再次运行 show 命令,确认交换机上的更新。

cli show configuration system services ssh { protocol-version v2; } netconf { ssh; } outbound-ssh { client mist { device-id 3634a49d-3e20-46d6-b0c9-0b0d6a314690; secret "trimmed"; ## SECRET-DATA keep-alive { retry 12; timeout 5; } services netconf; oc-term.mistsys.net { port 2200; retry 1000; timeout 60; } } } show configuration system login user mist full-name mist; uid 63157; class super-user; authentication { encrypted-password "trimmed"; ## SECRET-DATA ssh-rsa "trimmed"; ## SECRET-DATA }注意:用于采用的 Junos CLI 是 Mist 组织本身所独有的。检索后,您可以在属于同一组织的其他 EX 系列交换机上使用它。首次联系瞻博网络 Mist 云后,默认密码将更改为每个设备的唯一密码。

将交换机添加到瞻博网络 Mist 门户并查看详细信息

现在交换机已经能够注册到门户,接下来的步骤是将交换机添加到相应的站点并分配接入点。您可以从门户执行此操作。

分步过程:

- 要将交换机添加到站点,请单击瞻博网络 Mist 菜单中的组织 >清单 ,然后单击显示的屏幕顶部的 交换机 选项卡。选择刚添加的交换机,然后单击“ 更多 ”按钮、 “分配到站点”,然后从“ 分配交换机 ”窗口中显示的下拉列表中选择一个站点。单击 “分配到站点 ”按钮以完成操作。

- 单击 接入点 以查看 未分配的接入点列表。

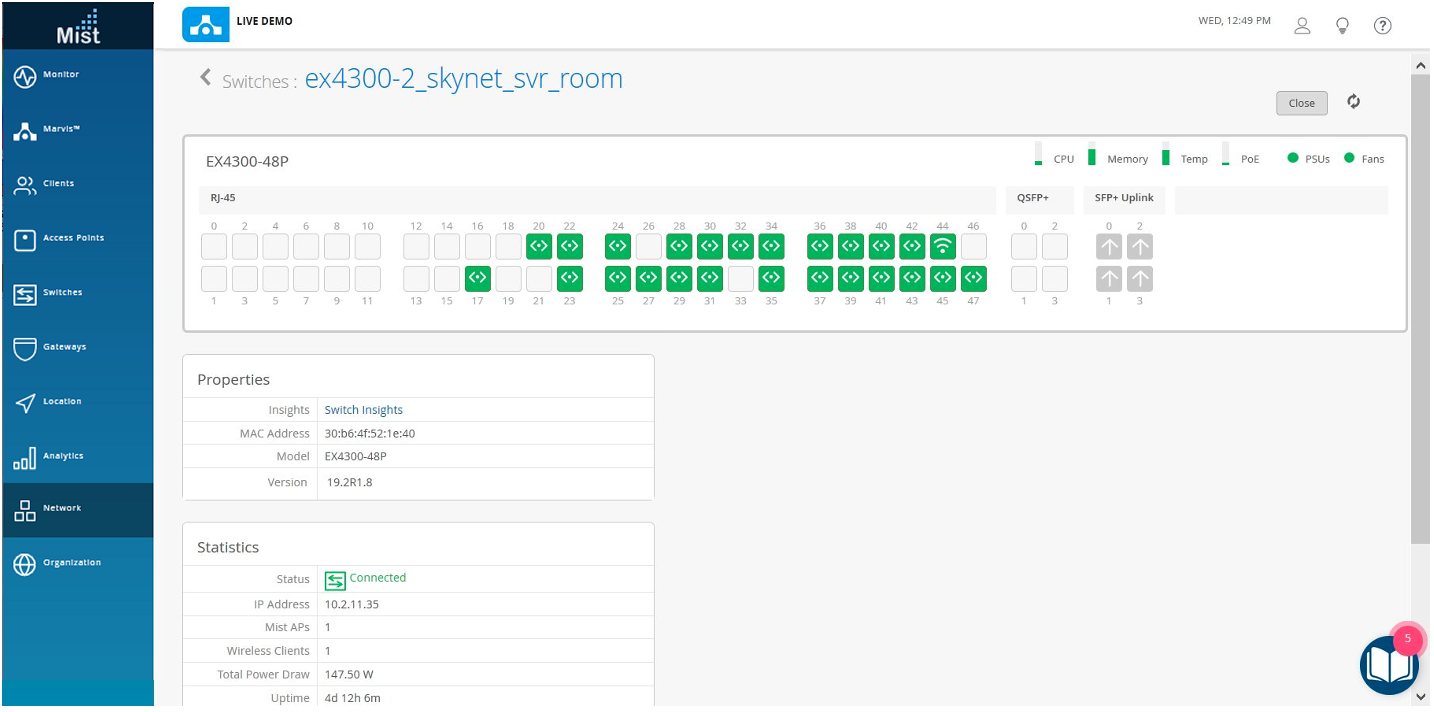

- 单击 交换机 以查看交换机列表。您可以从列表中选择一个交换机,以确认该交换机和门户已正确配置。请注意,您之前在交换机接口上设置的 PoE 合规性随交换机一起显示,VLAN 和其他详细信息也是如此。

- 在 交换机 页面中,单击交换机名称可向下钻取到该交换机的详细视图,包括连接的接入点和客户端。对于列表中的每台交换机,您可以查看各种属性,包括版本、型号、CPU 和内存利用率、传输的字节数、PoE 设备消耗的功率以及端口错误。

- 最后,作为此 JVD 的起点,从门户打开 Junos 外壳,方法是选择刚刚添加的交换机,然后单击交换机屏幕右上角的打开外壳。从这里,您可以对交换机具有完全读写访问权限,以便进行任何进一步的配置更改。

WAN 路由器后面的 EX 系列交换机

现在是时候将交换机上线并将其添加到您的基础架构中了。在此示例中,我们假设我们与 WAN 路由器形成 LAG,并使用上一章在 上行链路接口上使用链路聚合时的最佳实践中所述的强制提升方法。

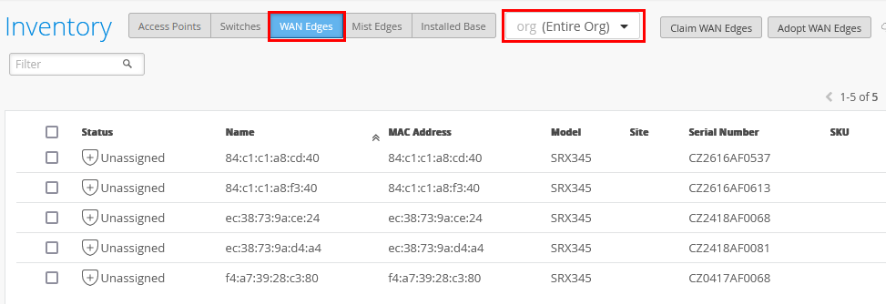

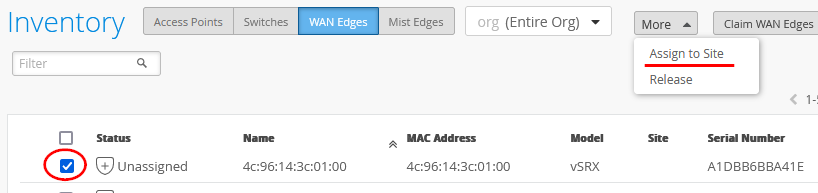

要将交换机分配到站点:

- 在门户中,单击“ 组织 > 管理员 > 清单”。

图 3:导航到库存

- 在“清单”页面中,确保将清单视图设置为“org(整个组织)”,然后刷新浏览器,直到看到所有设备。

图 4:库存

中的 EX 系列交换机

中的 EX 系列交换机

- 选择新交换机,然后单击 分配到站点。

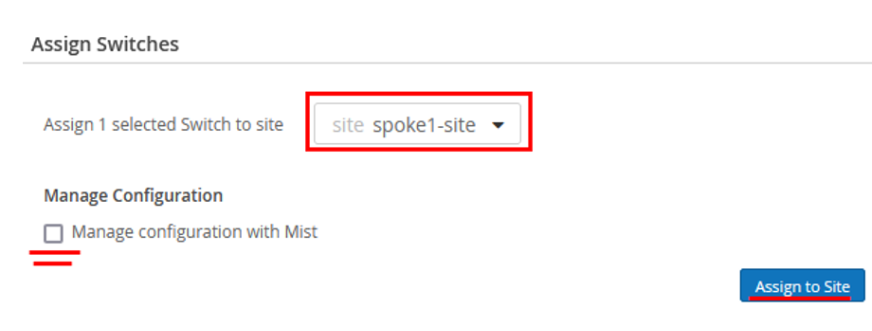

- 在“ 分配交换机 ”页上:

- 选择 辐射 1 站点。

- 禁用 使用 Mist 选项管理配置 。如果需要,可以在稍后阶段启用此选项。

图 5:选择用于分配交换机

的站点

的站点

- 单击 “分配到站点”。

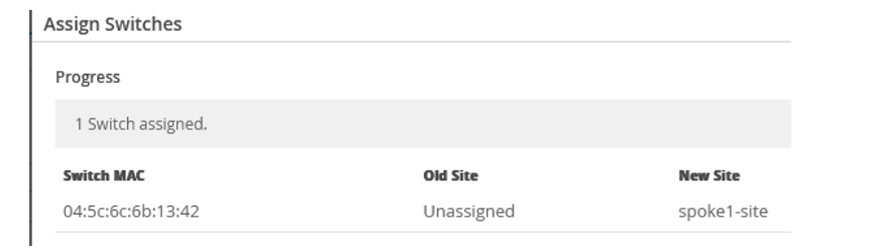

- 将设备分配到站点后,确认清单中的更改。

- 您可以在“新建站点”下看到 分支 1-site 。

图 6:已分配的切换到站点详细信息

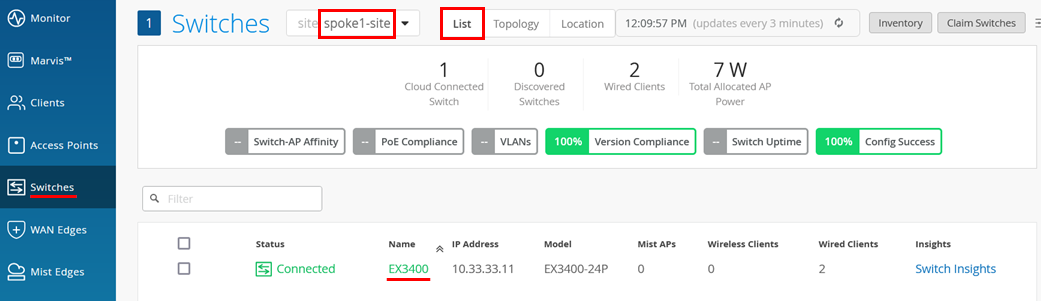

- 在门户中,转到 “交换机 ”,然后选择分支 1 站点。

图 7:选择要修改

的已分配交换机

的已分配交换机

该页面将显示分配给站点的交换机列表。

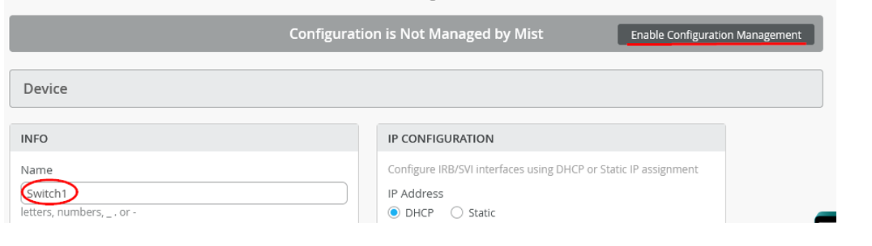

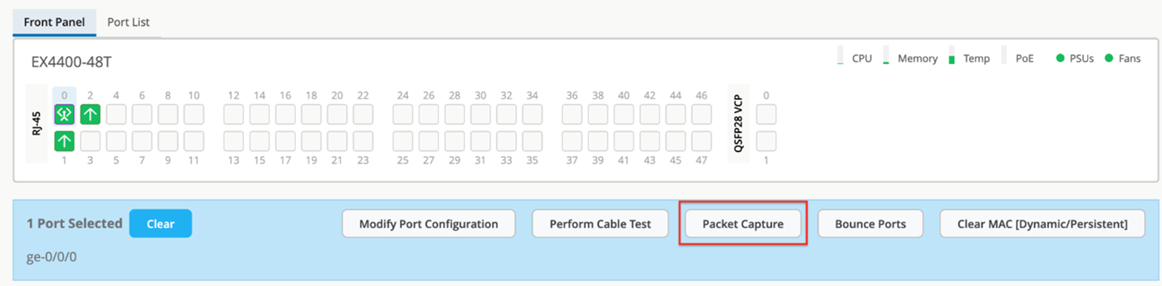

- 单击所需的交换机,打开交换机配置页面。

- 验证设备名称,然后向下滚动到 交换机配置 部分并选中 启用配置管理。

图 8:分配的交换机

的配置

的配置

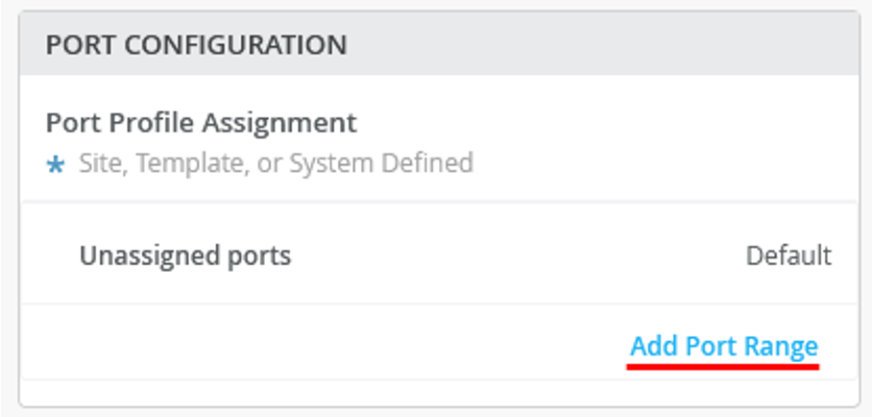

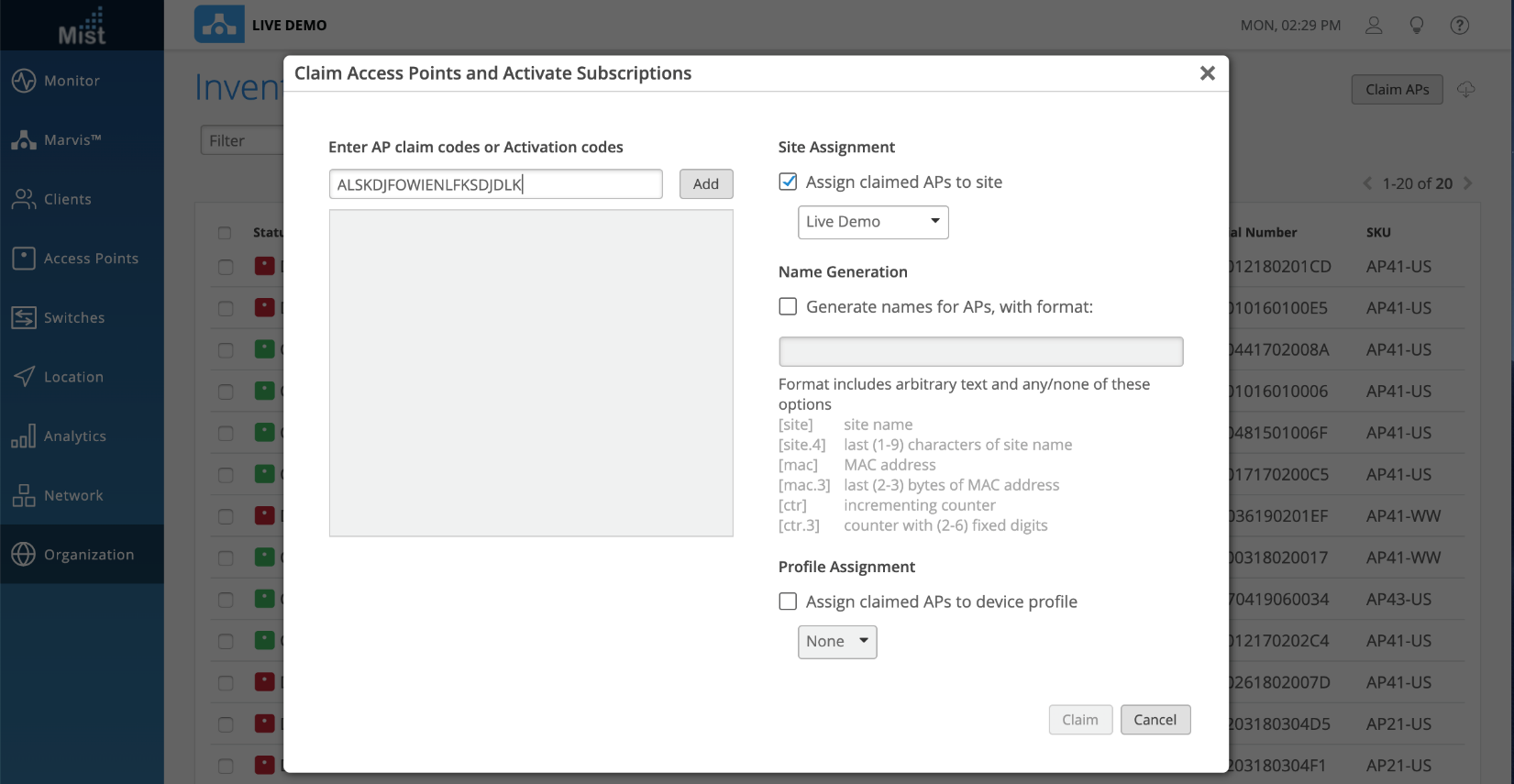

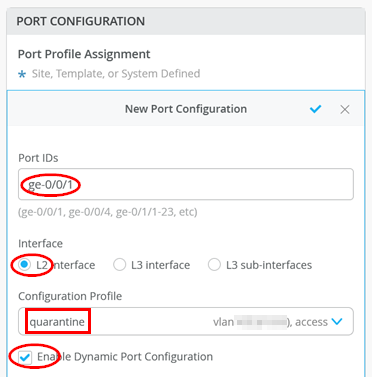

- 在“端口配置”下,单击 “添加端口范围”。

图 9:已分配交换机

的端口配置

的端口配置

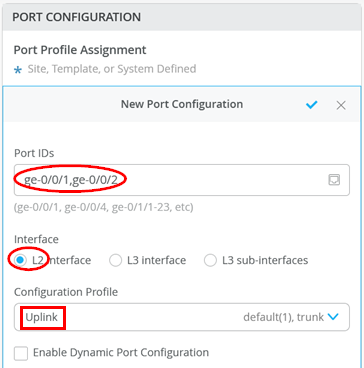

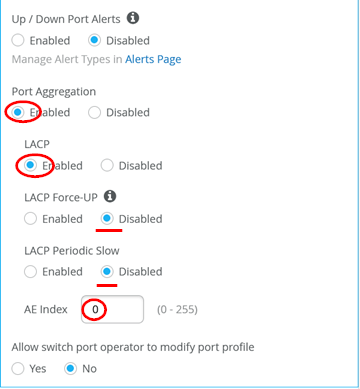

- 在 “新建端口范围 ”页上,配置以下选项:

- 将 端口 ID 设置为 ge-0/0/1 和 ge-0/0/2(LAG 的两个端口)。

- 对于接口,请选择默认的“L2 接口”。

- 选择现有配置文件作为“上行链路”。

- 启用端口聚合。

- 启用 LACP 以检测故障或断开的链路。

- 禁用强制。您只需要在 WAN 路由器上启用此选项,或者如果这是配置通往接入交换机的下行链路的分布式交换机。

- 将 LACP 定期慢速禁用状态。

- 将 AE 指数设置为 0 以确保两边的 AE 指数相同。

图 10:已分配交换机

的端口配置

的端口配置

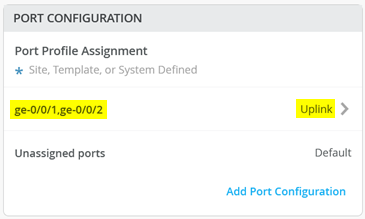

- 下图显示了端口配置的摘要。

图 11:已分配交换机

的端口配置

的端口配置

- 保存更改。

图 12:保存更改

现在,您已将新的 EX 系列交换机添加到瞻博网络 Mist™ Wired Assurance 部署中。

或者,您可以使用远程命令行管理程序确认交换机是否具有两个链路,如以下示例输出所示:

show lacp interfaces

Aggregated interface: ae0

LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity

ge-0/0/1 Actor No No Yes Yes Yes Yes Fast Active

ge-0/0/1 Partner No No Yes Yes Yes Yes Fast Active

ge-0/0/2 Actor No No Yes Yes Yes Yes Fast Active

ge-0/0/2 Partner No No Yes Yes Yes Yes Fast Active

LACP protocol: Receive State Transmit State Mux State

ge-0/0/1 Current Fast periodic Collecting distributing

ge-0/0/2 Current Fast periodic Collecting distributing

故障排除提示

如果您在瞻博网络 Mist 云的上线过程中遇到任何问题,执行以下步骤可能有助于重置设备并确保与瞻博网络 Mist 云进一步通信。可通过以下链接获得外部参考: https://www.mist.com/documentation/troubleshooting-switches/

检查 EX 系列交换机与 Mist 云通信之间的防火墙

我们假设您已在防火墙上实施了协议和端口开放,如下所述: https://www.mist.com/documentation/ports-enable-firewall/ 。对于 EX 系列交换机管理,最重要的两个是:

- 到 2200 的 TCP 连接。EX 系列交换机建立出站 SSH 会话,将源 NAT 传递到互联网,其工作方式如下:

- 设备使用原始套接字与瞻博网络 Mist 云建立 TCP 连接。

- 建立 TCP 连接后,设备会发送一条特殊的 DMI 消息,以便瞻博网络 Mist 云收集设备序列号等信息,以确定需要管理哪些设备。

- 如果 Mist 云已根据 DMI 识别设备,它将使用现有 TCP 连接使用已知用于 SSH 登录的凭据建立反向 SSH 会话。

防火墙供应商不要尝试应用任何进一步的应用程序级管理来深入了解会话,这一点至关重要。可以假设特殊 DMI 消息和反向 SSH 登录是未知应用程序。不得对此 TCP 2200 端口会话进行更深入的检查,必须始终将其视为原始会话。

- 朝向 FQDN redirect.juniper.net 的目标端口 443 的 HTTPS TLS 加密会话。这是 ZTP 进程正常工作和设备检索初始配置以附加到正确的瞻博网络 Mist 云所必需的。如果由于某种原因这是不可能的,请考虑使用棕地采用方法。

- 将来,您需要向瞻博网络 Mist 云的目标端口 443 打开一个 HTTPS TLS 加密会话。当人们由于某种原因无法使用上述出站 SSH 方法时,这是未来的替代方案。在这里,防火墙供应商可以为 TLS 会话应用应用程序级管理。

如果您对设备具有控制台访问权限,则可以尝试以下检查:

# test you can ping a site in the internet root> ping 8.8.8.8 PING 8.8.8.8 (8.8.8.8): 56 data bytes 64 bytes from 8.8.8.8: icmp_seq=0 ttl=53 time=5.371 ms 64 bytes from 8.8.8.8: icmp_seq=1 ttl=53 time=5.175 ms # test DNS working as well root> ping www.google.com inet PING www.google.com (142.251.32.36): 56 data bytes 64 bytes from 142.251.32.36: icmp_seq=0 ttl=112 time=24.966 ms 64 bytes from 142.251.32.36: icmp_seq=1 ttl=112 time=18.031 ms 64 bytes from 142.251.32.36: icmp_seq=2 ttl=112 time=9.661 ms 64 bytes from 142.251.32.36: icmp_seq=3 ttl=112 time=8.440 ms

下一步,您需要了解瞻博网络 Mist 云管理实例的 FQDN。要获取此信息,请转到“ 组织>清单 ”,然后选择 “交换机 ”,然后单击“ 采用交换机”。

在上面的示例中,设备由 FQDN“oc-term.mistsys.net”管理,因此我们可以尝试打开到端口 2200 的 telnet 会话。

# test that a telnet session can be established root> telnet oc-term.mistsys.net port 2200 Trying 52.53.57.207... Connected to a4119aeb75a5342119e38dd3c475aff9-99130767d4e77d46.elb.us-west-1.amazonaws.com. Escape character is '^]'. ^C

如果您看到可以建立telnet会话,那么这是一个好兆头,但不幸的是不是100%确定。这是因为我们无法通过 telnet 模拟上述整个过程。尝试应用应用程序检查的防火墙以后仍可能断开此类会话的连接。下一步是查看会话是否已建立且一段时间后未中断。

# test that an outbound ssh session can be established root> show system connections | match 2200 | match ESTA tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED # see for a longer time that the connection stays really up root> show system connections | match 2200 | match ESTA | refresh 5 ---(refreshed at 2024-02-29 14:49:49 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(refreshed at 2024-02-29 14:49:54 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(refreshed at 2024-02-29 14:49:59 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(refreshed at 2024-02-29 14:50:04 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(refreshed at 2024-02-29 14:50:09 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(refreshed at 2024-02-29 14:50:14 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(refreshed at 2024-02-29 14:50:19 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(refreshed at 2024-02-29 14:50:24 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(refreshed at 2024-02-29 14:50:29 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(refreshed at 2024-02-29 14:50:34 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(refreshed at 2024-02-29 14:50:39 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(refreshed at 2024-02-29 14:50:44 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(refreshed at 2024-02-29 14:50:49 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(refreshed at 2024-02-29 14:50:54 UTC)--- tcp4 0 0 192.168.10.205.60913 52.53.57.207.2200 ESTABLISHED ---(*more 100%)---[abort]

恢复根密码

当您需要恢复 root 密码时,必须与设备建立本地控制台连接,然后按照此处的说明进行操作: https://www.juniper.net/documentation/us/en/software/junos/user-access/topics/topic-map/recovering-root-password.html

卸下虚拟机箱

如果您在使用虚拟机箱设置时遇到问题,在某些情况下,您可能需要将整个系统重置为出厂设置。下面的 CLI 输出基于 YouTube 上的优秀演示视频。

# Login on first Switch and do request virtual-chassis vc-port set interface vcp-255/1/0 disable request virtual-chassis vc-port set interface vcp-255/1/1 disable # added interfaces for EX4400 request virtual-chassis vc-port set interface vcp-255/1/2 disable request virtual-chassis vc-port set interface vcp-255/1/3 disable

在主交换机上输入上述命令后,主交换机将与虚拟机箱断开连接。在此交换机上输入的任何其他命令现在都将转到此交换机的专用控制台端口。系统将选择一个新的主端口,因此请尝试下一个控制台端口并重复此过程,直到所有交换机最终与虚拟机箱断开连接,并且您拥有与所有交换机的专用控制台连接。

现在,转到每台交换机,并根据其成员 ID 发出以下命令:

# delete any exiting pre-provision config first

edit

delete virtual-chassis pre-provision

commit and-quit

# When indicated by the ":1" member ID do the following

{master:1}

request virtual-chassis recycle member-id 0

request virtual-chassis renumber member-id 1 new-member-id 0

yes

# When indicated by the ":0" member ID do the following

{master:0}

request virtual-chassis recycle member-id 1

# In case the switch went into linecard-mode do this and then login again

request virtual-chassis reactivate

最后一步,在离开实验室之前,请确保所有交换机都显示“Master”作为其角色(暂时忽略主优先级),并且看不到任何其他交换机已连接。

show virtual-chassis

Virtual Chassis ID: 3d2d.5316.b4c3

Virtual Chassis Mode: Enabled

Mstr Mixed Route Neighbor List

Member ID Status Serial No Model prio Role Mode Mode ID Interface

0 (FPC 0) Prsnt NX0216330306 ex3400-48t 128 Master* N VC

#

# Make sure there is no other memebr displayed here

#

Member ID for next new member: 1 (FPC 1)

单个设备出厂重新加载

要使 EX 系列交换机恢复到初始出厂配置,请执行下面显示的命令,然后检查其是否可以联系瞻博网络 Mist 云。

cli

edit

load factory-default

delete chassis auto-image-upgrade

set system root-authentication plain-text-password

# we are adding the below as a best practice

set system name-server 8.8.8.8

set interfaces irb unit 0 family inet dhcp force-discover

set interfaces vme unit 0 family inet dhcp force-discover

commit and-quit

show configuration | save /config/recovery.conf

# now check that you got a DHCP-lease and have a default route

show route

inet.0: 3 destinations, 3 routes (3 active, 0 holddown, 0 hidden)

Limit/Threshold: 32768/32768 destinations

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Access-internal/12] 00:01:34, metric 0

> to 10.33.33.1 via irb.0

10.33.33.0/24 *[Direct/0] 00:01:35

> via irb.0

10.33.33.11/32 *[Local/0] 00:01:35

Local via irb.0

# test you can ping a site in the internet

ping 8.8.8.8

PING 8.8.8.8 (8.8.8.8): 56 data bytes

64 bytes from 8.8.8.8: icmp_seq=0 ttl=53 time=5.371 ms

64 bytes from 8.8.8.8: icmp_seq=1 ttl=53 time=5.175 ms

# test DNS working as well

ping www.google.com inet

PING www.google.com (142.251.32.36): 56 data bytes

64 bytes from 142.251.32.36: icmp_seq=0 ttl=112 time=24.966 ms

64 bytes from 142.251.32.36: icmp_seq=1 ttl=112 time=18.031 ms

64 bytes from 142.251.32.36: icmp_seq=2 ttl=112 time=9.661 ms

64 bytes from 142.251.32.36: icmp_seq=3 ttl=112 time=8.440 ms

出现 ZTP 问题时检查设备 RTC 时钟。

设备库存时间越长,其时钟可能偏差就越大。电话总部ZTP检查服务器证书,并将本地时钟设置为1970年,这将不起作用。最佳做法是始终添加 NTP 服务器来更新时间,一旦设备由瞻博网络 Mist 云管理,瞻博网络 Mist 云将自动配置此时间。但是,当您启动 ZTP 进程时,在出厂默认状态下情况并非如此。如果发生这种情况,您可以配置 NTP 服务器或手动设置时钟,如下所示:

# optional: set a local NTP server of this lab cli edit set system ntp boot-server 216.239.35.0 set system ntp server 216.239.35.0 commit and-quit # check current time else ZTP CA-Certificates may be rejected show system uptime Current time: 2024-01-08 14:16:34 UTC . . # In case the date is below Year 2024 manually adjust the local time # set date YYYYMMDDhhmm.ss # or check if you already have enough connctivity to do that via our lab ntp # set date ntp 216.239.35.0 restart phone-home-client Phone home client daemon signalled but still running, waiting 28 seconds more Phone home client daemon still running, sending another terminate signal Phone home client daemon started, pid 7197

连接到 EX 系列交换机的瞻博网络接入点

在这里,我们集成下一个元素以完成分支安装,即将 AP 连接到交换机以支持无线客户端。

接入点载入必须满足的先决条件

为了能够执行此实验,我们假设满足以下条件:

- AP 通过电缆连接到我们的 EX 系列交换机并通电(通过外部电源或 PoE)。

- 如果使用 PoE,交换机必须有足够的剩余 PoE 功率,并且至少支持 IEEE 802.3af 或 IEEE 802.3at,具体取决于您的 AP 型号。

- 应在交换机和路由器上激活 LLDP(这不是强制要求)以进行调试。

- 您已完全遵循上述章节中的说明,因为这些说明包括以下说明:

- 为此分支中的 AP 管理 VLAN 1033 子网 10.33.33.0/24 配置 DHCP 服务器。在我们的示例中,这是在 WAN 路由器上完成的。

- 额外的 VLAN 1088 子网 10.88.88.0/24 用于 WLAN 客户端。

- 附加 VLAN 1099 子网 10.99.99.0/24 用于有线客户端。

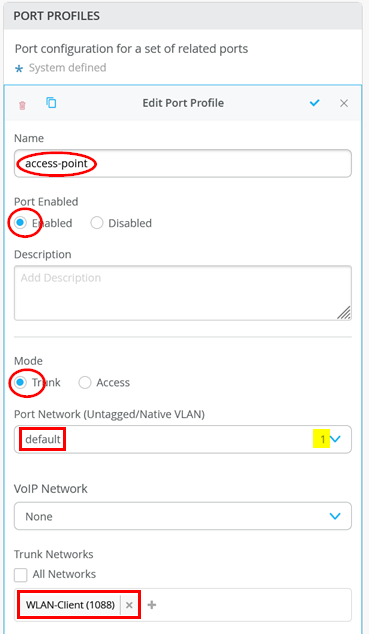

- 在 WAN 路由器上,系统会在包含本机 VLAN 1033 以及作为中继的 VLAN 1088 和 1099 的交换机上形成 LAG。请记住,如果不进行进一步更改,上行链路中的本机 VLAN 将分配给交换机上的 VLAN 1,其中分配了用于带内管理的 irb.0。将该管理 VLAN 提供给下游设备(如 AP)需要引用此 VLAN 1。

- 在连接交换机的端口上,默认 VLAN 1 为本机,VLAN 1088 为中继。我们没有再次为有线客户端添加 1099,因为端口不需要支持它。

- WAN 路由器必须在 WAN 接口上实施某种形式的源 NAT,以允许流向瞻博网络 Mist 云的管理流量。

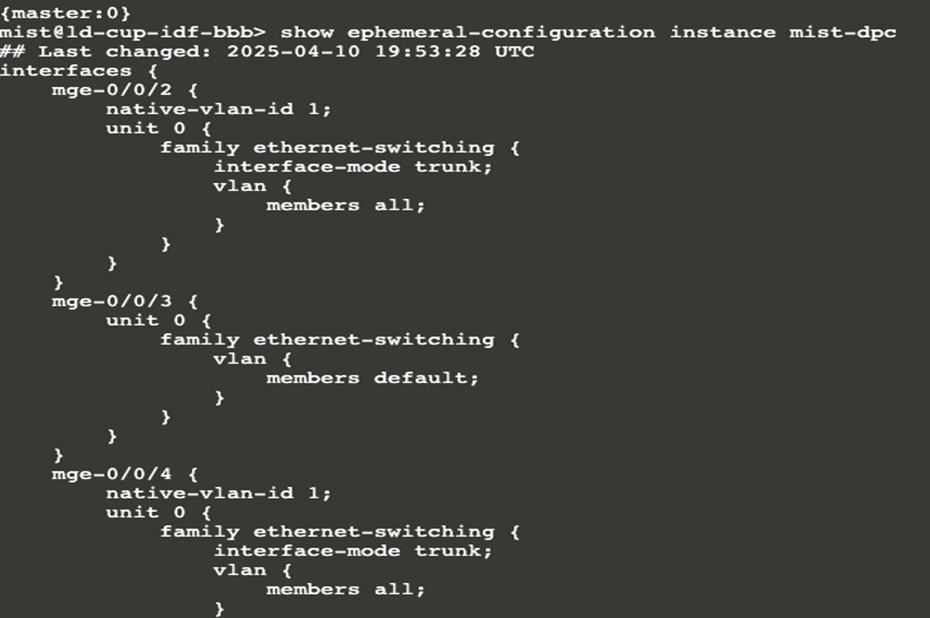

下面只是关于交换机上最小配置的提醒(上行链路除外):

如何向组织申请接入点?

可以使用激活码、 声明代码或 QR 码向任何组织声明接入点。

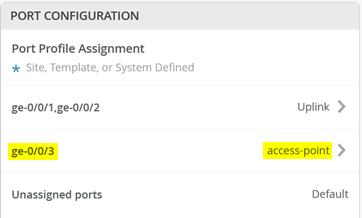

激活码

每当您订购接入点时,我们的销售运营团队都会向您发送一个激活码,可用于根据订单领取接入点和订阅。您可以使用此激活码一次性申请接入点。要申请接入点,请转到 “组织>订阅 ”页面,然后选择右上角的 “添加激活码 ”按钮。添加并激活激活码后,所有接入点将自动向组织认领。您可以在 清单 页面(组织>清单)上查看接入点列表。

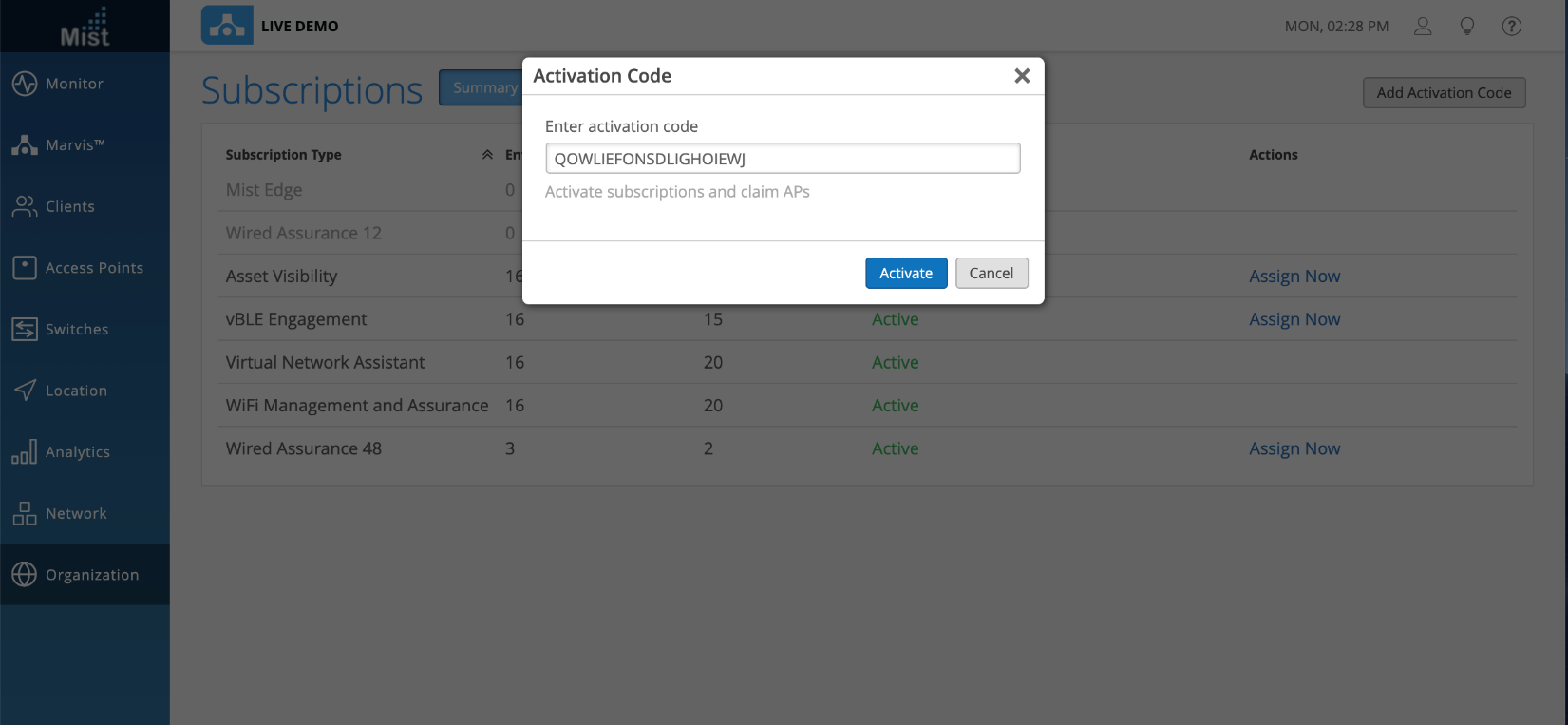

接入点索赔代码

您可以通过导航到 组织>清单>声明 AP 并输入每个 AP 背面的声明代码来单独向组织声明接入点。

美联社二维码

使用我们的 Mist AI 移动应用程序,您可以扫描印在我们接入点背面的二维码,向您的组织领取接入点。我们的应用程序与iOS和Android设备兼容。在此处阅读更多相关信息: https://www.mist.com/documentation/mist-ai-mobile-app/

在哪里可以获得组织中接入点的声明代码?

AP 的声明代码写在打印 AP 二维码的 AP 背面。

的照片

的照片

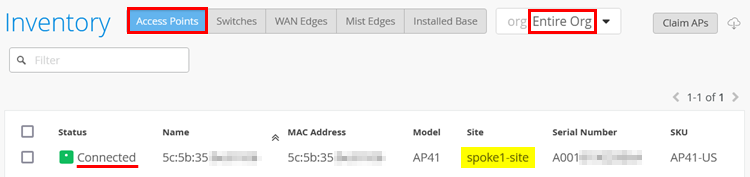

故障排除:将 AP 联机为“已连接”进入清单

我们假设在此步骤中,您已使用上述任何一种方法将 AP 声明到清单中。当您在 3-5 分钟后刷新浏览器窗口时,AP 应在清单中自动显示为“已连接”状态,如下图所示:

如果是这种情况,您现在可以跳过此部分,因为我们在此处介绍了如果不是这种情况,如何进行故障排除。

瞻博网络接入点的故障排除详见: https://www.mist.com/documentation/category/troubleshooting/ 。本节将重点介绍在 EX 系列交换机端进行哪些故障排除,以帮助使清单中的接入点进入“已连接”状态。

如果接入点未分配到站点,则无论其与云的连接情况如何,它都将始终显示为“已断开连接”状态。请记住,除了声明 AP 外,还必须将 AP 分配到站点。

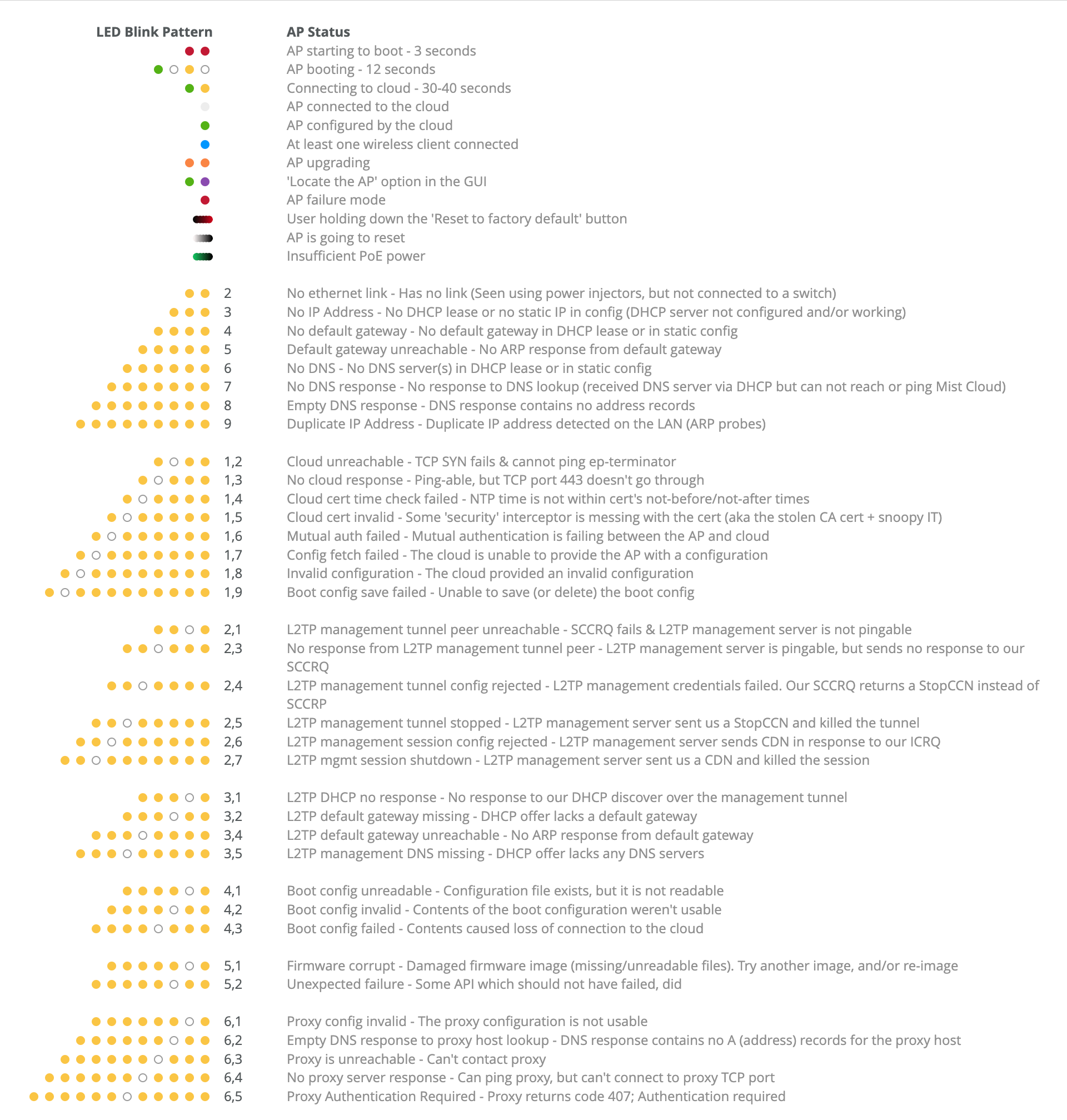

如果您是站点本地人,请检查 AP 的状态 LED,因为其闪烁代码可能指示错误。

首先要做的是通过查看 AP 的状态 LED 来了解错误的来源。如果在 AP 上看不到 LED,请重新启动它。如果 AP 由 PoE 供电,则您可以使用以下两种方法之一执行此操作:

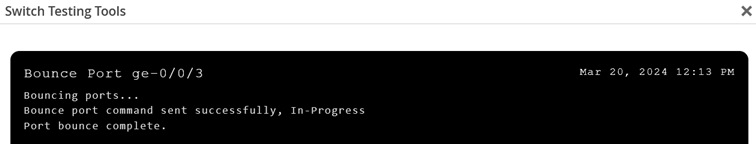

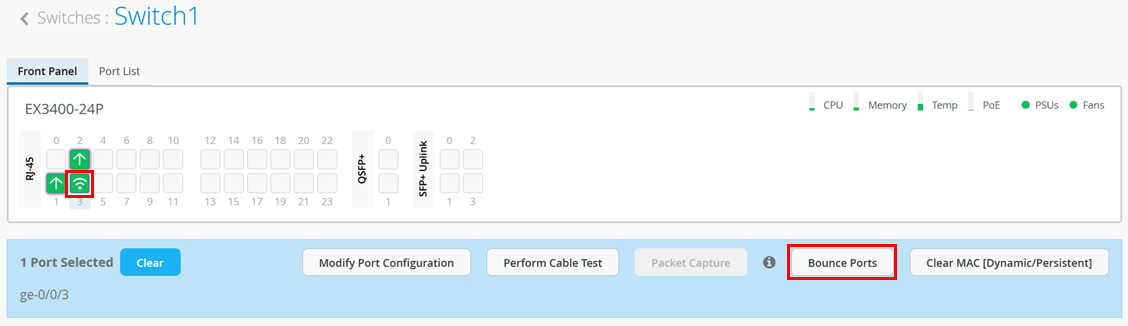

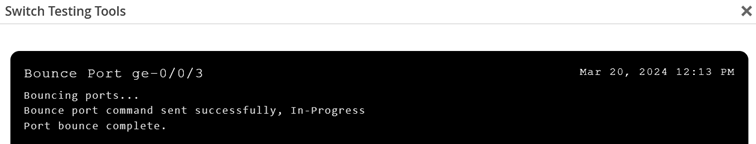

- 使用门户上的退回 端口 选项。选择 AP 连接的端口将打开一个窗格,您可以在其中直接选择退回特定端口,该端口也将重新启动连接的 AP。

您将看到一个新窗口,其中包含有关退回端口状态的信息,如下图所示:

注意:

注意:跳出端口可能需要几分钟时间,因为在此过程中必须进行两次 Junos 配置提交。

- 通过远程外壳更改 PoE 接口配置(不建议使用此选项)。

cli edit set poe interface ge-0/0/3 disable commit # wait >20seconds delete poe interface ge-0/0/3 disable commit and-quit exit

如果 AP 由外部电源供电,则必须要求某人将其拔下一段时间,然后重新打开电源。AP 没有像交换机那样的控制台连接。

下一步是使用远程控制台到交换机来查看以下项目:

- AP 连接的端口是否显示为“Up”?

- AP 连接的端口是否正确配置并转发数据包?

- AP 的 MAC 地址是否显示在预期的端口上?

- 您是否看到 AP 显示为 LLDP 邻居?

- 假设 AP 由 PoE 供电,实际功耗是多少?

以下示例输出显示了连接到接口 ge-0/0/3 的 AP:

- 检查端口是否在管理上处于“启动”状态并检测到物理链路。

root@Switch1> show interfaces terse Interface Admin Link Proto Local Remote ge-0/0/0 up down ge-0/0/0.0 up down eth-switch ge-0/0/1 up up ge-0/0/1.0 up up aenet --> ae0.0 ge-0/0/2 up up ge-0/0/2.0 up up aenet --> ae0.0 ge-0/0/3 up up ge-0/0/3.0 up up eth-switch ge-0/0/4 up down ge-0/0/4.0 up down eth-switch .

- 然后,检查端口是否处于转发模式,是否配置了预期的 VLAN(此示例中的默认 VLAN)且处于访问模式。此外,请验证分配的 VLAN 是否与 WAN 路由器用于 AP 管理的 DHCP 租用讲义的 VLAN 相同。

root@Switch1> show ethernet-switching interface ge-0/0/3 Routing Instance Name : default-switch Logical Interface flags (DL - disable learning, AD - packet action drop, LH - MAC limit hit, DN - interface down, MMAS - Mac-move action shutdown, AS - Autostate-exclude enabled, SCTL - shutdown by Storm-control, MI - MAC+IP limit hit) Logical Vlan TAG MAC MAC+IP STP Logical Tagging interface members limit limit state interface flags ge-0/0/3.0 32768 0 tagged WLAN-Client 1088 32768 0 Forwarding tagged default 1 32768 0 Forwarding untagged - 接下来,检查 AP 的 MAC 地址(也印在二维码上)是否按预期显示在交换机接口上。

root@Switch1> show ethernet-switching table MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC) Ethernet switching table : 2 entries, 2 learned Routing instance : default-switch Vlan MAC MAC Age Logical NH RTR name address flags interface Index ID default 5c:5b:35:be:81:06 D - ge-0/0/3.0 0 0 default ee:38:73:9a:d4:a5 D - ae0.0 0 0注意:此时,也应该检查AP的端口授权状态。有时旨在让 AP 将自身授权给它所连接的交换机,有时这不是必需的,有人不小心应用了启用了身份验证的端口配置文件。

- 接下来,检查您是否看到接入点的 MAC 地址显示为 LLDP 邻居机箱 ID。端口信息可能因您拥有的 AP 型号而异,但系统名称可以帮助您确定有关 AP 状态的更多信息:

- 如果未报告 LLDP 系统名称,则 AP 存在连接问题。例如,它无法接收 DHCP 租约。

- 当 LLDP 系统名称为“Mist”时(如下例所示),则 AP 通常已启动,但不会分配给库存。

- 当 LLDP 系统名称是 AP 的 MAC 地址或清单名称时,它应该已在组织的清单中处于“已连接”状态,您可以开始应用更多配置。

root@Switch1> show lldp neighbors Local Interface Parent Interface Chassis Id Port info System Name ge-0/0/1 ae0 ec:38:73:9a:d5:24 ge-0/0/5 spoke1 ge-0/0/2 ae0 ec:38:73:9a:d5:24 ge-0/0/6 spoke1 ge-0/0/3 - 5c:5b:35:be:81:06 ETH0 Mist

- 如果交换机上运行了 PoE,则还应检查 AP 的功耗。协商的 PoE 模式取决于 AP 型号(通常为 802.3at 上的 802.3af),可以在数据表中进行验证。根据配置状态和无线电使用情况,您应该会在实际的“功耗”报告中看到差异。

root@Switch1> show poe interface . . root@Switch1> show poe interface ge-0/0/3 PoE interface status: PoE interface : ge-0/0/3 Administrative status : Enabled Operational status : ON Power limit on the interface : 19.5W (L) Priority : High Power consumed : 7.3W Class of power device : 4 PoE Mode : 802.3at (L) LLDP-negotiated value on the port.

- 应在 WAN 路由器上执行以下检查。在我们的示例中,我们使用瞻博网络 SRX 防火墙的远程控制台充当 WAN 路由器。您应该查找来自接入点的 DHCP 租用请求,并验证您是否看到两个朝向端口 443 的会话,以便 TCP/UDP 朝向瞻博网络 Mist 云,如下例所示。

root@spoke1> show dhcp server binding IP address Session Id Hardware address Expires State Interface 10.33.33.12 3 04:5c:6c:6b:13:42 54553 BOUND ae0.0 10.33.33.15 6 5c:5b:35:be:81:06 48923 BOUND ae0.0 root@spoke1> show arp interface ae0.0 MAC Address Address Name Interface Flags 04:5c:6c:6b:13:42 10.33.33.12 10.33.33.12 ae0.0 permanent 5c:5b:35:be:81:06 10.33.33.15 10.33.33.15 ae0.0 permanent Total entries: 2 root@spoke1> show security flow session source-prefix 10.33.33.15 Session ID: 34359960425, Policy name: 01_Internet/20, State: Stand-alone, Timeout: 60, Valid In: 10.33.33.15/40267 --> 44.204.233.81/443;udp, Conn Tag: 0x0, If: ae0.0, Pkts: 45026, Bytes: 8408428, Out: 44.204.233.81/443 --> 192.168.173.145/23463;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 5524, Bytes: 407857, Session ID: 34359962715, Policy name: 01_Internet/20, State: Stand-alone, Timeout: 1794, Valid In: 10.33.33.15/37165 --> 54.144.163.241/443;tcp, Conn Tag: 0x0, If: ae0.0, Pkts: 8997, Bytes: 4866046, Out: 54.144.163.241/443 --> 192.168.173.145/28185;tcp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 5063, Bytes: 421001, Total sessions: 2

第 1 天 分支机构常用的其他 EX 系列交换机功能

在本章中,我们将重点介绍此 JVD 中测试的突出功能(但不是所有功能)。请查看测试报告和以下链接中提供的其他信息:

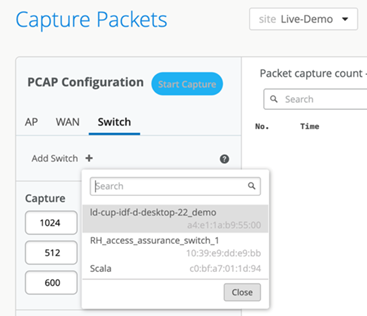

何时使用动态端口配置文件,何时使用 NAC 基础架构?

可以根据检测到的有线客户端静态或动态分配端口配置文件。两者都有其优点和缺点,我们在这里不讨论。当您选择动态方法时,由瞻博网络 Mist 云管理的 EX 系列交换机可提供以下两个选项:

- 按 RADIUS/NAC 基础架构分配动态 VLAN/过滤器。在这种情况下,您通常会将静态 VLAN 配置为对互联网和公司资源具有有限访问权限的隔离网络,并在要使用的端口配置文件中将其分配为默认 VLAN。这适用于在 RADIUS 身份验证失败且您无法承受所有客户端都无法访问网络的情况下进行逐步配置。然后,您还可以激活端口的 802.1x 身份验证或 802.1x 身份验证和 MAB(基于 MAC 地址的身份验证)。当有线客户端随后登录到端口时,RADIUS 服务器会收到有关客户端的多个属性,例如:

- 身份验证参数,如用户名或证书。

- 交换机名称和端口。

- 有线客户端 MAC 地址。

然后,后端的 RADIUS 服务器可以发送许多 RADIUS 授权参数以及 Access-Access 消息,这些参数动态描述要分配给该端口的内容,如下所示:

- 客户端的单个接入 VLAN。

- 多个 VLAN,其中一个是本机的,其他是标记的 VLAN。这在文献中也称为无色端口分配。这通常在连接的设备是 AP 时使用。

- 一个字符串作为筛选器 ID,可用于应用:

- 用于本地防火墙的基于 ACL 的筛选器。

- 要分配给有线客户端的 GBP 标记。(仅适用于 IP-Clos 交换矩阵。此选项与讨论分支设计的此 JVD 无关)。

- 适用于无色端口的瞻博网络 Mist 云动态端口配置 (DPC)。顾名思义,此功能仅限于由瞻博网络 Mist 云管理的 EX 系列交换机,在其他地方不起作用。当用户在启用此功能的情况下将客户端设备连接到交换机端口时,交换机将识别设备并为端口分配合适的端口配置文件。动态端口分析利用客户端设备的一组设备属性自动将预配置的端口和网络设置关联到接口。您可以根据以下参数配置动态端口配置文件:

- LLDP 系统名称

- LLDP 说明

- LLDP 机箱 ID

- 半径用户名

- 半径过滤器 ID

- MAC(以太网 MAC 地址)也是 MAC OUI。

我们建议尽可能通过 RADIUS/NAC 基础架构使用动态 VLAN/过滤器分配。特别是在将瞻博网络 Mist Access Assurance 用作 RADIUS/NAC 基础架构时,这将成为一项易于管理的任务。

让我们回顾一下这些用例及其工作原理:

-

用例 1:网络中存在的 RADIUS/NAC 基础架构

通常 – 在端口上启用身份验证有两个目标:

- 使系统零信任

- 将设备分配到其相关网段。

在使用 RADIUS 基础架构的网络中,建议将所有端口设置为启用了 dot1x + MAB 端口配置文件的接入端口。我们依靠 RADIUS 事务来获取网络/VLAN 分配,并根据用例将端口分配为接入或中继。客户端可以是支持 dot1x(经 802.1x EAP 身份验证的请求方)的设备组合,也可以是 RADIUS 数据库中提供的所有设备 MAC 地址的组合。请务必在交换机模板中为RADIUS服务器配置增强型计时器。(增强的计时器将默认回退时间从 dot1x 减少到 MAB 从 ~120-180 秒减少到 ~10-15 秒,强烈建议这样做以获得良好的客户端体验)。

让我们讨论一下 RADIUS 的返回属性 (AVP) 的不同用例,我们建议将其作为访问接受消息的一部分发送:

- 需要分配给特定 VLAN 的客户端,而端口仍为接入端口。在这里,您使用 AVP=Tunnel-Private-Group-ID。请参阅以下示例配置:

001094001123 Cleartext-Password := "001094001123" Tunnel-Type = VLAN, Tunnel-Medium-Type = IEEE-802, Tunnel-Private-Group-ID = "VLAN1099",

- 需要分配给多个 VLAN 且需要移动到中继端口的客户端。此处使用 AVP=Egress-VLAN-ID 或 Egress-VLAN-Name。请参阅以下示例配置:

# 4Byte tagged VLAN = 0x31+<000000padding>-<VLAN-ID in Hex> # 4Byte untagged VLAN = 0x32+<000000padding>-<VLAN-ID in Hex> 001094001177 Cleartext-Password := "001094001177" Tunnel-Type = VLAN, Tunnel-Medium-Type = IEEE-802, Egress-VLANID += 0x32000001, Egress-VLANID += 0x31000440, # first char of string 1 = Tagged , 2 = native/untagged 001094001144 Cleartext-Password := "001094001144" Tunnel-Type = VLAN, Tunnel-Medium-Type = IEEE-802, Egress-VLAN-Name += "2default", Egress-VLAN-Name += "1VLAN1088", - 需要作为防火墙过滤器/ACL 分配给策略的客户端(除了上述两个 AVP 中的任何一个)。在这里,您使用 AVP=Filter-Id。

001094001142 Cleartext-Password := "001094001142" Tunnel-Type = VLAN, Tunnel-Medium-Type = IEEE-802, Tunnel-Private-Group-ID = "1099", Filter-Id = "filter1"请记住,在使用特定过滤器 ID 之前,必须在交换机本身上创建过滤器。下面是使用其他 CLI 的示例:

set firewall family ethernet-switching filter filter1 term supplicant1 from source-mac-address 00:10:94:00:11:42 set firewall family ethernet-switching filter filter1 term supplicant2 from source-mac-address 00:10:94:00:11:66 set firewall policer p1 if-exceeding bandwidth-limit 1m set firewall policer p1 if-exceeding burst-size-limit 1k set firewall policer p1 then discard set firewall family ethernet-switching filter filter1 term supplicant1 then count counter1 set firewall family ethernet-switching filter filter1 term supplicant1 then policer p1 set firewall family ethernet-switching filter filter1 term supplicant2 then count counter2

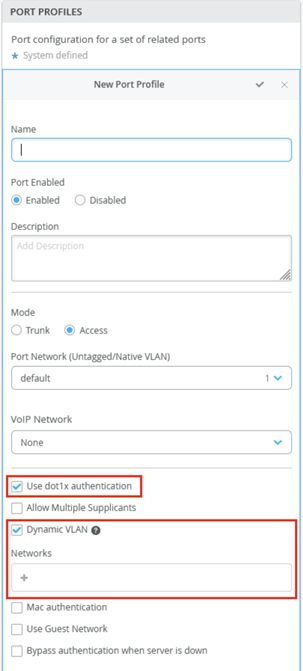

- 另一种方法是基于端口配置文件分配动态 VLAN,但仍需要至少通过 RADIUS 为有线客户端执行身份验证。因此,在这种情况下,RADIUS 服务器不需要将上述任何 RADIUS AVP 作为最终访问接受消息的一部分发回。只需要访问-接受消息,VLAN 配置将从端口配置文件派生。下图显示了可以进行此可选配置的位置。

注意:

注意:我们不建议在上述任何情况下添加 DPC,因此也不要在此方案中的任何端口上打开 DPC。如果您有 RADIUS/NAC 基础架构,这是最可取的方案。此外,请确保已调整重新身份验证计时器。

- 用例 2:使用 RADIUS/NAC 基础架构,但出于以下原因,使用动态端口配置扩充某些设备:

用例 1 中列出的上述所有 AVP 仍然成立。但是,瞻博网络动态端口配置增加了使用 LLDP 作为端口配置以及 MAC OUI(MAC 地址的供应商字节)标识符的功能,这在使用 RADIUS/NAC 基础架构进行管理时通常是不可能的。

这种方法的动机:

- 避免向 RADIUS 用户数据库添加大量 MAC(接入点和摄像头通常是批量设备),而改用 LLDP 和 MAC OUI。

- 降低 RADIUS/NAC 基础架构的成本,因为它涉及客户端数量。

瞻博网络建议,通过动态端口配置对某些端口使用 VLAN 分配时,应启用额外的保护层,例如 802.1x 或基于 MAC 地址的身份验证 (MAB)。其余端口仅保留 802.1x 或基于 MAC 地址的身份验证 (MAB),但不添加动态端口配置。

如果您无法预测所选设备将插入网络的位置,则需要启用所有端口的动态端口配置和基于 802.1x 或 MAC 地址的身份验证 (MAB),这是不太推荐的方法。

注意:对于用例 1 和用例 2,当所有端口上都启用了 802.1x 和基于 MAC 地址的身份验证 (MAB) 时,请务必注意,在身份验证成功之前,不会获知任何 MAC 地址。因此,通过基于 MAC 的规则的 DPC 将不起作用,也不应进行配置。仅当为 802.1x 和 MAB 启用端口时,才建议将 DPC 与基于 LLDP 的规则一起使用。

- 用例 3:无 RADIUS/NAC 基础架构、动态端口配置 + 端口配置文件的静态分配。

在没有 RADIUS/NAC 基础架构的情况下,动态端口配置可以与 LLDP 或 MAC 规则一起使用来配置端口。首选方法是,如果知道为符合动态端口配置条件的设备分配的端口,则应仅在这些端口上启用动态端口配置。其余端口将以静态分配方式分配。

不太理想的方法是,如果不知道将插入符合动态端口配置要求的设备的端口,请在所有端口上启用动态端口配置。

我们还建议启用动态端口配置的默认配置文件指向虚拟(或至少是隔离)VLAN,这样任何设备在插入时都不会获得 IP,并且不匹配任何动态端口配置规则。

注意:如果端口遇到大量端口抖动,请避免使用动态端口配置。每个端口抖动都会触发交换机上的配置更改(Junos 提交)。在这种情况下,最好通过 RADIUS 应用动态 VLAN 配置。

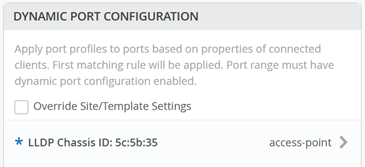

下图提供了一个示例,其中动态端口配置用于通过 LLDP 机箱 ID 的供应商 MAC OUI 部分识别瞻博网络 AP。

.png)

不要忘记,您必须使用下图所示的复选框激活端口的动态端口配置:

注意:

注意:识别客户端后,端口配置文件需要几分钟时间才能应用到端口,几分钟后端口配置文件分配状态才会显示在门户上。如果交换机重新启动或大规模链路启动或关闭事件会影响交换机上的所有端口,则需要大约 20 分钟才能将所有端口分配给正确的配置文件(假设在所有端口上都启用了动态端口配置)。

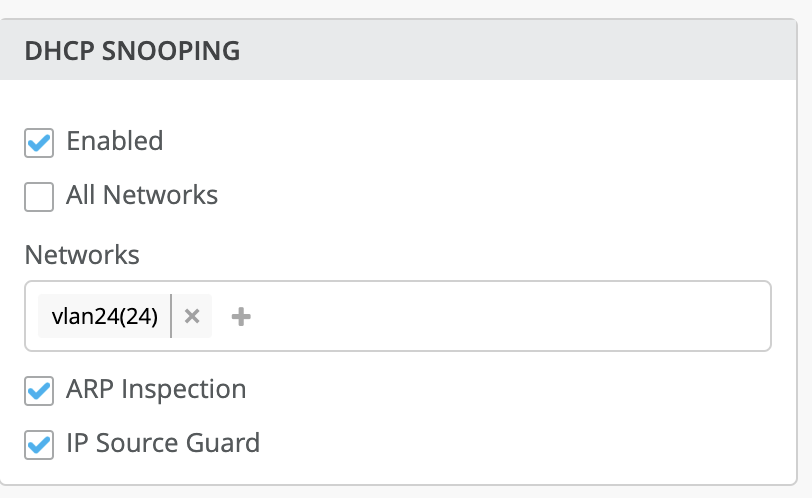

为交换机配置 DHCP 侦听

DHCP 侦听使交换机能够检查从网络上不受信任的端口发起的所有 DHCP 流量。在 VLAN 上启用 DHCP 侦听后,系统会检查从与该 VLAN 关联的不受信任主机发送的 DHCP 消息,并提取其 IP 地址和租约信息。此信息用于构建和维护 DHCP 侦听数据库。仅允许可使用此数据库进行验证的主机访问网络。有关此安全功能及其操作方式的更多详细信息,请参阅此处 https://www.juniper.net/documentation/us/en/software/junos/security-services/topics/concept/port-security-dhcp-snooping-els.html

默认情况下,接入端口被视为不受信任的端口,中继端口被视为可信端口。

您可以在三个位置在门户中配置 DHCP 侦听/ARP 检查/IP 源保护:

- “切换设备详细信息”页。

- “站点>交换机配置”页

- 组织>交换机模板。

配置优先级首先是 “交换机设备详细信息 ”页面,然后是 “站点>交换机配置 ”页面,优先级最低的组织 >交换机模板。

下面是可以为单个网络启用上述配置的示例。您可以根据需要为所有网络/单个网络启用两个选项。

在下面的示例中,我们将为 Vlan24 (vlan-id-24) >单个网络启用 DHCP 侦听。

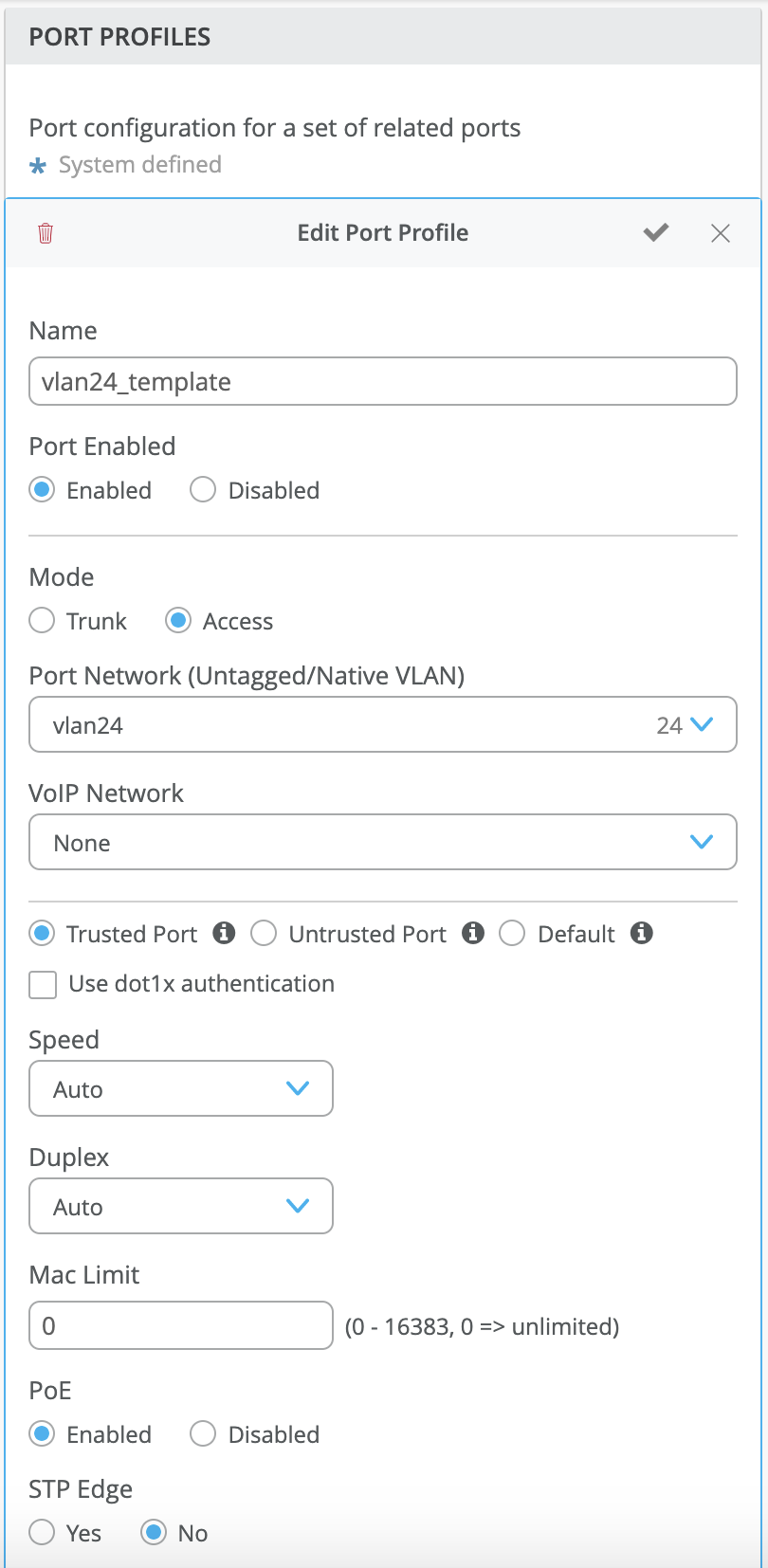

交换机上应存在 VLAN 才能使配置生效。这就是我们需要将端口添加到端口配置文件的原因。对于访问端口配置文件,我们可以选择将其设置为受信任或不受信任。如果未设置,它将处于默认值。端口网络可以是简单网络或VoIP网络。默认情况下,中继端口始终受信任。

在下面的示例中,我们将访问端口设为可信:

端口的端口配置文件如下所示:

我们可以从站点设置和设备设置中选择覆盖 DHCP 侦听的站点/模板设置:

站点设置:

我们可以选择从站点设置和设备设置中覆盖端口配置文件的受信任/不受信任/默认选项。

站点设置:

设备设置:

启用 DHCP 侦听将允许瞻博网络 Mist 云在查看客户端表时显示 IP 地址信息。与园区交换矩阵部署不同,该交换机没有 VRF 配置,是纯第 2 层转发器。因此,交换机通常不会启用 ARP 解析作为默认网关,并且无法自动收集此类信息并将其报告给瞻博网络 Mist 云。

配置 DHCP 侦听的命令:

set vlans default forwarding-options dhcp-security

用于在交换机上本地检查 DHCP 侦听表的命令,如下例所示:

show dhcp-security binding

IP address MAC address Vlan Expires State Interface

10.33.33.10 d4:20:b0:xx:yy:zz default 0 REQUESTING ge-0/0/3.0

10.33.33.13 52:54:00:a1:d3:15 default 0 BOUND ge-0/0/5.0