配置 PE 和 CE 路由器之间的路由

本主题提供有关如何在第 3 层 VPN 中的 PE 和 CE 路由器上配置路由的信息。

在第 3 层 VPN 中配置 PE 和 CE 路由器之间的路由

要使 PE 路由器将与 VPN 相关的路由分发到连接的 CE 路由器或从连接的 CE 路由器分发,您必须在 VPN 路由实例中配置路由。您可以配置路由协议(BGP、OSPF 或 RIP),也可以配置静态路由。对于与每台 CE 路由器的连接,您通常配置一种路由类型,但在某些情况下,您可以同时包括静态路由和路由协议配置。

以下章节说明如何在 PE 和 CE 路由器之间配置 VPN 路由:

- 在 PE 和 CE 路由器之间配置 BGP

- 在 PE 和 CE 路由器之间配置 OSPF

- 为第 3 层 VPN 配置 OSPF 假链路

- 配置 OSPF 域 ID

- 在 PE 和 CE 路由器之间配置 RIP

- 配置 PE 和 CE 路由器之间的静态路由

在 PE 和 CE 路由器之间配置 BGP

要将 BGP 配置为 PE 和 CE 路由器之间的路由协议,请添加以下 bgp语句:

bgp {

group group-name {

peer-as as-number;

neighbor ip-address;

}

}

您可以在以下层级包含此语句:

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]注意:[edit logical-systems]层次结构级别不适用于 ACX 系列路由器。请注意为路由实例配置 BGP 的以下限制:

在 VRF 路由实例中,请勿使用单独的 VRF 路由实例中的远程 BGP 对等体已在使用的 AS 编号来配置本地自治系统 (AS) 编号。这样做会创建一个自治系统环路,其中从此远程 BGP 对等体接收的所有路由都将被隐藏。

您可以在层次结构级别使用语句

[edit routing-instances routing-instance-name routing-options]或local-as在以下任一层次结构级别使用autonomous-system语句来配置本地 AS 编号:[edit routing-instances routing-instance-name protocols bgp][edit routing-instances routing-instance-name protocols bgp group group-name][edit routing-instances routing-instance-name protocols bgp group group-name neighbor address]

您可以使用

peer-as语句在[edit routing-instances routing-instance-name protocols bgp group group-name]层次结构级别配置 BGP 对等体的 AS 编号。

在 PE 和 CE 路由器之间配置 OSPF

您可以配置 OSPF(版本 2 或版本 3)在 PE 和 CE 路由器之间分配 VPN 相关路由。

以下章节介绍如何将 OSPF 配置为 PE 和 CE 路由器之间的路由协议:

在 PE 和 CE 路由器之间配置 OSPF 版本 2

要将 OSPF 版本 2 配置为 PE 和 CE 路由器之间的路由协议,请添加以下 ospf 语句:

ospf {

area area {

interface interface-name;

}

}

您可以在以下层级包含此语句:

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]注意:[edit logical-systems]层次结构级别不适用于 ACX 系列路由器。

在 PE 和 CE 路由器之间配置 OSPF 版本 3

要将 OSPF 版本 3 配置为 PE 和 CE 路由器之间的路由协议,请添加以下 ospf3 语句:

ospf3 {

area area {

interface interface-name;

}

}

您可以在以下层级包含此语句:

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]注意:[edit logical-systems]层次结构级别不适用于 ACX 系列路由器。

为第 3 层 VPN 配置 OSPF 假链路

在第 3 层 VPN 的 PE 和 CE 路由器之间配置 OSPF 时,您还可以配置 OSPF 假链路来补偿与 OSPF 区域内链路相关的问题。

以下部分介绍了 OSPF 假链路及其配置方法:

OSPF 伪装链路概述

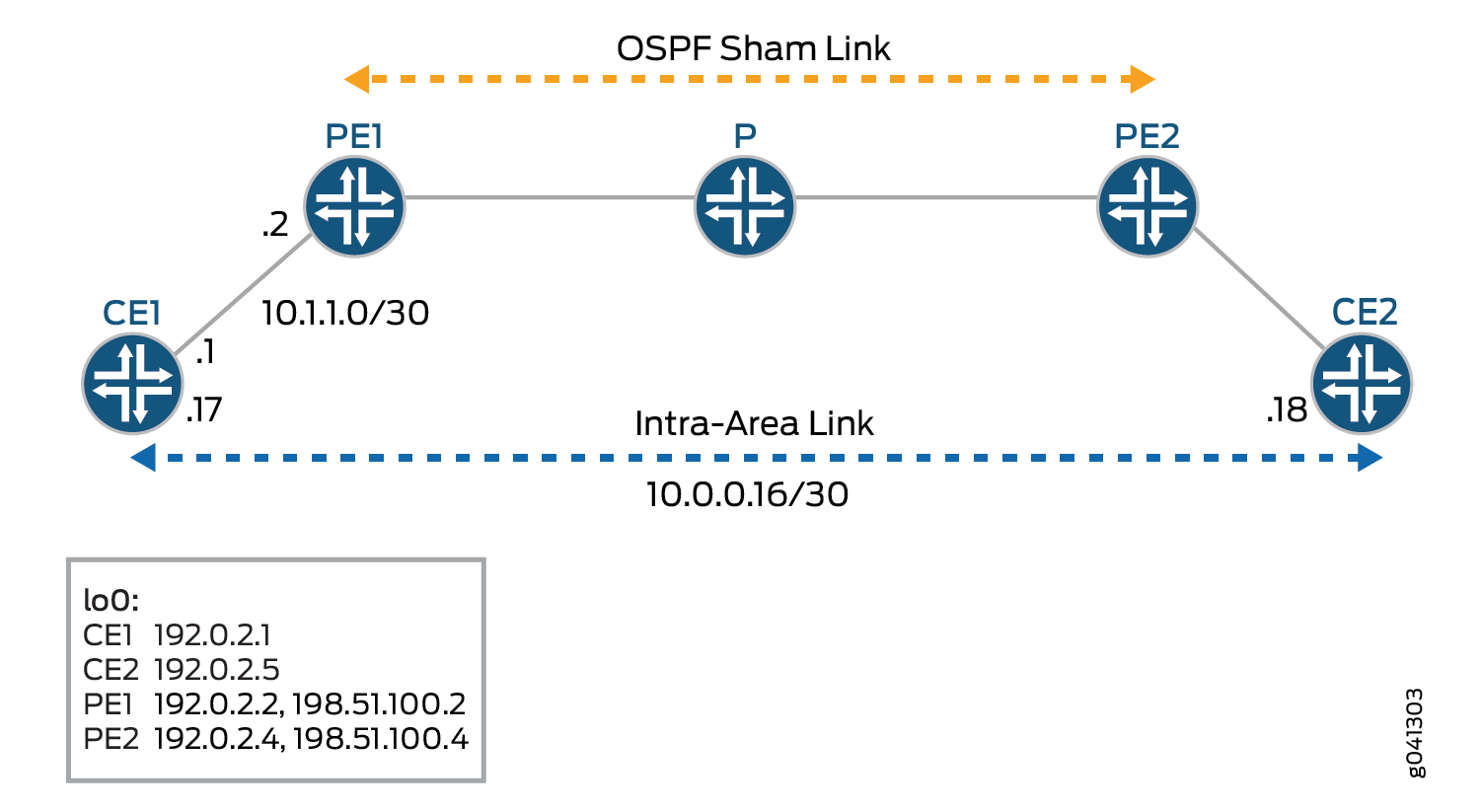

图 1 说明了何时可以配置 OSPF 假链路。路由器 CE1 和路由器 CE2 位于同一个 OSPF 区域。这些 CE 路由器通过路由器 PE1 和路由器 PE2 上的第 3 层 VPN 连接在一起。此外,路由器 CE1 和路由器 CE2 通过用作备份的区域内链路连接。

OSPF 将通过第 3 层 VPN 的链路视为区域间链路。默认情况下,OSPF 优先选择区域内链路而不是区域间链路,因此 OSPF 选择备份区域内链路作为活动路径。如果区域内链路不是 CE 路由器之间流量的预期主路径,则这是不可接受的。

OSPF 假链路也是一种区域内链路,不同之处在于它是在 PE 路由器之间配置的,如 图 1 所示。您可以配置假链路指标,以确保第 3 层 VPN 上的路径优先于连接 CE 路由器的区域内链路上的备用路径。

在以下情况下,应配置 OSPF 假链路:

-

两台 CE 路由器通过第 3 层 VPN 连接在一起。

-

这些 CE 路由器位于同一 OSPF 区域中。

-

在两台 CE 路由器之间配置区域内链路。

如果 CE 路由器之间没有区域内链路,则无需配置 OSPF 假链路。

有关 OSPF 假链路的详细信息,请参阅互联网draft-ietf-l3vpn-ospf-2547-01.txt草案, OSPF 作为 BGP/MPLS VPN 中的 PE/CE 协议。

配置 OSPF 假链路

假链路是一种未编号的点对点区域内链路,通过 1 类链路状态通告 (LSA) 进行播发。伪装链路仅对路由实例和 OSPF 版本 2 有效。

每个假链路都由本地和远程假链路端点地址及其所属的 OSPF 区域组合来识别。伪装链路必须手动配置。您可以在两个 PE 路由器之间配置假链路,这两个路由器都位于同一个 VRF 路由实例中。

您需要指定假链路本地端点的地址。此地址被用作假链路数据包的源,也被远程 PE 路由器用作假链路远程端点。

必须使用本地 VPN 的环路地址指定 OSPF 假链路的本地地址。到此地址的路由必须由 BGP 传播。使用 sham-link 语句的 local 选项指定本地端点的地址:

sham-link { local address; }

您可以在以下层级包含此语句:

[编辑路由实例 routing-instance-name 协议 OSPF]

[编辑逻辑系统 logical-system-name 路由实例 routing-instance-name 协议 OSPF]

必须使用远程 VPN 的环路地址指定 OSPF 假链路的远程地址。到此地址的路由必须由 BGP 传播。要指定远程端点的地址,请包含 sham-link-remote 语句:

sham-link-remote address <metric number>;

您可以在以下层级包含此语句:

[编辑路由实例 routing-instance-name 协议 OSPF 区域 area-id]

[编辑逻辑系统 logical-system-name 路由实例 routing-instance-name 协议 OSPF 区域 area-id]

或者,您可以包含 衡量指标 选项来为远程端点设置衡量指标值。指标值指定使用链路的成本。总路径指标较低的路由优先于路径指标较高的路由。

可以配置一个介于 1 到 65,535 之间的值。默认值为 1。

OSPF 伪装链路示例

此示例说明如何在 PE 路由器上启用 OSPF 假链路。

以下是 PE 路由器上的环路接口配置。配置的地址用于 OSPF 假链路的本地端点:

[edit]

interfaces {

lo0 {

unit 1 {

family inet {

address 10.1.1.1/32;

}

}

}

}

以下是 PE 路由器上的路由实例配置,包括 OSPF 假链路的配置。 sham-link local 语句配置了本地环路接口的地址:

[edit]

routing-instances {

example-sham-links {

instance-type vrf;

interface e1-1/0/2.0;

interface lo0.1;

route-distinguisher 3:4;

vrf-import vpn-red-import;

vrf-export vpn-red-export;

protocols {

ospf {

sham-link local 10.1.1.1;

area 0.0.0.0 {

sham-link-remote 10.2.2.2 metric 1;

interface e1-1/0/2.0 metric 1;

}

}

}

}

}

配置 OSPF 域 ID

对于大多数涉及第 3 层 VPN 的 OSPF 配置,无需配置 OSPF 域 ID。但是,对于连接多个 OSPF 域的第 3 层 VPN,配置 OSPF 域 ID 可以帮助您控制 OSPF 域和后门路径之间的 LSA 转换(对于 3 类和 5 类 LSA)。在与 OSPF 实例关联的 PE 路由器中,每个 VPN 路由和转发 (VRF) 表都配置了相同的 OSPF 域 ID。默认 OSPF 域 ID 为 null 值 0.0.0.0。如 表 1 所示,域 ID 为空的路由与没有任何域 ID 的路由的处理方式不同。

路由接收 |

接收的路由的域 ID |

接收路由器上的域 ID |

路由重新分发并播发为 |

|---|---|---|---|

类型 3 路由 |

A.B.C.D.公司 |

A.B.C.D.公司 |

3 类 LSA |

类型 3 路由 |

A.B.C.D.公司 |

E.F.G.H(英语:E.F.G.H) |

5 类 LSA |

类型 3 路由 |

0.0.0.0 |

0.0.0.0 |

3 类 LSA |

类型 3 路由 |

零 |

0.0.0.0 |

3 类 LSA |

类型 3 路由 |

零 |

零 |

3 类 LSA |

类型 3 路由 |

0.0.0.0 |

零 |

3 类 LSA |

类型 3 路由 |

A.B.C.D.公司 |

零 |

5 类 LSA |

类型 3 路由 |

零 |

A.B.C.D.公司 |

3 类 LSA |

Type 5 路由 |

不適用 |

不適用 |

5 类 LSA |

您可以为 OSPF 的版本 2 和版本 3 配置 OSPF 域 ID。配置中的唯一区别是,对于 OSPF 版本 2,您可以在 [edit routing-instances protocols ospf] 层次结构级别包含语句,对于 OSPF 版本 3,您可以在 [edit routing-instances routing-instance-name routing-instance-name protocols ospf3] 层次结构级别包含语句。以下配置说明仅提供 OSPF 版本 2 语句。但是,子语句对于 OSPF 版本 3 也有效。

要配置 OSPF 域 ID,请包含 domain-id 语句:

domain-id domain-Id;

您可以在以下层级包含此语句:

[编辑路由实例 routing-instance-name 协议 OSPF]

[编辑逻辑系统 logical-system-name 路由实例 routing-instance-name 协议 OSPF]

您可以为 PE 路由器生成的 OSPF 外部路由设置 VPN 标记,以防止环路。默认情况下,此标记是自动计算的,无需配置。但是,您可以通过包含 domain-vpn-tag 语句来显式配置 5 类 LSA 的域 VPN 标记:

no-domain-vpn-tag number;

您可以在以下层级包含此语句:

[编辑路由实例 routing-instance-name 协议 OSPF]

[编辑逻辑系统 logical-system-name 路由实例 routing-instance-name 协议 OSPF]

范围为 1 到 4,294,967,295 (232 – 1)。如果手动设置 VPN 标记,则必须为 VPN 中的所有 PE 路由器设置相同的值。

有关此类配置的示例,请参阅 为第 3 层 VPN 配置 OSPF 域 ID。

中心辐射型 3 层 VPN 和 OSPF 域 ID

当路由未聚合时,OSPF 域 ID 的默认行为会导致中心 PE 路由器和中心 CE 路由器之间配置了 OSPF 的中心辐射型第 3 层 VPN 出现一些问题。中心辐射型配置具有一个中心 PE 路由器,该路由器可与中心 CE 路由器直接链接。中心 PE 路由器从其他远程分支 PE 路由器接收第 3 层 BGP 更新,并将这些更新导入到分支路由实例中。OSPF LSA 从分支路由实例发出并发送至中枢 CE 路由器。

中枢 CE 路由器通常会聚合这些路由,然后将这些新发起的 LSA 发送回中枢 PE 路由器。中心 PE 路由器将 BGP 更新导出到包含聚合前缀的远程分支 PE 路由器。但是,如果存在非聚合的 3 类汇总 LSA 或外部 LSA,则会出现两个问题:中心 PE 路由器如何向中心 CE 路由器发起 LSA 并将其发送至中心 CE 路由器,以及中心 PE 路由器如何处理从中心 CE 路由器接收的 LSA:

默认情况下,由分支路由实例中的中心 PE 路由器发起的所有 LSA 都设置了 DN 位。此外,所有外部源自 LSA 都设置了 VPN 路由标记。设置 DN 位和 VPN 路由标记有助于防止路由环路。对于 3 类汇总 LSA,无需考虑路由环路,因为中枢 CE 路由器作为区域边界路由器 (ABR),会在 DN 位清除的情况下重新生成 LSA,并将其发送回中枢 PE 路由器。但是,集线器 CE 路由器不会重新发起外部 LSA,因为它们具有 AS 泛洪范围。

通过更改中枢 PE 路由器的路由实例配置,您可以在 DN 位清除且 VPN 路由标记设置为 0 的情况下发起外部 LSA(在将其发送到中枢 CE 路由器之前)。要在 PE 路由器发出的外部 LSA 上清除 DN 位并将 VPN 路由标记设置为零,请在层次结构级别为 domain-vpn-tag 语句配置 0routing-instance-name。您应将此配置包含在面向发送 LSA 的中心 CE 路由器的中枢 PE 路由器上的路由实例中。当中枢 CE 路由器从中枢 PE 路由器接收外部 LSA,然后将其转发回中枢 PE 路由器时,中枢 PE 路由器可以在其 OSPF 路由计算中使用这些 LSA。

当被中枢 CE 路由器淹没的 LSA 到达中枢 PE 路由器的路由实例时,作为 ABR 的中枢 PE 路由器不会在其 OSPF 路由计算中考虑这些 LSA,即使 LSA 没有设置 DN 位,并且外部 LSA 没有设置 VPN 路由标记。假定 LSA 来自不相交的主干区域。

您可以通过在 [edit routing-instances routing-instance-name protocols ospf domain-id] 层次结构级别包含 disable 语句来更改 PE 路由器路由实例的配置,使 PE 路由器充当非 ABR。您可以对从中枢 CE 路由器接收 LSA 的中心 PE 路由器进行此配置更改。

通过更改此配置,PE 路由器的路由实例将充当非 ABR。然后,PE 路由器会将从中枢 CE 路由器到达的 LSA 视为来自连续非主干区域的 LSA。

在 PE 和 CE 路由器之间配置 RIP

对于第 3 层 VPN,您可以在 PE 路由器上配置 RIP,以学习 CE 路由器的路由或将 PE 路由器的路由传播到 CE 路由器。从任何 [edit routing-instances] 层级配置的邻接方获知的 RIP 路由都会添加到路由实例 inet 的表 (instance_name.inet.0) 中。

要将 RIP 配置为 PE 和 CE 路由器之间的路由协议,请添加以下 rip 语句:

rip {

group group-name {

export policy-names;

neighbor interface-name;

}

}

您可以在以下层级包含此语句:

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]注意:[edit logical-systems]层次结构级别不适用于 ACX 系列路由器。

默认情况下,RIP 不会播发它收到的路由。要将从 PE 路由器通告路由到 CE 路由器,您需要在 PE 路由器上配置 RIP 导出策略。有关如何为 RIP 定义策略的信息,请参阅 RIP 导入策略。

要为 RIP 指定导出策略,请包含以下 export 语句:

export [ policy-names ];

您可以在以下层次结构级别为 RIP 包含以下语句:

[edit routing-instances routing-instance-name protocols rip group group-name][edit logical-systems logical-system-name routing-instances routing-instance-name protocols rip group group-name]注意:[edit logical-systems]层次结构级别不适用于 ACX 系列路由器。

要将从 RIP 路由实例获知的路由安装到多个路由表中,请包括 rib-group 和 group 语句:

rib-group inet group-name;

group group-name {

neighbor interface-name;

}

您可以在以下层级包含这些语句:

[edit protocols rip][edit routing-instances routing-instance-name protocols rip][edit logical-systems logical-system-name protocols rip][edit logical-systems logical-system-name routing-instances routing-instance-name protocols rip]

[edit logical-systems]层次结构级别不适用于 ACX 系列路由器。

要配置路由表组,请包含以下 rib-groups 语句:

rib-groups group-name;

您可以在以下层级包含此语句:

[edit routing-options][edit logical-systems logical-system-name routing-options]

[edit logical-systems]层次结构级别不适用于 ACX 系列路由器。

要将路由表添加到路由表组,请包含 import-rib 语句。语句下 import-rib 指定的第一个路由表名称必须是正在配置的路由表的名称。有关如何配置路由表和路由表组的详细信息,请参阅 Junos OS 路由协议库。

import-rib [ group-names ];

您可以在以下层级包含此语句:

[edit routing-options rib-groups group-name][edit logical-systems logical-system-name routing-options rib-groups group-name]

[edit logical-systems]层次结构级别不适用于 ACX 系列路由器。

RIP 实例仅支持 VRF 实例类型。您可以配置多个 RIP 实例,仅支持 VPN。您可以在客户边缘提供商边缘 (CE-PE) 环境中使用 RIP,从 CE 路由器学习路由,并在 CE 路由器中传播 PE 路由器的实例路由。

从在任何实例层次结构下配置的邻接方获知的 RIP 路由将添加到实例的路由表 instance-name.inet.0。

RIP 不支持路由表组;因此,它无法像 OSPF 或 OSPFv3 协议那样将路由导入到多个表中。

配置 PE 和 CE 路由器之间的静态路由

您可以在 VPN 路由实例的 PE 和 CE 路由器之间配置静态(不变)路由。要为 VPN 配置静态路由,您需要在层次结构级别的 VPN 路由实例配置 [edit routing-instances routing-instance-name routing-options] 中对其进行配置。

要在 PE 和 CE 路由器之间配置静态路由,请添加 static 语句:

static {

route destination-prefix {

next-hop [ next-hops ];

static-options;

}

}

您可以在以下层级包含此语句:

[edit routing-instances routing-instance-name routing-options][edit logical-systems logical-system-name routing-instances routing-instance-name routing-options]

[edit logical-systems]层次结构级别不适用于 ACX 系列路由器。

有关配置路由协议和静态路由的详细信息,请参阅 Junos OS 路由协议库。

为第 3 层 VPN 配置 OSPF 域 ID

此示例说明如何将 OSPF 用作 PE 和 CE 路由器之间的路由协议,为 VPN 配置 OSPF 域 ID。来自 OSPF 域的路由在 BGP 中作为具有多个 OSPF 域的 VPN 中的 VPN-IPv4 路由分布时,需要 OSPF 域 ID。在连接多个 OSPF 域的 VPN 中,来自一个域的路由可能会与另一个域的路由重叠。

路由实例中配置的域 ID 用于标识 OSPF 域,用于标识路由起源。在社区策略上配置的域 ID 用于设置导出的路由。

有关 OSPF 域 ID 和第 3 层 VPN 的详细信息,请参阅 在第 3 层 VPN 中配置 PE 和 CE 路由器之间的路由。

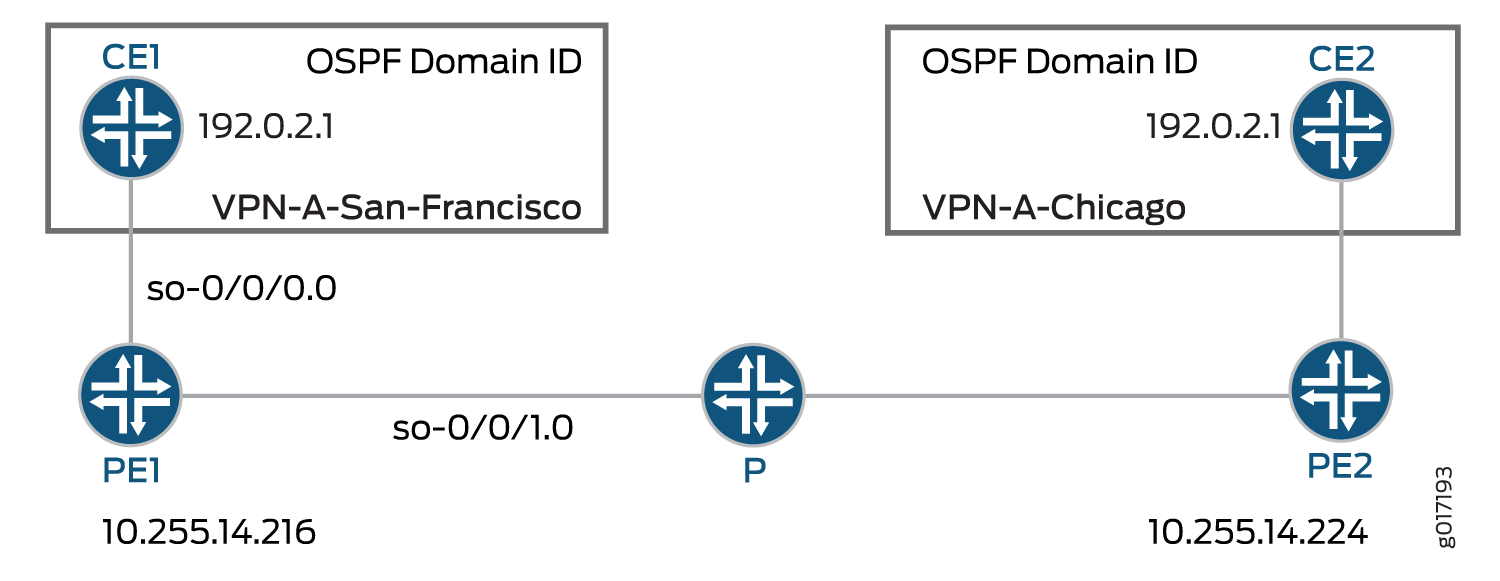

图 2 显示了此示例的配置拓扑。仅提供路由器 PE1 的配置。路由器 PE2 的配置可以与路由器 PE1 的配置类似。CE 路由器没有特殊的配置要求。

的配置示例

的配置示例

有关配置信息,请参阅以下部分:

在路由器 PE1 上配置接口

您需要为路由器 PE1 配置两个接口: so-0/0/0 流向路由器 CE1(旧金山) so-0/0/1 的流量接口和流向服务提供商网络中 P 路由器的流量接口。

配置路由器 PE1 的接口:

[edit]

interfaces {

so-0/0/0 {

unit 0 {

family inet {

address 10.19.1.2/30;

}

}

}

so-0/0/1 {

unit 0 {

family inet {

address 10.19.2.1/30;

}

family mpls;

}

}

}

在路由器 PE1 上配置路由选项

在 [edit routing-options] 层次结构级别,您需要配置 router-id 和 autonomous-system 语句。该 router-id 语句标识路由器 PE1。

配置路由器 PE1 的路由选项:

[edit]

routing-options {

router-id 10.255.14.216;

autonomous-system 65069;

}

在路由器 PE1 上配置协议

在路由器 PE1 上,您需要在 [edit protocols] 层次结构级别配置 MPLS、BGP、OSPF 和 LDP:

[edit]

protocols {

mpls {

interface so-0/0/1.0;

}

bgp {

group San-Francisco-Chicago {

type internal;

preference 10;

local-address 10.255.14.216;

family inet-vpn {

unicast;

}

neighbor 10.255.14.224;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-0/0/1.0;

}

}

ldp {

interface so-0/0/1.0;

}

}

在路由器 PE1 上配置策略选项

在路由器 PE1 上,您需要在 [edit policy-options] 层次结构级别配置策略。这些策略可确保第 3 层 VPN 中的 CE 路由器交换路由信息。在此示例中,旧金山的路由器 CE1 与芝加哥的路由器 CE2 交换路由信息。

在 PE1 路由器上配置策略选项:

[edit]

policy-options {

policy-statement vpn-import-VPN-A {

term term1 {

from {

protocol bgp;

community import-target-VPN-A;

}

then accept;

}

term term2 {

then reject;

}

}

policy-statement vpn-export-VPN-A {

term term1 {

from protocol ospf;

then {

community add export-target-VPN-A;

accept;

}

}

term term2 {

then reject;

}

}

community export-target-VPN-A members [target:10.255.14.216:11 domain-id:192.0.2.1:0];

community import-target-VPN-A members target:10.255.14.224:31;

}

在路由器 PE1 上配置路由实例

您需要在路由器 PE1 上配置第 3 层 VPN 路由实例。要指示路由实例用于第 3 层 VPN,请在[edit routing-instance routing-instance-name]层次结构级别添加instance-type vrf语句。

domain-id语句在[edit routing-instances routing-options protocols ospf]层次结构级别上配置。如图 2 所示,路由器 PE2 上的路由实例必须与路由器 PE1 上的相应路由实例共享相同的域 ID,以便从路由器 CE1 到路由器 CE2(反之亦然)的路由作为 3 类 LSA 分布。如果在路由器 PE1 和路由器 PE2 的路由实例中配置不同的 OSPF 域 ID,则来自每个 CE 路由器的路由将分发为 5 类 LSA。

在路由器 PE1 上配置路由实例:

[edit]

routing-instances {

VPN-A-San-Francisco-Chicago {

instance-type vrf;

interface so-0/0/0.0;

route-distinguisher 10.255.14.216:11;

vrf-import vpn-import-VPN-A;

vrf-export vpn-export-VPN-A;

routing-options {

router-id 10.255.14.216;

}

protocols {

ospf {

domain-id 192.0.2.1;

export vpn-import-VPN-A;

area 0.0.0.0 {

interface so-0/0/0.0;

}

}

}

}

}

路由器 PE1 的配置摘要

配置接口

interfaces {

so-0/0/0 {

unit 0 {

family inet {

address 10.19.1.2/30;

}

}

}

so-0/0/1 {

unit 0 {

family inet {

address 10.19.2.1/30;

}

family mpls;

}

}

}

配置路由选项

routing-options {

router-id 10.255.14.216;

autonomous-system 65069;

}

配置协议

protocols {

mpls {

interface so-0/0/1.0;

}

bgp {

group San-Francisco-Chicago {

type internal;

preference 10;

local-address 10.255.14.216;

family inet-vpn {

unicast;

}

neighbor 10.255.14.224;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-0/0/1.0;

}

}

ldp {

interface so-0/0/1.0;

}

}

配置 VPN 策略

policy-options {

policy-statement vpn-import-VPN-A {

term term1 {

from {

protocol bgp;

community import-target-VPN-A;

}

then accept;

}

term term2 {

then reject;

}

}

policy-statement vpn-export-VPN-A {

term term1 {

from protocol ospf;

then {

community add export-target-VPN-A;

accept;

}

}

term term2 {

then reject;

}

}

community export-target-VPN-A members [ target:10.255.14.216:11 domain-id:192.0.2.1:0 ];

community import-target-VPN-A members target:10.255.14.224:31;

}

第 3 层 VPN 的路由实例

routing-instances {

VPN-A-San-Francisco-Chicago {

instance-type vrf;

interface so-0/0/0.0;

route-distinguisher 10.255.14.216:11;

vrf-import vpn-import-VPN-A;

vrf-export vpn-export-VPN-A;

routing-options {

router-id 10.255.14.216;

}

protocols {

ospf {

domain-id 192.0.2.1;

export vpn-import-VPN-A;

area 0.0.0.0 {

interface so-0/0/0.0;

}

}

}

}

}

OSPFv2 伪装链路概述

您可以在两个提供商边缘 (PE) 路由设备之间创建区域内链路或假链路,以便 VPN 主干网优先于后门链路。后门链路是一种备用链路,用于在 VPN 主干网不可用时连接客户边缘 (CE) 设备。当此类备份链路可用且 CE 设备位于同一 OSPF 区域时,默认行为是优先选择此备份链路,而不是 VPN 主干网。这是因为备份链路被视为区域内链路,而 VPN 骨干网始终被视为区域间链路。区域内链接始终优先于区域间链接。

假链路是 PE 设备之间未编号的点对点区域内链路。当 VPN 主干网具有假区域内链路时,如果假链路的 OSPF 指标低于备份链路,则此假链路可优先于备份链路。

使用类型 1 链路状态播发 (LSA) 播发虚假链路。假链路仅对路由实例和 OSPFv2 有效。

每个虚假链路都由本地端点地址和远程端点地址的组合来标识。 图 3 显示了 OSPFv2 假链路。路由器 CE1 和路由器 CE2 位于同一个 OSPFv2 区域。这些客户边缘 (CE) 路由设备通过路由器 PE1 和路由器 PE2 上的第 3 层 VPN 连接在一起。此外,路由器 CE1 和路由器 CE2 通过用作备份的区域内链路连接。

OSPFv2 将通过第 3 层 VPN 的链路视为区域间链路。默认情况下,OSPFv2 优先选择区域内链路而不是区域间链路,因此 OSPFv2 选择备份区域内链路作为活动路径。如果区域内链路不是 CE 路由设备之间流量的预期主路径,则这是不可接受的。您可以配置假链路的指标,以确保第 3 层 VPN 上的路径优先于连接 CE 路由设备的区域内链路上的备用路径。

对于远程终端节点,您可以将 OSPFv2 接口配置为按需电路,配置 IPsec 身份验证(单独配置实际 IPsec 身份验证),并定义衡量指标值。

在以下情况下,应配置 OSPFv2 假链接:

两台 CE 路由设备通过第 3 层 VPN 连接在一起。

这些 CE 路由设备位于同一 OSPFv2 区域中。

在两台 CE 路由设备之间配置区域内链路。

如果 CE 路由设备之间没有区域内链路,则无需配置 OSPFv2 假链路。

在 Junos OS 9.6 及更高版本中,OSPFv2 假链路会作为隐藏路由安装在路由表中。此外,如果相应的 OSPF 假链路可用,则不会将 BGP 路由导出到 OSPFv2。

在 Junos OS 16.1 及更高版本中,默认实例支持 OSPF 假链接。如果用户未在 sham-link 上配置任何指标,则 sham-link 的成本将动态设置为 BGP 路由的 aigp 指标。如果 BGP 路由中不存在 aigp 指标,则假链路成本默认为 1。

示例:配置 OSPFv2 伪装链路

此示例说明如何在 PE 路由设备上启用 OSPFv2 假链路。

要求

配置此示例之前,不需要除设备初始化之外的特殊配置。

概述

假链路是一种未编号的点对点区域内链路,通过 1 类链路状态通告 (LSA) 进行播发。假链路仅对路由实例和 OSPFv2 有效。

每个假链路都由本地端点地址、远程端点地址及其所属的 OSPFv2 区域组合来标识。您需要在两个 PE 设备之间手动配置假链路,这两个设备都位于同一个 VPN 路由和转发 (VRF) 路由实例中,并指定假链路的本地端点地址。此地址用作假链路数据包的源,也被远程 PE 路由设备用作假链路远程端点。您还可以包括可选 metric 选项,以便为远程端点设置指标值。指标值指定使用链路的成本。总路径指标较低的路由优先于路径指标较高的路由。

要在 PE 路由设备上启用 OSPFv2 假链路,请执行以下作:

在 PE 路由设备上配置额外的环路接口。

在 PE 路由设备上配置支持第 3 层 VPN 的 VRF 路由实例,并将假链路与现有 OSPF 区域进行关联。OSPFv2 假链路配置也包含在路由实例中。您可以配置假链路的本地端点地址(即本地 VPN 的环路地址)和远程端点地址(即远程 VPN 的环路地址)。在此示例中,VRF 路由实例被命名为 red。

图 4 显示了 OSPFv2 假链路。

配置

程序

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,然后将命令复制并粘贴到层 [edit] 级的 CLI 中。

CE1

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.0.0.17/30 set interfaces lo0 unit 0 family inet address 192.0.2.1/24 set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 metric 100 set policy-options policy-statement send-direct from protocol direct set policy-options policy-statement send-direct then accept set routing-options router-id 192.0.2.1 set routing-options autonomous-system 1

PE1型

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.5/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.0.2.2/24 set interfaces lo0 unit 1 family inet address 198.51.100.2/24 set protocols mpls interface fe-1/2/1.0 set protocols bgp group toR4 type internal set protocols bgp group toR4 local-address 192.0.2.2 set protocols bgp group toR4 family inet-vpn unicast set protocols bgp group toR4 neighbor 192.0.2.4 set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ldp interface fe-1/2/1.0 set protocols ldp interface lo0.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set routing-instances red instance-type vrf set routing-instances red interface fe-1/2/0.0 set routing-instances red interface lo0.1 set routing-instances red route-distinguisher 2:1 set routing-instances red vrf-target target:2:1 set routing-instances red protocols ospf export bgp-to-ospf set routing-instances red protocols ospf sham-link local 198.51.100.2 set routing-instances red protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.4 metric 10 set routing-instances red protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set routing-instances red protocols ospf area 0.0.0.0 interface lo0.1 set routing-options router-id 192.0.2.2 set routing-options autonomous-system 2

P

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.6/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.9/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 3 family inet address 192.0.2.3/24 set protocols mpls interface all set protocols ospf area 0.0.0.0 interface lo0.3 passive set protocols ospf area 0.0.0.0 interface all set protocols ldp interface all set routing-options router-id 192.0.2.3

PE2

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.10/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.13/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.0.2.4/32 set interfaces lo0 unit 1 family inet address 198.51.100.4/32 set protocols mpls interface fe-1/2/0.0 set protocols bgp group toR2 type internal set protocols bgp group toR2 local-address 192.0.2.4 set protocols bgp group toR2 family inet-vpn unicast set protocols bgp group toR2 neighbor 192.0.2.2 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ldp interface fe-1/2/0.0 set protocols ldp interface lo0.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set routing-instances red instance-type vrf set routing-instances red interface fe-1/2/1.0 set routing-instances red interface lo0.1 set routing-instances red route-distinguisher 2:1 set routing-instances red vrf-target target:2:1 set routing-instances red protocols ospf export bgp-to-ospf set routing-instances red protocols ospf sham-link local 198.51.100.4 set routing-instances red protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.2 metric 10 set routing-instances red protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set routing-instances red protocols ospf area 0.0.0.0 interface lo0.1 set routing-options router-id 192.0.2.4 set routing-options autonomous-system 2

CE2 认证

set interfaces fe-1/2/0 unit 14 family inet address 10.1.1.14/30 set interfaces fe-1/2/0 unit 14 family mpls set interfaces fe-1/2/0 unit 18 family inet address 10.0.0.18/30 set interfaces lo0 unit 5 family inet address 192.0.2.5/24 set protocols ospf area 0.0.0.0 interface fe-1/2/0.14 set protocols ospf area 0.0.0.0 interface lo0.5 passive set protocols ospf area 0.0.0.0 interface fe-1/2/0.18 set policy-options policy-statement send-direct from protocol direct set policy-options policy-statement send-direct then accept set routing-options router-id 192.0.2.5 set routing-options autonomous-system 3

分步过程

下面的示例要求您在各个配置层级中进行导航。有关导航 CLI 的信息,请参阅在 CLI 用户指南中修改 Junos OS 配置。

要在每个 PE 设备上配置 OSPFv2 假链路,请执行以下作:

-

配置接口,包括两个环路接口。

[edit interfaces] user@PE1# set fe-1/2/0 unit 0 family inet address 10.1.1.2/30 user@PE1# set fe-1/2/0 unit 0 family mpls user@PE1# set fe-1/2/1 unit 0 family inet address 10.1.1.5/30 user@PE1# set fe-1/2/1 unit 0 family mpls user@PE1# set lo0 unit 0 family inet address 192.0.2.2/24 user@PE1# set lo0 unit 1 family inet address 198.51.100.2/24

-

在面向核心的接口上配置 MPLS。

[edit protocols mpls] user@PE1# set interface fe-1/2/1.0

-

配置内部 BGP (IBGP)。

[edit ] user@PE1# set protocols bgp group toR4 type internal user@PE1# set protocols bgp group toR4 local-address 192.0.2.2 user@PE1# set protocols bgp group toR4 family inet-vpn unicast user@PE1# set protocols bgp group toR4 neighbor 192.0.2.4

-

在面向核心的接口和主实例中使用的环路接口上配置 OSPF。

[edit protocols ospf area 0.0.0.0] user@PE1# set interface fe-1/2/1.0 user@PE1# set interface lo0.0 passive

-

在面向核心的接口和主实例中使用的环路接口上配置 LDP 或 RSVP。

[edit protocols ldp] user@PE1# set interface fe-1/2/1.0 user@PE1# set interface lo0.0

-

配置在路由实例中使用的路由策略。

[edit policy-options policy-statement bgp-to-ospf] user@PE1# set term 1 from protocol bgp user@PE1# set term 1 then accept user@PE1# set term 2 then reject

-

配置路由实例。

[edit routing-instances red] user@PE1# set instance-type vrf user@PE1# set interface fe-1/2/0.0 user@PE1# set route-distinguisher 2:1 user@PE1# set vrf-target target:2:1 user@PE1# set protocols ospf export bgp-to-ospf user@PE1# set protocols ospf area 0.0.0.0 interface fe-1/2/0.0

-

配置 OSPFv2 假链路。

在路由实例和 OSPF 配置中包括额外的环路接口。

请注意,sham-link 接口上的指标设置为 10。在设备 CE1 的备份 OSPF 链路上,指标设置为 100。这会导致虚假链接成为首选链接。

[edit routing-instances red] user@PE1# set interface lo0.1 user@PE1# set protocols ospf sham-link local 198.51.100.2 user@PE1# set protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.4 metric 10 user@PE1# set protocols ospf area 0.0.0.0 interface lo0.1

-

配置自治系统 (AS) 编号和路由器 ID。

[edit routing-options] user@PE1# set router-id 192.0.2.2 user@PE1# set autonomous-system 2

-

如果完成设备配置,请提交配置。

[edit] user@R1# commit

结果

输入 show interfaces 和 命令 show routing-instances ,以确认您的配置。如果输出未显示预期的配置,请重复此示例中的说明以更正配置。

PE1 的输出:

user@PE1# show interfaces

fe-1/2/0 {

unit 0{

family inet {

address 10.1.1.2/30;

}

family mpls;

}

}

fe-1/2/1 {

unit 0 {

family inet {

address 10.1.1.5/30;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.2/24;

}

}

unit 1 {

family inet {

address 198.51.100.2/24;

}

}

}

user@PE1# show protocols

mpls {

interface fe-1/2/1.0;

}

bgp {

group toR4 {

type internal;

local-address 192.0.2.2;

family inet-vpn {

unicast;

}

neighbor 192.0.2.4;

}

}

ospf {

area 0.0.0.0 {

interface fe-1/2/1.0;

interface lo0.0 {

passive;

}

}

}

ldp {

interface fe-1/2/1.0;

interface lo0.0;

}

user@PE1# show policy-options

policy-statement bgp-to-ospf {

term 1 {

from protocol bgp;

then accept;

}

term 2 {

then reject;

}

}

user@PE1# show routing-instances

red {

instance-type vrf;

interface fe-1/2/0.0;

interface lo0.1;

route-distinguisher 2:1;

vrf-target target:2:1;

protocols {

ospf {

export bgp-to-ospf;

sham-link local 198.51.100.2;

area 0.0.0.0 {

sham-link-remote 198.51.100.4 metric 10;

interface fe-1/2/0.0;

interface lo0.1;

}

}

}

}

user@PE1# show routing-options router-id 192.0.2.2; autonomous-system 2;

验证

确认配置工作正常。

验证假链路接口

目的

验证假链路接口。在 OSPFv2 中,假链路被视为一个接口,命名的显示为 shamlink.<unique identifier>,其中唯一标识符是一个数字。例如, shamlink.0.假链接显示为点对点接口。

行动

在作模式下,输入 show ospf interface instance instance-name 命令。

user@PE1> show ospf interface instance red Interface State Area DR ID BDR ID Nbrs lo0.1 DR 0.0.0.0 198.51.100.2 0.0.0.0 0 fe-1/2/0.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1 shamlink.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1

验证伪装链路的本地和远程端点

目的

验证假链路的本地和远程端点。假链路接口的 MTU 始终为零。

行动

在作模式下,输入 show ospf interface instance instance-name detail 命令。

user@PE1> show ospf interface shamlink.0 instance red Interface State Area DR ID BDR ID Nbrs shamlink.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1 Type: P2P, Address: 0.0.0.0, Mask: 0.0.0.0, MTU: 0, Cost: 10 Local: 198.51.100.2, Remote: 198.51.100.4 Adj count: 1 Hello: 10, Dead: 40, ReXmit: 5, Not Stub Auth type: None Protection type: None, No eligible backup Topology default (ID 0) -> Cost: 10

验证伪装链路邻接

目的

验证配置的假链路之间的邻接关系。

行动

在作模式下,输入 show ospf neighbor instance instance-name 命令。

user@PE1> show ospf neighbor instance red Address Interface State ID Pri Dead 10.1.1.1 fe-1/2/0.0 Full 192.0.2.1 128 35 198.51.100.4 shamlink.0 Full 198.51.100.4 0 31

验证链路状态通告

目的

验证实例发起的路由器 LSA 是否将假链路邻接作为未编号的点对点链路携带。虚假链接的链路数据是从 0x80010000 到 0x8001ffff 不等的数字。

行动

在作模式下,输入 show ospf database instance instance-name 命令。

user@PE1> show ospf database instance red

OSPF database, Area 0.0.0.0

Type ID Adv Rtr Seq Age Opt Cksum Len

Router 192.0.2.1 192.0.2.1 0x80000009 1803 0x22 0x6ec7 72

Router 192.0.2.5 192.0.2.5 0x80000007 70 0x22 0x2746 72

Router *198.51.100.2 198.51.100.2 0x80000006 55 0x22 0xda6b 60

Router 198.51.100.4 198.51.100.4 0x80000005 63 0x22 0xb19 60

Network 10.0.0.18 192.0.2.5 0x80000002 70 0x22 0x9a71 32

OSPF AS SCOPE link state database

Type ID Adv Rtr Seq Age Opt Cksum Len

Extern 198.51.100.2 198.51.100.4 0x80000002 72 0xa2 0x343 36

Extern *198.51.100.4 198.51.100.2 0x80000002 71 0xa2 0xe263 36

验证路径选择

目的

验证是否使用了第 3 层 VPN 路径而不是备份路径。

行动

在作模式下,从设备 CE1 到设备 CE2 输入 traceroute 命令。

user@CE1> traceroute 192.0.2.5

traceroute to 192.0.2.5 (192.0.2.5), 30 hops max, 40 byte packets

1 10.1.1.2 (10.1.1.2) 1.930 ms 1.664 ms 1.643 ms

2 * * *

3 10.1.1.10 (10.1.1.10) 2.485 ms 1.435 ms 1.422 ms

MPLS Label=299808 CoS=0 TTL=1 S=1

4 192.0.2.5 (192.0.2.5) 1.347 ms 1.362 ms 1.329 ms

意义

traceroute作显示第 3 层 VPN 是首选路径。如果要删除虚假链接,或者要修改 OSPF 指标以首选该备份路径,则 traceroute 将显示备用路径是首选。

在第 3 层 VPN 中配置 PE 和 CE 路由器之间的 EBGP 多跳会话

您可以在第 3 层 VPN 的 PE 和 CE 路由器之间配置 EBGP 或 IBGP 多跳会话。这允许您在 PE 路由器和 CE 路由器之间拥有一个或多个路由器。在 PE 和 CE 路由器之间使用 IBGP 不需要配置任何其他语句。但是,在 PE 和 CE 路由器之间使用 EBGP 需要配置 multihop 语句。

要为 PE 和 CE 路由器之间的连接配置外部 BGP 多跳会话,请在 PE 路由器上包含该 multihop 语句。为了帮助防止路由环路,您必须为多跳会话配置生存时间 (TTL) 值:

multihop ttl-value;

有关可配置此语句的层次结构级别列表,请参阅此语句的摘要部分。

配置 LDP-over-RSVP VPN 拓扑

此示例说明如何设置 VPN 拓扑,在该拓扑中,LDP 数据包通过 RSVP LSP 通过隧道传输。此配置由以下组件组成(参见 图 5):

-

一个 VPN (VPN-A)

-

两个 PE 路由器

-

LDP 作为 PE 路由器与其相邻 P 路由器之间的信令协议

-

两个 P 路由器之间的 RSVP LSP,LDP 通过隧道传输

以下步骤介绍如何建立此拓扑以及如何将数据包从 CE 路由器 CE2 发送到 CE 路由器 CE1:

-

P 路由器 P1 和 P3 在彼此之间建立 RSVP LSP,并在其 inet.3 路由表中安装其环路地址。

-

PE 路由器 PE1 通过接口

so-1/0/0.0与路由器 P1 建立 LDP 会话。 -

路由器 P1 使用路由器 P3 的环路地址建立 LDP 会话,可使用 RSVP LSP 访问该地址。

-

路由器 P1 将其标签绑定(包括用于到达路由器 PE1 的标签)发送到路由器 P3。这些标签绑定允许路由器 P3 将 LDP 数据包定向到路由器 PE1。

-

路由器 P3 通过接口

so0-0/0/0.0与路由器 PE2 建立 LDP 会话,并使用路由器 P1 的环路地址建立 LDP 会话。 -

路由器 P3 将其标签绑定(包括用于到达路由器 PE2 的标签)发送到路由器 P1。这些标签绑定允许路由器 P1 将 LDP 数据包定向到路由器 PE2 的环路地址。

-

路由器 PE1 和 PE2 相互建立 IBGP 会话。

-

当路由器 PE1 向路由器 PE2 通告它从路由器 CE1 获知的路由时,将包含其 VPN 标签。(PE 路由器创建 VPN 标签并将其绑定到 PE 和 CE 路由器之间的接口。同样,当路由器 PE2 通告从路由器 CE2 获知的路由时,它会将其 VPN 标签发送至路由器 PE1。

当路由器 PE2 想要将数据包转发到路由器 CE1 时,它会将两个标签推送到数据包的标签堆栈上:首先是绑定到路由器 PE1 和路由器 CE1 之间接口的 VPN 标签,然后是用于到达路由器 PE1 的 LDP 标签。然后,它通过接口 so-0/0/1.0将数据包转发给路由器 P3。

-

当路由器 P3 收到来自路由器 PE2 的数据包时,它会交换堆栈顶部的 LDP 标签(根据其 LDP 数据库),并将 RSVP 标签推送到堆栈顶部,以便现在可以由 RSVP LSP 交换数据包。此时,堆栈上有三个标签:内部(底部)标签是 VPN 标签,中间是 LDP 标签,外部(顶部)是 RSVP 标签。

-

路由器 P2 接收数据包,并通过交换 RSVP 标签将其切换到路由器 P1。在此拓扑中,由于路由器 P2 是 LSP 中的倒数第二跳路由器,因此会弹出 RSVP 标签,并通过接口

so-1/1/0.0将数据包转发至路由器 P1。此时,堆栈上有两个标签:内部标签是 VPN 标签,外部标签是 LDP 标签。 -

当路由器 P1 收到数据包时,它会弹出外部标签(LDP 标签),并使用接口

so-1/0/0.0将数据包转发给路由器 PE1。在此拓扑中,路由器 PE1 是出口 LDP 路由器,因此路由器 P1 会弹出 LDP 标签,而不是将其换成其他标签。此时,堆栈上只有一个标签,即 VPN 标签。 -

当路由器 PE1 收到数据包时,它会弹出 VPN 标签,并通过接口

ge-1/1/0.0将数据包作为 IPv4 数据包转发给路由器 CE1。

对于从路由器 CE1 发送的发往路由器 CE2 的数据包,也会进行一组类似的作。

以下列表说明了对于从路由器 CE2 发送到路由器 CE1 的数据包,各个路由器如何通告 LDP、RSVP 和 VPN 标签。这些步骤包括标签值的示例( 如图 6 所示)。

-

LDP 标签

-

路由器 PE1 向路由器 P1 通告自身的 LDP 标签 3。

-

路由器 P1 宣布路由器 PE1 到路由器 P3 的 LDP 标签 100,001。

-

路由器 P3 宣布路由器 PE1 到路由器 PE2 的 LDP 标签 100,002。

-

-

RSVP 标签

-

路由器 P1 向路由器 P2 通告 RSVP 标签 3。

-

路由器 P2 向路由器 P3 通告 RSVP 标签 100,003。

-

-

VPN 标签

-

路由器 PE1 宣布将 VPN 标签 100,004 转发到路由器 PE2,用于从路由器 CE1 到路由器 CE2 的路由。

-

对于从 图 6 中的主机 B 发送到主机 A 的数据包,数据包标头和标签会随着数据包传输到其目的地而变化:

-

源自主机 B 的数据包的标头中有源地址 B,目标地址 A。

-

路由器 CE2 将下一跃点接口

so-1/0/0添加到数据包中。 -

路由器 PE2 交换接口的下一跃点

so-1/0/0,并将其替换为下一跃点 PE1。它还添加了两个用于到达路由器 PE1 的标签,首先是 VPN 标签 (100,004),然后是 LDP 标签 (100,002)。因此,VPN 标签是堆栈上的内部(底部)标签,而 LDP 标签是外部标签。 -

路由器 P3 会换掉路由器 PE2 添加的 LDP 标签 (100,002),并将其替换为其 LDP 标签,以便到达路由器 PE1 (100,001)。它还添加了用于到达路由器 P2 (100,003) 的 RSVP 标签。

-

路由器 P2 移除 RSVP 标签 (100,003),因为它是 MPLS LSP 中的倒数第二个跃点。

-

路由器 P1 移除了 LDP 标签 (100,001),因为它是倒数第二个 LDP 路由器。它还会换出 PE1 的下一跃点,并将其替换为下一跳接口

so-1/0/0。 -

路由器 PE1 将移除 VPN 标签 (100,004)。它还会换出 的

so-1/0/0下一跃点接口,并将其替换为其下一跃点接口ge-1/1/0。 -

路由器 CE1 移除了 的

ge-1/1/0下一跳接口,数据包标头现在只包含源地址 B 和目标地址 A。

此示例的最后一部分整合了在 图 5 所示的每台服务 P 路由器上配置 VPN 功能所需的语句。

在此示例中,专用 AS 编号用于路由识别符和路由目标。此数字仅用于说明。配置 VPN 时,应使用分配的 AS 编号。

以下章节介绍如何在 PE 和 P 路由器上配置 VPN 功能。CE 路由器没有关于 VPN 的任何信息,因此您可以正常配置它们。

- 在 PE 和 P 路由器上启用 IGP

- 在 PE 和 P 路由器上启用 LDP

- 在 P 路由器上启用 RSVP 和 MPLS

- 配置 P 路由器之间的 MPLS LSP 隧道

- 在 PE 路由器上配置 IBGP

- 在 PE 路由器上配置 VPN 的路由实例

- 在 PE 路由器上配置 VPN 策略

- 按路由器汇总的 LDP-over-RSVP VPN 配置

在 PE 和 P 路由器上启用 IGP

要允许 PE 和 P 路由器在它们之间交换路由信息,必须在所有这些路由器上配置 IGP,或者必须配置静态路由。您可以在路由协议进程 (rpd) 的主实例上(即在 [edit protocols] 层次结构级别)上配置 IGP,而不在 VPN 路由实例内(即,不在 [edit routing-instances] 层次结构级别上)。

以标准方式配置 IGP。此配置示例不包括此部分配置。

在 PE 和 P 路由器上启用 LDP

在此配置示例中,LDP 是 PE 路由器之间的信令协议。要让 VPN 正常运行,您必须在两台 PE 路由器和连接到 PE 路由器的 P 路由器上配置 LDP。您只需在服务提供商网络核心的接口上配置 LDP;也就是 PE 和 P 路由器之间以及 P 路由器之间。无需在 PE 和 CE 路由器之间的接口上配置 LDP。

在此配置示例中,您在 P 路由器的环路接口上配置 LDP,因为这些接口上配置了 MPLS LSP。

在 PE 路由器上,还必须在配置逻辑接口时进行配置 family inet 。

在路由器 PE1 上,配置 LDP:

[edit protocols]

ldp {

interface so-1/0/0.0;

}

[edit interfaces]

so-1/0/0 {

unit 0 {

family mpls;

}

}

在路由器 PE2 上,配置 LDP:

[edit protocols]

ldp {

interface so-0/0/0.0;

}

[edit interfaces]

so-0/0/1 {

unit 0 {

family mpls;

}

}

在路由器 P1 上,配置 LDP:

[edit protocols]

ldp {

interface so-1/0/0.0;

interface lo0;

}

在路由器 P3 上,配置 LDP:

[edit protocols]

ldp {

interface lo0;

interface so-0/0/0.0;

}

在路由器 P2 上,尽管您不需要配置 LDP,但您可以选择性地将其配置为在 RSVP LSP 无法运行时提供回退 LDP 路径:

[edit protocols]

ldp {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

在 P 路由器上启用 RSVP 和 MPLS

在 P 路由器 P2 上,必须配置 RSVP 和 MPLS,因为此路由器位于 P 路由器 P1 和 P3 之间的 MPLS LSP 路径上:

[edit]

protocols {

rsvp {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

mpls {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

}

配置 P 路由器之间的 MPLS LSP 隧道

在此配置示例中,LDP 通过 RSVP LSP 建立隧道。因此,除了配置 RSVP 之外,还必须在 IGP 中启用流量工程支持,并且必须创建 MPLS LSP 以通过隧道传输 LDP 流量。

在路由器 P1 上,启用 RSVP 并配置 MPLS LSP 隧道的一端。在此示例中,将为 OSPF 启用流量工程支持,并在 LSP 和路由器 PE1 的接口上配置 MPLS。在 to 语句中,指定路由器 P3 的环路地址。

[edit]

protocols {

rsvp {

interface so-1/0/1.0;

}

mpls {

label-switched-path P1-to-P3 {

to 10.255.100.1;

ldp-tunneling;

}

interface so-1/0/0.0;

interface so-1/0/1.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-1/0/0.0;

interface so-1/0/1.0;

}

}

}

在路由器 P3 上,启用 RSVP 并配置 MPLS LSP 隧道的另一端。同样,会为 OSPF 启用流量工程支持,并在 LSP 和路由器 PE2 的接口上配置 MPLS。在 to 语句中,指定路由器 P1 的环路地址。

[edit]

protocols {

rsvp {

interface at-2/0/1.0;

}

mpls {

label-switched-path P3-to-P1 {

to 10.255.2.2;

ldp-tunneling;

}

interface at-2/0/1.0;

interface so-0/0/0.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface at-2/0/1.0;

interface so-0/0/0.0;

}

}

}

在 PE 路由器上配置 IBGP

在 PE 路由器上,使用以下属性配置 IBGP 会话:

-

VPN 家族 - 要指示 IBGP 会话用于 VPN,请添加

family inet-vpn语句。 -

环路地址 — 包括

local-address语句,用于指定本地 PE 路由器的环路地址。VPN 的 IBGP 会话通过环路地址运行。您还必须在[edit interfaces]层次结构级别配置lo0接口。该示例不包括路由器配置的这一部分。 -

邻接方地址 — 包括

neighbor语句,指定相邻 PE 路由器的 IP 地址,即其环路 (lo0) 地址。

在路由器 PE1 上,配置 IBGP:

[edit]

protocols {

bgp {

group PE1-to-PE2 {

type internal;

local-address 10.255.1.1;

family inet-vpn {

unicast;

}

neighbor 10.255.200.2;

}

}

}

在路由器 PE2 上,配置 IBGP:

[edit]

protocols {

bgp {

group PE2-to-PE1 {

type internal;

local-address 10.255.200.2;

family inet-vpn {

unicast;

}

neighbor 10.255.1.1;

}

}

}

在 PE 路由器上配置 VPN 的路由实例

两款 PE 路由器都提供 VPN-A 服务,因此您必须在每台路由器上为您定义以下内容的 VPN 配置一个路由实例:

-

路由识别符,对于 PE 路由器上的每个路由实例,它必须是唯一的。它用于区分一个 VPN 中的地址和另一个 VPN 中的地址。

-

的实例类型

vrf,用于在 PE 路由器上创建 VRF 表。 -

连接到 CE 路由器的接口。

-

VRF 导入和导出策略,在为同一 VPN 提供服务的每台 PE 路由器上,这些策略必须相同。除非导入策略仅包含语

then reject句,否则它必须包含对社区的引用。否则,当您尝试提交配置时,提交将失败。注意:在此示例中,专用 AS 编号用于路由识别符。此数字仅用于说明。配置 VPN 时,应使用分配的 AS 编号。

-

PE 和 CE 路由器之间的路由,这是 PE 路由器将 VPN 相关路由分发到连接的 CE 路由器和从连接的 CE 路由器分发 VPN 相关路由所必需的。您可以配置路由协议(BGP、OSPF 或 RIP),也可以配置静态路由。

在路由器 PE1 上,为 VPN-A 配置以下路由实例。在此示例中,路由器 PE1 使用 RIP 分配与其连接的 CE 路由器之间的路由。

[edit]

routing-instance {

VPN-A {

instance-type vrf;

interface ge-1/0/0.0;

route-distinguisher 65535:0;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

protocols {

rip {

group PE1-to-CE1 {

neighbor ge-1/0/0.0;

}

}

}

}

}

在路由器 PE2 上,为 VPN-A 配置以下路由实例。在此示例中,路由器 PE2 使用 OSPF 分配与其连接的 CE 路由器之间的路由。

[edit]

routing-instance {

VPN-A {

instance-type vrf;

interface so-1/2/0.0;

route-distinguisher 65535:1;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

protocols {

ospf {

area 0.0.0.0 {

interface so-1/2/0.0;

}

}

}

}

}

在 PE 路由器上配置 VPN 策略

您必须在每台 PE 路由器上配置 VPN 导入和导出策略,以便它们在其 VRF 表中安装相应的路由,以便用于在 VPN 中转发数据包。对于 VPN-A,VRF 表为 VPN-A.inet.0。

在 VPN 策略中,您还可以配置 VPN 目标社区。

在此示例中,专用 AS 编号用于路由目标。此数字仅用于说明。配置 VPN 时,应使用分配的 AS 编号。

在路由器 PE1 上,配置以下 VPN 导入和导出策略:

此示例中显示的策略限定符只是 VPN 正常运行所需的限定符。您可以根据需要为您配置的任何策略配置其他限定符。

[edit]

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol rip;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:00;

}

在路由器 PE2 上,配置以下 VPN 导入和导出策略:

[edit]

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol ospf;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:00;

}

要在路由器上应用 VPN 策略,请在 PE 路由器上配置路由实例时加入 vrf-export 和 vrf-import 语句。VRF 导入和导出策略处理在 PE 路由器之间运行的 IBGP 会话中的路由分布。

按路由器汇总的 LDP-over-RSVP VPN 配置

路由器 PE1

VPN-A 的路由实例

routing-instance {

VPN-A {

instance-type vrf;

interface ge-1/0/0.0;

route-distinguisher 65535:0;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

}

}

实例路由协议

protocols {

rip {

group PE1-to-CE1 {

neighbor ge-1/0/0.0;

}

}

}

接口

interfaces {

so-1/0/0 {

unit 0 {

family mpls;

}

}

ge-1/0/0 {

unit 0;

}

}

主协议实例

protocols {

}

启用 LDP

ldp {

interface so-1/0/0.0;

}

启用 MPLS

mpls {

interface so-1/0/0.0;

interface ge-1/0/0.0;

}

配置 IBGP

bgp {

group PE1-to-PE2 {

type internal;

local-address 10.255.1.1;

family inet-vpn {

unicast;

}

neighbor 10.255.100.1;

}

}

配置 VPN 策略

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol rip;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:00;

}

路由器 P1

主协议实例

protocols {

}

启用 RSVP

rsvp {

interface so-1/0/1.0;

}

启用 LDP

ldp {

interface so-1/0/0.0;

interface lo0.0;

}

启用 MPLS

mpls {

label-switched-path P1-to-P3 {

to 10.255.100.1;

ldp-tunneling;

}

interface so-1/0/0.0;

interface so-1/0/1.0;

}

配置 OSPF 以支持流量工程

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-1/0/0.0;

interface so-1/0/1.0;

}

}

路由器 P2

主协议实例

protocols {

}

启用 RSVP

rsvp {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

启用 MPLS

mpls {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

路由器 P3

主协议实例

protocols {

}

启用 RSVP

rsvp {

interface at-2/0/1.0;

}

启用 LDP

ldp {

interface so-0/0/0.0;

interface lo0.0;

}

启用 MPLS

mpls {

label-switched-path P3-to-P1 {

to 10.255.2.2;

ldp-tunneling;

}

interface at-2/0/1.0;

interface so-0/0/0.0;

}

配置 OSPF 以支持流量工程

ospf {

traffic-engineering;

area 0.0.0.0 {

interface at-2/0/1.0;

interface at-2/0/1.0;

}

}

路由器 PE2

VPN-A 的路由实例

routing-instance {

VPN-A {

instance-type vrf;

interface so-1/2/0.0;

route-distinguisher 65535:1;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

}

}

实例路由协议

protocols {

ospf {

area 0.0.0.0 {

interface so-1/2/0.0;

}

}

}

接口

interfaces {

so-0/0/0 {

unit 0 {

family mpls;

}

}

so-1/2/0 {

unit 0;

}

}

主协议实例

protocols {

}

启用 LDP

ldp {

interface so-0/0/0.0;

}

启用 MPLS

mpls {

interface so-0/0/0.0;

interface so-1/2/0.0;

}

配置 IBGP

bgp {

group PE2-to-PE1 {

type internal;

local-address 10.255.200.2;

family inet-vpn {

unicast;

}

neighbor 10.255.1.1;

}

}

配置 VPN 策略

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol ospf;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:01;

}

配置基于应用的第 3 层 VPN 拓扑

此示例说明了将流量转发到第 3 层 VPN 的基于应用的机制。通常,通过将一个或多个接口包含在 VPN 路由实例的配置中,一个或多个接口与 VPN 关联或绑定到 VPN。通过将接口绑定到 VPN,VPN 的 VRF 表将用于为该接口上的任何传入流量做出转发决策。绑定接口还包括 VRF 表中的接口本地路由,该表为 VRF 路由提供下一跃点分辨率。

在此示例中,防火墙过滤器用于定义通过标准路由表 inet.0 转发接口上的哪些传入流量,以及通过 VRF 表转发哪些传入流量。您可以扩展此示例,以便将接口上的传入流量重定向到一个或多个 VPN。例如,您可以定义一种配置来支持 VPN,该 VPN 基于源地址转发流量、转发超文本传输协议 (HTTP) 流量或仅转发流媒体。

要使此配置正常工作,必须满足以下条件:

-

使用基于过滤器的转发的接口不得绑定到 VPN。

-

必须将静态路由用作路由方式。

-

您必须定义一个在 inet.0 和 VRF 表之间共享的接口路由表组,以便提供到 VRF 表的本地路由。

此示例由两个客户端主机(客户端 D 和客户端 E)组成,它们位于两个不同的 VPN 中,并且希望在 VPN 内和向 Internet 发送流量。路径定义如下:

-

客户端 A 通过 VPN A 向客户端 E 发送流量,其返回路径也使用 VPN A(使用 VPN 的 VRF 表)。

-

客户端 B 通过 VPN B 向客户端 D 发送流量,返回路径使用基于目标的标准路由(使用 inet.0 路由表)。

-

客户端 B 和 C 使用标准路由(使用 inet.0 路由表)将流量发送到 Internet,返回路径也使用标准路由。

此示例说明在配置基于应用程序的第 3 层 VPN 拓扑时有多种选项。这种灵活性适用于许多需要在受限路由环境中转发特定流量的网络实施。

此配置示例仅显示基于过滤器的转发、路由实例和策略的配置部分。它没有说明如何配置第 3 层 VPN。

图 7 说明了此示例中使用的网络拓扑。

路由器 A 上的配置

在路由器 A 上,您将接口配置为客户端 A、B 和 C。该配置将评估传入流量,以确定是通过 VPN 还是基于目标的标准路由转发该流量。

首先,应用入站过滤器并配置接口:

[edit]

interfaces {

fe-1/1/0 {

unit 0 {

family inet {

filter {

input fbf-vrf;

}

address 192.168.1.1/24;

}

}

}

}

由于使用基于过滤器的转发的接口不得绑定到 VPN,因此您必须配置另一种方法来提供到 VRF 表的下一跃点路由。为此,您可以定义一个接口路由表组,并在所有路由表之间共享此组:

[edit]

routing-options {

interface-routes {

rib-group inet if-rib;

}

rib-groups {

if-rib {

import-rib [ inet.0 vpn-A.inet.0 vpn-B.inet.0 ];

}

}

}

将以下过滤器应用于接口 fe-1/1/0.0上的传入流量。第一个术语匹配来自客户端 A 的流量,并将其转发到 VPN A 的路由实例。第二个术语匹配来自客户端 B 的发往客户端 D 的流量,并将其转发到 VPN B 的路由实例。第三个项匹配所有其他流量,根据 inet.0 中的路由,通常通过基于目标的转发方式进行转发。

[edit firewall family family-name]

filter fbf-vrf {

term vpnA {

from {

source-address {

192.168.1.1/32;

}

}

then {

routing-instance vpn-A;

}

}

term vpnB {

from {

source-address {

192.168.1.2/32;

}

destination-address {

192.168.3.0/24;

}

}

then routing-instance vpn-B;

}

}

term internet {

then accept;

}

然后,为 VPN A 和 VPN B 配置路由实例。请注意,这些语句包含定义第 3 层 VPN 所需的所有语句(语句除外 interface )。

[edit]

routing-instances {

vpn-A {

instance-type vrf;

route-distinguisher 172.21.10.63:100;

vrf-import vpn-A-import;

vrf-export vpn-A-export;

}

vpn-B {

instance-type vrf;

route-distinguisher 172.21.10.63:200;

vrf-import vpn-B-import;

vrf-export vpn-B-export;

}

}

路由器 E 上的配置

在路由器 E 上,配置到达 Internet 的默认路由。您应将此路由注入到本地 IBGP 网格中,以提供网络的出口点。

[edit]

routing-options {

static {

route 0.0.0.0/0 next-hop so-2/2/2.0 discard

}

}

配置客户端 E 的接口,以便接口 fe-1/1/1.0 上与 VPN 策略匹配的所有传入流量都通过 VPN A 转发:

[edit]

routing-instances {

vpn-A {

interface fe-1/1/1.0

instance-type vrf;

route-distinguisher 172.21.10.62:100;

vrf-import vpn-A-import;

vrf-export vpn-A-export;

routing-options {

static {

route 192.168.2.0/24 next-hop fe-1/1/1.0;

}

}

}

}

路由器 F 上的配置

同样,由于使用基于过滤器的转发的接口不得绑定到 VPN,因此您可以配置另一种方法,通过定义接口路由表组并在所有路由表之间共享此组来提供到 VRF 表的下一跃点路由。要为正常 inet.0 路由提供返回客户端的路由,请定义要包含在 inet.0 中的静态路由,并将静态路由重新分发到 BGP 中:

[edit]

routing-options {

interface-routes {

rib-group inet if-rib;

}

rib-groups {

if-rib {

import-rib [ inet.0 vpn-B.inet.0 ];

}

}

}

要将流量从 VPN B 定向到客户端 D,请在路由器 F 上为 VPN B 配置路由实例。接口上来自客户端 D so-3/3/3.0 的所有传入流量都通过基于 inet.0 中路由的目标地址正常转发。

[edit]

routing-instances {

vpn-B {

instance-type vrf;

route-distinguisher 172.21.10.64:200;

vrf-import vpn-B-import;

vrf-export vpn-B-export;

routing-options {

static {

route 192.168.3.0/24 next-hop so-3/3/3.0;

}

}

}

}