基于 CoS 的 IPsec VPN

阅读本主题可了解基于 CoS 的 IPsec VPN 以及如何在 Junos OS 设备中配置该功能。

我们支持 Junos 服务等级 (CoS) 功能 ,可 为 VPN 提供多种服务等级。在设备上,您可以配置多个转发类来传输数据包,定义将哪些数据包放入每个输出队列,为每个队列安排传输服务级别,以及管理拥塞。IKE 为每个转发类 (FC) 协商一个 IPsec 隧道,并将每个 FC 映射到一组差异服务代码点 (DSCP) 值。

使用 功能资源管理器 确认平台和版本对特定功能的支持。

查看该 特定于平台的基于 CoS 的 IPsec VPN 行为 部分,了解与您的平台相关的注意事项。

了解 具有多个 IPsec SA 的基于 CoS 的 IPsec VPN

在本主题中,您将了解与基于服务运营商(CoS) 的 IPsec VPN 相关的概念。

概述

在 Junos OS 设备上配置的 CoS 转发类 (FC) 可以映射到 IPsec 安全关联 (SA)。每个 FC 的数据包映射到不同的 IPsec SA,从而在本地设备和中间路由器上提供 CoS 处理。此功能是瞻博网络独有的功能,适用于受支持 的 Junos OS 设备 和 Junos OS 版本。VPN 对等设备必须是支持此功能的 Junos OS 设备,或者是以与 Junos OS 设备相同的方式支持相同功能的任何其他产品。

优势

-

帮助您确保不同的数据流,每个隧道使用一组单独的安全关联。

-

帮助您促进需要差异化流量(如 IP 语音)的 IPsec VPN 部署。

将 FC 映射到 IPsec SA

您可以使用 [edit security ipsec vpn vpn-name] 层级的multi-sa forwarding-classes配置语句为 VPN 配置最多 8 个转发类 (FC)。与对等网关协商的 IPsec SA 数量基于为 VPN 配置的 FC 数量。FC 到 IPsec SA 的映射适用于为 VPN 配置的所有流量选择器。

为特定 VPN 的 FC 创建的所有 IPsec SA 都由相同的隧道 ID 表示。隧道相关事件会考虑所有 IPsec SA 的状态和统计信息。与隧道相关的所有 IPsec SA 都将锚定到 Junos OS 设备上的同一 SPU 或同一线程 ID。

两个对等方的 FC 配置顺序不必相同。因此,Junos OS 无法保证 VPN 隧道两端的同一 FC 使用相同的 IPsec SA 对。

IPsec SA 协商

为一个 VPN 配置多个 FC 时,系统会与每个 FC 的对等方协商唯一的 IPsec SA。此外,协商默认 IPsec SA 以发送与配置的 FC 不匹配的数据包。即使 VPN 对等设备未配置 FC 或不支持 FC 到 IPsec SA 的映射,也会协商默认 IPsec。默认 IPsec SA 是第一个要协商的 IPsec SA,也是最后一个要拆除的 SA。

根据配置的 FC 数量, 当IPsec SA 正在协商时,数据包 可能会 随尚未协商 IPsec SA 的 FC 一起到达。在协商给定 FC 的 IPsec SA 之前,流量将发送到默认 IPsec SA。FC 与任何 IPsec SA 都不匹配的数据包将在默认 IPsec SA 上发送。

FC 到 IPsec SA 的映射在本地 VPN 网关上完成。本地和对等网关 的 FC 配置顺序可能 不同。每个对等网关按 IPsec SA 协商完成顺序映射 FC。因此,本地网关和对等网关可能具有不同的 FC 到 IPsec SA 映射。一旦达到配置的 FC 数,网关将停止协商新的 IPsec SA。对等网关启动的 IPsec SA 数可能多于本地网关上配置的 FC 数。在这种情况下,本地网关接受额外的 IPsec SA 请求,最多 18 个 IPsec SA。本地网关仅将其他 IPsec SA 用于解密传入的 IPsec 流量。如果使用与任何已配置的 FC 不匹配的 FC 接收数据包,则会在默认 FC IPsec SA 上发送数据包。

如果从对等设备收到默认 IPsec SA 的删除通知,则只会删除默认 IPsec SA,并重新协商默认 IPsec SA。在此期间,可能会丢弃默认 IPsec SA 上的流量。仅当默认 IPsec SA 是最后一个 SA 时,才会关闭 VPN 隧道。

establish-tunnels immediately 如果为 VPN 配置并提交了选项,则 Junos OS 设备将协商 IPsec SA,无需等待流量到达。如果已配置的 FC 的 IPsec SA 协商未完成,则每 60 秒重试一次协商。

如果为 VPN 配置了 establish-tunnels on-traffic 选项,则 Junos OS 设备会在第一个数据包到达时协商 IPsec SA;第一个数据包的 FC 则无关紧要。无论使用任一选项,首先协商默认 IPsec SA,然后按照设备上配置 FC 的顺序逐个协商每个 IPsec SA。

重新键入密钥

将多个 SA 与差异化服务代码点 (DSCP) 流量转向与流量选择器结合使用时,重新生成密钥期间会发生以下行为 - 当流量选择器执行密钥更新时,如果一个或多个流量选择器出于任何原因无法重新生成密钥,则在生存期到期时,特定 SA 将被降低。在这种情况下,用于匹配特定 SA 的流量将通过默认流量选择器发送。

从 VPN 添加 或删除e FC

在 VPN 中添加或删除 FC 时,VPN 的 IKE 和 IPsec SA 将会启动或关闭,并重新启动协商。该 clear security ipsec security-associations 命令将清除所有 IPsec SA。

失效对等体检测 (DPD)

配置了此功能的 DPD 时,仅 optimized 当任何 IPsec SA 上存在传出流量且没有传入流量时,该模式才会发送探测。而该 probe-idle 模式仅在任何 IPsec SA 上没有传出和传入流量时才发送探测。DPD 功能不支持 VPN 监控。

命令

该 show security ipsec sa details index tunnel-id 命令将显示所有 IPsec SA 详细信息,包括 FC 名称。

该 show security ipsec stats index tunnel-id 命令显示每个 FC 的统计信息。

支持的 VPN 功能

基于 CoS 的 IPsec VPN 支持以下 VPN 功能:

-

基于路由的站点到站点 VPN。不支持基于策略的 VPN。

-

流量选择器。

-

自动VPN。

-

自动发现 VPN (ADVPN)。

-

IKEv2。不支持 IKEv1。

-

失效对等体检测 (DPD)。不支持 VPN 监控。

-

不支持 PMI。

了解 流量选择器和基于 CoS 的 IPsec VPN

流量选择器是 IKE 对等方之间的协议,如果流量与指定的本地和远程地址对匹配,则允许流量通过 VPN 隧道。仅允许符合流量选择器的流量通过关联的安全关联 (SA)。

基于 CoS 的 IPsec VPN 功能支持以下方案

-

基于路由的站点到站点 VPN 中的一个或多个流量选择器具有相同的 FC。

-

多个流量选择器,每个流量选择器具有不同的 FC。此方案需要单独的 VPN 配置。

本主题介绍为每个方案协商的 VPN 配置和 IPsec SA。

在以下方案中,Junos OS 设备上配置了三个 FC:

forwarding-classes {

queue 7 voip-data;

queue 6 web-data;

queue 5 control-data;

}在第一种情况下,VPN VPN1 配置了单个流量选择器 ts1 和三个 FC。在此配置中,将为流量选择器 ts1 协商四个 IPsec SA —一个用于默认 IPsec SA,三个用于映射到 FC 的 IPsec SA。

ipsec {

vpn vpn1 {

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}multi-sa {

forwarding-class web-data;

forwarding-class voip-data

forwarding-class control-data;

}

}

}

在第二个场景中,VPN VPN1 配置了两个流量选择器 ts1 和 ts2 以及三个 FC。 在此配置中,将为流量选择器 ts1 协商四个 IPsec SA,并为流量选择器 ts2 协商四个 IPsec SA。对于每个流量选择器,有一个为默认 IPsec SA 协商的 IPsec SA,三个为映射到 FC 的 IPsec SA 协商的 IPsec SA。

ipsec {

vpn vpn1 {

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}

ts2 {

local-ip 192.168.6.0/24;

remote-ip 192.168.7.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data

forwarding-class control-data;

}

}

}

在第三种方案中,流量选择器 ts1 和 ts2 支持不同的 FC 集。需要为不同的 VPN 配置流量选择器。在此配置中,将为 VPN VPN1 中的流量选择器 ts1 协商四个 IPsec SA — 一个用于默认 IPsec SA,三个用于映射到 FC 的 IPsec SA。

ipsec {

vpn vpn1 {

bind-interface st0.0;

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data;

forwarding-class control-data;

}

vpn vpn2 {

bind-interface st0.0;

ts2 {

local-ip 192.168.6.0/24;

remote-ip 192.168.7.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data;

}

}

另请参阅

示例:Configure CoS-Based IPsec VPN

此示例说明如何配置具有多个 IPsec SA 的基于 CoS 的 IPsec VPN,以允许将每个转发类的数据包映射到不同的 IPsec SA,从而在本地设备和中间路由器上提供 CoS 处理。

此功能是瞻博网络独有的功能,仅适用于受支持 的 Junos OS 设备 和 Junos OS 版本。VPN 对等设备必须是 支持此功能的 Junos OS 设备 。

要求

此示例使用以下硬件:

Junos OS 设备,如 SRX 系列防火墙

准备工作:

了解如何将 SRX 系列防火墙上配置的服务等级 (CoS) 转发类 (FC) 映射到 IPsec 安全关联 (SA)。请参阅了解具有多个 IPsec SA 的基于 CoS 的 IPsec VPN。

了解流量选择器和基于 CoS 的 IPsec VPN。请参阅了解流量选择器和基于 CoS 的 IPsec VPN。

概述

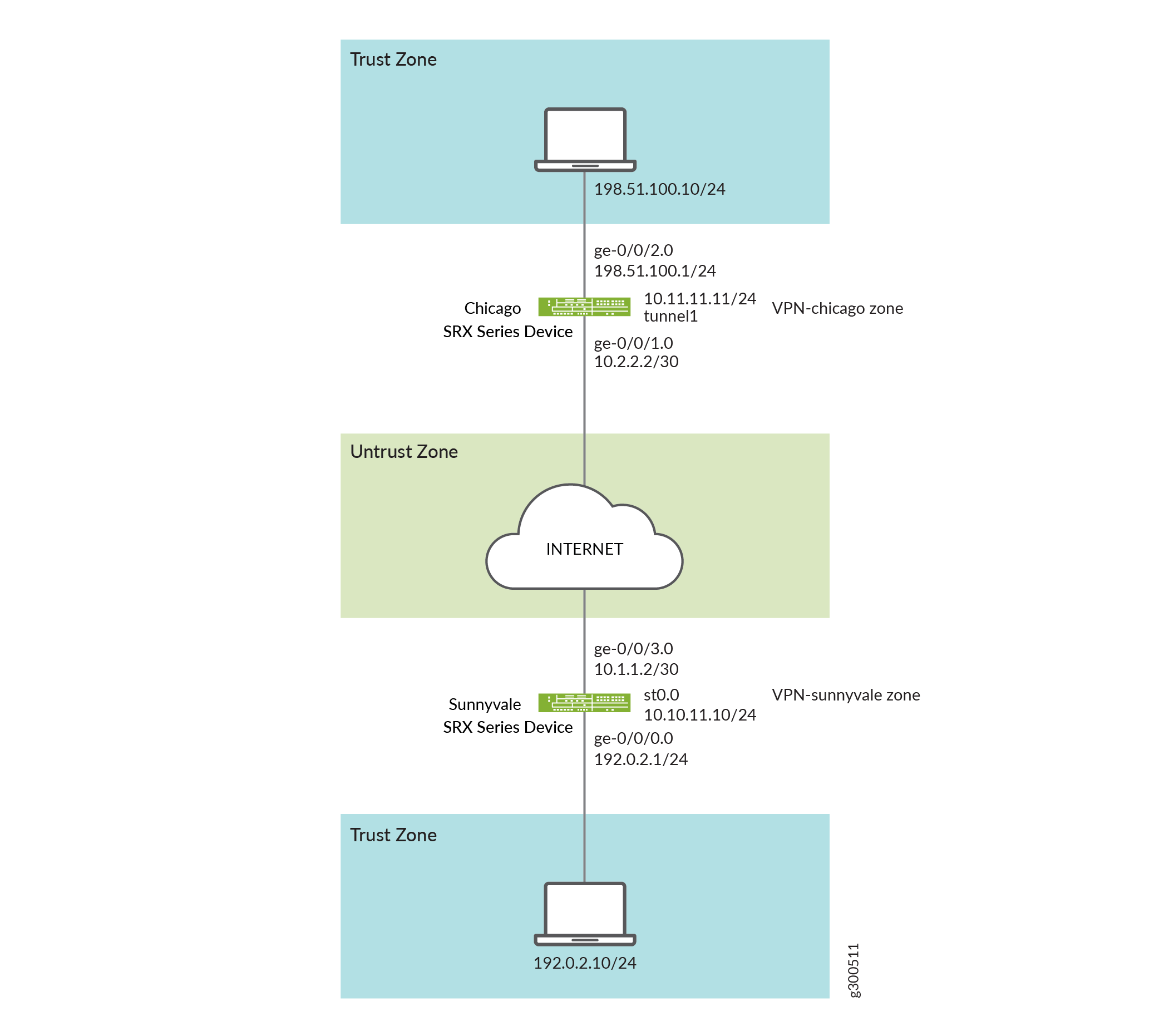

在此示例中,您将为芝加哥的分支机构配置基于 IPsec 路由的 VPN,因为您无需节省隧道资源或配置许多安全策略来过滤通过隧道的流量。芝加哥办事处的用户将使用VPN连接到他们在桑尼维尔的公司总部。

图 1 显示了基于 IPsec 路由的 VPN 拓扑的示例。在此拓扑中,一个 SRX 系列防火墙位于桑尼维尔,一个 SRX 系列防火墙位于芝加哥。

在此示例中,您将配置接口、IPv4 默认路由和安全区域。然后配置 IKE、IPsec、安全策略和 CoS 参数。透视 表 1表 4.

|

功能 |

名称 |

配置参数 |

|---|---|---|

|

接口 |

ge-0/0/0.0 |

192.0.2.1/24 |

|

ge-0/0/3.0 |

10.1.1.2/30 |

|

|

st0.0(隧道接口) |

10.10.11.10/24 |

|

|

静态路由 |

0.0.0.0/0(默认路由) |

下一跃点为 st0.0。 |

|

安全区域 |

trust |

|

|

untrust |

|

|

|

vpn |

st0.0 接口绑定到此区域。 |

|

功能 |

名称 |

配置参数 |

|---|---|---|

|

提议 |

ike-proposal |

|

|

策略 |

ike-policy |

|

|

网关 |

gw-sunnyvale |

|

|

功能 |

名称 |

配置参数 |

|---|---|---|

|

提议 |

ipsec_prop |

|

|

策略 |

ipsec_pol |

|

|

VPN |

ipsec_vpn1 |

|

|

目的 |

名称 |

配置参数 |

|---|---|---|

|

安全策略允许从信任区域到 VPN 区域的流量。 |

vpn |

|

|

安全策略允许从 VPN 区域到信任区域的流量。 |

vpn |

|

配置

配置基本网络和安全区域信息

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 set interfaces st0 unit 0 family inet address 10.10.11.10/24 set routing-options static route 0.0.0.0/0 next-hop st0.0 set security zones security-zone untrust interfaces ge-0/0/3.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone vpn-chicago interfaces st0.0 set security zones security-zone vpn-chicago host-inbound-traffic protocols all set security zones security-zone vpn-chicago host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone untrust host-inbound-traffic protocols all

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要配置接口、静态路由和安全区域信息,请执行以下操作:

配置以太网接口信息。

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 user@host# set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 user@host# set interfaces st0 unit 0 family inet address 10.10.11.10/24

配置静态路由信息。

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop st0.0

配置不信任安全区域。

[edit ] user@host# edit security zones security-zone untrust

为不信任安全区域指定允许的系统服务。

[edit security zones security-zone untrust] user@host# set host-inbound-traffic protocols all

为安全区域分配接口。

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/3.0

为安全区域指定允许的系统服务。

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike

配置信任安全区域。

[edit] user@host# edit security zones security-zone trust

为信任安全区域分配接口。

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/0.0

为信任安全区域指定允许的系统服务。

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all

配置 VPN 安全区域。

[edit] user@host# edit security zones security-zone vpn

为安全区域分配接口。

[edit security zones security-zone vpn-chicago] user@host# set interfaces st0.0 user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all

结果

在配置模式下,输入 show interfaces、 show routing-options和 show security zones 命令确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.1.1.2/30;

}

}

}

st0 {

unit 0 {

family inet {

address 10.10.11.10/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop st0.0;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn-chicago {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.0;

}

}

如果完成设备配置,请从配置模式输入 commit。

配置 CoS

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set class-of-service classifiers dscp ba-classifier import default set class-of-service classifiers dscp ba-classifier forwarding-class best-effort loss-priority high code-points 000000 set class-of-service classifiers dscp ba-classifier forwarding-class ef-class loss-priority high code-points 000001 set class-of-service classifiers dscp ba-classifier forwarding-class af-class loss-priority high code-points 001010 set class-of-service classifiers dscp ba-classifier forwarding-class network-control loss-priority high code-points 000011 set class-of-service classifiers dscp ba-classifier forwarding-class res-class loss-priority high code-points 000100 set class-of-service classifiers dscp ba-classifier forwarding-class web-data loss-priority high code-points 000101 set class-of-service classifiers dscp ba-classifier forwarding-class control-data loss-priority high code-points 000111 set class-of-service classifiers dscp ba-classifier forwarding-class voip-data loss-priority high code-points 000110 set class-of-service forwarding-classes queue 7 voip-data set class-of-service forwarding-classes queue 6 control-data set class-of-service forwarding-classes queue 5 web-data set class-of-service forwarding-classes queue 4 res-class set class-of-service forwarding-classes queue 2 af-class set class-of-service forwarding-classes queue 1 ef-class set class-of-service forwarding-classes queue 0 best-effort set class-of-service forwarding-classes queue 3 network-control set class-of-service interfaces ge-0/0/3 unit 0 classifiers dscp ba-classifier set class-of-service interfaces ge-0/0/3 unit 0 scheduler-map sched_1 set class-of-service scheduler-maps sched_1 forwarding-class voip-data scheduler Q7 set class-of-service scheduler-maps sched_1 forwarding-class control-data scheduler Q6 set class-of-service scheduler-maps sched_1 forwarding-class web-data scheduler Q5 set class-of-service scheduler-maps sched_1 forwarding-class res-class scheduler Q4 set class-of-service scheduler-maps sched_1 forwarding-class af-class scheduler Q2 set class-of-service scheduler-maps sched_1 forwarding-class ef-class scheduler Q1 set class-of-service scheduler-maps sched_1 forwarding-class best-effort scheduler Q0 set class-of-service scheduler-maps sched_1 forwarding-class network-control scheduler Q3 set class-of-service schedulers Q7 transmit-rate percent 5 set class-of-service schedulers Q7 priority strict-high set class-of-service schedulers Q6 transmit-rate percent 25 set class-of-service schedulers Q6 priority high set class-of-service schedulers Q5 transmit-rate remainder set class-of-service schedulers Q5 priority high set class-of-service schedulers Q4 transmit-rate percent 25 set class-of-service schedulers Q4 priority medium-high set class-of-service schedulers Q3 transmit-rate remainder set class-of-service schedulers Q3 priority medium-high set class-of-service schedulers Q2 transmit-rate percent 10 set class-of-service schedulers Q2 priority medium-low set class-of-service schedulers Q1 transmit-rate percent 10 set class-of-service schedulers Q1 priority medium-low set class-of-service schedulers Q0 transmit-rate remainder set class-of-service schedulers Q0 priority low

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要配置 CoS:

为 DiffServ CoS 配置行为聚合分类器。

[edit class-of-service] user@host# edit classifiers dscp ba-classifier user@host# set import default

配置尽力而为的转发类分类器。

[edit class-of-service classifiers dscp ba-classifier] user@host# set forwarding-class best-effort loss-priority high code-points 000000

定义要分配给转发类的 DSCP 值。

[edit class-of-service classifiers dscp ba-classifier] user@host# set forwarding-class ef-class loss-priority high code-points 000001 user@host# set forwarding-class af-class loss-priority high code-points 001010 user@host# set forwarding-class network-control loss-priority high code-points 000011 user@host# set forwarding-class res-class loss-priority high code-points 000100 user@host# set forwarding-class web-data loss-priority high code-points 000101 user@host# set forwarding-class control-data loss-priority high code-points 000111 user@host# set forwarding-class voip-data loss-priority high code-points 000110

为这八个队列定义八个转发类(队列名称)。

[edit class-of-service forwarding-classes] user@host# set queue 7 voip-data user@host# set queue 6 control-data user@host# set queue 5 web-data user@host# set queue 4 res-class user@host# set queue 2 af-class user@host# set queue 1 ef-class user@host# set queue 0 best-effort user@host# set queue 3 network-control

在入口 (ge) 接口上配置分类器。

[edit class-of-service] user@host# set interfaces ge-0/0/3 unit 0 classifiers dscp ba-classifier

将调度器图应用到 ge 接口。

[edit class-of-service] user@host# set interfaces ge-0/0/3 unit 0 scheduler-map sched_1

配置调度器图,以便将调度器与定义的转发类相关联。

[edit class-of-service] user@host# set scheduler-maps sched_1 forwarding-class voip-data scheduler Q7 user@host# set scheduler-maps sched_1 forwarding-class control-data scheduler Q6 user@host# set scheduler-maps sched_1 forwarding-class web-data scheduler Q5 user@host# set scheduler-maps sched_1 forwarding-class res-class scheduler Q4 user@host# set scheduler-maps sched_1 forwarding-class af-class scheduler Q2 user@host# set scheduler-maps sched_1 forwarding-class ef-class scheduler Q1 user@host# set scheduler-maps sched_1 forwarding-class best-effort scheduler Q0 user@host# set scheduler-maps sched_1 forwarding-class network-control scheduler Q3

定义具有优先级和传输速率的调度程序。

[edit set class-of-service] user@host# set schedulers Q7 transmit-rate percent 5 user@host# set schedulers Q7 priority strict-high user@host# set schedulers Q6 transmit-rate percent 25 user@host# set schedulers Q6 priority high user@host# set schedulers Q5 transmit-rate remainder user@host# set schedulers Q5 priority high user@host# set schedulers Q4 transmit-rate percent 25 user@host# set schedulers Q4 priority medium-high user@host# set schedulers Q3 transmit-rate remainder user@host# set schedulers Q3 priority medium-high user@host# set schedulers Q2 transmit-rate percent 10 user@host# set schedulers Q2 priority medium-low user@host# set schedulers Q1 transmit-rate percent 10 user@host# set schedulers Q1 priority medium-low user@host# set schedulers Q0 transmit-rate remainder user@host# set schedulers Q0 priority low

结果

在配置模式下,输入 show class-of-service 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show class-of-service

classifiers {

dscp ba-classifier {

import default;

forwarding-class best-effort {

loss-priority high code-points 000000;

}

forwarding-class ef-class {

loss-priority high code-points 000001;

}

forwarding-class af-class {

loss-priority high code-points 001010;

}

forwarding-class network-control {

loss-priority high code-points 000011;

}

forwarding-class res-class {

loss-priority high code-points 000100;

}

forwarding-class web-data {

loss-priority high code-points 000101;

}

forwarding-class control-data {

loss-priority high code-points 000111;

}

forwarding-class voip-data {

loss-priority high code-points 000110;

}

}

}

forwarding-classes {

queue 7 voip-data;

queue 6 control-data;

queue 5 web-data;

queue 4 res-class;

queue 2 af-class;

queue 1 ef-class;

queue 0 best-effort;

queue 3 network-control;

}

interfaces {

ge-0/0/3 {

unit 0 {

classifiers {

dscp ba-classifier;

}

}

}

ge-0/0/3 {

unit 0 {

scheduler-map sched_1;

}

}

}

scheduler-maps {

sched_1 {

forwarding-class voip-data scheduler Q7;

forwarding-class control-data scheduler Q6;

forwarding-class web-data scheduler Q5;

forwarding-class res-class scheduler Q4;

forwarding-class af-class scheduler Q2;

forwarding-class ef-class scheduler Q1;

forwarding-class best-effort scheduler Q0;

forwarding-class network-control scheduler Q3;

}

}

schedulers {

Q7 {

transmit-rate percent 5;

priority strict-high;

}

Q6 {

transmit-rate percent 25;

priority high;

}

Q5 {

transmit-rate {

remainder;

}

priority high;

}

Q4 {

transmit-rate percent 25;

priority medium-high;

}

Q3 {

transmit-rate {

remainder;

}

priority medium-high;

}

Q2 {

transmit-rate percent 10;

priority medium-low;

}

Q1 {

transmit-rate percent 10;

priority medium-low;

}

Q0 {

transmit-rate {

remainder;

}

priority low;

}

}

如果完成设备配置,请从配置模式输入 commit。

配置 IKE

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set security ike proposal ike-proposal authentication-method pre-shared-keys set security ike proposal ike-proposal dh-group group14 set security ike proposal ike-proposal authentication-algorithm sha-256 set security ike proposal ike-proposal encryption-algorithm aes-256-cbc set security ike policy ike-policy mode main set security ike policy ike-policy proposals ike-proposal set security ike policy ike-policy pre-shared-key ascii-text $ABC123 set security ike gateway gw-sunnyvale external-interface ge-0/0/3.0 set security ike gateway gw-sunnyvale ike policy ike-policy set security ike gateway gw-sunnyvale address 10.2.2.2 set security ike gateway gw-sunnyvale version v2-only

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要配置 IKE:

创建 IKE 提议。

[edit security ike] user@host# set proposal ike-proposal

定义 IKE 提议身份验证方法。

[edit security ike proposal ike-proposal] user@host# set authentication-method pre-shared-keys

定义 IKE 提议 Diffie-Hellman 组。

[edit security ike proposal ike-proposal] user@host# set dh-group group14

定义 IKE 提议身份验证算法。

[edit security ike proposal ike-proposal] user@host# set authentication-algorithm sha-256

定义 IKE 提议加密算法。

[edit security ike proposal ike-proposal] user@host# set encryption-algorithm aes-256-cbc

创建 IKE 策略。

[edit security ike] user@host# set policy ike-policy

设置 IKE 策略模式。

[edit security ike policy ike-policy] user@host# set mode main

指定对 IKE 提议的参考。

[edit security ike policy ike-policy] user@host# set proposals ike-proposal

定义 IKE 策略身份验证方法。

[edit security ike policy ike-policy] user@host# set pre-shared-key ascii-text $ABC123

创建 IKE 网关并定义其外部接口。

[edit security ike] user@host# set gateway gw-sunnyvale external-interface ge-0/0/3.0

定义 IKE 策略参考。

[edit security ike gateway gw-sunnyvale] user@host# set ike policy ike-policy

定义 IKE 网关地址。

[edit security ike gateway gw-sunnyvale] user@host# set address 10.2.2.2

定义 IKE 网关版本。

[edit security ike gateway gw-sunnyvale] user@host# set version v2-only

结果

在配置模式下,输入 show security ike 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy ike-policy {

mode main;

proposals ike-proposal;

pre-shared-key ascii-text "$ABC123";

}

gateway gw-sunnyvale {

ike policy ike-policy;

address 10.2.2.2;

external-interface ge-0/0/3.0;

version v2-only;

}

如果完成设备配置,请从配置模式输入 commit。

配置 IPsec

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set security ipsec traceoptions flag all set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha-256 set security ipsec proposal ipsec_prop encryption-algorithm aes256-cbc set security ipsec proposal ipsec_prop lifetime-seconds 3600 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn ipsec_vpn1 bind-interface st0.0 set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class ef-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class af-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class res-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class web-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class control-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class voip-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class network-control set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class best-effort set security ipsec vpn ipsec_vpn1 ike gateway gw_sunnyvale set security ipsec vpn ipsec_vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn ipsec_vpn1 establish-tunnels immediately set security ipsec vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 local-ip 203.0.113.2/25 set security ipsec vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 remote-ip 192.0.2.30/24

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要配置 IPsec:

启用 IPsec 追踪选项。

[edit] user@host# set security ipsec traceoptions flag all

创建 IPsec 提议。

[edit] user@host# set security ipsec proposal ipsec_prop

指定 IPsec 提议协议。

[edit security ipsec proposal ipsec_prop] user@host# set protocol esp

指定 IPsec 提议身份验证算法。

[edit security ipsec proposal ipsec_prop] user@host# set authentication-algorithm hmac-sha-256

指定 IPsec 提议加密算法。

[edit security ipsec proposal ipsec_prop] user@host# set encryption-algorithm aes256-cbc

指定 IPsec 安全关联 (SA) 的生存期(以秒为单位)。

[set security ipsec proposal ipsec_prop] user@host# set lifetime-seconds 3600

创建 IPsec 策略。

[edit security ipsec] user@host# set policy ipsec_pol

指定 IPsec 提议参考。

[edit security ipsec policy ipsec_pol] user@host# set proposals ipsec_prop

指定要绑定的接口。

[edit security ipsec] user@host# set vpn ipsec_vpn1 bind-interface st0.0

配置转发类到多个 IPsec SA。

[edit security ipsec] user@host# set vpn ipsec_vpn1 multi-sa forwarding-class ef-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class af-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class res-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class web-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class control-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class voip-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class network-control user@host# set vpn ipsec_vpn1 multi-sa forwarding-class best-effort

指定 IKE 网关。

[edit security ipsec] user@host# set vpn ipsec_vpn1 ike gateway gw_sunnyvale

指定 IPsec 策略。

[edit security ipsec] user@host# set vpn ipsec_vpn1 ike ipsec-policy ipsec_pol

指定当第一个数据包到达要发送时,立即启动隧道以协商 IPsec SA。

[edit security ipsec] user@host# set vpn ipsec_vpn1 establish-tunnels immediately

为流量选择器配置本地 IP 地址。

[edit security ipsec] user@host# set vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 local-ip 203.0.113.2/25

为流量选择器配置远程 IP 地址。

[edit security ipsec] user@host# set vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 remote-ip 192.0.2.30/24

结果

在配置模式下,输入 show security ipsec 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show security ipsec

traceoptions {

flag all;

}

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha-256;

encryption-algorithm aes256-cbc;

}

proposal ipsec_prop {

lifetime-seconds 3600;

}

policy ipsec_pol {

proposals ipsec_prop;

}

vpn ipsec_vpn1 {

bind-interface st0.0;

multi-sa {

forwarding-class ef-class;

forwarding-class af-class;

forwarding-class res-class;

forwarding-class web-data;

forwarding-class control-data;

forwarding-class voip-data;

forwarding-class network-control;

forwarding-class best-effort;

}

ike {

gateway gw_sunnyvale;

ipsec-policy ipsec_pol;

}

traffic-selector ipsec_vpn1_TS1 {

local-ip 203.0.113.2/25;

remote-ip 192.0.2.30/24;

}

establish-tunnels immediately;

}

如果完成设备配置,请从配置模式输入 commit。

配置安全策略

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set security policies from-zone trust to-zone vpn policy vpn match source-address sunnyvale set security policies from-zone trust to-zone vpn policy vpn match destination-address chicago set security policies from-zone trust to-zone vpn policy vpn match application any set security policies from-zone trust to-zone vpn policy vpn then permit set security policies from-zone vpn to-zone trust policy vpn match source-address chicago set security policies from-zone vpn to-zone trust policy vpn match destination-address sunnyvale set security policies from-zone vpn to-zone trust policy vpn match application any set security policies from-zone vpn to-zone trust policy vpn then permit

启用安全策略跟踪选项以排查与策略相关的问题。

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要配置安全策略:

创建安全策略以允许从信任区域到 VPN 区域的流量。

[edit security policies from-zone trust to-zone vpn] user@host# set policy vpn match source-address sunnyvale user@host# set policy vpn match destination-address chicago user@host# set policy vpn match application any user@host# set policy vpn then permit

创建安全策略以允许从 VPN 区域到信任区域的流量。

[edit security policies from-zone vpn to-zone trust] user@host# set policy vpn match source-address chicago user@host# set policy vpn match destination-address sunnyvale user@host# set policy vpn match application any user@host# set policy vpn then permit

结果

在配置模式下,输入 show security policies 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show security policies

from-zone trust to-zone vpn {

policy vpn {

match {

source-address sunnyvale;

destination-address chicago;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn {

match {

source-address chicago;

destination-address sunnyvale;

application any;

}

then {

permit;

}

}

}

如果完成设备配置,请从配置模式输入 commit。

验证

确认配置工作正常。

验证 IPsec 安全关联

目的

验证 IPsec 状态。

操作

在操作模式下,输入 show security ipsec security-associations 命令。从命令获取索引号后,请使用 show security ipsec security-associations index 131073 detail 和 show security ipsec statistics index 131073 命令。

为简洁起见,show 命令输出不显示配置的所有值。仅显示配置的子集。系统上的其余配置已替换为省略号 (...)。

user@host> show security ipsec security-associations Total active tunnels: 2 Total Ipsec sas: 18 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:aes256/sha256 2d8e710b 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 5f3a3239 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 5d227e19 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 5490da 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 211fb8bc 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 dde29cd0 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 49b64080 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 314afea0 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 fec6f6ea 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 428a3a0d 1949/ unlim - root 500 5.0.0.1 ...

user@host> show security ipsec security-associations index 131073 detail

ID: 131073 Virtual-system: root, VPN Name: IPSEC_VPN1

Local Gateway: 4.0.0.1, Remote Gateway: 5.0.0.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 500, Nego#: 18, Fail#: 0, Def-Del#: 0 Flag: 0x600a39

Multi-sa, Configured SAs# 9, Negotiated SAs#: 9

Tunnel events:

Mon Apr 23 2018 22:20:54 -0700: IPSec SA negotiation successfully completed (1 times)

Mon Apr 23 2018 22:20:54 -0700: IKE SA negotiation successfully completed (2 times)

Mon Apr 23 2018 22:20:18 -0700: User cleared IKE SA from CLI, corresponding IPSec SAs cleared (1 times)

Mon Apr 23 2018 22:19:55 -0700: IPSec SA negotiation successfully completed (2 times)

Mon Apr 23 2018 22:19:23 -0700: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Mon Apr 23 2018 22:19:23 -0700: Bind-interface's zone received. Information updated (1 times)

Mon Apr 23 2018 22:19:23 -0700: External interface's zone received. Information updated (1 times)

Direction: inbound, SPI: 2d8e710b, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1563 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: default

Direction: outbound, SPI: 5f3a3239, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1563 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: default

Direction: inbound, SPI: 5d227e19, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1551 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: best-effort

Direction: outbound, SPI: 5490da, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1551 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

...user@host> show security ipsec statistics index 131073 ESP Statistics: Encrypted bytes: 952 Decrypted bytes: 588 Encrypted packets: 7 Decrypted packets: 7 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 FC Name Encrypted Pkts Decrypted Pkts Encrypted bytes Decrypted bytes best-effort 7 7 952 588 custom_q1 0 0 0 0 custom_q2 0 0 0 0 network-control 0 0 0 0 custom_q4 0 0 0 0 custom_q5 0 0 0 0 custom_q6 0 0 0 0 custom_q7 0 0 0 0 default 0 0 0 0

意义

show security ipsec security-associations 命令输出列出以下信息:

ID 号为 131073。将此值与显示安全 ipsec 安全关联索引命令一起使用,可获取有关此特定 SA 的详细信息。

有一个 IPsec SA 对使用端口 500。

两个方向都会显示 SPI、生存期(以秒为单位)和使用限制(或生存大小,以 KB 为单位)。1949/ unlim 值表示相位生存期在 1949 秒后过期,并且未指定生存大小,表示它是无限的。

如 Mon 列中的连字符所示,没有为此 SA 启用 VPN 监控。如果启用 VPN 监控,U 表示监控已开启,而 D 表示监控已关闭。

该 show security ike security-associations index 131073 detail 命令列出了有关索引号为 131073 的 SA 的其他信息:

本地身份和远程身份组成 SA 的代理 ID。代理 ID 不匹配是导致相位故障的最常见原因之一。如果未列出 IPsec SA,请确认阶段建议(包括代理 ID 设置)对于两个对等方都是正确的。

显示所有子 SA 详细信息,包括转发类名称。

该命令会 show security ipsec statistics index 131073 列出每个转发类名称的统计信息。

输出中的错误值为零表示正常情况。

我们建议多次运行此命令,以观察 VPN 中的任何数据包丢失问题。此命令的输出还显示加密和解密数据包计数器、错误计数器等的统计信息。

您必须启用安全流跟踪选项来调查哪些 ESP 数据包遇到错误及其原因。

了解 st0 接口上的 CoS 支持

您可以在安全隧道接口 (st0) 上为点对点 VPN 配置 服务等级 (CoS) 功能,如分类器、监管器、排队、调度、整形、重写标记和虚拟通道 。

st0 隧道接口是内部接口,可供基于路由的 VPN 用于将明文流量路由到 IPsec VPN 隧道。所有可用 SRX 系列防火墙和 vSRX2.0 上的 st0 接口均支持以下 CoS 功能:

-

分类器

-

监管器

-

排队、调度和整形

-

重写标记

-

虚拟通道

VPN st0 接口上的 CoS 支持限制

VPN st0 接口上有以下针对 CoS 支持的限制:

-

软件队列的最大数量为 2048。如果 st0 接口数量超过 2048,则无法为所有 st0 接口创建足够的软件队列。

-

只有基于路由的 VPN 才能在 st0 接口上应用 CoS 功能。表 5 介绍了对不同类型 VPN 支持的 st0 CoS 功能。

表 5: VPN CoS 功能支持 分类器功能 站点到站点 VPN (P2P) AutoVPN (P2P) 站点到站点/AutoVPN/AD-VPN (P2MP) 分类器、监管器和重写标记

支持

支持

支持

基于 st0 逻辑接口的排队、调度和整形

支持

不支持

不支持

基于虚拟通道的排队、调度和整形

支持

支持

支持

-

在 SRX300、SRX320、SRX340、SRX345 和 SRX550HM 设备上,一个 st0 逻辑接口可以绑定到多个 VPN 隧道。st0 逻辑接口的八个队列无法将流量重新路由到不同的隧道,因此不支持预隧道。

虚拟通道功能可用作 SRX300、SRX320、SRX340、SRX345 和 SRX550HM 设备上的变通方法。

-

在 st0 隧道接口上定义 CoS 整形速率时,请考虑以下限制:

-

隧道接口上的整形速率必须小于物理出口接口的速率。

-

整形速率仅测量包含带 ESP/AH 标头和外部 IP 标头封装的内部第 3 层明文数据包的数据包大小。整形速率测量不会考虑物理接口添加的外部第 2 层封装。

-

当物理接口仅携带经过整形的 GRE 或 IP-IP 隧道流量时,CoS 行为会按预期方式运行。如果物理接口携带其他流量,从而降低了隧道接口流量的可用带宽,则 CoS 功能将无法按预期运行。

-

-

在 SRX550M、SRX5400、SRX5600 和 SRX5800 设备上,监管器配置中的带宽限制和突发大小限制值是按 SPU 而不是按系统的限制。这与物理接口上的监管器行为相同。

另请参阅

特定于平台的基于 CoS 的 IPsec VPN 行为

使用 功能资源管理器 确认平台和版本对特定功能的支持。

使用下表查看平台的特定于平台的行为。

| 平台 | 差异 |

|---|---|

| SRX 系列 |

|

变更历史表

是否支持某项功能取决于您使用的平台和版本。 使用 Feature Explorer 查看您使用的平台是否支持某项功能。