中央 Web 身份验证

Web 身份验证通过将客户端的 Web 浏览器重定向到处理完整登录过程的中央 Web 身份验证服务器(CWA 服务器),为用户提供对网络的访问。对于拥有启用了 802.1X 的设备但由于其他问题(如网络凭据过期)而无法通过身份验证的普通网络用户,Web 身份验证还可以用作回退身份验证方法。

了解中央 Web 身份验证

Web 身份验证将 Web 浏览器请求重定向到要求用户输入用户名和密码的登录页面。身份验证成功后,将允许用户访问网络。Web 身份验证可用于向临时用户(如公司网站的访问者)提供网络访问权限,这些用户尝试使用未启用 802.1X 的设备访问网络。对于拥有启用了 802.1X 的设备但由于其他问题(如网络凭据过期)而无法通过身份验证的普通网络用户,Web 身份验证还可以用作回退身份验证方法。

Web 身份验证可以使用强制门户在交换机上本地完成,但这需要在用作网络访问设备的每台交换机上配置 Web 门户页面。中央 Web 认证 (CWA) 通过将客户端的 Web 浏览器重定向到处理完整登录过程的中央 Web 认证服务器(CWA 服务器)来提高效率和扩展优势。

仅 MAC RADIUS 身份验证支持 CWA。802.1X 身份验证不支持 CWA。

中央 Web 身份验证流程

在主机 MAC RADIUS 身份验证失败后,将调用中央 Web 身份验证。主机可以先尝试使用 802.1X 身份验证进行身份验证,但随后必须先尝试 MAC RADIUS 身份验证,然后才能尝试中央 Web 身份验证。交换机作为身份验证器运行,与身份验证、授权和计费 (AAA) 服务器交换 RADIUS 消息。MAC RADIUS 身份验证失败后,交换机会收到来自 AAA 服务器的“接入-接受”消息。此消息包括动态防火墙过滤器和用于集中 Web 身份验证的重定向 URL。交换机应用过滤器,允许主机接收 IP 地址,并使用该 URL 将主机重定向到 Web 身份验证页面。

系统将提示主机输入登录凭据,并且可能还会要求主机同意可接受的使用策略。如果 Web 身份验证成功,AAA 服务器将发送授权更改 (CoA) 消息,更新正在进行的授权会话的条款。这使身份验证器能够更新应用于受控端口的过滤器或 VLAN 分配,以允许主机访问 LAN。

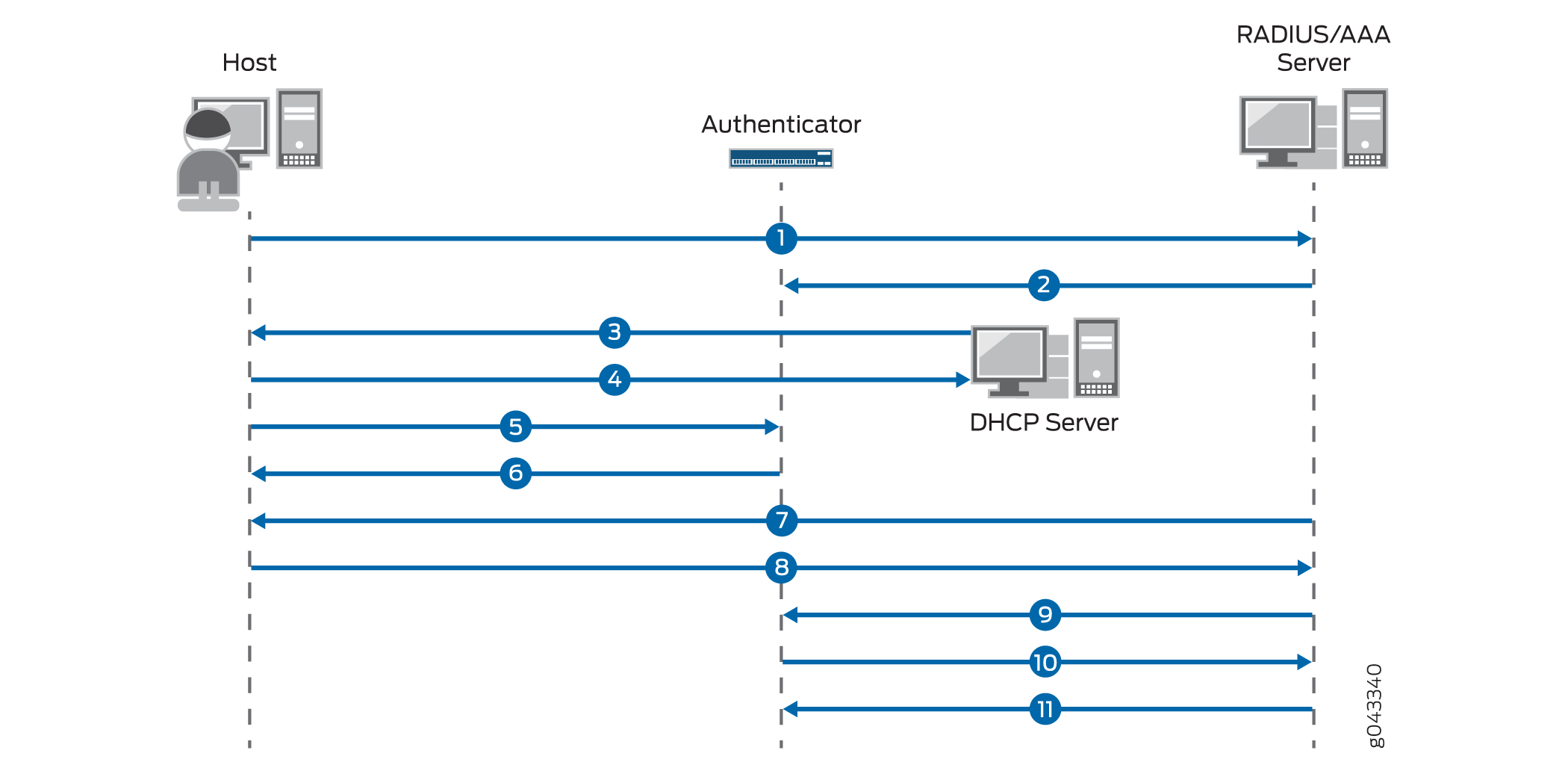

中央 Web 认证中的事件顺序如下(请参阅 图 1):

-

连接到交换机的主机(身份验证器)启动 MAC RADIUS 身份验证。

-

MAC RADIUS 身份验证失败。AAA 服务器不会向交换机发送“访问-拒绝”消息,而是发送包含动态防火墙过滤器和 CWA 重定向 URL 的“访问-接受”消息。

-

过滤器的条款允许主机发送 DHCP 请求。

-

主机从 DHCP 服务器接收 IP 地址和 DNS 信息。AAA 服务器启动具有唯一会话 ID 的新会话。

-

主机将打开一个 Web 浏览器。

-

验证器将 CWA 重定向 URL 发送到主机。

-

主机将重定向到 CWA 服务器,并提示输入登录凭据。

-

主机提供用户名和密码。

-

成功进行 Web 身份验证后,AAA 服务器会发送 CoA 消息以取消应用于受控端口的过滤器或 VLAN 分配,从而允许主机访问 LAN。

-

身份验证器使用 CoA-ACK 消息进行响应,并向 AAA 服务器发送 MAC RADIUS 身份验证请求。

-

AAA 服务器将会话 ID 与相应的访问策略进行匹配,并发送“访问-接受”消息以对主机进行身份验证。

用于中央 Web 身份验证的动态防火墙过滤器

中央 Web 身份验证使用动态防火墙过滤器,这些过滤器在 AAA 服务器上集中定义,并动态应用于通过该服务器请求身份验证的请求方。过滤器允许主机使用 DHCP 动态获取 IP 地址。通过使用 RADIUS 属性定义筛选器,这些属性包含在从服务器发送的访问-接受消息中。可以使用“瞻博网络交换过滤器”属性(供应商特定属性 (VSA))或“过滤器 ID”属性(IETF RADIUS 属性)来定义过滤器。

要使用瞻博网络交换过滤器 VSA 进行中央 Web 身份验证,必须使用允许 CWA 服务器的目标 IP 地址的正确术语配置过滤器。此配置直接在 AAA 服务器上完成。要使用过滤器 ID 属性进行中央 Web 身份验证,请在 AAA 服务器上输入值作为JNPR_RSVD_FILTER_CWA。此属性的筛选器术语是在内部为中央 Web 身份验证定义的,因此不需要其他配置。有关为中央 Web 身份验证配置动态防火墙过滤器的详细信息,请参阅 配置中央 Web 身份验证。

用于中央 Web 身份验证的重定向 URL

在中央 Web 身份验证中,身份验证器使用重定向 URL 将主机的 Web 浏览器请求重定向到 CWA 服务器。重定向后,CWA 服务器完成登录过程。可以在 AAA 服务器或身份验证器上配置中央 Web 身份验证的重定向 URL。必须存在重定向 URL 以及动态防火墙过滤器,以便在 MAC RADIUS 身份验证失败后触发中央 Web 身份验证过程。

重定向 URL 可以使用瞻博网络-CWA-重定向 VSA(瞻博网络 RADIUS 字典中的属性编号 50)在 AAA 服务器上集中定义。URL 将从 AAA 服务器转发到包含动态防火墙过滤器的同一 RADIUS 接入-接受消息中的交换机。您还可以在 [edit protocols dot1x authenticator interface interface-name] 层次结构级别使用 CLI 语句redirect-url在主机接口上本地配置重定向 URL。有关配置重定向 URL 的详细信息,请参阅 配置中央 Web 身份验证。

另请参阅

配置中央 Web 身份验证

中央 Web 认证是一种备用认证方法,其中主机的 Web 浏览器被重定向到中央 Web 认证 (CWA) 服务器。CWA服务器提供了一个门户网站,用户可以在其中输入用户名和密码。如果这些凭据由 CWA 服务器验证,则用户将进行身份验证并被允许访问网络。

在主机 MAC RADIUS 身份验证失败后,将调用中央 Web 身份验证。交换机作为身份验证器运行,从 AAA 服务器接收 RADIUS 访问-接受消息,其中包括动态防火墙过滤器和用于集中 Web 身份验证的重定向 URL。动态防火墙过滤器和重定向 URL 必须同时存在,才能触发中央 Web 身份验证过程。

为中央 Web 身份验证配置动态防火墙过滤器

动态防火墙过滤器用于中央 Web 身份验证,使主机能够从 DHCP 服务器获取 IP 地址,从而允许主机访问网络。过滤器是使用 RADIUS 属性在 AAA 服务器上定义的,这些属性在访问接受消息中发送给身份验证器。您可以使用“瞻博网络交换过滤器”属性(供应商特定属性 (VSA))或“过滤器 ID”属性(IETF RADIUS 属性)来定义过滤器。

要使用瞻博网络交换过滤器 VSA 进行中央 Web 身份验证,您必须直接在 AAA 服务器上配置过滤器术语。过滤器必须包含一个术语,以将 CWA 服务器的目标 IP 地址与操作

allow相匹配。例如:

001122334455 Auth-Type := EAP, Cleartext-Password :="001122334455" Session-Timeout = "300", Juniper-CWA-Redirect-URL = "https://10.10.10.10", Juniper-Switching-Filter = "Match Destination-ip 10.10.10.10 Action allow, Match ip-protocol 17 Action allow, Match Destination-mac 00:01:02:33:44:55 Action deny"注:交换机不会解析重定向 URL 的 DNS 查询。您必须配置瞻博网络交换过滤器属性以允许 CWA 服务器的目标 IP 地址。

要将过滤器 ID 属性用于集中 Web 身份验证,请输入 JNPR_RSVD_FILTER_CWA 作为 AAA 服务器上属性的值。此属性的筛选器术语是在内部为中央 Web 身份验证定义的,因此不需要其他配置。

例如:

001122334455 Auth-Type := EAP, Cleartext-Password :="001122334455" Session-Timeout = "300", Juniper-CWA-Redirect-URL = "https://10.10.10.10", Filter-Id = "JNPR_RSVD_FILTER_CWA",

有关在 AAA 服务器上配置动态防火墙过滤器的详细信息,请参阅 AAA 服务器的文档。

为中心 Web 身份验证配置重定向 URL

在中央 Web 身份验证中,身份验证器使用重定向 URL 将主机的 Web 浏览器请求重定向到 CWA 服务器。中央 Web 身份验证的重定向 URL 可以在 AAA 服务器上配置,也可以在本地主机接口上配置。

要在 AAA 服务器上配置重定向 URL,请使用瞻博网络 CWA-重定向 VSA,即瞻博网络 RADIUS 字典中的属性编号 50。URL 将从 AAA 服务器转发到包含动态防火墙过滤器的同一 RADIUS 接入-接受消息中的交换机。

例如:

001122334455 Auth-Type := EAP, Cleartext-Password :="001122334455" Session-Timeout = "300", Juniper-CWA-Redirect-URL = "https://10.10.10.10", Filter-Id = "JNPR_RSVD_FILTER_CWA",注:当特殊的过滤器 ID 属性 JNPR_RSVD_FILTER_CWA 用于动态防火墙过滤器时,重定向 URL 必须包含 AAA 服务器的 IP 地址,例如 https://10.10.10.10。

要在主机接口上本地配置重定向 URL,请使用以下 CLI 语句:

[edit] user@switch# set protocols dot1x authenticator interface interface-name redirect-url

例如:

user@switch# show protocols dot1x authenticator { authentication-name-profile auth1; interface { ge-0/0/1.0 { supplicant single; mac-radius; redirect-url https://10.10.10.10; } } }

配置中央 Web 身份验证的准则

当重定向 URL 和动态防火墙过滤器都存在时,MAC RADIUS 身份验证失败后,将触发中央 Web 身份验证。重定向 URL 和动态防火墙过滤器可以配置为以下任意组合:

AAA 服务器将 CWA 重定向 URL 和动态防火墙过滤器都发送给身份验证器。重定向 URL 是使用 Juniper-CWA-Redirect VSA 在 AAA 服务器上配置的,动态防火墙过滤器是使用瞻博网络交换过滤器 VSA 在 AAA 服务器上配置的。在这种情况下,必须将过滤器配置为允许 CWA 服务器的目标 IP 地址。

AAA 服务器将动态防火墙过滤器发送到身份验证器,重定向 URL 在主机端口上本地配置。重定向 URL 使用 CLI 语句在

redirect-url身份验证器上配置,动态防火墙过滤器使用瞻博网络交换过滤器 VSA 在 AAA 服务器上配置。在这种情况下,必须将过滤器配置为允许 CWA 服务器的目标 IP 地址。AAA 服务器将 CWA 重定向 URL 和动态防火墙过滤器都发送给身份验证器。重定向 URL 是使用 Juniper-CWA-Redirect VSA 在 AAA 服务器上配置的,动态防火墙过滤器是使用 Filter-ID 属性和值 JNPR_RSVD_FILTER_CWA 在 AAA 服务器上配置的。在这种情况下,重定向 URL 必须包含 CWA 服务器的 IP 地址。

-

AAA 服务器将动态防火墙过滤器发送到身份验证器,重定向 URL 在主机端口上本地配置。重定向 URL 是使用 CLI 语句在

redirect-url身份验证器上配置的,动态防火墙过滤器是使用 Filter-ID 属性在 AAA 服务器上配置的,值为 JNPR_RSVD_FILTER_CWA。在这种情况下,重定向 URL 必须包含 CWA 服务器的 IP 地址。注:redirect-url仅当 RADIUS 服务器未在“Juniper-CWA-Redirect”VSA 中发送重定向 URL 时,CLI 中才需要命令语句。