VRF 路由实例的安全性策略

概述

安全策略是一组语句,用于使用指定服务控制从指定源到指定目标的流量。策略允许、拒绝或通过隧道在两点之间单向传输指定类型的流量。安全性策略针对中转流量实施一组规则,用于确定哪些流量可以通过防火墙,以及在流量通过防火墙时对流量执行的作。对符合指定条件的流量执行的作包括允许和拒绝。

当 SRX 防火墙收到符合规范的数据包时,它会执行策略中指定的作。

在 SD-WAN 架构中控制流量

在 SD-WAN 中,SRX 防火墙可以配置在中心辐射型位置。通过应用防火墙策略,您可以允许或拒绝从叠加隧道进入设备的基于虚拟路由和转发 (VRF) 的流量。您可以配置 SRX 防火墙以允许或拒绝发送至 VRF 实例的流量。在中枢位置配置设备,使您能够在一个位置控制所有流量,并通过应用防火墙策略提供对特定网络服务的访问。

每个安全策略包含:

-

策略的唯一名称。

-

A

from-zone和 ato-zone,例如:user@host# set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone。 -

一组匹配标准,用于定义应用策略规则时必须满足的条件。匹配标准基于源 IP 地址、目标 IP 地址和应用。用户身份防火墙在策略语句中包含一个附加元组(如源标识)来提供更大的粒度。

-

发生匹配时要执行的一组作 - 允许或拒绝。

-

一组源 VRF 组。

-

一组目标 VRF 组。

源和目标 VRF 实例的配置选项可选。您可以配置源 VRF 或目标 VRF,但建议不要同时配置源 VRF 和目标 VRF。配置源 VRF 或目标 VRF 的主要原因是为了区分通过共享物理网络接口的不同 MPLS 标签。

表 1 列出了何时配置源 VRF 和目标 VRF。

| 从源到目标的网络类型 |

建议配置源 VRF |

建议配置目标 VRF |

VRF 策略差异化条件 |

|---|---|---|---|

| IP 网络到 IP 网络 |

不 |

不 |

区域 |

| IP 网络到 MPLS 网络 |

不 |

是的 |

目标 VRF |

| MPLS 网络到 IP 网络 |

是的 |

不 |

源 VRF |

| MPLS 网络到 MPLS 网络,无目标 NAT |

是的 |

不 |

源 VRF |

| 具有目标 NAT 的 MPLS 网络到 MPLS 网络 |

是的 |

是的 |

源 VRF 和目标 VRF |

了解安全性策略规则

安全策略将安全规则应用于上下文 (from-zone 到 to-zone)。每个策略都通过其名称进行唯一标识。通过将流量的源区域和目标区域、源地址和目标地址、应用、源 VRF 以及流量在其协议标头中携带的目标 VRF 与数据平面中的策略数据库进行匹配来对流量进行分类。

每个策略都与以下特征相关联:

-

源区域

-

目标区域

-

一个或多个源地址名称或地址集名称

-

一个或多个目标地址名称或地址集名称

-

一个或多个应用程序名称或应用程序集名称

-

一个或多个源 VRF 实例,例如与传入数据包关联的 VRF 路由实例

-

MPLS 下一跃点或目标地址路由所在的一个或多个目标 VRF 实例

这些特征称为匹配标准。每个策略还有与之关联的作:允许、拒绝和拒绝。配置策略、源地址、目标地址、应用名称、源 VRF 和目标 VRF 时,必须指定匹配条件参数。

您可以配置源 VRF 或目标 VRF,但不建议同时配置源 VRF 和目标 VRF。配置源 VRF 和目标 VR 的主要原因是为了区分通过共享物理网络接口的不同 MPLS 标签。如果未配置源 VRF 和目标 VRF,则设备会将源和目标 VRF 确定为任意。

示例:配置安全性策略以允许或拒绝从 MPLS 网络到 IP 网络的基于 VRF 的流量

此示例说明如何配置安全策略以允许和拒绝使用源 VRF 的流量。

要求

-

了解如何创建安全区域。请参阅示例:创建安全性区域。

-

支持任何受支持的 Junos OS 版本的 SRX 防火墙。

-

配置设备上的网络接口。请参阅 安全性设备接口用户指南。

概述

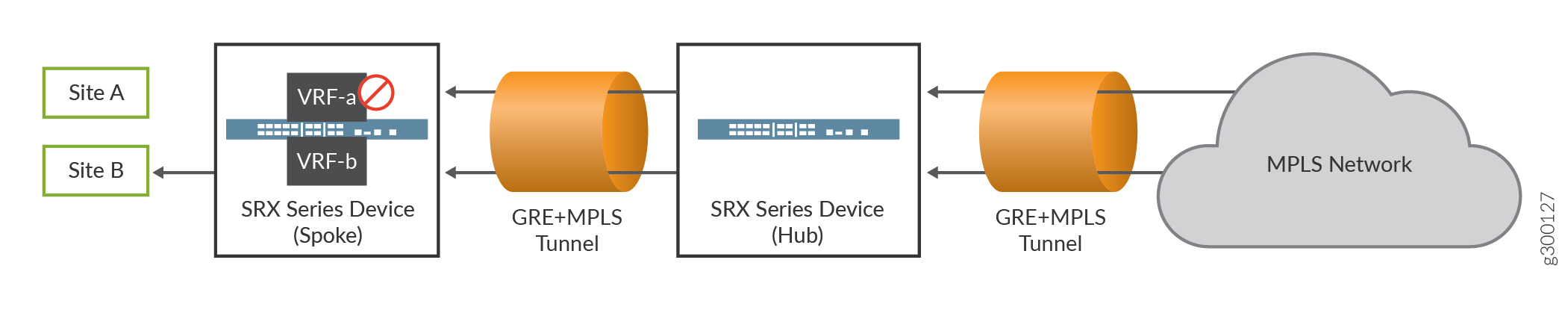

在 Junos OS 中,安全策略针对中转流量实施规则,包括哪些流量可以通过设备,以及流量通过设备时需要对流量执行哪些作。在 图 1 中,SRX 防火墙部署在 SD-WAN 中,用于控制使用源 VRF 的流量。来自 MPLS 网络的流量被发送到 IP 网络的站点 A 和站点 B。根据网络要求,应拒绝站点 A 流量,并且仅允许站点 B 流量。

此配置示例说明如何:

-

拒绝到 VRF-a 的流量(从 GRE_Zone-GE_Zone 到 GRE_Zone)

-

允许到 VRF-b 的流量(从 GRE_Zone-GE_Zone 到 GRE_Zone)

在此示例中,配置了源 VRF。当目标网络指向 MPLS 网络时,建议配置源 VRF。

的基于 VRF 的流量

的基于 VRF 的流量

配置

过程

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set routing-instances VRF-a instance-type vrf

set routing-instances VRF-a route-distinguisher 10:200

set routing-instances VRF-a vrf-target target:100:100

set routing-instances VRF-a vrf-table-label

set routing-instances VRF-b instance-type vrf

set routing-instances VRF-b route-distinguisher 20:200

set routing-instances VRF-b vrf-target target:200:100

set routing-instances VRF-b vrf-table-label

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-l3vpn-vrf-group VRF-a

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy then deny

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-l3vpn-vrf-group VRF-b

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy then permit

分步程序

下面的示例要求您在各个配置层级中进行导航。有关导航CLI的信息,请参阅《Junos OS CLI 用户指南》中的在配置模式下使用CLI编辑器。

-

第 3 层 VPN 需要一个 VRF 表,用于在网络内分配路由。创建 VRF 实例并指定值 vrf。

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf -

为路由实例分配路由识别符。

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 -

创建用于导入或导出所有路由的社区策略。

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 -

为 VRF 中的所有路由分配一个 VPN 标签。

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-b vrf-table-label -

创建安全策略以拒绝 VRF-a 流量。

[edit security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a user@host# set policy vrf-a_policy then deny -

创建安全策略以允许 VRF-b 流量。

[edit security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b user@host# set policy vrf-b_policy then permit注意:如果未配置目标 VRF 组,则设备会考虑从 VRF-a 传递到任意 VRF 的流量。

结果

在配置模式下,输入和show security policiesshow routing-instances命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show security policies

from-zone GRE_Zone-GE_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-a;

}

then {

deny;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

}

如果完成设备配置,请从配置模式进入。commit

验证

验证策略配置

目的

验证有关安全策略的信息。

行动

在作模式下,输入命令 show security policies 以显示设备上配置的所有安全策略的摘要。

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone-GE_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source vrf: VRF-a

destination vrf: any

Source addresses: any

Destination addresses: any

Applications: any

Action: deny

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source vrf: VRF-b

destination vrf: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

示例:配置安全性策略以允许从 IP 网络到 MPLS 网络的基于 VRF 的流量

此示例说明如何配置安全策略以允许使用目标 VRF 的流量。

要求

-

了解如何创建安全区域。请参阅 示例:创建安全性区域。

-

支持任何受支持的 Junos OS 版本的 SRX 防火墙。

-

配置设备上的网络接口。请参阅 安全性设备接口用户指南。

概述

在 Junos OS 中,安全策略针对中转流量实施规则,包括哪些流量可以通过设备,以及流量通过设备时需要对流量执行哪些作。

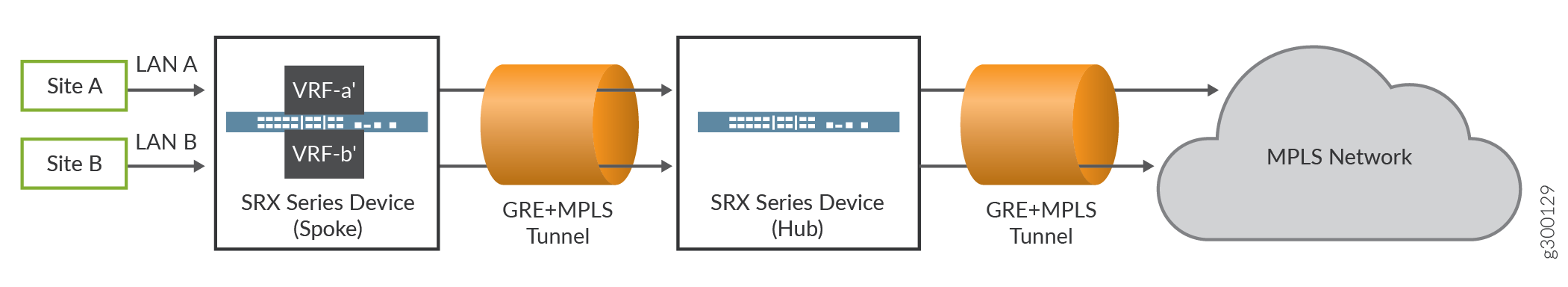

在此示例中,SRX 防火墙部署在 SD-WAN 架构中,以控制使用目标 VRF 的流量。您需要配置策略来控制流量。默认策略不支持 VRF 选项。来自 IP 网络(即站点 A 和站点 B)的流量将发送到 MPLS 网络。通过配置策略,您可以允许从站点 A 和站点 B 到 MPLS 网络的流量。

在 图 2 中,由于 LAN 接口不属于 MPLS 网络,因此未配置源 VRF。当目标网络指向 MPLS 网络时,建议配置目标 VRF。

的基于 VRF 的流量

的基于 VRF 的流量

配置

过程

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set routing-instances VRF-a’ instance-type vrf

set routing-instances VRF-a’ route-distinguisher 10:200

set routing-instances VRF-a’ vrf-target target:100:100

set routing-instances VRF-a’ vrf-table-label

set routing-instances VRF-b’ instance-type vrf

set routing-instances VRF-b’ route-distinguisher 20:200

set routing-instances VRF-b’ vrf-target target:200:100

set routing-instances VRF-b’ vrf-table-label

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then permit

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

分步程序

下面的示例要求您在各个配置层级中进行导航。有关导航CLI的信息,请参阅《Junos OS CLI 用户指南》中的在配置模式下使用CLI编辑器。

要配置策略以允许使用目标 VRF 从 IP 网络到 MPLS 网络的流量:

-

第 3 层 VPN 需要一个 VRF 表,用于在网络内分配路由。创建 VRF 实例并指定值 vrf。

[edit routing-instances] user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

为路由实例分配路由识别符。

[edit routing-instances] user@host# set VRF-a’ route-distinguisher 10:200 user@host# set VRF-b’ route-distinguisher 20:200 -

创建用于导入或导出所有路由的社区策略。

[edit routing-instances] user@host# set VRF-a’ vrf-target target:100:100 user@host# set VRF-b’ vrf-target target:200:100 -

为 VRF 中的所有路由分配一个 VPN 标签。

[edit routing-instances] user@host# set VRF-a’ vrf-table-label user@host# set VRF-b’ vrf-table-label -

创建安全策略以允许来自 IP 网络的 VRF-a' 流量。

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit -

创建安全策略以允许来自 IP 网络的 VRF-b' 流量。

[edit security policies from-zone LAN-b_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

结果

在配置模式下,输入和show security policiesshow routing-instances命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group "VRF-a'";

}

then {

permit;

}

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group "VRF-b'";

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a’ {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

如果完成设备配置,请从配置模式进入。commit

验证

验证策略配置

目的

验证安全策略是否允许从 IP 网络到 MPLS 网络的基于 VRF 的流量。

行动

在作模式下,输入命令 show security policies 以显示设备上配置的所有安全策略的摘要。

user@host> show security policies

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source vrf: any

destination vrf: VRF-a'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 1

Source vrf: any

destination vrf: VRF-b'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

示例:配置安全性策略以允许基于 VRF 的流量通过 GRE 从 MPLS 网络到 MPLS 网络,而无需 NAT

此示例说明如何配置安全策略以允许使用源 VRF 的流量。

要求

-

了解如何创建安全区域。请参阅 示例:创建安全性区域。

-

支持 Junos OS 15.1X49-D160 或更高版本的 SRX 防火墙。此配置示例针对 Junos OS 15.1X49-D160 版进行了测试。

-

配置设备上的网络接口。请参阅 安全性设备接口用户指南。

概述

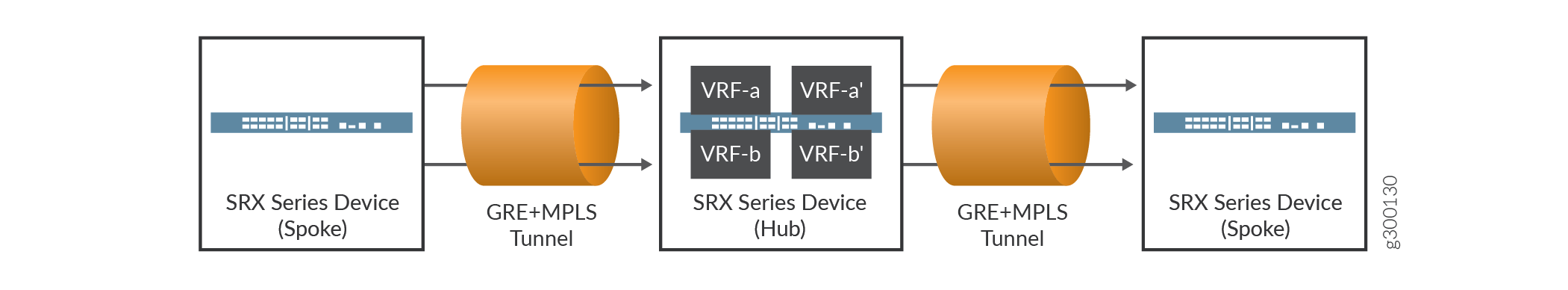

在 Junos OS 中,安全策略针对中转流量实施规则,包括哪些流量可以通过设备,以及流量通过设备时需要对流量执行哪些作。在 图 3 中,SRX 防火墙部署在 SD-WAN 架构中,用于使用源 VRF 控制流量。您需要配置策略来控制流量。您可以通过配置策略来允许从一个 MPLS 网络到另一个 MPLS 网络的流量。

当源和目标来自 MPLS 网络时,建议同时配置源 VRF 和目标 VRF。

配置

过程

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set routing-instances VRF-a instance-type vrf

set routing-instances VRF-a route-distinguisher 10:200

set routing-instances VRF-a vrf-target target:100:100

set routing-instances VRF-a vrf-table-label

set routing-instances VRF-b instance-type vrf

set routing-instances VRF-b route-distinguisher 20:200

set routing-instances VRF-b vrf-target target:200:100

set routing-instances VRF-b vrf-table-label

set routing-instances VRF-a’ instance-type vrf

set routing-instances VRF-a’ route-distinguisher 30:200

set routing-instances VRF-a’ vrf-target target:300:100

set routing-instances VRF-a’ vrf-table-label

set routing-instances VRF-b’ instance-type vrf

set routing-instances VRF-b’ route-distinguisher 40:200

set routing-instances VRF-b’ vrf-target target:400:100

set routing-instances VRF-b’ vrf-table-label

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group VRF-a

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group VRF-b

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

分步程序

下面的示例要求您在各个配置层级中进行导航。有关导航CLI的信息,请参阅《Junos OS CLI 用户指南》中的在配置模式下使用CLI编辑器。

要配置策略以允许使用源 VRF 从 MPLS 网络到 MPLS 网络的流量:

-

第 3 层 VPN 需要一个 VRF 表,用于在网络内分配路由。创建 VRF 实例并指定值 vrf。

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

为路由实例分配路由识别符。

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 user@host# set VRF-a’ route-distinguisher 30:200 user@host# set VRF-b’ route-distinguisher 40:200 -

创建用于导入或导出所有路由的社区策略。

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 user@host# set VRF-a’ vrf-target target:300:100 user@host# set VRF-b’ vrf-target target:400:100 -

为 VRF 中的所有路由分配一个 VPN 标签。

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-a’ vrf-table-label user@host# set VRF-b vrf-table-label user@host# set VRF-b’ vrf-table-label -

创建安全策略以允许来自 MPLS 网络的 VRF-a 流量。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit -

创建安全策略以允许来自 MPLS 网络的 VRF-b 流量。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

结果

在配置模式下,输入和show security policiesshow routing-instances命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-a;

destination-l3vpn-vrf-group "VRF-a'";

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-grou VRF-b;

destination-l3vpn-vrf-group "VRF-b'";

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

VRF-a’ {

instance-type vrf;

route-distinguisher 30:200;

vrf-target target:300:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 40:200;

vrf-target target:400:100;

vrf-table-label;

}

如果完成设备配置,请从配置模式进入。commit

验证

验证策略配置

目的

验证安全策略是否允许从 IP 网络到 MPLS 网络的基于 VRF 的流量。

行动

在作模式下,输入命令 show security policies 以显示设备上配置的所有安全策略的摘要。

user@host> show security policies

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 7, Scope Policy: 0, Sequence number: 1

Source vrf: VRF-a

destination vrf: VRF-a'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Policy: vrf-b_policy, State: enabled, Index: 8, Scope Policy: 0, Sequence number: 2

Source vrf: VRF-b

destination vrf: VRF-b'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

示例:在 MPLS 网络中使用 VRF 路由实例配置安全性策略

此示例说明如何使用 VRF 路由实例配置安全策略。

要求

-

支持任何受支持的 Junos OS 版本的 SRX 防火墙。

-

配置设备上的网络接口。请参阅 安全性设备接口用户指南。

-

了解如何创建安全区域。请参阅 示例:创建安全性区域。

概述

在此示例中,您将使用虚拟路由和转发 (VRF) 实例创建安全策略,以隔离在以下网络中遍历的流量:

-

将 MPLS 转到专用 IP 网络

-

全局 IP 到 MPLS 网络

MPLS 网络到专用 IP 网络

过程

分步程序

-

第 3 层 VPN 需要一个 VRF 表,用于在网络内分配路由。创建 VRF 实例并指定值 vrf。

[edit routing-instances] user@host#set VRF-a instance-type vrf user@host#set VRF-b instance-type vrf -

为路由实例分配路由识别符。

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 -

创建用于导入或导出所有路由的社区策略。

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 -

为 VRF 中的所有路由分配一个 VPN 标签。

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-b vrf-table-label -

创建安全策略以允许从 VRF-a 发往 LAN A 的流量。

[edit security policies from-zone GRE_Zone to-zone LAN-a_Zone] set policy vrf-a_policy match source-address any set policy vrf-a_policy match destination-address any set policy vrf-a_policy match application any set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a set policy vrf-a_policy then permit -

创建安全策略以允许从 VRF-B 发往 LAN B 的流量。

[edit security policies from-zone GRE_Zone to-zone LAN-b_Zone] set policy vrf-b_policy match source-address any set policy vrf-b_policy match destination-address any set policy vrf-b_policy match application any set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b set policy vrf-b_policy then permit

结果

在配置模式下,输入和show security policiesshow routing-instances命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的说明以更正配置。

user@host# show security policies

from-zone GRE_Zone to-zone LAN-a_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone GRE_Zone to-zone LAN-b_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

如果完成设备配置,请从配置模式进入。commit

从全局 IP 网络到 MPLS 网络

过程

分步程序

-

第 3 层 VPN 需要一个 VRF 表,用于在网络内分配路由。创建 VRF 实例并指定值 vrf。

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

为路由实例分配路由识别符。

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 user@host# set VRF-a’ route-distinguisher 30:200 user@host# set VRF-b’ route-distinguisher 40:200 -

创建用于导入或导出所有路由的社区策略。

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 user@host# set VRF-a’ vrf-target target:300:100 user@host# set VRF-b’ vrf-target target:400:100 -

为 VRF 中的所有路由分配一个 VPN 标签。

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-a’ vrf-table-label user@host# set VRF-b vrf-table-label user@host# set VRF-b’ vrf-table-label -

创建目标 NAT 池。

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-a_p address 20.0.0.4/24 user@host# set pool vrf-b_p routing-instance VRF-b user@host# set pool vrf-b_p address 30.0.0.4/24 -

创建目标 NAT 规则集。

[edit security nat destination] user@host# set rule-set rs from interface ge-0/0/0.0 user@host# set rule-set rs rule vrf-a_r match destination-address 40.0.0.4/24 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p -

配置一个规则,用于匹配数据包并将目标地址转换为池中的地址。

[edit security nat destination] user@host# set rule-set rs from interface ge-0/0/1.0 user@host# set rule-set rs rule vrf-b_r match destination-address 50.0.0.4/24 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p -

配置安全策略,以允许从不信任区域到信任区域中的服务器的流量。

[edit security policies from-zone internet to-zone trust] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

结果

在配置模式下,输入 show security policies、 show routing-instances和 show security nat 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的说明以更正配置。

user@host# show security policies

from-zone internet to-zone trust {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group VRF-a;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

VRF-a’ {

instance-type vrf;

route-distinguisher 30:200;

vrf-target target:300:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 40:200;

vrf-target target:400:100;

vrf-table-label;

}

user@host#

show security nat destination

pool vrf-a_p {

routing-instance {

VRF-a’;

}

address 20.0.0.4/24;

}

pool vrf-b_p {

routing-instance {

VRF-b’;

}

address 30.0.0.4/24;

}

rule-set rs {

from interface [ ge-0/0/0.0 ge-0/0/1.0 ];

rule vrf-a_r {

match {

destination-address 40.0.0.4/24;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 50.0.0.4/24;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

如果完成设备配置,请从配置模式进入。commit

验证

验证目标 NAT 规则

目的

显示有关所有目标 NAT 规则的信息。

行动

在作模式下,输入命令 show security nat destination rule all 。

user@host> show security nat destination rule all

Total destination-nat rules: 1

Total referenced IPv4/IPv6 ip-prefixes: 6/0

Destination NAT rule: rule1 Rule-set: vrf-b_r

Rule-Id : 2

Rule position : 2

From routing instance : vrf-b_r

Destination addresses : 50.0.0.4 - 50.0.0.4

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

[...输出被截断...]

意义

该命令将显示目标 NAT 规则。查看“转换命中次数”字段,以检查与目标规则匹配的流量。

验证流会话

目的

显示有关设备上所有当前活动安全会话的信息。

行动

在作模式下,输入命令 show security flow session 。

user@host>show security flow session Flow Sessions on FPC0 PIC1: Session ID: 10115977, Policy name: SG/4, State: Active, Timeout: 62, Valid In: 203.0.113.11/1000 203.0.113.1/2000;udp, Conn Tag: 0x0, If: reth1.1, VRF: VRF-a, Pkts: 1, Bytes: 86, CP Session ID: 10320276 Out: 203.0.113.1/2000 203.0.113.11/1000;udp, Conn Tag: 0x0, If: reth0.0, VRF: VRF-b, Pkts: 0, Bytes: 0, CP Session ID: 10320276

意义

该命令显示有关所有活动会话的详细信息。查看 VRF 字段,以检查流中的 VRF 路由实例详细信息。

SD-WAN 架构中特定于平台的流量行为

使用 功能资源管理器 确认平台和版本对特定功能的支持。

使用下表查看平台的特定于平台的行为:

| 平台 |

差异 |

|---|---|

| SRX 系列 |

|