VRF 组的 NAT

概述

在 SD-WAN 网络中,将私有 IP 转换为 VRF 组中的全局 IP 池时,会使用 NAT。可以使用以下 VRF 组 NAT 配置防火墙,以将属于给定 VRF 组的给定 IP 转换为属于不同 VRF 实例的不同 IP:

VRF 组目标 NAT

VRF 组源 NAT

VRF 组静态 NAT

示例:配置源 NAT 以将 VRF 组的私有 IP 地址转换为不同 VRF 实例的私有 IP 地址

此示例介绍如何在两个 MPLS 网络之间配置源 NAT。

要求

了解防火墙在 NAT 的 SD-WAN 部署中的工作原理。

了解 NAT 中的虚拟组、虚拟路由和转发实例。请参阅 SD-WAN 部署中的虚拟路由和转发实例。

概述

源 NAT 是离开瞻博网络设备的数据包的源 IP 地址的转换。源 NAT 用于允许具有私有 IP 地址的主机访问公共网络。

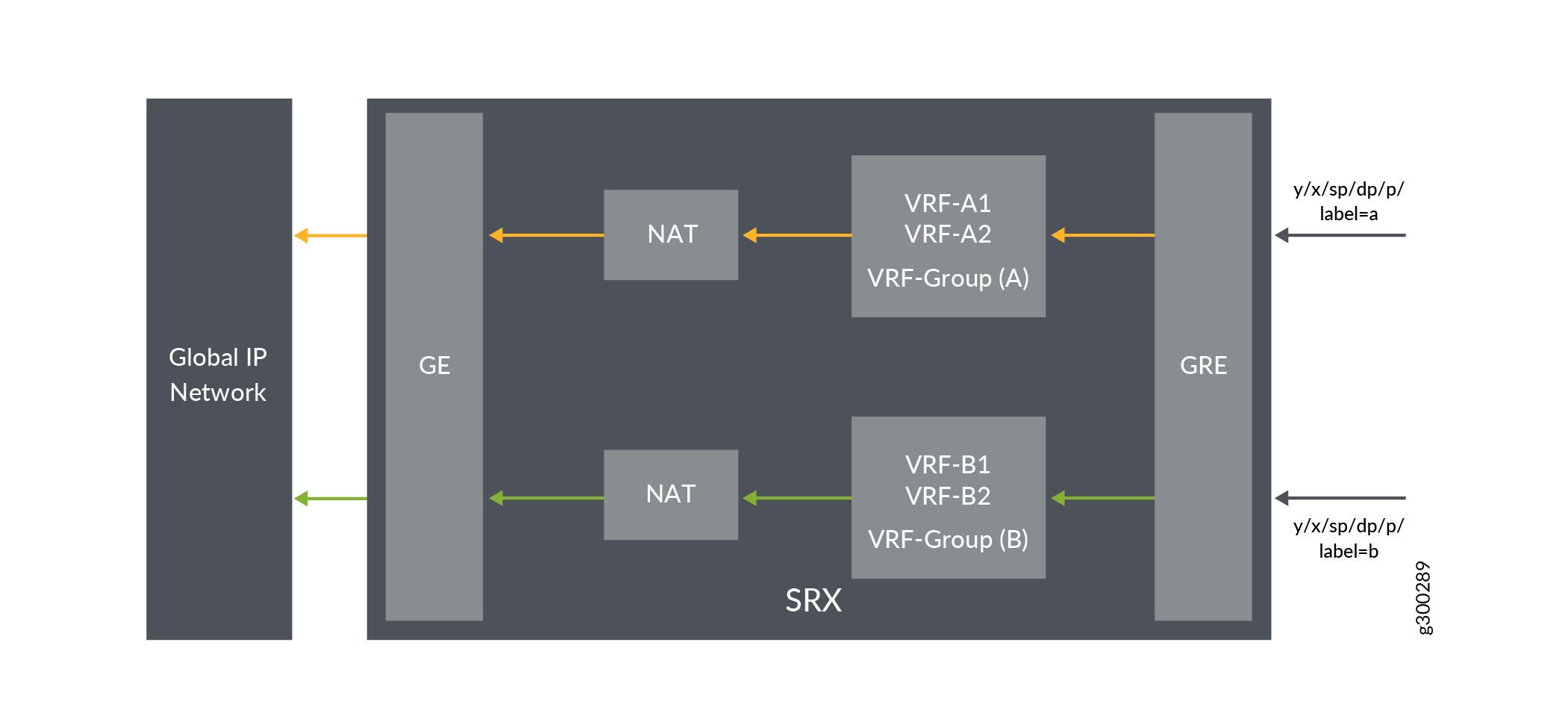

在 图 1 中,防火墙配置了 VRF 组 vpn-A 和 vpn-B,它们连接到防火墙上的接口 ge-0/0/1.0 和 ge-0/0/1.1。在中枢防火墙中,VRF 组 vpn-A 和 vpn-B 中的源 IP 地址 192.168.1.200 和 192.168.1.201 将转换为 203.0.113.200 和 203.0.113.201。

的源 NAT

的源 NAT

配置

过程

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to interface ge-0/0/1.0 set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to interface ge-0/0/1.1 set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p

分步程序

下面的示例要求您在各个配置层级中进行导航。

要配置源 NAT 映射,请执行以下作:

在第 3 层 VPN 中,创建一个包含 VRF 实例 A1 和 A2 的 VRF 组 VPN-A。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

使用 VRF 实例 B1 和 B2 创建另一个 VRF 组 VPN-B。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

创建源 NAT 池。

[edit security nat source pool] user@host#set vrf-a_p address 203.0.113.200 user@host#set vrf-b_p address 203.0.113.201

创建源 NAT 规则集。

[edit security nat source] user@host#set rule-set vrf-a_rs from routing-group vpn-A user@host#set rule-set vrf-a_rs to interface ge-0/0/1.0 user@host#set rule-set vrf-b_rs from routing-group vpn-B user@host#set rule-set vrf-b_rs to interface ge-0/0/1.1

配置一个规则,用于匹配数据包并将源 IP 地址转换为源 NAT 池中的 IP 地址。

[edit security nat source] user@host# set rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 user@host# set rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p user@host# set rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 user@host# set rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p

结果

在配置模式下,输入 show security nat 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to interface ge-0/0/1.0;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to interface ge-0/0/1.1;

rule rule2 {

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

如果完成设备配置,请从配置模式进入。commit

验证

验证源 NAT 规则使用情况

目的

验证是否存在与源 NAT 规则匹配的流量。

行动

在作模式下,输入命令 show security nat source rule all 。在“转换命中”字段中,验证是否有与源 NAT 规则匹配的流量。

user@host>show security nat source rule all

Total rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

rule: rule1 Rule-set: vrf-a_rs

Rule-Id : 1

Rule position : 1

From routing-Group : vpn-A

To interface : ge-0/0/1.0

Match

Source addresses : 192.168.1.200 - 192.168.1.200

Action : vrf-a_p

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

rule: rule2 Rule-set: vrf-b_rs

Rule-Id : 2

Rule position : 2

From routing-Group : vpn-B

To interface : ge-0/0/1.1

Match

Source addresses : 192.168.1.201 - 192.168.1.201

Action : vrf-b_p

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

示例:配置目标 NAT 以将 VRF 组的公共 IP 地址转换为不同 VRF 实例的私有 IP 地址

此示例介绍如何配置 VRF 组的公共 IP 地址到单个 VRF 的专用地址的目标 NAT 映射,以便将数据包定向到正确的 VRF 实例。

要求

了解防火墙在 NAT 的 SD-WAN 部署中的工作原理。

了解虚拟路由和转发实例。请参阅 SD-WAN 部署中的虚拟路由和转发实例。

概述

目标 NAT 是进入瞻博网络设备的数据包的目标 IP 地址的转换。目标 NAT 用于将发往虚拟主机(由原始目标 IP 地址标识)的流量重定向到真实主机(由转换后的目标 IP 地址标识)。

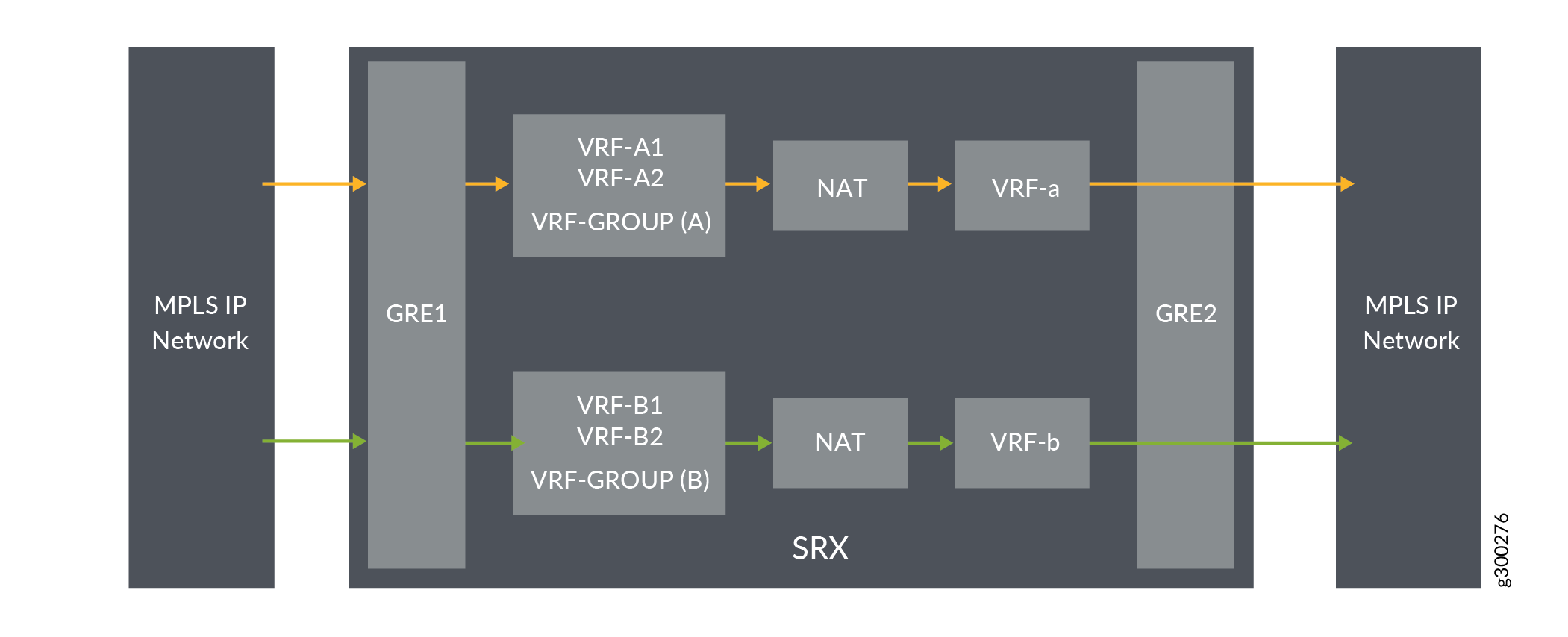

在 图 2 中,防火墙配置了目标 NAT,以从属于不同 VRF 组的 IP 转换为具有指向不同 VRF 的路由实例的不同 IP 集。搜索目标 NAT 规则后,NAT 会更新目标路由表,以指向右 VRF 实例,以便在右表中执行目标路由查找。

的目标 NAT

的目标 NAT

配置

过程

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat destination pool vrf-a_p routing-instance VRF-a set security nat destination pool vrf-a_p address 192.168.1.200 set security nat destination rule-set rs from routing-group vpn-A set security nat destination rule-set rs rule vrf-a_r match destination-address 203.0.113.200 set security nat destination rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p set security nat destination pool vrf-b_p routing-instance VRF-b set security nat destination pool vrf-b_p address 192.168.1.201 set security nat destination rule-set rs from routing-group vpn-B set security nat destination rule-set rs rule vrf-b_r match destination-address 203.0.113.201 set security nat destination rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

分步程序

下面的示例要求您在各个配置层级中进行导航。

要为单个 VRF 配置目标 NAT 映射:

在第 3 层 VPN 中,创建一个包含 VRF 实例 A1 和 A2 的 VRF 组 VPN-A。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

使用 VRF 实例 B1 和 B2 创建另一个 VRF 组 VPN-B。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

指定目标 NAT IP 地址池。

[edit security nat destination] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

将路由实例分配给目标池。

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-b_p routing-instance VRF-b

创建目标 NAT 规则集。

[edit security nat destination] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B

配置一个规则,用于匹配数据包并将目标 IP 地址转换为目标 NAT IP 地址池中的 IP 地址。

[edit security nat destination] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

结果

在配置模式下,输入 show security nat 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show security nat

destination {

pool vrf-a_p {

routing-instance {

VRF-a;

}

address 192.168.1.200/32;

}

pool vrf-b_p {

routing-instance {

VRF-b;

}

address 192.168.1.201/32;

}

rule-set rs {

from routing-group [ vpn-A vpn-B ];

rule vrf-a_r {

match {

destination-address 203.0.113.200/32;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 203.0.113.201/32;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

如果完成设备配置,请从配置模式进入。commit

验证

验证目标 NAT 规则使用情况

目的

验证是否存在与目标 NAT 规则匹配的流量。

行动

在作模式下,输入命令 show security nat destination rule all 。在“转换命中”字段中,验证是否有与目标 NAT 规则匹配的流量。

user@host> show security nat destination rule all

Total destination-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Destination NAT rule: vrf-a_r Rule-set: rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A

Destination addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Destination NAT rule: vrf-b_r Rule-set: rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0