在本页

专用 VLAN

了解专用 VLAN

VLAN 可将广播限制到指定用户。专用 VLAN (PVLAN) 通过限制 VLAN 内的通信,将这一概念更进一步。PVLAN 通过限制通过其成员交换机端口(称为 专用端口)的流量来实现此目的,以便这些端口仅与指定的上行链路中继端口或同一 VLAN 内的指定端口通信。上行链路中继端口或链路聚合组 (LAG) 通常连接到路由器、防火墙、服务器或提供商网络。每个 PVLAN 通常包含许多专用端口,这些端口仅与单个上行链路端口通信,从而阻止端口相互通信。

PVLAN 在 VLAN 内的端口之间提供第 2 层隔离,通过在主 VLAN 内创建辅助 VLAN(社区 VLAN 和 隔离 VLAN),将广播域拆分为多个离散广播子域。同一公共组 VLAN 内的端口可以相互通信。隔离 VLAN 内的端口 只能 与单个上行链路端口通信。

与常规 VLAN 一样,PVLAN 在第 2 层是隔离的,需要以下选项之一才能在辅助 VLAN 之间路由第 3 层流量:

与路由器的混合端口连接

路由 VLAN 接口 (RVI)

要在辅助 VLAN 之间路由第 3 层流量,PVLAN 只需要上述选项之一。如果使用 RVI,您仍然可以实现与路由器的混合端口连接,并将混合端口设置为仅处理进出 PVLAN 的流量。

PVLAN 可用于限制广播流和未知单播流量,以及限制已知主机之间的通信。服务提供商使用 PVLAN 使其客户彼此隔离。PVLAN 的另一个典型用途是在酒店中为每个房间提供互联网接入。

您可以将 PVLAN 配置为跨越支持 PVLAN 的交换机。

本主题介绍有关 EX 系列交换机上的 PVLAN 的以下概念:

- PVLAN 的优势

- 光伏局域网的典型结构及主要应用

- PVLAN 在 MX 系列路由器上的典型结构和主要应用

- PVLAN 在 EX 系列交换机上的典型结构及主要应用

- 隔离 VLAN 和社区 VLAN 之间的路由

- PVLAN 使用 802.1Q 标记来识别数据包

- PVLAN 可高效利用 IP 地址

- PVLAN 端口类型和转发规则

- 创建 PVLAN

- 专用 VLAN 的限制

PVLAN 的优势

隔离单个 VLAN 的需求在以下部署方案中特别有用:

服务器场 - 典型的互联网服务提供商使用服务器场为众多客户提供 Web 托管。在单个服务器场中查找各种服务器可以简化管理。如果所有服务器都在同一 VLAN 中,则会出现安全问题,因为第 2 层广播会转到 VLAN 中的所有服务器。

城域以太网网络 — 一家城域网服务提供商为各种住宅、租赁社区和企业提供第 2 层以太网接入。每个客户部署一个 VLAN 的传统解决方案不可扩展且难以管理,从而导致 IP 地址的潜在浪费。PVLAN 可提供更安全、更高效的解决方案。

光伏局域网的典型结构及主要应用

PVLAN 可以在单个交换机上配置,也可以配置为跨越多个交换机。域和端口的类型包括:

主 VLAN — PVLAN 的主 VLAN 使用用于完整 PVLAN 的 802.1Q 标记 (VLAN ID) 进行定义。主 PVLAN 可以包含多个辅助 VLAN(一个隔离 VLAN 和多个公共组 VLAN)。

隔离 VLAN/隔离端口 — 主 VLAN 只能包含一个隔离 VLAN。隔离 VLAN 中的接口只能将数据包转发到混合端口或交换机间链路 (ISL) 端口。隔离接口无法将数据包转发到另一个隔离接口;并且隔离接口无法从另一个隔离接口接收数据包。如果客户设备 只需要 访问网关路由器,则必须将设备连接到隔离的中继端口。

社区 VLAN/社区端口 — 您可以在单个 PVLAN 中配置多个社区 VLAN。特定公共组 VLAN 内的接口可以与属于同一公共组 VLAN 的任何其他接口建立第 2 层通信。公共组 VLAN 内的接口也可以与混合端口或 ISL 端口通信。 例如,如果您有两台客户设备需要与其他客户设备隔离,但必须能够相互通信,请使用社区端口。

混合端口 — 混合端口与 PVLAN 中的所有接口具有第 2 层通信,无论接口属于隔离 VLAN 还是社区 VLAN。混合端口是主 VLAN 的成员,但不包含在任何辅助子域中。第 3 层网关、DHCP 服务器和其他需要与端点设备通信的可信设备通常连接到混合端口。

交换机间链路 (ISL) — ISL 是连接 PVLAN 中的多台交换机并包含两个或更多 VLAN 的中继端口。仅当 PVLAN 跨越多台交换机时才需要它。

配置的 PVLAN 是 主 域(主 VLAN)。在 PVLAN 中,您可以配置 辅助 VLAN,这些 VLAN 将成为嵌套在主域中的子域。PVLAN 可以在单个交换机上配置,也可以配置为跨越多个交换机。中显示的 图 1 PVLAN 包括两台交换机,分别具有一个主 PVLAN 域和多个子域。

如 所示 图 3,PVLAN 只有一个主域和多个辅助域。域的类型包括:

主 VLAN — 用于将帧下游转发到隔离和社区 VLAN 的 VLAN。PVLAN 的主 VLAN 使用用于完整 PVLAN 的 802.1Q 标记 (VLAN ID) 进行定义。主 PVLAN 可以包含多个辅助 VLAN(一个隔离 VLAN 和多个公共组 VLAN)。

辅助隔离 VLAN — 仅从主 VLAN 接收数据包并将帧上游转发到主 VLAN 的 VLAN。隔离 VLAN 是嵌套在主 VLAN 内的辅助 VLAN。一个主 VLAN 只能包含一个隔离的 VLAN。隔离 VLAN(隔离接口)中的接口只能将数据包转发到混合端口或 PVLAN 中继端口。隔离接口无法将数据包转发到另一个隔离接口;隔离接口也无法从另一个隔离接口接收数据包。如果客户设备 只需要 访问路由器,则必须将设备连接到隔离的中继端口。

辅助交换机间隔离 VLAN — 用于通过 PVLAN 中继端口将隔离的 VLAN 流量从一台交换机转发到另一台交换机的 VLAN。交换机间隔离 VLAN 需要 802.1Q 标记,因为 IEEE 802.1Q 使用内部标记机制,中继设备通过该机制将 4 字节 VLAN 帧标识选项卡插入数据包标头。交换机间隔离 VLAN 是嵌套在主 VLAN 中的辅助 VLAN。

辅助公共组 VLAN — VLAN 用于在社区成员(VLAN 内用户子集)之间传输帧,并将帧转发到主 VLAN 的上游。公共组 VLAN 是嵌套在主 VLAN 内的辅助 VLAN。您可以在单个 PVLAN 中配置多个公共组 VLAN。特定公共组 VLAN 内的接口可以与属于同一公共组 VLAN 的任何其他接口建立第 2 层通信。公共组 VLAN 内的接口也可以与混合端口或 PVLAN 中继端口通信。

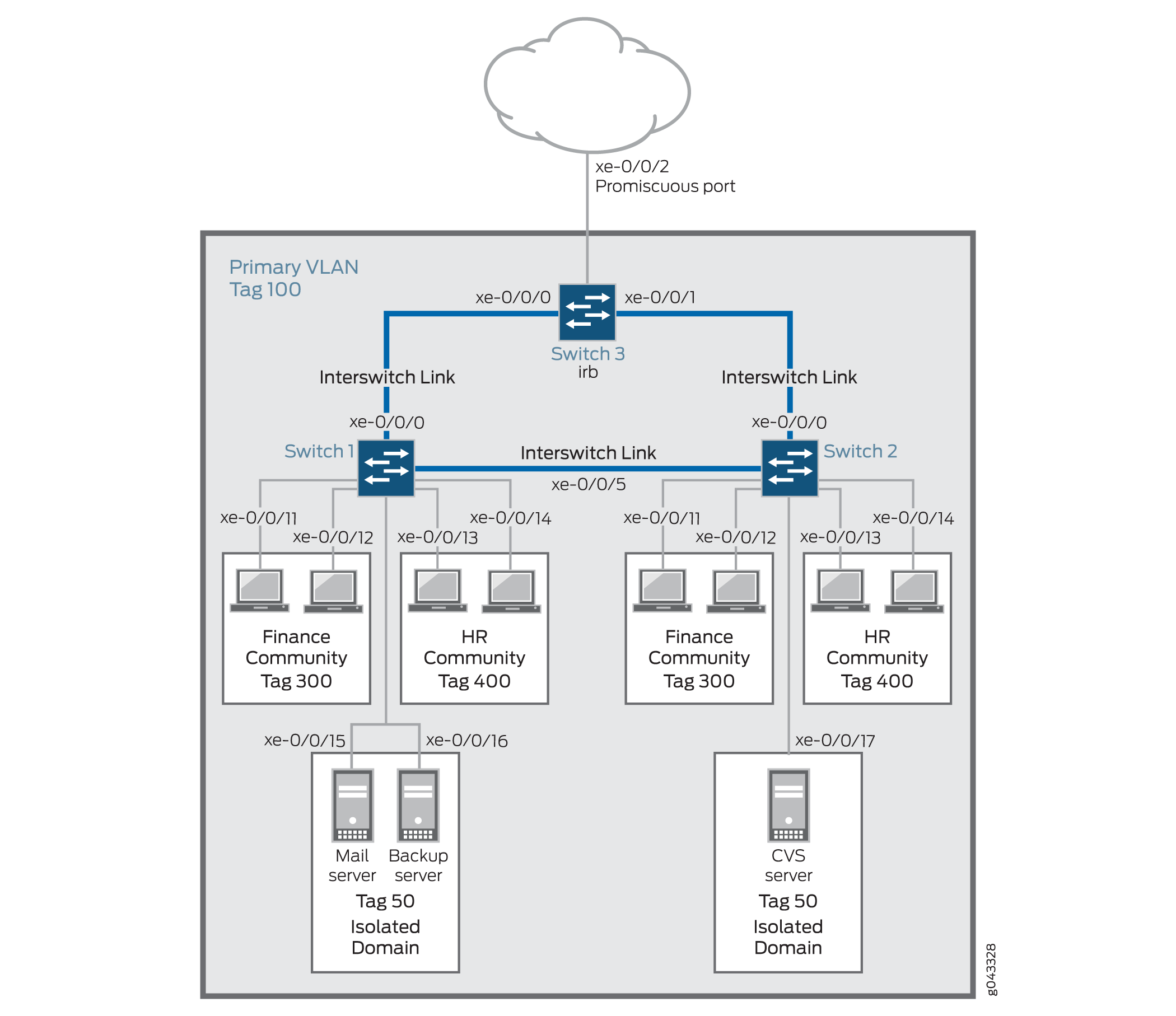

图 2 显示了跨多台交换机的 PVLAN,其中主 VLAN (100) 包含两个公共组域 (300 和 400) 和一个交换机间隔离域。

主 VLAN 和辅助 VLAN 计入 QFX 系列支持的 4089 个 VLAN 限制。例如,中的每个 图 2 VLAN 都计入此限制。

PVLAN 在 MX 系列路由器上的典型结构和主要应用

配置的 PVLAN 将成为主域,辅助 VLAN 将成为嵌套在主域内的子域。可以在单个路由器上创建 PVLAN。中显示的 图 3 PVLAN 包括一个路由器,具有一个主 PVLAN 域和多个辅助子域。

域的类型包括:

主 VLAN — 用于将帧下游转发到隔离和社区 VLAN 的 VLAN。

辅助隔离 VLAN — 仅从主 VLAN 接收数据包并将帧上游转发到主 VLAN 的 VLAN。

辅助交换机间隔离 VLAN — 用于通过 PVLAN 中继端口将隔离的 VLAN 流量从一个路由器转发到另一个路由器的 VLAN。

辅助公共组 VLAN — VLAN 用于在社区成员(VLAN 内用户子集)之间传输帧,并将帧转发到主 VLAN 的上游。

MX80 路由器、在增强型 LAN 模式下配备 DPC 的 MX240、MX480 和 MX960 路由器以及具有 MPC1、MPC2 和自适应服务 PIC 的 MX 系列路由器上支持 PVLAN。

PVLAN 在 EX 系列交换机上的典型结构及主要应用

PVLAN 的主 VLAN 使用用于完整 PVLAN 的 802.1Q 标记 (VLAN ID) 进行定义。在 EX9200 交换机上,还必须使用各自单独的 VLAN ID 定义每个辅助 VLAN。

图 4 显示了单个交换机上的 PVLAN,其中主 VLAN (VLAN 100) 包含两个公共组 VLAN(VLAN 300 和 VLAN 400)和一个隔离的 VLAN (VLAN 50)。

图 5 显示了跨多台交换机的 PVLAN,其中主 VLAN (VLAN 100) 包含两个公共组 VLAN(VLAN 300 和 VLAN 400)和一个隔离的 VLAN (VLAN 200)。它还显示交换机 1 和 2 通过交换机间链路(PVLAN 中继链路)连接。

此外,中显示的 图 4 PVLAN 并使用 图 5 连接到路由器的混合端口作为在社区和隔离 VLAN 之间路由第 3 层流量的手段。您可以在中的 图 4 交换机或中显示的 图 5 交换机之一(在某些 EX 交换机上)配置 RVI,而不是使用连接到路由器的混合端口。

要在隔离 VLAN 和社区 VLAN 之间路由第 3 层流量,您必须将路由器连接到混合端口(如和 图 5中图 4所示),或者配置 RVI。

如果选择 RVI 选项,则必须为 PVLAN 域中的主 VLAN 配置一个 RVI。此 RVI 服务于整个 PVLAN 域,无论该域是否包含一台或多台交换机。配置 RVI 后,辅助 VLAN 接口接收的第 3 层数据包将映射到 RVI,并由 RVI 路由。

设置 RVI 时,还必须启用代理地址解析协议 (ARP),以便 RVI 可以处理辅助 VLAN 接口收到的 ARP 请求。

有关在单个交换机和多个交换机上配置 PVLAN 的信息,请参阅在单个 EX 系列交换机上创建专用 VLAN(CLI 过程)。 有关配置 RVI 的信息,请参阅 在 EX 系列交换机上的专用 VLAN 中配置路由 VLAN 接口。

隔离 VLAN 和社区 VLAN 之间的路由

要在隔离 VLAN 和社区 VLAN 之间路由第 3 层流量,必须将外部路由器或交换机连接到主 VLAN 的中继端口。主 VLAN 的中继端口是 混合 端口;因此, 它可以与 PVLAN 中的所有端口通信。

PVLAN 使用 802.1Q 标记来识别数据包

当数据包标有客户特定的 802.1Q 标记时,该标记标识网络中任何交换机或路由器的数据包所有权。有时,PVLAN 中需要 802.1Q 标记来跟踪来自不同子域的数据包。 表 1 指示主 VLAN 或辅助 VLAN 上何时需要 VLAN 802.1Q 标记。

| 在单个交换机上 | 在多台交换机上 | |

|---|---|---|

| 主 VLAN | 通过设置 VLAN ID 指定 802.1Q 标记。 |

通过设置 VLAN ID 指定 802.1Q 标记。 |

| 辅助 VLAN | VLAN 上不需要标记。 |

VLAN 需要 802.1Q 标记:

|

PVLAN 可高效利用 IP 地址

PVLAN 提供 IP 地址保护和 IP 地址的有效分配。在典型的网络中,VLAN 通常对应于单个 IP 子网。在 PVLAN 中,所有辅助 VLAN 中的主机都属于同一个 IP 子网,因为子网已分配给主 VLAN。系统会根据与主 VLAN 关联的 IP 子网为辅助 VLAN 中的主机分配 IP 地址,其 IP 子网屏蔽信息反映了主 VLAN 子网的 IP 子网屏蔽信息。但是,每个辅助 VLAN 都是一个单独的广播域。

PVLAN 端口类型和转发规则

PVLAN 最多可以使用六种不同的端口类型。中图 2 描述的网络使用混合端口将信息传输到路由器,使用社区端口将财务和人力资源社区连接到各自的交换机,使用隔离端口连接服务器,使用PVLAN中继端口连接两台交换机。PVLAN 端口有不同的限制:

混合中继端口 — 混合端口与 PVLAN 中的所有接口具有第 2 层通信,无论该接口属于隔离 VLAN 还是社区 VLAN。混合端口是主 VLAN 的成员,但不包含在某个辅助子域中。第 3 层网关、DHCP 服务器和其他需要与端点设备通信的可信设备通常连接到混合端口。

PVLAN 中继链路 — 仅当 PVLAN 配置为跨越多台交换机时,才需要 PVLAN 中继链路(也称为交换机间链路)。PVLAN 中继链路连接组成 PVLAN 的多台交换机。

PVLAN 中继端口 — 在多交换机 PVLAN 配置中,需要使用 PVLAN 中继端口才能跨越交换机。PVLAN 中继端口是 PVLAN 内所有 VLAN(即主 VLAN、公共组 VLAN 和交换机间隔离 VLAN)的成员,它承载来自主 VLAN 和所有辅助 VLAN 的流量。它可以与隔离端口以外的所有端口通信。

PVLAN 中继端口与隔离端口之间的通信通常是单向的。PVLAN 中继端口在交换机间隔离 VLAN 中的成员资格仅针对出口,这意味着隔离端口可以将数据包转发到 PVLAN 中继端口,但 PVLAN 中继端口不会将数据包转发到隔离端口(除非数据包在混合访问端口上进入,因此被转发到与混合端口相同的主 VLAN 中的所有辅助 VLAN)。

辅助 VLAN 中继端口(未显示)— 辅助中继端口承载辅助 VLAN 流量。对于给定的专用 VLAN,辅助 VLAN 中继端口只能传输一个辅助 VLAN 的流量。但是,只要每个辅助 VLAN 是不同主 VLAN 的成员,辅助 VLAN 中继端口就可以承载多个辅助 VLAN 的流量。例如,辅助 VLAN 中继端口可以传输属于主 VLAN pvlan100 的社区 VLAN 的流量,也可以传输属于主 VLAN pvlan400 的隔离 VLAN 的流量。

社区端口 - 社区端口相互通信以及与其混合端口通信。社区端口仅服务于选定的用户组。这些接口在第 2 层与其他社区中的所有其他接口或其 PVLAN 内的隔离端口分开。

隔离访问端口 — 隔离端口仅与混合端口和 PVLAN 中继端口具有第 2 层连接 — 隔离端口无法与另一个隔离端口通信,即使这两个端口是同一隔离 VLAN(或交换机间隔离 VLAN)域的成员。通常,服务器(如邮件服务器或备份服务器)连接在隔离的端口上。在酒店中,每个房间通常都连接在一个隔离的端口上,这意味着房间到房间的通信是不可能的,但每个房间都可以通过混合端口访问互联网。

混合访问端口(未显示)— 这些端口承载未标记的流量。在混合接入端口上进入的流量将转发到设备上的所有辅助 VLAN 端口。如果流量在启用 VLAN 的端口上进入设备,并在混合接入端口上出口,则流量在出口处未标记。如果标记的流量入口位于混合接入端口上,则该流量将被丢弃。

交换机间链路端口 — 交换机间链路 (ISL) 端口是一个中继端口,当 PVLAN 跨越两个路由器时,该端口将连接这些路由器。ISL 端口是 PVLAN 内所有 VLAN(即主 VLAN、公共组 VLAN 和隔离 VLAN)的成员。

ISL 端口和隔离端口之间的通信是单向的。ISL 端口在交换机间隔离 VLAN 中的成员资格仅针对出口,这意味着 ISL 端口上的传入流量永远不会分配给隔离 VLAN。隔离端口可以将数据包转发到 PVLAN 中继端口,但 PVLAN 中继端口无法将数据包转发到隔离端口。 表 3 总结了不同类型的端口之间是否存在第 2 层连接。

表 2 总结了支持 ELS 的 EX 系列交换机上 PVLAN 内不同类型端口之间的第 2 层连接。

从端口类型 |

到隔离端口? |

到混合端口? |

到社区港口? |

到交换机间链路端口? |

|---|---|---|---|---|

孤立 |

否认 |

允许 |

否认 |

允许 |

混杂 |

允许 |

允许 |

允许 |

允许 |

社区 1 |

否认 |

允许 |

允许 |

允许 |

端口类型 |

混杂的树干 |

PVLAN 中继 |

辅助中继 |

社区 |

隔离访问 |

混杂访问 |

|---|---|---|---|---|---|---|

混杂的树干 |

是 |

是 |

是 |

是 |

是 |

是 |

PVLAN 中继 |

是 |

是 |

是 |

是 — 仅限同一社区 |

是 |

是 |

辅助中继 |

是 |

是 |

否 |

是 |

否 |

是 |

社区 |

是 |

是 |

是 |

是 — 仅限同一社区 |

否 |

是 |

隔离访问 |

是 |

是 — 仅单向 |

否 |

否 |

否 |

是 |

混杂访问 |

是 |

是 |

是 |

是 |

是 |

否 |

表 4 总结了 PVLAN 中不同类型的端口之间是否存在第 2 层连接。

端口类型 新版:→ 发件人:↓ |

混杂 |

社区 |

孤立 |

PVLAN 中继 |

房车 |

|---|---|---|---|---|---|

混杂 |

是 |

是 |

是 |

是 |

是 |

社区 |

是 |

是 — 仅限同一社区 |

否 |

是 |

是 |

孤立 |

是 |

否 |

否 |

是 注:

这种通信是单向的。 |

是 |

PVLAN 中继 |

是 |

是 — 仅限同一社区 |

是 注:

这种通信是单向的。 |

是 |

是 |

房车 |

是 |

是 |

是 |

是 |

是 |

如中所述 表 4,隔离端口和 PVLAN 中继端口之间的第 2 层通信是单向的。也就是说,隔离端口只能将数据包发送到 PVLAN 中继端口,而 PVLAN 中继端口只能从隔离端口接收数据包。相反,PVLAN 中继端口无法将数据包发送到隔离端口,隔离端口无法从 PVLAN 中继端口接收数据包。

如果在主 VLAN 上启用 no-mac-learning ,PVLAN 中的所有隔离 VLAN(或交换机间隔离 VLAN)都将继承该设置。但是,如果要在任何社区 VLAN 上禁用 MAC 地址学习,则必须在每个 VLAN 上进行配置 no-mac-learning 。

创建 PVLAN

通过 中 图 6 所示的流程图,您可以大致了解创建 PVLAN 的过程。如果按显示的顺序完成配置步骤,则不会违反这些 PVLAN 规则。(在 PVLAN 规则中,配置 PVLAN 中继端口仅适用于跨多个路由器的 PVLAN。)

主 VLAN 必须是带标记的 VLAN。

如果要配置公共组 VLAN ID,必须先配置主 VLAN。

如果要配置隔离 VLAN ID,必须先配置主 VLAN。

不支持在 PVLAN 接口上配置 IP 语音 (VoIP) VLAN。

在单个路由器上配置 VLAN 相对简单,如 所示 图 6。

配置主 VLAN 包括以下步骤:

配置主 VLAN 名称和 802.1Q 标记。

在主 VLAN 上设置 no-local-switching 。

配置混合中继端口和接入端口。

使混合中继端口和接入端口成为主 VLAN 的成员。

在主 VLAN 中,您可以配置辅助公共组 VLAN 和/或辅助隔离 VLAN。配置辅助公共组 VLAN 包括以下步骤:

使用常规流程配置 VLAN。

配置 VLAN 的接入接口。

将主 VLAN 分配给公共组 VLAN,

当隔离 VLAN 将接入接口作为成员并在主 VLAN 上启用该选项 no-local-switching 时,将在内部创建隔离 VLAN。

交换机间隔离 VLAN 需要 802.1Q 标记,因为 IEEE 802.1Q 使用内部标记机制,中继设备通过该机制将 4 字节 VLAN 帧标识选项卡插入数据包标头。

只有多路由器 PVLAN 配置才需要中继端口 — 中继端口传输来自主 VLAN 和所有辅助 VLAN 的流量。

专用 VLAN 的限制

以下约束适用于专用 VLAN 配置:

一个接入接口只能属于一个 PVLAN 域,也就是说,它不能参与两个不同的主 VLAN。

只要辅助 VLAN 位于两个 不同的 主 VLAN 中,中继接口就可以是这两个辅助 VLAN 的成员。中继接口不能是 同一 主 VLAN 中的两个辅助 VLAN 的成员。

必须在 PVLAN 中包含的所有 VLAN 上配置多生成树协议 (MSTP) 的单个区域。

不支持 VLAN 生成树协议 (VSTP)。

专用 VLAN 不支持 IGMP 侦听。

专用 VLAN 不支持路由 VLAN 接口

不支持在同一主 VLAN 中的辅助 VLAN 之间进行路由。

无法在辅助 VLAN 上指定某些配置语句。您只能在主 PVLAN 上在层次结构级别配置

[edit vlans vlan-name switch-options]以下语句。如果要将主 VLAN 更改为辅助 VLAN,必须先将其更改为普通 VLAN,然后提交更改。例如,您将按照以下过程操作:

将主 VLAN 更改为普通 VLAN。

提交配置。

将普通 VLAN 更改为辅助 VLAN。

提交配置。

如果要将辅助 VLAN 更改为主 VLAN,请遵循相同的提交顺序。也就是说,将辅助 VLAN 设为普通 VLAN 并提交该更改,然后将普通 VLAN 更改为主 VLAN。

支持 ELS 配置 样式的 Junos OS 交换机上的 PVLAN 不支持以下功能:

出口 VLAN 防火墙过滤器

以太网环网保护 (ERP)

灵活的 VLAN 标记

多机箱链路聚合组 (MC-LAG)

端口镜像

Q-in-Q 隧道

VLAN 生成树协议 (VSTP)

IP 语音 (VoIP)

您只能在主 PVLAN 上在层次结构级别配置 [edit vlans vlan-name switch-options] 以下语句:

了解流经多台交换机的 PVLAN 流量

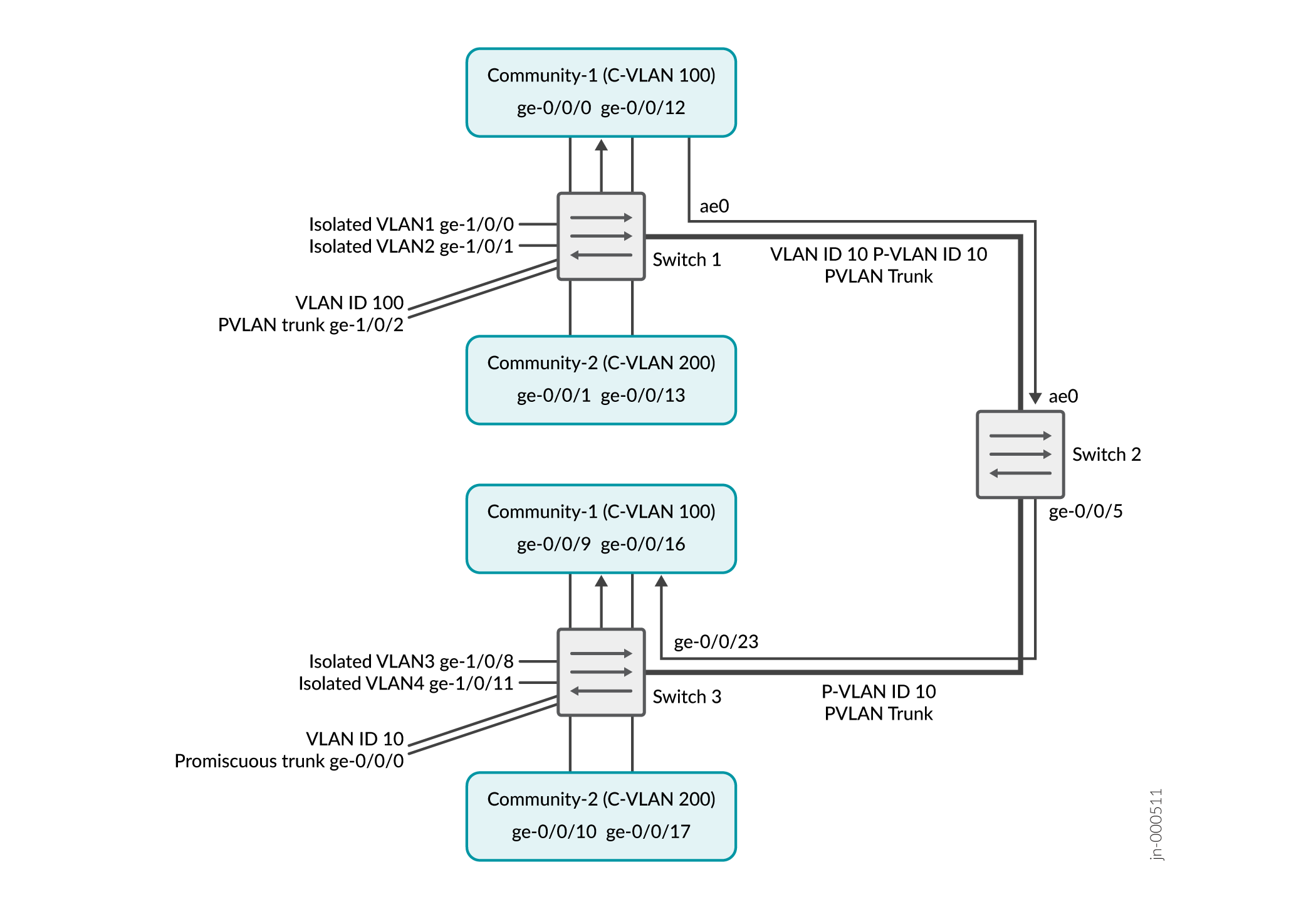

本主题说明并介绍了配置了专用 VLAN (PVLAN) 的示例多交换机网络上的三种不同流量。PVLAN 限制通过其成员交换机端口(称为“专用端口”)的流量,以便它们仅与特定上行链路中继端口或同一 VLAN 内的指定端口通信。

本主题将介绍如下内容:

发送未标记流量的社区 VLAN

在此示例中,交换机 1 上的社区 1 成员在接口 ge-0/0/12 上发送未标记的流量。中的 图 7 箭头表示生成的流量。

在此示例中,将为社区 1 成员分配映射到 P-VLAN ID 10 的 C-VLAN ID 100。

在这种情况下,交换机 1 上会发生以下活动:

-

接口 ge-0/0/0 和 ge-0/0/12 上的社区 1 VLAN:知识分享

-

接口 ge-0/0/0 和 ge-0/0/12 上的 PVLAN100:复制

-

接口 ge-0/0/12 上的公共组 1 VLAN:接收未标记的流量

-

公共组 1 VLAN 接口 ge-0/0/0:流量在未标记的情况下退出

-

PVLAN 中继端口:流量从 ge-1/0/2 和标记为 10 的 ae0 出口

-

社区-2:接口未收到任何流量

-

隔离 VLAN:接口未收到任何流量

在这种情况下,此活动发生在交换机 3 上:

-

接口 ge-0/0/23(PVLAN 中继)上的社区 1 VLAN:知识分享

-

接口 ge-0/0/23 上的 pvlan100:复制

-

接口 ge-0/0/9 和 ge-0/0/16 上的社区 1 VLAN:接收未标记的流量

-

混合中继端口:流量从标记为 10 的 ge-0/0/0 出口

-

社区-2:接口未收到任何流量

-

隔离 VLAN:接口未收到任何流量

发送未标记流量的隔离 VLAN

在这种情况下,交换机 1 上接口 ge-1/0/0 的隔离 VLAN1 发送未标记的流量。中的 图 8 箭头表示此流量。

在这种情况下,交换机 1 上会发生以下活动:

接口 ge-1/0/0 上的隔离 VLAN1:知识分享

接口 ge-1/0/0 上的 PVLAN100:复制

流量从带有标记 50 的 pvlan 干线 ge-1/0/2 和 ae0 出口

社区 1 和社区 2:接口未收到任何流量

隔离 VLAN:接口未收到任何流量

在这种情况下,此活动发生在交换机 3 上:

接口 ge-0/0/23(PVLAN 中继端口)上的 VLAN:知识分享

接口 GE0/0/23 上的 PVLAN100:复制

混合中继端口:流量从标记为 100 的 ge-0/0/0 退出

社区 1 和社区 2:接口未收到任何流量

隔离 VLAN:不接收任何流量

在混合端口上发送的 PVLAN 标记流量

在此方案中,PVLAN 标记的流量在混合端口上发送。中的 图 9 箭头表示此流量。

在这种情况下,交换机 1 上会发生以下活动:

接口 ae0(PVLAN 中继)上的 pvlan100 VLAN:知识分享

社区 1、社区 2 以及接口 ae0 上的所有隔离 VLAN:复制

接口 ae0 上的 VLAN:复制

流量从标记为 100 的 pvlan 干线 ge-1/0/2 出口

社区 1 和社区 2:接口接收流量

隔离 VLAN:接收流量

在这种情况下,此活动发生在交换机 3 上:

接口 ge-0/0/0 上的 pvlan100:知识分享

社区 1、社区 2 和接口 ge-0/0/0 上的所有隔离 VLAN:复制

接口 ge-0/0/0 上的 VLAN:复制

社区 1 和社区 2:接口接收流量

隔离 VLAN:接收流量

了解 PVLAN 上的辅助 VLAN 中继端口和混合接入端口

VLAN 可将广播限制到指定用户。专用 VLAN (PVLAN) 将一个 VLAN 拆分为多个广播子域,并在实质上将从 VLAN 放入主 VLAN 中,从而进一步提升了这一概念。PVLAN 限制通过其成员端口的流量,以便这些端口仅与指定的上行链路中继端口或同一 VLAN 内的指定端口通信。上行链路中继端口通常连接到路由器、防火墙、服务器或提供商网络。PVLAN 通常包含许多专用端口,这些端口仅与单个上行链路通信,从而阻止端口相互通信。

辅助中继端口和混合接入端口扩展了 PVLAN 的功能,使其可用于复杂部署,例如:

企业 VMWare 基础架构环境

具有 VM 管理的多租户云服务

面向多个客户的网络托管服务

例如,您可以使用辅助 VLAN 中继端口将 QFX 设备连接到配置了专用 VLAN 的 VMware 服务器。您可以使用混合接入端口将 QFX 设备连接到不支持中继端口但需要加入专用 VLAN 的系统。

本主题介绍有关 QFX 系列上的 PVLAN 的以下概念:

PVLAN 端口类型

PVLAN 可以使用以下不同的端口类型:

混合中继端口 — 混合端口是连接到路由器、防火墙、服务器或提供商网络的上游中继端口。混合中继端口可以与所有接口通信,包括 PVLAN 内的隔离端口和社区端口。

PVLAN 中继端口 — 在多交换机 PVLAN 配置中,需要使用 PVLAN 中继端口才能跨越交换机。PVLAN 中继端口是 PVLAN 内所有 VLAN(即主 VLAN、公共组 VLAN 和交换机间隔离 VLAN)的成员,它承载来自主 VLAN 和所有辅助 VLAN 的流量。它可以与所有端口通信。

PVLAN 中继端口与隔离端口之间的通信通常是单向的。PVLAN 中继端口在交换机间隔离 VLAN 中的成员资格仅针对出口,这意味着隔离端口可以将数据包转发到 PVLAN 中继端口,但 PVLAN 中继端口不会将数据包转发到隔离端口(除非数据包在混合访问端口上进入,因此被转发到与混合端口相同的主 VLAN 中的所有辅助 VLAN)。

辅助 VLAN 中继端口 — 辅助 VLAN 中继端口承载辅助 VLAN 流量。对于给定的专用(主)VLAN,辅助 VLAN 中继端口只能传输一个辅助 VLAN 的流量。但是,只要每个辅助 VLAN 是不同主 VLAN 的成员,辅助 VLAN 中继端口就可以承载多个辅助 VLAN 的流量。例如,辅助 VLAN 中继端口可以传输属于主 VLAN pvlan100 的社区 VLAN 的流量,也可以传输属于主 VLAN pvlan400 的隔离 VLAN 的流量。

注:当流量从辅助 VLAN 中继端口出口时,它通常带有辅助端口所属的主 VLAN 的标记。如果您希望从辅助 VLAN 中继端口出口的流量保留其辅助 VLAN 标记,请使用该 extend-secondary-vlan-id 语句。

社区端口 - 社区端口相互通信以及与其混合端口通信。社区端口仅服务于选定的用户组。这些接口在第 2 层与其他社区中的所有其他接口或其 PVLAN 内的隔离端口分开。

隔离接入端口 — 隔离端口仅与混合端口和 PVLAN 中继端口具有第 2 层连接。隔离访问端口无法与另一个隔离端口通信,即使这两个端口是同一隔离 VLAN 的成员也是如此。

混合接入端口 — 这些端口承载未标记的流量,只能是一个主 VLAN 的成员。在混合接入端口上进入的流量将被转发到辅助 VLAN 的端口,这些辅助 VLAN 是混合接入端口所属的主 VLAN 的成员。在这种情况下,如果辅助 VLAN 端口是中继端口,则流量在从辅助 VLAN 端口出口时会携带相应的辅助 VLAN 标记。如果流量在辅助 VLAN 端口上入口,而在混合接入端口上出口,则流量在出口处未标记。如果标记的流量入口位于混合接入端口上,则该流量将被丢弃。

辅助 VLAN 中继端口详细信息

使用辅助 VLAN 中继端口时,请注意以下事项:

您必须为辅助 VLAN 中继端口将参与的每个主 VLAN 配置隔离 VLAN ID。即使辅助 VLAN 中继端口将承载的辅助 VLAN 仅限于单个设备,也是如此。

如果将端口配置为给定主 VLAN 的辅助 VLAN 中继端口,则还可以将同一物理端口配置为以下任一端口:

另一个主 VLAN 的辅助 VLAN 中继端口

另一个主 VLAN 的 PVLAN 中继

混合中继端口

非专用 VLAN 的访问端口

在辅助 VLAN 中继端口(带有辅助 VLAN 标记)上进入的流量和在 PVLAN 中继端口上出口的流量会在出口处保留辅助 VLAN 标记。

在辅助 VLAN 中继端口上入口和在混合中继端口上出口的流量在出口处具有相应的主 VLAN 标记。

在辅助 VLAN 中继端口上进入和在混合接入端口上出口的流量在出口处未标记。

在混合中继端口上进入(具有主 VLAN 标记)和在辅助 VLAN 中继端口上出口的流量会在出口处携带相应的辅助 VLAN 标记。例如,假设您已在交换机上配置了以下内容:

主 VLAN 100

作为主 VLAN 一部分的社区 VLAN 200

混合中继端口

承载公共组 VLAN 200 的辅助中继端口

如果数据包在主 VLAN 标记为 100 的混合中继端口上入口,并在辅助 VLAN 中继端口上出口,则它在出口处携带标记 200。

用例

在同一物理接口上,您可以配置多个辅助 VLAN 中继端口(在不同的主 VLAN 中),或将辅助 VLAN 中继端口与其他类型的 VLAN 端口组合使用。以下用例提供了执行此操作的示例,并显示了每种情况量的流动方式:

两个主 VLAN 中的辅助 VLAN 中继

对于此用例,假设您有两台具有以下配置的交换机:

带有标记 100 的主 VLAN pvlan100。

带有标记 200 的隔离 VLAN 隔离 200 是 pvlan100 的成员。

带有标记 300 的社区 VLAN comm300 是 pvlan100 的成员。

带有标记 400 的主 VLAN pvlan400。

带有标记 500 的隔离 VLAN 隔离 500 是 pvlan400 的成员。

带有标记 600 的社区 VLAN comm600 是 pvlan400 的成员。

交换机 1 上的接口 xe-0/0/0 连接到配置了此示例中使用的专用 VLAN 的 VMware 服务器(未显示)。此接口配置了辅助 VLAN 中继端口,用于传输辅助 VLAN comm600 和作为 pvlan100 成员的隔离 VLAN(标记 200)的流量。

交换机 2 上的接口 xe-0/0/0 显示为混合中继端口或混合接入端口。在后一种情况下,您可以假定它连接到的系统(未显示),该系统不支持中继端口,但配置了此示例中使用的专用 VLAN。

在交换机 1 上,xe-0/0/6 是 comm600 的成员,配置为中继端口。

在交换机 2 上,xe-0/0/6 是 comm600 的成员,配置为接入端口。

图 10 显示了此拓扑以及隔离 200 和 Comm600 的流量在交换机 1 上的 xe-0/0/0 上进入后将如何流动。请注意,流量只会在箭头指示的地方流动。例如,交换机 1 上的接口 xe-0/0/2、xe-0/0/3 和 xe-0/0/5 没有箭头,因为这些接口上不会有数据包出口。

以下是 VLAN 隔离 200 的流量:

请注意,VLAN 隔离 200 的流量不会在交换机 1 上的隔离接入端口 xe-0/0/2 或交换机 2 上的辅助 VLAN 中继端口 xe-0/0/2 上出口,即使这两个端口是同一隔离 VLAN 的成员。

以下是 VLAN comm600 的流量:

在交换机 1 上的辅助 VLAN 中继端口上的 comm600 入口流量之后,该流量将在 PVLAN 中继端口上出口,因为 PVLAN 中继端口是所有 VLAN 的成员。数据包在出口时保留辅助 VLAN 标记 (600)。

comm600 的流量也会在交换机 1 上的社区端口 xe-0/0/6 上出口。流量被标记,因为端口配置为中继。

如果此接口配置为混合中继端口,则在交换机 2 上的 PVLAN 中继端口上的 comm600 入口流量之后,将在 xe-0/0/0 上出口。

注:如果交换机 2 上的 xe-0/0/0 配置为混合接入端口,则该端口只能加入一个主 VLAN。在这种情况下,混合访问端口是 pvlan100 的一部分,因此 comm600 的流量不会从该端口出口

comm600 的流量也会在交换机 2 上的社区端口 xe-0/0/6 上出口。在这种情况量是未标记的,因为端口模式是访问。

辅助 VLAN 中继和混合中继

对于此用例,假设您有两台交换机配置了与上一用例相同的端口和 VLAN,但有一个例外:在这种情况下,交换机 1 上的 xe-0/0/0 将配置为 VLAN pvlan100 的辅助 VLAN 中继端口,同时也配置为 pvlan400 的混合中继端口。

图 11 显示了此拓扑以及 Isolated200(PVLAN100 的成员)和 Comm600(PVLAN400 的成员)的流量在交换机 1 上进入后将如何流动。

VLAN 隔离 200 的流量与上一个用例中的流量相同,但 comm600 的流量不同。以下是 VLAN comm600 的流量:

辅助 VLAN 中继和 PVLAN 中继

对于此用例,假设您有两台交换机配置了与之前用例相同的端口和 VLAN,只是交换机 1 上的 xe-0/0/0 配置为 VLAN pvlan100 的辅助 VLAN 中继端口,并且还配置为 pvlan400 的 PVLAN 中继端口。

图 12 显示了此拓扑以及 Comm300(PVLAN100 的成员)和 Comm600(PVLAN400 的成员)的流量在进入交换机 1 后将如何流动。

以下是 VLAN comm300 的流量:

以下是 VLAN comm600 的流量:

在交换机 1 上的 PVLAN 端口 xe-0/0/0 上的 comm600 入口流量之后,它会在交换机 1 上的社区端口 xe-0/0/6 上出口。数据包在出口时会保留辅助 VLAN 标记 (600),因为 xe-0/0/6 是中继端口。

comm600 的流量也会在 PVLAN 中继端口 xe-0/0/1 上出口,因为该 PVLAN 中继端口是所有 VLAN 的成员。数据包在出口时保留辅助 VLAN 标记 (600)。

如果此接口配置为混合中继端口,则在交换机 2 上的 PVLAN 中继端口上的 comm600 入口流量之后,将在 xe-0/0/0 上出口。

如果此接口配置为混合接入端口,则不会在 xe-0/0/0 上出口,因为该端口只能参与 pvlan100。

comm600 的流量也会在交换机 2 上的社区端口 xe-0/0/6 上出口。此流量在出口上未标记,因为 xe-0/0/6 是接入端口。

辅助 VLAN 中继和非专用 VLAN 接口

对于此用例,假设您有两台交换机配置了与之前用例相同的端口和 VLAN,但存在以下差异:

交换机 1 上的 xe-0/0/0 配置:

用于 VLAN pvlan100 的辅助 VLAN 中继端口

VLAN700 的接入端口

两台交换机上的端口 xe-0/0/6 都是 vlan700 的接入端口。

图 13 显示了此拓扑结构,以及 Isolated200(PVLAN100 的成员)和 VLAN700 的流量在交换机 1 上进入后将如何流动。

以下是 VLAN 隔离 200 的流量:

请注意,VLAN 隔离 200 的流量不会在交换机 1 上的隔离接入端口 xe-0/0/2 或交换机 2 上的辅助 VLAN 中继端口 xe-0/0/2 上出口,即使这两个端口是同一隔离 VLAN 的成员。

在交换机 1 上的 xe-0/0/0 上配置的接入端口上出现 vlan700 入口流量后,将在接入端口 xe-0/0/6 上出口,因为该端口是同一 VLAN 的成员。vlan700 的流量不会转发到交换机 2(即使交换机 2 上的 xe-0/0/6 是 vlan700 的成员),因为 xe-0/0/1 上的 PVLAN 中继不承载此 VLAN。

混合接入端口上的流量入口

对于此用例,假设您有两台交换机配置了与上一个用例相同的端口和 VLAN,只是交换机 1 上的 xe-0/0/0 配置为混合接入端口,并且是 pvlan100 的成员。 图 14 显示了此拓扑结构以及未标记的流量通过交换机 1 上的此接口进入后的流动方式。

如图所示,在混合接入端口上进入的未标记流量将被转发到属于混合接入端口所属的同一主 VLAN 的所有辅助 VLAN 端口。流量从接入端口出口时未标记,从中继端口出口时标记(交换机 2 上的 xe-0/0/2)。

在同一接口上同时使用 802.1X 身份验证和专用 VLAN

了解在同一接口上同时使用 802.1X 身份验证和 PVLAN

现在,您可以在同一接口上同时配置 802.1X 身份验证和专用 VLAN (PVLAN)。

IEEE 802.1X 身份验证提供网络边缘安全性,通过在接口上阻止请求方(客户端)的所有流量,直到请求方的凭据在 (RADIUS 服务器) 上 authentication server 显示和匹配,保护以太网 LAN 免受未经授权的用户访问。

专用 VLAN (PVLAN) 在 VLAN 内的端口之间提供第 2 层隔离,通过创建辅助 VLAN 将广播域拆分为多个离散广播子域。PVLAN 可用于限制广播流和未知单播流量,以及限制已知主机之间的通信。

在同时配置了 802.1X 身份验证和 PVLAN 的交换机上,当新设备连接到 PVLAN 网络时,设备将进行身份验证,然后根据 PVLAN 配置或 RADIUS 配置文件将其分配到辅助 VLAN。然后,设备获取 IP 地址并获取对 PVLAN 网络的访问权限。

本文档不提供有关802.1X身份验证或专用VLAN的详细信息。有关这些详细信息,请参阅特定于这些各个功能的功能文档。有关 802.1X,请参阅 用户访问和身份验证用户指南。有关 PVLAN,请参阅 《以太网交换用户指南》。

将 802.1X 身份验证与 PVLAN 相结合的配置准则

在同一接口上配置这两个功能时,请记住以下准则和限制:

您不能将启用 802.1X 的接口配置为混合接口(根据配置是主 VLAN 成员的接口)或交换机间链路 (ISL) 接口。

不能通过逻辑接口上属于同一 PVLAN 域的不同 VLAN 对多个用户进行身份验证 — 例如,如果接口 ge-0/0/0 配置为

supplicant multiple,并且客户端 C1 和 C2 经过身份验证并分别添加到动态 VLAN V1 和 V2,则 V1 和 V2 必须属于不同的 PVLAN 域。如果 VoIP VLAN 和数据 VLAN 不同,则这两个 VLAN 必须位于不同的 PVLAN 域中。

更改 PVLAN 成员资格(即,在不同的 PVLAN 中重新配置接口)时,必须重新对客户端进行身份验证。

示例:在一个配置中配置具有专用 VLAN 的 802.1X 身份验证

要求

Junos OS 18.2R1 或更高版本

EX2300、EX3400 或 EX4300 交换机

在开始之前,请指定要用作身份验证服务器的一个或多个 RADIUS 服务器。请参阅在交换机上指定 RADIUS 服务器连接 (CLI 过程)。

概述

以下配置部分显示了接入配置文件配置、802.1X 身份验证配置,最后是 VLAN(包括 PVLAN)配置。

在一个配置中配置具有专用 VLAN 的 802.1X 身份验证

程序

CLI 快速配置

[edit] set access radius-server 10.20.9.199 port 1812 set access radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set access profile dot1x-auth authentication-order radius set access profile authp authentication-order radius set access profile authp radius authentication-server 10.204.96.165 set switch-options voip interface ge-0/0/8.0 vlan voip set interfaces ge-0/0/8 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/8 unit 0 family ethernet-switching vlan members data set protocols dot1x authenticator authentication-profile-name authp set protocols dot1x authenticator interface ge-0/0/8.0 supplicant multiple set protocols dot1x authenticator interface ge-0/0/8.0 mac-radius set vlans community vlan-id 20 set vlans community private-vlan community set vlans community-one vlan-id 30 set vlans community-one private-vlan community set vlans isolated vlan-id 200 set vlans isolated private-vlan isolated set vlans pvlan vlan-id 2000 set vlans pvlan isolated-vlan isolated set vlans pvlan community-vlans [community community-one] set vlans data vlan-id 43 set vlans voip vlan-id 33

分步过程

要在一种配置中配置 802.1X 身份验证和 PVLAN,请执行以下操作:

配置访问配置文件:

[edit access] set radius-server 10.20.9.199 port 1812 set radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set profile dot1x-auth authentication-order radius set profile authp authentication-order radius set profile authp radius authentication-server 10.204.96.165 [edit switch-options] set voip interface ge-0/0/8.0 vlan voip

注:配置的 VoIP VLAN 不能是 PVLAN(主、社区或隔离)。

配置 802.1X 设置:

[edit interfaces] set ge-0/0/8 unit 0 family ethernet-switching interface-mode access set ge-0/0/8 unit 0 family ethernet-switching vlan members data [edit protocols] set dot1x authenticator authentication-profile-name authp set dot1x authenticator interface ge-0/0/8.0 supplicant multiple set dot1x authenticator interface ge-0/0/8.0 mac-radius

注:配置的数据 VLAN 也可以是公共组 VLAN 或隔离 VLAN。

配置 VLAN(包括 PVLAN):

[edit vlans] set community vlan-id 20 set community private-vlan community set community-one vlan-id 30 set community-one private-vlan community set isolated vlan-id 200 set isolated private-vlan isolated set pvlan vlan-id 2000 set pvlan isolated-vlan isolated set pvlan community-vlans [community community-one] set data vlan-id 43 set voip vlan-id 33

结果

在配置模式下,通过在交换机上输入以下命令 show 来确认您的配置。如果输出未显示预期的配置,请重复此示例中的说明,以便进行更正。

user@switch# show access

radius-server {

10.20.9.199 {

port 1812;

secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf"; ## SECRET-DATA

}

}

profile dot1x-auth {

authentication-order radius;

}

profile authp {

authentication-order radius;

radius {

authentication-server 10.204.96.165;

}

}

user@switch# show interfaces

ge-0/0/8 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members data;

}

}

}

}

user@switch# show protocols

dot1x {

authenticator {

authentication-profile-name authp;

interface {

ge-0/0/8.0 {

supplicant multiple;

mac-radius;

}

}

}

}

user@switch# show switch-options

voip {

interface ge-0/0/8.0 {

vlan voip;

}

}

user@switch# show vlans

community {

vlan-id 20;

private-vlan community;

}

community-one {

vlan-id 30;

private-vlan community;

}

data {

vlan-id 43;

}

isolated {

vlan-id 200;

private-vlan isolated;

}

pvlan {

vlan-id 2000;

isolated-vlan isolated;

community-vlans [community community-one];

}

voip {

vlan-id 33;

}

验证

验证是否已在主 VLAN 上获知客户端 MAC 地址

目的

显示已在主 VLAN 上获知客户端 MAC 地址。

操作

user@switch> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC, SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 1 entries, 1 learned

Routing instance : default-switch

Vlan MAC MAC Age Logical NH RTR

name address flags interface Index ID

pvlan 00:30:48:8C:66:BD D - ge-0/0/8.0 0 0 验证主 VLAN 是否为经过身份验证的 VLAN

目的

显示主 VLAN 显示为经过身份验证的 VLAN。

操作

user@switch> show dot1x interface ge-0/0/8.0 detail

ge-0/0/8.0

Role: Authenticator

Administrative state: Auto

Supplicant mode: Multiple

Number of retries: 3

Quiet period: 60 seconds

Transmit period: 30 seconds

Mac Radius: Enabled

Mac Radius Strict: Disabled

Reauthentication: Enabled Reauthentication interval: 40 seconds

Supplicant timeout: 30 seconds

Server timeout: 30 seconds

Maximum EAPOL requests: 1

Guest VLAN member: <not configured>

Number of connected supplicants: 1

Supplicant: user5, 00:30:48:8C:66:BD

Operational state: Authenticated

Authentication method: Radius

Authenticated VLAN: pvlan

Reauthentication due in 17 seconds在专用 VLAN 上设置接入端口安全性

了解 PVLAN 上的接入端口安全性

现在,您可以在专用 VLAN (PVLAN) 上启用接入端口安全功能,例如 DHCP 侦听。

出于安全原因,限制广播和未知单播流量的流动,甚至限制已知主机之间的通信通常很有用。PVLAN 功能允许您将广播域拆分为多个独立的广播子域,实质上是将 VLAN 放入 VLAN 中。

以太网 LAN 容易受到网络设备上的地址欺骗(伪造)和第 2 层拒绝服务 (DoS) 等攻击。以下接入端口安全功能有助于保护您的设备免受此类攻击可能导致的信息丢失和工作效率的影响,您现在可以在 PVLAN 上配置这些安全功能:

DHCP 侦听 — 过滤并阻止不受信任端口上的 DHCP 服务器入口消息。DHCP 侦听构建并维护一个包含 DHCP 租用信息的数据库,该数据库称为 DHCP 侦听数据库。

DHCPv6 侦听 — 适用于 IPv6 的 DHCP 侦听。

DHCP 选项 82 — 也称为“DHCP 中继代理信息”选项。帮助保护交换机免受攻击,例如 IP 地址和 MAC 地址欺骗以及 DHCP IP 地址资源不足。Option 82 提供有关 DHCP 客户端网络位置的信息。DHCP 服务器使用此信息为客户端实现 IP 地址或其他参数。

DHCPv6 选项:

选项 37 — DHCPv6 的远程 ID 选项;将有关远程主机网络位置的信息插入到 DHCPv6 数据包中。

选项 18 — DHCPv6 的电路 ID 选项;将有关客户端端口的信息插入 DHCPv6 数据包中。

选项 16 — DHCPv6 的供应商 ID 选项;将有关客户端硬件供应商的信息插入 DHCPv6 数据包中。

动态 ARP 检查 (DAI) — 防止地址解析协议 (ARP) 欺骗攻击。将 ARP 请求和回复与 DHCP 侦听数据库中的条目进行比较,并根据这些比较结果做出过滤决策。

IP 源保护 — 减轻 IP 地址欺骗攻击对以太网 LAN 的影响;根据 DHCP 侦听数据库验证从不受信任的访问接口发送的数据包中的源 IP 地址。如果无法验证数据包,则会将其丢弃。

IPv6 源保护 — IPv6 的 IP 源保护。

IPv6 邻居发现检查 — 防止 IPv6 地址欺骗攻击;将邻居发现请求和回复与 DHCPv6 侦听数据库中的条目进行比较,并根据这些比较结果做出过滤决策。

本文档不提供有关接入端口安全功能或 PVLAN 的详细信息。有关这些详细信息,请参阅特定于这些各个功能的功能文档。有关访问端口的安全性,请参阅 《安全服务管理指南》。有关 PVLAN,请参阅 《以太网交换用户指南》。

在 PVLAN 上放置接入端口安全功能的配置准则

在 PVLAN 上配置接入端口安全功能时,请记住以下准则和限制:

您必须在主 VLAN 及其所有辅助 VLAN 上应用 相同的 接入端口安全功能。

一个 PVLAN 只能有一个集成路由和桥接 (IRB) 接口,并且该 IRB 接口必须位于主 VLAN 上。

PVLAN 上的接入端口安全配置限制与不在 PVLAN 中的接入端口安全功能配置的限制相同。请参阅 《安全服务管理指南》中的访问端口安全文档。

示例:在 PVLAN 上配置接入端口安全性

要求

Junos OS 18.2R1 或更高版本

EX4300 交换机

概述

以下配置部分显示:

配置专用 VLAN,包括主 VLAN (

vlan-pri) 及其三个辅助 VLAN — 公共组 VLAN(vlan-hr和vlan-finance)和隔离 VLANvlan-iso()。配置用于在这些 VLAN 上的接口之间发送通信的接口。

在构成 PVLAN 的主 VLAN 和辅助 VLAN 上配置接入安全功能。

表 5 列出了示例拓扑的设置。

| 接口 | Description |

|---|---|

ge-0/0/0.0 |

主 VLAN (vlan1-pri) 中继接口 |

ge-0/0/11.0 |

用户 1,人力资源社区 (VLAN-HR) |

ge-0/0/12.0 |

用户 2,人力资源社区 (VLAN-HR) |

ge-0/0/13.0 |

用户 3,财务社区 (VLAN-finance) |

ge-0/0/14.0 |

用户 4,财务社区(VLAN-finance) |

ge-0/0/15.0 |

邮件服务器,隔离 (vlan-iso) |

ge-0/0/16.0 |

备份服务器,隔离 (vlan-iso) |

ge-1/0/0.0 |

主 VLAN (VLAN-pri) 中继接口 |

在 PVLAN 上配置接入端口安全性

程序

CLI 快速配置

set vlans vlan-pri vlan-id 100 set vlans vlan-hr private-vlan community vlan-id 200 set vlans vlan-finance private-vlan community vlan-id 300 set vlans vlan-iso private-vlan isolated vlan-id 400 set vlans vlan-pri community-vlan vlan-hr set vlans vlan-pri community-vlan vlan-finance set vlans vlan-pri isolated-vlan vlan-iso set interfaces ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr set interfaces ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr set interfaces ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance set interfaces ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance set interfaces ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set interfaces ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set vlans vlan-pri forwarding-options dhcp-security arp-inspection set vlans vlan-pri forwarding-options dhcp-security ip-source-guard set vlans vlan-pri forwarding-options dhcp-security ipv6-source-guard set vlans vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-pri forwarding-options dhcp-security option-82 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-hr forwarding-options dhcp-security arp-inspection set vlans vlan-hr forwarding-options dhcp-security ip-source-guard set vlans vlan-hr forwarding-options dhcp-security ipv6-source-guard set vlans vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-hr forwarding-options dhcp-security option-82 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-finance forwarding-options dhcp-security arp-inspection set vlans vlan-finance forwarding-options dhcp-security ip-source-guard set vlans vlan-finance forwarding-options dhcp-security ipv6-source-guard set vlans vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-finance forwarding-options dhcp-security option-82 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-iso forwarding-options dhcp-security arp-inspection set vlans vlan-iso forwarding-options dhcp-security ip-source-guard set vlans vlan-iso forwarding-options dhcp-security ipv6-source-guard set vlans vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-iso forwarding-options dhcp-security option-82 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

分步过程

要配置专用 VLAN (PVLAN),然后在该 PVLAN 上配置接入端口安全功能,请执行以下操作:

配置 PVLAN — 创建主 VLAN 及其辅助 VLAN,并为其分配 VLAN ID。将接口与 VLAN 关联。(有关配置 VLAN 的详细信息,请参阅为支持 ELS 的 EX 系列交换机配置 VLAN(CLI 过程)。

[edit vlans] user@switch# set vlan-pri vlan-id 100 user@switch# set vlan-hr private-vlan community vlan-id 200 user@switch# set vlan-finance private-vlan community vlan-id 300 user@switch# set vlan-iso private-vlan isolated vlan-id 400 user@switch# set vlan-pri community-vlan vlan-hr user@switch# set vlan-pri community-vlan vlan-finance user@switch# set vlan-pri isolated-vlan vlan-iso

[edit interfaces] user@switch# set ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr user@switch# set ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr user@switch# set ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance user@switch# set ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance user@switch# set ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri user@switch# set ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

在主 VLAN 及其所有辅助 VLAN 上配置接入端口安全功能:

注:配置 ARP 检测、IP 源保护、IPv6 源保护、邻居发现检查、DHCP 选项 82 或 DHCPv6 选项时,将自动配置 DHCP 侦听和 DHCPv6 侦听。

[edit vlans] user@switch# set vlan-pri forwarding-options dhcp-security arp-inspection user@switch# set vlan-pri forwarding-options dhcp-security ip-source-guard user@switch# set vlan-pri forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-pri forwarding-options dhcp-security option-82 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-hr forwarding-options dhcp-security arp-inspection user@switch# set vlan-hr forwarding-options dhcp-security ip-source-guard user@switch# set vlan-hr forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-hr forwarding-options dhcp-security option-82 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-finance forwarding-options dhcp-security arp-inspection user@switch# set vlan-finance forwarding-options dhcp-security ip-source-guard user@switch# set vlan-finance forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-finance forwarding-options dhcp-security option-82 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-iso forwarding-options dhcp-security arp-inspection user@switch# set vlan-iso forwarding-options dhcp-security ip-source-guard user@switch# set vlan-iso forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-iso forwarding-options dhcp-security option-82 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

结果

在配置模式下,通过在交换机上输入以下命令 show 来确认您的配置。如果输出未显示预期的配置,请重复此示例中的说明,以便进行更正。

[edit]

user@switch# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-1/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-0/0/11 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/12 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/13 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/14 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/15 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

ge-0/0/16 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

user@switch# show vlans

vlan-finance {

vlan-id 300;

private-vlan community;

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-hr {

vlan-id 200;

private-vlan community;

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-iso {

vlan-id 400;

private-vlan isolated;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-pri {

vlan-id 100;

community-vlan vlan-finance;

community-vlan vlan-hr;

isolated-vlan vlan-iso;

interface {

ge-0/0/0.0;

ge-1/0/0.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

在支持 ELS 的单个交换机上创建专用 VLAN(CLI 过程)

此任务将 Junos OS 用于支持增强型第 2 层软件 (ELS) 配置样式的交换机。如果 EX 系列交换机运行的软件不支持 ELS,请参阅在单个 EX 系列交换机上创建专用 VLAN(CLI 过程)。有关 ELS 的详细信息,请参阅使用增强型第 2 层软件 CLI。

运行 Junos OS 15.1X53 版的 QFX5100 交换机和 QFX10002 交换机不支持专用 VLAN。

出于安全原因,限制广播和未知单播流量的流或限制已知主机之间的通信通常很有用。专用 VLAN (PVLAN) 允许您将广播域(主 VLAN)拆分为多个独立的广播子域(辅助 VLAN),实质上是将 VLAN 置于 VLAN 中。此过程介绍如何在单个交换机上创建 PVLAN。

您必须为每个辅助 VLAN 指定 VLAN ID,即使在单个交换机上配置 PVLAN 也是如此。

您无需预配置主 VLAN。本主题显示在此 PVLAN 配置过程中配置的主 VLAN。

有关配置 PVLAN 的准则列表,请参阅 了解专用 VLAN。

要在单个交换机上配置专用 VLAN:

在没有 ELS 支持的单个 QFX 交换机上创建专用 VLAN

如果交换机运行的软件支持 ELS,请参阅在支持 ELS 的单个交换机上创建专用 VLAN (CLI 过程)。

出于安全原因,限制广播和未知单播流量的流动,甚至限制已知主机之间的通信通常很有用。专用 VLAN (PVLAN) 功能允许您将广播域拆分为多个独立的广播子域,实质上是将辅助 VLAN 放入主 VLAN 中。本主题介绍如何在单个交换机上配置 PVLAN。

开始之前,请为将成为主 VLAN 一部分的所有辅助 VLAN 配置名称。(您不需要预配置主 VLAN,它是在此过程中配置的。)您无需为辅助 VLAN 创建 VLAN ID(标记)。标记辅助 VLAN 不会损害功能,但在单个交换机上配置辅助 VLAN 时,不会使用标记。

配置 PVLAN 时,请记住以下规则:

-

主 VLAN 必须是带标记的 VLAN。

-

如果要配置公共组 VLAN,必须先配置主 VLAN 和 PVLAN 中继端口。您还必须使用 pvlan 语句将主 VLAN 配置为专用 VLAN。

-

如果要配置隔离 VLAN,必须先配置主 VLAN 和 PVLAN 中继端口。

如果按显示的顺序完成配置步骤,则不会违反这些 PVLAN 规则。要在单个交换机上配置专用 VLAN:

在没有 ELS 支持的单个 EX 系列交换机上创建专用 VLAN (CLI 过程)

如果交换机运行的软件支持 ELS,请参阅在支持 ELS 的单个交换机上创建专用 VLAN (CLI 过程)。

出于安全原因,限制广播和未知单播流量的流动,甚至限制已知主机之间的通信通常很有用。借助 EX 系列交换机上的专用 VLAN (PVLAN) 功能,您可以将广播域(也称为主 VLAN)拆分为多个独立的广播子域,也称为辅助 VLAN。将主 VLAN 拆分为辅助 VLAN 实质上会将一个 VLAN 嵌套在另一个 VLAN 中。本主题介绍如何在单个交换机上配置 PVLAN。

开始之前,请为将成为主 VLAN 一部分的所有辅助 VLAN 配置名称。(与辅助 VLAN 不同,您无需预配置主 VLAN — 此过程提供主 VLAN 的完整配置。)虽然在单个交换机上配置辅助 VLAN 时不需要标记,但将辅助 VLAN 配置为已标记不会对其功能产生负面影响。有关配置辅助 VLAN 的说明,请参阅 为 EX 系列交换机配置 VLAN。

在单个交换机上配置 PVLAN 时,请记住以下规则:

主 VLAN 必须是带标记的 VLAN。

不支持在 PVLAN 接口上配置 VoIP VLAN。

要在单个交换机上配置专用 VLAN:

隔离 VLAN 不会配置为此过程的一部分。相反,如果在主 VLAN 上启用了,并且隔离 VLAN 将接入接口作为成员,则会 no-local-switching 在内部创建这些接口。

要选择性地使用路由 VLAN 接口 (RVI) 而不是连接到路由器的混合端口在隔离 VLAN 和社区 VLAN 之间启用路由,请参阅 在 EX 系列交换机上的专用 VLAN 中配置路由 VLAN 接口。

只有 EX8200 交换机或 EX8200 虚拟机箱支持使用 RVI 在 PVLAN 域中的隔离和团体 VLAN 之间路由第 3 层流量。

创建跨越多个 QFX 系列交换机且不支持 ELS 的专用 VLAN

如果交换机运行的软件支持 ELS,请参阅创建支持 ELS 的多个 EX 系列交换机的专用 VLAN (CLI 过程)。

出于安全原因,限制广播和未知单播流量的流动,甚至限制已知主机之间的通信通常很有用。专用 VLAN (PVLAN) 功能允许您将广播域拆分为多个独立的广播子域,实质上是将辅助 VLAN 放入主 VLAN 中。本主题介绍如何将 PVLAN 配置为跨越多台交换机。

开始之前,请为将成为主 VLAN 一部分的所有辅助 VLAN 配置名称。(您不需要预配置主 VLAN,它是在此过程中配置的。)您无需为辅助 VLAN 创建 VLAN ID(标记)。标记辅助 VLAN 不会损害功能,但在单个交换机上配置辅助 VLAN 时,不会使用标记。

以下规则适用于创建 PVLAN:

-

主 VLAN 必须是带标记的 VLAN。

-

如果要配置公共组 VLAN,必须先配置主 VLAN 和 PVLAN 中继端口。您还必须使用 pvlan 语句将主 VLAN 配置为专用 VLAN。

-

如果要配置隔离 VLAN,必须先配置主 VLAN 和 PVLAN 中继端口。

如果按显示的顺序完成配置步骤,则不会违反这些 PVLAN 规则。要将专用 VLAN 配置为跨越多个交换机:

创建支持 ELS 的跨多个 EX 系列交换机的专用 VLAN(CLI 过程)

此任务使用适用于支持增强型第 2 层软件 (ELS) 配置样式的 EX 系列交换机的 Junos OS 如果交换机运行的软件不支持 ELS,请参阅创建跨多个 EX 系列交换机的专用 VLAN(CLI 过程)。有关 ELS 的详细信息,请参阅使用增强型第 2 层软件 CLI。

运行 Junos OS 15.1X53 版的 QFX5100 交换机和 QFX10002 交换机不支持专用 VLAN。

出于安全原因,限制广播和未知单播流量的流或限制已知主机之间的通信通常很有用。专用 VLAN (PVLAN) 允许您将广播域(主 VLAN)拆分为多个独立的广播子域(辅助 VLAN),实质上是将 VLAN 置于 VLAN 中。此过程介绍如何将 PVLAN 配置为跨越多台交换机。

有关配置 PVLAN 的准则列表,请参阅 了解专用 VLAN。

要将 PVLAN 配置为跨越多台交换机,请在将加入 PVLAN 的所有交换机上执行以下过程:

在没有 ELS 支持的情况下创建跨越多个 EX 系列交换机的专用 VLAN(CLI 过程)

如果交换机运行的软件支持 ELS,请参阅创建支持 ELS 的多个 EX 系列交换机的专用 VLAN (CLI 过程)。

出于安全原因,限制广播和未知单播流量的流动,甚至限制已知主机之间的通信通常很有用。EX 系列交换机上的专用 VLAN (PVLAN) 功能使管理员能够将广播域(也称为主 VLAN)拆分为多个隔离的广播子域,也称为辅助 VLAN。将主 VLAN 拆分为辅助 VLAN 实质上会将一个 VLAN 嵌套在另一个 VLAN 中。本主题介绍如何将 PVLAN 配置为跨越多台交换机。

开始之前,请为将成为主 VLAN 一部分的所有辅助 VLAN 配置名称。(与辅助 VLAN 不同,您无需预配置主 VLAN — 此过程提供主 VLAN 的完整配置。)有关配置辅助 VLAN 的说明,请参阅 为 EX 系列交换机配置 VLAN。

以下规则适用于创建 PVLAN:

-

主 VLAN 必须是带标记的 VLAN。

-

您必须先配置主 VLAN 和 PVLAN 中继端口,然后才能配置辅助 VLAN。

-

不支持在 PVLAN 接口上配置 VoIP VLAN。

-

如果在 PVLAN 中继端口上配置了多 VLAN 注册协议 (MVRP),则必须使用相同的提交操作提交辅助 VLAN 和 PVLAN 中继端口的配置。

要将专用 VLAN 配置为跨越多个交换机:

要选择性地使用路由 VLAN 接口 (RVI) 而不是连接到路由器的混合端口在隔离 VLAN 和社区 VLAN 之间启用路由,请参阅 在 EX 系列交换机上的专用 VLAN 中配置路由 VLAN 接口。

只有 EX8200 交换机或 EX8200 虚拟机箱支持使用 RVI 在 PVLAN 域中的隔离和团体 VLAN 之间路由第 3 层流量。

示例:在支持 ELS 的单个交换机上配置专用 VLAN

此示例将 Junos OS 用于支持增强型第 2 层软件 (ELS) 配置样式的交换机。如果您的 EX 交换机运行的软件不支持 ELS,请参阅 示例:在单个 EX 系列交换机上配置专用 VLAN。有关 ELS 的详细信息,请参阅使用增强型第 2 层软件 CLI。

运行 Junos OS 15.1X53 版的 QFX5100 交换机和 QFX10002 交换机不支持专用 VLAN。

出于安全原因,限制广播和未知单播流量的流或限制已知主机之间的通信通常很有用。专用 VLAN (PVLAN) 允许您将广播域(主 VLAN)拆分为多个独立的广播子域(辅助 VLAN),实质上是将 VLAN 置于 VLAN 中。

此示例介绍如何在单个交换机上创建 PVLAN:

要求

此示例使用以下硬件和软件组件:

一台 Junos OS 交换机

适用于 EX 系列交换机的 Junos OS 14.1X53-D10 或更高版本

适用于 QFX 系列交换机的 Junos OS 14.1X53-D15 或更高版本

概述和拓扑

您可以隔离订阅者组以提高安全性和效率。此配置示例使用一个简单的拓扑来说明如何创建具有一个主 VLAN 和三个辅助 VLAN(一个隔离 VLAN 和两个公共组 VLAN)的 PVLAN。

表 6 列出了示例中使用的拓扑的接口。

| 接口 | Description |

|---|---|

|

混合成员端口 |

|

HR 公共组 VLAN 成员端口 |

|

金融社区 VLAN 成员端口 |

|

隔离成员端口 |

表 7 列出了示例中使用的拓扑的 VLAN ID。

| 虚拟帧 ID | Description |

|---|---|

|

主 VLAN |

|

人力资源社区 VLAN |

|

金融社区 VLAN |

|

隔离 VLAN |

图 16 显示了此示例的拓扑。

配置

您可以使用现有 VLAN 作为专用 PVLAN 的基础,并在其中创建子域。此示例使用 VLAN 名称 vlan-pri创建主 VLAN,作为该过程的一部分。

要配置 PVLAN,请执行以下任务:

CLI 快速配置

要快速创建和配置 PVLAN,请复制以下命令并将其粘贴到交换机终端窗口中:

[edit] set vlans vlan-pri vlan-id 100 set vlans vlan-iso private-vlan isolated vlan-id 400 set vlans vlan-hr private-vlan community vlan-id 200 set vlans vlan-finance private-vlan community vlan-id 300 set vlans vlan-pri vlan-id 100 isolated-vlan vlan-iso community-vlan vlan-hr community-vlan vlan-finance set interface ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr set interface ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr set interface ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance set interface ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance set interface ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interface ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interface ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set interface ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

程序

分步过程

要配置 PVLAN,请执行以下操作:

创建专用 VLAN 的主 VLAN(在此示例中,名称为 vlan-pri):

[edit vlans] user@switch# set vlan-pri vlan-id 100

创建一个隔离的 VLAN 并为其分配一个 VLAN ID:

[edit vlans] user@switch# set vlan-iso private-vlan isolated vlan-id 400

创建人力资源社区 VLAN 并为其分配 VLAN ID:

[edit vlans] user@switch# set vlan-hr private-vlan community vlan-id 200

创建金融社区 VLAN 并为其分配一个 VLAN ID:

[edit vlans] user@switch# set vlan-finance private-vlan community vlan-id 300

将从属 VLAN 与主 VLAN 关联:

[edit vlans] user@switch# set vlan-pri vlan-id 100 isolated-vlan vlan-iso community-vlan vlan-hr community-vlan vlan-finance

将接口设置为适当的接口模式:

[edit interfaces] user@switch# set ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr user@switch# set ge-0/0/12 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr user@switch# set ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance user@switch# set ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance user@switch# set ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/16 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-iso

配置主 VLAN 的混合中继接口。主 VLAN 使用此接口与辅助 VLAN 通信。

user@switch# set ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

配置主 VLAN 的另一个中继接口(也是混合接口),将 PVLAN 连接到路由器。

user@switch# set ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

示例:在单个 QFX 系列交换机上配置专用 VLAN

出于安全原因,限制广播和未知单播流量的流动,甚至限制已知主机之间的通信通常很有用。专用 VLAN (PVLAN) 功能允许管理员将广播域拆分为多个独立的广播子域,实质上是将 VLAN 放入 VLAN 中。

此示例介绍如何在单个交换机上创建 PVLAN:

要求

此示例使用以下硬件和软件组件:

一台QFX3500设备

适用于 QFX 系列的 Junos OS 12.1 或更高版本

在开始配置 PVLAN 之前,请确保已创建并配置必要的 VLAN。请参阅 在没有增强型第 2 层支持的 QFX 系列交换机上配置 VLAN。

概述和拓扑

在具有多座建筑物和 VLAN 的大型办公室中,出于安全原因或对广播域进行分区,您可能需要隔离某些工作组或其他端点。此配置示例显示了一个简单的拓扑,用于说明如何创建具有一个主 VLAN 和两个公共组 VLAN(一个用于人力资源,一个用于财务)以及两个隔离端口(一个用于邮件服务器,另一个用于备份服务器)的 PVLAN。

表 8 列出了示例拓扑的设置。

| 接口 | Description |

|---|---|

|

主 VLAN ( |

|

用户 1,人力资源社区 ( |

|

用户 2,人力资源社区 ( |

|

用户 3,财务社区 ( |

|

用户 4,财务社区 ( |

|

邮件服务器,隔离 ( |

|

备份服务器,隔离 ( |

|

主 VLAN ( |

配置

CLI 快速配置

要快速创建和配置 PVLAN,请复制以下命令并将其粘贴到交换机终端窗口中:

[edit] set vlans pvlan100 vlan-id 100 set interfaces ge-0/0/0 unit 0 family ethernet-switching port-mode trunk set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members pvlan set interfaces ge-1/0/0 unit 0 family ethernet-switching port-mode trunk set interfaces ge-1/0/0 unit 0 family ethernet-switching vlan members pvlan set interfaces ge-0/0/11 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/12 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/13 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/14 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/15 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/16 unit 0 family ethernet-switching port-mode access set vlans pvlan100 pvlan set vlans pvlan100 interface ge-0/0/0.0 set vlans pvlan100 interface ge-1/0/0.0 set vlans hr-comm interface ge-0/0/11.0 set vlans hr-comm interface ge-0/0/12.0 set vlans finance-comm interface ge-0/0/13.0 set vlans finance-comm interface ge-0/0/14.0 set vlans hr-comm primary-vlan pvlan100 set vlans finance-comm primary-vlan pvlan100 set pvlan100 interface ge-0/0/15.0 isolated set pvlan100 interface ge-0/0/16.0 isolated

程序

分步过程

要配置 PVLAN,请执行以下操作:

设置主 VLAN 的 VLAN ID:

[edit vlans] user@switch# set pvlan vlan-id 100

设置接口和端口模式:

[edit interfaces] user@switch# set ge-0/0/0 unit 0 family ethernet-switching port-mode trunk user@switch# set ge-0/0/0 unit 0 family ethernet-switching vlan members pvlan user@switch# set ge-1/0/0 unit 0 family ethernet-switching port-mode trunk user@switch# set ge-1/0/0 unit 0 family ethernet-switching vlan members pvlan user@switch# set ge-0/0/11 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/12 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/13 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/14 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/15 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/16 unit 0 family ethernet-switching port-mode access

将主 VLAN 设置为没有本地交换:

注:主 VLAN 必须是带标记的 VLAN。

[edit vlans] user@switch# set pvlan100 pvlan

将中继接口添加到主 VLAN:

[edit vlans] user@switch# set pvlan100 interface ge-0/0/0.0 user@switch# set pvlan100 interface ge-1/0/0.0

对于每个辅助 VLAN,配置接入接口:

注:我们建议辅助 VLAN 为未标记的 VLAN。如果您标记辅助 VLAN,则不会影响功能。但是,如果在单个交换机上配置辅助 VLAN,则不会使用这些标记。

[edit vlans] user@switch# set hr-comm interface ge-0/0/11.0 user@switch# set hr-comm interface ge-0/0/12.0 user@switch# set finance-comm interface ge-0/0/13.0 user@switch# set finance-comm interface ge-0/0/14.0

对于每个公共组 VLAN,设置主 VLAN:

[edit vlans] user@switch# set hr-comm primary-vlan pvlan100 user@switch# set finance-comm primary-vlan pvlan100

在主 VLAN 中配置隔离接口:

[edit vlans] user@switch# set pvlan100 interface ge-0/0/15.0 isolated user@switch# set pvlan100 interface ge-0/0/16.0 isolated

结果

检查配置结果:

[edit]

user@switch# show

interfaces {

ge-0/0/0 {

unit 0 {

family ethernet-switching {

port-mode trunk;

vlan {

members pvlan100;

}

}

}

}

ge-1/0/0 {

unit 0 {

family ethernet-switching;

}

}

ge-0/0/11 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/12 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/13 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/14 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

vlans {

finance-comm {

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

primary-vlan pvlan100;

}

hr-comm {

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

primary-vlan pvlan100;

}

pvlan100 {

vlan-id 100;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

ge-0/0/0.0;

ge-1/0/0.0;

}

pvlan;

}

}

验证

要确认配置工作正常,请执行以下任务:

验证是否已创建专用 VLAN 和辅助 VLAN

目的

验证是否已在交换机上正确创建主 VLAN 和辅助 VLAN。

操作

show vlans使用以下命令:

user@switch> show vlans pvlan100 extensive

VLAN: pvlan100, Created at: Tue Sep 16 17:59:47 2008

802.1Q Tag: 100, Internal index: 18, Admin State: Enabled, Origin: Static

Private VLAN Mode: Primary

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 6 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/11.0, untagged, access

ge-0/0/12.0, untagged, access

ge-0/0/13.0, untagged, access

ge-0/0/14.0, untagged, access

ge-0/0/15.0, untagged, access

ge-0/0/16.0, untagged, access

ge-1/0/0.0, tagged, trunk

Secondary VLANs: Isolated 2, Community 2

Isolated VLANs :

__pvlan_pvlan_ge-0/0/15.0__

__pvlan_pvlan_ge-0/0/16.0__

Community VLANs :

finance-comm

hr-comm

user@switch> show vlans hr-comm extensive

VLAN: hr-comm, Created at: Tue Sep 16 17:59:47 2008

Internal index: 22, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: pvlan100

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 2 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/11.0, untagged, access

ge-0/0/12.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans finance-comm extensive

VLAN: finance-comm, Created at: Tue Sep 16 17:59:47 2008

Internal index: 21, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: pvlan100

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 2 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/13.0, untagged, access

ge-0/0/14.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans __pvlan_pvlan_ge-0/0/15.0__ extensive

VLAN: __pvlan_pvlan_ge-0/0/15.0__, Created at: Tue Sep 16 17:59:47 2008

Internal index: 19, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: pvlan100

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 1 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/15.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans __pvlan_pvlan_ge-0/0/16.0__ extensive

VLAN: __pvlan_pvlan_ge-0/0/16.0__, Created at: Tue Sep 16 17:59:47 2008

Internal index: 20, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: pvlan100

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 1 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/16.0, untagged, access

ge-1/0/0.0, tagged, trunk意义

输出显示主 VLAN 已创建,并标识与其关联的接口和辅助 VLAN。

示例:在单个 EX 系列交换机上配置专用 VLAN

出于安全原因,限制广播和未知单播流量的流动,甚至限制已知主机之间的通信通常很有用。EX 系列交换机上的专用 VLAN (PVLAN) 功能允许管理员将广播域拆分为多个独立的广播子域,实质上是将 VLAN 放入 VLAN 中。

此示例介绍如何在单个 EX 系列交换机上创建 PVLAN:

不支持在 PVLAN 接口上配置 IP 语音 (VoIP) VLAN。

要求

此示例使用以下硬件和软件组件:

一台 EX 系列交换机

适用于 EX 系列交换机的 Junos OS 9.3 或更高版本

在开始配置 PVLAN 之前,请确保已创建并配置必要的 VLAN。请参阅 为 EX 系列交换机配置 VLAN。

概述和拓扑

在具有多座建筑物和 VLAN 的大型办公室中,出于安全原因或对广播域进行分区,您可能需要隔离某些工作组或其他端点。此配置示例显示了一个简单的拓扑,用于说明如何创建具有一个主 VLAN 和两个公共组 VLAN(一个用于人力资源,一个用于财务)以及两个隔离端口(一个用于邮件服务器,另一个用于备份服务器)的 PVLAN。

表 9 列出了示例拓扑的设置。

| 接口 | Description |

|---|---|

ge-0/0/0.0 |

主 VLAN (vlan1) 中继接口 |

ge-0/0/11.0 |

用户 1,人力资源社区 (hr-comm) |

ge-0/0/12.0 |

用户 2,人力资源社区 (hr-comm) |

ge-0/0/13.0 |

用户 3,财务社区 (finance-comm) |

ge-0/0/14.0 |

用户 4,财务社区 (finance-comm) |

ge-0/0/15.0 |

邮件服务器,隔离 (isolated) |

ge-0/0/16.0 |

备份服务器,隔离 (isolated) |

ge-1/0/0.0 |

主 VLAN ( pvlan) 中继接口 |

图 17 显示了此示例的拓扑。

配置

要配置 PVLAN,请执行以下任务:

CLI 快速配置

要快速创建和配置 PVLAN,请复制以下命令并将其粘贴到交换机终端窗口中:

[edit] set vlans vlan1 vlan-id 1000 set interfaces ge-0/0/0 unit 0 family ethernet-switching port-mode trunk set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members vlan1 set interfaces ge-1/0/0 unit 0 family ethernet-switching port-mode trunk set interfaces ge-1/0/0 unit 0 family ethernet-switching vlan members vlan1 set interfaces ge-0/0/11 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/12 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/13 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/14 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/15 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/16 unit 0 family ethernet-switching port-mode access set vlans vlan1 no-local-switching set vlans vlan1 interface ge-0/0/0.0 set vlans vlan1 interface ge-1/0/0.0 set vlans hr-comm vlan-id 400 set vlans hr-comm interface ge-0/0/11.0 set vlans hr-comm interface ge-0/0/12.0 set vlans finance-comm vlan-id 300 set vlans finance-comm interface ge-0/0/13.0 set vlans finance-comm interface ge-0/0/14.0 set vlans hr-comm primary-vlan vlan1 set vlans finance-comm primary-vlan vlan1 set vlans vlan1 interface ge-0/0/15.0 set vlans vlan1 interface ge-0/0/16.0

程序

分步过程

要配置 PVLAN,请执行以下操作:

设置主 VLAN 的 VLAN ID:

[edit vlans] user@switch# set vlan1 vlan-id 1000

设置接口和端口模式:

[edit interfaces] user@switch# set ge-0/0/0 unit 0 family ethernet-switching port-mode trunk user@switch# set ge-0/0/0 unit 0 family ethernet-switching vlan members pvlan user@switch# set ge-1/0/0 unit 0 family ethernet-switching port-mode trunk user@switch# set ge-1/0/0 unit 0 family ethernet-switching vlan members vlan1 user@switch# set ge-0/0/11 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/12 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/13 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/14 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/15 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/16 unit 0 family ethernet-switching port-mode access

将主 VLAN 设置为没有本地交换:

注:主 VLAN 必须是带标记的 VLAN。

[edit vlans] user@switch# set vlan1 no-local-switching

将中继接口添加到主 VLAN:

[edit vlans] user@switch# set vlan1 interface ge-0/0/0.0 user@switch# set vlan1 interface ge-1/0/0.0

对于每个辅助 VLAN,配置 VLAN ID 和接入接口:

注:我们建议辅助 VLAN 为未标记的 VLAN。如果您标记辅助 VLAN,则不会影响功能。但是,如果在单个交换机上配置辅助 VLAN,则不会使用这些标记。

[edit vlans] user@switch# set hr-comm vlan-id 400 user@switch# set hr-comm interface ge-0/0/11.0 user@switch# set hr-comm interface ge-0/0/12.0 user@switch# set finance-comm vlan-id 300 user@switch# set finance-comm interface ge-0/0/13.0 user@switch# set finance-comm interface ge-0/0/14.0

对于每个公共组 VLAN,设置主 VLAN:

[edit vlans] user@switch# set hr-comm primary-vlan vlan1 user@switch# set finance-comm primary-vlan vlan1

将每个隔离接口添加到主 VLAN:

[edit vlans] user@switch# set vlan1 interface ge-0/0/15.0 user@switch# set vlan1 interface ge-0/0/16.0

结果

检查配置结果:

[edit]

user@switch# show

interfaces {

ge-0/0/0 {

unit 0 {

family ethernet-switching {

port-mode trunk;

vlan {

members vlan1;

}

}

}

}

ge-1/0/0 {

unit 0 {

family ethernet-switching {

port-mode trunk;

vlan {

members vlan1;

}

}

}

}

ge-0/0/11 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/12 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/13 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/14 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

vlans {

finance-comm {

vlan-id 300;

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

primary-vlan vlan1;

}

hr-comm {

vlan-id 400;

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

primary-vlan vlan1;

}

vlan1 {

vlan-id 1000;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

ge-0/0/0.0;

ge-1/0/0.0;

}

no-local-switching;

}

}

验证

要确认配置工作正常,请执行以下任务:

验证是否已创建专用 VLAN 和辅助 VLAN

目的

验证是否已在交换机上正确创建主 VLAN 和辅助 VLAN。

操作

show vlans使用以下命令:

user@switch> show vlans vlan1 extensive

VLAN: vlan1, Created at: Tue Sep 16 17:59:47 2008

802.1Q Tag: 1000, Internal index: 18, Admin State: Enabled, Origin: Static

Private VLAN Mode: Primary

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 6 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/11.0, untagged, access

ge-0/0/12.0, untagged, access

ge-0/0/13.0, untagged, access

ge-0/0/14.0, untagged, access

ge-0/0/15.0, untagged, access

ge-0/0/16.0, untagged, access

ge-1/0/0.0, tagged, trunk

Secondary VLANs: Isolated 2, Community 2

Isolated VLANs :

__vlan1_vlan1_ge-0/0/15.0__

__vlan1_vlan1_ge-0/0/16.0__

Community VLANs :

finance-comm

hr-comm

user@switch> show vlans hr-comm extensive

VLAN: hr-comm, Created at: Tue Sep 16 17:59:47 2008

802.1Q Tag: 400,Internal index: 22, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: vlan1

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 2 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/11.0, untagged, access

ge-0/0/12.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans finance-comm extensive

VLAN: finance-comm, Created at: Tue Sep 16 17:59:47 2008

802.1Q Tag: 300,Internal index: 21, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: vlan1

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 2 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/13.0, untagged, access

ge-0/0/14.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans __vlan1_vlan1_ge-0/0/15.0__ extensive

VLAN: __vlan1_vlan1_ge-0/0/15.0__, Created at: Tue Sep 16 17:59:47 2008

Internal index: 19, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: vlan1

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 1 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/15.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans __vlan1_vlan1_ge-0/0/16.0__ extensive

VLAN: __vlan1_vlan1_ge-0/0/16.0__, Created at: Tue Sep 16 17:59:47 2008

Internal index: 20, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: vlan1

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 1 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/16.0, untagged, access

ge-1/0/0.0, tagged, trunk意义

输出显示主 VLAN 已创建,并标识与其关联的接口和辅助 VLAN。

示例:配置跨多个 QFX 交换机的专用 VLAN

出于安全原因,限制广播和未知单播流量的流动,甚至限制已知主机之间的通信通常很有用。专用 VLAN (PVLAN) 功能允许管理员将广播域拆分为多个独立的广播子域,实质上是将 VLAN 放入 VLAN 中。一个 PVLAN 可以跨越多个交换机。

此示例介绍如何创建跨多台交换机的 PVLAN。该示例创建一个包含多个辅助 VLAN 的主 PVLAN:

要求

此示例使用以下硬件和软件组件:

三种QFX3500设备

适用于 QFX 系列的 Junos OS 12.1 或更高版本

在开始配置 PVLAN 之前,请确保已创建并配置必要的 VLAN。请参阅 在没有增强型第 2 层支持的 QFX 系列交换机上配置 VLAN。

概述和拓扑

在具有多座建筑物和 VLAN 的大型办公室中,出于安全原因或对广播域进行分区,您可能需要隔离某些工作组或其他端点。此配置示例说明如何创建跨多个 QFX 设备的 PVLAN,其中一个主 VLAN 包含两个公共组 VLAN(一个用于人力资源,一个用于财务),以及一个交换机间隔离 VLAN(用于邮件服务器、备份服务器和 CVS 服务器)。PVLAN 由三台交换机、两台接入交换机和一台分布交换机组成。PVLAN 通过混合端口连接到路由器,该端口在分布式交换机上配置。

交换机 1 和交换机 2 上的隔离端口彼此之间没有第 2 层连接,即使它们包含在同一域中也是如此。请参阅 了解专用 VLAN。

图 18 显示了此示例的拓扑 — 两台接入交换机连接到一个分布式交换机,而分布交换机(通过混合端口)连接到路由器。

表 10、 , 表 11然后 表 12 列出示例拓扑的设置。

| 属性 | 设置 |

|---|---|

VLAN 名称和标记 ID |

primary-vlan标记 100 isolation-vlan-id标记 50finance-comm标记 300hr-comm标记 400 |

PVLAN 中继接口 |

ge-0/0/0.0,将交换机 1 连接到交换机 3 ge-0/0/5.0,将交换机 1 连接到交换机 2 |

主 VLAN 中的隔离接口 |

ge-0/0/15.0、邮件服务器 ge-0/0/16.0、备份服务器 |

VLAN 中的接口 finance-com |

ge-0/0/11.0 ge-0/0/12.0 |

VLAN 中的接口 hr-comm |

ge-0/0/13.0 ge-0/0/14.0 |

| 属性 | 设置 |

|---|---|

VLAN 名称和标记 ID |

primary-vlan标记 100 isolation-vlan-id标记 50finance-comm标记 300hr-comm标记 400 |

PVLAN 中继接口 |

ge-0/0/0.0,将交换机 2 连接到交换机 3 ge-0/0/5.0,将交换机 2 连接到交换机 1 |

主 VLAN 中的隔离接口 |

ge-0/0/17.0、CVS 服务器 |

VLAN 中的接口 finance-com |

ge-0/0/11.0 ge-0/0/12.0 |

VLAN 中的接口 hr-comm |

ge-0/0/13.0 ge-0/0/14.0 |

| 属性 | 设置 |

|---|---|

VLAN 名称和标记 ID |

primary-vlan标记 100 isolation-vlan-id标记 50finance-comm标记 300hr-comm标记 400 |

PVLAN 中继接口 |

ge-0/0/0.0,将交换机 3 连接到交换机 1 ge-0/0/1.0,将交换机 3 连接到交换机 2 |

混合端口 |

ge-0/0/2,将 PVLAN 连接到路由器 注:

您必须将 PVLAN 连接到 PVLAN 外部的另一台交换机或路由器的中继端口配置为 PVLAN 的成员,这会将其隐式配置为混合端口。 |

拓扑学

在交换机 1 上配置 PVLAN

在多台交换机上配置 PVLAN 时,以下规则适用:

主 VLAN 必须是带标记的 VLAN。建议您先配置主 VLAN。

如果要配置公共组 VLAN ID,则必须首先配置主 VLAN 和 PVLAN 中继端口。您还必须使用 pvlan 语句将主 VLAN 配置为专用 VLAN。

如果要配置隔离 VLAN ID,必须先配置主 VLAN 和 PVLAN 中继端口。

CLI 快速配置

要快速创建和配置跨多台交换机的 PVLAN,请复制以下命令并将其粘贴到交换机 1 的终端窗口中:

[edit] set vlans finance-comm vlan-id 300 set vlans finance-comm interface ge-0/0/11.0 set vlans finance-comm interface ge-0/0/12.0 set vlans finance-comm primary-vlan pvlan100 set vlans hr-comm vlan-id 400 set vlans hr-comm interface ge-0/0/13.0 set vlans hr-comm interface ge-0/0/14.0 set vlans hr-comm primary-vlan pvlan100 set vlans pvlan100 vlan-id 100 set vlans pvlan100 interface ge-0/0/15.0 set vlans pvlan100 interface ge-0/0/16.0 set vlans pvlan100 interface ge-0/0/0.0 pvlan-trunk set vlans pvlan100 interface ge-0/0/5.0 pvlan-trunk set vlans pvlan100 pvlan set vlans pvlan100 pvlan isolation-vlan-id 50 set pvlan100 interface ge-0/0/15.0 isolated set pvlan100 interface ge-0/0/16.0 isolated

程序

分步过程

设置主 VLAN 的 VLAN ID:

[edit vlans] user@switch# set pvlan100 vlan-id 100

设置 PVLAN 中继接口以跨相邻交换机连接此 VLAN:

[edit vlans] user@switch# set pvlan100 interface ge-0/0/0.0 pvlan-trunk user@switch# set pvlan100 interface ge-0/0/5.0 pvlan-trunk

将主 VLAN 设置为专用且没有本地交换:

[edit vlans] user@switch# set pvlan100 pvlan

为跨交换机的社区 VLAN 设置 finance-comm VLAN ID:

[edit vlans] user@switch# set finance-comm vlan-id 300

配置 VLAN 的 finance-comm 接入接口:

[edit vlans] user@switch# set finance-comm interface ge-0/0/11.0

user@switch# set finance-comm interface ge-0/0/12.0

设置此辅助公共组 VLAN finance-comm 的主 VLAN:

[edit vlans] user@switch# set vlans finance-comm primary-vlan pvlan100

为跨交换机的 HR 社区 VLAN 设置 VLAN ID。

[edit vlans] user@switch# set hr-comm vlan-id 400

配置 VLAN 的 hr-comm 接入接口:

[edit vlans] user@switch# set hr-comm interface ge-0/0/13.0 user@switch# set hr-comm interface ge-0/0/14.0

设置此辅助公共组 VLAN hr-comm的主 VLAN:

[edit vlans] user@switch# set vlans hr-comm primary-vlan pvlan100

设置交换机间隔离 ID 以创建跨交换机的交换机间隔离域:

[edit vlans] user@switch# set pvlan100 pvlan isolation-vlan-id 50

在主 VLAN 中配置隔离接口:

[edit vlans] user@switch# set pvlan100 interface ge-0/0/15.0 isolated user@switch# set pvlan100 interface ge-0/0/16.0 isolated

注:配置隔离端口时,请将其作为主 VLAN 的成员包括在内,但不要将其配置为任何公共组 VLAN 的成员。

结果

检查配置结果:

[edit]

user@switch# show

vlans {

finance-comm {

vlan-id 300;

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

primary-vlan pvlan100;

}

hr-comm {

vlan-id 400;

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

primary-vlan pvlan100;

}

pvlan100 {

vlan-id 100;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

ge-0/0/0.0 {

pvlan-trunk;

}

ge-0/0/5.0 {

pvlan-trunk;

}

}

pvlan;

isolation-vlan-id 50;

}

}

在交换机 2 上配置 PVLAN

CLI 快速配置

要快速创建和配置跨多台交换机的专用 VLAN,请复制以下命令并将其粘贴到交换机 2 的终端窗口中:

交换机 2 的配置与交换机 1 的配置相同,只是接口位于交换机间隔离域中。对于交换机 2,接口为 ge-0/0/17.0。

[edit] set vlans finance-comm vlan-id 300 set vlans finance-comm interface ge-0/0/11.0 set vlans finance-comm interface ge-0/0/12.0 set vlans finance-comm primary-vlan pvlan100 set vlans hr-comm vlan-id 400 set vlans hr-comm interface ge-0/0/13.0 set vlans hr-comm interface ge-0/0/14.0 set vlans hr-comm primary-vlan pvlan100 set vlans pvlan100 vlan-id 100 set vlans pvlan100 interface ge-0/0/17.0 set vlans pvlan100 interface ge-0/0/0.0 pvlan-trunk set vlans pvlan100 interface ge-0/0/5.0 pvlan-trunk set vlans pvlan100 pvlan set vlans pvlan100 pvlan isolation-vlan-id 50 set pvlan100 interface ge-0/0/17.0 isolated

程序

分步过程

要在交换机 2 上配置将跨越多台交换机的 PVLAN,请执行以下操作:

为跨交换机的社区 VLAN 设置 finance-comm VLAN ID:

[edit vlans] user@switch# set finance-comm vlan-id 300

配置 VLAN 的 finance-comm 接入接口:

[edit vlans] user@switch# set finance-comm interface ge-0/0/11.0

user@switch# set finance-comm interface ge-0/0/12.0

设置此辅助公共组 VLAN finance-comm的主 VLAN:

[edit vlans] user@switch# set vlans finance-comm primary-vlan pvlan100

为跨交换机的 HR 社区 VLAN 设置 VLAN ID。

[edit vlans] user@switch# set hr-comm vlan-id 400

配置 VLAN 的 hr-comm 接入接口:

[edit vlans] user@switch# set hr-comm interface ge-0/0/13.0 user@switch# set hr-comm interface ge-0/0/14.0

设置此辅助公共组 VLAN hr-comm的主 VLAN:

[edit vlans] user@switch# set vlans hr-comm primary-vlan pvlan100

设置主 VLAN 的 VLAN ID:

[edit vlans] user@switch# set pvlan100 vlan-id 100

设置将跨相邻交换机连接此 VLAN 的 PVLAN 中继接口:

[edit vlans] user@switch# set pvlan100 interface ge-0/0/0.0 pvlan-trunk user@switch# set pvlan100 interface ge-0/0/5.0 pvlan-trunk

将主 VLAN 设置为专用且没有本地交换:

[edit vlans] user@switch# set pvlan100 pvlan

设置交换机间隔离 ID 以创建跨交换机的交换机间隔离域:

[edit vlans] user@switch# set pvlan100 pvlan isolation-vlan-id 50

注:要配置隔离端口,请将其作为主 VLAN 的成员之一包括在内,但不要将其配置为属于某个公共组 VLAN。

在主 VLAN 中配置隔离接口:

[edit vlans] user@switch# set pvlan100 interface ge-0/0/17.0 isolated

结果

检查配置结果:

[edit]

user@switch# show

vlans {

finance-comm {

vlan-id 300;

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

primary-vlan pvlan100;

}

hr-comm {

vlan-id 400;

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

primary-vlan pvlan100;

}

pvlan100 {

vlan-id 100;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

ge-0/0/0.0 {

pvlan-trunk;

}

ge-0/0/5.0 {

pvlan-trunk;

}

ge-0/0/17.0;

}

pvlan;

isolation-vlan-id 50;

}

}

在交换机 3 上配置 PVLAN

CLI 快速配置

要快速将交换机 3 配置为此 PVLAN 的分布式交换机,请复制以下命令并将其粘贴到交换机 3 的终端窗口中:

接口 ge-0/0/2.0 是将 PVLAN 连接到路由器的中继端口。

[edit] set vlans finance-comm vlan-id 300 set vlans finance-comm primary-vlan pvlan100 set vlans hr-comm vlan-id 400 set vlans hr-comm primary-vlan pvlan100 set vlans pvlan100 vlan-id 100 set vlans pvlan100 interface ge-0/0/0.0 pvlan-trunk set vlans pvlan100 interface ge-0/0/1.0 pvlan-trunk set vlans pvlan100 pvlan set vlans pvlan100 pvlan isolation-vlan-id 50

程序

分步过程

要将交换机 3 配置为此 PVLAN 的分布式交换机,请使用以下过程:

为跨交换机的社区 VLAN 设置 finance-comm VLAN ID:

[edit vlans] user@switch# finance-comm vlan-id 300

设置此辅助公共组 VLAN finance-comm的主 VLAN:

[edit vlans] user@switch# set vlans finance-comm primary-vlan pvlan100

为跨交换机的 HR 公共组 VLAN 设置 VLAN ID:

[edit vlans] user@switch# set hr-comm vlan-id 400

设置此辅助公共组 VLAN hr-comm的主 VLAN:

[edit vlans] user@switch# set vlans hr-comm primary-vlan pvlan100

设置主 VLAN 的 VLAN ID:

[edit vlans] user@switch# set pvlan100 vlan-id 100

设置将跨相邻交换机连接此 VLAN 的 PVLAN 中继接口:

[edit vlans] user@switch# set pvlan100 interface ge-0/0/0.0 pvlan-trunk user@switch# set pvlan100 interface ge-0/0/5.0 pvlan-trunk

将主 VLAN 设置为专用且没有本地交换:

[edit vlans] user@switch# set pvlan100 pvlan

设置交换机间隔离 ID 以创建跨交换机的交换机间隔离域:

[edit vlans] user@switch# set pvlan100 pvlan isolation-vlan-id 50

注:要配置隔离端口,请将其作为主 VLAN 的成员之一包括在内,但不要将其配置为属于某个公共组 VLAN。

结果

检查配置结果:

[edit]

user@switch# show

vlans {

finance-comm {

vlan-id 300;

primary-vlan pvlan100;

}

hr-comm {

vlan-id 400;

primary-vlan pvlan100;

}

pvlan100 {

vlan-id 100;

interface {

ge-0/0/0.0 {

pvlan-trunk;

}

ge-0/0/1.0 {

pvlan-trunk;

}

ge-0/0/2.0;

}

pvlan;

isolation-vlan-id 50;

}

}

验证

要确认配置工作正常,请执行以下任务:

验证是否已在交换机 1 上创建主 VLAN 和辅助 VLAN

目的

验证跨多台交换机的 PVLAN 配置在交换机 1 上是否正常工作:

操作

show vlans extensive使用以下命令:

user@switch> show vlans extensive

VLAN: __pvlan_pvlan100_ge-0/0/15.0__, Created at: Thu Sep 16 23:15:27 2010

Internal index: 5, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: pvlan100

Protocol: Port Mode, Mac aging time: 300 seconds

Number of interfaces: Tagged 2 (Active = 2), Untagged 1 (Active = 1)

ge-0/0/0.0*, tagged, trunk, pvlan-trunk

ge-0/0/5.0*, tagged, trunk, pvlan-trunk

ge-0/0/15.0*, untagged, access

VLAN: __pvlan_pvlan100_ge-0/0/16.0__, Created at: Thu Sep 16 23:15:27 2010

Internal index: 6, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: pvlan100

Protocol: Port Mode, Mac aging time: 300 seconds

Number of interfaces: Tagged 2 (Active = 2), Untagged 1 (Active = 1)

ge-0/0/0.0*, tagged, trunk, pvlan-trunk

ge-0/0/5.0*, tagged, trunk, pvlan-trunk

ge-0/0/16.0*, untagged, access

VLAN: __pvlan_pvlan100_isiv__, Created at: Thu Sep 16 23:15:27 2010

802.1Q Tag: 50, Internal index: 7, Admin State: Enabled, Origin: Static

Private VLAN Mode: Inter-switch-isolated, Primary VLAN: pvlan100

Protocol: Port Mode, Mac aging time: 300 seconds

Number of interfaces: Tagged 2 (Active = 2), Untagged 0 (Active = 0)

ge-0/0/0.0*, tagged, trunk, pvlan-trunk

ge-0/0/5.0*, tagged, trunk, pvlan-trunk

VLAN: default, Created at: Thu Sep 16 03:03:18 2010

Internal index: 2, Admin State: Enabled, Origin: Static

Protocol: Port Mode, Mac aging time: 300 seconds

Number of interfaces: Tagged 0 (Active = 0), Untagged 0 (Active = 0)

VLAN: finance-comm, Created at: Thu Sep 16 23:15:27 2010

802.1Q Tag: 300, Internal index: 8, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: pvlan100

Protocol: Port Mode, Mac aging time: 300 seconds

Number of interfaces: Tagged 2 (Active = 2), Untagged 2 (Active = 2)

ge-0/0/0.0*, tagged, trunk, pvlan-trunk

ge-0/0/5.0*, tagged, trunk, pvlan-trunk

ge-0/0/11.0*, untagged, access

ge-0/0/12.0*, untagged, access

VLAN: hr-comm, Created at: Thu Sep 16 23:15:27 2010

802.1Q Tag: 400, Internal index: 9, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: pvlan100

Protocol: Port Mode, Mac aging time: 300 seconds

Number of interfaces: Tagged 2 (Active = 2), Untagged 2 (Active = 2)

ge-0/0/0.0*, tagged, trunk, pvlan-trunk

ge-0/0/5.0*, tagged, trunk, pvlan-trunk

ge-0/0/13.0*, untagged, access

ge-0/0/14.0*, untagged, access

VLAN: pvlan100, Created at: Thu Sep 16 23:15:27 2010

802.1Q Tag: 100, Internal index: 4, Admin State: Enabled, Origin: Static

Private VLAN Mode: Primary

Protocol: Port Mode, Mac aging time: 300 seconds

Number of interfaces: Tagged 2 (Active = 2), Untagged 6 (Active = 6)

ge-0/0/0.0*, tagged, trunk, pvlan-trunk

ge-0/0/5.0*, tagged, trunk, pvlan-trunk

ge-0/0/11.0*, untagged, access

ge-0/0/12.0*, untagged, access

ge-0/0/13.0*, untagged, access

ge-0/0/14.0*, untagged, access

ge-0/0/15.0*, untagged, access

ge-0/0/16.0*, untagged, access

Secondary VLANs: Isolated 2, Community 2, Inter-switch-isolated 1

Isolated VLANs :

__pvlan_pvlan100_ge-0/0/15.0__

__pvlan_pvlan100_ge-0/0/16.0__

Community VLANs :

finance-comm

hr-comm

Inter-switch-isolated VLAN :

__pvlan_pvlan100_isiv__意义

输出显示已在交换机 1 上创建了一个 PVLAN,并显示该 VLAN 包括两个隔离 VLAN、两个公共组 VLAN 和一个交换机间隔离 VLAN。PVLAN 中继字段和交换机间隔离字段的存在表示此 PVLAN 跨越多台交换机。

验证是否已在交换机 2 上创建主 VLAN 和辅助 VLAN

目的

验证跨多台交换机的 PVLAN 配置在交换机 2 上是否正常工作:

操作

show vlans extensive使用以下命令:

user@switch> show vlans extensive

VLAN: __pvlan_pvlan100_ge-0/0/17.0__, Created at: Thu Sep 16 23:19:22 2010

Internal index: 5, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: pvlan100

Protocol: Port Mode, Mac aging time: 300 seconds

Number of interfaces: Tagged 2 (Active = 2), Untagged 1 (Active = 1)

ge-0/0/0.0*, tagged, trunk, pvlan-trunk

ge-0/0/5.0*, tagged, trunk, pvlan-trunk

ge-0/0/17.0*, untagged, access

VLAN: __pvlan_pvlan100_isiv__, Created at: Thu Sep 16 23:19:22 2010

802.1Q Tag: 50, Internal index: 6, Admin State: Enabled, Origin: Static

Private VLAN Mode: Inter-switch-isolated, Primary VLAN: pvlan100

Protocol: Port Mode, Mac aging time: 300 seconds

Number of interfaces: Tagged 2 (Active = 2), Untagged 0 (Active = 0)

ge-0/0/0.0*, tagged, trunk, pvlan-trunk

ge-0/0/5.0*, tagged, trunk, pvlan-trunk

VLAN: default, Created at: Thu Sep 16 03:03:18 2010

Internal index: 2, Admin State: Enabled, Origin: Static

Protocol: Port Mode, Mac aging time: 300 seconds

Number of interfaces: Tagged 0 (Active = 0), Untagged 0 (Active = 0)

VLAN: finance-comm, Created at: Thu Sep 16 23:19:22 2010

802.1Q Tag: 300, Internal index: 7, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: pvlan100

Protocol: Port Mode, Mac aging time: 300 seconds

Number of interfaces: Tagged 2 (Active = 2), Untagged 2 (Active = 2)

ge-0/0/0.0*, tagged, trunk, pvlan-trunk

ge-0/0/5.0*, tagged, trunk, pvlan-trunk

ge-0/0/11.0*, untagged, access

ge-0/0/12.0*, untagged, access

VLAN: hr-comm, Created at: Thu Sep 16 23:19:22 2010

802.1Q Tag: 400, Internal index: 8, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: pvlan100

Protocol: Port Mode, Mac aging time: 300 seconds

Number of interfaces: Tagged 2 (Active = 2), Untagged 2 (Active = 2)

ge-0/0/0.0*, tagged, trunk, pvlan-trunk

ge-0/0/5.0*, tagged, trunk, pvlan-trunk

ge-0/0/13.0*, untagged, access

ge-0/0/14.0*, untagged, access

VLAN: pvlan100, Created at: Thu Sep 16 23:19:22 2010

802.1Q Tag: 100, Internal index: 4, Admin State: Enabled, Origin: Static

Private VLAN Mode: Primary

Protocol: Port Mode, Mac aging time: 300 seconds

Number of interfaces: Tagged 2 (Active = 2), Untagged 5 (Active = 5)

ge-0/0/0.0*, tagged, trunk, pvlan-trunk

ge-0/0/5.0*, tagged, trunk, pvlan-trunk

ge-0/0/11.0*, untagged, access

ge-0/0/12.0*, untagged, access

ge-0/0/13.0*, untagged, access

ge-0/0/14.0*, untagged, access

ge-0/0/17.0*, untagged, access

Secondary VLANs: Isolated 1, Community 2, Inter-switch-isolated 1

Isolated VLANs :

__pvlan_pvlan100_ge-0/0/17.0__

Community VLANs :

finance-comm

hr-comm

Inter-switch-isolated VLAN :

__pvlan_pvlan100_isiv__意义

输出显示已在交换机 2 上创建了 PVLAN,并显示该 VLAN 包含一个隔离 VLAN、两个公共组 VLAN 和一个交换机间隔离 VLAN。PVLAN 中继字段和交换机间隔离字段的存在表示此 PVLAN 跨越多台交换机。将此输出与交换机 1 的输出进行比较时,可以看到两台交换机属于同一个 PVLAN (pvlan100)。

验证是否已在交换机 3 上创建主 VLAN 和辅助 VLAN

目的

验证跨多台交换机的 PVLAN 配置在交换机 3 上是否正常工作:

操作

show vlans extensive使用以下命令:

user@switch> show vlans extensive

VLAN: __pvlan_pvlan100_isiv__, Created at: Thu Sep 16 23:22:40 2010

802.1Q Tag: 50, Internal index: 5, Admin State: Enabled, Origin: Static

Private VLAN Mode: Inter-switch-isolated, Primary VLAN: pvlan100

Protocol: Port Mode, Mac aging time: 300 seconds