在 MX 系列路由器上集成瞻博网络 ATP 云和 Web 过滤

概述

瞻博网络高级威胁防御(瞻博网络 ATP 云)与 MX 系列路由器集成,通过将基于云的威胁检测软件与新一代防火墙系统相结合,保护网络中的所有主机免受不断变化的安全威胁。

本主题概括介绍瞻博网络 ATP 云、策略实施器、安全智能、Web 过滤及其在 MX 系列路由器上集成时的优势。

有关平台和版本信息的详细信息,请参阅 功能浏览器 。

好处

-

与 MX 路由器集成时,可简化部署并增强反威胁功能。

-

使用多种工具组合来防御“零日”威胁,从而对复杂的隐匿威胁提供强大的覆盖。

-

通过策略增强功能检查入站和出站流量,使用户能够阻止恶意软件、隔离受感染的系统、防止数据外泄和中断横向移动。

-

支持高可用性以提供不间断的服务。

-

提供可扩展性以处理需要更多计算资源的不断增加的负载,增加网络带宽以接收更多客户提交的内容,以及为恶意软件提供大量存储。

-

提供深度检查、切实可行的报告和内联恶意软件拦截。

-

能够使用日志中的 VRF 信息提供租赁信息

了解策略实施器和瞻博网络 ATP 云

瞻博网络 Security Director 包含一项称为策略实施器 (PE) 的功能,使其能够从威胁状况中学习,自动创建策略,并将实施动态部署到网络中的瞻博网络设备。

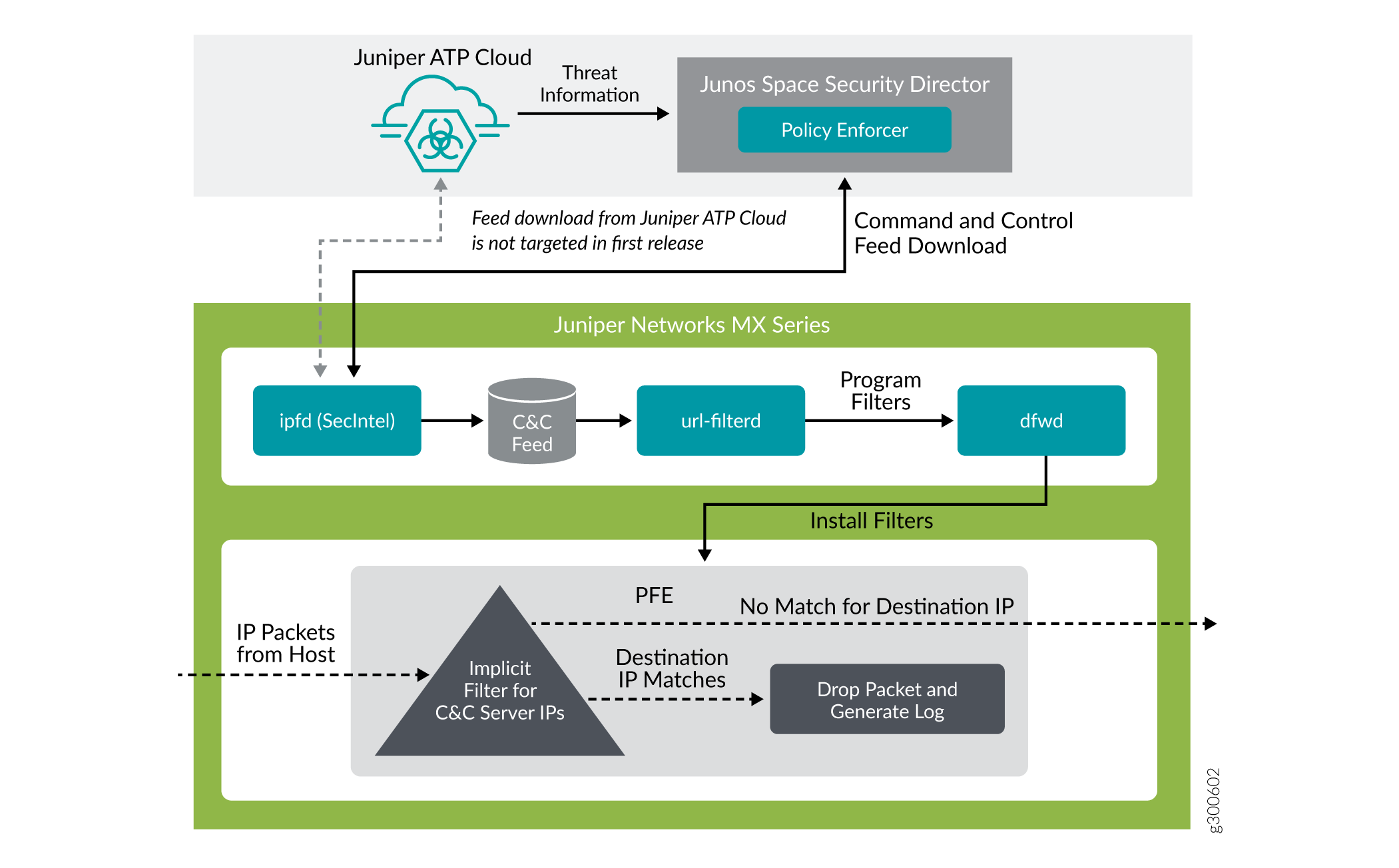

图 1 展示了 PE、瞻博网络 ATP 云和充当防火墙的 MX 路由器之间的流量信息流。

-

策略实施器 (PE) 从威胁情况中学习,自动创建策略,并将实施部署到网络中的瞻博网络设备。

-

瞻博网络高级威胁防御(瞻博网络 ATP 云)通过将基于云的威胁检测软件与新一代防火墙系统相结合,保护您网络中的所有主机。

-

MX 路由器从策略实施器 (PE) 获取威胁情报源,并实施这些策略来隔离遭到入侵的主机。它由以下重要组件组成:

-

安全情报流程

-

Web 过滤流程

-

防火墙进程

-

要了解系统架构的功能,请考虑以下示例:如果用户从互联网下载文件,而该文件通过 MX 防火墙,则可以将该文件发送到瞻博网络 ATP 云以进行恶意软件检查(具体取决于您的配置设置)。如果确定文件是恶意软件,PE 将识别下载该文件的主机的 IP 地址和 MAC 地址。根据用户定义的策略,可以将该主机置于隔离 VLAN 中或阻止其访问 Internet。

MX 系列路由器可以与瞻博网络 ATP 云集成,以防止受攻击的主机(僵尸网络)与命令和控制服务器通信:

-

从 Junos OS 18.4R1 版开始,将自适应服务作为内联安全功能

-

从 Junos OS 19.3R2 版开始,将新一代服务作为内联安全功能

MX S 系列路由器可以通过以下任一方法下载 C&C 和 Geo-IP:

-

间接方法策略实施器的作用类似于定义环境中所有设备的源代理。此方法有助于避免个别设备访问互联网上的瞻博网络 ATP 云服务。因此,降低了设备连接到Internet的脆弱性。

-

直接方法 - MX 系列路由器直接注册到瞻博网络 ATP 云,以下载 C&C 和 Geo-IP 源。

安全智能 (SecIntel) - 概述

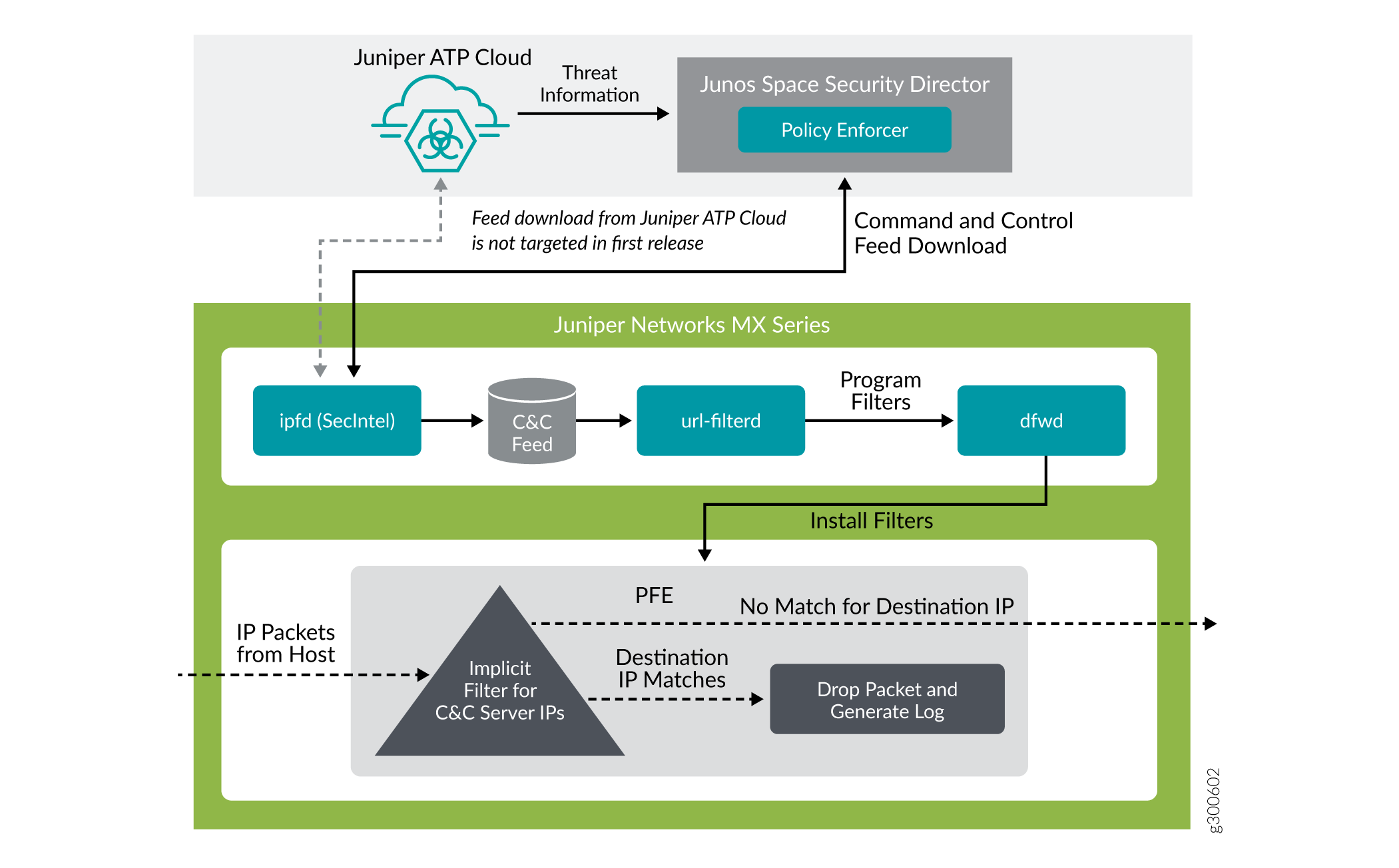

安全智能进程 (IPFD) 负责从源连接器或 ATP 云源服务器下载安全智能源并进行解析。MX 平台上的 IPFD 进程从策略实施器获取命令并控制 IPv4/IPv6 源。C&C 源本质上是僵尸网络的已知命令和控制服务器的服务器列表。该列表还包括已知的恶意软件下载来源的服务器。这样获取的信息保存在 /var/db/url-filterd 目录下创建的文件 (urlf_si_cc_db.txt) 中。

IPFD发送到Web过滤过程的不允许IP的文件格式如下:

IPv4 address | IPv6 address, threat-level.

threat-level是一个介于 1 到 10 之间的整数,用于表示扫描的恶意软件和受感染主机文件的威胁级别。此处,1 表示最低威胁级别,10 表示最高威胁级别。

例如:178.10.19.20、4

其中,178.10.19.20 表示不允许的 IP,4 表示 threat-level.

C&C 源数据库将同步到备份路由引擎上。然后,IPFD将信息共享到Web过滤过程(url过滤)。Web 过滤过程将读取文件内容并相应地配置过滤器。

配置安全智能以从策略实施器下载 CC 源

要从瞻博网络 ATP 云/策略实施器下载命令并控制 IPv4/IPv6 源,请在[edit services]层次结构中包含语security-intelligence句,如以下示例所示:

security-intelligence { authentication { auth-token 7QGSBL5ZRKR5UHUZ2X2R6QLHB656D5EN; } url https://10.92.83.245:443/api/v1/manifest.xml; traceoptions { file security-inteligence.log size 1g; level all; flag all; } }

Web 过滤(URL 过滤) - 概述

Web 过滤过程读取从 IPFD 获取的文件内容,并相应地在数据包转发引擎上配置过滤器。Web 过滤过程通过对数据包转发引擎中的过滤器进行编程来阻止发往被阻止 IP 地址的数据包并生成用于报告事件的日志,从而强制执行命令和控制源。

图 2 说明了 IPFD 获取 C&C 馈送然后由 Web 过滤过程处理的方式。

Web 过滤器配置文件可以有多个模板。每个模板都由一组用于 Web 过滤的已配置逻辑接口以及一个或多个术语组成。术语是一组匹配标准,如果满足匹配标准,则要执行作。要将 Web 过滤器配置文件配置为使用动态提取的 C&C 源,可以在层次结构级别下[edit services web-filter profile profile-name 配置security-intelligence-policy命令。无需为security-intelligence-policy基于 Web 过滤器的配置文件配置术语。

您可以在 edit web-filter profile profile-name security-intelligence-policy threat-level threat-level threat-action 层次结构级别为 Web 过滤器配置文件配置以下威胁级别作:

-

drop -

drop-and-log -

log

您只能threat-action为每个 threat level.如果未为特定 配置,threat-action则默认threat-action值为 accept。threat level

从 Junos OS 24.4R1 版开始,对于配置了 log 作的威胁,威胁级别和租户或 VRF 信息将嵌入到传出系统日志中。服务等级策略映射通过用于存储和指示威胁级别的新 user-attribute integer 关键字进行了增强。

您可以在层次结构中[editi class-of-service policy-map policy-name]配置。user-attribute integer

每个威胁级别配置中都会引用策略映射,以将新的 用户属性<> 映射到 dfw 过滤器术语中,从而为每个威胁级别驱动已配置的作。策略图在 [edit services web-filter profile profile-name security-intelligence-policy threat level integer policy-map policy-name] 层次结构或 [edit services web-filter profile profile-name url-filter-template template-name security-intelligence-policy threat level integer policy-map policy-name] 层次结构中使用,以将威胁级别映射到用户属性。

例如

[edit] user@host set class-of-service policy-map threat1 user-attribute 1 user@host set class-of-service policy-map threat2 user-attribute 2 user@host set class-of-service policy-map threat3 user-attribute 3 ... ... user@host set class-of-service policy-map threat10 user-attribute 10 user@host set class-of-service policy-map white-list user-attribute 11 user@host set class-of-service policy-map black-list user-attribute 12 ...

[edit] user@host set services web-filter profile ATP-P1 security-intelligence-policy threat-level 1 threat-action log user@host set services web-filter profile ATP-P1 security-intelligence-policy threat-level 1 policy-map threat1

另见

配置用于抽样的 Web 过滤器配置文件

从 Junos OS 19.3R1 版开始,Web 过滤过程(url 过滤)支持将数据包内联采样作为威胁级别作。根据您配置的威胁作对数据包进行丢弃、记录和取样。对于扩展方案,数据包采样优先于日志记录选项。除了现有的威胁级别作外,您还可以在 edit web-filter profile profile-name security-intelligence-policy threat-level threat-level threat-action 层次结构级别的 Web 过滤器配置文件上配置以下威胁级别作:

drop-and-sampledrop-log-and-samplelog-and-samplesample

内联流监控对数据包进行采样,并以 IPFIX 格式将流记录发送到流收集器。通过将采样数据包接收的 IP 与 /var/db/url-filterd/urlf_si_cc_db.txt 中的相应 IP 条目进行匹配,可以推导出在外部收集器接收的采样数据包的威胁级别。您可以使用以下任一方法配置采样:

将采样实例与在

[edit chassis]层次结构级别上存在介质接口的 FPC 相关联。如果要配置 IPv4 流、IPv6 流或 VPLS 流的采样,则可以为每个家族配置流哈希表大小。配置模板

[edit services flow-monitoring属性,以便在层次结构级别进行内联流监控。配置采样实例,关联流服务器 IP 地址、端口号、流导出速率,并指定层级收集器

[edit forwarding-options。

将采样实例与 FPC 关联

要将定义的实例与特定的 FPC、MPC 或 DPC 相关联,请在 [edit chassis fpc number]层次结构级别包含语sampling-instance句,如以下示例所示:

chassis {

redundancy {

graceful-switchover;

}

fpc 0 {

pic0 {

inline-services {

bandwidth 10g;

}

}

}

pic 2 {

inline-services {

bandwidth 10g;

}

}

pic 3 {

inline-services {

bandwidth 10g;

}

}

sampling-instance 1to1;

inline-services{

flow-table-size {

ipv4-flow-table-size 5;

ipv6flow-table-size 5;

}

}

}

配置采样实例,并将模板与采样实例进行关联。

要为内联流监控配置模板属性,请在 edit services flow-monitoring 层次结构级别包含以下语句,如以下示例所示:

services {

flow-monitoring {

version-ipfix {

template ipv4 {

flow-active-timeout 60;

flow-inactive-timeout 60;

template-refresh-rate {

packets 48000;

seconds 60;

}

option-refresh-rate {

packets 48000;

seconds 60;

}

ipv4-template;

template ipv6 {

flow-active-timeout 60;

flow-inactive-timeout 60;

template-refresh-rate {

packets 48000;

seconds 60;

}

ipv6-template;

}

}

}

配置示例实例并关联流服务器 IP 地址和其他参数。

配置采样实例并关联流服务器 IP 地址和其他参数。在层次结构中 [edit forwarding-options] 包括以下语句,如以下示例所示:

forwarding-options {

sampling {

traceoptions {

file ipfix.log size 10k;

}

instance {

1to1 {

input {

rate 1;

}

family inet {

output {

flow-server 192.168.9.194;

port 2055;;

autonomous-system-type origin;

version-ipfix {

template {

ipv4;

}

}

}

inline-jflow {

source-address 192.168.9.195;

}

}

}

family inet6 {

output {

flow-server 192.168.9.194;

port 2000;

autonomous-system-type origin;

version-ipfix {

template {

ipv6;

}

}

}

inline-jflow {

source-address 192.168.9.195;

}

}

}

}

}

示例:配置 Web 过滤器配置文件以定义不同的威胁级别

web-filter {

profile Profile1 ;

security-intelligence-policy{

file-type txt;

threat-level 7 {

threat-action {

log-and-sample;

}

}

threat-level 8 {

threat-action {

drop-log-and-sample;

}

}

threat-level 10 {

threat-action {

drop-log-and-sample;

}

}

threat-level 5{

threat-action {

drop-log-and-sample;

}

}

threat-level 6 {

threat-action {

drop-log-and-sample;

}

}

threat-level 9{

threat-action {

drop-log-and-sample;

}

}

}

url-filter-template template1 {

client-interfaces ge-0/0/4.0;

client-routing-instance inet.0;

}

}

traceoptions {

file webfilter_log size 1g;

level all;

flag all;

}

}

}

另见

GeoIP 过滤

概述

GeoIP 源本质上是 IP 地址到国家/地区代码的映射列表。从 Junos OS 21.4 R1 版开始,您可以在 MX 系列路由器上配置基于 IP 的地理位置,以便从策略实施器获取 GeoIP 源。通过部署 GeoIP 源,您可以启用网络以防止设备与属于特定国家/地区的 IP 地址进行通信。

您可以在 MX 系列路由器上配置安全智能进程 (IPFD) 以从策略实施器获取 GeoIP 源。与现有的 C&C IP 或 IPv6 源类似,IPFD 从策略实施器下载 GeoIP 源。IPFD将信息源翻译成随后由网络过滤过程(url过滤)处理的文件格式。

从 Junos OS 22.1R1 版开始,您可以在 MX 系列路由器上配置安全智能进程 (IPFD),以便从瞻博网络 ATP 云获取 GeoIP 源。与现有的 C&C IP 或 IPv6 源类似,IPFD 从瞻博网络 ATP 云下载 GeoIP 源。

如何在 MX 系列路由器上配置 GeoIP 过滤

IPFD 获取的信息保存在 /var/db/url-filterd 位置创建的文件 (urlf_si_geoip_db.txt) 中。

IPFD发送到Web过滤过程的文件格式如下:

IPv4 address|IPv6 address,Prefix,threat-level,VRF-name,Gen-num.Gen-num 始终为 0。 VRF-name 指国家/地区代码。

例如,178.10.19.22,12,255,US,0

IPFD 和 Web 过滤过程保持 pconn 连接,用于传达包含 GeoIP 源的文件的创建或更新。Web 过滤过程通过对 PFE 中的过滤器进行编程来阻止发往被阻止国家/地区的数据包,从而强制执行 GeoIP 源。liburlf 提供的 API 用于验证和解析文件。

Web 过滤过程读取包含 IP 地址列表的文件,PFE 过滤器将使用源中列出的目标 IP 地址以及为关联国家/地区配置的作进行编程。

-

全局筛选器 - 国家/地区在配置文件中以全局规则进行配置。特定于该全局规则的国家/地区的所有 IP 地址都在单个过滤器中进行编程,并应用于配置文件中的所有模板。您可以通过在层次结构中

[edit services web-filter profile profile-name security-intelligence-policy]配置geo-ip rule match country country-name来配置配置文件以动态获取 GeoIP 源。 组过滤器 - 在模板下配置国家/地区组。与组的国家/地区关联的所有 IP 地址都会在组过滤器中进行编程,该过滤器应用于配置该组的模板。Group 是由 liburlf 解析的 json 文件中定义的国家/地区列表。

要配置组筛选器,必须在 /var/db/url-filterd 位置配置 json 文件, group.json 文件包含组映射。

json文件的格式如下:

[{"group_name" : "group1","country" : ["ZA","YE"]},{"group_name" : "group2","country" : ["YT"]}]要动态获取 GeoIP 源,可以使用单个配置文件配置全局过滤器,也可以使用模板配置多个组过滤器。我们不支持同时使用这两种配置。

在 json 文件中创建的组在层次结构中

[edit services web-filter profile profile-name url-filter-template template-name security-intelligence-policy geo-ip rule match group group-name]定义的 GeoIP match 子句中引用。

全球白名单和全局黑名单

您可以通过添加自己的允许列表和阻止列表来自定义 IP 源。这对于管理安全作中心自定义的情报源或作为误报的临时措施很有帮助。从 Junos OS 21.4R1 版开始,您可以通过 CLI 或文件根据配置允许或阻止某些 IP 地址。您可以为允许列表配置单独的列表,为阻止列表配置单独的列表,或者将 IP 地址包含在文件中,并在 CLI 配置中包含文件名。

您可以在层次结构中[edit services web-filter]创建一个IP-address-list。此处,IP-address-list包含必须允许或阻止的 IP 地址列表。您还可以创建一个文件,其中包含需要在 /var/db/url-filterd 位置允许或阻止的 IP 地址。配置为文件或 IP 地址列表一部分的 IP 地址被编程为全局过滤器的一部分,该过滤器附加到所有模板。

您可以通过在层次结构中edit services web-filter profile profile-name security-intelligence-policy进行配置white-list (IP-address-list | file-name) 来定义全局允许列表。您可以通过配置 black-list (IP-address-list | file-name) AT 层次edit services web-filter profile profile-name security-intelligence-policy结构来定义全局阻止列表。此处的 ,是指IP-address-list在层次结构中[edit services web-filter]指定的 IP 地址列表的名称。指的是file-name文件的名称,其中包含必须允许或阻止的 IP 地址列表。该文件必须位于 /var/db/url-filterd 位置,并且名称必须与配置中的名称相同。

全局允许列表文件的格式如下:

Security Intelligence Policy Enforcement Version 2.0

IP Address,Prefix,Threat-level,VRF-Name,Gen-Num 198.51.100.1,32,0,junos-default-vrf,0

全局黑名单文件格式如下:

Security Intelligence Policy Enforcement Version 2.0

IP Address,Prefix,Threat-level,VRF-Name,Gen-Num 192.168.1.1,255,junos-default-vrf,0

Web 过滤过程解析全局允许列表或全局阻止列表 IP 地址列表,并使用配置的 IP 地址对隐式过滤器术语进行编程,以允许或阻止数据包。

变更历史表

是否支持某项功能取决于您使用的平台和版本。使用 功能浏览器 查看您使用的平台是否支持某项功能。