IPsec 概述

了解 Junos VPN Site Secure

Junos VPN Site Secure 是多服务线卡(MS-DPC、MS-MPC 和 MS-MIC)上支持的一套 IPsec 功能,在 13.2 之前的 Junos 版本中称为 IPsec 服务。在 Junos OS 13.2 及更高版本中,术语 IPsec 功能仅用于指代自适应服务和加密服务 PIC 上的 IPsec 实施。本主题概述了 Junos VPN Site Secure,其中包含以下部分:

IPsec

IPsec 架构为 IP 版本 4 (IPv4) 和 IP 版本 6 (IPv6) 网络层提供了一套安全套件。该套件提供源身份验证、数据完整性、机密性、重放保护和源不可否认性等功能。除了 IPsec 之外,Junos OS 还支持互联网密钥交换 (IKE),用于定义密钥生成和交换机制,并管理安全关联 (SA)。

IPsec 还定义了可与任何网络层协议配合使用的安全关联和密钥管理框架。SA 指定要应用于两个 IP 层实体之间流量的保护策略。IPsec 可在两个对等方之间建立安全隧道。

安全性关联

要使用 IPsec 安全服务,请在主机之间创建 SA。SA 是一种单工连接,使两台主机能够通过 IPsec 安全地相互通信。SA 有两种类型:

-

手动 SA 不需要协商;所有值(包括键)都是静态的,并在配置中指定。手动 SA 静态定义要使用的安全参数索引 (SPI) 值、算法和密钥,并且要求在隧道的两端进行匹配的配置。每个对等方必须具有相同的配置选项才能进行通信。

-

动态 SA 需要额外配置。使用动态 SA 时,您先配置 IKE,然后再配置 SA。IKE 创建动态安全关联;它为 IPsec 协商 SA。IKE 配置定义用于建立与对等安全安全网关的安全 IKE 连接的算法和密钥。然后,该连接用于动态约定动态 IPsec SA 使用的密钥和其他数据。首先协商 IKE SA,然后用于保护确定动态 IPsec SA 的协商。

IKE

IKE 是一种创建动态 SA 的密钥管理协议;它为 IPsec 协商 SA。IKE 配置定义用于与对等安全网关建立安全连接的算法和密钥。

IKE 执行以下任务:

-

协商和管理 IKE 和 IPsec 参数。

-

验证安全密钥交换。

-

通过共享机密(而非密码)和公钥提供相互对等身份验证。

-

提供身份保护(在主模式下)。

现在支持两个版本的 IKE 协议(IKEv1 和 IKEv2)。IKE 协商安全属性并建立共享密钥以形成双向 IKE SA。在 IKE 中,将建立入站和出站 IPsec SA,并通过 IKE SA 保护交换。从 Junos OS 11.4 版开始,所有 M Series、MX 系列 和 T Series 路由器默认支持 IKEv1 和 IKEv2。IKE 还生成密钥材料,提供完全向前保密以及交换身份。

从 Junos OS 18.2R1 版开始,您可以将带有 MS-MPC 或 MS-MIC 的 MX 系列路由器配置为仅充当 IKE 响应方。在此仅响应方模式下,MX 系列路由器不会启动 IKE 协商,只会响应对等网关发起的 IKE 协商。与其他供应商的设备(如 Cisco 设备)互作时,可能需要这样做。由于 MX 系列不支持流量选择器中的协议和端口值,因此无法发起到需要这些值的其他供应商对等网关的 IPsec 隧道。通过在 MX 系列上配置仅响应模式,MX 可以在从对等网关发起的 IKE 协商中接受流量选择器。

从 Junos OS 18.2R1 版开始,您可以将 MX 系列路由器配置为 MS-MPC 或 MS-MIC,以便仅发送终端实体证书以进行基于证书的 IKE 身份验证,而不是完整的证书链。这样可以避免 IKE 分段。

从 Junos OS 19.1R1 版开始,可分辨名称支持已添加到IKE协商期间用于验证 VPN 对等设备的IKE标识 (IKE ID) 中。MX 系列路由器从远程对等方接收的 IKE ID 可以是 IPv4 或 IPv6 地址、主机名、全限定域名 (FQDN) 或可识别名称 (DN)。远程对等方发送的 IKE ID 需要与 MX 系列路由器预期的 ID 匹配。否则,IKE ID 验证将失败,并且不会建立 VPN。

不支持 NAT-T

在 Junos OS 17.4R1 版之前,MX 系列路由器上的 Junos VPN Site Secure IPsec 功能套件不支持网络地址转换遍历 (NAT-T),您必须在 MX 系列路由器上禁用 NAT-T,以避免运行不受支持的 NAT-T(请参阅在 MX 系列路由器上禁用 NAT-T,以处理受 IPsec 保护的数据包的 NAT).NAT-T 是一种绕过受 IPsec 保护的数据通过 NAT 设备进行地址转换时遇到的 NAT 地址转换问题的方法。

ES PIC 上的 IPsec 与多服务网卡上的 Junos VPN Site Secure 的对比

表 1 比较了 ES PIC 接口上 IPsec 功能的顶级配置,以及自适应服务 PIC 上的 IPsec 和多服务线卡上的 Junos VPN Site Secure 。

| ES PIC 配置 |

AS 和多服务线卡配置 |

|---|---|

[edit security ipsec]

proposal {...}

|

[edit services ipsec-vpn ipsec]

proposal {...}

|

[edit security ipsec]

policy {...}

|

[edit services ipsec-vpn ipsec]

policy {...}

|

[edit security ipsec]

security-association sa-dynamic {...}

|

[edit services ipsec-vpn rule rule-name]

term term-name match-conditions {...}

then dynamic {...}]

|

[edit security ipsec]

security-association sa-manual {...}

|

[edit services ipsec-vpn rule rule-name]

term term-name match-conditions {...}

then manual {...}]

|

[edit security ike]

proposal {...}

|

[edit services ipsec-vpn ike]

proposal {...}

|

[edit security ike]

policy {...}

|

[edit services ipsec-vpn ike]

policy {...}

|

| 不适用 |

[edit services ipsec-vpn]

rule-set {...}

|

| 不适用 |

[edit services ipsec-vpn]

service-set {...}

|

[edit interfaces es-fpc/pic/port] tunnel source address |

[edit services ipsec-vpn service-set set-name ipsec-vpn local-gateway address] |

[edit interfaces es-fpc/pic/port] tunnel destination address |

[edit services ipsec-vpn rule rule-name] remote-gateway address |

尽管许多相同的语句和属性在两个平台(多服务和 ES)上都有效,但配置不可互换。您必须为路由器中安装的 PIC 类型提交完整的配置。

身份验证算法

身份验证是验证发件人身份的过程。身份验证算法使用共享密钥来验证 IPsec 设备的真实性。Junos OS 使用以下身份验证算法:

消息摘要 5 (MD5) 使用单向散列函数将任意长度的消息转换为 128 位的固定长度消息摘要。由于转换过程的原因,通过从生成的消息摘要向后计算原始消息来计算原始消息在数学上是不可行的。同样,对消息中单个字符的更改将导致它生成一个非常不同的消息摘要编号。

为了验证消息是否被篡改,Junos OS 会将计算出的消息摘要与使用共享密钥解密的消息摘要进行比较。Junos OS 使用 MD5 散列消息身份验证代码 (HMAC) 变体,可提供额外级别的散列。MD5 可与身份验证头 (AH)、封装安全性有效负载 (ESP) 和互联网密钥交换 (IKE) 配合使用。

安全散列算法 1 (SHA-1) 使用比 MD5 更强大的算法。SHA-1 采用长度小于 264 位的消息,并生成 160 位的消息摘要。大消息摘要可确保数据未被更改,并且数据源自正确的源。Junos OS 使用 SHA-1 HMAC 变体,可提供额外级别的散列。SHA-1 可与 AH、ESP 和 IKE 配合使用。

SHA-256、SHA-384 和 SHA-512(有时以 SHA-2 的名称分组)是 SHA-1 的变体,使用更长的消息摘要。Junos OS 支持 SHA-256 版本的 SHA-2,可以处理所有版本的高级加密标准 (AES)、数据加密标准 (DES) 和三重 DES (3DES) 加密。

加密算法

加密将数据编码为安全格式,使其无法被未经授权的用户破译。与身份验证算法一样,共享密钥与加密算法一起使用,以验证 IPsec 设备的真实性。Junos OS 使用以下加密算法:

数据加密标准密码字组链接 (DES-CBC) 是一种对称密钥块算法。DES 使用 64 位的密钥大小,其中 8 位用于错误检测,其余 56 位用于加密。DES 对共享密钥执行一系列简单的逻辑运算,包括排列和替换。CBC 从 DES 获取第一个 64 位输出块,将该块与第二个块组合在一起,将其反馈到 DES 算法中,并对所有后续块重复此过程。

三重 DES-CBC (3DES-CBC) 是一种类似于 DES-CBC 的加密算法,但提供更强的加密结果,因为它使用三个密钥进行 168 位(3 x 56 位)加密。3DES 的工作原理是使用第一个密钥对区块进行加密,使用第二个密钥解密区块,使用第三个密钥重新加密区块。

高级加密标准 (AES) 是一种基于比利时密码学家 Joan Daemen 博士和 Vincent Rijmen 博士开发的 Rijndael 算法的下一代加密方法。它使用一个 128 位块和三种不同的密钥大小(128、192 和 256 位)。根据键大小,算法执行一系列计算(10、12 或 14 轮),包括字节替换、列混合、行移位和键添加。RFC 3602“ AES-CBC 密码算法及其与 IPsec 的配合使用”中定义了将 AES 与 IPsec 配合使用的方法。

从 Junos OS 17.3R1 版开始,MS-MPC 和 MS-MIC 支持伽罗瓦/计数器模式下的高级加密标准 (AES-GCM)。但是,在 Junos FIPS 模式下,Junos OS 17.3R1 版不支持 AES-GCM。从 Junos OS 17.4R1 版开始,Junos FIPS 模式支持 AES-GCM。AES-GCM 是一种经过身份验证的加密算法,旨在提供身份验证和隐私。AES-GCM 通过二进制 Galois 字段使用通用散列来提供经过身份验证的加密,并允许以数十 Gbps 的数据速率进行经过身份验证的加密。

也可以看看

IPsec 协议

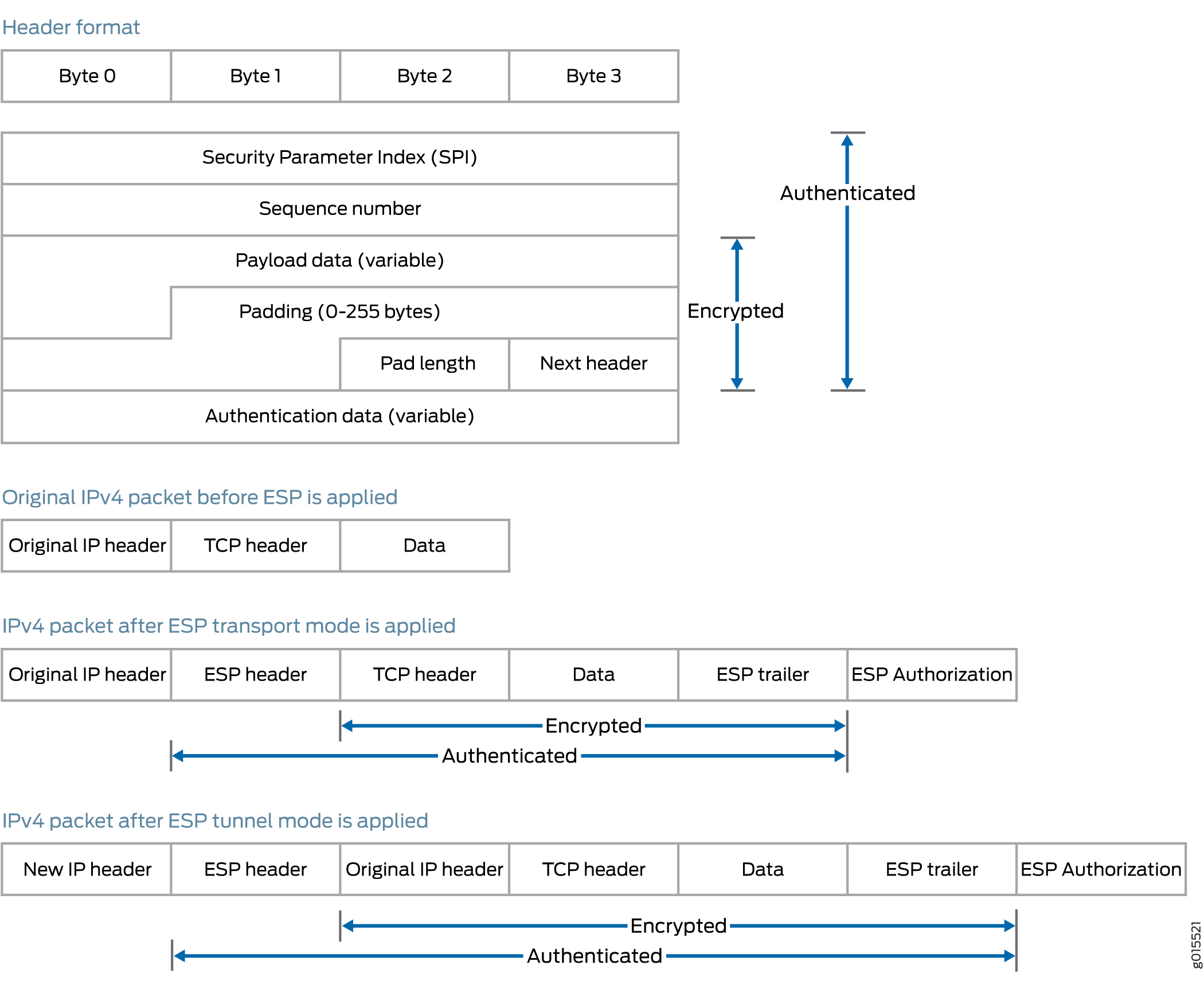

IPsec 协议确定应用于受路由器保护的数据包的身份验证和加密类型。Junos OS 支持以下 IPsec 协议:

AH — AH 在 RFC 2402 中定义,可为 IPv4 和 IPv6 数据包提供无连接完整性和数据源身份验证。它还提供防重放保护。AH 对尽可能多的 IP 报头以及上层协议数据进行身份验证。但是,某些 IP 报头字段可能会在传输过程中发生变化。由于发送方可能无法预测这些字段的值,因此它们不受 AH 的保护。在 IP 报头中,AH 可在 IPv4 数据包字段和

Next HeaderIPv6 数据包字段中Protocol用值 来51标识。图 1 显示了 AH 提供的 IPsec 保护示例。注意:T Series、M120 和 M320 路由器不支持 AH。

ESP — 在 RFC 2406 中定义,ESP 可以提供加密和有限流量的机密性或无连接完整性、数据源身份验证和防重放服务。在 IP 报头中,可以在 IPv4 数据包字段和

Next HeaderIPv6 数据包字段中Protocol标识 ESP50的值。图 2 显示了 ESP 提供的 IPsec 保护示例。

束 — 比较 AH 和 ESP 时,可以发现两种协议都有一些优点和缺点。ESP 可提供不错级别的身份验证和加密,但仅对部分 IP 数据包执行此作。相反,尽管 AH 不提供加密,但它为整个 IP 数据包提供身份验证。因此,Junos OS 提供了第三种形式的 IPsec 协议,称为协议捆绑包。捆绑选项提供 AH 身份验证与 ESP 加密的混合组合。

也可以看看

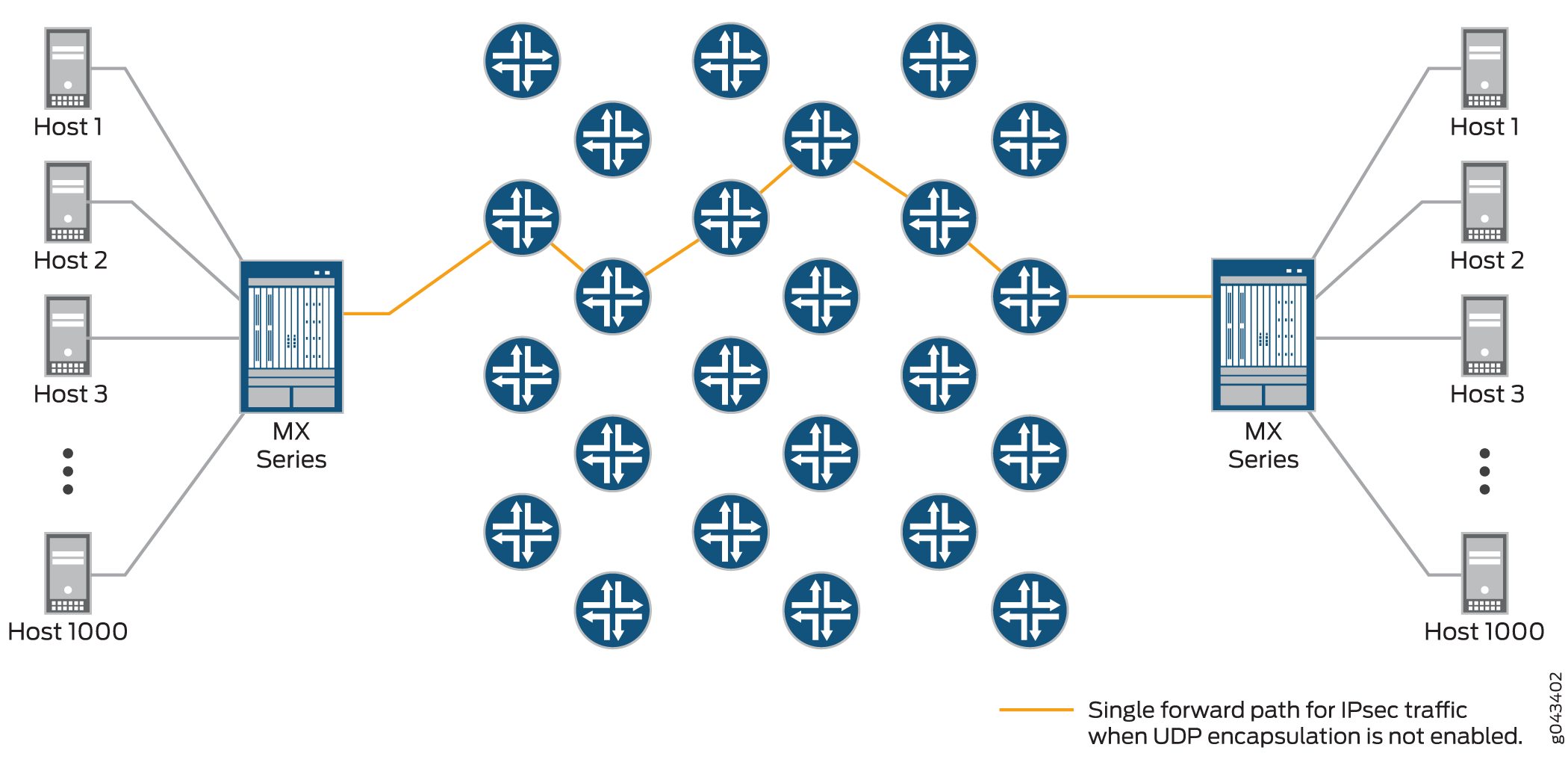

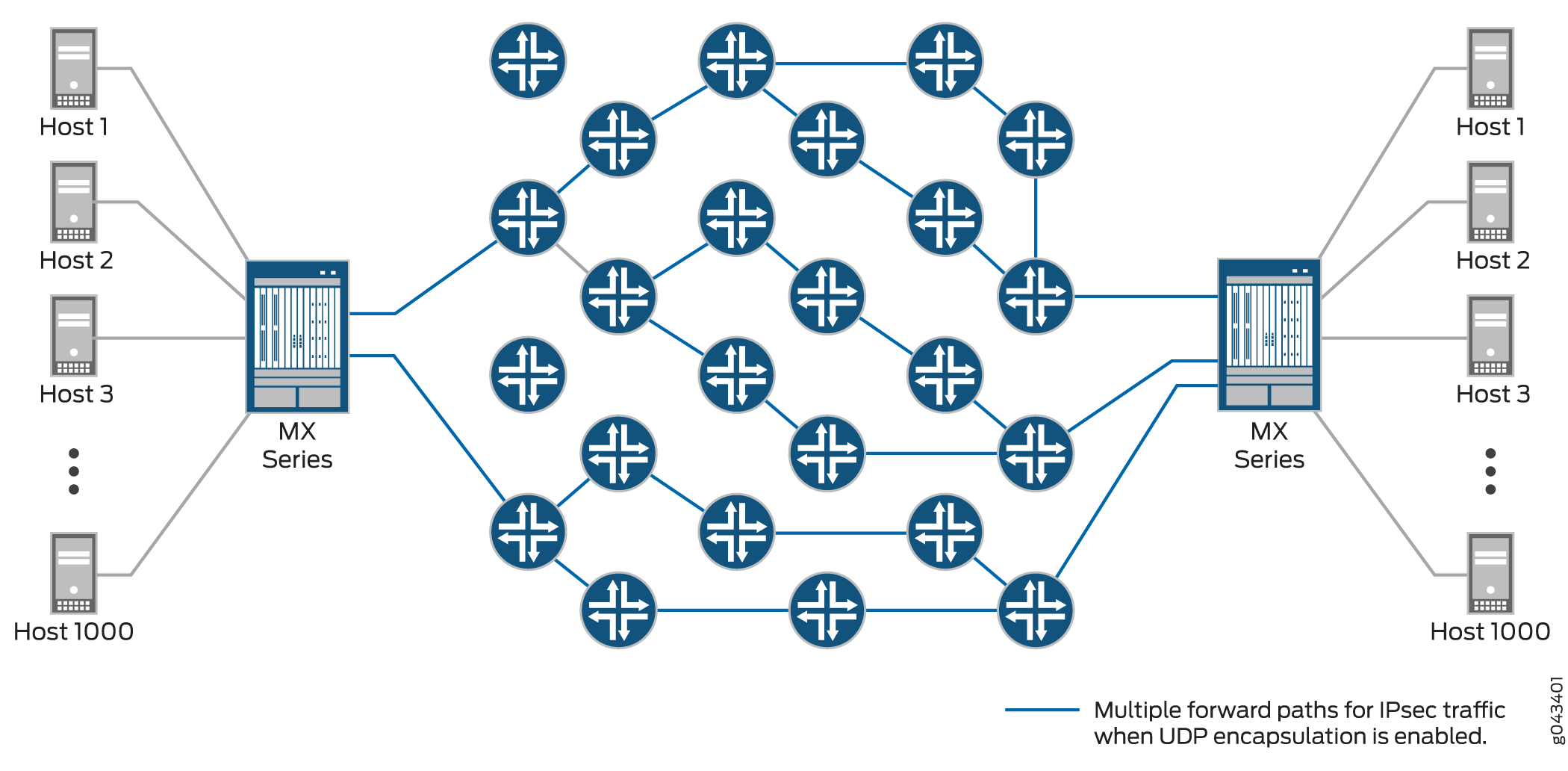

使用 UDP 封装的 IPsec 多路径转发

IPsec 可在两个对等方之间建立安全隧道,而 IPsec 封装数据包的 IP 报头包含不会更改的隧道端点 IP。这会导致在对等方之间选择单个转发路径,如 图 3 所示。当 IPsec 流量在拥有数千台主机的数据中心之间流动时,这种单一路径选择会限制吞吐量。

的 IPsec

的 IPsec

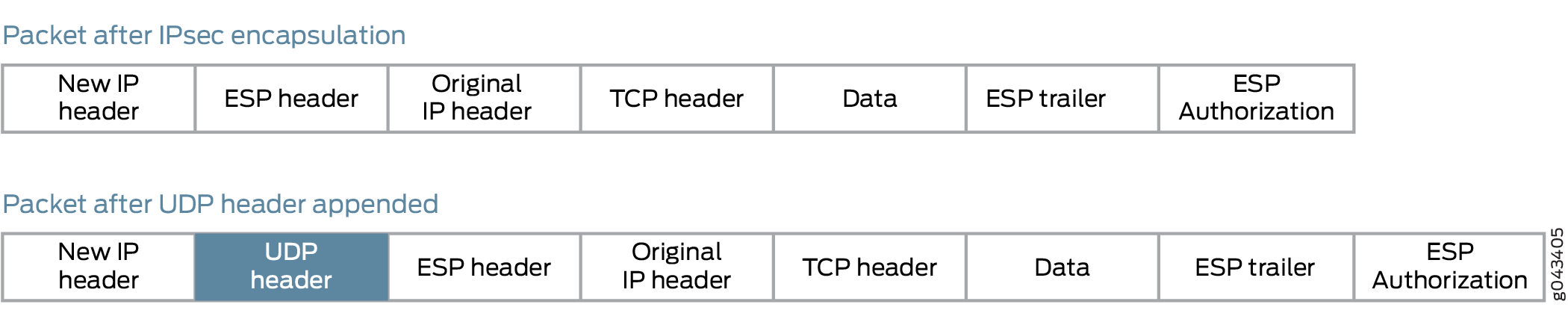

您可以通过启用 IPsec 数据包的 UDP 封装来克服此问题,该封装会在 ESP 报头之后附加一个 UDP 报头,如 图 4 所示。这向中间路由器提供第 3 层和第 4 层信息,并且 IPsec 数据包通过多个路径进行转发,如 图 5 所示。您可为服务集启用 UDP 封装。

的 IPsec

的 IPsec

您可以配置 UDP 目的端口或使用默认值 4565。您不能将 4500 配置为目的端口,因为它是众所周知的 NAT 遍历端口。

Junos OS 通过对以下数据进行作的散列函数生成源 UDP 端口:

源 IP 地址

目标 IP 地址

传输协议

传输源端口

传输目的端口

一个随机数

仅使用生成的散列的最后两个字节,因此内部 IP 报头详细信息将被隐藏。

检测到 NAT-T 时,只会进行 NAT-T UDP 封装,而不对 IPsec 数据包进行 UDP 封装。

也可以看看

支持的 IPsec 和 IKE 标准

在配备一个或多个 MS-MPC、MS-MIC 或 DPC 的路由器上,加拿大和美国版 Junos OS 均可充分支持以下 RFC,这些 RFC 可定义 IP 安全性 (IPsec) 和互联网密钥交换 (IKE) 标准。

-

RFC 2085, 带防重放功能的 HMAC-MD5 IP 验证

-

RFC 2401, 互联网协议的安全性架构 (因 RFC 4301 被淘汰)

-

RFC 2402,IP 认证头 (因 RFC 4302 被淘汰)

-

RFC 2403,HMAC-MD5-96 在 ESP 和 AH 中的用法

-

RFC 2404,HMAC-SHA-1-96 在 ESP 和 AH 中的用法 (因 RFC 4305 被淘汰)

-

RFC 2405, 带有显式 IV 的 ESP DES-CBC 密码算法

-

RFC 2406,IP 封装安全性有效负载 (ESP)( 因 RFC 4303 和 RFC 4305 被淘汰)

-

RFC 2407,ISAKMP 的互联网 IP 安全性解释域 (因 RFC 4306 被淘汰)

-

RFC 2408, 互联网安全性关联和密钥管理协议 (ISAKMP)( 因 RFC 4306 被淘汰)

-

RFC 2409,互联网 密钥交换 (IKE)( 因 RFC 4306 被淘汰)

-

RFC 2410,NULL 加密算法及其与 IPsec 的配合使用

-

RFC 2451,ESP CBC 模式密码算法

-

RFC 2560,X.509 互联网公钥基础架构在线证书状态协议 - OCSP

-

RFC 3193, 使用 IPsec 保护 L2TP 的安全

-

RFC 3280, 互联网 X.509 公钥基础架构证书和证书撤销列表 (CRL) 配置文件

-

RFC 3602,AES-CBC 密码算法及其与 IPsec 的配合使用

-

RFC 3948,IPsec ESP 数据包的 UDP 封装

-

RFC 4106,在 IPsec 封装安全性有效负载 (ESP) 中使用 Galois/计数器模式 (GCM)

-

RFC 4210, 互联网 X.509 公钥基础架构证书管理协议 (CMP)

-

RFC 4211, 互联网 X.509 公钥基础架构证书请求消息格式 (CRMF)

-

RFC 4301, 互联网协议的安全性架构

-

RFC 4302,IP 认证头

-

RFC 4303,IP 封装安全性有效负载 (ESP)

-

RFC 4305,封 装安全性有效负载 (ESP) 和认证头 (AH) 的密码算法实现要求

-

RFC 4306, 互联网密钥交换 (IKEv2) 协议

-

RFC 4307, 互联网密钥交换第 2 版 (IKEv2) 中使用的密码算法

-

RFC 4308,IPsec 密码套件

Junos OS 中仅支持套件 VPN-A。

-

RFC 4754, 使用椭圆曲线数字签名算法 (ECDSA) 的 IKE 和 IKEv2 验证

-

RFC 4835,封 装安全性有效负载 (ESP) 和认证头 (AH) 的密码算法实现要求

-

RFC 5996, 互联网密钥交换协议第 2 版 (IKEv2)( 因 RFC 7296 被淘汰)

-

RFC 7296, 互联网密钥交换协议第 2 版 (IKEv2)

-

RFC 7427, 互联网密钥交换第 2 版 (IKEv2) 中的签名验证

-

RFC 7634、 ChaCha20、Poly1305 及其在互联网密钥交换协议 (IKE) 和 IPsec 中的使用

-

RFC 8200, 互联网协议版本 6 (IPv6) 规格

Junos OS 部分支持以下用于 IPsec 和 IKE 的 RFC:

-

RFC 3526,互联网 密钥交换 (IKE) 的莫尔模块指数 (MODP) Diffie-Hellman 群组

-

RFC 5114, 用于支持 IETF 标准的附加 Diffie-Hellman 群组

-

RFC 5903, 用于 IKE 和 IKEv2 的素数模椭圆曲线群组 (ECP 群组)

以下 RFC 和互联网草案不定义标准,而是提供有关 IPsec、IKE 和相关技术的信息。IETF 将其归类为“信息性”。

-

RFC 2104,HMAC :用于消息认证的密钥散列

-

RFC 2412,OAKLEY 密钥确定协议

-

RFC 3706, 一种基于流量的不工作互联网密钥交换 (IKE) 对等方检测方法

-

互联网草案draft-eastlake-sha2-02.txt, 美国安全散列算法(SHA 和 HMAC-SHA)( 2006 年 7 月到期)

也可以看看

IPSec 术语和首字母缩略词

三重数据加密标准 (3DES)

一种增强型 DES 算法,通过使用三个不同的密钥处理数据三次来提供 168 位加密。

自适应服务 PIC

新一代物理接口卡 (PIC),可在 M Series 和 T Series 平台上提供 IPsec 服务和其他服务,例如网络地址转换 (NAT) 和有状态防火墙。

高级加密标准 (AES)

一种基于 Rijndael 算法的新一代加密方法,使用 128 位块、三种不同的密钥大小(128、192 和 256 位)并经过多轮处理来加密数据。

身份验证头 (AH)

IPsec 协议的一个组件,用于验证数据包的内容是否未更改(数据完整性)和验证发送方的身份(数据源身份验证)。有关 AH 的详细信息,请参阅 RFC 2402。

证书颁发机构 (证书颁发机构)

受信任的第三方组织,负责生成、注册、验证和撤销数字证书。证书颁发机构保证用户的身份,并颁发公钥和私钥进行消息加密和解密。

证书撤消列表 (CRL)

在到期日期之前已失效的数字证书列表,包括其吊销的原因和颁发这些证书的实体的名称。CRL 可防止使用已遭到入侵的数字证书和签名。

密码字组链接 (CBC)

一种加密方法,使用一个块的加密结果对下一个块进行加密。解密后,每个密文块的有效性取决于前面所有密文块的有效性。有关如何将 CBC 与 DES 和 ESP 配合使用以提供机密性的详细信息,请参阅 RFC 2405。

数据加密标准 (DES)

一种加密算法,通过使用单个共享密钥处理数据来对数据包数据进行加密和解密。DES 以 64 位块的增量运行,并提供 56 位加密。

数字证书

使用私钥和公钥技术验证证书创建者的身份并将密钥分发给对等方的电子文件。

ES PIC

为 M Series 和 T Series 平台上的 IPsec 提供第一代加密服务和软件支持的 PIC。

封装安全性有效负载 (ESP)

IPsec 协议的一个组件,用于对 IPv4 或 IPv6 数据包中的数据进行加密,提供数据完整性,以及确保数据源身份验证。有关 ESP 的详细信息,请参阅 RFC 2406。

散列消息验证代码 (HMAC)

使用加密哈希函数进行消息身份验证的机制。HMAC 可与任何迭代加密散列函数(如 MD5 或 SHA-1)结合使用,并结合使用密钥。有关 HMAC 的详细信息,请参阅 RFC 2104。

互联网密钥交换 (IKE)

使用 IPsec 为任何主机或路由器建立共享安全参数。IKE 可为 IPsec 建立 SA。有关 IKE 的详细信息,请参阅 RFC 2407。

消息摘要 5 (MD5)

一种身份验证算法,可获取任意长度的数据消息并生成 128 位消息摘要。有关详细信息,请参阅 RFC 1321。

完全向前保密 (PFS)

通过 Diffie-Hellman 共享密钥值提供额外的安全性。使用 PFS,如果一个密钥受到损害,则之前的密钥和后续的密钥都是安全的,因为它们不是从之前的密钥派生而来的。

公钥基础设施 (PKI)

一种信任层次结构,使公共网络的用户能够使用通过可信机构获取并与对等方共享的公共和私有加密密钥对,从而安全、私密地交换数据。

注册机关(注册机关)

代表证书颁发机构行事以保证用户身份的受信任第三方组织。

路由引擎

基于 Junos OS 的路由器的基于 PCI 的架构部分,用于处理路由协议进程、接口进程、某些机箱组件、系统管理和用户访问。

安全关联 (SA)

在允许 IKE 或 IPsec 正常运行之前,必须在两个网络设备之间达成一致的规范。SA 主要指定协议、身份验证和加密选项。

安全性关联数据库 (SADB)

IPsec 存储、监控和处理所有 SA 的数据库。

安全散列算法 1 (SHA-1)

一种身份验证算法,它采用长度小于 264 位的数据消息并生成 160 位的消息摘要。有关 SHA-1 的详细信息,请参阅 RFC 3174。

安全散列算法 2 (SHA-2)

SHA-1 身份验证算法的后续版本,包括一组 SHA-1 变体(SHA-224、SHA-256、SHA-384 和 SHA-512)。SHA-2 算法使用较大的哈希大小,旨在与增强的加密算法(如 AES)配合使用。

安全性策略数据库 (SPD)

与 SADB 配合使用以确保最大数据包安全性的数据库。对于入站数据包,IPsec 会检查 SPD,以验证传入数据包是否与为特定策略配置的安全性匹配。对于出站数据包,IPsec 会检查 SPD 以确定数据包是否需要受到保护。

安全性参数索引 (SPI)

用于在网络主机或路由器上唯一标识 SA 的标识符。

简单证书注册协议 (SCEP)

支持证书颁发机构和注册机构 (注册机关) 公钥分发、证书注册、证书撤销、证书查询和证书撤销列表 (CRL) 查询的协议。

IPsec for ACX 系列概述

瞻博网络 Junos作系统 (Junos OS) 支持 IPsec。本主题包含以下部分,提供了有关在 ACX 系列通用城域网路由器上配置 IPsec 的背景信息。

仅 ACX1100 交流供电路由器和 ACX500 路由器支持 IPsec。ACX1100-AC 和 ACX500 路由器上不支持服务变化(GRE、NAT 和 IPSec)。

ACX5048 和 ACX5096 路由器不支持 IPsec 配置。

有关 Junos OS 支持的 IPsec 和 IKE 标准列表,请参阅 Junos OS 层次结构和 RFC 参考。

IPsec

IPsec 架构为 IP 版本 4 (IPv4) 网络层提供了一套安全套件。该套件提供源身份验证、数据完整性、机密性、重放保护和源不可否认性等功能。除了 IPsec 之外,Junos OS 还支持互联网密钥交换 (IKE),用于定义密钥生成和交换机制,并管理安全关联。

IPsec 还定义了可与任何传输层协议配合使用的安全关联和密钥管理框架。安全关联指定要应用于两个 IP 层实体之间流量的保护策略。IPsec 可在两个对等方之间建立安全隧道。

安全性关联

要使用 IPsec 安全服务,请在主机之间创建安全关联。安全关联是一种单工连接,允许两台主机通过 IPsec 安全地相互通信。有两种类型的安全关联:

手动安全关联不需要协商;所有值(包括键)都是静态的,并在配置中指定。手动安全关联以静态方式定义要使用的安全参数索引 (SPI) 值、算法和密钥,并要求在隧道的两端进行匹配的配置。每个对等方必须具有相同的配置选项才能进行通信。

动态安全关联需要额外配置。使用动态安全关联时,您先配置 IKE,然后再配置安全关联。IKE 创建动态安全关联;它协商 IPsec 的安全关联。IKE 配置定义用于建立与对等安全安全网关的安全 IKE 连接的算法和密钥。然后,此连接用于动态约定动态 IPsec 安全关联使用的密钥和其他数据。首先协商 IKE 安全关联,然后用于保护确定动态 IPsec 安全关联的协商。

IKE

IKE 是一种创建动态安全关联的密钥管理协议;它协商 IPsec 的安全关联。IKE 配置定义用于与对等安全网关建立安全连接的算法和密钥。

IKE 执行以下任务:

协商和管理 IKE 和 IPsec 参数。

验证安全密钥交换。

通过共享机密(而非密码)和公钥提供相互对等身份验证。

提供身份保护(在主模式下)。

也可以看看

变更历史表

是否支持某项功能取决于您使用的平台和版本。使用 功能资源管理器 确定您的平台是否支持某个功能。