IDP 策略

瞻博网络 Junos 软件中的 IDP 策略旨在检测和防止对网络资源的未经授权的访问。这些策略使用预定义和自定义攻击对象来识别潜在威胁。通过配置 IDP 策略,网络管理员可以监控、记录和阻止恶意活动,增强其网络基础架构的安全性和完整性。

通过 Junos OS IDP 策略,您可以选择性地对通过启用 IDP 的设备的网络流量实施各种攻击检测和预防技术。它允许您根据区域、网络和应用定义相应的流量段的策略规则。将对该流量采取主动或被动防御措施。

了解 IDP 策略

IDP 策略定义设备处理网络流量的方式。它允许您对遍历网络的流量实施各种攻击检测和防御技术。

策略由 rule bases组成,每个规则库包含一组 rules。您可以定义规则参数,例如流量匹配条件、作和日志记录要求,然后将规则添加到规则库中。通过在一个或多个规则库中添加规则来创建 IDP 策略后,您可以选择该策略作为设备上的活动策略。

Junos OS 允许您配置和应用多个 IDP 策略。将对配置为活动策略的 IDP 策略进行配置验证。您可以在多台设备上安装相同的 IDP 策略,也可以在网络中的每台设备上安装唯一的 IDP 策略。单个策略只能包含任何类型的规则库的一个实例。

默认情况下,IDP 功能处于启用状态。无需许可证。即使设备上未安装有效的许可证和签名数据库,也可以配置和安装 IDP 策略中的自定义攻击和自定义攻击组。作为对新漏洞的响应,瞻博网络会定期在瞻博网络网站上提供包含攻击数据库更新的文件。您可以下载此文件来保护您的网络免受新威胁的侵害。您需要单独的许可证来检索并保持瞻博网络签名数据库的最新状态。

加载新的 IDP 策略时,将使用新加载的策略检查现有会话,并且不会忽略现有会话以进行 IDP 处理。

表 1 描述了加载新策略后的现有会话:

| 项目 | 描述 |

|---|---|

| 基于数据包的签名 | 使用新的 IDP 策略,继续对基于数据包的攻击进行 IDP 检查。 |

| 基于流的签名 | IDP 检查将继续进行,以检测来自新 IDP 策略的基于流的攻击,最终偏移量数小于为该流传递的字节数。 |

| 基于上下文的签名 | 加载新 IDP 策略后,检测器会继续针对检测器创建的基于上下文的攻击进行 IDP 检查,但加载了新检测器的新策略除外。 |

支持以下 IDP 策略:

DMZ_Services

DNS_Services

File_Server

Getting_Started

IDP_Default

推荐

Web_Server

您可以执行以下作来管理 IDP 策略:

从头开始创建新的 IDP 策略。请参阅 示例:定义 IDP IPS 规则库的规则。

从瞻博网络提供的预定义模板之一开始创建 IDP 策略(请参阅 了解预定义的 IDP 策略模板)。

在规则库中添加或删除规则。您可以使用以下任一 IDP 对象创建规则:

区

当 from-zone 为 any 时,您可以配置源地址和源非地址,类似地,当 to-zone 为 any 时,您可以配置目标地址和目标非地址。

基本系统中可用的网络对象

瞻博网络提供的预定义服务对象

自定义应用程序对象

瞻博网络提供的预定义攻击对象

创建自定义攻击对象(请参阅 配置基于 IDP 签名的攻击)。

更新瞻博网络提供的签名数据库。此数据库包含所有预定义对象。

维护多个 IDP 策略。任何一个策略都可以应用于设备。

每个用户逻辑系统的 IDP 策略将编译在一起并存储在数据平面内存中。要估计配置的足够数据平面内存,请考虑以下两个因素:

应用于每个用户逻辑系统的 IDP 策略被视为唯一实例,因为每个用户逻辑系统的 ID 和区域都不同。估算需要考虑所有用户逻辑系统的组合内存需求。

随着应用数据库的增加,编译的策略需要更多内存。内存使用量应保持在可用数据平面内存以下,以允许数据库增加。

另见

IDP 策略 统一策略支持

借助统一安全策略中的 IDP 策略支持:

-

使用

set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy <idp-policy-name>命令激活 IDP 策略。 -

由于 IDP 策略在统一安全策略中可用,除非定义了显式源、目标或应用程序(传统策略),否则所有 IDP 匹配项都将在统一策略内处理。

-

您还可以在 IDP 中另外配置匹配条件,以实现额外的检测粒度。

-

统一策略不需要配置源地址或目标地址、源地址和目标地址(源和目标除外)、从区域到区域或应用程序,因为匹配发生在安全策略本身中。

-

第 7 层应用可能会在会话生存期内发生更改,并且此应用更改可能会导致会话的 IDP 服务被禁用。

-

初始安全策略匹配可能会导致单个或多个策略匹配。作为会话兴趣检查的一部分,如果任何匹配的规则中存在 IDP 策略,则会启用 IDP。

如果配置了传统安全策略(具有 5 元组匹配条件或配置为无的动态应用程序)和统一策略(具有 6 元组匹配条件),则传统安全策略会先匹配流量,然后再匹配统一策略。

将动态应用程序作为匹配条件之一配置统一策略时,该配置消除了 IDP 策略配置中涉及的其他步骤。所有 IDP 策略配置都在统一的安全策略内进行处理,简化了配置 IDP 策略以检测给定会话的任何攻击或入侵的任务。

用于统一策略的多个 IDP 策略

当安全设备配置了统一策略时,您可以配置多个 IDP 策略,并将其中一个策略设置为默认 IDP 策略。如果为一个会话配置了多个 IDP 策略,并且当发生策略冲突时,设备将为该会话应用默认 IDP 策略,从而解决任何策略冲突。

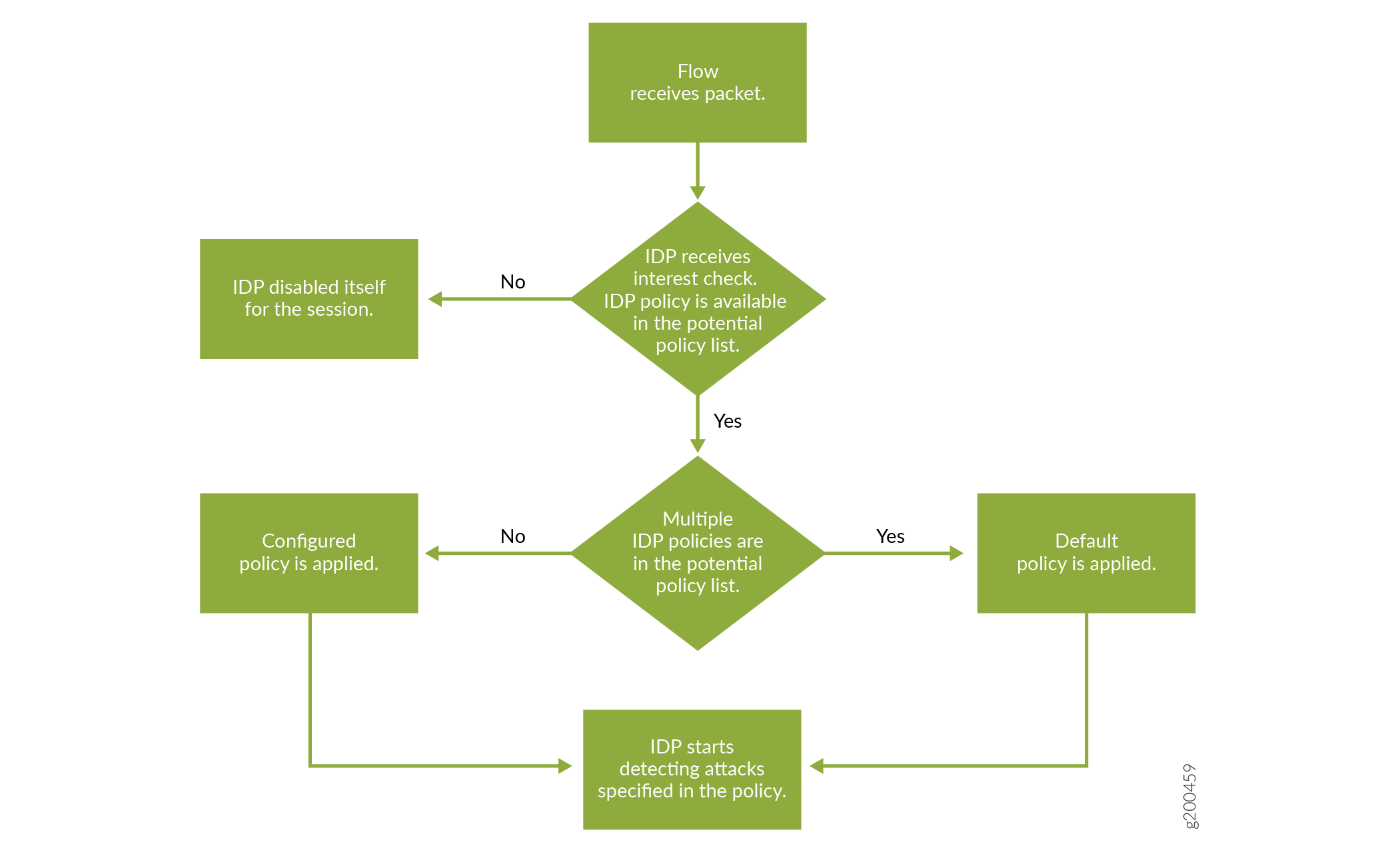

在识别动态应用之前进行的初始安全策略查找阶段可能会导致多个潜在的策略匹配。如果至少一个匹配的安全策略配置了 IDP 策略,则在会话上启用 IDP。如果潜在策略列表中仅配置了一个 IDP 策略,则该 IDP 策略将应用于会话。如果在潜在策略列表中为某个会话配置了多个 IDP 策略,则设备将应用配置为默认 IDP 策略的 IDP 策略。

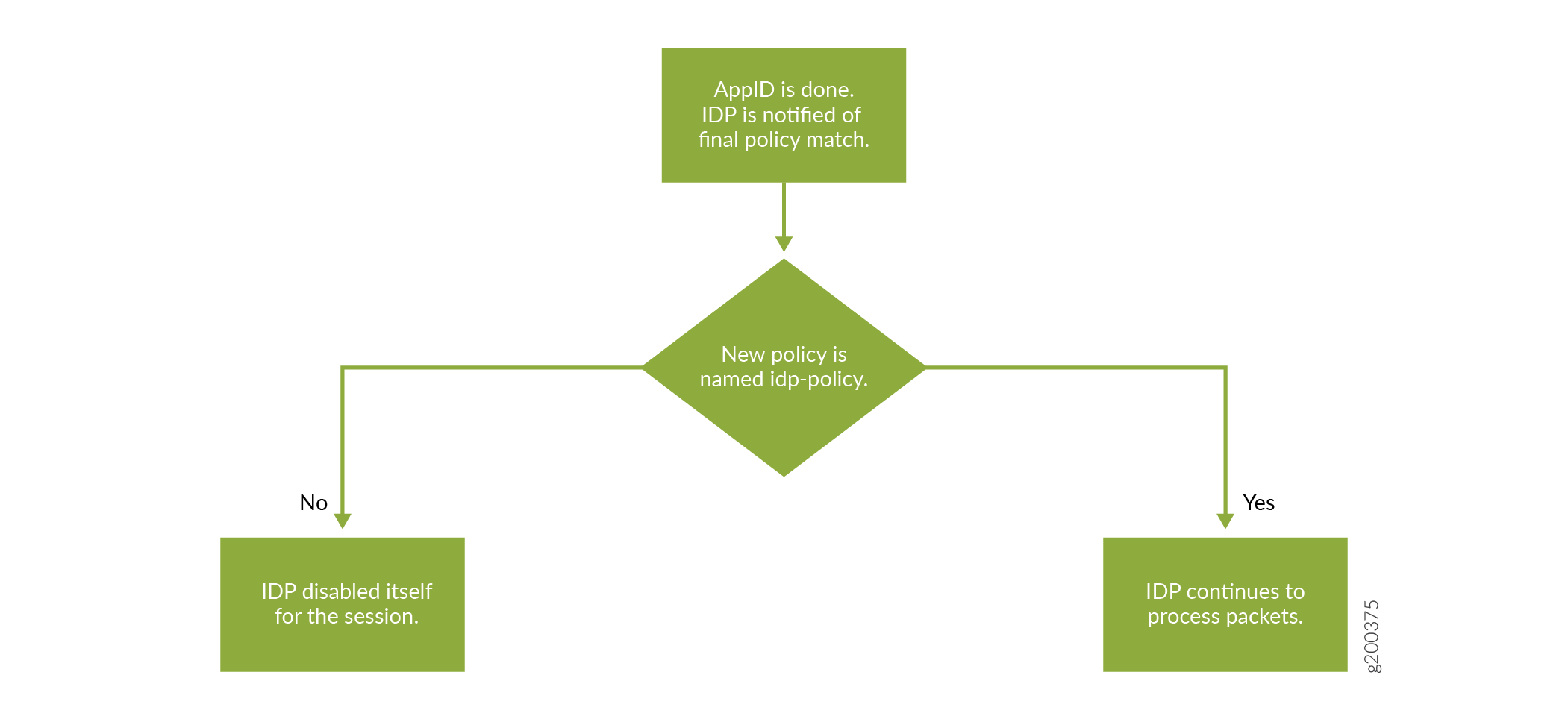

识别会话的动态应用程序后,如果最终匹配策略配置的 IDP 策略与默认 IDP 策略不同,则会执行策略重新查找,并应用为最终匹配策略配置的 IDP 策略。如果最终匹配的安全策略具有在初始安全策略查找期间配置的相同 IDP 策略,则该 IDP 策略将应用于会话。如果最终匹配的安全策略未配置 IDP 策略,则禁用会话的 IDP 处理。

如果在统一安全策略中配置了两个或多个 IDP 策略,则必须配置默认 IDP 策略。

要将 IDP 策略配置为默认策略,请使用命令 set security idp default-policy policy-name 。

多个 IDP 策略和统一策略的默认 IDP 策略配置的好处

提供维护和使用多个 IDP 策略的灵活性。

使用默认 IDP 策略配置处理策略冲突。

统一策略的 IDP 策略选择

使用单个 IDP 策略选择 IDP 策略

为会话处理安全策略时,初始安全策略匹配可能会导致单个或多个策略匹配。如果存在应用程序缓存,则策略匹配将导致单个策略匹配。

作为会话兴趣检查的一部分,如果任何匹配的规则包含 IDP 策略,系统将启用 IDP。

执行动态应用识别后,安全策略将执行策略重新查找。如果未在最终匹配的策略上配置 IDP,则第 7 层应用服务 (IDP) 会被通知自行禁用。由于 IDP 策略在统一安全策略中可用,因此除非定义了显式源、目标或应用程序(传统策略),否则所有 IDP 匹配项都将在统一策略中处理。统一策略不需要配置源地址或目标地址、源地址和目标地址(除外)、从区域到区域或应用程序,因为匹配发生在安全策略本身中。 表 2 提供了安全策略中的 IDP 策略选择示例。

| 安全策略 | 源区域 | 源地址 | 目标区域 | 目标地址 | 动态应用 | 应用 | 服务策略 |

|---|---|---|---|---|---|---|---|

| 小一 |

在 |

10.1.1.1 |

外 |

任何 |

HTTP |

IDP |

推荐 |

| 小二 |

在 |

10.1.1.1 |

外 |

任何 |

GMAIL公司 |

UTM |

utm_policy_1 |

图 1 和图 2 提供了为统一策略选择单个和多个 IDP 策略的工作流程详细信息。

的 IDP 处理

的 IDP 处理

后的 IDP 处理

后的 IDP 处理

具有多个 IDP 策略的 IDP 策略选择

如果潜在策略列表中存在多个具有不同 IDP 策略的策略,则设备将应用配置为默认 IDP 策略的 IDP 策略。

识别动态应用后,如果最终匹配策略配置的 IDP 策略与默认 IDP 策略不同,则会重新查找策略,并应用为最终匹配策略配置的 IDP 策略。

如果最终匹配的安全策略未配置 IDP 策略,则禁用会话的 IDP 处理。

| 策略 | 源区域 | 源地址 | 目标区域 | 目标地址 | 动态应用 | 应用服务 | 策略 |

|---|---|---|---|---|---|---|---|

| 小一 |

在 |

10.1.1.1 |

外 |

任何 |

HTTP |

IDP |

推荐 |

| 小二 |

在 |

10.1.1.1 |

外 |

任何 |

GMAIL公司 |

UTM |

utm_policy_1 |

| 小三 |

在 |

任何 |

外 |

任何 |

GMAIL公司 |

IDP |

IDP引擎 |

考虑为会话配置的示例安全策略:

-

If security policy P1 and policy P3 match for a session

观察到 IDP 策略冲突。因此,在这种情况下,将应用配置为默认 IDP 策略的 IDP 策略。

最终安全策略匹配后,将基于匹配的 IDP 策略执行 IDP 策略重新查找。如果最终匹配的安全策略为策略 P1,则为会话应用名为 recommended 的 IDP 策略。

-

If security policy P1 and policy P2 match for a session

由于匹配的安全策略中只配置了一个 IDP 策略,因此会为会话应用名为 recommended 的 IDP 策略。

如果最终匹配的安全策略为策略 P1,则会话检查将继续应用名为 recommended 的 IDP 策略。如果最终匹配的安全策略为策略 P2,则禁用 IDP 并忽略会话。

示例:为统一安全策略配置多个 IDP 策略和一个默认 IDP 策略

要使传输流量通过 IDP 检查,请配置安全策略并在要检查的所有流量上启用 IDP 应用程序服务。

此示例说明如何配置安全策略,以便首次在设备上的流量上启用 IDP 服务。

要求

开始之前,请安装或验证 IDP 功能许可证。

此示例使用以下硬件和软件组件:

SRX 系列防火墙。

Junos OS 18.3R1 及更高版本。

此配置示例使用运行 Junos OS 版本 18.3R1 的 SRX1500 设备进行了测试。但是,您可以使用最新版本的 Junos OS 对 SRX300 系列设备、SRX2300、SRX4100、SRX4120、SRX4200 和 SRX5000 系列 设备使用相同的配置。

概述

在此示例中,您将配置两个安全策略,以便在SRX1500设备上启用 IDP 服务,以检查从信任区域到不信任区域的所有流量。

第一步,您必须从瞻博网络网站下载并安装签名数据库。接下来,下载并安装预定义的 IDP 策略模板,并将预定义的策略“推荐”激活为活动策略。

相反,配置样式对传统策略使用与统一策略相同的配置样式,通过引用 IDP 策略在安全策略 set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy idp-policy-name 命令中处理。

接下来,您必须创建两个从信任区域到不信任区域的安全策略,并指定要对流量执行的作,该作与策略中指定的条件匹配。

配置

程序

CLI 快速配置

此示例不提供 CLI 快速配置,因为在配置过程中需要手动干预。

分步过程

为从信任区域到不信任区域的流量创建两个安全策略。

-

SRX 系列防火墙上安全策略的顺序很重要,因为 Junos OS 从列表顶部开始执行策略查找,当设备找到与接收的流量匹配项时,就会停止策略查找。

-

SRX 系列防火墙允许您在安全策略上逐条启用 IDP 处理,而不是跨设备启用 IDP 检查。

安全策略确定要发送到 IDP 引擎的流量,然后 IDP 引擎根据该流量的内容应用检查。与未启用 IDP 的安全策略匹配的流量会完全绕过 IDP 处理。与标记为 IDP 处理的安全策略匹配的流量将启用在该特定安全策略中配置的 IDP 策略。

创建以动态应用为匹配条件的安全策略 P1。

[edit security policies] user@host# set from-zone trust to-zone untrust policy P1 match source-address any user@host# set from-zone trust to-zone untrust policy P1 match destination-address any user@host# set from-zone trust to-zone untrust policy P1 match application junos-defaults user@host# set from-zone trust to-zone untrust policy P1 match dynamic-application junos:HTTP

创建以动态应用为匹配条件的安全策略 P2。

[edit security policies] user@host# set from-zone trust to-zone untrust policy P2 match source-address any user@host# set from-zone trust to-zone untrust policy P2 match destination-address any user@host# set from-zone trust to-zone untrust policy P2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy P2 match dynamic-application junos:GMAIL

-

定义要在安全策略中配置的 IDP 策略。

[edit] user@host# set security idp idp-policy recommended user@host# set security idp idp-policy idpengine

按照 IDP 策略规则和 IDP 规则库中的步骤配置 IDP 策略,然后将其中一个 IDP 策略(推荐)配置为默认 IDP 策略。

[edit]user@host# set security idp default-policy recommended确认设备上配置的默认策略。

[edit]user@host# show security idp default-policydefault-policy recommended;

指定要对与安全策略中指定的条件匹配的流量执行的作。安全策略作必须是允许流。

[edit security policies] user@host# set from-zone trust to-zone untrust policy P1 then permit application-services idp-policy recommended user@host# set from-zone trust to-zone untrust policy P2 then permit application-services idp-policy idpengine

安全策略使用不同的 IDP 策略,从而允许对每个安全策略进行唯一的 IDP 规则处理。当对安全策略使用多个 IDP 规则时,需要配置 IDP 默认策略。

结果

在配置模式下,输入 show security policies 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy P1 {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

idp-policy recommended;

}

}

}

}

}

from-zone trust to-zone untrust {

policy P2 {

match {

source-address any;

destination-address any;

application junos : GMAIL;

}

then {

permit {

application-services {

idp-policy idpengine;

}

}

}

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证

验证 IDP 配置

目的

验证 IDP 配置是否工作正常。

行动

在作模式下,输入 show security idp status 命令。

user@host> show security idp status detail

PIC : FPC 0 PIC 0:

State of IDP: Default, Up since: 2013-01-22 02:51:15 GMT-8 (2w0d 20:30 ago)

Packets/second: 0 Peak: 0 @ 2013-02-05 23:06:20 GMT-8

KBits/second : 0 Peak: 0 @ 2013-02-05 23:06:20 GMT-8

Latency (microseconds): [min: 0] [max: 0] [avg: 0]

Packet Statistics:

[ICMP: 0] [TCP: 0] [UDP: 0] [Other: 0]

Flow Statistics:

ICMP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

TCP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

UDP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

Other: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

Session Statistics:

[ICMP: 0] [TCP: 0] [UDP: 0] [Other: 0]

ID Name Sessions Memory Detector

0 Recommended 0 2233 12.6.160121210

意义

示例输出将建议的预定义 IDP 策略显示为活动策略。

示例:在传统安全策略中启用 IDP

已弃用仅对所有防 set security idp active-policy 火墙规则使用一个活动 IDP 策略名称的传统策略样式。

相反,配置样式对传统策略使用与统一策略相同的配置样式,通过引用 IDP 策略在安全策略 set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy idp-policy-name 命令中处理。

此示例说明如何配置两个安全策略,以便在安全设备上双向流动的所有 HTTP 和 HTTPS 流量上启用 IDP 服务。这种类型的配置可用于监控进出内部网络安全区域的流量,作为机密通信的附加安全措施。

在此示例中, Zone2 是内部网络的一部分。

要求

开始之前:

配置网络接口。

创建安全区域。请参阅 示例:创建安全区域。

配置应用程序。请参阅 示例:配置 IDP 应用程序和服务。

配置 IDP 策略。 请参阅 IDP 策略规则和 IDP 规则库。

概述

要使传输流量通过 IDP 检查,请配置安全策略并在要检查的所有流量上启用 IDP 应用程序服务。安全策略包含定义网络上允许的流量类型以及网络内部流量处理方式的规则。在安全策略中启用 IDP 会引导与指定条件匹配的流量,以便根据 IDP 规则库进行检查。

默认情况下,IDP 处于启用状态。无需许可证。即使设备上未安装有效的许可证和签名数据库,也可以配置和安装 IDP 策略中的自定义攻击和自定义攻击组。作为对新漏洞的响应,瞻博网络会定期在瞻博网络网站上提供包含攻击数据库更新的文件。您可以下载此文件来保护您的网络免受新威胁的侵害。您需要单独的许可证来检索并保持瞻博网络签名数据库的最新状态。

要允许传输流量在没有 IDP 检查的情况下通过,请在不启用 IDP 应用程序服务的情况下为规则指定 permit 作。与此规则中条件匹配的流量无需 IDP 检查即可通过设备。

此示例说明如何配置两个策略(idp-app-policy-1 和 idp-app-policy-2),以便在设备上双向流动的所有 HTTP 和 HTTPS 流量上启用 IDP 服务。idp-app-policy-1 策略指示从先前配置的 Zone1 流向 Zone2 的所有 HTTP 和 HTTPS 流量,以便根据 IDP 规则库进行检查。idp-app-policy-2 策略指示从 Zone2 流向 Zone1 的所有 HTTP 和 HTTPS 流量根据 IDP 规则库进行检查。

在安全策略作中设置的作必须是 permit。您无法为设备拒绝或拒绝的流量启用 IDP。

如果配置了传统安全策略(具有 5 元组匹配条件或动态应用程序配置为无)和统一策略(具有 6 元组匹配条件),则传统安全策略会先匹配流量,然后再匹配统一策略。

将动态应用程序配置为匹配条件之一的统一策略时,该配置将消除配置、源和目标地址、源目的地(除外)、从区域和到区域或应用程序等其他步骤。所有 IDP 策略配置都在统一的安全策略内进行处理,简化了配置 IDP 策略以检测给定会话的任何攻击或入侵的任务。统一策略不需要配置源地址或目标地址、源地址和目标地址(源和目标除外)、从区域到区域或应用程序,因为匹配发生在安全策略本身中。

配置

程序

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层 [edit] 级的 CLI 中,然后从配置模式进入 commit 。

set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-http set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-https set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match source-address any set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match destination-address any set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-http set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-https set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 then permit application-services idp

分步过程

下面的示例要求您在各个配置层级中进行导航。有关作说明,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要在设备上双向流动的所有 HTTP 和 HTTPS 流量上启用 IDP 服务:

为从 Zone1 流向 Zone2 的流量创建安全策略,该流量已被标识为 junos-http 或 junos-https 应用程序流量。

user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-http user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-https

指定要对与策略中指定的条件匹配的 Zone1 到 Zone2 流量执行的作。

user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp

为沿相反方向流动的流量创建另一个安全策略,该流量已被标识为 junos-http 或 junos-https 应用程序流量。

user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match source-address any user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match destination-address any user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-http user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-https

指定要对与此策略中指定的条件匹配的流量执行的作。

user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 then permit application-services idp

配置活动策略。

user@host# set security idp active-policy recommended

结果

在配置模式下,输入 show security policies 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show security policies

from-zone Zone1 to-zone Zone2 {

policy idp-app-policy-1 {

match {

source-address any;

destination-address any;

application [junos-http junos-https];

}

then {

permit {

application-services {

idp;

}

}

}

}

}

from-zone Zone2 to-zone Zone1 {

policy idp-app-policy-2 {

match {

source-address any;

destination-address any;

application [junos-http junos-https];

}

then {

permit {

application-services {

idp;

}

}

}

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证 IDP 策略编译和加载状态

目的

显示 IDP 日志文件以验证 IDP 策略加载和编译状态。激活 IDP 策略时,您可以查看 IDP 日志并验证策略是否已成功加载和编译。

行动

要跟踪 IDP 策略的加载和编译进度,请在 CLI 中配置以下一项或两项:

-

您可以配置位于 中的

/var/log/日志文件,并设置追踪选项标志以记录以下作:user@host# set security idp traceoptions file idpd user@host# set security idp traceoptions flag all

-

您可以将设备配置为将系统日志消息记录到目录中的

/var/log文件中:user@host# set system syslog file messages any any

在 CLI 中提交配置后,在 UNIX 级 shell 的 shell 提示符中输入以下任一命令:

示例输出

user@host> start shell user@host% tail -f /var/log/idpd Aug 3 15:46:42 chiron clear-log[2655]: logfile cleared Aug 3 15:47:12 idpd_config_read: called: check: 0 Aug 3 15:47:12 idpd commit in progres ... Aug 3 15:47:13 Entering enable processing. Aug 3 15:47:13 Enable value (default) Aug 3 15:47:13 IDP processing default. Aug 3 15:47:13 idp config knob set to (2) Aug 3 15:47:13 Warning: active policy configured but no application package installed, attack may not be detected! Aug 3 15:47:13 idpd_need_policy_compile:480 Active policy path /var/db/idpd/sets/idpengine.set Aug 3 15:47:13 Active Policy (idpengine) rule base configuration is changed so need to recompile active policy Aug 3 15:47:13 Compiling policy idpengine.... Aug 3 15:47:13 Apply policy configuration, policy ops bitmask = 41 Aug 3 15:47:13 Starting policy(idpengine) compile with compress dfa... Aug 3 15:47:35 policy compilation memory estimate: 82040 Aug 3 15:47:35 ...Passed Aug 3 15:47:35 Starting policy package... Aug 3 15:47:36 ...Policy Packaging Passed Aug 3 15:47:36 [get_secupdate_cb_status] state = 0x1 Aug 3 15:47:36 idpd_policy_apply_config idpd_policy_set_config() Aug 3 15:47:36 Reading sensor config... Aug 3 15:47:36 sensor/idp node does not exist, apply defaults Aug 3 15:47:36 sensor conf saved Aug 3 15:47:36 idpd_dev_add_ipc_connection called... Aug 3 15:47:36 idpd_dev_add_ipc_connection: done. Aug 3 15:47:36 idpd_policy_apply_config: IDP state (2) being set Aug 3 15:47:36 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:36 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:36 Apply policy configuration, policy ops bitmask = 4 Aug 3 15:47:36 Starting policy load... Aug 3 15:47:36 Loading policy(/var/db/idpd/bins/idpengine.bin.gz.v + /var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v + /var/db/idpd/bins/compressed_ai.bin)... Aug 3 15:47:36 idpd_dev_add_ipc_connection called... Aug 3 15:47:36 idpd_dev_add_ipc_connection: done. Aug 3 15:47:37 idpd_policy_load: creating temp tar directory '/var/db/idpd//bins/52b58e5' Aug 3 15:47:37 sc_policy_unpack_tgz: running addver cmd '/usr/bin/addver -r /var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v /var/db/idpd//bins/52b58e5/__temp.tgz > /var/log/idpd.addver' Aug 3 15:47:38 sc_policy_unpack_tgz: running tar cmd '/usr/bin/tar -C /var/db/idpd//bins/52b58e5 -xzf /var/db/idpd//bins/52b58e5/__temp.tgz' Aug 3 15:47:40 idpd_policy_load: running cp cmd 'cp /var/db/idpd//bins/52b58e5/detector4.so /var/db/idpd//bins/detector.so' Aug 3 15:47:43 idpd_policy_load: running chmod cmd 'chmod 755 /var/db/idpd//bins/detector.so' Aug 3 15:47:44 idpd_policy_load: running rm cmd 'rm -fr /var/db/idpd//bins/52b58e5' Aug 3 15:47:45 idpd_policy_load: detector version: 10.3.160100209 Aug 3 15:47:45 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:45 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:45 idp_policy_loader_command: sc_klibs_subs_policy_pre_compile() returned 0 (EOK) Aug 3 15:47:45 idpd_policy_load: IDP_LOADER_POLICY_PRE_COMPILE returned EAGAIN, retrying... after (5) secs Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idp_policy_loader_command: sc_klibs_subs_policy_pre_compile() returned 0 (EOK) Aug 3 15:47:50 idpd_policy_load: idp policy parser pre compile succeeded, after (1) retries Aug 3 15:47:50 idpd_policy_load: policy parser compile subs s0 name /var/db/idpd/bins/idpengine.bin.gz.v.1 buf 0x0 size 0zones 0xee34c7 z_size 136 detector /var/db/idpd//bins/detector.so ai_buf 0x0 ai_size 0 ai /var/db/idpd/bins/compressed_ai.bin Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy parser compile succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy pre-install succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy install succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy post-install succeeded Aug 3 15:47:51 IDP policy[/var/db/idpd/bins/idpengine.bin.gz.v] and detector[/var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v] loaded successfully. Aug 3 15:47:51 Applying sensor configuration Aug 3 15:47:51 idpd_dev_add_ipc_connection called... Aug 3 15:47:51 idpd_dev_add_ipc_connection: done. Aug 3 15:47:51 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:51 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:51 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:51 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:51 ...idpd commit end Aug 3 15:47:51 Returning from commit mode, status = 0. Aug 3 15:47:51 [get_secupdate_cb_status] state = 0x1 Aug 3 15:47:51 Got signal SIGCHLD....

user@host> start shell user@host% tail -f /var/log/messages Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: no commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: no transient commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: finished loading commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: exporting juniper.conf ..... Aug 3 15:47:51 chiron idpd[2678]: IDP_POLICY_LOAD_SUCCEEDED: IDP policy[/var/db/idpd/bins/idpengine.bin.gz.v] and detector[/var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v] loaded successfully(Regular load). Aug 3 15:47:51 chiron idpd[2678]: IDP_COMMIT_COMPLETED: IDP policy commit is complete. ...... Aug 3 15:47:51 chiron chiron sc_set_flow_max_sessions: max sessions set 16384

意义

显示日志消息,显示提交 set security idp active-policy 命令后在后台运行的过程。此示例输出显示策略编译、传感器配置和策略加载均成功。