本页内容

身份感知防火墙

了解身份感知防火墙及其组件身份验证表。

身份是保护任何网络、应用、设备和用户访问的基础。通过各种来源收集的用户身份(凭据、群组信息、IP 地址)和设备信息有助于保护您的网络资源。

安全运维中心 (SOC) 和网络运维中心 (NOC) 团队可以使用身份参数来配置安全策略。安全策略为经过身份验证的用户提供适当的访问级别。

身份通过基于用户名、角色和组来保护对资源(网络组件、应用程序)的访问,从而帮助组织减轻重大安全威胁。

的身份源部署

的身份源部署

身份感知防火墙的优势

身份感知防火墙:

-

为您的网络添加一层额外的安全保护。

-

帮助识别网络中流量的来源(用户或设备)。

-

提供对生成警报、警报并导致安全事件的用户和设备的可见性。

-

在不影响网络和应用安全性的情况下,为用户提供简化、顺畅地访问相应资源,从而优化用户体验。

在防火墙级别部署身份源

如何在防火墙级别部署身份源?

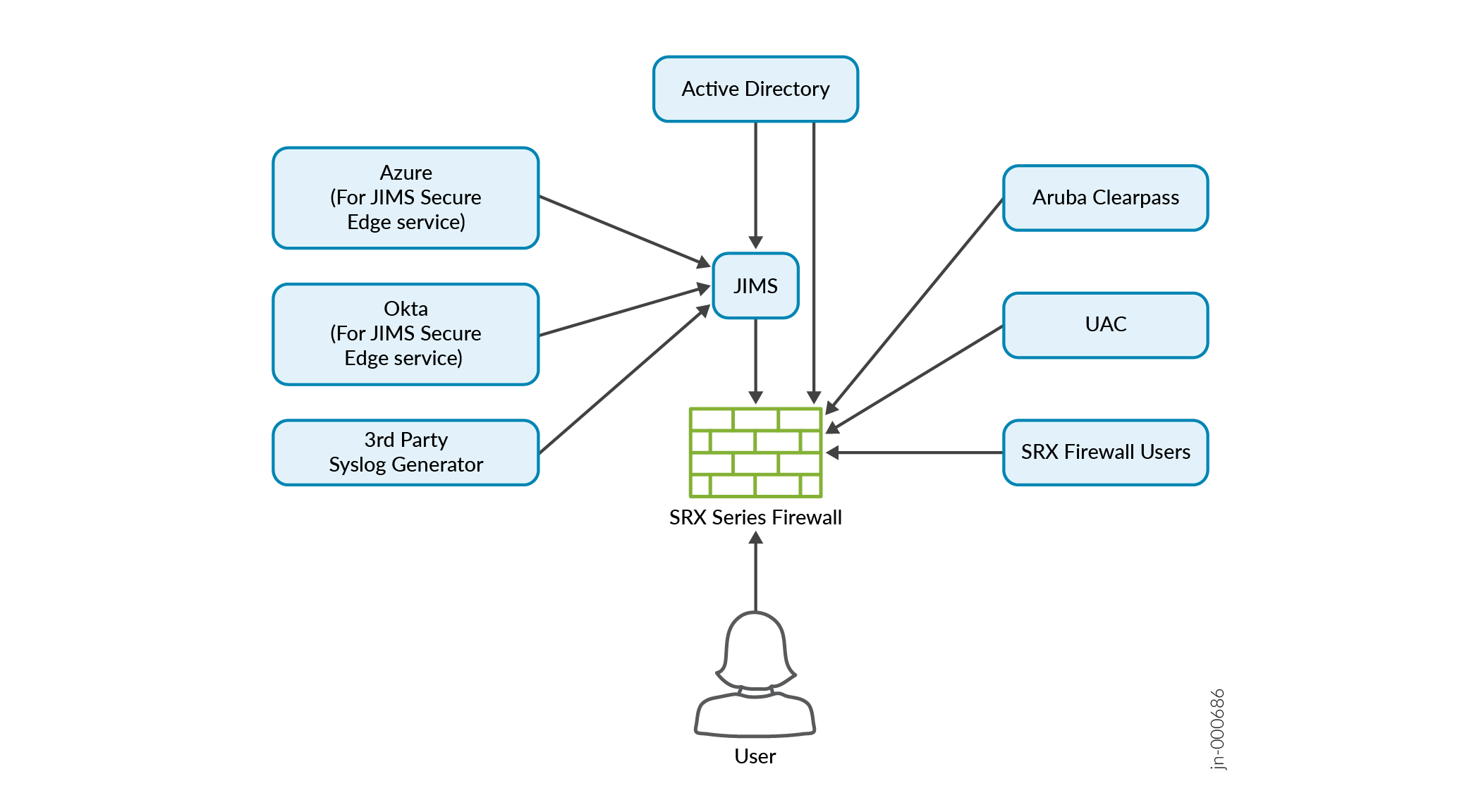

防火墙从各种身份来源获取用户信息,例如 Active Directory、瞻®博网络身份身份管理服务 (JIMS)、Aruba ClearPass 和统一访问控制 (UAC)。获取用户信息后,网络管理员可以部署设备以接收来自身份源的数据。

在本指南中,我们使用 防火墙 来指瞻博网络® SRX 系列防火墙或瞻博网络® vSRX 虚拟防火墙 (vSRX3.0)、瞻博网络® cSRX 容器防火墙或瞻博网络® NFX 系列网络服务平台(NFX 系列)设备。

防火墙可以基于用户身份(而非 IP 地址)创建、管理和重新定义防火墙规则。防火墙可以查询 JIMS,获取正确的用户身份信息,然后实施适当的安全策略决策,以允许或拒绝对受保护的公司资源和 Internet 的访问。

标识源进程中涉及的每个组件都有自己的安全基础结构,其中管理受保护资源访问的授权策略是以管理方式定义的。下表描述了这些组件的角色以及组件之间的通信方式。

| 部署模式 |

身份来源 |

部署模式详细信息 |

|---|---|---|

| 作为标识源的 Active Directory |

活动目录 |

不需要简单的配置,也不需要防火墙之外的任何身份管理器。 |

| ® 作为身份管理器的瞻博网络身份管理服务 (JIMS) |

活动目录 |

更高的可扩展性和部署灵活性。 |

| Microsoft Azure | 防火墙可以支持在 Azure 中配置的用户标识。 | |

| Okta | 防火墙可以支持使用 JIMS 在 Okta 中配置的用户身份。 | |

| 第三方 Syslog 生成器 | JIMS 可以收集通过各种第三方来源生成的系统日志信息,以获取用户信息。 | |

| Aruba ClearPass 作为身份源 |

Aruba ClearPass |

防火墙可以从 Aruba ClearPass 获取用户信息。 |

| 统一访问控制作为身份源 |

UAC |

防火墙可以获取在 UAC 上配置的用户信息。 |

| SRX 防火墙用户 |

防火墙用户 |

用户信息可以在防火墙身份验证上配置,并可以在本地服务器上维护,也可以在外部服务器(如 LDAP 或 RADIUS 服务器)上维护。 |

身份源和 Identity Manager 的角色

| Identity Source | 标识源可以管理用户或设备信息、角色以及维护用户事件。 |

| Identity Manager | JIMS 是一种高级用户身份管理系统。 JIMS 代表防火墙与图 1 中所示的各种身份源进行连接和通信。 |

| 部署模式 |

描述 |

部署的优势 |

|---|---|---|

| 作为标识源的 Active Directory | 作为标识源的 Active Directory 通过读取域控制器事件日志、探测域 PC 和查询配置的 Windows 域中的轻型目录访问协议 (LDAP) 服务来收集用户和组信息以进行身份验证。 |

集中管理: 在组织内集中管理用户和组,从而简化管理。 有效身份验证: 验证用户和计算机身份,增强网络安全性。 策略实施: 允许管理员使用组策略对象 (GPO) 强制执行安全策略。 依赖: 依赖于 Active Directory 基础结构。某些组织可能不喜欢这种基础架构。 |

| 瞻®博网络身份管理服务 (JIMS) |

瞻®博网络身份管理服务 (JIMS) 是一个独立的 Windows 服务应用,用于从身份源域或系统日志源收集和维护用户、设备和组信息的大型数据库。 有关详细信息,请参阅 使用 SRX 系列防火墙的 JIMS。 |

高效管理: 通过自动关联用户名、设备和 IP 地址,简化最终用户体验。 减少负载: 充当身份管理和防火墙之间的中间件,减少身份管理系统的负载。 存取控制: 允许基于组成员身份的策略控制,从而增强安全性和访问限制。 依赖: 依赖于独立的 Windows 服务,可能会添加故障点或对 Windows 环境的依赖关系。 |

| Aruba ClearPass 作为身份源 |

防火墙和 Aruba ClearPass 协同工作以保护您的网络资源。这些设备控制用户对 Internet 的访问,并在用户身份级别(基于用户名或网络资源所属的组)实施安全性。 |

策略管理: 简化新设备入网的策略管理,以及基于角色和设备类型控制访问。 精细化访问控制: 根据用户角色授予访问级别,并增强安全性和合规性。 依赖: 身份源必须与 Aruba ClearPass 集成,这可能需要额外的配置和设置。 |

| 统一访问控制 (UAC) 作为身份源 |

统一访问控制 (UAC) 使用 IC 系列 UAC 设备、Intranet 实施器和 Infranet 代理,通过确保只有有效用户才能访问资源来保护您的网络。IC 系列设备是网络中的一个策略决策点,它使用身份验证信息和策略规则来确定是否提供对网络上各个资源的访问。 |

简化配置: 通过在一个集中位置创建用户信息、组和策略规则来简化配置。 强化安全: 确保只有有效的用户才能通过基于 IP 的策略访问网络资源。 依赖: 需要部署 IC 系列 UAC 设备、Intranet 实施器和 Infranet 代理。这可能会使网络更加复杂。 |

选择身份感知防火墙组件

客户通常会根据其特定的组织需求、现有基础架构和安全要求选择身份感知型防火墙组件:

身份来源

您必须将 防火墙 与 表 1 中所述的身份源或身份管理器之一连接。

缩放

对于扩展要求较高的部署,建议使用瞻博网络身份管理服务。

在选择标识感知防火墙的组件之前,请评估集成和维护要求的复杂性,以确保它们符合组织目标和安全要求。

认证表

什么是认证表?

身份验证表包含用作身份验证源的 IP 地址、用户名和组映射信息。

认证表是如何实现的?

认证表中的用户和组映射信息是通过用户身份信息获取的。部署JIMS时,通过IP查询或批处理查询获取认证表。

在设备的路由引擎上生成表中获取的信息,用于将身份验证表推送到数据包转发引擎。安全策略使用表中的信息对用户进行身份验证,并为通过防火墙的流量提供访问控制。

您必须配置 Active-Directory 身份验证表,以便在 Windows Active Directory 环境中启用 Active Directory 作为标识源信息检索。请参阅 在 SRX 系列防火墙上将 Active Directory 配置为身份源。

该 priority 选项指定检查用户信息表的顺序。对标识源使用最低设置可指定最高优先级,这意味着首先搜索 Active Directory 身份验证源。有关详细信息,请参阅 作为标识源身份验证表的 Active Directory 和 ClearPass 身份验证表。

如何管理认证表?

随着用户登录和注销网络以及网络管理员修改用户组信息,Windows 域环境不断变化。标识源管理 Windows 域中的更改并定期更新。身份验证表也将更新,以反映所有列出用户的最新相关组信息。

此外,还提供探测功能,用于解决读取事件日志之间发生的变化,或解决事件日志信息丢失的情况。当客户端流量到达防火墙时,将触发按需探测,但在表中找不到该客户端的源 IP 地址。在任何时候,都可以手动探测来探测特定的 IP 地址。

请参阅 域 PC 探测。

标识源身份验证表条目的状态信息

标识源身份验证表条目可以处于以下四种状态之一:

| Initial | 指定通过读取域控制器事件日志获取 IP 地址到用户的映射信息,并将条目添加到身份验证表中。当表从路由引擎推送到数据包转发引擎时,处于此状态的条目将更改为有效。 |

| Valid | 指定通过读取域控制器事件日志获取有效条目,或者从域 PC 探测接收到有效响应,并且该用户是有效的域用户。 |

| Invalid | 指定从域 PC 探测接收到的响应无效,并且该用户是无效的域用户。 |

| Pending | 指定探测事件在身份验证表中生成了一个条目,但尚未从域 PC 收到探测响应。如果在 90 秒内未收到探测响应,则该条目将从表中删除。 |

超时设置

当用户不再处于活动状态时,将为该用户在身份验证表中的条目启动计时器。时间到了,用户的条目将从表中删除。只要存在与该条目关联的会话,表中的条目就会保持活动状态。

我们建议您在禁用按需探测时禁用超时,以防止有人在不再次登录的情况下访问 Internet。

有关详细信息,请参阅 作为标识源超时设置的 Active Directory 和 ClearPass 超时设置。