瞻博网络 ATP 云使用 Junos OS作脚本来帮助您配置 SRX 系列防火墙以连接到瞻博网络 ATP 云云服务。此脚本执行以下任务:

注意:

-

瞻博网络 ATP 云要求您的路由引擎(控制平面)和数据包转发引擎(数据平面)都可以连接到互联网。

-

数据平面连接不应源自管理接口或环路接口,如 fxp0 或 lo0。无需打开 SRX 系列防火墙上的任何端口即可与云服务器通信。但是,如果中间有一个设备(如防火墙),则该设备必须打开端口 443。

-

SRX 系列防火墙使用默认 inet.0 路由表和 inet.0 的接口部分作为源接口,用于从 SRX 系列防火墙到瞻博网络 ATP 云的控制平面连接。如果 SRX 系列防火墙上唯一面向互联网的接口是路由实例的一部分,则建议添加指向路由实例的静态路由。否则,控制连接将无法建立。

-

瞻博网络 ATP 云要求您的 SRX 系列防火墙主机名仅包含字母数字 ASCII 字符(a-z、a-z、0-9)、下划线符号 (_) 和破折号 (-)。

对于 SRX300、SRX320、SRX340、SRX345、SRX380 和 SRX550 系列防火墙,您必须先运行命令 set security forwarding-process enhanced-services-mode 并重新启动设备,然后才能运行 op 脚本或运行 request services advanced-anti-malware enroll 命令。

要下载并运行瞻博网络 ATP 云脚本,请执行以下步骤:

注意:

从 Junos OS 19.3R1 版开始,您可以使用 SRX 系列防火墙上的命令将 request services advanced-anti-malware enroll 设备注册到瞻博网络 ATP 云 Web 门户。使用此命令,您不必在 Web 门户上执行任何注册任务。所有注册均通过 SRX 系列防火墙上的 CLI 完成。请参阅 使用 CLI 注册 SRX 系列防火墙。

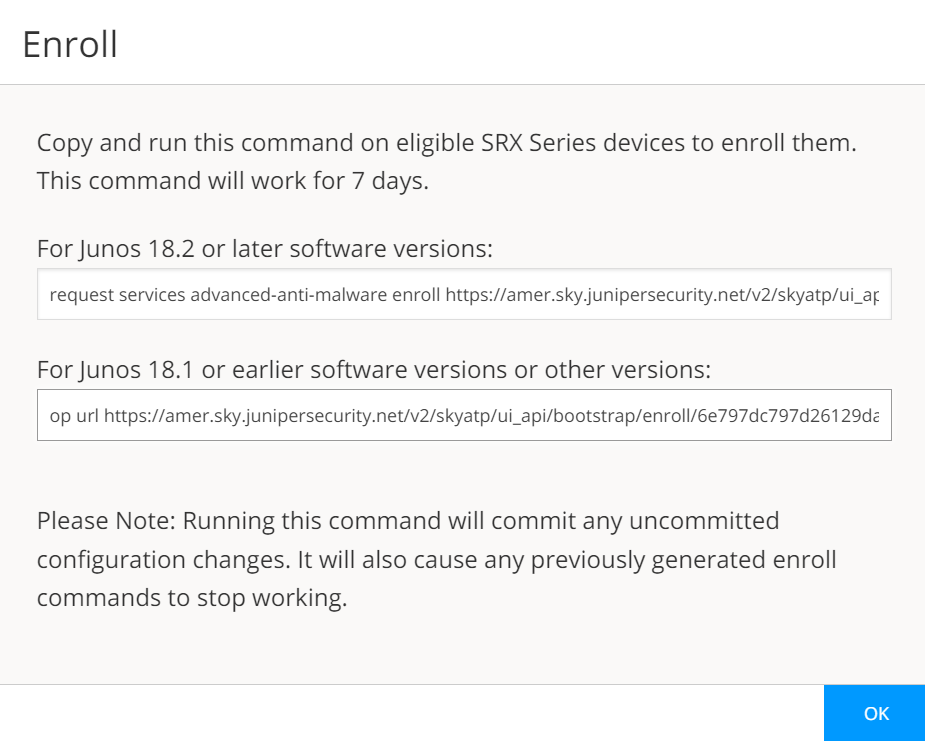

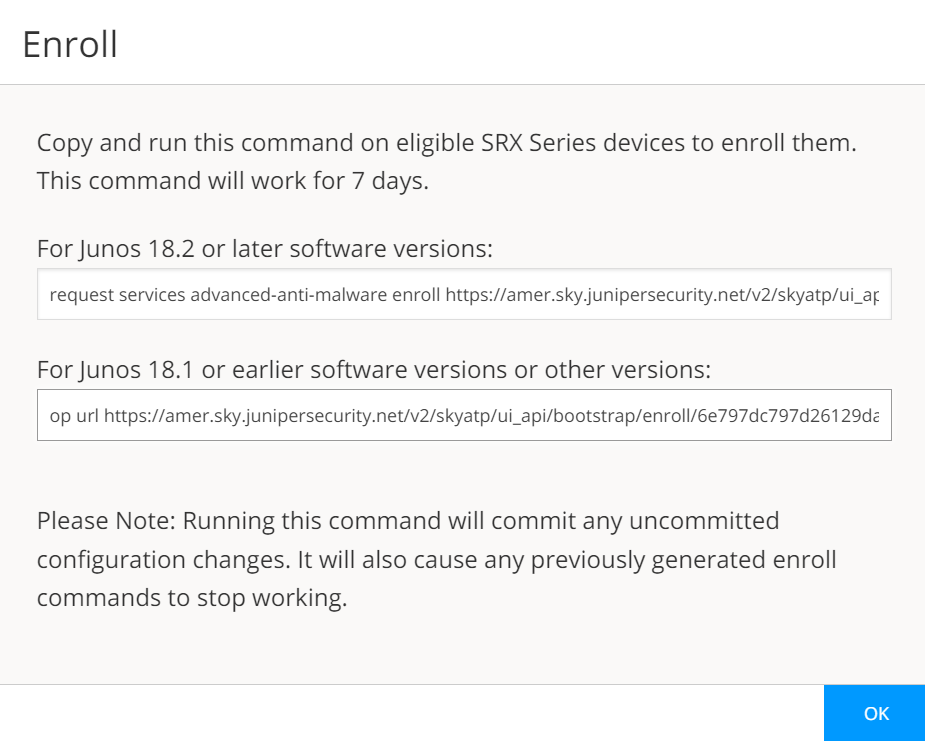

- 在 Web UI 中,单击“设备”,然后单击“注册”。

此时将显示“注册”窗口。见 图 1。

图 1:注册 SRX 系列防火墙

- 将突出显示的内容复制到剪贴板,然后单击 OK。

注意:

注册设备时,瞻博网络 ATP 云会为每个请求生成一个唯一的 op 脚本。每次单击 Enroll时,您都会在 op 脚本中获得略有不同的参数。上面的屏幕截图只是一个例子。请勿将上述示例复制到 SRX 系列防火墙。相反,您可以复制并粘贴从 Web UI 接收到的输出,并使用它来注册 SRX 系列防火墙。

- 将 此命令粘贴到要在瞻博网络 ATP 云中注册的 SRX 系列防火墙的 Junos OS CLI 中。按下 Enter。对于基于 TPM 和非基于 TPM 的设备,屏幕将类似于以下内容:

-

适用于基于 TPM 的设备的脚本:

request services advanced-anti-malware enroll https://amer.sky.junipersecurity.net/v2/skyatp/ui_api/bootstrap/enroll/mt8zlb8xwl0vmg5x/8tajwglnz54sdhkn.slax

Platform is supported by ATP Cloud: SRX2300.

Version 25.4I-20250731.0.1357 is valid for bootstrapping.

Junos version 25.4I-20250731.0.1357 supports https endpoints.

Image Version: 25.4I-20250731.0.1357...

TPM supported device detected.

Junos version 25.4I-20250731.0.1357 supports TPM.

Going to enroll single device for SRX2300: <device_SSRN> with hostname <device_name>.

Application Signature DB version on this device is: 3825 (Minor). Using latest version of Application Signature DB is recommended.

Remove related security-intelligence service configurations...

Remove related advanced-anti-malware service configurations...

Remove related SSL service configurations...

Remove related PKI configurations...

Clear local certificate aamw-srx-cert...

Clear key pair: aamw-srx-cert...

Clear CA profile aamw-cloud-ca...

Clear CA profile aamw-secintel-ca...

Building aws certificates...

Configure aws CA...

Load aws CA...

Communicate with cloud...

License type for this device: premium.

License of your device will expire in 310 days.

Configuration added successfully for SSL crypto hardware.

Configure CA aamw-ca...

Request aamw-secintel-ca CA...

Wait aamw-secintel-ca CA download status...

Load aamw-secintel-ca CA...

Request aamw-cloud-ca CA...

Wait aamw-cloud-ca CA download status...

Load aamw-cloud-ca CA...

CA certificate ready: aamw-cloud-ca...

CA certificate ready: aamw-secintel-ca...

Configure SSL service...

Configuration added successfully for SSL service.

Configure advanced-anti-malware service...

Configuration added successfully for advanced-anti-malware service.

Configure security-intelligence service...

Configuration added successfully for security-intelligence service.

Check configuration on device...

SSL profile: [OK]

SecIntel CA: [OK]

Cloud CA: [OK]

TPM: [OK]

Client cert found: [OK]

SSL profile action: [OK]

URL for advanced-anti-malware: [OK]

Profile for advanced-anti-malware: [OK]

URL for security-intelligence: [OK]

Profile for security-intelligence: [OK]

All configurations are correct for enrollment.

Communicate with cloud...

Wait for aamw connection status...

Device enrolled successfully!

Please see following links for more information:

ATP Cloud sample config:

https://www.juniper.net/documentation/en_US/release-independent/sky-atp/topics/example/configuration/sky-atp-policy-creating-cli.html

ATP Cloud quick start guide:

http://www.juniper.net/documentation/en_US/release-independent/sky-atp/information-products/topic-collections/sky-atp-qsg.pdf

ATP Cloud technical documents:

http://www.juniper.net/documentation/en_US/release-independent/sky-atp/information-products/pathway-pages/index.html

It is recommended to run diagnostic process with the following cli command to make sure all configurations are valid:

request services advanced-anti-malware diagnostics srxapi.preprod.sky.junipersecurity.net detail

此脚本执行以下一系列检查和配置,以确保与瞻博网络 ATP 云的连接:

检测 SRX 系列防火墙是否为受 TPM 支持的平台

验证 Junos OS 版本是否支持 HTTPS 端点

确定设备类型(独立或机箱群集)

移除与在 SecIntel、AAMW、SSL 和 PKI 上注册瞻博网络 ATP 云相关的现有配置

删除本地证书和证书颁发机构配置文件

使用来自 AWS 的 HTTPS 连接配置和加载证书

连接到云以检索证书

检查许可证详细信息

为 SSL 加密硬件添加配置

下载证书颁发机构和设备证书

加载 SecIntel 和 AAMW-云证书

还原以前删除的配置(SecIntel、AAMW、SSL 和 PKI)

提交更改并验证配置(SSL 配置文件、TPM、AAMW 配置文件)

验证所有配置后,SRX 系列防火墙将与云建立连接。将出现一条消息,指示设备已成功注册。

-

适用于非基于 TPM 的设备的脚本:

request services advanced-anti-malware enroll https://amer.sky.junipersecurity.net/v2/skyatp/ui_api/bootstrap/enroll/mt8zlb8xwl0vmg5x/8tajwglnz54sdhkn.slax

Platform is supported by ATP Cloud: VSRX.

Version 25.4I-20251117.0.1931 is valid for bootstrapping.

Junos version 25.4I-20251117.0.1931 supports https endpoints.

Enrolling with ATP Cloud license serial number: 060620220302-n41jy.

Going to enroll single device for VSRX: 106616265e0d@060620220302-n41jy with hostname argon-vsrx-01.

Application Signature DB version on this device is: 3814 (Major). Using latest version of Application Signature DB is recommended.

Remove related security-intelligence service configurations...

Remove related advanced-anti-malware service configurations...

Remove related SSL service configurations...

Remove related PKI configurations...

Clear local certificate aamw-srx-cert...

Clear key pair: aamw-srx-cert...

Clear CA profile aamw-cloud-ca...

Clear CA profile aamw-secintel-ca...

Building aws certificates...

Configure aws CA...

Load aws CA...

Communicate with cloud...

License type for this device: premium.

License of your device will expire in 215 days.

Configure CA aamw-ca...

Request aamw-secintel-ca CA...

Wait aamw-secintel-ca CA download status...

Load aamw-secintel-ca CA...

Request aamw-cloud-ca CA...

Wait aamw-cloud-ca CA download status...

Load aamw-cloud-ca CA...

Retrieve CA profile aamw-ca...

CA certificate ready: aamw-ca...

CA certificate ready: aamw-cloud-ca...

CA certificate ready: aamw-secintel-ca...

Generate key pair: aamw-srx-cert...

Enroll local certificate aamw-srx-cert with CA server...

Configure SSL service...

Configuration added successfully for SSL service.

Configure advanced-anti-malware service...

Configuration added successfully for advanced-anti-malware service.

Configure security-intelligence service...

Configuration added successfully for security-intelligence service.

Check configuration on device...

SSL profile: [OK]

SecIntel CA: [OK]

Cloud CA: [OK]

Client cert found: [OK]

SSL profile action: [OK]

URL for advanced-anti-malware: [OK]

Profile for advanced-anti-malware: [OK]

URL for security-intelligence: [OK]

Profile for security-intelligence: [OK]

All configurations are correct for enrollment.

Communicate with cloud...

Wait for aamw connection status...

Device enrolled successfully!

Please see following links for more information:

ATP Cloud sample config:

https://www.juniper.net/documentation/en_US/release-independent/sky-atp/topics/example/configuration/sky-atp-policy-creating-cli.html

ATP Cloud quick start guide:

http://www.juniper.net/documentation/en_US/release-independent/sky-atp/information-products/topic-collections/sky-atp-qsg.pdf

ATP Cloud technical documents:

http://www.juniper.net/documentation/en_US/release-independent/sky-atp/information-products/pathway-pages/index.html

It is recommended to run diagnostic process with the following cli command to make sure all configurations are valid:

request services advanced-anti-malware diagnostics srxapi.preprod.sky.junipersecurity.net detail

此脚本执行以下一系列检查和配置,以确保与瞻博网络 ATP 云的连接:

检测 SRX 系列防火墙是否为受 TPM 支持的平台

验证 Junos OS 版本是否支持 HTTPS 端点

确定设备类型(独立或机箱群集)

移除与在 SecIntel、AAMW、SSL 和 PKI 上注册瞻博网络 ATP 云相关的现有配置

删除本地证书和证书颁发机构配置文件

使用来自 AWS 的 HTTPS 连接配置和加载证书

连接到云以检索证书

检查许可证详细信息

下载证书颁发机构和设备证书

加载 SecIntel 和 AAMW-云证书

还原以前删除的配置(SecIntel、AAMW、SSL 和 PKI)

提交更改并验证配置(SSL 配置文件、TPM、AAMW 配置文件)

验证所有配置后,SRX 系列防火墙将与云建立连接。将出现一条消息,指示设备已成功注册。

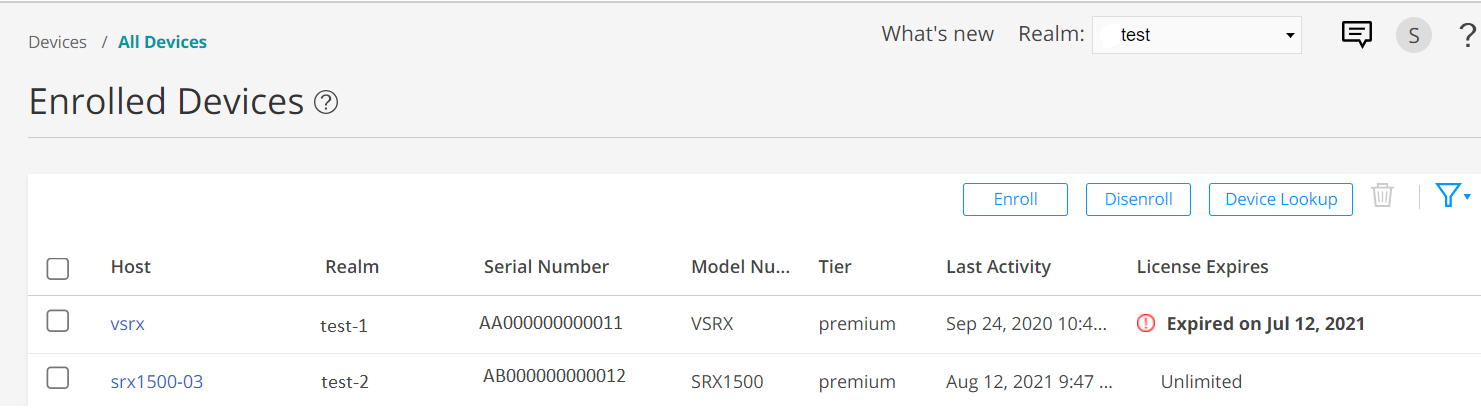

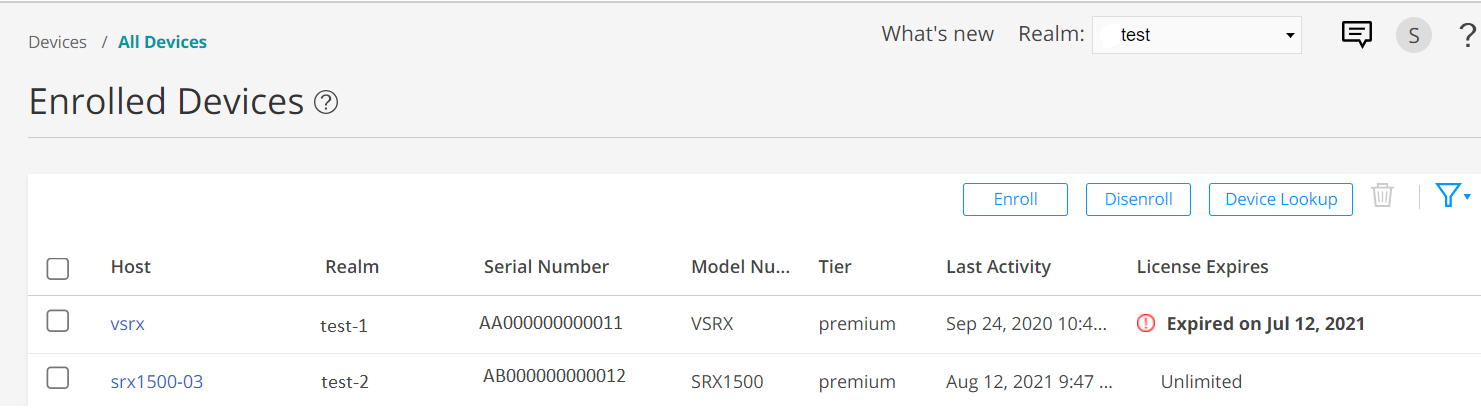

- 在瞻博网络 ATP 云 Web 门户中,单击设备。

您注册的 SRX 系列防火墙现在显示在表格中。参见 图 2。

图 2:已注册的 SRX 系列防火墙

示例

- (可选)使用

show services advanced-anti-malware statusCLI 命令来验证是否已从 SRX 系列防火墙连接到云服务器。您的输出将类似于以下内容。

show services advanced-anti-malware status

Server connection status:

Server hostname: https://amer.sky.junipersecurity.net/ Server port: 443

Control Plane:

Connection Time: 2015-11-23 12:09:55 PST

Connection Status: Connected

Service Plane:

fpc0

Connection Active Number: 0

Connection Failures: 0

配置完成后,SRX 系列防火墙将通过通过安全通道 (TLS 1.2) 建立的多个持久连接与云进行通信。SRX 系列防火墙使用 SSL 客户端证书进行身份验证。

如前所述,该脚本会在 SRX 系列防火墙上执行基本的瞻博网络 ATP 云配置。这些配置包括:

注意:

您不应在 SRX 系列防火墙上复制并运行以下示例。此处的列表只是向您展示 op 脚本正在配置的内容。如果遇到任何问题(如证书),请再次重新运行 op 脚本。

瞻博网络 ATP 云使用 SSL 转发代理作为客户端和服务器身份验证。SSL 转发代理现在不会将签名证书及其颁发者的证书导入客户端浏览器的可信 ca 列表中,而是生成证书链并将此证书链发送给客户端。证书链接有助于消除将 SSL 转发代理的签名证书分发给客户端的需要,因为客户端现在可以隐式信任 SSL 转发代理证书。

以下 CLI 命令分别将本地证书加载到 PKID 缓存中,并将证书链加载到 PKID 中的证书颁发机构证书缓存中。

request security pki local-certificate load filename ssl_proxy_ca.crt key sslserver.key certificate-id ssl-inspect-ca

request security pki ca-certificate ca-profile-group load ca-group-name ca-group-name filename certificate-chain

地点:

| ssl_proxy_ca.crt (Signing certificate) |

是否由管理员或中间证书颁发机构签名的 SSL 转发代理证书。 |

| sslserver.key |

是密钥对。 |

| ssl-inspect-ca |

是 SSL 转发代理在 SSL 转发代理配置文件中配置 root-ca 时使用的证书 ID。 |

| certificate-chain |

是包含证书链的文件。 |

以下是 op 脚本使用的 SSL 转发代理证书链接示例。

request security pki local-certificate enroll certificate-id aamw-srx-cert ca-profile aamw-ca challenge-password *** subject CN=4rrgffbtew4puztj:model:sn email email-address

request security pki ca-certificate enroll ca-profile aamw-ca

请注意,如果由于 PKI 限制,SRX 系列防火墙处于 FIPS 模式,则无法将 SRX 系列防火墙注册到瞻博网络 ATP 云。

要检查证书,请参阅 瞻博网络高级威胁防御云故障排除:检查证书。如果遇到证书问题,建议重新运行 op 脚本。