创建允许列表和阻止列表

从 或 访问这些页面。

使用这些页面配置自定义受信任和不受信任列表。您还可以上传哈希文件。

从允许列表中的位置下载的内容是可信的,无需检查恶意软件。主机无法从屏蔽列表中的位置下载内容,因为这些位置不受信任。

开始之前

-

阅读 白名单和黑名单概述 主题。

-

确定要定义的项类型:

-

URL

-

IP

-

文件哈希

-

电子邮件发件人

-

AI-PTP

-

C&C

-

ETI

-

DNS

-

-

查看当前列表条目,确保要添加的项不存在。

-

如果要上传散列文件,则文件必须位于文本文件 (TXT) 中,每个散列都在自己的单行上。

创建允许列表

选择 。

选择 允许列表支持的类型中提到的类型之一。

表 1:允许列表支持的类型 类型

信息

反恶意软件

IP 地址、URL、文件哈希、电子邮件发件人和 AI-PTP

SecIntel

C&C IP 地址和域

ETI

IP 地址和主机名

DNS

域

反向外壳

目标 IP 地址和域

注意:域是指完全限定的域名 (FQDN)。

输入所需信息。

单击 确定。

创建黑名单

选择。

选择 阻止列表支持的类型中提到的类型之一。

表 2:阻止列表支持的类型 类型

信息

反恶意软件

IP 地址、URL、文件哈希和电子邮件发件人

SecIntel

C&C IP 地址和域

输入所需信息。

单击 确定。

每种类型所需的数据请参见下表。

IP

创建 IP 列表项时,必须将列表类型选择为 IP。您必须输入必填信息。请参见下表。

| 设置 |

指南 |

|---|---|

| IP |

输入 IPv4 或 IPv6 IP 地址。例如:1.2.3.4 或 0:0:0:0:0:ffff:0102:0304。还接受 CIDR 标记和 IP 地址范围。 以下任何 IPv4 格式都有效:1.2.3.4、1.2.3.4/30 或 1.2.3.4-1.2.3.6。 以下任何 IPv6 格式都有效:1111::1、1111::1-1111::9 或 1111:0/64。

注意:

地址范围:不接受超过 /16 IPv4 地址和 /48 IPv6 地址块。例如,10.0.0.0-10.0.255.255 有效,但 10.0.0.0-10.1.0.0 无效。 位掩码:IPv4 子网记录中位掩码覆盖的最大 IP 地址数为 16,IPv6 为 48。例如,10.0.0.0/15 和 1234::/47 无效。 |

|

注意:

要编辑允许列表或阻止列表 IP 条目,请选中要编辑的条目旁边的复选框,单击铅笔图标,然后单击 确定。 |

|

URL

创建 URL 列表项时,必须选择列表类型: URL。输入所需信息。请参见下表。

| 设置 |

指南 |

|---|---|

| URL |

使用以下格式输入 URL:juniper.net。通配符和协议不是有效条目。系统会自动在 URL 的开头和结尾添加通配符。因此,juniper.net 也会匹配 a.juniper.net、a.b.juniper.net 和 a.juniper.net/abc。如果显式输入 a.juniper.net,则匹配 b.a.juniper.net,但不匹配 c.juniper.net。您可以输入特定路径。如果输入 juniper.net/abc,则匹配 x.juniper.net/abc,但不匹配 x.juniper.net/123。 要编辑允许列表或阻止列表 URL 条目,请选中要编辑的条目旁边的复选框,单击铅笔图标 ,然后单击确定。 |

文件哈希

上传哈希文件时,它必须采用 TXT 格式,每个哈希都在自己的单行上。您只能有一个正在运行的哈希文件。若要添加或编辑它,请参阅下表中的说明。

| 字段 |

指南 |

|---|---|

| 您可以添加自定义允许列表和阻止列表哈希值进行过滤,但这些哈希值必须列在 TXT 中,每个条目都在一行上。您只能有一个正在运行的哈希文件,最多包含 15,000 个文件哈希。此文件包含“当前”列表,但您可以随时添加、编辑和删除它。 |

|

| SHA-256 散列项 |

要添加到哈希条目中,您可以上传多个 TXT 文件,这些文件将自动合并为一个文件。查看下面的全部、合并、删除和替换选项。 下载 (Download) — 如果要查看或编辑 TXT,请单击此按钮下载 TXT。 您可以从“ 选择散列文件项上传选项 ”下拉列表中选择以下任何选项:

全部删除或删除选定项 - 有时删除当前列表比下载并编辑当前列表更有效。单击此按钮可删除当前选定的列表或此处添加和累积的所有列表。 |

| 原文 |

此字段表示允许列表或阻止列表。 |

| 添加日期 |

上次上传或编辑哈希文件的月份、日期、年份和时间。 |

电子邮件发件人

如果在电子邮件通信的发件人或收件人中找到电子邮件地址,则将电子邮件地址添加为允许列表或阻止列表。使用 + 图标一次添加一个地址。

| 字段 |

指南 |

|---|---|

| 电子邮件地址 |

输入格式为 name@domain.com 的电子邮件地址。不支持通配符和部分匹配,但如果要包含整个域,则可以仅输入域,如下所示:domain.com |

| 如果电子邮件与阻止列表匹配,则将其视为恶意电子邮件,其处理方式与带有恶意附件的电子邮件相同。电子邮件将被阻止,并发送替换电子邮件。如果电子邮件与允许列表匹配,则允许该电子邮件通过,无需任何扫描。请参阅隔离 的电子邮件概述。 值得注意的是,攻击者可以轻松伪造电子邮件的“发件人”电子邮件地址,这使得阻止列表成为阻止恶意电子邮件的不太有效的方法。 |

|

AI-PTP

瞻博网络的人工智能预测威胁防御是一种高级恶意软件检测和预防解决方案,旨在保护您的网络免遭用户从不同位置访问公司资源以及浏览互联网到多个目的地所引起的威胁。这款智能安全解决方案由 AI 和机器学习提供支持,可增强更快速地预测和识别真正威胁的能力,使人类专家能够集中精力执行战略安全方案。

有关人工智能预测威胁防御 (AI-PTP) 的更多信息,请参阅 人工智能预测威胁防御概述。

您可以使用 AI-PTP 选项卡添加、替换、合并或删除允许列表中的 AI-PTP 签名。您可以将标识为误报的文件签名添加到允许列表中。此过程会将指定的签名从 SRX 系列防火墙执行的恶意软件检测中排除。

要添加或编辑签名列表:

选择 。

将显示 AI-PTP 签名页面。

从 签名文件上传选项 下拉列表中选择以下任一选项:

替换当前列表 - 上传包含文件签名列表的文本文件 (TXT),或修改现有列表而不删除它。下载、编辑并重新上传文件。您可以上传多个 TXT 文件,这些文件将自动合并为一个文件。

您可以从以下来源获取 AI-PTP 签名:

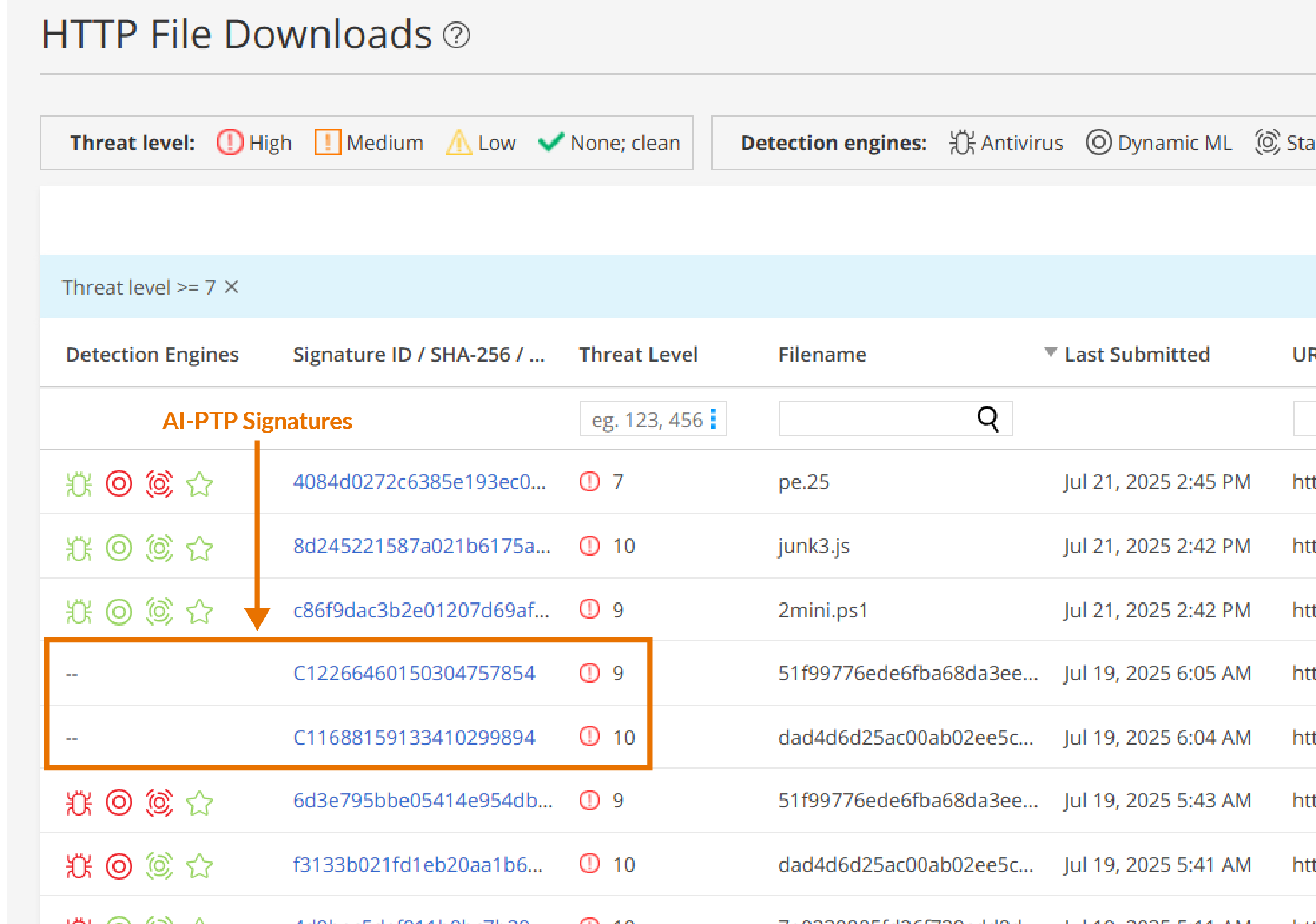

HTTP 文件下载 - 导航到

图 1:AI-PTP 签名

电子邮件附件 - 导航以

SMB 文件下载 — 导航至

SRX 系列防火墙上的系统日志

与当前列表合并 - 将新 TXT 与现有文件合并,创建包含所有签名的单个文件。

从当前列表中删除 - 移除特定签名。使用要删除的签名创建一个 TXT,上传它,只有这些签名才会被删除。

将显示“上传哈希列表”窗口。

浏览您的计算机并选择 TXT 文件。

单击 确定。

AI-PTP 签名将添加到允许列表中。

表 7 描述了 AI-PTP 签名字段。

表 7:AI-PTP 签名字段 字段

描述

签名

添加到允许列表的文件签名数

添加日期

上次上传或编辑文件签名列表的日期和时间。

如果您想查看或编辑 TXT,请单击 下载 以下载 TXT。

单击 “全部删除” 以删除已添加到允许列表的所有列表。

要查看添加到 SRX 系列防火墙允许列表中的高级反恶意软件 (AAMW) 签名列表,请使用 CLI 命令 show services advanced-anti-malware signature-exempt-list。

show services advance-anti-malware signature-exempt-list Advanced-anti-malware Signature Exempt List: J1994069136041805794 C5381964424818232941 J12111449344962437113 C4660909146742838820 Total exempt signatures: 4

要查看添加到 SRX 系列防火墙允许列表中的防病毒签名列表,请使用 CLI 命令 show services anti-virus signature-exempt-list。

Anti-virus Signature Exempt List: C1994069136041805794 J5381964424818232941 J12111449344962437113 J4660909146742838820 Total exempt signatures: 4

要清除 SRX 系列防火墙上的文件签名允许列表,请使用 CLI 命令 clear services anti-virus signature-exempt-list。

您还可以在 SRX 系列防火墙上运行以下 CLI 命令,以添加、删除、导出和导入文件签名:

-

request services anti-virus signature-exempt-list add <signature-id>— 在 SRX 系列防火墙上添加文件签名 ID。例如,request services anti-virus signature-exempt-list add J4660909146742838820。 -

request services anti-virus signature-exempt-list delete <signature-id>— 删除 SRX 系列防火墙上的文件签名 ID。例如,request services anti-virus signature-exempt-list delete J4660909146742838820。 -

request services anti-virus signature-exempt-list import <txt-file-with-signature-ids>— 导入包含 SRX 系列防火墙上的签名 ID 的 TXT 文件。例如,request services anti-virus signature-exempt-list import /var/tmp/av-exempt-list.txt。 -

request services anti-virus signature-exempt-list export <txt-file-with-signature-ids>— 从 SRX 系列防火墙导出包含签名 ID 的 TXT 文件。例如,request services anti-virus signature-exempt-list export /var/tmp/av-exempt-list.txt。

C&C 服务器

将 C&C 服务器列入允许列表时,SRX 系列防火墙将接收 IP 或主机名。然后,防火墙会将其从任何 SecIntel 阻止列表或 C&C 源(包括瞻博网络的全球威胁源和第三方源)中排除。服务器现在也将列在 C&C 允许列表管理页面下。

您可以手动输入 C&C 服务器数据或上传服务器列表。该列表必须是 TXT,每个 IP 或域都在自己的单行上。TXT 必须包含所有 IP 或所有域,每个域都在自己的文件中。您可以一次上传一个文件。

您还可以使用威胁情报 API 管理允许列表和阻止列表条目。将条目添加到允许列表/阻止列表数据时,这些条目将在威胁情报 API 中以以下源名称提供:“whitelist_domain”或“whitelist_ip”,以及“blacklist_domain”或“blacklist_ip”。有关使用 API 管理任何自定义源的详细信息,请参阅 瞻博网络 ATP 云威胁情报开放式 API 设置指南 。

| 字段 |

指南 |

|---|---|

| 类型 |

选择 IP 以输入要添加到允许列表的 C&C 服务器的 IP 地址。选择域以将整个域列入 C&C 服务器列表中的允许列表。 |

| IP 或域 |

对于 IP,输入 IPv4 或 IPv6 地址。IP 可以是 IP 地址、IP 范围或 IP 子网。对于域,请使用以下语法:juniper.net。不支持通配符。 |

| 描述 |

输入说明,说明项目已添加到列表中的原因。 |

| 您还可以直接从 C&C 监控页面详细信息视图中将 C&C 服务器列入允许列表。请参阅 命令和控制服务器:更多信息。

警告:

将 C&C 服务器添加到允许列表会自动触发补救过程,以更新已联系此 C&C 服务器的任何受影响主机(该组织中)。与此列入允许名单的服务器相关的所有 C&C 事件都将从受影响主机的事件中删除,并且将重新计算主机威胁级别。 如果主机分数在此重新计算期间发生变化,则会出现一个新的主机事件,描述重新评分的原因。例如,“清除 C&C 服务器 1.2.3.4 后更新了主机威胁级别”。此外,服务器将不再出现在 C&C 服务器列表中,因为它已被清除。 |

|

加密流量洞察 (ETI)

您可以指定要将加密流量分析列入允许列表的 IP 地址或域名。使用此选项卡添加、修改或删除用于加密流量分析的允许列表。

| 字段 |

指南 |

|---|---|

| 类型 |

选择是否要为允许列表指定 IP 地址或域名。 |

| IP 或域 |

输入允许列表的 IP 地址或域名。 |

域名系统 (DNS)

您可以指定要从 DNS 过滤列入允许列表的域。使用此选项卡添加、修改或删除 DNS 过滤的允许列表。

| 字段 |

指南 |

|---|---|

| URL |

输入要列入允许名单的网域的网址。 |

| 注释 |

输入说明,说明域已添加到列表中的原因。 |

反向外壳

您可以指定要从反向 shell 检测中列入允许列表的 IP 地址或域。使用此选项卡可以添加、修改或删除反向 shell 检测的允许列表。

| 字段 |

指南 |

|---|---|

| IP |

输入允许列表的 IP 地址。 |

| URL |

输入要列入允许名单的网域的网址。 |

瞻博网络 ATP 云会定期轮询新的和更新的内容,并自动将其下载到您的 SRX 系列防火墙。您无需手动推送允许列表或阻止列表文件。