本页内容

开始

准备工作

在安装瞻博网络 ATP 设备产品之前,请确保满足以下安装、设置、安全和现场要求:

阅读当前版本的瞻博网络 ATP 设备发行说明。

阅读特定于您产品的瞻博网络 ATP 设备快速入门指南,熟悉设备、AWS、SaaS 或 VM OVA。

收集瞻 博网络 ATP 设备网络信息中概述的信息和设备,包括以下项目:

瞻博网络 ATP 设备信息

网络信息

客户端信息。

请遵循 访问瞻博网络 ATP 设备设备接口中列出的准则。

瞻博网络 ATP 设备网络信息

有关硬件规格和设置说明,请参阅 JATP700 Appliance Hardware Guide。

在连接和配置设备之前,请收集下表 2-1 中概述的有关网络的信息。

网络项目 |

所需信息 |

|---|---|

瞻博网络 ATP 设备 |

|

DNS(域名服务)服务(可选) |

一个或多个 DNS 服务器的 IP 地址 |

NTP(网络时间协议)服务(可选) |

一个或多个 NTP 服务器的 IP 地址 |

远程管理(可选) |

如果要远程访问瞻博网络 ATP 设备 CLI,远程系统必须具备以下条件之一:

注意:

如果将 Putty 用作 SSH 客户端,请始终使用最新版本的 Putty 进行 SSH作。 |

CM (中央经理) |

|

管理网络

下表汇总了瞻博网络 ATP 设备和 CM 连接的所有端口和协议配置。请注意,默认情况下,所有设备上的管理界面都是 eth0。GSS 的所有自动更新均由 Core/CM 或一体化系统独家处理。

在安装过程中,必须为内部和外部服务器和服务打开通信端口和协议。

重要说明:主核心/CM 核心和辅助核心/MAC 核心必须位于同一网络上,并且允许所有端口,不能使用端口地址 (PAT) 或网络地址转换 (NAT)。

表 2 列出了所有内部和外部端口及协议。

内部服务器

描述 |

协议 |

源 |

目的地 |

港口 |

|---|---|---|---|---|

CLI 管理 |

TCP |

管理工作站 |

核心/收集器/辅助核心管理界面 |

22 |

CM Web UI 管理 |

TCP |

管理工作站 |

CM 管理界面 |

443 |

DNS 查询 |

TCP/UDP |

核心/收集器/辅助核心管理界面 |

内部 DNS 服务器 |

53 |

NTP |

UDP |

设备管理界面 |

NTP 服务器 |

123 |

系统日志 |

UDP |

设备管理界面 |

SIEM/Syslog CEF 服务器 |

514 |

CM 连接 |

TCP |

收集器和辅助核心 管理界面 |

CM 管理界面 |

443 |

管理端口 eth0

使用管理端口 eth0 接口管理和使用分布式瞻博网络 ATP 设备。这是瞻博网络 ATP 设备交换安全内容的端口,也是管理与 CM 集成的端口。管理接口必须可通过网络路由,并通过以下端口进行瞻博网络 ATP 设备 IP/ 主机名访问:

DNS (UDP/53)

HTTPS (TCP/443)

收集器和核心/CM 之间应打开 SSL/TLS 端口 443,用于流量检查和恶意软件行为分析。

如果将 Putty 用作 SSH 客户端,请始终使用最新版本的 Putty 进行 SSH作。

要设置管理接口的 IP 地址和 DNS,请使用名称管理接口(而不是 eth0)。

监控端口 eth1

使用网络分流器将网络流量的副本从网段发送到瞻博网络 ATP 设备收集器的 eth1 网络监控端口。水龙头不会干扰交通,如果关闭,交通可以畅通无阻地通过。有关详细信息,请参阅 和 。

eth1 是唯一支持的流量监控端口。

分析引擎排气口 eth2

该选项可用于配置备用接口,以便在检测引爆过程期间将分析、引擎、流量、排气和 CnC 通信从管理网络 eth0 移至单独的接口 eth2。

可以为主核心 +CM、一体化核心和 Mac Mini 辅助核心配置 eth2 接口。Mac Mini 需要 USB 转 NIC 转换器来设置备用接口。

端口扫描检测器和 SSH 蜜罐端口 eth3

还有一个选项用于为所有出站收集器流量配置 eth3 端口。

SSH 蜜罐横向检测配置需要瞻博网络 ATP 设备高级许可证。蜜罐接口始终枚举为 eth3。

外部服务器

表 3 列出了瞻博网络 ATP 设备系统需要传出连接的每个外部服务器的端口和协议。有关详细信息,请参阅下面的警告和注释。

从 ATP 设备版本 5.0.7 开始,GSS 服务域已从 *.cloud.cyphort.com 更改为 *.gss.junipersecurity.net。您必须更改现有防火墙规则,以允许出站流量流向新的 *.gss.junipersecurity.net 域。在过渡到新域期间,这两个域都将有效。*.cloud.cyphort.com 将来将逐步淘汰。我们建议您尽快过渡到新域。

如果您的防火墙不支持域通配符,则必须为以下服务打开端口 443:

gss.gss.junipersecurity.net

filestore.gss.junipersecurity.net

rep.gss.junipersecurity.net

update.gss.junipersecurity.net

rs.gss.junipersecurity.net

打开防火墙以访问新域 (*.gss.junipersecurity.net) 后,必须通过单击 ATP 设备 UI 中的 重新启动服务 来重新启动所有服务,以便 ATP 设备核心可以连接到新域。为避免重新启动 ATP 设备服务,可以在升级到新版本之前同时打开旧域和新域的防火墙。升级成功后,您可以关闭旧域 (*.cloud.cyphort.com) 的防火墙。如果在升级过程中无法访问新域,则在关闭旧域的防火墙 (*.cloud.cyphort.com) 后,必须通过单击 ATP 设备 UI 中的 重新启动服务 来重新启动所有服务,以便 ATP 设备核心可以连接到新域 (*.gss.junipersecurity.net)。

如果升级后无法达到 *.gss.junipersecurity.net,ATP 设备核心会自动回退到旧域 (*.cloud.cyphort.com)。这样做是为了帮助您过渡到新域。

如果 ATP 设备核心无法访问 *.gss.junipersecurity.net 域,ATP 设备每 12 小时发送一次运行状况通知警报(前提是您配置了系统运行状况警报通知)。要阻止这些警报,您必须打开防火墙以允许 443 从 ATP 设备核心到新域 (*.gss.junipersecurity.net)。

相对于瞻博网络 ATP 设备核心或 vCore 的外部服务器的描述 |

源 |

目标主机名/IP 地址 |

目的地港口 |

协议 |

|---|---|---|---|---|

SIEM/ Syslog 服务器 |

|

SIEM/Syslog 服务器的 IP 地址 |

514 |

UDP |

DNS 服务器 |

|

客户的 DNS 服务器 IP 地址 |

53 |

TCP/UDP |

Ping 测试 |

|

8.8.8.8 |

ICMP |

|

瞻博网络 ATP 设备软件和内容 |

|

gss.gss.junipersecurity.net update.gss.junipersecurity.net |

443 |

TCP |

瞻博网络 ATP 设备 GSS 报告服务器 |

|

gss.gss.junipersecurity.net filestore.gss.junipersecurity.net |

443 |

TCP |

信誉服务器 瞻博网络 ATP 设备 |

|

rep.gss.junipersecurity.net |

443 |

TCP |

瞻博网络 SRX 防火墙

注意:

通过 SRX 防火墙进行缓解 |

|

客户配置的 SRX 设备和安全策略 |

443 |

TCP |

Palo Alto Networks PAN 设备或 Panorama、Cisco ASA、Checkpoint、Fortinet 或 FortiManager

注意:

通过集成防火墙进行缓解 |

|

客户配置的 PAN 设备 |

830 |

TCP |

Crowdstrike 和/或 Carbon Black 响应服务器

注意:

通过炭黑响应进行缓解/验证 |

|

客户配置的炭黑服务器 |

443 |

TCP |

BlueCoat ProxySG

注意:

通过蓝衣代理进行缓解 |

|

客户配置的 BlueCoat 代理 |

443 |

TCP |

总之,请务必将核心/CM 传出 Internet 连接配置为:

配置从瞻博网络 ATP 设备管理接口 eth0 到企业 SMTP 服务器、DNS 服务器和日志记录/SIEM 服务器的传出访问。

核心引擎使用 TCP 端口 22 连接到单独的 Mac Mini OSX 或其他辅助核心,安装分布式 Mac OS X 引擎时请务必打开此端口。所有通信都在 eth0 上进行。此版本中保留了其他端口(另请参阅 分析引擎排气端口 eth2 和 配置备用分析引擎接口)。

如果配置瞻博网络 ATP 设备电子邮件收集器,则还必须打开用于访问电子邮件服务器的端口。所有通信均通过 eth0 通过瞻博网络 ATP 设备管理网络进行。此版本中保留了其他端口(请参阅 分析引擎排气端口 eth2 和 配置备用分析引擎接口)。

主核心/CM 核心和辅助核心/MAC 核心必须位于同一网络上,并且允许所有端口,不能使用端口地址 (PAT) 或网络地址转换 (NAT)。

管理接口 eth0 需要静态 IP 地址或保留的 DHCP 地址和网络掩码。但是,如果这是 CM 连接的设备,请仅使用静态 IP 地址和网络掩码。请参阅下面的其他中央管理器 (CM) 通信信息。

不要在主接口上使用 ZeroConf。

如果将 Putty 用作 SSH 客户端,请始终使用最新版本的 Putty 进行 SSH作。

瞻博网络 ATP 设备 Web UI 支持

瞻博网络 ATP 设备 Web UI 支持的浏览器如下:

Windows Users

Internet Explorer 11.0 或更高版本

FireFox® 31 或更高版本

Google Chrome 36 或更高版本

Mac Users

Safari 浏览器 7.0.2

Google Chrome 36 或更高版本

FireFox® 31 或更高版本

屏幕分辨率支持

瞻博网络 ATP 设备 Web UI 支持使用以下屏幕分辨率:

|

|

|

|

|

|

|

|

|

|

|

访问瞻博网络 ATP 设备设备接口

您可以使用以下接口收集信息并与瞻博网络 ATP 设备进行交互:

命令行界面 (CLI)

瞻博网络 ATP 设备中央管理器 Web UI

有关 CLI 和 CLI 命令语法和用法的更多信息,请参阅瞻博网络 ATP 设备 CLI 命令参考。

启动配置向导

要启动配置向导,请输入 CLI 命令向导。

JATP# wizard

在 CLI 提示符下,输入您的用户名和密码。默认情况下,admin 用户名为 admin,密码为 1JATP234。

请务必在初始设置后更改管理员帐户的默认密码;密码长度必须至少为 8 个字符。

出现提示时,输入“是”以使用配置向导,然后按如下所示进行响应。

配置向导

配置向导提示 |

客户响应来自 All-in-One |

来自 Core 或的客户响应 Mac Mini |

客户响应来自 Collector |

|---|---|---|---|

使用 DHCP 获取管理接口的 IP 地址和 DNS 服务器地址(是/否)?

注意:

仅当 DHCP 响应为否时,在出现提示时输入以下信息:

重新启动管理界面(是/否)? |

我们强烈建议不要使用 DHCP 寻址,因为它是动态变化的。静态 IP 地址是首选。 建议:拒绝回复:

Enter yes 可在应用新配置设置的情况下重新启动。 |

我们强烈建议不要使用 DHCP 寻址,因为它是动态变化的。静态 IP 地址是首选。 建议:拒绝回复:

Enter yes 可在应用新配置设置的情况下重新启动。 |

我们强烈建议不要使用 DHCP 寻址,因为它是动态变化的。静态 IP 地址是首选。 建议:拒绝回复:

Enter yes 可在应用新配置设置的情况下重新启动。 |

输入有效的主机名(输入唯一名称) |

出现提示时键入主机名;不包括域;例如: juniperatp1 |

出现提示时键入主机名;不包括域;例如: juniperatp1 |

出现提示时键入主机名;不包括域;例如: juniperatp1 |

[选答] 如果系统检测到带有 eth2 端口的辅助核心,则会显示备用 CnC 排气选项: 对分析发动机排气流量使用备用排气(是/否)? 输入备用排气 (eth2) 接口的 IP 地址: 输入备用排气 (eth2) 接口的网络掩码: (示例:255.255.0.0) 输入备用排气 (eth2) 接口的网关 IP 地址: (例如:10.6.0.1) 输入主 DNS 服务器 备用排气 (eth2) 接口的 IP 地址: (示例:8.8.8.8) 您是否有用于备用耗尽 (eth2) 接口的辅助 DNS 服务器? 是否要输入备用排气 (eth2) 接口的搜索域?

注意:

完全重新启动网络接口可能需要 60 秒以上 |

有关详细信息,请参阅 配置备用分析引擎接口 。 输入 yes 以配置备用 eth2 接口。 输入 eth2 接口的 IP 地址。 输入 eth2 网络掩码。 输入网关 IP 地址。 输入备用耗尽 (eth2) 接口的主 DNS 服务器 IP 地址。 输入 yes 或 no 以确认或拒绝 eth2 辅助 DNS 服务器。 输入“是”或“否”以指示是否要输入搜索域。 |

有关详细信息,请参阅 配置备用分析引擎接口 。 输入 yes 以配置备用 eth2 接口。 输入 eth2 接口的 IP 地址。 输入 eth2 网络掩码。 输入网关 IP 地址。 输入备用耗尽 (eth2) 接口的主 DNS 服务器 IP 地址。 输入 yes 或 no 以确认或拒绝 eth2 辅助 DNS 服务器。 输入“是”或“否”以指示是否要输入搜索域。 |

[流量收集器不发送或接收核心分析引擎 CnC 网络流量,因此不需要 eth2 接口。] |

重新生成 SSL 自签名证书(是/否)? |

输入 yes ,为瞻博网络 ATP 设备服务器 Web UI 创建新的 SSL 证书。 如果通过输入 no来拒绝自签名证书,请准备好安装证书颁发机构 (CA) 证书。 |

输入 yes ,为瞻博网络 ATP 设备服务器 Web UI 创建新的 SSL 证书。 如果通过输入 no来拒绝自签名证书,请准备好安装证书颁发机构 (CA) 证书。 |

不适用于收集器。 |

输入以下服务器属性: 这是中央管理器设备吗? 设备名称:(必须是唯一的) 设备说明 设备密钥密码短语

注意:

记住此密码并用于所有分布式设备! |

输入是;系统会自动将IP 127.0.0.1设置为一体化IP地址。 输入瞻博网络 ATP 设备收集器主机名;这将标识 Web UI 中的收集器。 输入设备描述 输入用户定义的 PassPhrase 以用于向中央管理器验证核心。 |

输入是;系统会自动将IP 127.0.0.1设置为一体化IP地址。 输入瞻博网络 ATP 设备、Mac mini 或 Core/CM 主机名;这标识了 Web UI 中的 Mac OS X 或 Core Engine。 输入设备描述 输入用于向中央管理器验证 Core 或 Mac Mini 的相同 PassPhrase。 |

输入“否”;系统将要求您立即输入 CM IP 地址。 输入瞻博网络 ATP 设备收集器主机名;这将标识 Web UI 中的收集器。 输入设备描述 输入用于向中央管理器验证收集器的相同 PassPhrase。 |

[选答] 如果系统检测到带有 eth2 端口的辅助核心,则会显示备用 CnC 排气选项: 对分析发动机排气流量使用备用排气(是/否)? 输入备用排气 (eth2) 接口的 IP 地址: 输入备用排气 (eth2) 接口的网络掩码: (示例:255.255.0.0) 输入备用排气 (eth2) 接口的网关 IP 地址: (例如:10.6.0.1) 输入主 DNS 服务器 备用排气 (eth2) 接口的 IP 地址: (示例:8.8.8.8) 您是否有用于备用耗尽 (eth2) 接口的辅助 DNS 服务器? 是否要输入备用排气 (eth2) 接口的搜索域?

注意:

注意:完全重新启动网络接口可能需要 60 秒以上 ...重新启动备用排气 (eth2) 接口 ...完全重新启动网络接口可能需要 60 秒以上 ...重新启动os_engine_eth2接口 等待os_engine_eth2准备就绪(MAXWAIT 为 32 秒)。 |

有关详细信息,请参阅 配置备用分析引擎接口 。 输入 yes 以配置备用 eth2 接口。 输入 eth2 接口的 IP 地址。 输入 eth2 网络掩码。 输入网关 IP 地址。 输入备用耗尽 (eth2) 接口的主 DNS 服务器 IP 地址。 输入 yes 或 no 确认或拒绝 eth2 辅助 DNS 服务器。 输入 yes 或 no 指示是否要输入搜索域。 |

有关详细信息,请参阅 配置备用分析引擎接口 。 输入 yes 以配置备用 eth2 接口。 输入 eth2 接口的 IP 地址。 输入 eth2 网络掩码。 输入网关 IP 地址。 输入备用耗尽 (eth2) 接口的主 DNS 服务器 IP 地址。 输入 yes 或 no 确认或拒绝 eth2 辅助 DNS 服务器。 输入 yes 或 no 指示是否要输入搜索域。 |

流量收集器不发送或接收核心分析引擎 CnC 网络流量。 |

回答完所有问题后,向导会汇总答案。要更改答案,请输入步骤号。要保存更改并退出,请按 <enter>。

要返回配置向导对配置进行更改,请使用以下 CLI 命令:

JATP# wizard

请确保在 CLI 参数中使用特殊字符的双引号。

有关命令语法和用法,请参阅瞻博网络 ATP 设备 CLI 命令参考。

瞻博网络 ATP 设备 Web UI 访问

瞻博网络 ATP 设备 Web UI 是基于网络安全的防御系统配置和恶意软件分析管理界面。您可以通过使用 HTTPS 将 Web 浏览器指向设备的配置 IP 地址来访问它。例如,如果设备的配置 IP 地址为 10.8.20.2,则可以通过将浏览器指向 https://10.8.20.2 来访问设备 GUI。

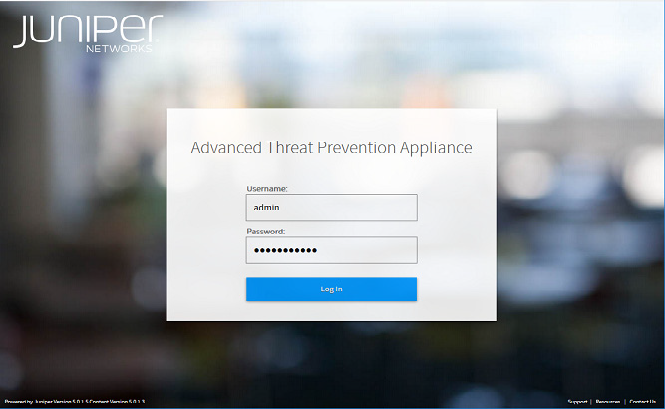

在下图所示的登录界面中,输入默认用户名和密码。

默认用户名为 admin,密码为 juniper。请务必在初始登录后重置此默认密码。

CM Web UI 支持最多 32 个字符和至少 8 个字符的密码。可以使用字母(大写/小写)、数字和特殊字符,密码中的双引号 (“)、空格或反斜杠字符 (\) 除外。

瞻博网络 ATP 设备 Web UI 登录用户名和密码与 CLI 管理员用户名和密码是分开的。

使用 SAML 身份验证登录瞻博网络 ATP 设备

配置 SAML 设置后,分配了 SAML 身份验证的用户在尝试访问瞻博网络 ATP 设备时,系统会自动重定向至企业的 IdP 登录页面。有关 SAML 身份验证的详细信息,请参阅 配置 SAML 设置 和 配置用户帐户。

有关瞻博网络 ATP 设备中央管理器 Web UI 的详细信息,请参阅使用瞻博网络 ATP 设备 Web UI。

使用 AD 身份验证登录瞻博网络 ATP 设备系统

配置 AD 身份验证后,将使用客户网络中的 RADIUS 协议通过 Active Directory (AD) 服务器对用户进行身份验证。

有关 AD 身份验证的详细信息,请参阅 配置 RADIUS 服务器设置 和 配置 Active Directory。

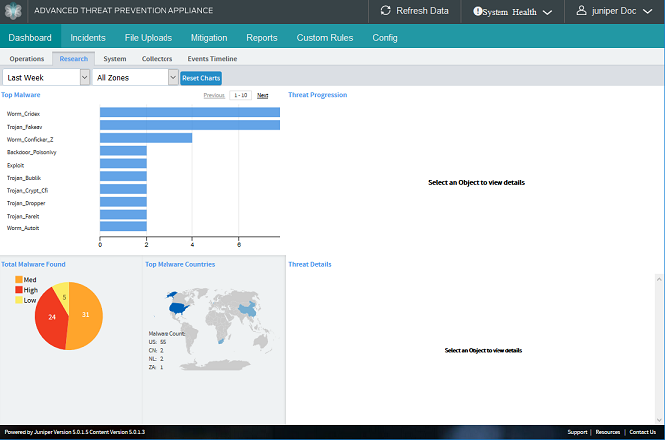

使用瞻博网络 ATP 设备 Web UI

本节介绍如何浏览设备 Web UI 并介绍其选项卡:

CM Web UI 导航

选项卡摘要

瞻博网络 ATP 设备 Web UI 中的选项卡摘要

瞻博网络 ATP 设备中央管理器 Web UI

每个 Web UI 选项卡的用途描述如下:

Dashboard—显示设备状态信息以及检测到的威胁和事件趋势。Operations Dashboard 和 Research Dashboard 上的特定于上下文的威胁视图根据您的配置确定对企业影响最大的威胁的优先级。系统仪表板和收集器仪表板(Web 和电子邮件)提供有关系统和收集器运行状况和趋势的信息。事件时间线仪表板显示给定供应商的每个事件和端点 IP、主机名、用户名或电子邮件的高级威胁分析 (ATA) 数据。

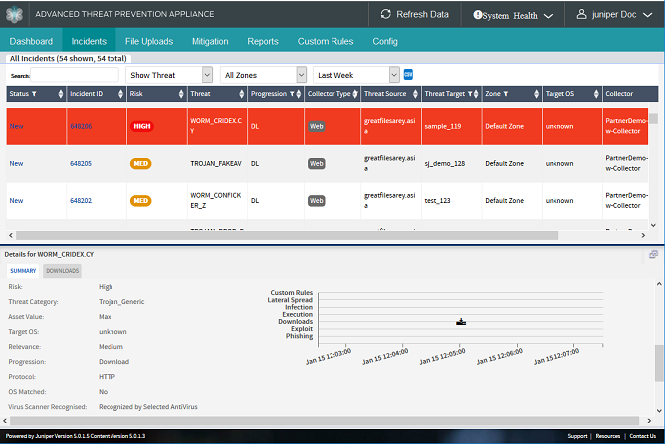

Incidents- 显示有关网络中各个杀伤链阶段的恶意或可疑下载或感染的详细信息级别。有关详细信息,另请参阅 “导航事件”页面 。

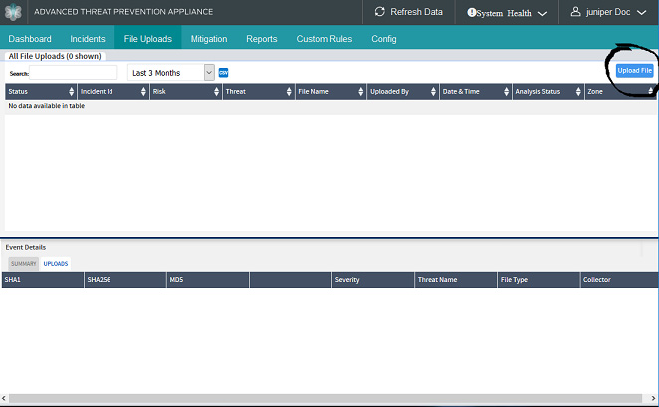

File Uploads- 在一个 Web UI 位置提供有关所有文件上传恶意软件分析结果(无论是恶意的还是良性的)的详细信息。中央管理器 Web UI 中的“文件上传处理”功能包括从新的“文件上传”选项卡上传。增强型文件上传 API 接受用于第三方集成(如 Carbon Black Response)的其他元数据,以提供与事件的无缝集成。有关详细信息,请参阅 提交恶意软件文件进行分析。

Mitigation—针对检测到的特定威胁提供缓解选项,例如自动缓解、阻止来自网关或 IPS/新一代防火墙的回调,或部署瞻博网络 ATP 设备感染验证包 (IVP) 或 Carbon Black 响应集成以确认目标端点上的感染。更多信息,请参阅 配置防火墙自动缓解。

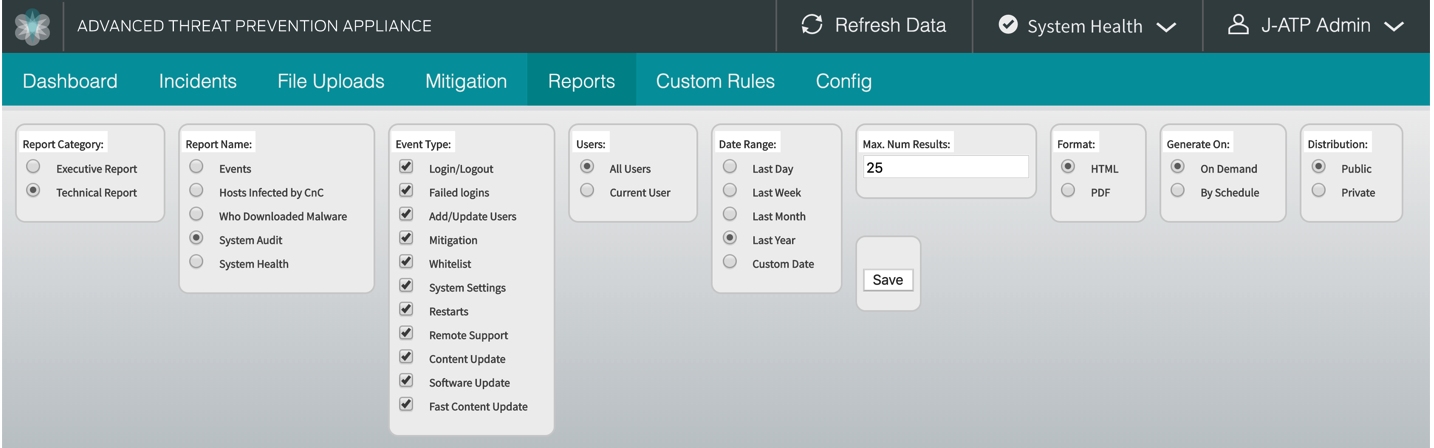

Reports- 允许您生成或安排合并和详细的执行摘要报告或系统审计报告。有关详细信息,请参阅生成报告

Custom Rules- 在瞻博网络 ATP 设备中央管理器 Web UI 自定义规则选项卡中显示自定义 Snort 规则匹配项;“事件”选项卡上提供了相关的 Snort 规则匹配项。 有关向系统添加规则的信息,请参阅 配置自定义 SNORT 规则 。

Config- 允许您配置设备和软件系统设置,以及配置分析、通知和缓解设置。

刷新 - 执行 CM 浏览器显示的刷新。始终在软件或安全内容更新后执行刷新。

System Health- 显示瞻博网络 ATP 设备静态和动态引爆引擎及分析系统的运行状况指示器检查结果。所有指示器都应显示绿色复选标记,表示系统运行状况良好。如果显示红色指示灯,则需要执行故障排除作。

行为引擎 |

|

核心引爆引擎 |

静态引擎 |

|

静态分析 |

相关 |

|

事件关联引擎 |

Web 收集器 |

|

已启用 Web 收集器的连接状态 |

次级核心 |

|

已配置辅助核心的连接状态 (Mac OSX) |

Log Out- 执行当前 Central Manager Web UI 用户的注销。

部署分布式瞻博网络 ATP 设备系统

以下章节介绍了如何部署瞻博网络 ATP 设备高级威胁防御系统:

有关验证瞻博网络 ATP 设备部署的信息,请参阅瞻博网络 ATP 设备 CLI 命令参考。

部署方案

本节介绍了三种瞻博网络 ATP 设备高级威胁防御部署方案:

企业总部内的瞻博网络 ATP 设备部署

分布式和/或群集企业环境中的瞻博网络 ATP 设备防御

瞻博网络 ATP 设备分布式 SaaS/OVA 或虚拟部署

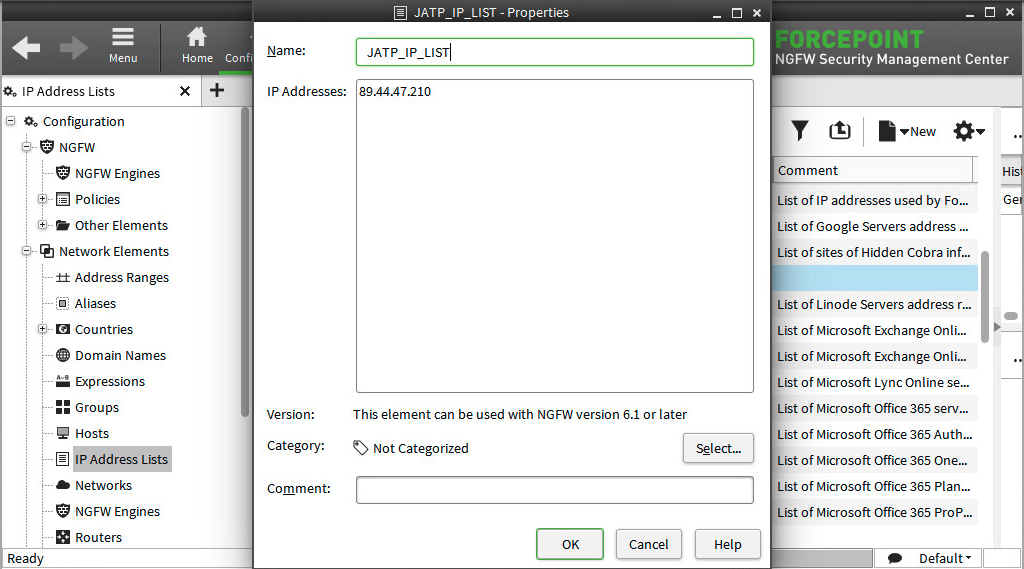

企业总部中的瞻博网络 ATP 设备防御

在此方案中(参见下面的图 5),Core|CM 系统安装在企业总部,部署了三个物理流量收集器,以实现广泛的流量覆盖和服务集成。

收集器 1 定位用于覆盖数据中心

收集器 2 定位用于 Web 流量覆盖

收集器 3 位于防火墙,用于覆盖和缓解/阻止

在此部署方案中,流量收集器提供网络覆盖并与现有基础架构集成,而 Core|CM 提供 Web 和电子邮件事件检测,同时在防火墙执行风险感知缓解和阻止。

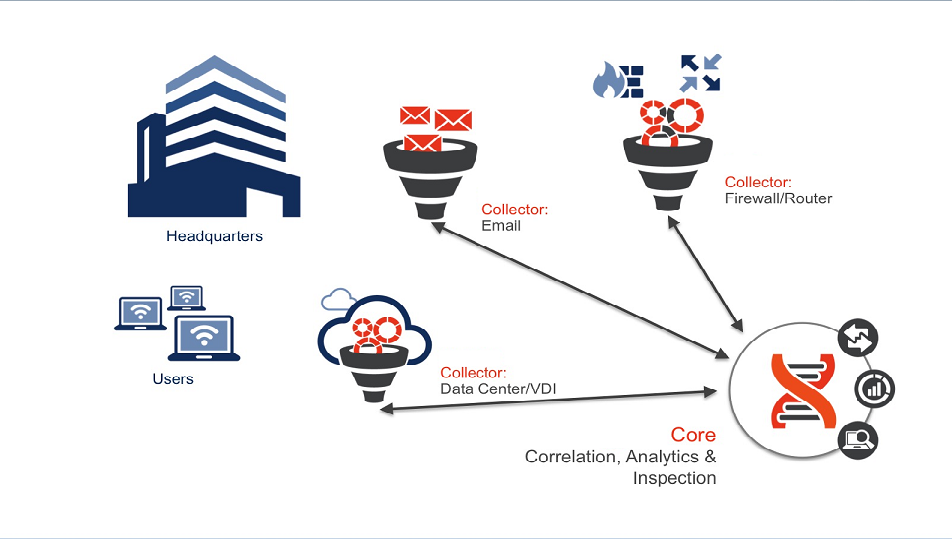

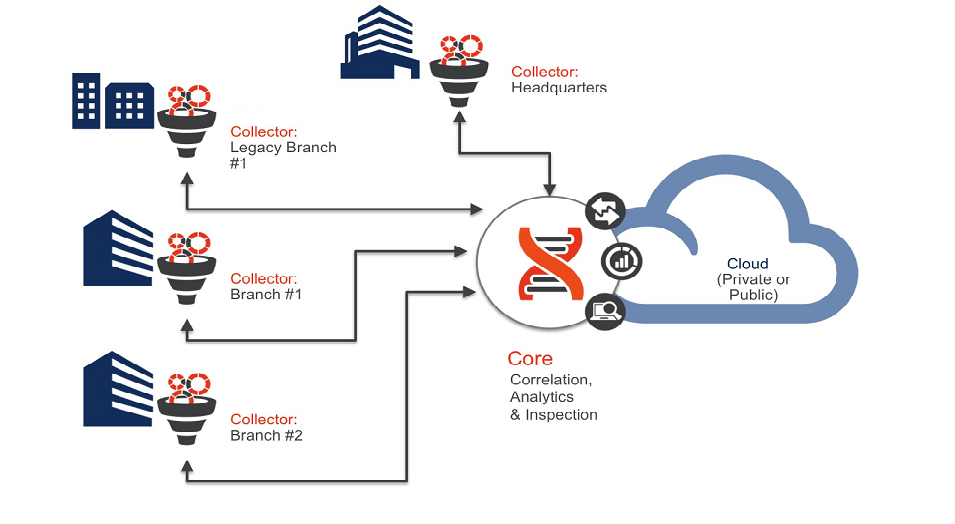

分布式企业环境中的瞻博网络 ATP 设备防御

分布式企业需要分布式威胁防御方案(见下图)。在此场景中,各种物理和虚拟收集器被远程部署在分支机构,以进行持续检测和扩展网络可见性。

的瞻博网络 ATP 设备防御

的瞻博网络 ATP 设备防御

流量分析在分布式收集器上进行,然后对象被传送到 Core|CM,部署在企业总部,网络对象在多作系统引爆室执行,以进行最终威胁评估和缓解。

或者,Core|此分布式部署中的 CM 也可以配置为 OVA、VM 或 SaaS 部署。此外,补充性的瞻博网络 ATP 设备核心可以部署在公共或私有企业云中。

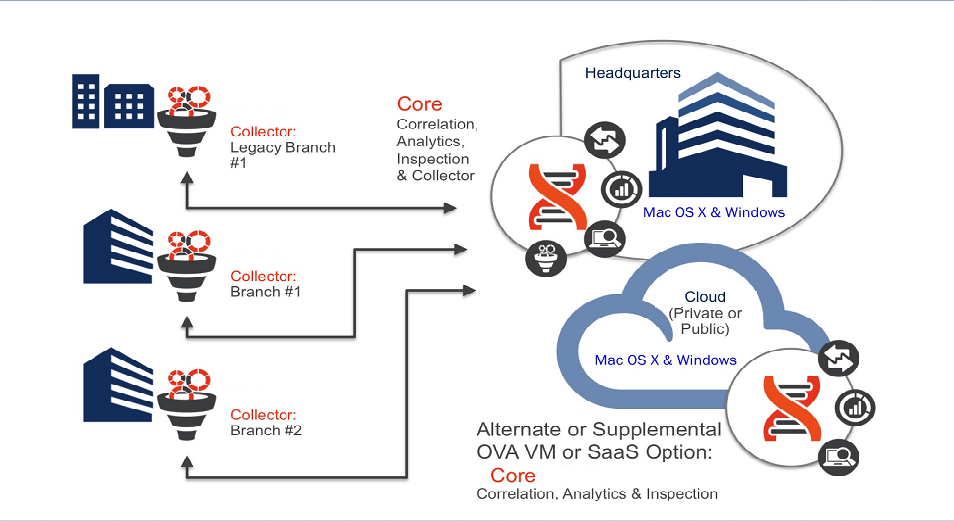

瞻博网络 ATP 设备分布式 SaaS/OVA 部署

在分布式 SaaS/OVA 部署中,流量收集器部署在多个分支机构的关键监控位置,其核心|在总部使用 CM,在云中作为 VM OVA 安装收集器,用于检查和分析所有内容,并在配置的强制服务器(例如 PAN 或 SRX 防火墙)上触发缓解措施。

瞻博网络 ATP 设备核心可以部署在公共云、混合云或私有云中。

部署准则

以下部分概述了成功部署分布式核心|CM 或一体化瞻博网络 ATP 设备系统。在部署设备和/或虚拟(纯软件或 OVA)设备之前,请查看这些准则,以避免在部署后出现故障排除问题。

获取估计的带宽流量,包括平均值/峰值信息,以便对瞻博网络 ATP 设备高级威胁防御解决方案进行最佳调整。可以从网络路径中的上游路由器或防火墙获取带宽。与瞻博网络 ATP 设备客户支持讨论您的企业网络带宽和拓扑要求。

Web 流量收集器可以部署在任何总部或远程位置。

带有交换机镜像 (SPAN) 或 TAP 端口的网络交换机应可用于连接到流量收集器。SPAN/TAP 源应携带实时 HTTP 和非 HTTP 最终用户网络流量。

如果您的环境中使用了隐藏始发 IP 地址的 NAT(网络地址转换)或 Web 代理,则流量收集器必须能够查看 NAT 或代理流量的内部端。

瞻博网络 ATP 设备核心或一体化设备可以部署在企业网络中的任何位置,但通常部署在管理 VLAN 中。

在远程管理系统上安装 SSH 客户端,以便通过远程 CLI 访问瞻博网络 ATP 设备、流量收集器和核心或一体化系统。

注意:如果将 Putty 用作 SSH 客户端,请始终使用最新版本的 Putty 进行 SSH作。

检查瞻博网络 ATP 设备核心与远程管理系统之间的管理路径中的网络代理,然后相应地配置代理。有关从瞻博网络 ATP 设备 Web UI 配置和管理代理设置的信息,请参阅配置 管理网络的代理设置 ,有关从瞻博网络 ATP 设备 CLI 配置代理的信息,请参阅瞻博网络 ATP 设备 CLI 命令参考。

注意:由于恶意软件可能使用多种方法进行传播,并且僵尸网络命令和控制 (C) 通道几乎可以使用任何端口,因此对馈送到瞻博网络 ATP 设备的流量不应有特殊限制/ACL。

请务必为瞻博网络 ATP 设备电子邮件收集器配置电子邮件日记或 Gmail 密件抄送处理。

注意:查看产品中 Juniper ATP Appliance Quick Start Guide 的所有部署先决条件。

在配置了两个磁盘的虚拟核心(AMI 或 OVA)首次启动时,设备需要一些时间来设置要使用的第二个磁盘。在此过程中,系统尚未准备好使用。此过程最多可能需要 10 分钟。

瞻博网络 ATP 设备提供与防火墙、安全 Web 网关和许多其他安全设备的集成。分布式防御的一大优势是瞻博网络 ATP 设备利用您现有的安全基础架构进行缓解和监控。请注意以下集成要求:

需要 Microsoft Exchange 2010+ 作为电子邮件收集器

适用于瞻博网络防火墙的 Junos 版本 12.1-X47.x

适用于 Palo Alto 的 Palo Alto 防火墙版本 x

Cisco ASA 防火墙 - 请务必查看“Cisco ASA 兼容性”文档的“ASA REST API 兼容性”部分,以确定特定 ASA 硬件平台是否支持 REST API。

Check Point 防火墙集成需要 Check Point GAiA作系统版本 R76、R77 或更高版本。不支持 GAiA 的前身 Check Point IPSO 和安全平台 (SPLAT)。

Fortinet 防火墙集成 - 最新版本。

Carbon Black Response - 最新版本

McAfee ePO 和 Symantec - 最新版本

网络窃听

分流器是一种允许流量畅通无阻的设备,同时从全双工链路复制所有流量,并将信息发送到瞻博网络 ATP 设备收集器以进行对象分析。分流模式使用外部光纤分流器(用于 GBIC 端口)或内置内部分流器(用于 10/100/1000 监控端口)。在分接模式下,瞻博网络 ATP 设备收集器会在数据包信息遍历全双工网段时对其进行监控。与 SPAN 模式一样,Tap 模式是被动的。

使用网络分流器将网络流量的副本从网段发送到瞻博网络 ATP 设备收集器的 eth1 网络监控端口。水龙头不会干扰交通,如果关闭,交通可以畅通无阻地通过。

SPAN 端口镜像

交换机上的交换机端口分析器 (SPAN) 端口专为安全监控而设计。它允许连接的瞻博网络 ATP 设备接收来自通过交换机的所有传入和传出流量的每个数据包的副本。这就是端口转发或端口镜像;一种被动的非侵入式数据包捕获方法。

配置具有端口镜像功能的交换机,以将在选定端口之间传递的传入和传出流量副本转发到交换机上的 SPAN 端口。然后,将 SPAN 端口连接到瞻博网络 ATP 设备(标记为 eth1)。

瞻博网络 ATP 设备可以通过配置具有端口镜像功能的交换机,将选定端口之间传输的传入和传出流量副本转发到交换机上的 SPAN 端口,从而在 SPAN 模式下进行配置。然后将 SPAN 端口连接到收集器(端口 eth1)。

使用 Web 代理的环境准则

以下附加准则适用于具有 Web 代理的环境:

有关从瞻博网络 ATP 设备 Web UI 配置和管理管理管理网络代理设置的信息,请参阅为 管理网络配置代理设置 ,有关从瞻博网络 ATP 设备 CLI 配置代理的信息,请参阅瞻博网络 ATP 设备 CLI 命令参考。

有关 SPAN-Traffic 代理配置的更多信息,请参阅 SPAN 流量代理数据路径支持 。

如果您的环境包含隐藏始发 IP 地址的 Web 代理或其他 NAT 设备,则瞻博网络 ATP 设备的部署方式必须使其能够看到来自代理内部(或 LAN)端的 Web 流量。如果配置不正确,设备会将恶意站点报告为代理的 LAN IP。如果瞻博网络 ATP 设备不可见端点的 LAN IP 地址,则配置错误还可能导致受损端点变得模糊。如果您的 Web 代理支持 X-Forwarded-For (XFF) 标头,则瞻博网络 ATP 设备收集器可以放置在代理的前面或后面。必须确保收集器已通过 CLI 启用 X-Forwarded-For 支持。默认情况下,对 X-Forwarded-For 报头的支持处于启用状态。

设备必须能够查看 Web (HTTP) 流量和其他网络协议的流量:

僵尸网络远程命令和控制流量以及某些类型的攻击可能使用 HTTP 以外的协议,因此必须了解非 Web 流量。对此类代理的支持正在等待中。

瞻博网络 ATP 设备收集器无法解密 SOCKS 隧道流量,因此,如果您在环境中使用 SOCKS 代理,瞻博网络 ATP 设备流量收集器应跨越 SOCKS 代理外部的网段,以便监控非 HTTP 流量。

配置收集器电子邮件日记功能

安装瞻博网络 ATP 设备核心或一体化系统(两者在核心组件中都包含电子邮件流量收集器)后,您需要为收集器配置要轮询的 Exchange Server 日记帐户,并将 Postfix 设置为将所有邮件流量的 Gmail 密件抄送(盲抄本)转发到收集器作为默认转发机制。

为电子邮件收集器配置日记功能

- 电子邮件日记

- 在 Exchange Server 上创建日记邮箱

- 配置邮箱数据库

- 配置 Microsoft Exchange Server 2013 日记功能

- 从 Web UI 配置 Exchange-Server 日记轮询

- 配置 Office 365 日记

- 配置 Gmail 日记功能

- 配置 Gmail 威胁缓解

- 将网域权限委托给 Gmail 服务帐号

电子邮件日记

瞻博网络 ATP 设备流量收集器持续监控和检查所有网络流量中是否存在恶意软件对象;提取对象并将其发送到核心,以便分发给 Windows 或 Mac 检测引擎。

对于 Windows 流量,可以将 Microsoft Exchange Server 日记配置为记录企业电子邮件的副本(日记),然后定期将其发送到 Exchange Server 上的日记邮箱。

流量收集器上不会存储任何电子邮件或电子邮件数据。在瞻博网络 ATP 设备核心上,存储提取的对象和一些元数据(例如源和目标电子邮件地址、时间戳数据等),瞻博网络 ATP 设备在日志文件中记录电子邮件标题信息。电子邮件中的任何文本都不会保留(用于恶意软件引爆和分析的附件除外)

Exchange Server 2010 可以配置为仅支持信封日记功能。这意味着将创建每个电子邮件正文及其传输信息的副本。传输信息本质上是一个信封,其中包含电子邮件发件人和所有收件人。

瞻博网络 ATP 设备电子邮件收集器轮询 Exchange Server 中的日记条目,并按计划将日记帐户中的所有电子邮件从 Exchange 服务器拉取到收集器。电子邮件收集器使用日记功能进行初始流量分析和电子邮件附件监控/检查。所有电子邮件流量(和电子邮件附件)都从电子邮件收集器发送到瞻博网络 ATP 设备核心,以便在 Windows 或 Mac OS X 检测引擎中引爆。

检测到基于电子邮件的恶意软件或恶意电子邮件附件时,瞻博网络 ATP 设备中央管理器会将日志分录合并到分析结果中,并作为通知发送给瞻博网络 ATP 设备管理员,并在中央管理器 Web UI 中详细说明相应的缓解措施和/或感染验证作。

瞻博网络 ATP 设备支持 Exchange 2010 及更高版本的日记功能。

若要设置电子邮件收集器日记功能,请按照以下过程作:

在 Exchange Server 上创建日记邮箱

另请参阅配置 Microsoft Exchange Server 2013 日记功能。

启动 Microsoft Exchange 管理控制台。

展开“收件人配置”节点,然后单击“邮箱”节点。选择“新建邮箱...”从“作”窗格中。

选择“新建邮箱...”从“作”窗格中。

选择“用户邮箱”选项,然后单击“下一步”。

选择“新建用户”选项,然后单击“下一步”。

新用户邮箱详细信息

输入新日记邮箱将分配到的收集器的“用户信息”详细信息,然后单击下一步。

输入日记邮箱的“别名”,然后单击“下一步”。

再次单击“下一步”,查看要创建的新邮箱的新邮箱摘要,然后单击“新建”。

创建日记邮箱后,通过配置邮箱数据库来配置标准日记。

配置邮箱数据库

在Microsoft Exchange 管理控制台>服务器配置中,单击“邮箱数据库”。

在所选邮箱数据库的工具箱作中,单击“属性”。

在“邮箱数据库属性”页中,转到“常规”选项卡,然后选中“日记收件人”复选框,但是,在选中该复选框之前,请先单击“浏览”,然后选择哪个邮箱将从邮箱数据库获取所有邮件。选中“日记收件人”后,单击“确定”完成。

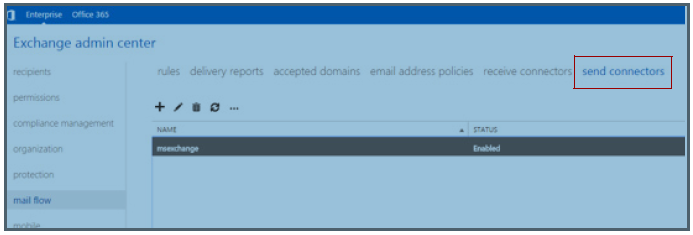

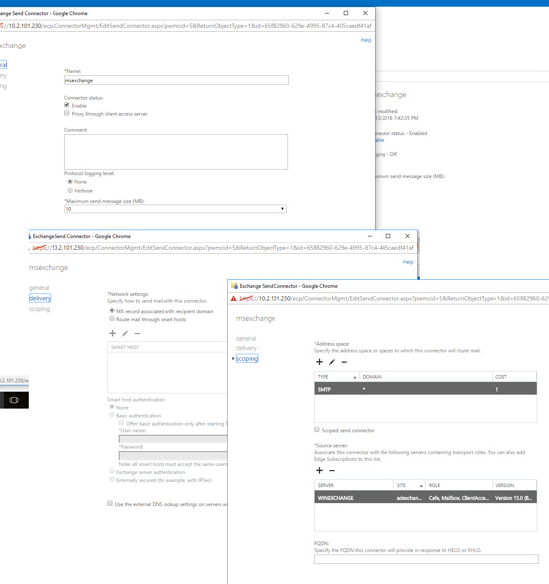

配置 Microsoft Exchange Server 2013 日记功能

登录到 MS Exchange Server 管理中心: https://exchnageserverip/ecp/

选择“发送连接器”选项卡。

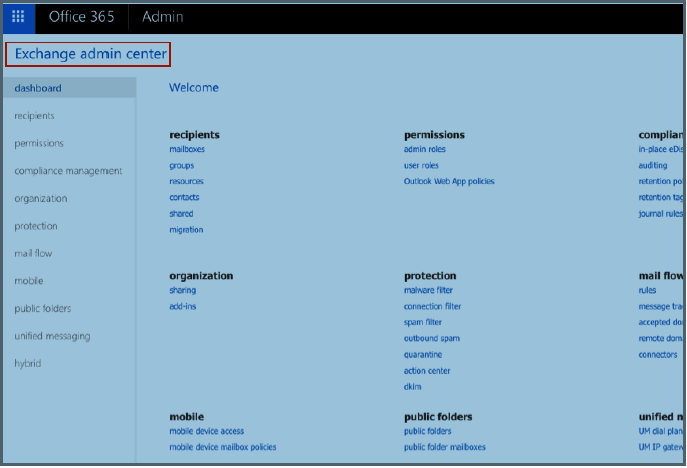

图 6:Exchange 管理中心导航到“邮件流>>发送连接器”,然后输入“发送连接器设置”:

图 7:发送连接器设置

保存连接器设置。

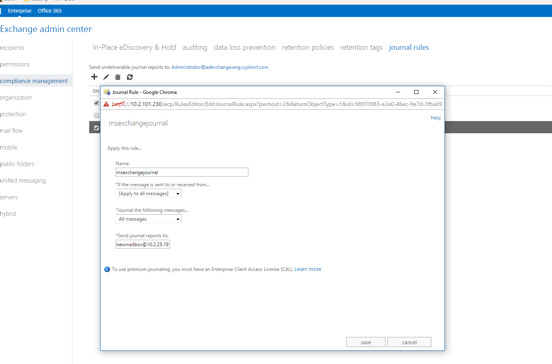

导航到“合规性管理>>日志规则”以配置日志规则。

在“将日记报告发送到”字段中提供邮箱名称和 IP 地址。

注意:这应与在瞻博网络 ATP 设备电子邮件收集器配置>系统配置文件>电子邮件收集器 Web UI 页面上配置的邮箱名称匹配。

图 8:设置日志规则

有关配置电子邮件收集器的信息,请参阅 配置电子邮件收集 器。

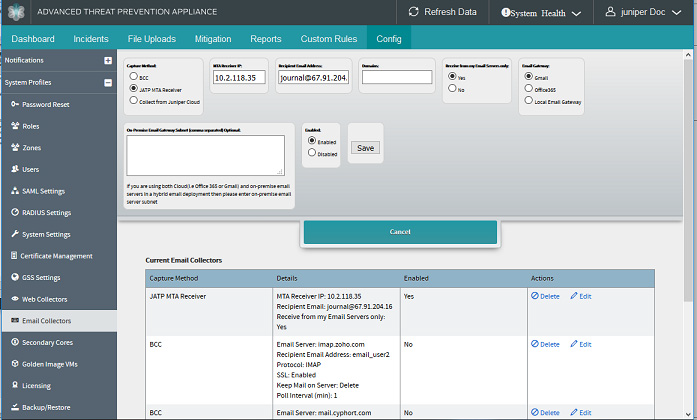

从 Web UI 配置 Exchange-Server 日记轮询

从“瞻博网络 ATP 设备中央管理器配置”>“电子邮件”导航到“合规性管理”>>“日记规则收集器”页,单击“添加新电子邮件收集器”按钮,或单击“当前电子邮件收集器”表中列出的现有收集器的编辑。

在显示的配置字段中输入并选择电子邮件日记设置:电子邮件服务器 [IP]、协议、SSL、邮箱名称、密码、轮询间隔(以分钟为单位)、在服务器上保留邮件和已启用。[见下图]。

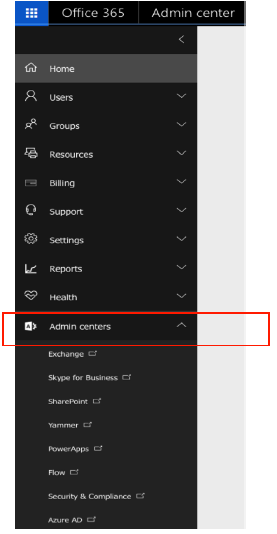

配置 Office 365 日记

若要为瞻博网络 ATP 设备设置 Office 365 日记记录电子邮件缓解措施,请执行以下作:

登录到 Microsoft Office 365 管理中心。

在 Office 365 管理中心中,选择“Exchange >管理中心”。

图 9:导航到 Microsoft Office 365 管理中心图 10:Microsoft Office 365 管理中心选择“合规性管理”>“日记规则”。

单击 + 号以添加新的日记帐规则。

填写新的日记帐规则表单字段。

配置 Gmail 日记功能

使用以下过程为 Gmail 配置电子邮件日记功能:

导航至位于 https://admin.google.com/AdminHome 的 Google 管理员主页网站。

在 Google 管理控制台信息中心中,导航到 Apps->G Suite->Gmail->Advanced 设置。

注意:要查看高级设置,请滚动到 Gmail 页面的底部。

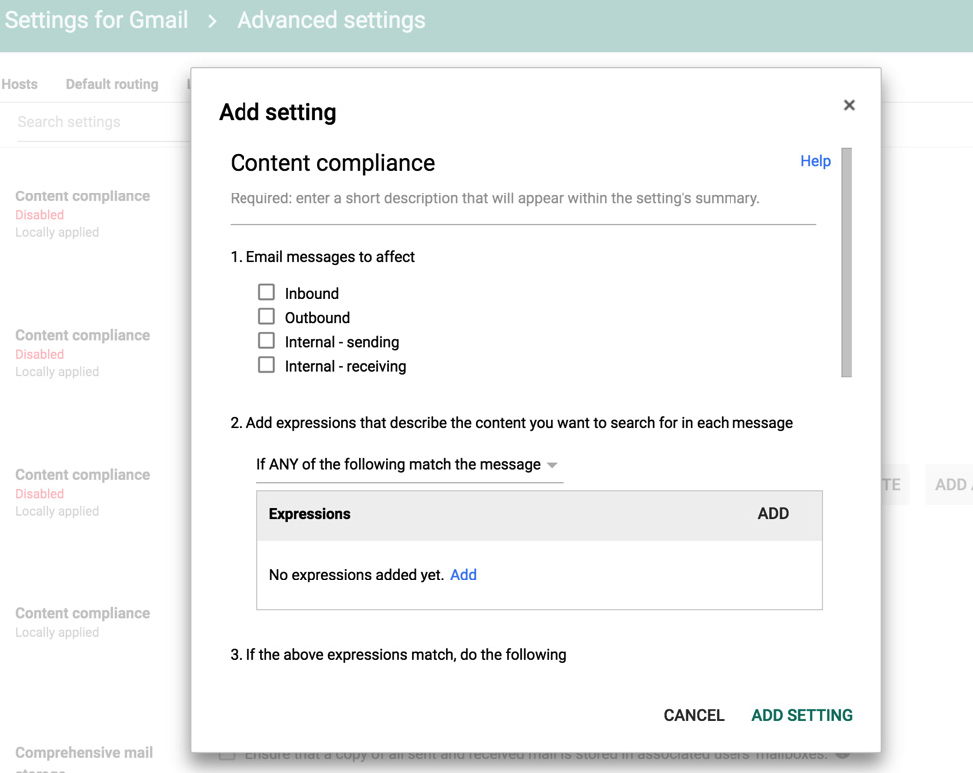

导航到“合规性”部分,然后单击“添加其他合规性规则”以设置传递到瞻博网络 ATP 设备 MTA。

图 11:Google Gmail 管理员主页日记设置

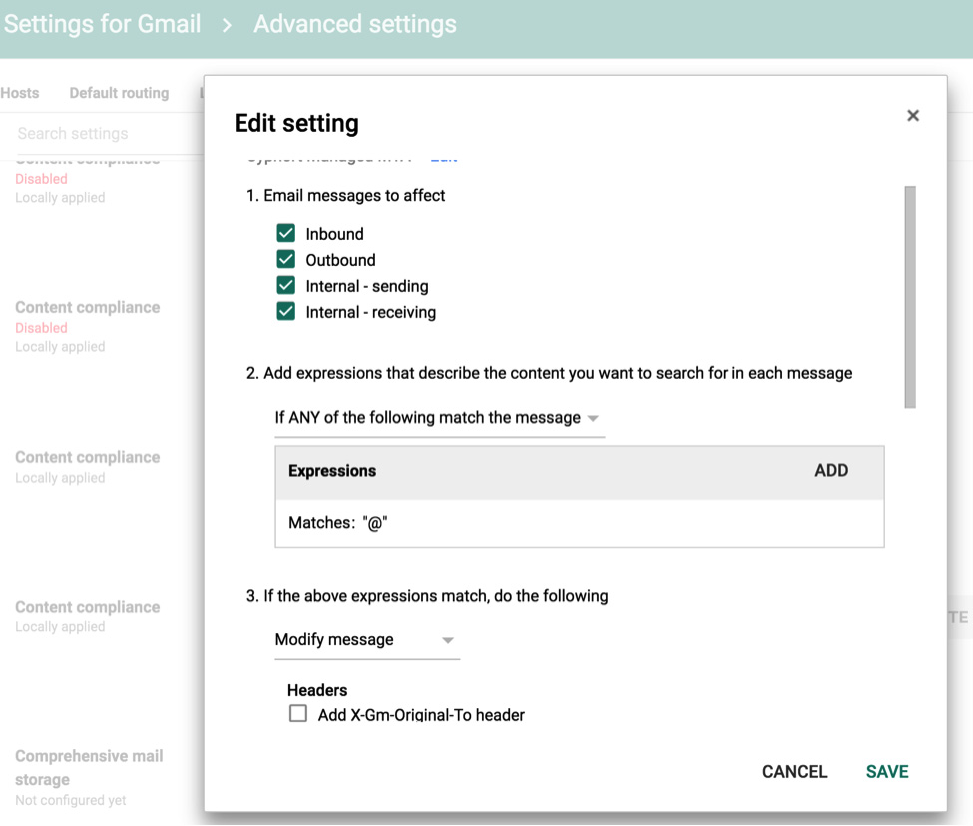

选择以下示例屏幕截图中显示的选项(设置 1 和 2):

图 12:瞻博网络 ATP 设备 MTA 所需的日记条件

所需的日记条件

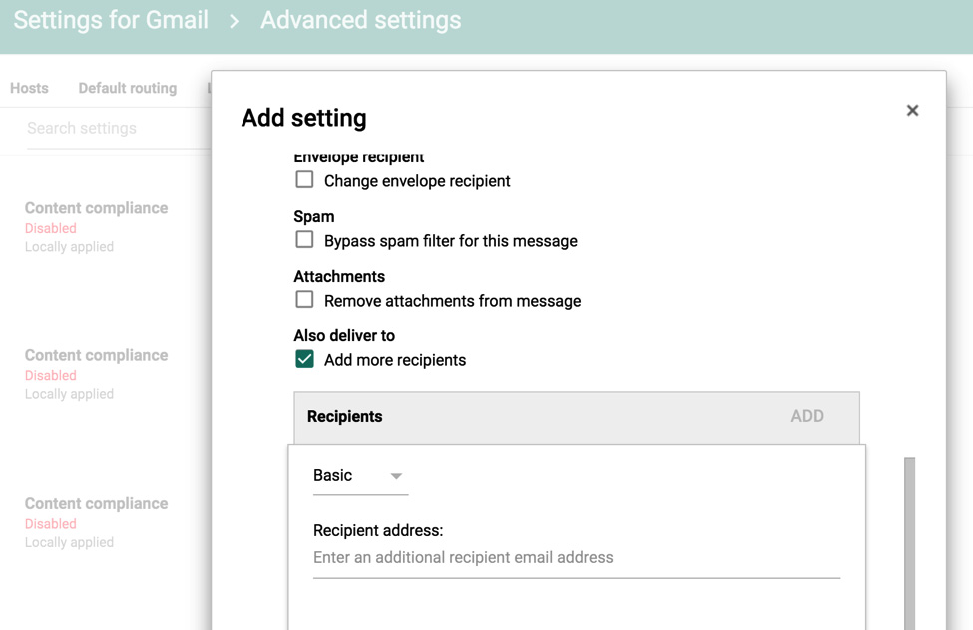

请务必添加收件人信息(这是瞻博网络 ATP 设备 MT);例如:JATP_mta@FQDN 或 JATP_mta@ip。

图 13:将瞻博网络 ATP 设备 MTA 设置为 Gmail 收件人: JATP_mta@FQDN

配置电子邮件检测缓解措施

您可以为瞻博网络 ATP 设备电子邮件威胁事件缓解措施配置 Gmail 和/或 Office 365。通过缓解密钥,您可以使用 Gmail API 或 Office 365 API 隔离被检测为恶意的电子邮件。

配置 Gmail 威胁缓解

对于使用 Google Apps 网域的企业环境,Google Apps 网域的管理员可以授权应用代表 Google Apps 网域中的用户访问用户数据。授权服务帐户代表域中的用户访问数据有时称为将域范围的权限委派给服务帐户。

将网域权限委托给 Gmail 服务帐号

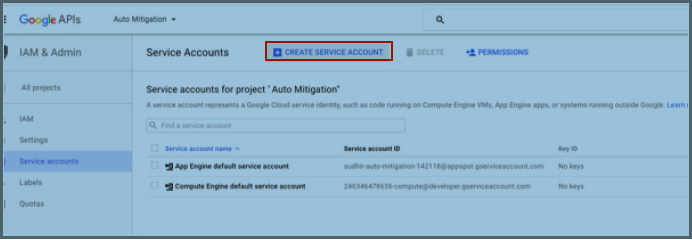

要将网域权限委托给 Gmail API 服务帐号,请先从 Google API 服务帐号页面为现有服务帐号启用网域范围委派,或者创建一个启用了网域范围委派的新服务帐号。

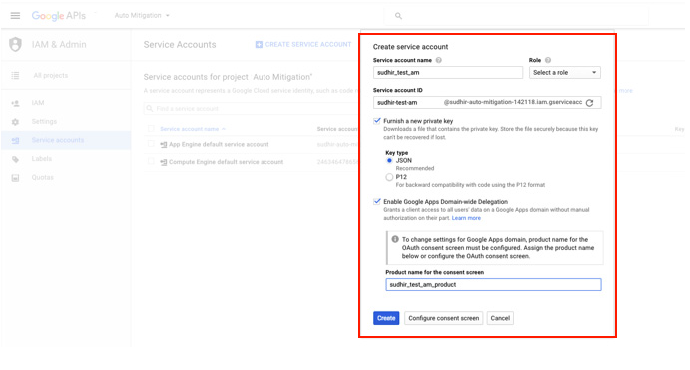

要创建新的 Gmail 服务帐号,请执行以下作:

导航到 Google API 服务帐号页面。

从左上角的“项目”下拉菜单下选择“现有项目”或“创建新项目”。

图 14:导航到 Google API 服务帐号页面图 15:创建新的 Google API 服务帐户接下来,导航到 Google Apps 网域的管理控制台。

从控件列表中选择“安全性”。如果未列出“安全性”,请从页面底部的灰色条中选择“更多控件”,然后从该控件列表中选择“安全性”。如果没有可用的控件,请确保您以域管理员身份登录。

从选项列表中选择“显示更多”,然后选择“高级设置”。

在“身份验证”部分中选择“管理 API 客户端访问”。

在“客户端名称”字段中,输入服务帐户的客户端 ID。您可以在“服务帐户”页面中找到服务帐户的客户端 ID。

在“一个或多个 API 作用域”字段中,输入应向应用程序授予访问权限的作用域列表。例如,如果您的应用程序需要对 GMAIL API 进行域范围访问,请输入: https:// mail.google.com/。

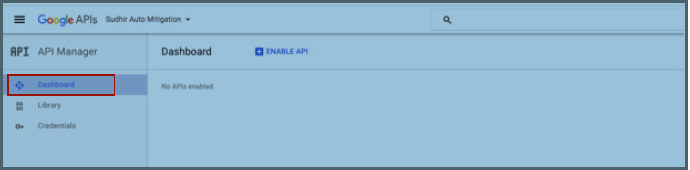

图 16:访问 Google API 仪表板单击授权。

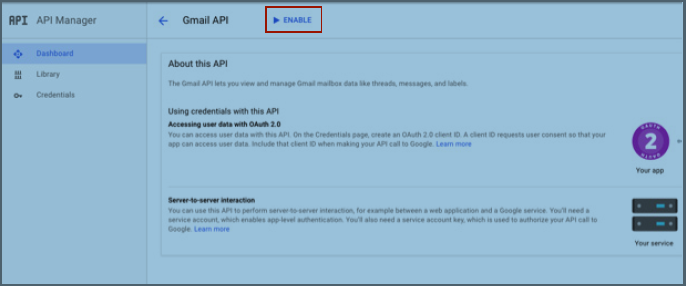

注意:请务必通过导航到 Admin Console 并在 API Manager 下的仪表板上单击相关项目的“启用 API”来启用 GMAIL API。选择 GMAIL API,然后单击启用。

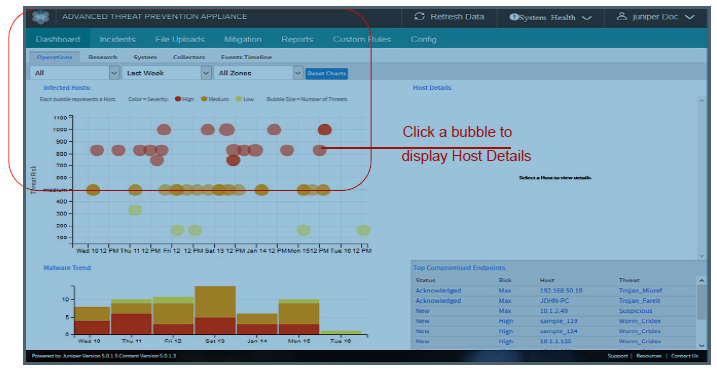

使用仪表板视图

“仪表板”选项卡包括四个交互式图形子选项卡“仪表板”:

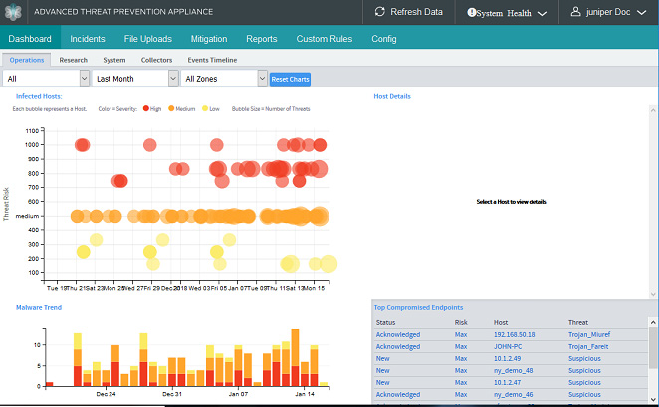

“作仪表板”描述了受感染主机的恶意软件统计信息(气泡图威胁视图)和趋势,包括主机详细信息触发器、黄金映像泄露(如果有)和受感染最多的端点。

研究仪表板按名称显示排名靠前的恶意软件和发现的恶意软件总数,以及整个企业感染和下载的恶意软件进展(HTTP“南北向”和 SMB“东西向”横向),以及每个主机 IP 地址的完整威胁详细信息。

系统仪表板显示流量和性能信息,包括分析的协议流量、当前总流量、核心利用率、处理的对象、平均分析时间和恶意软件对象统计信息。

Web 和电子邮件收集器仪表板显示瞻博网络 ATP 设备 Web 和电子邮件流量收集器趋势,以衡量当前的总流量和 CPU 使用率。内存使用情况、分析的对象和总体威胁。它还显示每个收集器的图形统计图,包括收集器名称、IP 地址、内存、CPU、磁盘统计信息、当前总流量、分析的对象、威胁、上次看到的威胁、状态(联机/脱机)以及是否启用/禁用。

事件时间线仪表板显示高级威胁分析 (ATA) 数据,重点关注负责分类和调查恶意软件事件的第 1 层和第 2 层安全分析师的日常工作流程。主机和用户时间轴描述了在主机或用户上发生的事件的详细信息和上下文。1 级分析师(非检测专家)可以在几分钟内轻松确定事件所需的行动方案。借助 ATA,分析师可以获得全面的信息来确定威胁的确切性质,以及该威胁是否为高级威胁,需要上报给 2 级团队进行缓解。第 2 层分析师可以腾出时间来专注于经过审查的高级威胁,并使用 ATA 提供的时间线视图对主机和用户执行详细调查。这种全面的信息视图可为响应团队提供丰富的数据,包括威胁上下文、主机身份和最终用户身份,而无需手动进行数据聚合和分析。

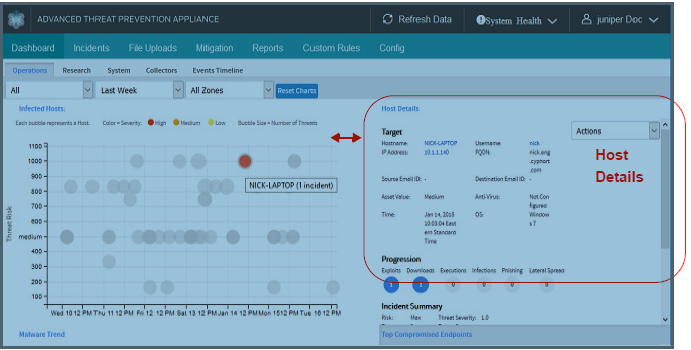

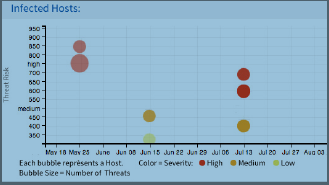

运维仪表板提供特定于上下文的图形威胁视图,其中包括威胁事件、指标、趋势和严重性评分的统计描述。“已感染主机”部分报告所选为气泡图的时间段内在受监视网络上观察到的受感染主机总数和事件总数,其中每个气泡代表一个威胁,气泡大小表示多个威胁。

仅当至少创建了一个区域时,才会显示 Operations Dashboard 上的 Zone 下拉列表。所有收集器最初都指定为“默认区域”,但必须通过中央管理器 Web UI Config>System Profiles>Web Collector 页面正式分配。

使用运维仪表板威胁视图交互性深入了解所选主机或恶意软件事件的统计信息。

单击气泡可在气泡图右侧的部分中查看主机详细信息。

双击气泡 [host] 以打开“事件”选项卡,重点关注所选主机。

若要提交恶意软件文件进行分析,请使用“事件”页面上的“上传文件”选项。

与仪表板视图和组件交互

本节介绍 Dashboard 选项卡的 Dashboard 组件 — Operations、Research、System 和 Collectors Dashboard 选项卡,并介绍如何与各种视图以及可调整的统计信息和显示进行交互。

Operations Filter |

通过从下拉菜单中选择一个可用过滤器来过滤威胁视图结果:全部 |仅限新品 |确认 & 进行中 |完成 |

从下拉菜单中进行选择。 |

Time Period (运营仪表板、研究仪表板、系统仪表板收集器仪表板、事件时间线) |

所有仪表板图表都按您从表格顶部的下拉菜单中选择的时间段同步。时间段选项包括: 过去 24 小时 上个星期 上个月 过去 3 个月 去年 |

从下拉菜单中进行选择。 |

Reset Charts (恶意软件仪表板和系统仪表板) |

将仪表板上的所有图形重置为所选时间段内的原始状态。 |

鼠标单击 |

Infected Hosts (运维仪表板) |

此气泡图是威胁视图的核心,描述了给定时间段内所有受感染的主机。一个气泡表示一个受感染的主机。 图表的 x 轴表示时间段。 y 轴表示已确定的感染严重程度。 气泡的颜色表示主机上发现的恶意软件的分层严重性,具体范围如下: 高(红色)、中(橙色)、低(黄色) 气泡的大小表示在主机上发现的恶意软件总数。  |

将鼠标悬停在气泡“主机”上

“IP/名称(X 威胁)” 将鼠标悬停在气泡“host”上

|

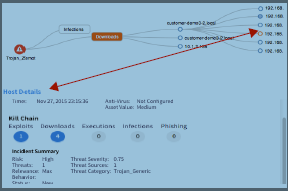

Host Details (运维仪表板) |

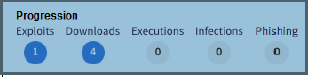

在威胁视图气泡图中选择单个气泡时,将显示该主机的主机详细信息数据,包括恶意软件目标、杀伤链阶段进展、事件摘要和触发器的数据。 杀伤链进度包含更多交互式数据。 |

鼠标点击:

单击“杀伤链进度”气泡后,“事件”页面将打开,显示特定漏洞、下载、执行、感染和/或网络钓鱼的数据。 |

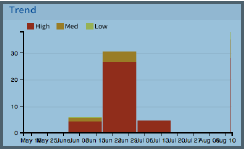

Malware Trend (运维仪表板) |

显示给定时间范围内任何给定恶意软件的恶意软件趋势。  |

在威胁视图气泡图中选择一个气泡,以调整趋势恶意软件时间线。 |

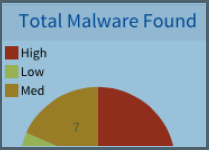

Total Malware Found (研究仪表板) |

显示恶意软件严重性百分比(高(红色)、中(橙色)和低(黄色)的饼图  |

无交互性 |

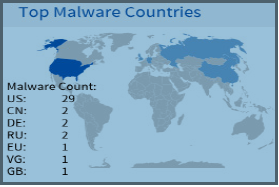

Top Malware Countries (研究仪表板) |

一个地理图表,显示当前检测到的全球恶意软件的发生率。  |

打开“事件详细信息”页面 |

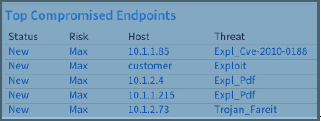

Top Compromised Endpoints (运维仪表板) |

显示每个受损端点所表示的状态、风险、主机和威胁。  |

无交互性 |

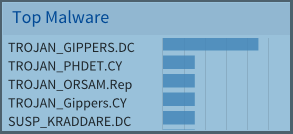

Top Malware (研究仪表板) |

按恶意软件名称列出所选时间段内排名靠前的一组恶意软件事件。 x 轴表示感染数量;Y 轴是恶意软件名称。  |

鼠标点击: 突出显示“热门恶意软件”图表中的恶意软件名称,以查看每个端点主机上该恶意软件的威胁进展显示。威胁进展包括:

|

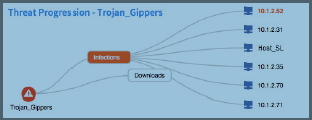

Threat Progression (研究仪表板) |

显示每个恶意软件选择的感染和下载的交互式地图。  以下示例显示了到整个企业中连续主机的下载情况。 |

鼠标点击:

|

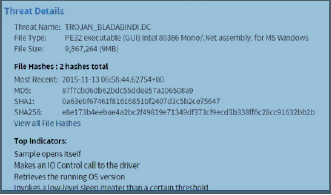

Threat Details (研究仪表板) |

显示当前选定恶意软件的一般威胁详细信息。但是,当从威胁进展地图中选择终结点时,显示屏会调整为提供主机详细信息。  |

鼠标点击: 单击某个端点 IP 地址以显示该端点的主机详细信息。单击所选终结点的圆形项目符号时变为橙色。  |

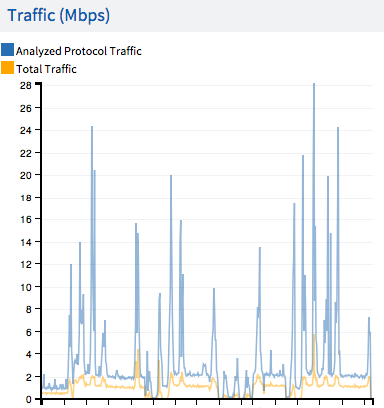

Traffic (系统仪表板) |

显示在选定时间段内相对于已分析协议流量(以 Kbps 为单位)的总网络流量。 x 轴表示以月为单位的时间段;y 轴表示 Kbps。  |

鼠标悬停: 将鼠标悬停在图表的任何部分上;鼠标指针将变成十字准线:在图表内拖动鼠标以更改三个分量中每个分量的间隔(X 轴)。 |

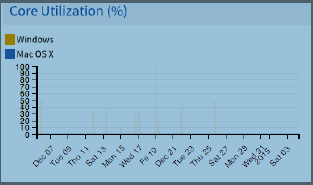

Core Utilization (%) (系统仪表板) |

|

鼠标悬停: 将鼠标悬停在图表的任何部分上;鼠标指针将变成十字准线:在图表内拖动鼠标以更改三个分量中每个分量的间隔(X 轴)。 |

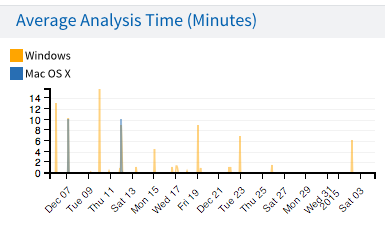

Average Analysis Time (分钟)(系统仪表板) |

|

鼠标悬停: 将鼠标悬停在图表的任何部分上;鼠标指针将变成十字准线:在图表内拖动鼠标以更改三个分量中每个分量的间隔(X 轴)。 |

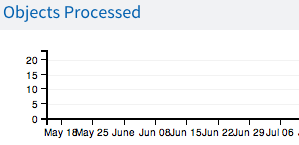

Objects Processed (系统仪表板) |

显示在选定时间段内处理的网络对象。 x 轴表示以月为单位的时间段;Y 轴表示对象的数量。  |

鼠标悬停: 将鼠标悬停在图表的任何部分上;鼠标指针将变成十字准线:在图表内拖动鼠标以更改三个分量中每个分量的间隔(X 轴)。 |

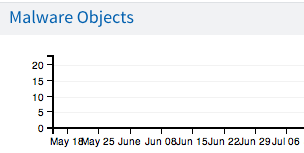

Malware Objects (系统仪表板) |

显示在选定时间段内处理的恶意软件对象。 x 轴表示以月为单位的时间段;Y 轴表示对象的数量。  |

鼠标悬停: 将鼠标悬停在图表的任何部分上;鼠标指针将变成十字准线:在图表内拖动鼠标以更改三个分量中每个分量的间隔(X 轴)。 |

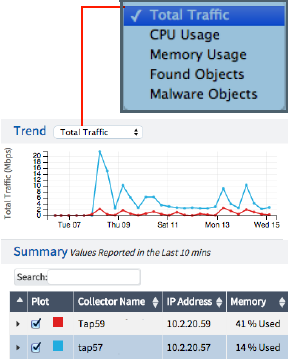

Trend (收集器仪表板) |

显示收集器活动和趋势的统计信息。 从“趋势”下拉菜单中选择显示选项,包括总流量、CPU 使用率、内存使用率、找到的对象和恶意软件对象  |

从绘图下方的“汇总”(Summary) 表格中选择要跟踪的收集器。 每个收集器的值每 10 分钟更新一次。 单击“打印列”(Plot column(s) 复选框以绘制所选收集器的图形信息。 |

Vendor (事件时间轴仪表板) |

从您的安全基础架构中选择一个供应商,并查看指定端点 IP、主机名、用户名或电子邮件的所有关联事件: |

|

重置威胁视图

通过单击重置图表,将仪表板重置为其原始的所有主机、所有威胁状态。

提交恶意软件文件进行分析

“文件上传”选项卡提供了一种上传恶意软件文件以进行分析的机制。将生成恶意软件分析结果并返回以显示在“详细信息上传”表中,该表还包括通过瞻博网络 ATP 设备 API 上传进行恶意软件分析的所有文件的结果。

上的恶意软件分析结果

上的恶意软件分析结果

“文件上传”选项卡显示所有上传的文件和分析结果(恶意和良性)。

增强的文件上传 API 接受用于第三方集成(如 Carbon Black)的其他元数据,以提供与事故的无缝集成。

有关文件上传 API 的详细信息,请参阅瞻博网络 ATP 设备 HTTP API 指南。

当元数据可用并与要分析的文件、数据点(如目标 IP 地址、目标作系统、源地址等)一起上传时,就可以在分析配置文件中使用此元数据来创建真实事件。在这种情况下,如果流量收集器直接检查了下载,则此类文件提交可以实例化下载类型的事件,其中包含所有可用信息。

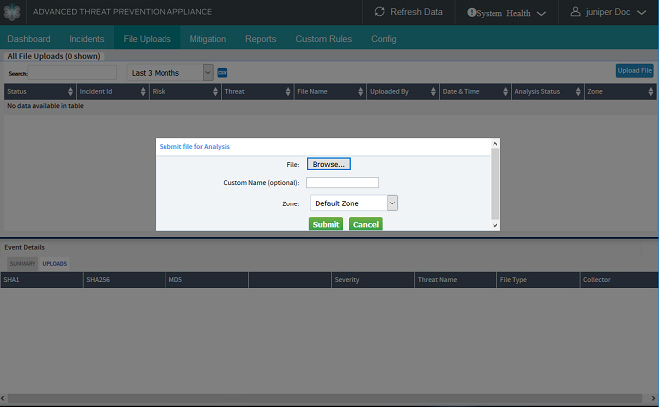

上传文件进行分析

单击“文件上传”选项卡,然后在“提交文件进行分析”窗口中,选择要上传进行分析的文件,然后单击“提交文件”按钮。

注意:可以上传用于分析的最大文件大小为 32MB。

图 20:从“事件”选项卡 提交文件以供恶意软件分析

提交文件以供恶意软件分析

提交文件后,将显示 SHA1。

上传文件功能调用“file_submit”API,然后在分析后,在中央管理器 Web UI 文件上传选项卡中显示从 API 返回的结果。结果还会显示在“事件”页表中,其中包含“杀伤链进度”名称:UP,以及事件 sha1sum 和文件名。

您也可以直接使用瞻博网络 ATP 设备 HTTP API 提交文件进行分析,并通过 API JSON 输出获取结果和事件详细信息。有关详细信息,请参阅瞻博网络 ATP 设备 HTTP API 指南。

无论文件是从 HTTP API 提交到核心以进行恶意软件分析,还是通过 Central Manager 文件上传页面提交,分析结果始终显示在“文件上传”页面上。

配置瞻博网络 ATP 设备进行集成部署

瞻博网络 ATP 设备旨在与您现有的企业安全基础架构集成并加以利用。将瞻博网络 ATP 设备配置与防火墙、代理、安全 Web 网关以及其他服务和设备集成,需要使用中央管理器 Web UI 配置选项卡选项以及访问其他设备或服务的 Web UI 或 CLI 才能完成集成。

请参阅“配置分布式防御”一章,了解所有基于瞻博网络 ATP 设备端 Web UI 的配置过程。

要将企业网段与瞻博网络 ATP 设备恶意软件分析和防御技术集成,请参阅 配置防火墙自动缓解。

有关防病毒静态分析集成,请参阅 配置防病毒集成。

要配置数据盗窃自定义规则,请参阅 配置防病毒集成。

有关 PAN 防火墙自动缓解集成,请参阅 配置防火墙自动缓解。

有关瞻博网络 SRX 防火墙集成的信息,请参阅 在瞻博网络 ATP 设备 Web UI 上定义区域定义的 SRX 配置。

有关 Cisco ASA 防火墙自动缓解集成,请参阅配置防火墙自动缓解。

有关 Check Point 防火墙自动缓解集成,请参阅 配置防火墙自动缓解。

有关代理集成,请参阅 配置 BlueCoat ProxySG 集成

有关 Carbon Black 端点缓解集成,请参阅 配置 Carbon Black 响应端点集成。

有关 Crowdstrike 端点集成,请参阅 配置 Crowdstrike 端点集成。

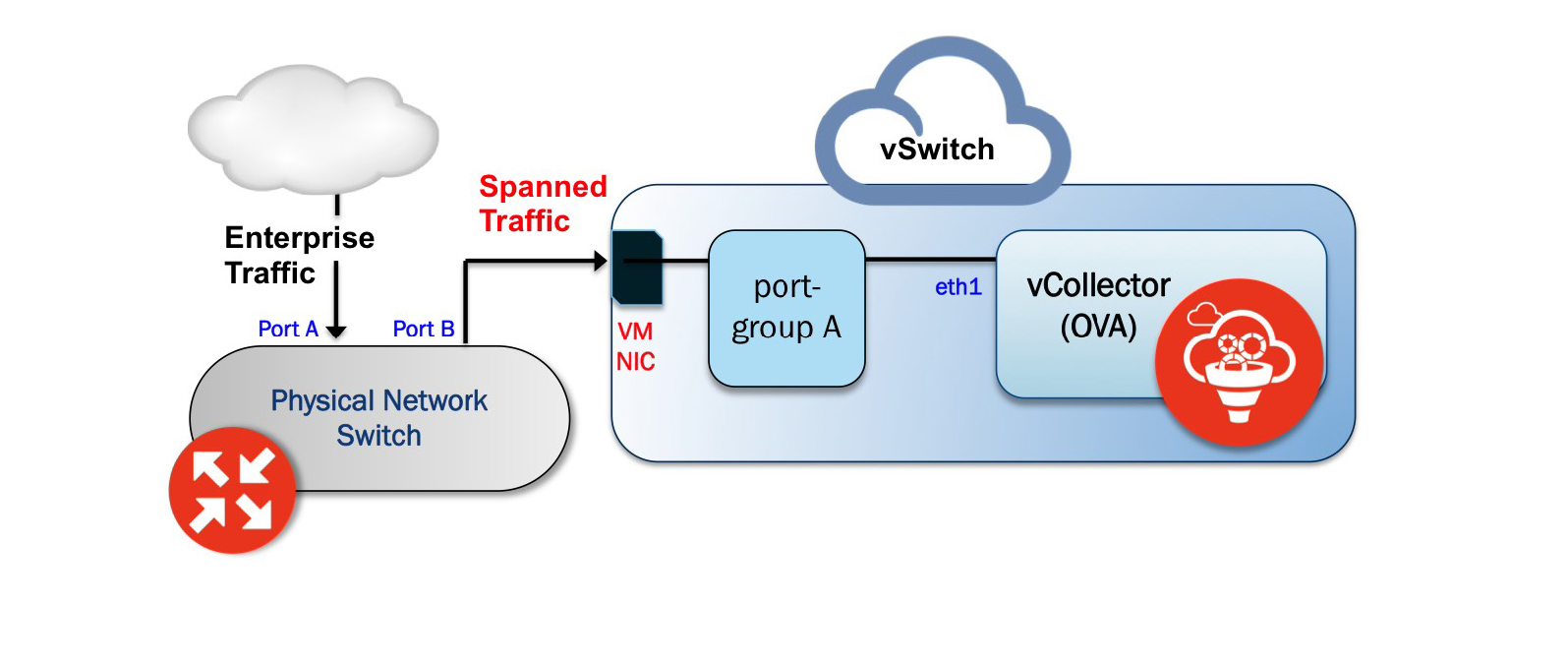

部署瞻博网络 ATP 设备 SaaS 虚拟收集器

瞻博网络 ATP 设备的可扩展部署选项包括虚拟收集器 (vCollector) 产品:在虚拟机中运行的开放式虚拟设备 (OVA)。具体而言,瞻博网络 ATP 设备 OVA 打包的映像可通过精简配置用于 VMware Hypervisor for vSphere。其中包括 50 Mbps、100 Mbps、500 Mbps、1.0 Gbps 和 2.5 Gbps 虚拟收集器型号,以提供瞻博网络 ATP 设备产品支持和服务。

Смотритетакже: 将 SaaS 虚拟核心部署为 OVA。

OVF 软件包由一个目录中的多个文件组成,其中包含一个描述瞻博网络 ATP 设备虚拟机模板和软件包的 OVF 描述符文件:OVF 软件包的元数据以及瞻博网络 ATP 设备软件映像。该目录以 OVA 包的形式分发(一个包含 OVF 目录的 tar 归档文件)。

建议:瞻博网络建议使用分配给 vCollector 的专用物理网卡,以获得最佳收集结果。

虚拟收集器部署选项

网络交换机 SPAN/TAP 支持两种类型的 vCollector 部署:

从物理交换机跨越到 vCollector 的流量。在这种情况量将从端口 A 跨越到端口 B。包含瞻博网络 ATP 设备 vCollector OVA 的 ESXi 已连接到端口 B。该部署方案如上图所示。

来自与 vCollector 位于同一 vSwitch 上的虚拟机的流量。在此部署方案中,由于包含 vCollector 的 vSwitch 处于混合模式,因此默认情况下创建的所有端口组也将处于混合模式。因此,建议使用 2 个端口组,其中处于混合模式的端口组 A (vCollector) 与 vCollector 相关联,端口组 B (vTraffic) 表示未处于混合模式的流量。

注意:不支持来自与 vCollector 不在同一 vSwitch 上的虚拟机的流量。此外,vCollector 部署需要 a dedicated NIC adapter ;在混合模式下将 NIC 连接到虚拟交换机(以收集所有流量)。如果 vSwitch 处于混合模式,则默认情况下所有端口组都处于混合模式,这意味着其他常规虚拟机也会收到不必要的流量。解决方法是为其他 VM 创建不同的端口组,并在没有混合模式的情况下进行配置。

提示:部署虚拟收集器(常规和小型收集器)有两个可用选项:(1) 使用 vCenter 的 OVA 安装方法;(2) 直接在 ESXi 上安装,在没有 vCenter 的情况下使用 OVF + VMDK。没有可用于使用第二种方法部署 vCollector 的向导;从 CLI 配置收集器。对于虚拟核心安装,只有 OVA/vCenter 方法可用。

配置要求

下表详细介绍了 OVA vCollector 部署所需的资源和硬件配置。

VM vCenter 版本支持 |

推荐的 vCollector ESXi 硬件 |

vCollector CPU |

vCollector 内存 |

|---|---|---|---|

VM vCenter Server 版本:5.5.0 vSphere Client 版本:5.5.0 ESXi 版本:5.5.0 和 5.5.1 |

处理器速度 2.3- 3.3 GHz 与虚拟 CPU 一样多的物理核心 超线程:启用或禁用 |

CPU 预留:默认 CPU 限制:无限制 超线程核心共享模式:无(如果在 ESXi 上启用了超线程) |

内存预留:默认 内存限制:无限制 |

此版本不支持 VDS 和 DVS。

OVA vCollector 大小调整选项

下面提供了可用于 vCollector 部署的大小调整选项。

型 |

性能 |

vCPU 数量 |

记忆 |

磁盘存储 |

|---|---|---|---|---|

vC-v50M |

50 Mbps |

1 |

1.5 千兆字节 |

16 千兆字节 |

vC-v100M |

100 Mbps |

2 |

4 GB |

16 千兆字节 |

vC-v500M |

500 Mbps |

4 |

16 千兆字节 |

512 千兆字节 |

vC-v1G |

1 Gbps |

8 |

32 千兆字节 |

512 千兆字节 |

vC-v2.5G |

2.5 Gbps |

24 |

64 千兆字节 |

512 千兆字节 |

为任何虚拟部署预留 CPU 和内存非常重要。

请参阅适用于 OVA 部署的瞻博网络 ATP 设备流量收集器快速入门指南、vSwitch 设置说明和有关将瞻博网络 ATP 设备 OVA 安装到虚拟机的信息。

安装 OVA vCollector 后,请按照快速入门指南中的说明使用瞻博网络 ATP 设备 CLI 和配置向导配置 Web 或电子邮件 vCollector。

在配置了两个磁盘的虚拟核心(AMI 或 OVA)首次启动时,设备需要一些时间来设置要使用的第二个磁盘。在此过程中,系统尚未准备好使用。此过程最多可能需要 10 分钟。

某些配置过程是可选的,可以跳过,因为在 VM vSwitch 的 OVA 部署期间解决了多个设置。

将 SaaS 虚拟核心部署为 OVA

瞻博网络 ATP 设备的可扩展部署选项现在包括虚拟核心 (vCore) 检测引擎产品,可作为在虚拟机中运行的开放式虚拟设备 (OVA)。具体而言,通过精简配置,适用于 VMware Hypervisor for vSphere 5.1 和 5.5 的瞻博网络 ATP 设备 OVA 打包映像。此版本支持 500 Mbps 和 1.0 Gbps 虚拟核心模型,以提供瞻博网络 ATP 设备产品支持和服务。

OVF 软件包由一个目录中的多个文件组成,其中包含一个描述瞻博网络 ATP 设备虚拟机模板和软件包的 OVF 描述符文件:OVF 软件包的元数据以及瞻博网络 ATP 设备软件映像。该目录以 OVA 包的形式分发(一个包含 OVF 目录的 tar 归档文件)。

为任何虚拟部署预留 CPU 和内存非常重要。最初部署 OVA 时,默认情况下会配置较小大小的 OVA。使用大小调整指南可根据需要将 CPU、内存等增加到更大的大小。上一页提供了尺码信息。

请参阅《瞻博网络 ATP 设备流量收集器快速入门指南》,了解有关占用空间较小的虚拟收集器选项的信息。

将瞻博网络 ATP 设备 OVA 安装到虚拟机

将瞻博网络 ATP 设备 OVA 文件从瞻博网络支持代表指定的位置下载到可以访问 VMware vCenter 的桌面系统。请参阅本节末尾的提示,以选择性地避免使用 vCenter。

连接到 vCenter,然后单击文件>部署 OVF 模板。

浏览下载目录并选择 OVA 文件,然后单击下一步查看 OVF 模板详细信息页面。

单击“下一步”以显示并查看“最终用户许可协议”页面。

接受 EULA,然后单击“下一步”以查看“名称和位置”页面。

虚拟核心的默认名称是“瞻博网络 ATP 设备”虚拟核心设备“。如果需要,请为虚拟核心输入新名称。

选择要部署 vCore 的数据中心,然后单击下一步以查看“主机/群集”页。

选择 vCore 将驻留的主机/群集,然后单击“下一步”查看“存储”页。

选择 vCore 虚拟机文件的目标文件存储,然后单击下一步以查看“磁盘格式”页。默认值为 THIN PROVISION LAZY ZEROED,存储设备上需要 512GB 的可用空间。此外,还支持使用精简磁盘预配来初始节省磁盘空间。

单击“下一步”,查看“网络映射”页面。

设置 vCore 接口:Set up the vCore interface:

管理(行政):此接口用于管理以及与瞻博网络 ATP 设备流量收集器通信。将目标网络分配给与 CM 管理网络 IP 地址具有连接的端口组。

单击“下一步”查看“瞻博网络 ATP 设备属性”页面。

可以为 DHCP 或静态寻址配置 IP 分配策略 -- 瞻博网络建议使用 STATIC 寻址。有关 DHCP 说明,请跳至步骤 12。对于“静态 IP 分配策略”,请执行以下分配:

IP 地址:为 vCore 分配管理网络 IP 地址。

网络掩码:为 vCore 分配网络掩码。

网关:为 vCore 分配网关。

DNS 地址 1:为 vCore 分配主 DNS 地址。

DNS 地址 2:为 vCore 分配辅助 DNS 地址。

输入 vCore 的搜索域和主机名。

完成瞻博网络 ATP 设备 vCore 设置:

新的瞻博网络 ATP 设备 CLI 管理员密码:这是用于从 CLI 访问 vCore 的密码。

完成瞻博网络 ATP 设备 vCore 设置:

新的瞻博网络 ATP 设备 CLI 管理员密码:这是用于从 CLI 访问 vCore 的密码。

瞻博网络 ATP 设备中央管理器 IP 地址:如果虚拟核心是独立核心(未启用群集)或主核心(已启用群集),则 IP 地址为 127.0.0.1。如果虚拟核心是辅助核心,则中央管理器 IP 地址将是主核心的 IP 地址。

瞻博网络 ATP 设备设备名称:输入 vCore 的唯一设备名称。

瞻博网络 ATP 设备设备描述:输入 vCore 的描述。

瞻博网络 ATP 设备设备密钥密码:输入 vCore 的密码短语;它应与在 Central Manager 中为 Core/CM 配置的密码短语相同。 单击“下一步”可查看“准备完成”页面。

请勿选中“部署后开机”选项,因为必须先(下一步)修改 CPU 和内存要求(具体取决于 vCore 型号 - 500Mbps 或 1Gbps;有关大小信息,请参阅 OVA vCollector 大小调整选项 。

要配置 vCPU 和内存的数量,请执行以下作:

关闭 vCore 电源。

右键单击 vCore -> 编辑设置

在硬件选项卡中选择内存。在右侧的“内存大小组合”框中输入所需的内存。

在硬件选项卡中选择 CPU。在右侧输入所需数量的虚拟 CPU 组合框。单击“确定”进行设置。

要配置 CPU 和内存预留:

对于 CPU 预留:右键单击 vCore-> 编辑设置:

选择“资源”选项卡,然后选择“CPU”。

在“预留”下,指定 VM 的保证 CPU 分配。它可以根据 vCPU 数量*处理器速度进行计算。

对于内存预留:右键单击 vCore -> 编辑设置。

在“资源”选项卡中,选择“内存”。

在“预留”下,指定要为 VM 预留的内存量。它应该与大小调整指南指定的内存相同。

如果启用了超线程,请执行以下选择:

右键单击“vCore ->编辑”设置。

在“资源”选项卡中,为高级 CPU 选择“HT 共享:无”。

打开虚拟核心 (vCore) 的电源。注意:为了将来参考,允许列表规则依赖于正常服务关闭进行备份。直接关闭 VM 或虚拟核心电源将丢失当前的允许列表状态,因为在这种情况下无法保存规则。

登录CLI并使用服务器模式“show uuid”命令获取UUID;发送到瞻博网络 ATP 设备以接收您的许可证。

当 OVA 克隆到创建另一个虚拟辅助核心时,默认情况下,Central Manager 设备表中列“id”的值相同。管理员必须重置 UUID 以使其唯一。新的虚拟核心 CLI 命令“set id”可用于从 CLI 的核心模式重置克隆的虚拟核心上的 UUID。请参阅瞻博网络 ATP 设备 CLI 命令参考,查看新的核心模式 “set id” 和 “show id” 命令。

从中央管理器 Web UI 的“配置”>“系统设置”>“系统设置”页面配置升级时,软件和安全内容将自动升级。

要启用自动升级,请检查“系统设置”页面上的“启用软件更新”和/或“启用内容更新”选项。

所有瞻博网络 ATP 设备组件的所有自动更新均由瞻博网络 ATP 设备核心协调和实施。我们会定期进行持续更新:

核心软件和内容更新(如果已启用)每 30 分钟检查一次可用更新,并将新文件推送到收集器和/或辅助核心。

核心引爆引擎映像升级检查每天午夜进行。

在不列入允许列表的情况下升级

瞻博网络 ATP 设备继续减少运维足迹,不再需要大量的允许列表外部 IP 地址来进行升级、遥测、内容更新和其他服务。

在版本升级完成后,可以关闭以前为特定服务打开的防火墙端口。

请注意,大多数现代防火墙都支持域允许列表。

客户可以选择只允许通过 HTTPS(端口 443)对核心/CM 设备*(非收集器)进行出站访问;在这种情况下,不需要域允许名单。

*瞻博网络 ATP 设备一直建议允许核心/CM 设备(或一体化)不受限制地出站通信,以便在沙盒爆炸时实现杀伤链关联。

担心端口 443 上的全面白名单的客户可以将白名单限制为仅 Amazon AWS 和 S3 CIDR - 但请注意,这仍然是一个相当大的 IP 地址范围。

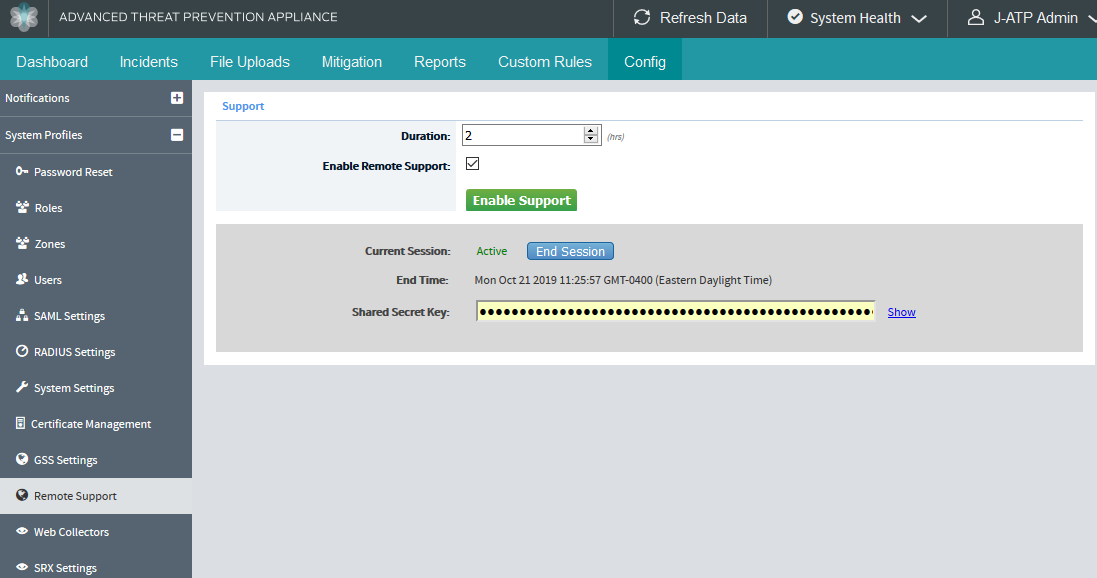

关于瞻博网络 ATP 设备远程支持

启用远程支持后,瞻博网络技术支持团队可以通过 SSH 连接到客户现场的瞻博网络 ATP 设备中,以执行故障排除活动。可以通过中央管理器 Web UI(配置 > 系统配置文件 >远程支持)或通过 CLI(请参阅下文说明)禁用瞻博网络支持帐户。

请注意以下有关瞻博网络支持帐户和远程支持的信息。

只有在产品安装过程中从 CM Web IU 上传产品许可证密钥时,才会创建瞻博网络支持帐户。

手动添加许可证无法启用支持。

如果将 Putty 用作 SSH 客户端,请始终使用最新版本的 Putty 进行 SSH作。

升级后,将保留现有的瞻博网络支持帐户;无需执行任何作。

如果禁用已启用的瞻博网络支持帐户,则此更改将自动传播到连接的收集器和辅助核心 Mac OSX 检测引擎。

从 AMI、OVA 或 ISO 安装系统时,默认情况下不会启用支持密码,而是在许可期间设置,然后手动启用。安装瞻博网络 ATP 设备 AMI、OVA 或 ISO 软件时,请先上传许可证,然后启用瞻博网络支持。

管理您的远程支持帐户

启用远程支持帐户

您可以从 UI 或 CLI 启用远程支持帐户。

从用户界面启用远程支持帐户

要从 Web UI 启用支持帐户,请执行以下作:

选择“配置”>“系统配置文件>远程支持”。

在“远程支持”页面中,选择 “启用远程支持 ”选项。

在“持续时间”字段中,输入会话的持续时间(以小时为单位)。

单击 启用支持。

支持密码是使用两个密钥生成的:

启用远程支持时,瞻博网络支持会自动从 ATP 设备获取一个密钥。

另一个密钥由瞻博网络提供。

启用远程支持时,UI 将刷新以显示新的密钥,如 图 22 所示。密钥对于每个支持会话都是唯一的。

如果 ATP 设备处于专用模式,瞻博网络支持人员无法自动获取 ATP 设备密钥。密钥必须与瞻博网络支持团队手动共享。

如果在会话到期前结束会话或会话自行过期,则有 15 分钟的宽限期,您可以在其中使用相同的密钥延长会话,但不能打开新会话。宽限期到期时,您将自动退出会话。

从 CLI 启用远程支持帐户

要从 CLI 启用支持帐户,请执行以下作:

T 登录 CLI,进入服务器模式,然后使用 set cysupport enable on 命令。

user:core# (server)# set cysupport enable on

输入远程支持持续时间(以小时为单位)。

Remote support duration (In Hours): 4 Juniper Support User account enabled successfully!

如果需要从 CLI 获取密钥,请使用 show remote-access-key 命令。

user:core# (server)# show remote-access-key

要从 CLI 查看瞻博网络支持状态,请使用 show support 命令。

user:core# (server)# show support

任何瞻博网络支持更改(如启用、禁用或重置密码)(即使是由新安装的许可证密钥触发的更改)最多可能需要 5 分钟才能在收集器或 Mac OSX 辅助核心上生效。

重置管理员密码

要恢复管理员密码,您必须具有对设备的物理访问权限。您无法远程重置管理员密码。

名为“recovery”的用户可以在没有密码的情况下登录设备并输入有限数量的命令,包括用于重置管理员密码的命令。

要使用 CLI 恢复管理员密码,请执行以下作:

当系统提示登录时,在设备上输入用户名恢复,然后按 Enter。

user login: recovery ******************************************************************* Juniper Networks Advanced Threat Prevention Appliance ******************************************************************* Welcome recovery. It is now Wed Jan 01 12: 00:00 PDT 2020 user:Core# exit help history reset-admin-password

由于不需要密码,因此恢复用户会自动登录到设备。

输入

reset-admin-password命令重置密码。user:Core# reset-admin-password

恢复用户可用的其他命令包括:退出、帮助和历史记录。

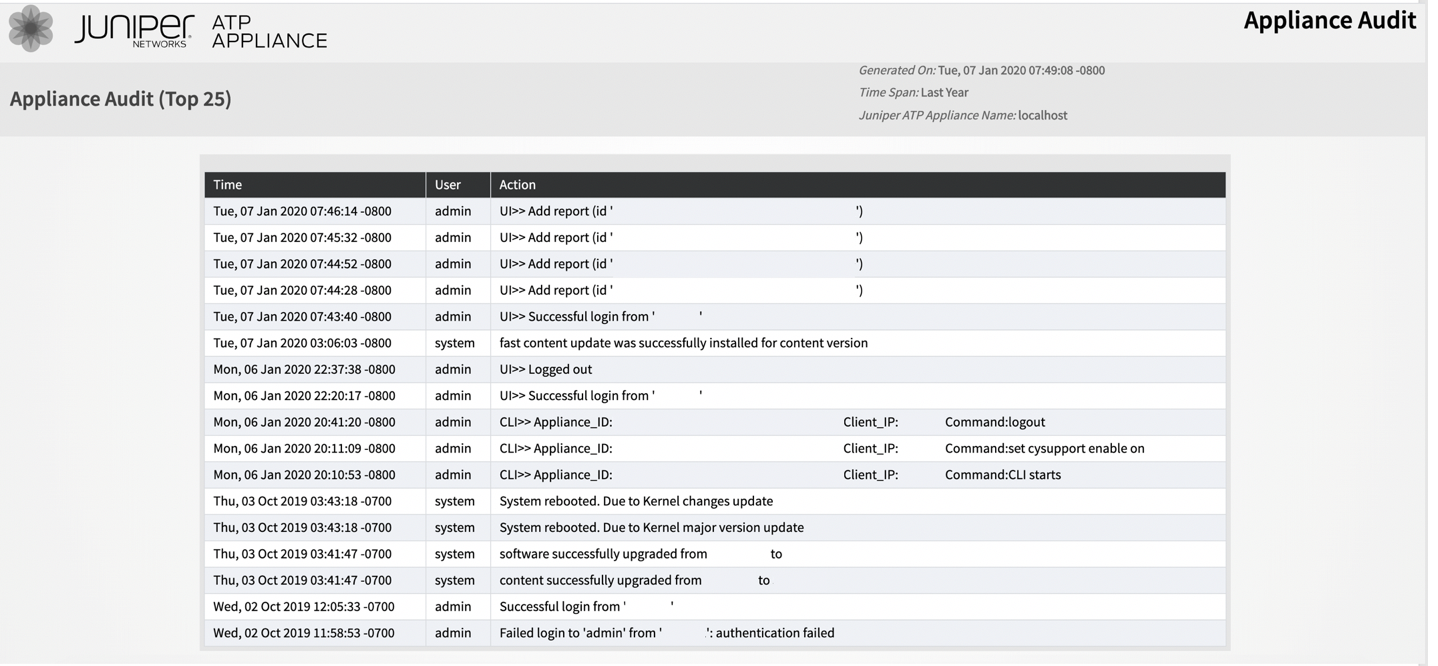

除了在审核日志中查看 UI 用户外,您现在还可以在审核日志中的 Web UI 中的“报告”下查看 admin 和 recovery-admin CLI 用户。有关详细信息,请参阅 审核日志显示 UI 或 CLI 访问 。

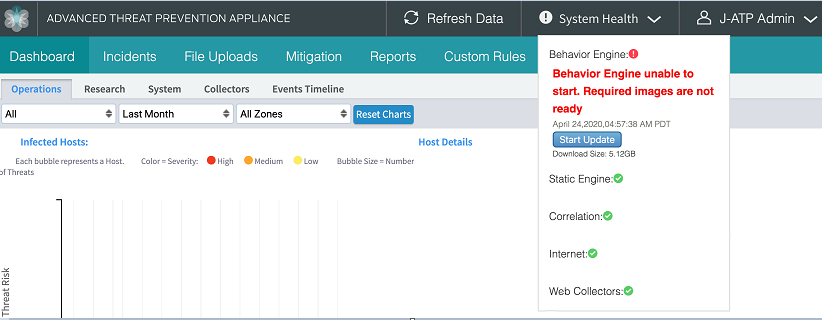

检查 ATP 设备的系统运行状况

本节介绍如何确定 ATP 设备设备是否存在任何健康问题。

要检查 ATP 设备系统运行状况,请执行以下作:

登录到 ATP 设备 UI。

单击页面右上角的“ 系统运行状况 ”选项。

将显示以下服务:

行为引擎

静态引擎

相关

互联网

Web 收集器

辅助核心

检查是否有任何服务已关闭(查找红色感叹号)。所有指示器都应显示绿色复选标记,表示系统运行状况良好。如果显示红色指示灯,则需要执行故障排除作。

如果“行为引擎”、“静态引擎”或“关联”关闭,请检查系统仪表板,看看核心利用率或处理的对象是否突然激增。此外,在自动更新期间,所有这些进程都会重新启动,因此,如果您看到运行状况为红色,请等待 10 分钟,然后重新登录以检查运行状况是否再次为绿色。

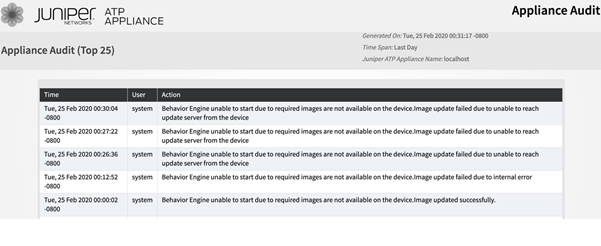

有时,行为引擎可能会由于兼容映像不可用、无法访问更新服务器或磁盘空间不足而关闭。您可以查看行为引擎和映像下载的状态。

在正常模式下,您可以看到镜像下载和行为引擎的状态。您还可以在设备上查看所需映像的可用性,以启动行为引擎。如果行为引擎由于兼容映像不可用而无法启动,您可以通过单击 Start Update 按钮(如 图 25 所示)选择立即开始映像升级,或者按预定的时间间隔等待自动升级。

图 25:按需映像升级

在私有模式下,客户可以使用 ATP 设备 UI 或 CLI 上传所需的图像。对上传的图像进行审核,并显示审核状态。状态消息示例如 图 26 所示。

图 26:审核状态

若要查看映像更新的日志,请导航到 “报告 ”部分,然后选择“报告类别”作为 “技术报告 ”,选择“报告名称”作为 “系统审核”,选择“事件类型”作为 “软件更新”。

如果 Internet 状态为红色,请确保 ATP 设备管理 IP 地址的端口 443 已打开至 *.cloud.cyphort.com。

如果 Web 收集器的运行状况为红色,请检查“收集器”仪表板。单击每个收集器旁边的三角形,了解收集器上已关闭的服务。

如果辅助核心为红色,请确保它处于联机状态并且可从 ATP 设备访问。

配置备用分析引擎接口

当网络对象在核心分析引擎的检测过程中被引爆时,其中一些对象会生成到恶意 CnC 服务器的网络流量。可以为主核心和/或辅助核心 (Mac Mini) 或虚拟核心配置可选的 eth2 接口,以便通过不同的网络传输特定于 CnC 的生成流量作为备用排气选项。

查看《瞻博网络 ATP 设备快速入门指南》中的所有部署先决条件,了解您的 SSH 蜜罐要求

SSH 蜜罐功能可检测任何连接到企业网络中 SSH 服务器的尝试。

部署在客户企业网络中的蜜罐可用于检测试图感染或攻击局域网中其他计算机的恶意软件生成的网络活动。尝试 SSH 登录蜜罐用于补充横向传播的检测。可以在客户流量收集器上部署多个蜜罐,事件信息从这些收集器发送到瞻博网络 ATP 设备核心进行处理。客户可以将蜜罐放置在他们想要的任何本地网络上。

瞻博网络 ATP 设备 SSH 蜜罐功能也会检测到试图执行暴力 SSH 条目或执行对“root”帐户的目标 SSH 访问的恶意行为者。

瞻博网络 ATP 设备中央管理器 Web UI 事件选项卡包括 SSH 蜜罐功能的结果。

SSH 蜜罐检测结果显示在中央管理器 Web UI 事件页面上,并包含在生成的报告中。发送到瞻博网络 ATP 设备 GSS 进行蜜罐检测的事件数据包括“威胁目标”和所有尝试的“SSH 会话”(包括用户名和密码)的详细信息(包括用户名和密码)。

设置 SSH 蜜罐横向检测的要求:

确保蜜罐收集器至少有四个接口(eth0、eth1、eth2、eth3 [蜜罐])

在网络上放置 SSH 服务器

记录连接到服务器的任何尝试

从瞻博网络 ATP 设备 CLI 启用 SSH 蜜罐功能

如果在瞻博网络 ATP 设备软件升级期间启用蜜罐功能,则必须执行两次升级,以确保虚拟化仿真器完全更新到正确的版本。

注意:SSH 蜜罐检测与 TAP 模式收集器部署无关。

要配置和监视 SSH 蜜罐事件,请执行以下作:

有关配置 SSH 蜜罐的信息,请参阅瞻博网络 ATP 设备 CLI 命令参考。

有关将 eth3 端口用于所有出站收集器流量的信息,请参阅瞻博网络 ATP 设备流量收集器快速入门指南。