安全策略

安全策略概述

端点连接由可访问性(网络中的正确转发状态)和安全性(必须允许连接)决定。必须在 L2 和 L3 域之间以及更精细的 L2/L3 IP 端点之间指定策略。通过安全策略,可以允许或拒绝更精细的端点之间的流量。它们控制虚拟网络间流量(SVI 上的 ACL)和外部到内部的流量(边界叶设备中的 ACL,仅限外部端点)。ACL 以适当的设备语法呈现,并应用于实施点。添加新的 VXLAN 端点(例如,向虚拟网络添加机架或叶)会自动将 ACL 放置在虚拟网络接口上。添加新的通用系统外部连接点 (ECP)(实施点)会自动为外部端点组放置 ACL。您可以将安全策略应用于第 2 层启用了 IPv4 的蓝图(不支持 IPv6)。有关受支持的设备,请参阅“参考”部分功能矩阵中的 “连接(来自叶层) ”表。

安全策略包括源点(子网或 IP 地址)、目标点(子网或 IP 地址)以及根据协议允许或拒绝这些点之间的流量的规则。规则是无状态的,这意味着对允许的入站流量的响应受出站流量规则的约束(反之亦然)。

规则可以包括流量日志记录。ACL 配置为使用设备支持的任何机制记录匹配项。日志配置是网络设备的本地配置;它不在 Apstra 服务器上。解析这些日志超出了本文档的讨论范围。

对于双向安全策略,您将创建两个策略实例,每个方向一个。

您可以将多个策略应用于每个子网/终结点,这意味着规则的排序会对行为产生影响。路由区域、虚拟网络和 IP 端点之间存在隐式层次结构,因此您必须考虑如何在不同的层次结构级别应用策略。当一个规则的匹配集包含另一个规则的匹配集(完全包含)时,规则可能会发生冲突。您可以将规则设置为先执行更具体的规则(“例外”焦点/模式)或先执行不太具体的规则(“覆盖”焦点/模式)。

当规则之间存在完全遏制情况但作相同时,规则也可能发生冲突。在这种情况下,使用不太具体的规则可能会进行压缩,而更具体的规则会成为“影子”规则。检测到冲突的规则时,系统会向您发出警报并显示解决方案。

下面介绍了识别出冲突规则的几种情况:

- 鉴于 IP 地址对不同,不同 IP 端点对之间的策略规则(即使两对共享一个)不会重叠。这会导致从源 IP/目标 IP 角度来看匹配集不相交(不同的“IP 签名”)。

- 相同 IP 端点之间的策略规则可以重叠字段(如目标端口);Apstra 软件可以进行检查。

- 由于子网对不同,不同虚拟网络对(即使一个虚拟网络对两对通用)之间的策略规则不会重叠。这会导致从源 IP/目标 IP 角度来看匹配集不相交(不同的“IP 签名”)。

- 相同虚拟网络之间的策略规则可以重叠字段(例如目标端口);Apstra 软件可以进行检查。

- 使用 IP 端点组时,它们会产生一组 IP 端点对,因此上述与 IP 端点对相关的讨论适用。

- 从 IP 签名的角度来看,一对 IP 端点和一对父虚拟网络之间的策略规则具有包容性。Apstra 软件会分析目标端口/协议重叠,并将其分类为全包含冲突或非全包含冲突。

- 一对 IP 端点与一对虚拟网络(其中至少有一个虚拟网络不是父网络)之间的策略规则不会冲突(不同的“IP 签名”)。

- 一对 IP 端点与一个 IP 端点之间的策略规则 - 从 IP 签名的角度来看,虚拟网络是父节点的虚拟网络对具有完全包含性;Apstra 软件将分析其余字段。

- 必须从 IP 签名的角度分析包含外部 IP 端点或端点组的策略中的规则,因为外部点不受任何分层假设的约束。

- 路由区域由一组虚拟网络和 IP 端点组成,因此上述讨论适用于此。

在以下情况下,安全策略不支持端点:

- 源点是外部端点或外部端点组

- 目标点为内部(内部端点、内部端点组、虚拟网络、路由区域)

为了使组合易于处理,无论是从分析的角度还是从理解生成的组合来看,限制可能应用于任何给定端点/组的安全策略的数量可能很有用。

安全策略参数

安全策略包括以下详细信息:

| 参数 | 说明 |

|---|---|

| 名字 | 不超过 32 个字符,仅限下划线、破折号和字母数字字符 |

| 描述 | 自选 |

| 启用 |

|

| 标签 | 自选 |

| 源点类型 |

|

| 源点 |

|

| 目标点类型 | 源点(以前创建的) |

| 目标点 | 目标点(之前创建的) |

| 规则作 |

|

| 规则协议 |

|

| 源端口 | 对于 TCP 和 IP 协议 |

| 目标端口 | 对于 TCP 和 IP 协议 |

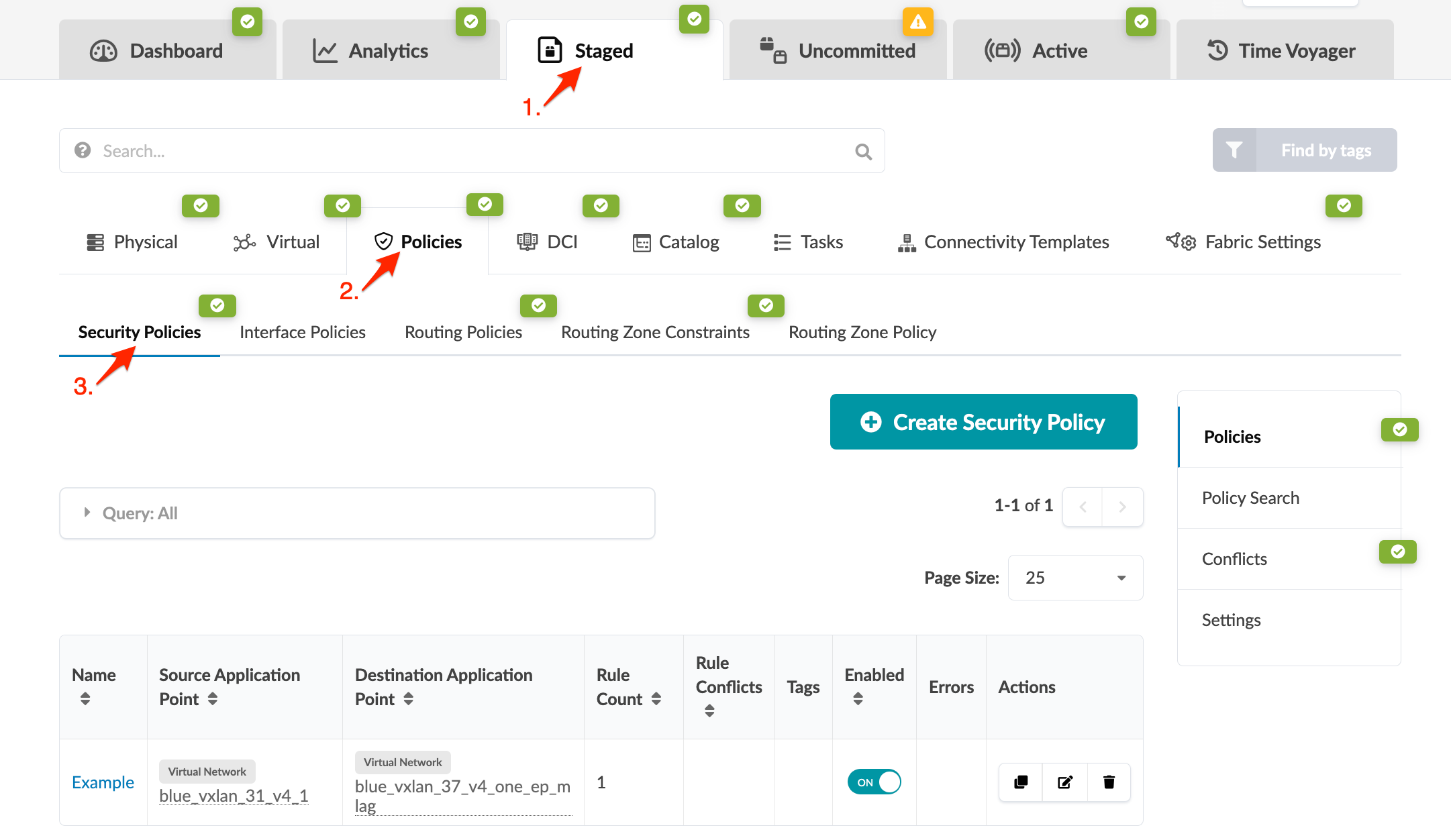

从蓝图中,导航到“ 分段>策略”>“安全策略”>“策略 ”,转到“安全策略”。您可以创建、克隆、编辑和删除安全策略。

策略错误

- 检查表视图中的安全策略中是否有错误,这些错误以红色突出显示。

- 若要查看详细信息,请单击“显示错误”按钮。

- 解决错误时,策略不再以红色突出显示,并且“错误”字段为空。

要激活分阶段更改,请将其提交到蓝图中。

编辑安全策略

- 在左侧导航菜单中,导航到“分段>策略”>“安全策略”>“策略”,然后单击要编辑的策略的“编辑”按钮。

- 进行更改。

- 单击“编辑”(Edit) 暂存更改并返回到表视图。

删除安全策略

- 从左侧导航菜单中,导航到“分段>策略”>“安全策略”>“策略”,然后单击要删除的策略的“删除”按钮。

- 单击“删除”(Delete) 暂存删除并返回到表视图。

安全策略搜索

您可以找到应用于特定子网或点的安全策略。

- 从蓝图中,导航到分段>策略>安全策略>策略搜索。

- 选择源点类型并输入子网或源点(如果适用)。

- 选择目标点类型并输入子网或源点(如果适用)。

- 单击“搜索”以显示关联的安全策略。

安全策略冲突

在蓝图中,导航到“ 分段>策略”>“安全策略>冲突 ”,查看已检测到的任何冲突(“规则冲突 ”列)。只要有可能,冲突就会自动解决。默认情况下,更具体的策略会先应用不太具体的策略,但您可以更改这些安全策略设置。要查看冲突详细信息,请单击 “规则冲突 ”列中的图标。

如果冲突已自动解决,则“ 由 AOS 解决 ”将显示在 “状态 ”列中。

安全策略设置

您可以配置解决冲突的方式以及允许还是拒绝流量。

要激活分阶段更改,请将其提交到蓝图中。